Gestionar la autenticación, la autorización y la auditoría con Kerberos/NTLM

Kerberos, un protocolo de autenticación de redes informáticas, proporciona una comunicación segura a través de Internet. Diseñado principalmente para aplicaciones cliente-servidor, proporciona una autenticación mutua mediante la cual el cliente y el servidor pueden garantizar la autenticidad del otro. Kerberos utiliza un tercero de confianza, denominado Centro de distribución de claves (KDC). Un KDC se compone de un servidor de autenticación (AS), que autentica a un usuario, y un servidor de concesión de tickets (TGS).

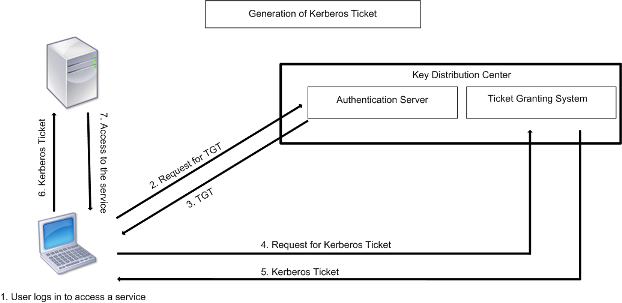

Cada entidad de la red (cliente o servidor) tiene una clave secreta que solo ella y el KDC conocen. El conocimiento de esta clave implica la autenticidad de la entidad. Para la comunicación entre dos entidades de la red, el KDC genera una clave de sesión, denominada ticket Kerberos o ticket de servicio. El cliente solicita al AS las credenciales de un servidor específico. A continuación, el cliente recibe un billete, denominado billete de concesión de billetes (TGT). A continuación, el cliente se pone en contacto con el TGS, utilizando el TGT que recibió del AS para demostrar su identidad, y solicita un servicio. Si el cliente puede usar el servicio, el TGS emite un tíquet Kerberos al cliente. A continuación, el cliente se pone en contacto con el servidor que aloja el servicio (denominado servidor de servicio), mediante el tíquet Kerberos para demostrar que está autorizado a recibir el servicio. El tíquet Kerberos tiene una vida útil configurable. El cliente se autentica con el AS solo una vez. Si se pone en contacto con el servidor físico varias veces, reutiliza el ticket AS.

La siguiente ilustración muestra el funcionamiento básico del protocolo Kerberos.

Figura 1. Funcionamiento de Kerberos

La autenticación Kerberos tiene las siguientes ventajas:

- Autenticación más rápida. Cuando un servidor físico obtiene un tíquet Kerberos de un cliente, el servidor tiene suficiente información para autenticar el cliente directamente. No tiene que ponerse en contacto con un controlador de dominio para la autenticación del cliente y, por lo tanto, el proceso de autenticación es más rápido.

- Autenticación mutua. Cuando el KDC emite un tíquet Kerberos a un cliente y el cliente utiliza el tíquet para acceder a un servicio, solo los servidores autenticados pueden descifrar el tíquet Kerberos. Si el servidor virtual del dispositivo NetScaler puede descifrar el ticket Kerberos, puede concluir que tanto el servidor virtual como el cliente están autenticados. Por lo tanto, la autenticación del servidor se produce junto con la autenticación del cliente.

- Inicio de sesión único entre Windows y otros sistemas operativos compatibles con Kerberos.

La autenticación Kerberos puede tener las siguientes desventajas:

- Kerberos tiene requisitos de tiempo estrictos; los relojes de los hosts involucrados deben sincronizarse con el reloj del servidor Kerberos para garantizar que la autenticación no falle. Puede mitigar esta desventaja utilizando los demonios del Protocolo de hora de red para mantener sincronizados los relojes del host. Los tickets de Kerberos tienen un período de disponibilidad que puede configurar.

- Kerberos necesita que el servidor central esté disponible de forma continua. Cuando el servidor Kerberos está inactivo, nadie puede iniciar sesión. Puede mitigar este riesgo mediante el uso de varios servidores Kerberos y mecanismos de autenticación alternativos.

- Como toda la autenticación está controlada por un KDC centralizado, cualquier riesgo en esta infraestructura, como el robo de la contraseña del usuario de una estación de trabajo local, puede permitir que un atacante se haga pasar por cualquier usuario. Puede mitigar este riesgo hasta cierto punto utilizando únicamente una máquina de escritorio o portátil en la que confíe, o imponiendo la autenticación previa mediante un token de hardware.

Para utilizar la autenticación Kerberos, debe configurarla en el dispositivo NetScaler y en cada cliente.

Optimización de la autenticación Kerberos en la autenticación, la autorización y la auditoría

El dispositivo NetScaler ahora optimiza y mejora el rendimiento del sistema durante la autenticación Kerberos. El demonio de autenticación, autorización y auditoría recuerda la solicitud de Kerberos pendiente para el mismo usuario a fin de evitar que se cargue en el Centro de distribución de claves (KDC), lo que evitará solicitudes duplicadas.