Descripción general de NetScaler kerberos SSO

Para utilizar la función Kerberos SSO de NetScaler, los usuarios primero se autentican con Kerberos o con un servidor de autenticación de terceros compatible. Una vez autenticado, el usuario solicita acceso a una aplicación web protegida. El servidor web responde con una solicitud de prueba de que el usuario está autorizado a acceder a esa aplicación web. El explorador del usuario se pone en contacto con el servidor Kerberos, que verifica que el usuario está autorizado para acceder a ese recurso y, a continuación, proporciona al explorador del usuario un tíquet de servicio que proporciona pruebas. El navegador reenvía la solicitud del usuario al servidor de aplicaciones web con el ticket de servicio adjunto. El servidor de aplicaciones web verifica el tíquet de servicio y, a continuación, permite al usuario acceder a la aplicación.

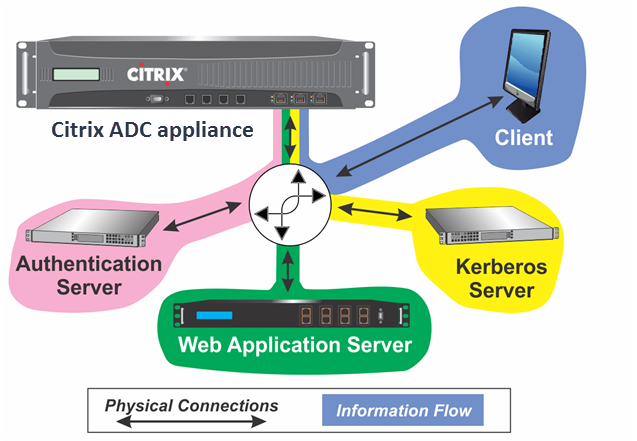

La administración del tráfico de autenticación, autorización y auditoría implementa este proceso como se muestra en el siguiente diagrama. El diagrama ilustra el flujo de información a través del dispositivo NetScaler y la administración del tráfico de autenticación, autorización y auditoría, en una red segura con autenticación LDAP y autorización Kerberos. Los entornos de administración del tráfico de autenticación, autorización y auditoría que utilizan otros tipos de autenticación tienen básicamente el mismo flujo de información, aunque pueden diferir en algunos detalles.

Figura 1. Una red segura con LDAP y Kerberos

La administración del tráfico de autenticación, autorización y auditoría con autenticación y autorización en un entorno Kerberos requiere que se realicen las siguientes acciones.

- El cliente envía una solicitud de recurso al servidor virtual de administración del tráfico del dispositivo NetScaler.

- El servidor virtual de administración del tráfico pasa la solicitud al servidor virtual de autenticación, que autentica al cliente y, a continuación, devuelve la solicitud al servidor virtual de administración del tráfico.

- El servidor virtual de administración del tráfico envía la solicitud del cliente al servidor de aplicaciones web.

- El servidor de aplicaciones web responde al servidor virtual de administración del tráfico con un mensaje 401 no autorizado que solicita la autenticación Kerberos, con un recurso a la autenticación NTLM si el cliente no admite Kerberos.

- El servidor virtual de administración del tráfico contacta con el daemon SSO de Kerberos.

- El demonio SSO de Kerberos se pone en contacto con el servidor Kerberos y obtiene un tíquet de concesión de tíquets (TGT) que le permite solicitar tíquets de servicio que autorizan el acceso a aplicaciones protegidas.

- El demonio Kerberos SSO obtiene un tíquet de servicio para el usuario y lo envía al servidor virtual de administración de tráfico.

- El servidor virtual de administración del tráfico adjunta el ticket a la solicitud inicial del usuario y envía la solicitud modificada al servidor de aplicaciones web.

- El servidor de aplicaciones web responde con un mensaje de 200 OK.

Estos pasos son transparentes para el cliente, que solo envía una solicitud y recibe el recurso solicitado.

Integración de NetScaler Kerberos SSO con métodos de autenticación

Todos los mecanismos de autenticación, autorización y auditoría de la administración del tráfico son compatibles con NetScaler Kerberos SSO. La administración del tráfico de autenticación, autorización y auditoría admite el mecanismo SSO de Kerberos con los mecanismos de autenticación Kerberos, CAC (tarjeta inteligente) y SAML con cualquier forma de autenticación de cliente en el dispositivo NetScaler. También admite los mecanismos de SSO HTTP-Basic, HTTP-Digest, Based Forms y NTLM (versiones 1 y 2) si el cliente utiliza la autenticación HTTP-básica o basada en formularios para iniciar sesión en el dispositivo NetScaler.

La siguiente tabla muestra cada método de autenticación del lado del cliente admitido y el método de autenticación del lado del servidor admitido para ese método del lado del cliente.

Tabla 1. Métodos de autenticación compatibles

| Básico/Digesto/NTLM | Delegación limitada de Kerberos | Suplantación de usuario | |

|---|---|---|---|

| CAC (tarjeta inteligente): en la capa SSL/T LS | X | X | |

| Basado en formularios (LDAP/RADIUS/TACACS) | X | X | X |

| HTTP básico (LDAP/RADIUS/TACACS) | X | X | X |

| Kerberos | X | ||

| NT LM v1/v2 | X | X | |

| SAML | X | ||

| SAML de dos factores | X | X | X |

| Certificado de dos factores | X | X | X |