Registros de Web App Firewall

Web App Firewall genera mensajes de registro para realizar un seguimiento de la configuración, la invocación de directivas y los detalles de infracción de la comprobación de seguridad

Cuando habilita la acción de registro para las comprobaciones de seguridad o las firmas, los mensajes de registro resultantes proporcionan información sobre las solicitudes y respuestas que Web App Firewall ha observado al proteger sus sitios web y aplicaciones. La información más importante es la acción que realiza Web App Firewall cuando se observa una infracción de firma o de comprobación de seguridad. Para algunas comprobaciones de seguridad, el mensaje de registro puede proporcionar información útil, como la ubicación del usuario o el patrón detectado que desencadenó una infracción. Un aumento excesivo en la cantidad de mensajes de infracción en los registros puede indicar un aumento en las solicitudes maliciosas. El mensaje le avisa de que su aplicación podría estar siendo atacada para aprovechar una vulnerabilidad específica que las protecciones de Web App Firewall detectan y frustran.

Nota:

Si quiere separar los registros de NetScaler Web App Firewall de los registros del sistema, debe utilizar un servidor SYSLOG externo.

Registros de formato NetScaler (nativo)

Web App Firewall utiliza los registros de formato de NetScaler (también denominados registros de formato nativo) de forma predeterminada. Estos registros tienen el mismo formato que los generados por otras funciones de NetScaler. Cada registro contiene los campos siguientes:

- Marca de tiempo. Fecha y hora en que se produjo la conexión.

- Gravedad. Nivel de gravedad del registro.

- Módulo. Módulo NetScaler que generó la entrada de registro.

- Tipo de evento. Tipo de suceso, como infracción de firma o de comprobación de seguridad.

- ID de evento. ID asignado al evento.

- IP del cliente. Dirección IP del usuario cuya conexión se ha registrado.

- ID de transacción. ID asignado a la transacción que ha provocado el registro.

- ID de sesión. ID asignado a la sesión de usuario que ha provocado el registro.

- Mensaje. El mensaje de registro. Contiene información que identifica la firma o la comprobación de seguridad que ha desencadenado la entrada del registro.

Puede buscar cualquiera de estos campos o cualquier combinación de información de distintos campos. Su selección está limitada únicamente por las capacidades de las herramientas que utiliza para ver los registros. Puede observar los mensajes de registro de Web App Firewall en la GUI accediendo al visor de syslog de NetScaler, o puede conectarse manualmente al dispositivo NetScaler y acceder a los registros desde la interfaz de línea de comandos, o puede colocar en el shell y seguir los registros directamente desde /var/log/folder.

Ejemplo de mensaje de registro en formato nativo

Jun 22 19:14:37 <local0.info> 10.217.31.98 06/22/2015:19:14:37 GMT ns 0-PPE-1 :

default APPFW APPFW_cross-site scripting 60 0 : 10.217.253.62 616-PPE1 y/3upt2K8ySWWId3Kavbxyni7Rw0000

pr_ffc http://aaron.stratum8.net/FFC/login.php?login_name=abc&passwd=

12345&drinking_pref=on&text_area=%3Cscript%3E%0D%0A&loginButton=ClickToLogin&as_sfid=

AAAAAAWEXcNQLlSokNmqaYF6dvfqlChNzSMsdyO9JXOJomm2v

BwAMOqZIChv21EcgBc3rexIUcfm0vckKlsgoOeC_BArx1Ic4NLxxkWMtrJe4H7SOfkiv9NL7AG4juPIanTvVo

%3D&as_fid=feeec8758b41740eedeeb6b35b85dfd3d5def30c Cross-site script check failed for

field text_area="Bad tag: script" <blocked>

<!--NeedCopy-->

Registros de formato de eventos comunes (CEF)

Web App Firewall también admite registros CEF. CEF es un estándar de administración de registros abiertos que mejora la interoperabilidad de la información relacionada con la seguridad de diferentes dispositivos y aplicaciones de seguridad y red. CEF permite a los clientes utilizar un formato de registro de eventos común para que un sistema de gestión empresarial recopile y agregue datos fácilmente para su análisis. El mensaje de registro se divide en diferentes campos para que pueda analizar fácilmente el mensaje y escribir scripts para identificar información importante.

Análisis del mensaje de registro CEF

Además de la fecha, la marca de tiempo, la IP del cliente, el formato de registro, el dispositivo, la empresa, la versión de compilación, el módulo y la información de comprobación de seguridad, los mensajes de registro CEF de Web App Firewall incluyen los siguientes detalles:

- src — dirección IP de origen

- spt — número de puerto de origen

- request — URL de solicitud

- act — acción (por ejemplo, bloqueada, transformada)

- msg — message (Mensaje sobre la infracción de la comprobación de seguridad observada)

- Desfase: representa los bytes del principio del archivo.

- cn1 — ID de evento

- cn2 — ID de transacción HTTP

- cs1 — nombre del perfil

- cs2 — ID de PPE (por ejemplo, PPE1)

- cs3 - ID de sesión

- cs4 — Gravedad (por ejemplo, INFO, ALERT)

- cs5 — año del evento

- cs6 - Categoría de infracción de firma

- method — Método (por ejemplo, GET/POST)

Por ejemplo, considere el siguiente mensaje de registro de formato CEF, que se generó cuando se desencadenó una infracción de URL de inicio:

Jun 12 23:37:17 <local0.info> 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0

|APPFW|APPFW_STARTURL|6|src=10.217.253.62 spt=47606 method=GET

request=http://aaron.stratum8.net/FFC/login.html msg=Disallow Illegal URL. cn1=1340

cn2=653 cs1=pr_ffc cs2=PPE1 cs3=EsdGd3VD0OaaURLcZnj05Y6DOmE0002 cs4=ALERT cs5=2015

act=blocked

<!--NeedCopy-->

El mensaje anterior se puede dividir en diferentes componentes. Consulte la tabla de componentes del registro CEP.

Ejemplo de una infracción de comprobación de solicitud en formato de registro CEF: La solicitud no está bloqueada

Jun 13 00:21:28 <local0.info> 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW|

APPFW_FIELDCONSISTENCY|6|src=10.217.253.62 spt=761 method=GET request=

http://aaron.stratum8.net/FFC/login.php?login_name=abc&passwd=

123456789234&drinking_pref=on&text_area=&loginButton=ClickToLogin&as_sfid

=AAAAAAWIahZuYoIFbjBhYMP05mJLTwEfIY0a7AKGMg3jIBaKmwtK4t7M7lNxOgj7Gmd3SZc8KUj6CR6a

7W5kIWDRHN8PtK1Zc-txHkHNx1WknuG9DzTuM7t1THhluevXu9I4kp8%3D&as_fid=feeec8758b4174

0eedeeb6b35b85dfd3d5def30c msg=Field consistency check failed for field passwd cn1=1401

cn2=707 cs1=pr_ffc cs2=PPE1 cs3=Ycby5IvjL6FoVa6Ah94QFTIUpC80001 cs4=ALERT cs5=2015 act=

not blocked

<!--NeedCopy-->

Ejemplo de infracción de comprobación de respuestas en formato CEF: la respuesta se transforma

Jun 13 00:25:31 <local0.info> 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW|

APPFW_SAFECOMMERCE|6|src=10.217.253.62 spt=34041 method=GET request=

http://aaron.stratum8.net/FFC/CreditCardMind.html msg=Maximum number of potential credit

card numbers seen cn1=1470 cn2=708 cs1=pr_ffc cs2=PPE1

cs3=Ycby5IvjL6FoVa6Ah94QFTIUpC80001 cs4=ALERT cs5=2015 act=transformed

<!--NeedCopy-->

Ejemplo de infracción de firma del lado de la solicitud en formato CEF: la solicitud está bloqueada

Jun 13 01:11:09 <local0.info> 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW|

APPFW_SIGNATURE_MATCH|6|src=10.217.253.62 spt=61141 method=GET request=

http://aaron.stratum8.net/FFC/wwwboard/passwd.txt msg=Signature violation rule ID 807:

web-cgi /wwwboard/passwd.txt access cn1=140 cn2=841 cs1=pr_ffc cs2=PPE0

cs3=OyTgjbXBqcpBFeENKDlde3OkMQ00001 cs4=ALERT cs5=2015 cs6=web-cgi act=blocked

<!--NeedCopy-->

Ejemplo de una infracción de verificación de respuestas en formato CEF para un Offset:

Jan 24 10:00:00 <local0.warn> 10.175.4.47 CEF:0|Citrix|NetScaler|NS13.0|APPFW|APPFW_XML_ERR_NOT_WELLFORMED|4|src=5.31.100.129 spt=20644 method=GET request=https://wifiuae.duwifi.ae/publishApplications/en/5dafe3e74fa8015599009bc1/images/fallback_photo.svg msg=XML Format check failed: Message is not a well-formed XML.Error string is 'unclosed token'. Offset:-517597 cn1=547290214 cn2=974226675 cs1=WIFI_UAE_AppFw cs2=PPE0 cs4=ERROR cs5=2023 act=blocked

<!--NeedCopy-->

En este ejemplo, la infracción XML_ERR_NOT_WELLFORMED se produjo debido a unclosed token. Esta infracción se encuentra en la ubicación 517597 desde el principio del archivo.

Registrar la geolocalización en los mensajes de infracción de Web App Firewall

Los detalles del registro identifican la ubicación desde la que se originan las solicitudes y lo ayudan a configurar Web App Firewall para obtener el nivel de seguridad óptimo. Para evitar implementaciones de seguridad como la limitación de velocidad, que dependen de las direcciones IP de los clientes, el malware o los equipos no fiables pueden seguir cambiando la dirección IP de origen en las solicitudes. Identificar la región específica de la que provienen las solicitudes puede ayudar a determinar si las solicitudes provienen de un usuario válido o de un dispositivo que intenta lanzar ciberataques. Por ejemplo, si se recibe un número excesivamente elevado de solicitudes de un área específica, es fácil determinar si los usuarios o una máquina no autorizada las envían. El análisis de geolocalización del tráfico recibido puede ser útil para desviar ataques como los ataques de denegación de servicio (DoS).

Web App Firewall le ofrece la comodidad de utilizar la base de datos integrada de NetScaler para identificar las ubicaciones correspondientes a las direcciones IP desde las que se originan las solicitudes malintencionadas. A continuación, puede aplicar un mayor nivel de seguridad para las solicitudes de esas ubicaciones. Las expresiones sintácticas predeterminadas (PI) de NetScaler le ofrecen la flexibilidad de configurar directivas basadas en la ubicación que se pueden utilizar con la base de datos de ubicaciones integrada para personalizar la protección del firewall, lo que refuerza su defensa contra los ataques coordinados lanzados por clientes no autorizados en una región específica.

Puede utilizar la base de datos integrada de NetScaler o cualquier otra base de datos. Si la base de datos no tiene ninguna información de ubicación para la dirección IP del cliente en particular, el registro CEF muestra la geolocalización como una geolocalización desconocida.

Nota:

El registro de geolocalización utiliza el formato de eventos comunes (CEF). De forma predeterminada,

CEF loggingyGeoLocationLoggingestán DESACTIVADOS. Debe habilitar explícitamente ambos parámetros.

Ejemplo de mensaje de registro CEF que muestra información de geolocalización

June 8 00:21:09 <local0.info> 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|APPFW|

APPFW_STARTURL|6|src=10.217.253.62 geolocation=NorthAmerica.US.Arizona.Tucson.*.*

spt=18655 method=GET request=http://aaron.stratum8.net/FFC/login.html

msg=Disallow Illegal URL. cn1=77 cn2=1547 cs1=test_pr_adv cs2=PPE1

cs3=KDynjg1pbFtfhC/nt0rBU1o/Tyg0001 cs4=ALERT cs5=2015 act=not blocked

<!--NeedCopy-->

Ejemplo de mensaje de registro que muestra geolocation= Unknown

June 9 23:50:53 <local0.info> 10.217.31.98 CEF:0|Citrix|NetScaler|NS11.0|

APPFW|APPFW_STARTURL|6|src=10.217.30.251 geolocation=Unknown spt=5086

method=GET request=http://aaron.stratum8.net/FFC/login.html msg=Disallow Illegal URL.

cn1=74 cn2=1576 cs1=test_pr_adv cs2=PPE2 cs3=PyR0eOEM4gf6GJiTyauiHByL88E0002

cs4=ALERT cs5=2015 act=not blocked

<!--NeedCopy-->

Configurar la acción de registro y otros parámetros de registro mediante la interfaz de comandos

Para configurar la acción de registro para una comprobación de seguridad de un perfil mediante la línea de comandos

En el símbolo del sistema, escriba uno de los siguientes comandos:

set appfw profile <name> SecurityCheckAction ([log] | [none])unset appfw profile <name> SecurityCheckAction

Ejemplos

set appfw profile pr_ffc StartURLAction log

unset appfw profile pr_ffc StartURLAction

Para configurar el registro CEF mediante la línea de comandos

El registro CEF está inhabilitado de forma predeterminada. En el símbolo del sistema, escriba uno de los comandos siguientes para cambiar o mostrar la configuración actual:

set appfw settings CEFLogging onunset appfw settings CEFLoggingsh appfw settings | grep CEFLogging

Para configurar el registro de los números de tarjetas de crédito mediante la línea de comandos

En el símbolo del sistema, escriba uno de los siguientes comandos:

set appfw profile <name> -doSecureCreditCardLogging ([ON] | [OFF])unset appfw profile <name> -doSecureCreditCardLogging

Para configurar el registro de geolocalización mediante la línea de comandos

-

Utilice el comando set para habilitar GeoLocationLogging. Puede habilitar el registro CEF al mismo tiempo. Utilice el comando unset para inhabilitar el registro de geolocalización. El comando show muestra la configuración actual de todos los parámetros de Web App Firewall, a menos que incluya el comando grep para mostrar la configuración de un parámetro específico.

set appfw settings GeoLocationLogging ON [CEFLogging ON]unset appfw settings GeoLocationLoggingsh appfw settings | grep GeoLocationLogging

-

Especificar la base de datos

add locationfile /var/netscaler/inbuilt_db/Citrix_netscaler_InBuilt_GeoIP_DB.csvo bien

add locationfile <path to database file>

Personalizar registros de Web App Firewall

Las expresiones de formato predeterminado (PI) le dan la flexibilidad de personalizar la información incluida en los registros. Tiene la opción de incluir los datos específicos que quiere capturar en los mensajes de registro generados por Web App Firewall. Por ejemplo, si está usando la autenticación AAA-TM junto con las comprobaciones de seguridad de Web App Firewall y quiere saber la dirección URL a la que se ha accedido que desencadenó la infracción de comprobación de seguridad, el nombre del usuario que solicitó la dirección URL, la dirección IP de origen y el puerto de origen desde el que el usuario envió la solicitud, debe puede utilizar los siguientes comandos para especificar mensajes de registro personalizados que incluyan todos los datos:

> sh version

NetScaler NS12.1: Build 50.0013.nc, Date: Aug 28 2018, 10:51:08 (64-bit)

Done

<!--NeedCopy-->

> add audit messageaction custom1 ALERT 'HTTP.REQ.URL + " " + HTTP.REQ.USER.NAME + " " + CLIENT.IP.SRC + ":" + CLIENT.TCP.SRCPORT'

Warning: HTTP.REQ.USER has been deprecated. Use AAA.USER instead.

Done

<!--NeedCopy-->

> add appfw profile test_profile

Done

<!--NeedCopy-->

> add appfw policy appfw_pol true test_profile -logAction custom1

Done

<!--NeedCopy-->

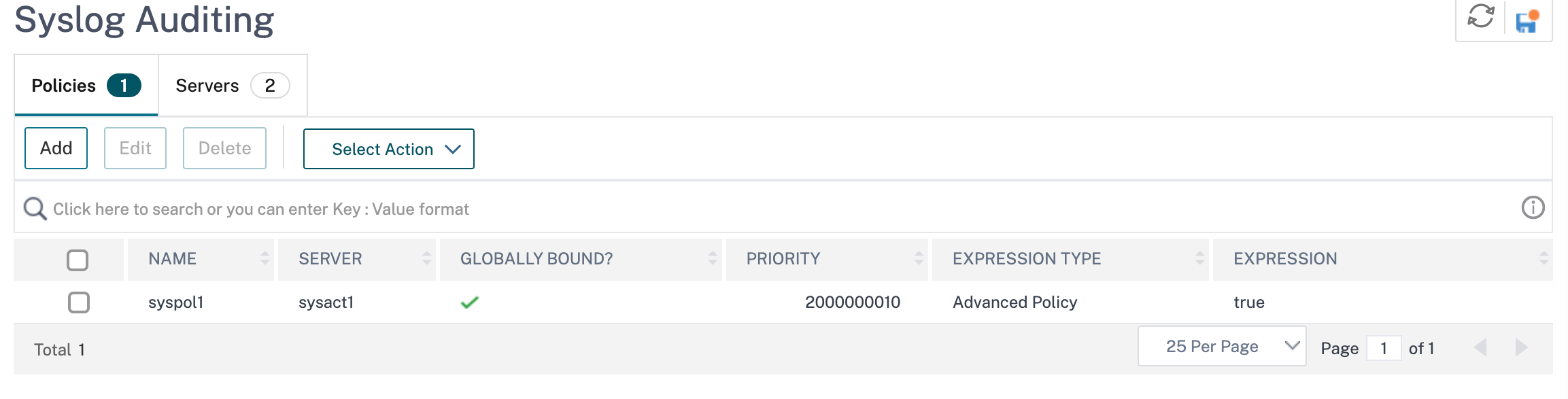

Configurar la directiva Syslog para segregar los registros de Web App Firewall

Web App Firewall le ofrece la opción de aislar y redirigir los mensajes de registro de seguridad de Web App Firewall a otro archivo de registros. Esto puede resultar deseable si Web App Firewall genera muchos registros, lo que dificulta la visualización de otros mensajes de registro de NetScaler. También puede utilizar esta opción si solo le interesa ver los mensajes de registro de Web App Firewall y no quiere ver los demás mensajes de registro.

Para redirigir los registros de Web App Firewall a un archivo de registros diferente, configure una acción syslog para enviar los registros de Web App Firewall a una instalación de registro diferente. Puede utilizar esta acción al configurar la directiva syslog y vincularla globalmente para que la use Web App Firewall.

Notas:

Para vincular de forma global las directivas de Web App Firewall, puede configurar el parámetro de enlace global, “APPFW_GLOBAL” en los comandos “bind audit syslogGlobal” y “bind audit nslogGlobal”. Las directivas de registro de auditoría enlazadas globales pueden evaluar los mensajes de registro en el contexto de registro de Web App Firewall.

No puede separar los registros de Web Application Firewall de un servidor SYSLOG o de auditoría local que se ejecute en NetScaler. El uso de la función de registro local2 da como resultado la recepción de registros de firewall de aplicaciones web y de reputación IP en el mismo archivo de registro.

Ejemplo:

-

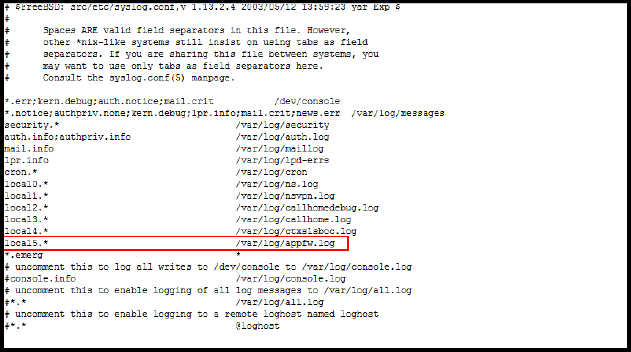

Cambie al shell y utilice un editor como vi para modificar el archivo /etc/syslog.conf. Agregue una nueva entrada para utilizar local2.* para enviar registros a un archivo independiente, como se muestra en el siguiente ejemplo:

local2.\* /var/log/ns.log.appfw -

Reinicie el proceso syslog. Puede utilizar el comando grep para identificar el ID del proceso syslog (PID), como se muestra en el siguiente ejemplo:

root@ns\# **ps -A | grep syslog**1063 ?? Ss 0:03.00 /usr/sbin/syslogd -b 127.0.0.1 -n -v -v -8 -Croot@ns# **kill -HUP** 1063 -

Desde la interfaz de línea de comandos, configure la directiva SYSLOG avanzada o clásica con la acción y enlácela como una directiva global de Web App Firewall. Citrix recomienda configurar la directiva SYSLOG avanzada.

Configuración de directivas SYSLOG avanzada

add audit syslogAction sysact1 1.1.1.1 -logLevel ALL -logFacility LOCAL2add audit syslogPolicy syspol1 true sysact1bind audit syslogGlobal -policyName syspol1 -priority 100 -globalBindType APPFW_GLOBALConfiguración de directivas SYSLOG clásica

add audit syslogAction sysact1 1.1.1.1 -logLevel ALL -logFacility LOCAL2add audit syslogPolicy syspol1 ns_true sysact1bind appfw global syspol1 100 -

Todas las infracciones de las comprobaciones de seguridad de Web App Firewall ahora se redirigirán al archivo

/var/log/ns.log.appfw. Puede seguir este archivo para ver las infracciones de Web App Firewall que se desencadenan durante el procesamiento del tráfico en curso.root@ns# tail -f ns.log.appfw

Notas:

Si desea enviar los registros a un archivo de registro diferente en el dispositivo NetScaler local, puede crear un servidor syslog en ese dispositivo NetScaler local. Agregue

syslogactiona su propia IP y configure el ADC como configuraría un servidor externo. El ADC actúa como servidor para almacenar los registros. No se pueden agregar dos acciones con la misma IP y puerto. Ensyslogaction, de forma predeterminada, el valor de IP se establece en127.0.0.1y el valor de port se establece en514.Si ha configurado la directiva de syslog para redirigir los registros a un servicio de registro diferente, los mensajes de registro del Web App Firewall ya no aparecen en el archivo

/var/log/ns.log.

Enviar los mensajes de Application Firewall a un servidor SYSLOG independiente

Para enviar los mensajes de Application Firewall a un servidor SYSLOG independiente, debe completar los siguientes pasos:

-

Una utilidad de transferencia de archivos segura como WinSCP

-

Una utilidad para abrir una consola SSH en el dispositivo, como PuTTY

Los siguientes pasos están involucrados para enviar los mensajes de Application Firewall a un servidor SYSLOG independiente:

-

Inicie sesión en el dispositivo NetScaler a través de WinSCP.

-

Actualice el archivo /etc/syslog.conf y agregue esta línea en el archivo:

local5.* /var/log/appfw.log

-

Ejecute el siguiente comando desde la interfaz de línea de comandos para reiniciar el PID de syslog:

kill –HUP <PID> -

Ejecute el siguiente comando desde la interfaz de línea de comandos para agregar una acción syslog como sysact1:

add audit syslogAction sysact1 127.0.0.1 -logLevel ALL -logFacility LOCAL5 -

Ejecute el siguiente comando para agregar la directiva syspol1, que usa el servidor sysact1:

add audit syslogPolicy syspol1 ns_true sysact1O bien agregue una directiva de syslog avanzada:add audit syslogPolicy syspol1 true sysact1 -

Ejecute el siguiente comando para vincular la directiva de Application Firewall y asegurarse de que se guarda en el archivo ns.conf:

bind appfw global syspol1 100O bien, ejecute el siguiente comando para vincular la directiva de Syslog avanzada:

bind audit syslogGlobal -policyName syspol1 -priority 100 -globalBindType APPFW_GLOBAL

Todas las infracciones de las comprobaciones de seguridad de Application Firewall se redirigen a /var/log/appfw.log y ya no aparecerán en ns.log. Ahora puede ejecutar el comando tail y ver las últimas entradas en /var/log/appfw.log.

Ver registros de Web App Firewall

Puede ver los registros mediante el visor de syslog o iniciando sesión en el dispositivo NetScaler, abriendo un shell de UNIX y mediante el editor de texto de UNIX de su elección.

Para acceder a los mensajes de registro mediante la línea de comandos

Cambie al shell y siga los ns.logs en la carpeta /var/log/ para acceder a los mensajes de registro relacionados con las infracciones de comprobación de seguridad de Web App Firewall:

Shelltail -f /var/log/ns.log

Puede utilizar el editor vi, o cualquier editor de texto Unix o herramienta de búsqueda de texto, para ver y filtrar los registros de entradas específicas. Por ejemplo, puede usar el comando grep para acceder a los mensajes de registro relacionados con las infracciones de tarjeta de crédito:

tail -f /var/log/ns.log | grep SAFECOMMERCE

Para acceder a los mensajes de registro mediante la interfaz gráfica de usuario

La GUI incluye una herramienta útil (Syslog Viewer) para analizar los mensajes de registro. Tiene varias opciones para acceder al Visor de Syslog:

- Para ver los mensajes de registro de una comprobación de seguridad específica de un perfil, vaya a Web App Firewall > Perfiles, seleccione el perfil de destino y haga clic en Comprobaciones de seguridad. Resalte la fila de la comprobación de seguridad de destino y haga clic en Registros. Cuando accede a los registros directamente desde la comprobación de seguridad seleccionada del perfil, filtra los mensajes de registro y muestra solo los registros relativos a las infracciones de la comprobación de seguridad seleccionada. El visor de syslog puede mostrar registros de Web App Firewall en formato nativo y en formato CEF. Sin embargo, para que el visor de syslog filtre los mensajes de registro específicos del perfil de destino, los registros deben estar en el formato de registro CEF cuando se accede desde el perfil.

- También puede acceder al Visor de Syslog navegando a NetScaler > Sistema > Auditoría. En la sección Mensajes de auditoría, haga clic en el enlace Mensajes de Syslog para mostrar el Visor de Syslog, que muestra todos los mensajes de registro, incluidos todos los registros de infracciones de comprobación de seguridad de Web App Firewall para todos los perfiles. Los mensajes de registro son útiles para depurar cuando se pueden desencadenar varias infracciones de comprobación de seguridad durante el procesamiento de la solicitud.

- Vaya a Web App Firewall > directivas > Auditoría. En la sección Mensajes de auditoría, haga clic en el enlace Mensajes de Syslog para mostrar el Visor de Syslog, que muestra todos los mensajes de registro, incluidos todos los registros de infracciones de comprobación de seguridad para todos los perfiles.

Syslog Viewer basado en HTML proporciona las siguientes opciones de filtro para seleccionar solo los mensajes de registro que le interesan:

-

Archivo: El archivo

/var/log/ns.logactual se selecciona de forma predeterminada y los mensajes correspondientes aparecen en el Visor de Syslog. Una lista de otros archivos de registros en el directorio /var/log está disponible en formato comprimido .gz. Para descargar y descomprimir un archivo de registros archivado, seleccione el archivo de registros en la opción de la lista desplegable. Los mensajes de registro correspondientes al archivo seleccionado se muestran en el visor de syslog. Para actualizar la pantalla, haga clic en el icono Actualizar (un círculo de dos flechas). -

Cuadro de lista de módulos: puede seleccionar el módulo NetScaler cuyos registros quiere ver. Puede configurarlo en APPFW para los registros de Web App Firewall.

-

Cuadro de lista Tipo de evento: este cuadro contiene un conjunto de casillas de verificación para seleccionar el tipo de evento que le interesa. Por ejemplo, para ver los mensajes de registro relativos a las infracciones de firma, puede seleccionar la casilla APPFW_SIGNATURE_MATCH. Del mismo modo, puede seleccionar una casilla de verificación para habilitar la comprobación de seguridad específica que le interese. Puede seleccionar varias opciones.

-

Gravedad: puede seleccionar un nivel de gravedad específico para mostrar solo los registros de ese nivel de gravedad. Deje todas las casillas de verificación en blanco si quiere ver todos los registros.

Para acceder a los mensajes de registro de infracciones de la comprobación de seguridad de Web App Firewall para una comprobación de seguridad específica, filtre seleccionando APPFW en las opciones de la lista desplegable para el módulo. El tipo de evento muestra un amplio conjunto de opciones para refinar aún más la selección. Por ejemplo, si selecciona la casilla APPFW_FIELDFORMAT y hace clic en el botón Aplicar, en el visor de Syslog solo aparecen los mensajes de registro relacionados con las infracciones de las comprobaciones de seguridad de los formatos de campo. Del mismo modo, si selecciona las casillas de verificación APPFW_SQL y APPFW_STARTURL y hace clic en el botón Aplicar, solo los mensajes de registro relacionados con estas dos infracciones de comprobación de seguridad aparecerán en el visor de syslog.

Si coloca el cursor en la fila de un mensaje de registro específico, se muestran varias opciones, como Module, EventType, EventIDo Message debajo del mensaje de registro. Puede seleccionar cualquiera de estas opciones para resaltar la información correspondiente en los registros.

Resumen

- Compatibilidad con el formato de registroCEF: la opción de formato de registro CEF proporciona una opción conveniente para supervisar, analizar y analizar los mensajes de registro de Web App Firewall para identificar ataques, ajustar la configuración con precisión para reducir los falsos positivos y recopilar estadísticas.

- Opción para personalizar el mensaje de registro: puede utilizar expresiones PI avanzadas para personalizar los mensajes de registro e incluir los datos que quiere ver en los registros.

- Segregar registros específicos de Web App Firewall: tiene la opción de filtrar y redirigir los registros específicos del firewall de aplicaciones a un archivo de registros independiente.

- Registro remoto: puede redirigir los mensajes de registro a un servidor syslog remoto.

- Registro de geolocalización: puede configurar Web App Firewall para incluir la geolocalización del área desde la que se recibe la solicitud. Hay disponible una base de datos de geolocalización integrada, pero tiene la opción de utilizar una base de datos de geolocalización externa. El dispositivo NetScaler admite bases de datos de geolocalización estática IPv4 e IPv6.

-

Mensaje de registro rico en información: a continuación se muestran algunos ejemplos del tipo de información que se puede incluir en los registros, según la configuración:

- Se activó una directiva de Web App Firewall.

- Se ha desencadenado una infracción de la comprobación de seguridad.

- Se consideró que una solicitud estaba mal formada.

- Se ha bloqueado o no se ha bloqueado una solicitud o una respuesta.

- Se han transformado los datos de solicitud (como caracteres especiales de scripts SQL o de scripts de sitios) o datos de respuesta (como números de tarjetas de crédito o cadenas de objetos seguros).

- El número de tarjetas de crédito de la respuesta superó el límite configurado.

- Número y tipo de tarjeta de crédito.

- Las cadenas de registro configuradas en las reglas de firma y el ID de firma.

- Información de geolocalización sobre el origen de la solicitud.

- Entrada de usuario enmascarada (eliminada) para campos confidenciales protegidos.

Enmascarar datos confidenciales mediante un patrón de expresiones

La función de directiva avanzada REGEX_REPLACE (PI) en una expresión de registro (vinculada a un perfil de firewall de aplicaciones web (WAF)) le permite enmascarar datos confidenciales en registros WAF. Puede utilizar la opción para enmascarar los datos mediante un patrón de expresiones regulares y proporcionar un carácter o un patrón de cadena para enmascarar los datos. Además, puede configurar la función PI para reemplazar la primera aparición o todas las apariciones del patrón de expresiones regulares.

De forma predeterminada, la interfaz GUI proporciona la siguiente máscara:

- SSN

- Tarjeta de crédito

- Contraseña

- Nombre de usuario

Enmascarar datos confidenciales en los registros de firewall de aplicaciones web

Puede enmascarar datos confidenciales en registros WAF configurando la expresión de directiva avanzada REGEX_REPLACE en la expresión de registro enlazada a un perfil WAF.

Para enmascarar datos confidenciales, debe completar los siguientes pasos:

- Agregar un perfil de Firewall de aplicaciones web

- Enlazar una expresión de registro al perfil WAF

Agregar un perfil de Firewall de aplicaciones web

En la línea de comandos, escriba:

add appfw profile <name>

Ejemplo:

Add appfw profile testprofile1

Enlazar una expresión de registro con el perfil de Web Application Firewall

En la línea de comandos, escriba:

bind appfw profile <name> -logExpression <string> <expression> –comment <string>

Ejemplo:

bind appfw profile testProfile -logExpression "MaskSSN" "HTTP.REQ.BODY(10000).REGEX_REPLACE(re!\b\d{3}-\d{2}-\d{4}\b!, “xxx”, ALL)" -comment "SSN Masked"

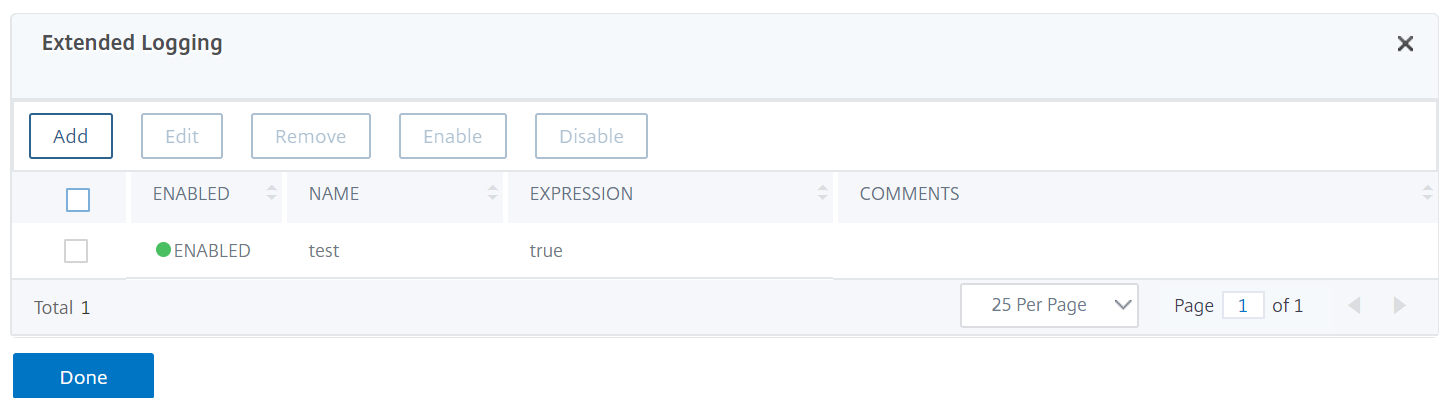

Enmascarar datos confidenciales en los registros de Web Application Firewall mediante la GUI de NetScaler

- En el panel de navegación, expanda Seguridad > NetScaler Web App Firewall > Perfiles.

- En la página Perfiles, haga clic en Modificar.

- En la página Perfil de NetScaler Web App Firewall, vaya a la sección Configuración avanzada y haga clic en Registro extendido.

-

En la sección Registro extendido, haga clic en Agregar.

-

En la página Crear enlace de registro extendido de NetScaler Web App Firewall, defina los siguientes parámetros:

- Nombre. Nombre de la expresión de registro.

- Habilitada. Seleccione esta opción para enmascarar los datos confidenciales.

- Máscara de troncos. Seleccione los datos que se van a enmascarar.

- Expresión. Introduzca la expresión de directiva avanzada que le permite enmascarar datos confidenciales en los registros WAF

- Comentarios. Breve descripción del enmascaramiento de datos confidenciales.

- Haga clic en Crear y Cerrar.

En este artículo

- Registros de formato NetScaler (nativo)

- Registros de formato de eventos comunes (CEF)

- Registrar la geolocalización en los mensajes de infracción de Web App Firewall

- Configurar la acción de registro y otros parámetros de registro mediante la interfaz de comandos

- Configurar la directiva Syslog para segregar los registros de Web App Firewall

- Enviar los mensajes de Application Firewall a un servidor SYSLOG independiente

- Ver registros de Web App Firewall

- Resumen

- Enmascarar datos confidenciales mediante un patrón de expresiones