-

-

Implementar una instancia de NetScaler VPX

-

Optimice el rendimiento de NetScaler VPX en VMware ESX, Linux KVM y Citrix Hypervisors

-

Mejore el rendimiento de SSL-TPS en plataformas de nube pública

-

Configurar subprocesos múltiples simultáneos para NetScaler VPX en nubes públicas

-

Instalar una instancia de NetScaler VPX en un servidor desnudo

-

Instalar una instancia de NetScaler VPX en Citrix Hypervisor

-

Instalación de una instancia de NetScaler VPX en VMware ESX

-

Configurar NetScaler VPX para usar la interfaz de red VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red SR-IOV

-

Configurar NetScaler VPX para usar Intel QAT para la aceleración de SSL en modo SR-IOV

-

Migración de NetScaler VPX de E1000 a interfaces de red SR-IOV o VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red de acceso directo PCI

-

-

Instalación de una instancia NetScaler VPX en la nube de VMware en AWS

-

Instalación de una instancia NetScaler VPX en servidores Microsoft Hyper-V

-

Instalar una instancia de NetScaler VPX en la plataforma Linux-KVM

-

Requisitos previos para instalar dispositivos virtuales NetScaler VPX en la plataforma Linux-KVM

-

Aprovisionamiento del dispositivo virtual NetScaler mediante OpenStack

-

Aprovisionamiento del dispositivo virtual NetScaler mediante Virtual Machine Manager

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red SR-IOV

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red PCI Passthrough

-

Aprovisionamiento del dispositivo virtual NetScaler mediante el programa virsh

-

Administración de las máquinas virtuales invitadas de NetScaler

-

Aprovisionamiento del dispositivo virtual NetScaler con SR-IOV en OpenStack

-

-

Implementar una instancia de NetScaler VPX en AWS

-

Configurar las funciones de IAM de AWS en la instancia de NetScaler VPX

-

Implementación de una instancia independiente NetScaler VPX en AWS

-

Servidores de equilibrio de carga en diferentes zonas de disponibilidad

-

Implementar un par de alta disponibilidad de VPX en la misma zona de disponibilidad de AWS

-

Alta disponibilidad en diferentes zonas de disponibilidad de AWS

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en distintas zonas de AWS

-

Implementación de una instancia NetScaler VPX en AWS Outposts

-

Proteja AWS API Gateway mediante el firewall de aplicaciones web de Citrix

-

Configurar una instancia de NetScaler VPX para utilizar la interfaz de red SR-IOV

-

Configurar una instancia de NetScaler VPX para utilizar redes mejoradas con AWS ENA

-

Implementar una instancia de NetScaler VPX en Microsoft Azure

-

Arquitectura de red para instancias NetScaler VPX en Microsoft Azure

-

Configuración de varias direcciones IP para una instancia independiente NetScaler VPX

-

Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC

-

Configurar una instancia de NetScaler VPX para usar redes aceleradas de Azure

-

Configure los nodos HA-INC mediante la plantilla de alta disponibilidad de NetScaler con Azure ILB

-

Instalación de una instancia NetScaler VPX en la solución Azure VMware

-

Configurar una instancia independiente de NetScaler VPX en la solución Azure VMware

-

Configurar una instalación de alta disponibilidad de NetScaler VPX en la solución Azure VMware

-

Configurar el servidor de rutas de Azure con un par de alta disponibilidad de NetScaler VPX

-

Configurar GSLB en una configuración de alta disponibilidad activa en espera

-

Configuración de grupos de direcciones (IIP) para un dispositivo NetScaler Gateway

-

Scripts de PowerShell adicionales para la implementación de Azure

-

Implementación de una instancia NetScaler VPX en Google Cloud Platform

-

Implementar un par de VPX de alta disponibilidad en Google Cloud Platform

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en Google Cloud Platform

-

Instalar una instancia de NetScaler VPX en VMware Engine de Google Cloud

-

Compatibilidad con escalado VIP para la instancia NetScaler VPX en GCP

-

-

Automatizar la implementación y las configuraciones de NetScaler

-

Actualización y degradación de un dispositivo NetScaler

-

Consideraciones de actualización para configuraciones con directivas clásicas

-

Consideraciones sobre la actualización de archivos de configuración personalizados

-

Consideraciones sobre la actualización: Configuración de SNMP

-

Compatibilidad con actualización de software en servicio para alta disponibilidad

-

Soluciones para proveedores de servicios de telecomunicaciones

-

Equilibrio de carga del tráfico de plano de control basado en protocolos de diámetro, SIP y SMPP

-

Utilización del ancho de banda mediante la funcionalidad de redirección de caché

-

-

Autenticación, autorización y auditoría del tráfico de aplicaciones

-

Cómo funciona la autenticación, la autorización y la auditoría

-

Componentes básicos de la configuración de autenticación, autorización y auditoría

-

Autorización del acceso de los usuarios a los recursos de aplicaciones

-

NetScaler como proxy del servicio de federación de Active Directory

-

NetScaler Gateway local como proveedor de identidad de Citrix Cloud

-

Compatibilidad de configuración para el atributo de cookie SameSite

-

Configuración de autenticación, autorización y auditoría para protocolos de uso común

-

Solución de problemas relacionados con la autenticación y la autorización

-

-

-

-

Configurar una expresión de directiva avanzada: Cómo empezar

-

Expresiones de directiva avanzadas: trabajar con fechas, horas y números

-

Expresiones de directiva avanzadas: Análisis de datos HTTP, TCP y UDP

-

Expresiones de directiva avanzadas: análisis de certificados SSL

-

Expresiones de directivas avanzadas: direcciones IP y MAC, rendimiento, ID de VLAN

-

Expresiones de directivas avanzadas: funciones de análisis de transmisiones

-

Expresiones de directiva avanzadas que utilizan la especificación de API

-

Ejemplos de tutoriales de directivas avanzadas para la reescritura

-

-

-

Protecciones de nivel superior

-

Protección basada en gramática SQL para cargas útiles HTML y JSON

-

Protección basada en gramática por inyección de comandos para carga útil HTML

-

Reglas de relajación y denegación para gestionar ataques de inyección HTML SQL

-

Compatibilidad con palabras clave personalizadas para la carga útil HTML

-

Compatibilidad con firewall de aplicaciones para Google Web Toolkit

-

Comprobaciones de protección XML

-

Caso de uso: Vincular la directiva de Web App Firewall a un servidor virtual VPN

-

-

-

Administrar un servidor virtual de redirección de caché

-

Ver estadísticas del servidor virtual de redirección de caché

-

Habilitar o inhabilitar un servidor virtual de redirección de caché

-

Resultados directos de directivas a la caché en lugar del origen

-

Realizar una copia de seguridad de un servidor virtual de redirección de caché

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

-

Traducir la dirección IP de destino de una solicitud a la dirección IP de origen

-

-

Descripción general del cluster

-

Administración del clúster de NetScaler

-

Grupos de nodos para configuraciones detectadas y parcialmente rayadas

-

Desactivación de la dirección en el plano posterior del clúster

-

Eliminar un nodo de un clúster implementado mediante la agregación de vínculos de clúster

-

Supervisión de la configuración del clúster mediante SNMP MIB con enlace SNMP

-

Supervisión de los errores de propagación de comandos en una implementación de clúster

-

Compatibilidad con logotipos preparados para IPv6 para clústeres

-

Enlace de interfaz VRRP en un clúster activo de un solo nodo

-

Casos de configuración y uso de clústeres

-

Migración de una configuración de HA a una configuración de clúster

-

Interfaces comunes para cliente y servidor e interfaces dedicadas para backplane

-

Conmutador común para cliente y servidor y conmutador dedicado para placa posterior

-

Supervisar servicios en un clúster mediante la supervisión de rutas

-

-

Configurar NetScaler como un solucionador de stubs con reconocimiento de seguridad no validante

-

Compatibilidad con tramas gigantes para DNS para gestionar respuestas de grandes tamaños

-

Configurar el almacenamiento en caché negativo de los registros DNS

-

Caso de uso: Configurar la función de administración automática de claves de DNSSEC

-

Caso de uso: Configurar la administración automática de claves DNSSEC en la implementación de GSLB

-

-

Estado de servicio y servidor virtual de equilibrio de carga

-

Insertar atributos de cookie a las cookies generadas por ADC

-

Proteja una configuración de equilibrio de carga contra fallos

-

Administrar el tráfico de clientes

-

Configurar servidores virtuales de equilibrio de carga sin sesión

-

Reescritura de puertos y protocolos para la redirección HTTP

-

Insertar la dirección IP y el puerto de un servidor virtual en el encabezado de solicitud

-

Utilizar una IP de origen especificada para la comunicación de back-end

-

Establecer un valor de tiempo de espera para las conexiones de cliente inactivas

-

Gestionar el tráfico de clientes en función de la velocidad de tráfico

-

Utilizar un puerto de origen de un rango de puertos especificado para la comunicación de back-end

-

Configurar la persistencia IP de origen para la comunicación back-end

-

-

Configuración avanzada de equilibrio de carga

-

Aumenta gradualmente la carga en un nuevo servicio con un inicio lento a nivel de servidor virtual

-

Proteger aplicaciones en servidores protegidos contra los picos de tráfico

-

Habilitar la limpieza de las conexiones de servicios y servidores virtuales

-

Habilitar o inhabilitar la sesión de persistencia en los servicios TROFS

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

Mantener la conexión de cliente para varias solicitudes de cliente

-

Insertar la dirección IP del cliente en el encabezado de solicitud

-

Utilizar la dirección IP de origen del cliente al conectarse al servidor

-

Configurar el puerto de origen para las conexiones del lado del servidor

-

Establecer un límite en el número de solicitudes por conexión al servidor

-

Establecer un valor de umbral para los monitores enlazados a un servicio

-

Establecer un valor de tiempo de espera para las conexiones de clientes inactivas

-

Establecer un valor de tiempo de espera para las conexiones de servidor inactivas

-

Establecer un límite en el uso del ancho de banda por parte de los clientes

-

Conservar el identificador de VLAN para la transparencia de VLAN

-

-

Configurar monitores en una configuración de equilibrio de carga

-

Configurar el equilibrio de carga para los protocolos de uso común

-

Caso de uso 3: Configurar el equilibrio de carga en modo de Direct Server Return

-

Caso de uso 6: Configurar el equilibrio de carga en modo DSR para redes IPv6 mediante el campo TOS

-

Caso de uso 7: Configurar el equilibrio de carga en modo DSR mediante IP sobre IP

-

Caso de uso 8: Configurar el equilibrio de carga en modo de un brazo

-

Caso de uso 9: Configurar el equilibrio de carga en modo en línea

-

Caso de uso 10: Equilibrio de carga de los servidores del sistema de detección de intrusiones

-

Caso de uso 11: Aislamiento del tráfico de red mediante directivas de escucha

-

Caso de uso 12: Configurar Citrix Virtual Desktops para el equilibrio de carga

-

Caso de uso 13: Configurar Citrix Virtual Apps and Desktops para equilibrar la carga

-

Caso de uso 14: Asistente de ShareFile para equilibrar la carga Citrix ShareFile

-

Caso práctico 15: Configurar el equilibrio de carga de capa 4 en el dispositivo NetScaler

-

-

Configurar para obtener el tráfico de datos NetScaler FreeBSD desde una dirección SNIP

-

-

-

Matriz de compatibilidad de certificados de servidor en el dispositivo ADC

-

Compatibilidad con plataformas basadas en chip SSL Intel Coleto

-

Compatibilidad con el módulo de seguridad de hardware Thales Luna Network

-

-

Integración con IPS o NGFW como dispositivos en línea

-

Estadísticas de inspección de contenido para ICAP, IPS e IDS

-

-

-

-

Configuración de un túnel de CloudBridge Connector entre dos centros de datos

-

Configuración de CloudBridge Connector entre el centro de datos y la nube de AWS

-

Configuración de un túnel de CloudBridge Connector entre un centro de datos y Azure Cloud

-

Configuración del túnel CloudBridge Connector entre Datacenter y SoftLayer Enterprise Cloud

-

Diagnóstico y solución de problemas de túnel CloudBridge Connector

-

-

Puntos a tener en cuenta para una configuración de alta disponibilidad

-

Sincronizar archivos de configuración en una configuración de alta disponibilidad

-

Restricción del tráfico de sincronización de alta disponibilidad a una VLAN

-

Configuración de nodos de alta disponibilidad en distintas subredes

-

Limitación de las conmutaciones por error causadas por monitores de ruta en modo no INC

-

Configuración del conjunto de interfaces de conmutación por error

-

Administración de mensajes de latido de alta disponibilidad en un dispositivo NetScaler

-

Quitar y reemplazar un NetScaler en una configuración de alta disponibilidad

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

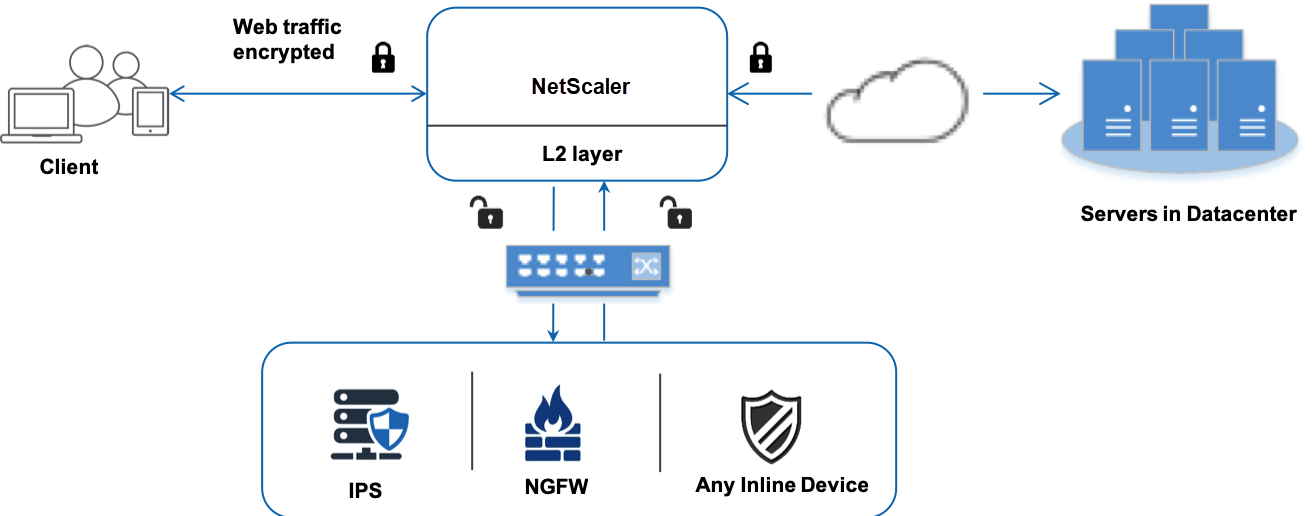

Integración con IPS o NGFW como dispositivos en línea mediante un proxy de reenvío SSL

Los dispositivos de seguridad, como el Sistema de Prevención de Intrusiones (IPS) y el Firewall de próxima generación (NGFW), protegen los servidores de los ataques a la red. Estos dispositivos pueden inspeccionar el tráfico en vivo y, por lo general, se implementan en el modo en línea de capa 2. El dispositivo de proxy de reenvío SSL proporciona seguridad a los usuarios y a la red empresarial al acceder a los recursos de Internet.

Un dispositivo de proxy de reenvío SSL se puede integrar con uno o más dispositivos en línea para evitar amenazas y proporcionar una protección de seguridad avanzada. Los dispositivos en línea pueden ser cualquier dispositivo de seguridad, como IPS y NGFW.

Algunos casos de uso en los que puede beneficiarse al utilizar el dispositivo de proxy de reenvío SSL y la integración de dispositivos en línea son:

-

Inspección del tráfico cifrado: la mayoría de los dispositivos IPS y NGFW eluden el tráfico cifrado, lo que puede dejar a los servidores vulnerables a los ataques. Un dispositivo proxy de reenvío SSL puede descifrar el tráfico y enviarlo a los dispositivos en línea para su inspección. Esta integración mejora la seguridad de la red del cliente.

-

Descargar los dispositivos en línea del procesamiento TLS/SSL: el procesamiento TLS/SSL es caro, lo que puede provocar un uso elevado de la CPU en los dispositivos IPS o NGFW si también descifran el tráfico. Un dispositivo de proxy de reenvío SSL ayuda a descargar el procesamiento TLS/SSL de los dispositivos en línea. Como resultado, los dispositivos en línea pueden inspeccionar un mayor volumen de tráfico.

-

Dispositivos en línea de equilibrio de carga: si ha configurado varios dispositivos en línea para gestionar el tráfico intenso, un dispositivo de proxy de reenvío SSL puede equilibrar la carga y distribuir el tráfico de manera uniforme entre estos dispositivos.

-

Selección inteligente del tráfico: en lugar de enviar todo el tráfico al dispositivo en línea para su inspección, el dispositivo realiza una selección inteligente del tráfico. Por ejemplo, omite el envío de archivos de texto para su inspección a los dispositivos en línea.

Integración de proxy de reenvío SSL con dispositivos en línea

El siguiente diagrama muestra cómo se integra un proxy de reenvío SSL con los dispositivos de seguridad en línea.

Al integrar dispositivos en línea con el dispositivo de proxy de reenvío SSL, los componentes interactúan de la siguiente manera:

-

Un cliente envía una solicitud a un dispositivo proxy de reenvío SSL.

-

El dispositivo envía los datos al dispositivo en línea para la inspección del contenido en función de la evaluación de la directiva. Para el tráfico HTTPS, el dispositivo descifra los datos y los envía en texto sin formato al dispositivo en línea para la inspección del contenido.

Nota

Si hay dos o más dispositivos en línea, el dispositivo equilibra la carga de los dispositivos y envía el tráfico.

- Agregue un servidor virtual de conmutación de contenido o de equilibrio de carga HTTP/HTTPS.

- El dispositivo en línea inspecciona los datos en busca de amenazas y decide si desea eliminar, restablecer o enviar los datos al dispositivo.

- Si hay amenazas de seguridad, el dispositivo modifica los datos y los envía al dispositivo.

- Para el tráfico HTTPS, el dispositivo vuelve a cifrar los datos y reenvía la solicitud al servidor de fondo.

- El servidor back-end envía la respuesta al dispositivo.

- El dispositivo vuelve a descifrar los datos y los envía al dispositivo en línea para su inspección.

- El dispositivo en línea inspecciona los datos. Si hay amenazas de seguridad, el dispositivo modifica los datos y los envía al dispositivo.

- El dispositivo vuelve a cifrar los datos y envía la respuesta al cliente.

Configuración de la integración de dispositivos en línea

Puede configurar un dispositivo proxy de reenvío SSL con un dispositivo en línea de tres formas diferentes, de la siguiente manera:

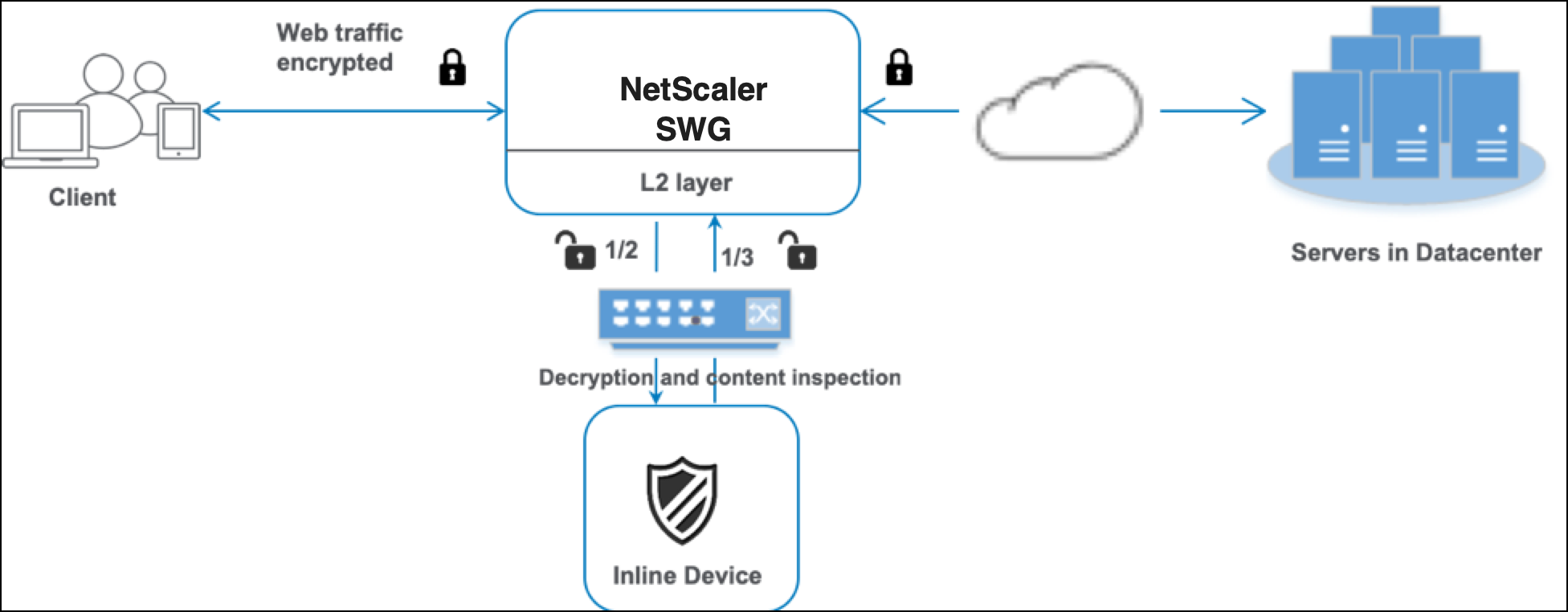

Escenario 1: Uso de un único dispositivo en línea

Para integrar un dispositivo de seguridad (IPS o NGFW) en modo en línea, debe habilitar la inspección de contenido y el reenvío basado en MAC (MBF) en modo global en el dispositivo proxy de reenvío SSL. A continuación, agregue un perfil de inspección de contenido, un servicio TCP o una acción de inspección de contenido para que los dispositivos en línea restablezcan, bloqueen o eliminen el tráfico en función de la inspección. Añada también una directiva de inspección de contenido que el dispositivo utilice para decidir el subconjunto de tráfico que se va a enviar a los dispositivos en línea. Por último, configure el servidor virtual proxy con la conexión de capa 2 habilitada en el servidor y vincule la directiva de inspección de contenido a este servidor virtual proxy.

Siga estos pasos:

- Habilite el modo de reenvío basado en MAC (MPF).

- Habilite la función de inspección de contenido.

- Agregue un perfil de inspección de contenido para el servicio. El perfil de inspección de contenido contiene la configuración del dispositivo en línea que integra el dispositivo proxy de reenvío SSL con un dispositivo en línea.

-

(Opcional) Agregue un monitor TCP.

Nota:

Los dispositivos transparentes no tienen una dirección IP. Por lo tanto, para realizar comprobaciones de estado, debe vincular un monitor de forma explícita.

- Añada un servicio. Un servicio representa un dispositivo en línea.

- (Opcional) Enlace el servicio al monitor TCP.

- Agregue una acción de inspección de contenido para el servicio.

- Agregue una directiva de inspección de contenido y especifique la acción.

- Agregue un servidor virtual proxy HTTP o HTTPS (conmutación de contenido).

- Enlace la directiva de inspección de contenido al servidor virtual.

Configurar mediante la CLI

Escriba los siguientes comandos en la línea de comandos. Se dan ejemplos después de la mayoría de los comandos.

- Habilite MBF.

enable ns mode mbf

- Habilite la función.

enable ns feature contentInspection

- Añada un perfil de inspección de contenido.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Ejemplo:

add contentInspection profile ipsprof -type InlineInspection -ingressinterface “1/2” -egressInterface “1/3”

- Añada un servicio. Especifique una dirección IP ficticia que no sea propiedad de ninguno de los dispositivos, incluidos los dispositivos en línea. Defina

use source IP address(USIP) como SÍ. Definauseproxyporten NO. De forma predeterminada, la supervisión del estado está activada, vincula el servicio a un monitor de estado y también establece la opción TRANSPARENTE en el monitor ACTIVADA.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor YES -usip YES –useproxyport NO

Ejemplo:

add service ips_service 198.51.100.2 TCP * -healthMonitor YES -usip YES -useproxyport NO -contentInspectionProfileName ipsprof

-

Agregue un monitor de salud. De forma predeterminada, el monitor de salud está encendido y también tiene la opción de desactivarlo, si es necesario. En la línea de comandos, escriba:

add lb monitor <name> TCP -destIP <ip address> -destPort 80 -transparent <YES, NO>

Ejemplo:

add lb monitor ips_tcp TCP -destIP 192.168.10.2 -destPort 80 -transparent YES

- Enlazar el servicio al monitor de estado

Tras configurar el monitor de estado, debe vincular el servicio al monitor de estado. En la línea de comandos, escriba:

bind service <name> -monitorName <name>

Ejemplo:

bind service ips_svc -monitorName ips_tcp

- Añade una acción de inspección de contenido.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string>

Ejemplo:

add contentInspection action ips_action -type INLINEINSPECTION -serverName ips_service

- Agrega una directiva de inspección de contenido.

add contentInspection policy <name> -rule <expression> -action <string>

Ejemplo:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action

- Agregue un servidor virtual proxy.

add cs vserver <name> PROXY <IPAddress> <port> -cltTimeout <secs> -Listenpolicy <expression> -authn401 ( ON | OFF ) -authnVsName <string> -l2Conn ON

Nota:

También se admiten servidores virtuales de equilibrio de carga de tipo HTTP/SSL.

Ejemplo:

add cs vserver transparentcs PROXY * * -cltTimeout 180 -Listenpolicy exp1 -authn401 on -authnVsName swg-auth-vs-trans-http -l2Conn ON

- Enlazar la directiva al servidor virtual.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST

Ejemplo:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST

Configurar mediante la GUI

-

Vaya a Sistema > Configuración. En Modos y funciones, haga clic en Configurar modos.

-

En la página Configurar modos, seleccione la opción de reenvío basado en MAC.

-

Vaya a Sistema > Configuración. En Modos y funciones, haga clic en Configurar funciones avanzadas.

-

En la página Configurar funciones avanzadas, seleccione la opción Inspección de contenido.

-

Vaya a Seguridad > Inspección de contenido > Perfiles de inspección de contenido. Haga clic en Agregar.

-

Vaya a Equilibrio de carga > Servicios > Agregar y agregar un servicio.

-

En Configuración avanzada, haga clic en Perfiles. En la lista de nombres de perfil de CI, seleccione el perfil de inspección de contenido creado anteriormente.

-

En Configuración del servicio, establezca Usar dirección IP de origen en SÍ y Usar puerto proxy en No. En la configuración básica, establece la opción Monitorización del estado en NO.

-

Active la supervisión del estado solo si vincula este servicio a un monitor TCP. Si enlaza un monitor a un servicio, active la opción TRANSPARENT del monitor.

-

-

Vaya a Seguridad > Servidores virtuales proxy > Agregar. Especifique un nombre, una dirección IP y un puerto. En Configuración avanzada, selecciona Directivas. Haga clic en el signo “+”.

-

En Elegir directiva, selecciona Inspección de contenido. Haga clic en Continuar.

-

Haga clic en Agregar. Especifique un nombre. En Acción, haga clic en Agregar.

-

Especifique un nombre. En Tipo, seleccione INLINEINSPECTION. En Nombre del servidor, seleccione el servicio TCP creado anteriormente.

-

Haga clic en Crear. Especifique la regla y haga clic en Crear.

-

Haga clic en Bind.

-

Haga clic en Listo.

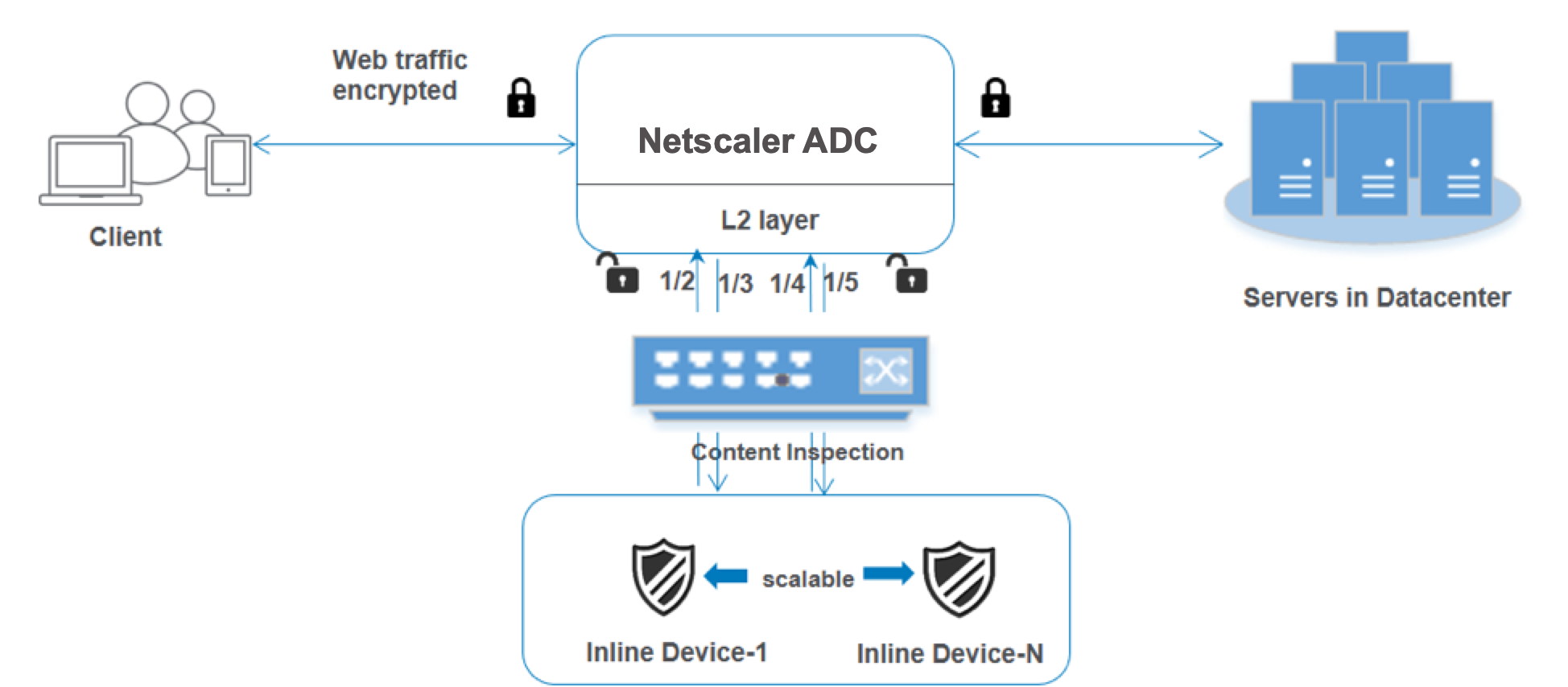

Escenario 2: Equilibra la carga de varios dispositivos en línea con interfaces dedicadas

Si utiliza dos o más dispositivos en línea, puede equilibrar la carga de los dispositivos mediante diferentes servicios de inspección de contenido con interfaces dedicadas. En este caso, el dispositivo proxy de reenvío SSL equilibra la carga del subconjunto del tráfico enviado a cada dispositivo a través de una interfaz dedicada. El subconjunto se decide en función de las directivas configuradas. Por ejemplo, es posible que los archivos TXT o de imagen no se envíen para su inspección a los dispositivos en línea.

La configuración básica sigue siendo la misma que en el escenario 1. Sin embargo, debe crear un perfil de inspección de contenido para cada dispositivo en línea y especificar la interfaz de entrada y salida en cada perfil. Agregue un servicio para cada dispositivo en línea. Agregue un servidor virtual de equilibrio de carga y especifíquelo en la acción de inspección de contenido. Realice los siguientes pasos adicionales:

- Agregue perfiles de inspección de contenido para cada servicio.

- Agregue un servicio para cada dispositivo.

- Agregue un servidor virtual de equilibrio de carga.

- Especifique el servidor virtual de equilibrio de carga en la acción de inspección de contenido.

Configurar mediante la CLI

Escriba los siguientes comandos en la línea de comandos. Se dan ejemplos después de cada comando.

- Habilite MBF.

enable ns mode mbf

- Habilite la función.

enable ns feature contentInspection

- Agregue el perfil 1 para el servicio 1.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Ejemplo:

add contentInspection profile ipsprof1 -type InlineInspection -ingressInterface "1/2" -egressInterface "1/3"

- Agregue el perfil 2 para el servicio 2.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Ejemplo:

add contentInspection profile ipsprof2 -type InlineInspection -ingressInterface "1/4" -egressInterface "1/5"

- Agregue el servicio 1. Especifique una dirección IP ficticia que no sea propiedad de ninguno de los dispositivos, incluidos los dispositivos en línea. Defina

use source IP address(USIP) como SÍ. Definauseproxyporten NO. Active la supervisión del estado con el monitor TCP con la opción TRANSPARENT activada.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

Ejemplo:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1

- Agregue el servicio 2. Especifique una dirección IP ficticia que no sea propiedad de ninguno de los dispositivos, incluidos los dispositivos en línea. Defina

use source IP address(USIP) como SÍ. Definauseproxyporten NO. Active la monitorización de la salud con la opción TRANSPARENT activada.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

Ejemplo:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2

- Agregue un servidor virtual de equilibrio de carga.

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port>

Ejemplo:

add lb vserver lb_inline_vserver TCP 192.0.2.100 *

- Enlazar los servicios al servidor virtual de equilibrio de carga.

bind lb vserver <LB_VSERVER_NAME> <service_name>

bind lb vserver <LB_VSERVER_NAME> <service_name>

Ejemplo:

bind lb vserver lb_inline_vserver ips_service1

bind lb vserver lb_inline_vserver ips_service2

- Especifique el servidor virtual de equilibrio de carga en la acción de inspección de contenido.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string>

Ejemplo:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver

- Agrega una directiva de inspección de contenido. Especifique la acción de inspección de contenido en la directiva.

add contentInspection policy <name> -rule <expression> -action <string>

Ejemplo:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action

- Agregue un servidor virtual proxy.

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON

Ejemplo:

add cs vserver transparentcs PROXY * * -l2Conn ON

- Enlace la directiva de inspección de contenido al servidor virtual.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST

Ejemplo:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST

Configuración mediante la GUI

- Vaya a Sistema > Configuración. En Modos y funciones, haga clic en Configurar modos.

-

En la página Configurar modos, seleccione la opción de reenvío basado en MAC.

-

Vaya a Sistema > Configuración. En Modos y funciones, haga clic en Configurar funciones avanzadas.

-

En la página Configurar funciones avanzadas, seleccione la opción Inspección de contenido.

-

Vaya a Seguridad > Inspección de contenido > Perfiles de inspección de contenido. Haga clic en Agregar.

-

Especifique las interfaces de entrada y salida.

-

Crea dos perfiles. Especifique una interfaz de entrada y salida diferente en el segundo perfil.

-

Vaya a Equilibrio de carga > Servicios > Agregar y agregar un servicio.

-

En Configuración avanzada, haga clic en Perfiles. En la lista de nombres de perfil de CI, seleccione el perfil de inspección de contenido creado anteriormente.

-

En Configuración del servicio, establezca Usar dirección IP de origen en SÍ y Usar puerto proxy en No. En la configuración básica, establece la opción Monitorización del estado en NO.

-

Active la supervisión del estado solo si vincula este servicio a un monitor TCP. Si enlaza un monitor a un servicio, active la opción TRANSPARENT del monitor.

Cree dos servicios. Especifique direcciones IP ficticias que no pertenezcan a ninguno de los dispositivos, incluidos los dispositivos en línea.

-

-

Vaya a Equilibrio de carga > Servidores virtuales > Agregar. Cree un servidor virtual de equilibrio de carga TCP y haga clic en Aceptar.

-

Haga clic en la sección Enlace del servicio de servidor virtual de equilibrio de carga. En Vinculación de servicios, haga clic en la flecha de Seleccionar servicio. Seleccione los dos servicios creados anteriormente y haga clic en Seleccionar. Haga clic en Bind.

-

Vaya a Seguridad > Servidores virtuales proxy > Agregar. Especifique un nombre, una dirección IP y un puerto. En Configuración avanzada, selecciona Directivas. Haga clic en el signo “+”.

-

En Elegir directiva, selecciona Inspección de contenido. Haga clic en Continuar.

-

Haga clic en Agregar. Especifique un nombre. En Acción, haga clic en Agregar.

-

Especifique un nombre. En Tipo, seleccione INLINEINSPECTION. En Nombre del servidor, seleccione el servidor virtual de equilibrio de carga creado anteriormente.

-

Haga clic en Crear. Especifique la regla y haga clic en Crear.

-

Haga clic en Bind.

- Haga clic en Listo.

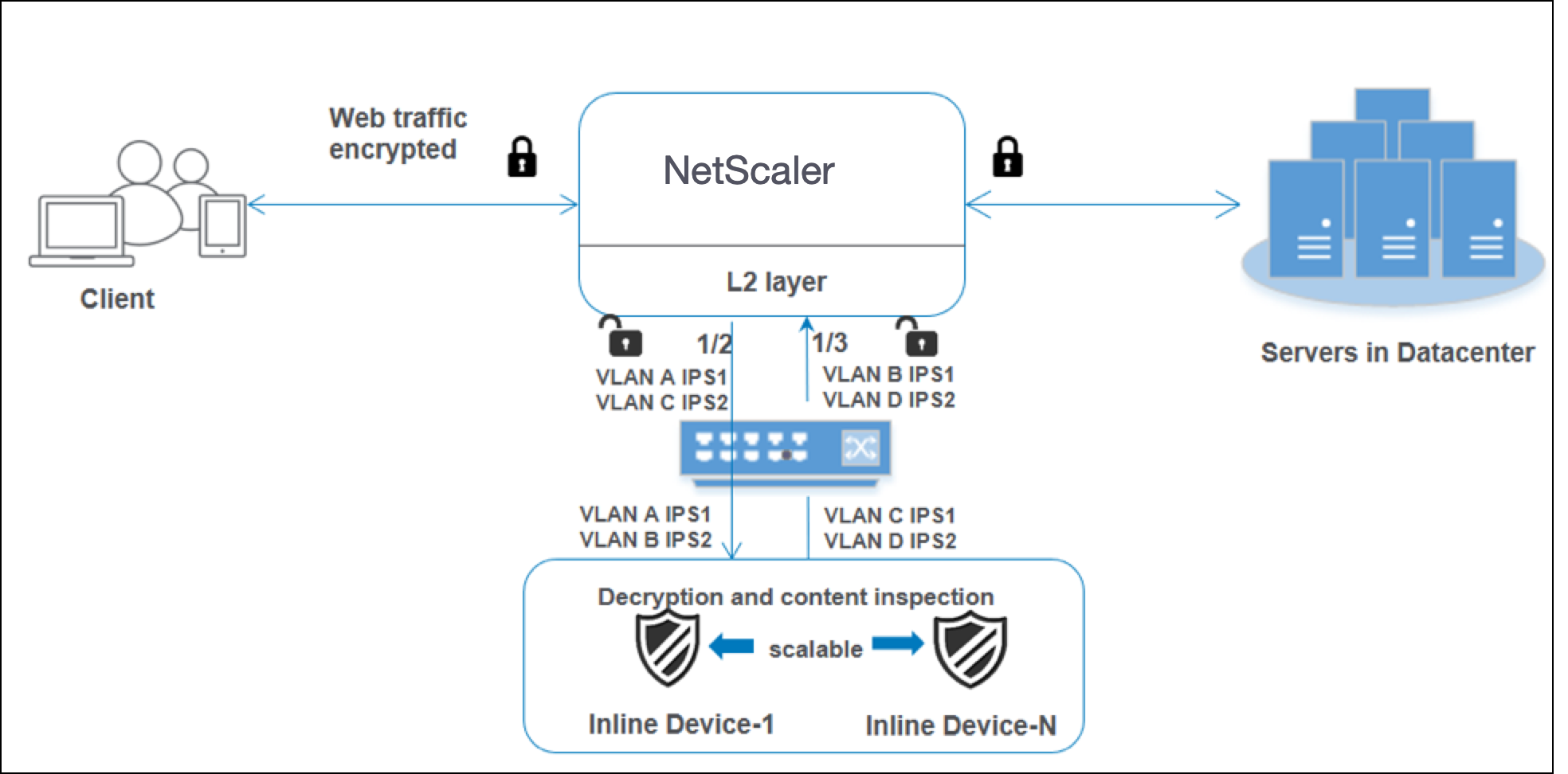

Escenario 3: Equilibre la carga de varios dispositivos en línea con interfaces compartidas

Si utiliza dos o más dispositivos en línea, puede equilibrar la carga de los dispositivos mediante diferentes servicios de inspección de contenido con interfaces compartidas. En este caso, el dispositivo proxy de reenvío SSL equilibra la carga del subconjunto del tráfico enviado a cada dispositivo a través de una interfaz compartida. El subconjunto se decide en función de las directivas configuradas. Por ejemplo, es posible que los archivos TXT o de imagen no se envíen para su inspección a los dispositivos en línea.

La configuración básica sigue siendo la misma que en el escenario 2. Para este escenario, vincule las interfaces a diferentes VLAN para segregar el tráfico de cada dispositivo en línea. Especifique las VLAN en los perfiles de inspección de contenido. Realice los siguientes pasos adicionales:

-

Enlace las interfaces compartidas a diferentes VLAN.

-

Especifique las VLAN de entrada y salida en los perfiles de inspección de contenido.

Configuración mediante la CLI

Escriba los siguientes comandos en la línea de comandos. Se dan ejemplos después de cada comando.

- Habilite MBF.

enable ns mode mbf

- Habilite la función.

enable ns feature contentInspection

-

Enlace las interfaces compartidas a diferentes VLAN.

bind vlan <id> -ifnum <interface> -tagged

Ejemplo:

bind vlan 100 –ifnum 1/2 tagged

bind vlan 200 –ifnum 1/3 tagged

bind vlan 300 –ifnum 1/2 tagged

bind vlan 400 –ifnum 1/3 tagged

<!--NeedCopy-->

- Agregue el perfil 1 para el servicio 1. Especifique las VLAN de entrada y salida en el perfil.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Ejemplo:

add contentInspection profile ipsprof1 -type InlineInspection -egressInterface “1/3” -ingressinterface “1/2” –egressVlan 100 -ingressVlan 300

- Agregue el perfil 2 para el servicio 2. Especifique las VLAN de entrada y salida en el perfil.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Ejemplo:

add contentInspection profile ipsprof2 -type InlineInspection -egressInterface “1/3” -ingressinterface “1/2” –egressVlan 200 -ingressVlan 400

- Agregue el servicio 1.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

Ejemplo:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1

- Agregue el servicio 2.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

Ejemplo:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2

- Agregue un servidor virtual de equilibrio de carga.

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port>

Ejemplo:

add lb vserver lb_inline_vserver TCP 192.0.2.100 *

- Enlazar los servicios al servidor virtual de equilibrio de carga.

bind lb vserver <LB_VSERVER_NAME> <service_name>

bind lb vserver <LB_VSERVER_NAME> <service_name>

Ejemplo:

bind lb vserver lb_inline_vserver ips_service1

bind lb vserver lb_inline_vserver ips_service2

- Especifique el servidor virtual de equilibrio de carga en la acción de inspección de contenido.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string>

Ejemplo:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver

- Agrega una directiva de inspección de contenido. Especifique la acción de inspección de contenido en la directiva.

add contentInspection policy <name> -rule <expression> -action <string>

Ejemplo:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action

- Agregue un servidor virtual proxy.

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON

Ejemplo:

add cs vserver transparentcs PROXY * * -l2Conn ON

- Enlace la directiva de inspección de contenido al servidor virtual.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST

Ejemplo:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST

Configuración mediante la GUI

-

Vaya a Sistema > Configuración. En Modos y funciones, haga clic en Configurar modos.

-

En la página Configurar modos, seleccione la opción de reenvío basado en MAC.

-

Vaya a Sistema > Configuración. En Modos y funciones, haga clic en Configurar funciones avanzadas.

-

En la página Configurar funciones avanzadas, seleccione la opción Inspección de contenido.

-

Vaya a Sistema > Red > VLAN > Agregar. Agregue cuatro VLAN y etiquételas a las interfaces.

-

Vaya a Seguridad > Inspección de contenido > Perfiles de inspección de contenido. Haga clic en Agregar.

-

Especifique las VLAN de entrada y salida.

-

Crea otros perfiles. Especifique una VLAN de entrada y salida diferente en el segundo perfil.

-

Vaya a Equilibrio de carga > Servicios > Agregar y agregar un servicio.

-

En Configuración avanzada, haga clic en Perfiles. En la lista de nombres de perfil de CI, seleccione el perfil de inspección de contenido creado anteriormente.

-

En Configuración del servicio, establezca Usar dirección IP de origen en SÍ y Usar puerto proxy en No. En la configuración básica, establece la opción Monitorización del estado en NO.

-

Active la supervisión del estado solo si vincula este servicio a un monitor TCP. Si enlaza un monitor a un servicio, active la opción TRANSPARENT del monitor.

Cree dos servicios. Especifique direcciones IP ficticias que no pertenezcan a ninguno de los dispositivos, incluidos los dispositivos en línea. Especifique el perfil 1 en el servicio 1 y el perfil 2 en el servicio 2.

-

-

Vaya a Equilibrio de carga > Servidores virtuales > Agregar. Cree un servidor virtual de equilibrio de carga TCP y haga clic en Aceptar.

-

Haga clic en la sección Enlace del servicio de servidor virtual de equilibrio de carga. En Vinculación de servicios, haga clic en la flecha de Seleccionar servicio. Seleccione los dos servicios creados anteriormente y haga clic en Seleccionar. Haga clic en Bind.

-

Vaya a Seguridad > Servidores virtuales proxy > Agregar. Especifique un nombre, una dirección IP y un puerto. En Configuración avanzada, selecciona Directivas. Haga clic en el signo “+”.

-

En Elegir directiva, selecciona Inspección de contenido. Haga clic en Continuar.

-

Haga clic en Agregar. Especifique un nombre. En Acción, haga clic en Agregar.

-

Especifique un nombre. En Tipo, seleccione INLINEINSPECTION. En Nombre del servidor, seleccione el servidor virtual de equilibrio de carga creado anteriormente.

- Haga clic en Crear. Especifique la regla y haga clic en Crear.

- Haga clic en Bind.

- Haga clic en Listo.

Compartir

Compartir

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.