-

-

Implementar una instancia de NetScaler VPX

-

Optimice el rendimiento de NetScaler VPX en VMware ESX, Linux KVM y Citrix Hypervisors

-

Mejore el rendimiento de SSL-TPS en plataformas de nube pública

-

Configurar subprocesos múltiples simultáneos para NetScaler VPX en nubes públicas

-

Instalar una instancia de NetScaler VPX en un servidor desnudo

-

Instalar una instancia de NetScaler VPX en Citrix Hypervisor

-

Instalación de una instancia de NetScaler VPX en VMware ESX

-

Configurar NetScaler VPX para usar la interfaz de red VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red SR-IOV

-

Configurar NetScaler VPX para usar Intel QAT para la aceleración de SSL en modo SR-IOV

-

Migración de NetScaler VPX de E1000 a interfaces de red SR-IOV o VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red de acceso directo PCI

-

-

Instalación de una instancia NetScaler VPX en la nube de VMware en AWS

-

Instalación de una instancia NetScaler VPX en servidores Microsoft Hyper-V

-

Instalar una instancia de NetScaler VPX en la plataforma Linux-KVM

-

Requisitos previos para instalar dispositivos virtuales NetScaler VPX en la plataforma Linux-KVM

-

Aprovisionamiento del dispositivo virtual NetScaler mediante OpenStack

-

Aprovisionamiento del dispositivo virtual NetScaler mediante Virtual Machine Manager

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red SR-IOV

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red PCI Passthrough

-

Aprovisionamiento del dispositivo virtual NetScaler mediante el programa virsh

-

Administración de las máquinas virtuales invitadas de NetScaler

-

Aprovisionamiento del dispositivo virtual NetScaler con SR-IOV en OpenStack

-

-

Implementar una instancia de NetScaler VPX en AWS

-

Configurar las funciones de IAM de AWS en la instancia de NetScaler VPX

-

Implementación de una instancia independiente NetScaler VPX en AWS

-

Servidores de equilibrio de carga en diferentes zonas de disponibilidad

-

Implementar un par de alta disponibilidad de VPX en la misma zona de disponibilidad de AWS

-

Alta disponibilidad en diferentes zonas de disponibilidad de AWS

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en distintas zonas de AWS

-

Implementación de una instancia NetScaler VPX en AWS Outposts

-

Proteja AWS API Gateway mediante el firewall de aplicaciones web de Citrix

-

Configurar una instancia de NetScaler VPX para utilizar la interfaz de red SR-IOV

-

Configurar una instancia de NetScaler VPX para utilizar redes mejoradas con AWS ENA

-

Implementar una instancia de NetScaler VPX en Microsoft Azure

-

Arquitectura de red para instancias NetScaler VPX en Microsoft Azure

-

Configuración de varias direcciones IP para una instancia independiente NetScaler VPX

-

Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC

-

Configurar una instancia de NetScaler VPX para usar redes aceleradas de Azure

-

Configure los nodos HA-INC mediante la plantilla de alta disponibilidad de NetScaler con Azure ILB

-

Instalación de una instancia NetScaler VPX en la solución Azure VMware

-

Configurar una instancia independiente de NetScaler VPX en la solución Azure VMware

-

Configurar una instalación de alta disponibilidad de NetScaler VPX en la solución Azure VMware

-

Configurar el servidor de rutas de Azure con un par de alta disponibilidad de NetScaler VPX

-

Configurar GSLB en una configuración de alta disponibilidad activa en espera

-

Configuración de grupos de direcciones (IIP) para un dispositivo NetScaler Gateway

-

Scripts de PowerShell adicionales para la implementación de Azure

-

Implementación de una instancia NetScaler VPX en Google Cloud Platform

-

Implementar un par de VPX de alta disponibilidad en Google Cloud Platform

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en Google Cloud Platform

-

Instalar una instancia de NetScaler VPX en VMware Engine de Google Cloud

-

Compatibilidad con escalado VIP para la instancia NetScaler VPX en GCP

-

-

Automatizar la implementación y las configuraciones de NetScaler

-

Actualización y degradación de un dispositivo NetScaler

-

Consideraciones de actualización para configuraciones con directivas clásicas

-

Consideraciones sobre la actualización de archivos de configuración personalizados

-

Consideraciones sobre la actualización: Configuración de SNMP

-

Compatibilidad con actualización de software en servicio para alta disponibilidad

-

Soluciones para proveedores de servicios de telecomunicaciones

-

Equilibrio de carga del tráfico de plano de control basado en protocolos de diámetro, SIP y SMPP

-

Utilización del ancho de banda mediante la funcionalidad de redirección de caché

-

-

Autenticación, autorización y auditoría del tráfico de aplicaciones

-

Cómo funciona la autenticación, la autorización y la auditoría

-

Componentes básicos de la configuración de autenticación, autorización y auditoría

-

Autorización del acceso de los usuarios a los recursos de aplicaciones

-

NetScaler como proxy del servicio de federación de Active Directory

-

NetScaler Gateway local como proveedor de identidad de Citrix Cloud

-

Compatibilidad de configuración para el atributo de cookie SameSite

-

Configuración de autenticación, autorización y auditoría para protocolos de uso común

-

Solución de problemas relacionados con la autenticación y la autorización

-

-

-

-

Configurar una expresión de directiva avanzada: Cómo empezar

-

Expresiones de directiva avanzadas: trabajar con fechas, horas y números

-

Expresiones de directiva avanzadas: Análisis de datos HTTP, TCP y UDP

-

Expresiones de directiva avanzadas: análisis de certificados SSL

-

Expresiones de directivas avanzadas: direcciones IP y MAC, rendimiento, ID de VLAN

-

Expresiones de directivas avanzadas: funciones de análisis de transmisiones

-

Expresiones de directiva avanzadas que utilizan la especificación de API

-

Ejemplos de tutoriales de directivas avanzadas para la reescritura

-

-

-

Protecciones de nivel superior

-

Protección basada en gramática SQL para cargas útiles HTML y JSON

-

Protección basada en gramática por inyección de comandos para carga útil HTML

-

Reglas de relajación y denegación para gestionar ataques de inyección HTML SQL

-

Compatibilidad con palabras clave personalizadas para la carga útil HTML

-

Compatibilidad con firewall de aplicaciones para Google Web Toolkit

-

Comprobaciones de protección XML

-

Caso de uso: Vincular la directiva de Web App Firewall a un servidor virtual VPN

-

-

-

Administrar un servidor virtual de redirección de caché

-

Ver estadísticas del servidor virtual de redirección de caché

-

Habilitar o inhabilitar un servidor virtual de redirección de caché

-

Resultados directos de directivas a la caché en lugar del origen

-

Realizar una copia de seguridad de un servidor virtual de redirección de caché

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

-

Traducir la dirección IP de destino de una solicitud a la dirección IP de origen

-

-

Descripción general del cluster

-

Administración del clúster de NetScaler

-

Grupos de nodos para configuraciones detectadas y parcialmente rayadas

-

Desactivación de la dirección en el plano posterior del clúster

-

Eliminar un nodo de un clúster implementado mediante la agregación de vínculos de clúster

-

Supervisión de la configuración del clúster mediante SNMP MIB con enlace SNMP

-

Supervisión de los errores de propagación de comandos en una implementación de clúster

-

Compatibilidad con logotipos preparados para IPv6 para clústeres

-

Enlace de interfaz VRRP en un clúster activo de un solo nodo

-

Casos de configuración y uso de clústeres

-

Migración de una configuración de HA a una configuración de clúster

-

Interfaces comunes para cliente y servidor e interfaces dedicadas para backplane

-

Conmutador común para cliente y servidor y conmutador dedicado para placa posterior

-

Supervisar servicios en un clúster mediante la supervisión de rutas

-

-

Configurar NetScaler como un solucionador de stubs con reconocimiento de seguridad no validante

-

Compatibilidad con tramas gigantes para DNS para gestionar respuestas de grandes tamaños

-

Configurar el almacenamiento en caché negativo de los registros DNS

-

Caso de uso: Configurar la función de administración automática de claves de DNSSEC

-

Caso de uso: Configurar la administración automática de claves DNSSEC en la implementación de GSLB

-

-

Estado de servicio y servidor virtual de equilibrio de carga

-

Insertar atributos de cookie a las cookies generadas por ADC

-

Proteja una configuración de equilibrio de carga contra fallos

-

Administrar el tráfico de clientes

-

Configurar servidores virtuales de equilibrio de carga sin sesión

-

Reescritura de puertos y protocolos para la redirección HTTP

-

Insertar la dirección IP y el puerto de un servidor virtual en el encabezado de solicitud

-

Utilizar una IP de origen especificada para la comunicación de back-end

-

Establecer un valor de tiempo de espera para las conexiones de cliente inactivas

-

Gestionar el tráfico de clientes en función de la velocidad de tráfico

-

Utilizar un puerto de origen de un rango de puertos especificado para la comunicación de back-end

-

Configurar la persistencia IP de origen para la comunicación back-end

-

-

Configuración avanzada de equilibrio de carga

-

Aumenta gradualmente la carga en un nuevo servicio con un inicio lento a nivel de servidor virtual

-

Proteger aplicaciones en servidores protegidos contra los picos de tráfico

-

Habilitar la limpieza de las conexiones de servicios y servidores virtuales

-

Habilitar o inhabilitar la sesión de persistencia en los servicios TROFS

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

Mantener la conexión de cliente para varias solicitudes de cliente

-

Insertar la dirección IP del cliente en el encabezado de solicitud

-

Utilizar la dirección IP de origen del cliente al conectarse al servidor

-

Configurar el puerto de origen para las conexiones del lado del servidor

-

Establecer un límite en el número de solicitudes por conexión al servidor

-

Establecer un valor de umbral para los monitores enlazados a un servicio

-

Establecer un valor de tiempo de espera para las conexiones de clientes inactivas

-

Establecer un valor de tiempo de espera para las conexiones de servidor inactivas

-

Establecer un límite en el uso del ancho de banda por parte de los clientes

-

Conservar el identificador de VLAN para la transparencia de VLAN

-

-

Configurar monitores en una configuración de equilibrio de carga

-

Configurar el equilibrio de carga para los protocolos de uso común

-

Caso de uso 3: Configurar el equilibrio de carga en modo de Direct Server Return

-

Caso de uso 6: Configurar el equilibrio de carga en modo DSR para redes IPv6 mediante el campo TOS

-

Caso de uso 7: Configurar el equilibrio de carga en modo DSR mediante IP sobre IP

-

Caso de uso 8: Configurar el equilibrio de carga en modo de un brazo

-

Caso de uso 9: Configurar el equilibrio de carga en modo en línea

-

Caso de uso 10: Equilibrio de carga de los servidores del sistema de detección de intrusiones

-

Caso de uso 11: Aislamiento del tráfico de red mediante directivas de escucha

-

Caso de uso 12: Configurar Citrix Virtual Desktops para el equilibrio de carga

-

Caso de uso 13: Configurar Citrix Virtual Apps and Desktops para equilibrar la carga

-

Caso de uso 14: Asistente de ShareFile para equilibrar la carga Citrix ShareFile

-

Caso práctico 15: Configurar el equilibrio de carga de capa 4 en el dispositivo NetScaler

-

-

Configurar para obtener el tráfico de datos NetScaler FreeBSD desde una dirección SNIP

-

-

-

Matriz de compatibilidad de certificados de servidor en el dispositivo ADC

-

Compatibilidad con plataformas basadas en chip SSL Intel Coleto

-

Compatibilidad con el módulo de seguridad de hardware Thales Luna Network

-

-

Intercepción SSL

-

-

-

Configuración de un túnel de CloudBridge Connector entre dos centros de datos

-

Configuración de CloudBridge Connector entre el centro de datos y la nube de AWS

-

Configuración de un túnel de CloudBridge Connector entre un centro de datos y Azure Cloud

-

Configuración del túnel CloudBridge Connector entre Datacenter y SoftLayer Enterprise Cloud

-

Diagnóstico y solución de problemas de túnel CloudBridge Connector

-

-

Puntos a tener en cuenta para una configuración de alta disponibilidad

-

Sincronizar archivos de configuración en una configuración de alta disponibilidad

-

Restricción del tráfico de sincronización de alta disponibilidad a una VLAN

-

Configuración de nodos de alta disponibilidad en distintas subredes

-

Limitación de las conmutaciones por error causadas por monitores de ruta en modo no INC

-

Configuración del conjunto de interfaces de conmutación por error

-

Administración de mensajes de latido de alta disponibilidad en un dispositivo NetScaler

-

Quitar y reemplazar un NetScaler en una configuración de alta disponibilidad

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

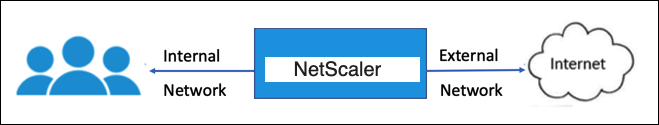

Intercepción SSL

Un dispositivo NetScaler configurado para la interceptación SSL actúa como un proxy. Puede interceptar y descifrar el tráfico SSL/TLS, inspeccionar la solicitud no cifrada y permitir que un administrador haga cumplir las normas de cumplimiento y las comprobaciones de seguridad. La intercepción SSL utiliza una directiva que especifica el tráfico que interceptar, bloquear o permitir. Por ejemplo, el tráfico hacia y desde sitios web financieros, como bancos, no debe ser interceptado, pero se puede interceptar otro tráfico, y los sitios de la lista de prohibidos se pueden identificar y bloquear. Citrix recomienda configurar una directiva genérica para interceptar tráfico y directivas más específicas para omitir parte del tráfico.

El cliente y el proxy establecen un protocolo de enlace HTTPS/TLS. El proxy establece otro protocolo de enlace HTTPS/TLS con el servidor y recibe el certificado del servidor. El proxy verifica el certificado del servidor en nombre del cliente y también comprueba la validez del certificado del servidor mediante el Protocolo de estado de certificados en línea (OCSP). Regenera el certificado del servidor, lo firma con la clave del certificado de CA instalado en el dispositivo y lo presenta al cliente. Por lo tanto, se utiliza un certificado entre el cliente y el dispositivo NetScaler y otro certificado entre el dispositivo y el servidor de fondo.

Importante

El certificado de CA que se usa para firmar el certificado del servidor debe estar preinstalado en todos los dispositivos cliente, de modo que el cliente confíe en el certificado de servidor regenerado.

En el caso del tráfico HTTPS interceptado, el servidor proxy descifra el tráfico saliente, accede a la solicitud HTTP de texto sin cifrar y puede utilizar cualquier aplicación de capa 7 para procesar el tráfico, por ejemplo, consultando la URL de texto sin formato y permitiendo o bloqueando el acceso según la directiva corporativa y la reputación de la URL. Si la decisión directiva es permitir el acceso al servidor de origen, el servidor proxy reenvía la solicitud cifrada nuevamente al servicio de destino (en el servidor de origen). El proxy descifra la respuesta del servidor de origen, accede a la respuesta HTTP de texto sin cifrar y, opcionalmente, aplica cualquier directiva a la respuesta. A continuación, el proxy vuelve a cifrar la respuesta y la reenvía al cliente. Si la decisión directiva es bloquear la solicitud al servidor de origen, el proxy puede enviar una respuesta de error, como HTTP 403, al cliente.

Para realizar la interceptación SSL, además del servidor proxy configurado anteriormente, debe configurar lo siguiente en el dispositivo ADC:

- Perfil SSL

- Directiva SSL

- Almacén de certificados de CA

- Aprendizaje automático y almacenamiento en caché de errores SSL

Nota:

La función de interceptación SSL no intercepta el tráfico HTTP/2.

Almacén de certificados de intercepción SSL

Un certificado SSL, que forma parte de cualquier transacción SSL, es un formulario de datos digitales (X509) que identifica a una empresa (dominio) o a un individuo. Un certificado SSL lo emite una autoridad certificadora (CA). Una CA puede ser pública o privada. Las aplicaciones que realizan transacciones SSL confían en los certificados emitidos por CA públicas, como Verisign. Estas aplicaciones mantienen una lista de las CA en las que confían.

Como proxy de reenvío, el dispositivo ADC cifra y descifra el tráfico entre un cliente y un servidor. Actúa como un servidor para el cliente (usuario) y como un cliente para el servidor. Antes de que un dispositivo pueda procesar el tráfico HTTPS, debe validar la identidad de un servidor para evitar transacciones fraudulentas. Por lo tanto, como cliente del servidor de origen, el dispositivo debe comprobar el certificado del servidor de origen antes de aceptarlo. Para verificar un certificado de servidor, todos los certificados (por ejemplo, certificados raíz e intermedios) que se utilizan para firmar y emitir el certificado de servidor deben estar presentes en el dispositivo. Un conjunto predeterminado de certificados de CA está preinstalado en un dispositivo. El dispositivo puede utilizar estos certificados para verificar casi todos los certificados de servidor de origen comunes. Este conjunto predeterminado no se puede modificar. Sin embargo, si su implementación requiere más certificados de CA, puede crear un paquete de dichos certificados e importarlo al dispositivo. Un paquete también puede contener un único certificado.

Al importar un paquete de certificados al dispositivo, el dispositivo descarga el paquete desde la ubicación remota y, tras comprobar que el paquete contiene solo certificados, lo instala en el dispositivo. Debe aplicar un paquete de certificados antes de poder usarlo para validar un certificado de servidor. También puede exportar un paquete de certificados para editarlo o almacenarlo en una ubicación sin conexión como copia de seguridad.

Importe y aplique un paquete de certificados de CA en el dispositivo mediante la CLI

En la línea de comandos, escriba:

import ssl certBundle <name> <src>

apply ssl certBundle <name>

<!--NeedCopy-->

show ssl certBundle

<!--NeedCopy-->

ARGUMENTOS:

Nombre:

Nombre que se va a asignar al paquete de certificados importado. Debe comenzar con un carácter alfanumérico o de subrayado (_) ASCII y debe contener solo caracteres alfanuméricos ASCII, guión bajo, hash (#), punto (.), espacio, dos puntos (:), en (@), igual (=) y guión (-). El siguiente requisito solo se aplica a la CLI:

Si el nombre incluye uno o más espacios, escríbalo entre comillas dobles o simples (por ejemplo, “mi archivo” o “mi archivo”).

Longitud máxima: 31

src:

URL que especifica el protocolo, el host y la ruta, incluido el nombre del archivo, al paquete de certificados que se va a importar o exportar. Por ejemplo: http://www.example.com/cert_bundle_file.

NOTA: La importación falla si el objeto que se va a importar se encuentra en un servidor HTTPS que requiere la autenticación con certificado de cliente para acceder.

Longitud máxima: 2047

Ejemplo:

import ssl certbundle swg-certbundle http://www.example.com/cert_bundle

apply ssl certBundle swg-certbundle

<!--NeedCopy-->

show ssl certbundle

Name : swg-certbundle(Inuse)

URL : http://www.example.com/cert_bundle

Done

<!--NeedCopy-->

Importe y aplique un paquete de certificados de CA en el dispositivo mediante la interfaz gráfica de usuario

- Vaya a Seguridad > Proxy de reenvío SSL > Introducción > Paquetes de certificados.

- Lleve a cabo una de las siguientes acciones:

- Seleccione un paquete de certificados de la lista.

- Para agregar un paquete de certificados, haga clic en “+” y especifique un nombre y una URL de origen. Haga clic en Aceptar.

- Haga clic en Aceptar.

Elimine un paquete de certificados de CA del dispositivo mediante la CLI

En la línea de comandos, escriba:

remove certBundle <cert bundle name>

<!--NeedCopy-->

Ejemplo:

remove certBundle mytest-cacert

<!--NeedCopy-->

Exporte un paquete de certificados de CA desde el dispositivo mediante la CLI

En la línea de comandos, escriba:

export certBundle <cert bundle name> <Path to export>

<!--NeedCopy-->

ARGUMENTOS:

Nombre:

Nombre que se va a asignar al paquete de certificados importado. Debe comenzar con un carácter alfanumérico o de subrayado (_) ASCII y debe contener solo caracteres alfanuméricos ASCII, guión bajo, hash (#), punto (.), espacio, dos puntos (:), en (@), igual (=) y guión (-). El siguiente requisito solo se aplica a la CLI:

Si el nombre incluye uno o más espacios, escríbalo entre comillas dobles o simples (por ejemplo, “mi archivo” o “mi archivo”).

Longitud máxima: 31

src:

URL que especifica el protocolo, el host y la ruta, incluido el nombre del archivo, al paquete de certificados que se va a importar o exportar. Por ejemplo: http://www.example.com/cert_bundle_file.

NOTA: La importación falla si el objeto que se va a importar se encuentra en un servidor HTTPS que requiere la autenticación con certificado de cliente para acceder.

Longitud máxima: 2047

Ejemplo:

export certBundle mytest-cacert http://192.0.2.20/

<!--NeedCopy-->

Importar, aplicar y verificar un paquete de certificados de CA del almacén de certificados de CA de Mozilla

En la línea de comandos, escriba:

> import certbundle mozilla_public_ca https://curl.haxx.se/ca/cacert.pem

Done

<!--NeedCopy-->

Para aplicar el paquete, escriba:

> apply certbundle mozilla_public_ca

Done

<!--NeedCopy-->

Para comprobar el paquete de certificados en uso, escriba:

> sh certbundle | grep mozilla

Name : mozilla_public_ca (Inuse)

<!--NeedCopy-->

Limitaciones

- Los paquetes de certificados no se admiten en una configuración de clúster ni en un dispositivo particionado.

- El protocolo TLSv1.3 no es compatible con SSL Forward Proxy.

Infraestructura de directivas SSL para interceptación SSL

Una directiva actúa como un filtro del tráfico entrante. Las directivas del dispositivo ADC ayudan a definir cómo administrar las conexiones y solicitudes proxies. El procesamiento se basa en las acciones configuradas para esa directiva. Es decir, los datos de las solicitudes de conexión se comparan con una regla especificada en la directiva y la acción se aplica a las conexiones que coinciden con la regla (expresión). Tras definir una acción para asignar a la directiva y crear la directiva, debe vincularla a un servidor proxy para que se aplique al tráfico que fluye a través de ese servidor proxy.

Una directiva SSL para la interceptación de SSL evalúa el tráfico entrante y aplica una acción predefinida a las solicitudes que coinciden con una regla (expresión). La decisión de interceptar, omitir o restablecer una conexión se toma en función de la directiva SSL definida. Puede configurar una de las tres acciones de una directiva: interceptar, BYPASS o RESET. Debe especificar una acción al crear una directiva. Para que una directiva entre en vigor, debe vincularla a un servidor proxy del dispositivo. Para especificar que una directiva está destinada a la interceptación SSL, debe especificar el tipo (punto de enlace) como INTERCEPT_REQ al vincular la directiva a un servidor proxy. Al desvincular una directiva, debe especificar el tipo como INTERCEPT_REQ.

Nota:

El servidor proxy no puede tomar la decisión de interceptar a menos que especifique una directiva.

La interceptación del tráfico se puede basar en cualquier atributo de protocolo de enlace SSL. El más utilizado es el dominio SSL. El dominio SSL suele indicarse mediante los atributos del protocolo de enlace SSL. Puede ser el valor del indicador de nombre del servidor extraído del mensaje de saludo del cliente SSL, si está presente, o el valor del nombre alternativo del servidor (SAN) extraído del certificado del servidor de origen. La directiva de interceptación SSL presenta un atributo especial, DETECTED_DOMAIN. Este atributo facilita a los clientes crear directivas de interceptación basadas en el dominio SSL del certificado del servidor de origen. El cliente puede hacer coincidir el nombre de dominio con una cadena, una lista de direcciones URL (conjunto de direcciones URL o patset) o una categoría de URL derivada del dominio.

Crear una directiva SSL mediante la CLI

En la línea de comandos, escriba:

add ssl policy <name> -rule <expression> -action <string>

<!--NeedCopy-->

Ejemplos:

Los siguientes ejemplos son de directivas con expresiones que utilizan el detected_domain atributo para comprobar un nombre de dominio.

No intercepte el tráfico a una institución financiera, como XYZBANK

add ssl policy pol1 -rule client.ssl.detected_domain.contains("XYZBANK") -action BYPASS

<!--NeedCopy-->

No permita que un usuario se conecte a YouTube desde la red corporativa

add ssl policy pol2 -rule client.ssl.client.ssl.detected_domain.url_categorize(0,0).category.eq ("YouTube") -action RESET

<!--NeedCopy-->

Intercepta todo el tráfico de usuarios

add ssl policy pol3 –rule true –action INTERCEPT

<!--NeedCopy-->

Si el cliente no quiere usar el dominio detectado, puede usar cualquiera de los atributos de protocolo de enlace SSL para extraer e inferir el dominio.

Por ejemplo, no se encuentra un nombre de dominio en la extensión SNI del mensaje de saludo del cliente. El nombre de dominio debe tomarse del certificado del servidor de origen. Los siguientes ejemplos son de directivas con expresiones que comprueban si hay un nombre de dominio en el nombre del asunto del certificado del servidor de origen.

Interceptar todo el tráfico de usuarios a cualquier dominio de Yahoo

add ssl policy pol4 -rule client.ssl.origin_server_cert.subject.contains("yahoo") –action INTERCEPT

<!--NeedCopy-->

Interceptar todo el tráfico de usuarios de la categoría “Compras/Retail”

add ssl policy pol_url_category -rule client.ssl.origin_server_cert.subject.URL_CATEGORIZE(0,0).CATEGORY.eq("Shopping/Retail") -action INTERCEPT

<!--NeedCopy-->

Interceptar todo el tráfico de usuario a una URL no categorizada

add ssl policy pol_url_category -rule client.ssl.origin_server_cert.subject.url_categorize(0,0).category.eq("Uncategorized") -action INTERCEPT

<!--NeedCopy-->

Los siguientes ejemplos son para directivas que coinciden con el dominio con una entrada de un conjunto de direcciones URL.

Interceptar todo el tráfico de usuarios si el nombre de dominio en SNI coincide con una entrada del conjunto de URL “top100”

add ssl policy pol_url_set -rule client.ssl.client_hello.SNI.URLSET_MATCHES_ANY("top100") -action INTERCEPT

<!--NeedCopy-->

Interceptar todo el tráfico de usuario del nombre de dominio si el certificado del servidor de origen coincide con una entrada del conjunto de URL “top100”

add ssl policy pol_url_set -rule client.ssl.origin_server_cert.subject.URLSET_MATCHES_ANY("top100") -action INTERCEPT

<!--NeedCopy-->

Crear una directiva SSL en un servidor proxy mediante la interfaz gráfica de usuario

- Vaya a Administración del tráfico > SSL > Directivas.

- En la ficha Directivas SSL, haga clic en Agregar y especifique los siguientes parámetros:

- Nombre de directiva

- Acción directiva: seleccione entre interceptar, omitir o restablecer.

- Expresión

- Haga clic en Create.

Enlazar una directiva SSL a un servidor proxy mediante la CLI

En la línea de comandos, escriba:

bind ssl vserver <vServerName> -policyName <string> -priority <positive_integer> -type INTERCEPT_REQ

<!--NeedCopy-->

Ejemplo:

bind ssl vserver <name> -policyName pol1 -priority 10 -type INTERCEPT_REQ

<!--NeedCopy-->

Enlazar una directiva SSL a un servidor proxy mediante la interfaz gráfica de usuario

- Vaya a Seguridad > Proxy de reenvío SSL > Servidores virtuales proxy.

- Seleccione un servidor virtual y haga clic en Modificar.

- En Configuración avanzada, haga clic en Directivas SSL.

- Haga clic en el cuadro de directiva SSL .

- En Seleccionar directiva, seleccione la directiva que desee vincular.

- En Tipo, seleccione INTERCEPT_REQ.

- Haga clic en Vincular y, a continuación, haga clic en Aceptar.

Desvincular una directiva SSL a un servidor proxy mediante la CLI

En la línea de comandos, escriba:

unbind ssl vserver <vServerName> -policyName <string> -type INTERCEPT_REQ

<!--NeedCopy-->

Expresiones SSL utilizadas en las directivas SSL

| Expresión | Descripción |

|---|---|

CLIENT.SSL.CLIENT_HELLO.SNI.* |

Devuelve la extensión SNI en formato de cadena. Evalúe la cadena para ver si contiene el texto especificado. Ejemplo: client.ssl.client_hello.sni.contains ()“xyz.com”

|

CLIENT.SSL.ORIGIN_SERVER_CERT.* |

Devuelve un certificado, recibido de un servidor de fondo, en formato de cadena. Evalúe la cadena para ver si contiene el texto especificado. Ejemplo: client.ssl.origin_server_cert.subject.contains ()“xyz.com”

|

CLIENT.SSL.DETECTED_DOMAIN.* |

Devuelve un dominio, ya sea de la extensión SNI o del certificado del servidor de origen, en formato de cadena. Evalúe la cadena para ver si contiene el texto especificado. Ejemplo: client.ssl.detected_domain.contains ()“xyz.com”

|

Error SSL autoaprendizaje

El dispositivo agrega un dominio a la lista de omisión de SSL si el modo de aprendizaje está activado. El modo de aprendizaje se basa en el mensaje de alerta SSL recibido de un cliente o de un servidor de origen. Es decir, el aprendizaje depende del cliente o servidor que envíe un mensaje de alerta. No se aprende si no se envía un mensaje de alerta. El dispositivo aprende si se cumple alguna de las siguientes condiciones:

-

Se recibe una solicitud de certificado de cliente del servidor.

-

Se recibe cualquiera de las siguientes alertas como parte del apretón de manos:

- CERTIFICADO_MALO

- CERTIFICADO_NO COMPATIBLE

- CERTIFICADO_REVOCADO

- CERTIFICADO_CADUCADO

- CERTIFICADO_DESCONOCIDO

- UNKNOWN_CA (Si un cliente utiliza la fijación, envía este mensaje de alerta si recibe un certificado de servidor).

- FALLO_DE_APRETÓN DE MANOS

Para habilitar el aprendizaje, debe habilitar la memoria caché de errores y especificar la memoria reservada para el aprendizaje.

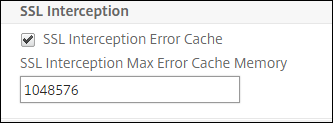

Habilite el aprendizaje mediante la interfaz gráfica de usuario

-

Vaya a Administración del tráfico > SSL.

-

En Parámetros, haga clic en Cambiar parámetros SSL avanzados.

-

En Intercepción SSL, seleccione Caché de errores de intercepción SSL.

-

En SSL Interception Max Error Cache Memory, especifique la memoria (en bytes) que se va a reservar.

-

Haga clic en Aceptar.

Habilite el aprendizaje mediante la CLI

En el símbolo del sistema, escriba:

set ssl parameter -ssliErrorCache ( ENABLED | DISABLED ) -ssliMaxErrorCacheMem <positive_integer>

<!--NeedCopy-->

Argumentos:

Caché de errores SSLI:

Habilite o inhabilite el aprendizaje dinámico y almacene en caché la información aprendida para tomar decisiones posteriores a fin de interceptar o eludir las solicitudes. Cuando está habilitado, el dispositivo realiza una búsqueda en caché para decidir si omitir la solicitud.

Valores posibles: ENABLED, DISABLED

Valor por defecto: DISABLED

Caché de error SSLIMAX:

Especifique la memoria máxima, en bytes, que se puede utilizar para almacenar en caché los datos aprendidos. Esta memoria se utiliza como caché de LRU para que las entradas antiguas se sustituyan por entradas nuevas una vez que se haya agotado el límite de memoria establecido. Un valor de 0 decide el límite automáticamente.

Valor predeterminado: 0

Valor mínimo: 0

Valor máximo: 4294967294

Perfil SSL

Un perfil SSL es un conjunto de configuraciones SSL, como cifrados y protocolos. Un perfil es útil si tiene configuraciones comunes para diferentes servidores. En lugar de especificar la misma configuración para cada servidor, puede crear un perfil, especificar la configuración en el perfil y, a continuación, vincular el perfil a diferentes servidores. Si no se crea un perfil SSL de front-end personalizado, el perfil de front-end predeterminado está enlazado a las entidades del lado del cliente. Este perfil le permite configurar los ajustes para administrar las conexiones del lado del cliente.

Para la interceptación SSL, debe crear un perfil SSL y habilitar la intercepción SSL en el perfil. Un grupo de cifrado predeterminado está enlazado a este perfil, pero puede configurar más cifrados para adaptarlos a su implementación. Enlaza un certificado CA de interceptación SSL a este perfil y, a continuación, vincula el perfil a un servidor proxy. Para la interceptación SSL, los parámetros esenciales de un perfil son los que se utilizan para las siguientes acciones:

- Compruebe el estado de OCSP del certificado del servidor de origen.

- Activa la renegociación del cliente si el servidor de origen solicita la renegociación.

- Verifique el certificado del servidor de origen antes de volver a utilizar la sesión SSL del front-end.

Utilice el perfil de back-end predeterminado cuando se comunique con los servidores de origen. Defina cualquier parámetro del lado del servidor, como los conjuntos de cifrado, en el perfil de back-end predeterminado. No se admite un perfil de back-end personalizado.

Para ver ejemplos de las configuraciones SSL más utilizadas, consulta la sección “Perfil de ejemplo” al final de esta sección.

El soporte de cifrado/protocolo difiere en la red interna y externa. En las tablas siguientes, la conexión entre los usuarios y un dispositivo ADC es la red interna. La red externa se encuentra entre el dispositivo e Internet.

Tabla 1: Tabla de compatibilidad de cifrados/protocolos para la red interna

Consulte Tabla 1 Compatibilidad con servidor/servidor frontend virtual/servicio interno en Ciphers disponibles en los dispositivos NetScaler.

Tabla 2: Tabla de compatibilidad de cifrados/protocolos para la red externa

Consulte Tabla 2 Compatibilidad con servicios back-end en Ciphers disponibles en los dispositivos NetScaler.

Agregue un perfil SSL y habilite la interceptación SSL mediante la CLI

En la línea de comandos, escriba:

add ssl profile <name> -sslinterception ENABLED -ssliReneg ( ENABLED | DISABLED ) -ssliOCSPCheck ( ENABLED | DISABLED ) -ssliMaxSessPerServer <positive_integer>

Argumentos:

Intercepción SSL:

Habilita o inhabilita la interceptación de sesiones SSL.

Valores posibles: ENABLED, DISABLED

Valor por defecto: DISABLED

SSLIReneg:

Habilite o inhabilite la activación de la renegociación del cliente cuando se reciba una solicitud de renegociación del servidor de origen.

Valores posibles: ENABLED, DISABLED

Valor predeterminado: ENABLED

Verificación SSLIOCSP:

Habilite o inhabilite la comprobación de OCSP para ver si hay un certificado de servidor de origen.

Valores posibles: ENABLED, DISABLED

Valor predeterminado: ENABLED

SSL Limax Sesspor servidor:

Cantidad máxima de sesiones SSL que se almacenarán en caché por servidor de origen dinámico. Se crea una sesión SSL única para cada extensión de SNI recibida del cliente en un mensaje de saludo del cliente. La sesión coincidente se utiliza para reutilizar la sesión del servidor.

Valor predeterminado: 10

Valor mínimo: 1

Valor máximo: 1000

Ejemplo:

add ssl profile swg_ssl_profile -sslinterception ENABLED

Done

sh ssl profile swg_ssl_profile

1) Name: swg_ssl_profile (Front-End)

SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED

Client Auth: DISABLED

Use only bound CA certificates: DISABLED

Strict CA checks: NO

Session Reuse: ENABLED Timeout: 120 seconds

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Deny SSL Renegotiation ALL

Non FIPS Ciphers: DISABLED

Cipher Redirect: DISABLED

SSL Redirect: DISABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Push Encryption Trigger: Always

PUSH encryption trigger timeout: 1 ms

SNI: DISABLED

OCSP Stapling: DISABLED

Strict Host Header check for SNI enabled SSL sessions: NO

Push flag: 0x0 (Auto)

SSL quantum size: 8 kB

Encryption trigger timeout 100 mS

Encryption trigger packet count: 45

Subject/Issuer Name Insertion Format: Unicode

SSL Interception: ENABLED

SSL Interception OCSP Check: ENABLED

SSL Interception End to End Renegotiation: ENABLED

SSL Interception Server Cert Verification for Client Reuse: ENABLED

SSL Interception Maximum Reuse Sessions per Server: 10

Session Ticket: DISABLED Session Ticket Lifetime: 300 (secs)

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT Priority :1

Description: Predefined Cipher Alias

Done

<!--NeedCopy-->

Enlazar un certificado CA de interceptación SSL a un perfil SSL mediante la CLI

En la línea de comandos, escriba:

bind ssl profile <name> -ssliCACertkey <ssli-ca-cert>

Ejemplo:

bind ssl profile swg_ssl_profile -ssliCACertkey swg_ca_cert

Done

sh ssl profile swg_ssl_profile

1) Name: swg_ssl_profile (Front-End)

SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED

Client Auth: DISABLED

Use only bound CA certificates: DISABLED

Strict CA checks: NO

Session Reuse: ENABLED Timeout: 120 seconds

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Deny SSL Renegotiation ALL

Non FIPS Ciphers: DISABLED

Cipher Redirect: DISABLED

SSL Redirect: DISABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Push Encryption Trigger: Always

PUSH encryption trigger timeout: 1 ms

SNI: DISABLED

OCSP Stapling: DISABLED

Strict Host Header check for SNI enabled SSL sessions: NO

Push flag: 0x0 (Auto)

SSL quantum size: 8 kB

Encryption trigger timeout 100 mS

Encryption trigger packet count: 45

Subject/Issuer Name Insertion Format: Unicode

SSL Interception: ENABLED

SSL Interception OCSP Check: ENABLED

SSL Interception End to End Renegotiation: ENABLED

SSL Interception Server Cert Verification for Client Reuse: ENABLED

SSL Interception Maximum Reuse Sessions per Server: 10

Session Ticket: DISABLED Session Ticket Lifetime: 300 (secs)

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT Priority :1

Description: Predefined Cipher Alias

1) SSL Interception CA CertKey Name: swg_ca_cert

Done

<!--NeedCopy-->

Enlazar un certificado CA de interceptación SSL a un perfil SSL mediante la interfaz gráfica de usuario

-

Vaya a Sistema > Perfiles > Perfil SSL.

-

Haga clic en Agregar.

-

Especifique un nombre para el perfil.

-

Habilite la intercepción de sesiones SSL.

-

Haga clic en Aceptar.

-

En Configuración avanzada, haga clic en Clave de certificado.

-

Especifique una clave de certificado CA de intercepción SSL para vincularla al perfil.

-

Haga clic en Seleccionar y, a continuación, en Enlazar.

-

Si lo desea, configure los cifrados para que se adapten a su implementación.

- Haga clic en el icono de edición y, a continuación, en Agregar.

- Seleccione uno o más grupos de cifrado y haga clic en la flecha de la derecha.

- Haga clic en Aceptar.

-

Haga clic en Listo.

Enlazar un perfil SSL a un servidor proxy mediante la interfaz gráfica de usuario

- Vaya a Seguridad >Proxy de reenvío SSL > Servidores virtuales proxyy agregue un servidor o seleccione un servidor para modificarlo.

- En Perfil SSL, haga clic en el icono de edición.

- En la lista de perfiles SSL, seleccione el perfil SSL que creó anteriormente.

- Haga clic en Aceptar.

- Haga clic en Listo.

Perfil de muestra:

Name: swg_ssl_profile (Front-End)

SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED

Client Auth: DISABLED

Use only bound CA certificates: DISABLED

Strict CA checks: NO

Session Reuse: ENABLED Timeout: 120 seconds

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Deny SSL Renegotiation ALL

Non FIPS Ciphers: DISABLED

Cipher Redirect: DISABLED

SSL Redirect: DISABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Push Encryption Trigger: Always

PUSH encryption trigger timeout: 1 ms

SNI: DISABLED

OCSP Stapling: DISABLED

Strict Host Header check for SNI enabled SSL sessions: NO

Push flag: 0x0 (Auto)

SSL quantum size: 8 kB

Encryption trigger timeout 100 mS

Encryption trigger packet count: 45

Subject/Issuer Name Insertion Format: Unicode

SSL Interception: ENABLED

SSL Interception OCSP Check: ENABLED

SSL Interception End to End Renegotiation: ENABLED

SSL Interception Maximum Reuse Sessions per Server: 10

Session Ticket: DISABLED Session Ticket Lifetime: 300 (secs)

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT Priority :1

Description: Predefined Cipher Alias

1) SSL Interception CA CertKey Name: swg_ca_cert

<!--NeedCopy-->

Compartir

Compartir

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.