-

-

Implementar una instancia de NetScaler VPX

-

Optimice el rendimiento de NetScaler VPX en VMware ESX, Linux KVM y Citrix Hypervisors

-

Mejore el rendimiento de SSL-TPS en plataformas de nube pública

-

Configurar subprocesos múltiples simultáneos para NetScaler VPX en nubes públicas

-

Instalar una instancia de NetScaler VPX en un servidor desnudo

-

Instalar una instancia de NetScaler VPX en Citrix Hypervisor

-

Instalación de una instancia de NetScaler VPX en VMware ESX

-

Configurar NetScaler VPX para usar la interfaz de red VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red SR-IOV

-

Configurar NetScaler VPX para usar Intel QAT para la aceleración de SSL en modo SR-IOV

-

Migración de NetScaler VPX de E1000 a interfaces de red SR-IOV o VMXNET3

-

Configurar NetScaler VPX para usar la interfaz de red de acceso directo PCI

-

-

Instalación de una instancia NetScaler VPX en la nube de VMware en AWS

-

Instalación de una instancia NetScaler VPX en servidores Microsoft Hyper-V

-

Instalar una instancia de NetScaler VPX en la plataforma Linux-KVM

-

Requisitos previos para instalar dispositivos virtuales NetScaler VPX en la plataforma Linux-KVM

-

Aprovisionamiento del dispositivo virtual NetScaler mediante OpenStack

-

Aprovisionamiento del dispositivo virtual NetScaler mediante Virtual Machine Manager

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red SR-IOV

-

Configuración de dispositivos virtuales NetScaler para que usen la interfaz de red PCI Passthrough

-

Aprovisionamiento del dispositivo virtual NetScaler mediante el programa virsh

-

Administración de las máquinas virtuales invitadas de NetScaler

-

Aprovisionamiento del dispositivo virtual NetScaler con SR-IOV en OpenStack

-

-

Implementar una instancia de NetScaler VPX en AWS

-

Configurar las funciones de IAM de AWS en la instancia de NetScaler VPX

-

Implementación de una instancia independiente NetScaler VPX en AWS

-

Servidores de equilibrio de carga en diferentes zonas de disponibilidad

-

Implementar un par de alta disponibilidad de VPX en la misma zona de disponibilidad de AWS

-

Alta disponibilidad en diferentes zonas de disponibilidad de AWS

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en distintas zonas de AWS

-

Implementación de una instancia NetScaler VPX en AWS Outposts

-

Proteja AWS API Gateway mediante el firewall de aplicaciones web de Citrix

-

Configurar una instancia de NetScaler VPX para utilizar la interfaz de red SR-IOV

-

Configurar una instancia de NetScaler VPX para utilizar redes mejoradas con AWS ENA

-

Implementar una instancia de NetScaler VPX en Microsoft Azure

-

Arquitectura de red para instancias NetScaler VPX en Microsoft Azure

-

Configuración de varias direcciones IP para una instancia independiente NetScaler VPX

-

Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC

-

Configurar una instancia de NetScaler VPX para usar redes aceleradas de Azure

-

Configure los nodos HA-INC mediante la plantilla de alta disponibilidad de NetScaler con Azure ILB

-

Instalación de una instancia NetScaler VPX en la solución Azure VMware

-

Configurar una instancia independiente de NetScaler VPX en la solución Azure VMware

-

Configurar una instalación de alta disponibilidad de NetScaler VPX en la solución Azure VMware

-

Configurar el servidor de rutas de Azure con un par de alta disponibilidad de NetScaler VPX

-

Configurar GSLB en una configuración de alta disponibilidad activa en espera

-

Configuración de grupos de direcciones (IIP) para un dispositivo NetScaler Gateway

-

Scripts de PowerShell adicionales para la implementación de Azure

-

Implementación de una instancia NetScaler VPX en Google Cloud Platform

-

Implementar un par de VPX de alta disponibilidad en Google Cloud Platform

-

Implementar un par de alta disponibilidad VPX con direcciones IP privadas en Google Cloud Platform

-

Instalar una instancia de NetScaler VPX en VMware Engine de Google Cloud

-

Compatibilidad con escalado VIP para la instancia NetScaler VPX en GCP

-

-

Automatizar la implementación y las configuraciones de NetScaler

-

Actualización y degradación de un dispositivo NetScaler

-

Consideraciones de actualización para configuraciones con directivas clásicas

-

Consideraciones sobre la actualización de archivos de configuración personalizados

-

Consideraciones sobre la actualización: Configuración de SNMP

-

Compatibilidad con actualización de software en servicio para alta disponibilidad

-

Soluciones para proveedores de servicios de telecomunicaciones

-

Equilibrio de carga del tráfico de plano de control basado en protocolos de diámetro, SIP y SMPP

-

Utilización del ancho de banda mediante la funcionalidad de redirección de caché

-

-

Autenticación, autorización y auditoría del tráfico de aplicaciones

-

Cómo funciona la autenticación, la autorización y la auditoría

-

Componentes básicos de la configuración de autenticación, autorización y auditoría

-

Autorización del acceso de los usuarios a los recursos de aplicaciones

-

NetScaler como proxy del servicio de federación de Active Directory

-

NetScaler Gateway local como proveedor de identidad de Citrix Cloud

-

Compatibilidad de configuración para el atributo de cookie SameSite

-

Configuración de autenticación, autorización y auditoría para protocolos de uso común

-

Solución de problemas relacionados con la autenticación y la autorización

-

-

-

-

Configurar una expresión de directiva avanzada: Cómo empezar

-

Expresiones de directiva avanzadas: trabajar con fechas, horas y números

-

Expresiones de directiva avanzadas: Análisis de datos HTTP, TCP y UDP

-

Expresiones de directiva avanzadas: análisis de certificados SSL

-

Expresiones de directivas avanzadas: direcciones IP y MAC, rendimiento, ID de VLAN

-

Expresiones de directivas avanzadas: funciones de análisis de transmisiones

-

Expresiones de directiva avanzadas que utilizan la especificación de API

-

Ejemplos de tutoriales de directivas avanzadas para la reescritura

-

-

-

Protecciones de nivel superior

-

Protección basada en gramática SQL para cargas útiles HTML y JSON

-

Protección basada en gramática por inyección de comandos para carga útil HTML

-

Reglas de relajación y denegación para gestionar ataques de inyección HTML SQL

-

Compatibilidad con palabras clave personalizadas para la carga útil HTML

-

Compatibilidad con firewall de aplicaciones para Google Web Toolkit

-

Comprobaciones de protección XML

-

Caso de uso: Vincular la directiva de Web App Firewall a un servidor virtual VPN

-

-

-

Administrar un servidor virtual de redirección de caché

-

Ver estadísticas del servidor virtual de redirección de caché

-

Habilitar o inhabilitar un servidor virtual de redirección de caché

-

Resultados directos de directivas a la caché en lugar del origen

-

Realizar una copia de seguridad de un servidor virtual de redirección de caché

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

-

Traducir la dirección IP de destino de una solicitud a la dirección IP de origen

-

-

Descripción general del cluster

-

Administración del clúster de NetScaler

-

Grupos de nodos para configuraciones detectadas y parcialmente rayadas

-

Desactivación de la dirección en el plano posterior del clúster

-

Eliminar un nodo de un clúster implementado mediante la agregación de vínculos de clúster

-

Supervisión de la configuración del clúster mediante SNMP MIB con enlace SNMP

-

Supervisión de los errores de propagación de comandos en una implementación de clúster

-

Compatibilidad con logotipos preparados para IPv6 para clústeres

-

Enlace de interfaz VRRP en un clúster activo de un solo nodo

-

Casos de configuración y uso de clústeres

-

Migración de una configuración de HA a una configuración de clúster

-

Interfaces comunes para cliente y servidor e interfaces dedicadas para backplane

-

Conmutador común para cliente y servidor y conmutador dedicado para placa posterior

-

Supervisar servicios en un clúster mediante la supervisión de rutas

-

-

Configurar NetScaler como un solucionador de stubs con reconocimiento de seguridad no validante

-

Compatibilidad con tramas gigantes para DNS para gestionar respuestas de grandes tamaños

-

Configurar el almacenamiento en caché negativo de los registros DNS

-

Caso de uso: Configurar la función de administración automática de claves de DNSSEC

-

Caso de uso: Configurar la administración automática de claves DNSSEC en la implementación de GSLB

-

-

Estado de servicio y servidor virtual de equilibrio de carga

-

Insertar atributos de cookie a las cookies generadas por ADC

-

Proteja una configuración de equilibrio de carga contra fallos

-

Administrar el tráfico de clientes

-

Configurar servidores virtuales de equilibrio de carga sin sesión

-

Reescritura de puertos y protocolos para la redirección HTTP

-

Insertar la dirección IP y el puerto de un servidor virtual en el encabezado de solicitud

-

Utilizar una IP de origen especificada para la comunicación de back-end

-

Establecer un valor de tiempo de espera para las conexiones de cliente inactivas

-

Gestionar el tráfico de clientes en función de la velocidad de tráfico

-

Utilizar un puerto de origen de un rango de puertos especificado para la comunicación de back-end

-

Configurar la persistencia IP de origen para la comunicación back-end

-

-

Configuración avanzada de equilibrio de carga

-

Aumenta gradualmente la carga en un nuevo servicio con un inicio lento a nivel de servidor virtual

-

Proteger aplicaciones en servidores protegidos contra los picos de tráfico

-

Habilitar la limpieza de las conexiones de servicios y servidores virtuales

-

Habilitar o inhabilitar la sesión de persistencia en los servicios TROFS

-

Habilitar la comprobación de estado TCP externa para servidores virtuales UDP

-

Mantener la conexión de cliente para varias solicitudes de cliente

-

Insertar la dirección IP del cliente en el encabezado de solicitud

-

Utilizar la dirección IP de origen del cliente al conectarse al servidor

-

Configurar el puerto de origen para las conexiones del lado del servidor

-

Establecer un límite en el número de solicitudes por conexión al servidor

-

Establecer un valor de umbral para los monitores enlazados a un servicio

-

Establecer un valor de tiempo de espera para las conexiones de clientes inactivas

-

Establecer un valor de tiempo de espera para las conexiones de servidor inactivas

-

Establecer un límite en el uso del ancho de banda por parte de los clientes

-

Conservar el identificador de VLAN para la transparencia de VLAN

-

-

Configurar monitores en una configuración de equilibrio de carga

-

Configurar el equilibrio de carga para los protocolos de uso común

-

Caso de uso 3: Configurar el equilibrio de carga en modo de Direct Server Return

-

Caso de uso 6: Configurar el equilibrio de carga en modo DSR para redes IPv6 mediante el campo TOS

-

Caso de uso 7: Configurar el equilibrio de carga en modo DSR mediante IP sobre IP

-

Caso de uso 8: Configurar el equilibrio de carga en modo de un brazo

-

Caso de uso 9: Configurar el equilibrio de carga en modo en línea

-

Caso de uso 10: Equilibrio de carga de los servidores del sistema de detección de intrusiones

-

Caso de uso 11: Aislamiento del tráfico de red mediante directivas de escucha

-

Caso de uso 12: Configurar Citrix Virtual Desktops para el equilibrio de carga

-

Caso de uso 13: Configurar Citrix Virtual Apps and Desktops para equilibrar la carga

-

Caso de uso 14: Asistente de ShareFile para equilibrar la carga Citrix ShareFile

-

Caso práctico 15: Configurar el equilibrio de carga de capa 4 en el dispositivo NetScaler

-

-

Configurar para obtener el tráfico de datos NetScaler FreeBSD desde una dirección SNIP

-

-

-

Matriz de compatibilidad de certificados de servidor en el dispositivo ADC

-

Compatibilidad con plataformas basadas en chip SSL Intel Coleto

-

Compatibilidad con el módulo de seguridad de hardware Thales Luna Network

-

-

-

Autenticación y autorización para usuarios del sistema

-

Configuración de usuarios, grupos de usuarios y directivas de comandos

-

Restablecimiento de la contraseña de administrador predeterminada (nsroot)

-

Configuración de la autenticación de usuario externo

-

Autenticación basada en claves SSH para administradores de NetScaler

-

-

-

Configuración de un túnel de CloudBridge Connector entre dos centros de datos

-

Configuración de CloudBridge Connector entre el centro de datos y la nube de AWS

-

Configuración de un túnel de CloudBridge Connector entre un centro de datos y Azure Cloud

-

Configuración del túnel CloudBridge Connector entre Datacenter y SoftLayer Enterprise Cloud

-

Diagnóstico y solución de problemas de túnel CloudBridge Connector

-

-

Puntos a tener en cuenta para una configuración de alta disponibilidad

-

Sincronizar archivos de configuración en una configuración de alta disponibilidad

-

Restricción del tráfico de sincronización de alta disponibilidad a una VLAN

-

Configuración de nodos de alta disponibilidad en distintas subredes

-

Limitación de las conmutaciones por error causadas por monitores de ruta en modo no INC

-

Configuración del conjunto de interfaces de conmutación por error

-

Administración de mensajes de latido de alta disponibilidad en un dispositivo NetScaler

-

Quitar y reemplazar un NetScaler en una configuración de alta disponibilidad

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Autenticación externa

El servicio de autenticación en un dispositivo NetScaler puede ser local o externo. En la autenticación de usuarios externos, el dispositivo utiliza un servidor externo, como LDAP, RADIUS o TACACS+, para autenticar al usuario. Para autenticar a un usuario externo y concederle acceso al dispositivo, debe aplicar una directiva de autenticación. La autenticación del sistema NetScaler utiliza directivas de autenticación avanzada con expresiones de directiva avanzadas. Las directivas de autenticación avanzada también se utilizan para la administración de usuarios del sistema en un dispositivo NetScaler con particiones.

Nota

Si el dispositivo sigue mediante directivas clásicas y sus expresiones, debe dejar de utilizarlas y migrar el uso de directivas clásicas a la infraestructura de directivas avanzadas.

Una vez que haya creado una directiva de autenticación, debe vincularla a la entidad global del sistema. Puede configurar un servidor de autenticación externo (por ejemplo, TACACS) vinculando una única directiva de autenticación a la entidad global del sistema. O bien, puede configurar una cascada de servidores de autenticación vinculando varias directivas a la entidad global del sistema.

Nota

Cuando un usuario externo inicia sesión en el dispositivo, el sistema genera un mensaje de error “El usuario no existe” en el archivo

ns.log. Esto se debe a que el sistema ejecuta el comando systemuser_systemcmdpolicy_binding para inicializar la GUI del usuario.

Autenticación LDAP (mediante servidores LDAP externos)

Puede configurar el dispositivo NetScaler para autenticar el acceso de los usuarios con uno o más servidores LDAP. La autorización LDAP requiere nombres de grupo idénticos en Active Directory, en el servidor LDAP y en el dispositivo. Los caracteres y mayúsculas también deben ser los mismos.

Para obtener más información sobre las directivas de autenticación LDAP, consulte el tema Directivas de autenticación LDAP.

De forma predeterminada, la autenticación LDAP se protege mediante el protocolo SSL/TLS. Existen dos tipos de conexiones LDAP seguras. En el primer tipo, el servidor LDAP acepta la conexión SSL/TLS en un puerto independiente del puerto utilizado para aceptar conexiones LDAP claras. Después de que los usuarios establezcan la conexión SSL/TLS, el tráfico LDAP se puede enviar a través de la conexión. El segundo tipo permite conexiones LDAP no seguras y no seguras y el puerto único lo gestiona en el servidor. En este caso, para crear una conexión segura, el cliente establece primero una conexión LDAP clara. A continuación, el comando LDAP StartTLS se envía al servidor a través de la conexión. Si el servidor LDAP admite StartTLS, la conexión se convierte en una conexión LDAP segura mediante TLS.

Los números de puerto de las conexiones LDAP son:

- 389 para conexiones LDAP no seguras

- 636 para conexiones LDAP seguras

- 3268 para conexiones LDAP no seguras de Microsoft

- 3269 para conexiones LDAP seguras de Microsoft

Las conexiones LDAP que utilizan el comando StartTLS utilizan el número de puerto 389. Si los números de puerto 389 o 3268 están configurados en el dispositivo, intenta utilizar StartTLS para establecer la conexión. Si se utiliza cualquier otro número de puerto, los intentos de conexión utilizan SSL/TLS. Si no se puede usar StartTLS o SSL/TLS, se produce un error en la conexión.

Al configurar el servidor LDAP, las mayúsculas y minúsculas de los caracteres alfabéticos deben coincidir con las del servidor y del dispositivo. Si se especifica el directorio raíz del servidor LDAP, también se buscará en todos los subdirectorios para encontrar el atributo de usuario. En directorios grandes, puede afectar al rendimiento. Por este motivo, Citrix recomienda utilizar una unidad organizativa (OU) específica.

En la tabla siguiente se muestran ejemplos del nombre distintivo (DN) base.

| Servidor LDAP | DN base |

|---|---|

| Microsoft Active Directory | DC=Citrix, DC=local |

| Directorio electrónico de Novell | dc=Citrix, dc=net |

| Servidor IBM Directory | cn=usuarios |

| Lotus Domino | OU=City, O=Citrix, C=US |

| Directorio Sun ONE (anteriormente iPlanet) | ou=People, dc=Citrix, dc=com |

La siguiente tabla muestra ejemplos del nombre distintivo (DN) de enlace.

| Servidor LDAP | Vincular DN |

|---|---|

| Microsoft Active Directory | CN=Administrator, CN=Users, DC=Citrix, DC=local |

| Directorio electrónico de Novell | cn=admin, dc=Citrix, dc=net |

| Servidor IBM Directory | LDAP_dn |

| Lotus Domino | CN=Notes Administrator, O=Citrix, C=US |

| Directorio Sun ONE (anteriormente iPlanet) | uid=admin, ou=Administrators, ou=TopologyManagement, o=NetscapeRoot |

| Servidor LDAP | Vincular DN |

|---|---|

| Microsoft Active Directory | CN=Administrator, CN=Users, DC=Citrix, DC=local |

| Directorio electrónico de Novell | cn=admin, dc=Citrix, dc=net |

| Servidor IBM Directory | LDAP_dn |

| Lotus Domino | CN=Notes Administrator, O=Citrix, C=US |

| Directorio Sun ONE (anteriormente iPlanet) | uid=admin, ou=Administrators, ou=TopologyManagement, o=NetscapeRoot |

Configurar la autenticación de usuarios LDAP mediante la CLI

Realice los siguientes pasos para configurar la autenticación LDAP para usuarios externos.

Configurar la directiva LDAP

En el símbolo del sistema, haga lo siguiente:

Paso 1: Cree una acción LDAP.

add authentication ldapAction <name> {-serverIP <ip_addr|ipv6_addr|*> | {-serverName <string>}} >] [-authTimeout <positive_integer>] [-ldapBase <string>] [-ldapBindDn <string>] {-ldapBindDnPassword } [-ldapLoginName <string>] [-groupAttrName <string>] [-subAttributeName <string>]

Ejemplo:

add authentication ldapAction ldap_act -serverIP <IP> -authTimeout 30 -ldapBase "CN=xxxxx,DC=xxxx,DC=xxx" -ldapBindDn "CN=xxxxx,CN=xxxxx,DC=xxxx,DC=xxx" -ldapBindDnPassword abcd -ldapLoginName sAMAccountName -groupattrName memberOf -subAttributeName CN

Para obtener la descripción de los parámetros, consulte el tema de referencia de comandos de autenticación y autorización.

Paso 2: Cree una directiva LDAP clásica.

add authentication ldapPolicy <name> <rule> [<reqAction>]

Ejemplo:

add authentication ldappolicy ldap_pol_classic ns_true ldap_act

Nota

Puede configurar mediante una directiva LDAP clásica o avanzada, pero Citrix recomienda usar una directiva de autenticación avanzada porque las directivas clásicas están en desuso a partir de la versión 13.0 de NetScaler.

Paso 3: Cree una directiva LDAP avanzada

add authentication Policy <name> <rule> [<reqAction>]

Ejemplo:

add authentication policy ldap_pol_advance -rule true -action ldap_act

Paso 4: Vincule la directiva LDAP al sistema global

En el indicador de línea de comandos, haga lo siguiente:

bind system global <policyName> [-priority <positive_integer]

Ejemplo:

bind system global ldap_pol_advanced -priority 10

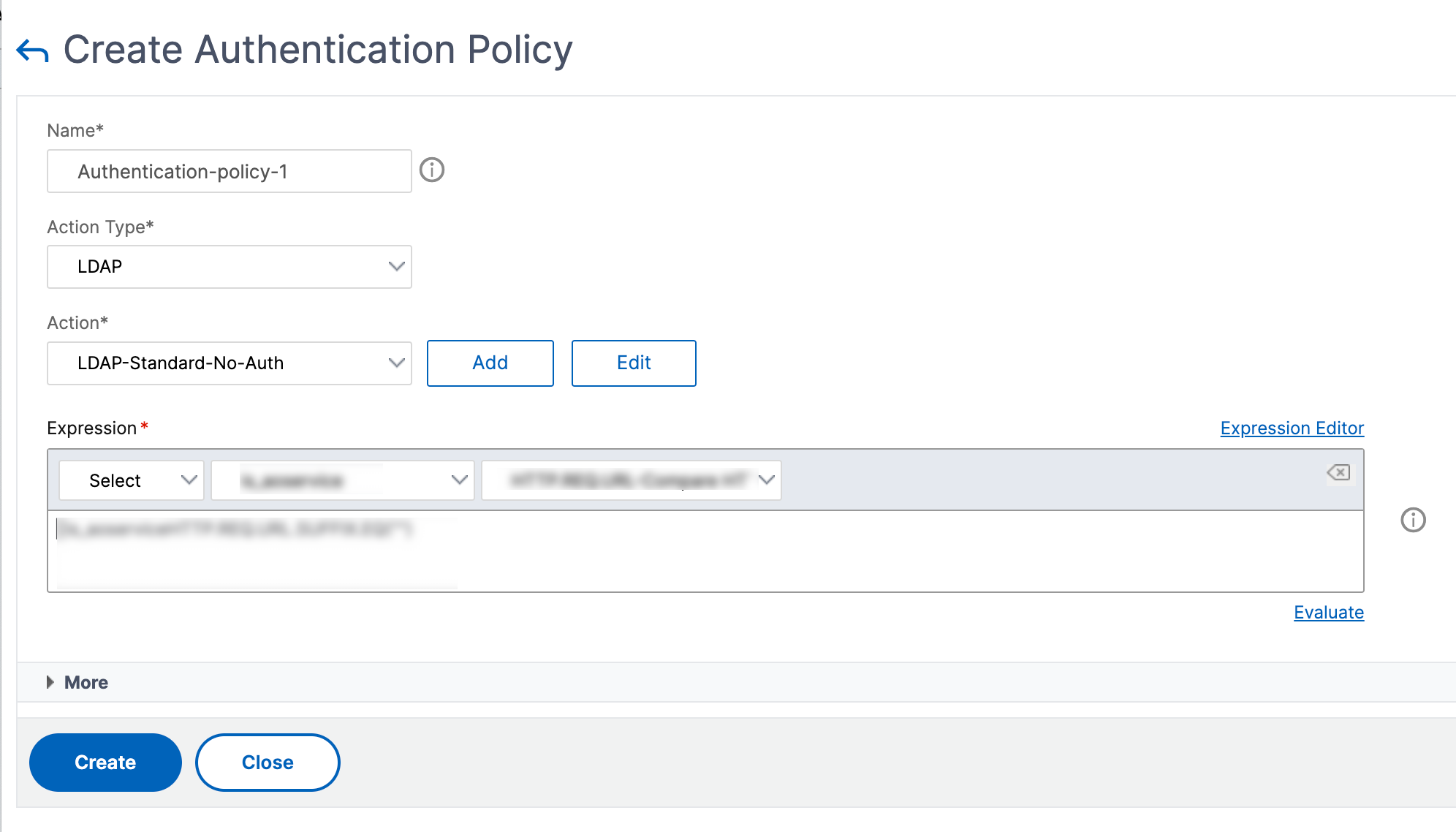

Configurar la autenticación de usuarios LDAP mediante la GUI de NetScaler

- Vaya a Sistema > Autenticación > Políticas avanzadas > Política .

- Haga clic en Agregar para crear una directiva de autenticación de tipo LDAP.

- Haga clic en Crear y Cerrar.

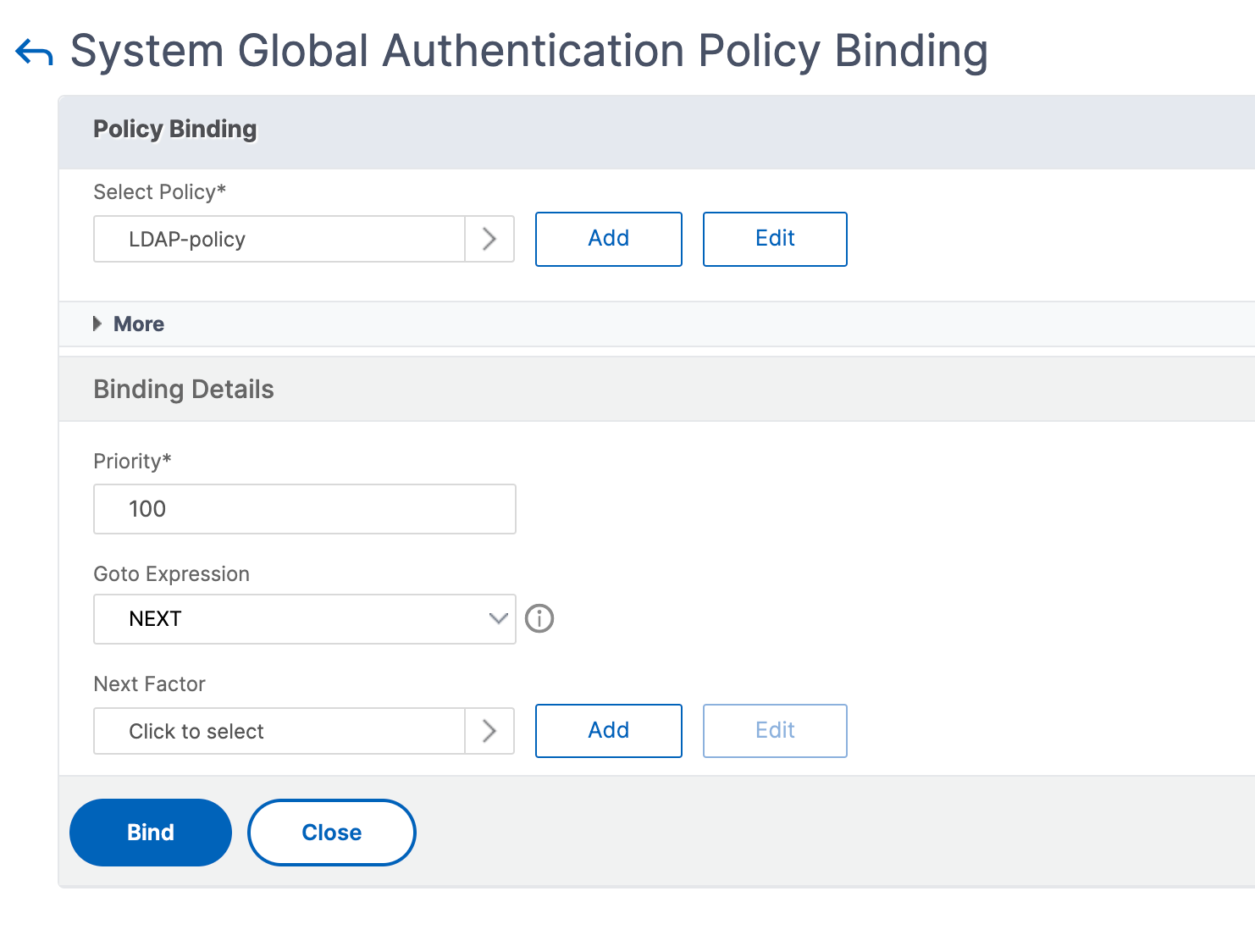

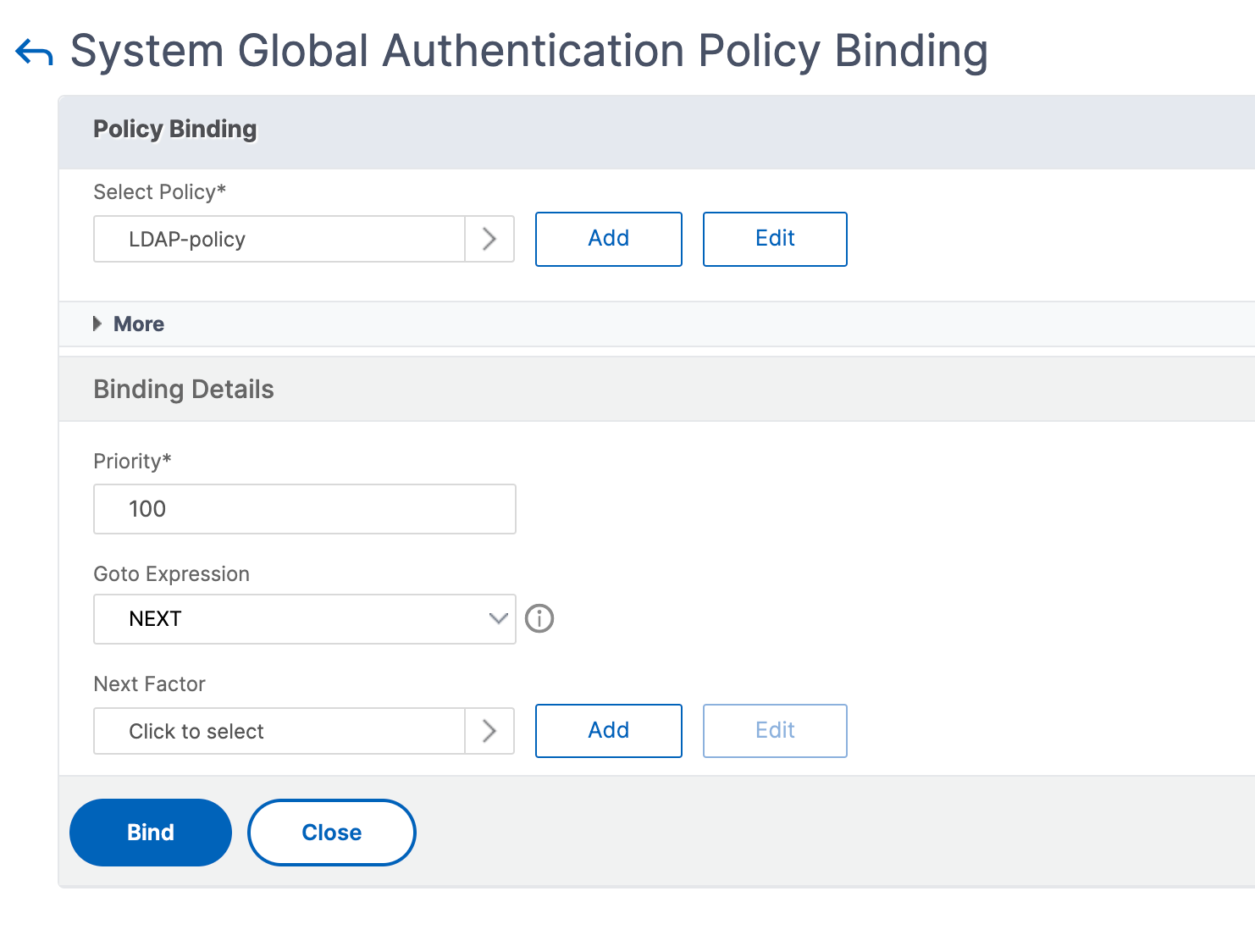

Vincular una directiva de autenticación al sistema global para la autenticación LDAP mediante la GUI de NetScaler

- Vaya a Sistema > Autenticación > Directivas avanzadas > Directiva de autenticación.

- En el panel de detalles, haga clic en Vínculos globales para crear un vínculo de directiva de autenticación global del sistema.

- Haga clic en Vínculos globales.

- Seleccione un perfil de autenticación.

- Seleccione la directiva LDAP.

-

En la página Vinculación de directivas de autenticación global del sistema, establezca los siguientes parámetros:

- Selecciona Directiva.

- Detalles de los vínculos

- Haga clic en Vincular y Listo.

- Haga clic en Enlaces globales para confirmar que la directiva está vinculada al sistema global.

Determinación de los atributos en el directorio LDAP

Si necesita ayuda para determinar los atributos de su directorio LDAP, puede buscarlos fácilmente con el explorador LDAP gratuito de Softerra.

Puede descargar el explorador LDAP desde el sitio web del administrador de LDAP de Softerra en <http://www.ldapbrowser.com>. Una vez instalado el explorador, defina los siguientes atributos:

- El nombre de host o la dirección IP del servidor LDAP.

- El puerto del servidor LDAP. El valor por defecto es 389.

- El campo DN base se puede dejar en blanco.

- La información proporcionada por el explorador LDAP puede ayudarle a determinar el DN base necesario para la ficha Autenticación.

- La comprobación de enlace anónimo determina si el servidor LDAP requiere credenciales de usuario para que el explorador se conecte a él. Si el servidor LDAP requiere credenciales, deje la casilla de verificación desactivada.

Después de completar la configuración, el explorador LDAP muestra el nombre del perfil en el panel izquierdo y se conecta al servidor LDAP.

Para obtener más información, consulte el tema LDAP.

Compatibilidad con autenticación basada en claves para usuarios LDAP

Con la autenticación basada en claves, ahora puede obtener la lista de claves públicas que se almacenan en el objeto de usuario en el servidor LDAP a través de SSH. El dispositivo NetScaler durante el proceso de autenticación basada en roles (RBA) debe extraer claves SSH públicas del servidor LDAP. La clave pública recuperada, que es compatible con SSH, debe permitirle iniciar sesión a través del método RBA.

Se introduce un nuevo atributo “sshPublicKey” en los comandos “add authentication ldapAction” y “set authentication ldapAction”. Al usar este atributo, puede obtener los siguientes beneficios:

- Puede almacenar la clave pública recuperada y la acción LDAP utiliza este atributo para recuperar la información de clave SSH del servidor LDAP.

- Puede extraer nombres de atributo de hasta 24 KB.

Nota

El servidor de autenticación externo, como LDAP, solo se usa para recuperar información de clave SSH. No se usa para fines de autenticación.

A continuación se muestra un ejemplo del flujo de eventos a través de SSH:

- El demonio SSH envía una solicitud AAA_AUTHENTICATE con el campo de contraseña vacío al puerto del demonio de autenticación, autorización y auditoría.

- Si LDAP está configurado para almacenar la clave pública SSH, la autenticación, la autorización y la auditoría responden con el atributo

sshPublicKeyjunto con otros atributos. - El demonio SSH verifica estas claves con las claves del cliente.

- El demonio SSH pasa el nombre de usuario en la carga útil de la solicitud, y la autenticación, la autorización y la auditoría devuelven las claves específicas de este usuario junto con las claves genéricas.

Para configurar el atributo sshPublicKey, en el símbolo del sistema, escriba los siguientes comandos:

-

Con la operación add, puede agregar el atributo “sshPublicKey” mientras configura el comando

ldapAction.add authentication ldapAction <name> {-serverIP <ip_addr|ipv6_addr|*> | {-serverName <string>}} [-serverPort <port>] … [-Attribute1 <string>] … [-Attribute16 <string>][-sshPublicKey <string>][-authentication off]<!--NeedCopy--> -

Con la operación set, puede configurar el atributo “sshPublicKey” en un comando ldapAction ya agregado.

set authentication ldapAction <name> [-sshPublicKey <string>][-authentication off]<!--NeedCopy-->

Autenticación RADIUS (mediante servidores RADIUS)

Puede configurar el dispositivo NetScaler para autenticar el acceso de los usuarios con uno o más servidores RADIUS. Si utiliza productos RSA SecurID, SafeWord o Gemalto Protiva, utilice un servidor RADIUS.

Para obtener más información sobre las directivas de autenticación RADIUS, consulte Autenticación RADIUS.

Es posible que su configuración requiera el uso de una dirección IP del servidor de acceso a la red (IP del NAS) o un identificador del servidor de acceso a la red (ID del NAS). Al configurar el dispositivo para que utilice un servidor de autenticación RADIUS, siga las siguientes instrucciones:

- Si habilita el uso de la IP del NAS, el dispositivo envía su dirección IP configurada al servidor RADIUS, en lugar de la dirección IP de origen utilizada para establecer la conexión RADIUS.

- Si configura el ID del NAS, el dispositivo envía el identificador al servidor RADIUS. Si no configura el ID del NAS, el dispositivo envía su nombre de host al servidor RADIUS.

- Cuando la dirección IP del NAS está habilitada, el dispositivo ignora cualquier ID de NAS que haya utilizado para comunicarse con el servidor RADIUS.

Configurar la autenticación de usuarios RADIUS mediante la CLI

En el símbolo del sistema, haga lo siguiente:

Paso 1: Crear una acción RADIUS

add authentication radiusaction <name> -serverip <ip> -radkey <key> -radVendorID <id> -radattributetype <value>

Donde atributo ID de proveedor

radVendorID RADIUS, utilizado para la extracción de grupos RADIUS.

radAttributeType Tipo de atributo RADIUS, utilizado para la extracción de grupos RADIUS.

Ejemplo:

add authentication radiusaction RADserver531 rad_action -serverip 1.1.1.1 -radkey key123 -radVendorID 66 -radattributetype 6

Paso 2: Cree una directiva RADIUS clásica.

add authentication radiusPolicy <name> <rule> [<reqAction>]

Ejemplo:

add authentication radiuspolicy radius_pol_classic ns_true radius_act

Nota

Puede configurar mediante una directiva RADIUS clásica o avanzada. Citrix recomienda utilizar la directiva de autenticación avanzada porque las directivas clásicas están obsoletas desde la versión de NetScaler 13.0 en adelante.

Paso 3: Crear una directiva RADIUS avanzada

add authentication policy <policyname> -rule true -action <radius action name>

Ejemplo:

add authentication policy rad_pol_advanced -rule true -action radserver531rad_action

Paso 4: Enlazar la directiva RADIUS al sistema global.

bind system global <policyName> -priority <positive_integer

Ejemplo:

bind system global radius_pol_advanced -priority 10

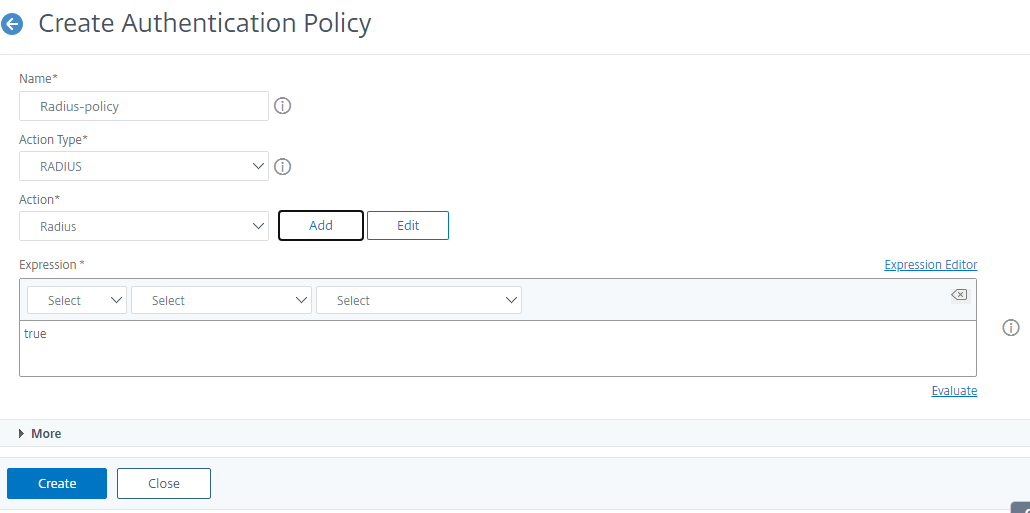

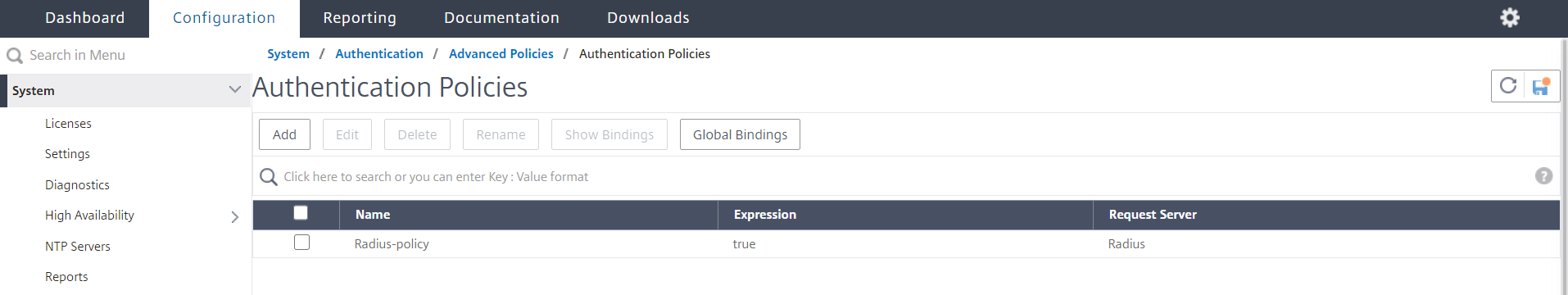

Configurar la autenticación de usuarios RADIUS mediante la GUI

- Vaya a Sistema > Autenticación > Políticas avanzadas > Política .

- Haga clic en Agregar para crear una directiva de autenticación de tipo RADIUS.

- Haga clic en Crear y Cerrar.

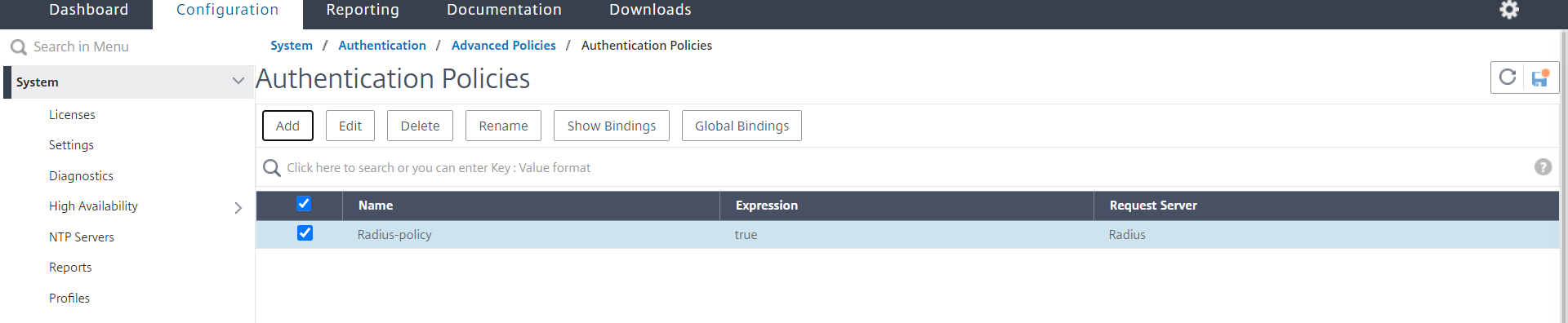

Enlazar la directiva de autenticación al sistema global para la autenticación RADIUS mediante la GUI

- Vaya a Sistema > Autenticación > Políticas avanzadas > Política .

- En el panel de detalles, haga clic en Vínculos globales para crear un vínculo de directiva de autenticación global del sistema.

-

Haga clic en Vínculos globales.

- Selecciona RADIUS.

-

En la página Vinculación de directivas de autenticación global del sistema, establezca los siguientes parámetros:

- Seleccione una directiva.

- Detalles de unión.

- Haga clic en Vincular y Cerrar.

-

Haga clic en Enlaces globales para confirmar que la directiva está vinculada al sistema global.

Elegir protocolos de autenticación de usuarios RADIUS

El dispositivo NetScaler admite implementaciones de RADIUS que están configuradas para usar cualquiera de varios protocolos para la autenticación de usuarios, incluidos:

- Protocolo de autenticación de contraseña

- Protocolo de autenticación por desafío mutuo (CHAP)

- Protocolo de autenticación Challenge Handshake de Microsoft (MS-CHAP versión 1 y versión 2)

Si la implementación está configurada para utilizar la autenticación RADIUS y el servidor RADIUS está configurado con un protocolo de autenticación de contraseña. Puede reforzar la autenticación de usuarios asignando un secreto compartido sólido al servidor RADIUS. Los secretos compartidos de RADIUS fuertes consisten en secuencias aleatorias de letras mayúsculas y minúsculas, números y signos de puntuación, y tienen una longitud mínima de 22 caracteres. Si es posible, utilice un programa de generación de caracteres aleatorios para determinar los secretos compartidos RADIUS.

Para proteger aún más el tráfico RADIUS, asigne un secreto compartido diferente a cada dispositivo o servidor virtual. Al definir clientes en el servidor RADIUS, también puede asignar un secreto compartido independiente a cada cliente. Además, debe configurar por separado cada directiva que utilice la autenticación RADIUS.

Configurar la extracción de direcciones IP

Puede configurar el dispositivo para que extraiga la dirección IP de un servidor RADIUS. Cuando un usuario se autentica con el servidor RADIUS, el servidor devuelve una dirección IP enmarcada asignada al usuario. Los siguientes son atributos para la extracción de direcciones IP:

- Permite que un servidor RADIUS remoto proporcione una dirección IP desde la red interna para un usuario que haya iniciado sesión en el dispositivo.

- Permite la configuración de cualquier atributo RADIUS mediante la dirección IP de tipo, incluidas las codificadas por el proveedor.

Al configurar el servidor RADIUS para la extracción de direcciones IP, configure el identificador de proveedor y el tipo de atributo.

El identificador de proveedor permite que el servidor RADIUS asigne una dirección IP al cliente desde un conjunto de direcciones IP que están configuradas en el servidor RADIUS. El ID de proveedor y los atributos se utilizan para establecer la asociación entre el cliente RADIUS y el servidor RADIUS. El ID de proveedor es el atributo de la respuesta RADIUS que proporciona la dirección IP de la red interna. Un valor de cero indica que el atributo no está codificado por el proveedor. El tipo de atributo es el atributo de dirección IP remota de una respuesta RADIUS. El valor mínimo es uno y el valor máximo es 255.

Una configuración común es extraer la dirección IP enmarcada del atributo RADIUS . El ID del proveedor se establece en cero o no se especifica. El tipo de atributo se establece en ocho.

Extracción de grupos para RADIUS mediante la GUI

- Vaya a Sistema > Autenticación > Directivas avanzadas > Radius y seleccione una directiva.

- Seleccione o cree una directiva RADIUS.

-

En la página Configurar servidor RADIUS de autenticación, defina los siguientes parámetros.

- Identificador de proveedor de

- Tipo de atributo de grupo

- Haga clic en Aceptar y Cerrar.

Autenticación TACACS+ (mediante servidores TACACS+ externos)

Importante

Citrix recomienda no modificar ninguna configuración relacionada con TACACS cuando ejecuta un comando “clear ns config”.

La configuración relacionada con TACACS relacionada con las directivas avanzadas se borra y vuelve a aplicar cuando el parámetro

RBAconfigse establece en NO en el comando “clear ns config” para directivas avanzadas.Cuando el parámetro

RBAconfigse establece en NO como parte de la operación “clear config”, NetScaler conserva las sesiones de acceso de administración, además de conservar las configuraciones de RBA y las directivas de TACACS.

Puede configurar un servidor TACACS+ para la autenticación. De forma similar a la autenticación RADIUS, TACACS+ utiliza una clave secreta, una dirección IP y el número de puerto. El número de puerto predeterminado es 49. Para configurar el dispositivo para que utilice un servidor TACACS+, proporcione la dirección IP del servidor y el secreto TACACS+. Debe especificar el puerto solo cuando el número de puerto del servidor en uso no sea el número de puerto predeterminado de 49.

Para obtener más información, consulte Autenticación TACACS.

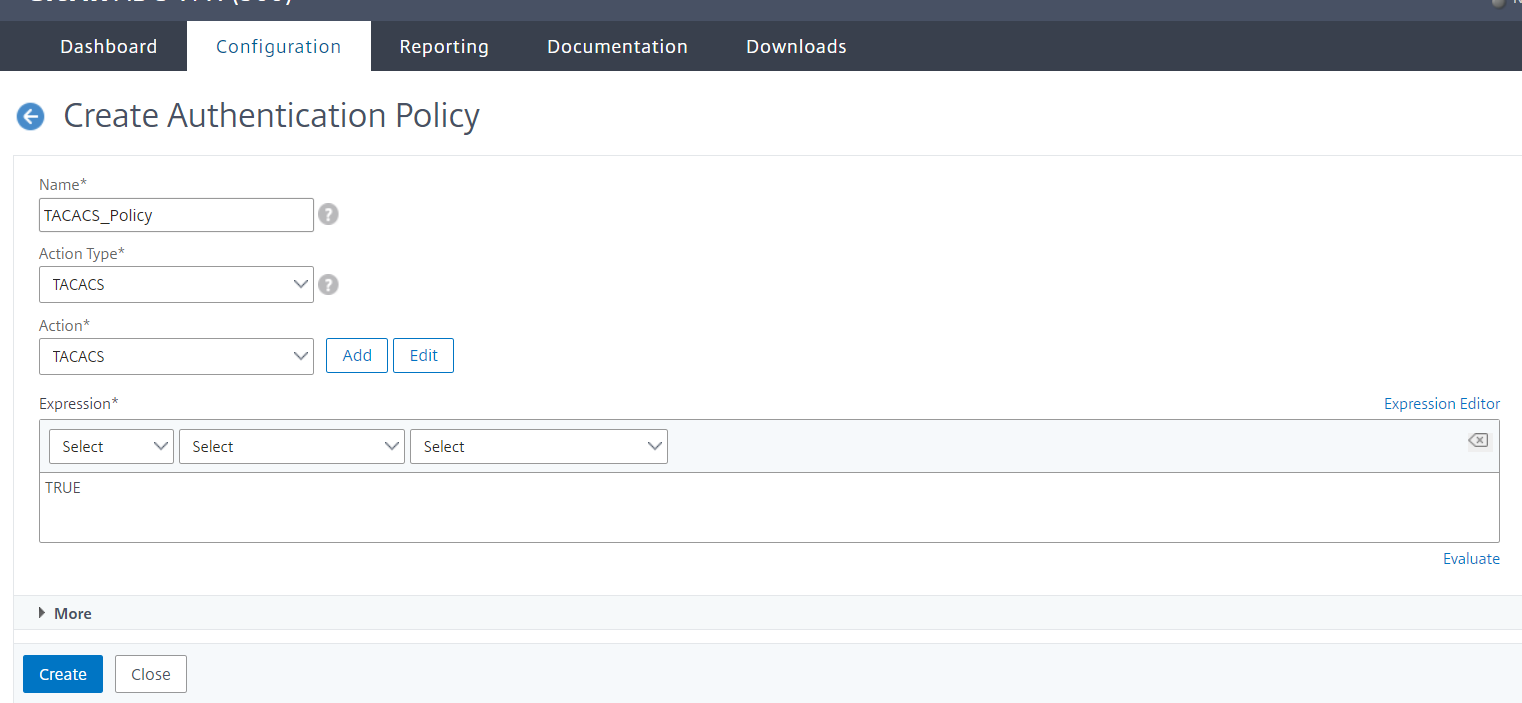

Configurar la autenticación TACACS+ mediante la GUI

- Vaya a Sistema > Autenticación > Políticas avanzadas > Política .

- Haga clic en Agregar para crear una directiva de autenticación de tipo TACACS.

- Haga clic en Crear y Cerrar.

Una vez configurada la configuración del servidor TACACS+ en el dispositivo, vincule la directiva a la entidad global del sistema.

Enlazar las directivas de autenticación a la entidad global del sistema mediante la CLI

Cuando se hayan configurado las directivas de autenticación, vincule las directivas a la entidad global del sistema.

En el indicador de línea de comandos, haga lo siguiente:

bind system global <policyName> [-priority <positive_integer>]

Ejemplo:

bind system global pol_classic -priority 10

Además, lea el artículo de Citrix CTX113820 para conocer la autenticación externa mediante TACACS.

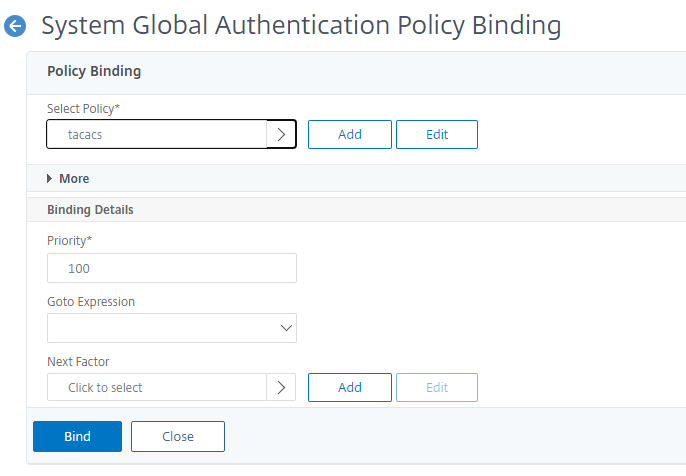

Vincular directivas de autenticación a la entidad global del sistema mediante la GUI

- Vaya a Sistema > Autenticación > Directivas avanzadas > Directivas de autenticación > Directiva.

- En el panel de detalles, haga clic en Vínculos globales para crear un vínculo de directiva de autenticación global del sistema.

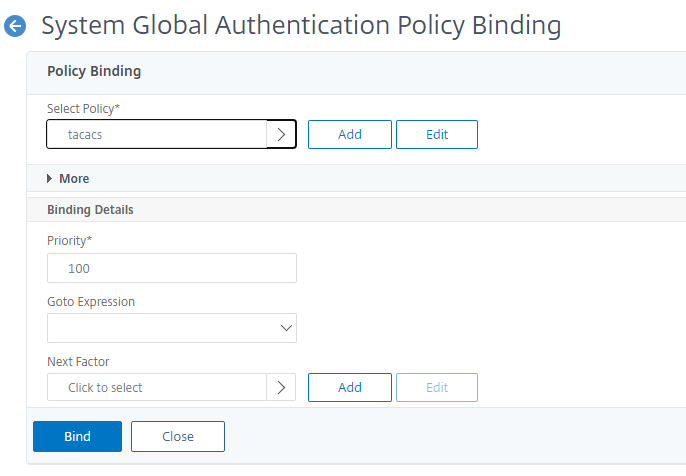

-

Haga clic en Vínculos globales.

- Seleccione la directiva TACACS.

-

En la página Vinculación de directivas de autenticación global del sistema, establezca los siguientes parámetros:

- Selecciona Directiva.

- Detalles de los vínculos

- Haga clic en Vincular y Cerrar.

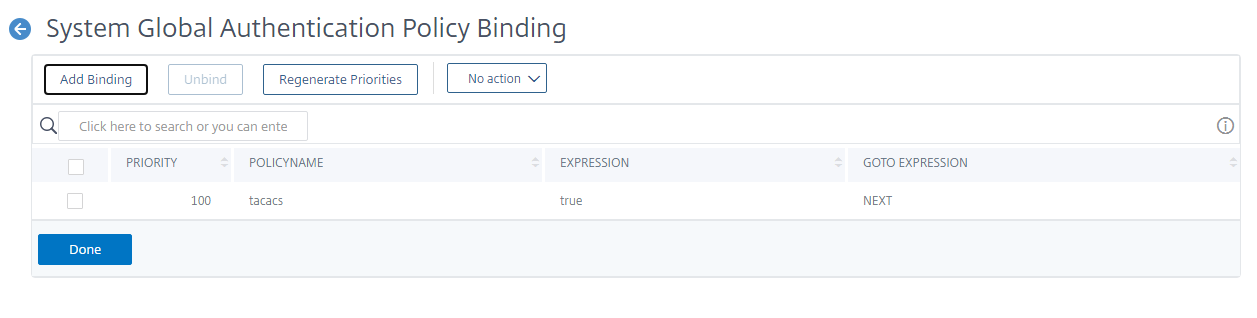

-

Haga clic en Enlaces globales para confirmar la directiva vinculada al sistema global.

Para obtener más información sobre la extracción de grupos TACACS, lea el artículo CTX220024de Citrix.

Mostrar el número de intentos de inicio de sesión fallidos para usuarios externos

El dispositivo NetScaler muestra el número de intentos de inicio de sesión no válidos al usuario externo cuando intenta al menos un inicio de sesión fallido antes de iniciar sesión correctamente en la consola de administración de NetScaler.

Nota

Actualmente, NetScaler solo admite la autenticación interactiva con teclado para usuarios externos con el parámetro “PersistentLoginAttempts” activado en el parámetro del sistema.

En la línea de comandos, escriba:

set aaa parameter -maxloginAttempts <value> -failedLoginTimeout <value> -persistentLoginAttempts (ENABLED | DISABLED )]

Ejemplo:

set aaa parameter –maxloginAttempts 5 -failedLoginTimeout 4 –persistentLoginAttempts ENABLED

Following msg will be seen to external user when he tries 1 invalid login attempt before successfully login to the ADC management access.

Connection established.

To escape to local shell, press 'Ctrl+Alt+]'.

###############################################################################

# #

# WARNING: Access to this system is for authorized users only #

# Disconnect IMMEDIATELY if you are not an authorized user! #

# #

###############################################################################

WARNING! The remote SSH server rejected X11 forwarding request.

Last login: Mon Aug 24 17:09:00 2020 from 10.10.10.10

The number of unsuccessful login attempts since the last successful login : 1

Done

>

The number of unsuccessful login attempts since the last successful login : 1

Done

>

<!--NeedCopy-->

Compartir

Compartir

En este artículo

- Autenticación LDAP (mediante servidores LDAP externos)

- Compatibilidad con autenticación basada en claves para usuarios LDAP

- Autenticación RADIUS (mediante servidores RADIUS)

- Autenticación TACACS+ (mediante servidores TACACS+ externos)

- Enlazar las directivas de autenticación a la entidad global del sistema mediante la CLI

- Mostrar el número de intentos de inicio de sesión fallidos para usuarios externos

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.