Guía de configuración de inicio de sesión único de ShareFile para ADFS 3

Requisitos previos para la instalación

Para configurar Citrix Content Collaboration para que se autentique con Active Directory Federated Services, necesita lo siguiente:

- Windows Server 2012 R2

- Un certificado SSL firmado públicamente por una CA. No se aceptan certificados autofirmados ni sin firmar.

- Un FQDN para su servidor de ADFS

- Acceso a una cuenta de administrador en Citrix Content Collaboration con la posibilidad de configurar el inicio de sesión único.

Nota:

Para aprovisionar usuarios de Active Directory a Citrix Content Collaboration, consulte la guía de instalación de la herramienta de administración de usuarios.

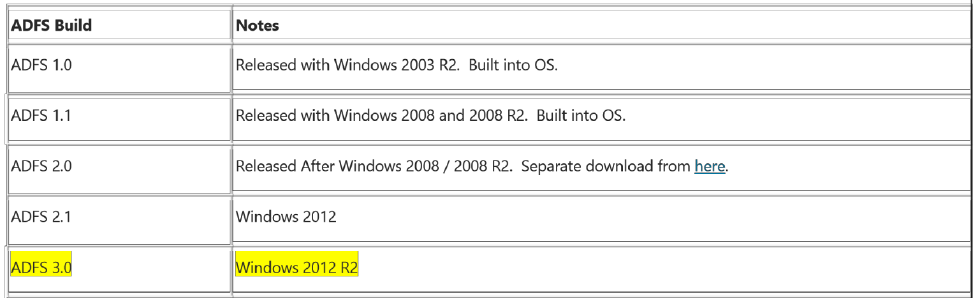

ADFS 3.0 (instalación basada en roles)

-

No puede descargar Microsoft Active Directory Federated Services 3.0 por separado. Debe utilizar un servidor con Windows 2012 R2 para esta versión.

-

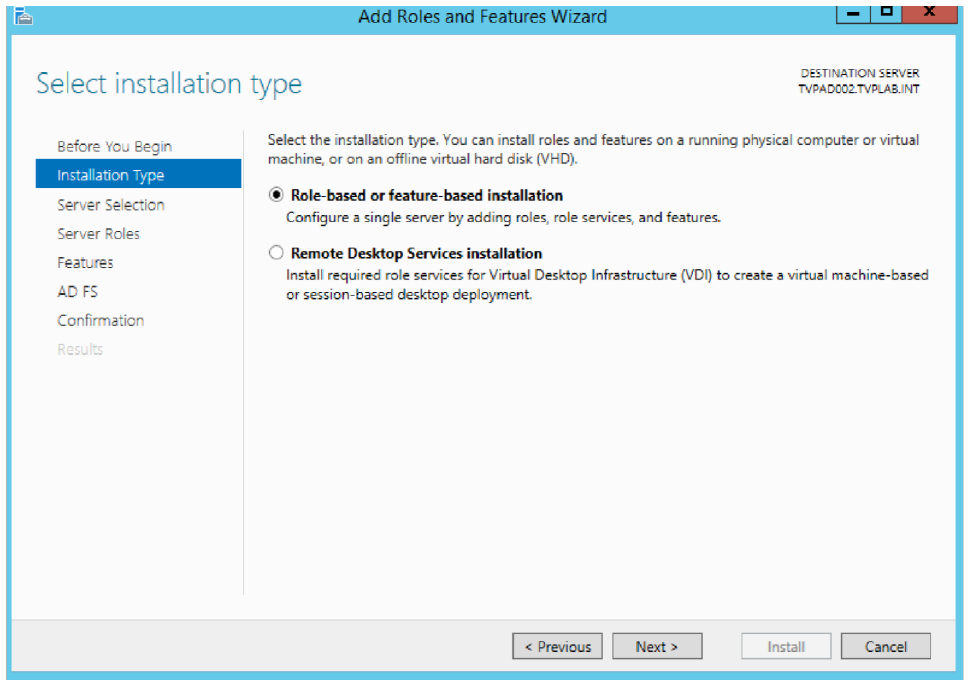

Ejecute la instalación basada en roles o en funciones. Haga clic en Siguiente.

-

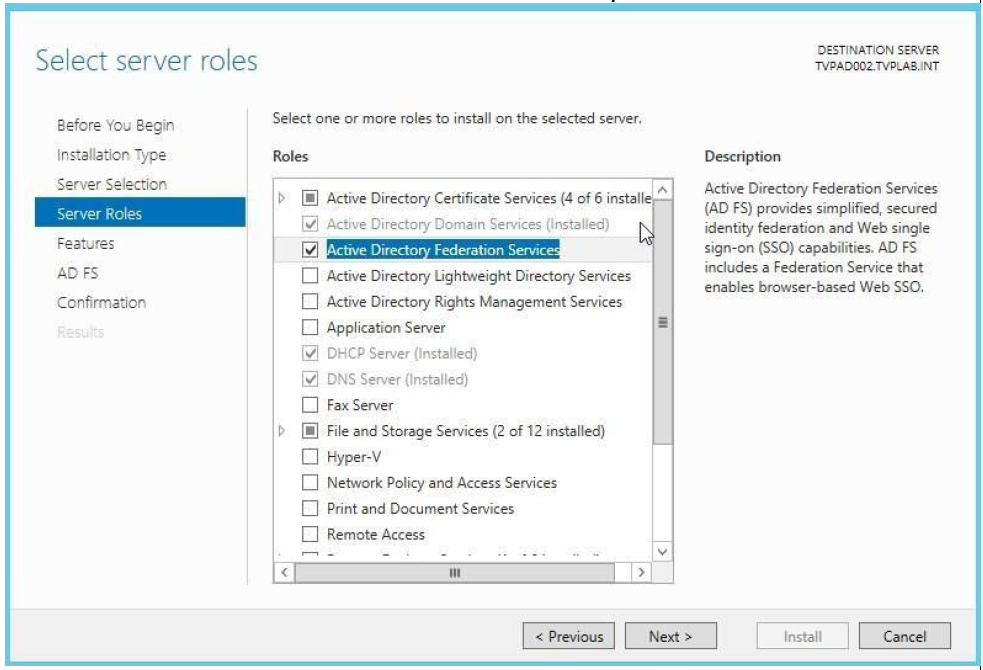

Seleccione el servidor para la instalación y haga clic en Siguiente. A continuación, seleccione Active Directory Federation Services. Haga clic en Siguiente.

-

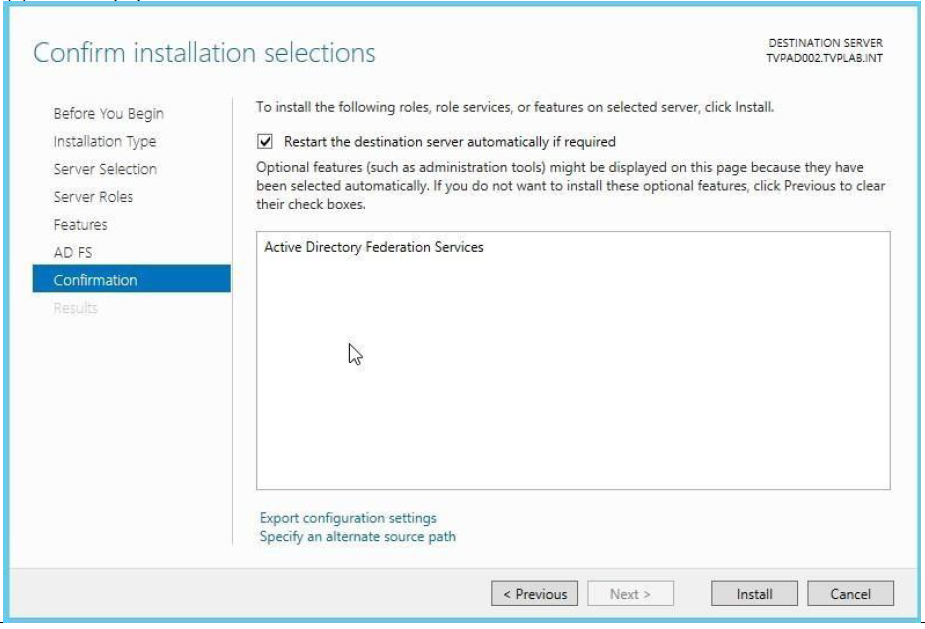

Haga clic en Siguiente en las funciones del servidor, en AD FS y, a continuación, en la pantalla Confirmación. Marque la casilla Reiniciar, diga Sí en la siguiente pantalla y haga clic en Instalar.

-

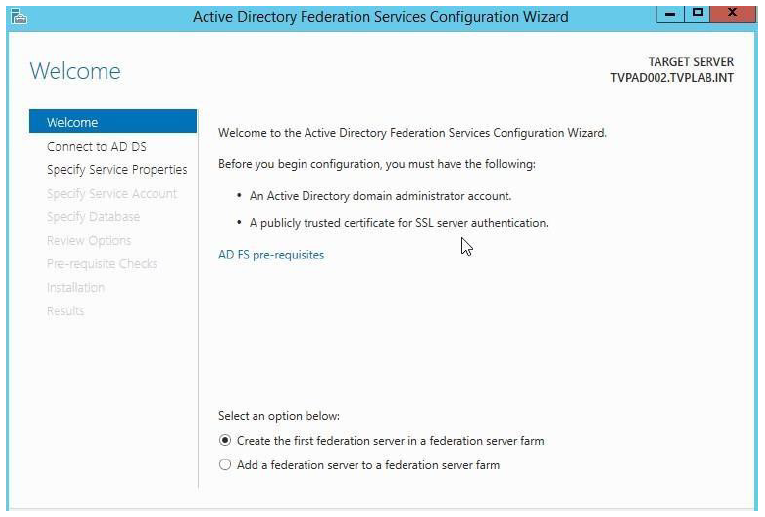

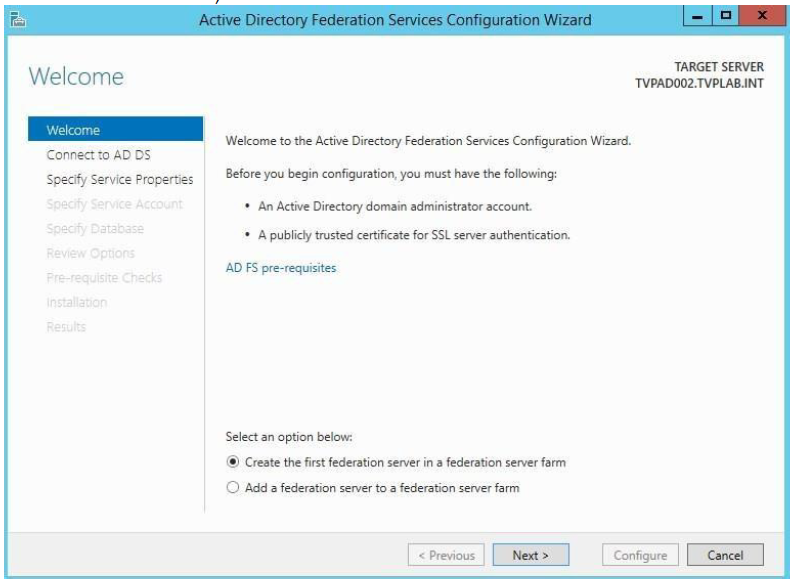

Una vez instalado ADFS, debe completar una actividad posterior a la implementación si este es el primer servidor de AD FS de Active Directory. Utilice su propia información de configuración para este paso.

Configuración de ADFS 3.0

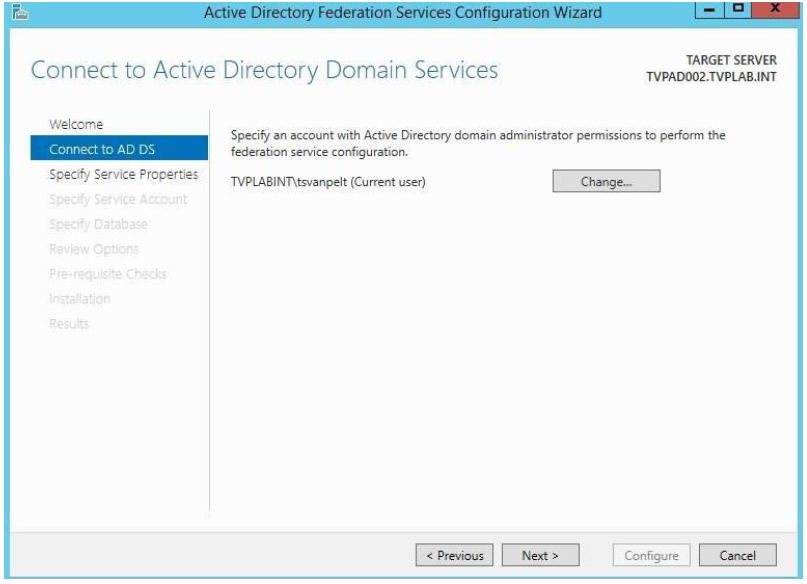

- En la consola de administración de ADFS 3.0, inicie el Asistente de configuración.

-

Cuando se inicie el asistente, seleccione Crear servicio de federación y haga clic en Siguiente.

-

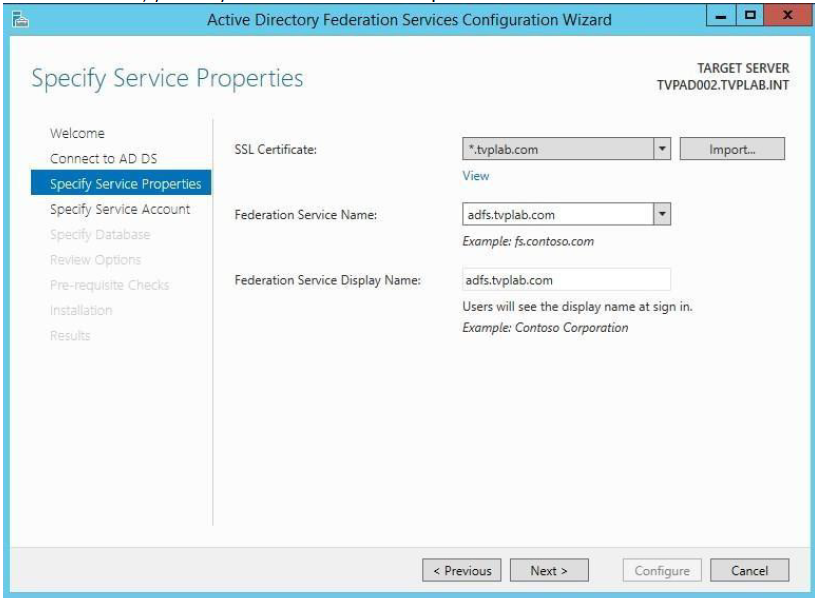

Como utilizamos un certificado comodín, debemos determinar un nombre de servicio de federación. Si no utiliza un certificado SSL comodín, es posible que no tenga que realizar este paso. A continuación, haga clic en Siguiente para continuar.

-

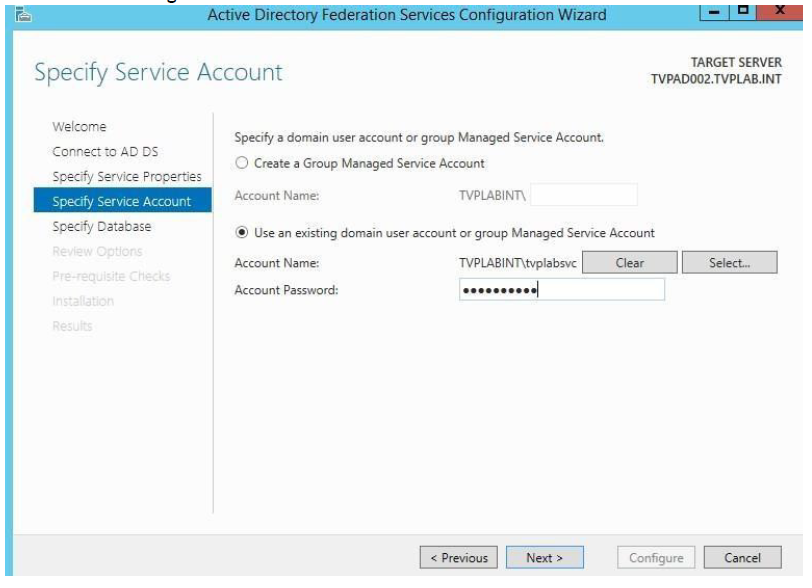

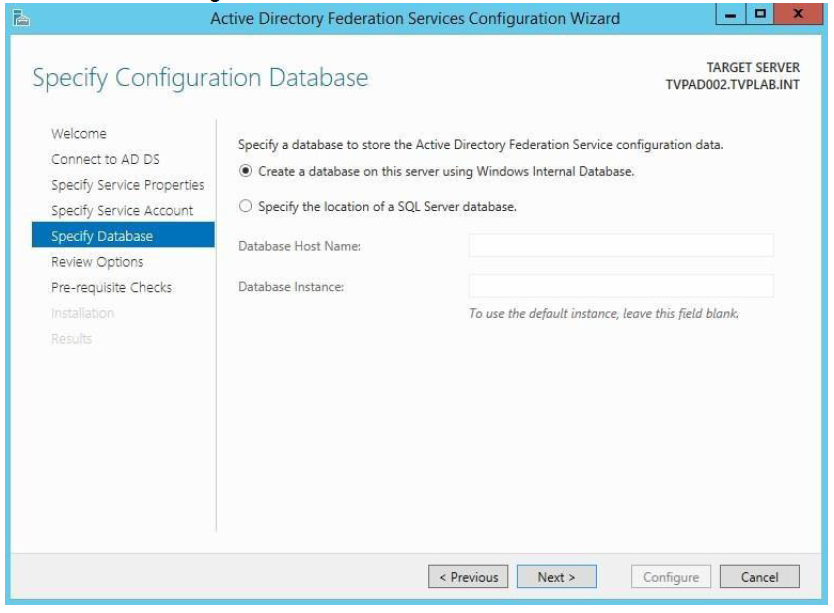

Haga clic en Siguiente para proceder a la configuración.

-

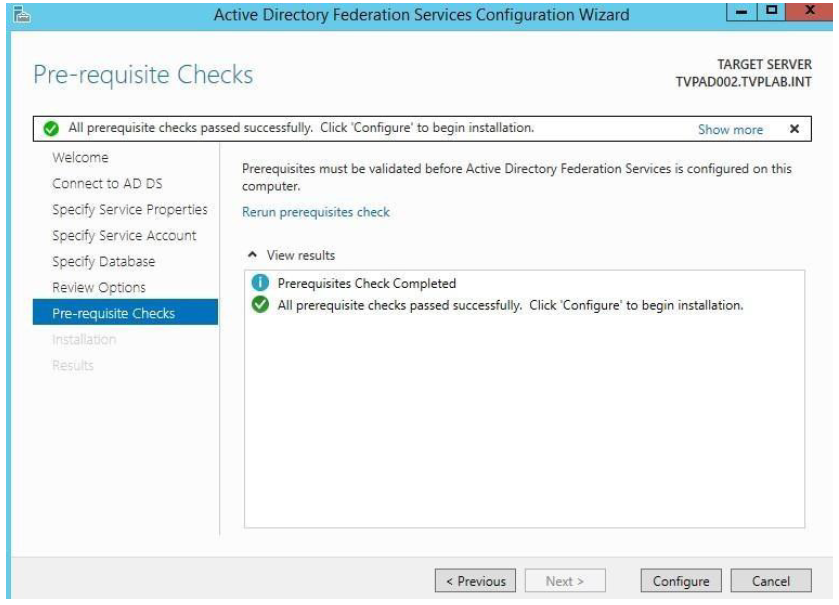

Confirme que todas las configuraciones finalizaron sin errores y haga clic en Cerrar y salga del asistente.

-

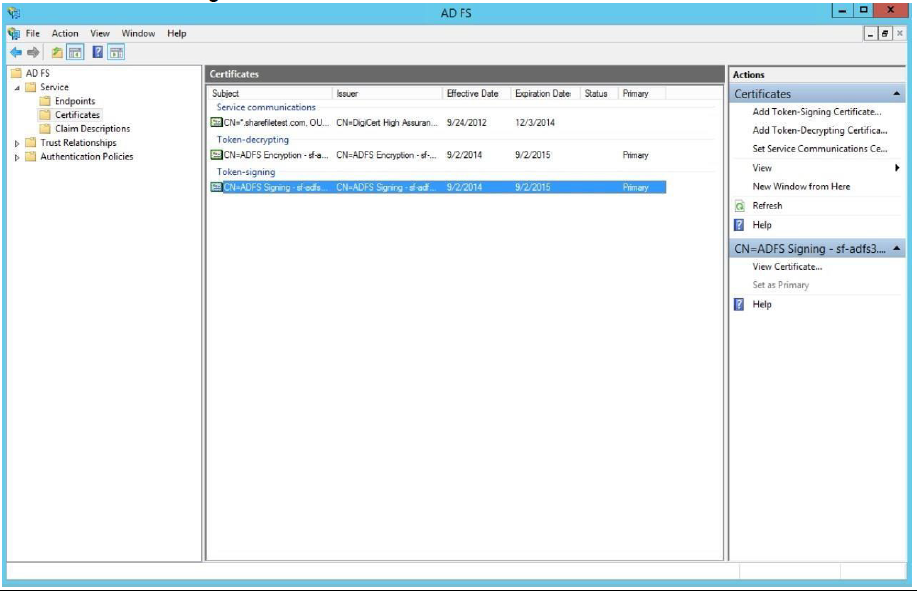

Amplíe el nodo Servicio en la consola de administración. Seleccione el certificado de firma de tokens y haga clic en Ver certificado en la columna de la derecha.

-

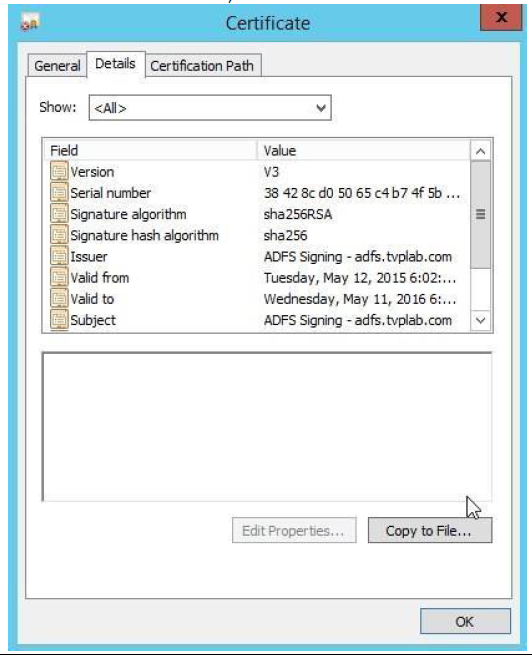

En la ventana Certificado, seleccione la ficha Detalles y, a continuación, haga clic en Copiar a archivo.

-

Haga clic en Next para continuar.

-

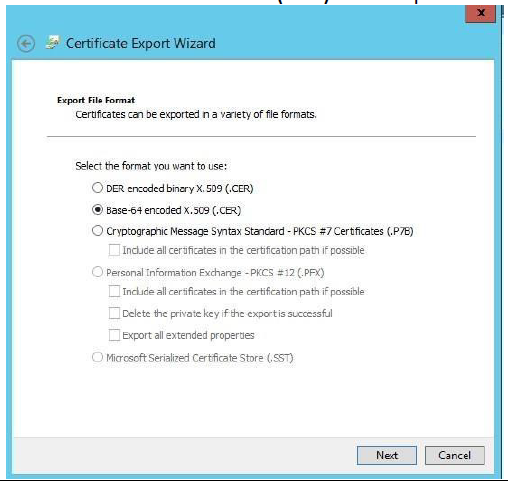

Seleccione X.509 (.CER) codificado en Base-64 como formato de exportación del certificado y, a continuación, haga clic en Siguiente.

-

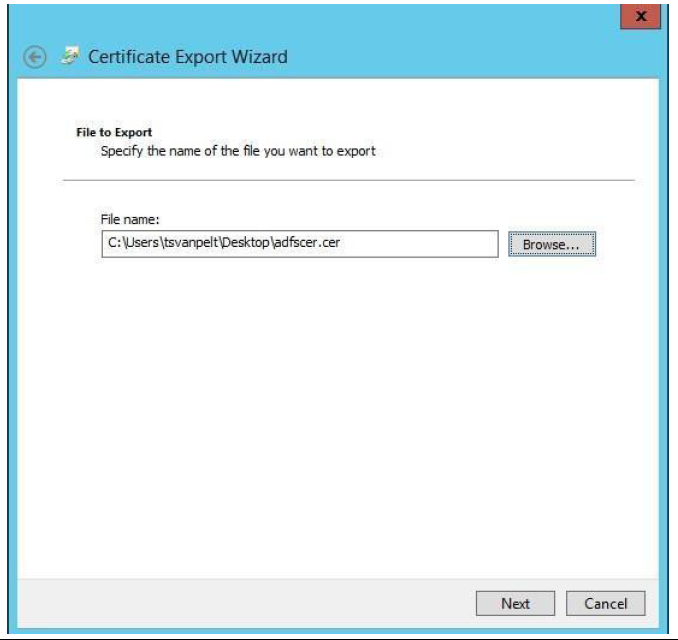

Guarde el archivo de certificado y haga clic en Siguiente.

-

Haga clic en Finalizar para guardar el archivo.

-

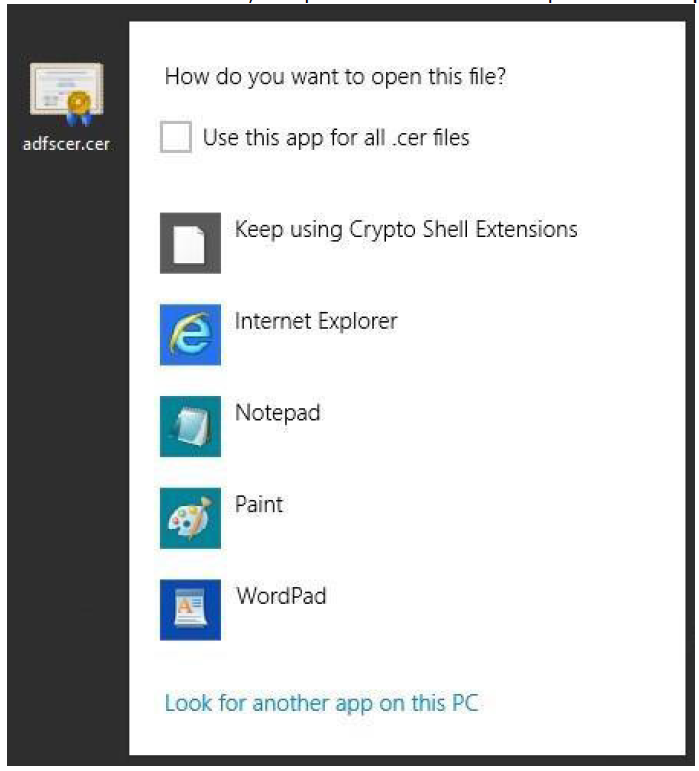

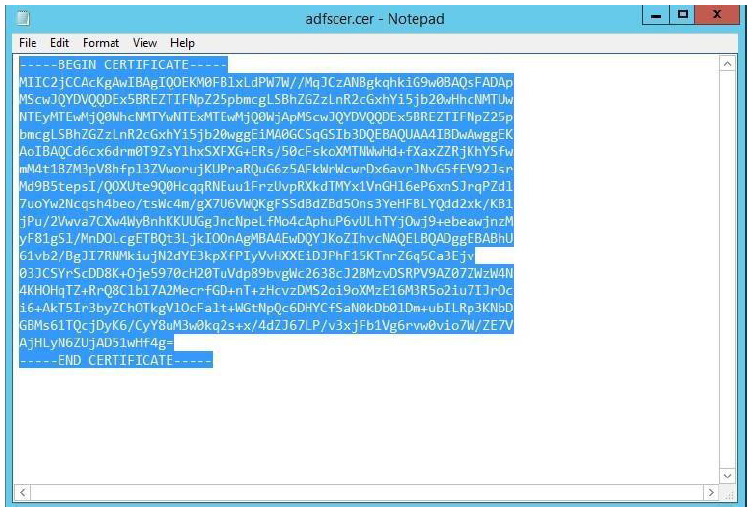

Busque la carpeta en la que exportó el certificado y ábrala con el Bloc de notas.

-

Seleccione todo el texto dentro del Bloc de notas y cópialo.

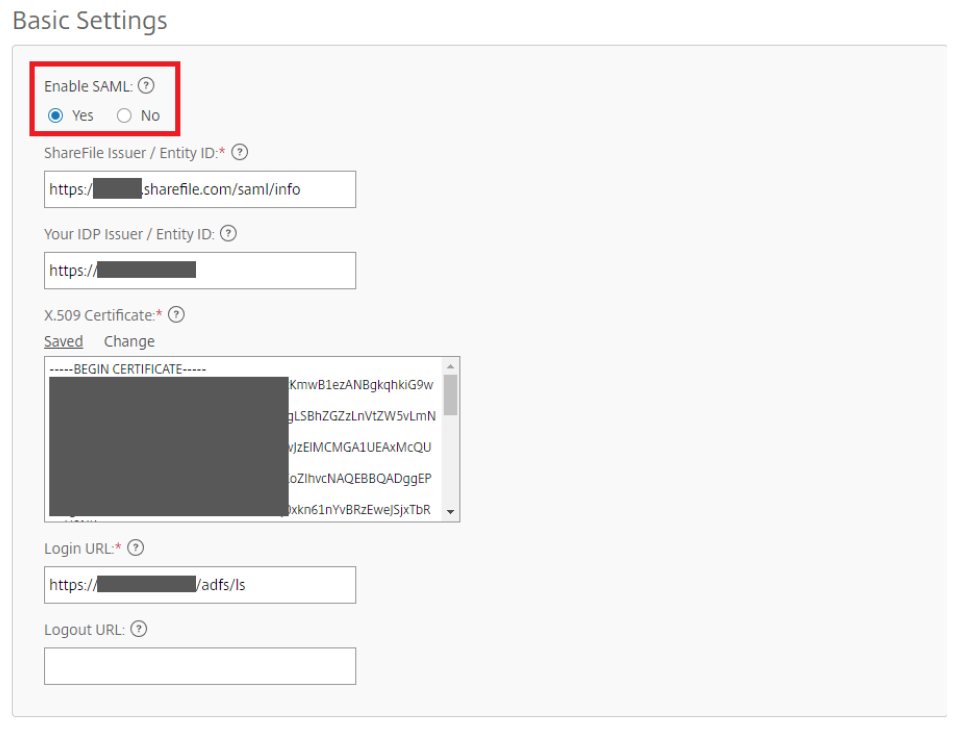

- Abra Internet Explorer y vaya a su cuenta de Citrix Content Collaboration (

https://<yoursubdomain>.sharefile.com). Inicie sesión con su cuenta de administrador. Vaya a Configuración de administración > Seguridad > Directiva de inicio de sesión y seguridad. Busque Single Sign-On / Configuración de SAML 2.0.- Cambie el parámetro Habilitar SAML a Sí.

-

Emisor/ID de entidad de ShareFile:

https://<subdomain>.sharefile.com/saml/info -

ID de entidad/emisor de su IdP:

https://<adfs>.yourdomain.com - Certificado X.509: Pegue el contenido del certificado exportado de la sección anterior

-

URL de inicio de sesión:

https://<adfs>.yourdomain.com/adfs/ls

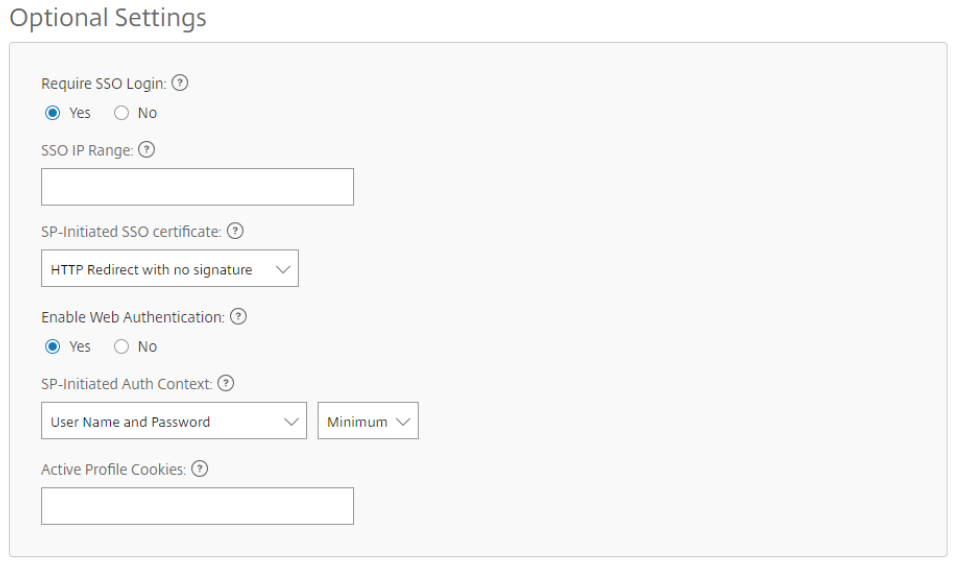

- En Configuración opcional, cambie los valores siguientes.

- Habilitar la autenticación web: Sí (marcada)

- Contexto de autenticación iniciado por SP: Nombre de usuario y contraseña: mínimo

-

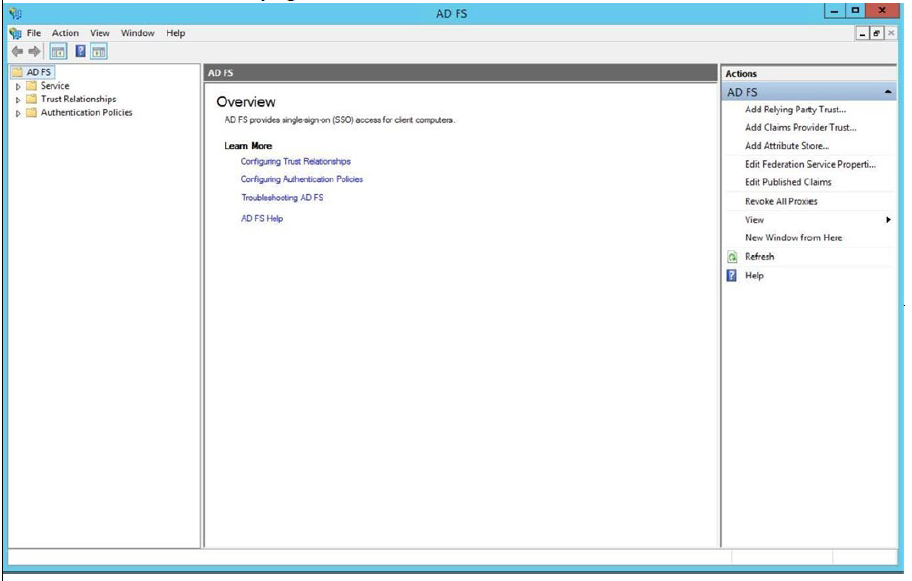

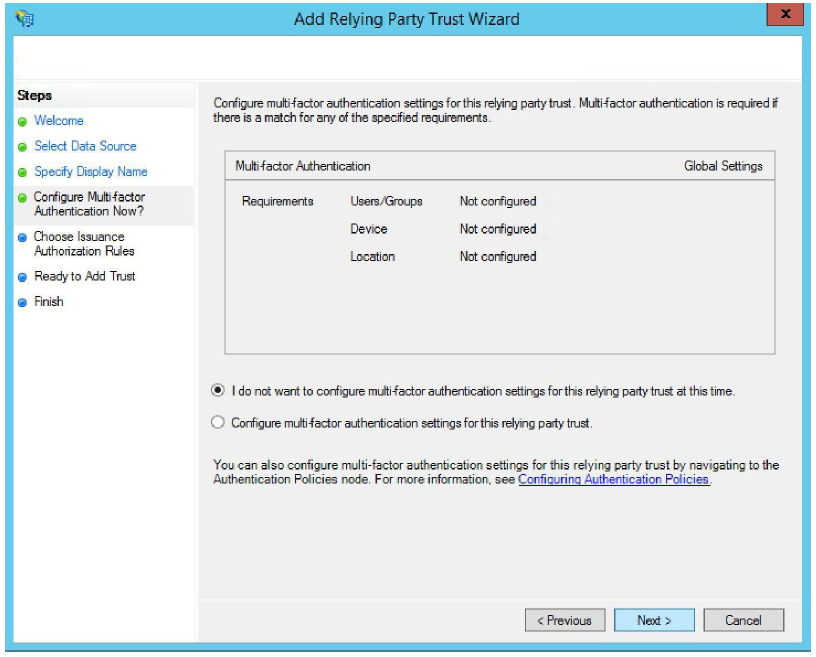

Minimice Internet Explorer y regrese a la consola de administración de ADFS. Amplíe el nodo Relaciones de confianza y seleccione Confianza de usuarios de confianza. A continuación, haga clic en Agregar relación de confianza para usuario autenticado… en el lado derecho de la consola. Esto abre el asistente para agregar relaciones de confianza.

-

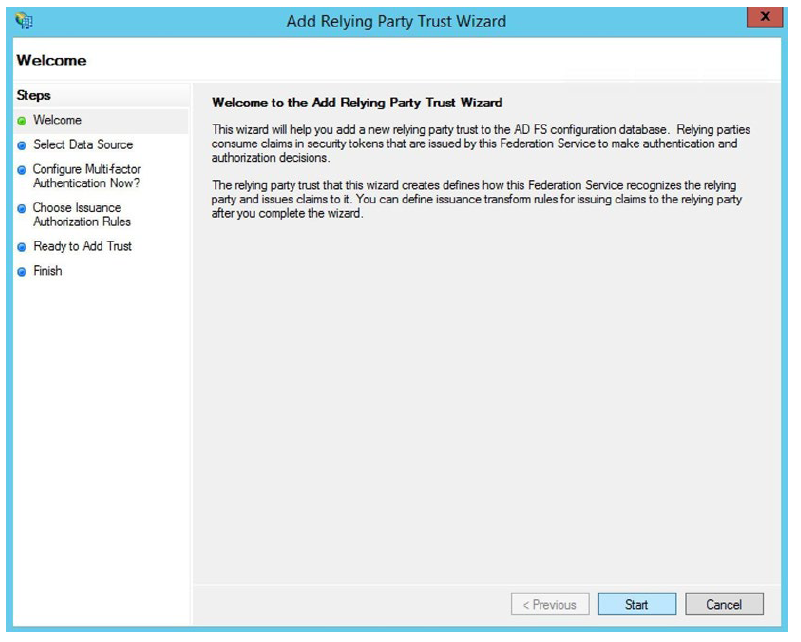

Haga clic en Iniciar para empezar a especificar una confianza de usuario de confianza.

-

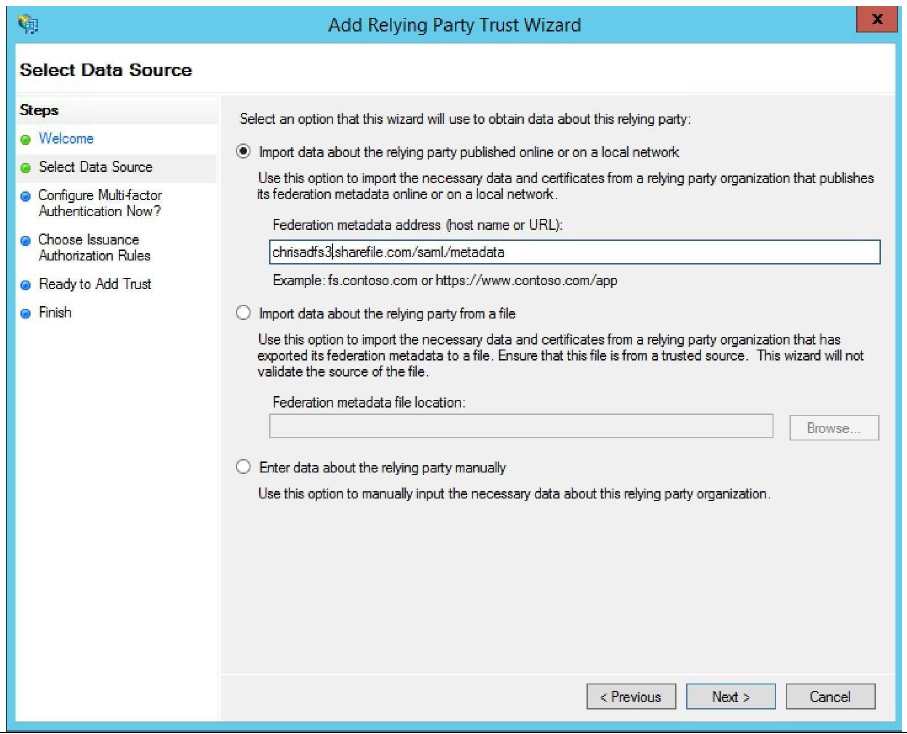

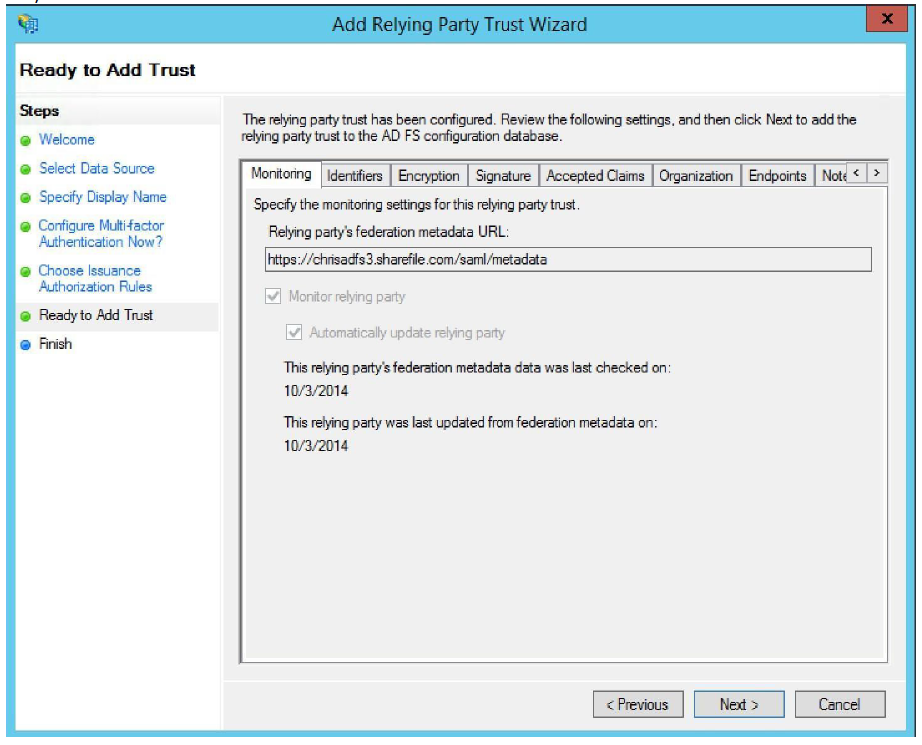

Al obtener los metadatos del sitio de SAML, puede configurar la confianza automáticamente. Use

https://<yoursubdomain>.sharefile.com/saml/metadatacomo la dirección de metadatos de la federación (nombre de host o URL). Haga clic en Siguiente.

-

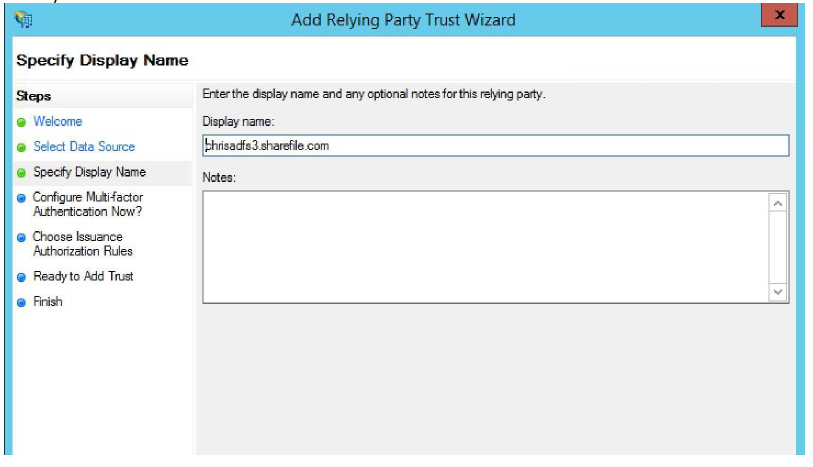

Especifique un nombre simplificado. Por lo general, se mantiene como

<yoursubdomain>.sharefile.com, para poder identificar los diferentes fideicomisos entre sí.

-

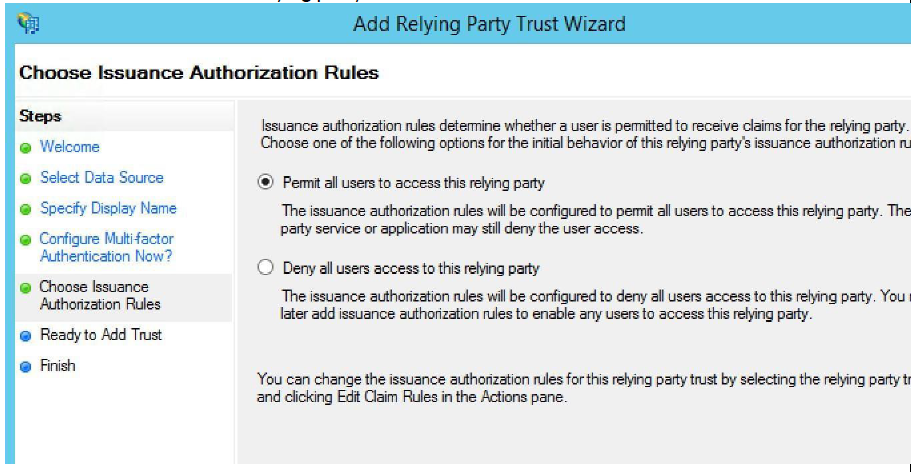

Permita que todos los usuarios accedan a esta parte dependiente. Haga clic en Siguiente.

-

Compruebe que la información sea correcta y haga clic en Siguiente.

-

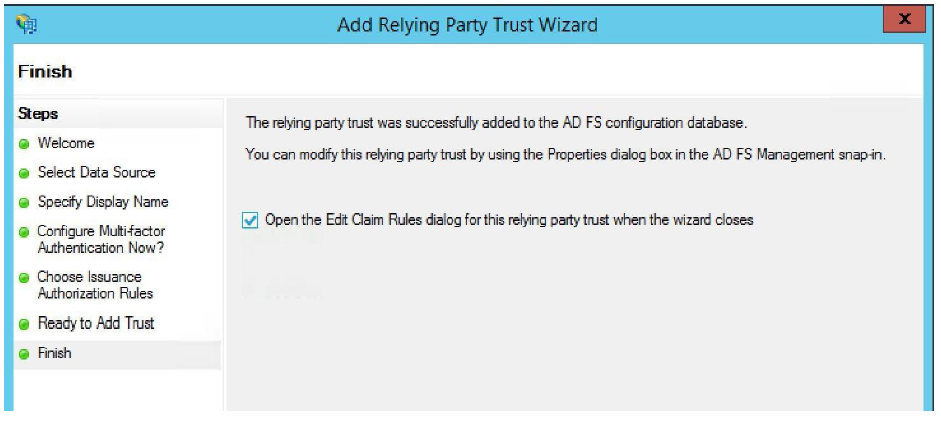

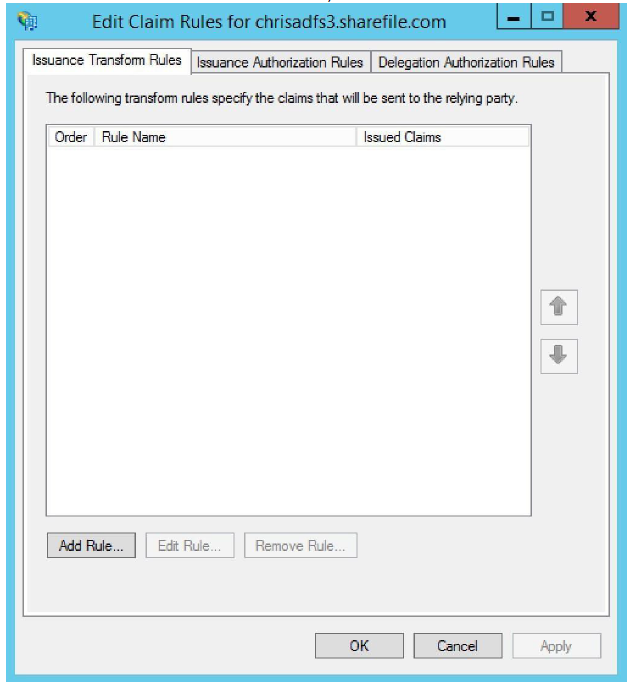

Compruebe que esté marcada la casilla Abrir el cuadro de diálogo Modificar reglas de reclamación para esta confianza de usuario de confianza cuando se cierre el asistente. A continuación, haga clic en Cerrar.

-

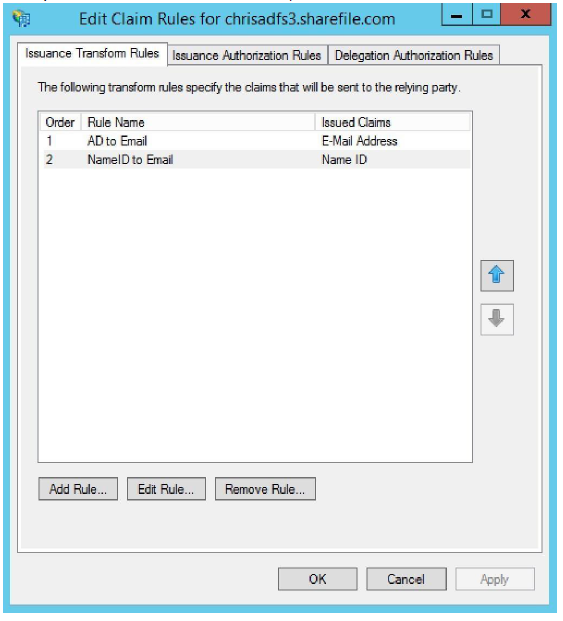

En la ficha Reglas de transformación de emisión, haga clic en Agregar regla.

-

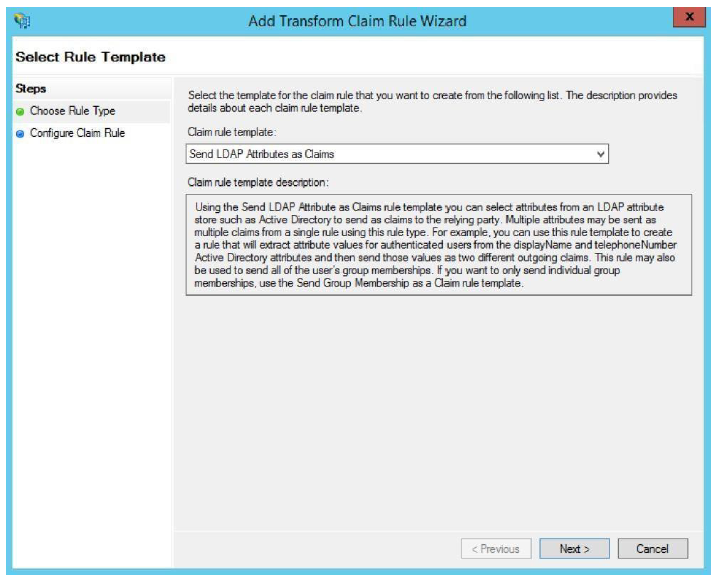

La primera regla consiste en enviar los atributos de LDAP como reclamaciones.

-

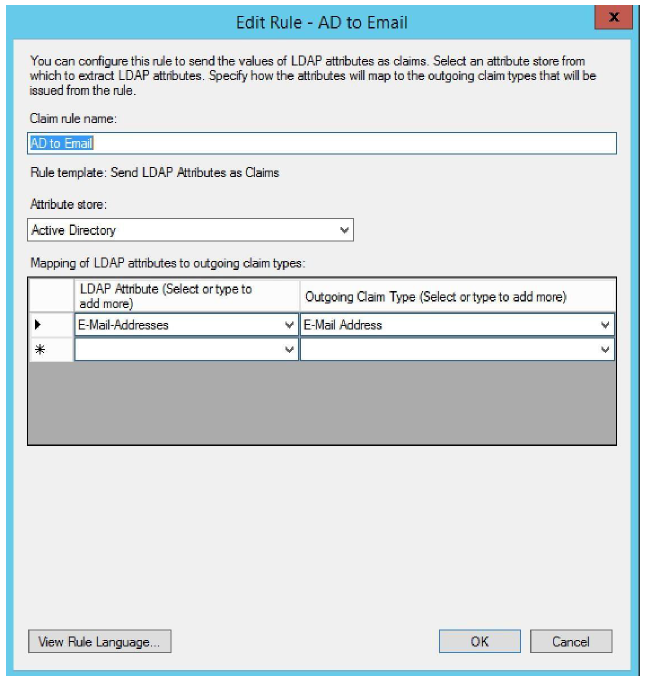

Los usuarios de la plataforma Citrix Content Collaboration se identifican mediante su dirección de correo electrónico. Enviamos la reclamación como UPN. Indique un nombre descriptivo para la regla de reclamación, como Dirección de correo electrónico a dirección de correo electrónico. Seleccione Active Directory como almacén de atributos. Por último, seleccione Dirección de correo electrónico como atributo de LDAP y Dirección de correo electrónico como tipo de reclamación saliente. Haga clic en Finalizar.

-

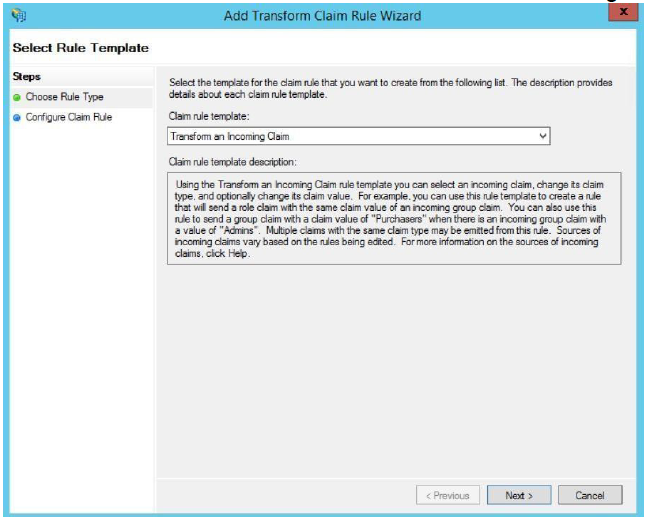

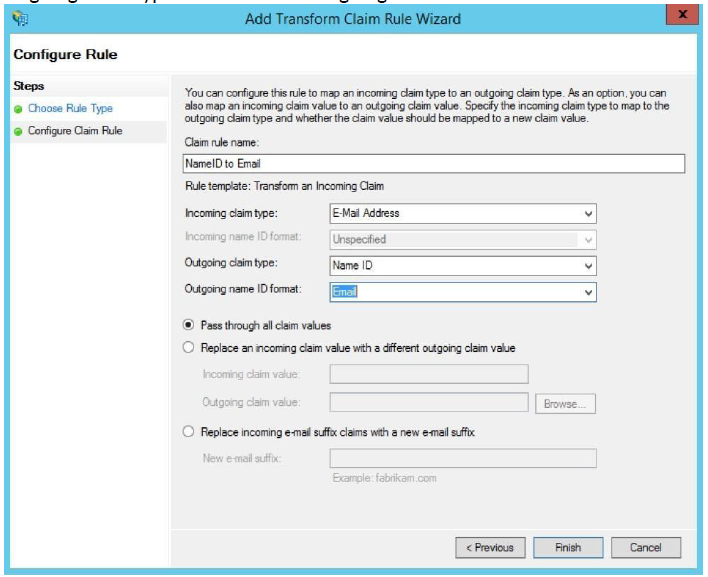

Crea una segunda regla. Esta regla se utiliza para transformar una reclamación entrante. Haga clic en Siguiente.

-

El tipo de reclamación entrante transforma la dirección de correo electrónico entrante en un tipo de reclamación con identificador de nombre saliente en formato de correo electrónico. Introduzca un nombre descriptivo, como el identificador nominal de la dirección de correo electrónico. El tipo de reclamación entrante es Dirección de correo electrónico, el tipo de reclamación saliente es ID de nombre. El formato de nombre saliente es Correo electrónico. Haga clic en Finalizar.

-

Compruebe que las afirmaciones sean correctas y, a continuación, haga clic en Aceptar.

-

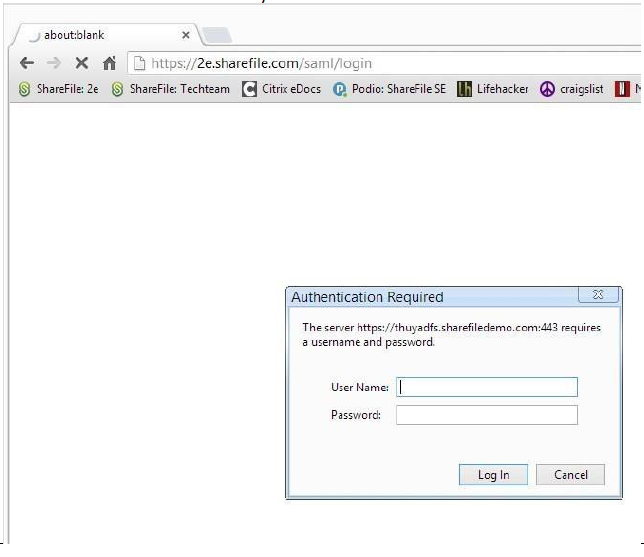

Cambie a cualquier explorador web y navegue hasta

https://<yoursubdomain>.sharefile.com/saml/login. Se le redirigirá a sus servicios de ADFS. Si su correo electrónico de inicio de sesión está vinculado a un usuario de AD, podrás autenticarte con tus credenciales de AD.