Guía de configuración de inicio de sesión único de Citrix Content Collaboration para Citrix Gateway

Puede configurar Citrix Gateway ADC mediante la función Citrix ADC AAA para que funcione como proveedor de identidades SAML.

En esta configuración, un usuario que inicia sesión en Citrix Content Collaboration mediante un explorador web u otros clientes de Citrix Files se redirige a un servidor virtual de Citrix Gateway con una directiva IP SAML habilitada para la autenticación de usuarios. Tras una autenticación correcta mediante Citrix Gateway, el usuario recibe un token SAML válido para iniciar sesión en su cuenta de Citrix Content Collaboration.

La configuración es necesaria para crear el certificado SP, de modo que pueda importarse a Citrix Gateway y enlazarlo a su servidor virtual Citrix ADC AAA. A los efectos de este documento, se supone que ya ha creado las entradas DNS externas e internas adecuadas para enrutar las solicitudes de autenticación que escucha Citrix Gateway y que ya se ha creado e instalado un certificado SSL en Citrix Gateway para la comunicación SSL/HTTPS.

Configurar Citrix Content Collaboration

- Inicie sesión en su cuenta en

https://subdomain.sharefile.comcon una cuenta de usuario que tenga derechos de administrador. - Selecciona Configuración > Configuración de administración.

- Seleccione Seguridad > Directiva de inicio de sesión y seguridad, desplácese hacia abajo y seleccione la opción de Configuración de Single Sign-On.

- En Configuración básica, marca Habilitar SAML.

- En el campo ID de entidad/emisor de ShareFile, introduzca:

https://subdomain.sharefile.com/saml/acs - En el campo URL de inicio de sesión, introduzca la URL a la que se redirige a los usuarios cuando utilizan SAML. Ejemplo:

https://aaavip.mycompany.com/saml/login - En el campo URL de cierre de sesión, introduzca la URL de cierre de sesión que hace caducar la sesión de los usuarios al seleccionar la opción de cierre de sesión en la interfaz de usuario web. Ejemplo:

https://aaavip.mycompany.com/cgi/tmlogout - Para el certificado X.509, debe exportar el certificado SSL del dispositivo Citrix Gateway que responderá al tráfico AAA de Citrix ADC. En el ejemplo anterior, se indica que se le asigna el siguiente FQDN:.

aaavip.mycompany.com

Siga los pasos que se indican a continuación para exportar este certificado.

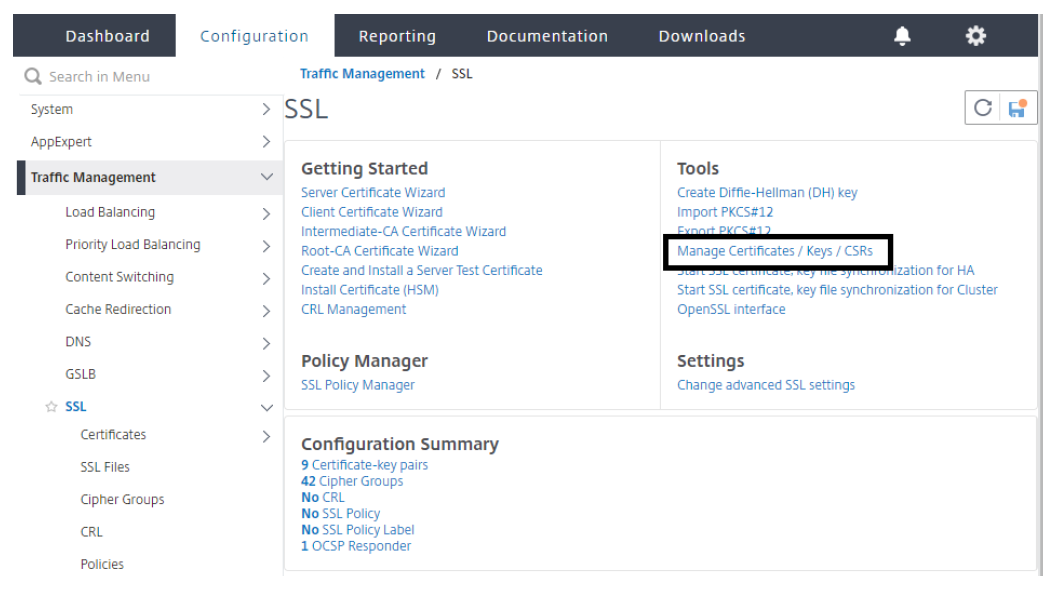

- Inicie sesión en su dispositivo Citrix Gateway mediante la utilidad de configuración.

- Seleccione Administración del tráfico > SSL.

-

A la derecha, debajo de Herramientas, selecciona Administrar certificados, claves o CSR.

- En la ventana Administrar certificados, busque el certificado que está utilizando para su servidor virtual Citrix ADC AAA. Seleccione el certificado y presione el botón Descargar. Guarde el certificado en la ubicación que elija.

- Desde la ubicación descargada, haga clic con el botón derecho en el certificado y ábralo con un editor de texto como Notepad.

- Copia todo el contenido del certificado a su portapapeles.

- Vuelva a su cuenta de Citrix Content Collaboration mediante el explorador web.

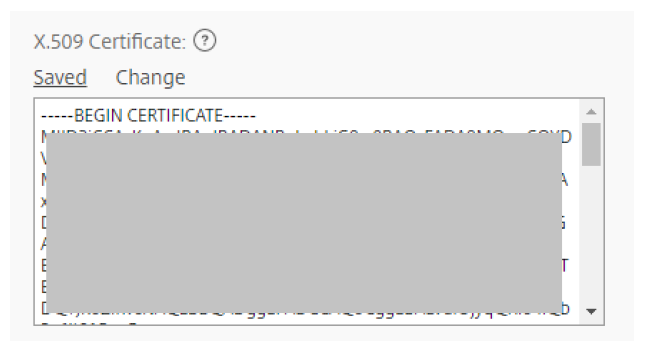

-

Para el certificado X.509, seleccione Cambiar. Pegue en la ventana el contenido del certificado que copió en el portapapeles.

-

Seleccione Guardar.

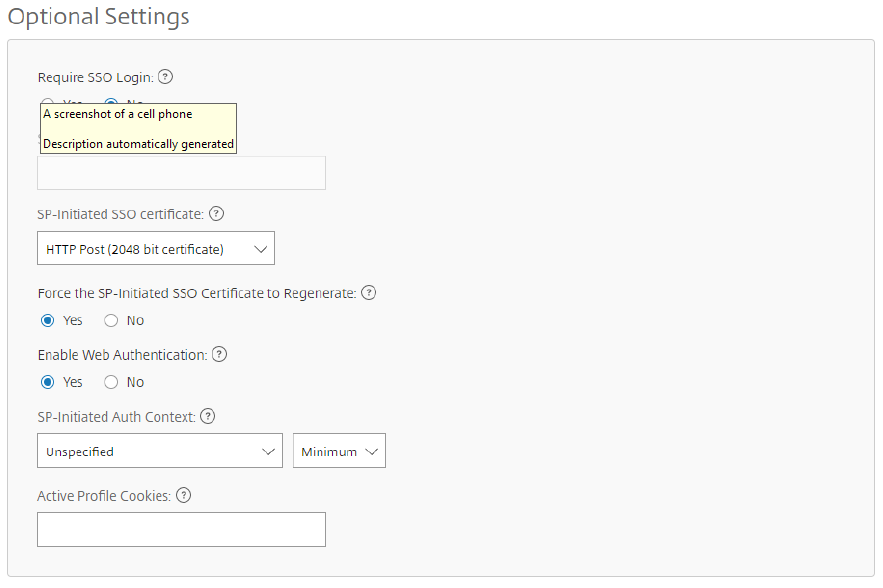

- En Configuración opcional, cambia la opción Exigir inicio de sesión único a Sí si quieres que todos los usuarios de los empleados usen sus credenciales de AD para iniciar sesión.

- Seleccione la lista situada junto al Certificado SSO iniciado por SP. En la lista, seleccione HTTP Post (certificado de 2048 bits).

- Marque Sí para forzar la regeneración del certificado SSO iniciado por el SP.

- Marque Sí para habilitar la autenticación web.

-

En Contexto de autenticación iniciado por SP, elija Sin especificar.

- Selecciona el botón Guardar en la parte inferior de la pantalla.

Configurar Citrix Gateway

Se requiere la siguiente configuración para ser compatible como proveedor de identidades SAML:

- Directiva de autenticación LDAP y servidor para la autenticación de dominio

- Certificado SSL con DNS externo o interno configurado de acuerdo con el FQDN que presenta el certificado (se admiten los certificados comodín)

- Certificado ShareFile SP

- Directiva y perfil de SAML IdP

- Servidor virtual Citrix ADC AAA

A los efectos de este material, analizamos la configuración de LDAP, la importación del certificado SP de ShareFile en Citrix Gateway, la configuración del IDP de SAML y la configuración del servidor virtual AAA de Citrix ADC. Las configuraciones del certificado SSL y el DNS deben estar listas antes de la configuración.

Para configurar la autenticación de dominio

Para que los usuarios del dominio puedan iniciar sesión con su dirección de correo electrónico corporativa, debe configurar un servidor y una directiva de autenticación LDAP en Citrix Gateway y vincularlos a su Citrix ADC AAA VIP. También se admite el uso de una configuración LDAP existente.

- En la utilidad de configuración, seleccione Seguridad > AAA — Tráfico de aplicaciones > Directivas > Autenticación > Directivas básicas > Directiva > LDAP en el panel de navegación izquierdo.

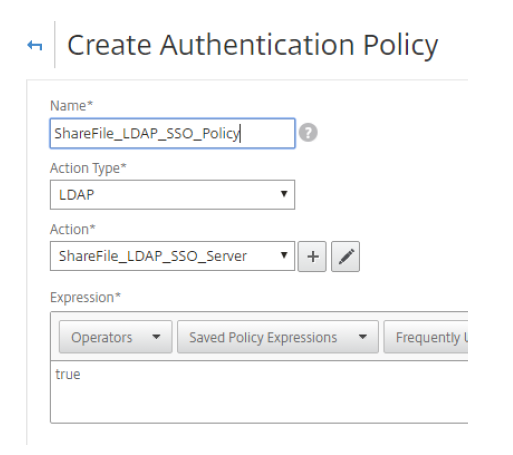

- Para crear una directiva LDAP, en la ficha Directivas, haga clic en Agregar… y, a continuación, escriba ShareFile_LDAP_SSO_Policy como nombre. En el Tipo de acción, seleccione LDAP.

- En el campo Acción, haga clic en + para agregar un servidor. Aparece la ventana Crear servidor LDAP de autenticación.

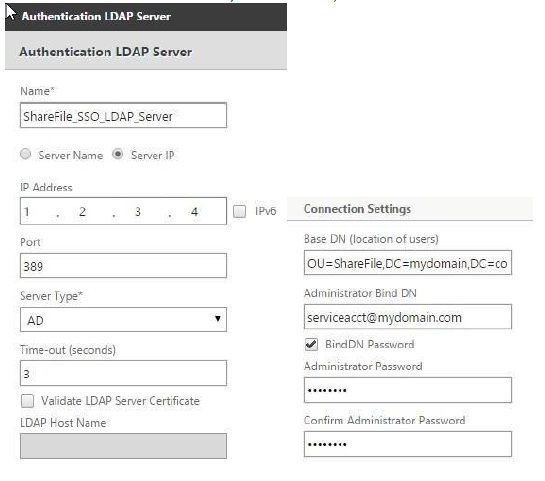

- En el campo Nombre, escriba ShareFile_LDAP_SSO_Server.

- Seleccione la viñeta correspondiente a la IP del servidor. Introduzca la dirección IP de uno de sus controladores de dominio de AD. También puede indicar la IP de un servidor virtual para obtener redundancia si está equilibrando la carga de los centros de distribución.

- Especifique el puerto que utiliza el NSIP para comunicarse con el controlador de dominio. Utilice 389 para LDAP o 636 para LDAP seguro.

- En Configuración de conexión, introduzca el DN base en el que residen las cuentas de usuario de AD que quiere permitir la autenticación. Ex. OU=ShareFile, DC=Dominio, DC=com.

- En el campo Administrator Bind DN, agregue una cuenta de dominio (con una dirección de correo electrónico para facilitar la configuración) que tenga derechos para explorar el árbol de AD. Se recomienda una cuenta de servicio para que no haya problemas con los inicios de sesión si la cuenta configurada tiene una contraseña caducada.

- Marque la casilla Bind DN Password e introduzca la contraseña dos veces.

- En Otras configuraciones, introduzca sAMAccountName como atributo de nombre de inicio de sesión del servidor.

- En el campo Atributo de grupo, escriba memberof.

- En el campo Subatributo, escriba CN.

- Haga clic en Más.

- Desplácese hacia abajo y, en los Campos de atributos, Atributo 1, introduzca mail.

- Haga clic en el botón Crear para completar la configuración del servidor LDAP.

- Para Configuración de la directiva LDAP, seleccione el servidor LDAP recién creado en el menú del servidor y, en el campo Expresión, escriba true.

Haga clic en Crear para completar la directiva de LDAP y la configuración del servidor.

Para importar el certificado SP a Citrix Gateway

- Inicie sesión en su cuenta en

https://subdomain.sharefile.comcon una cuenta de usuario que tenga derechos de administrador. - Seleccione el enlace Configuración > Configuración del administrador situado a la izquierda o en el centro de la página. Seleccione Seguridad > Directiva de inicio de sesión y seguridad y, a continuación, desplácese hacia abajo hasta Configuración de Single Sign-On.

- En Configuración opcional, junto a Certificado SSO iniciado por SP, HTTP Post (certificado de 2048 bits), haga clic en Ver.

- Copie todo el hash del certificado en el portapapeles y pégalo en un lector de texto, como Notepad.

- Observe el formato y elimine cualquier espacio adicional o devolución de transporte al final del archivo y, a continuación, guarde el archivo de texto como ShareFile_SAML.cer.

- Navegue hasta la utilidad de configuración de Citrix Gateway.

- Seleccione Administración del tráfico > SSL > Certificados > Certificados de CA.

- Haga clic en Instalar.

- En la ventana Instalar certificado, proporcione un nombre de par de claves de certificado.

- En la sección Nombre del archivo del certificado, seleccione el menú situado junto a Examinar y seleccione Local. Busque la ubicación en la que guardó el archivo ShareFile_SAML.cer.

- Una vez elegido el archivo, selecciona Instalar.

Para configurar la directiva y el perfil del IdP de SAML

Para que sus usuarios reciban el token SAML para iniciar sesión en Citrix Content Collaboration, debe configurar una directiva y un perfil de IdP de SAML, que estén enlazados al servidor virtual Citrix ADC AAA al que los usuarios proporcionan sus credenciales.

Los siguientes pasos describen este proceso:

- Abra la utilidad de configuración de Citrix Gateway y vaya a Seguridad > AAA — Tráfico de aplicaciones > Directivas > Autenticación > Directivas avanzadas > SAML IDP.

- En la ficha Directivas, seleccione el botón Agregar.

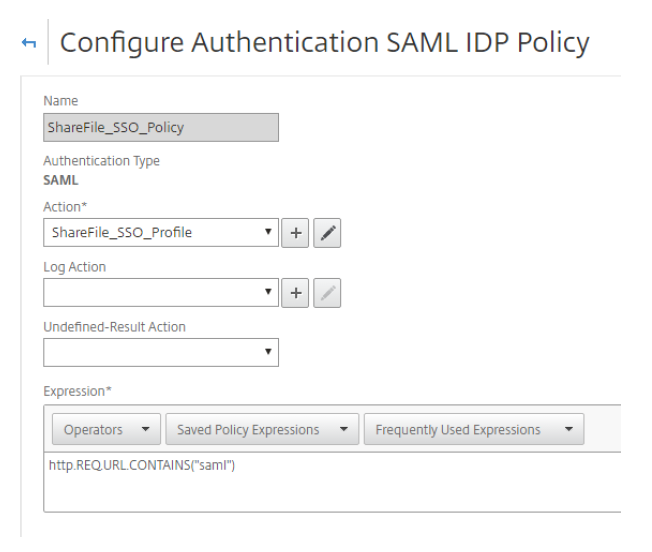

- En la ventana Crear directiva de IDP de SAML de autenticación, proporcione un nombre para la directiva, como ShareFile_SSO_Policy.

- A la derecha del campo Acción, seleccione el signo + para agregar una nueva acción/perfil.

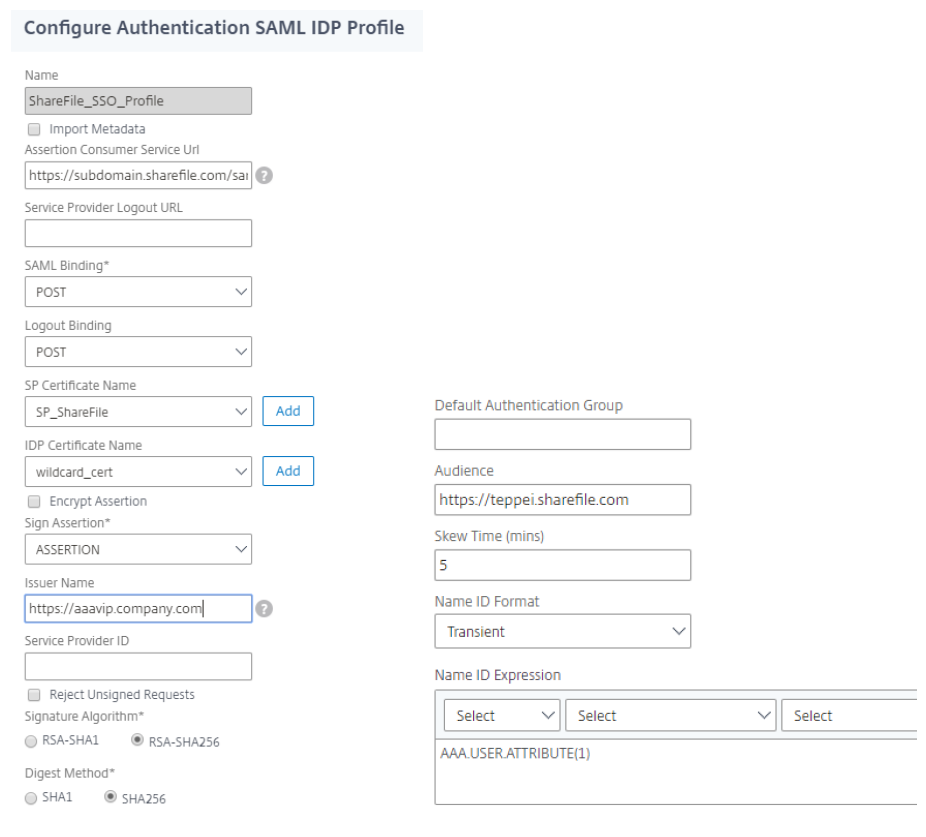

- Introduzca un nombre como ShareFile_SSO_Profile y desmarque la casilla de verificación para importar metadatos. Si ejecuta una versión anterior de NetScaler, es posible que esta casilla de verificación no exista.

- En el campo URL de Assertion Consumer Service, introduzca la URL de su cuenta de Citrix Content Collaboration seguida de /saml/acs:

Ex. https://subdomain.sharefile.com/saml/acs - En el campo Nombre del certificado IDP, busque el certificado instalado en Citrix Gateway que se utiliza para proteger su servidor virtual de autenticación AAA Citrix ADC.

- En el campo Nombre del certificado SP, seleccione el menú y busque el certificado SP que importó anteriormente y agregó como certificado de CA.

- En Sign Assertion, deje ASSERTION.

- Borra la contraseña de envío.

- En el campo Nombre del emisor, introduzca la URL del tráfico AAA de Citrix ADC. Ejemplo:

https://aaavip.mycompany.com. - Deje vacío el ID del proveedor de servicios.

- Borra Rechazar solicitudes sin firmar.

- Algoritmo de firma, RSA-SHA256

- Método Digest, SHA256.

- Para la vinculación con SAML, seleccione POST.

- Haga clic en Más.

- En el campo Audiencia, introduzca la URL de su cuenta de Citrix Content Collaboration.

- Para Skew Time, escriba 5. Esto permite una diferencia de tiempo de 5 minutos entre el cliente, Citrix Gateway y Citrix Content Collaboration.

- En Formato de identificador de nombre, seleccione Transitorio.

-

En el campo Expresión de ID de nombre, escriba lo siguiente:

aaa.user.attribute(1). Si usa NetScaler 11.x, escriba.http.req.user.attribute(1)

- Haga clic en Crear para completar la configuración del perfil de IdP de SAML y volver a la ventana de creación de directivas de IdP de SAML.

- En el campo Expresión, agregue la siguiente expresión:

HTTP.REQ.URL.CONTAINS(“saml”) -

Haga clic en Crear para completar la configuración del IdP de SAML.

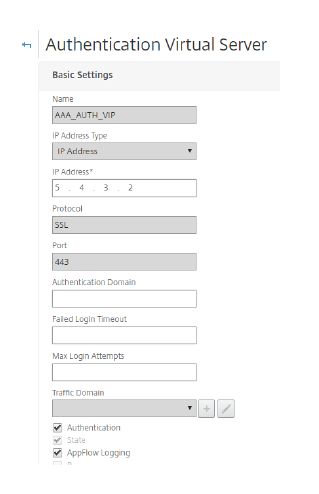

Para configurar el servidor virtual Citrix ADC AAA

Cuando un empleado intenta iniciar sesión para utilizar sus credenciales corporativas, se le redirige a un servidor virtual Citrix ADC AAA de Citrix Gateway. Este servidor virtual escucha en el puerto 443, que requiere un certificado SSL, además de una resolución DNS externa e interna para la dirección IP alojada en Citrix Gateway. Los siguientes pasos requieren que existan previamente, supongamos que la resolución del nombre DNS ya está implementada y que el certificado SSL ya está instalado en el dispositivo Citrix Gateway.

- En la Utilidad de configuración, vaya a Seguridad > AAA — Tráfico de aplicaciones > Servidores virtuales y seleccione el botón Agregar.

- En la ventana Servidor virtual de autenticación, proporcione un nombre y una dirección IP.

-

Desplázate hacia abajo y asegúrate de que las casillas Autenticación y Estado estén marcadas

- Haga clic en Continuar.

- En la sección Certificados, haga clic en Sin certificado de servidor.

- En la ventana Clave de certificado del servidor, haga clic en Enlazar.

- En Certificados SSL, elija su certificado SSL AAA de Citrix ADC y seleccione Insertar. Nota: Este NO es el certificado SP de ShareFile

- Haga clic en Enlazary, a continuación, en Continuar.

- En la opción Directivas de autenticación avanzadas, haga clic en Sin directiva de autenticación.

- En la página Vinculación de directivas, seleccione Directiva y seleccione ShareFile_LDAP_SSO_Policy creada anteriormente.

- Haga clic en Seleccionary, a continuación, en Vincular (dejando los valores predeterminados) para volver a la pantalla del servidor virtual de autenticación.

- En Directivas de autenticación avanzadas, haga clic en Sin directiva de IDP de SAML.

- En Directivas, seleccione su SHAREFILE_SSO_POLICY. Haga clic en Seleccionar.

- En la página Vinculación de directivas (deje los valores predeterminados), haga clic en Vincular y, a continuación, en Cerrar.

- Haga clic en Continuar y Listo.

Validar la configuración

- Vaya a

https://subdomain.sharefile.com/saml/login. Ahora se le redirigirá al formulario de inicio de sesión de Citrix Gateway. - Inicie sesión con sus credenciales de usuario válidas para el entorno que configuró. Ahora sus carpetas de

subdomain.sharefile.comaparecen.