Guía de configuración de inicio de sesión único de Citrix Content Collaboration para proveedores de doble identidad

Este documento ayuda a configurar el uso de Citrix Endpoint Management y Active Directory Federated Services (ADFS) como proveedor de identidad (IdP) para una sola cuenta de Citrix Content Collaboration. La configuración resultante permite que el certificado de firma simbólica del servidor ADFS sea el mismo que el certificado SAML del servidor Citrix Endpoint Management. Esto proporciona una cuenta única de Citrix Content Collaboration para:

- Utilice Citrix Endpoint Management como IdP para las aplicaciones empaquetadas en MDX. Proporcionar una verdadera experiencia de inicio de sesión único (SSO) desde un dispositivo móvil mediante las aplicaciones MDX de Citrix Files.

- Utilice ADFS como IdP de SAML para el inicio de sesión único de las aplicaciones web.

Requisitos previos

- Servidor Citrix Endpoint Management 10.x con inicio de sesión único en pleno funcionamiento para MDX configurado en la cuenta Citrix Content Collaboration.

- ADFS instalado y configurado dentro de la infraestructura.

- Acceso a una cuenta de administrador en Citrix Content Collaboration con la posibilidad de configurar el inicio de sesión único.

Preparación del certificado de firma de tokens ADFS

Al configurar ADFS para SSO en Citrix Content Collaboration, es necesario cargar el certificado de firma del token de ADFS en el panel de control de Citrix Content Collaboration sin la clave privada. ADFS genera un certificado autofirmado que se utilizará para la firma y el descifrado de tokens con una caducidad de 1 año. Sin embargo, el certificado autofirmado contiene una clave privada.

Transcurrido un año, el certificado autofirmado se renueva mediante la renovación automática de certificados 15 días antes de su caducidad y pasa a ser el certificado principal. Esto provoca el fracaso de todas las relaciones de confianza de SSO existentes. Para esta configuración, la certificación SAML de la consola de Citrix Endpoint Management se exporta con una caducidad de 3 años. El período de validez del certificado se puede personalizar y reduce la necesidad de renovar el certificado de firma simbólica al cabo de 1 año.

Generar el certificado SAML

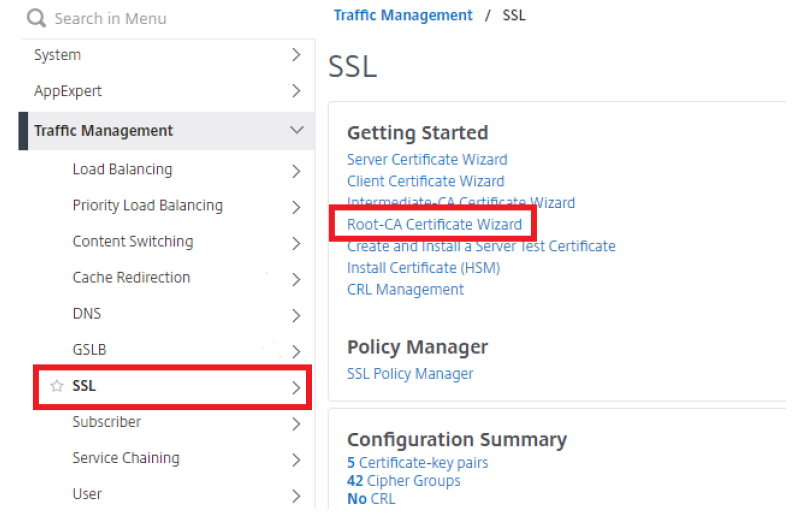

- Inicie sesión en la GUI de Citrix Gateway.

- Diríjase a Administración del tráfico > SSL.

-

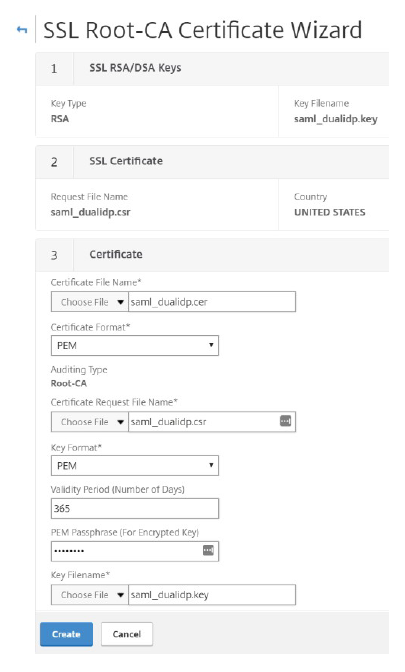

En la sección Introducción, seleccione Root-CA CertificateWizard.

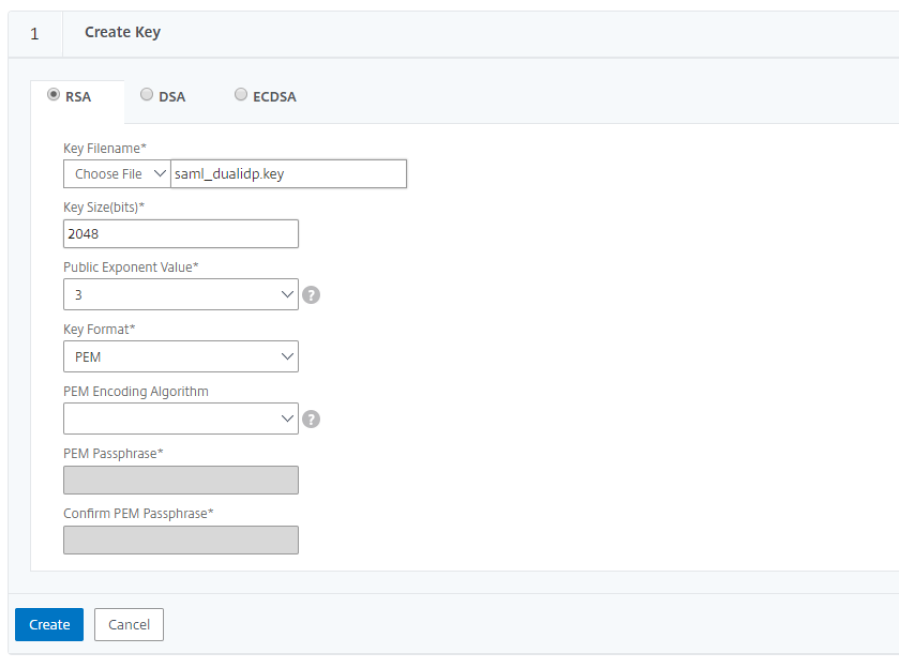

Ahora se le pedirá que cree la clave privada.

- En el campo Nombre de archivo de clave, introduzca un nombre para la clave.

- Tamaño de clave:2048.

- Valor de exponente público, 3.

-

Haga clic en Crear para crear la clave.

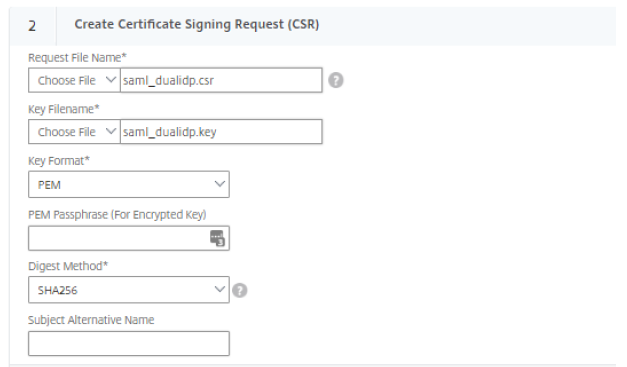

El siguiente paso es crear la solicitud de firma de certificados (CSR).

- En el campo Nombre del archivo de solicitud, introduzca un nombre para la CSR.

- El nombre de archivo clave y el formato PEM están rellenados previamente.

- Defina el método Digest en SHA256.

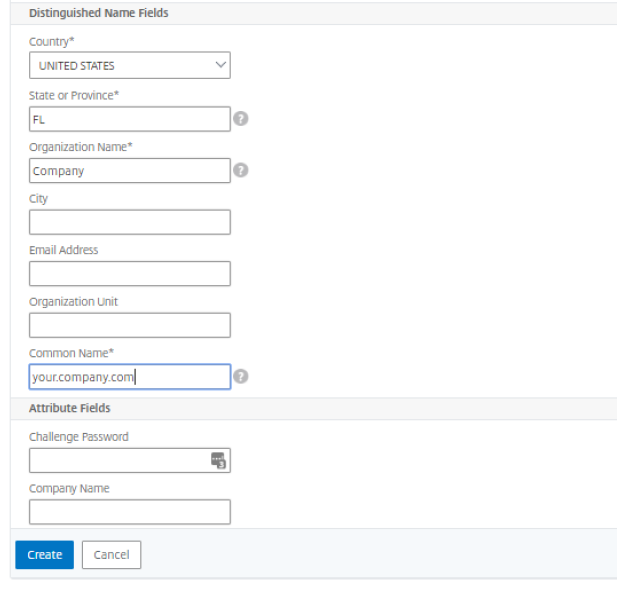

- En los campos de nombres distintivos, proporciona información sobre su organización.

- En los campos de atributos, no se necesita una contraseña de desafío. Sin embargo, se puede agregar el nombre de la empresa.

-

Haga clic en Crear para completar la solicitud de CSR.

4

4

El último paso consiste en crear el certificado SAML.

- En el campo Nombre del archivo del certificado, introduzca el nombre del certificado.

- El formato del certificado se rellena previamente con PEM.

- El nombre del archivo de solicitud de certificado refleja la CSR que creó en el paso anterior.

- El formato de clave predeterminado es PEM.

- Especifique el período de validez (en días) para el que quiere que el certificado sea válido. En este ejemplo, el certificado creado es un certificado de 3 años, así que introduzca 1095.

- El nombre de archivo clave se rellena previamente desde el primer paso.

-

Haga clic en Crear para crear el certificado.

- Tras crear el certificado, puede salir del asistente, ya que no necesita instalar el certificado en Citrix Gateway.

- Haga clic en Cancelar y luego en SÍ para confirmar que quiere volver a la pantalla principal de la GUI de SSL.

Exportar el certificado SAML

Ahora debe exportar el certificado y la clave recién creados de Citrix Gateway para usarlos en el servidor Citrix Endpoint Management y en ADFS. Para Citrix Endpoint Management, necesita el archivo saml_dualidp.cer y el archivo saml_dualidp.key creados en los pasos anteriores, ya que el certificado y la clave ya tienen el formato correcto para Citrix Endpoint Management. Siga los pasos para guardar los archivos en una ubicación que podamos usar para subirlos a su servidor Citrix Endpoint Management cuando sustituya su certificado SAML integrado.

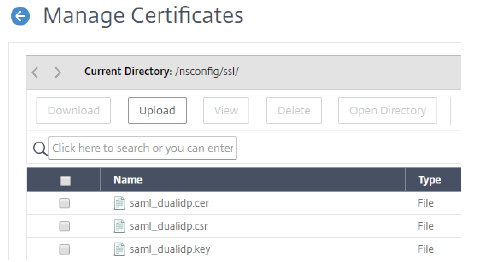

- En Citrix Gateway, en Administración del tráfico > SSL, en Herramientas, haga clic en Administrar certificados, claves o CSR.

-

En la página Administrar certificados, haga clic en Fecha de modificaciónpara mostrar los archivos más recientes en la parte superior. Ahora verá los 3 archivos recién creados en los pasos anteriores. Si no los ve, puede mostrar más de 25 elementos por página.

- Seleccione el archivo saml_dualidp.cer y elija Descargar. Guárdelo en la ubicación que prefiera.

- Siga el paso anterior para el archivo saml_dualidp.key.

- Haga clic en Atrás para volver a la página anterior.

A continuación, exporte el certificado y la clave en un formato de archivo que el servidor ADFS comprenda.

- En la misma sección de herramientas que antes, seleccione la opción Exportar PKCS #12.

- En el campo Elegir archivo, escriba saml_dualidp.pfx.

- En el campo Nombre del archivo del certificado, seleccione Elegir archivo, Fecha de modificacióny seleccione el archivo saml_dualidp.cer. Haga clic en Abrir.

- En el campo Nombre de archivo clave, seleccione Elegir archivo, Fecha de modificacióny seleccione el archivo saml_dualidp.key. Haga clic en Abrir.

- Proporcione una contraseña de exportación.

- Proporcione la contraseña de PEM.

- Haga clic en Aceptar para finalizar la exportación.

Ahora debe copiar el archivo.pfx de Citrix Gateway y colocarlo en una ubicación de red.

- En el menú Herramientas, vuelva a seleccionar la opción Administrar certificados, claves o CSR.

- Seleccione el archivo saml_dualidp.pfx recién creado y elija Descargar.

- Guarde el archivo en un lugar accesible localmente.

- Cierre las ventanas de Citrix Gateway.

El proceso de creación del certificado SAML ha finalizado.

Cargue el certificado de firma de tokens recién creado a ADFS

El primer paso es inhabilitar la transferencia de certificados en el servidor ADFS.

- Cree una conexión remota a su servidor ADFS.

- De forma predeterminada, ADFS permite a AutoCertificateRollover renovar el certificado autofirmado al cabo de 1 año. Esta función debe estar inhabilitada para cargar el certificado de firma de tokens recién creado.

- Ejecute PowerShell como administrador en el servidor ADFS.

- Tipo:

Get-ADFSProperties. - Para inhabilitar AutoCertificateRollover:

Set-ADFSProperties -AutoCertificateRollover $false

A continuación, debe importar el archivo saml_dualidp.pfx previamente exportado al servidor ADFS para que podamos usarlo como certificado de firma simbólica.

- En el servidor ADFS, haga clic con el botón derecho enStart > Haga clic en Ejecutar > Escriba mmcy seleccione enter para abrir un complemento.

- Haga clic en Archivo > Agregar o quitar complemento.

- En la sección de complementos disponibles, seleccione Certificados y, a continuación, haga clic en Agregar.

- Seleccione Cuenta de equipoy haga clic en Siguiente.

- Seleccione Equipo local y, a continuación, Finalizary, a continuación, haga clic en Aceptar.

- En la raíz de la consola, expanda Certificados > Personales > Certificados.

- Haga clic con el botón derecho en la carpeta Certificados y seleccione Todas las tareas > Importar.

- En la pantalla de bienvenida, haga clic en Siguiente.

- Busque el archivo saml_dualidp.pfx que guardó anteriormente y haga clic en Abrir.

- Seleccione Siguiente, escriba la contraseña de la clave privada y vuelva a seleccionar Siguiente.

- Seleccione Colocar todos los certificados en el siguiente almacén, Personal, y haga clic en Siguiente.

- Haga clic en Finalizar para completar la importación y cerrar el complemento MMC.

Ahora debe cambiar el certificado de firma del token en ADFS.

- En el servidor ADFS, en el panel del administrador del servidor, seleccione Herramientas > Administración de ADFS.

- En la parte izquierda de la consola de administración de ADFS, expanda Servicio > Certificados.

- En el menú Acciones, seleccione Agregar certificado de firma de tokens y seleccione el certificadode firma de tokens recién importado.

- El certificado de firma simbólica recién agregado se agrega como certificado secundario. Debes convertirlo en el principal.

- Amplíe el servicio y, a continuación, seleccione Certificados.

- Haga clic en el certificado de firma del token secundario.

- En el panel Acciones de la derecha, seleccione Establecer como principal. Haga clic en Sí en el mensaje de confirmación.

Configuración de Citrix Endpoint Management

Para usar el mismo certificado en Citrix Endpoint Management, solo necesita realizar dos acciones.

Certificado SAML de respaldo de Citrix Endpoint Management

- Inicie sesión en el servidor Citrix Endpoint Management, haga clic en el icono con forma de engranaje situado en la parte superior derecha y, a continuación, en Configuración, seleccione Certificados.

- Resalte el certificado SAML y, a continuación, haga clic en Exportar.

- Elija exportar también la clave privada y, a continuación, haga clic en Aceptar.

- Guarde el certificado en un lugar seguro.

Instalar el nuevo certificado SAML

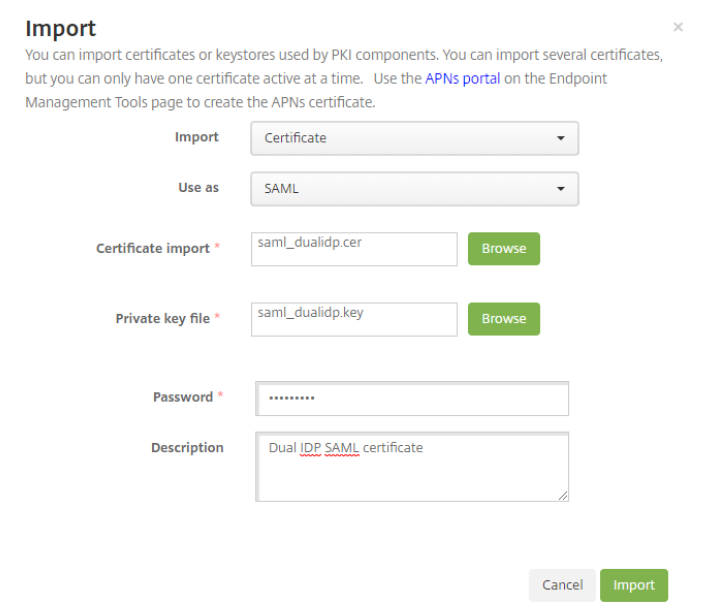

- Inicie sesión en el servidor Citrix Endpoint Management, haga clic en el icono con forma de engranaje y, a continuación, en Configuración, haga clic en Certificados.

- Haga clic en Importary, a continuación, seleccione las siguientes opciones:

- Importación: Certificado

- Usar como: SAML

- Importación de certificados: busque en su estación de trabajo o red el archivo saml_dualidp.cer exportado anteriormente.

- Archivo de clave privada: busque en su estación de trabajo el archivo saml_dualidp.key exportado anteriormente.

- Contraseña: introduzca la contraseña de la clave privada.

- Descripción: introduzca detalles suficientes para que otros conozcan su función.

-

Haga clic en Importar para completar el proceso.

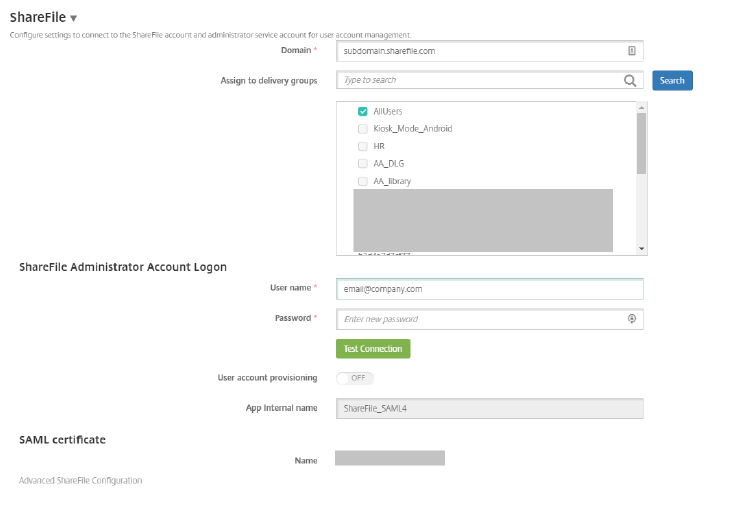

- En el servidor Citrix Endpoint Management, haga clic en Configurary, a continuación, en ShareFile.

- Si tiene una configuración anterior, haga clic en Guardar en la parte inferior derecha de la pantalla. Este paso actualiza la cuenta de Citrix Content Collaboration con el certificado X.509 que se creó en los pasos anteriores. También anula la configuración actual del SSO, que se modifica en los pasos que se describen en la siguiente sección.

- Si Citrix Content Collaboration aún no se ha configurado, en el campo Dominio, introduzca su cuenta de Citrix Content Collaboration.

- Seleccione un grupo de entrega que tenga acceso a la aplicación Citrix Files MDX.

- Introduzca su nombre de usuario de Citrix Content Collaboration. Se trata de una cuenta de usuario administrativo local.

- Introduzca la contraseña de Citrix Content Collaboration (no la contraseña de Active Directory).

- Deje el aprovisionamiento de cuentas de usuario desactivado (especialmente si utiliza la herramienta de administración de usuarios).

-

Haga clic en Guardar para completar la configuración de Citrix Content Collaboration en Citrix Endpoint Management.

Comprobación de configuración de inicio de sesión único de Citrix Content Collaboration

Una vez que Citrix Endpoint Management y ADFS se hayan configurado para Citrix Content Collaboration, siga los pasos que se indican a continuación para validar la configuración de SSO.

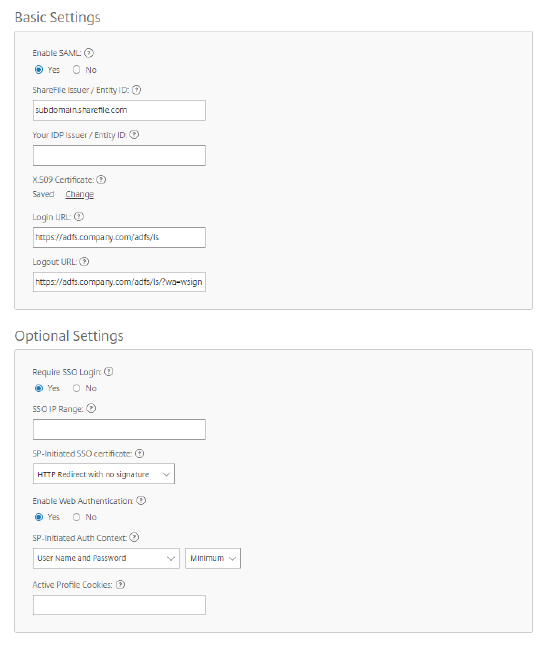

- Inicie sesión en su cuenta de Citrix Content Collaboration mediante la interfaz de usuario web, haga clic en Administradory, a continuación, en la página Configurar inicio de sesión único.

- ID de emisor/entidad: debe ser idéntico al nombre del identificador en la configuración de ADFS.

-

URL de inicio de sesión: URL de inicio de sesión en ADFS (ejemplo:

https://adfs.company.com/adfs/ls). - URLde cierre de sesión: URL de cierre de sesión en ADFS (ejemplo:).

https://adfs.company.com/adfs/ls/?wa=wsignout1.0Esto debe agregarse como punto de cierre de sesión en ADFS, si aún no lo ha hecho. - Habilitar la autenticación web: sí

-

Contexto de autenticación iniciado por SP: seleccione la opción Nombre de usuario y contraseña para la autenticación de formularios o Autenticación integrada (según la configuración del servidor ADFS).

Probando

Vuelva a inscribir el dispositivo en Citrix Endpoint Management, descargue la aplicación y compruebe si el SSO de MDX funciona. También puede realizar pruebas mediante la autenticación iniciada por SP: https://[subdomain].sharefile.com/saml/login.

En este artículo

- Requisitos previos

- Preparación del certificado de firma de tokens ADFS

- Generar el certificado SAML

- Exportar el certificado SAML

- Cargue el certificado de firma de tokens recién creado a ADFS

- Configuración de Citrix Endpoint Management

- Comprobación de configuración de inicio de sesión único de Citrix Content Collaboration

- Probando