layout: doc—

Nota:

Aún no se admite el uso de XenCenter aaaa.x.x con Citrix Hypervisor 8.2 CU1 en entornos de producción. Para administrar el entorno de producción de Citrix Hypervisor 8.2 CU1, use XenCenter 8.2.7. Para obtener más información, consulte la documentación de XenCenter 8.2.7.

Puede instalar XenCenter 8.2.7 y XenCenter aaaa.x.x en el mismo sistema. La instalación de XenCenter aaaa.x.x no sobrescribe la instalación de XenCenter 8.2.7.

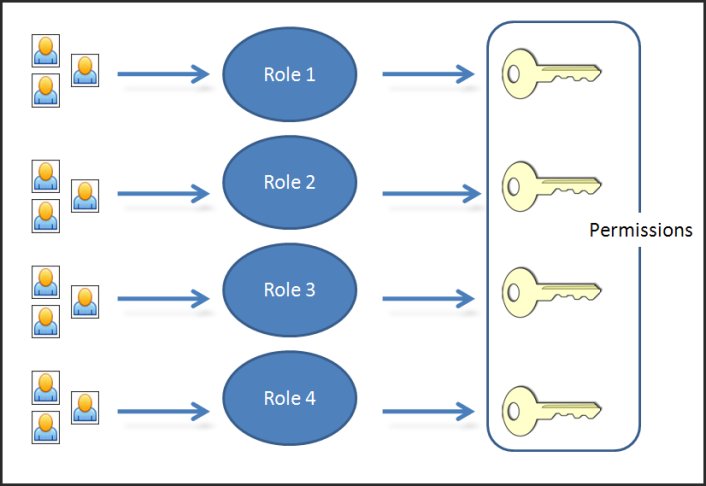

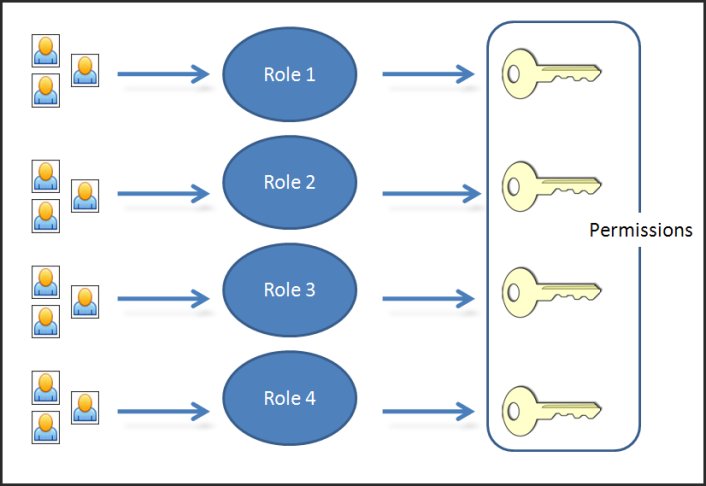

La función Control de acceso basado en roles (RBAC) le permite asignar roles predefinidos o conjuntos de permisos a los usuarios y grupos de Active Directory. Estos permisos controlan el nivel de acceso que tienen los administradores de XenServer a los servidores y grupos. El RBAC se configura e implementa en el nivel del grupo. Como los usuarios adquieren permisos a través de su función asignada, asigne una función a un usuario o a su grupo para otorgarles los permisos necesarios.

El RBAC le permite restringir las operaciones que pueden realizar los distintos grupos de usuarios. Este control reduce la probabilidad de que los usuarios inexpertos realicen cambios accidentales desastrosos. La asignación de funciones de RBAC también ayuda a evitar cambios no autorizados en sus grupos de recursos por motivos de cumplimiento. Para facilitar el cumplimiento y la auditoría, el RBAC también proporciona una función de registro de auditoría y su correspondiente informe de seguimiento de auditoría del grupo de equilibrio de carga de trabajo. Para obtener más información, consulte Cambios de auditoría.

El RBAC depende de Active Directory para los servicios de autenticación. En concreto, XenServer mantiene una lista de usuarios autorizados basada en las cuentas de usuario y grupo de Active Directory. Como resultado, debe unirse al grupo al dominio y agregar cuentas de Active Directory antes de poder asignar funciones.

El proceso estándar para implementar RBAC y asignar un rol a un usuario o grupo consiste en los siguientes pasos:

El superusuario local (LSU), o raíz, es una cuenta de usuario especial que se utiliza para la administración del sistema y tiene todos los derechos o permisos. En XenServer, el superusuario local es la cuenta predeterminada en la instalación. La LSU se autentica mediante XenServer y no mediante un servicio de autenticación externo. Si el servicio de autenticación externa falla, la LSU aún puede iniciar sesión y administrar el sistema. La LSU siempre puede acceder al servidor físico de XenServer a través de SSH.

XenServer incluye seis funciones preestablecidas que están diseñadas para alinearse con las diferentes funciones de una organización de TI.

Administrador de grupos (administrador de grupos). Esta función es la función más poderosa disponible. Los administradores del grupo tienen acceso completo a todas las funciones y configuraciones de XenServer. Pueden realizar todas las operaciones, incluida la administración de roles y usuarios. Pueden conceder acceso a la consola de XenServer. Como práctica recomendada, Citrix recomienda asignar esta función a un número limitado de usuarios.

Nota:

El superusuario local (root) siempre tiene la función de administrador del grupo. La función de administrador del grupo tiene los mismos permisos que la raíz local.

Si elimina la función de administrador del grupo de un usuario, considere también cambiar la contraseña raíz del servidor y rotar el secreto del grupo. Para obtener más información, consulte Seguridad de la agrupación.

Para obtener información sobre los permisos asociados a cada función, consulte Definiciones de funciones y permisos de RBAC. Para obtener información sobre cómo RBAC calcula qué roles se aplican a un usuario, consulte Cálculo de roles RBAC.

Nota:

Cuando crea un usuario, primero debe asignar una función al usuario recién creado antes de que pueda usar la cuenta. XenServer no asigna automáticamente un rol al usuario recién creado.