Administrar y supervisar exploradores web aislados remotos

Ahora puede administrar, supervisar y comprobar el uso de los exploradores web publicados en Remote Browser Isolation.

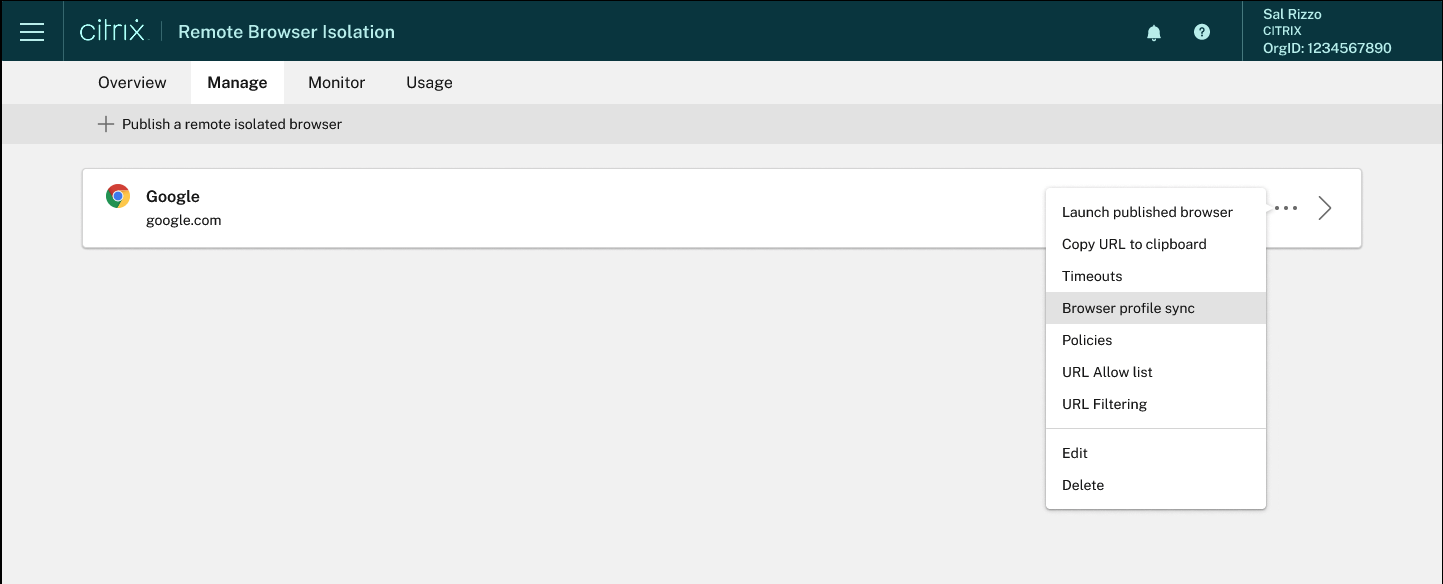

Administrar

La ficha Administrar muestra los exploradores publicados. Para acceder a las tareas de administración, haga clic en el menú de tres puntos situado en el extremo derecho del explorador publicado y después seleccione la tarea requerida.

Si selecciona una entrada de menú y luego decide no cambiar nada, cancele la selección haciendo clic en la X que hay fuera del cuadro de diálogo.

Puede administrar el explorador aislado publicado mediante las siguientes tareas:

-

Iniciar el explorador publicado: abre la sesión del explorador publicado. Tras publicar el explorador, puede seleccionar esta tarea para verificar el inicio de la sesión de explorador publicada.

-

Copiar URL al portapapeles: copia la URL del explorador publicado. Puede compartir esta URL con los usuarios finales para acceder a los exploradores publicados.

-

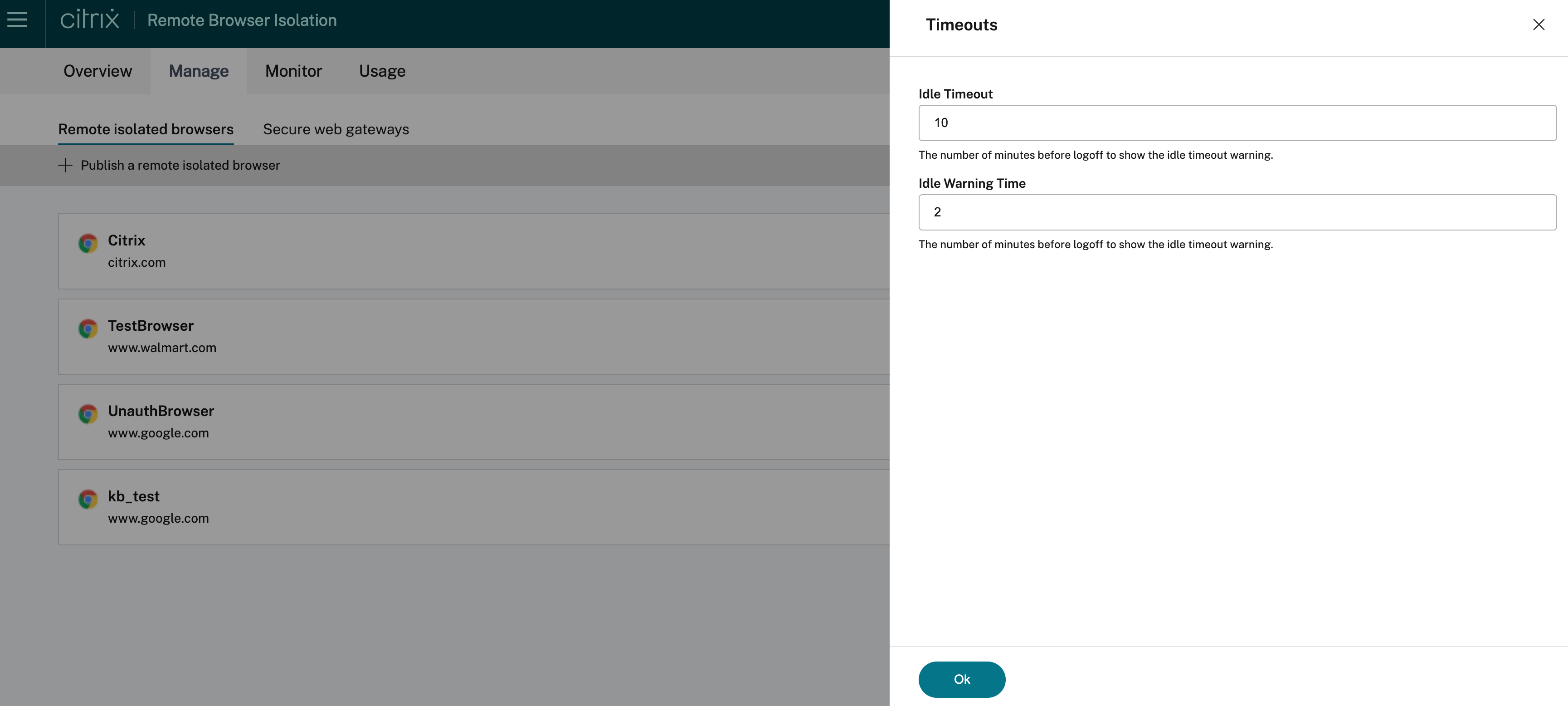

Tiempos de espera: puede establecer el Tiempo límite de inactividad y el Tiempo límite de advertencia de inactividad seleccionando la tarea Tiempos de espera.

- Tiempo límite de inactividad: la cantidad de minutos de inactividad que se permite en una sesión antes de cerrarla por inactividad.

- Tiempo límite de advertencia de inactividad: la cantidad de minutos que transcurre tras el envío de un mensaje de advertencia antes de cerrar la sesión por inactividad.

Por ejemplo, si establece el tiempo límite de inactividad en 20 y el tiempo límite de advertencia de inactividad en 5, el sistema mostrará un mensaje de advertencia si no hay actividad en la sesión durante 15 minutos. Si el usuario no responde, la sesión termina cinco minutos después.

Para establecer el Tiempo límite de inactividad y el Tiempo límite de advertencia de inactividad del explorador aislado publicado, seleccione la tarea Tiempos de espera y establezca la duración de Tiempo límite de inactividad y Tiempo límite de advertencia de inactividad en el cuadro de diálogo Tiempos de espera. A continuación, haga clic en Aceptar para guardar los cambios.

-

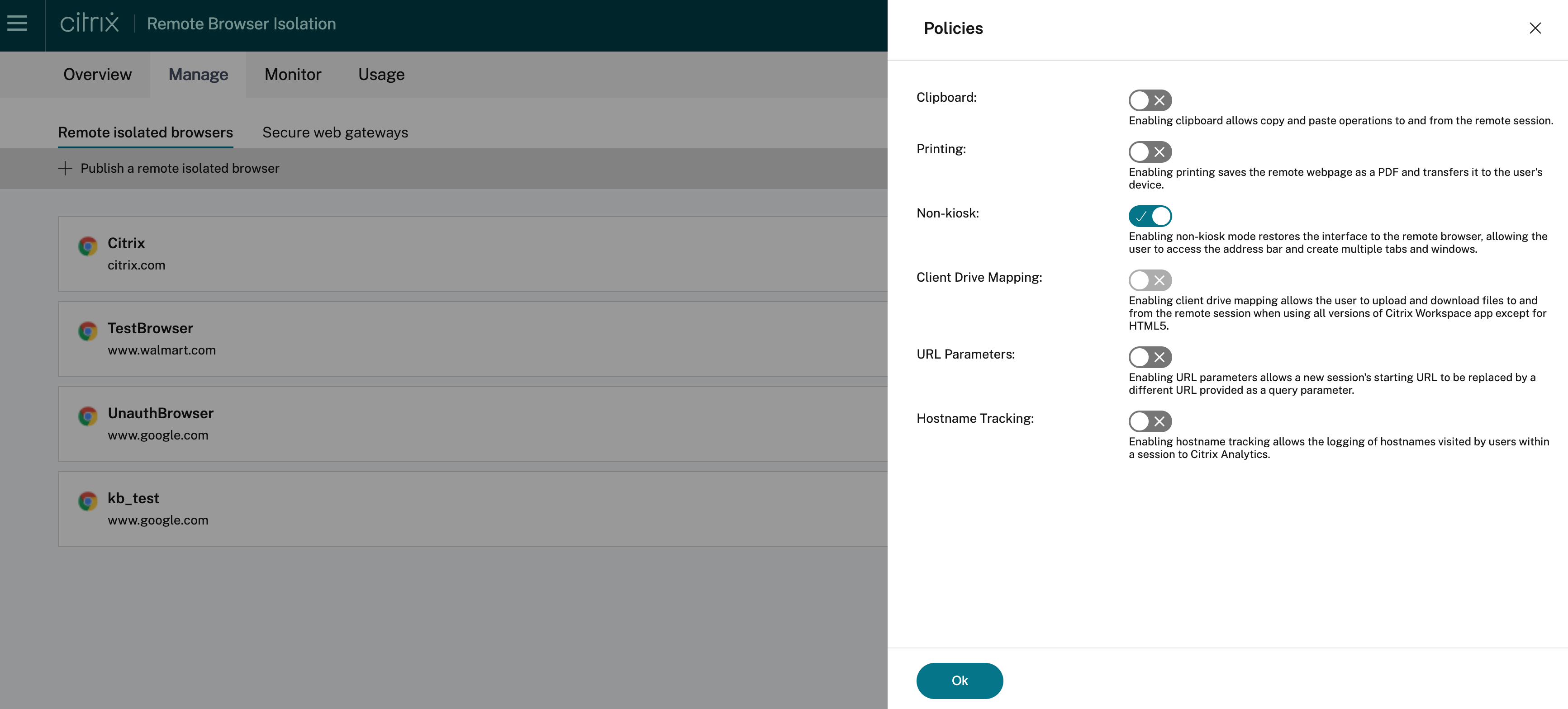

Directivas: puede establecer directivas para los exploradores publicados.

Los parámetros en la página de directivas controlan lo siguiente:

- Portapapeles: Al habilitar la directiva de portapapeles se permiten las operaciones de copiar y pegar desde y hacia la sesión remota. (Al inhabilitar la directiva del portapapeles, se quita el botón Portapapeles de la barra de herramientas de la aplicación Citrix Workspace) De forma predeterminada, este parámetro está inhabilitado.

- Impresión: Habilitar la impresión guarda la página web remota como PDF y la transfiere al dispositivo del usuario. A continuación, el usuario puede presionar Ctrl-P y seleccionar la impresora Citrix PDF Printer. De forma predeterminada, esta configuración está inhabilitada.

- No quiosco: Al habilitar el modo no quiosco, se restaura la interfaz al explorador remoto. El usuario puede acceder a la barra de direcciones y crear múltiples fichas y ventanas. (Al inhabilitar el modo no quiosco, se eliminan los controles de navegación y la barra de direcciones del explorador remoto). De manera predeterminada, este parámetro está habilitado (el modo no quiosco está activado).

- Conmutación por error de región: La directiva de conmutación por error de región transfiere automáticamente el explorador publicado a otra región si la región actual tiene algún problema. Si no quiere utilizar esta función, inhabilite la directiva de conmutación por error de región. Si ha publicado el explorador mediante la selección de región automática, su explorador web aislado seguirá inscrito en la directiva. De manera predeterminada, esta configuración está habilitada.

-

Asignación de unidades del cliente: Puede habilitar la directiva de asignación de unidades del cliente para permitir al usuario cargar y descargar los archivos desde y hacia la sesión remota. Esta función solo está disponible para sesiones iniciadas con la aplicación Citrix Workspace. De forma predeterminada, esta configuración está inhabilitada.

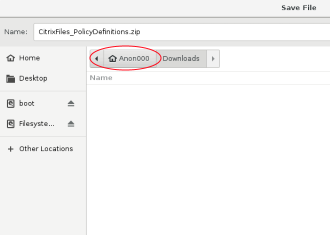

- Los usuarios solo deben guardar los archivos descargados en el disco

ctxmnt, en el directorioAnonxxx. Para ello, los usuarios deben ir hasta la ubicación deseada para almacenar el archivo. Por ejemplo, Anonxxx > ctxmnt > C > Usuarios > Nombre de usuario > Documentos.

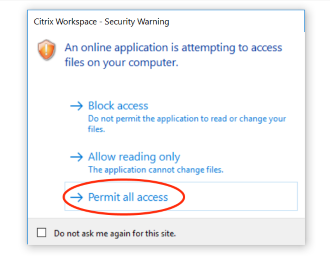

- El cuadro de diálogo podría solicitar al usuario que acepte los permisos Permitir todo acceso o Lectura y escritura para acceder a la carpeta

ctxmnt.

- Los usuarios solo deben guardar los archivos descargados en el disco

- Parámetros de URL: Habilitar los parámetros de URL le permite cambiar la URL de inicio de una nueva sesión cuando los usuarios inician una aplicación. Para que esta directiva se aplique, configure un servidor proxy local para identificar sitios web sospechosos y redirigirlos a Remote Browser Isolation. De forma predeterminada, esta configuración está inhabilitada. Para obtener más información, consulte Proof of Concept Guide: URL Redirection to Remote Browser Isolation with Citrix ADC in Azure.

- Seguimiento de nombres de host: Utilice el seguimiento de nombres de host para que Remote Browser Isolation registre los nombres de host durante una sesión de usuario. Esta directiva está inhabilitada de manera predeterminada. Esta información se comparte con Citrix Analytics. Para obtener más información, consulte Citrix Analytics.

Cuando haya terminado, haga clic en Aceptar.

-

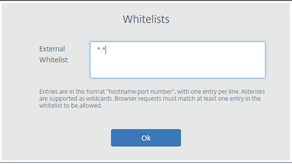

Listas de Direcciones URL permitidas: use la tarea Listas de permitidos para restringir a los usuarios a visitar solo las URL incluidas en la lista de permitidos dentro de su sesión publicada de Remote Browser Isolation. Esta función está disponible para aplicaciones web externas autenticadas.

Introduzca las entradas de la lista de permitidos con el formato

nombre de host:número de puerto. Especifique cada entrada en una nueva línea. Se admiten los asteriscos como comodines. Las solicitudes del explorador deben coincidir con, al menos, una entrada de la lista de permitidas.Por ejemplo, para establecer

https://ejemplo.comcomo una URL permitida:-

ejemplo.com:*permite la conexión a esta URL desde cualquier puerto. -

ejemplo.com:80permite la conexión a esta URL solo desde el puerto 80. -

*:*permite el acceso a esta URL desde cualquier puerto y desde cualquier enlace a otras URL y puertos. El formato*.*permite el acceso a todas las aplicaciones web externas desde la aplicación publicada. Este formato es el valor predeterminado para el campo Lista externa de permitidos de las aplicaciones web.

Cuando haya terminado, haga clic en Aceptar.

Las capacidades avanzadas de filtrado web están disponibles a través de la integración de Control Access Service. Más información en Caso de uso: acceso selectivo a aplicaciones.

-

-

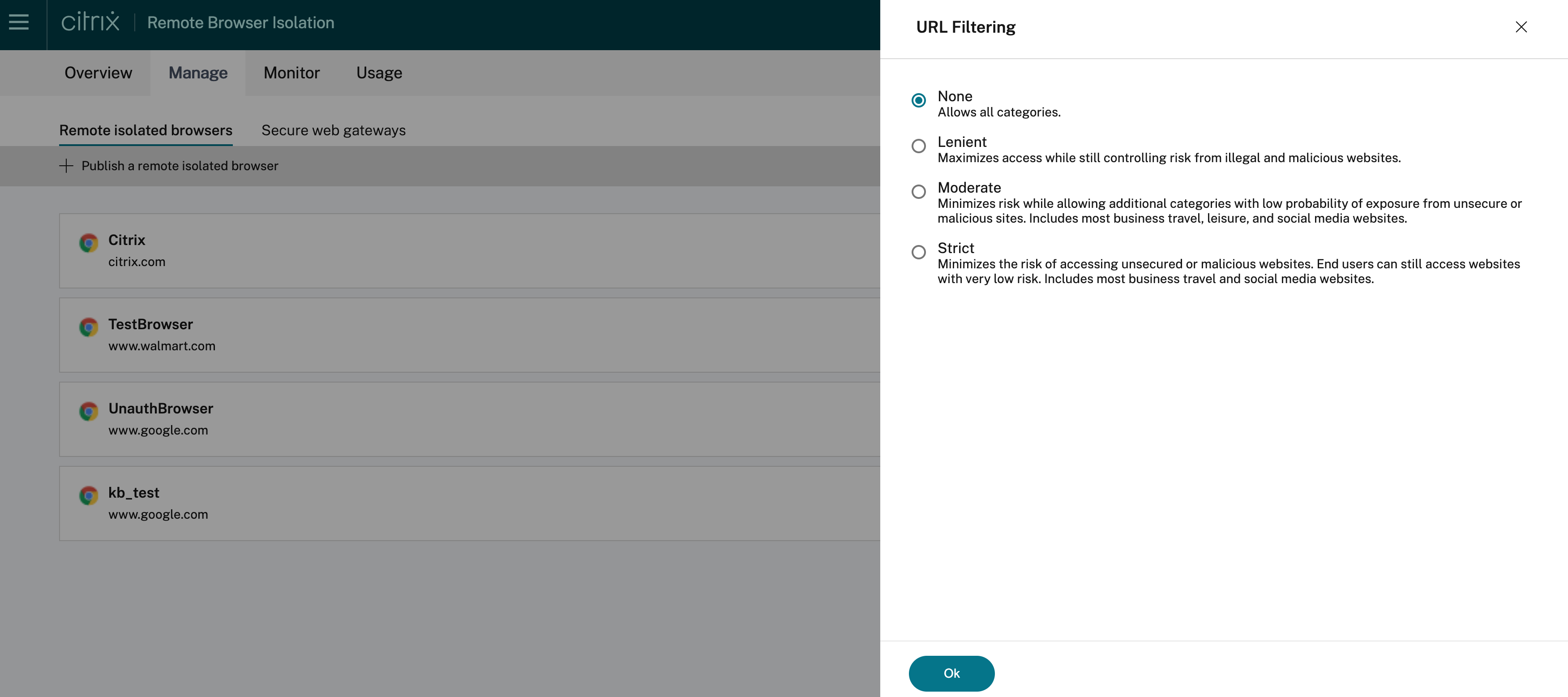

Filtrado de URL: puede configurar el filtrado de URL para controlar los métodos de acceso basados en categorías predefinidas asociadas a modelos de riesgo. Las opciones de filtrado de URL incluyen:

-

Ninguno: Se permiten todas las categorías.

-

Flexible: Se maximiza el acceso, aunque se sigue controlando el riesgo desde sitios web ilegales o malintencionados. Incluye las siguientes categorías:

- Adultos: Grotesco, educación sexual, pornografía, desnudez, servicios sexuales, búsqueda y enlaces para público adulto, trajes de baño y lencería, revistas y noticias para adultos, expresión sexual (texto), fetichismo y citas.

- Informática e Internet: Proxies remotos, direcciones IP privadas, intercambio de archivos punto a punto y archivos torrent.

- Apuestas: Sorteos, premios, loterías y juegos de azar en general.

- Ilegal y dañino: Terrorismo, extremismo, odio, calumnias, armas, violencia, suicidio, drogas ilegales, medicamentos, actividades ilegales, marihuana y defensa en general.

- Malware y spam: Pirateo, malware, spam, spyware, botnets, sitios infectados, sitios de phishing, registradores de pulsaciones de teclas, malware para móviles, bots telefónicos, sitios web maliciosos y peligrosos.

-

Moderado: Se minimiza el riesgo, al tiempo que se permite el acceso a categorías adicionales con una baja probabilidad de exposición desde sitios no seguros o malintencionados. Incluye las siguientes categorías:

- Adultos: Grotesco, educación sexual, pornografía, desnudez, servicios sexuales, búsqueda y enlaces para público adulto, trajes de baño y lencería, revistas y noticias para adultos, expresión sexual (texto), fetichismo y citas.

- Negocios e industria: Subastas.

- Informática e Internet: Anuncios, pancartas, proxies remotos, direcciones IP privadas, intercambio de archivos punto a punto y archivos torrent.

- Descargas: Tiendas de aplicaciones móviles, servicios de almacenamiento, descargas y descargas de programas.

- Correo electrónico: Suscripciones de correo y correo electrónico basadas en la web.

- Finanzas: Criptomonedas.

- Apuestas: Sorteos, premios, loterías y juegos de azar en general.

- Malware y spam: Pirateo, malware, spam, spyware, botnets, sitios infectados, sitios de phishing, registradores de pulsaciones de teclas, malware para móviles, bots telefónicos, sitios web maliciosos y peligrosos.

- Mensajería, chat y telefonía: Mensajes instantáneos y chat basado en la Web.

- Noticias, entretenimiento y sociedad: WordPress (mensajes y cargas), URL no admitidas, oculto, sin contenido, miscelánea, horóscopo, astrología, adivinación, bebidas, religiones, páginas web personales, blogs y juegos en línea.

- Redes sociales: Sitios de búsqueda y uso compartido de fotos, tablones de anuncios de TI y tablones de anuncios.

-

Estricto: Se minimiza el riesgo de acceso a sitios web malintencionados o no seguros. Los usuarios finales no pierden el acceso a sitios web que presenten un riesgo bajo. Incluye las siguientes categorías:

- Adultos: Grotesco, educación sexual, pornografía, desnudez, servicios sexuales, búsqueda y enlaces para público adulto, trajes de baño y lencería, revistas y noticias para adultos, expresión sexual (texto), fetichismo y citas.

- Negocios e industria: Subastas.

- Informática e Internet: Anuncios, pancartas, DNS dinámico, aplicaciones móviles, editores, dominios estacionados, proxies remotos, direcciones IP privadas, intercambio de archivos punto a punto y archivos torrent.

- Descargas: Tiendas de aplicaciones móviles, servicios de almacenamiento, descargas y descargas de programas.

- Correo electrónico: Suscripciones de correo y correo electrónico basadas en la web.

- Finanzas: Criptomonedas y productos financieros.

- Apuestas: Sorteos, premios, loterías y juegos de azar en general.

- Ilegal y dañino: Terrorismo, extremismo, odio, calumnias, armas, violencia, suicidio, drogas ilegales, medicamentos, actividades ilegales, marihuana y defensa en general.

- Empleos y currículos: Empleo, promoción profesional y LinkedIn (actualizaciones, correo, conexiones y trabajos).

- Malware y spam: Pirateo, malware, spam, spyware, botnets, sitios infectados, sitios de phishing, registradores de pulsaciones de teclas, malware para móviles, bots telefónicos, sitios web maliciosos y peligrosos.

- Mensajería, chat y telefonía: Mensajes instantáneos y chat basado en la Web.

- Noticias, entretenimiento y sociedad: WordPress (mensajes y cargas), alojamiento, viajes y turismo, URL no admitidas, política, moda y belleza, artes y eventos culturales, referencia, ocio y pasatiempos, comunidades locales, miscelánea, bebidas, temas populares, eventos especiales, noticias, sociedad y cultura, revistas en línea, juegos en línea, eventos de la vida, ocultismo, sin contenido, horóscopo, astrología, adivinación, celebridades, medios de streaming, entretenimiento, lugares, actividades, páginas web personales y blogs, y religiones.

- Redes sociales: Redes sociales en general, YikYak (publicaciones), Twitter (publicaciones, correo y seguimiento), Vine (cargas, comentarios y mensajes), Google+ (carga de fotos y vídeos, publicaciones, chat de vídeo y comentarios), Instagram (cargas y comentarios), YouTube (acciones y comentarios), Facebook (grupos, juegos, preguntas, carga de vídeo, carga de fotos, eventos, chat, aplicaciones, publicaciones, comentarios y amigos), Tumblr (publicaciones, comentarios, fotos y vídeos), Pinterest (pines y comentarios), tablones de anuncios de TI y tablones de anuncios.

Cuando haya terminado, haga clic en Aceptar.

-

-

Modificar: puede usar la tarea Modificar para cambiar el nombre, la URL de inicio o la región de un explorador publicado, o bien el código de acceso. Cuando termine, haga clic en Publicar.

-

Eliminar: puede usar la tarea Eliminar para quitar un explorador aislado publicado. Cuando selecciona esta tarea, se le solicita que confirme la eliminación.

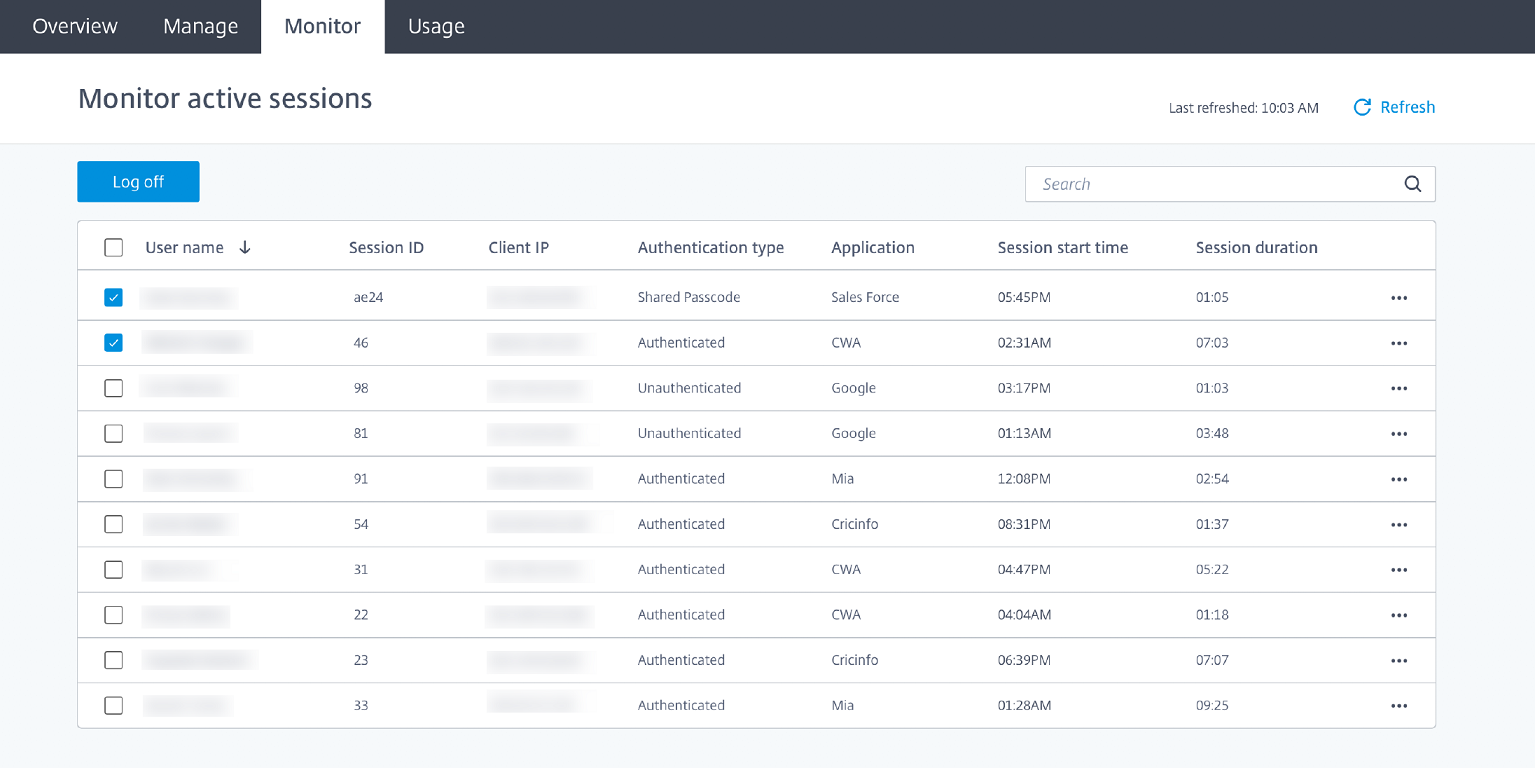

Supervisar

La ficha Supervisar proporciona información en tiempo real sobre las sesiones de los usuarios. Se pueden supervisar y desconectar una o varias sesiones activas.

Para detener una sola sesión, selecciónela y haga clic en el menú de puntos suspensivos al final de la fila de una entrada. Haga clic en Cerrar sesión y confirme los cambios.

Para desconectar varias sesiones, seleccione las sesiones activas en la lista y haga clic en el botón Cerrar sesión en la parte superior de la página. Después de confirmar los cambios, Remote Browser Isolation desconecta inmediatamente todas las sesiones seleccionadas.

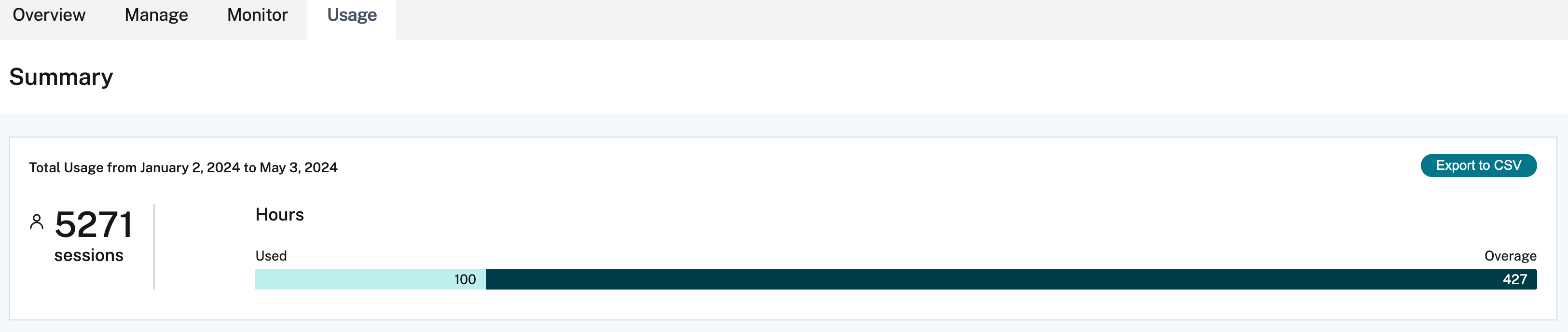

Uso

La ficha Uso muestra el número de sesiones iniciadas y el número de horas utilizadas.

Para crear una hoja de cálculo que contenga los detalles de uso, haga clic en Exportar a CSV y seleccione un período de tiempo.