Solución de problemas de red

Los clientes pueden ver los registros de todos los dispositivos de red, lo que permite solucionar problemas rápidamente.

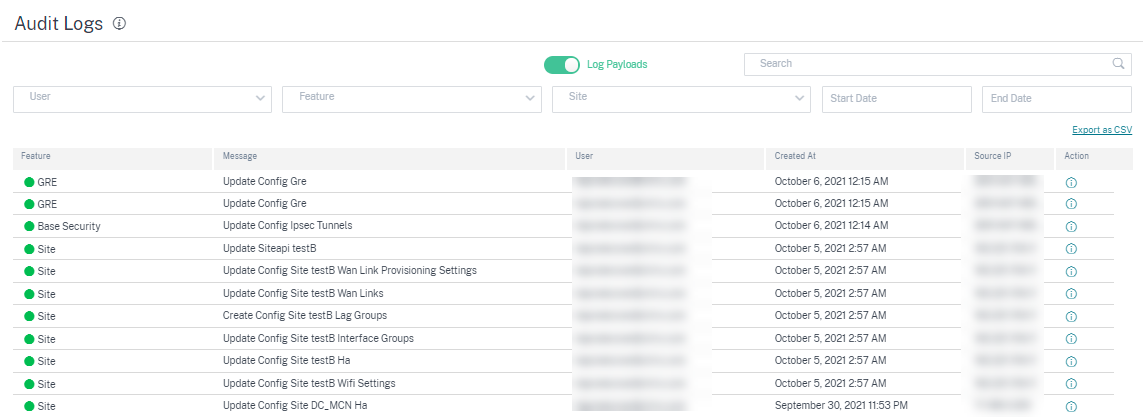

Registros de auditoría

Los registros de auditoría capturan la acción, la hora y el resultado de la acción realizada por los usuarios en la red de un cliente. Vaya a Solución de problemas > Registros de auditoría para ver la página Registros de auditoría.

La página de registros de auditoría muestra la siguiente información:

- Barra debúsqueda: busque una actividad de auditoría basada en una palabra clave.

-

Opciones de filtrado: Ejecute una búsqueda en el registro de auditoría filtrando según los siguientes criterios:

- Usuario

- Función

- Sitio

- Intervalo de tiempo

- Exportar como CSV: Al hacer clic en esta opción, las entradas del registro de auditoría se exportan a un archivo CSV.

-

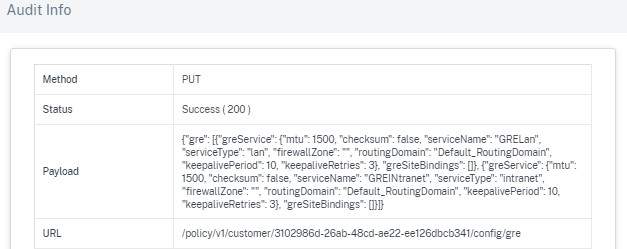

Información de auditoría: haga clic en el icono de la columna Acción para ir a la sección Información de auditoría. En esta sección se proporciona la siguiente información:

- Método: métodode solicitud HTTP de la API invocada.

- Estado: Resultado de la solicitud de API. Aparece la siguiente respuesta de error cuando se produce un error en la solicitud de la API.

- Respuesta: Respuestade error cuando la solicitud de la API falla. Este campo solo se muestra cuando se produce un error en la solicitud de API.

- Carga útil: Cuerpo de la solicitud enviada a través de la API.

-

URL: URL HTTP de la API revocada.

- IP de origen: La dirección IP del punto final desde el que se configuran las funciones de SD-WAN. Este campo está disponible en las páginas Registros de auditoría y en la página Información de auditoría.

-

Qué ha cambiado: Esta sección muestra los registros de todos los cambios realizados en las funciones de la SD-WAN a través de la interfaz de usuario. Active el botón Registrar cargas útiles para ver los cambios en la página de información de auditoría.

-

Registrar cargas útiles: De forma predeterminada, esta opción está inhabilitada. Cuando se habilita, el cuerpo de la solicitud del mensaje de la API se muestra en la sección Información de auditoría. Para obtener más información sobre la API, consulte la guía de API para Citrix SD-WAN Orchestrator.

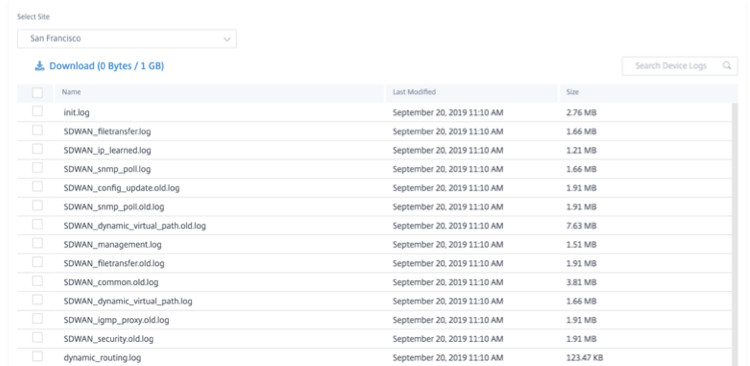

Registros de dispositivos

Los clientes pueden ver los registros de dispositivos específicos de los sitios.

Puede seleccionar registros de dispositivos específicos, descargarlos y compartirlos con administradores del sitio si es necesario.

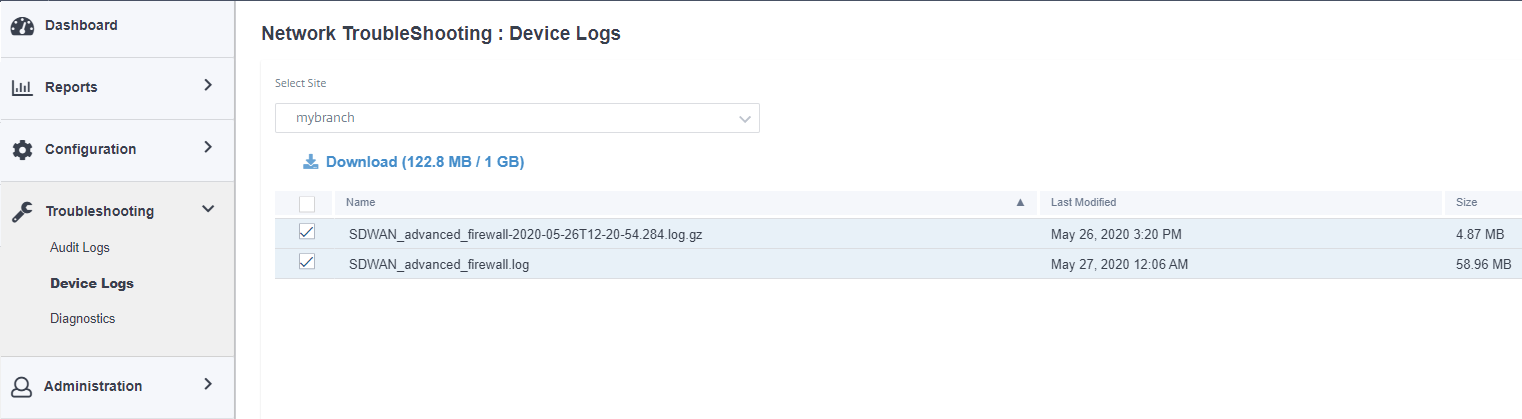

Registros de seguridad

En el dispositivo Citrix SD-WAN, los eventos de Edge Security se registran en el archivo SDWAN_advanced_firewall.log. El archivo de registro se rota periódicamente en función del tamaño, con hasta 23 archivos o un día de registros restantes, lo que sea menor. Por ejemplo, considere los dos casos de uso siguientes:

- Si el archivo de registro se llena a una velocidad de 1 GB por cada 20 transacciones (entradas de registro), los registros durante aproximadamente 8 horas estarán disponibles, en el dispositivo, en cualquier momento dado.

- Si el archivo de registro se llena a una velocidad de 1 GB por hora o más lenta, los registros de exactamente un día están disponibles en el dispositivo.

Nota

- El umbral de tamaño para la rotación del registro depende del dispositivo. Para el dispositivo Citrix SD-WAN 1100, el umbral de tamaño de rotación del registro es de 1 GB.

- El archivo de registro SDWAN_advanced_firewall.log solo está disponible para el dispositivo Citrix SD-WAN 1100. No está disponible en los dispositivos Citrix SD-WAN 210 SE ni Citrix SD-WAN 210 SE LTE.

Para recibir los registros de seguridad del dispositivo Citrix SD-WAN, en la interfaz de usuario del dispositivo, vaya a Configuración > Configuración del dispositivo > Registro y supervisión > Servidor Syslog y asegúrese de que la opción Firewall registra en Syslog esté habilitada.

Recuperación desde el servicio Citrix SD-WAN Orchestrator

Al igual que otros archivos de registro de dispositivos, puede recuperar los registros del firewall de Edge Security desde el servicio Citrix SD-WAN Orchestrator. A nivel de red, vaya a Solución de problemas > Registros de dispositivos, seleccione un sitio con Edge Security habilitado, seleccione los registros de firewall avanzado que quiere descargar y haga clic en Descargar.

Exportación al servidor syslog externo

Si se configura un servidor syslog externo en la interfaz de usuario deldispositivo (Configuración del dispositivo > Registro y supervisión >Servidor Syslog), los registros de Edge Security se generan y se descarganen este servidor.

Entradas de registro

Las entradas del registro de seguridad perimetral siguen el formato de evento común (CEF). CEF es un estándar que define la sintaxis de los mensajes de registro y, por lo tanto, permite la interoperabilidad de varios dispositivos que generan mensajes de registro en una solución.

CEF consiste en un encabezado estándar y una extensión variable. El formato de encabezado es el siguiente:

Timestamp host CEF:Version|Device Vendor|Device Product|Device Version|Device Event Class ID|Name|Severity|[Extension]

<!--NeedCopy-->

Ejemplo:

Jan 18 11:07:53 sd-wan CEF:0|Citrix|SD-WAN|11.2.2.7|EdgeSec|Name|Severity|Extension

<!--NeedCopy-->

Los siguientes campos son comunes a todos los registros de seguridad perimetral generados por SD-WAN:

-

Fecha y hora: hora en la que se genera el mensaje de registro.

Nota:

Esta hora puede ser diferente de la hora del evento al que corresponde el mensaje.

-

Anfitrión: El nombre del host que genera el archivo de registro. Por ejemplo, mi sucursal.

-

CEF: Cadena fija que indica que el resto del mensaje sigue el formato CEF.

Nota

No se admite ningún otro formato.

-

Versión: identifica la versión del formato CEF. La versión actual de CEF es 0.

-

Proveedor del dispositivo: El proveedor de la instancia o el dispositivo que genera el mensaje CEF. El campo siempre es Citrix.

-

Producto del dispositivo: El producto, SD-WAN.

-

Versión del dispositivo: La versión de software del dispositivo SD-WAN en el formato major.minor.patch.buildnumber. Por ejemplo, 11.2.0.88.

-

ID de clase de evento del dispositivo: Un identificador único para cada tipo de evento. Para los registros de seguridad de Edge, siempre es EdgeSec.

-

Nombre: Descripción legible por humanos del tipo de evento de Edge Security. Por ejemplo, HTTP, FTP, etc.

-

Gravedad: Refleja la criticidad de seguridad del evento. Los niveles de severidad definidos en el estándar CEF son los siguientes:

- 0-3=Low

- 4-6=Medium

- 7-8=High

- 9-10=Very-High

Para los eventos de Citrix SD-WAN Edge Security, se utilizan los siguientes criterios para determinar el nivel de gravedad:

Nivel de gravedad Descripción 0 Todos los eventos SESSION y todos los eventos de filtrado web HTTP permitidos 3 Todos los eventos antimalware de FTP, SMTP y HTTP limpios (permitidos) 4 Eventos IPS registrados 6 Eventos de filtrado web HTTP bloqueados 7 Eventos IPS bloqueados 8 Eventos antimalware de FTP, SMTP y HTTP bloqueados (infectados) - Extensiones: Colección de pares de valores clave que proporcionan más detalles sobre el evento. Por ejemplo, “rt=13 de agosto de 2020 11:46:55”, donde “rt” es la clave de la marca de tiempo del evento y “13 de agosto de 2020 11:46:55” es el valor. Los pares clave-valor utilizados dependen del tipo de evento al que corresponde el mensaje CEF. Las descripciones detalladas de los tipos de eventos se proporcionan en las siguientes secciones.

HTTP (S)

Las entradas de registro HTTP (S) capturan eventos relacionados con el tráfico HTTP o HTTPS. Dichos eventos pueden ser generados por el componente de filtrado web, que realiza la categorización de URL en solicitudes HTTP (S), o el componente Antimalware, que analiza las respuestas HTTP en busca de infecciones de malware. En la tabla siguiente se describen las diversas extensiones de una entrada de registro HTTP:

| Campo | Descripción |

|---|---|

| arte | La hora del evento, sin zona horaria. El tiempo se expresa en estándar UTC. |

| cn1 | El identificador de sesión, permite la correlación con los eventos de la sesión |

| cn1Label | Texto descriptivo del campo cn1. El valor es session_ID. |

| cs1 | La directiva de seguridad configurada |

| cs1Label | Texto descriptivo del campo cs1. El valor es Perfil de seguridad. |

| src | La dirección IP de origen (del lado del cliente) |

| escupir | El puerto de origen (del lado del cliente) |

| dst | La dirección IP de destino (del lado del servidor) |

| dpt | La dirección del puerto de destino (del lado del servidor) |

| Método de solicitud | La solicitud HTTP (por ejemplo, GET, POST) |

| solicitud | La URL HTTP |

| fantasma | El nombre del host HTTP |

| acto | La acción del evento HTTP. Para un evento HTTP permitido, el valor está permitido y para un evento HTTP bloqueado, el valor está bloqueado. |

| razón | El componente que generó el evento. Los valores válidos son web_filter y anti_malware. |

| cs2 | El nombre de la categoría de la URL coincidió |

| cs2Label | Texto descriptivo del campo cs2. El valor es Categoría de URL. |

| cs3 | El nombre del malware identificado en la carga útil (si lo hay) |

| cs3Label | Texto descriptivo del campo cs3. El valor es el nombre del malware. |

Los eventos HTTP se pueden generar mediante el filtrado web o los componentes Antimalware. Para los eventos de filtrado web, el valor de la clave cs3 está en blanco, mientras que para los eventos Antimalware, el valor de la clave cs2 está en blanco.

Una entrada de registro típica para un evento de filtrado web HTTP permitido es la siguiente:

Oct 8 2020 09:51:01 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|0|rt=Oct 8 2020 09:51:01 cn1=104946811893306 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=54749 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=allowed reason=web_filter cs2=Uncategorized cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

Una entrada de registro típica para un evento de filtrado web HTTP bloqueado es la siguiente:

Oct 8 2020 09:46:57 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|6|rt=Oct 8 2020 09:46:57 cn1=104946811893249 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=59543 dst=192.168.1.2 dpt=443 requestMethod=GET request=http://www.randomadultsite.com/ dhost=www.randomadultsite.com act=blocked reason=web_filter cs2=Adult and Pornography cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

Una entrada de registro típica para un evento HTTP Antimalware permitido es la siguiente:

Oct 8 2020 11:49:09 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|3|rt=Oct 8 2020 11:49:08 cn1=104946811893527 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=34143 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/harmless.exe dhost=192.168.1.2 act=allowed reason=anti_malware cs2= cs2Label=URL Category cs3= cs3Label=Malware name

<!--NeedCopy-->

Una entrada de registro típica para un evento antimalware HTTP bloqueado es la siguiente:

Oct 8 2020 11:45:43 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|HTTP|8|rt=Oct 8 2020 11:45:43 cn1=104946811893520 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=37702 dst=192.168.1.2 dpt=80 requestMethod=GET request=http://192.168.1.2/eicar.exe dhost=192.168.1.2 act=blocked reason=anti_malware cs2= cs2Label=URL Category cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

Eventos FTP

Las entradas de registro FTP capturan la actividad del usuario relacionada con las solicitudes FTP. En la tabla siguiente se describen los diversos campos de una entrada de registro FTP:

| Campo | Descripción |

|---|---|

| arte | La hora del evento, sin zona horaria |

| cn1 | El identificador de sesión, permite la correlación con los eventos de la sesión |

| cn1Label | Texto descriptivo del campo cn1. El valor es session_ID. |

| cs1 | La directiva de seguridad configurada |

| cs1Label | Texto descriptivo del campo cs1. El valor es Perfil de seguridad. |

| src | La dirección IP de origen (del lado del cliente) |

| dst | La dirección IP de destino (del lado del servidor) |

| solicitud | La URI de FTP |

| acto | La acción del evento FTP. Para un evento FTP permitido, el valor está permitido y para un evento FTP bloqueado, el valor está bloqueado. |

| razón | El componente que generó el evento. El único componente que genera eventos de FTP actualmente es anti_malware. |

| cs3 | El nombre del malware identificado en la carga útil (si lo hay) |

| cs3Label | Texto descriptivo del campo cs3. El valor es el nombre del malware. |

Una entrada de registro típica para un evento de FTP Antimalware permitido es la siguiente:

Oct 8 2020 09:49:56 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|3|rt=Oct 8 2020 09:49:56 cn1=104946811893256 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=harmless.exe act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

Una entrada de registro típica para un evento FTP antimalware bloqueado es la siguiente:

Oct 8 2020 09:50:06 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|FTP|8|rt=Oct 8 2020 09:50:06 cn1=104946811893276 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 dst=192.168.1.2 request=eicar.exe act=blocked reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

Eventos SMTP

Las entradas de registro SMTP capturan la actividad del usuario relacionada con el correo electrónico no cifrado, enviado mediante el protocolo SMTP. En la tabla siguiente se describen los diversos campos de una entrada de registro SMTP:

| Campo | Descripción |

|---|---|

| arte | La hora del evento, sin zona horaria |

| cn1 | El identificador de sesión, permite la correlación con los eventos de la sesión |

| cn1Label | Texto descriptivo del campo cn1. El valor es session_ID. |

| cs1 | La directiva de seguridad configurada |

| cs1Label | Texto descriptivo del campo cs1. El valor es Perfil de seguridad. |

| src | La dirección IP de origen (del lado del cliente) |

| escupir | El puerto de origen (del lado del cliente) |

| dst | La dirección IP de destino (del lado del servidor) |

| dpt | La dirección del puerto de destino (del lado del servidor) |

| cn2 | El identificador del mensaje |

| cn2Label | Texto descriptivo del campo cn2. El valor es Identificador de mensaje. |

| cs4 | El asunto del correo electrónico |

| cs4Label | Texto descriptivo del campo cs4. El valor es Asunto del mensaje. |

| usuario | La dirección del remitente |

| duser | La dirección del destinatario |

| acto | La acción del evento SMTP. El valor está permitidopara un mensaje de correo electrónico SMTP permitido, bloqueado, para un mensaje de correo electrónico SMTP bloqueado y quitar para un mensaje de correo electrónico SMTP permitido después de eliminar una carga de malware. |

| razón | El motivo de la acción. El valor es anti_malware. |

| cs3 | El nombre del malware identificado en la carga útil (si lo hay) |

| cs3Label | Texto descriptivo del campo cs3. El valor es el nombre del malware. |

Una entrada de registro típica para un evento SMTP con virus es la siguiente:

Oct 8 2020 11:51:31 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|8|rt=Oct 8 2020 11:51:31 cn1=104946811893617 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=36097 dst=192.168.1.2 dpt=25 cn2=104946811893546 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=remove reason=anti_malware cs3=EICAR-Test-File cs3Label=Malware name

<!--NeedCopy-->

Una entrada de registro típica para un evento SMTP sin virus es la siguiente:

Oct 8 2020 11:50:50 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|SMTP|3|rt=Oct 8 2020 11:50:50 cn1=104946811893573 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=52737 dst=192.168.1.2 dpt=25 cn2=104946811893537 cn2Label=message identifier cs4=Test email cs4Label=subject suser=sender@sender.com suserLabel=sender duser=receiver@receiver.com duserLabel=receiver act=allowed reason=anti_malware cs3= cs3Label=Malware name

<!--NeedCopy-->

IPS/ID

| Campo | Descripción |

|---|---|

| arte | La hora del evento, sin zona horaria |

| cn3 | El identificador de firma IPS/IDS que activó el evento |

| cn3Label | Texto descriptivo para cn3. El valor es signature_id. |

| src | La dirección IP de origen del paquete |

| escupir | El puerto de origen del paquete (si corresponde) |

| dst | La dirección IP de destino del paquete |

| dpt | El puerto de destino del paquete (si corresponde) |

| proto | El protocolo del paquete (TCP, UDP) |

| acto | La acción del evento IPS/IDS. Para un evento IPS/IDS permitido, el valor se registra, mientras que para un evento IPS/IDS bloqueado, el valor está bloqueado. |

| cs5 | El tipo de clase de la firma IPS/IDS que activó el evento |

| cs5Label | Texto descriptivo para cs5. El valor es de tipo clase |

| msg | El mensaje IPS asociado al evento |

Una entrada de registro típica para un evento IPS bloqueado es la siguiente:

Aug 14 2020 14:58:59 mybranch CEF:0|Citrix|SD-WAN|11.2.2.53|EdgeSec|HTTP|7|rt=Aug 14 2020 14:58:59 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1944 dst=192.168.1.2 dpt=22 proto=TCP act=blocked cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

Una entrada de registro típica para un evento IPS registrado es la siguiente:

Oct 8 2020 12:57:36 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|IPS|4|rt=Oct 8 2020 12:57:36 cn3=2210051 cn3Label=signature_id src=192.168.0.2 spt=1076 dst=192.168.1.2 dpt=22 proto=TCP act=logged cs5=protocol-command-decode cs5Label=class-type msg=SURICATA STREAM Packet with broken ack

<!--NeedCopy-->

Eventos de sesión

Las entradas del registro de sesión capturan la actividad del usuario en la capa TCP. Complementan eventos HTTP, FTP y SMTP al proporcionar información sobre la duración de la sesión TCP y las marcas de tiempo de inicio y detención. Las entradas del registro de sesión pueden hacer referencia a eventos de inicio, finalización de sesión o actualización de la sesión.

| Campo | Descripción |

|---|---|

| arte | La hora del evento, sin zona horaria. Para los eventos de inicio de sesión, la marca de tiempo es cuando se estableció la sesión. |

| cn1 | El identificador de sesión |

| cn1Label | Texto descriptivo del campo cn1. El valor es session_ID. |

| cs1 | La directiva de seguridad configurada |

| cs1Label | Texto descriptivo del campo cs1. El valor es Perfil de seguridad. |

| src | La dirección IP de origen (del lado del cliente) |

| escupir | El puerto de origen (del lado del cliente) |

| dst | La dirección IP de destino (del lado del servidor) |

| dpt | La dirección del puerto de destino (del lado del servidor) |

| acto | El tipo de evento de la sesión. Puede ser new_session para los eventos que hacen referencia a una sesión recién establecida, session_update, para los eventos que hacen referencia a sesiones de larga duración existentes, y session_closed, para los eventos que se refieren al cierre de sesiones. |

| fin | Hora a la que se cerró la sesión sin zona horaria. El campo solo se aplica a los eventos session_closed. |

Una entrada de registro típica para un evento de inicio de sesión es la siguiente:

Oct 7 2020 23:46:44 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:44 cn1=104946811892916 cn1Label=session_id cs1=Test_Prof1 cs1Label=Security profile src=192.168.0.2 spt=43838 dst=10.78.242.11 dpt=53 act=new_session

<!--NeedCopy-->

Una entrada de registro típica para un evento final de sesión es la siguiente:

Oct 7 2020 23:46:46 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:46:45 cn1=104946811892917 cn1Label=session_id cs1=1 cs1Label=Security profile end=1602114405989 src=192.168.0.2 spt=42253 dst=10.78.242.11 dpt=53 act=session_closed

<!--NeedCopy-->

Actualizaciones de sesión

Las entradas de registro de actualizaciones de sesión capturan la actividad del usuario en la capa TCP para sesiones de larga ejecución por minuto. Las actualizaciones de sesión ayudan a identificar las entradas de registro existentes (HTTP, SMTP, FTP y eventos de sesión) que corresponden a sesiones aún abiertas. Los eventos correspondientes pueden ignorarse o tratarse como tentativos, ya que el cierre de la sesión puede actualizar ciertos atributos (es decir, la hora de finalización de la sesión). Contrariamente a los eventos session_start y session_closed, los eventos session_update solo tienen un subconjunto limitado de los campos.

| Campo | Descripción |

|---|---|

| arte | La hora del evento, sin zona horaria |

| cn1 | El identificador de sesión |

| cn1Label | Texto descriptivo del campo cn1. El valor es session_ID. |

| acto | La acción del evento IPS/IDS. Para una actualización de sesión, el valor es session_update. |

Una entrada de registro típica para un evento de actualización de sesión es la siguiente:

Oct 7 2020 23:47:00 mybranch CEF:0|Citrix|SD-WAN|11.2.2.2|EdgeSec|Session|0|rt=Oct 7 2020 23:47:00 cn1=104946811892912 cn1Label=session_id act=session_update

<!--NeedCopy-->

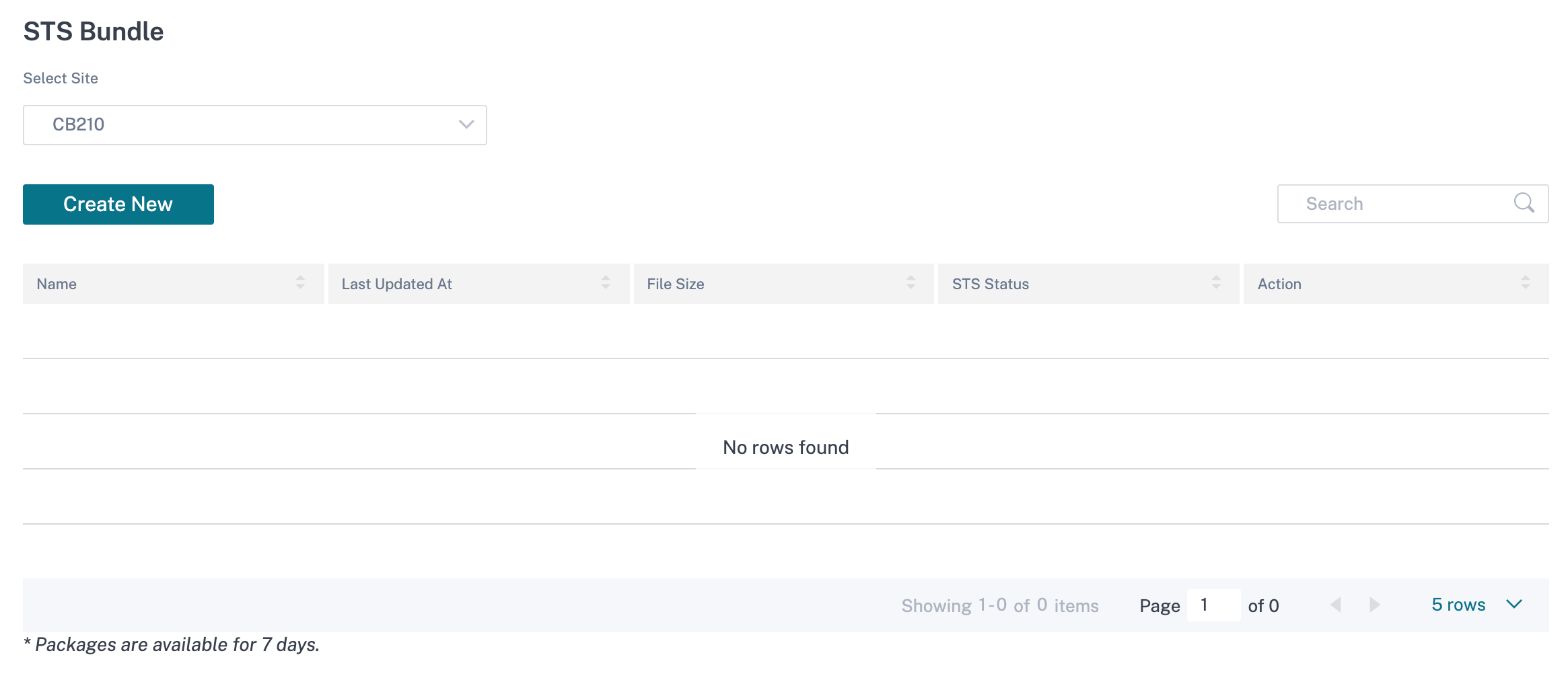

Mostrar paquete de soporte técnico

El paquete Show Tech Support (STS) contiene información importante del sistema en tiempo real, como registros de acceso, registros de diagnóstico y registros de firewall. El paquete STS se utiliza para solucionar problemas en los dispositivos SD-WAN. Puede crear, descargar el paquete STS y compartirlo con los representantes de soporte de Citrix.

Seleccione un sitio para el que quiera crear o descargar el paquete STS. Si un sitio está configurado en el modo de implementación de HA, puede seleccionar el dispositivo activo o en espera para el que quiere crear o descargar el paquete STS.

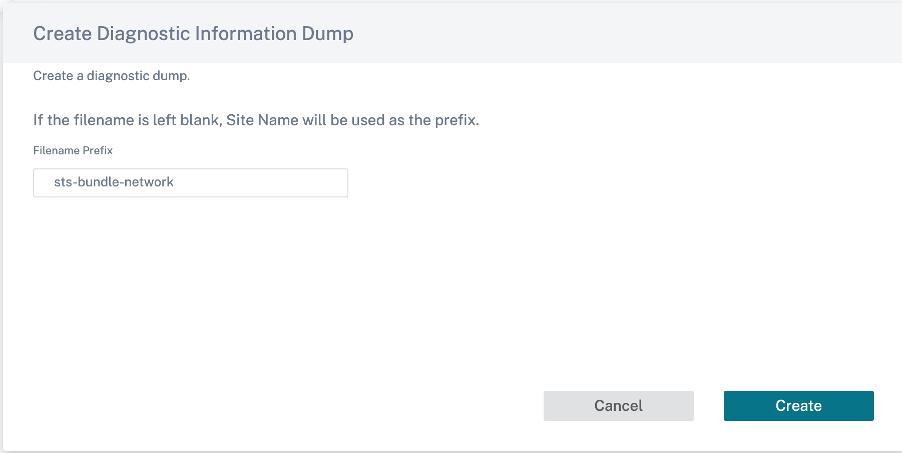

Para crear un paquete STS, al nivel de red, vaya a Solución de problemas > Paquete STS, seleccione un sitio y haga clic en Crear nuevo.

Proporcione un nombre para el paquete STS. El nombre debe comenzar con una letra y puede contener letras, números, guiones y guiones bajos. La longitud máxima permitida del nombre es de 32 caracteres. El nombre proporcionado por el usuario se utiliza como prefijo en el nombre final. Para garantizar que los nombres de los archivos sean únicos (fecha y hora) y para ayudar a reconocer el dispositivo en el paquete STS (número de serie), el servicio genera un nombre completo. Si no se proporciona ningún nombre, se generará automáticamente un nombre al crear el paquete.

Puede solicitar un nuevo STS solo cuando el dispositivo esté en línea y no se esté ejecutando ningún proceso de STS en el dispositivo. Puede descargar un STS ya disponible desde el servicio Citrix SD-WAN Orchestrator incluso si el dispositivo está fuera de línea.

En un momento dado, el proceso STS se encuentra en uno de los siguientes estados:

| Estado STS | Descripción |

|---|---|

| Solicitada | Se solicita un nuevo paquete STS. La solicitud tarda unos minutos en procesarse. Puede optar por cancelar el proceso de creación de STS, si es necesario. |

| Cargando | El paquete STS creado se carga en el servicio en la nube. La duración depende del tamaño del paquete. El estado se actualiza cada 5 segundos. No puede cancelar el proceso de carga STS. |

| Fracaso | El proceso STS ha fallado durante la creación o la carga. Puede eliminar las entradas de operaciones STS fallidas. |

| Disponible para descarga | El proceso de creación y carga de STS se realiza correctamente. Ahora puede descargar o eliminar los paquetes STS. |

Una vez que se inicia el proceso STS en el dispositivo, el progreso se actualiza en la columna de estado a intervalos regulares. Por ejemplo, Solicitado (Recopilación de archivos de registro).

Los paquetes STS y los registros de errores se mantienen durante 7 días, después de los cuales se eliminan automáticamente.