Instalación de AMI de SD-WAN VPX Standard Edition en AWS

Los dispositivos Citrix SD-WAN SE unen varias rutas de red en la única ruta virtual. Las rutas virtuales se supervisan de modo que las rutas críticas de las aplicaciones se enruten siempre a través de rutas óptimas. Esta solución permite a los clientes implementar aplicaciones en la nube y utilizar múltiples redes de proveedores de servicios para ofrecer aplicaciones sin problemas a los usuarios finales.

Para crear un SD-WAN SE-VPX en Amazon Web Services (AWS), se realiza el mismo proceso que con la creación de cualquier otra instancia, estableciendo algunos parámetros de instancia en configuraciones no predeterminadas.

Instanciar un dispositivo virtual (AMI) SD-WAN en AWS:

Para instalar un dispositivo virtual SD-WAN en una VPC de AWS, necesita una cuenta de AWS. Puede crear una cuenta de AWS en http://aws.amazon.com/. SD-WAN está disponible como una Amazon Machine Image (AMI) en AWS Marketplace.

Nota: Amazon realiza cambios frecuentes en sus páginas de AWS, por lo que es posible que las siguientes instrucciones no estén actualizadas.

Para crear instancias de un dispositivo virtual (AMI) SD-WAN en AWS:

- En un navegador web, escriba http://aws.amazon.com/.

- Haga clic en Mi cuenta/consola y, a continuación, haga clic en Mi cuenta para abrir la página de inicio de sesión de Amazon Web Services.

- Utilice las credenciales de su cuenta de AWS para iniciar sesión. Esto le llevará a la página de Amazon Web Services.

Los dispositivos Citrix SD-WAN SE ofrecen las siguientes instancias de servicio de AWS:

- VPC Dashboard: Parte aislada de la nube de AWS poblada por objetos de AWS, como instancias de EC2

- Habilitado mediante la creación de una VPC en AWS. Consulte los siguientes pasos de configuración.

- EC2 Dashboard : nube informática elástica, servicios e instancias virtuales de tamaño variable

- Habilitado mediante la creación de AMI de NetScaler SD-WAN. Consulte a continuación los pasos de configuración.

- CIDR: Bloque de enrutamiento entre dominios sin clase, que consiste en un rango continuo de direcciones IP, utilizado para especificar su VPC (no puede ser mayor que 16 regiones).

Interfaz web SD-WAN

- Configurar la AMI de SD-WAN de Citrix (anteriormente NetScaler SD-WAN)

A continuación se indican los requisitos y limitaciones para implementar AMI SD-WAN SE-VPX en AWS:

Requisitos mínimos

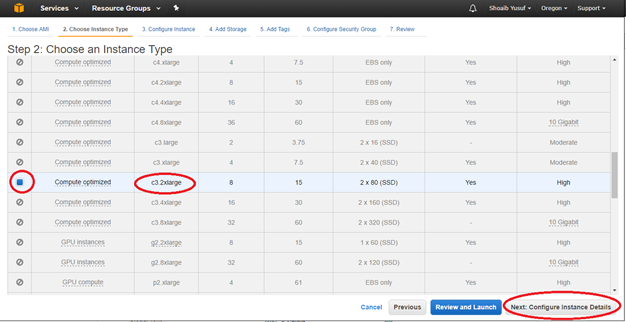

- Tipo de instancia de AWS EC2: c4.2xlarge, c4.4xlarge, c5.xlarge, c5.2xlarge, c5.4xlarge, m4.2xlarge, m4.4xlarge, m4.4xlarge, m5.2xlarge

- CPU virtual: 8

- RAM: 15 GB

- Almacenamiento: 160 GB

- Interfaces de red: mínimo de 2 (una administración, una para LAN/WAN)

- BYOL — Bring-your-own-license y suscripción

A partir de la versión 11.3, Citrix SD-WAN ha introducido soporte para las instancias M5 y C5. Las regiones de AWS más recientes, como Hong Kong y París, solo admiten instancias M5 y C5.

Las instancias M5 y C5 han mejorado el rendimiento del hardware y están diseñadas para cargas de trabajo más exigentes. Las instancias M5 y C5 ofrecen una mejor relación precio/performance que las instancias M4 por núcleo.

NOTA

Las instancias M5 y C5 son compatibles con una nueva provisión de 11.3 y versiones superiores solamente. Para seguir utilizando las instancias M5 y C5, no puede cambiar de versión 11.3 ya que las instancias M5 y C5 no son compatibles con ninguna versión de firmware anterior a la versión 11.3.

Limitaciones

-

AWS no permite la conexión en puente de la interfaz, por lo que Fail-to-Wire no es una opción para configurar grupos de interfaces.

-

Instancias aprovisionadas con versiones 10.2.4/11.2.1, las AMI no pueden cambiar su tipo de instancia a M5/C5.

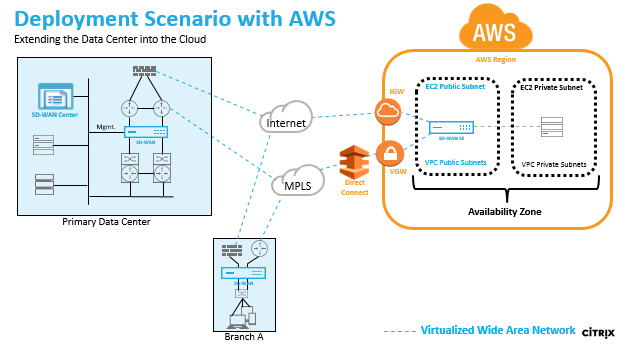

Citrix (anteriormente NetScaler SD-WAN) SD-WAN con AWS

Implementación de una región de AWS con una zona de disponibilidad especificada. Dentro de esa infraestructura de nube privada virtual (VPC), la AMI de SD-WAN Standard Edition (Amazon Machine Image) se implementa como VPC Gateway.

- La VPC privada tiene rutas hacia la puerta de enlace de VPC.

- La instancia de SD-WAN tiene una ruta hacia AWS VGW (VPN Gateway) para la conexión directa y otra ruta hacia IGW (puerta de enlace de Internet) para conectividad a Internet.

- Conectividad entre Data Center, Branch y Cloud aplicando diferentes modos de transporte mediante múltiples paths WAN simultáneamente.

- Aprendizaje automático de rutas con OSPF y BGP.

- Túnel IPSec único a través de varias rutas donde no se requiere renegociación de seguridad en caso de error de vínculo.

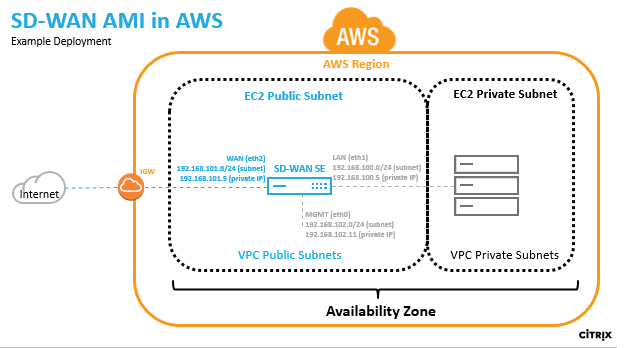

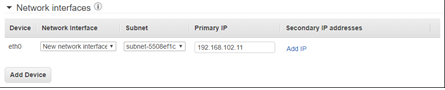

En AWS se debe definir una subred y una dirección IP para cada interfaz AMI de SD-WAN. El número de interfaces utilizadas depende del caso de uso de la implementación. Si el objetivo es acceder de forma fiable a los recursos de aplicaciones que se encuentran en el lado LAN de la VPX (dentro de la misma región), la VPX se puede configurar con tres interfaces Ethernet; una para administración en eth0, otra para LAN en eth1 y otra para WAN en eth2.

Alternativamente, si el objetivo es fijar el tráfico a través de la VPX a alguna otra región o a Internet pública, la VPX se puede configurar con dos interfaces Ethernet; una para la administración en eth0 y otra para LAN/WAN en eth1.

Descripción general de la AMI SD-WAN SE en AWS

- Crear VPC en AWS mediante VPC Dashboard

Para comenzar a utilizar la nube privada virtual de Amazon, debe crear una VPC, que es una red virtual dedicada a su cuenta de AWS.

- Definir bloqueos/subredes CIDR y asignar a VPC: Para identificar el dispositivo en la red. Por ejemplo. 192.168.100.0/22 está seleccionado para la VPC en el diagrama de red de ejemplo que abarca las subredes WAN, LAN y Administración: 192.168.100.0: 192.168.103.255): 192.168.100.0/22

- Definir una puerta de enlace de Internet para la VPC: Para comunicarse con el entorno externo de la nube

- Definir enrutamiento para cada subred definida: Para la comunicación entre las subredes e Internet

- Definir ACL de red (Lista de control de acceso): Para controlar la entrada y salida del tráfico desde/hacia la subred con fines de seguridad

- Definir grupo de seguridad: para controlar la entrada y salida del tráfico desde/hacia cada instancia del dispositivo de red

Cree una AMI de Citrix SD-WAN:

-

Para obtener más información, consulte Mejores prácticas de EBS la Prácticas recomendadas imprescindibles para el cifrado de Amazon EBS

-

Para definir grupos de seguridad, la directiva debe tener el siguiente aspecto:

- Saliente: Permitir todo el tráfico

- Entrante:

- SSH desde todas las direcciones IP/subredes desde donde se tendrá acceso a la IP de administración.

- Todo el tráfico de sus VPC de AWS (IP privadas)

- Todo el tráfico procedente de las IPs públicas del lado WAN de los dispositivos de pares Citrix SD-WAN alojados en prem o en la nube.

- Definir las interfaces de red para la instancia de EC2

- Crear direcciones IP elásticas para la instancia de EC2

- Definir seguridad para la instancia de EC2 y las interfaces de red

Conéctese a la interfaz web SD-WAN:

- Licencia

- Instalar identificar mediante Administración de cambios locales

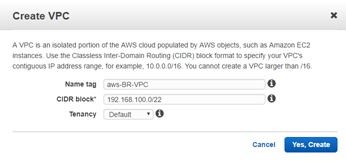

Crear una VPC en AWS: Virtual Private Cloud (VPC)

Para crear VPC:

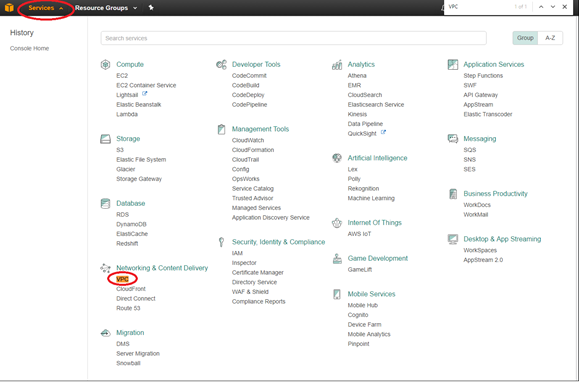

-

En la barra de herramientas de AWS Management Console, seleccione Servicios > VPC (Networking & Content Delivery).

-

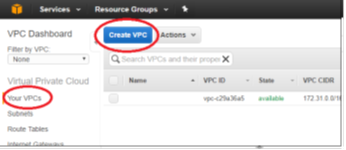

Seleccione las VPCy, a continuación, haga clic en el botón Crear VPC .

-

Agregue etiqueta Nombre, bloque CIDR según su diagrama de red y Tenancy = predeterminado, y haga clic en Sí, Crear.

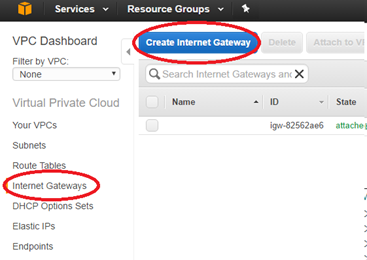

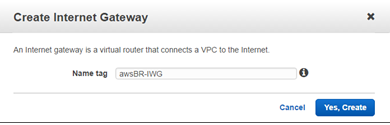

Definir una puerta de enlace a Internet para la VPC

Para definir la puerta de enlace de Internet para la VPC:

-

En la consola de administración de AWS, seleccione Puertas de enlace a Internet > Crear puerta de enlace a Internet. El tráfico de puerta de enlace de Internet que coincida con la ruta 0.0.0.0/0 se puede configurar en la tabla de rutas. También es necesario para el acceso externo a la interfaz web AMI de SD-WAN para mayor configuración.

-

Asigne al IGW una etiqueta de nombre y haga clic en Sí, Crear.

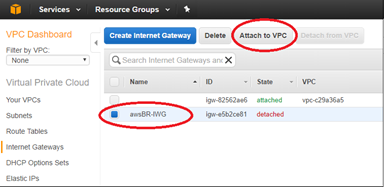

-

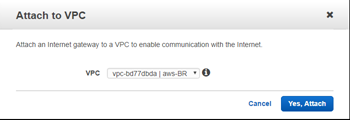

Seleccione el IGW recién creado y haga clic en Adjuntar a VPC.

-

Seleccione la VPC creada anteriormente y haga clic en Sí, Adjuntar.

Definir subredes para la VPC para diferenciar mgmt, LAN y WAN

Para definir subredes para VPC:

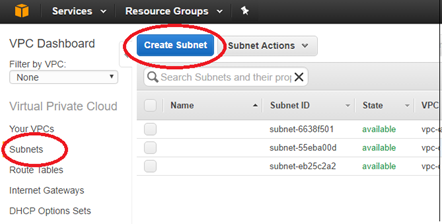

-

En la consola de administración de AWS, seleccione Subredes > Crear subredes para crear subredes de administración, LAN y WAN. Utilice las subredes definidas para distinguir entre las subredes LAN, WAN y Mgmt definidas en la configuración de SD-WAN.

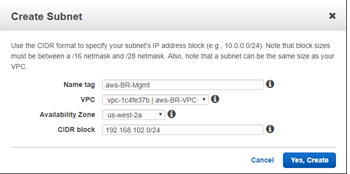

- Introduzca los detalles específicos de la subred de administración de VPX y, a continuación, créelo con el botón Sí, crear.

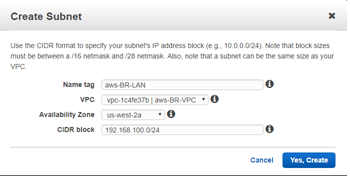

- Etiqueta de nombre: Nombre para identificar diferentes subredes (administración, LAN o WAN)

- VPC: <La VPC creada anteriormente>

- Zona de disponibilidad:

- Bloque CIDR: Subred específica para el nombre definido (Mgmt, LAN o WAN) que es un subconjunto más pequeño del CIDR definido previamente

-

Repita el proceso hasta que haya creado una subred para las redes Mgmt, LAN y WAN.

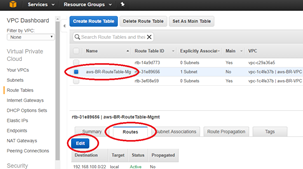

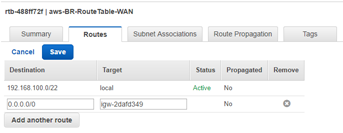

Definir tablas de enrutamiento para la subred de administración

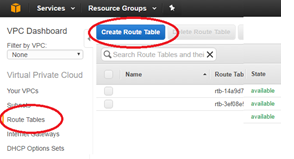

Para definir tablas de enrutamiento:

-

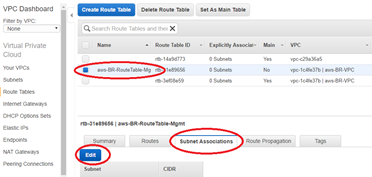

En la consola de administración de AWS, seleccione Tablas de ruta > Crear tabla de rutas para crear tablas de ruta para las subredes Mgmt, LAN y WAN.

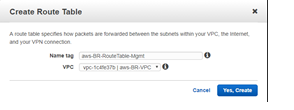

- Introduzca el detalle de la subred Mgmt

- Etiqueta de nombre: Nombre para identificar diferentes subredes (administración, LAN o WAN)

- VPC: La VPC creada anteriormente

-

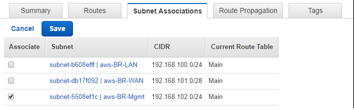

Con la tabla de rutas recién creada aún resaltada, seleccione Asociación de subred > Editar.

-

Realice la asociación con la subred deseada y, a continuación, haga clic en Guardar.

-

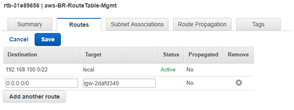

Con la tabla de rutas recién creada aún resaltada, seleccione Rutas > Editar.

-

Haga clic en el botón Agregar otra ruta (solo es necesario para las subredes de administración y WAN) y, a continuación, Guardar.

- Destino: 0.0.0.0/0

- Objetivo: La puerta de enlace de Internet (igw-xxxxxxx previamente definida)

Nota

AWS proporciona una tabla de ruta global en la instancia de EC2, pero la AMI de NetScaler SD-WAN utilizará tablas de ruta locales para que el usuario pueda controlar el reenvío del tráfico a la ruta virtual.

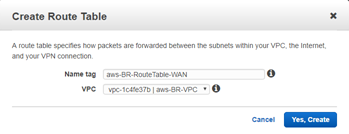

Definir tablas de enrutamiento para la subred WAN

Para definir tablas de enrutamiento:

-

En la consola de administración de AWS, seleccione Tablas de ruta > Crear tabla de rutas para crear tablas de ruta para las subredes Mgmt, LAN y WAN.

-

Introduzca los detalles de la subred WAN:

- Etiqueta de nombre: Nombre para identificar diferentes subredes (administración, LAN o WAN)

- VPC: La VPC creada anteriormente

-

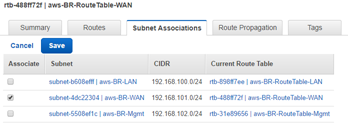

Con la tabla de rutas recién creada aún resaltada, seleccione Asociación de subred > Editar.

- Realice la asociación con la subred deseada y, a continuación, haga clic en Guardar.

- Con la tabla de rutas recién creada aún resaltada, seleccione Rutas > Editar.

-

Haga clic en el botón Agregar otra ruta (solo es necesario para las subredes de administración y WAN) y, a continuación, Guardar.

- Destino: 0.0.0.0/0

- Objetivo: <The Internet Gateway> (igw-xxxxxxx definido previamente)

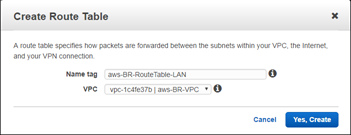

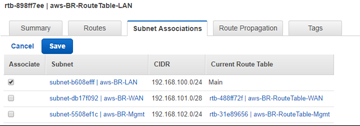

Definir tablas de enrutamiento para la subred LAN

Para definir tablas de enrutamiento para la subred LAN:

-

En la consola de administración de AWS, seleccione Tablas de ruta > Crear tabla de rutas para crear tablas de ruta para las subredes Mgmt, LAN y WAN.

-

Introduzca los detalles de la subred LAN:

- Etiqueta de nombre: Nombre para identificar diferentes subredes (administración, LAN o WAN)

- VPC: La VPC creada anteriormente

- Con la tabla de rutas recién creada aún resaltada, seleccione Asociación de subred > Editar.

-

Realice la asociación con la subred deseada y, a continuación, haga clic en Guardar.

Nota

Para enrutar el tráfico del lado LAN a través de SD-WAN, asocie el destino de destino como el identificador de interfaz LAN SD-WAN en la tabla de enrutamiento de LAN SD-WAN. El destino de cualquier destino se puede establecer en id de interfaz sólo después de crear la instancia y adjuntar interfaces de red a esa instancia.

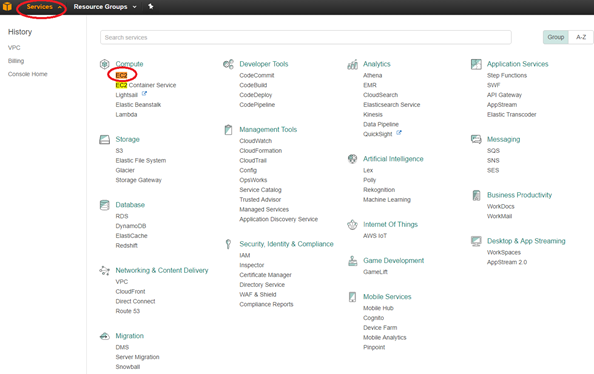

Crear una AMI SD-WAN SE

Para crear la instancia de EC2:

-

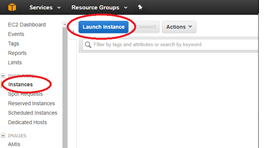

En la barra de herramientas de AWS Management Console, seleccione Servicios > EC2 (Compute).

-

Seleccione la barra de herramientas del tablero de mandos de EC2, seleccione Instancias > Iniciar instancia.

-

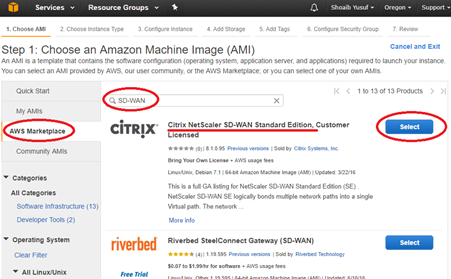

Utilice la ficha AWS Marketplace para buscar la Amazon Machine Image (AMI) de SD-WAN o utilice la ficha Mis AMI para localizar una AMI de SD-WAN propiedad o compartida, localice Citrix NetScaler SD-WAN Standard Edition y, a continuación, haga clic en Seleccionar.

- Confirme la selección con Continuar.

-

En la pantalla Elegir tipo de instancia, seleccione el tipo de instancia de EC2 que se identificó durante la preparación y, a continuación, seleccione Siguiente: Configurar Detalles de Instancia.

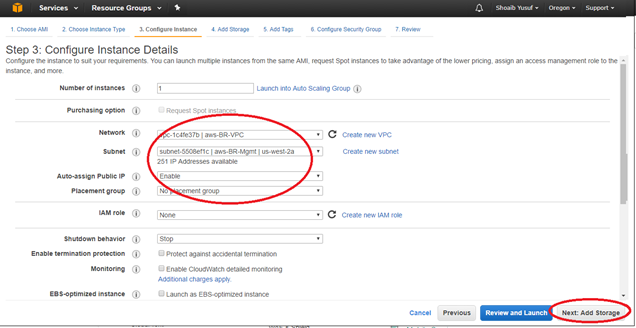

- Introduzca los detalles de la instancia (todo lo que no se especifique debe dejarse sin establecer/por defecto):

- Número de instancias: 1

- Red: Seleccione VPC previamente creada >

- Subred: Seleccione Subred de administración definida previamente

- Asignación automática de IP pública: Habilitada

- Interfaces de red > IP principal: introduzca IP de administración predefinida

-

Haga clic en Siguiente: Agregar almacenamiento

Nota

Asocie la instancia de EC2 con la subred Mgmt para asociar la primera interfaz EC2 (eth0) con la interfaz SD-WAN Mgmt. Si eth0 no está asociado a la interfaz SD-WAN Mgmt, la conectividad se pierde después de un reinicio.1.

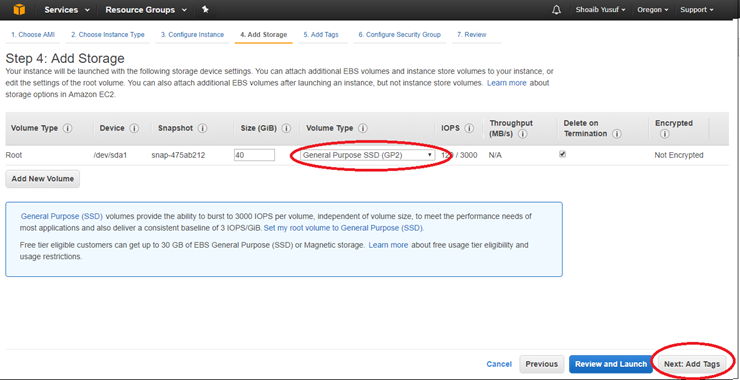

- Introduzca la siguiente información para el almacenamiento raíz:

- Tipo de volumen: Uso general (SSD) GP2

-

A continuación, seleccione Siguiente: Instancia de etiqueta

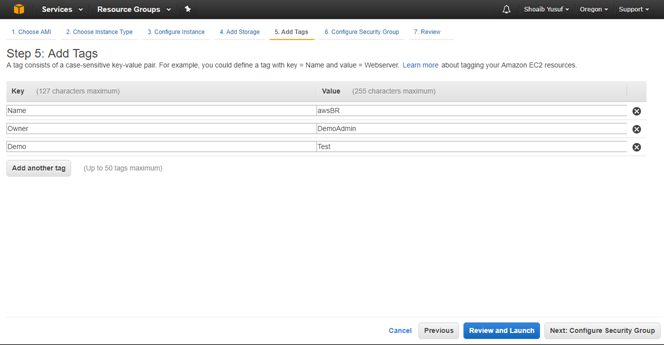

-

Asigne un nombre a la instancia EC2 especificando un valor para la etiqueta de nombre predeterminada. Opcionalmente, cree otras etiquetas deseadas.

- A continuación, seleccione Siguiente: Configurar grupo de seguridad.

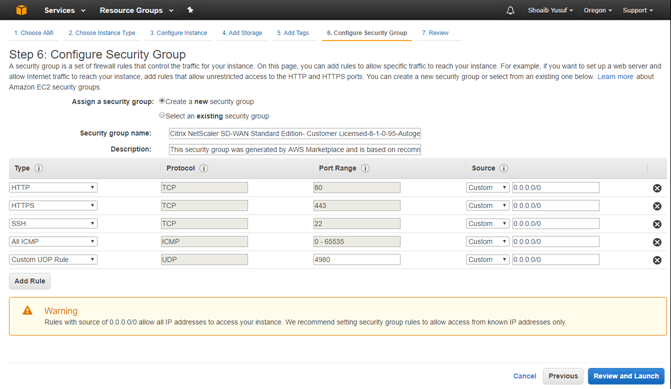

- Seleccione un grupo de seguridad existente o cree un grupo de seguridad:

- El grupo de seguridad predeterminado generado incluye HTTP, HTTPS, SSH y haga clic en el botón Agregar regla para agregar dos más:

- Todo ICMP con origen: Personalizado 0.0.0.0/0

- <known IP addresses from partner SD-WAN>Regla UDP personalizada con rango de puertos: 4980 y origen: Personalizado

-

Seleccione Revisar e iniciar.

- Después de completar la revisión, seleccione Iniciar.

-

En la ventana emergente Par de claves, seleccione un par de claves existente o cree un nuevo par de claves y, a continuación, seleccione Iniciar instancia.

Importante

Si se crea un nuevo par de claves, asegúrese de descargarlo y guardarlo en una ubicación segura.

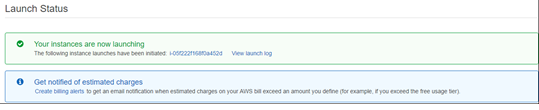

-

La AMI de Citrix SD-WAN SE ahora debe lanzarse correctamente.

Nota

Un grupo de seguridad es un conjunto de reglas de firewall que controla el tráfico de una instancia EC2. Las reglas de entrada y salida se pueden modificar durante y después del lanzamiento de EC2. Cada instancia de EC2 debe tener asignado un grupo de seguridad. Además, cada interfaz de red debe tener asignado un grupo de seguridad. Se pueden utilizar varios grupos de seguridad para aplicar distintos conjuntos de reglas a interfaces individuales. El grupo de seguridad predeterminado agregado por AWS solo permite el tráfico dentro de una VPC.

El grupo de seguridad asignado a la AMI de NetScaler SD-WAN y sus interfaces deben aceptar SSH, ICMP, HTTP y HTTPS. El grupo de seguridad asignado a la interfaz WAN también debe aceptar UDP en el puerto 4980 (para compatibilidad con Virtual Path). Consulte la ayuda de AWS para obtener más información sobre la configuración del grupo de seguridad. Importante

Espere dos horas si se aprovisionan desde una cuenta nueva y, a continuación, vuelva a intentar

-

Vuelva a su consola de AWS: EC2 Dashboard.

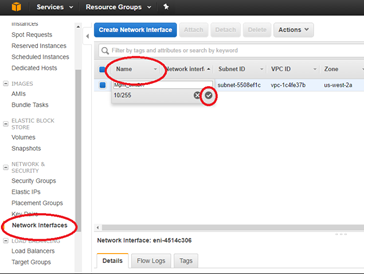

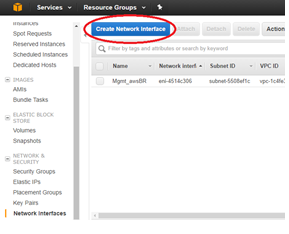

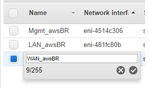

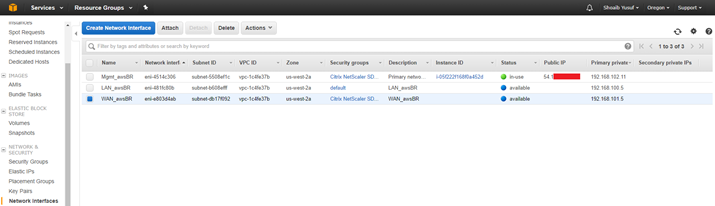

- En la barra de herramientas, en Red y seguridad seleccione Interfaces de red, resalte la interfaz de administración y Modificar la etiqueta Nombre para dar a la interfaz un nombre útil.

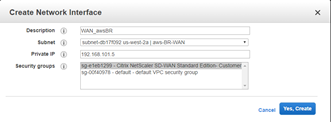

- A continuación, haga clic en Crear interfaz de red para crear las interfaces LAN:

- Descripción: <a user-defined description for the interface>

- Subred: <La subred definida anteriormente para la interfaz>

- IP privada:

- Grupo de seguridad: <El grupo de seguridad apropiado para la interfaz>

-

Repita y haga clic en Crear interfaz de red para crear la interfaz WAN.

-

Modifique la etiqueta Name para cada nueva interfaz y proporcione un nombre útil.

-

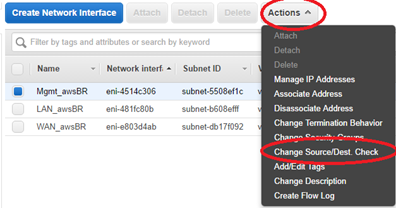

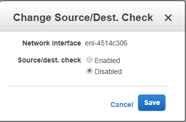

Resalte la interfaz de administración y seleccione Acciones > Cambiar origen/destino. Active esta opción para desactivar Origen/Destino. Marque y, a continuación, seleccione Guardar.

-

Repita la operación para interfaces LAN y WAN.

-

En este punto, todas las interfaces de red: Administración, LAN y WAN están configuradas con un nombre, IP privada principal e inhabilitadas paraorigen/destino. El atributo Check. Solo el Mgmt. interfaz de red de gestión tiene una IP pública asociada a ella.

Importante

Deshabilitando el Fuente/Dest. El atributo Check permite que la interfaz gestione el tráfico de red que no está destinado a la instancia EC2. Dado que la AMI de NetScaler SD-WAN actúa como intermediario para el tráfico de red, Source/Dest. El atributo Check debe estar inhabilitado para que funcione correctamente.

Las IP privadas definidas para estas interfaces de red, en última instancia, deben coincidir con las direcciones IP de su configuración SD-WAN. Puede ser necesario definir más de una IP privada para la interfaz de red WAN si esa interfaz está asociada a más de una IP de enlace WAN en la configuración de SD-WAN para este nodo de sitio. Esto se puede lograr definiendo IP privadas secundarias para la interfaz WAN según sea necesario.

-

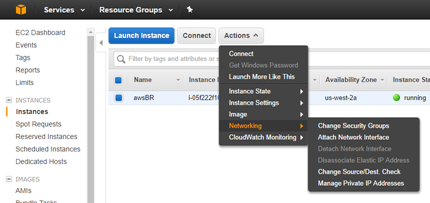

En la barra de herramientas del tablero de mandos de EC2, seleccione Instancias.

-

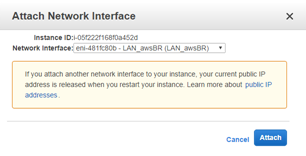

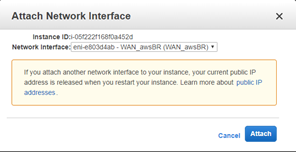

Resalte la instancia recién creada y, a continuación, seleccione Acciones > Redes > Conectar interfaz de red.

-

Conecte primero la interfaz de red LAN y, a continuación, la interfaz de red WAN a la AMI SD-WAN SE.

Nota

La conexión de Mgmt, LAN y WAN en ese orden se asocia a eth0, eth1, eth2 en la AMI de SD-WAN. Esto se alinea con la asignación de la AMI aprovisionada y garantiza que las interfaces no se reasignen incorrectamente en caso de reinicio de AMI.

-

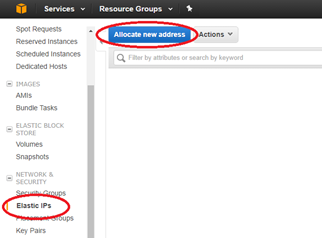

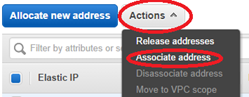

En la barra de herramientas Panel de EC2, seleccione IPs elásticas (EIP)y, a continuación, haga clic en Asignar nueva dirección.

- Haga clic en Asignar para asignar una nueva dirección IP y, a continuación, Cerrar después de que la solicitud de nueva dirección se haya realizado correctamente.

- Resalte el nuevo EIP y seleccione Acción > Asociar dirección para asociar el EIP a la interfaz de gestión y, a continuación, haga clic en Asociar.

- Tipo de recurso: <Interfaz de red>

- Interfaz de red:

- IP privada:

-

Repita el proceso para asociar otro nuevo EIP con la interfaz WAN.

Configurar SD-WAN SE AMI: Interfaz de administración web SD-WAN

Para configurar la AMI SD-WAN SE:

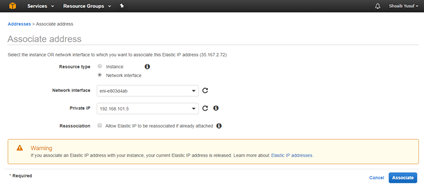

- En este punto, debe poder conectarse a la interfaz de administración de la AMI SD-WAN SE mediante un navegador web.

- Introduzca la IP elástica (EIP) asociada a la interfaz de gestión. Puede crear una excepción de seguridad si no se reconoce el certificado de seguridad.

-

Inicie sesión en la AMI SD-WAN SE utilizando las siguientes credenciales:

- Nombre de usuario: admin

- Contraseña: <aws-instance-id> (ejemplo; i-00ab111abc2222abcd)

Nota

Si no se puede poner en contacto con la interfaz de gestión, compruebe lo siguiente:

- Asegúrese de que el EIP esté correctamente asociado a la interfaz de gestión.- Asegúrese de que el EIP responda al ping

- Asegúrese de que la tabla de rutas de interfaz de gestión incluye una ruta de puerta de enlace de Internet (0.0.0.0/0)

- Asegúrese de que el grupo de seguridad de la interfaz Mgmt. esté configurado para permitir HTTP/HTTPS/ICMP/SH

A partir de la versión 9.1 SD-WAN AMI, los usuarios también pueden iniciar sesión en la consola SD-WAN AMI mediante ssh admin@<Mgmt. EIP, suponiendo que el par de claves para la instancia de EC2 se ha agregado a la cadena de llaves SSH del usuario.

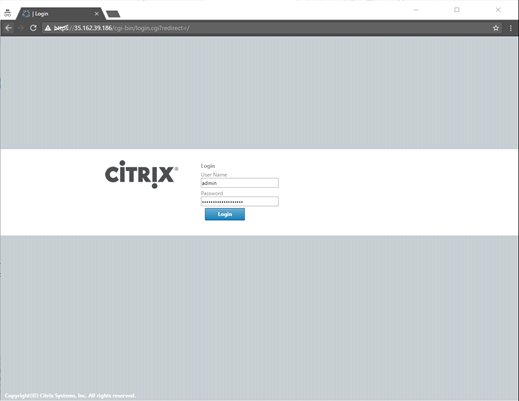

- Para la AMI de SD-WAN SE bring-your-own-license (BYOL), se debe instalar una licencia de software:

- En la interfaz web SD-WAN, vaya a Configuración > Configuracióndel dispositivo>Licencias

- En Configuración de licencia: Cargar licencia para este dispositivo, seleccione Elegir archivo, busque y abra la licencia SD-WAN SE AWS y, a continuación, haga clic en Cargar e instalar

- Después de cargar correctamente, el estado de licencia indicará el estado: Licenciado

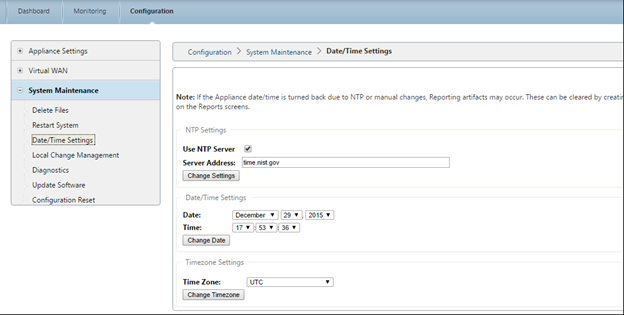

- Establezca los datos/hora adecuados para la nueva AMI:

- En la interfaz web SD-WAN, vaya a Configuración > Mantenimiento del sistema > Configuración de fecha/hora

- Establecer la fecha y hora correctas mediante NTP, Configuración de fecha/horao zona horaria

Nota

El servicio WAN virtual de SD-WAN SE AMI permanece inhabilitado hasta que se instala un paquete de dispositivo (Configuración de Software +) en la AMI.

Agregue AMI SD-WAN SE a su entorno SD-WAN

Para agregar AMI de SD-WAN a su entorno de SD-WAN:

- Desplácese hasta el centro de SD-WAN o el nodo de control maestro para su entorno SD-WAN.

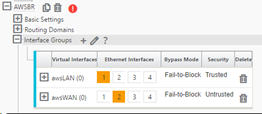

- Agregue un nuevo nodo de sitio mediante el Editor de configuración:

- Agregar sitio: Modelo VPX, Modo: Cliente

- Grupos de interfaz: AwsLAN = eth1, awsWAN = eth2 (no confiable)

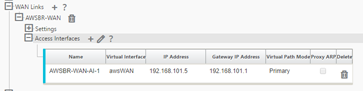

- Dirección IP virtual: 192.168.100.5 = awsLAN, 192.168.101.5 = awsWAN con la dirección IP virtual awsLAN que se está configurando, la SD-WAN anuncia la subred LAN de 192.168.100.5/24 como una ruta local al entorno SD-WAN (consulte Conexiones > <AWSNode> Rutas) Enlaces WAN:

- AWSBR-WAN con tipo de acceso Internet público, detección automática de IP pública si nodo cliente o configuración del EIC para el enlace WAN si nodo MCN, interfaces de acceso: AwsWAN 192.168.101.5 con puerta de enlace 192.168.101.1 (#.#.#.1 suele ser la puerta de enlace reservada de AWS).

-

En el Editor de configuración, valida la asociación de ruta en Conexiones > DC > Rutas virtuales > DC-AWS > Rutas.

Nota

La ruta virtual se utiliza a través de la interfaz WAN de AMI para enviar actualizaciones de software y configuración a la AMI de SD-WAN en lugar de a través de una conexión directa con la interfaz Mgmt.

Las direcciones IP privadas deben definirse en la interfaz de red WAN EC2 para cada IP de enlace WAN en el Editor de configuración. Esto se puede lograr definiendo una o más IP privadas secundarias para la interfaz de red según sea necesario.

Importante

Recuerda la asignación asignada en el panel de AWS EC2 asignando Mgmt. a eth0, LAN a eth1 y WAN como eth2

Amazon reserva las cuatro primeras direcciones IP y la última dirección IP de cada bloque CIDR de subred y no se puede asignar a una instancia. Por ejemplo, en una subred con bloque CIDR 192.168.100.0/24, se reservan las cinco direcciones IP siguientes:

- 192.168.100.0: Dirección de red- 192.168.100.1: Reservado por AWS para el router VPC

- 192.168.100.2: Reservado por AWS para el servidor DNS

- 192.168.100.3: AWS reservado para su uso futuro

- 192.168.100.255: Dirección de difusión de red, que no es compatible con una VPC

-

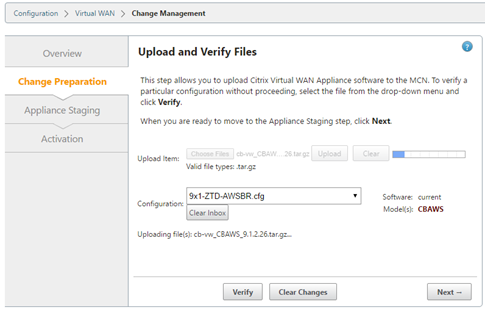

Guarde y exporte la configuración SD-WAN recién creada y exporte a la Bandeja de entrada de Change Management.

- Navegue hasta MCN Change Management y ejecute el proceso de administración de cambios para enviar la configuración más reciente al entorno SD-WAN informando a todos los nodos SD-WAN existentes del nodo AWS recién agregado y las subredes (interfaces virtuales) asociadas a él. Asegúrese de cargar el paquete de software específico de VPX en el paso Preparación de cambios que coincida con el software actual utilizado por el entorno SD-WAN existente.

- Desde la página Gestión de cambios, descargue el paquete generado específicamente para el nuevo nodo de AWS mediante el enlace activo.

- Vuelva a la interfaz de administración de la AMI SD-WAN SE mediante el EIP asignado para la interfaz de gestión.

- Vaya a Configuración > Mantenimiento del Sistema > Administración de Cambios Locales.

- Haga clic en Elegir archivo para examinar y cargar el paquete activo de software/config de AWS descargado recientemente.

-

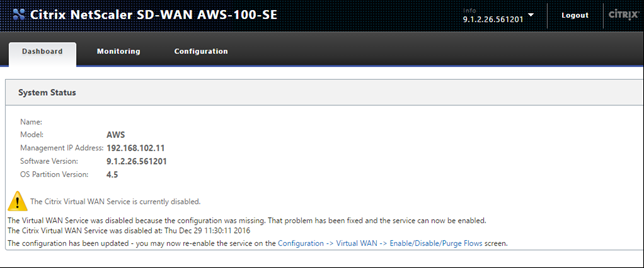

Después de una administración correcta de cambios locales, la interfaz web debe actualizarse automáticamente con el software instalado más reciente, con el servicio Virtual WAN aún deshabilitado.

- En la sección SD-WAN SE AMI, vaya a Configuración > Virtual WAN Activar/Desactivar/Depurar Flujos y habilite el servicio mediante el botón Habilitar.

-

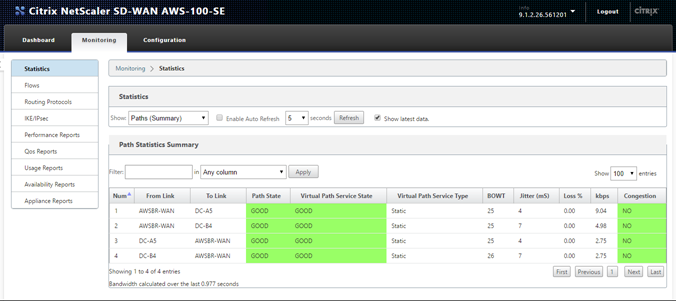

Una vez conectado correctamente en la interfaz WAN, la SD-WAN informa Buen estado de ruta en la página Supervisión > Estadísticas > Rutas.

Solucionar problemas

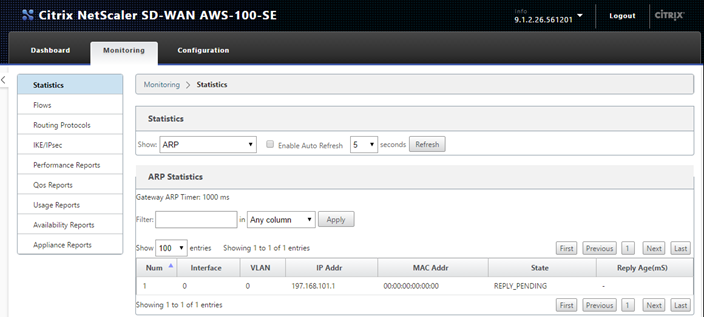

Se debe utilizar la IP privada de puerta de enlace web de Internet (IWG) correcta en la configuración de la interfaz de acceso SD-WAN

- Si se utiliza un IWG incorrecto en el Editor de configuración para definir el vínculo WAN para el sitio de AWS (Dirección IP virtual y la puerta de enlace correcta), Virtual Path no se puede establecer.

- Una forma rápida de comprobar si el IWG está configurado incorrectamente es comprobar la tabla ARP de SD-WAN.

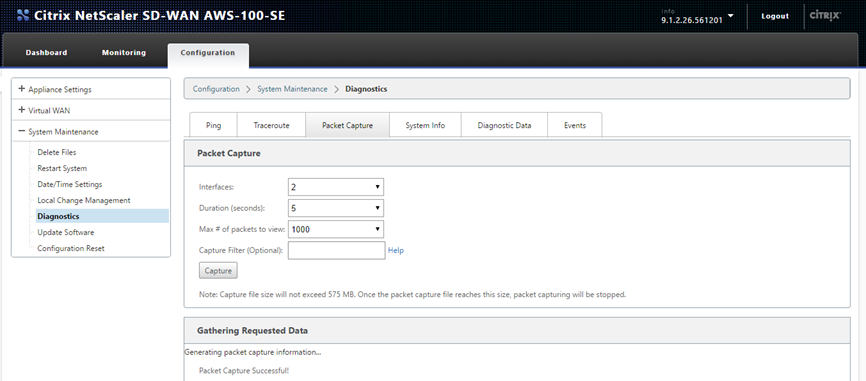

La herramienta SD-WAN integrada de captura de paquetes puede ayudar a confirmar el flujo de paquetes adecuado

- Acceda a la página Configuración > Mantenimiento del sistema > Diagnóstico de la AMI SD-WMA.

- Seleccione la ficha Captura de paquetes y establezca la siguiente configuración y, a continuación, haga clic en Capturar:

- Interfaces: Para capturar en eth2 que se asoció con la interfaz WAN.

- La salida de captura en la página web debe mostrar los paquetes de sondeo UDP que dejan la AMI SD-WAN SE con la WAN VIP/IP privada como origen, con un destino de las IP públicas estáticas utilizadas para el MCN, también el paquete UDP devuelto con el origen de la IP pública estática de MCN y el destino de la VIP/ local IP privada (que fue NAT por el IWG).

Nota

Esto suele ocurrir cuando se crea una dirección IP fuera del bloque CIDR asignado a la VPC.

NOTA

A partir de la versión 10.2.6 y 11.0.3, es obligatorio cambiar la contraseña predeterminada de la cuenta de usuario de administrador al aprovisionar cualquier dispositivo SD-WAN o al implementar una nueva VPX SD-WAN SE. Este cambio se aplica mediante la CLI y la interfaz de usuario.

Existe una cuenta de mantenimiento del sistema - CBVWSSH, para el desarrollo y la depuración y no tiene permisos de inicio de sesión externos. Solo se puede acceder a la cuenta a través de la sesión de CLI de un usuario administrativo normal.

En este artículo

- Interfaz web SD-WAN

- Requisitos mínimos

- Limitaciones

- Citrix (anteriormente NetScaler SD-WAN) SD-WAN con AWS

- Descripción general de la AMI SD-WAN SE en AWS

- Crear una VPC en AWS: Virtual Private Cloud (VPC)

- Definir una puerta de enlace a Internet para la VPC

- Definir subredes para la VPC para diferenciar mgmt, LAN y WAN

- Definir tablas de enrutamiento para la subred de administración

- Definir tablas de enrutamiento para la subred WAN

- Definir tablas de enrutamiento para la subred LAN

- Crear una AMI SD-WAN SE

- Configurar SD-WAN SE AMI: Interfaz de administración web SD-WAN

- Agregue AMI SD-WAN SE a su entorno SD-WAN

- Solucionar problemas