Configurar el túnel de conector de nube entre un centro de datos y AWS/Azure

Puede configurar un túnel de conector de nube entre un centro de datos y AWS, o la nube de Azure.

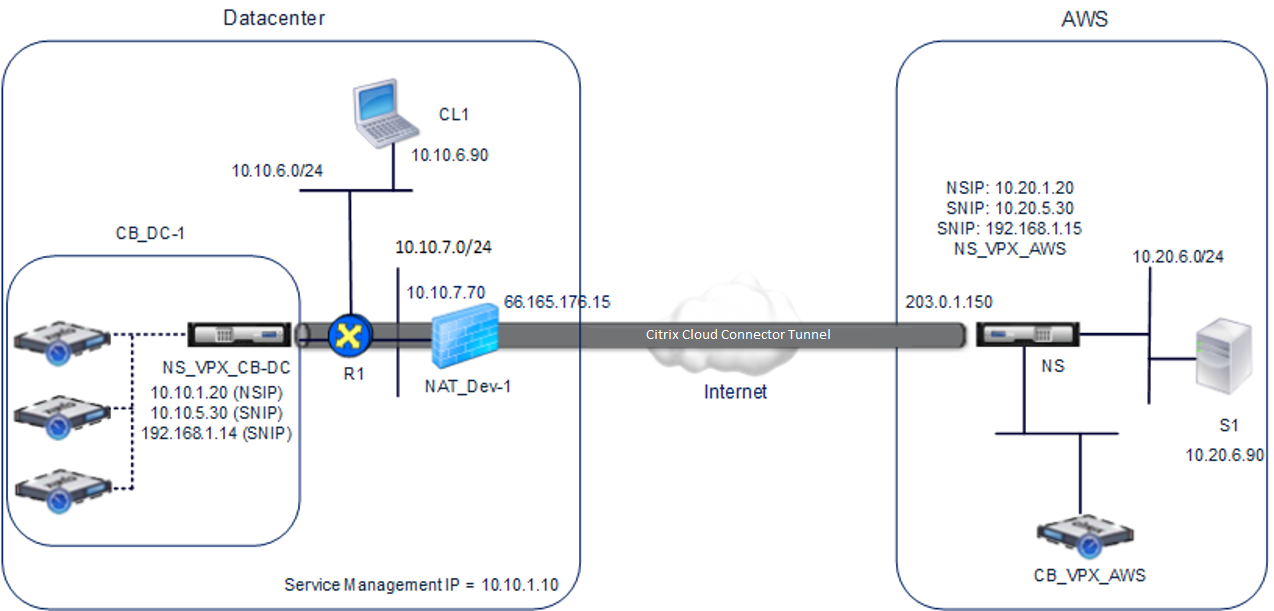

Considere un ejemplo en el que se configura un túnel de Citrix Cloud Connector entre el dispositivo Citrix SD-WAN WANOP CB_DC-1, que se implementa en modo WCCP/PBR de un brazo en un centro de datos, y la nube de AWS. CB_DC-1 está conectado al router R1. Un dispositivo NAT también está conectado a R1 para conexiones entre el centro de datos e Internet.

Nota: La configuración del ejemplo también funcionaría para cualquier tipo de implementación WANOP de Citrix SD-WAN. Esta configuración de este ejemplo incluye rutas basadas en directivas en lugar de netbridge para permitir que el tráfico de la subred deseada pase a través del túnel de Citrix Cloud Connector.

Como se muestra en la siguiente figura, el túnel del conector de Citrix Cloud se establece entre el dispositivo virtual Citrix NS_VPX_CB-DC, que se ejecuta en el dispositivo Citrix SD-WAN WANOP CB_DC-1 y el dispositivo virtual Citrix NS_VPX-AWS que se ejecuta en la nube de AWS. Para optimizar la WAN el flujo de tráfico a través del túnel de Citrix Cloud Connector, NS_VPX_CB-DC está emparejado con las instancias WANOP de Citrix SD-WAN que se ejecutan en CB_DC-1 y, en el lado de AWS, el dispositivo virtual Citrix SD-WAN WANOP CB_VPX-AWS está emparejado con NS_VPX-AWS.

En la tabla siguiente se enumeran los parámetros del centro de datos de este ejemplo.

| Entidad | Nombre | Detalles |

|---|---|---|

| Dirección IP del cliente CL1 | 10.10.6.90 | |

| Parámetros en el dispositivo NAT-Dev-1 | ||

| Dirección IP NAT en el lado público | 66.165.176.15 * | |

| Dirección IP NAT en el lado privado | 10.10.7.70 | |

| Configuración en CB_DC-1 | ||

| Dirección IP del servicio de administración de CB_DC-1 | 10.10.1.10 | |

| Configuración en NS_VPX_CB-DC que se ejecuta en CB_DC-1 | ||

| La dirección NSIP | 10.10.1.20 | |

| Dirección SNIP | 10.10.5.30 | |

| Perfil IPSec | CBC_DC_AWS_IPSec_Profile | Versión IKE = v2, Algoritmo de cifrado = AES, Algoritmo hash = HMAC SHA1 |

| Túnel Cloud Connector | CBC_DC_AWS | Dirección IP de extremo local del túnel Cloud Connector = 10.10.5.30, dirección IP de extremo remoto del Cloud Connector = dirección EIP pública asignada a la dirección de extremo de Cloud Connector (SNIP) en NS_VPX-AWS en AWS = 203.0.1.150*, protocolo de túnel = GRE e IPSEC, nombre de perfil IPSec = CBC_DC_AWS_IPSEC_PROFILE |

| Ruta basada en políticas | CBC_DC_AWS_PBR | Rango IP de origen = Subred en el centro de datos = 10.10.6.0-10.10.6.255, Intervalo IP de destino = Subred en AWS = 10.20.6.0-10.20.6.255, Tipo de salto siguiente = túnel IP, Nombre del túnel IP = CBC_DC_AWS |

*Deben ser direcciones IP públicas.

En la siguiente tabla se enumeran las opciones de configuración en la nube de AWS en este ejemplo.

| Entidad | Nombre | Detalles | | —— | —- | ——- | | Dirección IP del servidor S1 | | 10.20.6.90 | | **Configuración en NS_VPX-AWS** | | Dirección NSIP | | 10.20.1.20 | | Dirección EIP pública asignada a la dirección NSIP | | 203.0.1.120* | | Dirección SNIP | | 10.20.5.30 | | Dirección EIP pública asignada a la dirección SNIP | | 203.0.1.150* | | IPSec profile | CBC_DC_AWS_IPSec_Profile | IKE version = v2, Encryption algorithm = AES, Hash algorithm = HMAC SHA1 | | Cloud Connector tunnel | CBC_DC_AWS | Local endpoint IP address of the Cloud Connector tunnel =10.20.5.30, Remote endpoint IP address of the Cloud Connector tunnel = Public NAT IP address of NAT device NAT-Dev-1 in the datacenter = 66.165.176.15*, Tunnel protocol = GRE and IPSEC, IPSec profile name = CBC_DC_AWS_IPSec_Profile | | Policy based route | CBC_DC_AWS_PBR | Source IP range = Subnet in the AWS = 10.20.6.0-10.20.6.255, Destination IP range = Subnet in datacenter = 10.10.6.0-10.10.6.255, Next hop type = IP Tunnel, IP tunnel name = CBC_DC_AWS |

*Deben ser direcciones IP públicas.

Tanto NS_VPX_CB-DC, en CB_DC-1, como NS_VPX-AWS funcionan en modo L3. Permiten la comunicación entre redes privadas en el centro de datos y la nube de AWS. NS_VPX_CB-DC y NS_VPX-AWS permiten la comunicación entre el cliente CL1 en el centro de datos y el servidor S1 en la nube de AWS a través del túnel Cloud Connector. El cliente CL1 y el servidor S1 están en diferentes redes privadas.

Nota: AWS no admite el modo L2. Por lo tanto, es necesario tener solo el modo L3 habilitado en ambos extremos.

Para una comunicación adecuada entre CL1 y S1, el modo L3 está habilitado en NS_VPX_CB-DC y NS_VPX-AWS, y las rutas se configuran de la siguiente manera:

-

R1 tiene una ruta para llegar a S1 a través de NS_VPX_CB-DC.

-

NS_VPX_CB-DC tiene una ruta para llegar a NS_VPX-AWS a través de R1.

-

S1 debería tener una ruta que llegue a CL1 a través de NS_VPX-AWS.

-

NS_VPX-AWS tiene una ruta para llegar a NS_VPX_CB-DC a través de un router ascendente.

Las siguientes son las rutas configuradas en varios dispositivos de red en el centro de datos para que el túnel Cloud Connector funcione correctamente:

| Rutas | Red | Puerta de enlace |

|---|---|---|

| Rutas en el router R1 | ||

| Ruta para llegar al servidor S1 | 10.20.6.X/24 | Dirección SNIP del extremo del túnel de NS_VPX_CB-DC = 10.10.5.30 |

| Ruta para llegar al punto final remoto del túnel Cloud Connector | Dirección EIP asignada a la dirección SNIP del conector de nube de NS_VPX-AWS = 203.0.1.50 | Dirección IP privada del dispositivo NAT = 10.10.7.70 |

| Rutas en NS_VPX_CB-DC | ||

| Ruta para llegar a NS_VPX-AWS | Dirección EIP asignada a la dirección SNIP del conector de nube de NS_VPX-AWS = 203.0.1.50 | Dirección IP de R1 = 10.10.5.1 |

Las siguientes son las rutas configuradas en varios dispositivos de red en la nube de AWS para que el túnel Cloud Connector funcione correctamente:

| Rutas | Red | Puerta de enlace |

|---|---|---|

| Rutas en el servidor S1 | ||

| Ruta para llegar al cliente CL1 | 10.10.6.X/24 | Dirección SNIP del extremo del túnel de NS_VPX-AWS = 10.10.6.1 |

| Rutas en el dispositivo virtual de Citrix NS_VPX-AWS | ||

| Ruta para llegar a NS_VPX_CB-DC | Dirección IP pública de NAT_dev-1 en el centro de datos = 66.165.176.15* | Dirección IP del router ascendente en AWS |

A continuación se presenta el flujo de tráfico de un paquete de solicitud de cliente CL1 en el túnel Cloud Connector:

-

El cliente CL1 envía una solicitud al servidor S1.

-

La solicitud llega al dispositivo virtual Citrix NS_VPX_CB-DC que se ejecuta en el dispositivo Citrix SD-WAN WANOP CB_DC-1.

-

NS_VPX_CB-DC reenvía el paquete a una de las instancias WANOP de Citrix SD-WAN que se ejecuta en el dispositivo Citrix SD-WAN WANOP CB_DC-1 para la optimización de WAN. Después de procesar el paquete, la instancia WANOP de Citrix SD-WAN devuelve el paquete a NS_VPX_CB-DC.

-

El paquete de solicitud coincide con la condición especificada en la entidad PBR CBC_DC_AWS_PBR (configurada en NS_VPX_CB-DC), porque la dirección IP de origen y la dirección IP de destino del paquete de solicitud pertenecen al intervalo IP de origen y al intervalo IP de destino, respectivamente, establecidos en CBC_DC_AWS_PBR.

-

Dado que el túnel del conector de nube CBC_DC_AWS está enlazado a CBC_DC_AWS_PBR, el dispositivo prepara el paquete para enviarlo a través del túnel CBC_DC_AWS.

-

NS_VPX_CB-DC utiliza el protocolo GRE para encapsular cada uno de los paquetes de solicitud mediante la adición de un encabezado GRE y un encabezado IP GRE al paquete. El encabezado IP GRE tiene la dirección IP de destino establecida en la dirección IP del punto final del túnel del conector de la nube (CBC_DC-AWS) en el lado de AWS.

-

Para el túnel de Cloud Connector CBC_DC-AWS, NS_VPX_CB-DC comprueba los parámetros de asociación de seguridad (SA) IPSec almacenados para procesar paquetes salientes, según lo acordado entre NS_VPX_CB-DC y NS_VPX-AWS. El protocolo IPSec Encapsulating Security Payload (ESP) en NS_VPX_CB-DC utiliza estos parámetros de SA para los paquetes salientes, para cifrar la carga útil del paquete encapsulado GRE.

-

El protocolo ESP garantiza la integridad y confidencialidad del paquete mediante la función hash HMAC y el algoritmo de cifrado especificado para el túnel de Cloud Connector CBC_DC-AWS. El protocolo ESP, después de cifrar la carga útil GRE y calcular el HMAC, genera un encabezado ESP y un remolque ESP y los inserta antes y al final de la carga útil GRE cifrada, respectivamente.

-

NS_VPX_CB-DC envía el paquete resultante a NS_VPX-AWS.

-

NS_VPX-AWS comprueba los parámetros de asociación de seguridad (SA) IPSec almacenados para procesar paquetes entrantes, según lo acordado entre CB_DC-1 y NS_VPX-AWS para el túnel de Cloud Connector CBC_DC-AWS. El protocolo ESP IPSec en NS_VPX-AWS utiliza estos parámetros de SA para los paquetes entrantes y el encabezado ESP del paquete de solicitud para descifrar el paquete.

-

A continuación, NS_VPX-AWS descapsulará el paquete mediante la eliminación del encabezado GRE.

-

NS_VPX-AWS reenvía el paquete resultante a CB_VPX-AWS, que aplica el procesamiento relacionado con la optimización WAN al paquete. CB_VPX-AWS devuelve el paquete resultante a NS_VPX-AWS.

-

El paquete resultante es el mismo paquete que el recibido por CB_DC-1 en el paso 2. Este paquete tiene la dirección IP de destino establecida en la dirección IP del servidor S1. NS_VPX-AWS reenvía este paquete al servidor S1.

-

S1 procesa el paquete de solicitud y envía un paquete de respuesta. La dirección IP de destino del paquete de respuesta es la dirección IP del cliente CL1 y la dirección IP de origen es la dirección IP del servidor S1.