Emparejamiento seguro

Cuando un dispositivo tiene habilitado el emparejamiento seguro, las conexiones con un asociado para el que no tiene una relación de pares seguros no se cifran ni comprimen, aunque la aceleración del control de flujo TCP sigue estando disponible. La compresión está inhabilitada para garantizar que los datos almacenados en el historial de compresión de socios seguros no se puedan compartir con socios no seguros.

Cuando el dispositivo en un extremo de una conexión detecta que el otro dispositivo tiene habilitado el peering seguro, intenta abrir un túnel de señalización SSL. Si los dos dispositivos se autentican correctamente a través de este túnel, tienen una relación de peering segura. Todas las conexiones aceleradas entre los dos dispositivos están cifradas y la compresión está habilitada.

Nota

Un dispositivo con emparejamiento seguro habilitado no comprime las conexiones a socios no seguros, por lo que resulta difícil utilizar correctamente el mismo dispositivo con una combinación de asociados seguros y no protegidos. Tenga en cuenta este punto al diseñar su red acelerada.

Se requiere una contraseña de almacén de claves para acceder a los parámetros de seguridad. Esta contraseña de almacén de claves es diferente de la contraseña del administrador, para permitir que la administración de seguridad se separe de otras tareas. Si se restablece la contraseña del almacén de claves, se pierden todos los datos cifrados y las claves privadas existentes.

Para proteger los datos incluso en caso de robo del dispositivo, se debe volver a introducir la contraseña del almacén de claves cada vez que se reinicie el dispositivo. Hasta que esto se haga, el peering seguro y la compresión están inhabilitados.

Generar claves de seguridad y certificados

Los productos de Citrix SD-WAN WANOP se envían sin las claves y certificados necesarios para el túnel de señalización SSL. Debes generarlos tú mismo. Puede generar claves y certificados a través de su proceso normal para generar credenciales, o con el paquete openssl de http://www.openssl.org.

Para fines de prueba, puede generar y usar un certificado X509 autofirmado basado en una clave privada (que también genera). En producción, utilice certificados que hagan referencia a una autoridad certificadora de confianza. El siguiente ejemplo llama a openssl desde la línea de comandos en un PC para generar una clave privada ( my.key) y un certificado autofirmado ( my.crt):

pre codeblock

# Generate a 2048-bit private key

openssl genrsa -out my.key 2048

# Now create a Certificate Signing Request

openssl req -new -key my.key -out my.csr

# Finally, create a self-signed certificate with a 365-day expiration

openssl x509 -req -days 365 -in my.csr -signkey my.key -out my.crt

<!--NeedCopy-->

Para el uso de producción, consulte las directrices de seguridad de su organización.

Configurar emparejamiento seguro

Existen dos formas de establecer un peering seguro:

-

Con las credenciales generadas por los dispositivos.

-

Con las credenciales que usted mismo proporcione.

Dado que un dispositivo con peering seguro habilitado solo comprimirá las conexiones con dispositivos asociados con los que tenga una relación de peering segura, este procedimiento debe aplicarse al mismo tiempo a todos los dispositivos.

Para preparar los dispositivos para un peering seguro:

Realice el siguiente procedimiento en cada dispositivo de la red.

-

Instale una licencia criptográfica en el dispositivo. Sin una licencia criptográfica, la aceleración segura no está disponible.

-

Si aún no lo ha hecho, adquiera licencias criptográficas de Citrix.

-

Si utiliza un servidor de licencias de red, vaya a Configuración > Configuración del dispositivo > Licencias. En la secciónAgregar licencia, haga clic en editar, seleccione el servidor de licencias remoto y configure Crypto License Activado.

-

Si utiliza licencias locales, vaya a Configuración > Configuracióndel dispositivo>Licencias.En la páginaAgregar licencia, haga clic en la opción Servidor de licencias local y haga clic enAgregar para cargar una licencia criptográfica local.

-

Compruebe la instalación correcta de la licencia en la página Configuración > Configuración del equipo > Licencias. En Información de licencia, una licencia criptográfica debe mostrarse como activa y con una fecha de caducidad en el futuro.

-

-

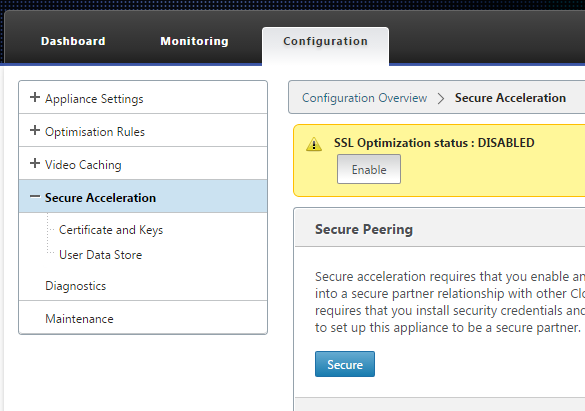

Vaya a la página Configuración > Aceleración segura. Si la página tiene un botón denominado Seguro, haga clic en él.

-

Si se le lleva a una pantalla de configuración de almacén de claves automáticamente, haga lo siguiente:

-

Introduzca una contraseña de almacén de claves dos veces y haga clic en Guardar.

-

Cuando la pantalla se actualice para mostrar la sección Secure Peering Certificates and Keys, haga clic en Habilitar Secure Peering and CA Certificate y, a continuación, haga clic en Guardar.

-

Vaya al paso 6.

-

-

Si no se le ha llevado a la pantalla Configuración del almacén de claves automáticamente, haga clic en el icono del lápiz debajo de Configuración del almacén de claves y, acontinuación, haga clic en el icono del lápiz debajo de Configuración del almacén de claves. Abra en el menú desplegable Estado del almacén de claves e introduzca dos veces una contraseña del almacén de claves. Haga clic en Guardar.

-

Habilite el peering seguro yendo a la página Configuración > Aceleración segura y haciendo clic en el botón Habilitar. Ignore cualquier advertencia en esta etapa. Esta configuración permite establecer un peering seguro cuando se completa la configuración adicional requerida.

-

Habilite el cifrado del historial de compresión yendo a Configuración > Almacén de datos de usuario de aceleración segura y haciendo clic en el icono del lápiz. Haga clic en Habilitar cifrado de discoy, a continuación, en Guardar. El cifrado del almacén de datos del usuario impide la lectura no autorizada del historial de compresión basado en el disco, en caso de que el dispositivo sea robado o devuelto a fábrica. La seguridad del cifrado de datos de disco se basa en la contraseña del almacén de claves. Esta función utiliza el cifrado AES-256. (El cifrado de datos de disco no cifra todo el disco, solo el historial de compresión.)

-

Si utiliza credenciales generadas por dispositivos, vaya al paso siguiente. Si utiliza sus propias credenciales, haga lo siguiente:

-

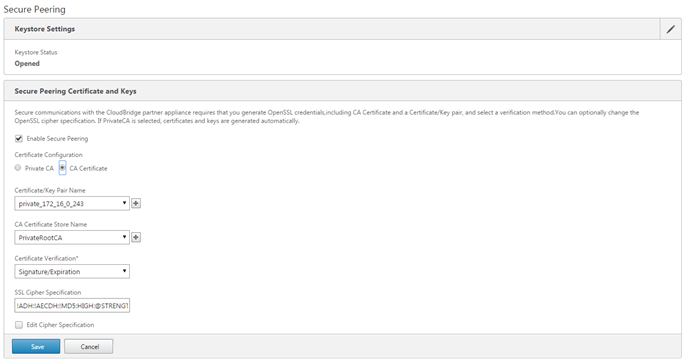

Vaya a Configuración > Aceleración segura y haga clic en el icono del lápiz en Secure Peering y, a continuación, haga clic en el icono del lápiz en Certificados y claves de Secure Peering. Haga clic en Habilitar configuración de pares seguros y certificados > Certificado de CA. Aparecen los campos de especificación de credenciales.

-

En Nombre del par de certificados y claves, haga clic en el icono + y cargue o pegue el par de certificados y claves para este dispositivo. Si las credenciales lo requieren, introduzca también la contraseña clave o la contraseña del archivo. Haga clic en Crear.

-

En Nombre del almacén de certificados de CA, haga clic en el icono + y cargue o pegue el certificado de CA para este dispositivo.

-

Mantenga los valores predeterminados para los campos Verificación de certificado y Especificación de cifrado SSL, a menos que su organización requiera lo contrario.

-

Haga clic en Guardar.

-

-

Repita para el resto de sus dispositivos.

-

Si está utilizando las credenciales que ha proporcionado usted mismo, se ha completado la configuración de pares seguros.

-

Si utiliza credenciales generadas por el dispositivo, realice el procedimiento siguiente.

Para utilizar el peering seguro con credenciales generadas pordispositivos:

-

Utilice el procedimiento Preparar los dispositivos para asegurar el peering, arriba, para preparar sus dispositivos para este procedimiento.

-

En un dispositivo de centro de datos, vaya a Configuración > Aceleración segura y haga clic en el botón Habilitar, si está presente, para habilitar el peering seguro.

-

Haga clic en el icono del lápiz en Secure Peering. El almacén de claves debe estar abierto. Si no lo es, ábrela ahora.

-

Haga clic en el icono del lápiz en Secure Peering Certificate and Keys. Haga clic en las opciones Habilitar pares seguros y CA privada y, a continuación, haga clic en Guardar. Esto generará un certificado de CA autofirmado local y un par de certificados y claves locales.

-

Haga clic en + en Peers conectados. Introduzca la dirección IP, el nombre de usuario del administrador y la contraseña del administrador de uno de sus dispositivos remotos y haga clic en Conectar. Esto emite un certificado de CA y un par de claves de certificado para el dispositivo remoto y lo copia en el dispositivo remoto.

Nota

Para los dispositivos WANOP SD-WAN, la dirección IP podría ser la dirección IP de cualquiera de la interfaz en la que está habilitado el acceso web. Para los dispositivos SD-WAN PE, la dirección IP es la dirección IP de administración.

-

Repita este proceso para los demás dispositivos remotos.

-

En el dispositivo del centro de datos, compruebe la conectividad en Supervisión > Socios y complementos > Socios seguros. Para cada dispositivo remoto, el contenido del campo Secure debe ser True y el Estado de conexión debe ser Connected Available.