Configurar compresión SSL

La característica de compresión SSL WO WO de Citrix SD-WAN permite la compresión multisesión de conexiones SSL (por ejemplo, tráfico HTTPS), lo que proporciona una relación de compresión de hasta 10, 000:1. Para obtener más información, consulte Compresión SSL.

Para que la compresión SSL funcione, el dispositivo Citrix SD-WAN WANOP necesita certificados del servidor o del cliente. Para admitir varios servidores, se pueden instalar varias claves privadas en el dispositivo, una por cada perfil SSL. Las reglas SSL especiales en las definiciones de clase de servicio coinciden con los servidores con los perfiles SSL y, por lo tanto, los perfiles SSL con las claves privadas.

La compresión SSL funciona en modo proxy dividido o proxy transparente, puede elegir el modo según sus requisitos. Para obtener más información, consulte Cómo funciona la compresión SSL.

Nota

Actualmente no se admite el modo proxy transparente.

Para habilitar el acceso seguro con el túnel SSL, el último protocolo SSL TLS 1.2 se utiliza en proxy SSL. Puede elegir utilizar el protocolo TLS1.2 o los protocolos TLS1.0, TLS1.1 y TLS1.2.

Nota

Los protocolos SSL v3 y SSL v2 ya no son compatibles.

Para configurar la compresión SSL:

-

Adquiera copias del certificado de CA del servidor y del par de claves de certificado privado e instálelas en el dispositivo del servidor. Es probable que estas credenciales sean específicas de la aplicación. Es decir, un servidor puede tener credenciales diferentes para un servidor web Apache que para un Exchange Server que ejecuta RPC a través de HTTPS.

-

Puede elegir crear un perfil SSL de proxy dividido o un perfil SSL de proxy transparente.

Para obtener información sobre la configuración del perfil SSL de proxy dividido, consulte la sección Configuración de un perfil SSL de proxy dividido a continuación.

Para obtener información sobre la configuración del perfil SSL de proxy transparente, consulte la sección Configuración del perfil SSL de proxy transparente a continuación.

Nota

Actualmente no se admite el perfil SSL de proxy transparente.

-

Adjunte el perfil SSL a una clase de servicio en el dispositivo del lado del servidor. Esto se puede hacer creando una nueva clase de servicio basada en la IP del servidor o modificando una clase de servicio existente.

Para obtener más información, consulte la sección Creación o Modificación de la Clase de Servicio a continuación.

-

Establezca clases de servicio en el dispositivo del cliente. El tráfico SSL no se comprime a menos que caiga en una clase de servicio, en el dispositivo del cliente, que habilite la aceleración y la compresión. Puede ser una regla de clase de servicio ordinaria, no una regla SSL (solo el dispositivo del lado del servidor necesita reglas SSL), pero debe habilitar la aceleración y la compresión. El tráfico entra en una clase de servicio existente, como HTTPS u Otro tráfico TCP. Si la directiva de esta clase habilita la aceleración y la compresión, no se necesita ninguna configuración adicional.

-

Verifique el funcionamiento de la regla. Enviar tráfico que debería recibir aceleración SSL a través de los dispositivos. En el dispositivo del lado del servidor, en la ficha Supervisión: Optimización: Conexiones: Conexiones aceleradas, la columna Clase de servicio debe coincidir con la clase de servicio configurada para una aceleración segura, y la columna Proxy SSL debe mostrar True para las conexiones adecuadas.

Configurar un perfil SSL de proxy dividido

Para configurar un perfil SSL de proxy dividido:

-

En el dispositivo Citrix SD-WAN WO del lado del servidor, vaya a Configuración > Aceleración segura > Perfil SSL y haga clic en Agregar perfil.

Nota

Puede agregar manualmente un perfil SSL o importar uno almacenado en el equipo local.

-

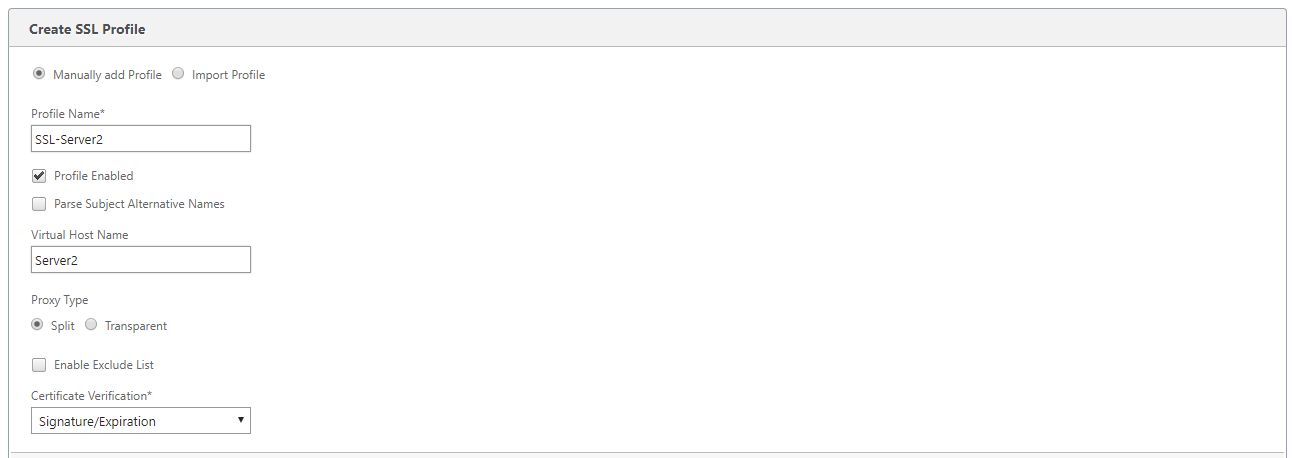

En el campo Nombre de perfil, introduzca un nombre para el perfil SSL y seleccione Perfil habilitado.

-

Si el servidor SSL utiliza más de un nombre de host virtual, en el campo Nombre de host virtual, escriba el nombre de host virtual de destino. Éste es el nombre de host que aparece en las credenciales del servidor.

Nota

Para admitir varios hosts virtuales, cree un perfil SSL independiente para cada nombre de host.

-

Elija Dividir tipo de proxy.

-

En el campo Verificación de certificados, conserve el valor predeterminado (Firma/Expiración) a menos que las directivas dicten lo contrario.

-

Realice la configuración de proxy del lado del servidor:

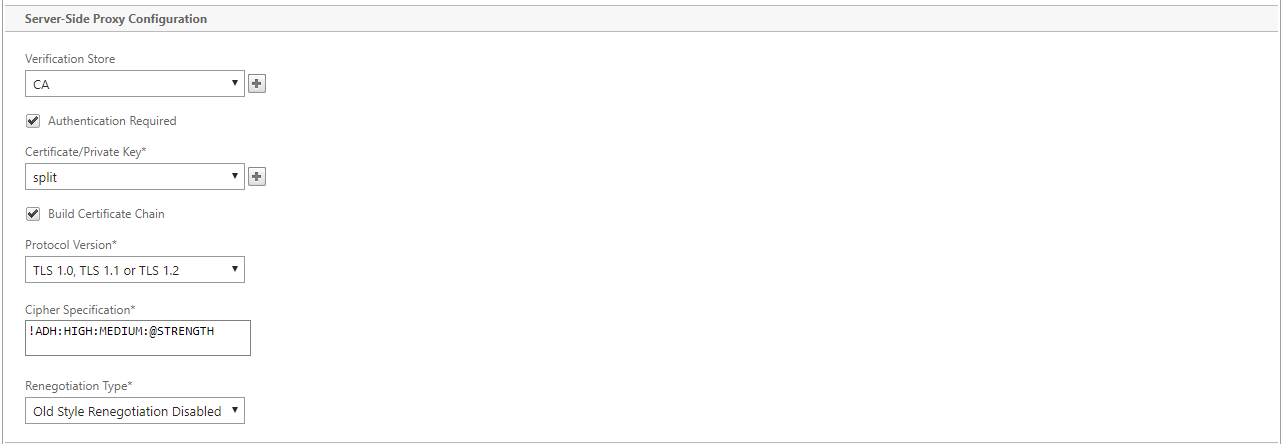

En el campo Almacén de verificación, seleccione una entidad emisora de certificados (CA) de servidor existente o haga clic en + para cargar una entidad emisora de certificados de servidor.

Elija Autenticación requerida y en el campo Certificado/Clave privada seleccione un par de claves de certificado o haga clic en + para cargar un par de claves de certificado.

En el campo Versión del protocolo, seleccione los protocolos que acepta el servidor.

Nota

Citrix SD-WAN WO admite una combinación de TLS1.0, TLS1.1 o TLS1.2o TLS1.2 solamente**.** Los protocolos SSL SSLv3 y SSLv2 no son compatibles.

Si es necesario, modifique la cadena de especificación de cifrado mediante la sintaxis OpenSSL.

Si es necesario, seleccione el tipo de renegociación en la lista implementable Tipo de renegociación para permitir la renegociación de sesiones SSL del lado del cliente.

-

Realice la configuración del proxy del lado del cliente:

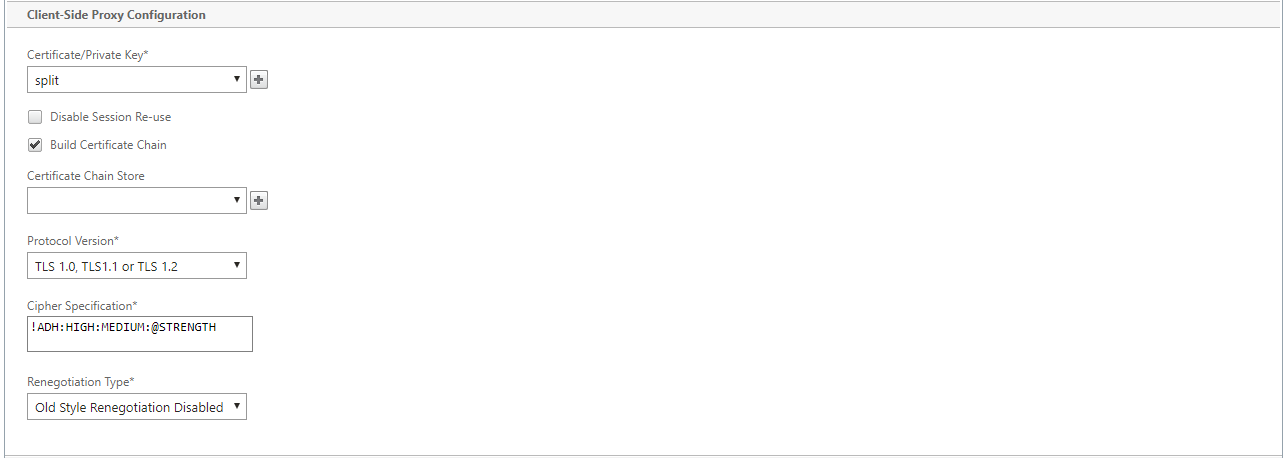

En el campo Certificado/Clave privada, conserve el valor predeterminado.

Elija Crear cadena de certificados para permitir que el dispositivo del lado del servidor cree la cadena de certificados SSL.

Si es necesario, seleccione o cargue un almacén de CA para utilizarlo como Almacén de cadena de certificados.

En el campo Versión del protocolo, seleccione las versiones de protocolo que quiere admitir en el lado del cliente.

Nota

Citrix SD-WAN WO admite una combinación de TLS1.0, TLS1.1 o TLS1.2, o TLS1.2 solamente**.** Los protocolos SSL SSLv3 y SSLv2 no son compatibles.

Si es necesario, modifique la especificación de cifrado del lado cliente.

Si es necesario, seleccione el tipo de renegociación en la lista implementable Tipo de renegociación para permitir la renegociación de sesiones SSL del lado del cliente.

-

Haga clic en Crear.

Configurar perfil SSL de proxy transparente

Para configurar un perfil SSL de proxy transparente:

-

En el dispositivo Citrix SD-WAN WO del lado del servidor, vaya a Configuración > Aceleración segura > Perfil SSL y haga clic en Agregar perfil.

Nota

Puede agregar manualmente un perfil SSL o importar uno almacenado en el equipo local.

-

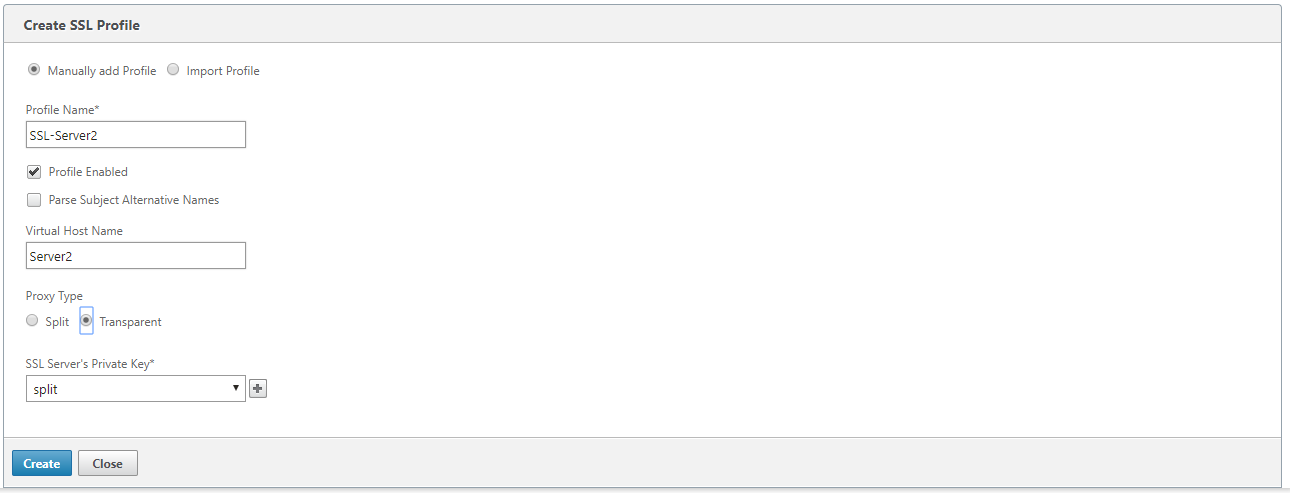

En el campo Nombre de perfil, introduzca un nombre para el perfil SSL y seleccione Perfil habilitado.

-

Si el servidor SSL utiliza más de un nombre de host virtual, en el campo Nombre de host virtual, escriba el nombre de host virtual de destino. Éste es el nombre de host que aparece en las credenciales del servidor.

Nota

Para admitir varios hosts virtuales, cree un perfil SSL independiente para cada nombre de host.

-

Elija Tipo de proxy transparente.

-

En el campo Clave privada del servidor SSL, seleccione la clave privada del servidor en el menú implementable o haga clic en + para cargar una nueva clave privada.

-

Haga clic en Crear.

Crear o modificar la clase de servicio

Para crear o modificar la clase de servicio y adjuntar el perfil SSL:

-

En la interfaz web del dispositivo Citrix SD-WAN WO, vaya a Configuración > Reglas de optimización > Clases de servicio y haga clic en Agregar. Para modificar una clase de servicio existente, seleccione la clase de servicio adecuada y haga clic en Modificar.

-

En el campo Nombre, escriba un nombre para la nueva clase de servicio (por ejemplo, HTTPS acelerado).

-

Habilite la compresión estableciendo la directiva de aceleración en Disco, Memoria o Control de flujo.

-

En la sección Reglas de filtro, haga clic en Agregar.

-

En el campo Dirección IP de destino, escriba la dirección IP del servidor (por ejemplo, 172.16.0.1 o, equivalente, 172.16.0.1/32.

-

En el campo Dirección, establezca la regla en Unidireccional. Los perfiles SSL están inhabilitados si se especifica Bidireccional.

-

En la sección Perfiles SSL, seleccione el perfil SSL que creó y muévalo a la sección Configurado.

-

Haga clic en Crear para crear la regla.

-

Haga clic en Crear para crear la clase de servicio.

Comando CLI actualizado

Citrix SD-WAN WO 9.3 admite el protocolo SSL TLS1.2 más reciente. Puede elegir utilizar el protocolo TLS1.2 o cualquier versión de los protocolos TLS. Los protocolos SSL v3 y SSL v2, y los perfiles SSL proxy transparente no son compatibles. Los comandos add ssl-profile y set ssl-profile CLI se actualizan para reflejar estos cambios.

add ssl-profile:

*-name “profile-name”*

*\[-state {enable, disable}\]*

*-proxy-type split*

*\[-virtual-hostname “hostname”\]*

*-cert-key “cert-key-pair-name”*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-server-side-protocol { TLS-1.2, TLS-version-any}\]*

*\[-server-side-ciphers “ciphers”\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key “cert-key-pair-name”\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version { TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers “ciphers”\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

set ssl-profile:

*-name “profile-name” \[-state {enable, disable}\]*

*\[-proxy-type split\]*

*\[-virtual-hostname “hostname”\]*

*\[-cert-key “cert-key-pair-name”\]*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-server-side-protocol {TLS-1.2, TLS-version-any}\]*

*\[-server-side-ciphers “ciphers”\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key “cert-key-pair-name”\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version {TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers “ciphers”\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*