Modos de implementación

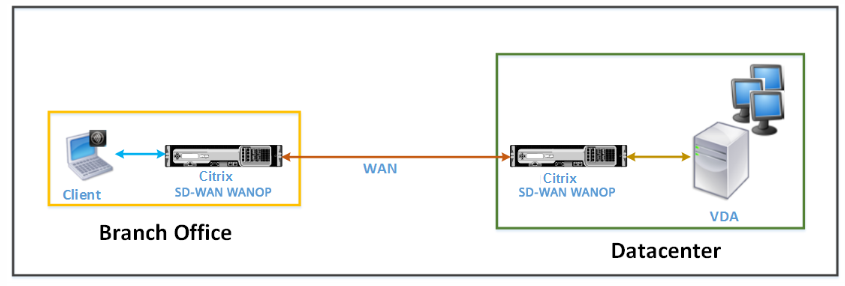

En una implementación típica de Citrix SD-WAN WANOP, los dispositivos WANOP de Citrix SD-WAN están emparejados entre sucursales y centros de datos. Instalar recursos compartidos, como VDA, en el centro de datos. Los clientes de varias sucursales acceden a los recursos del centro de datos mediante Citrix Receiver, como se muestra en la siguiente imagen.

Una topología de implementación WANOP típica de Citrix SD-WAN

Los clientes instalan un producto de software Citrix Receiver, como Citrix Receiver para HTML5, en sus equipos locales y lo utilizan para acceder a los recursos del centro de datos. Las conexiones a través del par de dispositivos Citrix SD-WAN WANOP están optimizadas.

Comprender los mensajes intercambiados entre el cliente y el servidor

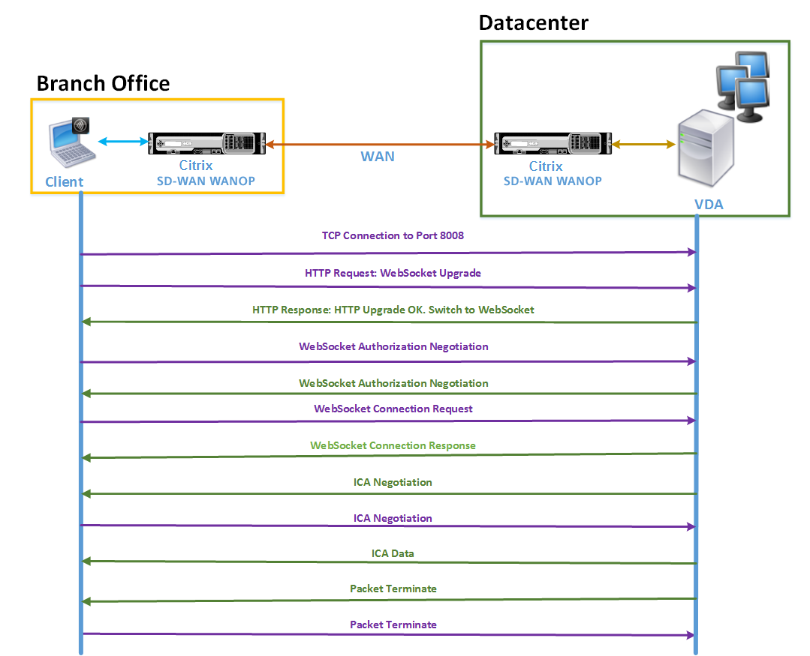

Al igual que con cualquier tipo de conexión de red, un cliente que utiliza Citrix Receiver para HTML5 intercambia varios mensajes con el servidor. La siguiente imagen muestra un flujo típico de mensajes entre el cliente y el servidor cuando se establece una conexión entre ellos.

Como se muestra en la imagen anterior, la siguiente secuencia de mensajes se intercambia entre el cliente y el servidor cuando un cliente de una sucursal desea acceder a los recursos del servidor del centro de datos:

-

El cliente utiliza Citrix Receiver para HTML5 para enviar una solicitud de conexión TCP al VDA en el puerto 8008.

-

Después de establecer la conexión TCP, el cliente envía una solicitud de actualización de WebSocket al VDA.

-

VDA responde a la solicitud de actualización y cambia al protocolo WebSocket.

-

El cliente y el VDA negocian la autorización de WebSocket.

-

El cliente envía una solicitud de conexión WebSocket al VDA.

-

VDA responde a la solicitud de conexión WebSocket.

-

VDA inicia la negociación ICA con el cliente.

-

Después de la negociación ICA, VDA comienza a transmitir datos ICA.

-

VDA envía un mensaje de finalización de paquetes.

-

El cliente responde con el mensaje de finalización del paquete.

Nota

El ejemplo anterior enumera los mensajes de ejemplo intercambiados por ICA a través de WebSocket. Si está utilizando ICA sobre el protocolo de puerta de enlace común (CGP), el cliente y el servidor negocian CGP en lugar de WebSocket. Sin embargo, para ICA sobre TCP, el cliente y el servidor negocian ICA.

Dependiendo de los componentes que haya implementado en la red, la conexión termina en diferentes puntos. La imagen anterior representa una topología que no tiene componentes adicionales implementados en la red. Como resultado, el cliente se comunica directamente con VDA en el puerto 8008. Sin embargo, si ha instalado una puerta de enlace, como Citrix Gateway, en el centro de datos, la conexión se establece con la puerta de enlace y proxies VDA. Hasta que la Gateway negocie la autorización de WebSocket, no hay comunicación con VDA. Después de que la puerta de enlace haya negociado la autorización de WebSocket, abre una conexión con VDA. A partir de entonces, la Gateway actúa como intermediario y pasa mensajes del cliente al VDA y viceversa.

Del mismo modo, si se crea un túnel VPN entre un complemento de Citrix Gateway instalado en el cliente y Citrix Gateway instalado en el centro de datos, la puerta de enlace reenvía de forma transparente todos los mensajes del cliente, inmediatamente después de establecer una conexión TCP, a VDA, y viceversa.

Nota

Para optimizar una conexión que requiere cifrado SSL de extremo a extremo, se establece una conexión TCP en el puerto 443 del VDA.

Modos de implementación compatibles

Al configurar un dispositivo Citrix SD-WAN WANOP para optimizar Citrix Receiver para HTML5, puede considerar cualquiera de los siguientes modos de implementación, dependiendo de los requisitos de red. Para optimizar las conexiones de Citrix Receiver para HTML5, los dispositivos Citrix SD-WAN WANOP admiten los siguientes modos de implementación:

-

Acceso directo

-

Acceso directo con cifrado SSL de extremo a extremo

-

Modo de proxy ICA

-

Modo de proxy ICA con cifrado SSL de extremo a extremo

-

Modo de red privada virtual completa (VPN)

-

Modo de red privada virtual completa (VPN) con cifrado SSL de extremo a extremo

Acceso directo:

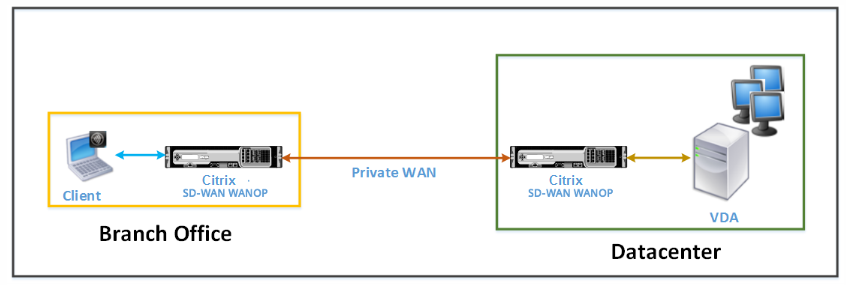

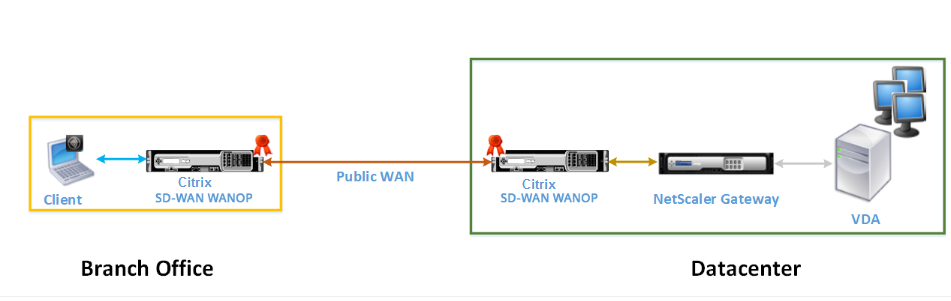

La siguiente imagen muestra la topología de implementación de Citrix Receiver para HTML5 instalada en el cliente en el modo de acceso directo.

Dispositivos Citrix SD-WAN WANOP implementados en modo de acceso directo

En el modo de acceso directo, se instala un par de dispositivos Citrix SD-WAN WANOP en una sucursal y en el centro de datos en modo inline. Un cliente accede a los recursos de VDA a través de Citrix Receiver para HTML5 a través de la WAN privada. Las conexiones desde el cliente a los recursos de VDA se protegen mediante el cifrado en el nivel ICA. Los mensajes intercambiados entre el cliente y el VDA se explican en Descripción de los mensajes intercambiados entre el cliente y el servidor.

Los dispositivos Citrix SD-WAN WANOP instalados entre el cliente y el centro de datos VDA optimizan las conexiones de Citrix Receiver para HTML5 establecidas entre ellos.

Una implementación de acceso directo es adecuada para una intranet corporativa en la que los clientes se conectan sin usar Citrix Gateway ni ningún otro firewall. Implementar una configuración con acceso directo cuando los dispositivos Citrix SD-WAN WANOP se implementan en modo en línea y un cliente de una WAN privada se conecta a los recursos del VDA.

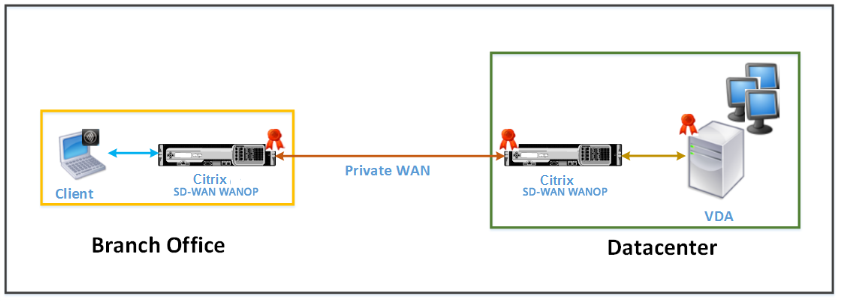

Acceso directo con cifrado SSL de extremo a extremo:

La siguiente imagen muestra la topología de implementación de Citrix Receiver para HTML5 instalada en el cliente en el modo de acceso directo protegido con cifrado SSL de extremo a extremo.

Dispositivos Citrix SD-WAN WANOP implementados en modo de acceso directo protegidos con cifrado SSL de extremo a extremo

El acceso directo con el modo de cifrado SSL de extremo a extremo es similar al modo de acceso directo, con la diferencia de que la conexión entre el cliente y los recursos de VDA está protegida por el cifrado SSL y utiliza el puerto 443 en lugar del puerto 8008 para la conexión.

En esta implementación, la comunicación entre un par de dispositivos Citrix SD-WAN WANOP se asegura al hacer que los dos dispositivos sean socios seguros. Esta implementación es adecuada para una red corporativa en la que las conexiones entre el cliente y los recursos de VDA están protegidas mediante el cifrado SSL.

Nota

Debe configurar los certificados adecuados en los dispositivos para crear asociados seguros. Para obtener más información acerca de la asociación segura, consulte Peering seguro.

Modo de proxy ICA:

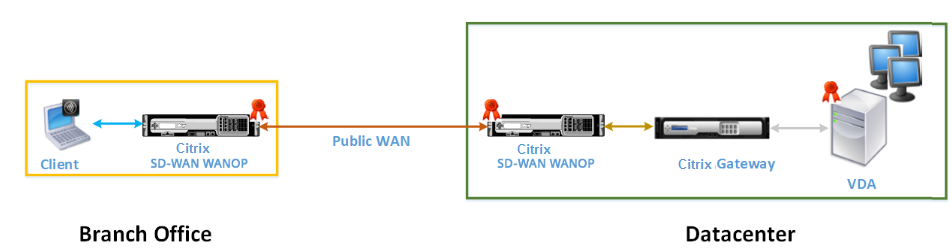

La siguiente imagen muestra la topología de implementación de Citrix Receiver para HTML5 instalada en el cliente en modo proxy ICA.

Dispositivos Citrix SD-WAN WANOP implementados en modo proxy ICA

En el modo proxy ICA, se instala un par de dispositivos Citrix SD-WAN WANOP en toda la sucursal y un centro de datos en modo en línea. Además, instale Citrix Gateway, que es proxy de VDA, en el centro de datos. Un cliente accede a los recursos de VDA a través de Citrix Receiver para HTML5 a través de la WAN pública. Dado que la puerta de enlace es proxy del VDA, se establecen dos conexiones: una conexión SSL entre el cliente y Citrix Gateway y una conexión segura ICA entre Citrix Gateway y VDA. Citrix Gateway establece una conexión con recursos VDA en nombre del cliente. Las conexiones desde la Gateway a los recursos de VDA se protegen mediante el cifrado en el nivel ICA.

Los mensajes intercambiados entre el cliente y el VDA se explican en Descripción de los mensajes intercambiados entre el cliente y el servidor.Sin embargo, en este caso, la conexión finaliza en Citrix Gateway. La puerta de enlace hace de proxy en el VDA y abre una conexión a VDA solo después de que haya negociado la autorización de WebSocket. A continuación, la Gateway pasa de forma transparente los mensajes del cliente al VDA y viceversa.

Si espera que los usuarios accedan a los recursos de VDA desde una WAN pública, puede considerar la implementación de la configuración del modo de proxy ICA.

Nota

Debe configurar los certificados adecuados en los dispositivos para crear asociados seguros. Para obtener más información acerca de la asociación segura, consulte Peering seguro.

Modo proxy ICA con cifrado SSL de extremo a extremo:

La siguiente imagen muestra la topología de implementación de Citrix Receiver para HTML5 instalada en el cliente en modo proxy ICA protegido con cifrado SSL de extremo a extremo.

Dispositivos WANOP de Citrix SD-WAN implementados en modo proxy ICA protegidos con cifrado SSL de extremo a extremo

El modo Proxy ICA con modo de cifrado SSL de extremo a extremo es similar al modo Proxy ICA normal, con la diferencia de que la conexión entre Citrix Gateway y VDA está asegurada mediante cifrado SSL en lugar de utilizar una conexión segura ICA. En este escenario, debe instalar los certificados adecuados en el dispositivo Citrix SD-WAN WANOP y en el VDA. La conexión entre Citrix Gateway y VDA utiliza el puerto 443 en lugar del puerto 8008, como en el caso del modo Proxy ICA ordinario.

Esta implementación es adecuada para una red en la que debe proteger la comunicación integral entre los clientes y el VDA, incluida la conexión entre Citrix Gateway y VDA.

Modo de red privada virtual completa (VPN):

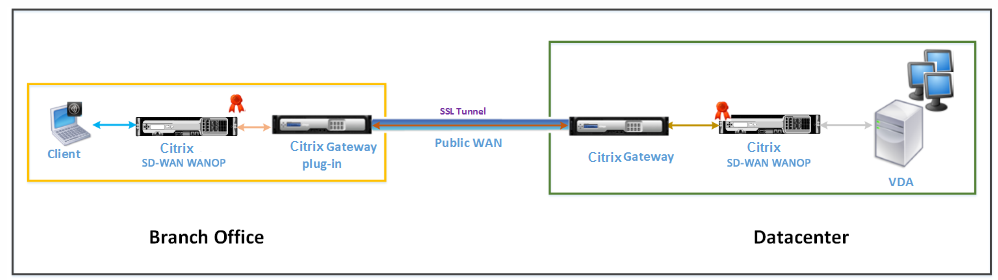

En la siguiente imagen se muestra la topología de implementación de Citrix Receiver para HTML5 instalada en el cliente en el modo de red privada virtual (VPN) completo.

Dispositivos Citrix SD-WAN WANOP implementados en modo VPN

En el modo VPN completo, se instala un par de dispositivos Citrix SD-WAN WANOP en una sucursal y en el centro de datos en modo en línea. Además de Citrix Receiver para HTML5, instale el complemento Citrix Gateway en el cliente y Citrix Gateway interconectando la red externa en el centro de datos. El complemento Citrix Gateway en el cliente y Citrix Gateway en el centro de datos crean un túnel SSL o VPN a través de la red cuando establecen una conexión. Como resultado, el cliente tiene un acceso seguro directo a los recursos del VDA, con una conexión transparente a través del dispositivo Citrix SD-WAN WANOP. Cuando la conexión del cliente finaliza en Citrix Gateway, la puerta de enlace abre una conexión transparente al puerto 8008 del VDA.

Los mensajes intercambiados entre el cliente y el VDA se explican en la sección Descripción de los mensajes intercambiados entre el cliente y el servidor. Sin embargo, en este caso, la conexión finaliza en Citrix Gateway. La Gateway hace proxy VDA y abre una conexión transparente a VDA en el puerto 8008, y pasa de forma transparente todos los mensajes del cliente al VDA y viceversa.

El complemento WANOP de Citrix SD-WAN permite al cliente acceder a los recursos independientemente de la ubicación del cliente. Cuando espera que los clientes necesiten acceso a los recursos de VDA desde ubicaciones distintas de sus escritorios, puede implementar la configuración en modo de red privada virtual (VPN) completa.

Esta implementación es adecuada para las organizaciones que esperan que sus empleados accedan a los recursos cuando viajan.

Modo de red privada virtual completa (VPN) con cifrado SSL de extremo a extremo:

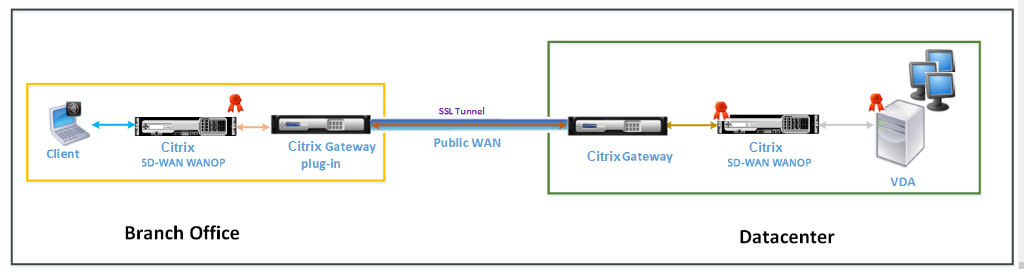

La siguiente imagen muestra la topología de implementación de Citrix Receiver para HTML5 instalada en el cliente en el modo VPN completo protegido con cifrado SSL de extremo a extremo.

Dispositivos WANOP de Citrix SD-WAN implementados en modo VPN protegidos con cifrado SSL de extremo a extremo

El modo de red privada virtual completa (VPN) con implementación de cifrado SSL de extremo a extremo es similar al modo VPN completo normal, con la diferencia de que la comunicación entre Citrix Gateway y VDA está protegida mediante cifrado SSL y utiliza el puerto 443 en lugar del puerto 8008.

Esta implementación es adecuada para organizaciones que necesitan cifrado SSL de extremo a extremo para los recursos a los que acceden los empleados que viajan.