Integración de Palo Alto mediante el uso de túneles IPSec

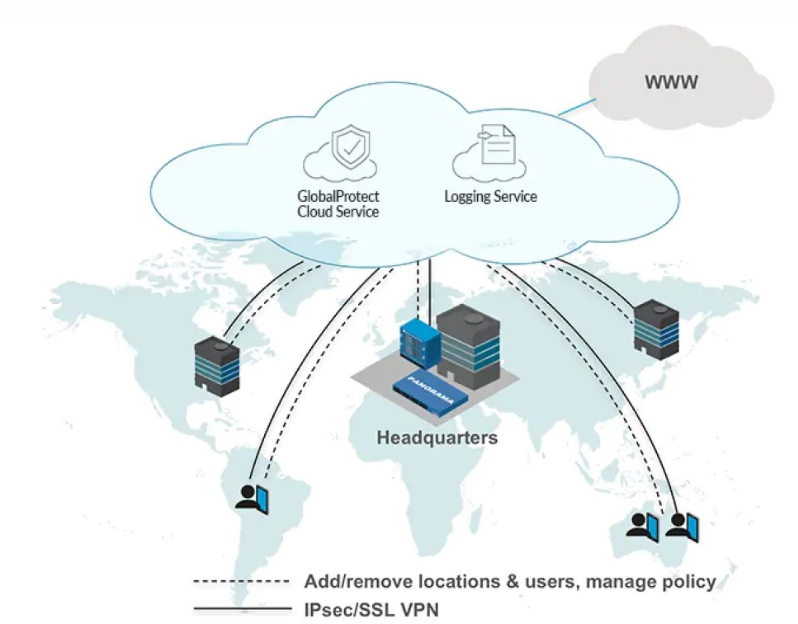

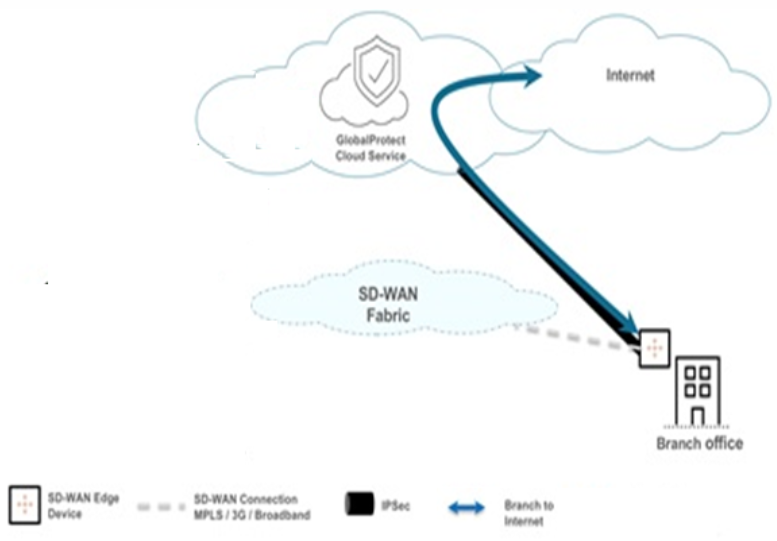

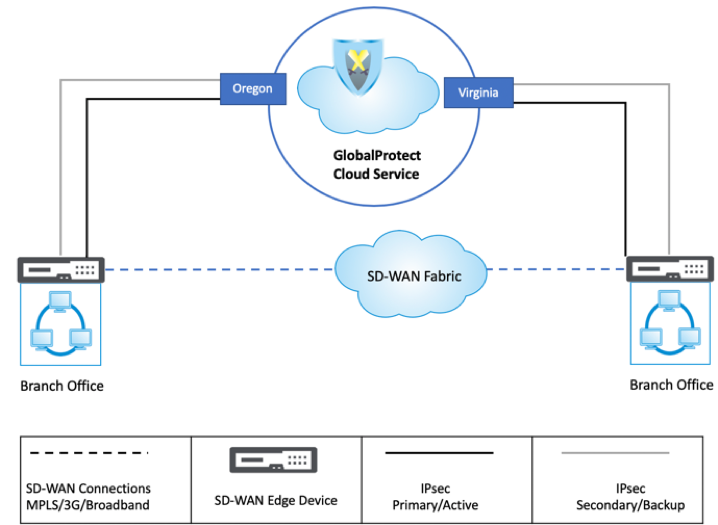

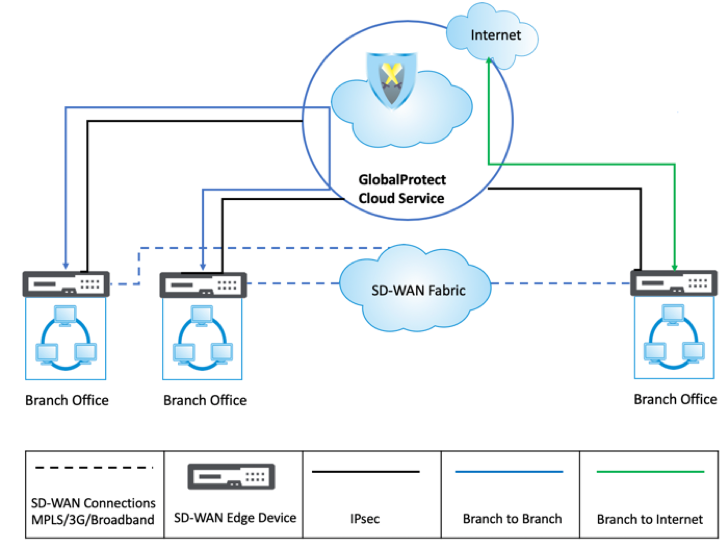

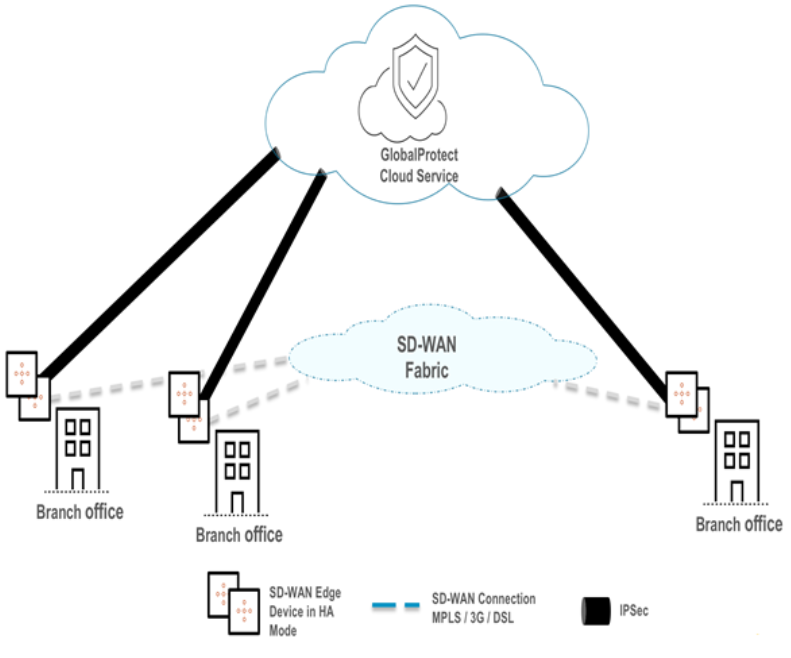

Las redes Palo Alto ofrecen una infraestructura de seguridad basada en la nube para proteger redes remotas. Proporciona seguridad al permitir a las organizaciones configurar firewalls regionales basados en la nube que protegen la estructura SD-WAN.

La solución Citrix SD-WAN ya ofrecía la capacidad de eliminar el tráfico de Internet de la sucursal. Esto es fundamental para ofrecer una experiencia de usuario más confiable y de baja latencia, a la vez que se evita la introducción de una costosa pila de seguridad en cada sucursal. Citrix SD-WAN y Palo Alto Networks ahora ofrecen a las empresas distribuidas una forma más confiable y segura de conectar a los usuarios de sucursales con aplicaciones en la nube.

Los dispositivos Citrix SD-WAN pueden conectarse a la red de servicio en la nube de Palo Alto (GlobalProtect Cloud Service) a través de túneles IPSec en el sitio del cliente.

Los principales beneficios incluyen:

-

Seguridad de próxima generación entregada en todo el mundo.

-

Agregue y administre ubicaciones: usuarios e implementación de directivas de forma centralizada.

-

Reenvíe el tráfico del túnel IPSec a la red Palo Alto.

-

Configurar el dispositivo SD-WAN en modo de alta disponibilidad: si un dispositivo falla, el túnel IPSec se establece a través de otro dispositivo.

-

Implementaciones de redirección y reenvío virtuales.

-

Un enlace WAN como parte de los servicios de Internet.

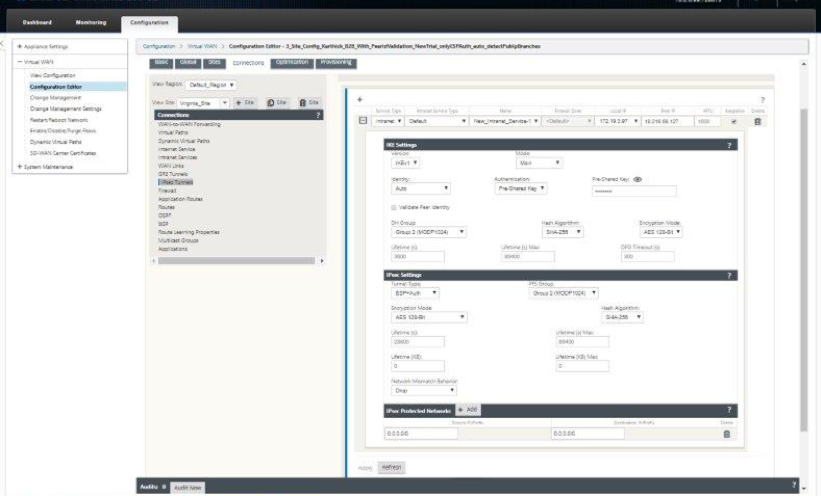

Configure lo siguiente en la GUI de Citrix SD-WAN:

- Configurar túnel IPSec.

- Configure la red protegida IPSec con redes LAN locales como subred de origen y subred de destino como 0.0.0.0/0 (para enviar todo el tráfico de Internet a través del túnel).

Configure lo siguiente en Palo Alto:

- Configure todos los detalles necesarios del túnel IP.

- Configurar IPSec Peer con la dirección IP de origen público del túnel IPSec SD-WAN.

Verificar la conexión de tráfico de extremo a extremo:

- Desde la subred LAN de la sucursal, acceda a los recursos de Internet.

- Compruebe que el tráfico atraviesa el túnel IPSec Citrix SD-WAN al servicio de nube global Protect Palo Alto.

- Verifique que la directiva de seguridad de Palo Alto se aplique al tráfico.

- Verifique que la respuesta de Internet al host en una sucursal llegue a través.

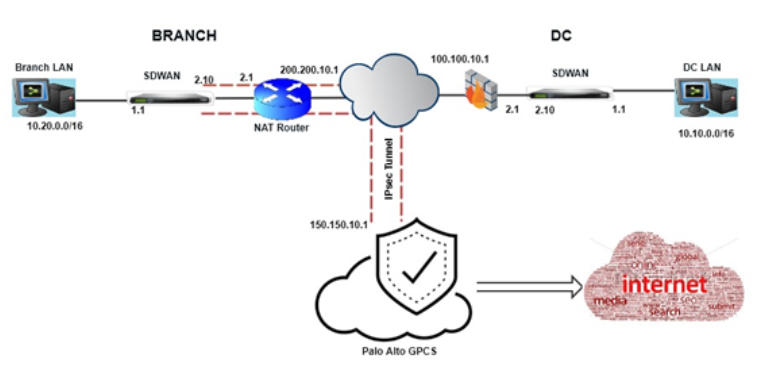

Caso de uso 1: sucursal a Internet

-

Establezca el túnel IPSec desde cada sucursal al GPCS del servicio de nube GlobalProtect Palo Alto.

-

Para la comunicación de sucursales a Internet, configure redes protegidas con redes pertenecientes a ambas sucursales.

-

Para la ruptura directa de Internet a través de GPCS, configure redes protegidas IPSec en SD-WAN con subred de destino como 0.0.0.0/0.

Caso de uso 2: Túneles Activos-Standby-Túneles desde SDWAN a Internet a través de Palo Alto

Para activo/en espera, se establecen dos túneles IPSec con los mismos parámetros y las mismas redes protegidas para el GPCS y solo un túnel estará activo todo el tiempo y otro estará en modo de espera. Esto actuará como una sola unidad conversa. Para todas las redes protegidas que quiere proporcionar protección IPSec, debe configurarse tanto en el túnel activo como en espera. Así que si un túnel baja otro túnel aparece con todas las redes activas. Esto permite que los túneles estén disponibles todo el tiempo para redirigir el tráfico de Internet mediante la configuración de redes protegidas IPSec.

- Posibilidad de tener varios túneles IPSec creados con Palo Alto desde SD-WAN

- Activa

- En espera

- SD-WAN se crea con varios túneles IPSec mediante servicios de Intranet y la configuración IKE/IPSec coincidente (uno para activo y otro para espera).

- Agregue todas las redes protegidas de forma redundante para todas las configuraciones de túnel IPSec.

- Palo Alto alberga el túnel activo y de espera.

- SD-WAN formará túneles con tráfico y procesará para las redes protegidas a través del túnel IPSec activo primero (si el túnel primario es elegible)

-

Si el túnel primario desciende en el extremo SD-WAN o en el extremo de Palo Alto, el tráfico pasa por el túnel secundario (el mismo caso para el tráfico antiguo y el nuevo).

Las asociaciones de seguridad IPSec (SA) se forman como parte de la formación de túneles primario y secundario. Por lo tanto, la transición del tráfico tarda algún tiempo (3-5 segundos) en detectar el nuevo secundario y procesar todo el tráfico a través del túnel IPSec recién activo. La detección del túnel principal para procesar el tráfico depende de la elegibilidad de la ruta y se convierte en NO si el túnel cae y se hace YES si está activado.

-

Si el túnel primario vuelve a aparecer, entonces el tráfico se envía de nuevo a través del túnel primario.

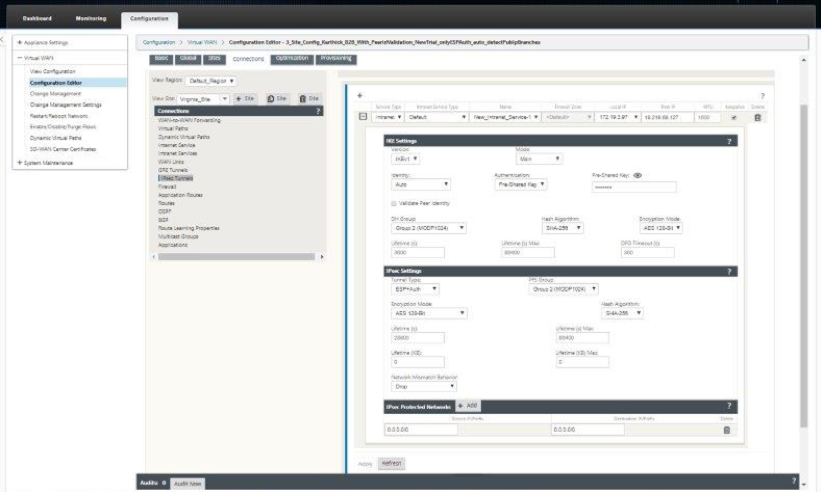

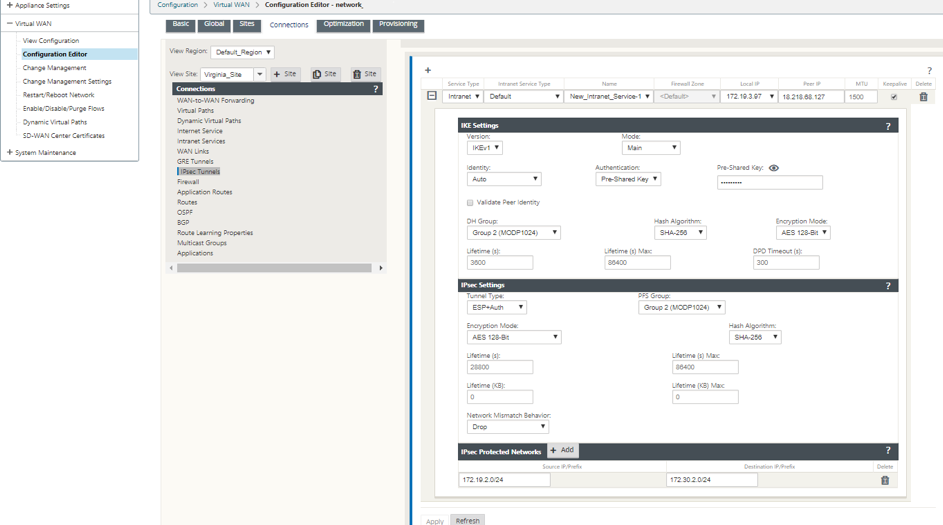

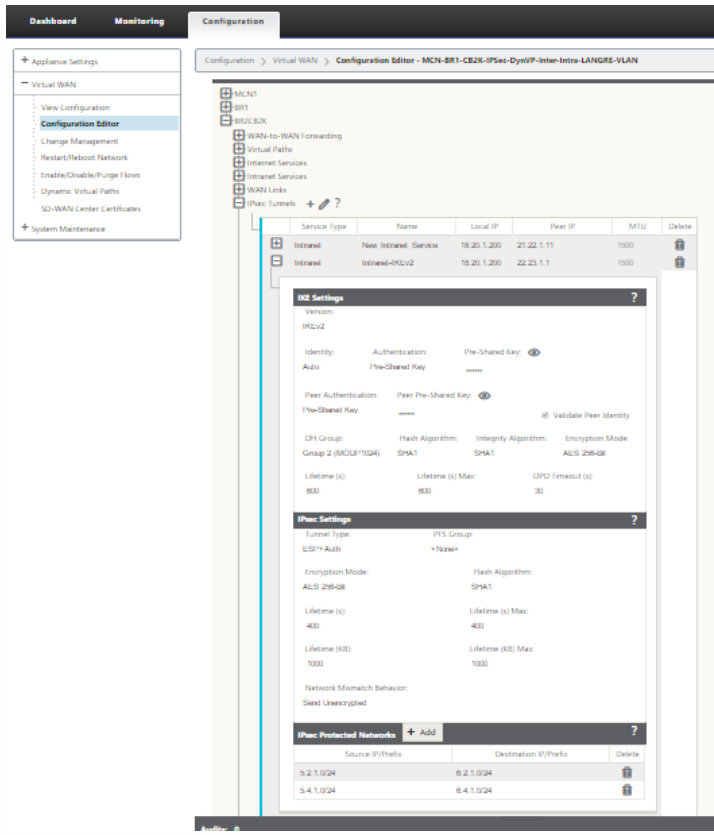

Para configurar el túnel IKE e IPSec con Palo Alto SWG en SD-WAN:

-

Vaya a Conexión > Sitio > Túneles IPSec.

-

Configure los parámetros IKE e IPSec.

Para obtener más información acerca de la configuración de túneles IPSec, consulte configurar túneles IPSec entre SD-WAN y servicios/dispositivos en la nube de terceros.

Puede especificar qué tráfico debe proteger IPSec mediante Redes protegidas.

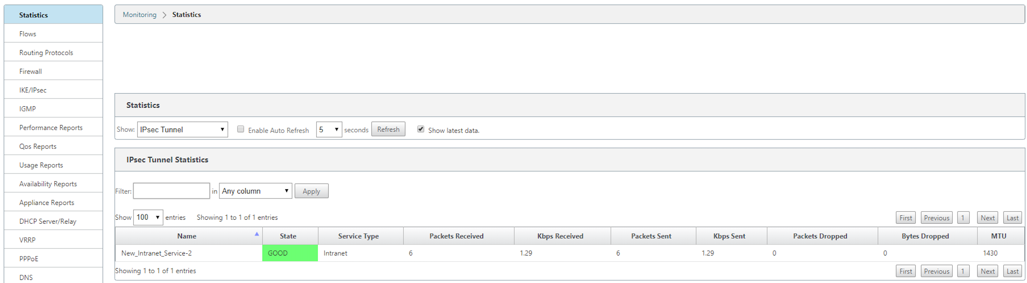

Supervisión de túnel IPSec a Palo Alto SWG en SD-WAN:

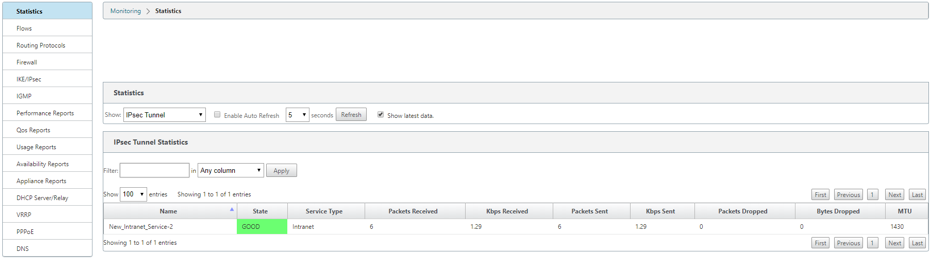

En la GUI del dispositivo Citrix SD-WAN, vaya a Supervisión > Estadísticas. Seleccione Túnel IPSec en la lista desplegable para comprobar las estadísticas con respecto al túnel que procesa el tráfico. El tráfico que se envía a través del túnel se puede supervisar en las columnas enviadas y recibidas.

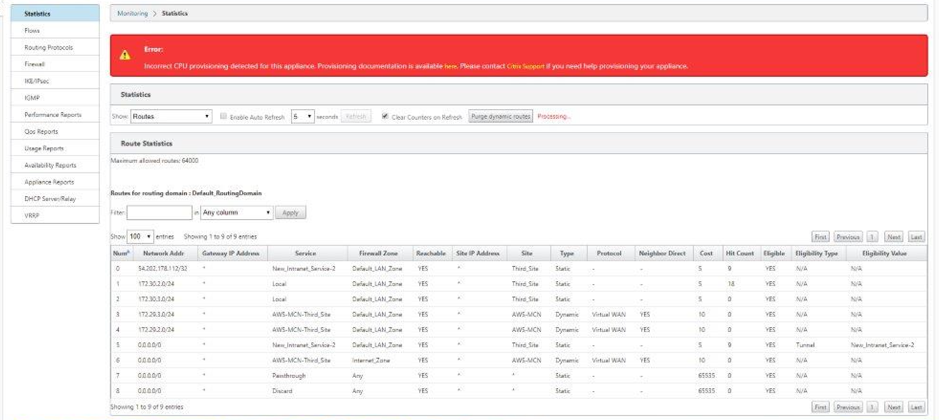

Supervisión de visitas de ruta para el tráfico hacia el túnel IPsec de Palo Alto (al servicio Intranet ya que el túnel IPSec está enlazado al servicio Intranet):

Las rutas indican el tráfico que se usa contra el servicio de Intranet que actualmente está procesando el tráfico. Para ver las estadísticas de ruta, vaya a Supervisión > Estadísticas > Rutas y compruebe las estadísticas con la ruta que procesa el tráfico.

Caso de uso 3: Tráfico de rama a rama a través de Palo Alto SWG

Ayuda a comunicarse entre las sucursales y a aplicar directivas de seguridad en un SWG para conexión de sucursal a sucursal sin necesidad de pasar por el nodo intermedio SD-WAN.

Para la comunicación de sucursal a sucursal, especifique que las directivas IPSec pasen primero por el Servicio de nube GlobalProtect (GPCS) de Palo Alto a través de un túnel IPSec. GPCS determina si recibe tráfico de la rama 1 y, a continuación, lo envía a la rama 2 a través de un túnel IPSec mediante la creación de directivas.

- Cree puntos finales de túnel separados en Palo Alto uno para cada rama.

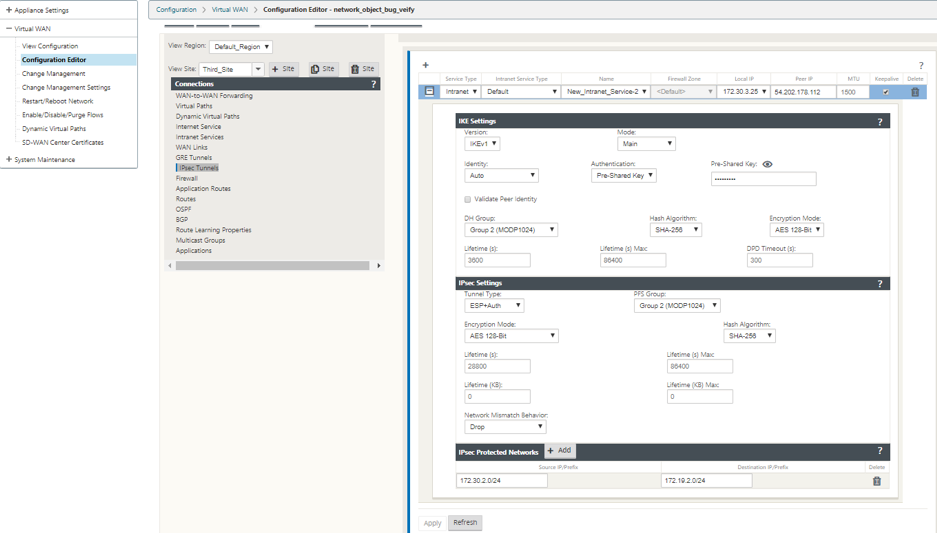

- Cada rama crea de forma única un túnel IPSec con Palo Alto mediante los servicios de Intranet y la configuración IKE/IPSec coincidente.

- Configuración de redes protegidas en el túnel 1 de Palo Alto 1:

- Origen como subred de la rama 1 al destino como subred de la rama 2

- Reflejar la red protegida en el lado del ID de proxy del túnel de Palo Alto

Siga la red protegida similar mediante la Rama 2 al túnel 2 de Palo Alto

-

El tráfico de la Rama 1 a la Rama 2 se lleva a cabo mediante la Rama 1 al túnel de Palo Alto 1 IPsec túnel y luego se envía por Palo Alto al nuevo túnel entre el túnel Palo Alto 2 al túnel IPsec de la Rama 2. Lo mismo ocurre con el tráfico de retorno.

NOTA:

Este tráfico es único de tal manera que el MCN no tiene que estar habilitado el reenvío WAN a WAN.

- Si las ramas son NAT de las IPs, entonces tendrían que habilitarse con la dirección NAT de enlace WAN (si es estática) en la configuración del vínculo WAN donde el servicio de intranet estaría habilitado para usar para el túnel IPSec. Si la IP es dinámica, entonces las ramas tienen que estar habilitadas con el mando de detección automática de IP pública.

-

Si hay un puerto exclusivo NATting, entonces el MCN necesita ser habilitado con perforación de orificios UDP.

Configuración para el túnel 1 SD-WAN a Palo Alto IPSec 1:

Configuración del túnel 2 SD-WAN a Palo Alto IPSec 2:

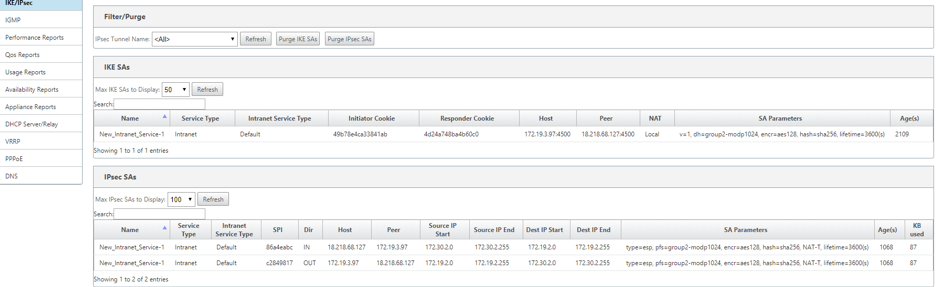

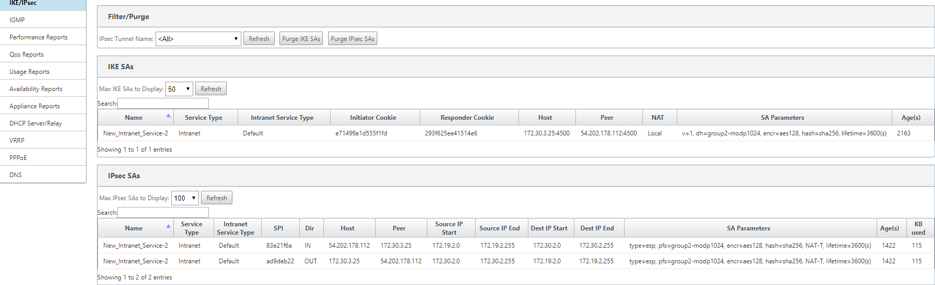

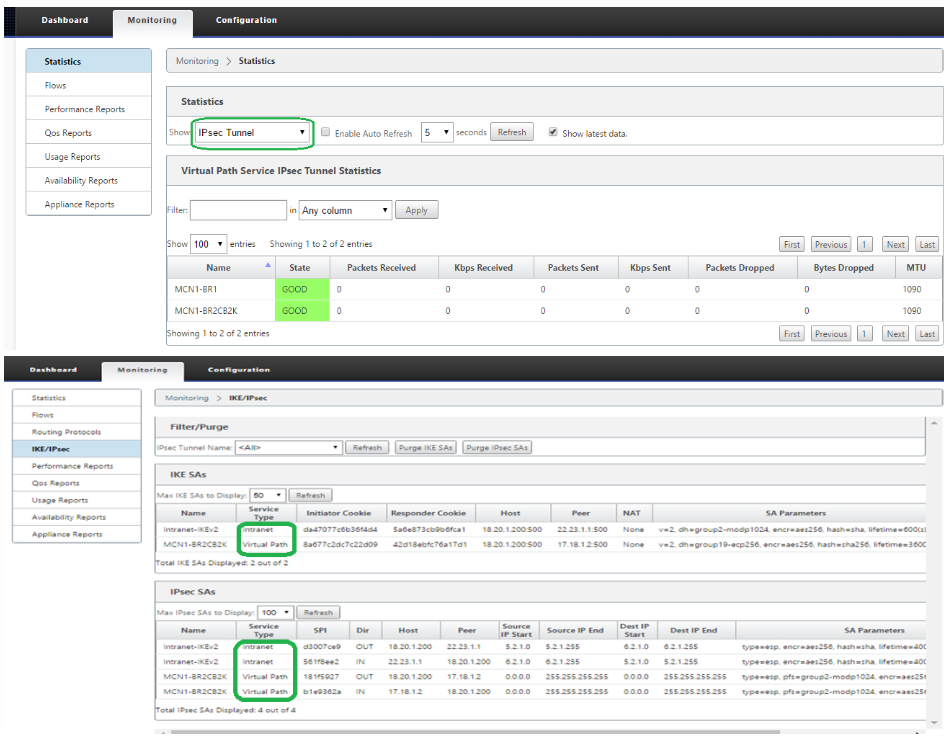

Supervisión de IKE/IPSec SA para el túnel 1 entre la Sucursal 1 y Palo Alto:

Supervisión de IKE/IPSec SA para el túnel 2 entre la Rama 1 a Palo Alto:

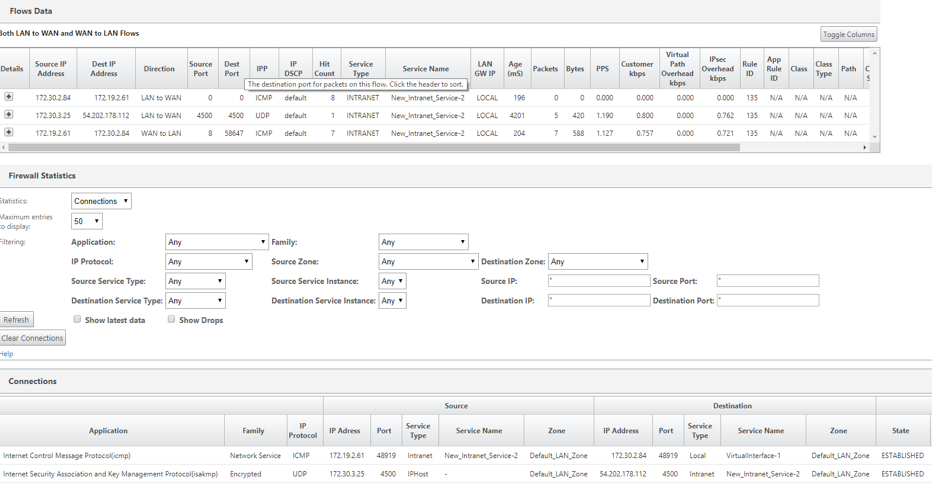

Supervisión de flujos y cortafuegos para la rama 1 al túnel Palo Alto 1):

La siguiente captura de pantalla proporciona la información de supervisión combinada de datos de flujo y estadísticas de firewall para el túnel 1 de Branch1 a Palo Alto.

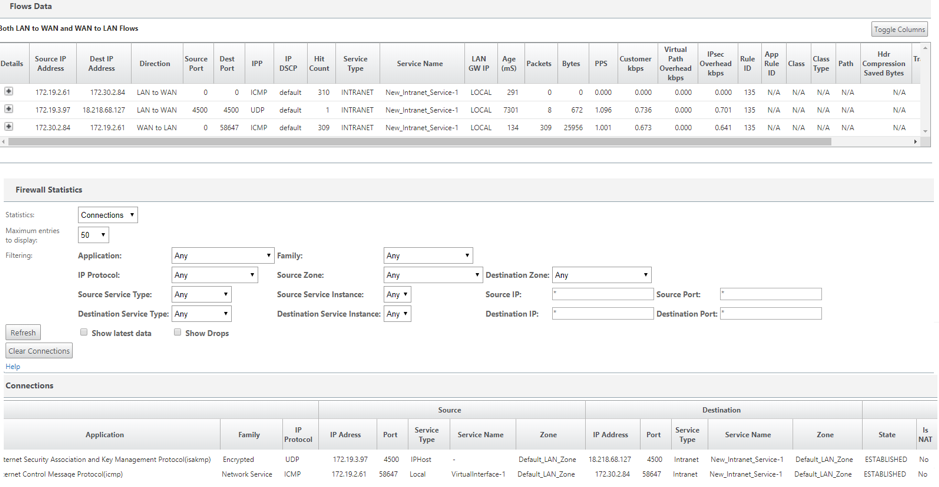

Supervisión de flujos y cortafuegos para la rama 2 al túnel de Palo Alto

La siguiente captura de pantalla proporciona la información de supervisión combinada de datos de flujo y estadísticas de firewall para Branch 2 al túnel Palo Alto 2.

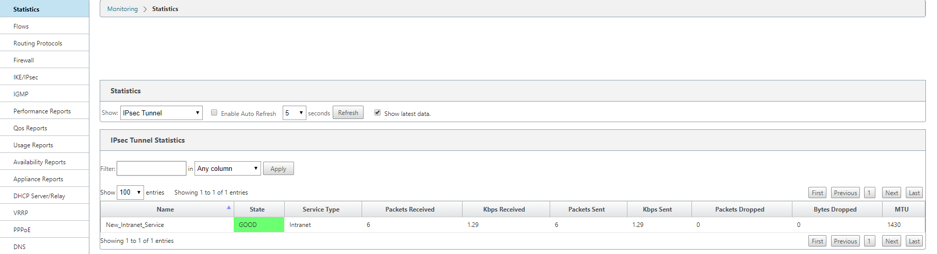

Supervisión de estadísticas de túnel IPSec para el túnel de la Sucursal 1 a Palo Alto 1:

Supervisión de estadísticas de túnel IPSec para el túnel de la rama 2 al Palo Alto 2:

Caso de uso 4: Dispositivo perimetral SD-WAN en modo de alta disponibilidad

-

Configure el dispositivo SD-WAN en modo de alta disponibilidad.

-

Establezca el túnel IPSec desde cada rama a GPCS.

-

La redirección del tráfico de SD-WAN a GPCS siempre se realiza a través del dispositivo activo.

-

Tras un evento de alta disponibilidad, el dispositivo SD-WAN secundario toma el control y comienza a enviar tráfico hacia GPCS.

Para configurar el túnel IPSec:

- Vaya a Conexión > Sitio > Túneles IPSec.

-

Configure los parámetros IKE e IPSec.

Para obtener más información acerca de la configuración de túneles IPSec, consulte configurar túneles IPSec entre SD-WAN y servicios/dispositivos en la nube de terceros.

Puede especificar el tráfico que quiere proteger IPSec mediante Redes protegidas. Puede configurar un máximo de ocho redes protegidas por túnel.

Supervisar túneles IPSec:

En la GUI del dispositivo Citrix SD-WAN, vaya a Supervisión > Estadísticas. Seleccione Túnel IPSec en la lista desplegable Mostrar. El tráfico que se envía a través del túnel se puede supervisar en las columnas enviadas y recibidas.

- Supervisión > IKE/IPSec : puede supervisar todas las IKE y las SA IPSec correspondientes.

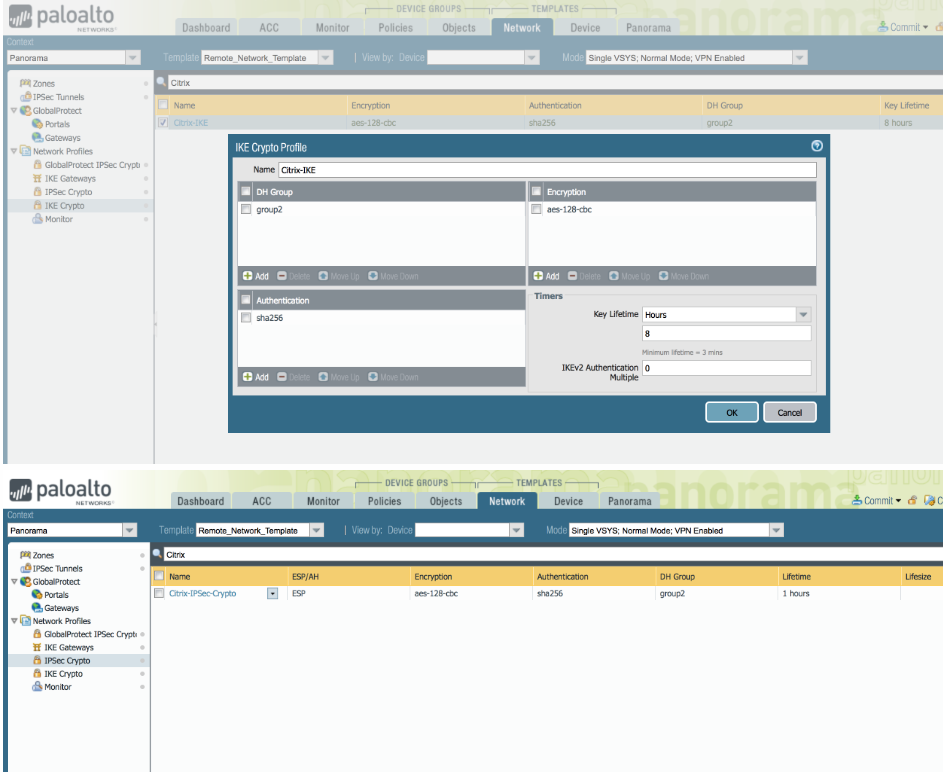

Configurar IPSec en Palo Alto Global Protect Cloud Service (GPCS):

- Inicie sesión en Palo Alto Panorama.

- Navegue a Perfil de red -> IKE Crypto y configure el conjunto de cifrado IKE.

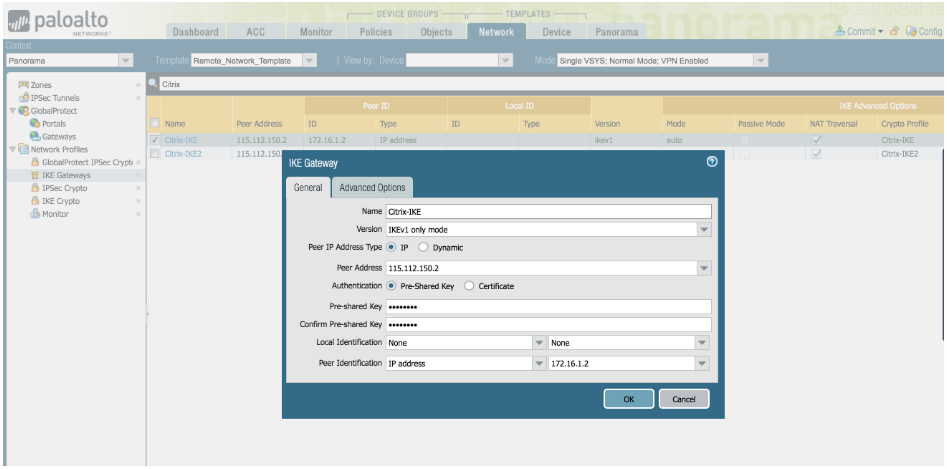

Configurar Gateway IKE:

- Agregar puerta de enlace IKE.

- Configurar la versión de IKE.

- Elija el tipo de dirección IP del mismo par como IP.

- Introduzca la dirección IP del par IKE. Esta es la IP pública de Citrix SD-WAN.

- Configurar el tipo de autenticación, Clave previamente compartida, Certificado.

-

Configure la clave previamente compartida que va a utilizar.

-

Haga clic en Habilitar recorrido NAT en la página de separador Opciones avanzadas.

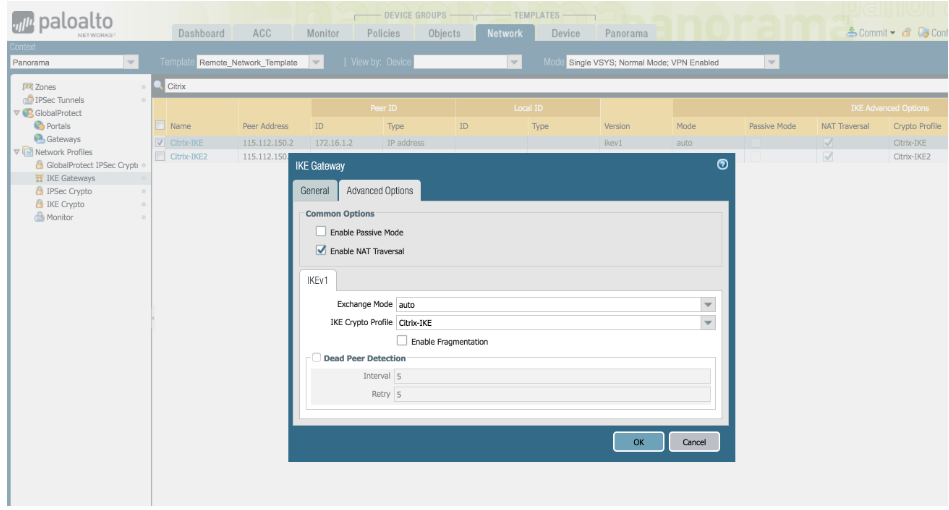

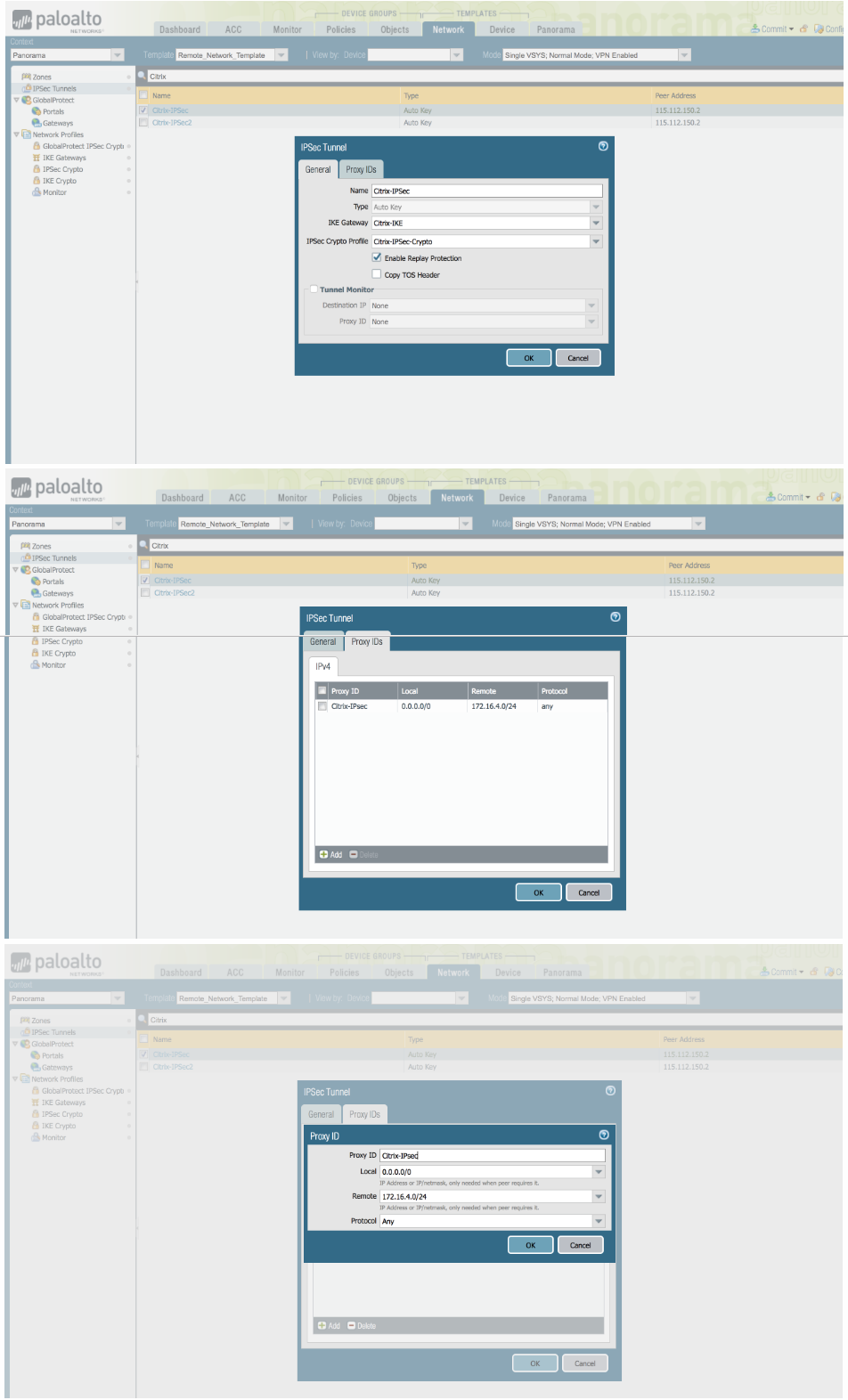

Crear túnel IPSec:

Agregue un túnel IPSec con IKE Gateway y IPSec Crypto Profile ya creados. Proporcione la red protegida para permitir el tráfico desde SD-WAN a través del túnel.

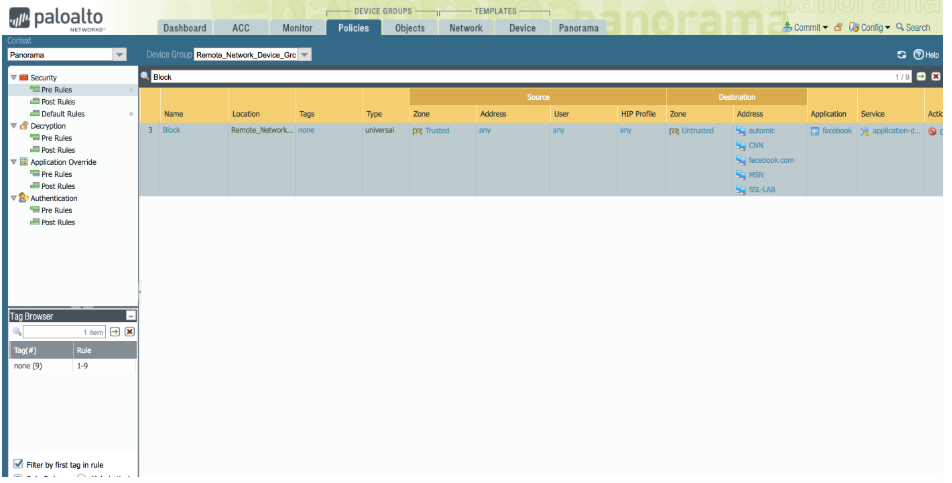

Aplicaciones de bloqueo:

Puede bloquear determinadas aplicaciones configurando la regla del firewall de la siguiente manera. Esta regla está enlazada al túnel creado.

Verifique el tráfico de extremo a extremo:

Desde el host de la sucursal acceda a Internet y compruebe si el tráfico de Internet aparece en las estadísticas del túnel IPSec en la página de supervisión de GUI de SD-WAN. Compruebe si hay sitios bloqueados en Palo Alto GPCS y asegúrese de que los sitios bloqueados sean inaccesibles desde la red de sucursales.