-

Instalación y actualización de software

-

Actualización del software WAN virtual a 9.3.5 con implementación WAN virtual en funcionamiento

-

Actualización a 11.3 con la configuración WAN virtual en funcionamiento

-

Actualización a 11.3 sin que funcione la configuración WAN virtual

-

Actualización parcial del software mediante la administración de cambios local

-

Guía de configuración para cargas de trabajo de Citrix Virtual Apps and Desktops

-

Configuración local de Citrix SD-WAN Orchestrator en el dispositivo Citrix SD-WAN

-

-

-

Plug-in del cliente de la optimización WAN de Citrix

-

Implementar dispositivos para su uso con plug-ins

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Implementación de dispositivos para su uso con complementos

La aceleración de clientes requiere una configuración especial en el dispositivo WANOP Client Plug-in. Otras consideraciones incluyen la colocación de los dispositivos. Los plug-ins suelen implementarse para las conexiones VPN.

Utilice un dispositivo dedicado siempre que sea posible

Intentar utilizar el mismo dispositivo tanto para la aceleración de plug-ins como para la aceleración de enlaces suele ser difícil, porque los dos usuarios a veces exigen que el dispositivo se encuentra en puntos diferentes del centro de datos y los dos usuarios pueden solicitar reglas de clase de servicio diferentes.

Además, un único dispositivo puede servir como punto de enlace para la aceleración de plug-ins o como punto de enlace para la aceleración de sitio a sitio, pero no puede servir para ambos fines para la misma conexión al mismo tiempo. Por lo tanto, cuando utiliza un dispositivo tanto para la aceleración de plug-ins de su VPN como para la aceleración de sitio a sitio en un centro de datos remoto, los usuarios de plug-ins no reciben aceleración de sitio a sitio. La gravedad de este problema depende de la cantidad de datos utilizados por los usuarios de plug-ins provenientes de sitios remotos.

Por último, dado que los recursos de un dispositivo dedicado no se dividen entre las demandas de plug-in y de sitio a sitio, proporcionan más recursos y, por lo tanto, mayor rendimiento a cada usuario de plug-in.

Utilice el modo en línea cuando sea posible

Un dispositivo debe implementarse en el mismo sitio que la unidad VPN compatible. Normalmente, las dos unidades están alineadas entre sí. Una implementación en línea proporciona la configuración más sencilla, la mayor cantidad de funciones y el máximo rendimiento. Para obtener los mejores resultados, el dispositivo debe estar directamente en línea con la unidad VPN.

Sin embargo, los dispositivos pueden utilizar cualquier modo de implementación, excepto el modo de grupo o el modo de alta disponibilidad. Estos modos son adecuados tanto para la aceleración de dispositivo a dispositivo como de cliente a dispositivo. Se pueden utilizar solos (modo transparente) o en combinación con el modo redirector.

Coloque los dispositivos en una parte segura de la red

Un dispositivo depende de la infraestructura de seguridad existente del mismo modo que lo hacen los servidores. Debe colocarse en el mismo lado del firewall (y de la unidad VPN, si se utiliza) que los servidores.

Evite problemas de NAT

La traducción de direcciones de red (NAT) en el lado del complemento se gestiona de forma transparente y no es motivo de preocupación. En el lado del dispositivo, la NAT puede ser problemática. Aplique las siguientes pautas para garantizar una implementación fluida:

-

Coloque el dispositivo en el mismo espacio de direcciones que los servidores, de modo que las modificaciones de dirección que se utilicen para llegar a los servidores también se apliquen al dispositivo.

-

Nunca acceda al dispositivo mediante una dirección que el dispositivo no asocie consigo mismo.

-

El dispositivo debe poder acceder a los servidores mediante las mismas direcciones IP en las que los usuarios del complemento acceden a los mismos servidores.

-

En resumen, no aplique NAT a las direcciones de servidores o dispositivos.

Seleccione el modo softboost

En la página Configurar ajustes: Administración del ancho de banda, seleccione el modo Softboost. Softboost es el único tipo de aceleración compatible con el complemento WANOP Client Plug-in.

Definir reglas de aceleración de plug-ins

El dispositivo mantiene una lista de reglas de aceleración que indican a los clientes qué tráfico deben acelerar. Cada regla especifica una dirección o subred y un intervalo de puertos que el dispositivo puede acelerar.

Qué acelerar:la elección del tráfico que se va a acelerar depende del uso al que se le esté dando al dispositivo:

-

Acelerador de VPN: si el dispositivo se utiliza como acelerador de VPN, con todo el tráfico VPN que pasa por el dispositivo, todo el tráfico TCP debe acelerarse, independientemente del destino.

-

Modo de redirector: A diferencia del modo transparente, un dispositivo en modo de redirector es un proxy explícito, lo que hace que el complemento reenvíe su tráfico al dispositivo en modo de redirector incluso cuando lo haga no es deseable. La aceleración puede ser contraproducente si el cliente reenvía el tráfico a un dispositivo distante del servidor, especialmente si esta “ruta triangular” introduce un enlace lento o poco fiable. Por lo tanto, Citrix recomienda configurar reglas de aceleración para permitir que un dispositivo determinado acelere únicamente su propio sitio.

-

Otros usos: cuando el complemento no se utiliza ni como acelerador de VPN ni en modo redirector, las reglas de aceleración deben incluir direcciones remotas para los usuarios y locales para los centros de datos.

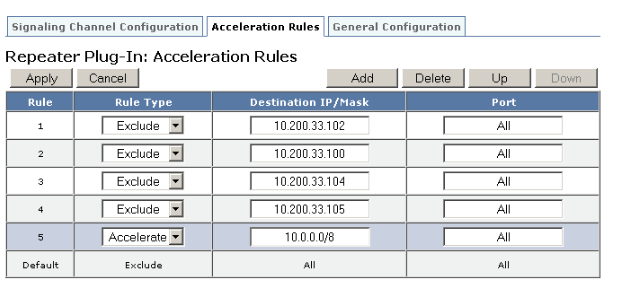

Defina las reglas: Defina reglas de aceleración en el dispositivo en la ficha Configuración: complemento cliente WANOP: reglas de aceleración.

Las reglas se evalúan por orden y la acción (Acelerar o Excluir) se toma de la primera regla coincidente. Para acelerar una conexión, debe coincidir con una regla Accelerate.

La acción predeterminada es no acelerar.

Ilustración 1. Configuración de reglas de aceleración

-

En la ficha Configuración: WANOP Plug-in: Reglas de aceleración:

-

Agregue una regla acelerada para cada subred LAN local a la que pueda acceder el dispositivo. Es decir, haga clic en Agregar, seleccione Acelerary escriba la dirección IP y la máscara de la subred.

-

Repita esta operación para cada subred que sea local en el dispositivo.

-

-

Si necesita excluir alguna parte del rango incluido, agregue una regla de exclusión y muévala por encima de la regla más general. Por ejemplo, 10.217.1.99 parece una dirección local. Si es realmente el extremo local de una unidad VPN, cree una regla de exclusión en una línea por encima de la regla Accelerate para 10.217.1.0/24.

-

Si quiere utilizar la aceleración para un solo puerto (no recomendado), como el puerto 80 para HTTP, reemplace el carácter comodín del campo Puertos por el número de puerto específico. Puede admitir puertos adicionales agregando reglas adicionales, una por puerto.

-

En general, haga una lista de reglas estrechas (generalmente excepciones) antes de las reglas generales.

-

Haga clic en Aplicar. Los cambios no se guardan si se desplaza fuera de esta página antes de aplicarlos.

Uso del puerto IP

Siga las siguientes pautas para el uso de puertos IP:

-

Puertos utilizados para la comunicación con el complemento WANOP Client Plug-in: el complemento mantiene un diálogo con el dispositivo a través de una conexión de señalización, que de forma predeterminada está en el puerto 443 (HTTPS), que está permitido a través de la mayoría de los firewalls.

-

Puertos utilizados para la comunicación con los servidores: la comunicación entre el complemento WANOP Client Plug-in y el dispositivo utiliza los mismos puertos que el cliente utilizaría para comunicarse con el servidor si el complemento y el dispositivo no estuvieran presentes. Es decir, cuando un cliente abre una conexión HTTP en el puerto 80, se conecta al dispositivo en el puerto 80. A su vez, el dispositivo se pone en contacto con el servidor en el puerto 80.

En el modo redirector, solo se conserva el puerto conocido (es decir, el puerto de destino del paquete TCP SYN). El puerto efímero no se conserva. En modo transparente, se conservan ambos puertos.

El dispositivo supone que puede comunicarse con el servidor en cualquier puerto solicitado por el cliente, y el cliente asume que puede comunicarse con el dispositivo en cualquier puerto deseado. Esto funciona bien si el dispositivo está sujeto a las mismas reglas de firewall que los servidores. Cuando tal es el caso, cualquier conexión que tenga éxito en una conexión directa tiene éxito en una conexión acelerada.

Uso de opciones TCP y firewalls

Los parámetros del complemento cliente WANOP se envían en las opciones TCP. Las opciones TCP pueden aparecer en cualquier paquete y se garantiza que estarán presentes en los paquetes SYN y SYN-ACK que establecen la conexión.

El firewall no debe bloquear las opciones TCP en el rango de 24 a 31 (decimal) o no se podrá acelerar. La mayoría de los firewalls no bloquean estas opciones. Sin embargo, un firewall Cisco PIX o ASA con firmware de la versión 7.x podría hacerlo de forma predeterminada y, por lo tanto, es posible que tenga que ajustar su configuración.

Compartir

Compartir

En este artículo

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.