-

Instalación y actualización de software

-

Actualización del software WAN virtual a 9.3.5 con implementación WAN virtual en funcionamiento

-

Actualizar versión a 11.0 con la configuración de la red WAN virtual en funcionamiento

-

Actualizar versión a 11.0 sin la configuración de la red WAN virtual en funcionamiento

-

Actualización parcial del software mediante la administración de cambios local

-

-

-

-

Cómo configurar túneles IPSec para rutas virtuales y dinámicas

-

Cómo configurar túneles IPSec entre dispositivos SD-WAN y de terceros

-

-

-

Plug-in del cliente de la optimización WAN de Citrix

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Cómo configurar túneles IPSec entre dispositivos SD-WAN y de terceros

Para configurar el túnel IPSec para el servicio de intranet o LAN:

-

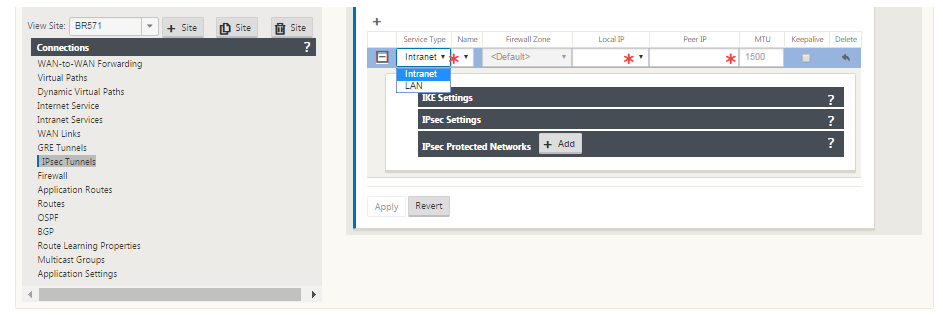

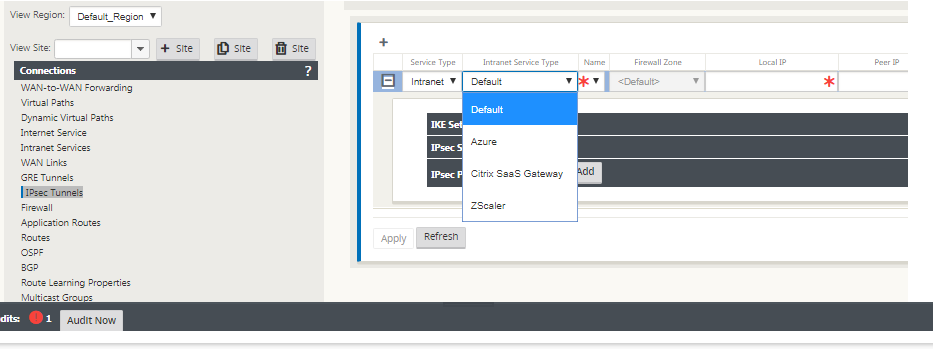

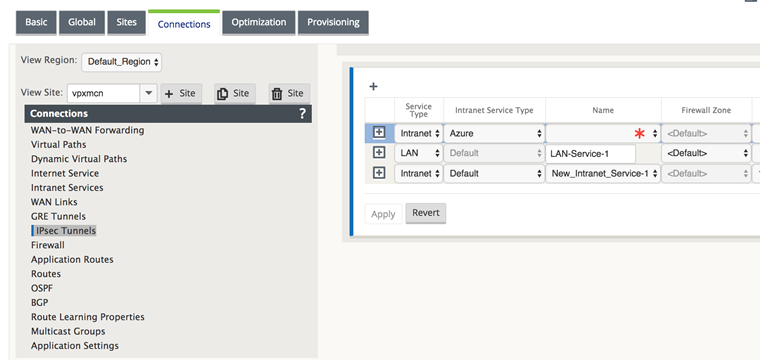

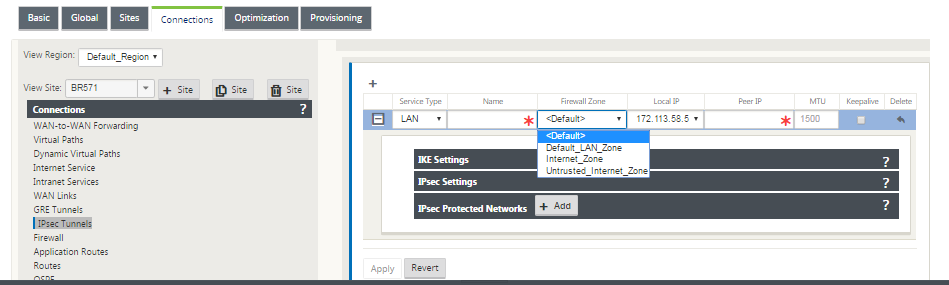

En el Editor de configuración, vaya a Conexiones> Ver sitio> [Nombre del sitio]> Túneles IPSec. Elija un tipo de servicio (LAN o Intranet).

-

Introduzca un nombre para el tipo de servicio. Para el tipo de servicio de Intranet, el servidor de Intranet configurado determina qué direcciones IP locales están disponibles.

-

Seleccione la dirección IP local disponible e introduzca la dirección IP del mismo nivel para la ruta virtual con la que se va a establecer el mismo nivel.

Nota

Si el tipo de servicio es Intranet, la dirección IP está predeterminada por el servicio de intranet seleccionado.

-

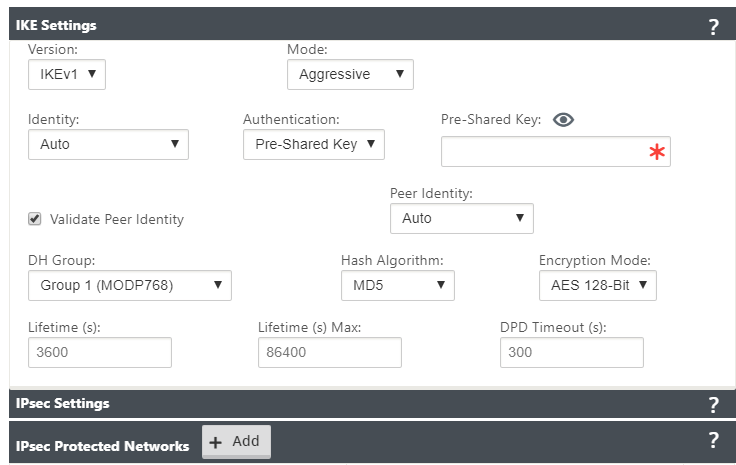

Configure la configuración de IPSec aplicando los criterios descritos en las tablas siguientes. Cuando haya terminado, haga clic en Aplicar para guardar la configuración.

| Campo | Descripción | Valor |

|---|---|---|

| Tipo de servicio | Elija un tipo de servicio en el menú desplegable | Intranet, LAN |

| Nombre | Si el tipo de servicio es Intranet, elija en la lista de servicios de intranet configurados en el menú desplegable. Si el tipo de servicio es LAN, escriba un nombre único | Cadena de texto |

| IP local | Elija la dirección IP local del túnel IPSec en el menú desplegable de direcciones IP virtuales disponibles configuradas en este sitio | Dirección IP |

| IP del mismo nivel | Introduzca la dirección IP del mismo nivel del túnel IPSec | Dirección IP |

| MTU | Introduzca la MTU para fragmentar fragmentos IKE e IPSec | Predeterminado: 1500 |

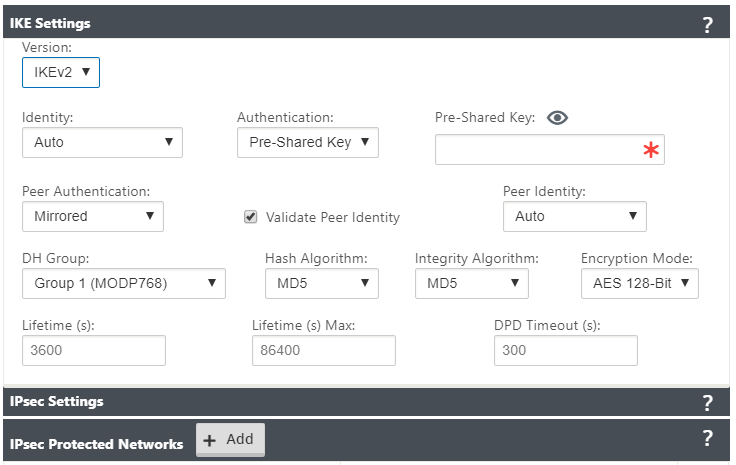

| Configuración IKE | Versión: Seleccione una versión IKE en el menú desplegable | IKEv1 IKEv2 |

| Modo | Elija un modo en el menú desplegable | Cumple con FIPS: Principal, no compatible con FIPS: Agresivo |

| Identidad | Elija una identidad en el menú desplegable | Dirección IP automática Manual Dirección IP Usuario FQDN |

| Autenticación | Elija el tipo de autenticación en el menú desplegable | Clave previamente compartida: si está utilizando una clave previamente compartida, cópiela y péguela en este campo. Haga clic en el icono de globo ocular () para ver la clave previamente compartida. Certificado: si está utilizando un certificado de identidad, selecciónelo en el menú desplegable. |

| Validar identidad del mismo nivel | Active esta casilla de verificación para validar el par del IKE. Si el tipo de ID del par no es compatible, no habilite esta función | Ninguno |

| Grupo DH | Elija el grupo Diffie-Hellman para utilizar para la generación de claves IKE en el menú desplegable | No compatible con FIP: Grupo 1, Cumple con FIPS: Grupo 2 Grupo 5 Grupo 14 Grupo 15 Grupo 16 Grupo 19 Grupo 20 Grupo 21 |

| Algoritmo hash | Elija un algoritmo en el menú desplegable para autenticar los mensajes IKE | No cumple con FIPS: MD5 Cumple con FIPS: SHA1 SHA-256 |

| Modo de cifrado | Elija el modo de cifrado para mensajes IKE en el menú desplegable | AES de 128 bits AES de 192 bits AES de 256 bits |

| Vida útil (s) | Introduzca la duración preferida, en segundos, para que exista una asociación de seguridad IKE | 3600 segundos (predeterminado) |

| Vida útil (s) máx. | Introduzca la duración máxima preferida, en segundos, para permitir que exista una asociación de seguridad IKE | 86400 segundos (predeterminado) |

| Tiempo de espera (s) de DPD | Introduzca el tiempo de espera de detección de pares muertos, en segundos, para las conexiones VPN | 300 segundos (predeterminado) |

| IKEv2 | Autenticación del mismo nivel: seleccione Autenticación del mismo nivel en el menú desplegable | Certificado de clave precompartida reflejado |

| IKE2 - Clave precompartida | Clave precompartida del mismo nivel: pegue la clave precompartida del par IKEv2 en este campo para la autenticación. Haga clic en el icono con forma de ojo para ver la clave precompartida | Cadena de texto |

| Algoritmo de integridad | Elija un algoritmo como algoritmo hash para usar para la verificación HMAC en el menú desplegable | No cumple con FIPS: MD5 Cumple con FIPS: SHA1 SHA-256 |

Nota:

Si el enrutador IPSec de terminación incluye código de autenticación de mensajes basado en hash (HMAC) en la configuración, cambie el modo IPSec a Exp+Auth con un algoritmo hash como SHA1.

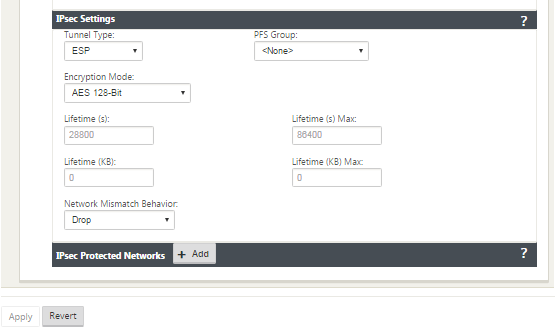

Configuración de red protegida IPSec e IPSec:

| Campo | Descripción | Valor (s) |

|---|---|---|

| Tipo de túnel | Elija el tipo de túnel en el menú desplegable | ESP ESP+Auth ESP+NULL AH |

| Grupo PFS | Elija el grupo Diffie-Hellman para utilizar para una generación perfecta de claves de secreto directo en el menú desplegable | Grupo 1 Grupo 2 Grupo 5 Grupo 14 Grupo 15 Grupo 16 Grupo 19 Grupo 20 Grupo 21 |

| Modo de cifrado | Elija el modo de cifrado para los mensajes IPSec en el menú desplegable | Si elige ESP o ESP+ Auth, seleccione una de las siguientes opciones: AES 128 bits, AES 192 bits, AES 256 bits, AES 128 bits GCM 64 bits, AES de 128 bits GCM de 64 bits, AES de 192 bits GCM de 64 bits, AES de 128 bits GCM de 96 bits, AES de 192 bits GCM de 96 bits, AES de 192 bits GCM de 96 bits, AES de 192 bits GCM de 96 bits 96 bits, AES 128 bits GCM de 128 bits, AES de 192 bits GCM de 128 bits, AES de 256 bits GCM de 128 bits. AES 128/192/256 Bit son compatibles con CBC. |

| Vida útil (s) | Introduzca la cantidad de tiempo, en segundos, para permitir que exista una asociación de seguridad IPsec | 28800 segundos (predeterminado) |

| Máx. (s) de vida útil | Introduzca la cantidad máxima de tiempo, en segundos para permitir que exista una asociación de seguridad IPsec | 86400 segundos (predeterminado) |

| Duración (KB) | Introduzca la cantidad de datos, en kilobytes, para que exista una asociación de seguridad IPSec | Kilobytes |

| Duración máxima (KB) | Introduzca la cantidad máxima de datos, en kilobytes, para permitir que exista una asociación de seguridad IPSec | Kilobytes |

| Comportamiento de falta de coincidencia de red | Elija la acción que quiere realizar si un paquete no coincide con las redes protegidas del túnel IPSec en el menú desplegable | Soltar, enviar sin cifrar, usar ruta que no sea IPSec |

| Redes protegidas IPSec | IP/prefijo de origen: después de hacer clic en el botón Agregar (+ Agregar), introduzca la IP de origen y el prefijo del tráfico de red que protegerá el túnel IPSec | Dirección IP |

| Redes protegidas IPSec | IP/prefijo de destino: introduzca la IP de destino y el prefijo del tráfico de red que el túnel IPSec protegerá | Dirección IP |

Supervisar túneles IPSec

Desplácese hasta Monitoring>IKE/IPSec en la GUI del dispositivo SD-WAN para ver y supervisar la configuración del túnel IPSec.

Compartir

Compartir

En este artículo

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.