-

Instalación y actualización de software

-

Actualización del software WAN virtual a 9.3.5 con implementación WAN virtual en funcionamiento

-

Actualizar versión a 11.0 con la configuración de la red WAN virtual en funcionamiento

-

Actualizar versión a 11.0 sin la configuración de la red WAN virtual en funcionamiento

-

Actualización parcial del software mediante la administración de cambios local

-

-

-

Plug-in del cliente de la optimización WAN de Citrix

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NAT dinámico

NAT dinámico es una asignación de varios a uno de una dirección IP privada o subredes dentro de la red SD-WAN a una dirección IP pública o subred fuera de la red SD-WAN. El tráfico de diferentes zonas y subredes a través de direcciones IP de confianza (internas) en el segmento LAN se envía a través de una única dirección IP pública (externa).

Tipos de NAT dinámicos

NAT dinámico realiza la traducción de direcciones de puerto (PAT) junto con la traducción de direcciones IP. Los números de puerto se utilizan para distinguir qué tráfico pertenece a qué dirección IP. Se utiliza una sola dirección IP pública para todas las direcciones IP privadas internas, pero se asigna un número de puerto diferente a cada dirección IP privada. PAT es una forma rentable de permitir que varios hosts se conecten a Internet mediante una única dirección IP pública.

- Puerto restringido: Puerto Restringido NAT utiliza el mismo puerto externo para todas las traducciones relacionadas con un par de direcciones IP internas y puertos. Este modo se utiliza normalmente para permitir aplicaciones P2P de Internet.

- Simétrico: NAT simétrico utiliza el mismo puerto externo para todas las traducciones relacionadas con una tupla Dirección IP interna, Puerto interior, Dirección IP exterior y Puerto exterior. Este modo se utiliza normalmente para mejorar la seguridad o ampliar el número máximo de sesiones NAT.

NAT entrante y saliente

La dirección de una conexión puede ser de interior a exterior o de exterior a interior. Cuando se crea una regla NAT, se aplica a ambas direcciones según el tipo de coincidencia de dirección.

- Saliente: La dirección de destino se traduce para los paquetes recibidos en el servicio. La dirección de origen se traduce para los paquetes transmitidos en el servicio. La NAT dinámica saliente se admite en los servicios de dominio local, de Internet, de Intranet y de redirección interredirección. Para los servicios WAN como los servicios de Internet e Intranet, la dirección IP del vínculo WAN configurada se elige dinámicamente como la dirección IP externa. Para los servicios de dominio local e interredirección, proporcione una dirección IP externa. La zona Exterior se deriva del servicio seleccionado. Un caso de uso típico de NAT dinámico saliente es permitir simultáneamente que varios usuarios de su LAN accedan de forma segura a Internet mediante una única dirección IP pública.

- Entrante: la dirección de origen se traduce para los paquetes recibidos en el servicio. La dirección de destino se traduce para los paquetes transmitidos en el servicio. La NAT dinámica entrante no se admite en servicios WAN como Internet e Intranet. Hay un error de auditoría explícito que indica lo mismo. La NAT dinámica entrante solo se admite en los servicios de dominio local e interredirección. Proporcione una zona externa y una dirección IP externa a la que se va a traducir. Un caso de uso típico de NAT dinámico entrante es permitir que los usuarios externos accedan al correo electrónico o a los servidores web alojados en su red privada.

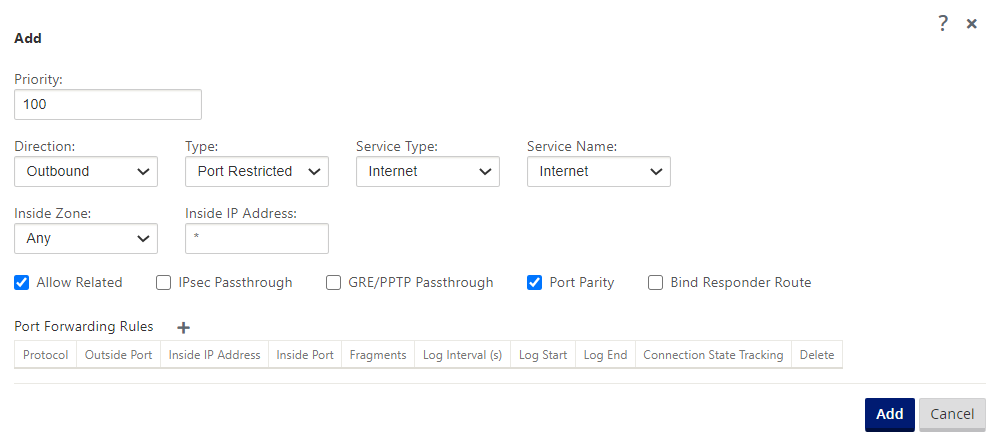

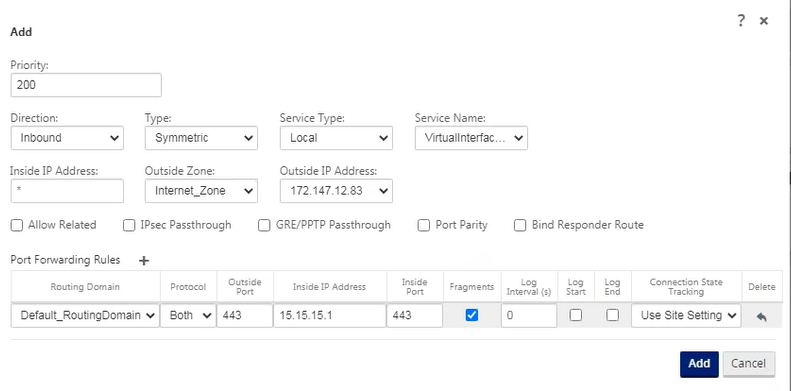

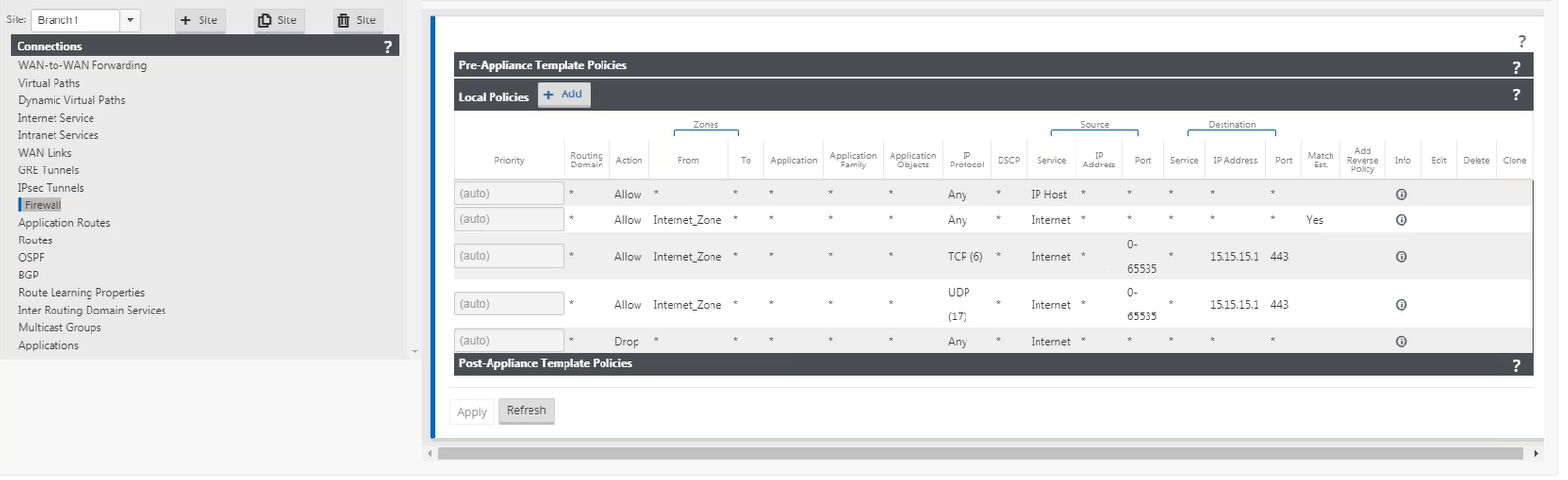

Configurar directivas NAT dinámicas

Para configurar directivas NAT dinámicas, en el Editor de configuración, vaya a Conexiones > Firewall > Directivas NAT dinámicas.

- Prioridad: orden en que se aplica la política dentro de todas las directivas definidas. Las directivas de menor prioridad se aplican antes que las directivas de mayor prioridad.

- Dirección: La dirección en la que fluye el tráfico, desde la perspectiva de la interfaz virtual o servicio. Puede ser tráfico entrante o saliente.

- Tipo: Tipo de NAT dinámico que se va a realizar, con restricción de puerto o simétrica.

- Tipo de Servicio: Los tipos de servicio SD-WAN en los que se aplica la directiva NAT dinámica. NAT dinámico entrante es compatible con los servicios de dominio local e interredirección. La NAT dinámica saliente es compatible con los servicios de dominio local, de Internet, de Intranet y interredirección

- Nombre de servicio: seleccione un nombre de servicio configurado que corresponda al tipo de servicio.

- Zona interior: el tipo de coincidencia de la zona del firewall interior del que debe ser el paquete para permitir la traducción.

- Zona exterior: para el tráfico entrante, especifique el tipo de coincidencia de zona de firewall exterior del que debe ser el paquete para permitir la traducción.

- Dirección IP interna: la direcciónIP interna y el prefijo a los que se debe traducir si se cumplen los criterios de coincidencia. Introduzca ‘*’ para indicar cualquier dirección IP interna.

- Dirección IP externa: la direcciónIP externa y el prefijo a los que se traduce la dirección IP interna si se cumplen los criterios de coincidencia. Para el tráfico saliente que utiliza servicios de Internet e Intranet, la dirección IP del vínculo WAN configurada se elige dinámicamente como la dirección IP externa.

- Permitir Relacionado: Permitir tráfico relacionado con el flujo que coincide con la regla. Por ejemplo, la redirección ICMP relacionada con el flujo específico que coincide con la directiva, si hubo algún tipo de error relacionado con el flujo.

- Pase IPSec: Permitir que se traduzca una sesión IPSec (AH/ESP).

- GRE/PPTP Pase through: Permitir que una sesión GRE/PPTP sea traducida.

- Paridad de puertos: Si está habilitado, los puertos externos para las conexiones NAT mantienen la paridad (incluso si el puerto interior es par, impar si el puerto exterior es impar).

- Enlazar ruta del respondedor: asegura que el tráfico de respuesta se envía a través del mismo servicio en el que se recibe, para evitar el enrutamiento asimétrico.

Reenvío de puertos

NAT dinámico con reenvío de puertos le permite enviar tráfico específico a una dirección IP definida. Esto se usa normalmente para hosts internos como servidores web. Una vez configurada la NAT dinámica, puede definir las directivas de reenvío de puertos. Configure NAT dinámico para la traducción de direcciones IP y defina la directiva de reenvío de puertos para asignar un puerto externo a un puerto interno. El reenvío dinámico de puertos NAT se suele utilizar para permitir que los hosts remotos se conecten a un host o servidor de la red privada. Para obtener un caso de uso más detallado consulte, Explicación del NAT dinámico de Citrix SD-WAN.

- Protocolo: TCP, UDP o ambos.

- Puerto exterior: El puerto exterior que es el puerto de reenvío hacia el puerto interior.

- Dirección IP interna: la dirección interna para reenviar paquetes coincidentes.

- Puerto interior: El puerto interior al que se reenviará el puerto exterior.

- Fragmentos: permite el reenvío de paquetes fragmentados.

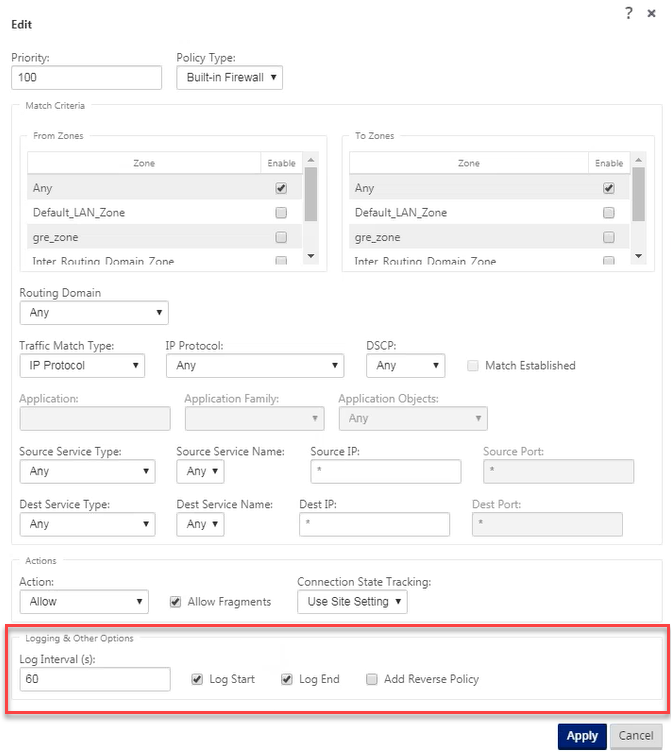

- Intervalo de registro: Tiempo en segundo entre registrar el número de paquetes que coinciden con la directiva en un servidor syslog.

- Inicio del registro: Si se selecciona, se crea una nueva entrada de registro para el nuevo flujo.

-

Finalde registro: Registre los datos de un flujo cuando se elimina el flujo.

Nota

El valor predeterminado del intervalo de registro de 0 significa que no hay registro.

- Seguimiento: El seguimiento del estado de conexión bidireccional se realiza en paquetes TCP, UDP e ICMP que coinciden con la regla. Esta función bloquea flujos que parecen ilegítimos, debido al enrutamiento asimétrico o al fallo de la suma de comprobación, validación específica del protocolo. Los detalles del estado se muestran en Supervisión > Firewall > Conexiones.

- Sin seguimiento: el seguimiento del estado de conexión bidireccional no se realiza en paquetes que coincidan con la regla.

Cada regla de reenvío de puertos tiene una regla NAT principal. La dirección IP externa se toma de la regla NAT principal.

Directivas NAT dinámicas creadas automáticamente

Las directivas NAT dinámicas para el servicio de Internet se crean automáticamente en los siguientes casos:

- Configuración del servicio de Internet en una interfaz que no es de confianza (enlace WAN).

- Habilitar el acceso a Internet para todos los dominios de redirección en un único enlace WAN. Para obtener más información detallada, consulte Configurar la segmentación del firewall.

- Configuración de reenviadores DNS o proxy DNS en SD-WAN. Para obtener más información detallada, consulte Sistema de nombres de dominio.

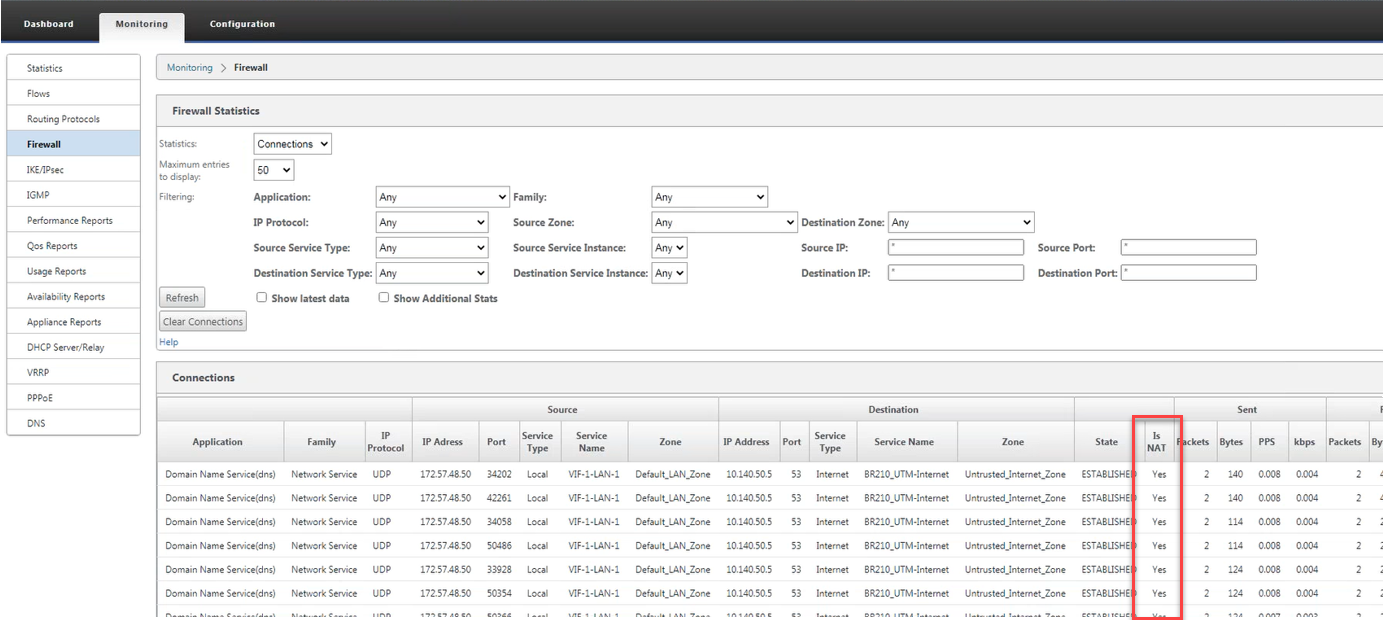

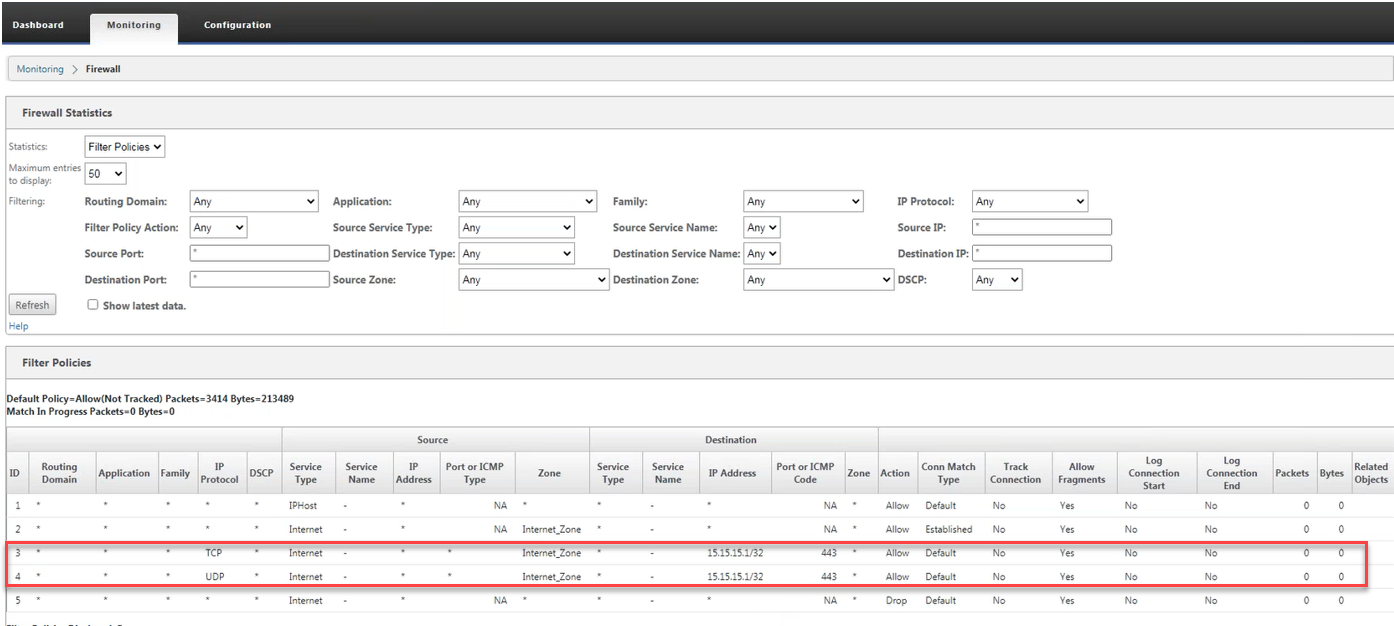

Supervisión

Para supervisar NAT dinámico, vaya a Supervisión > Estadísticas del cortafuegos > Conexiones. Para una conexión, puede ver si NAT está hecho o no.

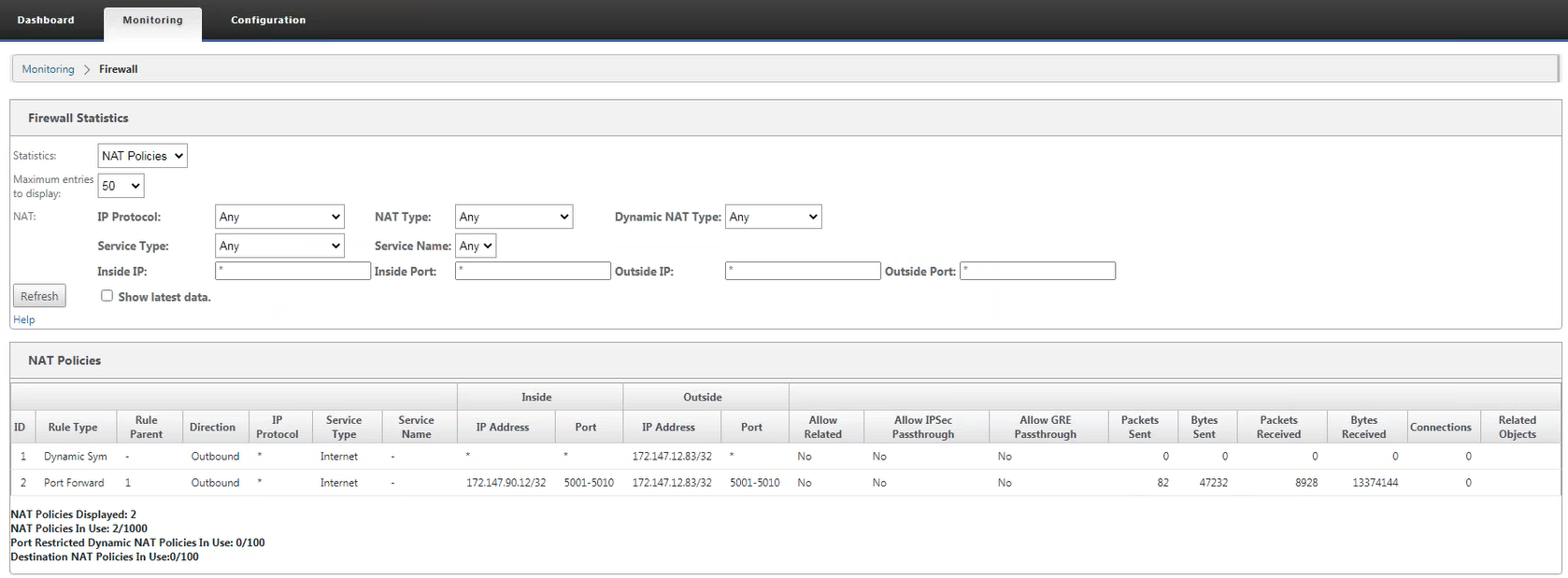

Para ver más a fondo la asignación de direcciones IP internas a direcciones IP externas, haga clic en NAT previo al enrutamiento o NATposterior al enrutamientoenObjetos relacionadoso vaya aSupervisión>Estadísticas del cortafuegos>Políticas NAT.

La siguiente captura de pantalla muestra las estadísticas de la regla NAT dinámica de tipo simétrico y su regla de reenvío de puertos correspondiente.

Cuando se crea una regla de reenvío de puertos, también se crea una regla de firewall correspondiente.

Para ver las estadísticas de directivas de filtro, vaya a Supervisión > Estadísticas del cortafuegos > Directivas de filtro.

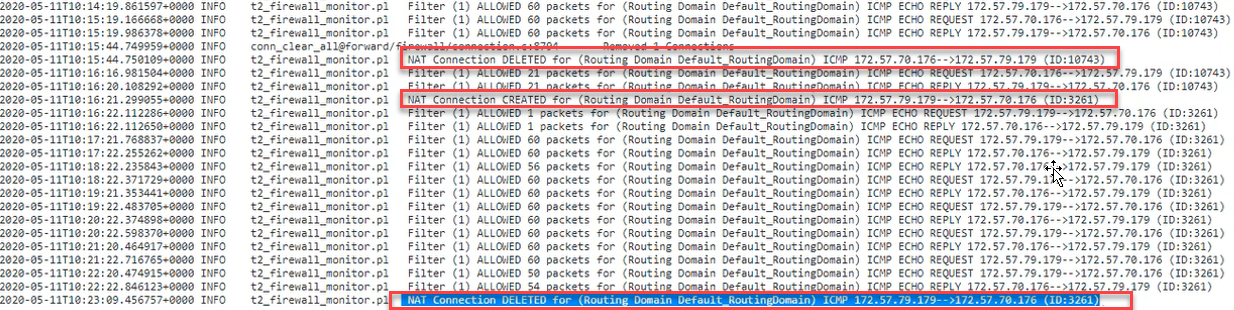

Registros

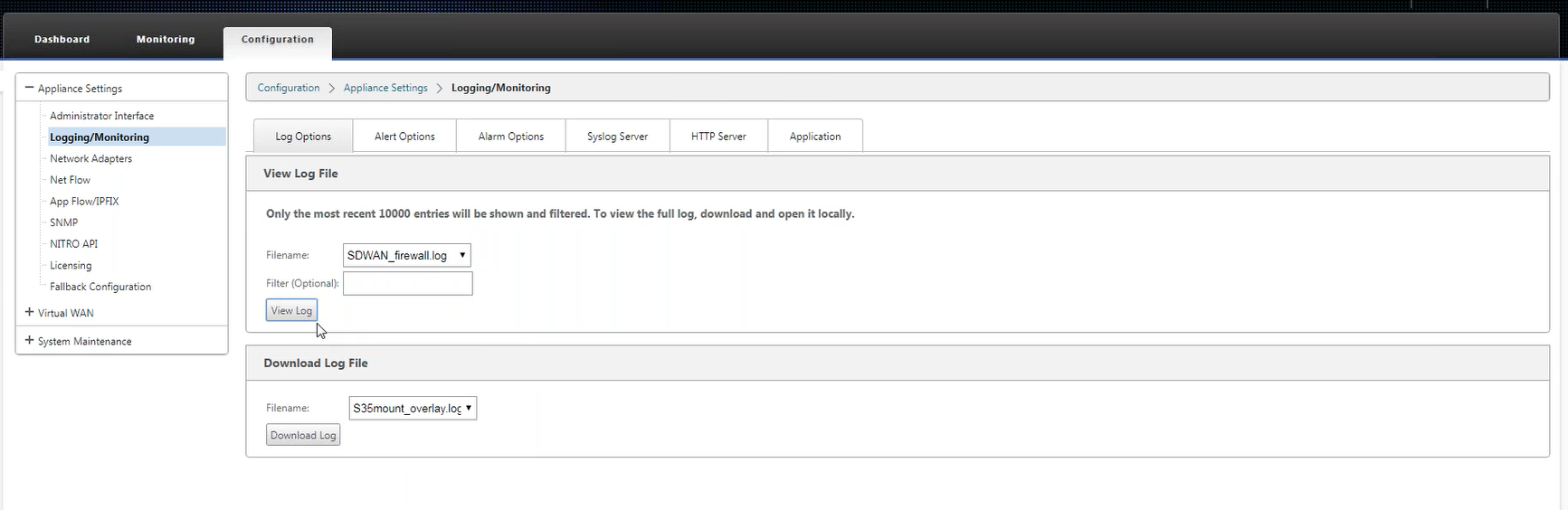

Puede ver los registros relacionados con NAT en los registros del firewall. Para ver los registros de NAT, cree una directiva de firewall que coincida con la directiva NAT y asegúrese de que el registro está habilitado en el filtro del firewall.

Vaya a Registro/Supervisión > Opciones de registro, seleccione SDWAN_firewal.logy haga clic en Ver registro.

Los detalles de conexión NAT se muestran en el archivo de registro.

Compartir

Compartir

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.