-

Instalación y actualización de software

-

Actualización del software WAN virtual a 9.3.5 con implementación WAN virtual en funcionamiento

-

Actualizar versión a 11.0 con la configuración de la red WAN virtual en funcionamiento

-

Actualizar versión a 11.0 sin la configuración de la red WAN virtual en funcionamiento

-

Actualización parcial del software mediante la administración de cambios local

-

-

-

Plug-in del cliente de la optimización WAN de Citrix

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

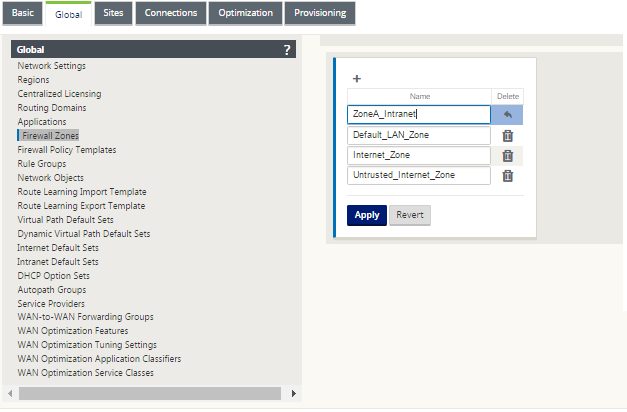

Zonas

Puede configurar zonas en la red y definir directivas para controlar la forma en que el tráfico entra y sale de las zonas. De forma predeterminada, se crean las siguientes zonas:

- Zona Internet_Internet

- Se aplica al tráfico hacia o desde un servicio de Internet mediante una interfaz de confianza.

-

Zona de Internet_Untrusted_Untrust

- Se aplica al tráfico hacia o desde un servicio de Internet mediante una interfaz que no es de confianza.

-

Zona DEFAULT_LAN_ZONA

- Se aplica al tráfico hacia o desde un objeto con una zona configurable, donde no se ha establecido la zona.

Puede crear sus propias zonas y asignarlas a los siguientes tipos de objetos:

-

Interfaces de red virtuales (VNI)

-

Servicios de Intranet

-

Túneles GRE

-

Túneles IPSec de LAN

En la siguiente ilustración se muestran las tres zonas preconfiguradas. Además, puede crear sus propias zonas según sea necesario. En este ejemplo, la zona “Zonea_intranet” es una zona creada por el usuario. Se asigna a la interfaz virtual del segmento de derivación (puertos 1 y 2) del dispositivo SD-WAN.

La zona de origen de un paquete viene determinada por el servicio o la interfaz de red virtual en la que se recibe el paquete. La excepción a esto es el tráfico de ruta virtual. Cuando el tráfico entra en una ruta virtual, los paquetes se marcan con la zona que originó el tráfico y esa zona de origen se transporta a través de la ruta virtual. Esto permite que el extremo receptor de la ruta virtual tome una decisión de directiva basada en la zona de origen original antes de entrar en la ruta virtual.

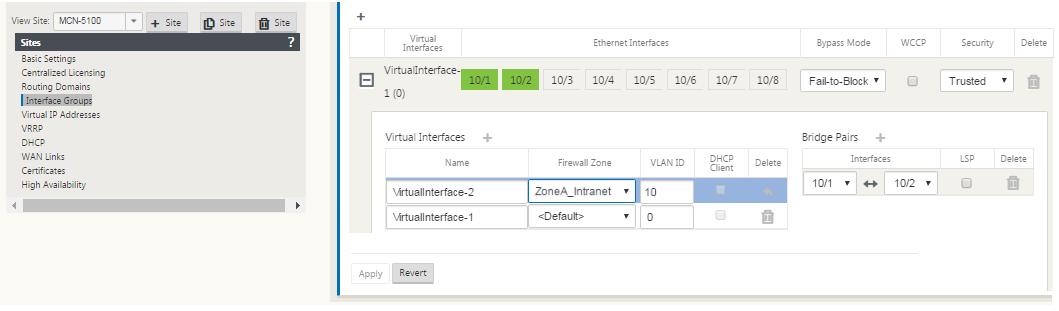

Por ejemplo, es posible que un administrador de red quiera definir directivas para que el tráfico de la VLAN 30 en el sitio A pueda introducir la VLAN 10 en el sitio B. El administrador puede asignar una zona para cada VLAN y crear directivas que permitan el tráfico entre estas zonas y bloqueen el tráfico de otras zonas. La captura de pantalla siguiente muestra cómo un usuario asignaría la zona Zonea_intranet a la VLAN 10. En este ejemplo, la zona Zonea_intranet fue definida previamente por el usuario para asignarla a la interfaz virtual VirtualInterface-2”.

La zona de destino de un paquete se determina en función de la coincidencia de ruta de destino. Cuando un dispositivo SD-WAN busca la subred de destino en la tabla de rutas, el paquete coincidirá con una ruta que tiene asignada una zona.

-

Zona de origen

-

Ruta de acceso no virtual: Se determinó mediante el paquete de interfaz de red virtual que se recibió en.

-

Ruta virtual: Se determina a través del campo de zona de origen en el encabezado de flujo de paquetes.

-

Interfaz de red virtual: El paquete se recibió en el sitio de origen.

-

-

Zona de destino

- Se determina mediante la búsqueda de ruta de destino del paquete.

Las rutas compartidas con sitios remotos en la SD-WAN mantienen información sobre la zona de destino, incluidas las rutas aprendidas a través del protocolo de redirección dinámica (BGP, OSPF). Mediante este mecanismo, las zonas adquieren importancia global en la red SD-WAN y permiten el filtrado de extremo a extremo dentro de la red. El uso de zonas proporciona a un administrador de red una forma eficiente de segmentar el tráfico de red según el cliente, la unidad de negocio o el departamento.

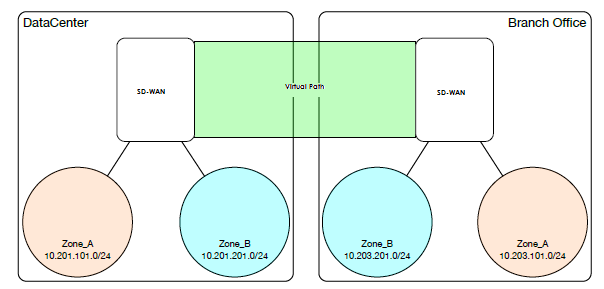

La capacidad del firewall SD-WAN permite al usuario filtrar el tráfico entre servicios dentro de una sola zona o crear directivas que se pueden aplicar entre servicios en diferentes zonas, como se muestra en la figura siguiente. En el siguiente ejemplo, tenemos Zone_A y Zone_B, cada una de las cuales tiene una interfaz de red virtual LAN.

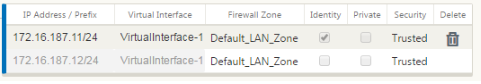

La captura de pantalla siguiente muestra la herencia de zona para una IP virtual (VIP) de su interfaz de red virtual (VNI) asignada.

Compartir

Compartir

En este artículo

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.