Etiquetas contextuales

El complemento Secure Private Access proporciona acceso contextual (acceso inteligente) a aplicaciones web o SaaS según el contexto de la sesión del usuario, como la plataforma del dispositivo y el sistema operativo, el software instalado y la geolocalización.

Los administradores pueden agregar condiciones con etiquetas contextuales a la política de acceso. La etiqueta contextual del plug-in de Secure Private Access es el nombre de una directiva de NetScaler Gateway (sesión, preautenticación, EPA) que se aplica a las sesiones de los usuarios autenticados.

El complemento de acceso privado seguro puede recibir etiquetas de acceso inteligente como encabezado (nueva lógica) o realizando devoluciones de llamadas a Gateway. Para obtener más detalles, consulte Etiquetas de acceso inteligente.

Nota

El complemento Secure Private Access solo admite políticas de preautenticación de puerta de enlace clásicas que se pueden configurar en NetScaler Gateway.

Configurar etiquetas personalizadas mediante la GUI

Los siguientes pasos de alto nivel están involucrados en la configuración de etiquetas contextuales.

- Configurar una política de preautenticación de puerta de enlace clásica

- Vincular la política de preautenticación clásica al servidor virtual de puerta de enlace

Configurar una política de preautenticación de puerta de enlace clásica

-

Vaya a NetScaler Gateway > Políticas > Preautenticación y luego haga clic en Agregar.

- Seleccione una política existente o agregue un nombre para la política. Este nombre de política se utiliza como valor de etiqueta personalizada.

-

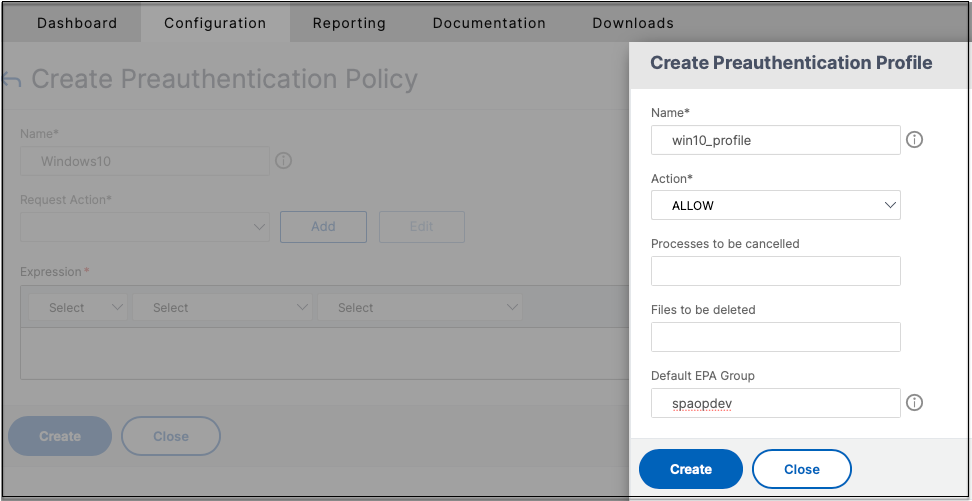

En Solicitar acción, haga clic en Agregar para crear una acción. Puede reutilizar esta acción para múltiples políticas, por ejemplo, utilizar una acción para permitir el acceso y otra para denegarlo.

- Complete los detalles en los campos obligatorios y haga clic en Crear.

-

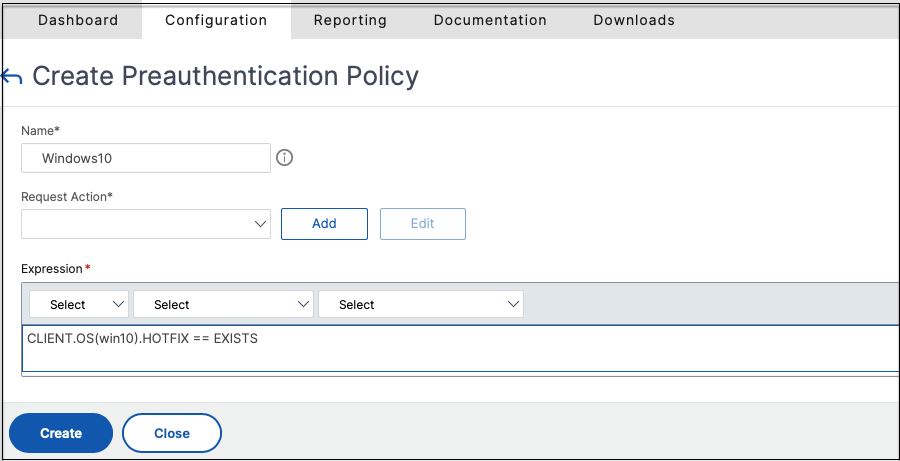

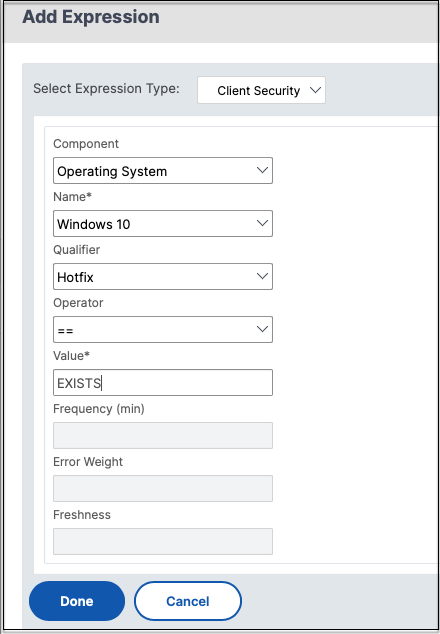

En Expresión, ingrese la expresión manualmente o utilice el editor de expresiones para construir una expresión para la política.

La siguiente figura muestra una expresión de muestra construida para verificar el sistema operativo Windows 10.

- Haga clic en Create.

Vincular la etiqueta personalizada a NetScaler Gateway

- Vaya a NetScaler Gateway> Servidores virtuales.

- Seleccione el servidor virtual para el cual se vinculará la política de preautenticación y luego haga clic en Editar.

- En la sección Políticas , haga clic en + para vincular la política.

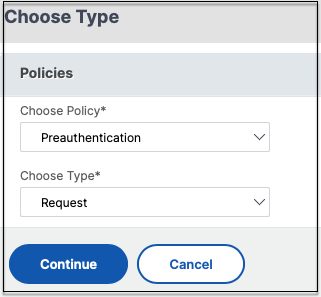

-

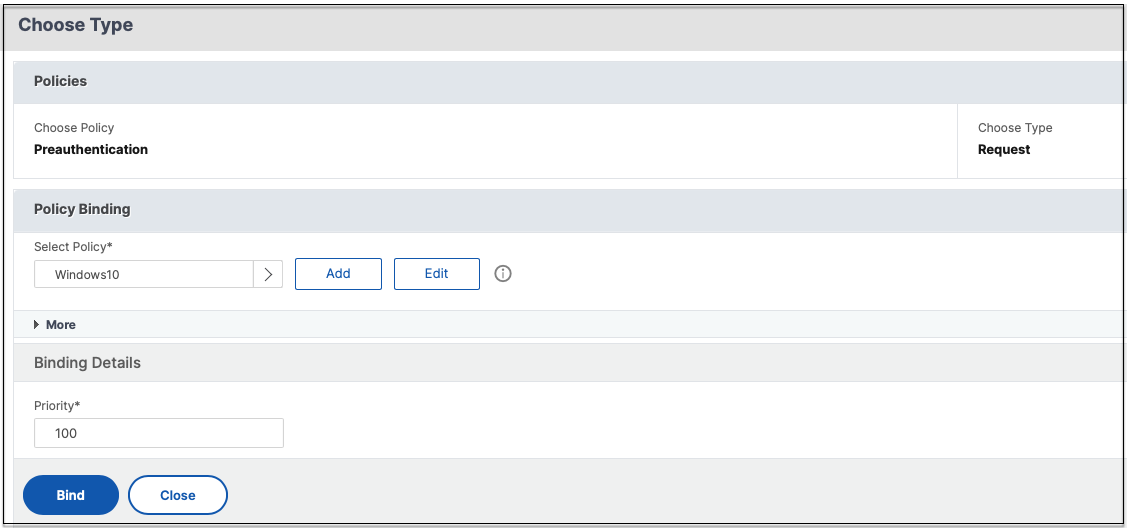

En Elija Política, seleccione la política de preautenticación y seleccione Solicitud en Elija Tipo.

- Seleccione el nombre de la política y la prioridad para la evaluación de la política.

-

Haga clic en Bind.

Configurar etiquetas personalizadas mediante la CLI

Ejecute los siguientes comandos en la CLI de NetScaler para crear y vincular una política de preautenticación:

Ejemplo:

add aaa preauthenticationaction win10_prof ALLOWadd aaa preauthenticationpolicy Windows10 "CLIENT.OS(win10) EXISTS" win10_profbind vpn vserver _SecureAccess_Gateway -policy Windows10 -priority 100

Agregar nueva etiqueta contextual

- Abra la consola de administración de Secure Private Access y haga clic en Políticas de acceso.

- Cree una nueva política o seleccione una política existente.

- En la sección Si se cumple la siguiente condición , haga clic en Agregar condición y seleccione Etiquetas contextuales, Coincide con todos losy luego ingrese el nombre de la etiqueta contextual (por ejemplo,

Windows10).

Nota sobre las etiquetas de la EPA enviadas al complemento Secure Private Access

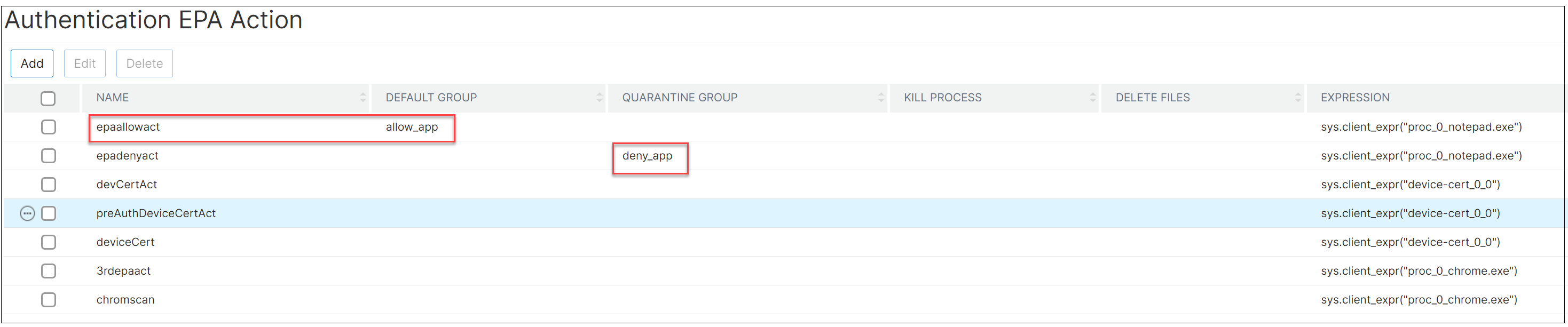

El nombre de la acción de EPA configurado en la política de nFactor EPA y el nombre del grupo asociado como etiquetas de acceso inteligente al complemento de acceso privado seguro. Sin embargo, las etiquetas que se envían dependen del resultado de la evaluación de acciones de la EPA.

- Si todas las acciones de EPA en una política de EPA de nFactor dan como resultado la acción DENY y se configura un grupo de cuarentena en la última acción, el nombre del grupo de cuarentena se envía como acceso inteligente.

- Si una acción de EPA en una política de EPA de nFactor da como resultado la acción ALLOW, los nombres de la política de EPA asociados con la acción y el nombre del grupo predeterminado (si está configurado) se envían como etiquetas de acceso inteligente.

En este ejemplo, cuando se niega la acción, se envía deny_app como etiqueta de acceso inteligente al complemento de acceso privado seguro. Cuando se permite la acción, epaallowact y allow_appse envían como etiquetas de acceso inteligente al complemento de acceso privado seguro.