Integración de Azure AD

Introducción

Este documento describe cómo integrar un entorno de Citrix con la funcionalidad de Azure AD de Windows 10. Windows 10 introdujo Azure AD, que es un nuevo modelo para unirse a dominios, por el cual los portátiles móviles pueden unirse a un dominio de empresa a través de Internet con fines de administración y Single Sign-On.

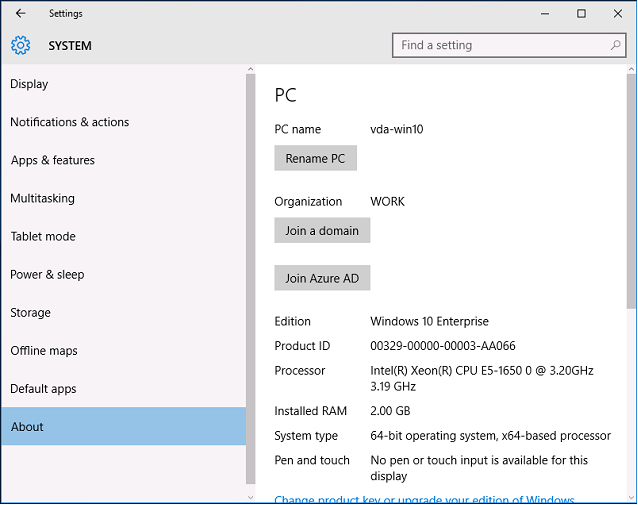

El ejemplo de implementación en este documento describe un sistema donde TI proporciona a los nuevos usuarios una dirección de correo electrónico de la empresa y un código de inscripción para sus portátiles Windows 10 personales. Los usuarios acceden a este código mediante la opción Sistema > Acerca de > Unirse a Azure AD del panel Configuración.

Una vez inscrito el portátil, el explorador web Microsoft Edge inicia sesión automáticamente en los sitios web de la empresa y las aplicaciones publicadas de Citrix a través de la página web de aplicaciones SaaS de Azure, con otras aplicaciones de Azure, como Office 365.

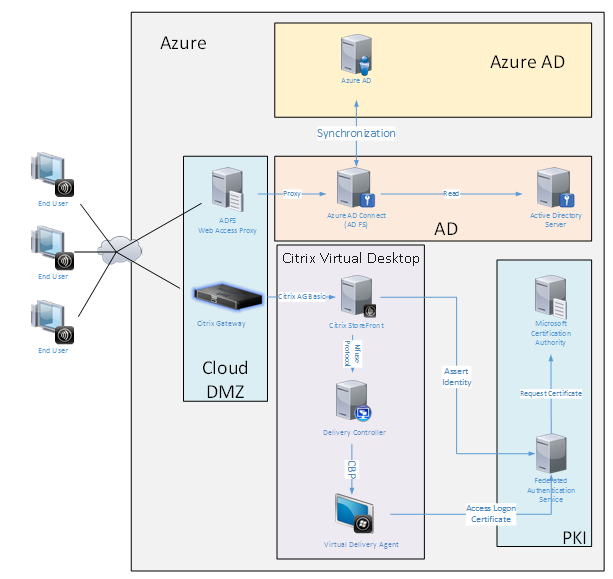

Arquitectura

Esta arquitectura replica una red de empresa tradicional incluida totalmente dentro de Azure, integrada con tecnologías de nube modernas, tales como Azure AD y Office 365. Los usuarios finales se consideran todos trabajadores remotos, sin concepto de estar en una intranet de la oficina.

El modelo se puede aplicar a las empresas con sistemas existentes en las propias sedes, porque Azure Connect Synchronization puede establecer un puente con Azure a través de Internet.

Las conexiones seguras y Single Sign-On, que tradicionalmente se habrían establecido con autenticación Kerberos/NTLM y LAN con firewall, se sustituyen en esta arquitectura con conexiones TLS hacia Azure y SAML. Se crean nuevos servicios a medida que nuevas aplicaciones de Azure se unen a Azure AD. Las aplicaciones que requieren Active Directory (por ejemplo, una base de datos de SQL Server) se pueden ejecutar mediante una VM estándar de servidor de Active Directory en la porción de IAAS del Servicio de nube de Azure.

Cuando un usuario inicia una aplicación tradicional, el acceso tiene lugar mediante aplicaciones publicadas de Citrix Virtual Apps and Desktops. Los diferentes tipos de aplicaciones se intercalan a través de la página Aplicaciones de Azure del usuario con la ayuda de las funciones Single Sign-On de Microsoft Edge. Microsoft también proporciona aplicaciones de iOS y Android que pueden enumerar e iniciar aplicaciones de Azure.

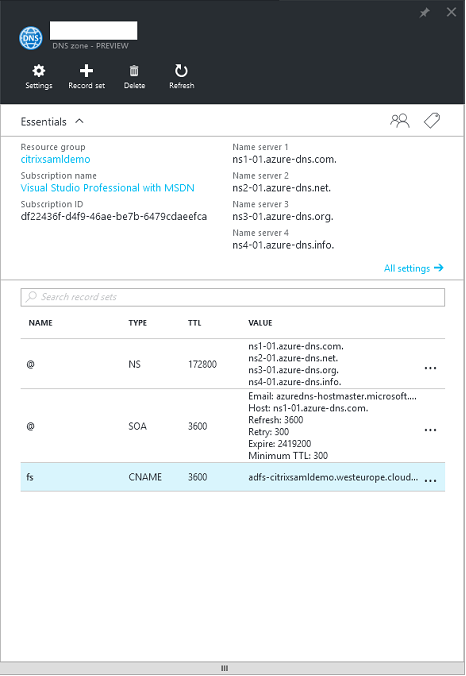

Crear una zona DNS

Azure AD requiere que el administrador haya registrado una dirección DNS pública y controla la zona de delegación para el sufijo de nombre de dominio. Para realizar esta acción, el administrador puede usar la función de zona DNS en Azure.

En este ejemplo, se usa la zona DNS con el nombre citrixsamldemo.net.

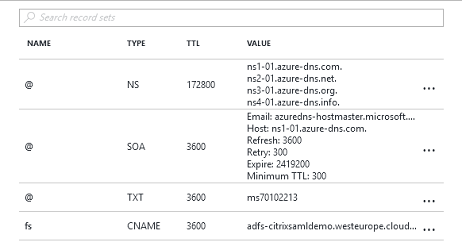

La consola muestra los nombres de los servidores DNS de Azure. Estos deben constar en las entradas NS del registrador DNS de la zona (por ejemplo: citrixsamldemo.net. NS n1-01.azure-dns.com).

Al agregar referencias a las VM ejecutadas en Azure, lo más sencillo es usar un puntero CNAME que apunte al registro DNS administrado por Azure para la VM. Si la dirección IP de la VM cambia, no será necesario actualizar manualmente el archivo de zona DNS.

Los sufijos de ambas direcciones DNS interna y externa coincidirán en esta implementación. El dominio es citrixsamldemo.net y usan DNS dividido (10.0.0.* internamente).

Agregue una entrada “fs.citrixsamldemo.net” que haga referencia al servidor Proxy de aplicación web. Este es el Servicio de federación para esta zona.

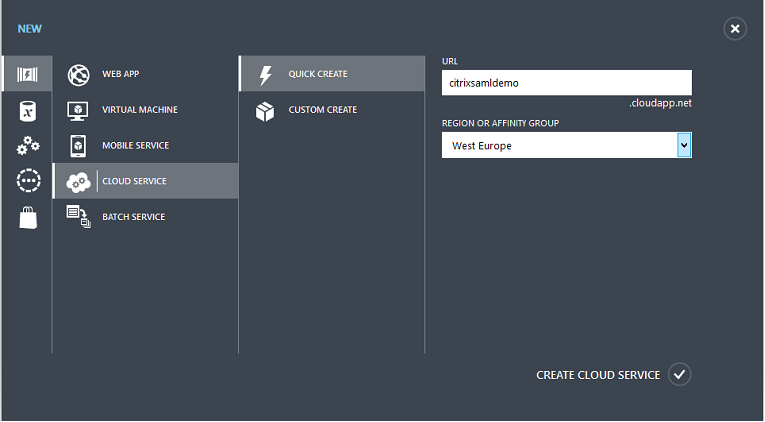

Crear un servicio de nube

En este ejemplo se configura un entorno Citrix, incluido un entorno de AD con un servidor de ADFS activo en Azure. Se crea un servicio de nube llamado “citrixsamldemo”.

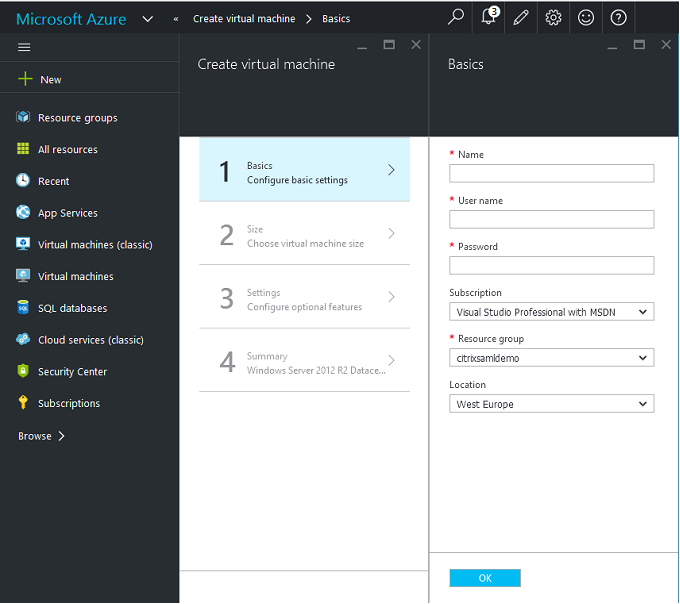

Crear máquinas virtuales de Windows

Cree cinco máquinas virtuales Windows ejecutándose en el servicio de nube:

- Controlador de dominio (domaincontrol)

- Servidor de ADFS de Azure Connect (adfs)

- Proxy de acceso web de ADFS (proxy de aplicación web, no unido a dominio)

- Delivery Controller de Citrix Virtual Apps and Desktops

- Virtual Delivery Agent (VDA) de Citrix Virtual Apps and Desktops

Controlador de dominio

- Agregue los roles Servidor DNS y Servicios de dominio de Active Directory para crear una implementación estándar de Active Directory (en este ejemplo, citrixsamldemo.net). Una vez completada la promoción de dominio, agregue el rol Servicios de certificados de Active Directory.

- Cree una cuenta de usuario normal para las pruebas (por ejemplo, Jorge@citrixsamldemo.net).

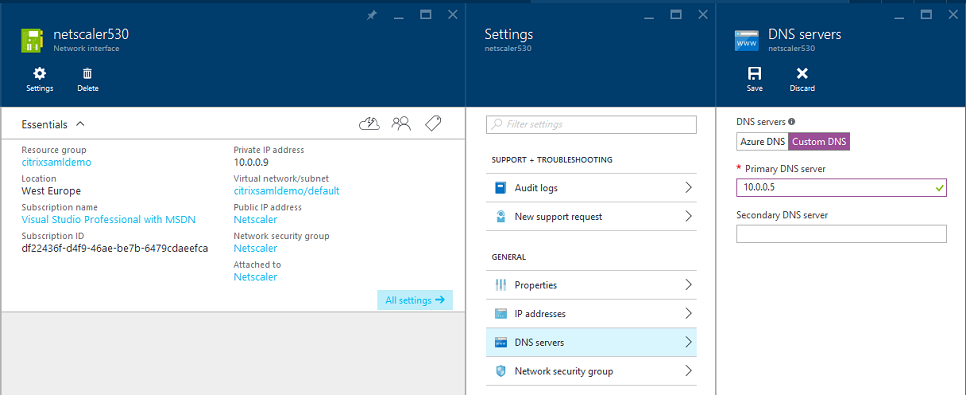

- Dado que este servidor ejecutará DNS interno, todos los servidores deben hacer referencia a este servidor para la resolución de DNS. Esto se puede hacer desde la página de configuración de Azure DNS (para obtener más información, consulte el Apéndice en este documento).

Controlador ADFS y servidor proxy de aplicaciones web

-

Una el servidor de ADFS al dominio citrixsamldemo. El servidor proxy de aplicaciones web debe estar en un grupo de trabajo aislado, por lo que debe registrar manualmente una dirección DNS con el DNS de AD.

-

Ejecute el cmdlet Enable-PSRemoting – Force en estos servidores, para permitir la comunicación remota de PS a través de firewalls desde la herramienta Azure AD Connect.

VDA y Delivery Controller de Citrix Virtual Desktops

- Instale el Delivery Controller y el VDA de Citrix Virtual Apps o Citrix Virtual Desktops en los dos servidores Windows restantes unidos a citrixsamldemo.

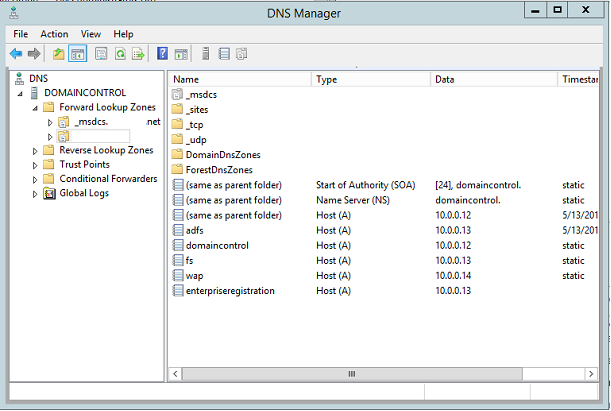

Configurar un DNS interno

Después de que el controlador de dominio está instalado, configure el servidor DNS para controlar la vista de citrixsamldemo.net y actuar como un reenviador a un servidor DNS externo (por ejemplo: 8.8.8.8).

Agregue un registro estático para:

- wap.citrixsamldemo.net [la VM de proxy de aplicaciones web no estará unidad a un dominio]

- fs.citrixsamldemo.net [dirección de servidor de federación interno]

- enterpriseregistration.citrixsaml.net [lo mismo que fs.citrixsamldemo.net]

Todas las VM que se ejecutan en Azure deben estar configuradas para usar solo este servidor DNS. Puede hacerlo a través de la GUI de interfaz de red.

De forma predeterminada, la dirección IP interna (10.0.0.9) se asigna dinámicamente. Puede usar el parámetro de direcciones IP para asignar permanentemente la dirección IP. Esto debe hacerse para el servidor proxy de aplicaciones web y el controlador de dominio.

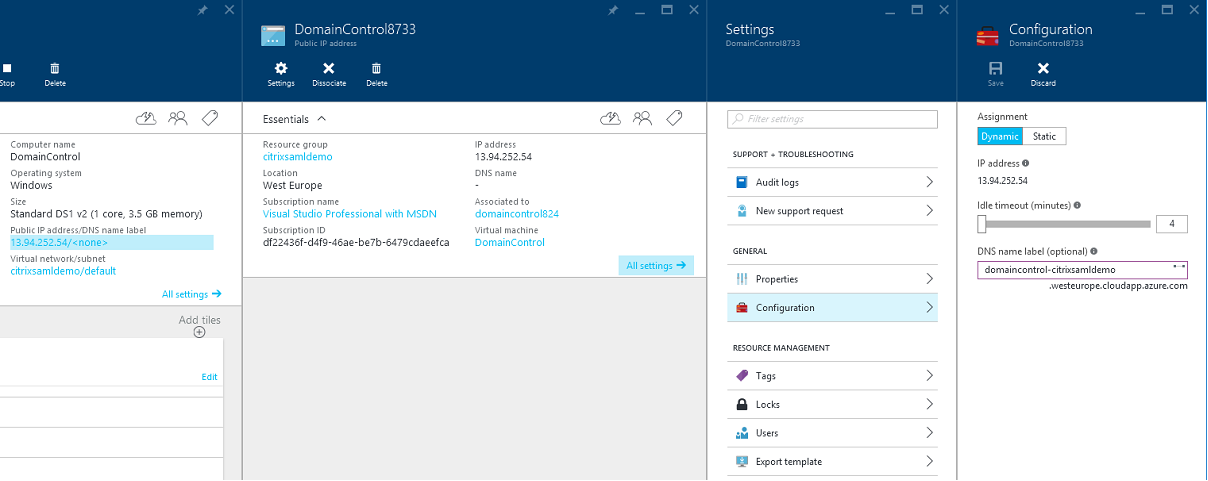

Configurar una dirección DNS externa

Cuando se está ejecutando una VM, Azure mantiene su propio servidor de zona DNS que apunta a la dirección IP pública actual asignada a la VM. Habilitar esta función resulta muy útil porque Azure asigna direcciones IP cuando cada VM se inicia, de manera predeterminada.

Este ejemplo asigna una dirección DNS de domaincontrol-citrixsamldemo.westeurope.cloudapp.azure.com al controlador de dominio.

Tenga en cuenta que, cuando se complete la configuración remota, solo las VM del proxy de aplicaciones web y de Citrix Gateway deben tener direcciones IP públicas habilitadas. (Durante la configuración, la dirección IP pública se usa para el acceso RDP al entorno).

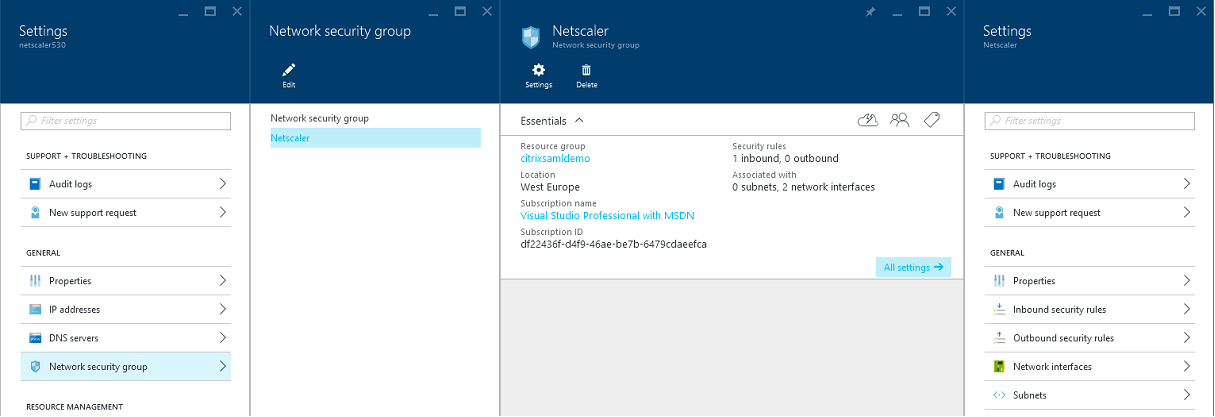

Configurar grupos de seguridad

La nube de Azure administra las reglas de firewall para el acceso TCP/UDP en las VM desde Internet mediante grupos de seguridad. De forma predeterminada, todas las VM permiten el acceso RDP. Los servidores de Citrix Gateway y el proxy de aplicaciones web también deben permitir TLS en el puerto 443.

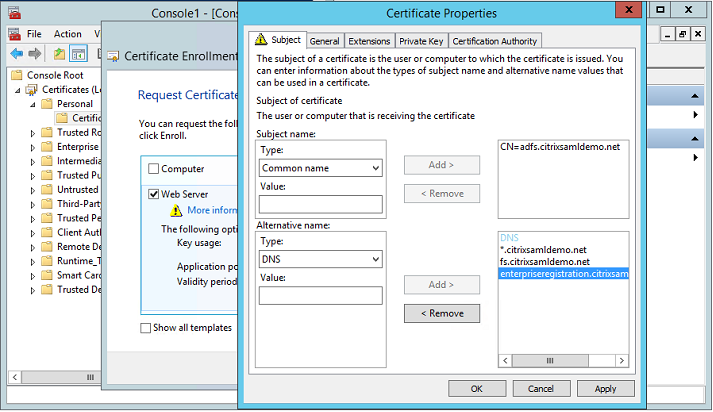

Crear un certificado ADFS

Habilite la plantilla de certificado Servidor web en la entidad de certificación de Microsoft. Esto permite la creación de un certificado con direcciones DNS personalizadas que se pueden exportar (incluida la clave privada) a un archivo .pfx. Debe instalar este certificado tanto en el servidor proxy de aplicaciones web como en el servidor de ADFS, por lo que un archivo PFX es la opción preferida.

Emita un certificado de servidor web con los siguientes nombres de sujeto:

- Commonname:

- adfs.citrixsamldemo.net [nombre del equipo]

- SubjectAltname:

- *.citrixsamldemo.net [nombre de la zona]

- fs.citrixsamldemo. net [entrada en DNS]

- enterpriseregistration.citrixsamldemo.net

Exporte el certificado a un archivo PFX, incluida una clave privada protegida por contraseña.

Configurar Azure AD

Esta sección detalla el proceso de configuración de una nueva instancia de Azure AD y la creación de identidades de usuario que se pueden usar para unir Windows 10 a Azure AD.

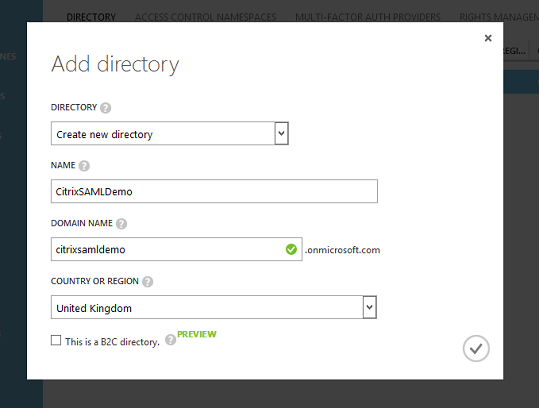

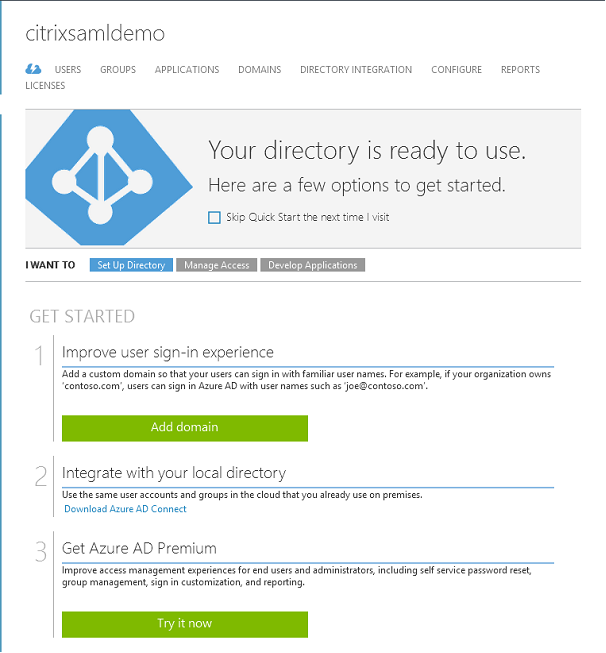

Crear un directorio nuevo

Inicie sesión en el portal Azure clásico y cree un directorio nuevo.

Una vez completado, aparece una página de resumen.

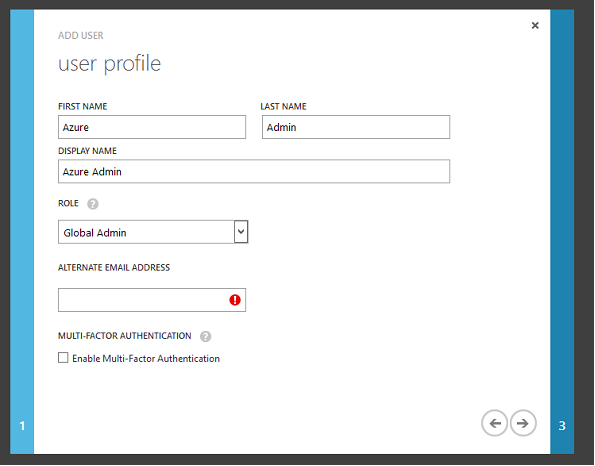

Crear un usuario administrador global (AzureAdmin)

Cree un administrador global en Azure (en este ejemplo, AzureAdmin@citrixsamldemo.onmicrosoft.com) e inicie sesión con la nueva cuenta para configurar una contraseña.

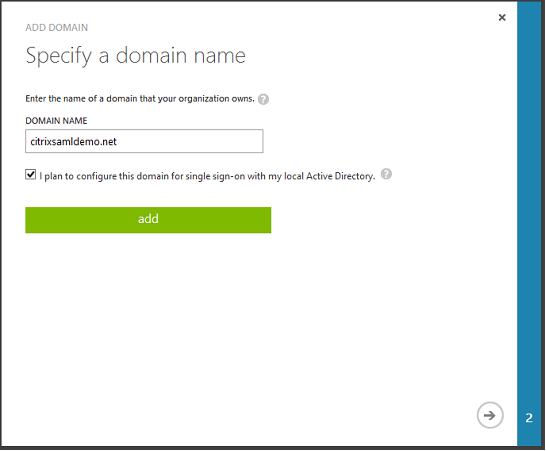

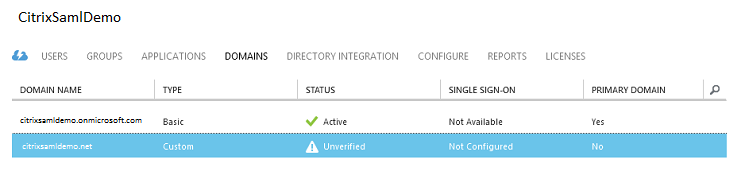

Registrar su dominio en Azure AD

De forma predeterminada, los usuarios se identifican mediante una dirección de correo electrónico en el formato: <user.name>@<company>.onmicrosoft.com.

Aunque esto funciona sin configuración adicional, se prefiere un formato estándar para la dirección de correo electrónico; preferiblemente, es mejor que coincida con el formato de la cuenta de correo electrónico del usuario final: <user.name>@<company>.com.

La acción Agregar dominio configura una redirección desde el dominio real de su empresa. En el ejemplo se usa citrixsamldemo.net.

Si quiere configurar ADFS para el inicio de sesión único Single Sign-On, marque la casilla correspondiente.

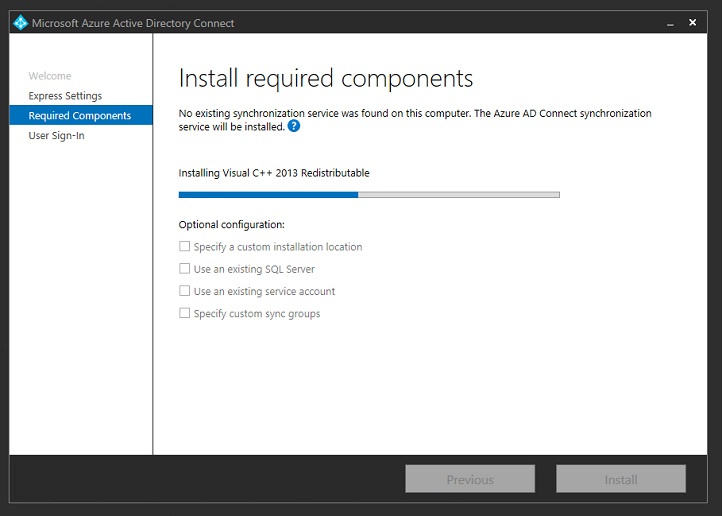

Instalar Azure AD Connect

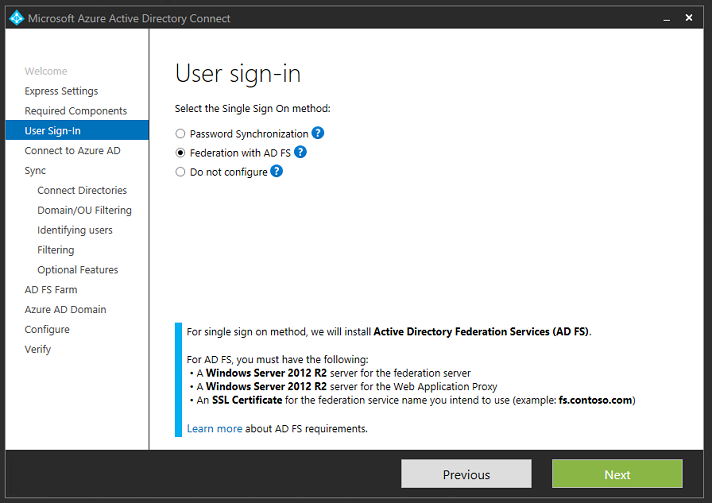

El paso 2 de la interfaz de usuario de configuración de Azure AD le redirige a la página de descarga de Microsoft de Azure AD Connect. Instale esto en la VM de ADFS. Use Instalación personalizada, en lugar de Configuración rápida, para poder acceder a las opciones de ADFS.

Seleccione la opción Federación con AD FS como método SSO.

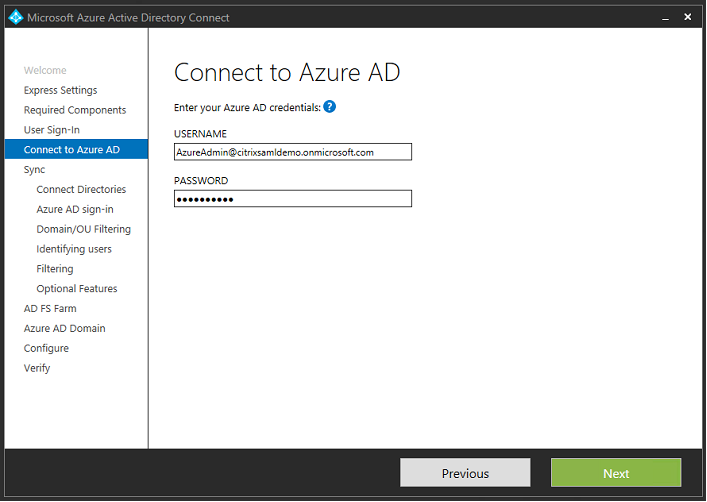

Conéctese a Azure con la cuenta de administrador que ha creado anteriormente.

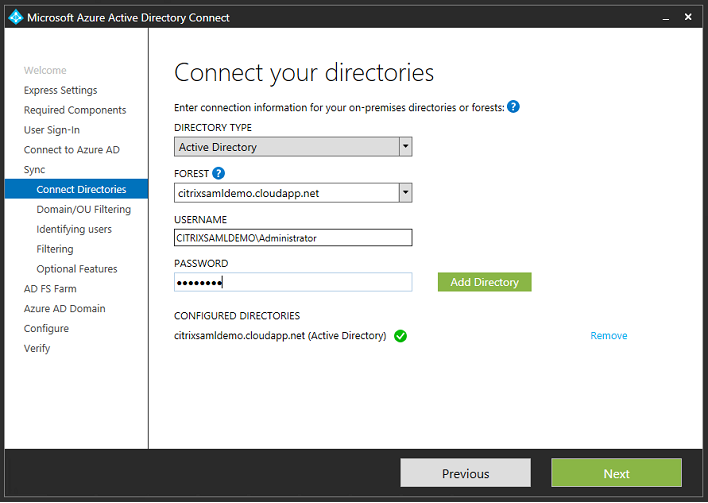

Seleccione el bosque de AD interno.

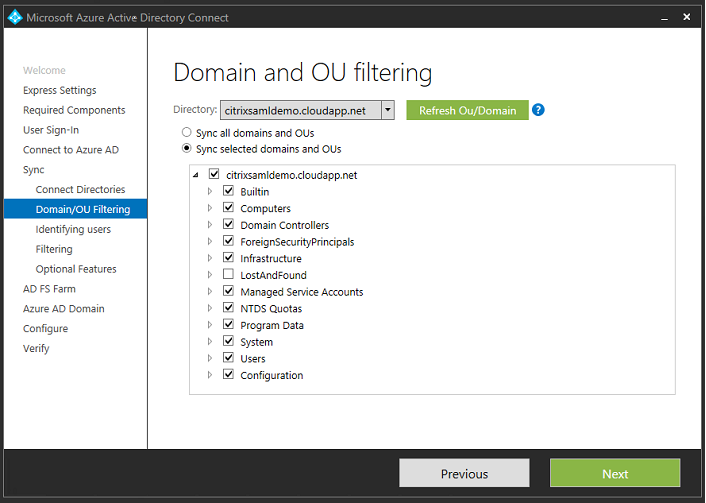

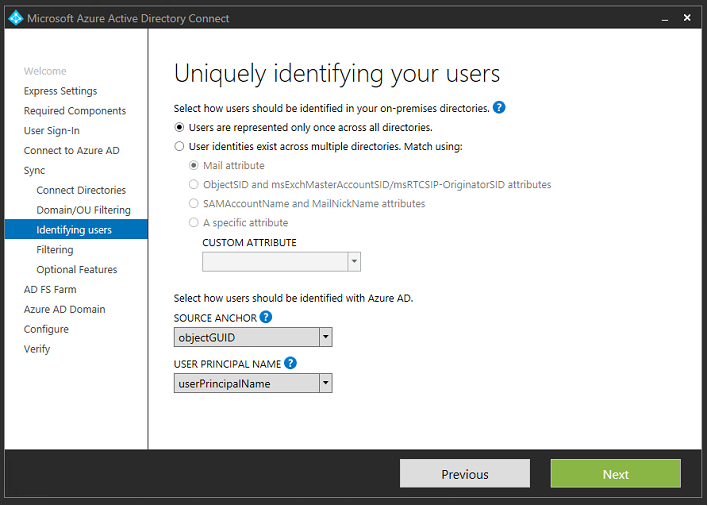

Sincronice todos los objetos de Active Directory antiguos con Azure AD.

Si la estructura de directorio es sencilla, puede asumir que los nombres de usuario serán lo suficientemente únicos para identificar al usuario que inicia una sesión.

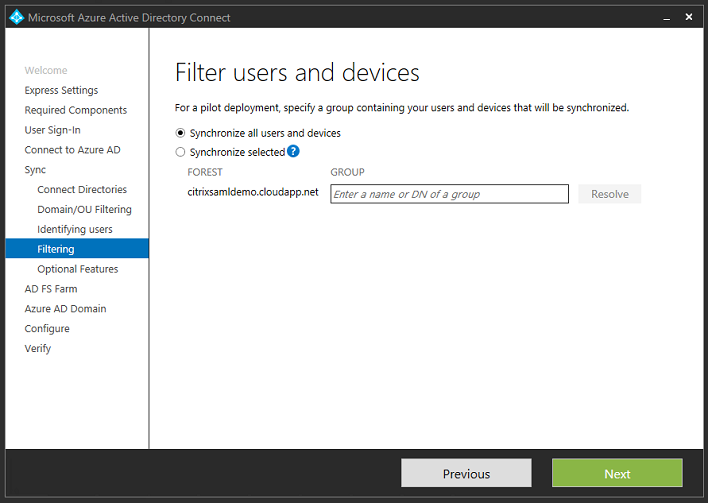

Acepte las opciones de filtrado predeterminadas, o restrinja usuarios y dispositivos a un conjunto de grupos determinado.

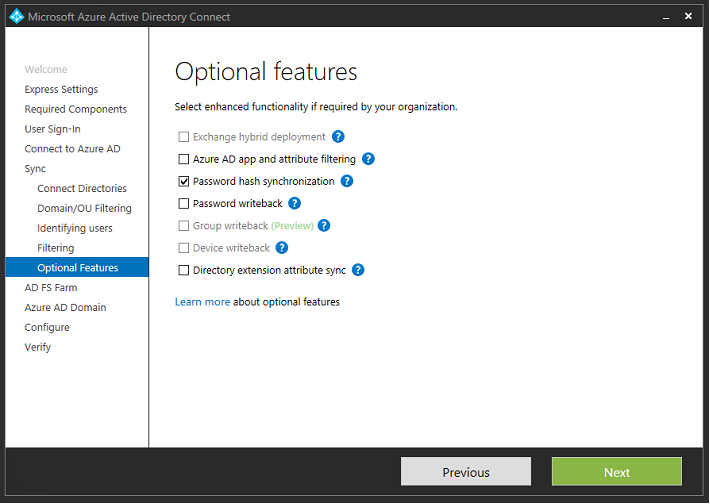

Si lo desea, puede sincronizar las contraseñas de Azure AD con Active Directory. Esto normalmente no es necesario para la autenticación basada en ADFS.

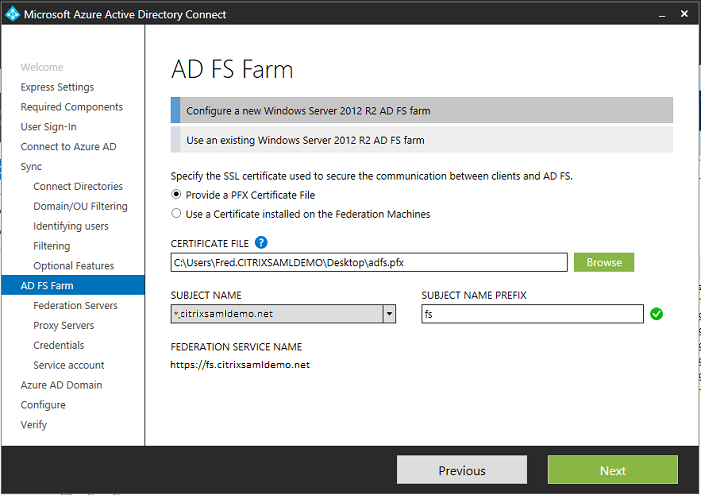

Seleccione el archivo de certificado PFX que se va a usar en ADFS y especifique fs.citrixsamldemo.net como nombre DNS.

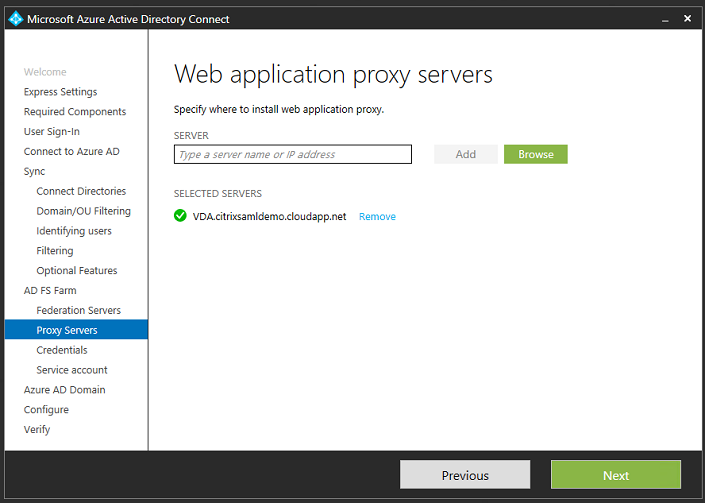

Cuando se le pida seleccionar un servidor proxy, escriba la dirección del servidor wap.citrixsamldemo.net. Puede que deba ejecutar el cmdlet Enable-PSRemoting – Force como administrador en el servidor proxy de aplicaciones web, para que Azure AD Connect pueda configurarlo.

Nota:

Si este paso falla debido a problemas de confianza con el PowerShell remoto, una el servidor proxy de aplicaciones web al dominio.

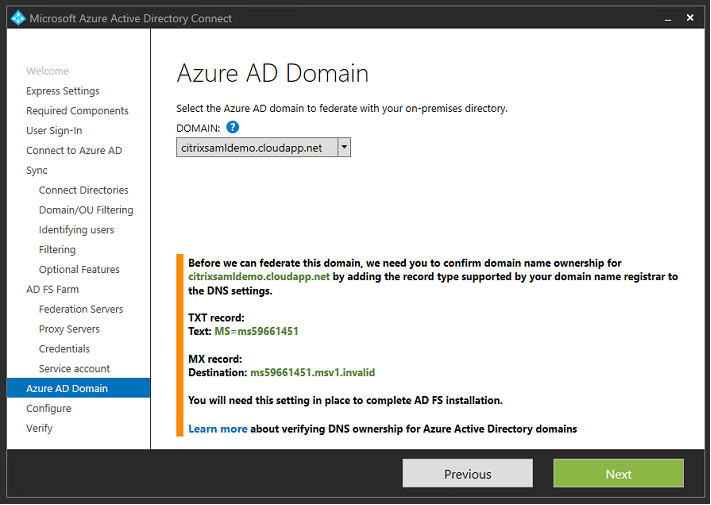

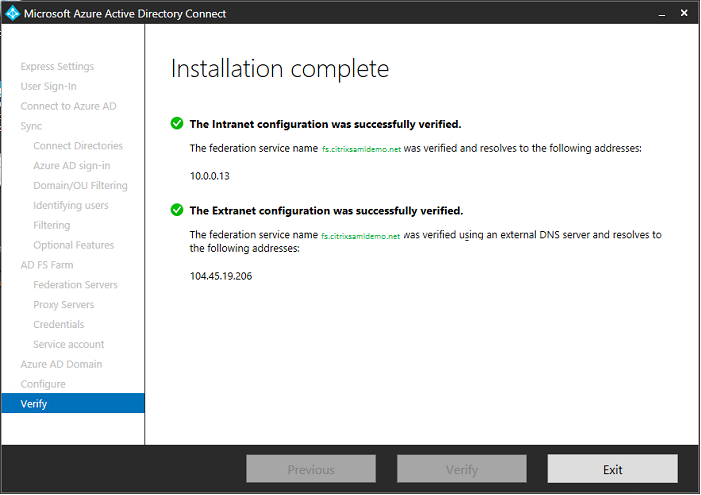

Para los pasos restantes del asistente, use las contraseñas estándar de administrador y cree una cuenta de servicio de ADFS. Azure AD Connect pedirá validar el propietario de la zona DNS.

Agregue los registros TXT y MX a los registros de direcciones DNS en Azure.

Haga clic en Verificar en la consola de administración de Azure.

Nota:

Si este paso falla, puede verificar el dominio antes de ejecutar Azure AD Connect.

Una vez completado, se contacta con la dirección externa fs.citrixsamldemo.net a través del puerto 443.

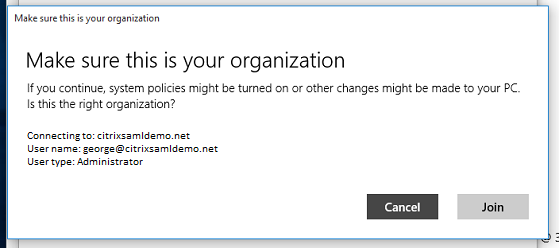

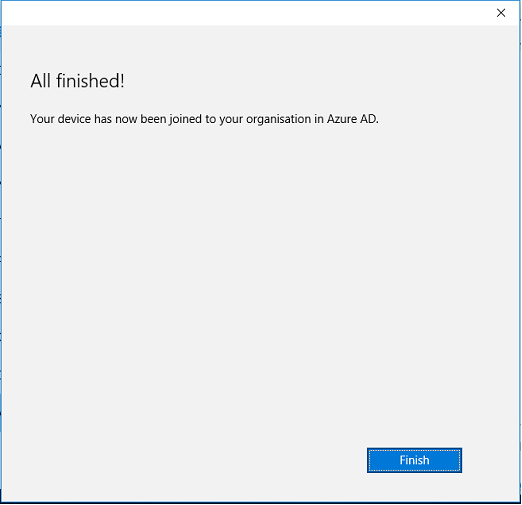

Habilitar la función Unirse a Azure AD

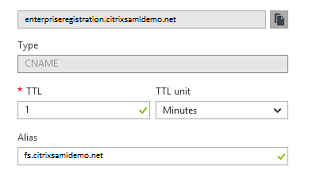

Cuando un usuario introduce una dirección de correo electrónico para que Windows 10 pueda unirse a Azure AD, se usa el sufijo DNS para crear un registro DNS CNAME que debe apuntar a ADFS: enterpriseregistration.<sufijoUPN>.

En el ejemplo, es fs.citrixsamldemo.net.

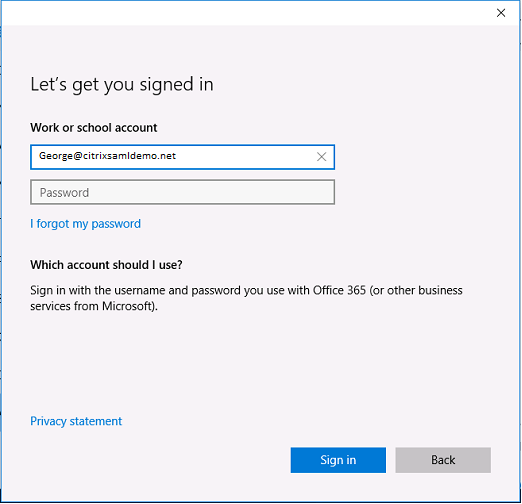

Si no está usando una entidad de certificación pública, asegúrese de que el certificado raíz de ADFS está instalado en el equipo con Windows 10 de modo que Windows confíe en el servidor de ADFS. Realice la unión con el dominio de Azure AD mediante la cuenta de usuario estándar generada anteriormente.

Tenga en cuenta que el nombre UPN debe coincidir con el nombre UPN reconocido por el controlador de dominio de ADFS.

Verifique que la máquina se ha unido al dominio de Azure AD. Para ello, reinicie la máquina e inicie sesión con la dirección de correo electrónico del usuario. Una vez iniciada la sesión, abra Microsoft Edge y conéctese a http://myapps.microsoft.com. El sitio web debe utilizar Single Sign-On automáticamente.

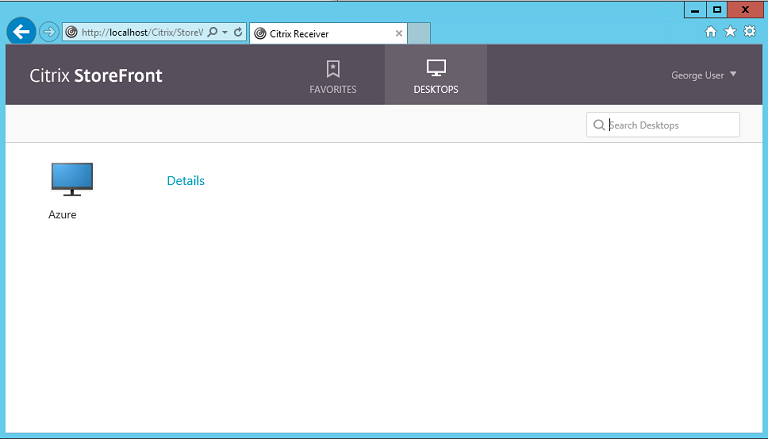

Instalar Citrix Virtual Apps o Citrix Virtual Desktops

Puede instalar las máquinas virtuales del Delivery Controller y los VDA directamente en Azure desde la imagen ISO de Citrix Virtual Apps o Citrix Virtual Desktops de la forma habitual.

En este ejemplo, StoreFront se instala en el mismo servidor que el Delivery Controller. El VDA se instala como una máquina de trabajo Windows 2012 R2 RDS independiente, sin integración con Machine Creation Services (aunque esto puede configurarse si se prefiere). Compruebe que el usuario Jorge@citrixsamldemo.net se puede autenticar con una contraseña, antes de continuar.

Ejecute el cmdlet Set-BrokerSite –TrustRequestsSentToTheXmlServicePort $true de PowerShell en el Controller para permitir que StoreFront se autentique sin las credenciales de los usuarios.

Instalar el Servicio de autenticación federada

Instale FAS en el servidor de ADFS y configure una regla para que el Delivery Controller actúe como StoreFront de confianza (ya que, en este ejemplo, StoreFront está instalado en la misma máquina virtual que el Delivery Controller). Consulte Instalar y configurar.

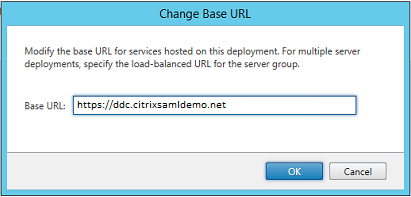

Configurar StoreFront

Solicite un certificado de equipo para el Delivery Controller y configure IIS y StoreFront para usar HTTPS estableciendo un enlace de IIS para el puerto 443 y cambiando la dirección de base de datos de StoreFront a https:.

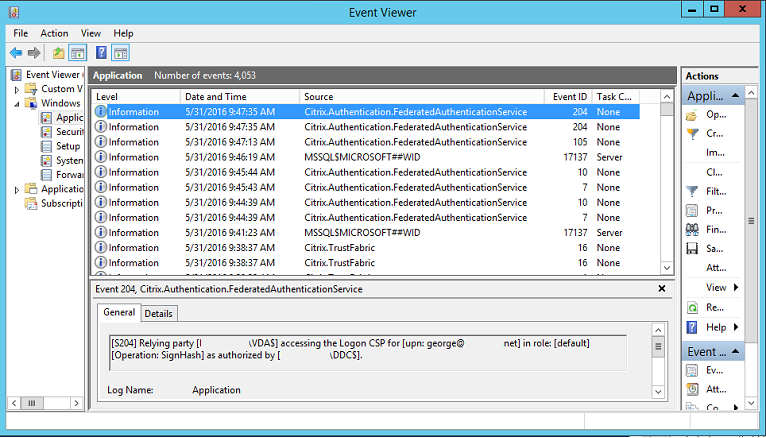

Configure StoreFront para usar el servidor de FAS (use el script de PowerShell que hay en Instalación y configuración) y haga pruebas internas dentro de Azure para asegurarse de que el inicio de sesión consulta el visor de eventos en el servidor de FAS para usar FAS.

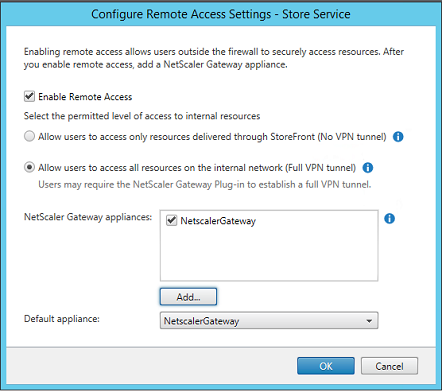

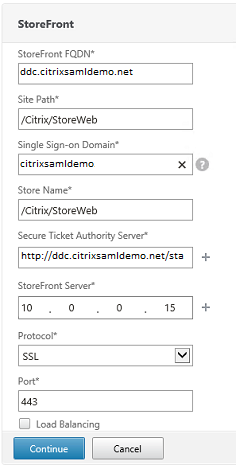

Configurar StoreFront para usar Citrix Gateway

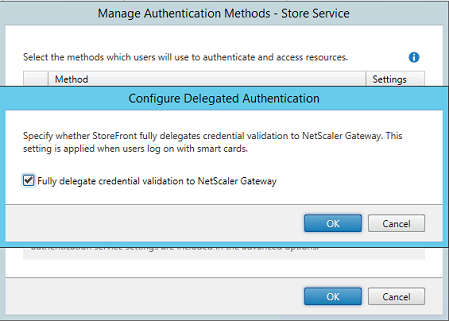

Mediante la interfaz de usuario de Administrar métodos de autenticación en la consola de administración de StoreFront, configure StoreFront de modo que utilice Citrix Gateway para realizar la autenticación.

Para integrar las opciones de autenticación de Citrix Gateway, configure Secure Ticket Authority (STA) y la dirección de Citrix Gateway.

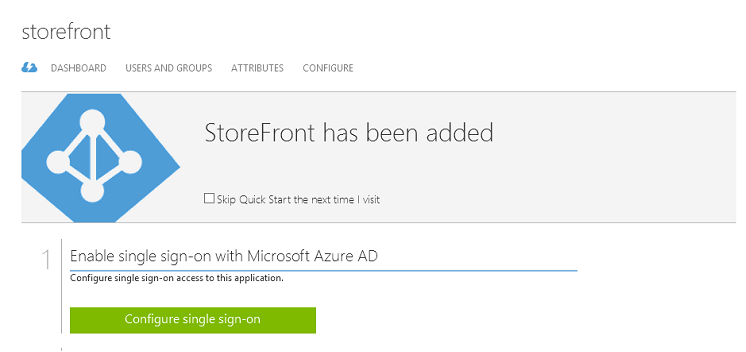

Configurar una nueva aplicación de Azure AD para inicios Single Sign-On en StoreFront

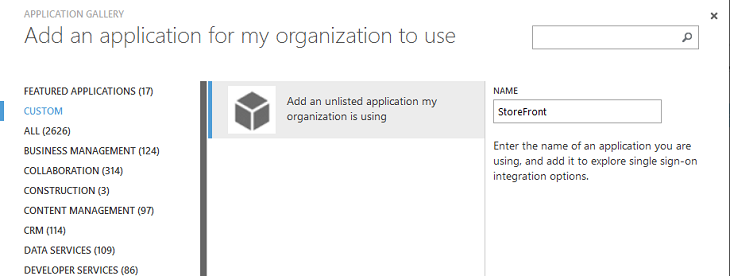

En esta sección se usan las funciones de Single Sign-On de Azure AD SAML 2.0, que actualmente requieren una suscripción de Azure Active Directory Premium. En la herramienta de administración de Azure AD, seleccione Nueva aplicación y elija Agregar una aplicación de la galería.

Seleccione Personalizado > Agregar una aplicación que no figura en la lista que mi organización está usando para crear una nueva aplicación personalizada para los usuarios.

Configurar un icono

Cree una imagen de 215 x 215 píxeles de tamaño y cárguela en la página CONFIGURAR para usarla como icono de la aplicación.

![]()

Configurar la autenticación SAML

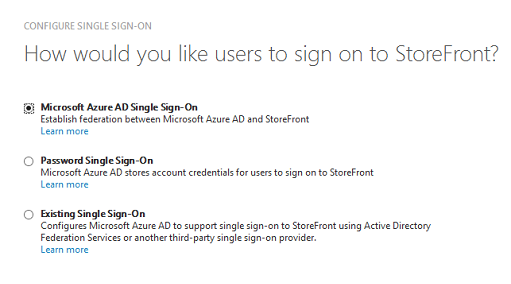

Vuelva a la página introductoria Panel de la aplicación y seleccione Configurar Single Sign-On.

Esta implementación utilizará la autenticación SAML 2.0, que corresponde a Microsoft Azure AD Single Sign-On.

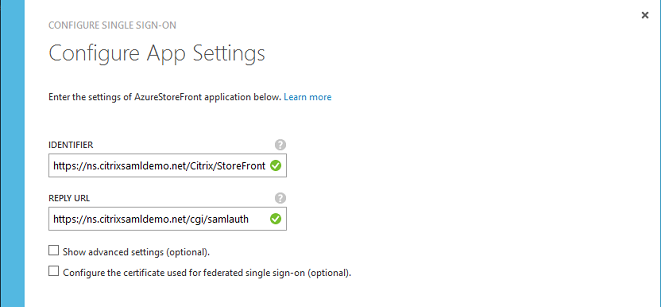

La cadena de identificación Identifier puede ser una arbitraria (debe coincidir con la configuración suministrada a Citrix Gateway); en este ejemplo, la URL de respuesta, Reply URL, es /cgi/samlauth en el servidor Citrix Gateway.

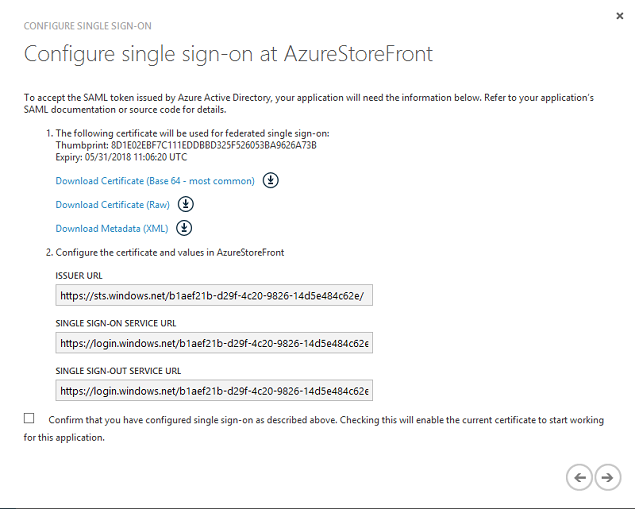

La siguiente página contiene información que se usa para configurar Citrix Gateway como una entidad de confianza para Azure AD.

Descargue el certificado de firma de confianza de base 64 y copie las URL de inicio y cierre de sesión. Pegará estas URL en las pantallas de configuración de Citrix Gateway más adelante.

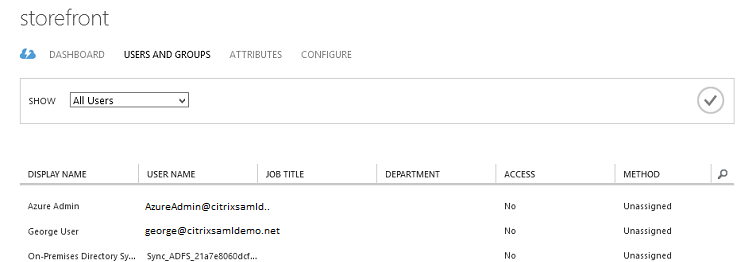

Asignar la aplicación a los usuarios

El paso final es habilitar la aplicación de modo que aparezca en la página de control “myapps.microsoft.com” de los usuarios. Esto se realiza en la página Usuarios y grupos. Asigne acceso para las cuentas de usuarios de domino sincronizadas por Azure AD Connect. También puede usar otras cuentas, pero deben estar explícitamente asignadas, porque no cumplen el formato <usuario>@<dominio>.

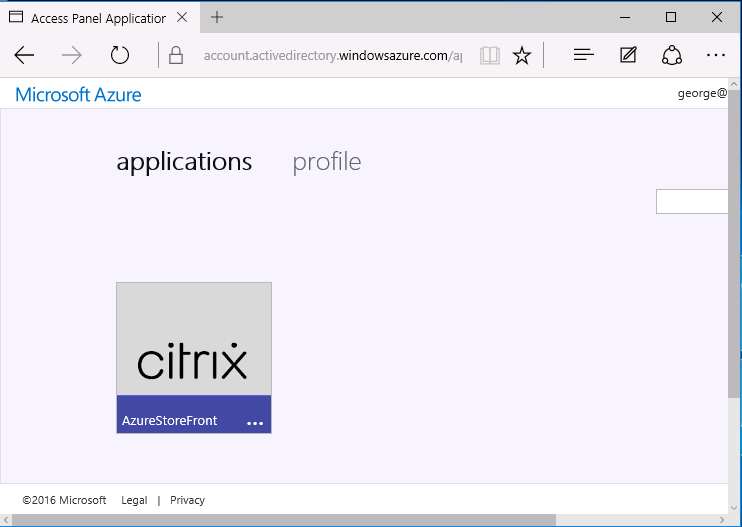

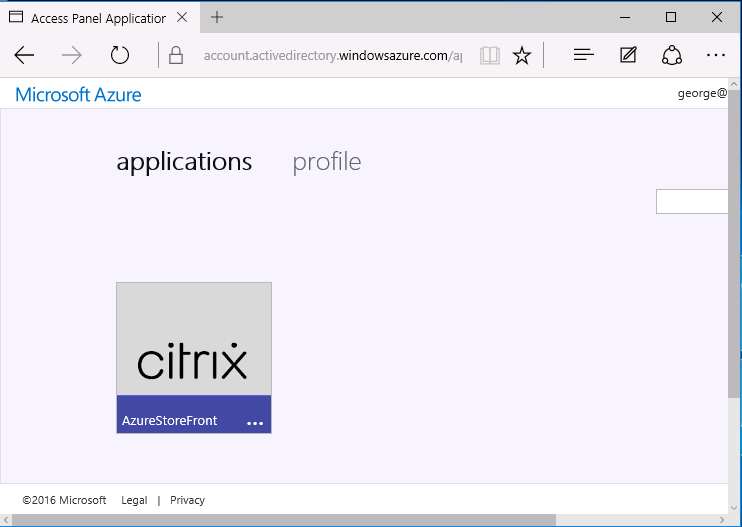

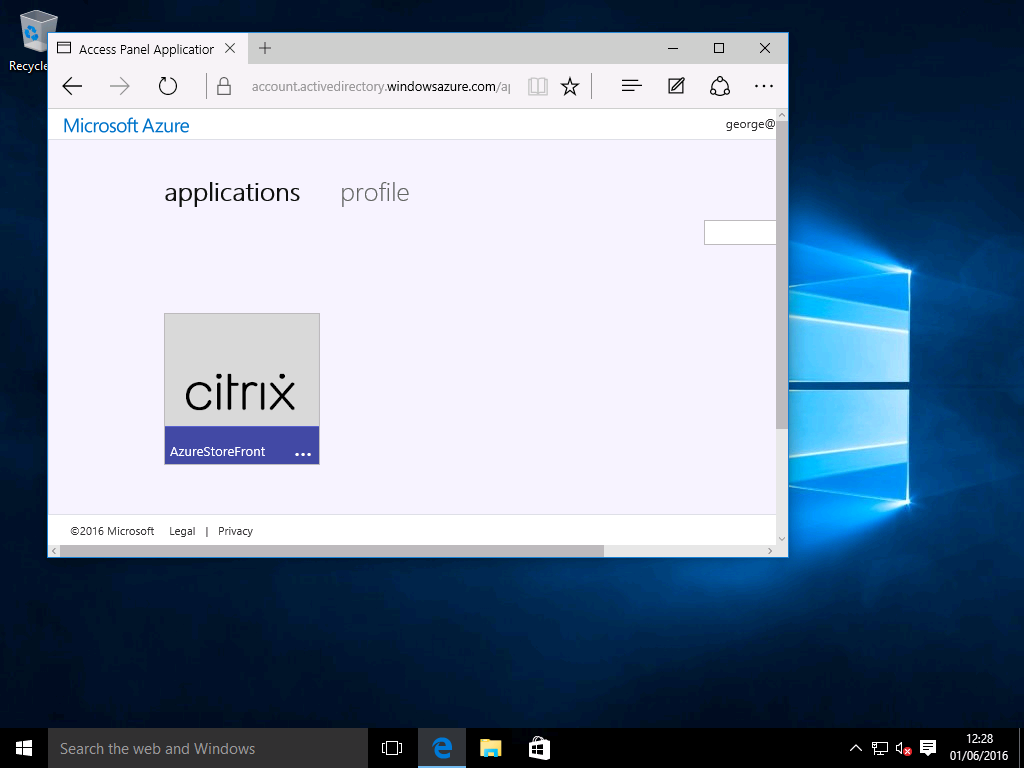

Página MyApps

Cuando la aplicación se ha configurado, aparece en las listas de los usuarios de las aplicaciones de Azure cuando visitan https://myapps.microsoft.com.

Cuando está unido a Azure AD, Windows 10 admite el inicio de sesión único Single Sign-On en las aplicaciones de Azure para el usuario que inicie sesión. Al hacer clic en el icono, el explorador va a la página de SAML cgi/samlauth que se configuró anteriormente.

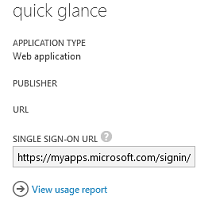

URL de Single Sign-On

Vuelva a la aplicación en el panel de mandos de Azure AD. Ahora hay una URL de Single Sign-On disponible para la aplicación. Esta dirección URL se utiliza para proporcionar enlaces de explorador web o crear accesos directos del menú Inicio que llevan a los usuarios directamente a StoreFront.

Pegue la dirección URL en un explorador web para asegurarse de que Azure AD le redirige a la página web de Citrix Gateway cgi/samlauth configurada anteriormente. Este sistema funciona solamente para los usuarios que se han asignado y ofrecerá inicio de sesión único Single Sign-On solo para sesiones de inicio de sesión en Windows 10 unido a Azure AD. (A otros usuarios se les pedirán credenciales de Azure AD.)

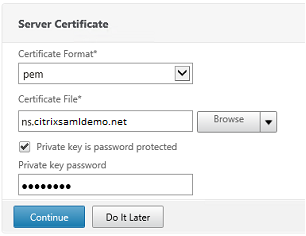

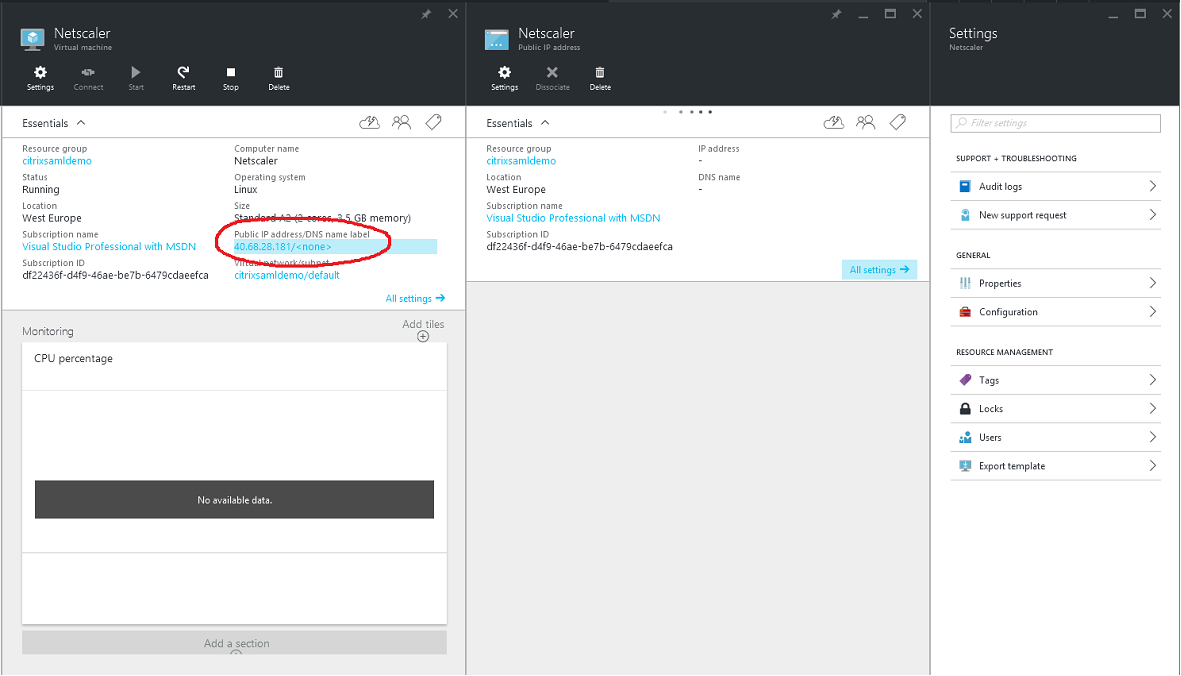

Instalar y configurar Citrix Gateway

Para acceder de manera remota a la implementación, en este ejemplo se utiliza una VM independiente que ejecuta NetScaler (ahora Citrix Gateway). Esta VM se puede adquirir en Azure Store. En este ejemplo, se usa la opción “Bring your own License” de NetScaler 11.0.

Inicie sesión en la VM de NetScaler y apunte el explorador web a la dirección IP interna con las credenciales especificadas cuando el usuario se autenticó. Tenga en cuenta que se debe cambiar la contraseña del usuario nsroot en una VM de Azure AD.

Agregue licencias, seleccionando reboot después de agregar cada una de ellas, y apunte la resolución DNS al controlador de dominio de Microsoft.

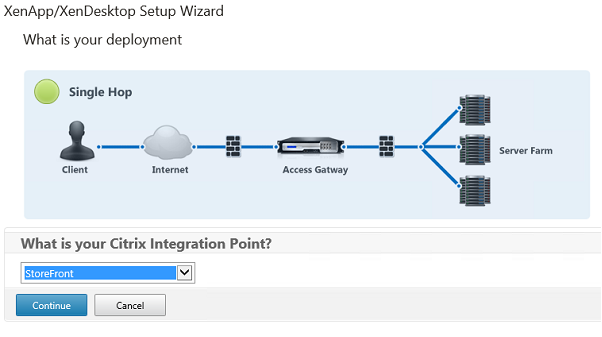

Ejecutar el asistente de configuración de Citrix Virtual Apps and Desktops

Este ejemplo empieza configurando una integración simple de StoreFront sin SAML. Una vez que esta implementación está funcionando, agrega una directiva de inicio de sesión de SAML.

Seleccione la configuración estándar de Citrix Gateway para StoreFront. Para usarlo en Microsoft Azure, en este ejemplo se configura el puerto 4433, en lugar del puerto 443. De forma alternativa, puede redirigir el puerto o reasignar el sitio web de administración de Citrix Gateway.

Para simplificar las tareas, el ejemplo carga un certificado de servidor existente y una clave privada guardada en un archivo.

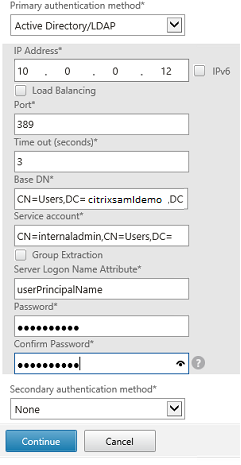

Configurar el controlador de dominio para la administración de cuentas de AD

El controlador de dominio se usará para la resolución de cuentas, por lo que hay que agregar su dirección IP en el método de autenticación principal. Tenga en cuenta el formato esperado en cada campo en el cuadro de diálogo.

Configurar la dirección de StoreFront

En este ejemplo, StoreFront se ha configurado con HTTPS; por lo tanto, seleccione las opciones de protocolo SSL.

Verificar la implementación de Citrix Gateway

Conéctese a Citrix Gateway y compruebe que la autenticación y el inicio se realizan correctamente con el nombre de usuario y la contraseña.

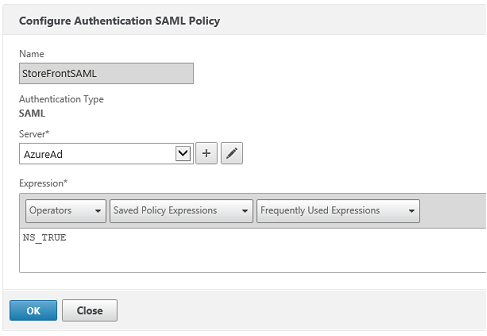

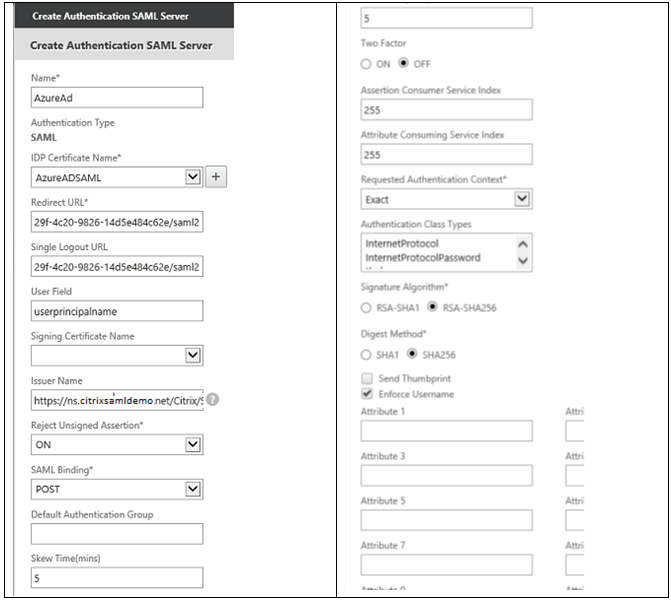

Habilitar la compatibilidad con la autenticación SAML de Citrix Gateway

El uso de SAML con StoreFront es similar al uso de SAML con otros sitios web. Agregue una nueva directiva de SAML con una expresión de NS_TRUE.

Configurar el servidor de identidades SAML, mediante la información obtenida de Azure AD previamente.

Verificar el sistema de extremo a extremo

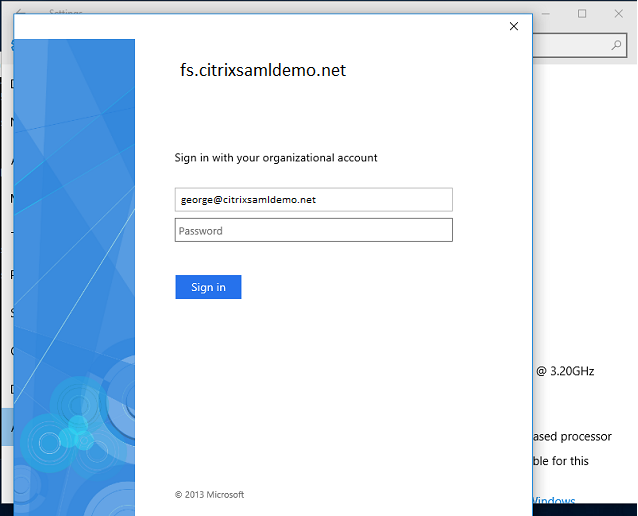

Inicie sesión en un escritorio de Windows 10 unido a Azure AD con una cuenta registrada en Azure AD. Inicie Microsoft Edge y conéctese a: https://myapps.microsoft.com.

El explorador web debe mostrar las aplicaciones de Azure AD para el usuario.

Compruebe que hacer clic en el icono que se le redirige a un servidor de StoreFront autenticado.

Del mismo modo, compruebe que las conexiones directas a través de la URL de Single Sign-On y una conexión directa con el sitio de Citrix Gateway le redirigen a Microsoft Azure y viceversa.

Finalmente, compruebe que las máquinas que no están unidas a Azure AD también funcionan con las mismas direcciones URL (aunque habrá un único inicio de sesión explícito a Azure AD para la primera conexión).

Apéndice

Debe configurar las siguientes opciones estándar cuando configure una máquina virtual en Azure.

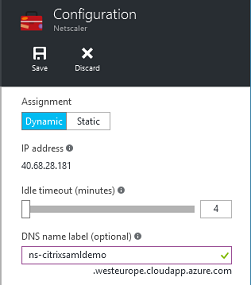

Proporcionar una dirección IP pública y una dirección DNS

Azure da a todas las VM una dirección IP en la subred interna (10.*.*.* en este ejemplo). De forma predeterminada, también se proporciona una dirección IP pública a la que se puede hacer referencia mediante una etiqueta DNS actualizada dinámicamente.

Seleccione Configuration en Public IP address/DNS name label. Elija una dirección DNS pública para la VM. Se puede usar para las referencias de CNAME en otros archivos de zona DNS, asegurándose de que todos los registros DNS quedan apuntando correctamente a la VM incluso aunque la dirección IP se reasigne.

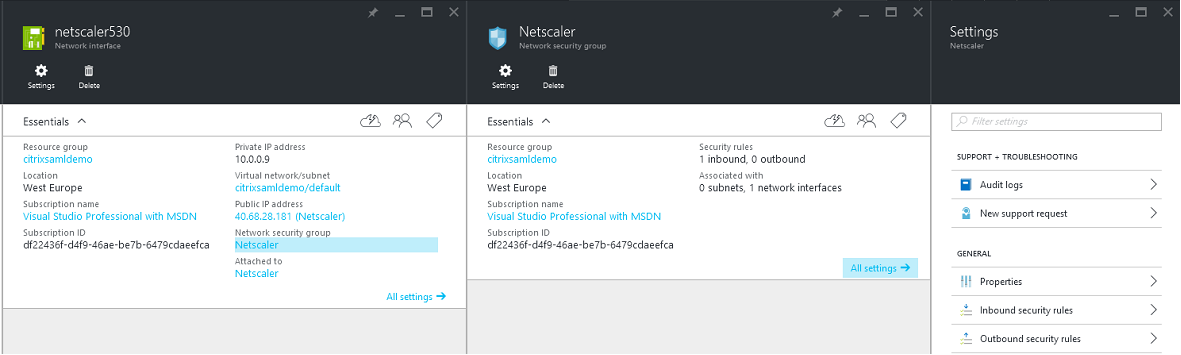

Configurar las reglas de firewall (grupo de seguridad)

Cada VM en una nube tiene un conjunto de reglas de firewall que se aplican automáticamente, lo que se conoce como el grupo de seguridad. El grupo de seguridad controla el tráfico reenviado desde la dirección IP privada a la pública. De forma predeterminada, Azure permite el reenvío de RDP a todas las VM. Los servidores Citrix Gateway y ADFS también deben reenviar el tráfico TLS (443).

Abra Network Interfaces en una VM, y luego haga clic en la etiqueta Network Security Group. Configure Inbound security rules para permitir el tráfico de red apropiado.

Información relacionada

- Instalación y configuración es la referencia principal para la instalación y la configuración de este servicio.

- Las implementaciones más comunes de FAS se resumen en el artículo Arquitecturas de implementación.

- En Configuración avanzada, se presentan artículos de “procedimientos”.

En este artículo

- Introducción

- Arquitectura

- Crear una zona DNS

- Crear un servicio de nube

- Crear máquinas virtuales de Windows

- Configurar un DNS interno

- Configurar una dirección DNS externa

- Configurar grupos de seguridad

- Crear un certificado ADFS

- Configurar Azure AD

- Habilitar la función Unirse a Azure AD

- Instalar Citrix Virtual Apps o Citrix Virtual Desktops

- Configurar una nueva aplicación de Azure AD para inicios Single Sign-On en StoreFront

- Instalar y configurar Citrix Gateway

- Configurar la dirección de StoreFront

- Habilitar la compatibilidad con la autenticación SAML de Citrix Gateway

- Verificar el sistema de extremo a extremo

- Apéndice

- Información relacionada