Configurar discos virtuales para la administración de Active Directory

La integración de Citrix Provisioning y Active Directory permite que los administradores:

- Seleccionen la unidad organizativa (OU) de Active Directory para la cuenta de la máquina del dispositivo de destino de Citrix Provisioning.

- Aproveche las funciones de administración de Active Directory, como la delegación de control y las directivas de grupo.

- Configure el servidor de Citrix Provisioning para administrar de forma automática las contraseñas de las cuentas de equipo de los dispositivos de destino.

Antes de integrar Active Directory en la comunidad, compruebe que se cumplan los siguientes requisitos previos:

- Se agregó el dispositivo de destino maestro al dominio antes de crear el disco virtual.

- Se ha seleccionado la opción Disable Machine Account Password Changes mientras se utilizaba el asistente de optimización de imágenes.

Una vez comprobados todos los requisitos previos, se pueden agregar y asignar nuevos dispositivos de destino al disco virtual. A continuación, se debe crear una cuenta de equipo para cada dispositivo de destino.

Sugerencia:

Si se ejecuta el comando de PowerShell

Add-PvsDeviceToDomainsin especificar un parámetro, se agregan todos los destinos de cada sitio al contenedor del equipo en Active Directory.

Administrar contraseñas de dominio

Cuando los dispositivos de destino acceden a su propio disco virtual en Private Image Mode, no existen requisitos especiales para administrar las contraseñas de dominio. Sin embargo, cuando un dispositivo de destino accede a un disco virtual en Standard Image Mode, el servidor de aprovisionamiento le asigna su nombre al dispositivo de destino. Si el dispositivo de destino pertenece a un dominio, el nombre y la contraseña que el servidor le asigna deben coincidir con la información de la cuenta de equipo correspondiente en el dominio. De lo contrario, el dispositivo de destino no puede iniciar sesión correctamente. Por este motivo, el servidor de aprovisionamiento debe administrar las contraseñas de dominio para los dispositivos de destino que comparten un disco virtual.

Para habilitar la administración de contraseñas de dominio, es necesario inhabilitar la renegociación automática de contraseñas de equipos controlada por Active Directory (o un dominio de NT 4.0). Para este proceso, se debe habilitar la directiva de seguridad “Disable Machine Account Password Changes” en el dominio o el dispositivo de destino. El servidor de aprovisionamiento ofrece una funcionalidad equivalente a través de su propia función Automatic Password Renegotiate.

Los dispositivos de destino que arrancan desde discos virtuales ya no necesitan la renegociación de contraseñas de Active Directory. Es necesario configurar una directiva para inhabilitar los cambios de contraseña al nivel del dominio para todos los miembros de dominio que arrancan desde discos duros locales. Si las directivas que inhabilitan cambios de contraseña no son adecuadas para su entorno, inhabilite los cambios de contraseña de la cuenta de la máquina al nivel local. Para inhabilitar los cambios de contraseña de las cuentas de equipo, seleccione la opción Optimize cuando cree una imagen de disco virtual. Posteriormente, este parámetro se aplica a todos los dispositivos de destino que arrancan desde la imagen de disco virtual compartida.

Nota:

El servidor de Citrix Provisioning no cambia de ninguna manera el esquema de Active Directory ni lo extiende. La función del servidor de aprovisionamiento es crear o modificar las cuentas de equipo en Active Directory y restablecer las contraseñas.

Cuando la administración de contraseñas de dominio se encuentra habilitada:

- Establece una contraseña única para un dispositivo de destino.

- Almacena esa contraseña en la cuenta de equipo de dominio correspondiente.

- Brinda la información necesaria para restablecer la contraseña en el dispositivo de destino antes de iniciar sesión en el dominio.

Proceso de administración de contraseñas

Con la administración de contraseñas habilitada, el proceso de validación de contraseñas de dominio implica:

- Crear una cuenta de equipo en la base de datos para un dispositivo de destino y asignar una contraseña a la cuenta.

- Proporcionar un nombre de cuenta a un dispositivo de destino mediante Streaming Service.

- Determinar que el controlador de dominio valide la contraseña suministrada por el dispositivo de destino.

Habilitar la administración de dominios

Cada dispositivo de destino que inicia sesión en un dominio requiere una cuenta de equipo en el controlador de dominio. Esta cuenta de equipo posee una contraseña que el sistema operativo del escritorio Windows mantiene y que es transparente para el usuario. La contraseña de la cuenta se almacena tanto en el controlador de dominio como en el dispositivo de destino. Si las contraseñas almacenadas en el dispositivo de destino y en el controlador de dominio no coinciden, el usuario no puede iniciar sesión en el dominio desde el dispositivo de destino.

La administración de dominios se activa completando las siguientes tareas:

- Habilitar Machine Account Password Management

- Habilitar Automatic Password Management

Habilitar Machine Account Password Management

Para habilitar la administración de contraseñas de cuentas de equipo, siga estos pasos:

- Haga clic con el botón secundario en un disco virtual de la consola de Citrix Provisioning y, a continuación, seleccione la opción de menú File Properties.

- En la ficha Options, seleccione Active Directory machine account password management.

- Haga clic en OK, cierre el cuadro de diálogo de propiedades y vuelva a iniciar Streaming Service.

Habilitar Automatic Password Management

Si los dispositivos de destino pertenecen a un dominio de Active Directory y comparten un disco virtual, complete los siguientes pasos adicionales.

Para que se admitan contraseñas automáticas, lleve a cabo lo siguiente:

- Haga clic con el botón secundario en un servidor de aprovisionamiento en la consola y seleccione la opción de menú Properties.

- En la ficha Options, seleccione la opción Enable automatic password support.

- Defina la cantidad de días entre los cambios de contraseña.

- Haga clic en OK para cerrar el cuadro de diálogo Server Properties.

- Reinicie Streaming Service.

Administrar cuentas de equipo de dominio

Las tareas que se describen aquí deben realizarse mediante el servidor de Citrix Provisioning, en lugar de en Active Directory, para utilizar todas las funciones del producto.

Compatibilidad con entornos entre bosques

Para admitir entornos entre bosques:

- El sistema de nombres de dominio (DNS) debe estar correctamente configurado. Consulte el sitio web de Microsoft para obtener información sobre cómo preparar DNS para una confianza de bosque.

- El nivel funcional de ambos bosques debe ser la misma versión de Windows Server.

- Cree la confianza de bosque. Para crear una cuenta en un dominio desde otro bosque, cree una confianza entrante desde el bosque externo al bosque donde reside Citrix Provisioning.

Entorno de dominio principal-secundario

Las configuraciones comunes entre dominios implican tener el servidor de Citrix Provisioning en un dominio principal con usuarios de uno o varios dominios secundarios. Estos usuarios pueden administrar Citrix Provisioning y administrar cuentas de Active Directory desde sus propios dominios.

Para implementar esta configuración:

-

Cree un grupo de seguridad en el dominio secundario; puede ser un grupo de dominio universal, global o local. Convierta un usuario del dominio secundario en miembro de este grupo.

-

En la consola de Citrix Provisioning, en el dominio principal, convierta el grupo de seguridad del dominio secundario en un administrador de Citrix Provisioning.

-

Si el usuario del dominio secundario no dispone de privilegios de Active Directory, utilice el componente “Asistente de delegación” en la consola de administración de Usuarios y equipos de Active Directory. Puede utilizar este método para asignar, crear y eliminar derechos de cuenta de equipo que tenga un usuario sobre la unidad organizativa especificada.

-

Instale la consola de Citrix Provisioning en el dominio secundario. No se necesita configuración. Inicie sesión en el servidor de aprovisionamiento como usuario del dominio secundario.

Configuración entre bosques

Esta configuración es similar al caso entre dominios. Sin embargo, en esta configuración, el grupo de administrador, el usuario y la consola de Citrix Provisioning se encuentran en el dominio de otro bosque. Los pasos son los mismos que para el entorno de dominio principal-secundario, excepto en que primero se debe establecer una confianza de bosque.

Nota:

Microsoft recomienda no permitir que los administradores deleguen derechos al contenedor de equipos predeterminado. El procedimiento recomendado es crear cuentas en las unidades organizativas.

Dar acceso a la consola de Provisioning para usuarios de otro dominio

Los grupos de roles administrativos se limitan a los grupos del dominio nativo y a aquellos dominios que tengan una relación bidireccional de confianza con el dominio nativo. Al conceder acceso, tenga en cuenta lo siguiente:

- Domain1 representa el dominio que contiene el servidor de Provisioning y las cuentas de servicio.

- Domain2 representa al dominio que tiene una relación bidireccional de confianza con Domain1. Contiene las cuentas de usuario a las que se concedió acceso a la consola de Provisioning.

Para conceder acceso a la consola de Provisioning a usuarios de otro dominio:

- Cree un grupo local de dominio en Domain2 y agregue la cuenta de usuario a este grupo.

- Inicie sesión en la consola de Provisioning con una cuenta de administrador existente.

- Haga clic en Farm Properties. Seleccione la ficha Groups.

- En el menú desplegable Domain, elija Domain2.

- Conserve el asterisco (*) para ver todos los grupos asociados a Domain2 o filtre los grupos. Para filtrarlos, escriba el nombre del grupo que quiere agregar. Haga clic en Search.

- Seleccione el grupo haciendo clic en la casilla de verificación correspondiente. Haga clic en Add.

Agregar dispositivos de destino a un dominio

Nota:

El nombre de máquina utilizado para la imagen de disco virtual no se debe usar de nuevo en el entorno.

- Haga clic con el botón secundario en uno o varios dispositivos de destino en la ventana de la consola. O bien, haga clic con el botón secundario en la colección de dispositivos para agregar todos los dispositivos de destino de esta colección a un dominio. Seleccione Active Directory y, a continuación, Create machine account. Aparece el cuadro de diálogo Create Machine Accounts in Active Directory .

- En el cuadro combinado Domain, seleccione el dominio al que pertenece el dispositivo de destino o escriba el nombre del dominio.

- En la lista desplegable de la unidad organizativa, seleccione o escriba la unidad organizativa a la que pertenece el dispositivo de destino. La sintaxis es “principal/secundario” y las listas están separadas por comas. Si el elemento está anidado, el principal va primero.

- Haga clic en Create Account para crear la cuenta en el dominio seleccionado. Haga clic en Close para cerrar el cuadro de diálogo.

Quitar dispositivos de destino de un dominio

- Haga clic con el botón secundario en uno o varios dispositivos de destino en la ventana de la consola. Si no, haga clic con el botón secundario en la colección de dispositivos para agregar todos los dispositivos de destino de esta colección a un dominio. Seleccione Active Directory y, a continuación, Delete machine account. Aparece el cuadro de diálogo Delete Machine Accounts from Active Directory.

- En la tabla Target Device, resalte los dispositivos de destino que quiera quitar del dominio y, a continuación, haga clic en el botón Delete Account. Haga clic en Close para cerrar el cuadro de diálogo.

Restablecer cuentas de equipo

Nota:

Una cuenta de equipo de Active Directory solo puede restablecerse cuando el dispositivo de destino está inactivo.

Para restablecer las cuentas de equipo de los dispositivos de destino en un dominio de Active Directory:

- Haga clic con el botón secundario en uno o varios dispositivos de destino en la ventana de la consola. Si no, haga clic con el botón secundario en la colección de dispositivos para agregar todos los dispositivos de destino de esta colección a un dominio. Seleccione Active Directory y, a continuación, Reset machine account. Aparecerá el cuadro de diálogo Reset Machine Accounts Passwords in Active Directory.

- En la tabla Target Device, resalte los dispositivos de destino que se deban restablecer y, a continuación, haga clic en el botón Reset Account.

- Haga clic en Close para cerrar el cuadro de diálogo.

-

Inhabilite la renegociación automática de contraseñas de Windows Active Directory. Para inhabilitar la renegociación automática de contraseñas en el controlador de dominio, habilite la siguiente directiva de grupo: “Miembro de dominio: deshabilitar los cambios de contraseña de cuentas de equipo”.

Nota:

Para realizar cambios en esta directiva de seguridad, debe tener permisos suficientes para agregar y modificar cuentas de equipo en Active Directory. Puede optar por inhabilitar los cambios en las contraseñas de las cuentas de máquinas al nivel de dominio o local. Si inhabilita los cambios en las contraseñas de las cuentas de máquina al nivel del dominio, el cambio se aplica a todos los miembros del dominio. Si realiza el cambio a nivel local (modificando la directiva de seguridad local en un dispositivo de destino conectado a un disco virtual en Private Image Mode), el cambio se aplica solamente a los dispositivos de destino que utilizan ese disco virtual.

- Arranque cada dispositivo de destino.

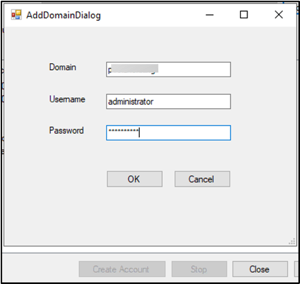

Agregar dominios que no son de confianza a la lista de dominios

Citrix Provisioning admite el aprovisionamiento de dispositivos de destino en dominios que no son de confianza. Para agregar un dominio que no sea de confianza a la lista de dominios, debe proporcionar credenciales válidas. Si las credenciales son válidas, el dominio que no es de confianza se agrega a la lista de dominios. A continuación, puede crear, eliminar o restablecer cuentas en Active Directory dentro del dominio seleccionado. Para agregar un dominio que no sea de confianza:

-

Haga clic en Add Domain.

-

En el cuadro de diálogo Add Domain, introduzca el nombre de dominio, el nombre de usuario y la contraseña del dominio que no es de confianza.

Activación basada en Active Directory

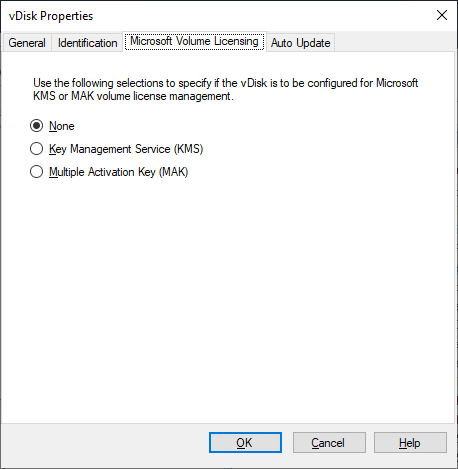

Puede actualizar la configuración de las licencias de volumen de Microsoft para el disco virtual individual. Para ello, use la activación basada en Active Directory. Con esta función, puede establecer que el disco virtual no use licencias de volumen.

Nota:

Al usar las licencias de volumen de Microsoft para un disco virtual, tenga en cuenta que los Key Management Services (KMS), la clave de activación múltiple (MAK) y la activación basada en Active Directory (ADBA) no se pueden usar al mismo tiempo.

Para optimizar su experiencia con la activación basada en Active Directory:

- En la pantalla de Propiedad del disco virtual, configure la propiedad de la licencia de Microsoft de vDisk como Ninguna.

- En el dispositivo de destino, use

slmgr-dlvpara una imagen de Microsoft ycscript ospp.vbs/dstatuspara una imagen de Microsoft Office.

Sugerencia:

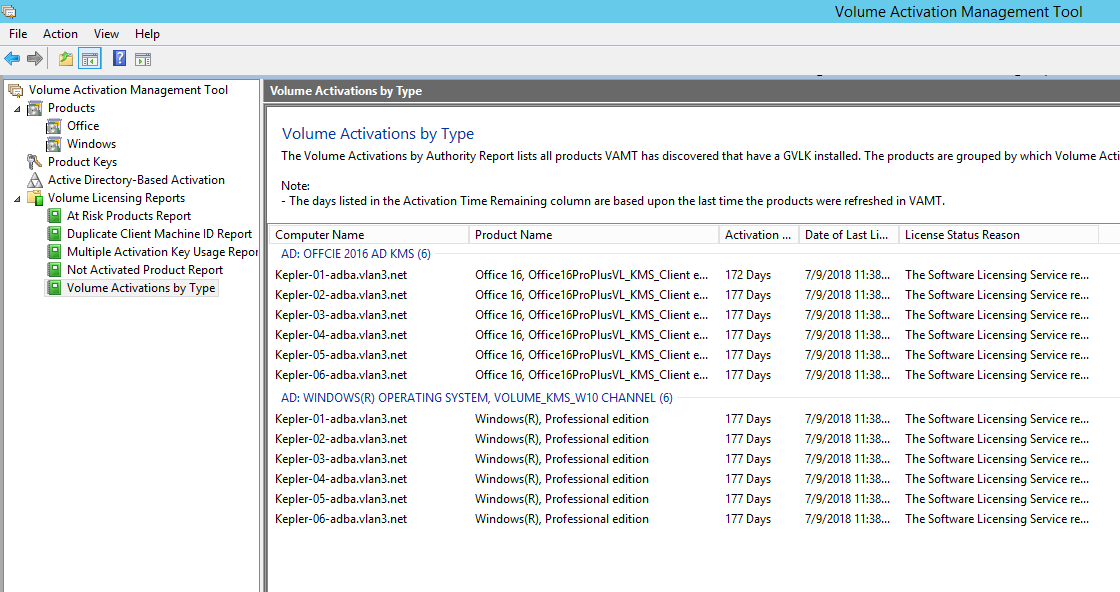

Existe un problema conocido por el que VAMT muestra errores sobre entradas duplicadas de CMID para dispositivos activados por Active Directory (ADBA). Este problema se da aunque ADBA no utilice CMID. A pesar de ser similar a Key Management Services (KMS), ADBA no usa CMID. Microsoft reutiliza los datos de KMS al compilar la información de CMID. En la siguiente imagen se muestra una pantalla de la herramienta VAMT para ADBA. La pantalla Volume Activation by Type muestra los conflictos de entradas CMID duplicadas de esos dispositivos.