Diseño de referencia validado de Citrix ADC y Amazon Web Services

Descripción general de Citrix Networking VPX

Citrix ADC es un Delivery Controller de aplicaciones todo en uno que hace que las aplicaciones se ejecuten hasta cinco veces mejor, reduce los costes de propiedad de las aplicaciones, optimiza la experiencia del usuario y garantiza que las aplicaciones estén siempre disponibles mediante:

- Gestión de tráfico y equilibrio de carga de servicios avanzados de capa

- Aceleración de aplicaciones comprobada, como compresión HTTP y almacenamiento en caché

- Un firewall de aplicaciones integrado para la seguridad de las aplicaciones

- Descarga de servidores para reducir significativamente los costes y consolidar servidores

Como líder indiscutible en la prestación de servicios y aplicaciones, Citrix ADC se implementa en miles de redes de todo el mundo para optimizar, proteger y controlar la prestación de todos los servicios empresariales y en la nube. Implementado directamente frente a los servidores web y de bases de datos, Citrix ADC combina el equilibrio de carga de alta velocidad y la conmutación de contenido, la compresión HTTP, el almacenamiento en caché de contenido, la aceleración SSL, la visibilidad del flujo de aplicaciones y un potente firewall de aplicaciones en una plataforma integrada y fácil de usar. El cumplimiento de los SLA se simplifica enormemente con la supervisión integral que transforma los datos de red en inteligencia empresarial procesable. Citrix ADC permite definir y administrar directivas mediante un simple motor de directivas declarativas sin necesidad de experiencia en programación.

Descripción general de Citrix ADC en Amazon Web Services

La compatibilidad con Citrix Networking VPX dentro de Amazon Web Services (AWS) está disponible a partir de la versión 10.5-61.11. Citrix Networking VPX está disponible como imagen de máquina de Amazon (AMI) en el mercado de AWS. Citrix Networking VPX on AWS permite a los clientes aprovechar las capacidades de informática en la nube de AWS y utilizar las funciones de gestión de tráfico y equilibrio de carga de Citrix ADC para sus necesidades empresariales. Citrix ADC en AWS admite todas las funciones de administración del tráfico de un dispositivo Citrix ADC físico. Las instancias de Citrix ADC que se ejecutan en AWS se pueden implementar como instancias independientes o en pares de alta disponibilidad.

La AMI de Citrix Networking VPX se empaqueta como una instancia EC2 que se lanza dentro de una VPC de AWS. La instancia de AMI VPX requiere un mínimo de 2 CPU virtuales y 2 GB de memoria. Una instancia de EC2 lanzada dentro de una VPC de AWS también puede proporcionar las múltiples interfaces, varias direcciones IP por interfaz y las direcciones IP públicas y privadas necesarias para la configuración de VPX. Actualmente, en AWS, VPX solo se puede lanzar dentro de una VPC, ya que cada instancia VPX requiere al menos tres direcciones IP. (Aunque VPX en AWS se puede implementar con una o dos interfaces de red elásticas, Citrix recomienda tres interfaces de red para una instalación de VPX estándar en AWS). Actualmente, AWS pone a disposición la funcionalidad de IP múltiple solo para las instancias que se ejecutan en una VPC de AWS. Una instancia VPX en una VPC se puede utilizar para equilibrar la carga de servidores que se ejecutan en instancias EC2.

Una VPC de Amazon le permite crear y controlar un entorno de red virtual, incluido su propio intervalo de direcciones IP, subredes, tablas de rutas y puertas de enlace de red.

Nota:

De forma predeterminada, puede crear hasta 5 instancias de VPC por región de AWS para cada cuenta de AWS. Puede solicitar límites de VPC más altos enviando el formulario de solicitud de Amazon.

Se lanza una instancia EC2 de Citrix Networking VPX (imagen AMI) dentro de la VPC de AWS.

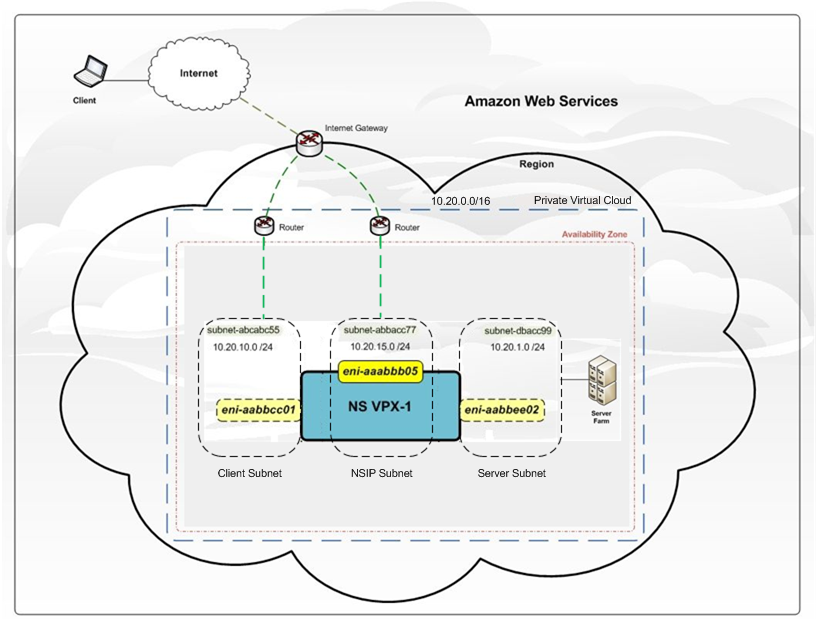

La siguiente ilustración muestra una implementación típica de VPX en AWS.

La ilustración muestra una topología simple de una VPC de AWS con una implementación de Citrix Networking VPX. La VPC de AWS tiene:

- Una única puerta de enlace de Internet para redirigir el tráfico de entrada y salida de la VPC.

- Conectividad de red entre la puerta de enlace a Internet e Internet.

- Tres subredes, una para la administración, una para el cliente y otra para el servidor.

- Conectividad de red entre la Gateway de Internet y las dos subredes (administración y cliente).

- Un único Citrix Networking VPX implementado dentro de la VPC. La instancia VPX tiene tres interfaces de red elásticas (ENI), una conectada a cada subred.

Limitaciones y directrices de uso

- La función de agrupación de clústeres no es compatible con VPX.

- Para que HA funcione según lo esperado, asocie un dispositivo con NAT dedicado a la interfaz de administración o asocie la EIP a la NSIP. Para obtener más información sobre NAT, consulte la documentación de AWS sobre instancias de NAT.

- El tráfico de datos y el tráfico de administración deben segregarse mediante el uso de ENI que pertenezcan a diferentes subredes.

- Solo la dirección del NSIP debe estar presente en el ENI de gestión.

- Si se utiliza una instancia de NAT para la seguridad en lugar de asignar un EIP al NSIP, se requieren cambios de redirección de nivel de VPC adecuados. Para obtener instrucciones sobre cómo realizar cambios de redirección a nivel de VPC, en la documentación de AWS, consulte Caso 2: VPC con subredes públicas y privadas.

- Una instancia VPX se puede mover de un tipo de instancia EC2 a otro (por ejemplo, de m3.large a m3.xlarge).

- Para las opciones de almacenamiento de VPX en AWS, Citrix recomienda EBS, ya que es duradero y los datos están disponibles incluso después de separarlos de la instancia.

- No se admite la adición dinámica de ENIs a VPX. Debe reiniciar la instancia VPX para aplicar la actualización. Citrix recomienda detener la instancia independiente o de alta disponibilidad, conectar la nueva ENI y reiniciar la instancia.

- Puede asignar varias direcciones IP a un ENI. El número máximo de direcciones IP por ENI viene determinado por el tipo de instancia de EC2; consulte Compatibilidad de EC2 para ENI y direcciones IP.

- Citrix recomienda evitar el uso de los comandos de interfaz enable y disable en las interfaces de Citrix Networking VPX.

Debido a las limitaciones de AWS, estas funciones no son compatibles:

Limitaciones de capa 3:

- Redirección dinámica

- IPV6

Limitaciones de capa 2:

- ARP gratuito (GARP)

- Modo L2

- VLAN etiquetada

- MAC virtual (vMAC)

Capacidades de instancias EC2, ENI y direcciones IP admitidas

La AMI de Citrix ADC se puede lanzar en cualquiera de los siguientes tipos de instancias de EC2. Esta tabla muestra cada tipo de instancia de EC2 admitido y su número correspondiente de ENI admitidos y el número de direcciones IPv4 privadas por ENI.

| Nombre de la instancia | Cantidad de ENI | Direcciones IPv4 privadas por ENI |

|---|---|---|

| t2.small | 3 | 4 |

| t2.medium | 3 | 6 |

| t2.large | 3 | 12 |

| t2.xlarge | 3 | 15 |

| t2.2xlarge | 3 | 15 |

| m3.large | 3 | 10 |

| m3.xlarge | 4 | 15 |

| m3.2xlarge | 4 | 30 |

| m4.large | 2 | 10 |

| m4.xlarge | 4 | 15 |

| m4.2xlarge | 4 | 15 |

| m4.4xlarge | 8 | 30 |

| m4.10xlarge | 8 | 30 |

| m4.16xlarge | 8 | 30 |

| m5.large | 3 | 10 |

| *m5.xlarge | 4 | 15 |

| m5.2xlarge | 4 | 15 |

| m5.4xlarge | 8 | 30 |

| m5.8xlarge | 8 | 30 |

| m5.12xlarge | 8 | 30 |

| m5.16xlarge | 15 | 50 |

| m5.24xlarge | 15 | 50 |

| m5a.large | 3 | 10 |

| m5a.xlarge | 4 | 15 |

| m5a.2xlarge | 4 | 15 |

| m5a.4xlarge | 8 | 30 |

| m5a.8xlarge | 8 | 30 |

| m5a.12xlarge | 8 | 30 |

| m5a.16xlarge | 15 | 50 |

| m5a.24xlarge | 15 | 50 |

| c4.large | 3 | 10 |

| c4.xlarge | 4 | 15 |

| c4.2xlarge | 4 | 15 |

| c4.4xlarge | 8 | 30 |

| c4.8xlarge | 8 | 30 |

| c5.large | 3 | 10 |

| c5.xlarge | 4 | 15 |

| c5.2xlarge | 4 | 15 |

| c5.4xlarge | 8 | 30 |

| c5.9xlarge | 8 | 30 |

| c5.12xlarge | 8 | 30 |

| c5.18xlarge | 15 | 50 |

| c5.24xlarge | 15 | 50 |

| c5a.large | 3 | 10 |

| c5a.xlarge | 4 | 15 |

| c5a.2xlarge | 4 | 15 |

| c5a.4xlarge | 8 | 30 |

| c5a.9xlarge | 8 | 30 |

| c5a.12xlarge | 8 | 30 |

| c5a.18xlarge | 15 | 50 |

| c5a.24xlarge | 15 | 50 |

| c5n.large | 3 | 10 |

| c5n.xlarge | 4 | 15 |

| c5n.2xlarge | 4 | 15 |

| c5n.4xlarge | 8 | 30 |

| c5n.9xlarge | 8 | 30 |

| c5n.18xlarge | 15 | 50 |

| d2.xlarge | 4 | 15 |

| d2.2xlarge | 4 | 15 |

| d2.4xlarge | 8 | 30 |

| d2.8xlarge | 8 | 30 |

* Tipo de instancia preferido

Para obtener más información, consulte Instancias de Amazon EC2

Casos de uso

En comparación con las soluciones alternativas que requieren que cada servicio se implemente como un dispositivo virtual independiente, Citrix ADC en AWS combina el equilibrio de carga L4, la gestión del tráfico L7, la descarga de servidores, la aceleración de aplicaciones, la seguridad de las aplicaciones y otras capacidades esenciales de entrega de aplicaciones en un único VPX, convenientemente disponible a través de AWS Marketplace. Además, todo se rige por un único marco de directivas y se administra con el mismo y potente conjunto de herramientas que se utilizan para administrar implementaciones locales de Citrix ADC. El resultado neto es que Citrix ADC en AWS permite varios casos de uso convincentes que no solo cubren las necesidades inmediatas de las empresas actuales, sino también la evolución continua de las infraestructuras informáticas heredadas a los centros de datos empresariales en la nube.

Entrega de producción para aplicaciones de escritorio y aplicaciones web y virtuales

Las empresas que adoptan activamente AWS como una oferta de infraestructura como servicio (IaaS) para la entrega de aplicaciones de producción ahora pueden gestionar esas aplicaciones con la misma plataforma de red en la nube que utilizan los sitios web y los proveedores de servicios en la nube más grandes del mundo. Se pueden aprovechar amplias capacidades de descarga, aceleración y seguridad para mejorar el rendimiento y reducir los costes.

Citrix Desktops as as Service es una solución preparada para la nube para entregar cualquier aplicación o escritorio de Windows a un servicio en la nube que se entrega a través de cualquier red y dispositivo. Al implementar hoy esta plataforma ampliada de entrega de aplicaciones y escritorios, está en condiciones de aprovechar cualquier infraestructura virtual o plataforma de administración de la nube. Esto le da la posibilidad de aprovechar las capacidades de automatización y organización de la computación en la nube.

Diseños de nube híbrida

Las organizaciones de TI empresariales que siguen una estrategia de nube híbrida obtienen lo mejor de ambos mundos al seleccionar qué aplicaciones y qué casos de uso se ajustan mejor a su nube privada y cuáles se adaptan mejor a una nube pública, lo que les permite flexibilizar, crecer y transformarse para satisfacer las demandas del lugar de trabajo moderno.

Con Citrix ADC en AWS, las nubes híbridas que abarcan los centros de datos empresariales y se extienden a AWS pueden beneficiarse de la misma plataforma de redes en la nube. Citrix ADC facilita significativamente la transición de aplicaciones y cargas de trabajo entre un centro de datos privado y AWS. El conjunto completo de capacidades, que van desde el equilibrio de carga de bases de datos inteligente con DataStream hasta la visibilidad de las aplicaciones sin precedentes con AppFlow®, y la supervisión y la respuesta en tiempo real con Action Analytics, se pueden aprovechar con Citrix ADC en AWS.

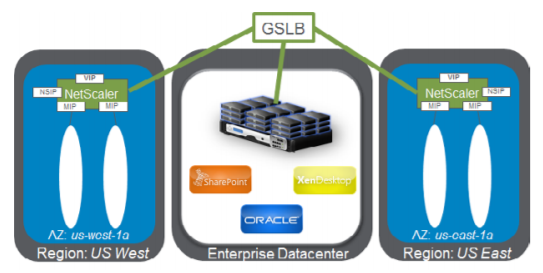

Continuidad empresarial

Las empresas que quieran utilizar AWS como parte de sus planes de recuperación ante desastres y continuidad empresarial pueden confiar en el equilibrio de carga de los servidores globales de Citrix ADC que se ejecuta tanto en las instalaciones como dentro de AWS para supervisar continuamente la disponibilidad y el rendimiento de los centros de datos empresariales y los entornos de AWS, garantizando así a los usuarios siempre se envían a la ubicación óptima.

Cuando configura GSLB en los dispositivos Citrix ADC y habilita el Protocolo de intercambio métrico (MEP), los dispositivos utilizan la infraestructura DNS para conectar el cliente al centro de datos que mejor cumpla con los criterios establecidos. Los criterios pueden designar el centro de datos menos cargado, el centro de datos más cercano, el centro de datos que responde más rápidamente a las solicitudes de la ubicación del cliente, una combinación de esas métricas y métricas SNMP. Un dispositivo realiza un seguimiento de la ubicación, el rendimiento, la carga y la disponibilidad de cada centro de datos y utiliza estos factores para seleccionar el centro de datos al que quiere enviar una solicitud de cliente. Una configuración de GSLB consta de un grupo de entidades GSLB en cada dispositivo de la configuración. Estas entidades incluyen sitios GSLB, servicios GSLB, servidores virtuales GSLB, servidores de equilibrio de carga o conmutación de contenido y servicios ADNS.

Desarrollo y pruebas

Las empresas ejecutan la entrega de producción en las instalaciones, pero el uso de AWS para el desarrollo y las pruebas ahora puede incluir Citrix ADC en sus entornos de prueba de AWS, lo que acelera el tiempo de producción debido a una mejor imitación de la implementación de producción dentro de sus entornos de prueba.

En cada caso de uso, los arquitectos de redes también pueden aprovechar Citrix Cloudbridge, configurado como una instancia independiente o como una función de una instancia de la edición platino de Citrix ADC, para proteger y optimizar la conexión entre uno o más centros de datos empresariales y la nube de AWS, lo que acelera la transferencia de datos/ sincronización y reducción del coste de la red.

Arquitectura de red de AWS: ENI y EIP

Las instancias de Citrix ADC iniciadas en una VPC pueden tener hasta ocho interfaces de red elásticas (ENI). A su vez, a cada ENI se le puede asignar una o más direcciones IP privadas, y cada una de ellas se asigna opcionalmente a una dirección IP elástica que sea redirigible públicamente.

Lo que hace que las interfaces de red y las direcciones IP sean “elásticas” en este caso es la capacidad de reasignarlas mediante programación a otras instancias, una función que permite la recuperación de fallos de la instancia o de la zona de disponibilidad sin tener que esperar a que se reemplacen el hardware o que los cambios DNS se propaguen completamente a todos los sus clientes.

Otros detalles a tener en cuenta son los siguientes:

- Una instancia puede tener diferentes ENI en diferentes subredes (pero no en diferentes zonas de disponibilidad).

- Cada ENI debe tener al menos una dirección IP asignada y debe asignarse a un grupo de seguridad (consulte a continuación).

- Las direcciones 1 a 4 de cada subred (es decir, 10.x.x.1-4) están reservadas para que las use Amazon.

- Citrix ADC solo conoce las direcciones IP privadas. Las EIP asignadas no se muestran en la CLI de Citrix ADC ni en ninguna herramienta de administración relacionada.

EC2 frente a VPC

AWS abarca varios servicios diferentes, como Amazon Simple Storage Services (S3), Amazon Elastic Compute Cloud (EC2) y Amazon Virtual Private Cloud (VPC). La distinción entre estos dos últimos es importante en este caso. En particular, con EC2, las instancias de máquinas virtuales se limitan a una interfaz de red única y una sola dirección IP. Además, las funciones y los controles de red son mínimos. Esto excluye el uso de EC2 para Citrix ADC, que requiere un mínimo de tres direcciones IP, y es por eso que las instancias de Citrix ADC solo se pueden lanzar dentro de una VPC de AWS.

Las VPC no solo admiten máquinas virtuales con múltiples interfaces y varias direcciones IP privadas y públicas, sino que también le permiten crear y controlar un entorno de red virtual aislado, con su propio intervalo de direcciones IP, subredes, tablas de redirección y puertas de enlace de red.

Regiones y zonas de disponibilidad

Dentro de la nube de AWS, las regiones hacen referencia a una ubicación geográfica específica, como EE. UU. Este. Dentro de cada región hay al menos dos zonas de disponibilidad, cada una de las cuales se puede considerar como un centro de datos en la nube independiente que se ha diseñado para aislarse de fallas en otras zonas de disponibilidad y para proporcionar conectividad de red económica y de baja latencia a otras zonas de disponibilidad dentro del misma región.

Al implementar instancias en zonas de disponibilidad separadas, puede proteger sus aplicaciones de fallas que afectan a una sola ubicación.

Las limitaciones y dependencias que los arquitectos de red deben conocer en este nivel incluyen las siguientes:

- Aunque una nube privada virtual puede abarcar varias zonas de disponibilidad, no puede abarcar varias regiones.

- Las subredes individuales dentro de una VPC no pueden abarcar varias zonas de disponibilidad.

- Todo el tráfico que entra o sale de una VPC debe redirigirse a través de una puerta de enlace de Internet predeterminada correspondiente

Configurar VPX en AWS

En este ejercicio, creará una VPC y una subred, y lanzará una instancia pública en la subred. La instancia podrá comunicarse con Internet y usted podrá acceder a ella desde el equipo local mediante SSH (si es una instancia de Linux) o Escritorio remoto (si es una instancia de Windows). En su entorno del mundo real, puede utilizar este caso para crear un servidor web público, por ejemplo, para alojar un blog.

Nota:

El objetivo de este ejercicio es ayudarle a configurar rápidamente su propia VPC no predeterminada. Si ya tiene una VPC predeterminada y quiere empezar a lanzar instancias en ella (y no crear ni configurar una VPC nueva), consulte Lanzar una instancia EC2 en la VPC predeterminada.

Para completar este ejercicio, hará lo siguiente:

- Cree una VPC no predeterminada con una sola subred pública. Las subredes le permiten agrupar instancias en función de sus necesidades operativas y de seguridad. Una subred pública es una subred que tiene acceso a Internet a través de una puerta de enlace de Internet.

- Cree un grupo de seguridad para su instancia que permita el tráfico solo a través de puertos específicos.

- Lance una instancia de Amazon EC2 en la subred.

- Asocie una dirección IP elástica a la instancia. Esto permite que la instancia acceda a Internet.

Para poder usar Amazon VPC por primera vez, debe registrarse en AWS. Al registrarse, su cuenta de AWS se inscribe automáticamente en todos los servicios de AWS, incluida Amazon VPC. Si aún no ha creado una cuenta de AWS, vaya a http://aws.amazon.comy, a continuación, seleccione Crear una cuenta gratuita.

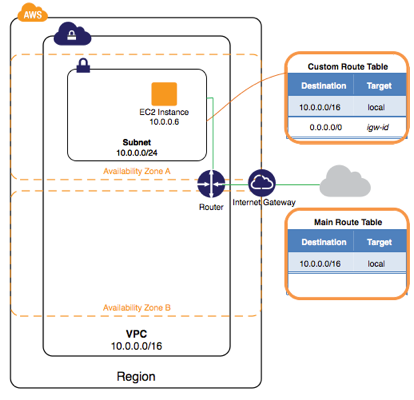

Paso 1: Crear la VPC

En este paso, utilizará el asistente de Amazon VPC en la consola de Amazon VPC para crear una VPC. El asistente lleva a cabo los siguientes pasos por usted:

- Crea una VPC con un bloque /16 CIDR (una red con 65 536 direcciones IP privadas). Para obtener más información sobre la notación CIDR y el tamaño de una VPC, consulte Your VPC.

- Conecta una puerta de enlace de Internet a la VPC. Para obtener más información sobre las puertas de enlace de Internet, consulte Internet Gateways.

- Crea una subred de tamaño /24 (un intervalo de 256 direcciones IP privadas) en la VPC.

- Crea una tabla de rutas personalizada y la asocia a la subred para que el tráfico pueda fluir entre la subred y la puerta de enlace de Internet. Para obtener más información sobre las tablas de rutas, consulte Tablas de rutas.

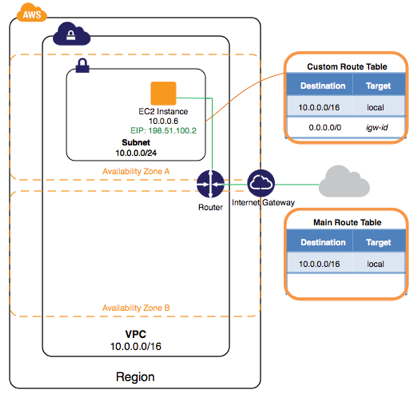

El siguiente diagrama representa la arquitectura de la VPC después de completar este paso.

Crear una VPC con el asistente de Amazon VPC

-

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/.

-

En la barra de navegación, en la parte superior derecha, toma nota de la región en la que crearás la VPC. Asegúrese de seguir trabajando en la misma región durante el resto de este ejercicio, ya que no puede lanzar una instancia en la VPC desde otra región. Para obtener más información sobre las regiones, consulte Regiones y zonas de disponibilidad.

-

En el panel de navegación, elija VPC dashboard y, a continuación, Start VPC Wizard.

Nota:

No elija Your VPCs en el panel de navegación; no puede acceder al asistente de VPC desde esta página.

-

Elija la primera opción, VPC with a Single Public Subnet y, a continuación, elija Seleccionar.

-

En la página de configuración, escriba un nombre para la VPC en el campo VPC name (por ejemplo, my-vpc) e introduzca un nombre para la subred en el campo Nombre de subred. Esto le ayuda a identificar la VPC y la subred en la consola de Amazon VPC después de crearlas. Para este ejercicio, puede dejar el resto de los parámetros de configuración en la página y elegir Crear VPC.

(Opcional) Si lo prefiere, puede modificar los parámetros de configuración de la siguiente manera y, a continuación, elegir Crear VPC.

-

El bloque IP CIDR muestra el intervalo de direcciones IP que utilizará para la VPC (10.0.0.0/16) y el campo Subred pública muestra el intervalo de direcciones IP que utilizará para la subred (10.0.0.0/24). Si no quiere utilizar los intervalos CIDR predeterminados, puede especificar los suyos propios. Para obtener más información, consulte Dimensionamiento de subredes y VPC.

-

La lista Availability Zone permite seleccionar la zona de disponibilidad en la que se creará la subred. Puede dejar la opción No Preference para permitir que AWS elija una zona de disponibilidad por usted. Para obtener más información, consulte Regiones y zonas de disponibilidad.

-

En la sección Add enpoints for S3 to your subnets, puede seleccionar una subred en la que crear un extremo de VPC en Amazon S3 en la misma región. Para obtener más información, consulte Dispositivos de punto final de VPC.

-

La opción

Enable DNS hostnames, cuando se establece en Sí, garantiza que las instancias que se inician en la VPC reciban un nombre de host DNS. Para obtener más información, consulte Uso de DNS con la VPC. -

La opción Hardware tenancy le permite seleccionar si las instancias iniciadas en su VPC se ejecutan en hardware compartido o dedicado. La selección de un contrato de arrendamiento dedicado conlleva costes adicionales. Para obtener más información sobre la tenencia de hardware, consulte Instancias dedicadas.

-

-

Una ventana de estado muestra el trabajo en curso. Cuando finalice el trabajo, elija Aceptar para cerrar la ventana de estado.

-

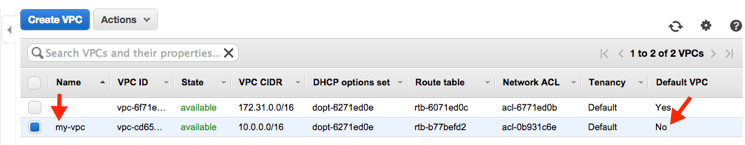

Your VPCs pagemuestra la VPC predeterminada y la VPC que acaba de crear. La VPC que creó es una VPC no predeterminada, por lo que la columna VPC predeterminada muestra No.

Ver información sobre la VPC

Después de crear la VPC, puede ver información sobre la subred, la puerta de enlace de Internet y las tablas de redirección. La VPC que ha creado tiene dos tablas de redirección: una tabla de redirección principal que todas las VPC tienen de forma predeterminada y una tabla de redirección personalizada creada por el asistente. La tabla de rutas personalizada está asociada a la subred, lo que significa que las rutas de esa tabla determinan cómo fluye el tráfico de la subred. Si agregas una nueva subred a la VPC, esta utilizará la tabla de ruteo principal de forma predeterminada.

Para ver información sobre la VPC

- Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/.

- En el panel de navegación, elija Your VPCs. Tome nota del nombre y el ID de la VPC que creó (busque en las columnas Name y VPC ID). Utilizará esta información para identificar los componentes que están asociados a la VPC.

- En el panel de navegación, elija Subnets. La consola muestra la subred que se creó cuando creó la VPC. Puede identificar la subred por su nombre en la columna Name, o bien puede utilizar la información de VPC que obtuvo en el paso anterior y buscar en la columna VPC.

- En el panel de navegación, elija Internet Gateways. Para encontrar la puerta de enlace de Internet conectada a la VPC, consulte la columna VPC, que muestra el ID y el nombre (si corresponde) de la VPC.

- En el panel de navegación, elija Route Tables. Hay dos tablas de rutas asociadas a la VPC. Seleccione la tabla de rutas personalizada (la columna Principal muestra No) y, a continuación, elija la ficha Rutas para mostrar la información de la ruta en el panel de detalles:

- La primera fila de la tabla es la ruta local, que permite que las instancias de la VPC se comuniquen. Esta ruta está presente en todas las tablas de rutas de forma predeterminada y no puede eliminarla.

- La segunda fila muestra la ruta que el asistente de Amazon VPC agregó para permitir que el tráfico destinado a una dirección IP fuera de la VPC (0.0.0.0/0) fluya desde la subred a la puerta de enlace de Internet.

- Seleccione la tabla de rutas principal. La tabla de rutas principal tiene una ruta local, pero no otras rutas.

Paso 2: Crear un grupo de seguridad 12

Un grupo de seguridad actúa como un firewall virtual para controlar el tráfico de sus instancias asociadas. Para usar un grupo de seguridad, agrega las reglas de entrada para controlar el tráfico entrante a la instancia y reglas de salida para controlar el tráfico saliente de la instancia. Para asociar un grupo de seguridad a una instancia, debe especificar el grupo de seguridad al lanzar la instancia. Si agrega y elimina reglas del grupo de seguridad, aplicaremos esos cambios a las instancias asociadas con el grupo de seguridad automáticamente.

La VPC incluye un grupo de seguridad predeterminado. Cualquier instancia que no esté asociada a otro grupo de seguridad durante el lanzamiento se asocia al grupo de seguridad predeterminado. En este ejercicio, creará un nuevo grupo de seguridad, WebServerSG, y especificará este grupo de seguridad al lanzar una instancia en la VPC.

Temas

Crear su grupo de seguridad WebServerSG

Puede crear su grupo de seguridad mediante la consola de Amazon VPC.

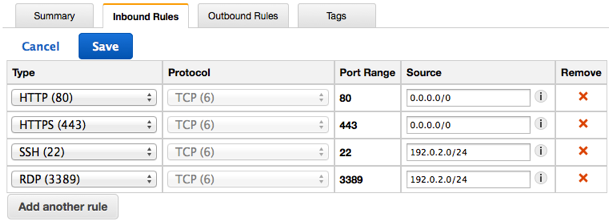

Reglas para el grupo de seguridad WebServerSG

En la siguiente tabla se describen las reglas de entrada y salida del grupo de seguridad WebServerSG. Usted agregará las reglas de entrada. La regla de salida es una regla predeterminada que permite toda la comunicación de salida a cualquier lugar; no es necesario que agregue esta regla usted mismo.

| Entrante | |||

|---|---|---|---|

| IP de origen | Protocolo | Intervalo de puertos | Comentarios |

| 0.0.0.0/0 | TCP | 80 | Permite el acceso HTTP entrante desde cualquier lugar. |

| 0.0.0.0/0 | TCP | 443 | Permite el acceso HTTPS entrante desde cualquier lugar. |

| Intervalo de direcciones IP públicas de su red doméstica | TCP | 22 | Permite el acceso SSH entrante desde la red doméstica a una instancia de Linux/UNIX. |

| Intervalo de direcciones IP públicas de su red doméstica | TCP | 3389 | Permite el acceso RDP entrante desde la red doméstica a una instancia de Windows. |

| Saliente | |||

|---|---|---|---|

| IP de destino | Protocolo | Intervalo de puertos | Comentarios |

| 0.0.0.0/0 | Todas | Todas | La regla de salida predeterminada que permite todas las comunicaciones salientes. |

Para crear el grupo de seguridad WebServerSG y agregar reglas

- Abra la consola de Amazon VPC en https://aws.amazon.com/console/.

- En el panel de navegación, elija Security Groups.

- Elija Create Security Group.

- En el campo Group Name, escriba WebServerSG como nombre del grupo de seguridad y proporcione una descripción. También puede utilizar el campo Name tag para crear una etiqueta para el grupo de seguridad con una clave de nombre y un valor que especifique.

- Seleccione el ID of your VPC en el menú VPC y, a continuación, elija Yes, Create.

- Seleccione el grupo de seguridad WebServerSG que acaba de crear (puede ver su nombre en la columna Group Name).

- En la ficha Reglas entrantes, elija Modificar y agregue reglas para el tráfico entrante de la siguiente manera; a continuación, elija Guardar cuando haya terminado:

- Seleccione HTTP en la lista Type e introduzca 0.0.0.0/0 en el campo Source.

- Elija Add another rule y, a continuación, seleccione HTTPS en la lista Type e introduzca 0.0.0.0/0 en el campo Source.

- Elija Add another rule. Si va a iniciar una instancia de Linux, seleccione SSH en la lista Type; si va a iniciar una instancia de Windows, seleccione RDP en la lista Type. Introduzca el intervalo de direcciones IP públicas de su red en el campo Source. Si no conoce este intervalo de direcciones, puede usar 0.0.0.0/0 para este ejercicio.

Precaución:

Si usa 0.0.0.0/0, habilita todas las direcciones IP para que accedan a su instancia mediante SSH o RDP. Esto es aceptable para el ejercicio breve, pero no es seguro para los entornos de producción. En producción, solo autorizará a una dirección IP específica o un intervalo de direcciones para acceder a la instancia.

Paso 3: Lanzar una instancia en la VPC 14

Cuando lanza una instancia EC2 en una VPC, debe especificar la subred en la que se lanzará la instancia. En este caso, lanzará una instancia en la subred pública de la VPC que creó. Utilizará el asistente de lanzamiento de Amazon EC2 en la consola de Amazon EC2 para lanzar la instancia.

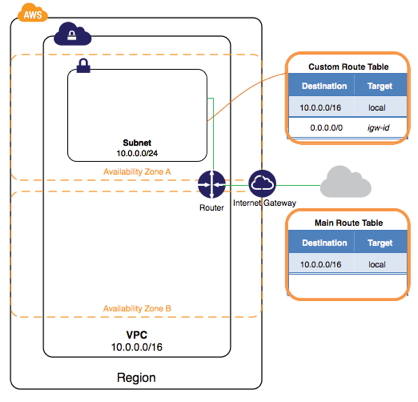

El siguiente diagrama representa la arquitectura de la VPC después de completar este paso.

Para lanzar una instancia EC2 en una VPC

- Abra la consola de Amazon EC2.

- En la barra de navegación, en la parte superior derecha, asegúrese de seleccionar la misma región en la que creó la VPC y el grupo de seguridad.

- En el panel de mandos, elija Launch Instance.

- En la primera página del asistente, elija la AMI que quiera utilizar. Para este ejercicio, le recomendamos que elija una AMI de Amazon Linux o una AMI de Windows.

- En la página Choose an Instance Type, puede seleccionar la configuración de hardware y el tamaño de la instancia que quiere iniciar. De forma predeterminada, el asistente selecciona el primer tipo de instancia disponible en función de la AMI que haya seleccionado. Puede dejar la selección predeterminada y, a continuación, elegir Next: Configure Instance Details.

- En la página Configure Instance Details, seleccione la VPC que creó en la lista Network y la subred de la lista Subnet. Deje el resto de la configuración predeterminada y vaya a las páginas siguientes del asistente hasta llegar a la página Tag Instance.

- En la página Tag Instance, puede etiquetar la instancia con una etiqueta Name; por ejemplo, Name=MyWebServer. Esto le ayuda a identificar su instancia en la consola de Amazon EC2 después de haberla lanzado. Seleccione Next: Configure Security Group cuando haya terminado.

- En la página Configure Security Group, el asistente define automáticamente el grupo de seguridad launch-wizard-x para que pueda conectarse a la instancia. En su lugar, elija la opción Seleccionar an existing security group, seleccione el grupo WebServerSG que creó anteriormente y, a continuación, elija Review and Launch.

- En la página Review Instance Launch, compruebe los detalles de la instancia y, a continuación, elija Launch.

- En el cuadro de diálogo Seleccionar an existing key pair o Create a new key pair, puede elegir un par de claves existente o crear uno. Si crea un par de claves, asegúrese de descargar el archivo y almacenarlo en una ubicación segura. Necesitará el contenido de la clave privada para conectarse a la instancia después de su lanzamiento. Para iniciar la instancia, active la casilla de confirmación y, a continuación, elija Launch Instances.

- En la página de confirmación, elija View Instances para ver la instancia en la página Instances. Seleccione su instancia y consulte detalles en la ficha Description. El campo IP privadas muestra la dirección IP privada que se asigna a la instancia del intervalo de direcciones IP de la subred.

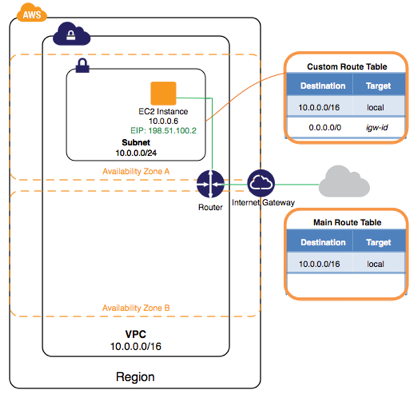

Paso 4: Asignar una dirección IP elástica a la instancia

En el paso anterior, lanzó la instancia en una subred pública, una subred que tiene una ruta a una puerta de enlace de Internet. Sin embargo, la instancia de la subred también necesita una dirección IP pública para poder comunicarse con Internet. De forma predeterminada, a una instancia de una VPC no predeterminada no se le asigna una dirección IP pública. En este paso, asignará una dirección IP elástica a su cuenta y, a continuación, la asociará a su instancia. Para obtener más información sobre las direcciones IP elásticas, consulte Direcciones IP elásticas.

El siguiente diagrama representa la arquitectura de la VPC después de completar este paso.

Para asignar y asignar una dirección IP elástica

- Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/.

- En el panel de navegación, elija Elastic IPs.

-

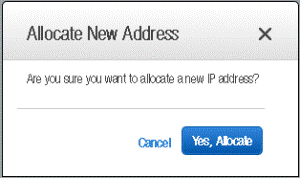

Elija Allocate New Address y, a continuación, Yes, Allocate.

Nota:

Si su cuenta admite EC2-Classic, primero seleccione EC2-VPC en la lista de plataformas de red.

- Seleccione la dirección IP elástica de la lista, elija Actions y, a continuación, elija Associate Address.

- En el cuadro de diálogo, elija Instance en la lista Associate with y, a continuación, seleccione su instance de la lista Instance. Seleccione Yes, Associate cuando haya terminado.

Ahora se puede acceder a la instancia desde Internet. Puede conectarse a la instancia a través de su dirección IP elástica mediante SSH o Escritorio remoto desde la red doméstica. Para obtener más información sobre cómo conectarse a una instancia de Linux, consulte Conexión a la instancia de Linux en la Guía del usuario de Amazon EC2 para instancias de Linux. Para obtener más información sobre cómo conectarse a una instancia de Windows, consulte Connect to Your Windows Instance Using RDP en la Guía del usuario de Amazon EC2 para instancias de Windows.

Esto completa el ejercicio; puede optar por seguir mediante su instancia en su VPC o, si no la necesita, puede finalizarla y liberar su dirección IP elástica para evitar incurrir en cargos por ellos. También puede eliminar la VPC. Tenga en cuenta que no se le cobran los componentes de VPC y VPC creados en este ejercicio (como las subredes y las tablas de redirección).

Configurar Unified Gateway para Citrix Virtual Apps and Desktops

Vaya a la consola de administración de su dispositivo Citrix ADC.

Inicie sesión en Citrix ADC utilizando nsroot y el ID de instancia que AWS asignó durante el proceso de compilación.

Instalar certificado SSL:

- Vaya a Gestión del tráfico — SSL. Haga clic con el botón derecho y active esta

- Importe un par de claves del certificado SSL.

Instalar certificado SSL:

- Expanda Citrix Gateway y seleccione Servidores virtuales.

-

Haga clic en Agregar.

Escriba un nombre para la puerta de enlace y la dirección IP que se encuentran en la subred pública que asignó durante el proceso de compilación de Citrix ADC.

NOTA:

Anote esta dirección IP cuando la necesitemos para asignar las direcciones IP elásticas más adelante.

- Haga clic en Aceptar y, a continuación, en Sin certificado de servidor y seleccione el certificado que importó anteriormente. Haga clic en Vincular.

- Haga clic en Aceptar y Listo, y en esta etapa debería mostrar una Citrix Gateway en estado “Activo”.

Para configurar Unified Gateway, consulte https://support.citrix.com/article/CTX205485/how-do-i-configure-unified-gateway-for-common-enterprise-applications.

Proporcione acceso externo a la instancia de Unified Gateway:

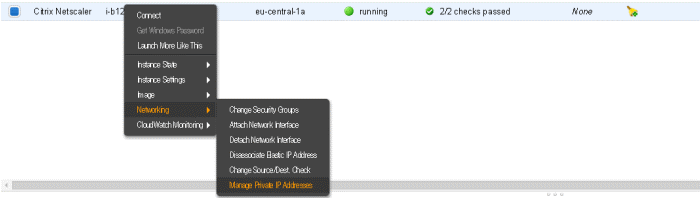

- Inicie sesión en su portal de AWS en aws.amazon.com y navegue hasta sus instancias.

-

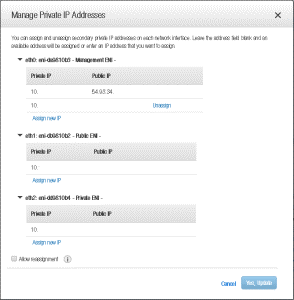

Haga clic con el botón derecho en su Citrix ADC, seleccione Redes y, a continuación, Administrar direcciones IP privadas.

- Haga clic en Asignar nueva IP en la interfaz en la que quiere ejecutar Citrix ADC Gateway.

-

Asigne la dirección IP y asegúrese de usar la MISMA dirección que asignó a su Citrix ADC Gateway.

- Haga clic en Sí, actualizar. Esto asignará la nueva dirección IP a la instancia a nivel de AWS. Ahora puede asignar una nueva IP elástica a esta IP privada.

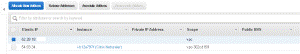

- Vaya a Red y seguridad e IP elásticas.

-

Haga clic en Asignar nueva direccióncuando se le solicite; seleccione Sí para obtener una nueva dirección IP.

-

Seleccione la dirección de la lista y seleccione Dirección del asociado.

-

Seleccione la instancia de Citrix ADC que creó anteriormente en la Lista de instancias. Una vez seleccionada, podrá seleccionar la dirección IP que asignó estáticamente a la instancia (la misma dirección que su Citrix Gateway) y seleccionar Asociar.

- Dirija su registro de nombres DNS a la dirección IP elástica que Amazon le asignó.

- Inicie sesión en su Citrix Gateway.

Balance de carga de alta disponibilidad para StoreFront

Consulte los pasos de configuración de Citrix.

Configuración de GSLB en dos ubicaciones de AWS

La configuración de GSLB para Citrix ADC en AWS consiste principalmente en configurar Citrix ADC para equilibrar la carga del tráfico a los servidores ubicados fuera de la VPC a la que pertenece Citrix ADC, como dentro de otra VPC en una región de disponibilidad diferente o un centro de datos local, etc.

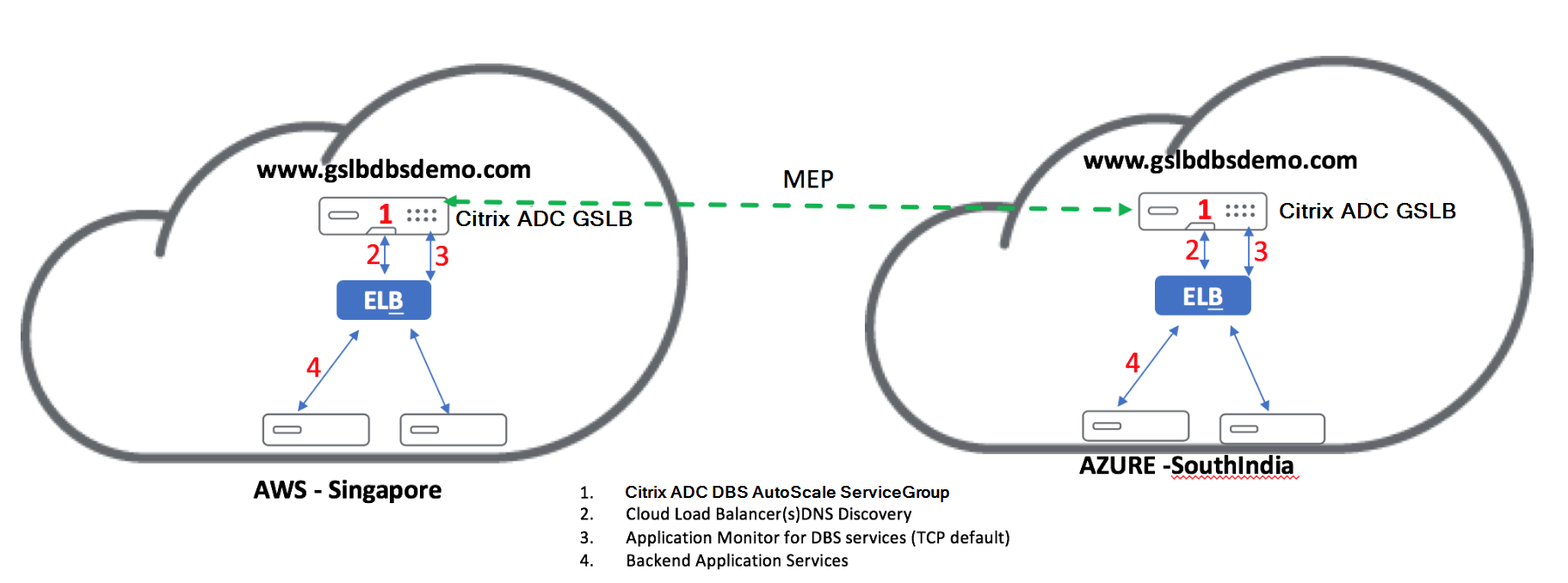

Servicios basados en nombres de dominio (GSLB DBS) con equilibradores de carga en la nube

Descripción general de GSLB y DBS

La compatibilidad con GSLB de Citrix ADC con DBS (Servicios basados en dominios) para equilibradores de carga en la nube permite el descubrimiento automático de servicios en la nube dinámicos mediante una solución de equilibrador de carga en la nube. Esta configuración permite que Citrix ADC implemente Servicios basados en nombres de dominio de equilibrio de carga de servidor global (GSLB DBS) en un entorno activo-activo. DBS permite escalar los recursos de back-end en entornos de AWS y Microsoft Azure desde el descubrimiento de DNS.

En esta sección se describen las integraciones entre Citrix ADC en los entornos de AWS y Azure Auto Scaling. La sección final del documento detalla la capacidad de configurar un par de Citrix ADC de HA que abarquen dos zonas de disponibilidad (AZ) diferentes específicas de una región de AWS.

Requisitos previos

Los requisitos previos para los grupos de servicios GSLB de Citrix ADC incluyen un entorno de AWS/Microsoft Azure que funcione con el conocimiento y la capacidad de configurar grupos de seguridad, servidores web de Linux, ADC de Citrix dentro de AWS, IP elásticas y equilibradores de carga elásticos.

La integración del servicio GSLB DBS requiere Citrix ADC versión 12.0.57 para las instancias de equilibrador de carga de AWS ELB y Microsoft Azure ALB.

Mejoras en la función del grupo de servicios GSLB de Citrix ADC

Entidad del grupo de servicios GSLB: Versión 12.0.57 de Citrix ADC

Se introduce el grupo de servicios GSLB que admite la escalabilidad automática mediante el descubrimiento dinámico de BDS.

Los componentes de funciones de DBS (servicio basado en dominio) se vincularán al grupo de servicios GSLB

Ejemplo:

> add server sydney_server LB-Sydney-xxxxxxxxxx.ap-southeast-2.elb.amazonaws.com

> add gslb serviceGroup sydney_sg HTTP -autoScale DNS -siteName sydney

> bind gslb serviceGroup sydney_sg sydney_server 80

<!--NeedCopy-->

Servicios basados en nombres de dominio — AWS ELB

GLSB DBS utiliza el FQDN de su Elastic Load Balancer para actualizar dinámicamente los grupos de servicios GSLB a fin de incluir los servidores back-end que se crean y eliminan en AWS. Los servidores o instancias back-end de AWS se pueden configurar para que escalen en función de la demanda de la red o la utilización de la CPU. Para configurar esta función, señalamos el dispositivo Citrix ADC a nuestro Elastic Load Balancer para redirigir dinámicamente a diferentes servidores de AWS sin tener que actualizar manualmente el dispositivo Citrix ADC cada vez que se crea y elimina una instancia dentro de AWS. La función DBS de Citrix ADC para grupos de servicios GSLB utiliza la detección de servicios con reconocimiento DNS para determinar los recursos de servicio miembro del espacio de nombres DBS identificados en el grupo AutoScaler.

Diagrama:

Componentes de Autoscale de DBA GSLB de Citrix ADC con equilibradores de carga en la nube

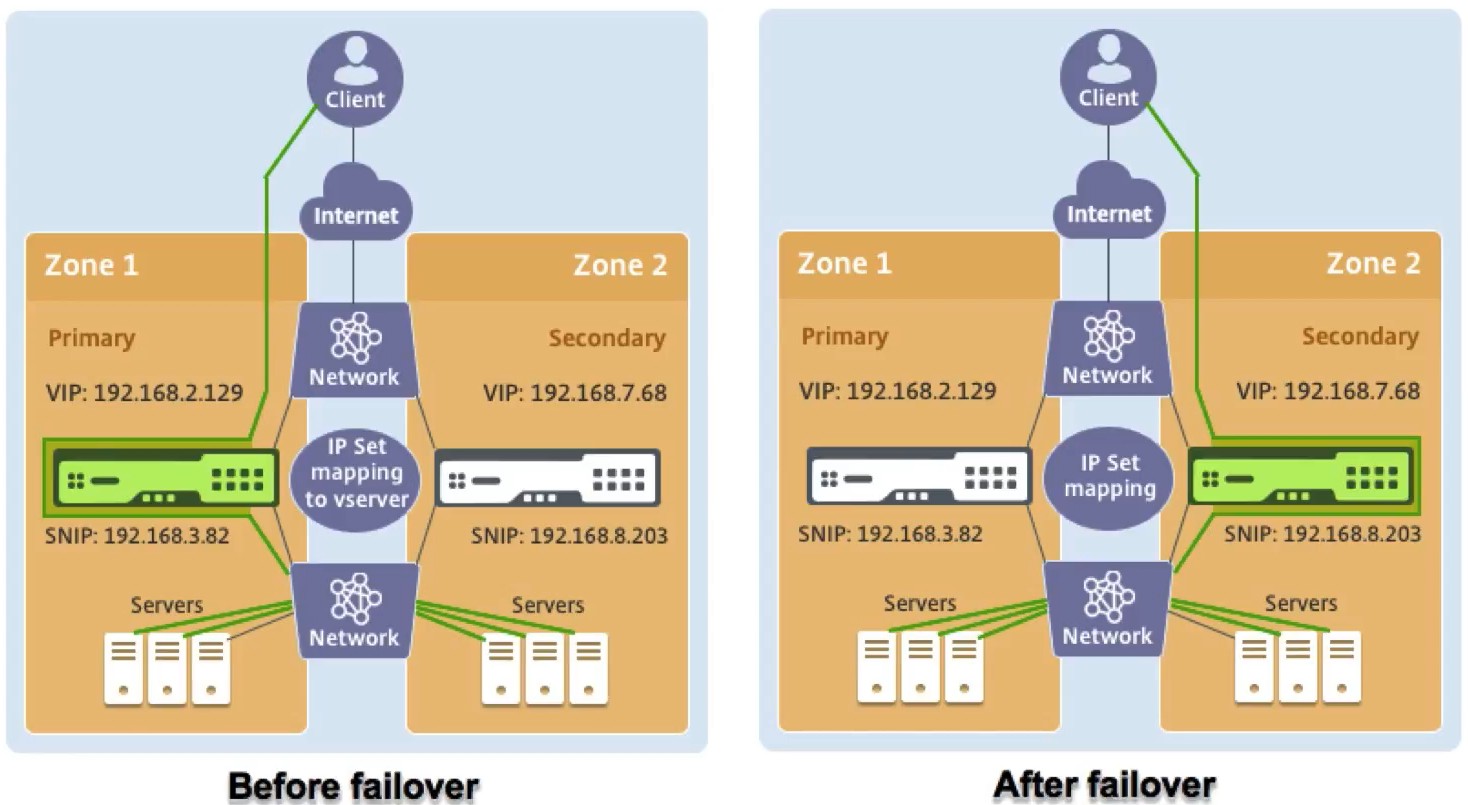

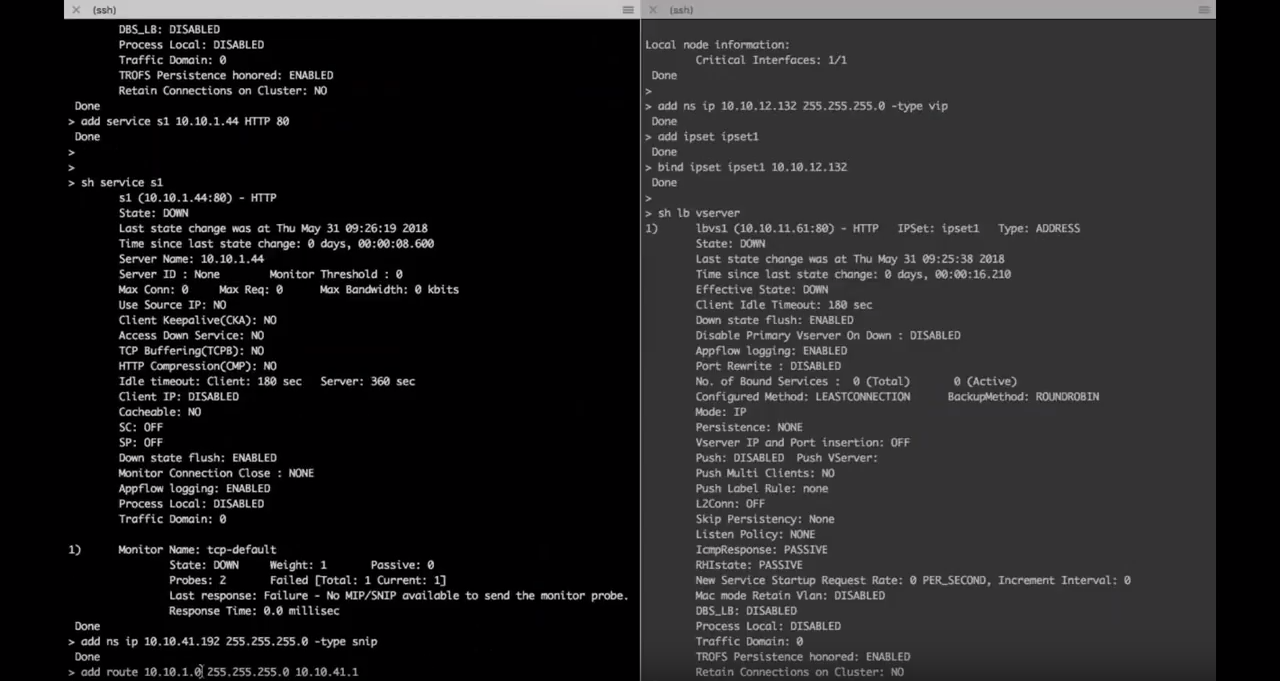

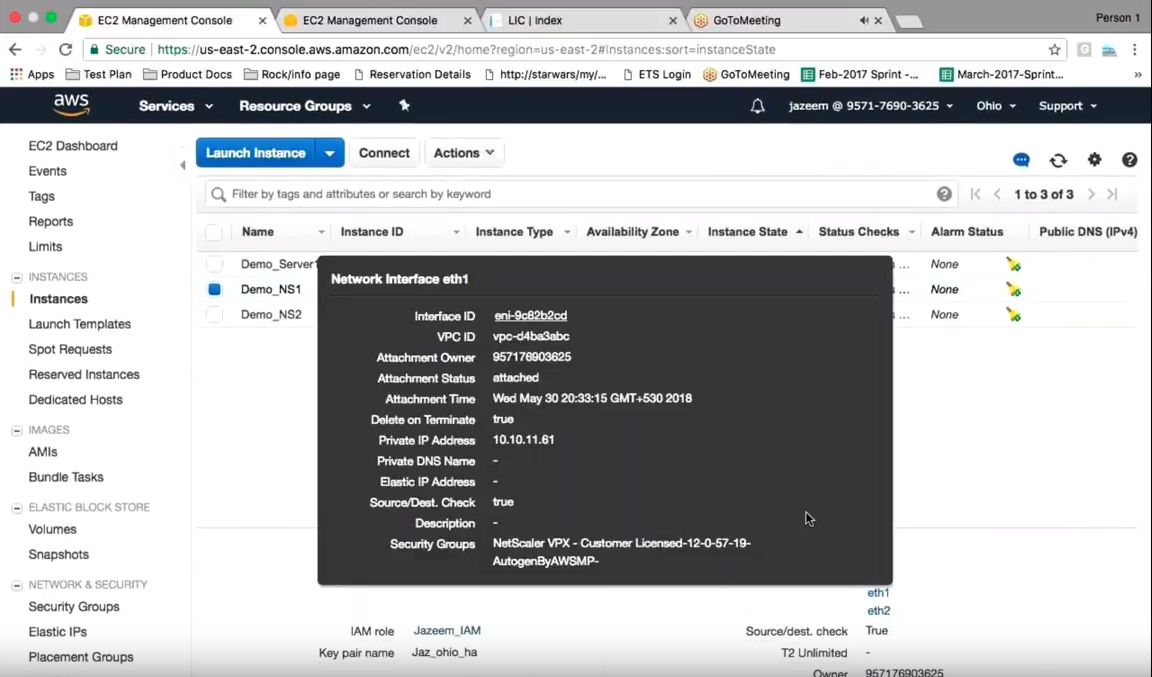

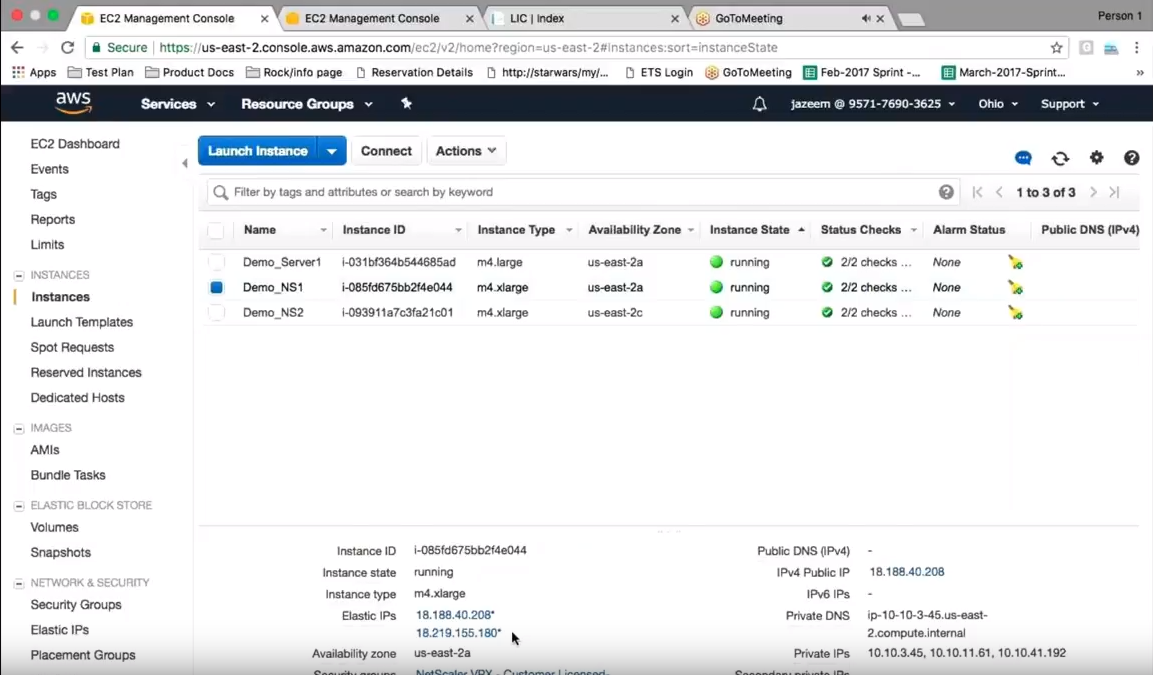

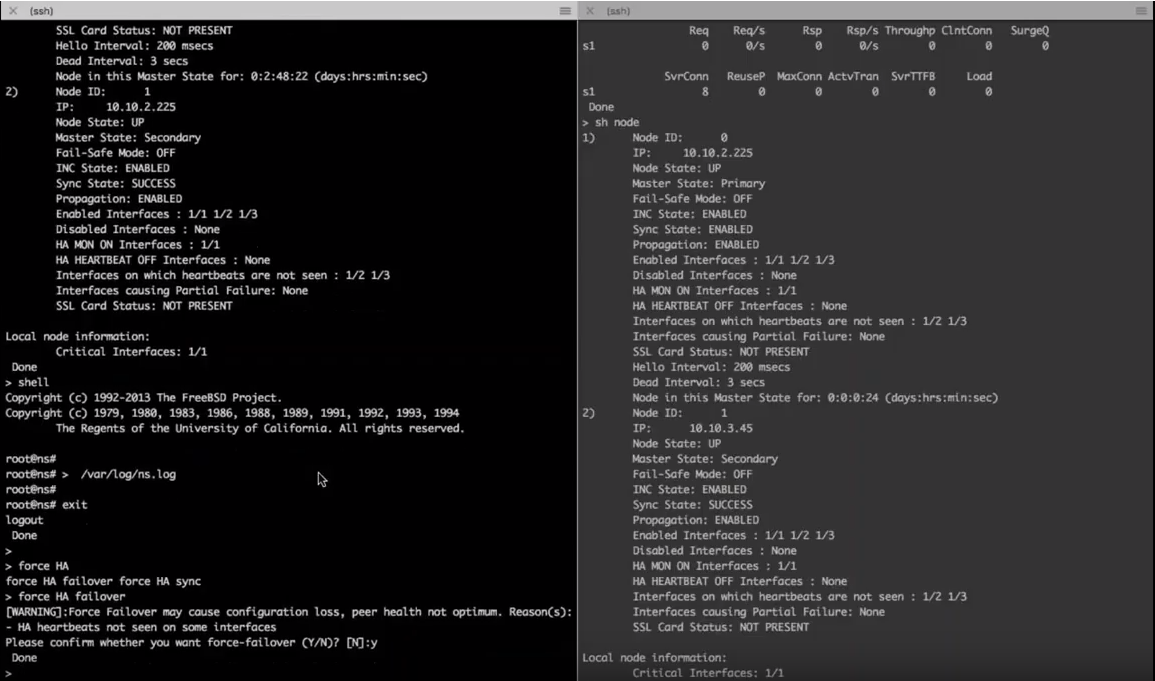

Utilice Citrix ADC HA en AWS en múltiples zonas de disponibilidad

La implementación del dispositivo Citrix ADC en AWS en diferentes zonas de disponibilidad es una nueva función publicada para Citrix ADC 12.1. Esto se hace adjuntando el dispositivo Citrix ADC a una dirección IP de Elastic Network (ENI).

La forma en que funciona la solución es ligeramente diferente a la de otras, ya que requiere configurar la alta disponibilidad en el VPX y una configuración de red independiente. Esta solución utiliza una nueva capacidad de la función de conjunto de direcciones IP para que el servidor virtual mantenga la conmutación por error.

Para empezar, debe iniciar sesión en Citrix ADC y definir o establecer una dirección de red del lado del servidor, una dirección del lado del cliente y la redirección a ambas.

En la consola de AWS, se ha configurado el primer VPX con una IP elástica.

Al entrar en la interfaz elástica, lo primero para que la solución funcione es asociar esa IP elástica a la dirección privada existente en esa interfaz.

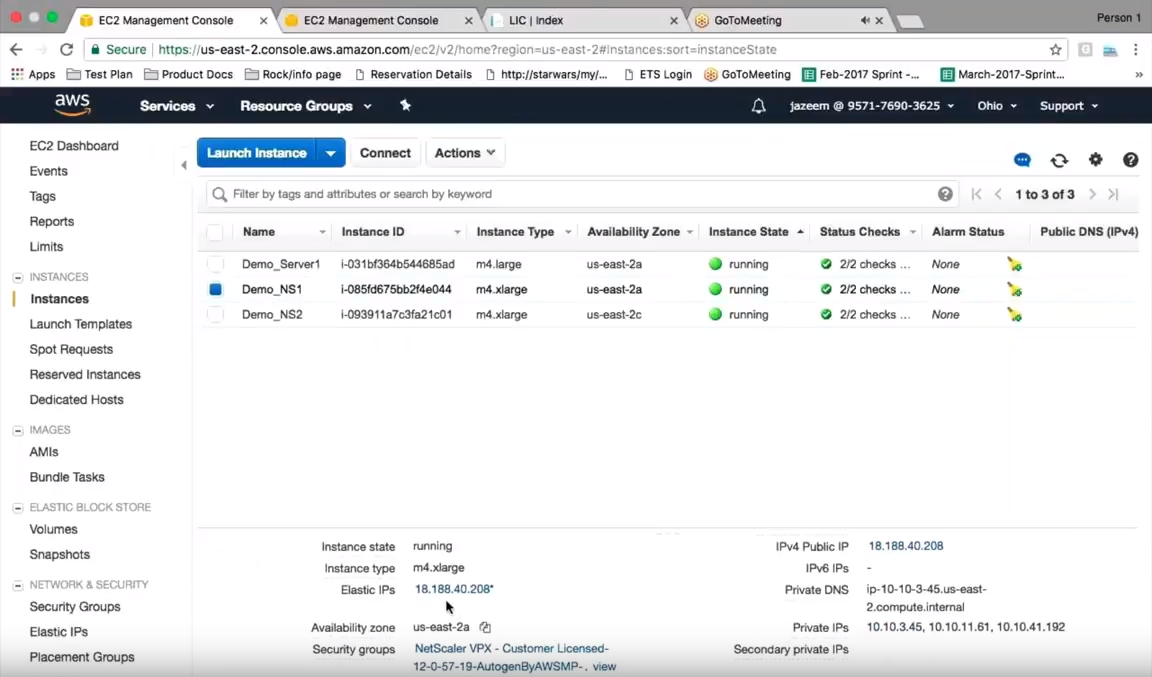

Una vez hecha la asociación, estará listo para continuar y realizar la conmutación por error.

En la parte inferior, debería haber una segunda IP elástica ahora en el VPX.

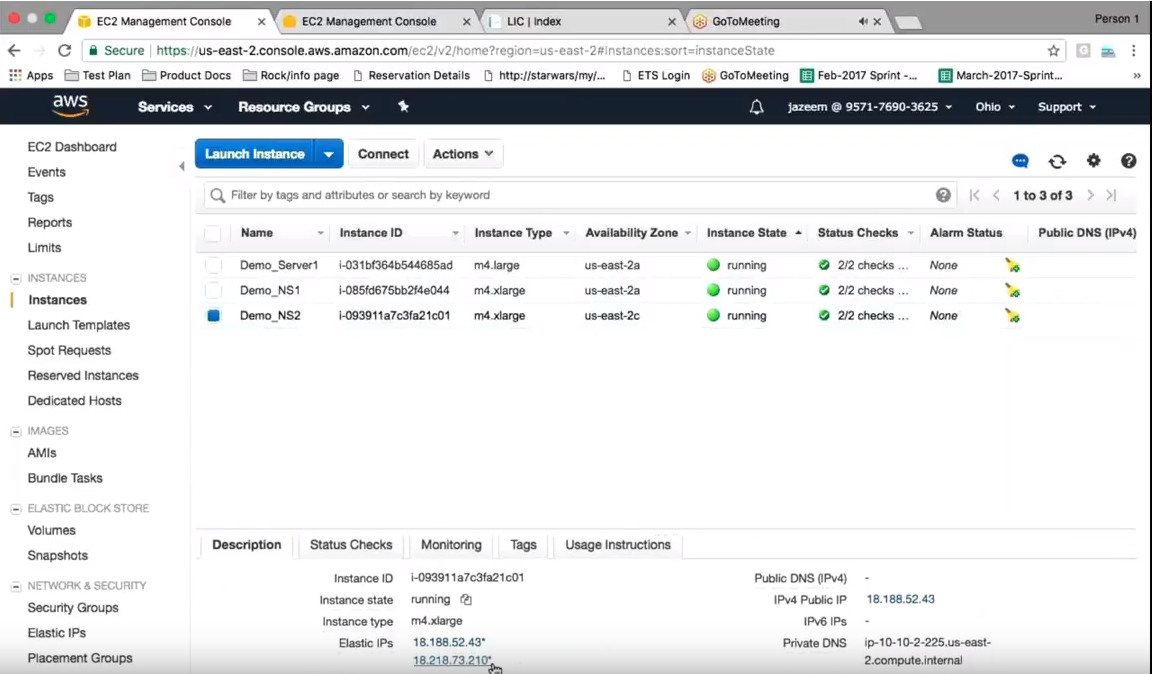

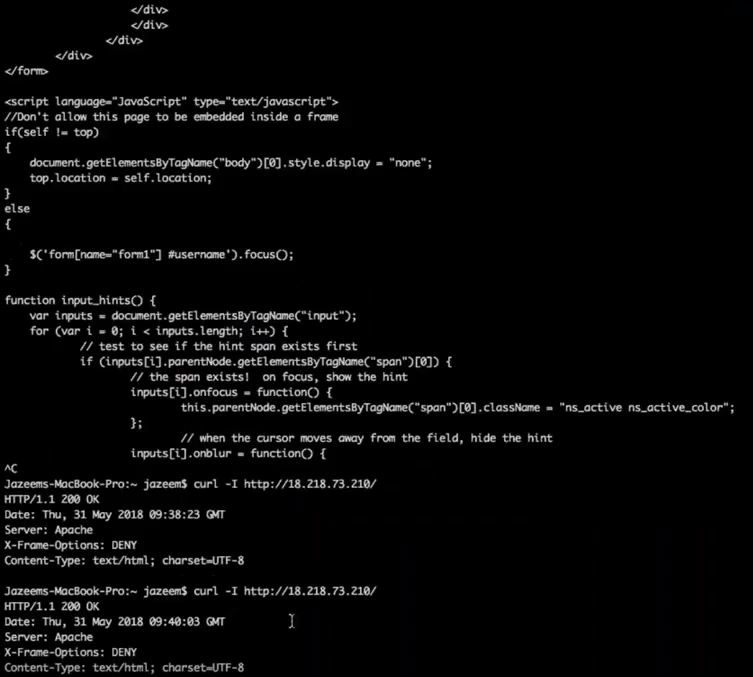

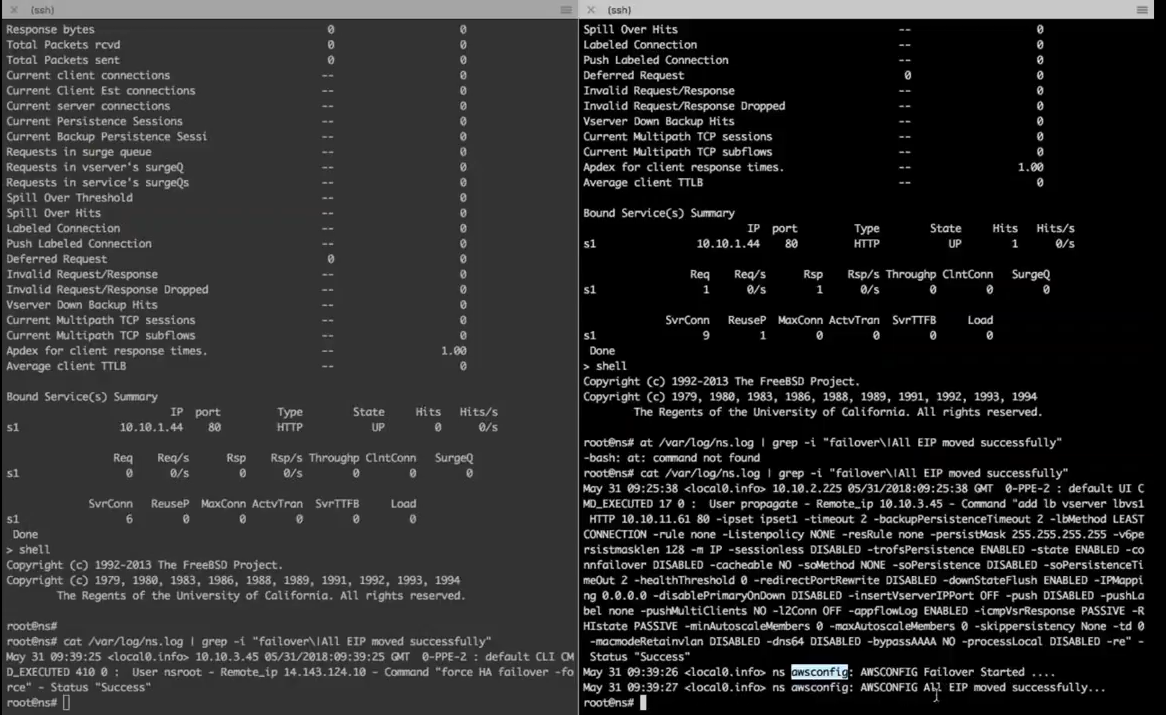

Por lo tanto, vaya a VPX para iniciar una conmutación por error y vuelva a la consola de AWS. Esta vez mirando las IP elásticas que pertenecen al primer dispositivo Citrix ADC, observe que el nuevo EIP no está allí, ya que ahora se ha movido al segundo Citrix ADC.

Para verificar esto, escriba un comando show node en el primer y segundo dispositivo Citrix ADC para ver que el segundo Citrix ADC ahora está configurado en estado primario como antes estaba en espera.

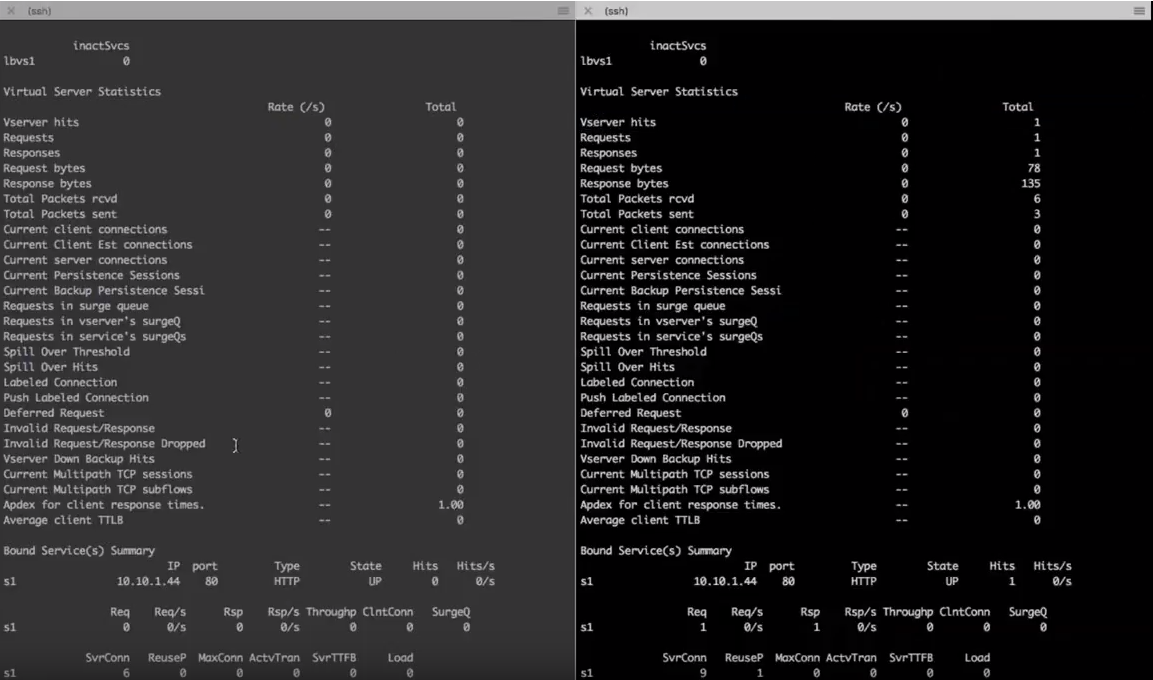

Ahora puede ver el flujo de tráfico en tiempo real.

Puede enviar una solicitud al VIP después de la conmutación por error. Si realiza una estadística en el servidor virtual LB en el Citrix ADC que estaba activo por primera vez, observe que no hay solicitudes allí. Si ejecuta el mismo comando en el Citrix ADC que antes estaba en espera y ahora activo, puede ver que hay un servidor virtual afectado allí. Al demostrarlo después de la transición de alta disponibilidad, el tráfico se dirigió al nuevo dispositivo Citrix ADC.

Ahora, si quiere realizar alguna depuración o ver cuál es el estado actual, puede pasar al shell y buscar los registros que le muestren cuándo se produjo la conmutación por error de alta disponibilidad, así como cuándo se realizó la llamada a la configuración de AWS o a la API para pasar todas las EIP del dispositivo Citrix ADC principal al secundario.

Configurar los componentes de AWS

Grupos de seguridad

Nota:

Se recomienda crear diferentes grupos de seguridad para ELB, la instancia GSLB de Citrix ADC y la instancia de Linux, ya que el conjunto de reglas necesario para cada una de estas entidades será diferente. Este ejemplo tiene una configuración de grupo de seguridad consolidada para mayor brevedad.

Consulte Grupos de seguridad para la VPC para garantizar la configuración correcta del firewall virtual.

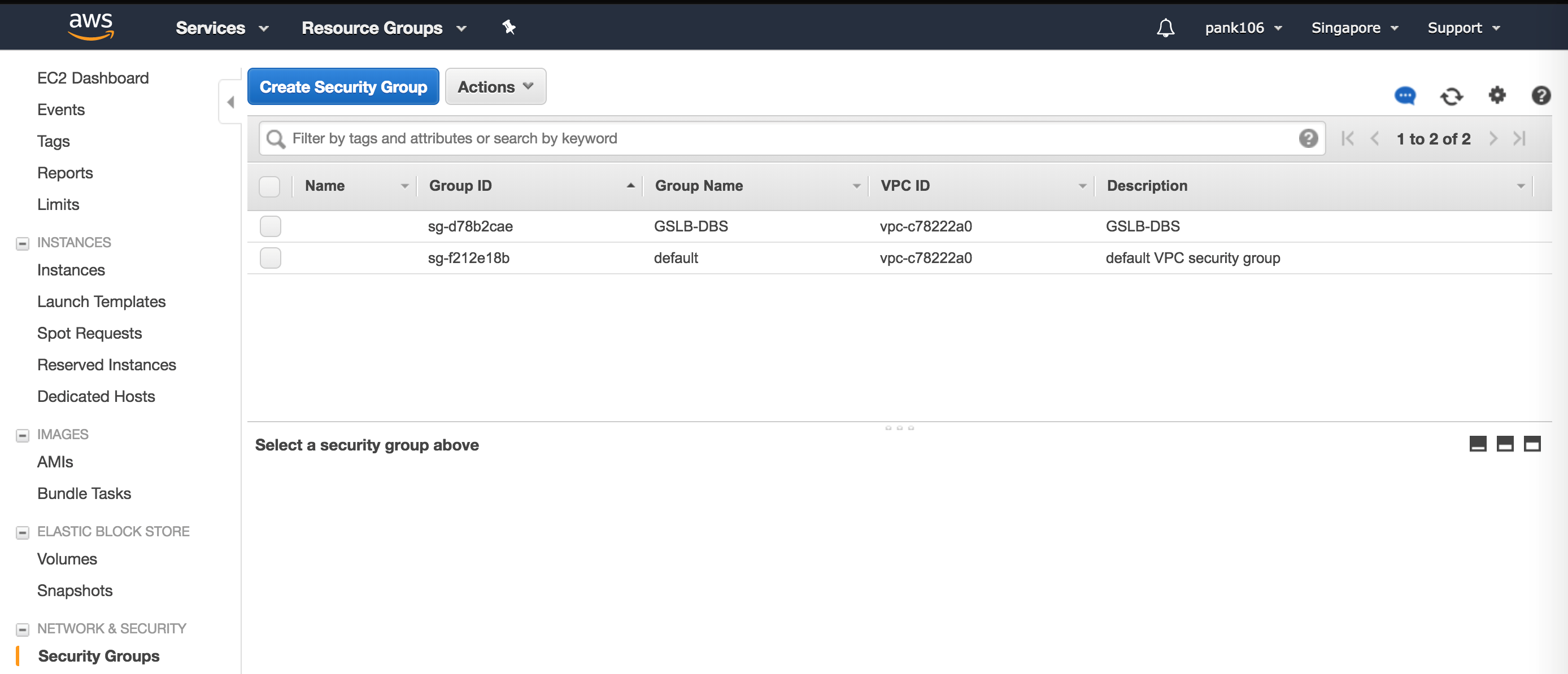

Paso 1:

Inicie sesión en su grupo de recursos de AWS y vaya a EC2. En EC2, vaya a NETWORK & SECURITY > Security Groups.

Paso 2:

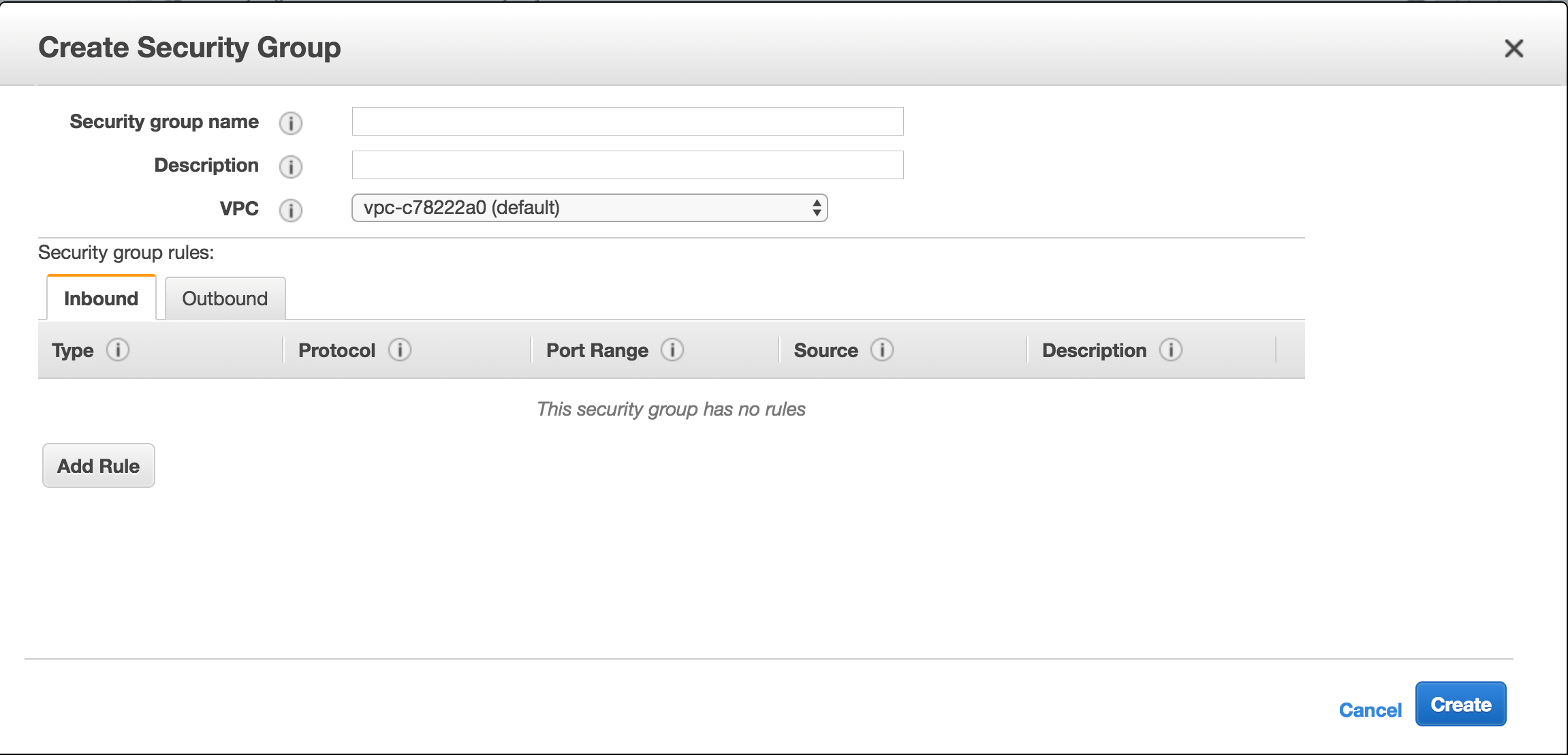

Haga clic en Create Security Group y proporcione un nombre y una descripción. Este grupo de seguridad abarca los servidores web back-end de Citrix ADC y Linux.

Paso 3:

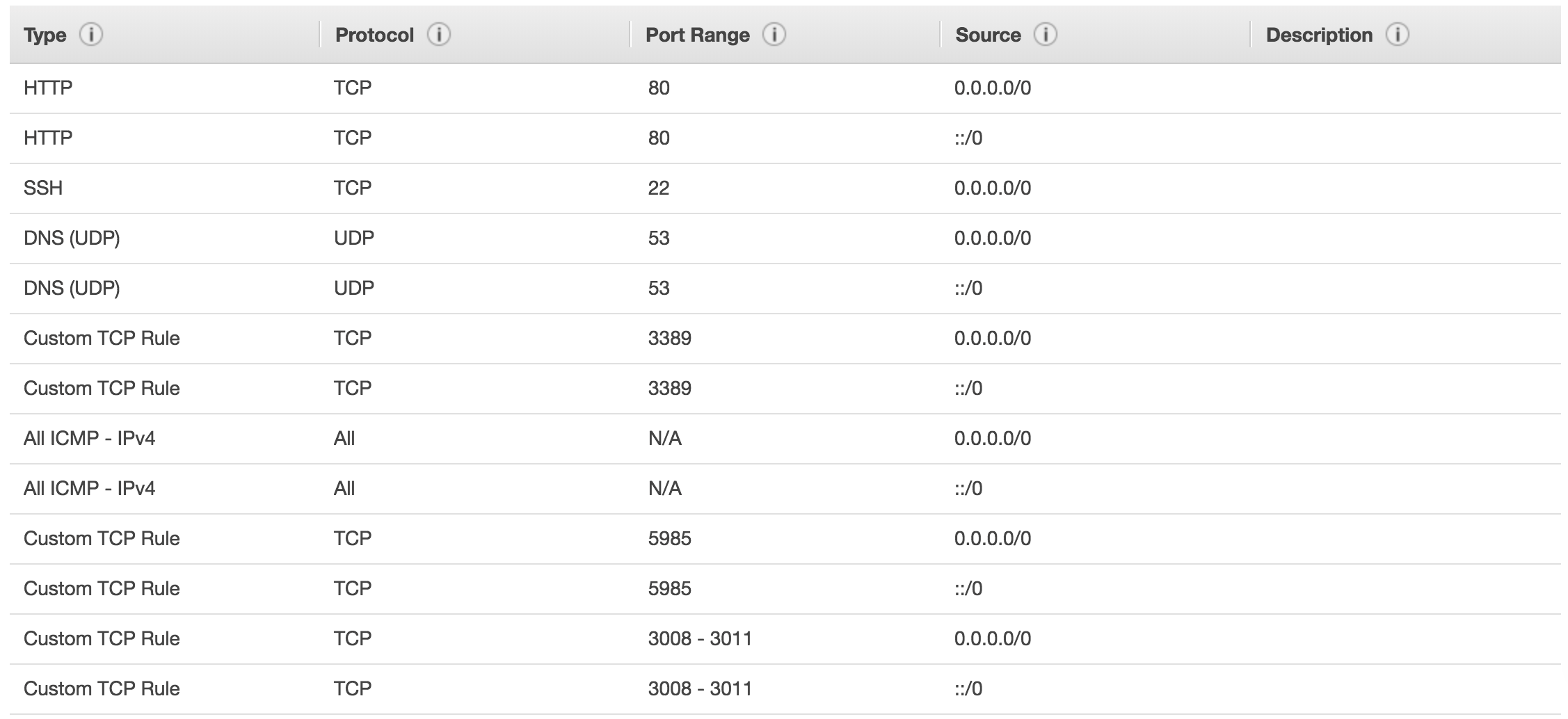

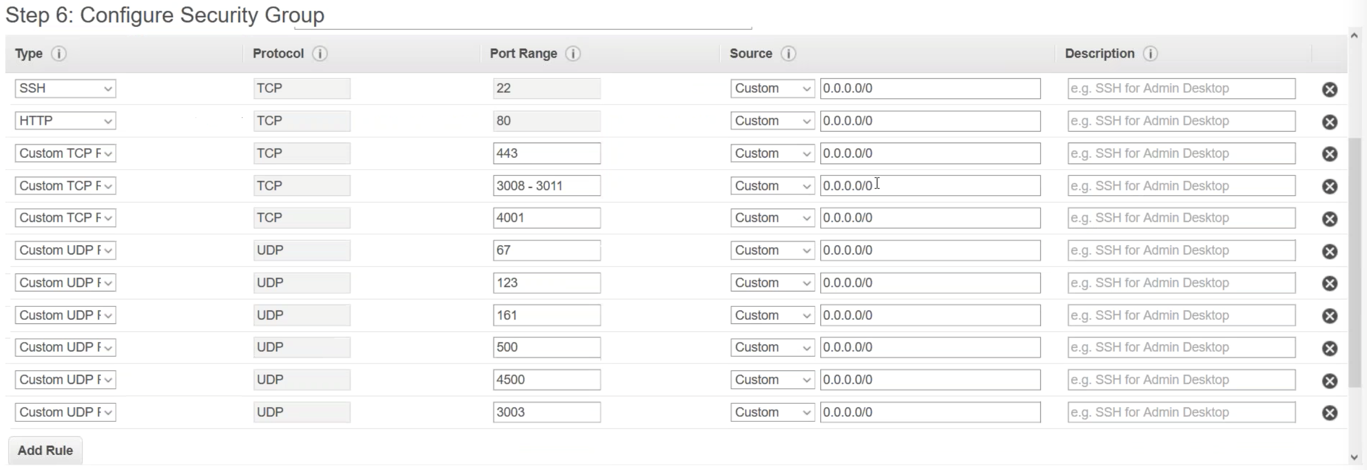

Agregue las reglas de puertos de entrada de la siguiente captura de pantalla.

Nota:

Se recomienda limitar el acceso IP de origen para el endurecimiento granular.

Servicios web back-end de Amazon Linux

Paso 4:

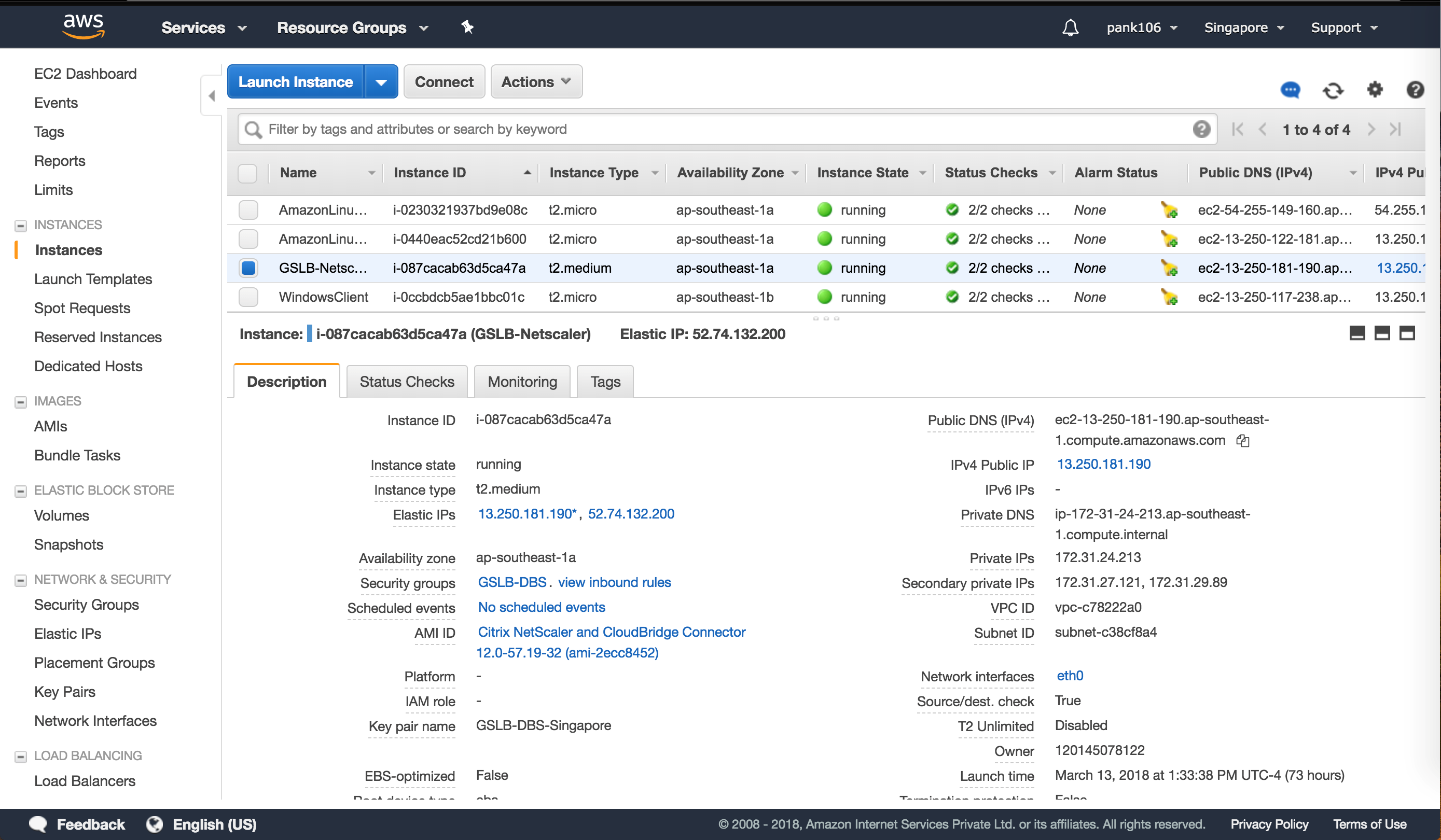

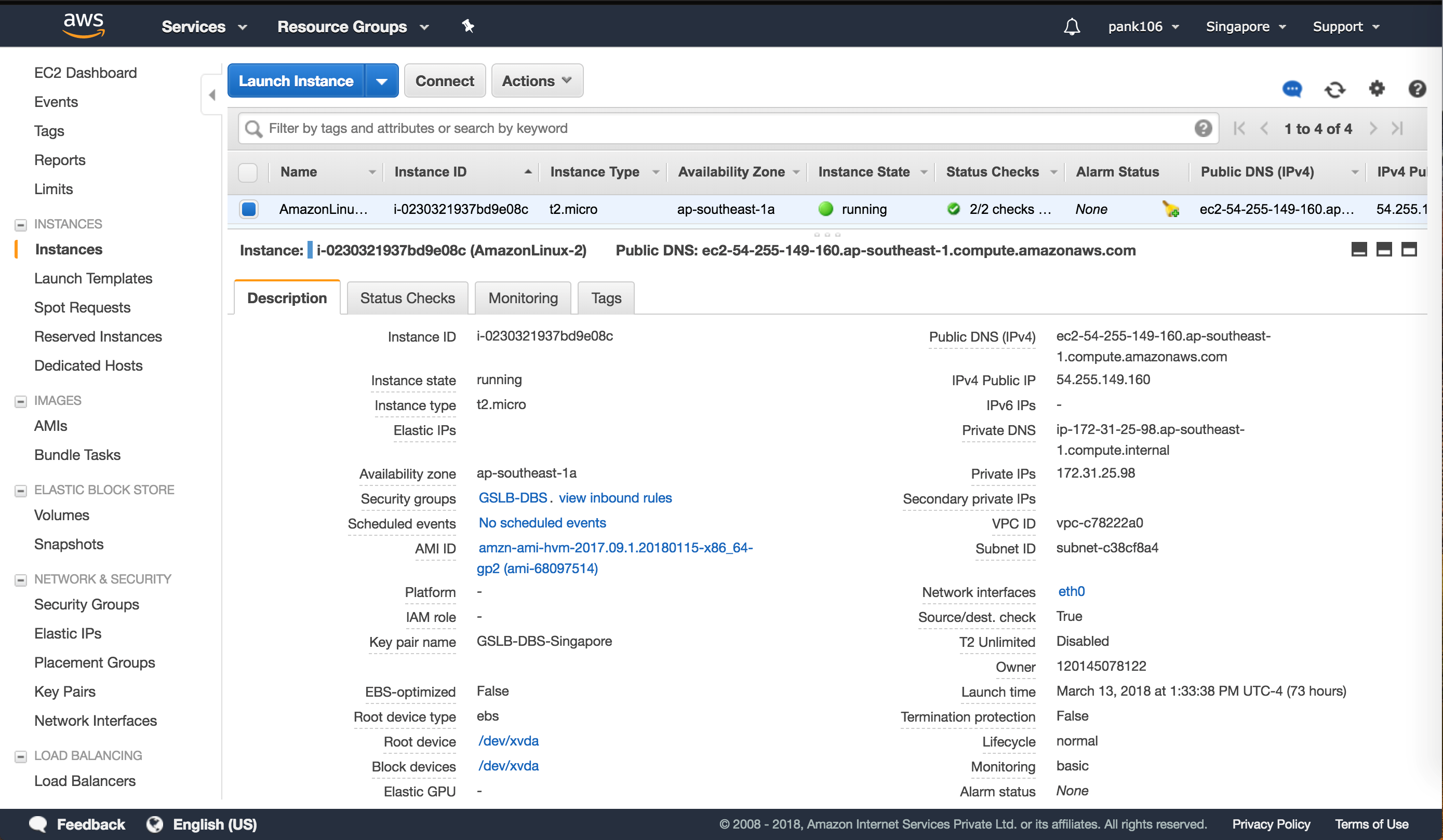

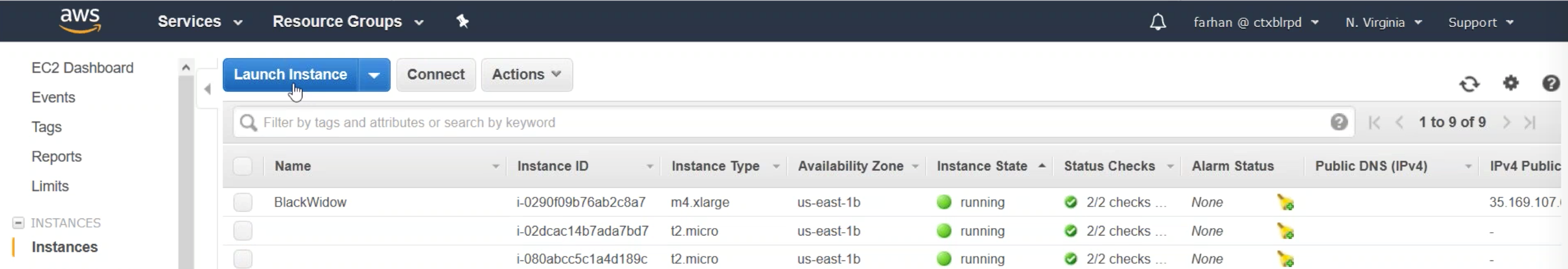

Inicie sesión en su grupo de recursos de AWS y vaya a EC2. Dentro de EC2, vaya a Instances.

Paso 5:

Haga clic en Launch Instance mediante los detalles siguientes para configurar la instancia de Amazon Linux.

Complete los detalles sobre la configuración de un servidor web o un servicio de back-end en esta instancia.

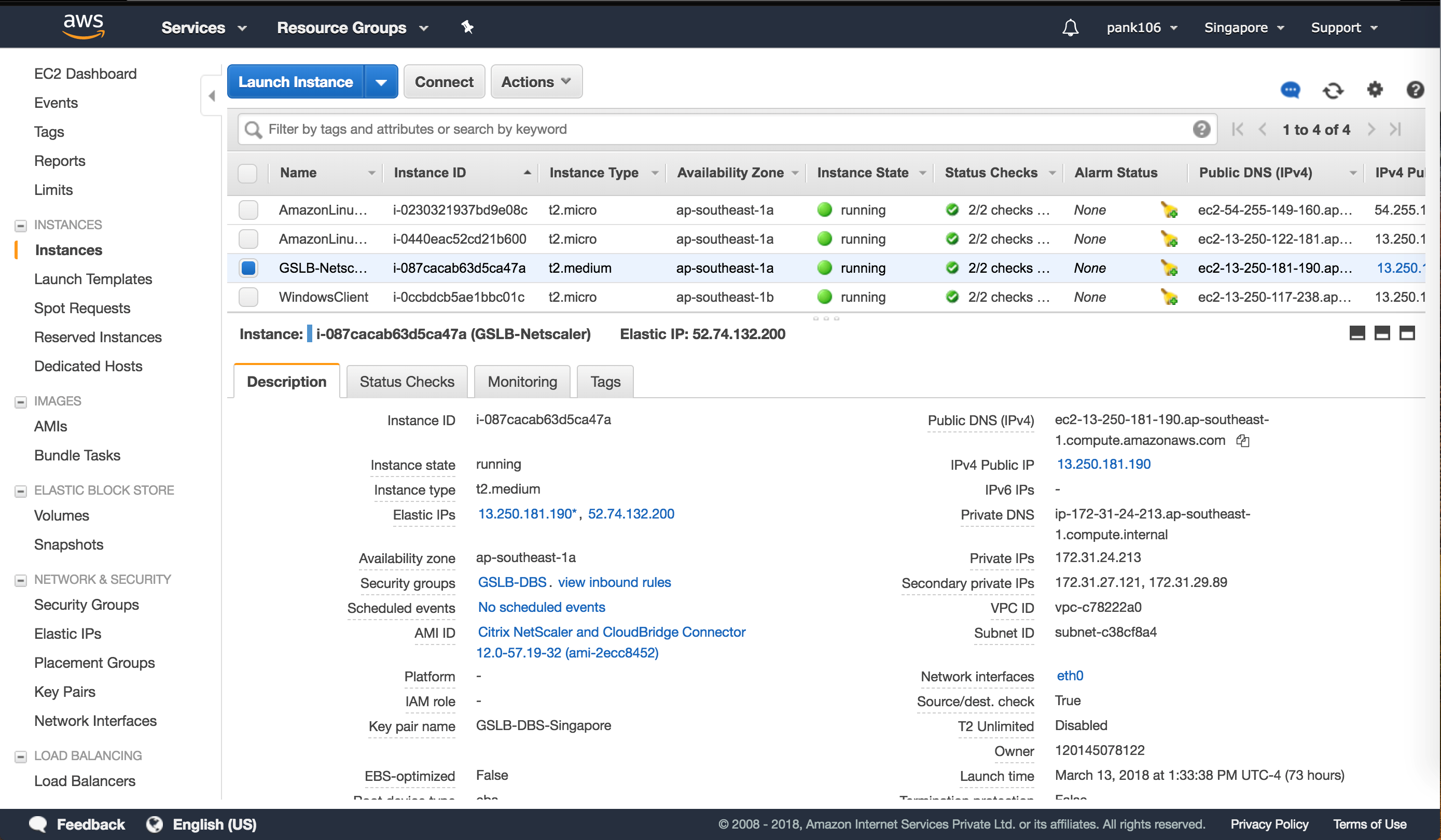

Configuración de Citrix ADC

Paso 6:

Inicie sesión en su grupo de recursos de AWS y vaya a EC2. Dentro de EC2, vaya a Instances.

Paso 7:

Haga clic en Launch Instance mediante los detalles siguientes para configurar la instancia de Amazon AMI.

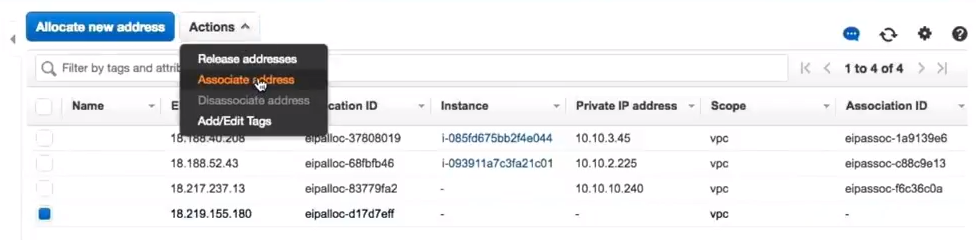

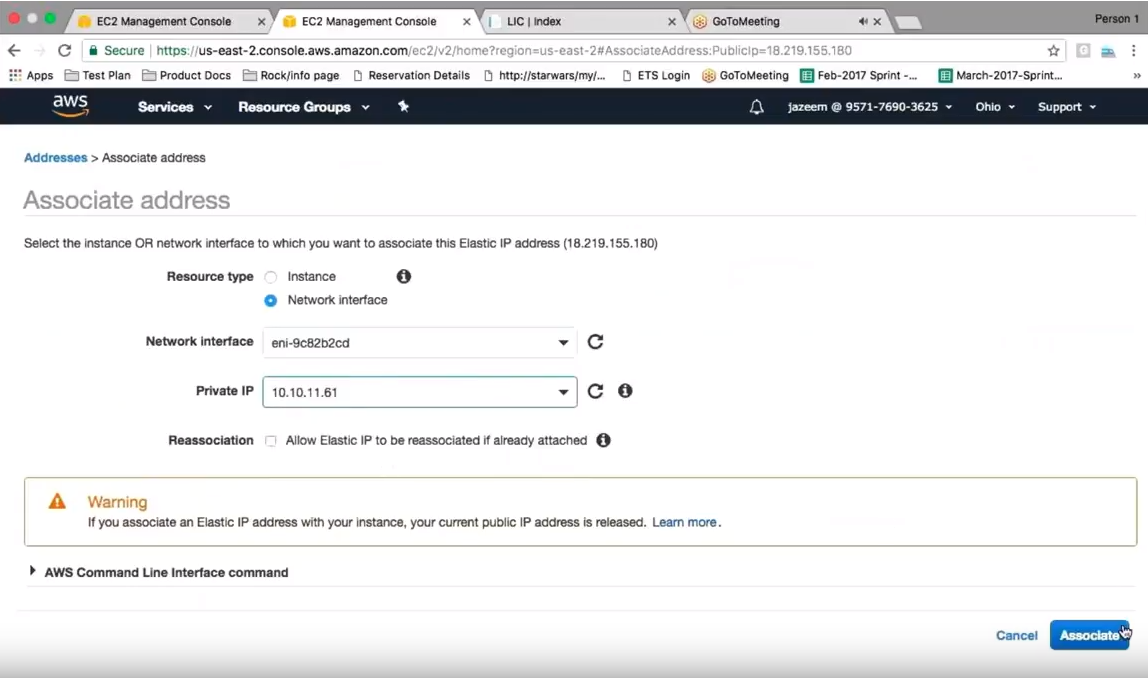

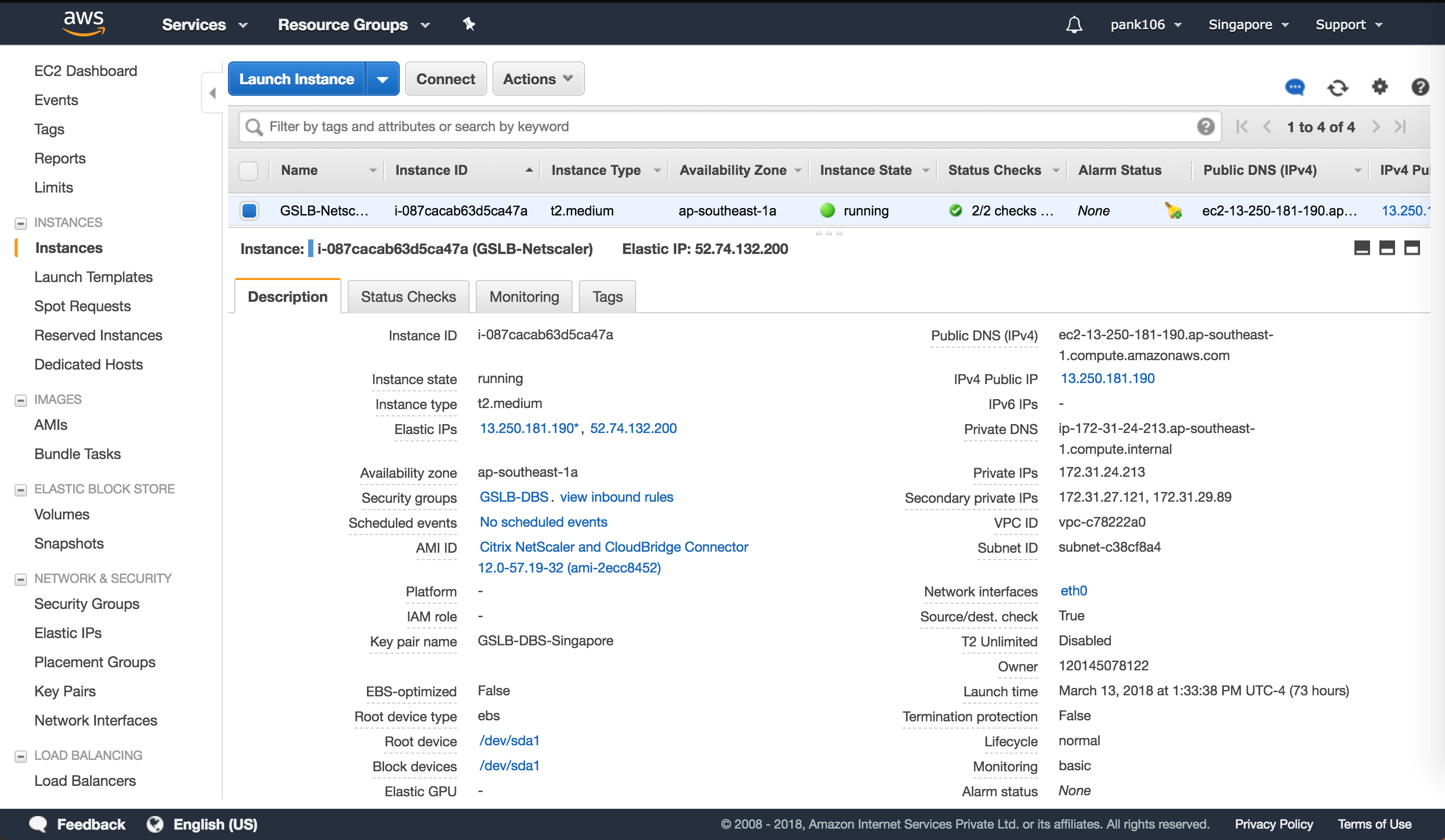

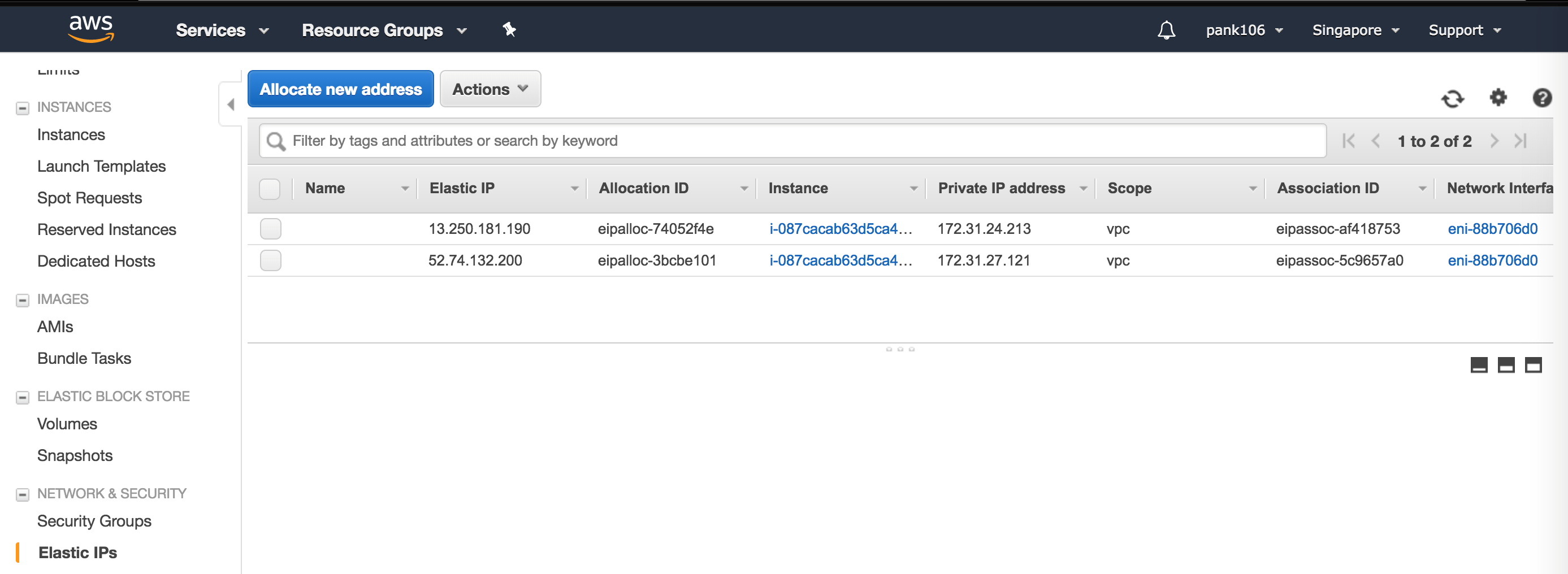

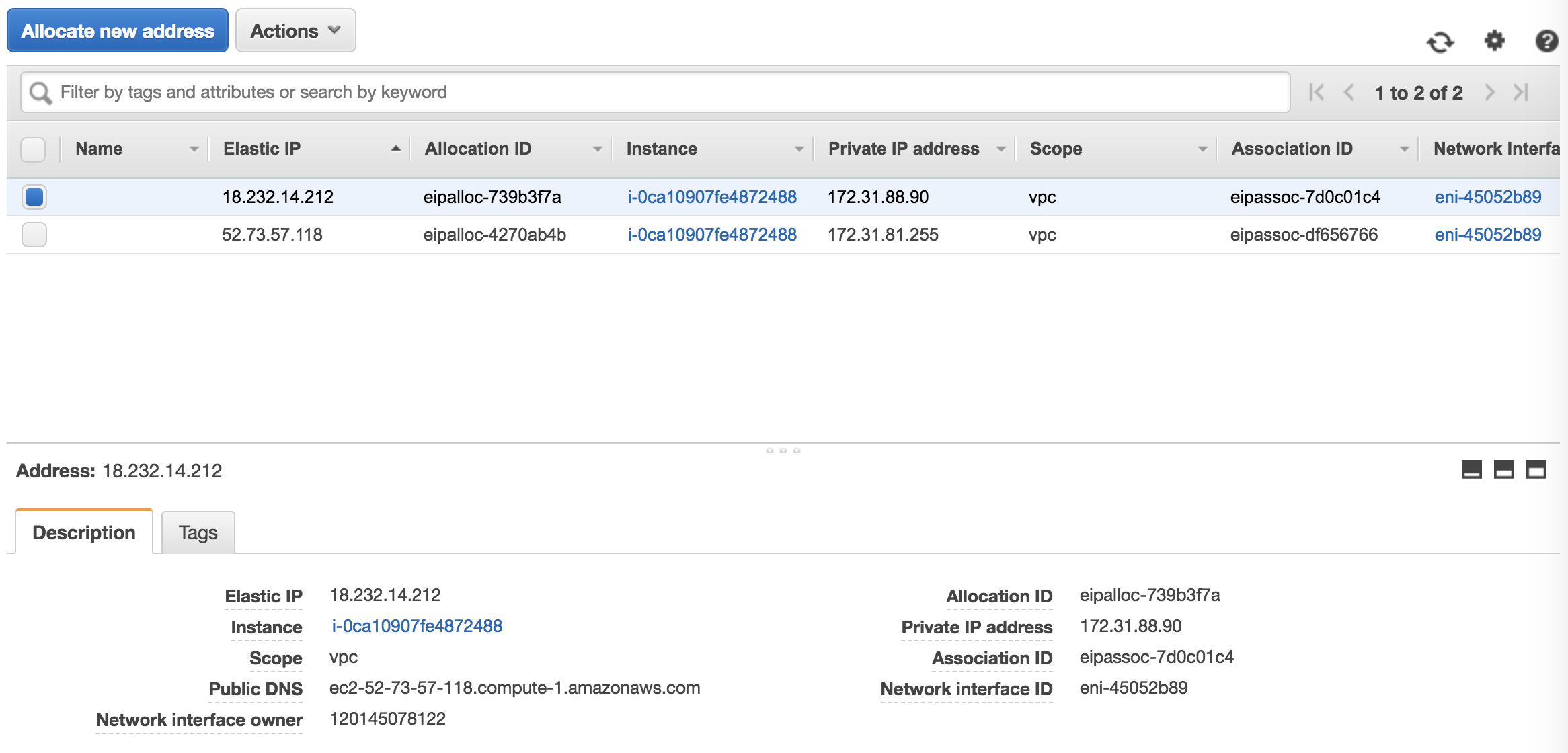

Configuración de IP elástica

Nota:

Citrix ADC también puede ejecutarse con una IP elástica única si es necesario para reducir el coste al no tener IP pública para el NSIP. En su lugar, conecte la IP elástica al SNIP que puede cubrir el acceso de administración a la caja, así como la IP del sitio GSLB y la IP de ADNS.

Paso 8:

Inicie sesión en su grupo de recursos de AWS y vaya a EC2. Dentro de EC2, vaya a NETWORK & SECURITY y, a continuación, configure las IP elásticas.

Haga clic en Allocate new address para crear una nueva dirección IP elástica.

Configure la IP elástica para que apunte a la instancia de Citrix ADC en ejecución en AWS.

Configure una segunda IP elástica y vuelva a apuntarla a la instancia de Citrix ADC en ejecución.

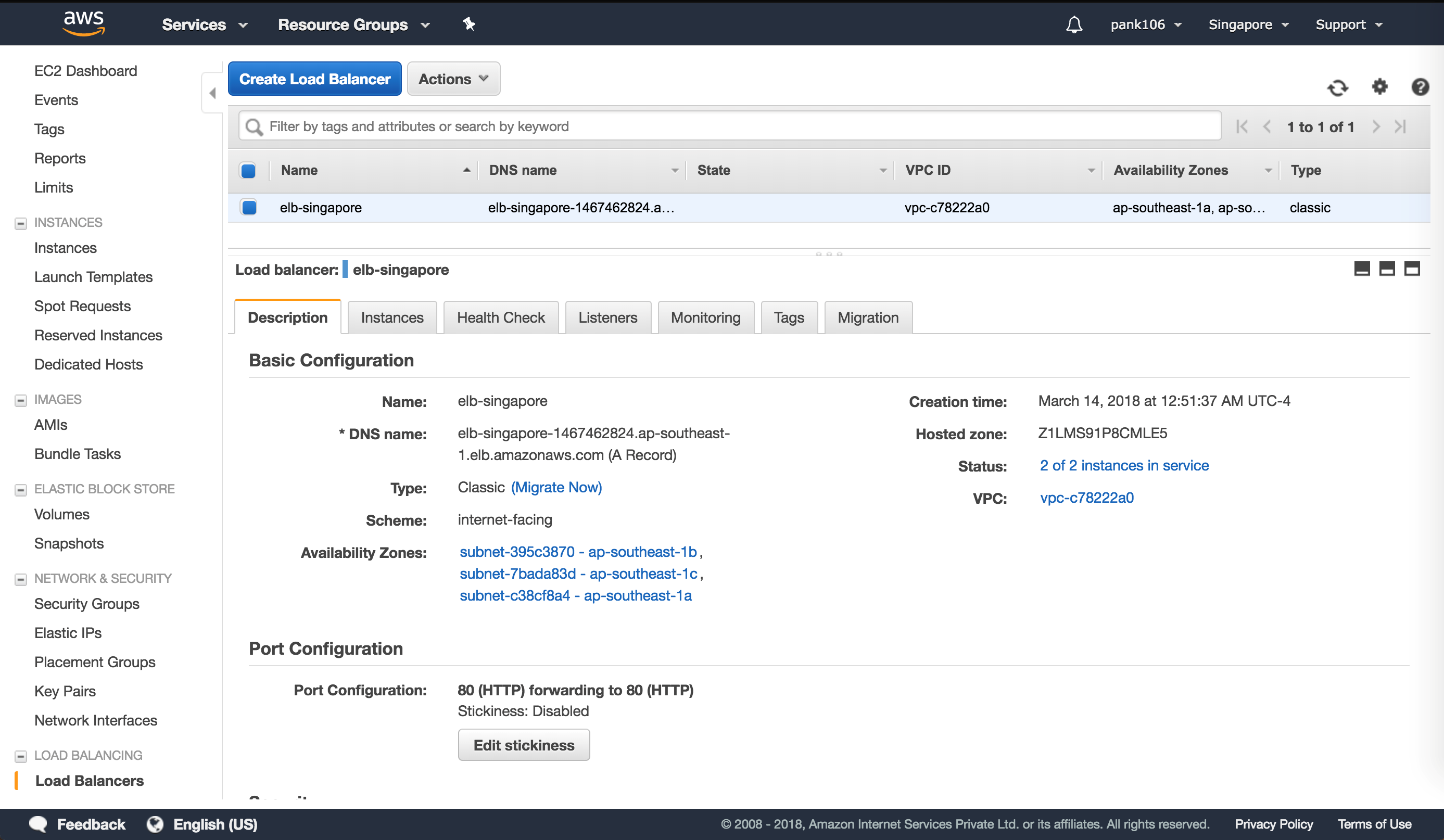

Equilibrador de carga elástico

Paso 9:

Inicie sesión en su grupo de recursos de AWS y vaya a EC2. En EC2, vaya a LOAD BALANCING y, a continuación, Load Balancers.

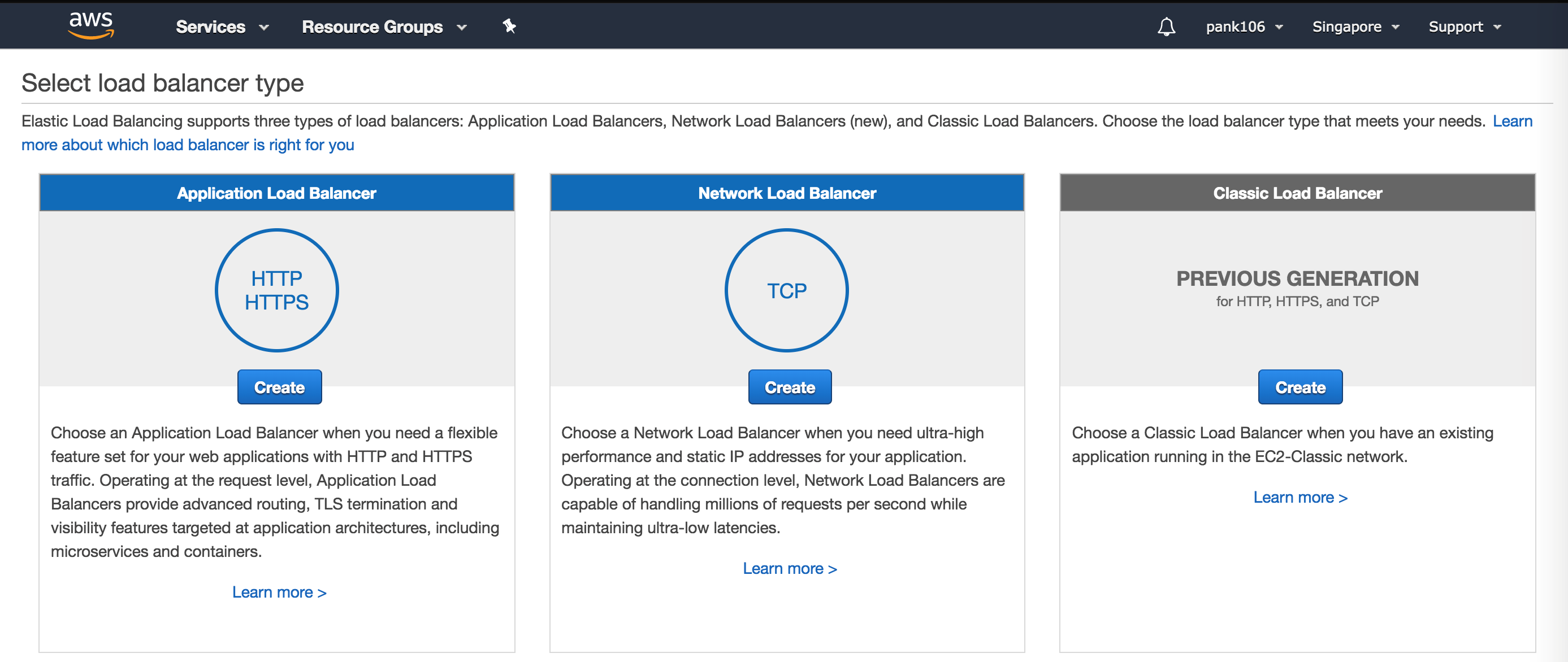

Paso 10:

Haga clic en Create Load Balancer para configurar un equilibrador de carga clásico

Sus Elastic Load Balancers le permiten equilibrar la carga de sus instancias de Amazon Linux de back-end y, al mismo tiempo, equilibrar la carga de instancias adicionales que se ponen en marcha en función de la demanda.

Configuración de servicios basados en nombres de dominio de Global Server Load Balancing

Configuraciones de administración del tráfico

Nota:

Es necesario configurar Citrix ADC con un servidor de nombres o un servidor virtual DNS a través del cual se resolverán los dominios ELB/ALB para los grupos de servicios de DBS.

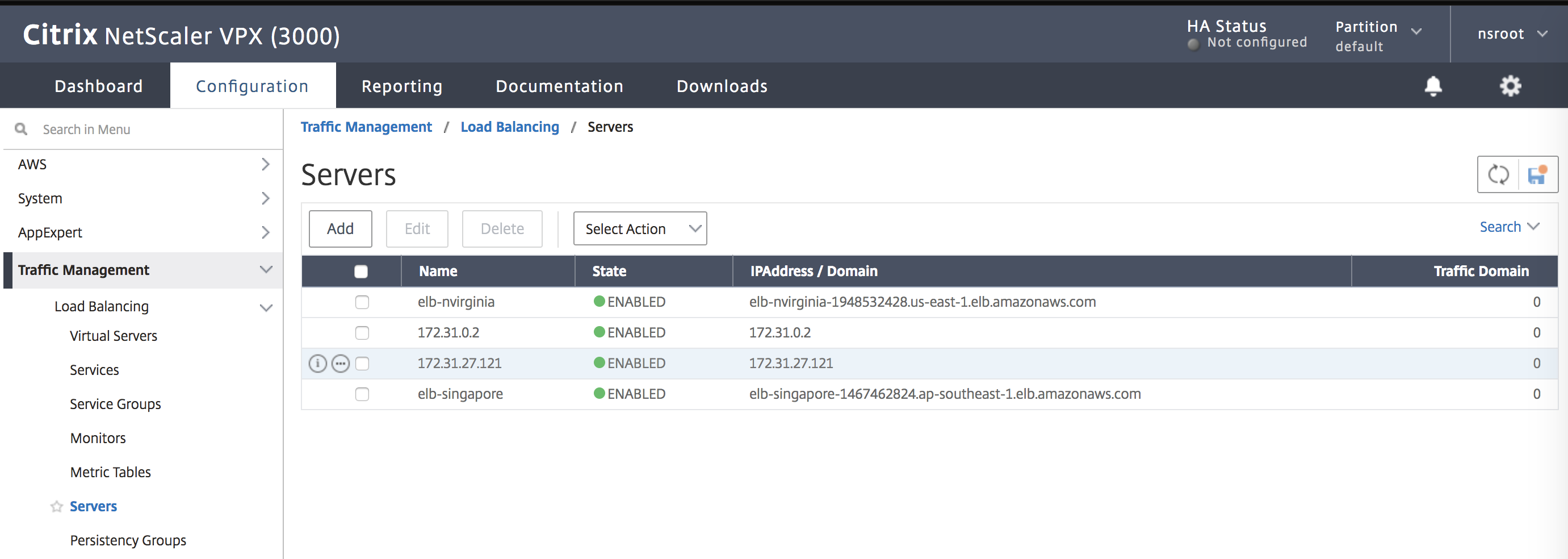

Paso 1:

Vaya a Traffic Management -> Load Balancing -> Virtual Servers.

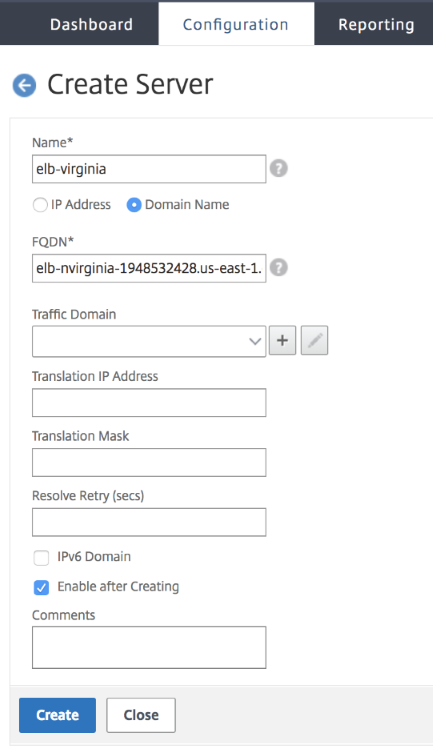

Paso 2:

Haga clic en Agregar para crear un servidor y proporcione un nombre y un FQDN correspondientes al registro A (nombre de dominio) en AWS para el Elastic Load Balancer (ELB).

Repita el paso 2 para agregar el segundo ELB de la segunda ubicación de recursos en AWS.

Configuraciones GSLB

Paso 1:

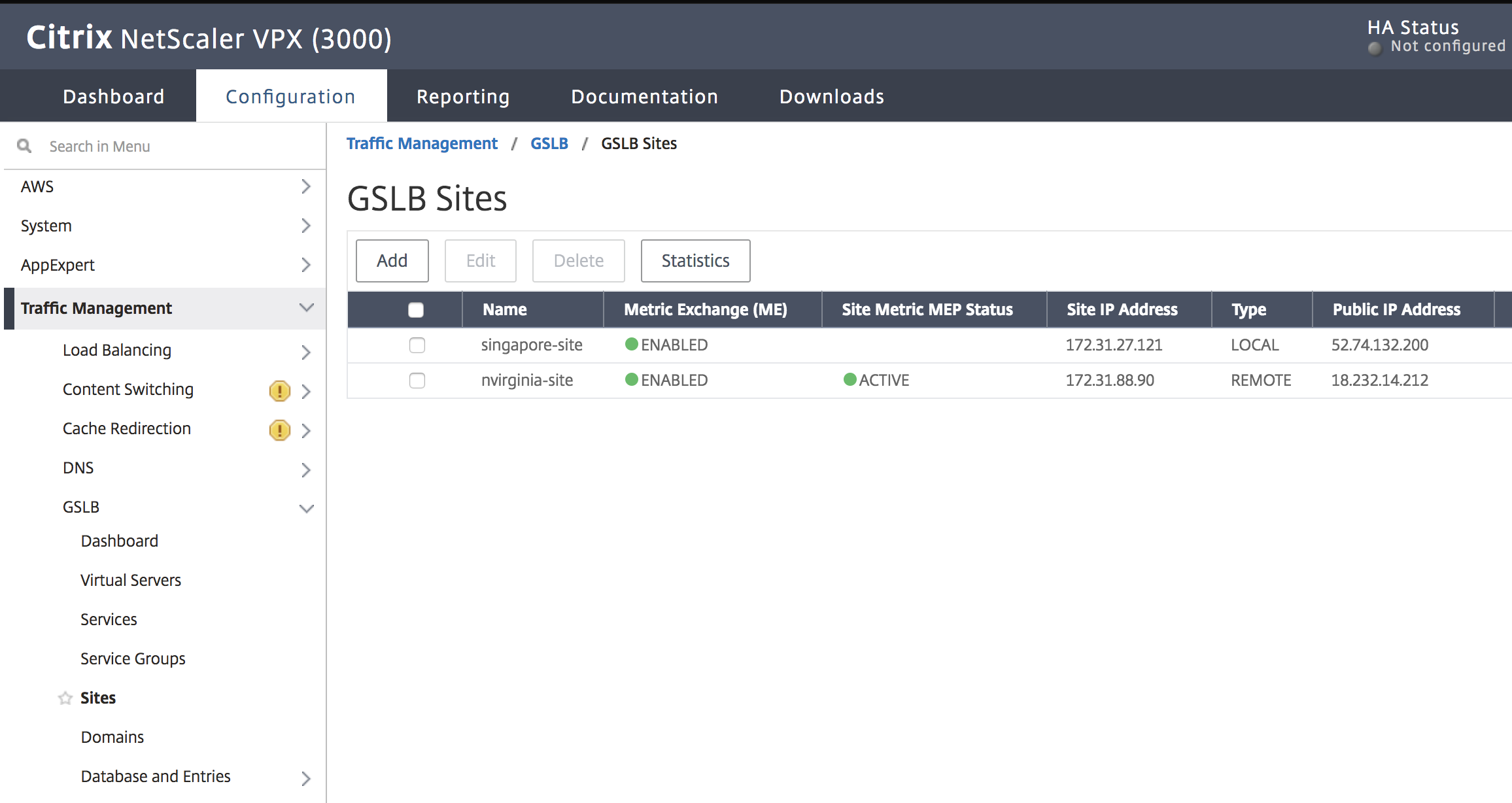

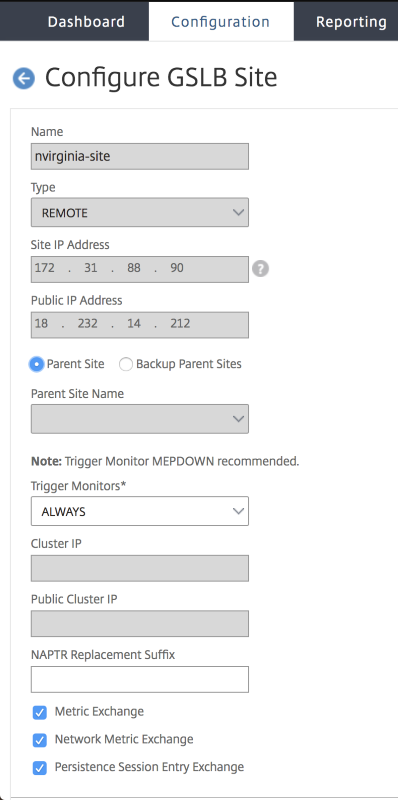

Vaya a Administración del tráfico > GSLB > Sitios.

Paso 3:

Haga clic en el botón Agregar para configurar un sitio GSLB.

Asigne un nombre al sitio. El tipo se configura como remoto o local en función del dispositivo Citrix ADC en el que esté configurando el sitio. La dirección IP del sitio es la dirección IP del sitio GSLB. El sitio GSLB utiliza esta dirección IP para comunicarse con los demás sitios GSLB. La dirección IP pública es necesaria cuando se utiliza un servicio en la nube en el que una IP concreta está alojada en un firewall externo o un dispositivo NAT. El sitio debe configurarse como sitio principal. Asegúrese de que los monitores de activación estén configurados en SIEMPRE y asegúrese de marcar las tres casillas de la parte inferior para Metric Exchange, Network Metric Exchange e Persistence Session Entry Exchange.

Se recomienda establecer la configuración del monitor de disparo en MEPDOWN. Para obtener más información, consulte Configurar un grupo de servicios GSLB.

Paso 4:

A continuación se muestra una captura de pantalla de nuestras configuraciones de AWS, que muestra dónde puede encontrar la dirección IP del sitio y la dirección IP pública. Se encuentran en Red y seguridad > IP elásticas.

Haga clic en Crear, repita los pasos 3 y 4 para configurar el sitio GSLB para la otra ubicación de recursos en Azure (esto se puede configurar en el mismo Citrix ADC)

Paso 5:

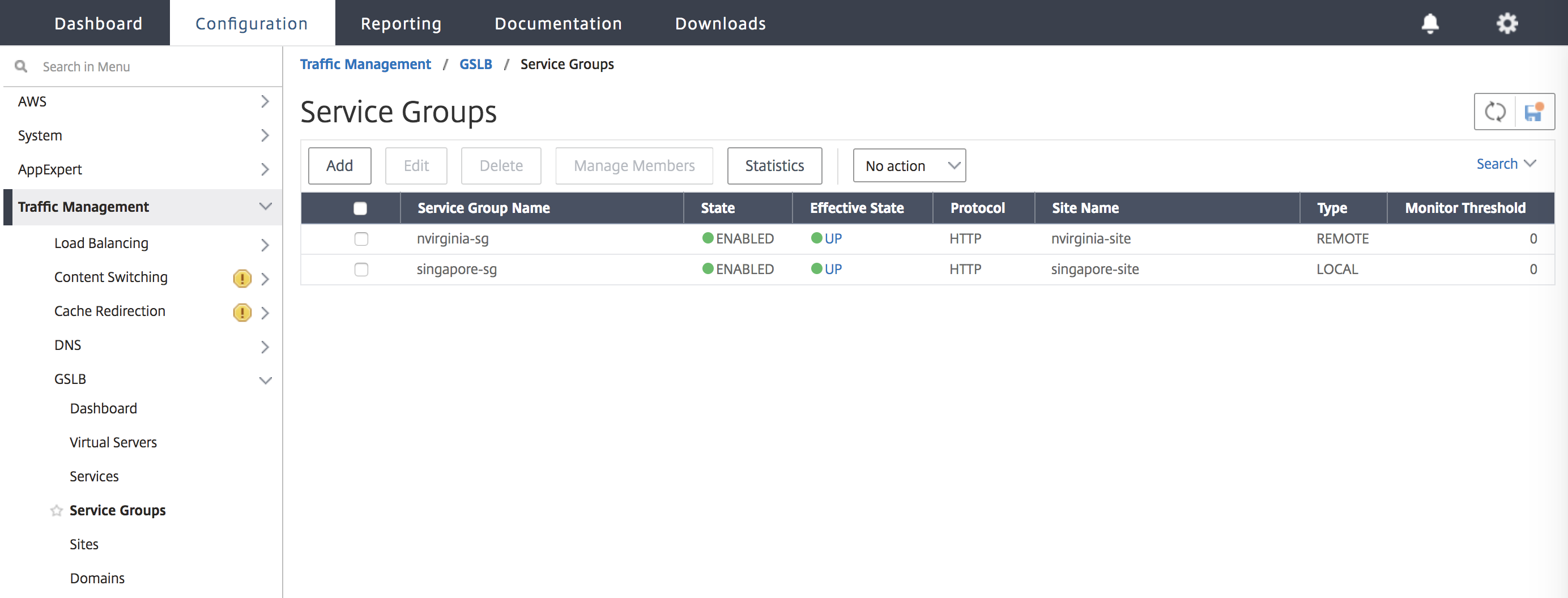

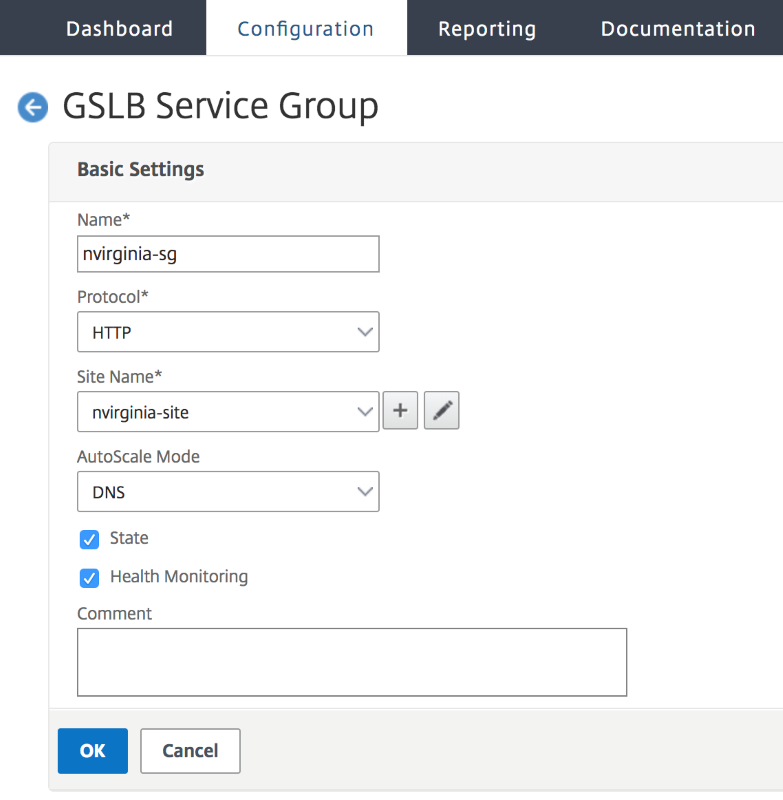

Acceda a Administración de Tráfico > GSLB > Grupos de servicios.

Paso 6:

Haga clic en Agregar para agregar un nuevo grupo de servicios. Asigne un nombre al grupo de servicios, utilice el protocolo HTTP y, a continuación, en Nombre del sitio, elija el sitio correspondiente que se creó en los pasos anteriores. Debe configurar el modo Autoscale como DNS y marcar las casillas para Supervisión de estado y Estado.

Haga clic en Aceptar para crear el grupo de servicios.

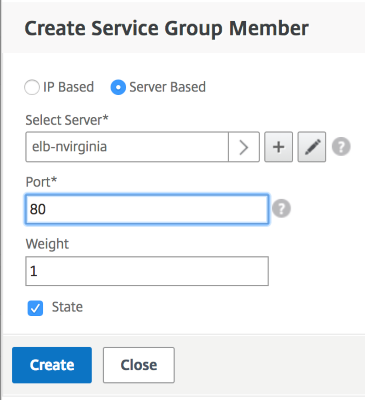

Paso 7:

Haga clic en Miembros del grupo de servicios y seleccione Basado en servidor. Seleccione el servidor de equilibrio de carga elástica correspondiente que se configuró al principio de la guía de ejecución. Configure el tráfico para que pase por el puerto 80.

Haga clic en Crear.

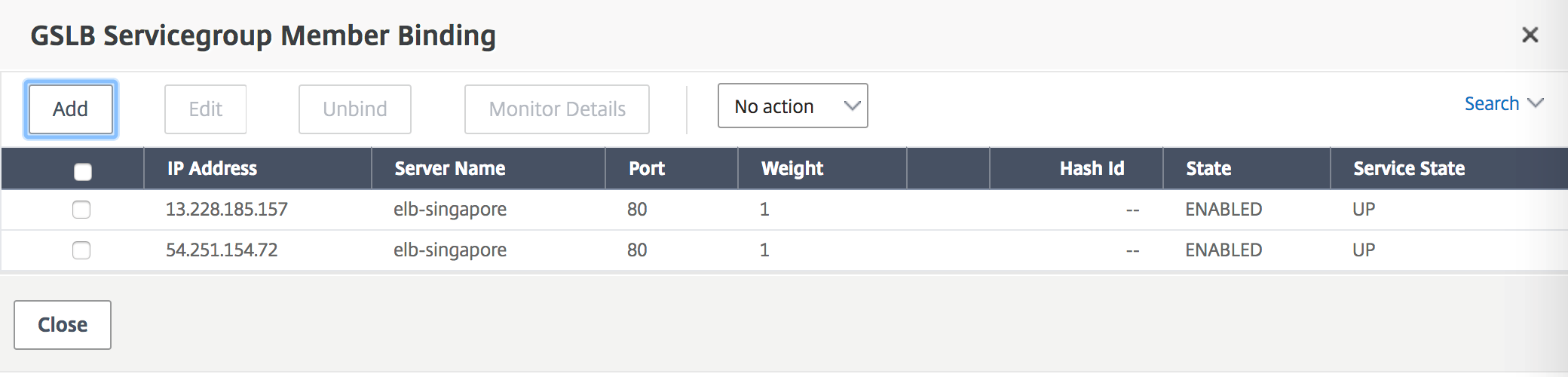

Paso 8:

El enlace de miembros del grupo de servicios debe completarse con dos instancias que recibe del Elastic Load Balancer.

Repita los pasos para configurar el grupo de servicios para la segunda ubicación de recursos de AWS. (Esto se puede hacer desde el mismo lugar).

Paso 9:

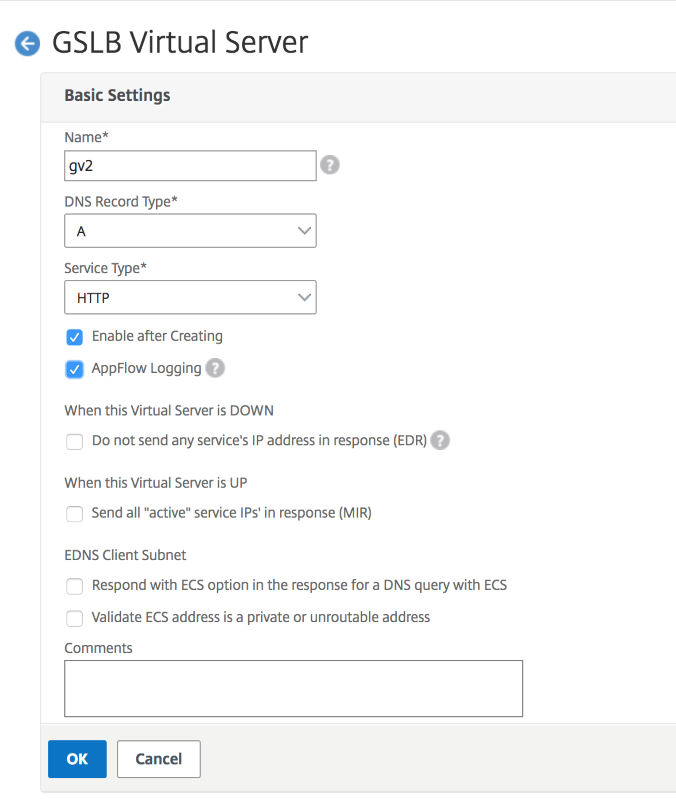

Vaya a Administración del tráfico > GSLB > Servidores virtuales.

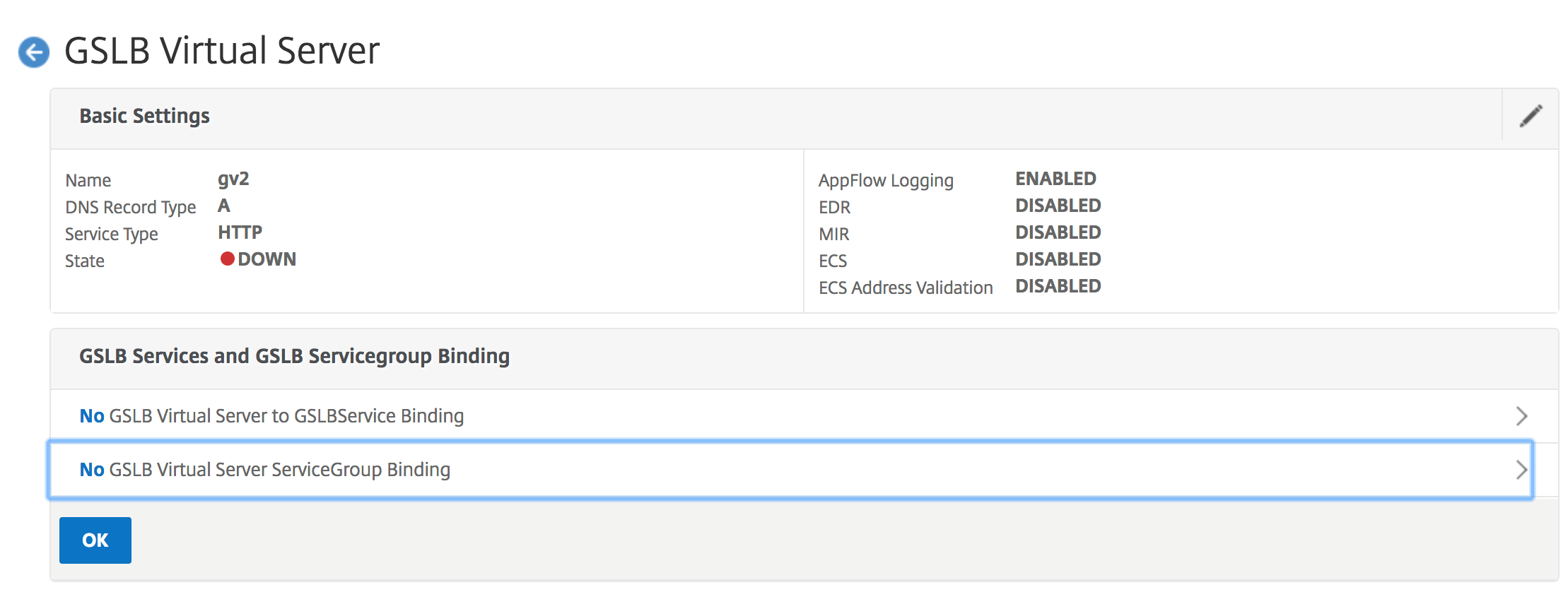

Haga clic en Agregar para crear el servidor virtual. Asigne un nombre al servidor, el Tipo de registro DNS se establece como A, el Tipo de servicio se establece como HTTP y marque las casillas Habilitar después de crear y Registro de AppFlow. Haga clic en Aceptar para crear el servidor virtual GSLB. (GUI de Citrix ADC)

Paso 10:

Cuando se haya creado el servidor virtual GSLB, haga clic en No GSLB Virtual Server ServiceGroup Binding.

Haga clic en Agregar para crear el servidor virtual. Asigne un nombre al servidor, el Tipo de registro DNS se establece como A, el Tipo de servicio se establece como HTTP y marque las casillas Habilitar después de crear y Registro de AppFlow. Haga clic en Aceptar para crear el servidor virtual GSLB. (GUI de Citrix ADC)

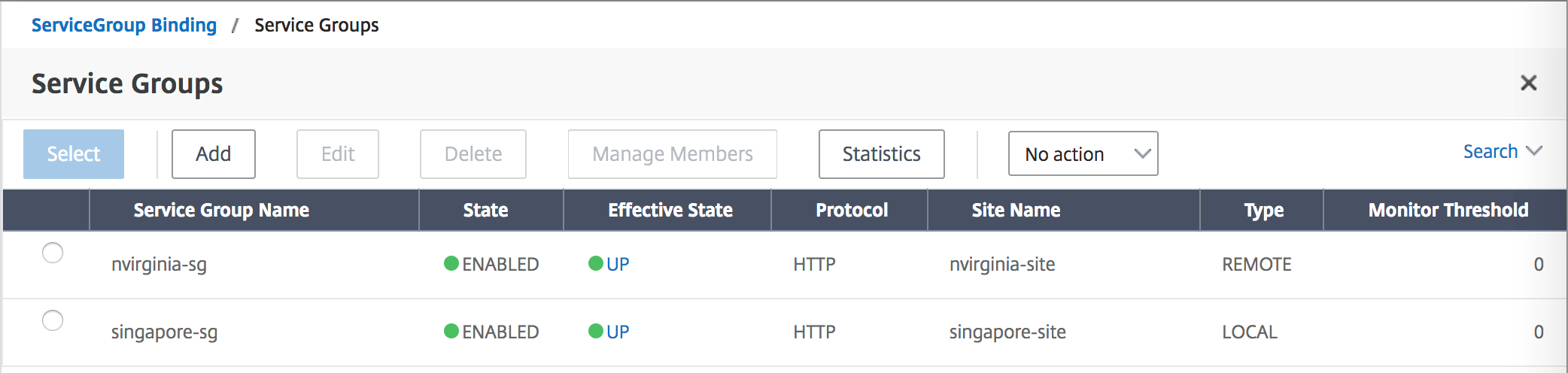

Paso 11:

En Enlace de grupo de servicios, utilice Seleccionar nombre de grupo de servicios para seleccionar y agregar los grupos de servicios que se crearon en los pasos anteriores.

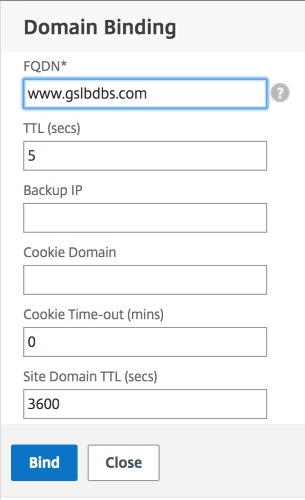

Paso 12:

A continuación, configure el enlace de dominio de servidor virtual de GSLB haciendo clic en Sin enlace de dominio de servidor virtual de GSLB. Configure el FQDN y Bind, el resto de los parámetros se pueden dejar como predeterminados.

Paso 13:

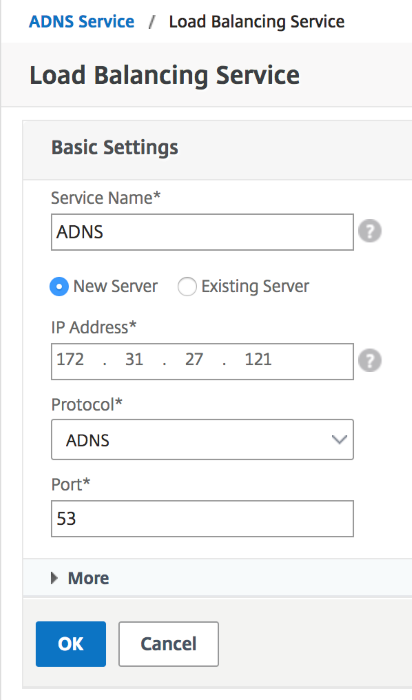

Configure el servicio ADNS haciendo clic en Sin servicio. Agregue un nombre de servicio, haga clic en Nuevo servidor e introduzca la dirección IP del servidor ADNS.

Además, si su ADNS ya está configurado, puede seleccionar Servidor existente y, a continuación, elegir su ADNS en el menú. Asegúrese de que el protocolo sea ADNS y que el tráfico esté a través del puerto 53.

Configure el método como LEASTCONNECTION y el método de respaldo como ROUNDROBIN

Escalado automático back-end de Citrix ADC con AWS

AWS incluye una función llamada Auto Scaling que activa instancias adicionales que se ejecutan en AWS en función de las reglas establecidas por el administrador. Estas reglas se definen por el uso de la CPU y giran en torno a la creación y eliminación de instancias a pedido. Citrix ADC se integra directamente con la solución de AWS Auto Scaling, lo que hace que Citrix ADC conozca todos los servidores back-end disponibles para equilibrar la carga. La limitación de esta función es que actualmente solo funciona dentro de una AZ en AWS.

Configurar los componentes de AWS

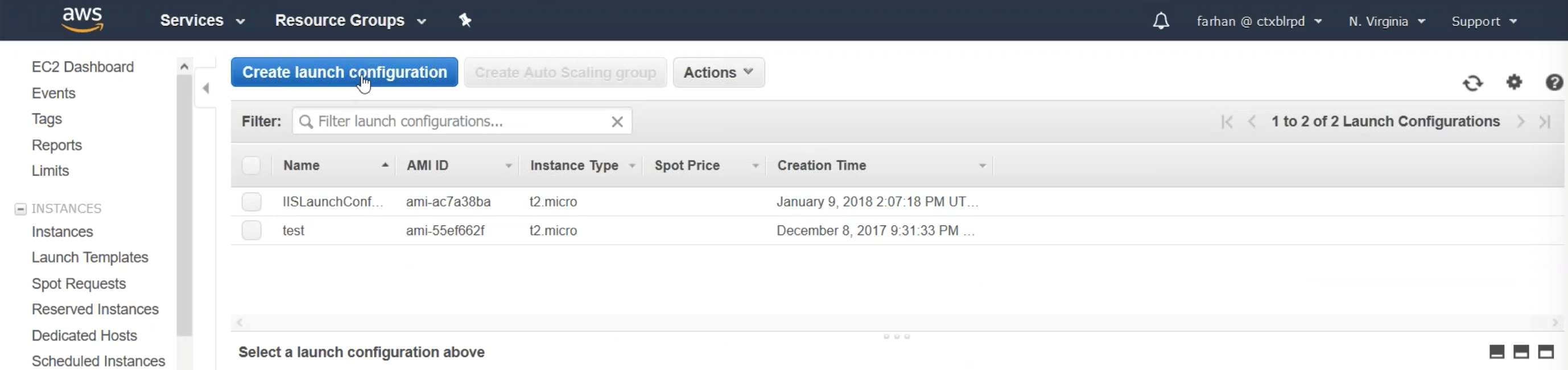

Paso 1:

Inicie sesión en su grupo de recursos de AWS y vaya a EC2. En EC2, vaya a AUTO SCALING > Launch Configuration. Haga clic en Crear configuración de inicio.

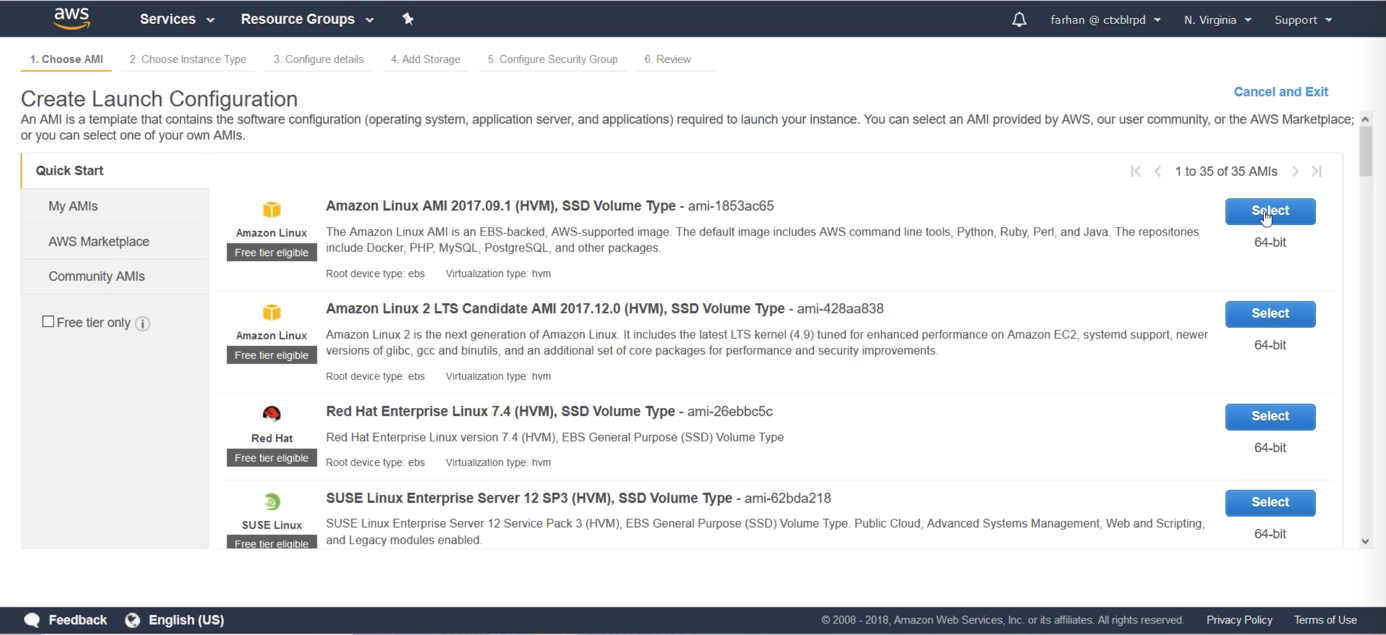

Paso 2:

En este paso, puede elegir el tipo de servidor que quiera. Aquí es donde puede configurar las máquinas virtuales que quiere escalar automáticamente. Para este ejemplo, debemos elegir la AMI de Amazon Linux.

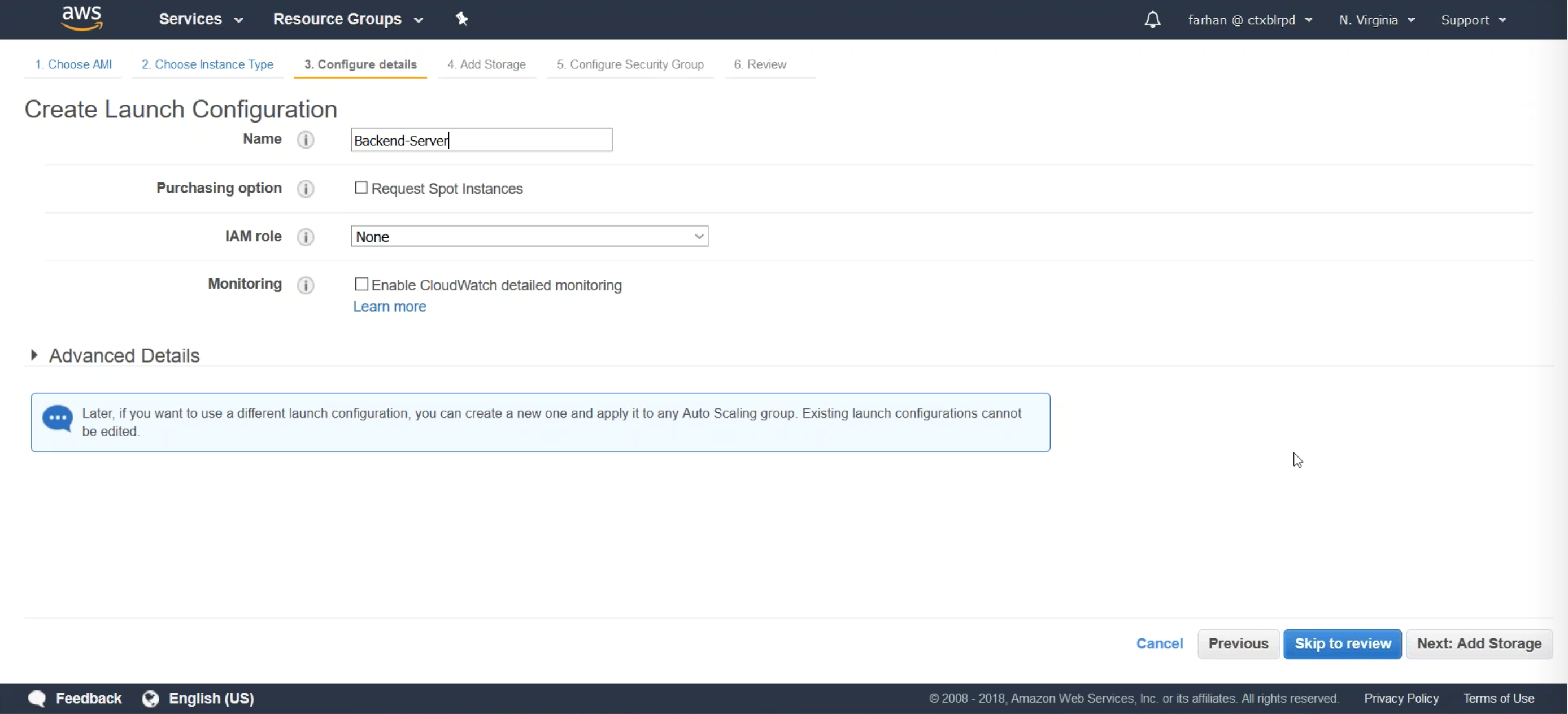

Paso 3:

Elija el tipo de instancia que necesita mediante la selección de la posible variación para los recursos de back-end. Asigne a su instancia el nombre del resto de la guía de ejecución. El nombre de la instancia se conoce como Backend-Server. Configure el almacenamiento de la instancia y agréguelo a un grupo de seguridad o cree un nuevo grupo de seguridad que abarque todos los componentes de AWS creados en esta guía de ejecución.

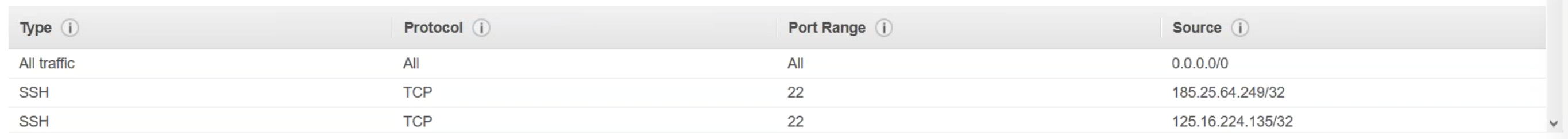

Paso 4:

Una nota adicional para el grupo de seguridad. Para esta guía de ejecución, los siguientes puertos abiertos:

Directivas y grupos de escalado automático back-end de Citrix ADC

Configure Citrix ADC Front End Auto Scaling en AWS:

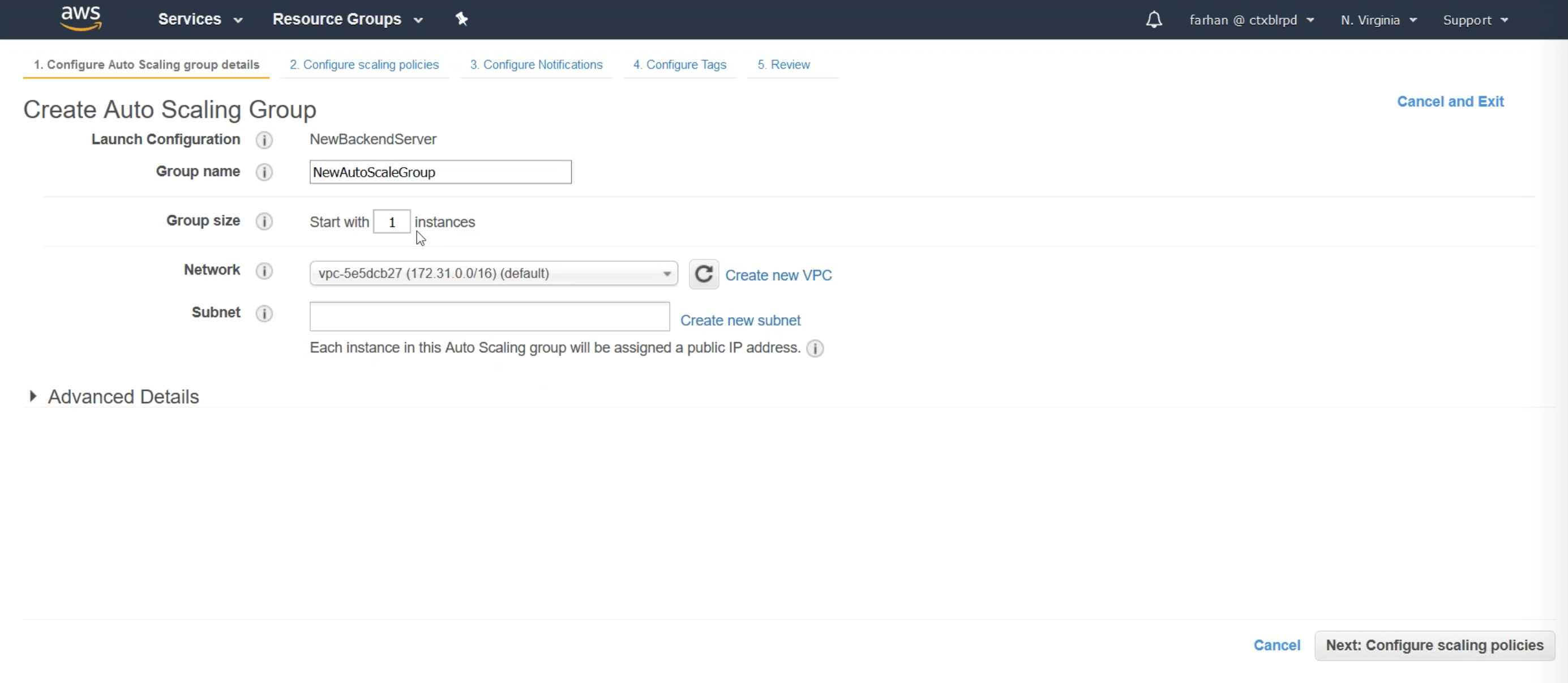

Paso 1:

Inicie sesión en su grupo de recursos de AWS y vaya a EC2. En EC2, vaya a AUTO SCALING > Auto Scaling Group.

Haga clic en el botón de opción para crear un grupo Auto Scaling a partir de una configuración de inicio existente. Debe seleccionar el servidor BackendServer que creamos en el paso anterior de la guía de laboratorio.

En Crear grupo de Auto Scaling, agregue el nombre del grupo, elija el tamaño inicial del grupo, elija Red y Subred y, a continuación, haga clic en Siguiente.

Nota:

La subred debe ser accesible desde la IP de subred (SNIP) del dispositivo Citrix ADC.

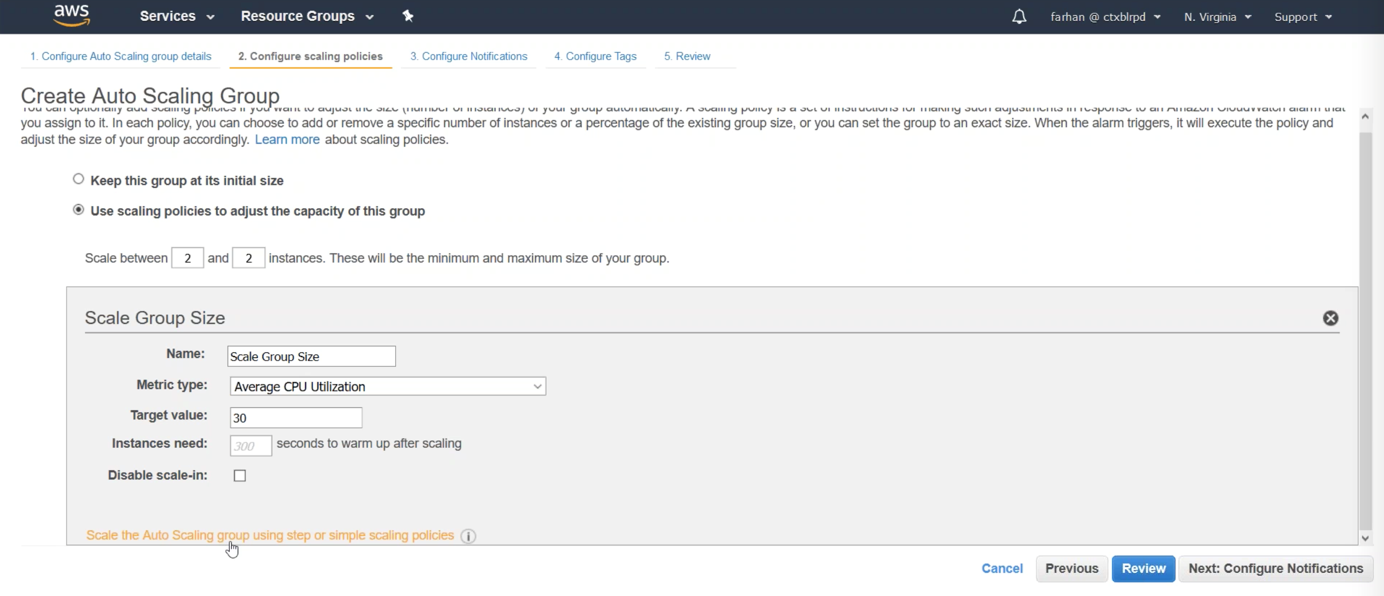

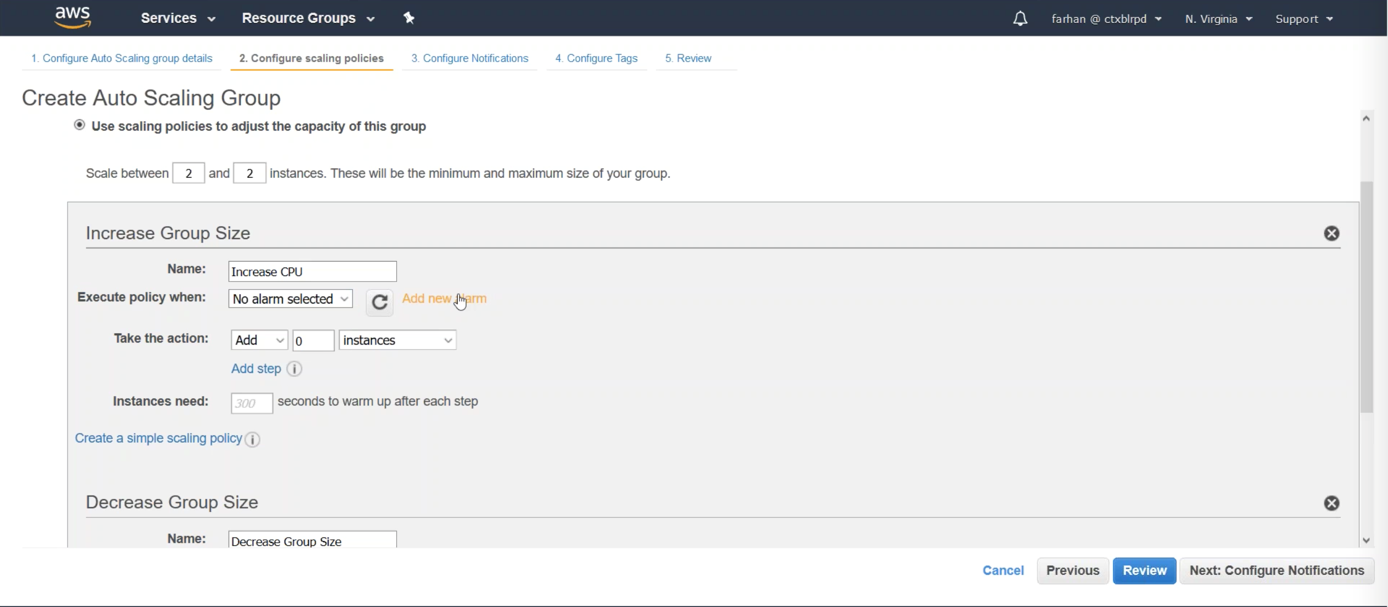

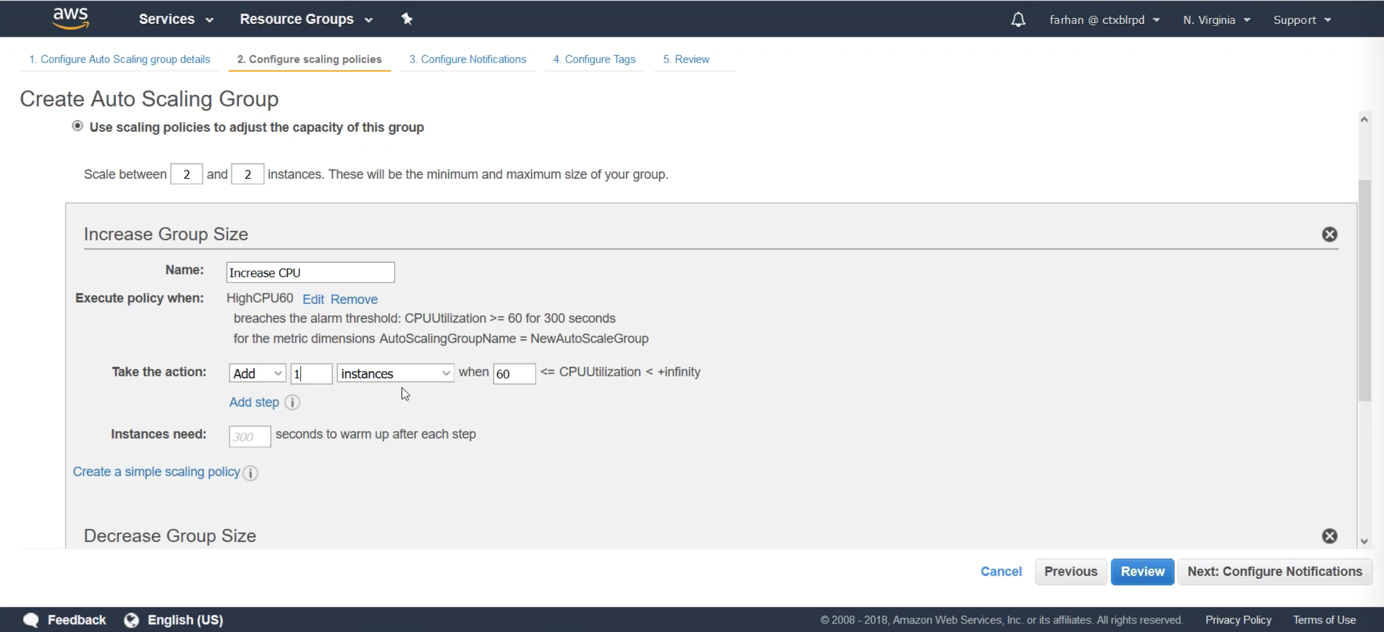

Paso 2:

En la página de configuración Create Auto Scaling Group, configure las directivas de escala. Para ello, haga clic en el botón de opción para usar directivas de escala para ajustar la capacidad de este grupo. A continuación, haga clic en Scale the Auto Scaling mediante directivas de escala simples o paso a paso.

Paso 3:

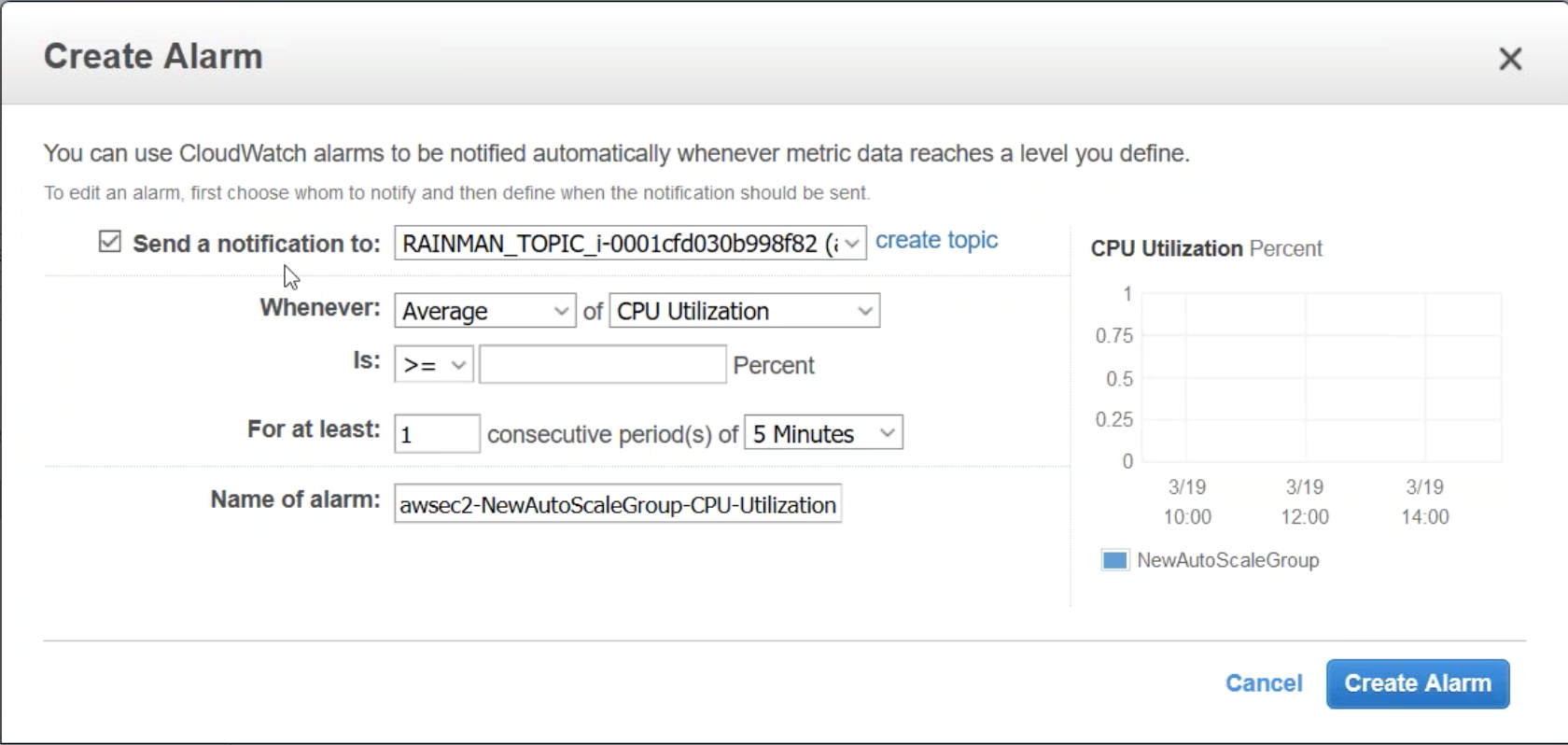

Seleccione Add new alarm.

Paso 4:

Mientras crea la alarma, configure para enviar una notificación al dispositivo Citrix ADC. Configure la alarma de modo que el promedio de utilización de CPU sea >= 70 durante al menos un período consecutivo de 5 minutos. Aplique la directiva.

Paso 5:

Configure en su grupo de Auto Scaling para agregar una instancia cuando se active la directiva.

Paso 6:

Configure la misma alarma y directiva, pero esta vez para quitar un servidor back-end-cuando la CPU tenga un promedio de <= 30 durante 5 minutos. Establezca el tamaño del grupo de disminución en Remove 1 instance cuando se active la directiva de disminución.

Nota:

Para la eliminación de servidores, notificamos a Citrix ADC que no envíe tráfico a un Backend-Server marcado para su eliminación.

Haga clic en Configurar notificaciones y Configurar etiquetas para revisar y crear un grupo de Auto Scaling.

Nota:

Las variables Mín y Máx se pueden configurar para establecer el número mínimo y máximo de instancias que se crearán y ejecutarán dentro del grupo de Auto Scaling. Actualmente, AWS admite la creación de instancias adicionales con una sola interfaz de red.

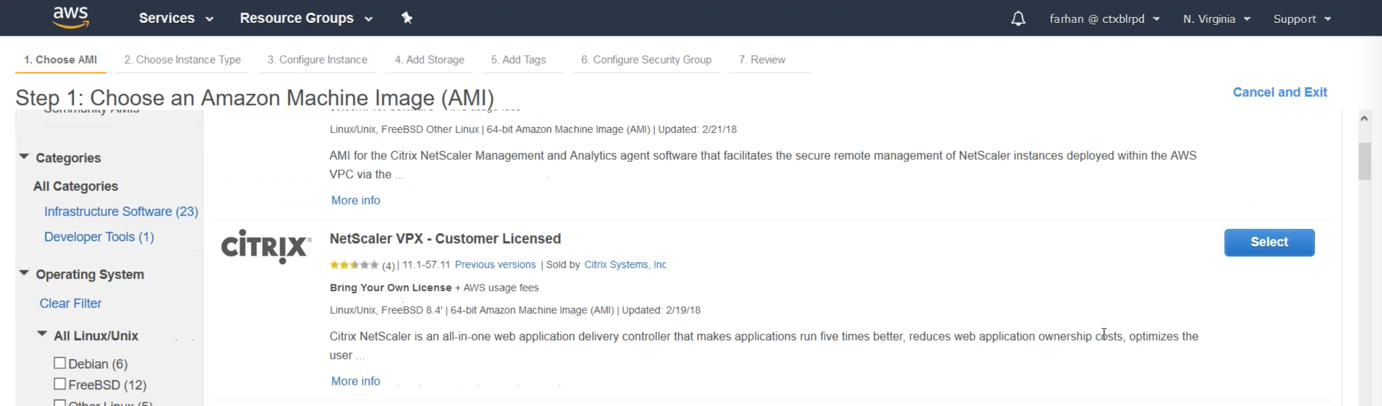

Crear un dispositivo Citrix ADC en AWS

Paso 1:

Inicie sesión en su grupo de recursos de AWS y vaya a EC2. En EC2, vaya a Instances > Instances.

Paso 2:

En AWS Marketplace, mire a la izquierda y busque Citrix ADC. Elija Citrix Networking VPX – Customer Licensed. Asegúrese de que el número de versión es 12.0.51.x o posterior para usar Auto Scaling. Puede seleccionar versiones anteriores para elegir una versión de Citrix ADC que admita Auto Scaling.

Paso 3:

En AWS Marketplace, mire a la izquierda y busque Citrix ADC. Elija Citrix Networking VPX – Customer Licensed. Asegúrese de que el número de versión es 12.0.51.x o posterior para usar Auto Scaling. Puede seleccionar versiones anteriores para elegir una versión de Citrix ADC que admita Auto Scaling.

Elija el tipo de instancia; por ejemplo, General Purpose m4.xlarge 4vCPU y 16 GB de RAM. Haga clic en Siguiente.

Paso 4:

En la ficha Configure Instance Details, seleccione la subred (se deben configurar tres subredes para NSIP, SNIP y VIP/Gateway). Además, tiene que agregar una función de IAM. Haga clic para crear una nueva función de IAM. Agregue las funciones de IAM que se encuentran en el paso siguiente. Después de crear esta función, debe agregarla a su perfil de nube en el dispositivo Citrix ADC.

Paso 5:

Las configuraciones para el perfil de nube son las siguientes:

De forma predeterminada, la plantilla de CloudFormation crea y adjunta la siguiente función de IAM:

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeAddresses",

"ec2:AssociateAddress",

"ec2:DisassociateAddress",

"ec2:DescribeInstances",

"ec2:DescribeNetworkInterfaces",

"ec2:DetachNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:StopInstances",

"ec2:StartInstances",

"ec2:RebootInstances",

"autoscaling:\*",

"sns:\*",

"sqs:\*",

"iam:GetRole",

"iam:SimulatePrincipalPolicy"

]

Resource: "\*"

Effect: Allow

}

]

<!--NeedCopy-->

Los permisos de la función de IAM se pueden restringir aún más de la siguiente manera:

"Action": [

ec2:DescribeInstances,

ec2:DescribeNetworkInterfaces,

ec2:DetachNetworkInterface,

ec2:AttachNetworkInterface,

ec2:StartInstances,

ec2:StopInstances,

ec2:RebootInstances,

ec2:DescribeAddresses,

ec2:AssociateAddress,

ec2:DisassociateAddress,

ec2:AssignPrivateIpAddress,

ec2:UnAssignPrivateIpAddress,

autoscaling:*,

sns:CreateTopic,

sns:DeleteTopic,

sns:ListTopics,

sns:Subscribe,

sqs:CreateQueue,

sqs:ListQueues,

sqs:DeleteMessage,

sqs:GetQueueAttributes,

sqs:SetQueueAttributes,

iam:SimulatePrincipalPolicy,

iam:GetRole

]

<!--NeedCopy-->

Paso 6:

Haga clic en la opción Add Storage. En la ficha Add Tags, establezca el valor de clave como Name y el de Value como Citrix ADC-Autoscale para etiquetar estos recursos de EC2.

Paso 7:

En la ficha Configure Security Group, cree un grupo de seguridad con los siguientes requisitos de puerto:

Revise y lance la instancia.

Paso 8:

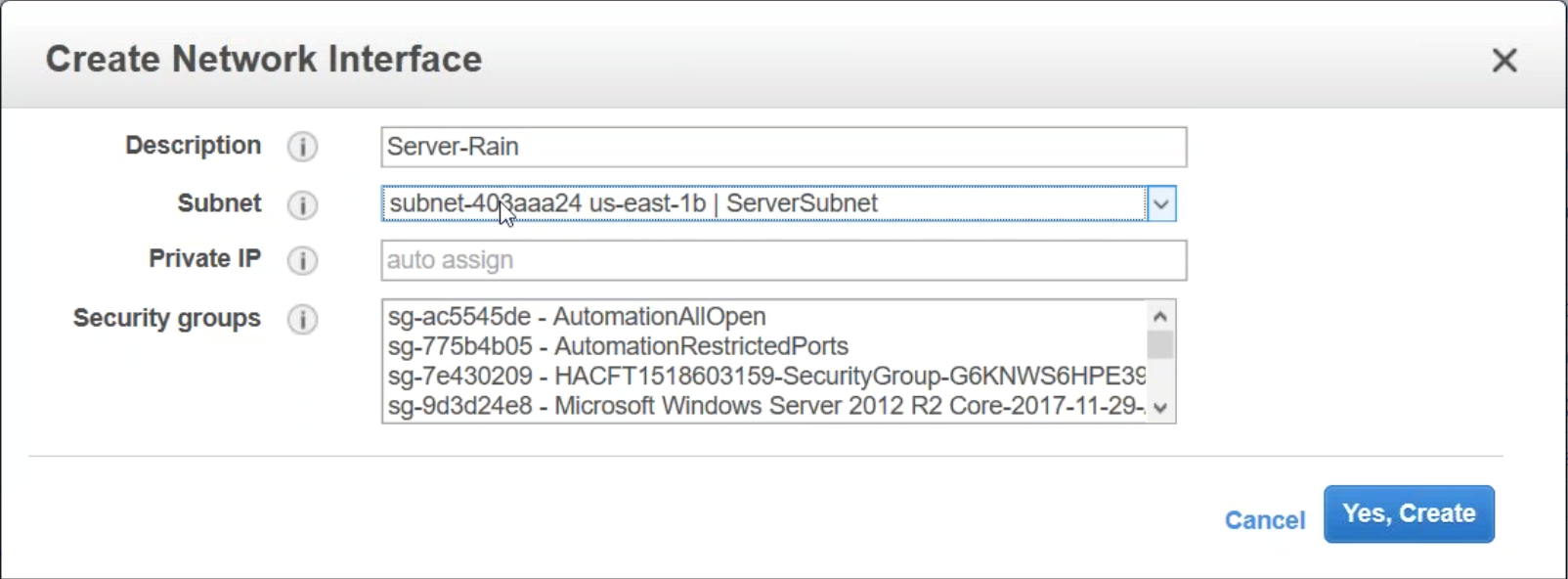

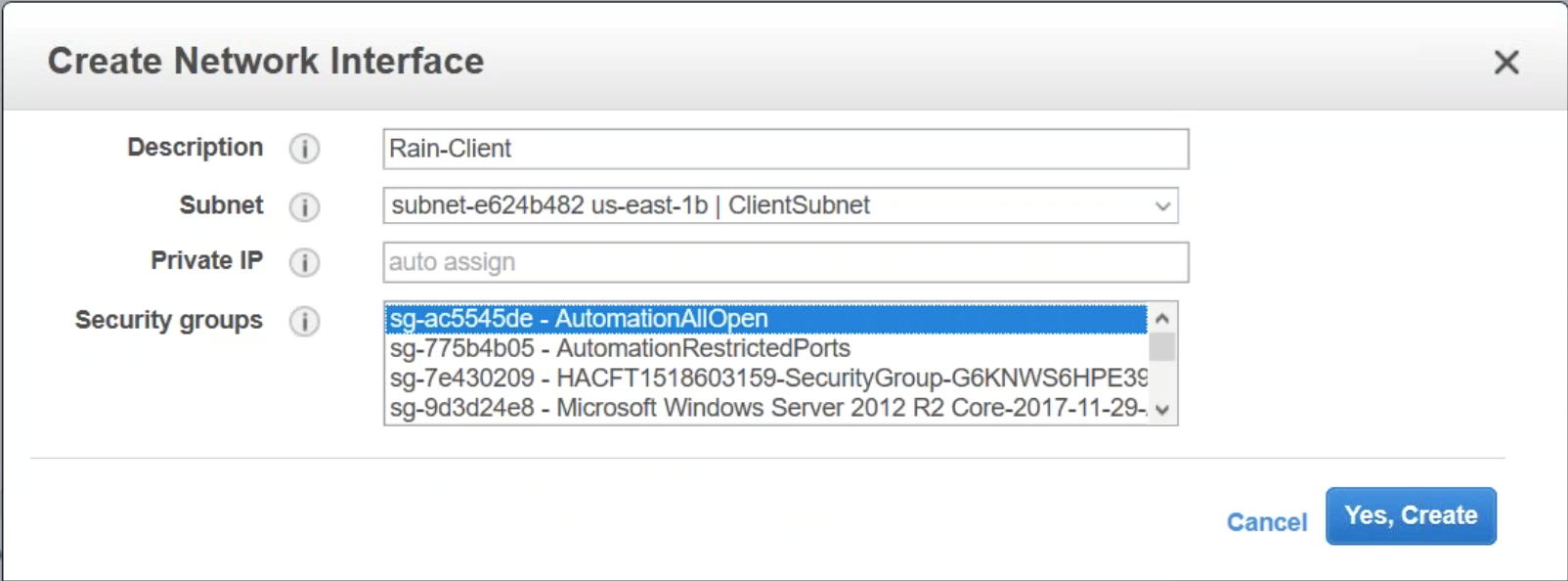

Vaya a NETWORK & SECURITY > Network Interfaces y haga clic en Create Network Interface.

Agregue una descripción y, a continuación, seleccione una subred. Esta subred se utiliza para el SNIP, por lo que debe ubicarse en una subred de la red interna. Además, seleccione el grupo de seguridad creado en el paso anterior. Haga clic en Yes, Create.

Agregue una interfaz de red adicional. Esta es una subred orientada al público para su puerta de enlace/LB VIP. Cree una descripción y elija el grupo de seguridad configurado anteriormente.

Paso 9:

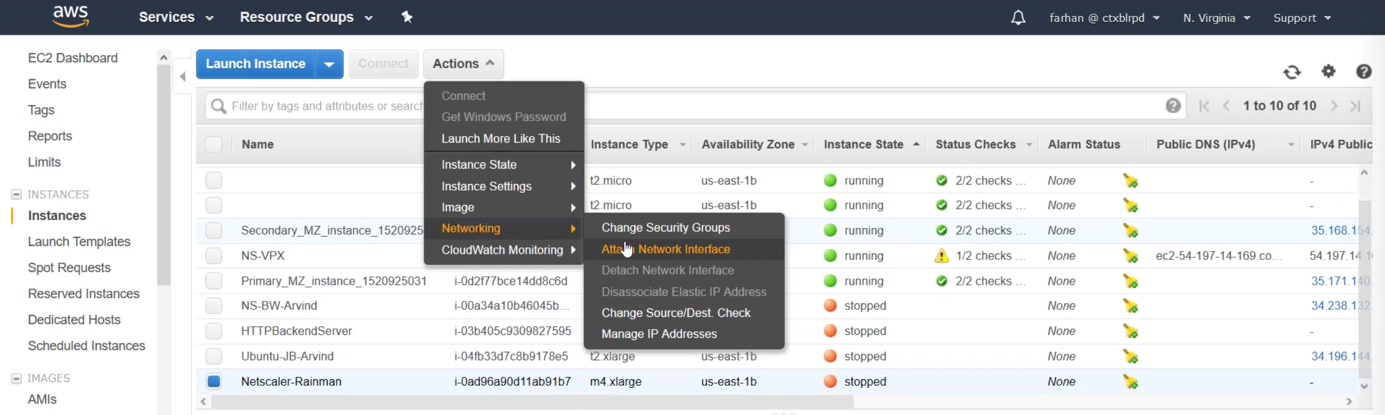

Vuelva a Instances y seleccione el dispositivo Citrix ADC. Para agregar las interfaces de red al dispositivo Citrix ADC, la instancia debe detenerse. En la lista Acciones, seleccione Instance State y, a continuación, haga clic en Stop.

Vuelva a hacer clic en el botón Actions y vaya a Networking and Attach Networking Interface.

La interfaz NSIP ya está conectada a la VM, la siguiente interfaz que se debe agregar debe ser LB-VIP, seguida de la adición de la interfaz de servidor/interna para el SNIP. Una vez que se hayan conectado las interfaces de red, se puede iniciar la instancia.

Configure una nueva IP elástica y asóciela a su interfaz NSIP.

Configurar Citrix ADC para que se integre con AWS Auto Scaling

Paso 1:

Navegue hasta la IP elástica que asoció con el NSIP en el paso anterior de esta guía de laboratorio para acceder a la consola de administración de Citrix ADC.

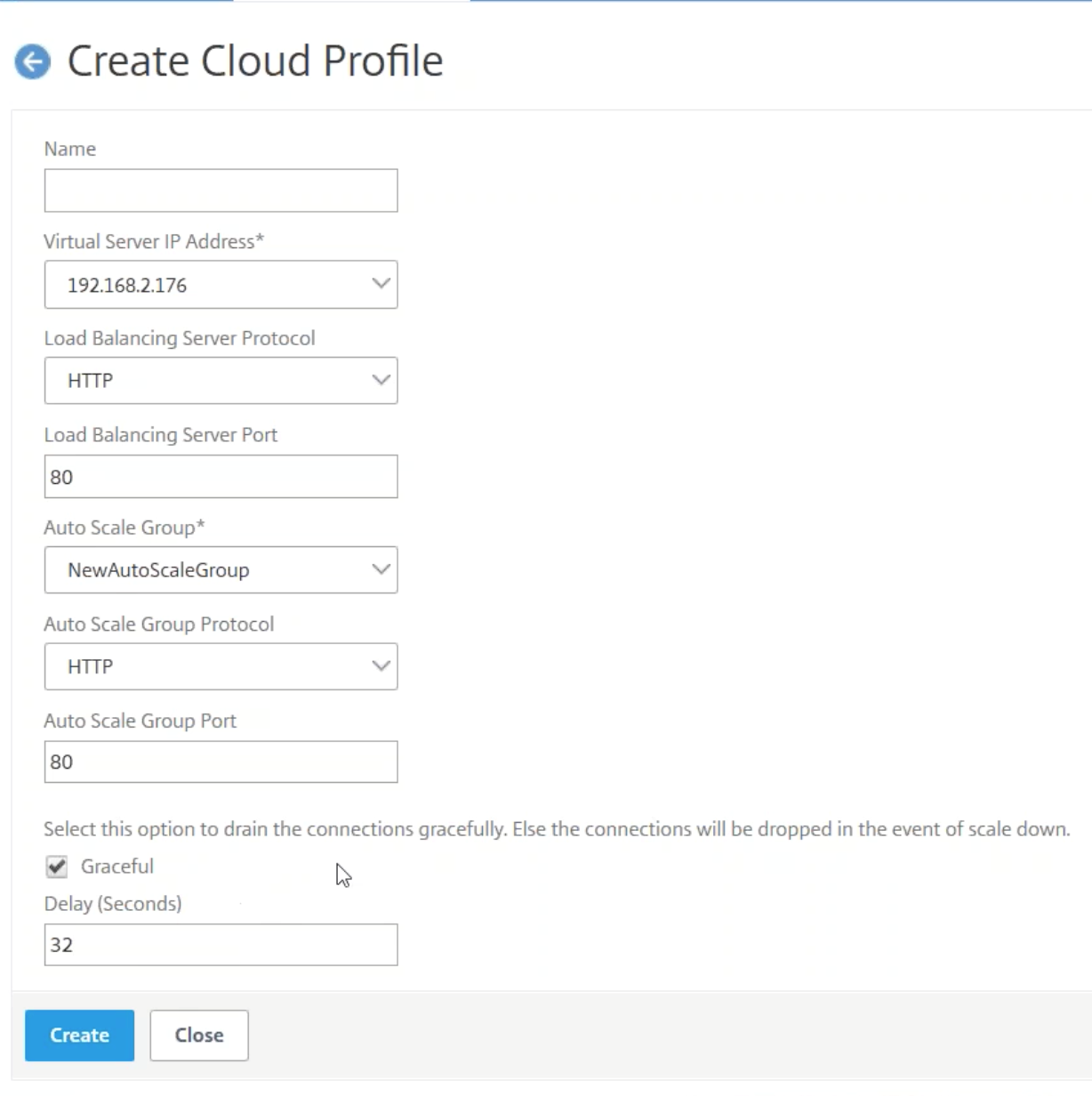

El primer paso para configurar Citrix ADC es adjuntar un perfil de nube. Haga clic en AWS y luego en Perfil de nube. A continuación, haga clic en Add para crear un perfil de nube.

Proporcione un nombre para el perfil de nube. La dirección IP del servidor virtual debe rellenar y correlacionarse con una IP interna en el dispositivo Citrix ADC. El grupo Autoscale es el que creó en pasos anteriores de esta guía de laboratorio. Seleccione Graceful, esto permite que se agote el tiempo de espera para que se eliminen las instancias de back-end, lo que permite que se complete cualquier transferencia de paquetes y que las sesiones no finalicen dentro del período de gracia. Se puede ajustar el tiempo de demora del período de gracia.

Configurar Auto Scaling front-end de Citrix ADC en AWS

-

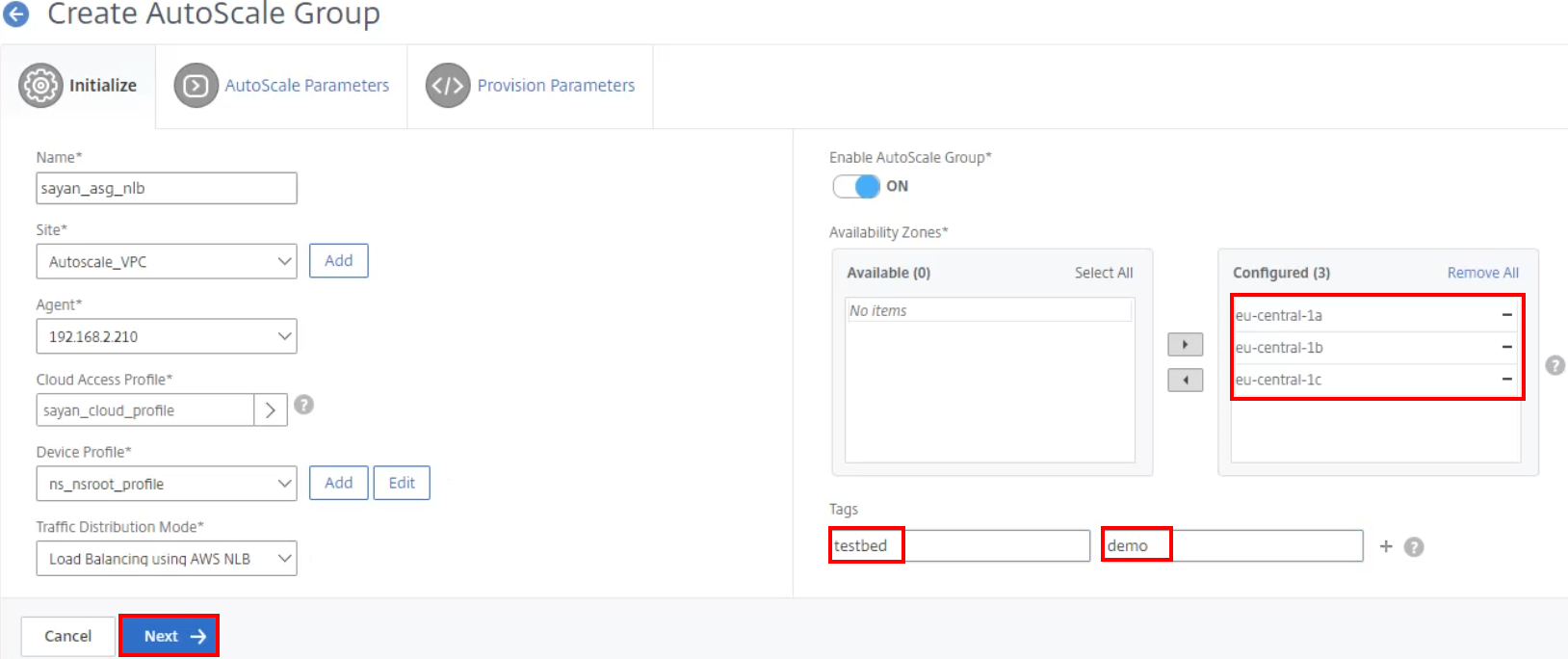

Para crear el grupo Auto Scaling, inicie sesión en Citrix ADM.

-

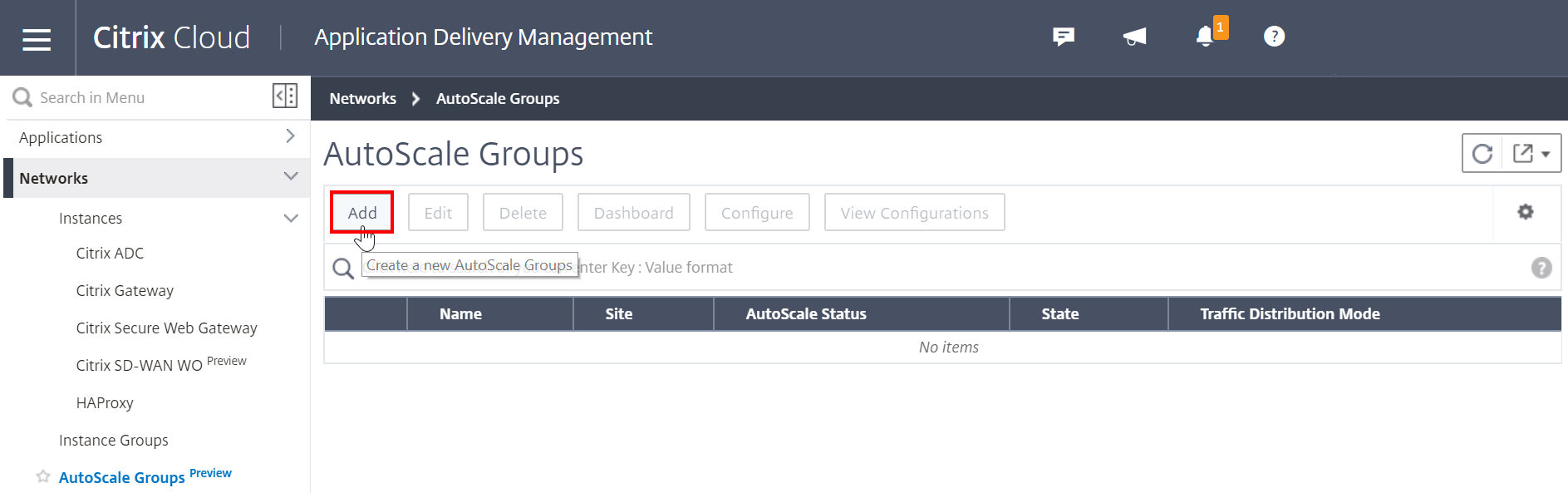

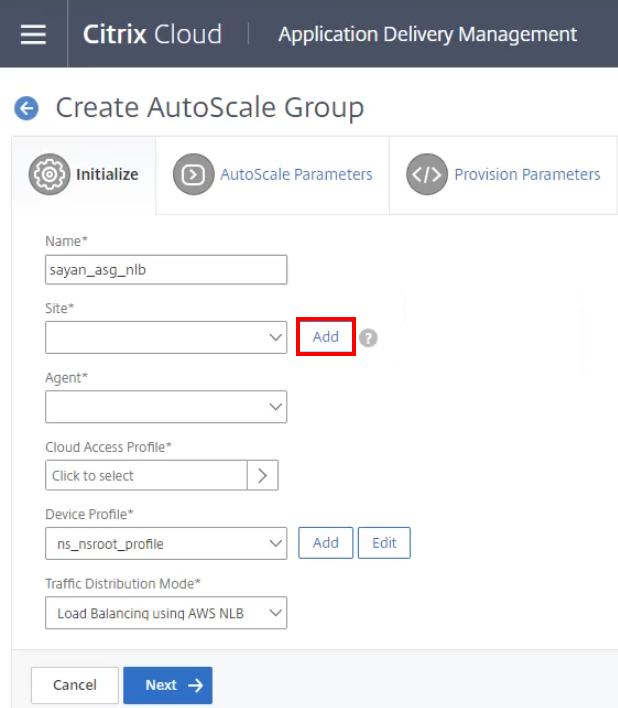

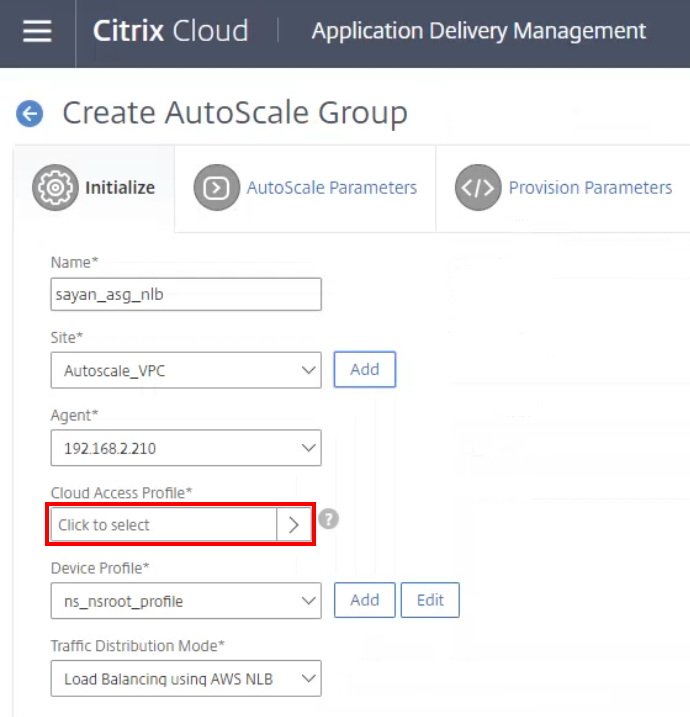

Vaya a Networks > Autoscale Groups y haga clic en Add para crear el nombre del grupo.

-

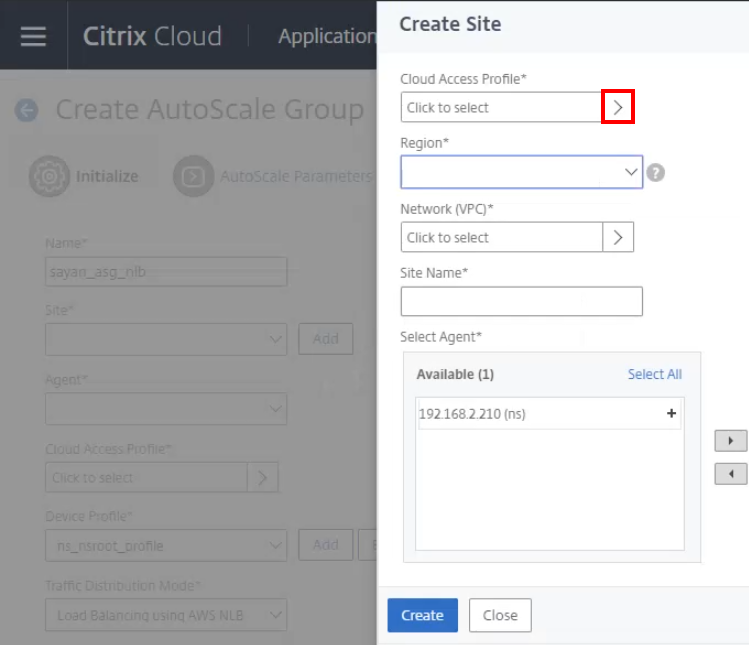

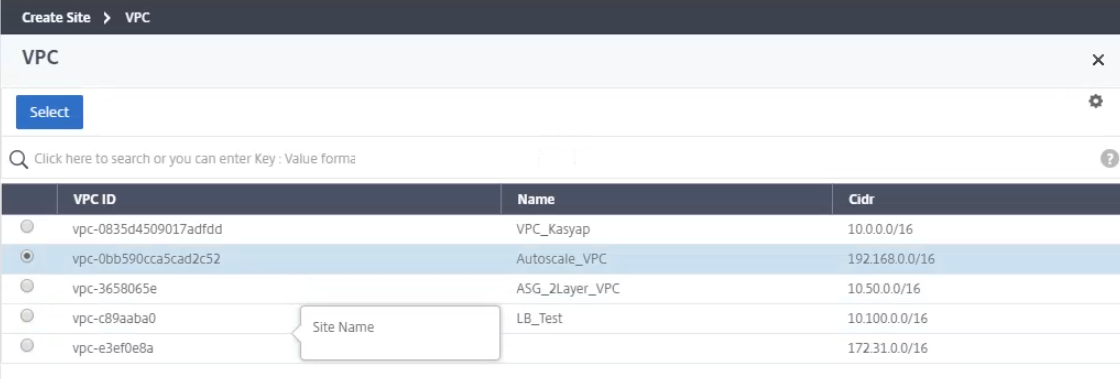

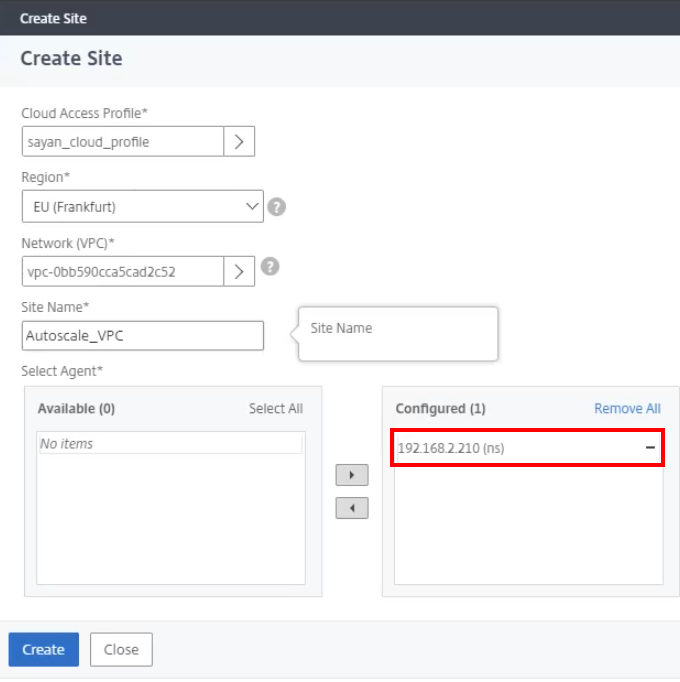

En el parámetro Site, haga clic en Add.

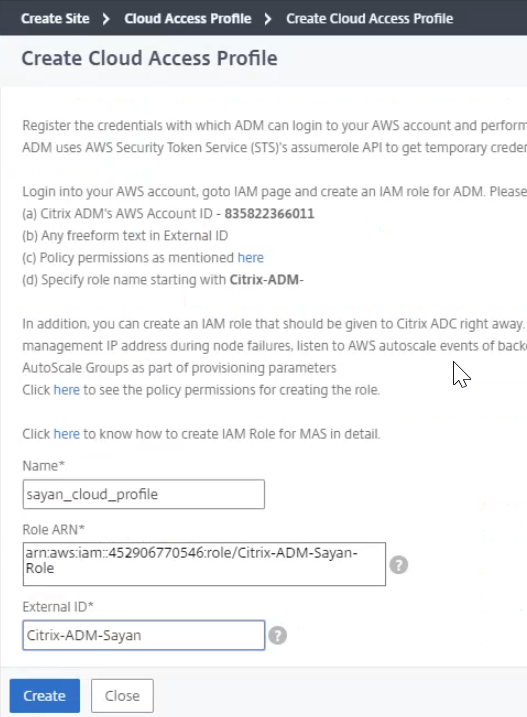

Crear un perfil de acceso a la nube

-

Al crear un sitio, en Cloud Access Profile, agregue AWS.

-

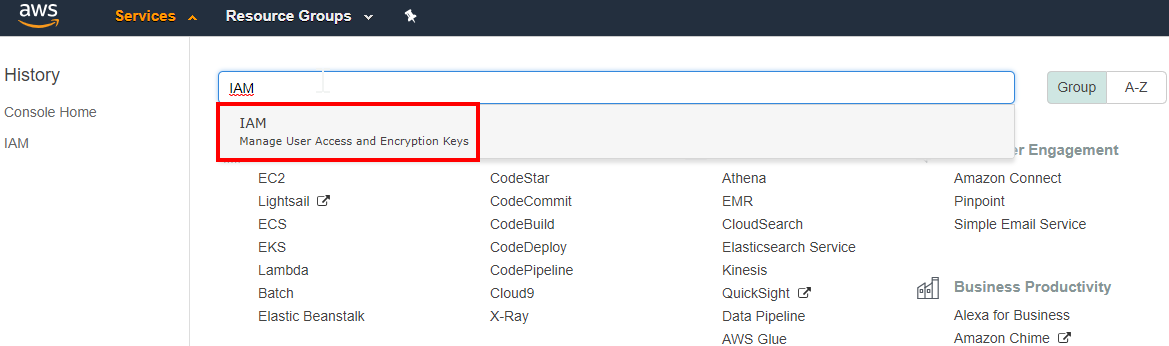

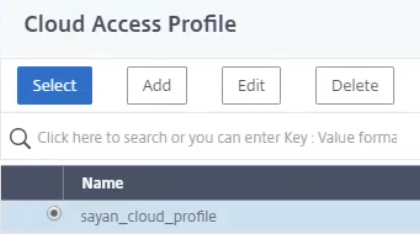

Asigne un nombre al perfil e inicie sesión en su portal de AWS. Busque el servicio Identity and Access Management (IAM) para administrar el acceso de los usuarios y las claves de cifrado.

-

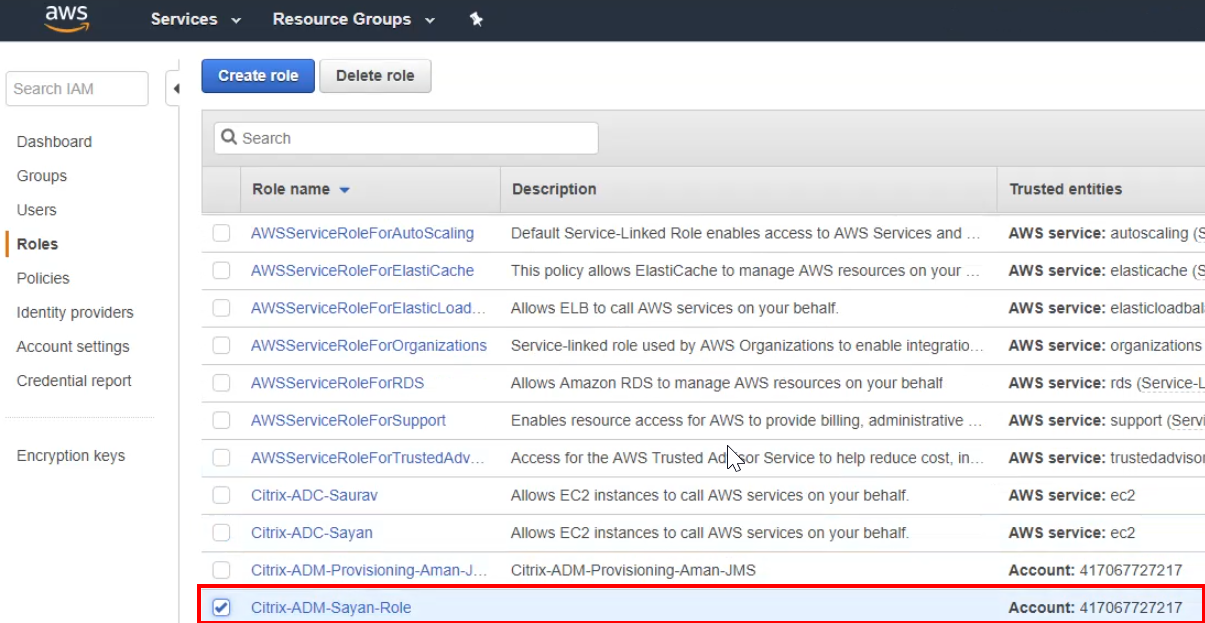

En el panel de mandos de IAM, seleccione Roles en el panel izquierdo y busque la función Citrix ADM correspondiente.

-

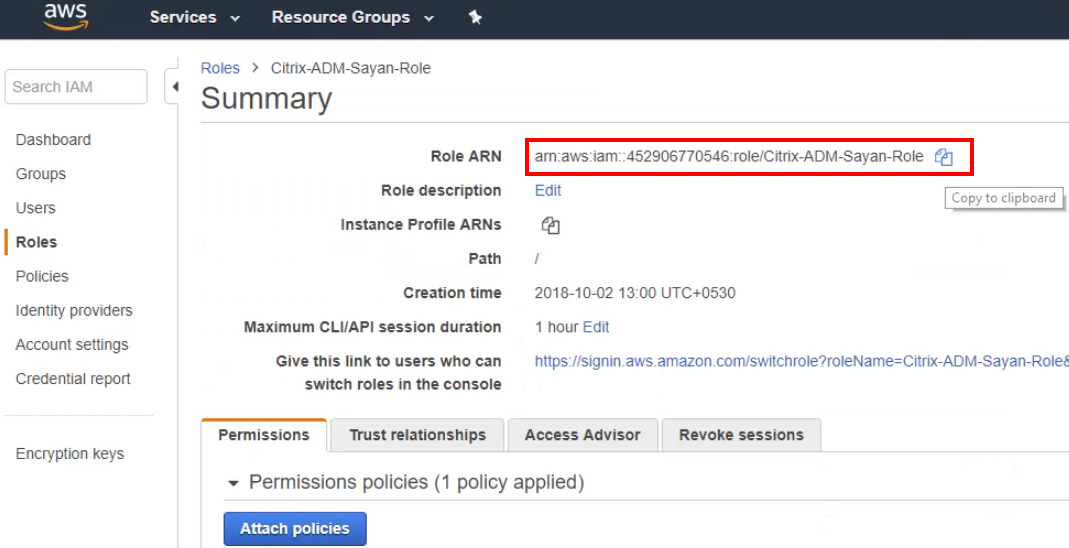

Copie Role ARN en el Portapapeles.

-

Después de copiar el nombre, vuelva a la consola de Citrix ADM y péguelo en el campo de texto Role ARN.

-

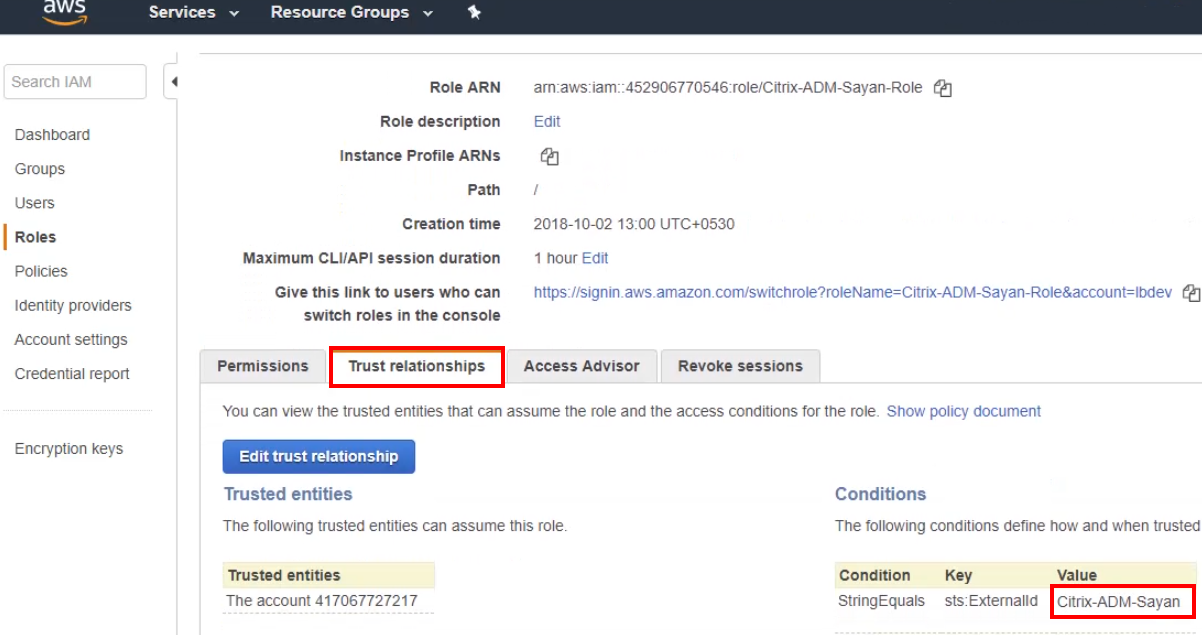

Para obtener el ID externo, vuelva al panel de mandos Roles de AWS, vaya a la ficha Trust relationships y copie el valor de Conditions.

-

En la consola de Citrix ADM, pegue el valor en el campo External ID y haga clic en Create.

-

Seleccione la región y, a continuación, elija la red de VPC adecuada.

-

Cambie el agente de Available a Configured.

-

Seleccione el perfil de acceso a la nubecorrespondiente.

-

Cuando se carguen, cambie las zonas de disponibilidad de Available a Configured y agregue las etiquetas correspondientes al grupo Autoscale. Seleccione Next para comenzar a definir los parámetros de Autoscale.

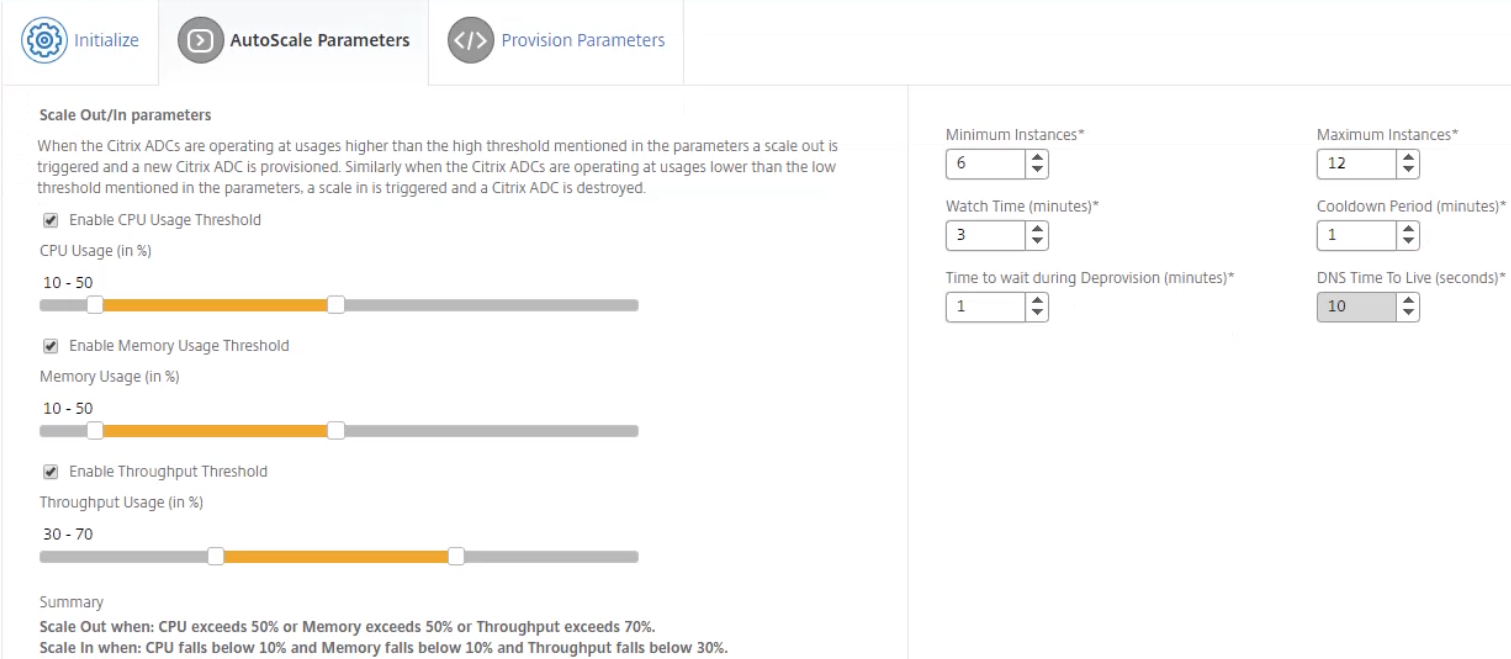

Definir los parámetros de Autoscale

-

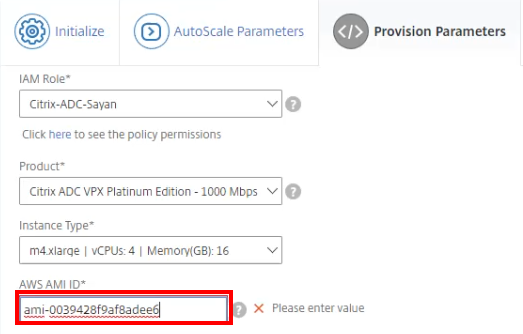

Al definir los parámetros de Autoscale, ajuste Thresholds y Parameters según la configuración deseada. A continuación, haga clic en Next para comenzar a configurar Provision Parameters.

-

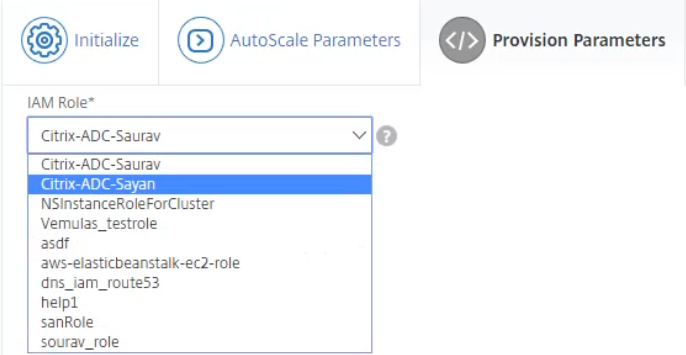

En la sección Provision Parameters, seleccione el rol en el campo IAM Role.

-

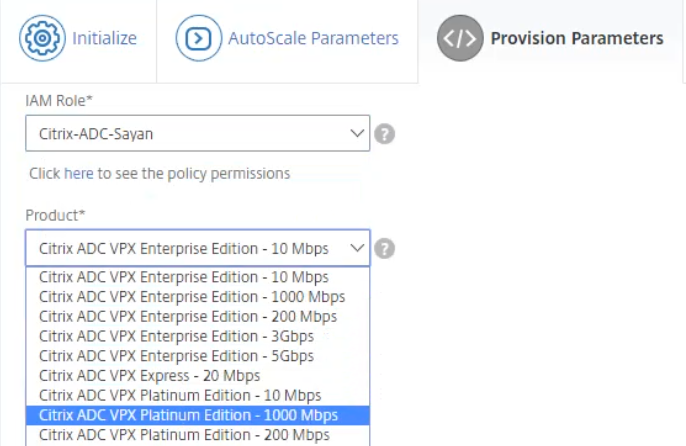

Seleccione el producto y la edición de Citrix ADC adecuados.

-

Recopile el ID de Amazon Machine Image (AMI) de las instancias concretas de AWS. Introduzca ese ID en el campo ID de AWS AMI.

-

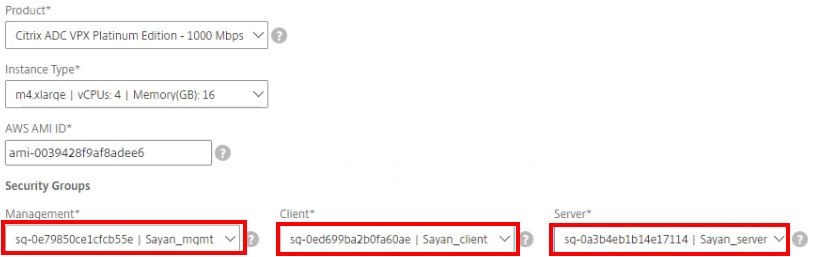

Después de agregar el campo AMI ID, actualice los grupos de seguridad con los grupos apropiados.

-

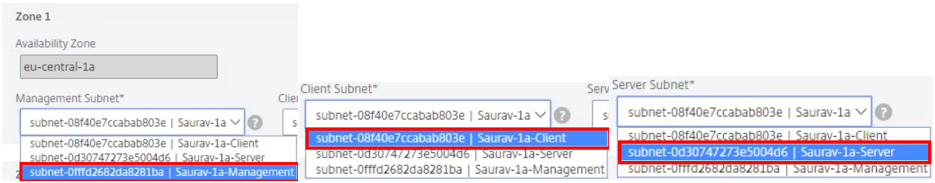

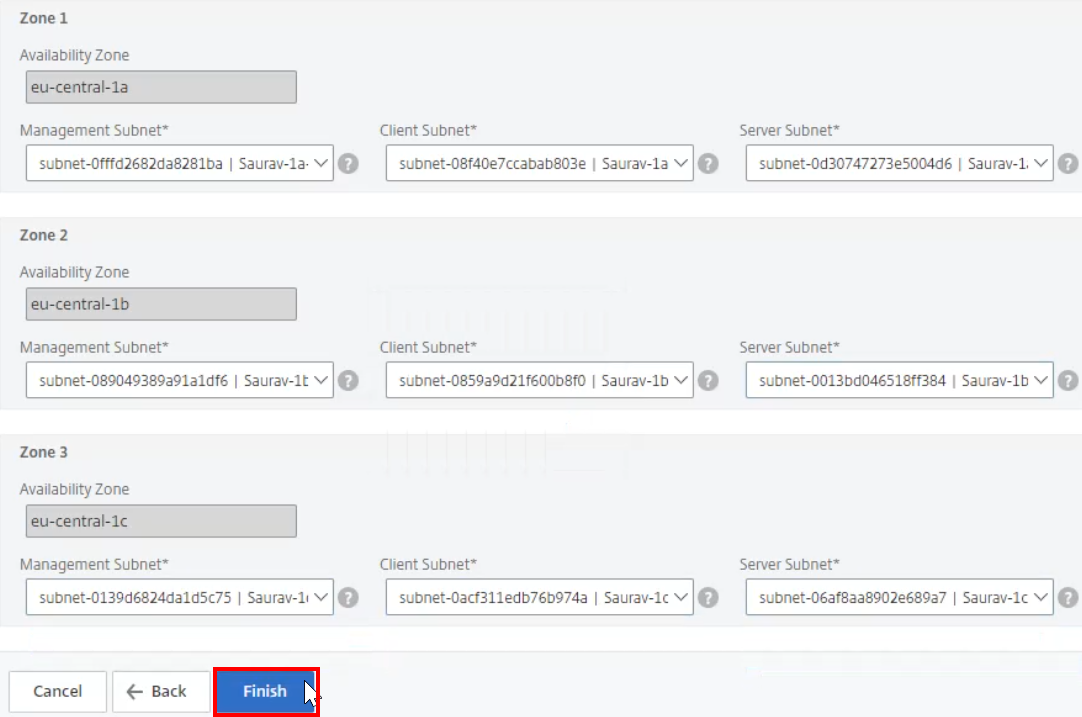

Para iniciar las configuraciones de las zonas 1, 2 y 3, asigne las subredes de administración, cliente y servidor correspondientes.

-

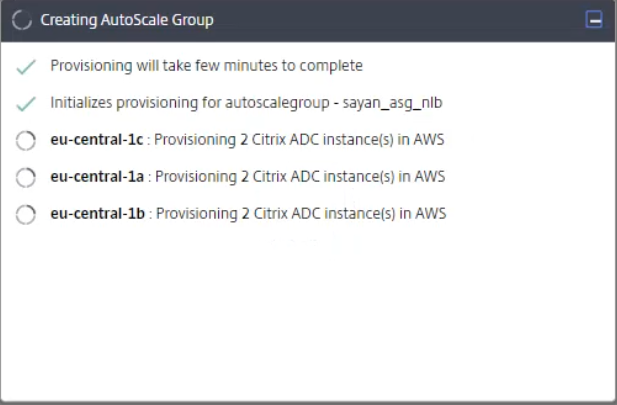

Haga clic en Finish para crear la configuración de este grupo Auto Scaling. El proceso de creación puede tardar hasta 10 o 20 minutos.

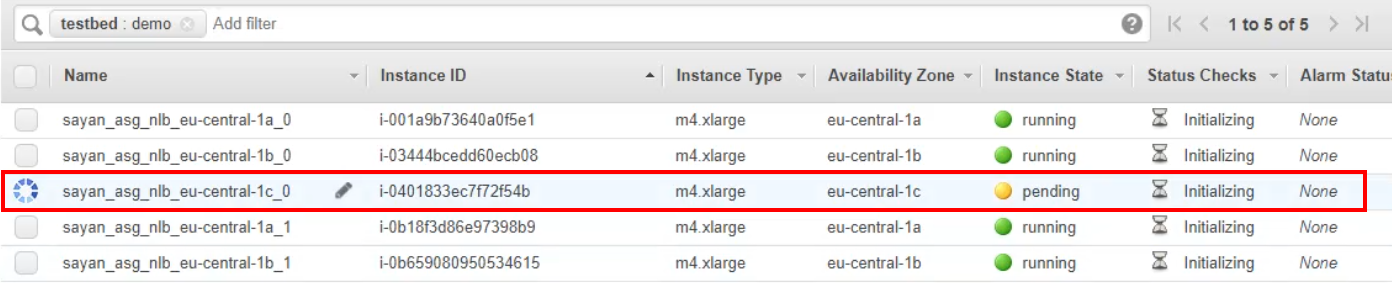

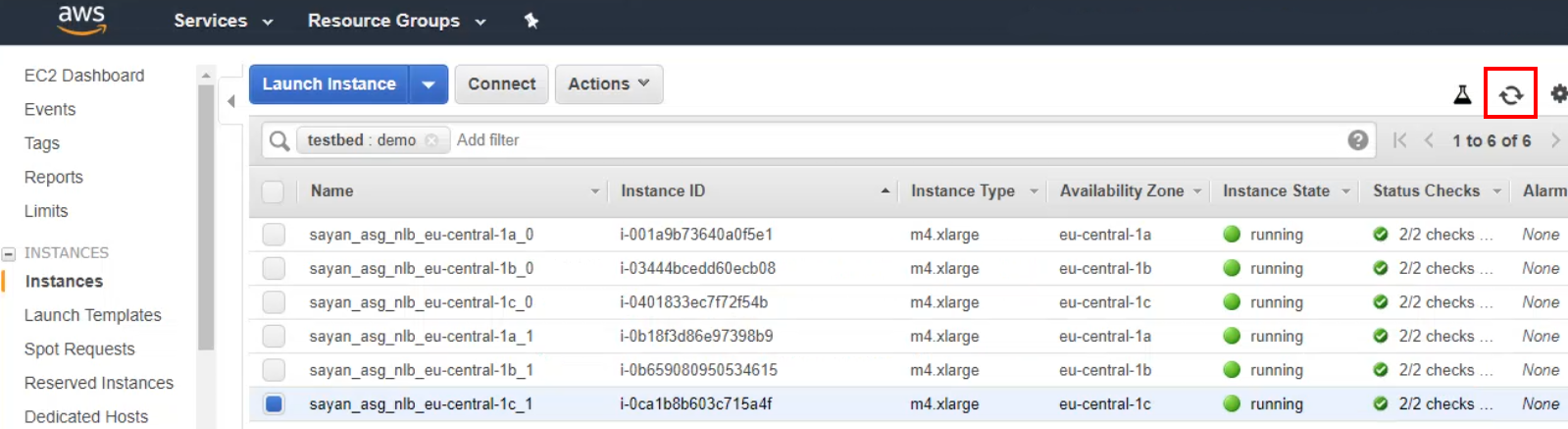

Inicializar instancias en AWS

-

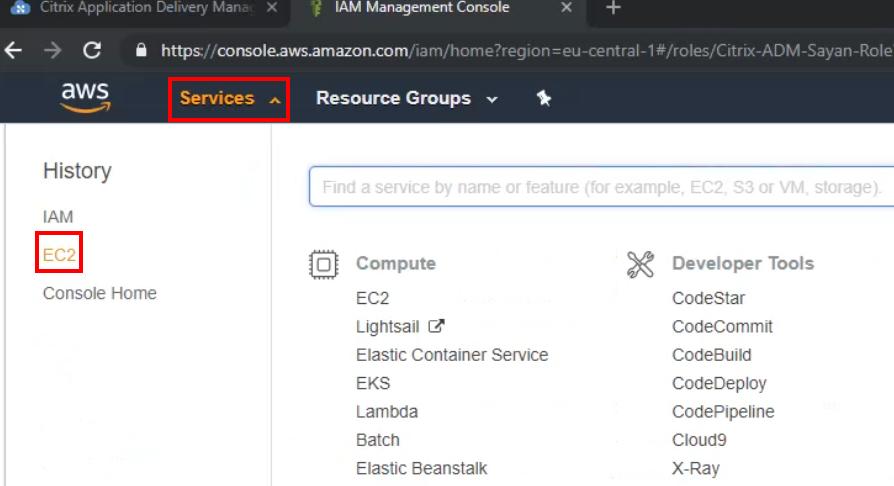

Mientras se crea el grupo Auto Scaling, abra la consola de AWS y vaya a la ficha Services. Seleccione el servicio Amazon Elastic Compute Cloud (EC2).

-

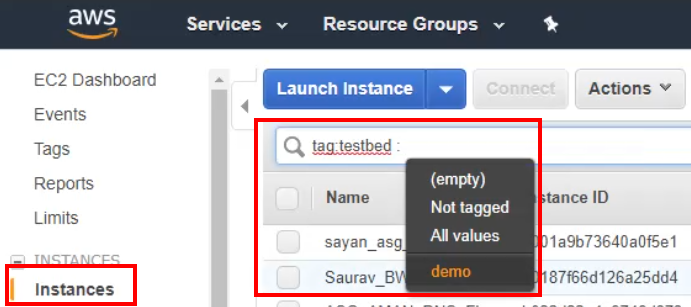

En el panel de control de EC2, seleccione la ficha Instances y filtre con las etiquetas definidas en la sección Autoscale Group.

-

Cuando se filtra, puede ver la instancia pendiente que aún se está inicializando.

-

Las instancias deben terminar de inicializarse después de crearse.

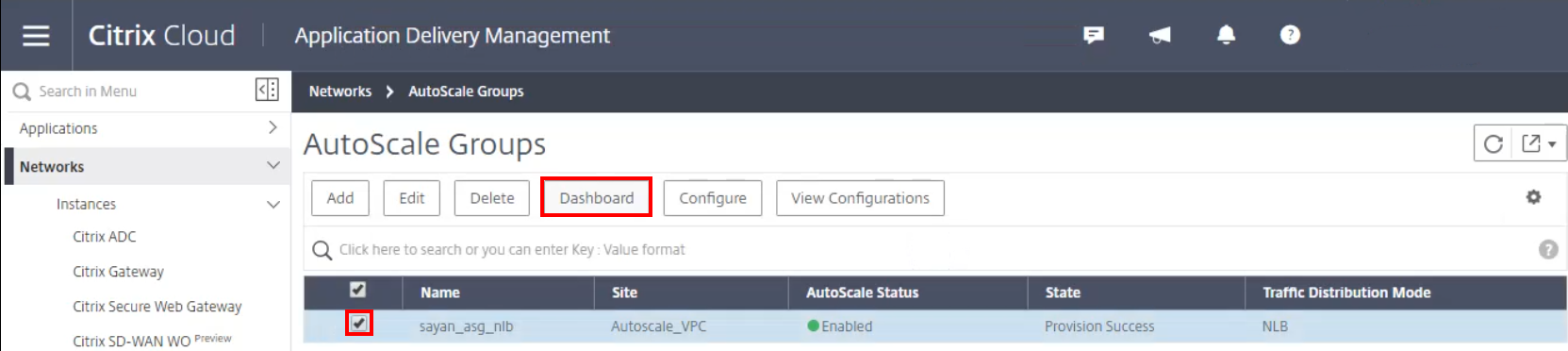

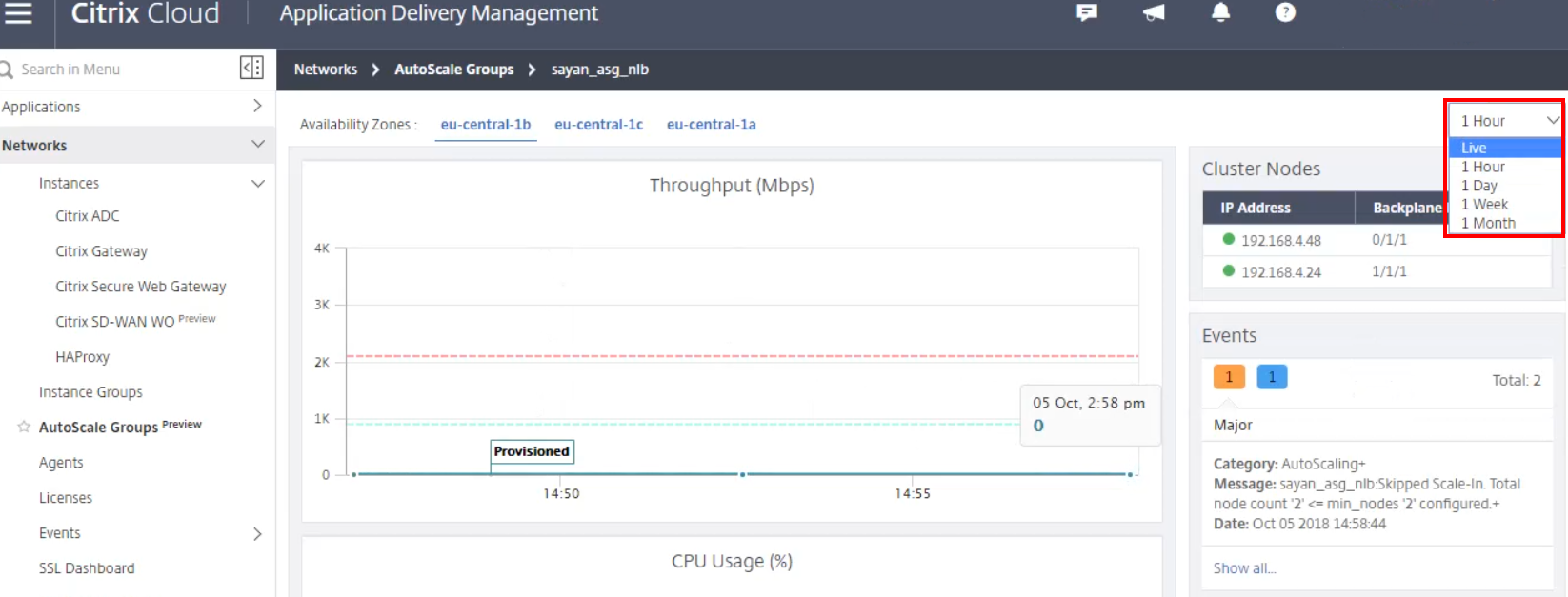

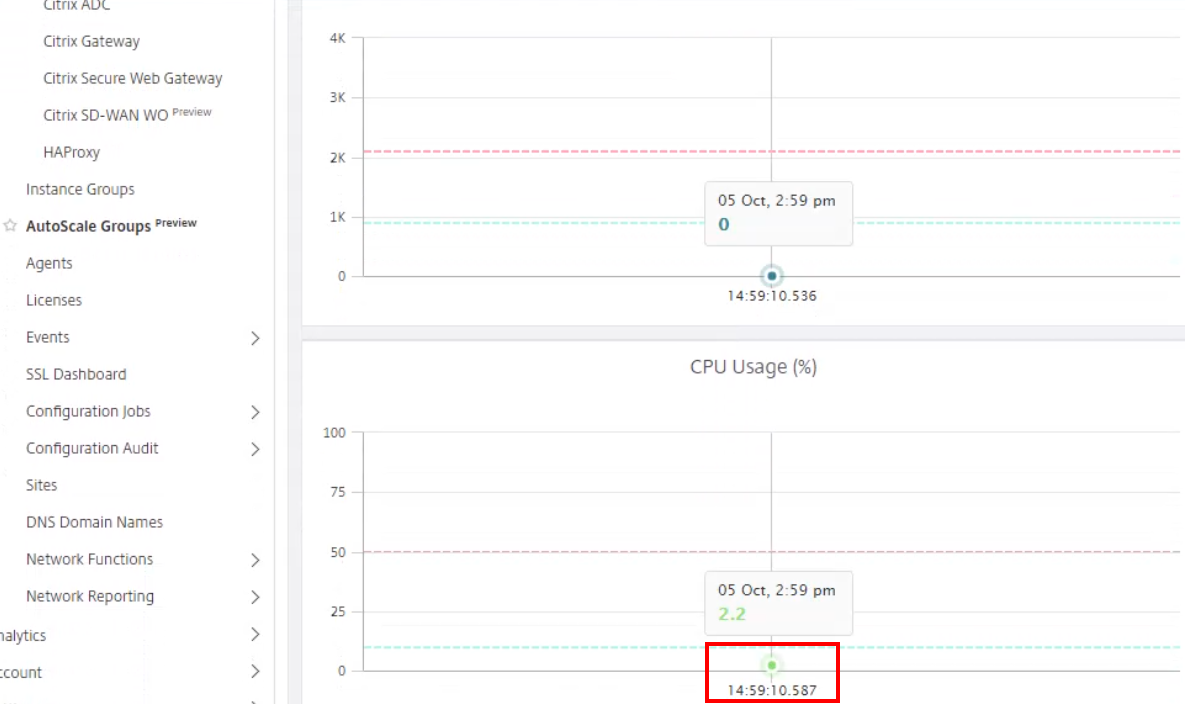

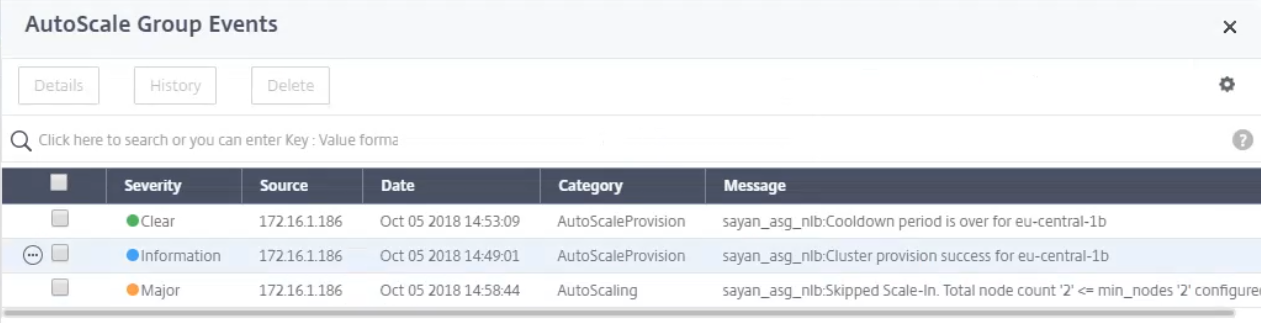

Supervisar los eventos grupales de Auto

-

Después de crear el grupo Auto Scaling, seleccione el grupo y continúe con el panel de control Autoscale Group.

-

Filtre períodos de tiempo específicos para supervisar el grupo de Auto Scaling. Para obtener información en tiempo real, cambie el período de supervisión a En vivo.

-

Haga clic en el siguiente punto de datos que se presenta en el gráfico para ver los eventos del grupo.

-

Al ver los eventos en directo específicos, puede supervisar los eventos específicos del grupo de Auto Scaling correspondiente.

Aprovisione instancias de Citrix ADC VPX mediante el servicio Citrix ADM

Citrix ADM Service es una solución basada en la nube que permite supervisar las instancias de Citrix ADC y obtener visibilidad del estado, el rendimiento y la seguridad de las aplicaciones. Además, al aprovechar la herramienta de aprovisionamiento para crear automáticamente instancias en nubes públicas, como AWS, también simplifica la administración de las instancias de ADC en varias ubicaciones, ya sea en las instalaciones o en la nube.

Requisitos previos

El aprovisionamiento de instancias de Citrix ADC en AWS mediante el servicio Citrix ADM requiere la adopción de algunos pasos que se resumen en la documentación de requisitos previos. Para obtener más información, consulte Aprovisionamiento de instancias de Citrix ADC VPX en AWS.

Estos pasos incluyen la realización de las siguientes tareas en AWS antes de aprovisionar instancias de Citrix ADC VPX en Citrix ADM:

- Crear subredes

- Crear grupos de seguridad

- Crear un rol de IAM y definir una directiva

La función de IAM debe configurarse con permisos que permitan al servicio Citrix ADM acceder a la cuenta de AWS. Después de configurarlo todo, puede aprovechar el servicio Citrix ADM para aprovisionar las instancias VPX en AWS.

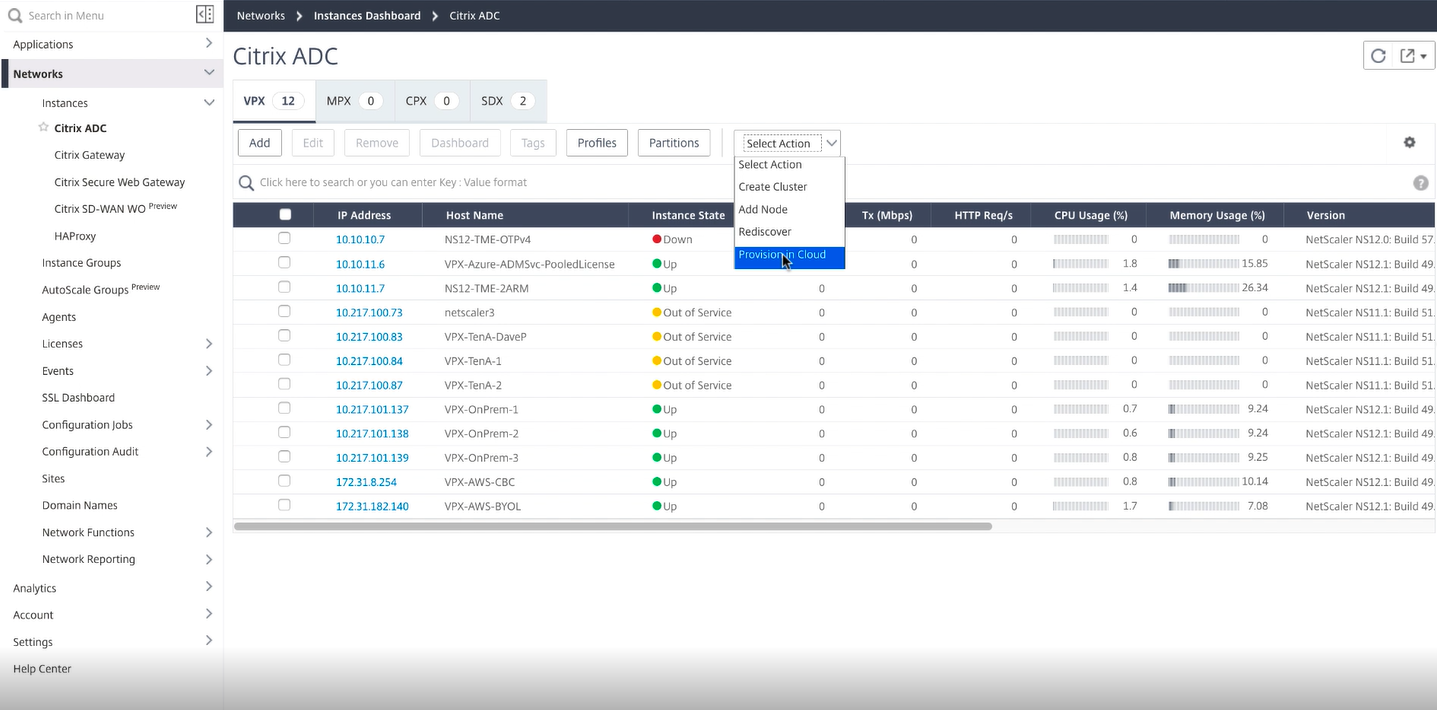

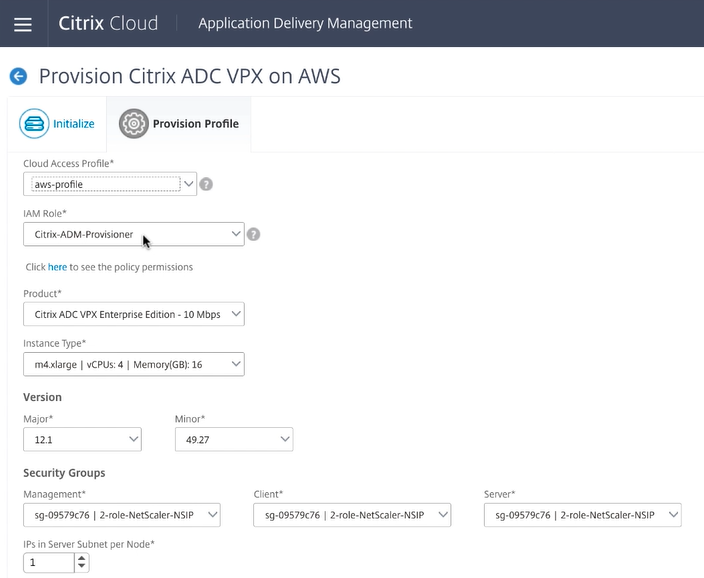

Aprovisione instancias de Citrix ADC VPX mediante el servicio Citrix ADM

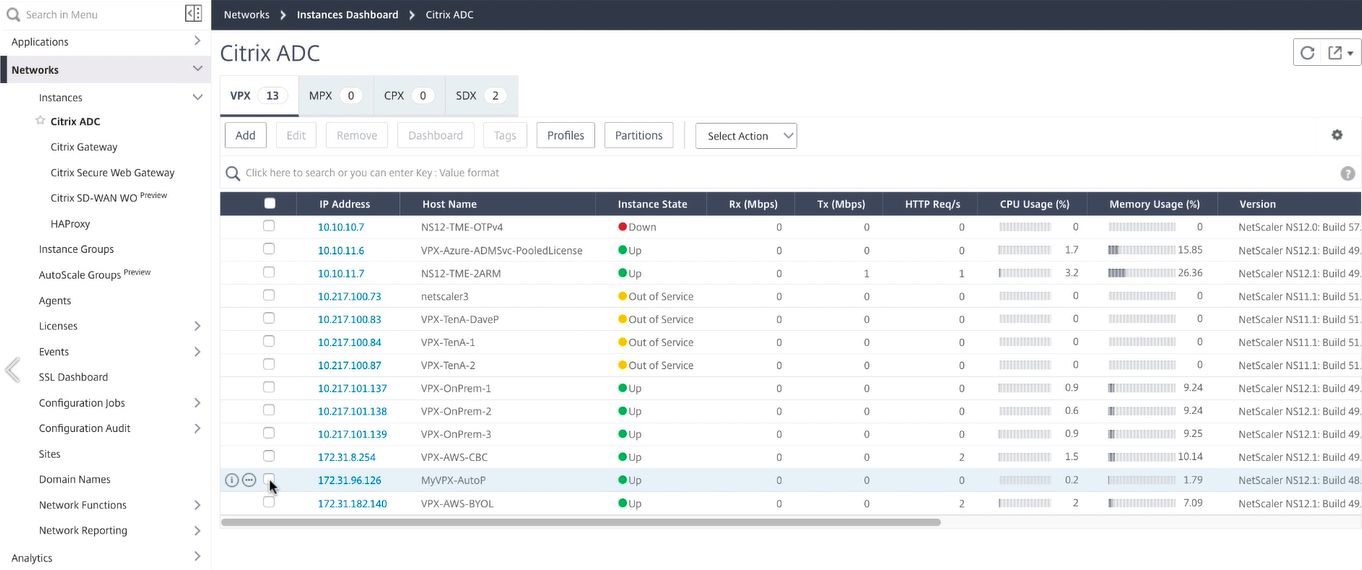

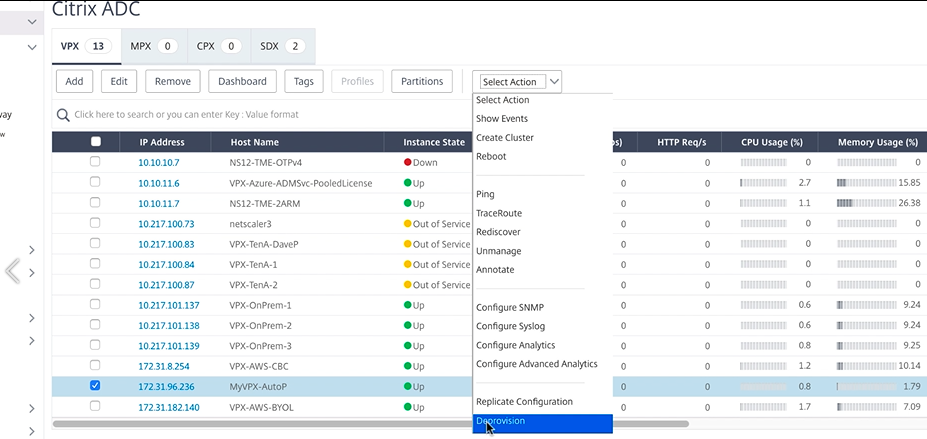

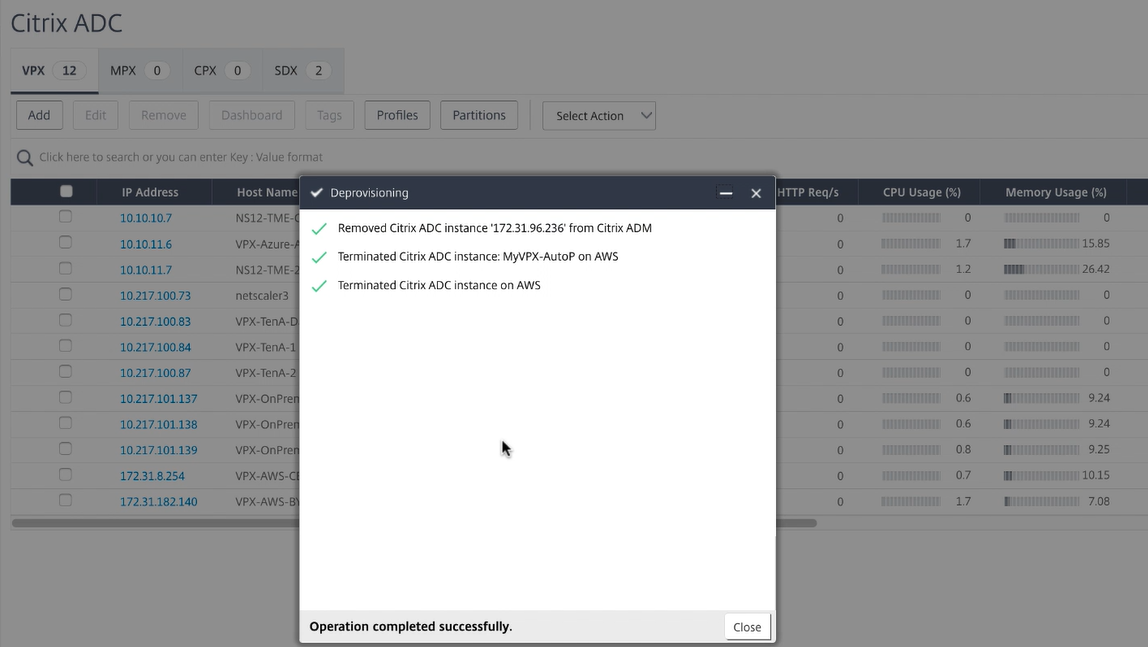

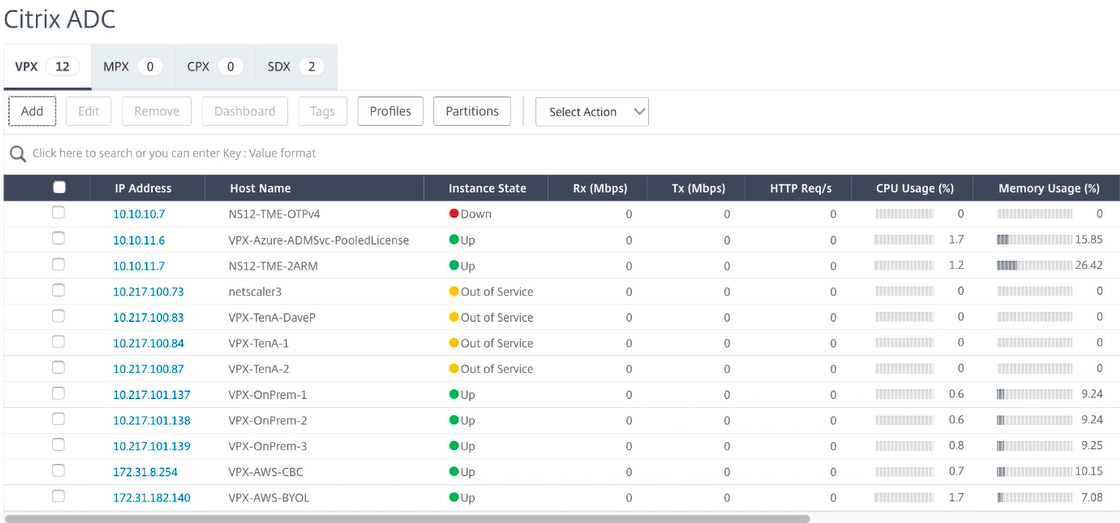

Inicie sesión en Citrix Cloud ADM Service y vaya a Redes > Instancias > Citrix ADC. Luego, en la ficha Seleccionar acción, haga clic en Aprovisionar en la nube.

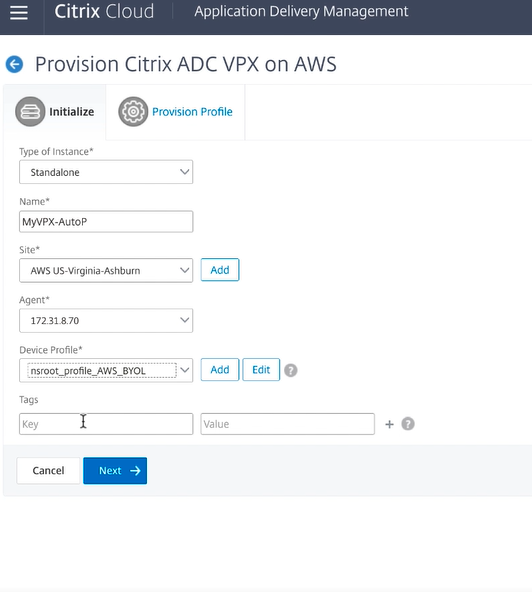

Esto le pide que defina la información sobre la instancia que quiere aprovisionar.

En concreto, debe definir lo siguiente:

- Tipo de instancia: Aquí se selecciona Instancia independiente.

- Nombre: Un nombre que le gustaría que adoptara la instancia cuando se aprovisione.

- Sitio: El sitio define en qué área o región realizará la implementación.

- Agente: El agente determina qué agente de ADM estará disponible en el sitio. Tendrá que configurarse antes de realizar el aprovisionamiento automático. Deberá crear un sitio y un agente que pertenezca a ese sitio antes de comenzar este ejercicio.

- Perfil de dispositivo: perfil de dispositivo que tiene “nsroot” como nombre de usuario y contraseña deseada. Una vez que Citrix ADM aprovisione Citrix ADC, la contraseña del usuario nsroot del ADC se establecerá en la contraseña mencionada en el perfil. Más adelante, Citrix ADM utilizará este perfil siempre que necesite iniciar sesión en la instancia.

- Etiquetas: Etiqueta opcional para las instancias o el grupo de instancias.

A continuación, seleccione el perfil de acceso a la nube de su cuenta de AWS. Este es el perfil que utiliza Citrix ADM para iniciar sesión en su cuenta de AWS para obtener entidades y realizar operaciones como el aprovisionamiento y el desaprovisionamiento. Con ese perfil, Citrix ADM Service rellena el resto de los campos con objetos relacionados con su cuenta.

En este caso, hay una función de IAM predefinida que utiliza el servicio Citrix ADM para aprovisionar las instancias VPX, pero puede crear otras funciones.

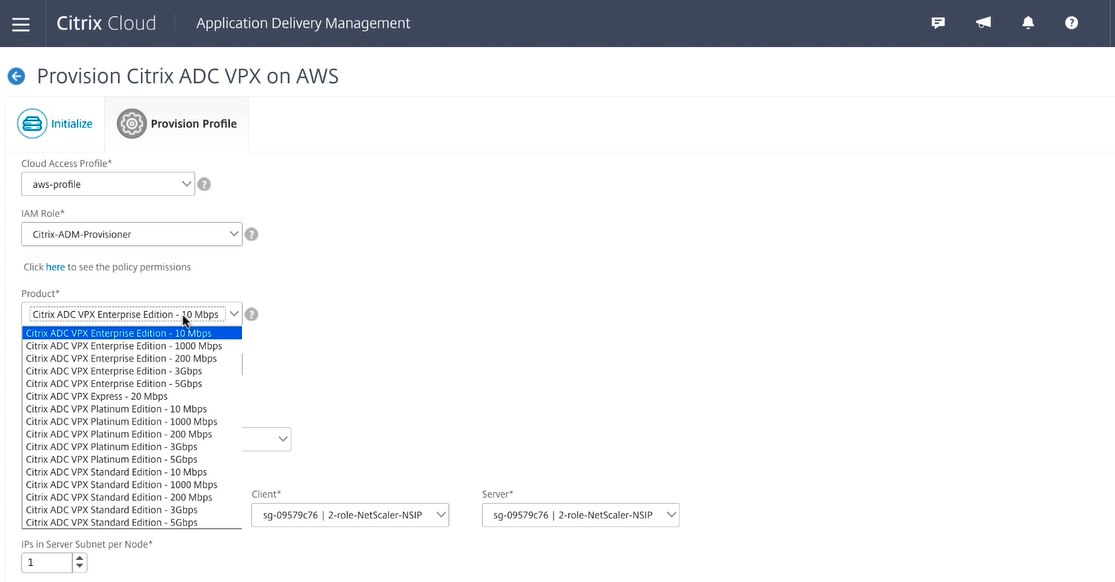

A continuación, debe seleccionar la edición de producto de la instancia VPX que quiere implementar en función del rendimiento deseado.

Nota:

Se incluye VPX Express para que implemente una instancia VPX sin licencia.

Versión

Determine qué versión de software quiere ejecutar seleccionando la versión principal y la secundaria.

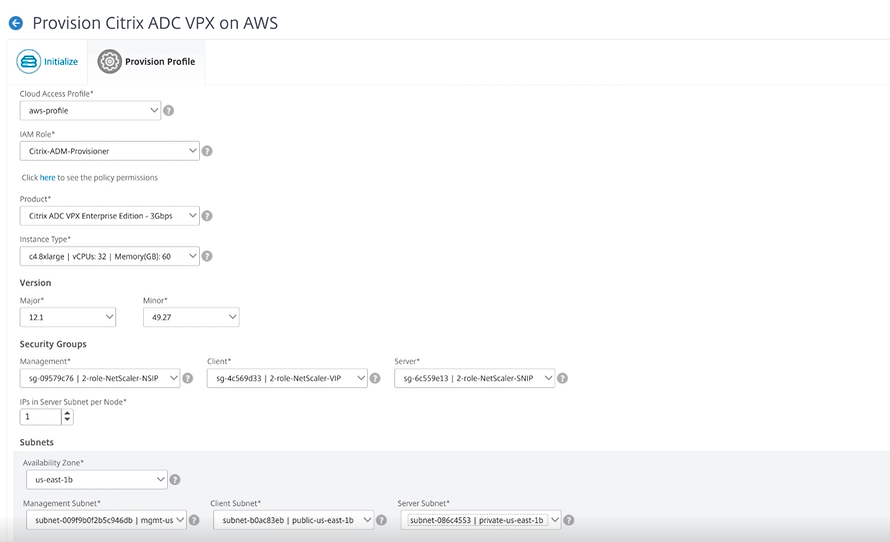

Grupos de seguridad

Los grupos de seguridad deben tener permisos predefinidos para acceder a diferentes nubes privadas virtuales (VPC). Dado que cada instancia requiere tres interfaces de red o vNIC, debe aplicar tres grupos de seguridad diferentes al servicio que implementa, incluidos:

- Uno para la administración remota (rol NSIP)

- Uno para el acceso del lado del cliente (rol VIP)

- Uno para la comunicación del lado del servidor (rol SNIP)

Además, debe seleccionar la cantidad necesaria de IP que se requieren para la escalabilidad de esta solución.

Por último, debe elegir en qué zona de disponibilidad quiere que se encuentre la implementación y definir la información de subred de VPC coincidente para cada subred:

- Uno para la interfaz de administración (NSIP)

- Uno para que los clientes accedan (VIP)

- Uno para que los SNIP accedan a los servidores back-end (SNIP)

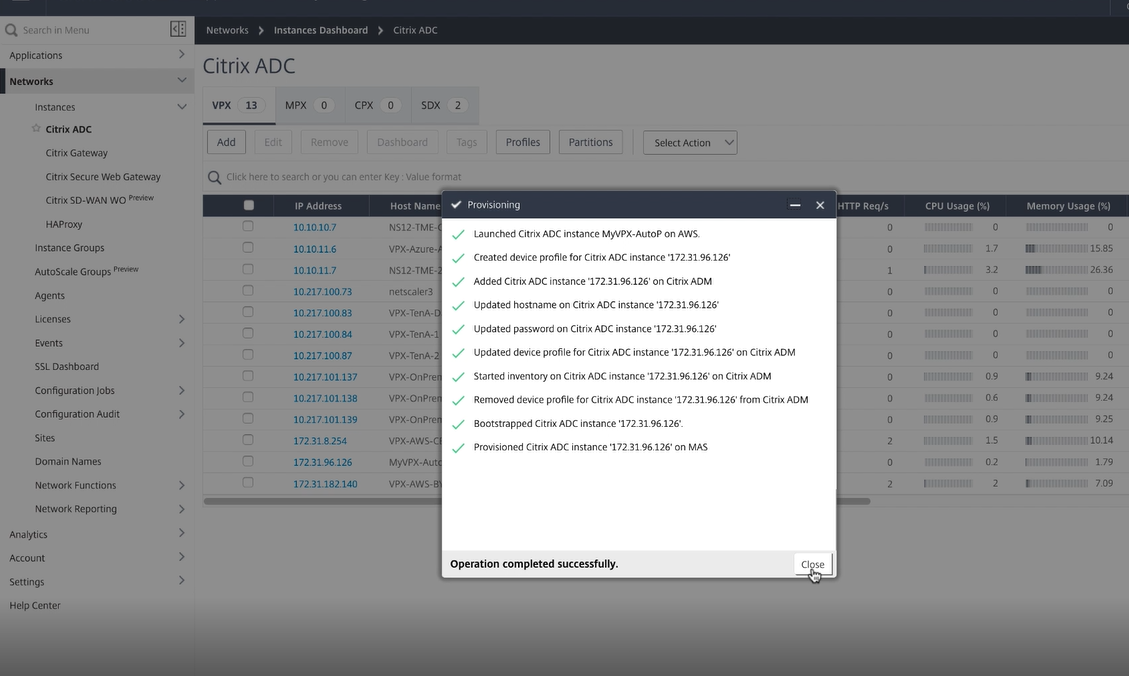

Tras hacer clic en Finalizar, comienza la implementación. Cuando la implementación se complete correctamente, recibirá una notificación de que su VPX está implementado.

Una vez finalizada la implementación, puede ver las instancias de Citrix ADC VPX en Citrix ADM para todos los fines de administración e implementación.

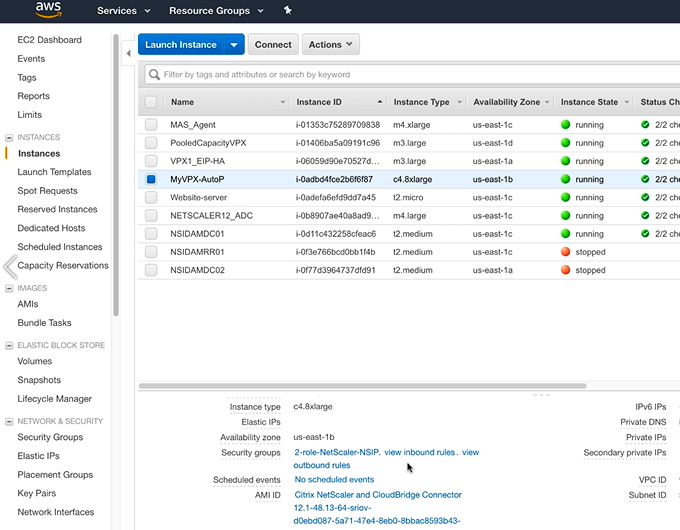

A continuación, puede ir a la consola de EC2 para ver la nueva instancia que se creó con el nombre que establecimos en la configuración de Citrix ADM. Todo está sincronizado para la administración en Citrix ADM y listo para la implementación de sus aplicaciones en Citrix ADC.

Implementación de AWS

Para anular el aprovisionamiento de estas instancias, vuelva al servicio ADM de Citrix Cloud y vaya a Redes > Instancias > Citrix ADC. En la ficha Seleccionar acción, haga clic en Anular aprovisionamiento.

Desaprovisionamiento de AWS

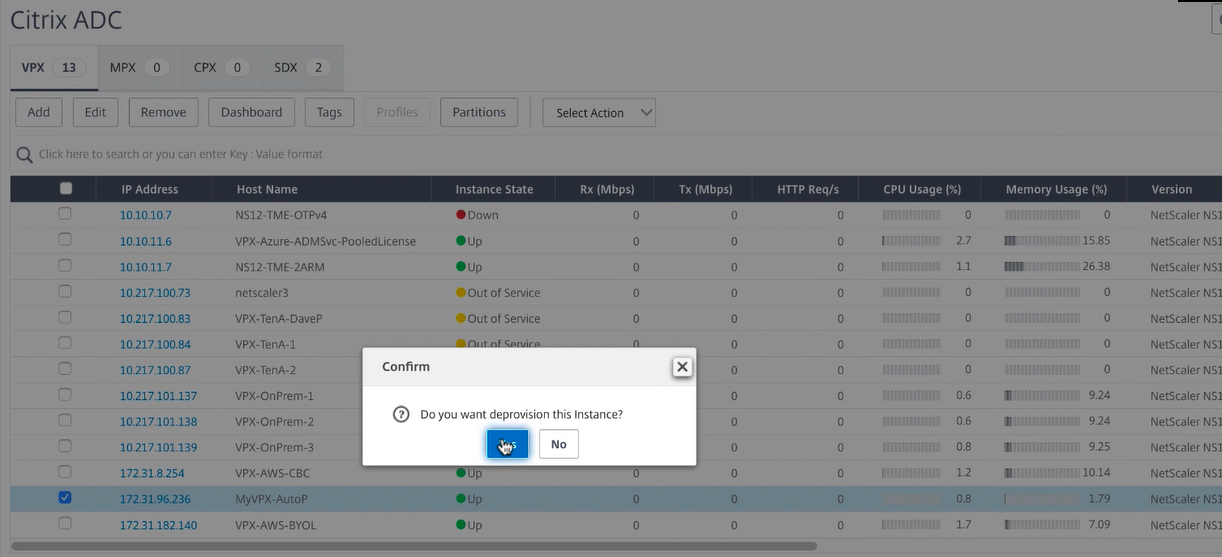

Se le pedirá que confirme la acción. Para continuar, seleccione Sí y, a continuación, se invertirá todo el aprovisionamiento.

Después de recibir la confirmación de que la instancia VPX se dio de baja, ya no verá el dispositivo en la consola de Citrix ADM.

Más información

- Guía de implementación: Citrix XenDesktop en AWS

- ¿Cómo configuro Unified Gateway para aplicaciones de empresa comunes?

- Acelere su negocio con las soluciones Citrix en Amazon Web Services (AWS)

- Soluciones de virtualización de escritorios y redes en la nube para AWS

- Guía de inicio rápido de Citrix ADC para implementar VPX en AWS

- Aprovisione y configure rápidamente la alta disponibilidad (HA) de Citrix ADC en todas las zonas de disponibilidad de AWS

- La implementación del par Citrix ADC HA en AWS se ha simplificado con facilidad: mediante la plantilla de Cloud Formation

- Escalado automático de Citrix ADC VPX en AWS mediante Citrix ADM

En este artículo

- Descripción general de Citrix Networking VPX

- Descripción general de Citrix ADC en Amazon Web Services

- Limitaciones y directrices de uso

- Capacidades de instancias EC2, ENI y direcciones IP admitidas

- Casos de uso

- Arquitectura de red de AWS: ENI y EIP

- Configurar VPX en AWS

- Configurar Unified Gateway para Citrix Virtual Apps and Desktops

- Balance de carga de alta disponibilidad para StoreFront

- Configuración de GSLB en dos ubicaciones de AWS

- Servicios basados en nombres de dominio (GSLB DBS) con equilibradores de carga en la nube

- Utilice Citrix ADC HA en AWS en múltiples zonas de disponibilidad

- Configurar los componentes de AWS

- Configuración de servicios basados en nombres de dominio de Global Server Load Balancing

- Escalado automático back-end de Citrix ADC con AWS

- Directivas y grupos de escalado automático back-end de Citrix ADC

- Configurar Citrix ADC para que se integre con AWS Auto Scaling

- Configurar Auto Scaling front-end de Citrix ADC en AWS

- Aprovisione instancias de Citrix ADC VPX mediante el servicio Citrix ADM

- Más información