Arquitectura de referencia: fusiones y adquisiciones

Información general

CompañíaA es un fabricante de alimentos ubicado en las llanuras del norte de los Estados Unidos. Para seguir creciendo y expandiéndose a nuevos tipos de alimentos, la empresaPlanea adquirir más fabricantes de alimentos en diferentes climas. Como parte del proceso de adquisición, CompañíaA necesita una estrategia repetible para integrar los sistemas de la empresa adquiridos en una experiencia única y unificada.

La integración entre varias organizaciones independientes presenta muchos desafíos técnicos. Los desafíos se centraron principalmente en conceder acceso a usuarios externos (usuarios de CompañíaA) a recursos privados (aplicaciones CompañíaB) autorizados por proveedores independientes de identidad independientes.

CompañíaDecidió utilizar Citrix Workspace como la piedra angular de su estrategia de fusiones y adquisiciones. Están buscando utilizar la misma estrategia para adquirir CompañíaC, CompañíaD y CompañíaE.

Criterios de éxito

Como parte de la estrategia de adquisición, CompañíaA necesita una solución que permita a los usuarios acceder de forma rápida y segura a los recursos de CompañíaA y CompañíaB. Para tener éxito, CompañíaA definió una lista de criterios de éxito que constituye la base para el diseño global.

Experiencia de usuario

El primer aspecto de una solución de fusiones y adquisiciones es satisfacer las necesidades del usuario. CompañíaIdentificó los siguientes criterios relacionados con el usuario para un diseño correcto.

| Criterios de éxito | Descripción | Solución |

|---|---|---|

| Biblioteca de aplicaciones | Los usuarios de CompañíaA y CompañíaB necesitan una forma centralizada de acceder a los recursos de la otra empresa. | Citrix Workspace |

| Inicio de sesión único de aplicación web | Al acceder a recursos web privados de la otra empresa, los usuarios no están obligados a recordar e introducir otras cuentas de usuario o contraseñas. | Servicio Citrix Secure Private Access |

| Inicio de sesión único de aplicación virtual | Al acceder a aplicaciones virtuales de Windows desde la otra empresa, los usuarios no tienen que recordar e introducir otras cuentas de usuario o contraseñas. | Citrix DaaS: servicio de autenticación federada |

| Experiencia unificada | Independientemente de la empresa original del usuario, todos los usuarios tienen la misma experiencia de autenticación. | Citrix Application Delivery Controller: directivas de autenticación de nFactor |

Seguridad

El segundo aspecto de una solución de fusiones y adquisiciones es satisfacer las necesidades de seguridad. CompañíaIdentificó los siguientes criterios relacionados con la seguridad para un diseño correcto.

| Criterios de éxito | Descripción | Solución |

|---|---|---|

| Proveedores de identidades | Cada organización adquirida mantiene un proveedor de identidades separado hasta el momento en que puede integrarse con el proveedor de identidad principal de CompañíaA. | Citrix Application Delivery Controller |

| Autenticación multifactor | Teniendo en cuenta que la seguridad es lo más importante, MFA debe garantizar otra capa de protección de autenticación de los recursos corporativos. | Integre la solución implementada actualmente o requiera una contraseña única basada en tiempo con Push |

| Acceso sin VPN | Los recursos corporativos deben estar protegidos de ubicaciones no seguras y no fiables. Para ayudar a evitar la intrusión de malware, los dispositivos no tienen permitido el acceso directo a la red interna. | Servicio Citrix Secure Private Access y Citrix DaaS |

| Amenaza interna | Hay casos documentados en los que los usuarios internos que no están satisfechos con la adquisición roban los datos de los clientes y la propiedad intelectual. La captura y el almacenamiento de datos deben estar restringidos | Directivas de seguridad mejoradas, directivas de protección de aplicaciones y análisis de seguridad |

| Las amenazas externas | Para gestionar la autenticación de varios directorios, Citrix Application Delivery Controller presenta Workspace con una aplicación web de autenticación. CompañíaDebe agregar capas adicionales de protección para aplicaciones web públicas. | Citrix Application Delivery Controller con administración de bots y Web App Firewall |

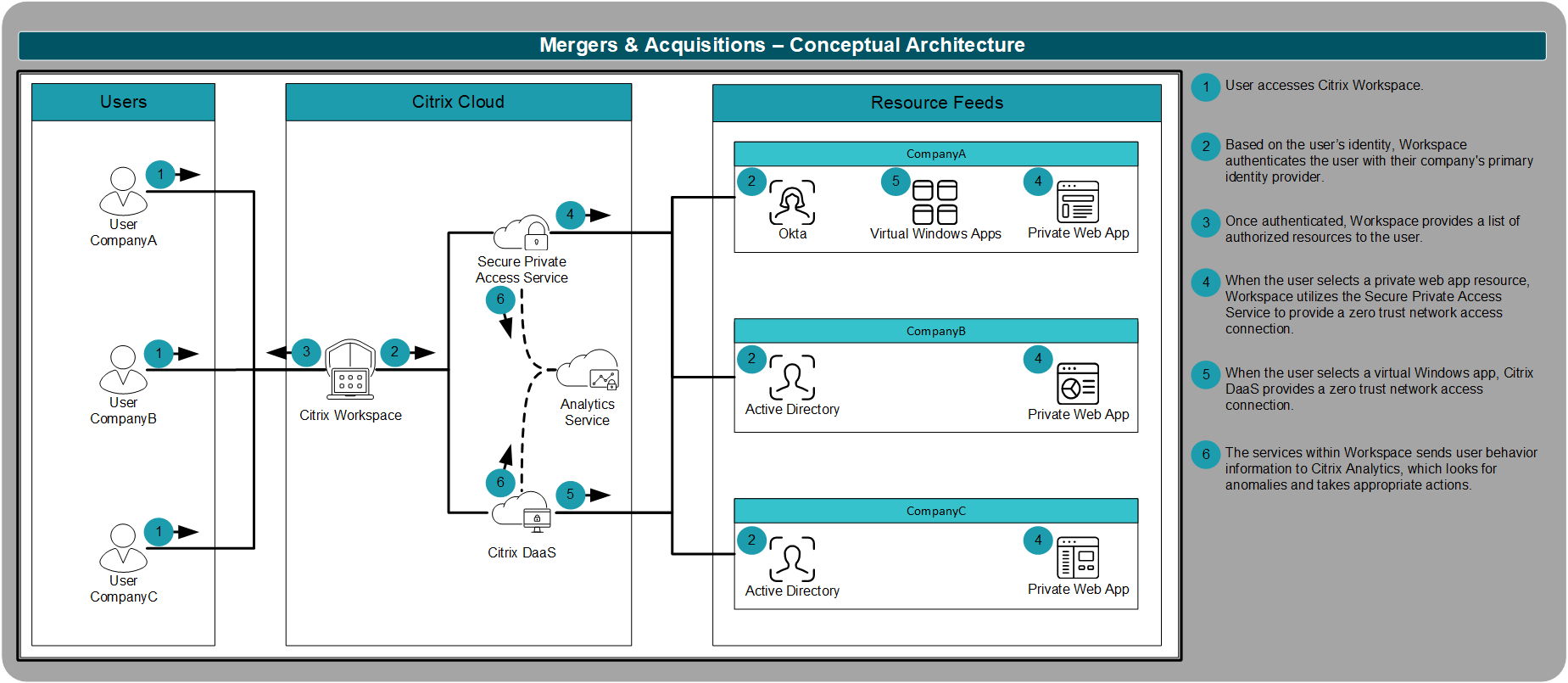

Arquitectura Conceptual

Basándose en sus requisitos definidos, CompañíaA creó la siguiente arquitectura conceptual de alto nivel para su estrategia de adquisición. La arquitectura conceptual no solo cumple con todos los requisitos, sino que proporciona a la empresaLa base que necesita para expandirse a casos de uso adicionales identificados en el futuro.

El marco de arquitectura se divide en varias capas. El marco proporciona una base para comprender la arquitectura técnica para el caso de fusiones y adquisiciones. Todas las capas fluyen juntas para crear una solución completa de extremo a extremo.

A un nivel de alto nivel:

Capade usuario: La capa de usuario describe el entorno del usuario final y los dispositivos de punto final que se utilizan para conectarse a los recursos.

- Independientemente del dispositivo, los usuarios acceden a recursos desde la aplicación Workspace, lo que da como resultado una experiencia idéntica en todos los factores de forma y plataforma de dispositivos.

Capa de acceso: La capa de acceso describe los detalles sobre cómo los usuarios se autentican en su espacio de trabajo y en los recursos secundarios.

- Los usuarios continúan autenticándose con su identidad principal previa a la adquisición.

- Los usuarios siguen utilizando su solución de autenticación multifactor previa a la adquisición. Si la empresa no utiliza actualmente la autenticación multifactor, CompañíaA proporciona tokens TOTP basados en teléfono que admiten la autenticación basada en push.

Capade recursos: La capa de recursos autoriza recursos SaaS, web y virtuales específicos para usuarios y grupos definidos y las directivas de seguridad asociadas al recurso.

- Independientemente de la empresa originaria de un usuario, el usuario debe tener acceso sin problemas a cualquier recurso autorizado alojado por otras empresas.

- Para proteger mejor los datos, CompañíaA requiere directivas que inhabiliten la capacidad de imprimir, descargar y copiar y pegar contenido desde el recurso administrado hacia y desde el extremo. CompañíaTambién requiere restringir el raspado de pantalla\ capturar aplicaciones y el malware de registro de teclas.

- Debido a la naturaleza desconocida del estado de seguridad de dispositivos de punto final, CompañíaA requiere acceso sin VPN a los recursos con el uso de exploradores aislados o sesiones virtualizadas.

Capa de control: La capa de control define cómo se ajusta la solución subyacente en función de las actividades subyacentes del usuario.

- Con las directivas establecidas para proteger a los usuarios y a los datos de la empresa, todavía existen riesgos. CompañíaA utiliza el servicio Security Analytics para identificar usuarios comprometidos o amenazas internas y tomar medidas automáticamente para mantener un entorno seguro.

- La plataforma que unifica la autenticación de varios directorios debe protegerse de amenazas y ataques externos. CompañíaA habilita el Web App Firewall integrado y la administración de bots para proteger el punto de autenticación en el entorno.

Capa de alojamiento: La capa de alojamiento detalla cómo se implementan los componentes en el hardware, ya sea en las instalaciones, en la nube o en la nube híbrida.

- Citrix Workspace debe poder acceder al proveedor de identidades de cada empresa, ya sea un dominio de Active Directory local o una oferta basada en la nube de Okta, a través de un único sitio de Workspace.

Las secciones siguientes proporcionan mayor detalle en las decisiones de diseño específicas para la arquitectura de referencia de la estrategia de fusiones y adquisiciones de la CompañíaA.

Capa de acceso

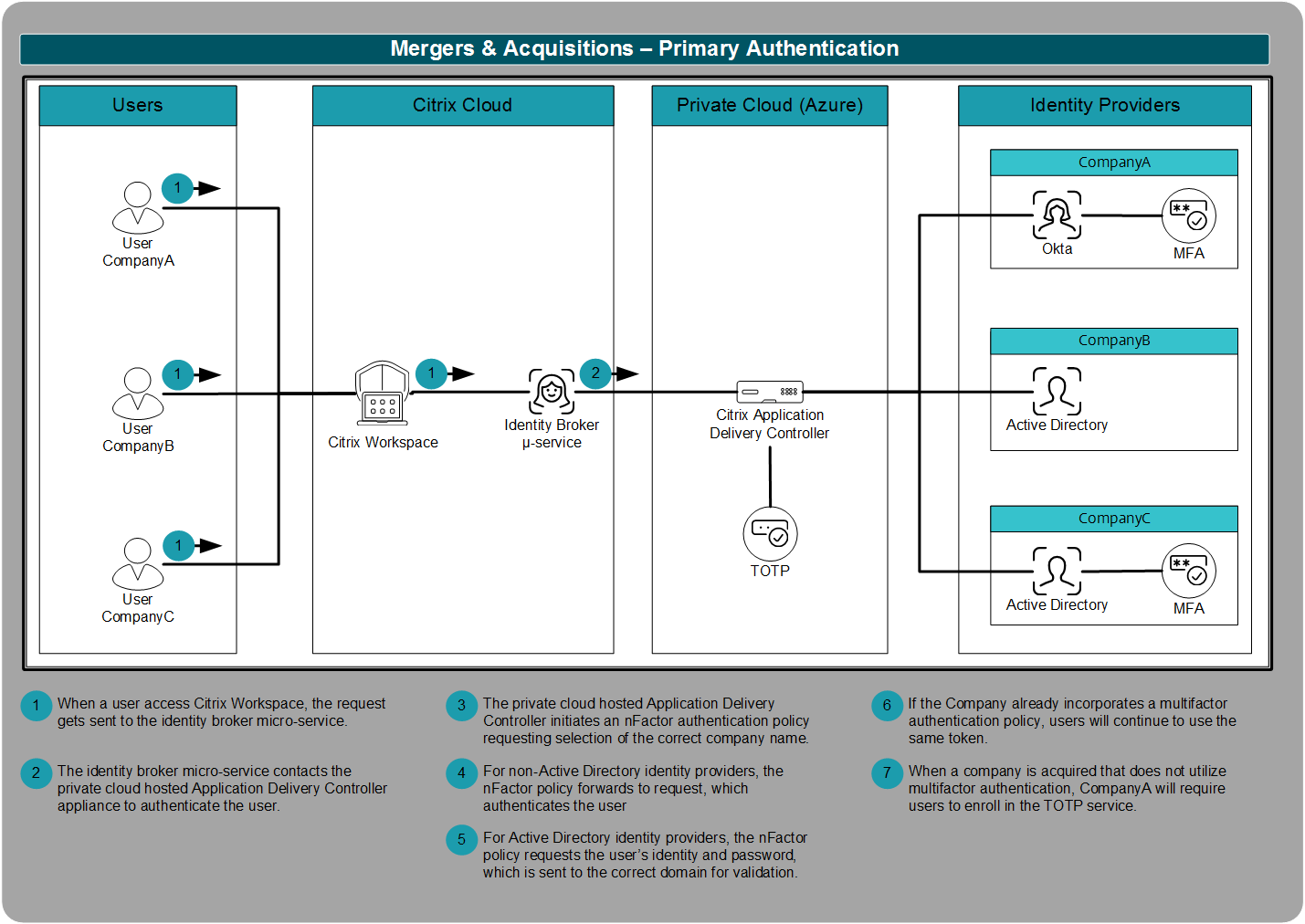

Autenticación

Uno de los desafíos que experimentó la empresaCon adquisiciones anteriores fue cómo integrar proveedores de identidad. El proceso de fusión de proveedores de identidad puede llevar mucho tiempo. Con la nueva estrategia, CompañíaA utiliza un Citrix Application Delivery Controller para gestionar todas las solicitudes de autenticación.

El proceso de autenticación funciona mediante Application Delivery Controller que evalúa la empresa del usuario y, a continuación, aplica la solicitud de autenticación correcta. Como CompañíaA ha estandarizado en Okta para la autenticación primaria, la solicitud se reenvía a Okta. Una vez que Okta completa la autenticación de usuario, Okta responde al Application Delivery Controller con un token que identifica la autenticación correcta.

Pero no todas las empresas que adquiere la compañíaA usan Okta. En su lugar, si Application Delivery Controller identifica que el usuario es de CompañíaB, se le pedirá su nombre de usuario y contraseña de Active Directory. Esas credenciales se validan con el dominio de Active Directory de CompañíaB. Si CompanyB ya ha integrado una solución de autenticación multifactorial, los usuarios seguirán utilizando sus tokens registrados.

Debido a que la autenticación segura es un primer paso fundamental para la seguridad, la empresaA quiere tener una solución lista para las organizaciones que actualmente no están utilizando la autenticación multifactor. En esta instancia, después de que el usuario se autentica con el dominio de Active Directory de su empresa, Application Delivery Controller utiliza el motor de contraseñas de un solo uso basado en tiempo nativo para proporcionar autenticación multifactor para el usuario. Una vez registrado en el dispositivo del usuario, el usuario puede introducir el código manualmente o utilizar el servicio de notificación push. Las notificaciones push simplemente requieren que el usuario seleccione “Sí” de su dispositivo móvil registrado para cumplir con la autenticación multifactor.

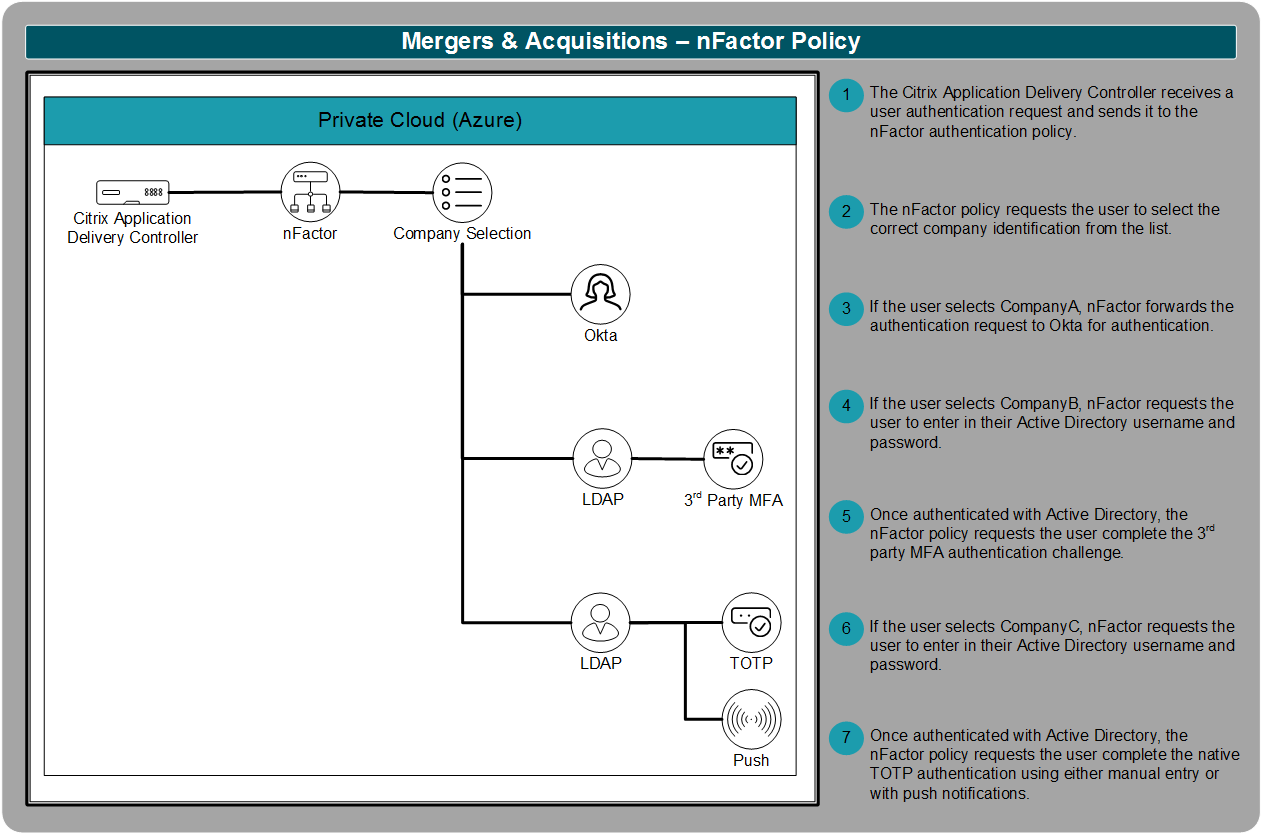

Directiva de nFactor

Para la autenticación primaria, Citrix Application Delivery Controller desempeña un papel fundamental. Para tomar las decisiones de autenticación, Application Delivery Controller utiliza una directiva nFactor.

Para procesar correctamente las solicitudes de autenticación, la directiva nFactor debe saber a qué compañía pertenece el usuario. Una vez seleccionado el identificador de empresa correcto, nFactor reenvía la solicitud a la rama correcta de la directiva de autenticación.

Una vez definida la directiva de nFactor, CompañíaA puede continuar ampliándola para incorporar otras organizaciones que adquiera en el futuro. La directiva nFactor permite a CompañíaA crear flujos adicionales mediante estándares de autenticación que incluyen LDAP, RADIUS, SAML, certificados de cliente, OAuth OpenID Connect, Kerberos y más. El motor de directivas de nFactor proporciona a CompañíaA la flexibilidad necesaria para continuar integrando adquisiciones adicionales sin necesidad de rediseñar.

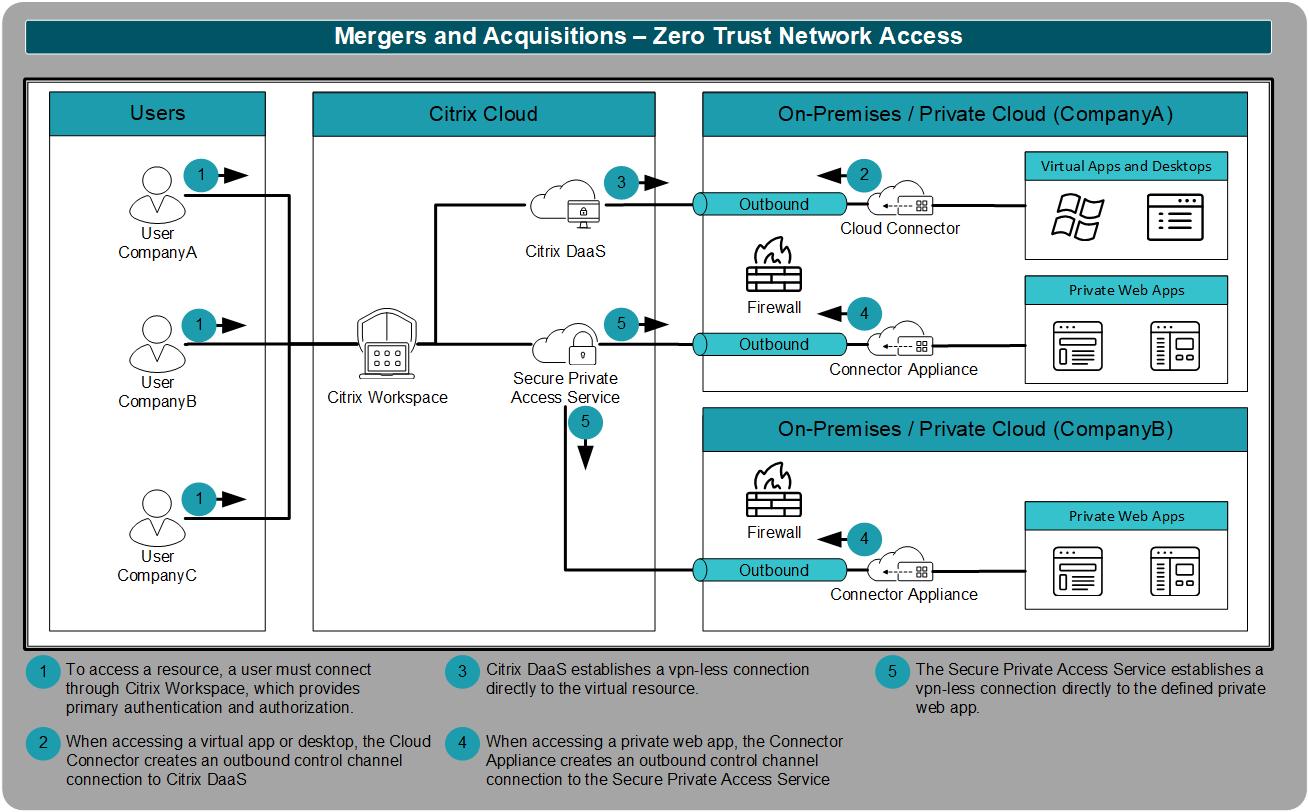

Acceso a la red Cero Trust

Para proporcionar acceso a recursos internos, como aplicaciones web privadas, aplicaciones virtuales y escritorios virtuales, CompañíaA planea usar el servicio Secure Private Access y Citrix DaaS. Estos dos servicios utilizan una solución de acceso a la red cero confianza, que es una alternativa más segura a las VPN tradicionales.

El servicio Secure Private Access y Citrix DaaS utilizan las conexiones del canal de control de salida establecidas por los conectores en la nube y los dispositivos de conexión. Estas conexiones permiten al usuario acceder de forma remota a los recursos internos. Sin embargo, esas conexiones son

- Limitado en alcance para que solo el recurso definido sea accesible

- Basado en la identidad principal y segura del usuario

- Solo para protocolos específicos, que no permiten la travesía de la red

Capa de recursos

Servicios de autenticación federada

Los usuarios se autentican en Citrix Workspace con una identidad principal. La identidad principal se basa en el proveedor de identidad de su empresa. Uno de los retos de las fusiones y adquisiciones es el acceso a recursos secundarios basados en una identidad secundaria. Por ejemplo, CompañíaA permite a ciertos usuarios de CompañíaB y CompañíaC acceder a aplicaciones virtuales de Windows. Para tener acceso a una aplicación virtual de Windows, el usuario debe tener una cuenta de usuario (identidad secundaria) dentro del dominio que contiene el recurso virtual. La cuenta de usuario CompañíaB (identidad principal) no se autenticará en un recurso CompañíaA (identidad secundaria). Para traducir credenciales entre una identidad principal y secundaria y proporcionar inicio de sesión único a aplicaciones virtuales de Windows, CompañíaA utiliza el Servicio de autenticación federada en Citrix Cloud.

El resumen técnico de inicio de sesión único de Workspace contiene información adicional relacionada con el Servicio de autenticación federada.

Directivas de seguridad de recursos

CompañíaA quiere limitar el riesgo de pérdida de datos debido a una amenaza de información privilegiada. Dentro de los diferentes tipos de aplicación, CompañíaA incorpora numerosas restricciones para evitar que los usuarios copien, descarguen o impriman datos.

Como directiva de línea base, empresaDefinía lo siguiente (con la capacidad de relajar las directivas según sea necesario en función del usuario y la aplicación).

| Categoría | Aplicaciones SaaS | Aplicaciones web | Aplicaciones Virtuales/Escritorios |

|---|---|---|---|

| Acceso al portapapeles | Denegada | Denegada | Solo de cliente a servidor |

| Impresión | Denegada | Denegada | Denegada |

| Navegación | Denegada | Denegada | No aplicable |

| Descargas | Denegada | Denegada | Denegada |

| Marca de agua | Habilitado | Habilitado | Habilitado |

| Prevención de registro de teclas | Habilitado | Habilitado | Habilitado |

| Prevención de capturas de pantalla | Habilitado | Habilitado | Habilitado |

El resumen técnico de las directivas de protección de aplicaciones contiene información adicional sobre las directivas de prevención de captura de pantalla y registro de teclas.

Capa de control

Web App Firewall

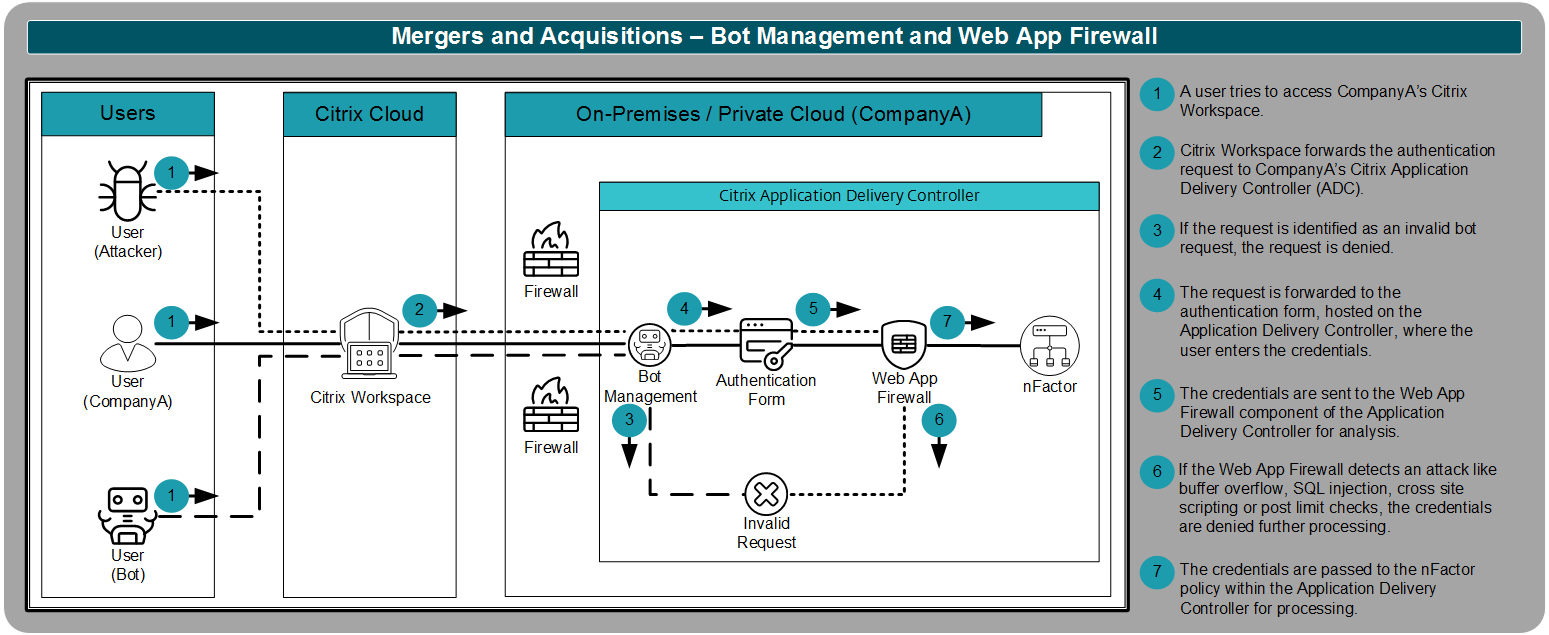

Cuando los usuarios se autentican en Citrix Workspace, acceden a un formulario de autenticación personalizado que admite la estrategia de fusiones y adquisiciones. El formulario de autenticación, alojado en Citrix Application Delivery Controller, es una página web pública que debe estar protegida contra bots y ataques. Para proteger mejor la aplicación web pública, CompañíaA utiliza los componentes Administración de bots y Web App Firewall de la solución Citrix Application Delivery Controller.

La primera línea de defensa es Bot Management. Los bots pueden bloquearse o ralentizar fácilmente una aplicación web pública abrumando el servicio con solicitudes fraudulentas. El componente de administración de bots del Application Delivery Controller es capaz de detectar una solicitud de bot y evitar que inunde el sistema.

La segunda línea de defensa es el Web App Firewall. Con Web App Firewall, el motor de directivas que controla las credenciales enviadas está protegido contra ataques. Estos tipos de ataques suelen ser desbordamiento de búfer, inyección de SQL y scripting entre sitios. Web App Firewall detecta y evita que estos ataques afecten al motor de directivas de autenticación.

Security Analytics

CompañíaDebe identificar y detener las amenazas internas al medio entorno antes de que el impacto sea demasiado grande.

Para ayudar a proteger el entorno, CompañíaA utiliza Citrix Security Analytics para identificar amenazas internas, usuarios comprometidos y puntos terminales comprometidos. En muchos casos, una sola instancia de amenaza no justifica una acción drástica, pero una serie de amenazas puede indicar una infracción de la seguridad.

CompañíaDesarrolló las siguientes directivas de seguridad iniciales:

| Nombre | Condiciones | Acción | Motivo |

|---|---|---|---|

| Acceso inusual | Inicie sesión desde una IP sospechosa y acceda desde una ubicación inusual | Bloquear usuario | Si un usuario inicia sesión desde una ubicación inusual y una IP sospechosa, hay una clara indicación de que el usuario se vio comprometido. |

| Comportamiento inusual de aplicaciones | Tiempo inusual de uso de la aplicación y acceso desde una ubicación inusual | Iniciar grabación de sesiones | Si un usuario accede a una aplicación virtual en un momento y lugar extraños, existe la posibilidad de que el usuario se vea comprometido. El análisis de seguridad registra la sesión para que el administrador verifique su legitimidad. |

| Posibles vulnerabilidades de credenciales | Fallos de autenticación excesivos y acceso desde una ubicación inusual | Agregar a la lista de seguimiento | Si un usuario tiene muchos errores de autenticación desde una ubicación inusual, puede indicar que alguien está tratando de entrar en el sistema. Sin embargo, el atacante aún no tiene éxito. Solo es necesario agregar el usuario a la lista de seguimiento. |

El documento Indicadores de riesgo de usuarios de Citrix contiene información adicional sobre los distintos indicadores de riesgo proporcionados a Citrix Security Analytics.

La página Directivas y acciones de Citrix contiene información sobre los pasos de corrección que puede realizar Citrix Security Analytics.

Fuentes

Para facilitarle la planificación de una estrategia de fusiones y adquisiciones, nos gustaría proporcionarle diagramas fuente que pueda adaptar.