Resumen técnico: Secure Private Access

Introducción

Citrix Secure Private Access es una solución de acceso a la red de confianza cero (ZTNA) que ofrece acceso adaptable a las aplicaciones autorizadas por TI, ya sea que se implementen en las instalaciones o en la nube. Las soluciones VPN tradicionales proporcionan acceso a nivel de red y son:

- Propenso a ataques a nivel de

- Requiere backhauling de todo el tráfico

- A menudo requiere la administración de dispositivos para capturar el estado del dispositivo del usuario final

Citrix Secure Private Access ayuda a evitar estos errores. Secure Private Access proporciona acceso solo en la capa de aplicación, lo que evita los ataques a nivel de red, no requiere backhauling, lo que proporciona una experiencia mucho mejor para el usuario final y proporciona a TI un conjunto de controles de seguridad que ofrecen a los empleados la opción de acceder a TI sancionado aplicaciones en cualquier dispositivo, independientemente de si está gestionado o BYO.

Consulte este vídeo para obtener más información:

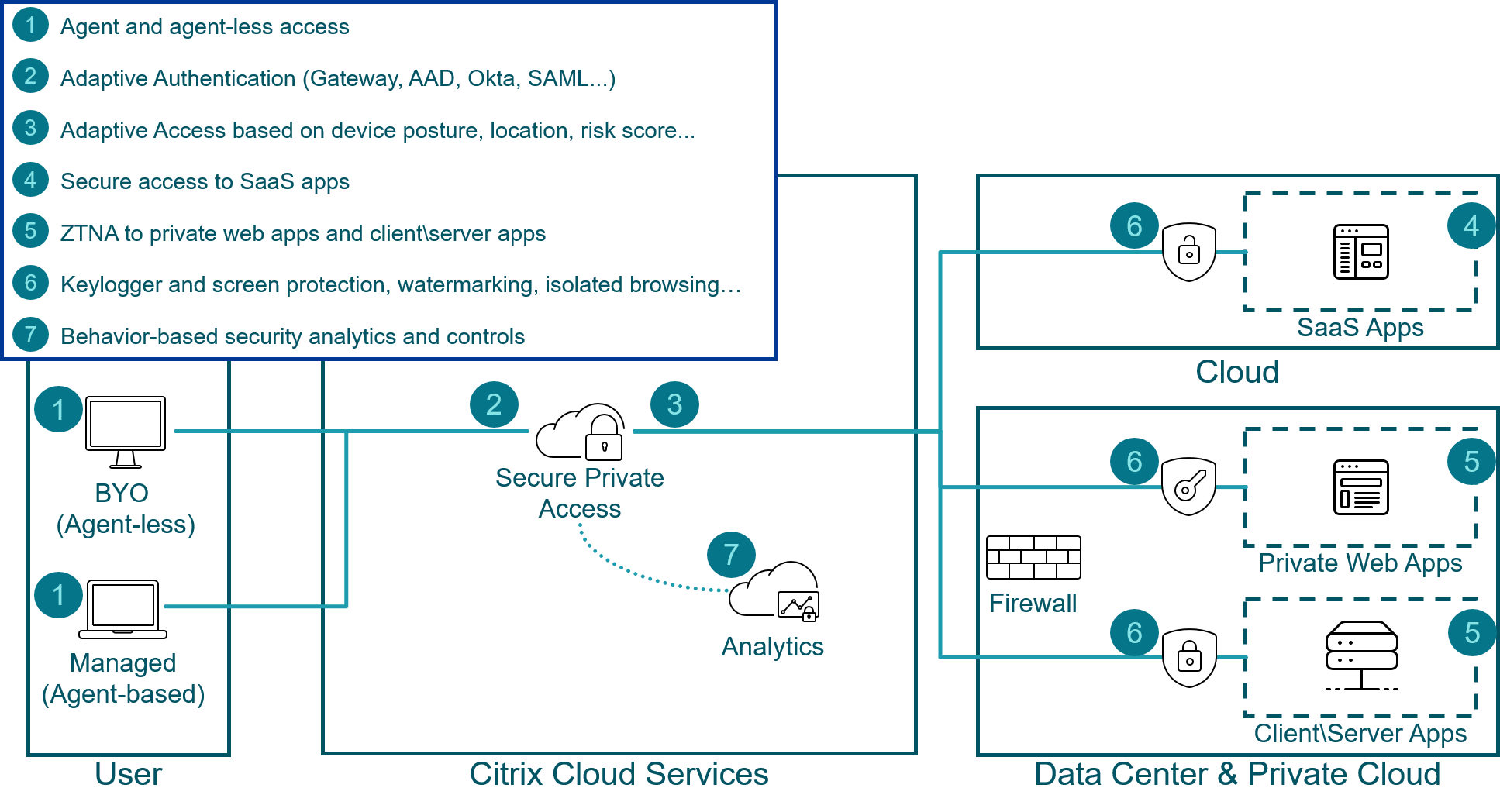

Arquitectura Conceptual

A un nivel superior, Citrix Secure Private Access permite a los usuarios conectarse de forma segura a aplicaciones SaaS públicas, aplicaciones web privadas y aplicaciones cliente/servidor.

Conceptualmente, al acceder a un recurso sancionado, Secure Private Access

- Determina si el punto final no tiene agente o está basado en agentes. Esto determina si el usuario puede acceder a un recurso y qué capacidades dentro de la aplicación tiene el usuario.

- Utiliza la autenticación adaptable para validar correctamente la identidad del usuario en varios proveedores de identidad (IdP).

- Proporciona acceso adaptable a los recursos autorizados. Utilizando criterios como la postura del dispositivo, el riesgo del usuario y la ubicación del usuario, Secure Private Access puede permitir el acceso total, denegar todo acceso o proporcionar acceso restringido.

- Establece una conexión de acceso de red de confianza cero (ZTNA) a aplicaciones web privadas y de cliente/servidor. Al utilizar una conexión solo saliente y retransmitir todo el tráfico a través del servicio Secure Private Access, el dispositivo de punto final de un usuario nunca está en contacto directo con la red segura.

- Aplica restricciones de sesión que limitan las capacidades del usuario. Las directivas de seguridad de sesión pueden incluir protecciones de captura de pantalla y registrador de pulsaciones, marcas de agua, navegación aislada y restricciones de impresión/descarga/portapapeles.

- Supervisa el comportamiento de los usuarios con el servicio Analytics for Security. El servicio Analytics crea un perfil de comportamiento del usuario e identifica las amenazas potenciales que se pueden mitigar automática o manualmente.

Las capacidades de Secure Private Access se pueden dividir en las siguientes categorías:

- Seguridad adaptable

- Acceso a la aplicación

- Seguridad del explorador web

- Análisis de comportamiento de usuarios y experiencias

Seguridad adaptable

Secure Private Access incorpora seguridad adaptable a los recursos locales y alojados en la nube. A menudo, el nivel de acceso de un usuario se concede en el inicio de sesión inicial. Con la seguridad adaptable, el perfil de riesgo de seguridad de un usuario se supervisa continuamente, lo que afecta a la configuración de seguridad. La seguridad adaptable influye en la forma en que los usuarios se autentican (autenticación adaptable) y en las capacidades que tienen los usuarios dentro de las aplicaciones (acceso adaptable). Y al integrar Single Sign-On, las directivas de seguridad adaptables se pueden aplicar sin problemas y, al mismo tiempo, simplificar la experiencia de autenticación del usuario.

Autenticación adaptable

La autenticación adaptable determina el flujo de autenticación correcto para la solicitud actual. La autenticación adaptable puede identificar la postura del dispositivo, la ubicación geográfica, el segmento de red y la pertenencia a la organización o departamento del Según la información obtenida, un administrador puede definir cómo quiere autenticar a los usuarios en sus aplicaciones autorizadas por TI. Esto permite a las organizaciones implementar el mismo marco de directivas de autenticación en todos los recursos, incluidas las aplicaciones SaaS públicas, las aplicaciones web privadas, las aplicaciones cliente/servidor privadas y los escritorios como servicio (DaaS).

Consulte este vídeo para obtener más información:

Las directivas de autenticación adaptable pueden incorporar fácilmente la lógica empresarial para crear una solución de autenticación más sólida. Esto podría incluir casos como:

- Interno frente a externo: los usuarios que se conectan desde ubicaciones internas desde dispositivos gestionados pueden autenticarse con un nombre de usuario y una contraseña. Los usuarios externos en dispositivos BYO necesitarían una autenticación multifactor que incorpore un token de contraseña de un solo uso basada en tiempo (TOTP).

- Empleado frente a contratista frente a socio: las organizaciones a menudo requieren diferentes flujos de autenticación en función de la identidad del usuario. Si es un empleado, debe autenticarse en Active Directory. Si el usuario es un contratista, utilice una cuenta personal de Gmail. Si el usuario es un socio, utilice una cuenta de Azure Active Directory administrada.

- Fusiones y adquisiciones: la autenticación adaptable puede ayudar a las organizaciones a superar los desafíos de autenticación asociados con una fusión o adquisición. La autenticación adaptable permite a los usuarios autenticarse con su proveedor de identidad previo a la fusión. La identidad previa a la fusión se puede utilizar para proporcionar a ZTNA acceso a los recursos autorizados de cualquiera de las organizaciones.

Acceso adaptable

Con el acceso adaptable, las organizaciones pueden ofrecer a los usuarios acceso total, sin acceso o acceso restringido a aplicaciones SaaS, web privada y cliente/servidor privadas.

Cuando un usuario intenta acceder a un recurso autorizado, el acceso adaptable determina cómo se alinea la solicitud actual con las condiciones definidas. Las afecciones pueden incluir una combinación de:

- Pertenencia de usuarios o grupos

- Tipo de dispositivo: móvil o de escritorio

- Ubicación GEO

- Ubicación de red

- Postura del dispositivo basada en análisis automatizados de puntos finales

Según los resultados de las condiciones, el acceso al recurso está permitido, denegado o restringido. El acceso restringido aplica directivas de seguridad a la sesión, que pueden incluir:

Consulte este vídeo para obtener más información:

- Explorador web preferido: Inhabilita el uso del explorador web local. Utiliza automáticamente Enterprise Browser o Remote Browser Isolation Service. Para obtener más información sobre las diferentes opciones del explorador web, consulte la sección Seguridad del explorador web.

- Protección de keylogger: un riesgo que debe mitigarse cuando los usuarios finales utilizan sus dispositivos personales para trabajar es el malware. El malware Keylogger intenta filtrar y recolectar información confidencial, como credenciales de usuario o información de identificación personal. La Protección del Registrador de Teclas evita que el malware en el dispositivo de punto final capture las pulsaciones Las pulsaciones de teclas se cifran antes de que puedan ser capturadas por el malware, lo que ayuda a proteger contra el robo de contraseñas, identidades de usuarios o información de tarjetas de crédito.

- Protección de captura de pantalla: la línea entre el uso personal y laboral en los dispositivos se ha difuminado, por lo que es común que los usuarios finales pasen de trabajar en una aplicación empresarial a un encuentro virtual con amigos o familiares en ese dispositivo. En estos casos, el uso compartido accidental de pantalla de datos confidenciales en la aplicación empresarial puede dar lugar a problemas significativos, especialmente para los usuarios finales de industrias altamente reguladas. La protección de captura de pantalla evita que el contenido de la pantalla de la aplicación protegida se comparta dentro de las herramientas de conferencia web, el software de captura de pantalla y el malware.

- Restringir el acceso al portapapeles: Inhabilita las operaciones de cortar/copiar/pegar entre la aplicación y el portapapeles del dispositivo de punto final.

- Restringir la impresión: Inhabilita la capacidad de imprimir desde el explorador de la aplicación.

- Restringir navegación: Inhabilita los botones del explorador Siguiente/Volver.

- Restringir descargas: Inhabilita la capacidad del usuario para descargar desde la aplicación SaaS.

- Mostrar marca de agua: Superpone una marca de agua basada en pantalla que muestra el nombre de usuario y la dirección IP del punto final. Si un usuario intenta imprimir o tomar una captura de pantalla, la marca de agua aparece como se muestra en la pantalla.

A continuación se ofrecen demostraciones de estas capacidades.

| Enlaces | ||

|---|---|---|

|

Ver demostración: Restricciones del explorador web - Próximamente vídeo | |

|

Ver demo: Protección de keylogger | |

|

Ver demostración: Protección para compartir pantalla | |

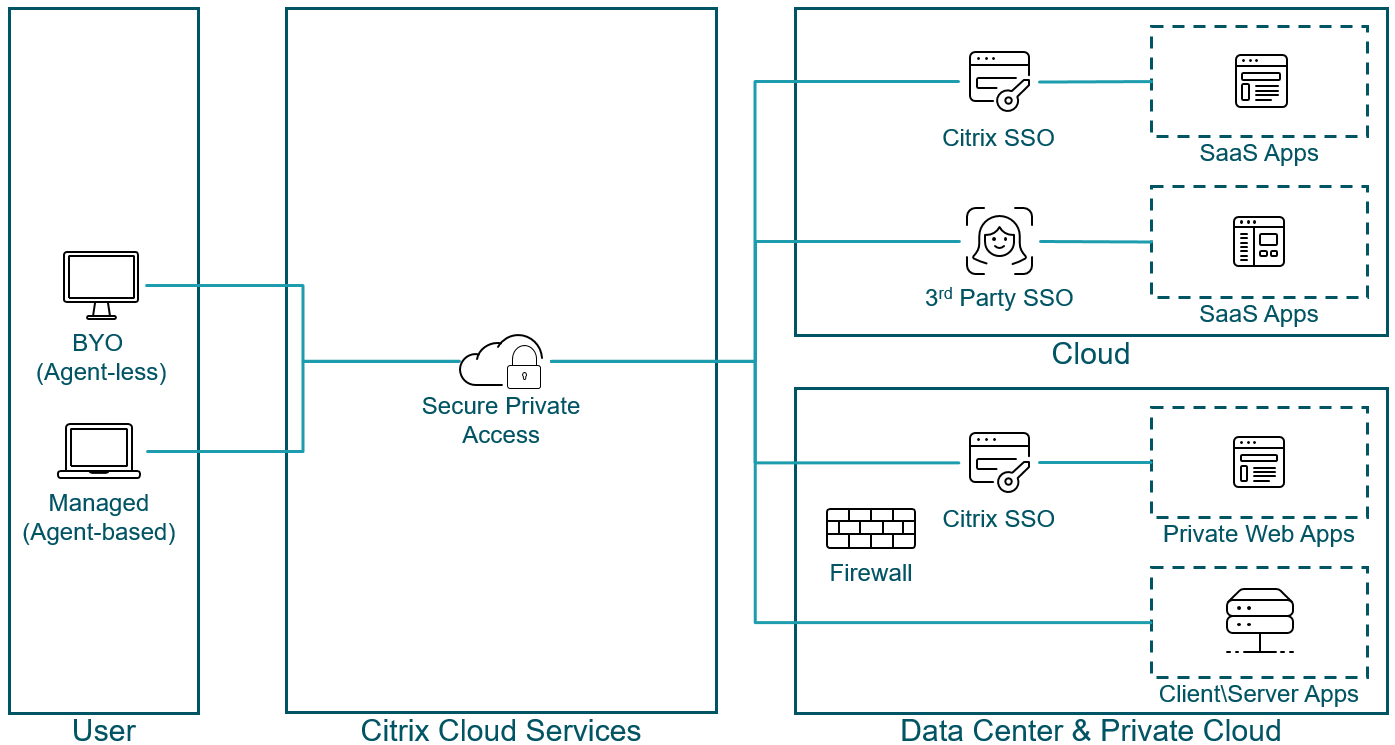

Single Sign-On

Con la autenticación adaptable, las organizaciones pueden proporcionar directivas de autenticación sólidas para ayudar a reducir el riesgo de que las cuentas de usuario se vean comprometidas Las capacidades de inicio de sesión único de Secure Private Access utilizan las mismas directivas de autenticación adaptables para todas las aplicaciones SaaS, web privada y cliente/servidor.

Un único conjunto de credenciales ayuda a las organizaciones a resolver algunos desafíos relacionados con la experiencia de los usuarios y los administradores:

- Los usuarios no tienen que recordar un nombre de usuario y una contraseña para cada aplicación

- Los usuarios no tienen que crear contraseñas complejas para cada aplicación

- Los usuarios no tienen que configurar/configurar claves/tokens de MFA para cada aplicación

- Los usuarios no tienen que iniciar una conexión VPN para acceder a una aplicación web interna

- Los administradores pueden inhabilitar el acceso a todas las aplicaciones inhabilitando la identidad principal del usuario

Una vez que el usuario se autentica con una identidad principal, la función de inicio de sesión único de Citrix Cloud utiliza aserciones SAML para cumplir automáticamente los desafíos de autenticación subsiguientes para SaaS y aplicaciones web. Hay más de 300 plantillas de SSO SAML disponibles para una configuración rápida para aplicaciones web y SaaS.

Es posible que algunas organizaciones ya se hayan estandarizado en un proveedor de SSO. Secure Private Access puede utilizar proveedores de SSO de terceros y, al mismo tiempo, aplicar directivas de acceso adaptables en las sesiones de los usuarios.

Para obtener información adicional sobre el inicio de sesión único, consulte los siguientes documentos:

| Enlaces | ||

|---|---|---|

|

Más información: SSO para aplicaciones SaaS | |

|

Más información: SSO para aplicaciones web privadas | |

|

Más información: Encadenamiento de IdP | |

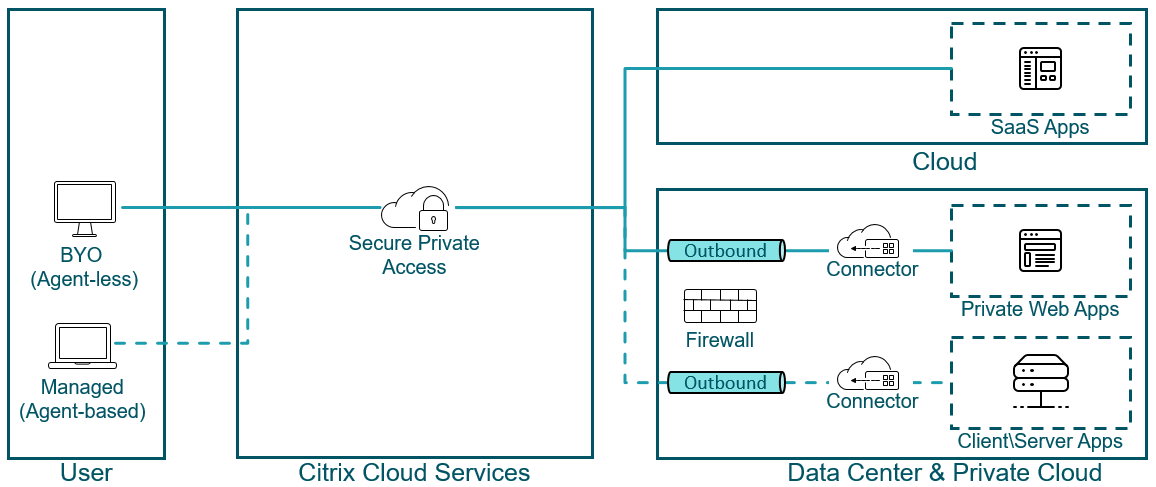

Acceso a la aplicación

Secure Private Access puede crear una conexión con aplicaciones web locales sin depender de una VPN. Esta conexión sin VPN utiliza un dispositivo Connector implementado localmente. El Connector Appliance crea un canal de control de salida para la suscripción a Citrix Cloud de la organización. Desde allí, Secure Private Access puede canalizar las conexiones a las aplicaciones web internas sin necesidad de una VPN.

Al acceder a aplicaciones SaaS y aplicaciones web privadas, Secure Private Access proporciona la conexión sin necesidad de un agente en el punto final. Sin embargo, al acceder a una aplicación cliente/servidor privada, el usuario debe tener un agente implementado en el dispositivo de punto final.

Para ver la experiencia del usuario al acceder a estos diferentes tipos de recursos desde Secure Private Access, consulte las siguientes demostraciones.

| Enlaces | ||

|---|---|---|

|

Ver demostración: Acceso privado a aplicaciones cliente/servidor | |

|

Ver demostración: Acceso privado a aplicaciones web | |

|

Ver demostración: Acceso público a aplicaciones SaaS | |

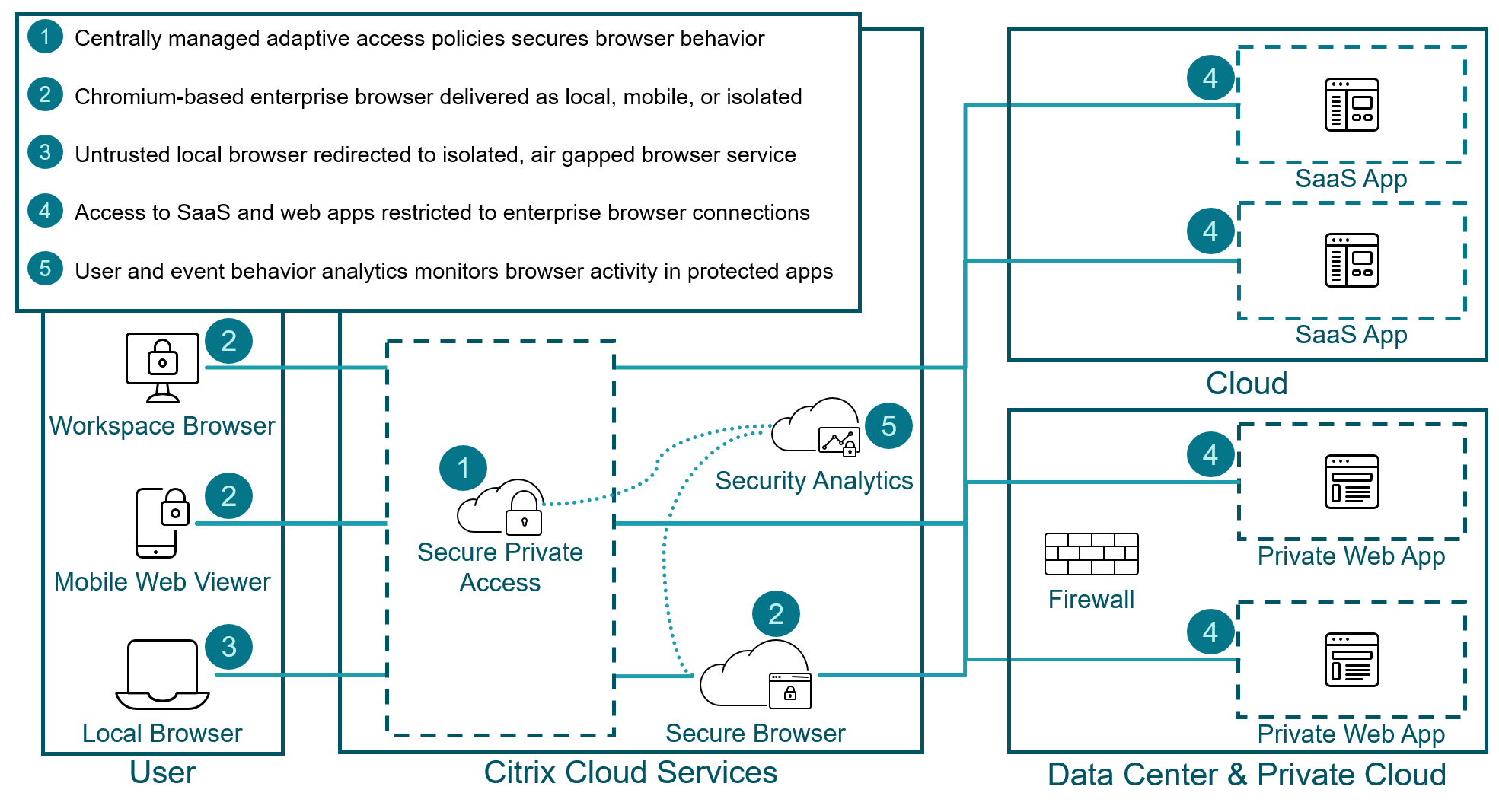

Seguridad del explorador web

Secure Private Access permite a los usuarios finales navegar por Internet de forma segura con un explorador web empresarial seguro y administrado centralmente. Cuando un usuario final lanza una aplicación web privada o SaaS, se toman varias decisiones de forma dinámica para decidir cuál es la mejor manera de ofrecer el mejor servicio a esta aplicación.

Secure Private Access ofrece las tres formas siguientes:

- Explorador web local: inicie la aplicación en el explorador web local tradicional no administrado del usuario.

- Enterprise Browser: Inicie la aplicación con Citrix Enterprise Browser (antes denominado Citrix Workspace Browser) en el dispositivo local. Enterprise Browser es un explorador web preparado para la empresa con restricciones de seguridad fáciles de aplicar y administradas de forma centralizada.

- Enterprise Browser aislado: Inicie la aplicación en una instancia de explorador web virtual remota y aislada con Citrix Remote Browser Isolation Service. El servicio utiliza Citrix Enterprise Browser y aplica las mismas restricciones de seguridad administradas de forma centralizada.

- Mobile Enterprise Browser: utiliza el visor web móvil para ofrecer un explorador web empresarial seguro en los dispositivos móviles. El visor web móvil utiliza Citrix Enterprise Browser y aplica las mismas restricciones de seguridad administradas de forma centralizada.

Explorador web local

El explorador web local es la forma en que la mayoría de los usuarios y las organizaciones ofrecen aplicaciones web privadas y SaaS a los usuarios. Este enfoque confía en que el usuario y el dispositivo no accedan a datos sensibles o confidenciales. Cuando se sigue una estrategia de confianza cero, el explorador web local no es una solución adecuada.

Enterprise Browser

Citrix Enterprise Browser es un explorador web empresarial, basado en Chrome, que se ejecuta en el dispositivo de punto final. Enterprise Browser crea un entorno aislado de seguridad para la sesión web. La ejecución local proporciona a los usuarios finales el mejor rendimiento para renderizar páginas web de aplicaciones web SaaS y privadas, ya que el explorador web se ve y actúa como el explorador web tradicional de un usuario.

El entorno limitado seguro protege al usuario final y a la empresa contra el malware, la degradación del rendimiento, la pérdida de datos y el comportamiento no deseado del usuario final. Con Enterprise Browser, las organizaciones pueden aplicar de forma centralizada directivas de acceso adaptables que limitan los registradores de tecleo, las capturas de pantalla, las operaciones del portapapeles y más.

Consulte este vídeo para obtener más información:

Citrix Enterprise Browser incorpora las siguientes funciones de seguridad de acceso adaptable:

- Protección contra el registro de tecleo

- Protección contra la captura de pantallas compartidas

- Marca de agua

- Restricciones de descarga

- Restricciones de impresión

- Restricciones de navegación

- Restricciones del Portapapeles

Isolated Enterprise Browser

Citrix Remote Browser Isolation Service es un explorador web empresarial aislado y alojado en la nube. El servicio Remote Browser Isolation aprovecha Citrix Enterprise Browser, excepto que se ejecuta en una sesión en la nube aislada, virtualizada y temporal. El servicio de explorador web alojado proporciona una forma segura de acceder a Internet y a las aplicaciones corporativas basadas en exploradores web. Crea un espacio de aire entre el explorador y los usuarios, dispositivos y redes, protegiéndolos de malware peligroso.

Consulte este vídeo para obtener más información:

Si se aplican directivas de acceso adaptable con restricciones de directivas vigentes, Remote Browser Isolation Service se utiliza automáticamente si el dispositivo de punto final del usuario no tiene una versión local de Citrix Enterprise Browser. Secure Browser se usa a menudo en situaciones en las que la aplicación Workspace no está instalada, como quioscos o dispositivos personales.

El servicio Citrix Remote Browser Isolation incorpora las siguientes capacidades de seguridad de acceso adaptativo:

- Aislado

- Marca de agua

- Restricciones de descarga

- Restricciones de impresión

- Restricciones de navegación

- Restricciones del Portapapeles

Mobile Enterprise Browser

En un dispositivo móvil, las ventajas de seguridad de Citrix Enterprise Browser se siguen aplicando con el visor web móvil. La misma configuración de la directiva de acceso adaptable se aplica a Citrix Enterprise Browser, pero el visor web móvil proporciona una interfaz táctil con la que los usuarios están familiarizados.

Consulte este vídeo para obtener más información:

El visor web móvil para la aplicación Workspace incorpora las siguientes funciones de seguridad de acceso adaptable:

- Marca de agua

- Restricciones de descarga

- Restricciones de impresión

- Restricciones de navegación

- Restricciones del Portapapeles

Análisis de comportamiento de usuarios y experiencias (UEBA)

Los administradores necesitan visibilidad de su entorno. La necesidad de conocer las posibles amenazas, el uso y el rendimiento. Secure Private Access envía información sobre el comportamiento de los usuarios al servicio de Analytics para ayudar a las organizaciones a proteger sus aplicaciones SaaS, aplicaciones web privadas y aplicaciones cliente-servidor.

Seguridad

Citrix Analytics for Security evalúa continuamente el comportamiento de los usuarios de Secure Private Access para detectar y resolver de forma proactiva las amenazas a la seguridad. Genera puntuaciones de riesgo de los usuarios individualizadas basadas en el comportamiento de los usuarios para descubrir a los posibles usuarios de alto riesgo

Analytics for Security detecta la actividad maliciosa de los usuarios y evita daños a la empresa con acciones de corrección prescriptivas y automatizadas. La puntuación de riesgo generada se puede utilizar en Secure Private Access para automatizar los controles de seguridad, como la marca de agua, inhabilitar el acceso al portapapeles y evitar descargas con directivas de Adaptive Access.

Los administradores pueden crear indicadores de riesgo personalizados con criterios como los siguientes:

- Hora de inicio de la aplicación

- Hora final de la aplicación

- Acción de impresión

- Acceso al portapapeles

- Acceso a URL

- Carga de datos

- Descarga de datos

A continuación se ofrecen demostraciones de estas capacidades.

| Enlaces | ||

|---|---|---|

|

Más información: Análisis para la seguridad | |

|

Más información: Identidad y comportamiento riesgoso del usuario | |

Uso

Usage Analytics proporciona información sobre los datos de uso básicos de Secure Private Access. Los administradores obtienen la visibilidad de cómo interactúan los usuarios con el SaaS y las aplicaciones web que se están utilizando en su organización.

Los datos de uso les ayudan a comprender la adopción y participación del usuario de un producto. Las siguientes métricas pueden ayudar a los administradores a determinar si las aplicaciones son útiles o si deberían estar programadas para su retirada.

- Número de usuarios únicos que utilizan SaaS y aplicaciones web

- Principales usuarios de aplicaciones web y SaaS

- Número de aplicaciones web y SaaS lanzadas

- Principales aplicaciones web y SaaS

- Principales dominios a los que acceden los usuarios

- Cantidad total de datos cargados y descargados entre usuarios, aplicaciones y dominios

Casos de uso

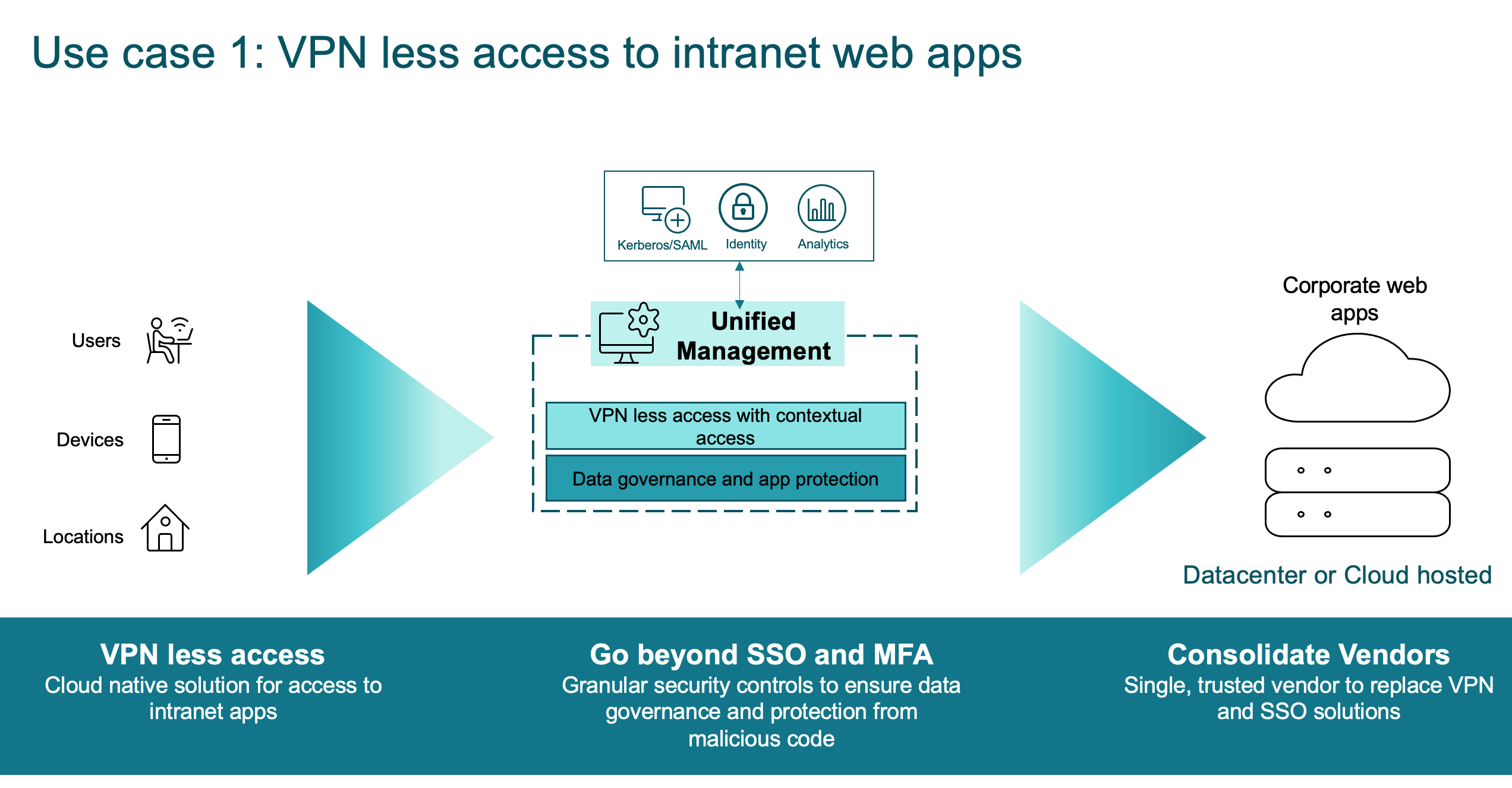

Acceso sin VPN

Citrix Secure Private Access complementa o reemplaza las soluciones VPN existentes por una solución Zero Trust que permite el acceso de los usuarios remotos sin una VPN. Esta solución resuelve muchos desafíos al proporcionar acceso a recursos internos para usuarios externos. Con Secure Private Access hay:

- No hay dispositivo de red que administrar, mantener y proteger, lo que reduce la expansión de los dispositivos

- No se requiere una dirección IP pública, ya que los servicios en la nube pueden contactar con los recursos internos a través de los dispositivos Connector

- No se requieren reglas de firewall, ya que el Connector Appliance establece conexiones salientes a los servicios basados en la nube (no se requiere comunicación entrante)

- En una implementación global, las organizaciones se dirigen o redirigen automáticamente al servicio Secure Private Access Service óptimo, lo que simplifica en gran medida cualquier configuración requerida por la organización.

- Sin cambios en la infraestructura del centro de datos subyacente.

Secure Private Access puede crear una conexión con aplicaciones web locales sin depender de una VPN. Esta conexión sin VPN utiliza un dispositivo Connector implementado localmente. El Connector Appliance crea un canal de control de salida para la suscripción a Citrix Cloud de la organización. Desde allí, Secure Private Access puede canalizar las conexiones a las aplicaciones web internas y, al mismo tiempo, proporcionar SSO. El acceso sin VPN no solo mejora la seguridad y la privacidad, sino que también mejora la experiencia del usuario final.

| Enlaces | ||

|---|---|---|

|

Ver demostración: ZTNA vs VPN - Experiencia de inicio de sesión | |

|

Ver demostración: ZTNA vs VPN - Escaneo de puertos | |

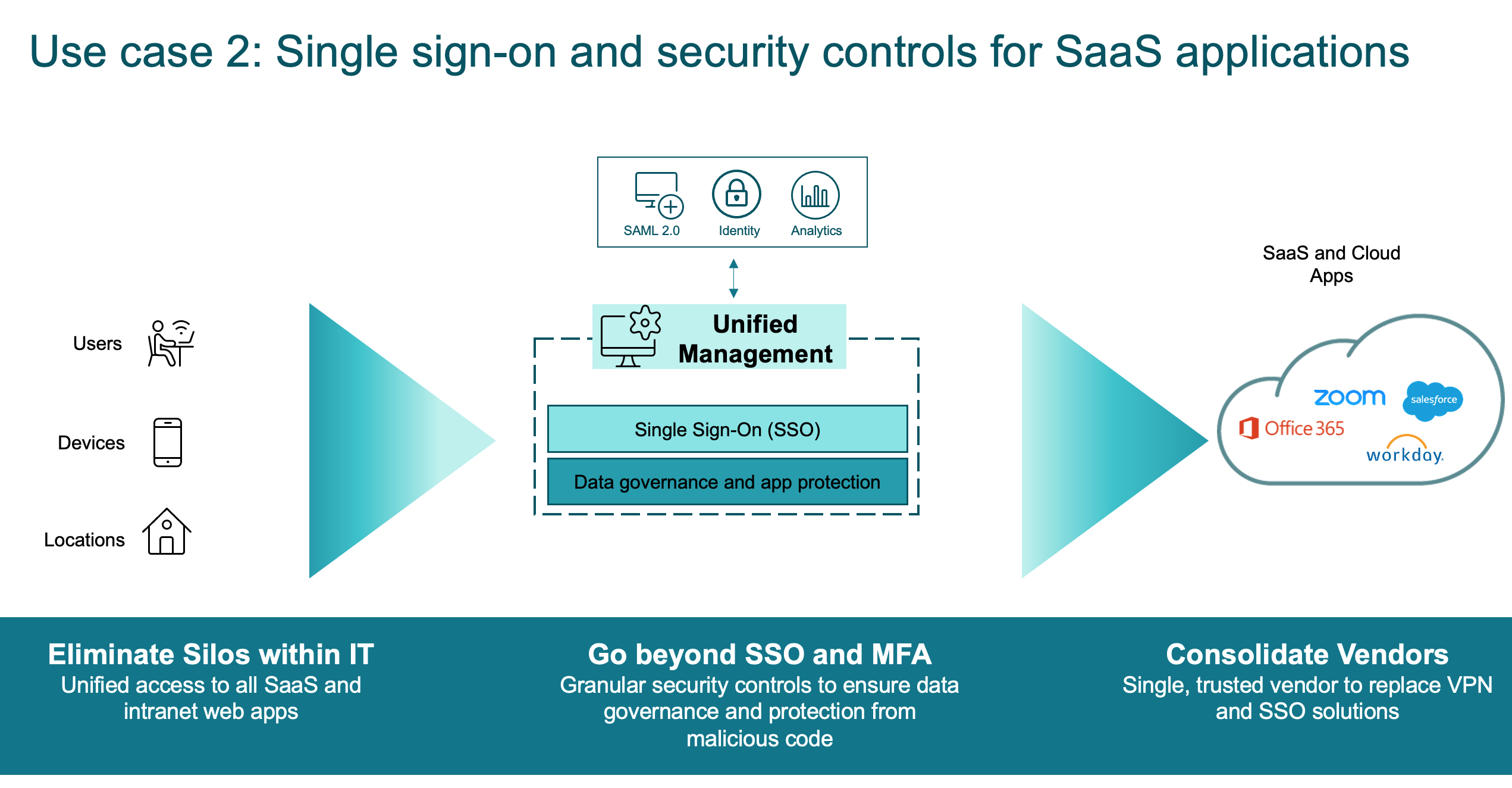

SSO y acceso adaptable para aplicaciones basadas en explorador web

Secure Private Access ofrece directivas de acceso adaptables y de inicio de sesión único para aplicaciones web y SaaS. Con la autenticación adaptable, las organizaciones pueden adaptar su flujo de autenticación para alinearlo con la empresa. La autenticación adaptable protege la inversión existente en el ecosistema de identidades de una organización y facilita su migración a la nube sin necesidad de una actualización masiva de “quitar y reemplazar”.

Aunque una aplicación SaaS autorizada se considera segura, el contenido de la aplicación SaaS en realidad puede ser peligroso, lo que constituye un riesgo para la seguridad. Las directivas de acceso adaptables proporcionan a TI una forma de hacer cumplir las directivas de seguridad en las aplicaciones web y SaaS que proporcionan a los empleados. Estas directivas protegen los datos almacenados en estas aplicaciones aplicando los siguientes controles:

- Marca de agua

- Restringir la navegación

- Restringir descargas

- Restringir el registro de teclas

- Restringir la captura

- Restringir impresión

Más trabajadores remotos significan más reuniones remotas y conferencias web a través de varias aplicaciones. Estas reuniones suelen requerir que los empleados compartan su pantalla, lo que abre la posibilidad de exponer datos confidenciales por error. Las restricciones de captura de pantalla y keylogger ayudan a proteger contra el malware de dispositivos de punto final y los errores del usuario. Si los usuarios comparten accidentalmente datos financieros en una conferencia web, los asistentes solo ven una pantalla en blanco. Esta protección también se aplica a las herramientas de recorte más comunes, herramientas de impresión de pantalla, captura de pantalla y herramientas de grabación.

El aislamiento del explorador para el tráfico de Internet protege a los usuarios finales y las empresas de las amenazas basadas en la web. Con Enterprise Browser y Remote Browser Isolation Service, los administradores tienen la opción de acceder a los sitios en un explorador web local basado en Chrome, una instancia de Enterprise Browser aislada y alojada en la nube. Con el servicio, los posibles ataques están contenidos en la nube. La ejecución Secure Browser destruye la instancia virtualizada de Enterprise Browser después de usarla. Cuando se inicia una nueva sesión, el usuario recibe una nueva instancia de Enterprise Browser. Las directivas controlan funciones como “Copiar y pegar” para que ningún archivo o datos pueda llegar a la red corporativa.

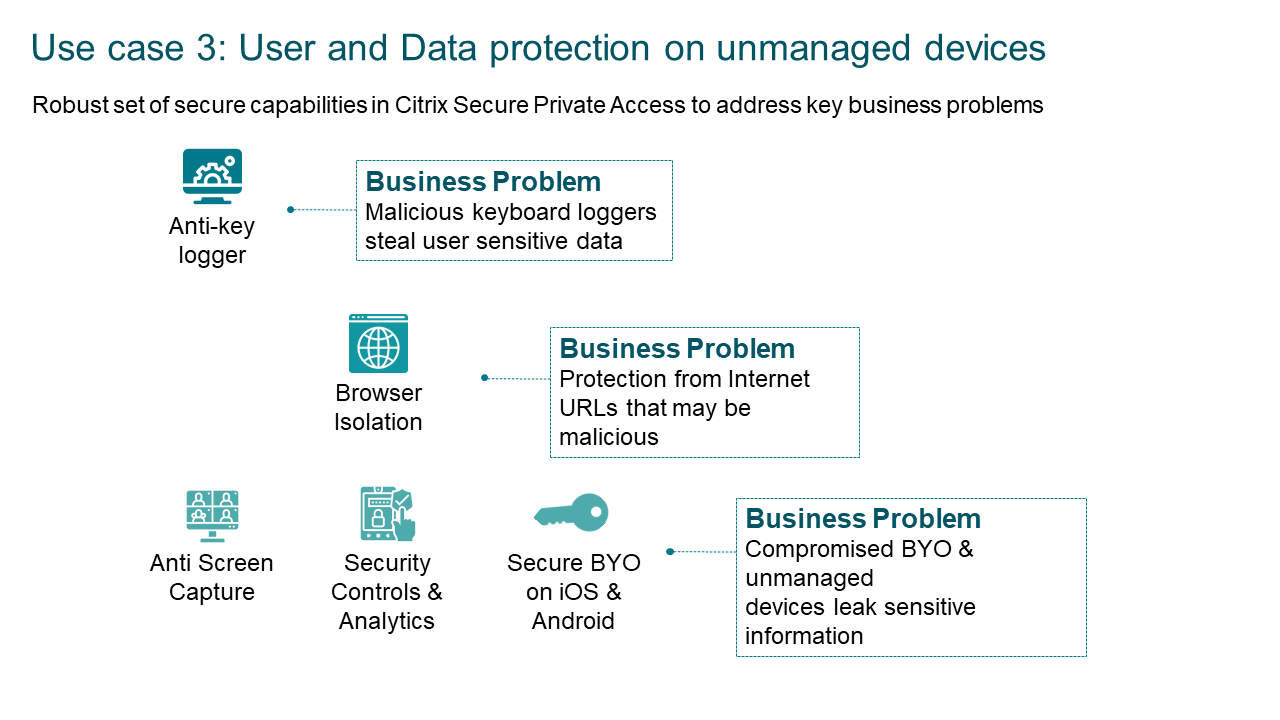

Protección de datos corporativos y de usuarios en BYO y dispositivos de punto final no administrados

Mediante el uso de directivas de acceso y autenticación adaptables, Secure Private Access brinda a los administradores la capacidad de proteger a sus organizaciones contra la pérdida de datos y el robo de credenciales. Las directivas de acceso y autenticación adaptables son aún más críticas cuando los empleados utilizan dispositivos personales para acceder a los recursos corporativos.

Las directivas de acceso adaptables pueden habilitar las funciones de protección de captura de pantalla y keylogger La función protege a los empleados de malware inactivo que captura la pantalla o los keyloggers que pueden capturar contraseñas o información personal.

Las protecciones de captura de pantalla y keylogger funcionan controlando el acceso a llamadas API específicas del sistema operativo subyacente necesarias para capturar pantallas o pulsaciones de teclado. Estas directivas pueden proteger incluso contra las herramientas de hackers más personalizadas y diseñadas específicamente. Ayuda a proteger cualquier aplicación virtual o web que los empleados usen en los cuadros de diálogo de autenticación y Citrix Secure Private Access (lo que evita la filtración de contraseñas).

La función de protección de keylogger y captura de pantalla hace que el texto introducido por el usuario sea indescifrable al cifrarlo antes de que una herramienta de registro de teclas pueda acceder a él. Un keylogger instalado en el extremo del cliente leyendo los datos capturaría caracteres ininteligibles en lugar de las pulsaciones de teclas que el usuario está escribiendo.

Más casos de uso

| Enlaces | ||

|---|---|---|

|

Leer más: Resumen técnico: Acceso privado seguro: casos de uso | |