Servicio de autenticación federada

El Servicio de autenticación federada (Federated Authentication Service) de Citrix es un componente con privilegios diseñado para integrarlo con el Servicio de Certificados de Active Directory. Emite certificados para los usuarios de forma dinámica, lo que les permite iniciar sesiones en un entorno de Active Directory como si tuvieran una tarjeta inteligente. FAS permite a StoreFront usar una gama más amplia de opciones de autenticación, tales como aserciones SAML (Security Assertion Markup Language). SAML se usa normalmente como alternativa a las cuentas de usuario tradicionales de Windows en Internet.

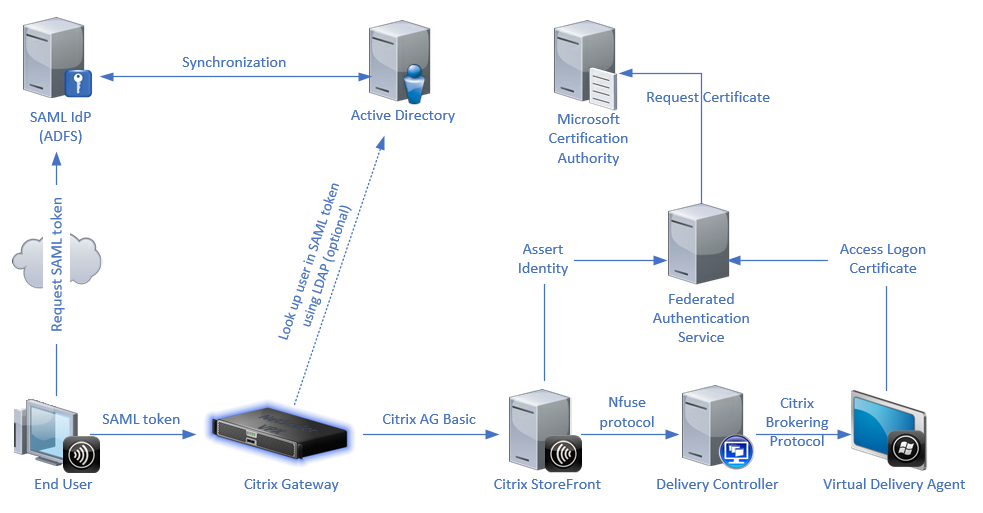

En el siguiente diagrama se muestra la integración de FAS con una entidad de certificación para proporcionar servicios a StoreFront y a los agentes Virtual Delivery Agent (VDA) de XenApp y XenDesktop.

Los servidores StoreFront de confianza contactan con el servicio de autenticación federada (Federated Authentication Service, FAS) a medida que los usuarios solicitan acceso a los entornos Citrix. El servicio FAS concede un tíquet que permite que una sola de sesión de XenApp o XenDesktop se autentique con un certificado para esa sesión. Cuando un agente VDA debe autenticar a un usuario, se conecta a FAS y canjea el tíquet. Solo el servicio FAS tiene acceso a la clave privada del certificado del usuario. El VDA envía cada operación de firma y descifrado que necesita con el certificado al servicio FAS.

Requisitos

El Servicio de autenticación federada se admite en servidores Windows (Windows Server 2008 R2 o una versión posterior).

- Citrix recomienda la instalación de FAS en un servidor que no tenga ningún otro componente de Citrix.

- El servidor de Windows debe ser seguro. Tiene acceso a un certificado de autoridad de registro y a la clave privada correspondiente. El servidor usa estos accesos para emitir el certificado a los usuarios del dominio. Una vez emitidos, el servidor también tiene acceso a los certificados de usuario y a las claves privadas.

- El servicio FAS PowerShell SDK requiere que Windows PowerShell de 64 bits esté instalado en el servidor FAS.

- Para emitir certificados de usuario, se necesita una entidad de certificación como Microsoft Enterprise o cualquier otra entidad de certificación validada en el programa Citrix Ready.

-

Para las entidades de certificación que no sean Microsoft, asegúrese de lo siguiente:

- La entidad de certificación (CA) está registrada en Active Directory como servicio de inscripción.

- El certificado de CA se encuentra en el almacén NTAuth del controlador de dominio. Para obtener más información, consulte Cómo importar certificados de entidades de certificación (CA) de terceros al almacén de Enterprise NTAuth.

En el sitio de XenApp o XenDesktop:

- Los Delivery Controllers deben ser de la versión 7.15 como mínimo.

- Los VDA deben ser de la versión 7.15 como mínimo. Asegúrese de aplicar la configuración de directiva de grupo de FAS a los VDA antes de crear el catálogo de máquinas. Para obtener más información, consulte Configurar la directiva de grupo.

- El servidor StoreFront debe ser cómo mínimo de la versión 3.12 (XenApp y XenDesktop 7.15 ISO admiten la versión 3.12 de StoreFront).

Al planificar la implementación de este servicio, revise la sección Consideraciones de seguridad.

Referencias:

- Servicios de certificados de Active Directory

- Configuración de Windows para el inicio de sesión con certificados

https://support.citrix.com/article/CTX206156

Secuencia de instalación y configuración

- Instalar el Servicio de autenticación federada

- Habilitar el plug-in del Servicio de autenticación federada en los servidores StoreFront

- Configurar la directiva de grupo

- Use la consola de administración del Servicio de autenticación federada para: (a) Implementar las plantillas suministradas, (b) Configurar entidades de certificación y (c) Autorizar al Servicio de autenticación federada a usar su entidad de certificación.

- Configurar reglas de usuario

Instalar el Servicio de autenticación federada

Por motivos de seguridad, Citrix recomienda instalar FAS en un servidor dedicado, del mismo modo que el controlador de dominio o la entidad de certificación. FAS se puede instalar con el botón Servicio de autenticación federada en la pantalla de presentación que se autoejecuta cuando se abre la imagen ISO.

En este proceso, se instalan los siguientes componentes:

- Servicio de autenticación federada

- Cmdlets del complemento de PowerShell para configurar de forma remota el servicio de autenticación federada

- Consola de administración del Servicio de autenticación federada

- Plantillas de directiva de grupo del Servicio de autenticación federada (CitrixFederatedAuthenticationService.admx/adml)

- Archivos de plantilla de certificado para una configuración simple de las entidades de certificación

- Contadores de rendimiento y registros de eventos

Habilitar el plug-in del Servicio de autenticación federada en un almacén de StoreFront

Para habilitar la integración del Servicio de autenticación federada en un almacén de StoreFront, ejecute los siguientes cmdlets de PowerShell con una cuenta de administrador. Si tiene más de un almacén, o si el almacén tiene otro nombre, la ruta indicada aquí puede ser distinta de la suya.

```

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

<!--NeedCopy--> ```

Para dejar de usar el servicio FAS, use el siguiente script de PowerShell:

```

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "standardClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider ""

<!--NeedCopy--> ```

Configurar el Delivery Controller

Para usar FAS, configure el Delivery Controller de XenApp o XenDesktop para que confíe en los servidores StoreFront que pueden conectarse a él: ejecute el cmdlet de PowerShell Set-BrokerSite -TrustRequestsSentToTheXmlServicePort $true.

Configurar la directiva de grupo

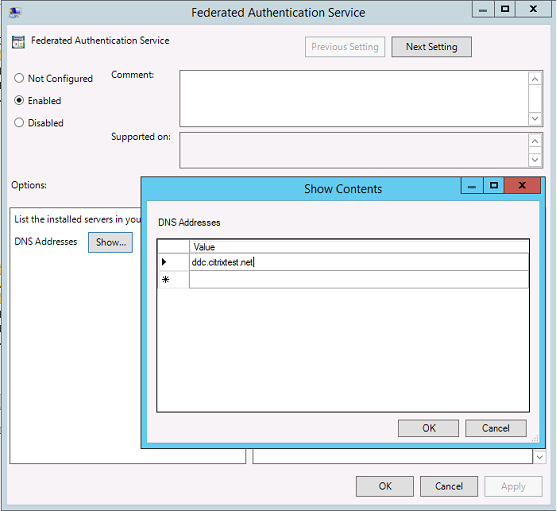

Después de instalar FAS, especifique las direcciones DNS completas de los servidores del servicio FAS en Directiva de grupo mediante las plantillas de directiva de grupo suministradas en la instalación.

Importante: Compruebe que los servidores StoreFront que solicitan tíquets y los VDA que canjean los tíquets tienen una configuración idéntica de direcciones DNS, incluida la numeración automática de los servidores que aplica el objeto de directiva de grupo.

En los siguientes ejemplos, se configura una sola directiva en el nivel de dominio que se aplica a todas las máquinas. Sin embargo, FAS funciona siempre que los servidores de StoreFront, los VDA y la máquina que ejecuta la consola de administración de FAS vean la misma lista de direcciones DNS. El objeto de directiva de grupo agrega un número de índice a cada entrada, que también debe coincidir si se usa más de un objeto.

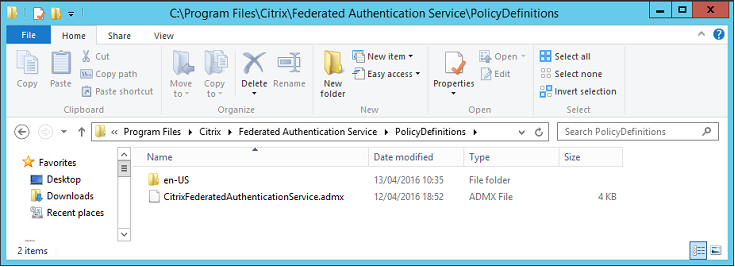

Paso 1. En el servidor donde instaló el servicio FAS, busque el archivo C:\Archivos de programa\Citrix\Federated Authentication Service\PolicyDefinitions\CitrixFederatedAuthenticationService.admx y la carpeta en-US.

Paso 2. Copie los archivos y la carpeta en el controlador de dominio y colóquelos en la unidad C:\Windows\PolicyDefinitions y en la subcarpeta en-US.

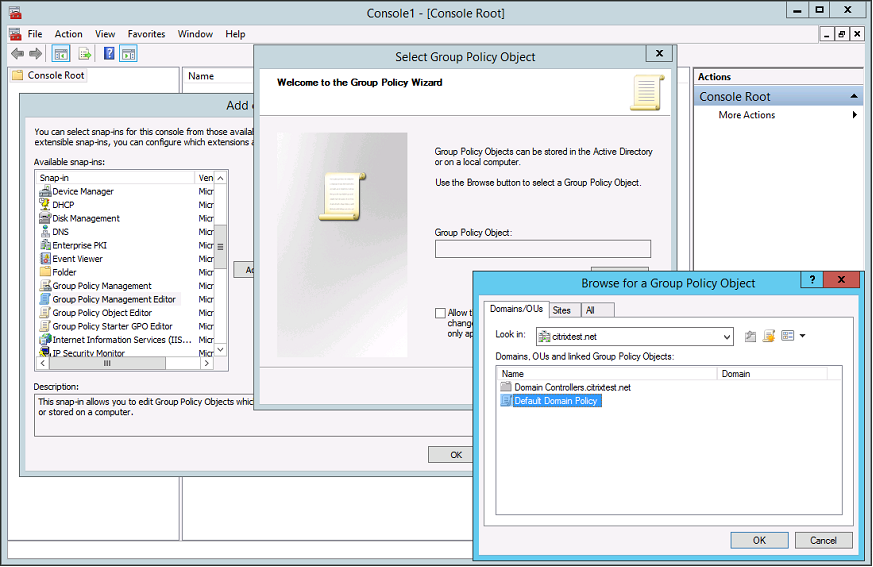

Paso 3. Ejecute Microsoft Management Console (mmc.exe desde la línea de comandos). En la barra de menús, seleccione Archivo > Agregar o quitar complemento. Agregue el Editor de administración de directivas de grupo.

Cuando se le solicite un objeto de directiva de grupo, seleccione Examinar y, a continuación, seleccione Directiva predeterminada de dominio. También puede crear y seleccionar un objeto de directiva adecuado para el entorno, mediante las herramientas de su elección. La directiva debe aplicarse a todas las máquinas que ejecutan el software de Citrix afectado (VDA, servidores de StoreFront, herramientas de administración).

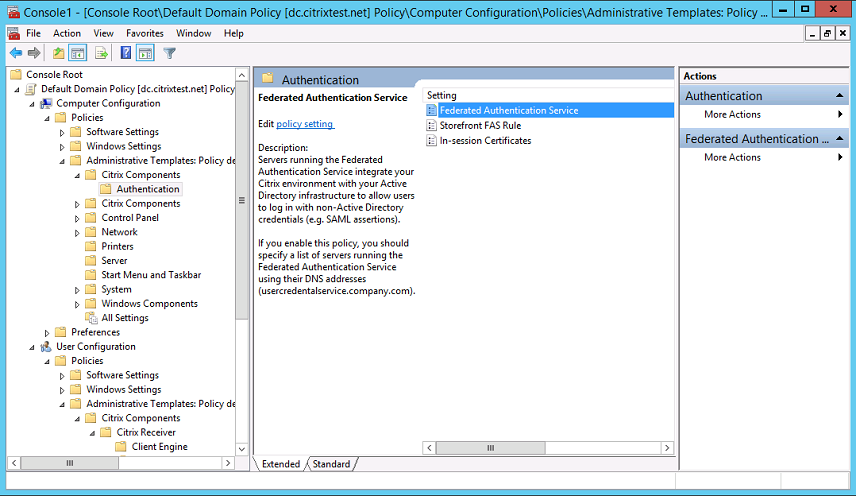

Paso 4. Vaya a la directiva de Servicio de autenticación federada (Federated Authentication Service) en Configuración del equipo/Directivas/Plantillas administrativas/Componentes de Citrix/Autenticación.

Paso 5. Abra la directiva Federated Authentication Service y seleccione Habilitada. Esta opción le permite seleccionar el botón Mostrar con el que puede configurar las direcciones DNS de servidores del servicio FAS.

Paso 6. Escriba las direcciones DNS de los servidores que alojan el Servicio de autenticación federada.

Recuerde: Si introduce más de una dirección, el orden de la lista, incluidas las entradas en blanco o sin usar, debe ser coherente entre los servidores de StoreFront y los VDA.

Paso 7. Haga clic en Aceptar para salir del asistente de directivas de grupo y aplicar los cambios de la directiva de grupo. Es posible que tenga que reiniciar las máquinas (o ejecutar gpupdate /force desde la línea de comandos) para que el cambio surta efecto.

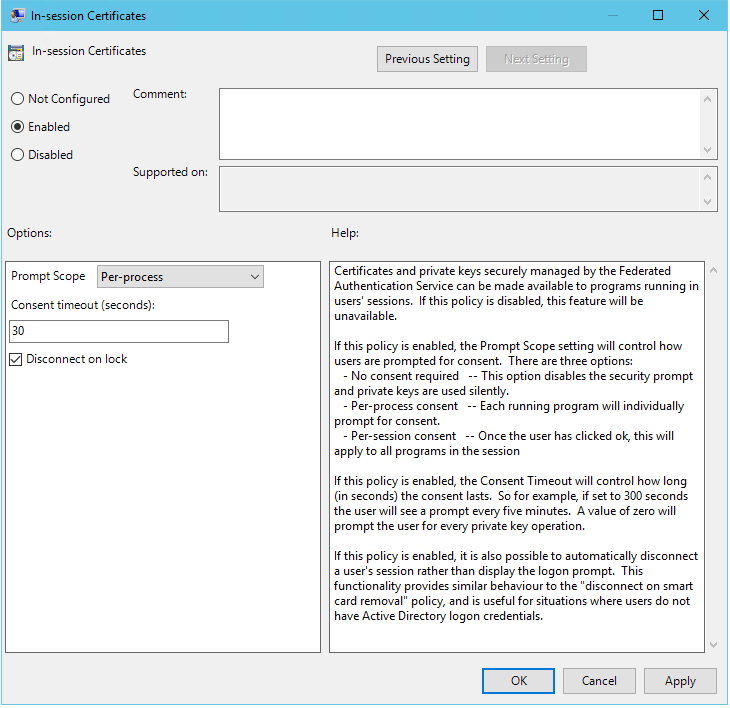

Habilitar la funcionalidad de certificados en la sesión y desconexión por bloqueo

Funcionalidad de certificados en la sesión

La plantilla de directiva de grupo incluye la posibilidad de configurar el sistema para usar certificados en la sesión. Esto coloca los certificados en el almacén de certificados personal del usuario después del inicio de sesión para el uso de aplicaciones. Por ejemplo, si necesita usar autenticación TLS en los servidores web dentro de la sesión de VDA, Internet Explorer puede usar el certificado. De forma predeterminada, los VDA no permitirán el acceso a los certificados después de iniciar la sesión.

Desconexión por bloqueo

Si esta directiva está habilitada, la sesión del usuario se desconecta automáticamente cuando este bloquea la pantalla. Este comportamiento es similar al de la directiva “desconexión por extracción de tarjeta inteligente” y es útil cuando los usuarios no tienen credenciales de inicio de sesión de Active Directory.

Nota:

La directiva de desconexión por bloqueo se aplica a todas las sesiones del VDA.

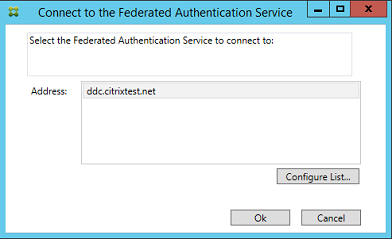

Usar la consola de administración de los Servicios de autenticación federada

La consola de administración del Servicio de autenticación federada se instala como parte del servicio de autenticación federada. Se coloca el icono Citrix Federated Authentication Service en el menú Inicio.

La consola intenta encontrar automáticamente los servidores del servicio FAS del entorno mediante la configuración de directiva de grupo. Si este proceso falla, consulte la sección Configurar la directiva de grupo.

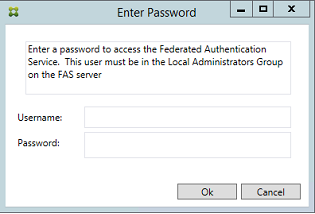

Si la cuenta de usuario no es miembro del grupo Administradores en el equipo que ejecuta el Servicio de autenticación federada, se le pedirá que introduzca las credenciales.

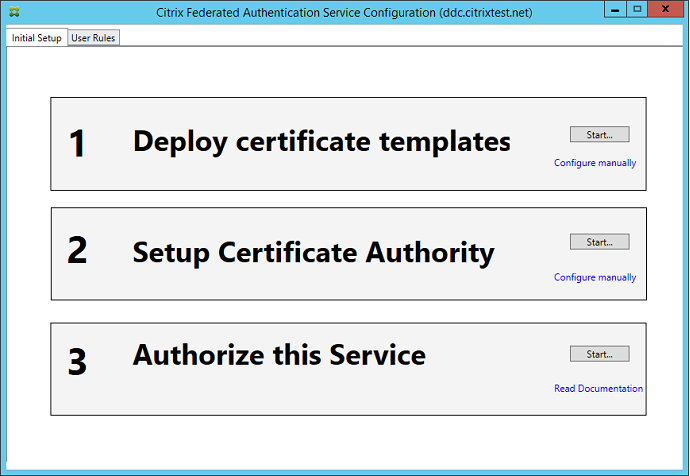

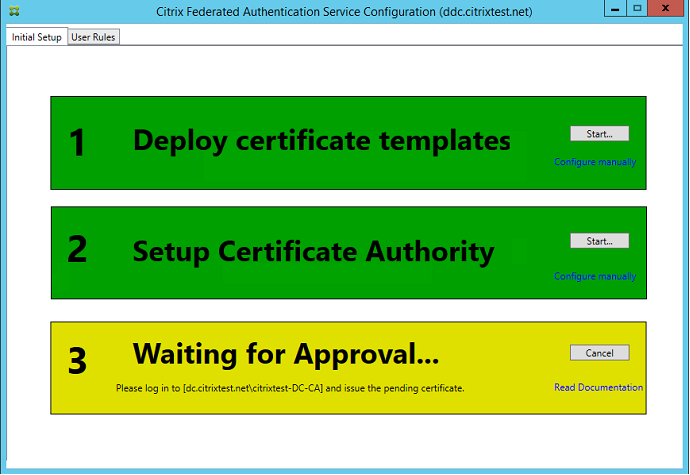

La primera vez que utilice la consola de administración, le guiará a través de un proceso de tres pasos que consiste en lo siguiente:

- Implementar plantillas de certificado.

- Configurar la entidad de certificación.

- Autorizar al Servicio de autenticación federada a utilizar la entidad de certificación.

Puede utilizar las herramientas de configuración del sistema operativo para completar algunos de los pasos manualmente.

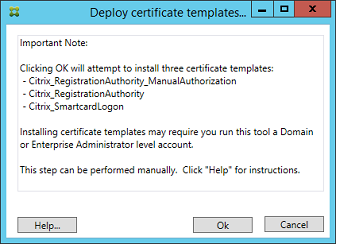

Implementar plantillas de certificado

Para evitar problemas de interoperabilidad con otros programas de software, el Servicio de autenticación federada proporciona tres plantillas de certificado de Citrix para su propio uso.

- Citrix_RegistrationAuthority_ManualAuthorization

- Citrix_RegistrationAuthority

- Citrix_SmartcardLogon

Estas plantillas deben registrarse en Active Directory. Si la consola no puede encontrarlas, se pueden instalar con la herramienta Implementar plantillas de certificado. Esta herramienta debe ejecutarse con una cuenta que tenga permisos para administrar el bosque de AD de su empresa.

La configuración de las plantillas se encuentra en los archivos XML con la extensión .certificatetemplate. Estos archivos se instalan con el Servicio de autenticación federada en:

C:\Archivos de programa\Citrix\Federated Authentication Service\CertificateTemplates

Si no dispone de permiso para instalar estos archivos de plantilla, déselas al administrador de Active Directory.

Para instalar manualmente las plantillas, pueden usar los siguientes comandos de PowerShell:

```

$template = [System.IO.File]::ReadAllBytes("$Pwd\Citrix_SmartcardLogon.certificatetemplate")

$CertEnrol = New-Object -ComObject X509Enrollment.CX509EnrollmentPolicyWebService

$CertEnrol.InitializeImport($template)

$comtemplate = $CertEnrol.GetTemplates().ItemByIndex(0)

$writabletemplate = New-Object -ComObject X509Enrollment.CX509CertificateTemplateADWritable

$writabletemplate.Initialize($comtemplate)

$writabletemplate.Commit(1, $NULL)

<!--NeedCopy--> ```

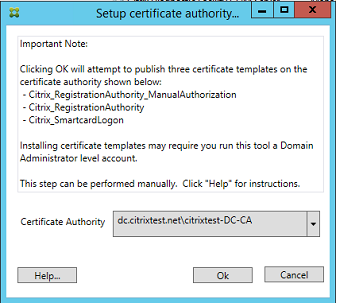

Configurar los Servicios de certificados de Active Directory

Después de instalar las plantillas de certificado de Citrix, debe publicarlas en uno o varios servidores de entidad de certificación. Consulte la documentación de Microsoft acerca de cómo implementar Servicios de certificados de Active Directory.

Si las plantillas no se publican en, al menos, un servidor, la herramienta Setup certificate authority solicita publicarlas. Debe ejecutar esta herramienta como un usuario que tenga permisos para administrar la entidad de certificación.

(También se pueden publicar plantillas de certificado mediante la consola de Entidad de certificación de Microsoft.)

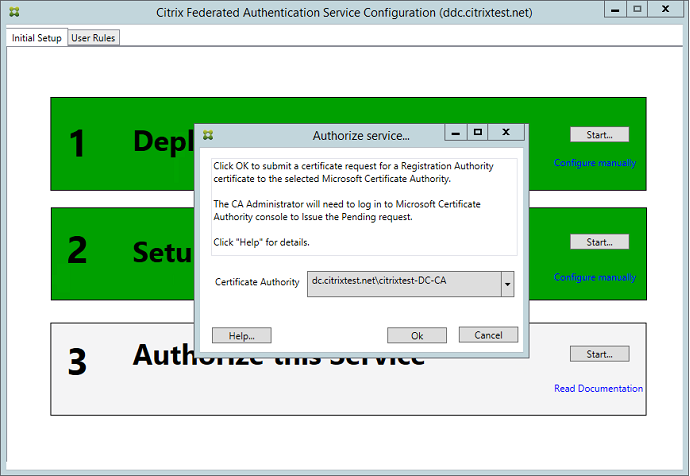

Autorizar el Servicio de autenticación federada

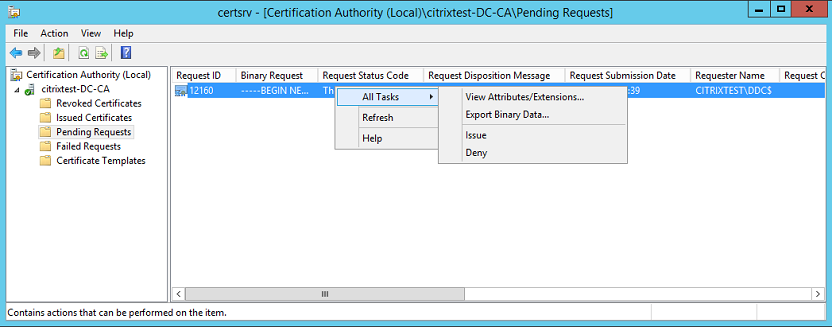

El paso final de configuración en la consola inicia la autorización del Servicio de autenticación federada. La consola de administración usa la plantilla Citrix_RegistrationAuthority_ManualAuthorization para generar una solicitud de certificado. A continuación, envía la solicitud a una de las entidades de certificación que publican esa plantilla.

Después de enviarse la solicitud, se muestra en la lista de Solicitudes pendientes de la consola de la entidad de certificación de Microsoft. El administrador de la entidad de certificación debe elegir entre Emitir o Rechazar la solicitud antes de que la configuración del servicio de autenticación federada pueda continuar. La solicitud de autorización se muestra como Solicitud pendiente desde la cuenta de máquina de FAS.

Haga clic con el botón secundario en Todas las tareas y, a continuación, seleccione Emitir o Rechazar la solicitud de certificado. La consola de administración del Servicio de autenticación federada detecta automáticamente cuando se completa el proceso. Este paso puede tardar unos minutos.

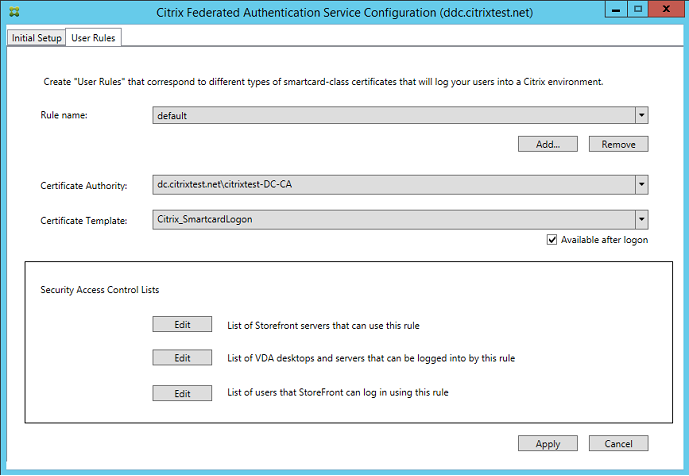

Configurar reglas de usuario

Una regla de usuario autoriza la emisión de certificados para el inicio de sesión en los VDA y uso dentro de sesiones, según lo indique StoreFront. Cada regla especifica lo siguiente:

- Servidores StoreFront en los que se confía para solicitar certificados.

- Conjunto de usuarios para los que puede solicitar los certificados.

- Conjunto de máquinas VDA que pueden utilizar los certificados.

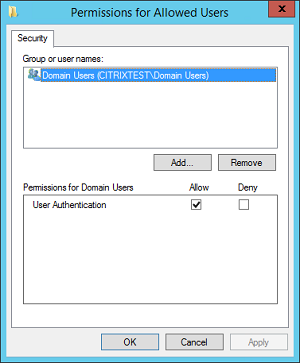

El administrador debe definir la regla predeterminada para completar la configuración del Servicio de autenticación federada. Para definir la regla predeterminada, vaya a la ficha User Rules de la consola de administración de FAS, seleccione una entidad de certificación donde esté publicada la plantilla Citrix_SmartcardLogon y modifique la lista de servidores StoreFront. La lista de VDA incluye de forma predeterminada los Equipos del dominio y la lista de usuario incluye de forma predeterminada los Usuarios del dominio, pero esto puede cambiarse si estos valores predeterminados no son los adecuados.

Campos:

Certificate Authority and Certificate Template: La plantilla de certificado y la entidad de certificación que se usan para emitir certificados de usuario. Debe ser la plantilla Citrix_SmartcardLogon, o una copia modificada de ella, en una de las entidades de certificación donde esté publicada esta plantilla.

El servicio FAS admite varias entidades de certificación para la conmutación por error y el equilibrio de carga, y esto es configurable mediante comandos de PowerShell. Del mismo modo, se pueden configurar opciones de generación de certificados más avanzadas mediante la línea de comandos y los archivos de configuración. Consulte las secciones PowerShell y Módulos de seguridad de hardware.

In-Session Certificates: La casilla Available after logon controla si un certificado puede usarse también como certificado de la sesión. Si la casilla no está marcada, el certificado se usa solo para el inicio de sesión o la reconexión y el usuario no tendrá acceso al certificado después de autenticarse.

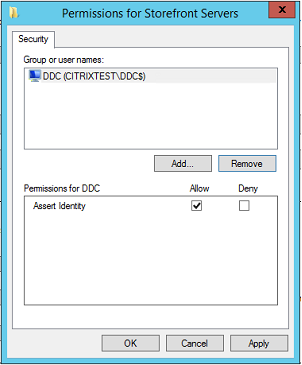

List of StoreFront servers that can use this rule: La lista de máquinas de servidor StoreFront de confianza que están autorizadas para solicitar certificados para el inicio de sesión o la reconexión de usuarios. Este parámetro es fundamental para la seguridad y es necesario configurarlo muy cuidadosamente.

List of VDA desktops and servers that can be logged into by this rule: La lista de las máquinas VDA donde los usuarios pueden iniciar sesiones mediante el sistema del Servicio de autenticación federada.

List of users that StoreFront can log in using this rule: Lista de los usuarios para los que se pueden emitir certificados a través del Servicio de autenticación federada.

Uso avanzado

Puede crear otras reglas para hacer referencia a diferentes plantillas de certificado y entidades de certificado, y configurarlas para que tengan propiedades y permisos diferentes. Puede configurar estas reglas para usarlas con distintos servidores de StoreFront. Puede configurar los servidores de StoreFront para que soliciten la regla personalizada indicando el nombre de esta. Puede hacerlo desde las opciones de configuración de directivas de grupo.

De forma predeterminada, StoreFront solicita la regla predeterminada default al contactar con el Servicio de autenticación federada. Esto se puede cambiar mediante las opciones de configuración de la directiva de grupo.

Para crear una plantilla de certificado, cree un duplicado de la plantilla Citrix_SmartcardLogon en la consola de la entidad de certificación de Microsoft, cámbiele el nombre (por ejemplo, Citrix_SmartcardLogon2) y modifíquela según sea necesario. Cree una regla de usuario haciendo clic en Add para que haga referencia a la nueva plantilla de certificado.

Consideraciones sobre la actualización

- Todos los parámetros de servidor del Servicio de autenticación federada se conservan cuando se realiza una actualización en contexto.

- Actualice el Servicio de autenticación federada mediante el instalador de producto completo de XenApp y XenDesktop.

- Antes de actualizar el Servicio de autenticación federada de 7.15 LTSR a 7.15 LTSR CU2 (o una CU más reciente admitida), actualice el Controller y los VDA (y otros componentes principales) a la versión requerida.

- La consola del Servicio de autenticación federada debe estar cerrada antes de actualizar el Servicio de autenticación federada.

- Al menos un servidor del Servicio de autenticación federada debe estar disponible en todo momento. Si un servidor de StoreFront habilitado para el Servicio de autenticación federada no puede establecer contacto con ningún servidor, los usuarios no podrán iniciar sesión ni iniciar aplicaciones.

Consideraciones sobre seguridad

El Servicio de autenticación federada (FAS) tiene un certificado de autorización de registro que le permite emitir certificados de forma autónoma para los usuarios del dominio. Es muy importante desarrollar e implementar una directiva de seguridad para proteger los servidores del servicio FAS y restringir sus permisos.

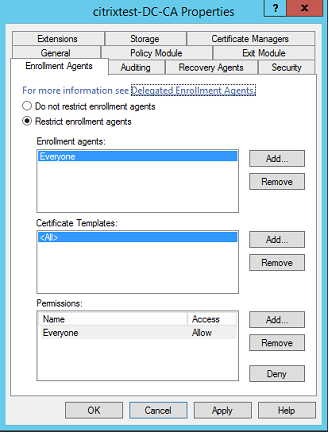

Agentes de inscripción delegada

El servicio FAS emite certificados de usuario y, así, actúa como agente de inscripción. La entidad de certificación de Microsoft controla las plantillas que puede usar el servidor FAS. También determina los usuarios para los que el servidor FAS puede emitir certificados.

Citrix recomienda configurar estas opciones de modo que el Servicio de autenticación federada solo pueda emitir certificados para los usuarios apropiados. Por ejemplo, es una buena práctica impedir que el Servicio de autenticación federada emita certificados para los usuarios incluidos en un grupo de Administración o de Usuarios protegidos.

Configurar una lista de control de acceso

Como se describe en la sección Configurar roles de usuario, debe configurar una lista de servidores StoreFront con la confianza necesaria para la aserción de identidades de usuario de cara al Servicio de autenticación federada cuando se emiten certificados. Del mismo modo, puede restringir para qué usuarios se pueden emitir certificados y en qué máquinas VDA se pueden autenticar. Este paso es adicional a las funciones de seguridad estándar de la entidad de certificación o de Active Directory.

Parámetros de firewall

Todas las comunicaciones con los servidores de FAS usan conexiones de red de Windows Communication Foundation (WCF) a través del puerto 80 mediante autenticación mutua con Kerberos.

Supervisar el registro de eventos

El Servicio de autenticación federada y el VDA escriben información en el registro de eventos de Windows. Este registro se puede utilizar para ver información de supervisión y auditoría. En la sección Registros de eventos, se ofrece una lista de las entradas del Registro de eventos que pueden generarse.

Módulo de seguridad de hardware

Todas las claves privadas, incluidas las de los certificados de usuario emitidos por el Servicio de autenticación federada, se almacenan como claves privadas no exportables con la cuenta de Servicio de red. El Servicio de autenticación federada admite el uso de un módulo de seguridad de hardware de cifrado, si su directiva de seguridad así lo requiere.

La configuración criptográfica de bajo nivel está disponible en el archivo FederatedAuthenticationService.exe.config. Estos parámetros se aplican cuando las claves privadas se crean por primera vez. Por lo tanto, se pueden usar parámetros diferentes para las claves privadas de autoridad de registro (por ejemplo, 4096 bits, protegido por TPM) y de los certificados de usuario en tiempo de ejecución.

| Parámetro | Descripción |

|---|---|

| ProviderLegacyCsp | Cuando tiene el valor True, FAS usará CryptoAPI (CAPI) de Microsoft. De lo contrario, FAS usará la API Cryptography Next Generation (CNG) de Microsoft. |

| ProviderName | Nombre del proveedor de CAPI o CNG que se va a usar. |

| ProviderType | Se refiere a Microsoft KeyContainerPermissionAccessEntry.ProviderType Property PROV_RSA_AES 24. Debe ser siempre 24 a menos que esté usando un HSM con CAPI y el proveedor de HSM especifique otra cosa. |

| KeyProtection | Controla la marca “Exportable” de las claves privadas. También permite el uso del almacenamiento de claves TPM (Trusted Platform Module), si lo admite el hardware. |

| KeyLength | Longitud de clave para las claves privadas de RSA. Los valores admitidos son 1024, 2048 y 4096 (predeterminado: 2048). |

SDK de PowerShell

Aunque la consola de administración del Servicio de autenticación federada es adecuada para implementaciones simples, la interfaz de PowerShell ofrece opciones más avanzadas. Cuando use opciones que no estén disponibles en la consola, Citrix recomienda utilizar solo PowerShell para la configuración.

El siguiente comando agrega los cmdlets de PowerShell:

Add-PSSnapin Citrix.Authentication.FederatedAuthenticationService.V1

Use Get-Help <nombre del cmdlet> para ver la ayuda de uso de los cmdlet. La siguiente tabla muestra algunos comandos donde * representa un verbo estándar de PowerShell (tales como New, Get, Set, Remove).

| Comandos | Descripción general |

|---|---|

| *-FasServer | Muestra y reconfigura los servidores del servicio FAS en el entorno actual. |

| *-FasAuthorizationCertificate | Administra el certificado de autoridad de registro. |

| *-FasCertificateDefinition | Controla los parámetros que usa el servicio FAS para generar certificados. |

| *-FasRule | Administra las reglas de usuario configuradas en el Servicio de autenticación federada. |

| *-FasUserCertificate | Muestra y administra certificados almacenados en caché por el Servicio de autenticación federada. |

Se pueden usar cmdlets de PowerShell de forma remota especificando la dirección de un servidor del servicio FAS.

También puede descargar un archivo zip que contiene todos los archivos de ayuda de cmdlets de PowerShell para FAS; consulte el artículo PowerShell SDK.

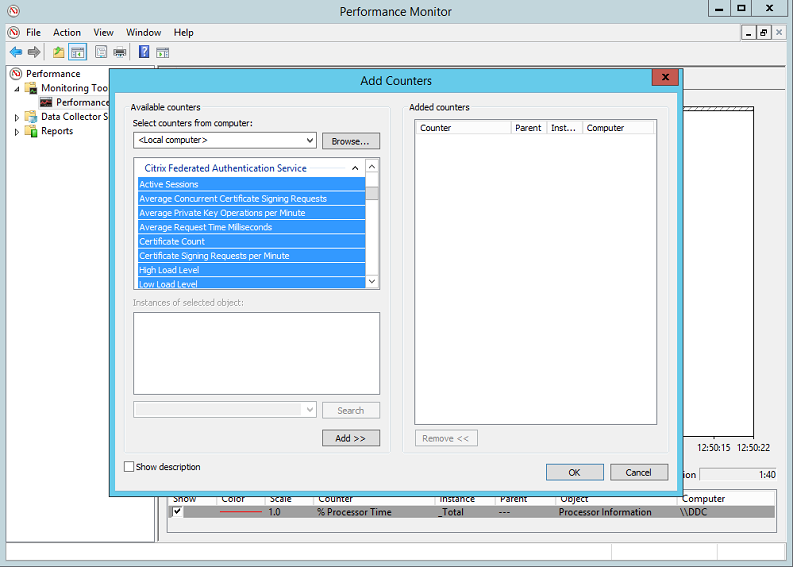

Contadores de rendimiento

El Servicio de autenticación federada incluye un conjunto de contadores de rendimiento para el rastreo de la carga.

En la siguiente tabla se muestran los contadores disponibles. La mayoría de estos contadores muestran la media calculada cada cinco minutos.

| Nombre | Descripción |

|---|---|

| Sesiones activas | Cantidad de conexiones con rastreo del Servicio de autenticación federada. |

| Concurrent CSRs (Solicitudes de firma de certificado simultáneas) | Cantidad de solicitudes de certificado procesadas al mismo tiempo. |

| Private Key ops (Operaciones de clave privada) | Cantidad de operaciones de clave privada realizadas por minuto. |

| Request time (Tiempo de la solicitud) | Tiempo tomado para generar y firmar un certificado. |

| Certificate Count (Recuento de certificados) | Cantidad de certificados en caché en el Servicio de autenticación federada. |

| CSR per minute (CSR por minuto) | Cantidad de solicitudes de certificados (CSR) procesadas por minuto. |

| Low/Medium/High (Baja, media o alta) | Estimaciones de la carga que el Servicio de autenticación federada puede aceptar en términos de “Solicitudes de certificado (CSR) por minuto”. Si se supera el umbral de “Carga alta” el lanzamiento de sesiones puede fallar. |

Registros de eventos

En las siguientes tablas se enumeran las entradas de registro de eventos generadas por el Servicio de autenticación federada.

Eventos de administración

[Origen del evento: Citrix.Authentication.FederatedAuthenticationService]

FAS registra estos eventos en respuesta a los cambios de configuración en el servidor de FAS.

| Códigos de registros |

|---|

| [S001] ACCESS DENIED: User [{0}] is not a member of Administrators group |

| [S002] ACCESS DENIED: User [{0}] is not an Administrator of Role [{1}] |

| [S003] Administrator [{0}] setting Maintenance Mode to [{1}] |

| [S004] Administrator [{0}] enrolling with CA [{1}] templates [{2} and {3}] |

| [S005] Administrator [{0}] de-authorizing CA [{1}] |

| [S006] Administrator [{0}] creating new Certificate Definition [{1}] |

| [S007] Administrator [{0}] updating Certificate Definition [{1}] |

| [S008] Administrator [{0}] deleting Certificate Definition [{1}] |

| [S009] Administrator [{0}] creating new Role [{1}] |

| [S010] Administrator [{0}] updating Role [{1}] |

| [S011] Administrator [{0}] deleting Role [{1}] |

| [S012] Administrator [{0}] creating certificate [upn: {0} sid: {1} role: {2}][Certificate Definition: {3}] |

| [S013] Administrator [{0}] deleting certificates [upn: {0} role: {1} Certificate Definition: {2}] |

| Códigos de registros |

|---|

| [S401] Performing configuration upgrade – [From version {0}][to version {1}] |

| [S402] ERROR: The Citrix Federated Authentication Service must be run as Network Service [currently running as: {0}] |

Creación de aserciones de identidad [Servicio de autenticación federada]

Estos sucesos se registran durante el tiempo de ejecución en el servidor del Servicio de autenticación federada cuando un servidor de confianza realiza una aserción de un inicio de sesión de usuario.

| Códigos de registros |

|---|

| [S101] Server [{0}] is not authorized to assert identities in role [{1}] |

| [S102] Server [{0}] failed to assert UPN [{1}] (Exception: {2}{3}) |

| [S103] Server [{0}] requested UPN [{1}] SID {2}, but lookup returned SID {3} |

| [S104] Server [{0}] failed to assert UPN [{1}] (UPN not allowed by role [{2}]) |

| [S105] Server [{0}] issued identity assertion [upn: {0}, role {1}, Security Context: [{2}] |

| [S120] Issuing certificate to [upn: {0} role: {1} Security Context: [{2}]] |

| [S121] Issuing certificate to [upn: {0} role: {1}] on behalf of account {2} |

| [S122] Advertencia: El servidor está sobrecargado [upn: {0} rol: {1}][Solicitudes por minuto {2}]. |

Actuando como usuario de confianza [Servicio de autenticación federada]

Estos sucesos se registran durante el tiempo de ejecución en el servidor del Servicio de autenticación federada cuando un VDA inicia la sesión de un usuario.

| Códigos de registros |

|---|

| [S201] Relying party [{0}] does not have access to a password. |

| [S202] Relying party [{0}] does not have access to a certificate. |

| [S203] Relying party [{0}] does not have access to the Logon CSP |

| [S204] Relying party [{0}] accessing the Logon CSP [Operation: {1}] |

| [S205] Calling account [{0}] is not a relying party in role [{1}] |

| [S206] Calling account [{0}] is not a relying party |

| [S207] Relying party [{0}] asserting identity [upn: {1}] in role: [{2}] |

| [S208] Private Key operation failed [Operation: {0}][upn: {1} role: {2} certificateDefinition {3}][Error {4} {5}]. |

Servidor de certificados de sesión [Servicio de autenticación federada]

Estos sucesos se registran en el servidor del Servicio de autenticación federada cuando un usuario utiliza un certificado de sesión.

| Códigos de registros |

|---|

| [S301] Access Denied: User [{0}] does not have access to a Virtual Smart Card |

| [S302] User [{0}] requested unknown Virtual Smart Card [thumbprint: {1}] |

| [S303] User [{0}] does not match Virtual Smart Card [upn: {1}] |

| [S304] User [{1}] running program [{2}] on computer [{3}] using Virtual Smart Card [upn: {4} role: {5}] for private key operation: [{6}] |

| [S305] Private Key operation failed [Operation: {0}][upn: {1} role: {2} containerName {3}][Error {4} {5}]. |

Inicio de sesión [VDA]

[Origen del evento: Citrix.Authentication.IdentityAssertion]

Estos sucesos se registran en el VDA durante la fase de inicio de sesión.

| Códigos de registros |

|---|

| [S101] Identity Assertion Logon failed. Unrecognised Federated Authentication Service [id: {0}] |

| [S102] Identity Assertion Logon failed. Could not lookup SID for {0} [Exception: {1}{2}] |

| [S103] Identity Assertion Logon failed. User {0} has SID {1}, expected SID {2} |

| [S104] Identity Assertion Logon failed. Failed to connect to Federated Authentication Service: {0} [Error: {1} {2}] |

| [S105] Identity Assertion Logon. Logging in [Username: {0}][Domain: {1}] |

| [S106] Identity Assertion Logon. Logging in [Certificate: {0}] |

| [S107] Identity Assertion Logon failed. [Exception: {1}{2}] |

| [S108] Identity Assertion Subsystem. ACCESS_DENIED [Caller: {0}] |

Certificados de sesión [VDA]

Estos sucesos se registran en el VDA cuando un usuario intenta usar un certificado de sesión.

| Códigos de registros |

|---|

| [S201] Virtual Smart Card Authorized [User: {0}][PID: {1} Name:{2}][Certificate {3}] |

| [S202] Virtual Smart Card Subsystem. No smart cards available in session {0} |

| [S203] Virtual Smart Card Subsystem. Access Denied [caller: {0}, session {1}, expected: {2}] |

| [S204] Virtual Smart Card Subsystem. Smart card support disabled. |

Códigos de solicitud y generación de certificados [Servicio de autenticación federada]

[Origen del evento: Citrix.TrustFabric]

Estos eventos de bajo nivel se registran cuando el Servicio de autenticación federada realiza operaciones criptográficas de bajo nivel.

| Códigos de registros |

|---|

| [S0001]TrustArea::TrustArea: Installed certificate chain |

| [S0002]TrustArea::Join: Callback has authorized an untrusted certificate |

| [S0003]TrustArea::Join: Joining to a trusted server |

| [S0004]TrustArea::Maintain: Renewed certificate |

| [S0005]TrustArea::Maintain: Retrieved new certificate chain |

| [S0006]TrustArea::Export: Exporting private key |

| [S0007]TrustArea::Import: Importing Trust Area |

| [S0008]TrustArea::Leave: Leaving Trust Area |

| [S0009]TrustArea::SecurityDescriptor: Setting Security Descriptor |

| [S0010]CertificateVerification: Installing new trusted certificate |

| [S0011]CertificateVerification: Uninstalling expired trusted certificate |

| [S0012]TrustFabricHttpClient: Attempting single sign-on to {0} |

| [S0013]TrustFabricHttpClient: Explicit credentials entered for {0} |

| [S0014]Pkcs10Request::Create: Created PKCS10 request |

| [S0015]Pkcs10Request::Renew: Created PKCS10 request |

| [S0016]PrivateKey::Create |

| [S0017]PrivateKey::Delete |

| [S0018]TrustArea::TrustArea: Waiting for Approval |

| [S0019]TrustArea::Join: Delayed Join |

| [S0020]TrustArea::Join: Delayed Join |

| [S0021]TrustArea::Maintain: Installed certificate chain |

| Códigos de registros |

|---|

| [S0101]TrustAreaServer::Create root certificate |

| [S0102]TrustAreaServer::Subordinate: Join succeeded |

| [S0103]TrustAreaServer::PeerJoin: Join succeeded |

| [S0104]MicrosoftCertificateAuthority::GetCredentials: Authorized to use {0} |

| [S0104]MicrosoftCertificateAuthority::SubmitCertificateRequest Error {0} |

| [S0105]MicrosoftCertificateAuthority::SubmitCertificateRequest Issued cert {0} |

| [S0106]MicrosoftCertificateAuthority::PublishCRL: Published CRL |

| [S0107]MicrosoftCertificateAuthority::ReissueCertificate Error {0} |

| [S0108]MicrosoftCertificateAuthority::ReissueCertificate Issued Cert {0} |

| [S0109]MicrosoftCertificateAuthority::CompleteCertificateRequest - Still waiting for approval |

| [S0110]MicrosoftCertificateAuthority::CompleteCertificateRequest - Pending certificate refused |

| [S0111]MicrosoftCertificateAuthority::CompleteCertificateRequest Issued certificate |

| [S0112]MicrosoftCertificateAuthority::SubmitCertificateRequest - Waiting for approval |

| [S0120]NativeCertificateAuthority::SubmitCertificateRequest Issued cert {0} |

| [S0121]NativeCertificateAuthority::SubmitCertificateRequest Error |

| [S0122]NativeCertificateAuthority::RootCARollover New root certificate |

| [S0123]NativeCertificateAuthority::ReissueCertificate New certificate |

| [S0124]NativeCertificateAuthority::RevokeCertificate |

| [S0125]NativeCertificateAuthority::PublishCRL |

Información relacionada

- Las implementaciones más comunes del servicio FAS se resumen en el artículo Información general de las arquitecturas del Servicio de autenticación federada.

- En el artículo Administrar y configurar el Servicio de autenticación federada, se indican otros artículos de procedimientos.

En este artículo

- Requisitos

- Secuencia de instalación y configuración

- Instalar el Servicio de autenticación federada

- Habilitar el plug-in del Servicio de autenticación federada en un almacén de StoreFront

- Configurar el Delivery Controller

- Configurar la directiva de grupo

- Usar la consola de administración de los Servicios de autenticación federada

- Implementar plantillas de certificado

- Configurar los Servicios de certificados de Active Directory

- Autorizar el Servicio de autenticación federada

- Configurar reglas de usuario

- Consideraciones sobre la actualización

- Consideraciones sobre seguridad

- SDK de PowerShell

- Contadores de rendimiento

- Registros de eventos

- Información relacionada