Configuration de l’authentification unique SAML

Pour fournir des fonctionnalités d’authentification unique aux applications hébergées sur le fournisseur de services, vous pouvez configurer l’authentification unique SAML sur le SP SAML.

Configuration de l’authentification unique SAML à l’aide de l’interface de ligne de commande

-

Configurez le profil SSO SAML.

Exemple

Dans la commande suivante, Exemple est le serveur virtuel d’équilibrage de charge doté d’un lien Web depuis le portail SharePoint. NSSP.Example.com est le serveur virtuel de gestion du trafic qui équilibrent la charge du serveur SharePoint.

add tm samlSSOProfile tm-saml-sso -samlSigningCertName nssp -assertionConsumerServiceURL "https://nssp2.example.com/cgi/samlauth" -relaystateRule "\\"https://nssp2.example.com/samlsso.html\\"" -sendPassword ON -samlIssuerName nssp.example.com <!--NeedCopy--> -

Associez le profil SSO SAML à l’action de trafic.

Exemple

La commande suivante active l’accès SSO et lie le profil SSO SAML créé ci-dessus à une action de trafic.

add tm trafficAction html_act -SSO ON -samlSSOProfile tm-saml-sso <!--NeedCopy--> -

Configurez la stratégie de trafic qui spécifie quand l’action doit être exécutée.

Exemple

La commande suivante associe l’action de trafic à une stratégie de trafic.

add tm trafficPolicy html_pol "HTTP.REQ.URL.CONTAINS(\\"abc.html\\")" html_act <!--NeedCopy--> -

Liez la stratégie de trafic créée précédemment à un serveur virtuel de gestion du trafic (équilibrage de charge ou commutation de contenu). Alternativement, la stratégie de trafic peut être associée globalement.

Remarque

Ce serveur virtuel de gestion du trafic doit être associé au serveur virtuel d’authentification approprié associé à l’action SAML.

bind lb vserver lb1_ssl -policyName html_pol -priority 100 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

Configuration de l’authentification unique SAML à l’aide de l’interface graphique

Pour configurer l’authentification unique SAML, vous devez définir le profil SSO SAML, le profil de trafic et la stratégie de trafic, puis lier la stratégie de trafic à un serveur virtuel de gestion du trafic ou globalement à l’appliance NetScaler.

-

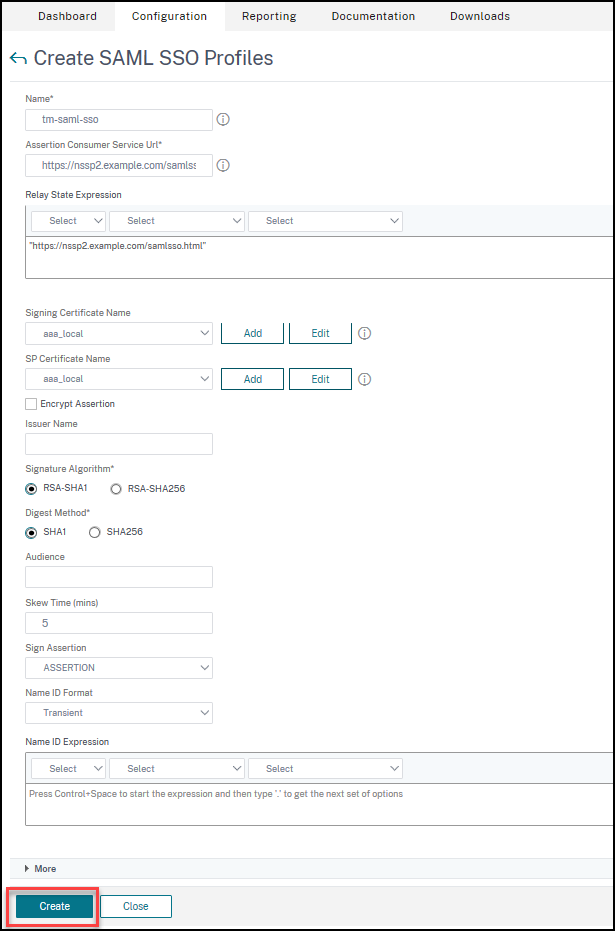

Accédez à Sécurité > Trafic des applications AAA > Stratégies > Trafic > Profils SSO SAML, puis cliquez sur Ajouter.

-

Sur la page Créer des profils SSO SAML, entrez les valeurs des champs suivants, puis cliquez sur Créer.

- Nom : nom du profil SSO SAML

- Assertion Consumer Service Url - URL à laquelle l’assertion doit être envoyée

- Nom du certificat de signature : nom du certificat SSL utilisé pour signer une assertion

- Nom du certificat SP : nom du certificat SSL d’un homologue/destinataire utilisant lequel l’assertion est chiffrée

- Nom de l’émetteur : nom à utiliser dans les demandes envoyées par NetScaler à l’IdP pour identifier NetScaler de manière unique

- Algorithme de signature - Algorithme à utiliser pour signe/vérifier les transactions SAML

- Digest Method - Algorithme à utiliser pour calculer/vérifier le résumé pour les transactions SAML

- Audience - Audience pour laquelle une assertion envoyée par IdP est applicable. Il s’agit généralement d’un nom d’entité ou d’une URL qui représente un fournisseur de services.

- Audience - Audience pour laquelle une assertion envoyée par IdP est applicable. Il s’agit généralement d’un nom d’entité ou d’une URL qui représente un fournisseur de services.

- Temps d’inclinaison (minutes) : nombre de minutes de chaque côté de l’heure actuelle pendant lesquelles l’assertion serait valide

- Signer l’assertion : option permettant de signer des parties d’une assertion lorsque NetScaler IdP en envoie une. En fonction de la sélection de l’utilisateur, l’assertion ou la réponse ou les deux ou aucun ne peut être signé.

- Format d’ID de nom : format de l’identificateur de nom envoyé dans l’assertion

- Name ID Expression : expression évaluée pour obtenir NameIdentifier à envoyer dans l’assertion

-

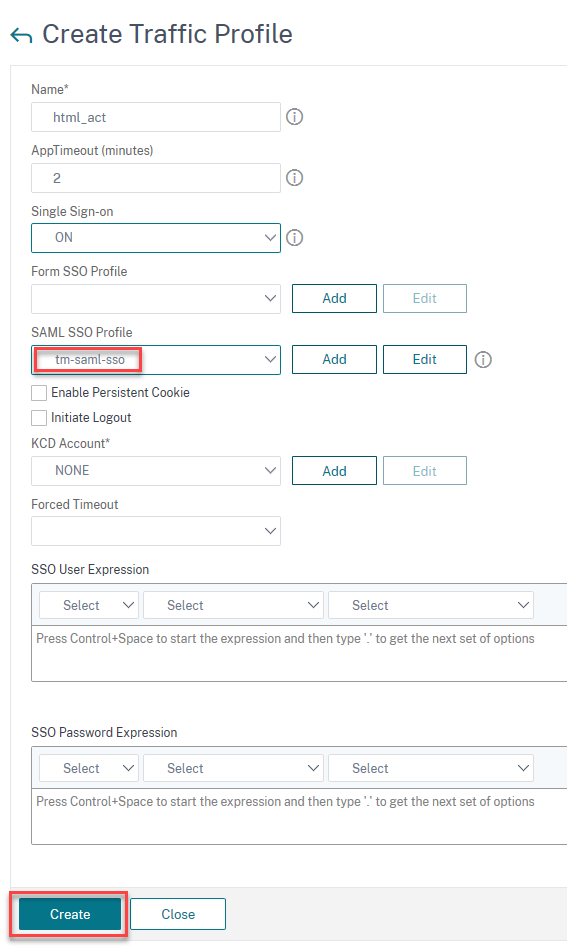

Accédez à Sécurité > Trafic des applications AAA > Stratégies> Trafic > Profils de trafic, puis cliquez sur Ajouter.

-

Sur la page Créer un profil de trafic, entrez des valeurs pour les champs suivants, puis cliquez sur Créer.

- Nom : nom de l’action de trafic.

- AppTimeout (minutes) - Intervalle de temps, en minutes, d’inactivité de l’utilisateur après lequel la connexion est fermée.

- Single Sign-On - Sélectionnez ON

- Profil SSO SAML - Sélectionnez le profil SSSO SAML créé

- Compte KCD - Nom de compte de délégation contrainte Kerberos

- SSO User Expression : expression évaluée pour obtenir le nom d’utilisateur pour SingleSignon

- Expression de mot de passe SSO : expression évaluée pour obtenir le mot de passe pour SingleSignon

-

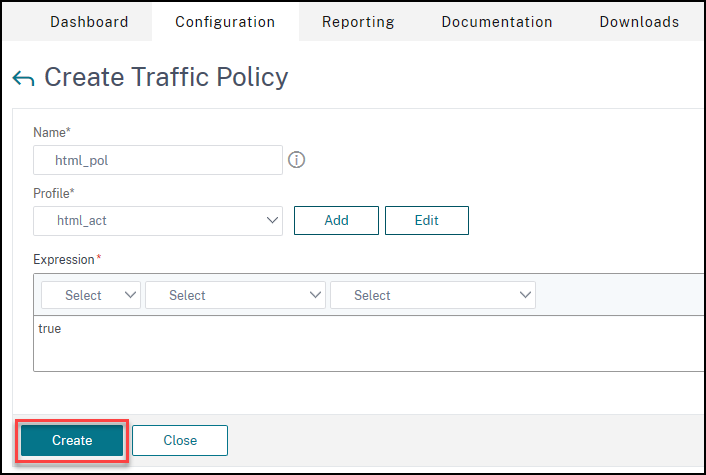

Accédez à Sécurité > Trafic des applications AAA > Stratégies > Trafic > Stratégies de trafic, puis cliquez sur Ajouter.

-

Sur la page Créer une stratégie de trafic, entrez les valeurs suivantes, puis cliquez sur Créer.

- Nom : nom de la stratégie de trafic à créer.

- Profil : sélectionnez le profil de trafic créé

- Expression : expression de stratégie avancée que la stratégie utilise pour répondre à une demande spécifique. Par exemple, true.

-

Pour lier la stratégie de trafic à un serveur virtuel de gestion du trafic, accédez à Configuration > Gestion du trafic > Équilibrage de charge > Serveurs virtuels et sélectionnez un serveur virtuel.

-

Sous Paramètres avancés, cliquez sur Stratégies.

-

Sélectionnez Trafic dans le champ Choisir une stratégie et sélectionnez Demander dans le champ Choisir un type, puis cliquez sur Continuer.

-

Dans le champ Sélectionner une stratégie, cliquez pour sélectionner le trafic créé.

-

Cliquez sur Sélectionner.

-

Cliquez sur Lier pour lier la stratégie de trafic au serveur virtuel.