-

-

Quelle est la place d'une appliance NetScaler dans le réseau ?

-

Comment un NetScaler communique avec les clients et les serveurs

-

Accélérez le trafic équilibré de charge en utilisant la compression

-

-

-

Configuration de NetScaler pour Citrix Virtual Apps and Desktops

-

Préférence de zone optimisée Global Server Load Balancing (GSLB)

-

Déployez une plateforme de publicité numérique sur AWS avec NetScaler

-

Améliorer l'analyse du flux de clics dans AWS à l'aide de NetScaler

-

NetScaler dans un cloud privé géré par Microsoft Windows Azure Pack et Cisco ACI

-

-

Déployer une instance NetScaler VPX

-

Optimisez les performances de NetScaler VPX sur VMware ESX, Linux KVM et Citrix Hypervisors

-

Améliorez les performances SSL-TPS sur les plateformes de cloud public

-

Configurer le multithreading simultané pour NetScaler VPX sur les clouds publics

-

Installation d'une instance NetScaler VPX sur un serveur bare metal

-

Installation d'une instance NetScaler VPX sur Citrix Hypervisor

-

Installation d'une instance NetScaler VPX sur le cloud VMware sur AWS

-

Installation d'une instance NetScaler VPX sur des serveurs Microsoft Hyper-V

-

Installation d'une instance NetScaler VPX sur la plateforme Linux-KVM

-

Provisioning de l'appliance virtuelle NetScaler à l'aide d'OpenStack

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du Virtual Machine Manager

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau SR-IOV

-

Configuration des appliances virtuelles NetScaler pour utiliser l'interface réseau PCI Passthrough

-

Provisioning de l'appliance virtuelle NetScaler à l'aide du programme virsh

-

Provisioning de l'appliance virtuelle NetScaler avec SR-IOV sur OpenStack

-

Déployer une instance NetScaler VPX sur AWS

-

Serveurs d'équilibrage de charge dans différentes zones de disponibilité

-

Déployer une paire HA VPX dans la même zone de disponibilité AWS

-

Haute disponibilité dans différentes zones de disponibilité AWS

-

Déployez une paire VPX haute disponibilité avec des adresses IP privées dans différentes zones AWS

-

Protégez AWS API Gateway à l'aide du pare-feu d'applications Web NetScaler

-

Configurer une instance NetScaler VPX pour utiliser l'interface réseau SR-IOV

-

Configurer une instance NetScaler VPX pour utiliser la mise en réseau améliorée avec AWS ENA

-

Déployer une instance NetScaler VPX sur Microsoft Azure

-

Architecture réseau pour les instances NetScaler VPX sur Microsoft Azure

-

Configurer plusieurs adresses IP pour une instance autonome NetScaler VPX

-

Configurer une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau

-

Déployez une paire de haute disponibilité NetScaler sur Azure avec ALB en mode IP flottant désactivé

-

Configurer une instance NetScaler VPX pour utiliser le réseau accéléré Azure

-

Configurez les nœuds HA-INC à l'aide du modèle de haute disponibilité NetScaler avec Azure ILB

-

Installation d'une instance NetScaler VPX sur la solution Azure VMware

-

Configurer une instance autonome NetScaler VPX sur la solution Azure VMware

-

Configurer une configuration de haute disponibilité NetScaler VPX sur la solution Azure VMware

-

Configurer le serveur de routage Azure avec la paire NetScaler VPX HA

-

Ajouter des paramètres de mise à l'échelle automatique Azure

-

Configurer GSLB sur une configuration haute disponibilité active en veille

-

Configurer des pools d'adresses (IIP) pour un dispositif NetScaler Gateway

-

Scripts PowerShell supplémentaires pour le déploiement Azure

-

Déployer une instance NetScaler VPX sur Google Cloud Platform

-

Déployer une paire haute disponibilité VPX sur Google Cloud Platform

-

Déployer une paire VPX haute disponibilité avec des adresses IP privées sur Google Cloud Platform

-

Installation d'une instance NetScaler VPX sur Google Cloud VMware Engine

-

Support de dimensionnement VIP pour l'instance NetScaler VPX sur GCP

-

-

Automatisez le déploiement et les configurations de NetScaler

-

Solutions pour les fournisseurs de services de télécommunication

-

Trafic du plan de contrôle de l'équilibrage de charge basé sur les protocoles Diameter, SIP et SMPP

-

Utilisation de la bande passante avec la fonctionnalité de redirection du cache

-

Optimisation du protocole TCP avec NetScaler

-

Authentification, autorisation et audit du trafic des applications

-

Fonctionnement de l'authentification, de l'autorisation et de l'audit

-

Composants de base de la configuration de l'authentification, de l'autorisation et de l'audit

-

-

Autorisation de l'accès des utilisateurs aux ressources de l'application

-

NetScaler en tant que proxy du service de fédération Active Directory

-

NetScaler Gateway sur site en tant que fournisseur d'identité pour Citrix Cloud

-

Prise en charge de la configuration de l'attribut de cookie SameSite

-

Résoudre les problèmes liés à l'authentification et à l'autorisation

-

-

-

-

Configuration de l'expression de stratégie avancée : mise en route

-

Expressions de stratégie avancées : utilisation des dates, des heures et des nombres

-

Expressions de stratégie avancées : analyse des données HTTP, TCP et UDP

-

Expressions de stratégie avancées : analyse des certificats SSL

-

Expressions de stratégie avancées : adresses IP et MAC, débit, ID VLAN

-

Expressions de stratégie avancées : fonctions d'analyse de flux

-

-

-

-

Protection basée sur la grammaire SQL pour les charges utiles HTML et JSON

-

Protection basée sur la grammaire par injection de commandes pour la charge utile HTML

-

Règles de relaxation et de refus pour la gestion des attaques par injection HTML SQL

-

Prise en charge du pare-feu d'application pour Google Web Toolkit

-

Vérifications de protection XML

-

Articles sur les alertes de signatures

-

-

Traduire l'adresse IP de destination d'une requête vers l'adresse IP d'origine

-

-

Prise en charge de la configuration de NetScaler dans un cluster

-

-

-

Groupes de nœuds pour les configurations repérées et partiellement entrelacées

-

Désactivation de la direction sur le fond de panier du cluster

-

Suppression d'un nœud d'un cluster déployé à l'aide de l'agrégation de liens de cluster

-

Surveillance de la configuration du cluster à l'aide de la MIB SNMP avec lien SNMP

-

Surveillance des échecs de propagation des commandes dans un déploiement de cluster

-

Liaison d'interface VRRP dans un cluster actif à nœud unique

-

Scénarios de configuration et d'utilisation du cluster

-

Migration d'une configuration HA vers une configuration de cluster

-

Interfaces communes pour le client et le serveur et interfaces dédiées pour le fond de panier

-

Commutateur commun pour le client, le serveur et le fond de panier

-

Commutateur commun pour client et serveur et commutateur dédié pour fond de panier

-

Services de surveillance dans un cluster à l'aide de la surveillance des chemins

-

Opérations prises en charge sur des nœuds de cluster individuels

-

-

-

Configurer les enregistrements de ressources DNS

-

Créer des enregistrements MX pour un serveur d'échange de messagerie

-

Créer des enregistrements NS pour un serveur faisant autorité

-

Créer des enregistrements NAPTR pour le domaine des télécommunications

-

Créer des enregistrements PTR pour les adresses IPv4 et IPv6

-

Créer des enregistrements SOA pour les informations faisant autorité

-

Créer des enregistrements TXT pour contenir du texte descriptif

-

Configurer NetScaler en tant que résolveur de stubs non validant et sensible à la sécurité

-

Prise en charge des trames Jumbo pour le DNS pour gérer les réponses de grande taille

-

Configurer la mise en cache négative des enregistrements DNS

-

-

Équilibrage de charge de serveur global

-

Configurez les entités GSLB individuellement

-

Synchronisation de la configuration dans une configuration GSLB

-

Cas d'utilisation : déploiement d'un groupe de services Autoscale basé sur l'adresse IP

-

-

Remplacer le comportement de proximité statique en configurant les emplacements préférés

-

Configuration de la sélection des services GSLB à l'aide du changement de contenu

-

Configurer GSLB pour les requêtes DNS avec des enregistrements NAPTR

-

Exemple de configuration parent-enfant complète à l'aide du protocole d'échange de métriques

-

-

Équilibrer la charge du serveur virtuel et des états de service

-

Protection d'une configuration d'équilibrage de charge contre les défaillances

-

-

Configuration des serveurs virtuels d'équilibrage de charge sans session

-

Réécriture des ports et des protocoles pour la redirection HTTP

-

Insérer l'adresse IP et le port d'un serveur virtuel dans l'en-tête de requête

-

Utiliser une adresse IP source spécifiée pour la communication principale

-

Définir une valeur de délai d'expiration pour les connexions client inactives

-

Utiliser un port source d'une plage de ports spécifiée pour les communications en arrière-plan

-

Configurer la persistance de l'adresse IP source pour la communication principale

-

-

Paramètres d'équilibrage de charge avancés

-

Protégez les applications sur les serveurs protégés contre les pics de trafic

-

Activer le nettoyage des connexions de serveur virtuel et de service

-

Activer ou désactiver la session de persistance sur les services TROFS

-

Activer la vérification de l'état TCP externe pour les serveurs virtuels UDP

-

Maintenir la connexion client pour plusieurs demandes client

-

Utiliser l'adresse IP source du client lors de la connexion au serveur

-

Définissez une limite sur le nombre de demandes par connexion au serveur

-

Définir une valeur de seuil pour les moniteurs liés à un service

-

Définir une valeur de délai d'attente pour les connexions client inactives

-

Définir une valeur de délai d'attente pour les connexions de serveur inactives

-

Définir une limite sur l'utilisation de la bande passante par les clients

-

Conserver l'identificateur VLAN pour la transparence du VLAN

-

Configurer les moniteurs dans une configuration d'équilibrage de charge

-

Configurer l'équilibrage de charge pour les protocoles couramment utilisés

-

Cas d'utilisation 3 : configurer l'équilibrage de charge en mode de retour direct du serveur

-

Cas d'utilisation 4 : Configuration des serveurs LINUX en mode DSR

-

Cas d'utilisation 5 : configurer le mode DSR lors de l'utilisation de TOS

-

Cas d'utilisation 7 : Configurer l'équilibrage de charge en mode DSR à l'aide d'IP sur IP

-

Cas d'utilisation 8 : Configurer l'équilibrage de charge en mode à un bras

-

Cas d'utilisation 9 : Configurer l'équilibrage de charge en mode en ligne

-

Cas d'utilisation 10 : Équilibrage de charge des serveurs de systèmes de détection d'intrusion

-

Cas d'utilisation 11 : Isolation du trafic réseau à l'aide de stratégies d'écoute

-

Cas d'utilisation 12 : configurer Citrix Virtual Desktops pour l'équilibrage de charge

-

Cas d'utilisation 14 : Assistant ShareFile pour l'équilibrage de charge Citrix ShareFile

-

Cas d'utilisation 15 : configurer l'équilibrage de charge de couche 4 sur l'appliance NetScaler

-

-

-

Configuration pour générer le trafic de données NetScaler FreeBSD à partir d'une adresse SNIP

-

-

Déchargement et accélération SSL

-

Prise en charge du protocole TLSv1.3 tel que défini dans la RFC 8446

-

Matrice de prise en charge des certificats de serveur sur l'appliance ADC

-

Prise en charge du module de sécurité matérielle Thales Luna Network

-

-

Premiers pas avec le proxy de transfert SSL

-

-

-

Authentification et autorisation pour les utilisateurs système

-

Configuration des utilisateurs, des groupes d'utilisateurs et des stratégies de commande

-

Réinitialisation du mot de passe administrateur par défaut (nsroot)

-

Configuration de l'authentification des utilisateurs externes

-

Authentification basée sur une clé SSH pour les administrateurs NetScaler

-

Authentification à deux facteurs pour les utilisateurs système

-

-

-

Points à prendre en compte pour une configuration haute disponibilité

-

Synchronisation des fichiers de configuration dans une configuration haute disponibilité

-

Restriction du trafic de synchronisation haute disponibilité vers un VLAN

-

Configuration de nœuds haute disponibilité dans différents sous-réseaux

-

Limitation des basculements causés par les moniteurs de routage en mode non INC

-

Gestion des messages Heartbeat à haute disponibilité sur une appliance NetScaler

-

Supprimer et remplacer un NetScaler dans une configuration de haute disponibilité

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Premiers pas avec la fonctionnalité de proxy de transfert SSL

Important :

-

La vérification OCSP nécessite une connexion Internet pour vérifier la validité des certificats. Si votre appliance n’est pas accessible depuis Internet à l’aide de l’adresse NSIP, ajoutez des listes de contrôle d’accès (ACL) pour effectuer la NAT de l’adresse NSIP à l’adresse IP du sous-réseau (SNIP). Le SNIP doit être en mesure d’accéder à Internet. Par exemple,

add ns acl a1 ALLOW -srcIP = <NSIP> -destIP “!=” 10.0.0.0-10.255.255.255 add rnat RNAT-1 a1 bind rnat RNAT-1 <SNIP> apply acls <!--NeedCopy--> - Spécifiez un serveur de noms DNS pour résoudre les noms de domaine.

- Assurez-vous que la date de l’appliance est synchronisée avec celle des serveurs NTP. Si la date n’est pas synchronisée, l’appliance ne peut pas vérifier efficacement si un certificat du serveur d’origine a expiré.

Pour utiliser la fonctionnalité de proxy de transfert SSL, vous devez effectuer les tâches suivantes :

- Ajoutez un serveur proxy en mode explicite ou transparent.

- Activez l’interception SSL.

- Configurez un profil SSL.

- Ajoutez et liez des stratégies SSL au serveur proxy.

- Ajoutez et liez une paire de clés de certification CA pour l’interception SSL.

Remarque :

Une appliance ADC configurée en mode proxy transparent ne peut intercepter que les protocoles HTTP et HTTPS. Pour contourner tout autre protocole, tel que telnet, vous devez ajouter la stratégie d’écoute suivante sur le serveur virtuel proxy.

Le serveur virtuel accepte désormais uniquement le trafic entrant HTTP et HTTPS.

set cs vserver transparent-pxy1 PROXY * * -cltTimeout 180 -Listenpolicy "CLIENT.TCP.DSTPORT.EQ(80) || CLIENT.TCP.DSTPORT.EQ(443)"`

<!--NeedCopy-->

Vous devrez peut-être configurer les fonctionnalités suivantes, en fonction de votre déploiement :

- Service d’authentification (recommandé) : pour authentifier les utilisateurs. Sans le service d’authentification, l’activité de l’utilisateur est basée sur l’adresse IP du client.

- Filtrage d’URL : pour filtrer les URL par catégories, score de réputation et listes d’URL.

- Analyses : pour visualiser l’activité des utilisateurs, les indicateurs de risque des utilisateurs, la consommation de bande passante et la ventilation des transactions dans NetScaler Application Delivery Management (ADM).

Remarque : SSL Forward Proxy implémente les normes HTTP et HTTPS les plus courantes, suivies de produits similaires. Cette implémentation est faite sans navigateur spécifique à l’esprit et est compatible avec la plupart des navigateurs courants. SSL Forward Proxy a été testé avec des navigateurs courants et des versions récentes de Google Chrome, Internet Explorer et Mozilla Firefox.

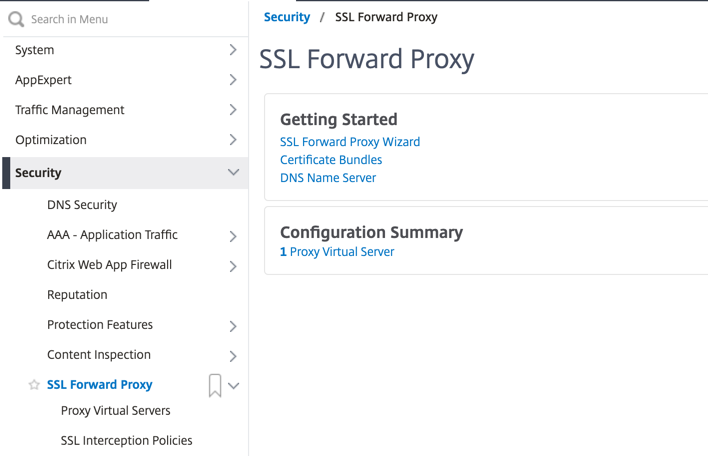

Assistant de transfert de proxy SSL

L’assistant de proxy de transfert SSL fournit aux administrateurs un outil permettant de gérer l’intégralité du déploiement du proxy de transfert SSL à l’aide d’un navigateur Web. Il aide les clients à mettre en place rapidement un service proxy de transfert SSL et simplifie la configuration en suivant une séquence d’étapes bien définies.

-

Accédez à Sécurité > Proxy de transfert SSL. Dans Mise en route, cliquez sur Assistant proxy de transfert SSL.

-

Suivez les étapes de l’assistant pour configurer votre déploiement.

Ajouter une stratégie d’écoute au serveur proxy transparent

-

Accédez à Sécurité > Proxy de transfert SSL > Serveurs virtuels proxy . Sélectionnez le serveur proxy transparent et cliquez sur Modifier.

-

Modifiez les paramètres de base, puis cliquez sur Plus.

-

Dans Priorité d’écoute, saisissez 1.

-

Dans Expression de stratégie d’écoute, entrez l’expression suivante :

(CLIENT.TCP.DSTPORT.EQ(80)||CLIENT.TCP.DSTPORT.EQ(443)) <!--NeedCopy-->Cette expression suppose des ports standard pour le trafic HTTP et HTTPS. Si vous avez configuré différents ports, par exemple 8080 pour HTTP ou 8443 pour HTTPS, modifiez l’expression pour refléter ces ports.

Limitations

Le proxy de transfert SSL n’est pas pris en charge dans une configuration de cluster, dans les partitions d’administration et sur une appliance NetScaler FIPS.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.