Citrix ADC en tant que SP SAML

Le fournisseur de services (SP) SAML est une entité SAML déployée par le fournisseur de services. Lorsqu’un utilisateur tente d’accéder à une application protégée, le SP évalue la demande du client. Si le client n’est pas authentifié (ne dispose pas d’un cookie NSC_TMAA ou NSC_TMAS valide), le SP redirige la demande vers le fournisseur d’identité SAML (IdP).

Le SP valide également les assertions SAML reçues de l’IdP.

Lorsque l’appliance Citrix ADC est configurée en tant que SP, toutes les demandes utilisateur sont reçues par un serveur virtuel de gestion du trafic (équilibrage de charge ou commutation de contenu). Les demandes sont associées à l’action SAML appropriée.

L’appliance Citrix ADC prend également en charge les liaisons POST et Redirection lors de la déconnexion.

Remarque

Une appliance Citrix ADC peut être utilisée en tant que SP SAML dans un déploiement où l’IdP SAML est configuré sur l’appliance ou sur n’importe quel IdP SAML externe.

Lorsqu’il est utilisé en tant que SP SAML, une appliance Citrix ADC :

-

Peut extraire les informations utilisateur (attributs) du jeton SAML. Ces informations peuvent ensuite être utilisées dans les stratégies configurées sur l’appliance Citrix ADC. Par exemple, si vous souhaitez extraire les attributs GroupMember et Emailaddress, dans le champ SAMLAction, spécifiez le paramètre Attribute2 en tant que GroupMember et le paramètre Attribute3 en tant qu’adresse e-mail.

Remarque

Les attributs par défaut tels que le nom d’utilisateur, le mot de passe et l’URL de déconnexion ne doivent pas être extraits dans les attributs 1 à 16, car ils sont implicitement analysés et stockés dans la session.

-

Peut extraire des noms d’attributs allant jusqu’à 127 octets à partir d’une assertion SAML entrante. La limite précédente était de 63 octets. Prise en charge introduite dans NetScaler 11.0 Build 64.x.

-

Prend en charge les liaisons de poste, de redirection et d’artefact. La prise en charge des liaisons de redirection et d’artefact est introduite dans NetScaler 11.0 Build 55.x.

Remarque

La liaison de redirection ne doit pas être utilisée pour une grande quantité de données, lorsque l’assertion après gonflage ou décodage est supérieure à 10K.

-

Peut décrypter les assertions. Prise en charge introduite dans NetScaler 11.0 Build 55.x.

-

Peut extraire des attributs à valeurs multiples à partir d’une assertion SAML. Ces attributs sont envoyés est des balises XML imbriquées telles que :

<AttributeValue> <AttributeValue>Value1</AttributeValue> <AttributeValue>Value2</AttributeValue> </AttributeValue>

Lorsqu’il est présenté avec XML précédent, l’appliance Citrix ADC peut extraire Value1 et Value2 en tant que valeurs d’un attribut donné, par opposition à l’ancien firmware qui extrait uniquement Value1.

Remarque

Prise en charge introduite dans NetScaler 11.0 Build 64.x.

-

Peut spécifier la validité d’une assertion SAML.

Si l’heure système sur Citrix ADC SAML IdP et le SP SAML homologue n’est pas synchronisée, les messages peuvent être invalidés par l’une ou l’autre partie. Pour éviter de tels cas, vous pouvez maintenant configurer la durée pendant laquelle les assertions sont valides.

Cette durée, appelée « temps d’inclinaison », spécifie le nombre de minutes pour lesquelles le message doit être accepté. Le temps d’inclinaison peut être configuré sur le SP SAML et l’IdP SAML.

Remarque

Prise en charge introduite dans NetScaler 11.0 Build 64.x.

-

Peut envoyer un attribut supplémentaire appelé ‘ForceAuth’ dans la demande d’authentification à un IdP externe (Identity Provider). Par défaut, la valeur ForceAuthn est définie sur « False ». Il peut être défini sur « True » pour suggérer au IdP de forcer l’authentification malgré le contexte d’authentification existant. En outre, Citrix ADC SP effectue une demande d’authentification dans le paramètre de requête lorsqu’il est configuré avec la liaison d’artefact.

Pour configurer l’appliance Citrix ADC en tant que SP SAML à l’aide de l’interface de ligne de commande

-

Configurez une action SP SAML.

Exemple

La commande suivante ajoute une action SAML qui redirige les demandes utilisateur non authentifiées.

add authentication samlAction SamlSPAct1 -samlIdPCertName nssp –samlRedirectUrl https://auth1.example.com<!--NeedCopy--> -

Configurez la stratégie SAML.

Exemple

La commande suivante définit une stratégie SAML qui applique l’action SAML définie précédemment à tout le trafic.

add authentication samlPolicy SamlSPPol1 ns_true SamlSPAct1<!--NeedCopy--> -

Liez la stratégie SAML au serveur virtuel d’authentification.

Exemple

La commande suivante lie la stratégie SAML à un serveur virtuel d’authentification nommé « av_saml ».

bind authentication vserver av_saml -policy SamlSPPol1<!--NeedCopy--> -

Liez le serveur virtuel d’authentification au serveur virtuel de gestion du trafic approprié.

Exemple

La commande suivante ajoute un serveur virtuel d’équilibrage de charge nommé « lb1_ssl » et associe le serveur virtuel d’authentification nommé « av_saml » au serveur virtuel d’équilibrage de charge.

add lb vserver lb1_ssl SSL 10.217.28.224 443 -persistenceType NONE -cltTimeout 180 -AuthenticationHost auth1.example.com -Authentication ON -authnVsName av_saml<!--NeedCopy-->

Pour configurer une appliance Citrix ADC en tant que SP SAML à l’aide de l’interface graphique

-

Configurez l’action et la stratégie SAML.

Accédez à Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégies avancées > Stratégie. Créez une stratégie avec SAML comme type d’action et associez l’action SAML requise à la stratégie.

-

Associez la stratégie SAML à un serveur virtuel d’authentification.

Accédez à Sécurité > AAA - Trafic d’applications > Serveurs virtuelset associez la stratégie SAML au serveur virtuel d’authentification.

-

Associez le serveur d’authentification au serveur virtuel de gestion du trafic approprié.

Accédez à Gestion du trafic > Équilibrage de charge (ou Commutation de contenu) > Serveurs virtuels, sélectionnez le serveur virtuel et associez le serveur virtuel d’authentification à celui-ci.

Augmentation de la taille de SessionIndex dans le SP SAML

La taille SessionIndex du fournisseur de services (SP) SAML est augmentée à 96 octets. Auparavant, la taille maximale par défaut de SessionIndex était de 63 octets.

Prise en charge des références de classe d’authentification personnalisée pour le SP SAML

Vous pouvez configurer l’attribut de référence de classe d’authentification personnalisée dans la commande action SAML. À l’aide de l’attribut de référence de classe d’authentification personnalisé, vous pouvez personnaliser les noms de classe dans les balises SAML appropriées. L’attribut de référence de classe d’authentification personnalisée ainsi que l’espace de noms sont envoyés à l’IdP SAML dans le cadre de la demande d’authentification SAML SP.

Auparavant, à l’aide de la commande d’action SAML, vous pouviez configurer uniquement un ensemble de classes prédéfinies définies dans l’attribut authNCTXClassRef.

Important

Lors de la configuration de l’attribut CustomAuthNCTXClassRef, assurez-vous de ce qui suit :

- Les noms des classes doivent inclure des caractères alphanumériques ou une URL valide avec des balises XML appropriées.

- Si vous devez configurer plusieurs classes personnalisées, chaque classe doit être séparée par des virgules.

Pour configurer les attributs CustomAuthNCTXClassRef à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

add authentication samlAction <name> [-customAuthnCtxClassRef <string>]set authentication samlAction <name> [-customAuthnCtxClassRef <string>]

Exemple :

add authentication samlAction samlact1 –customAuthnCtxClassRef http://www.class1.com/LoA1,http://www.class2.com/LoA2set authentication samlAction samlact2 –customAuthnCtxClassRef http://www.class3.com/LoA1,http://www.class4.com/LoA2

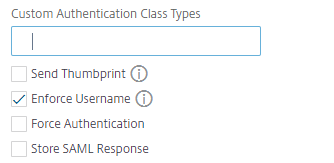

Pour configurer les attributs CustomAuthNCTXClassRef à l’aide de l’interface graphique

- Accédez à Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégies avancées > Actions > SAML.

- Sur la page SAML, sélectionnez l’onglet Serveurs et cliquez sur Ajouter.

- Sur la page Créer une authentification Serveur SAML, entrez le nom de l’action SAML.

-

Faites défiler la page vers le bas pour configurer les types de classe dans la section Types de classe d’authentification personnalisée.

Dans cet article

- Pour configurer l’appliance Citrix ADC en tant que SP SAML à l’aide de l’interface de ligne de commande

- Pour configurer une appliance Citrix ADC en tant que SP SAML à l’aide de l’interface graphique

- Augmentation de la taille de SessionIndex dans le SP SAML

- Prise en charge des références de classe d’authentification personnalisée pour le SP SAML