Configurer l’analyse périodique d’Endpoint Analysis en tant que facteur d’authentification nFactor

Sur Citrix Gateway, Endpoint Analysis (EPA) peut être configuré pour vérifier si une machine utilisateur répond à certaines exigences de sécurité et, par conséquent, autoriser l’accès aux ressources internes à l’utilisateur. Le plug-in Endpoint Analysis se télécharge et s’installe sur la machine utilisateur lorsque les utilisateurs ouvrent une session sur Citrix Gateway pour la première fois. Si un utilisateur n’installe pas le plug-in Endpoint Analysis sur la machine utilisateur, l’utilisateur ne peut pas ouvrir de session avec le plug-in Citrix Gateway.

Pour comprendre les concepts EPA dans nFactor, reportez-vous à la section Concepts et entités utilisés pour EPA dans nFactor Authentication Through NetScaler.

Dans la stratégie classique, EPA périodique a été configuré dans le cadre de la stratégie de session sousvpn session action. Dans Advanced Policy Infrastructure, il peut être lié à nFactor.

Dans cette rubrique, le scan EPA est utilisé comme contrôle continu dans le cadre d’une authentification nFactor ou multifactorielle.

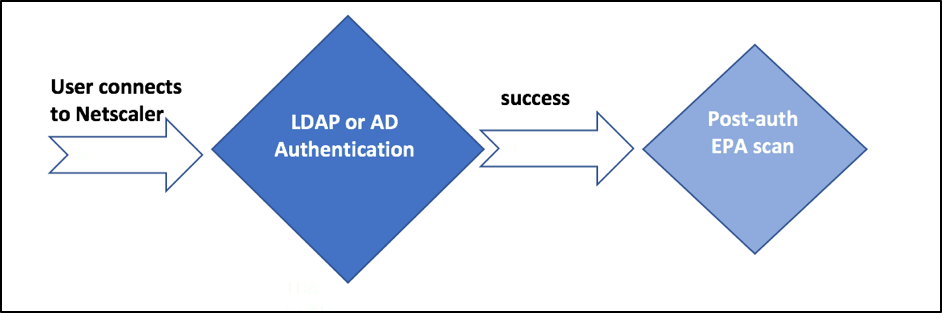

L’utilisateur essaie de se connecter à l’adresse IP virtuelle Citrix Gateway. Une page de connexion simple avec un nom d’utilisateur et un champ de mot de passe est rendue à l’utilisateur pour qu’il fournisse des informations de connexion. Avec ces informations d’identification, l’authentification basée sur LDAP ou AD est effectuée au niveau du back-end. En cas de succès, une fenêtre contextuelle s’affiche à l’utilisateur pour autoriser le scan EPA. Une fois que l’utilisateur l’a autorisé, une analyse EPA est effectuée et, en fonction du succès ou de l’échec des paramètres du client utilisateur, l’utilisateur obtient un accès.

Si l’analyse est réussie, une analyse EPA est effectuée régulièrement pour vérifier que les exigences de sécurité configurées sont toujours respectées. Si l’analyse EPA échoue au cours d’une telle vérification, la session est interrompue.

Conditions préalables

On suppose que les configurations suivantes sont en place :

- Configuration des serveurs virtuels/passerelles VPN et des serveurs virtuels d’authentification

- Configurations du serveur LDAP et stratégies associées

Les stratégies et configurations d’étiquettes de stratégie requises sont affichées et associées à un profil d’authentification dans cette rubrique.

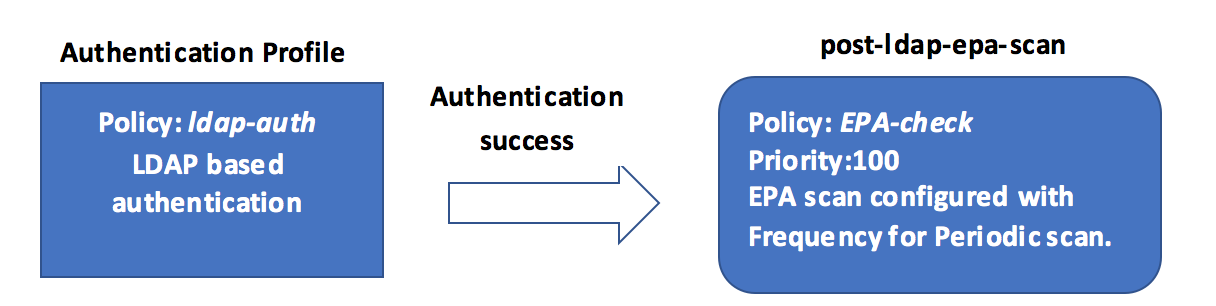

L’image suivante montre le mappage des stratégies et de l’étiquette de stratégie. C’est l’approche utilisée pour la configuration, mais de droite à gauche.

Effectuez les opérations suivantes à l’aide de l’interface de ligne de commande

-

Créez une action pour effectuer une analyse EPA et associez-la à une stratégie d’analyse EPA.

add authentication epaAction EPA-client-scan -csecexpr "sys.client_expr ("proc_2_firefox")" <!--NeedCopy-->L’expression ci-dessus permet de savoir si le processus « Firefox » est en cours d’exécution. Le plug-in EPA vérifie l’existence du processus toutes les 2 minutes, ce qui est indiqué par le chiffre « 2 » dans l’expression d’analyse.

add authentication Policy EPA-check -rule true -action EPA-client-scan <!--NeedCopy--> -

Configurez l’étiquette de stratégie post-ldap-epa-scan qui héberge la stratégie pour l’analyse EPA.

add authentication policylabel post-ldap-epa-scan -loginSchema LSCHEMA_INT <!--NeedCopy-->Remarque : LSCHEMA_INT est intégré à un schéma intégré sans schéma, ce qui signifie qu’aucune page Web supplémentaire n’est présentée à l’utilisateur à cette étape.

-

Associez la stratégie configurée à l’étape 1 à l’étiquette de stratégie configurée à l’étape 2.

bind authentication policylabel post-ldap-epa-scan -policyName EPA-check -priority 100 -gotoPriorityExpression END <!--NeedCopy-->Dans cette commande, END indique la fin du mécanisme d’authentification.

-

Configurez la stratégie ldap-auth et associez-la à une stratégie LDAP configurée pour s’authentifier auprès d’un serveur LDAP particulier.

add authentication Policy ldap-auth -rule true -action ldap_server1 <!--NeedCopy-->où ldap_server1 est la stratégie LDAP et ldap-auth est le nom de la stratégie.

-

Associez la stratégie ldap-auth à l’authentification, à l’autorisation et à l’audit du serveur virtuel, l’étape suivante pointant vers l’étiquette de stratégie post-ldap-epa-scan pour effectuer une analyse EPA.

bind authentication vserver MFA_AAA_vserver -policy ldap-auth -priority 100 -nextFactor post-ldap-epa-scan -gotoPriorityExpression NEXT <!--NeedCopy-->

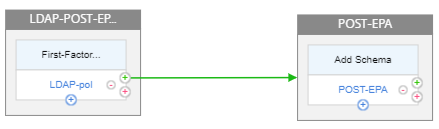

Configuration à l’aide du visualiseur nFactor dans l’interface graphique

La configuration précédente peut également être effectuée à l’aide de nFactor Visualizer, qui est une fonctionnalité disponible sur le firmware 13.0 et versions ultérieures.

-

Accédez àSécurité > Trafic des applications AAA > nFactor Visualizer > nFactor Flowet cliquez sur Ajouter.

-

Cliquez sur + pour ajouter le flux nFactor.

-

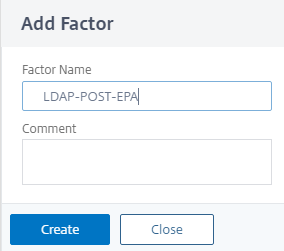

Ajoutez un facteur. Le nom que vous entrez est le nom du flux nFactor.

-

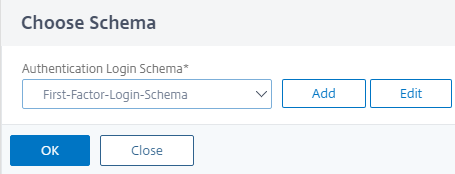

Cliquez sur Ajouter un schéma pour ajouter un schéma pour le premier facteur, puis cliquez sur Ajouter.

-

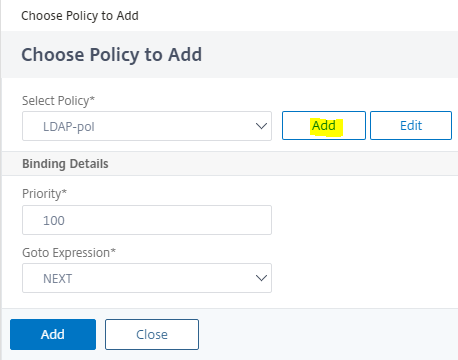

Cliquez sur Ajouter une stratégie pour ajouter la stratégie LDAP. Si la stratégie LDAP est déjà créée, vous pouvez la sélectionner.

Remarque :

Pour créer une stratégie LDAP, cliquez sur Ajouter et dans le champ Action, sélectionnez LDAP. Pour plus de détails sur l’ajout d’un serveur LDAP, consultez https://support.citrix.com/article/CTX123782.

-

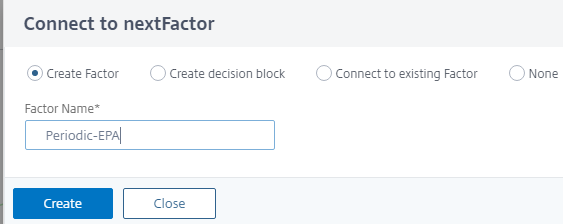

Cliquez sur + pour ajouter le facteur EPA.

-

Laissez la section Ajouter un schéma vide, afin qu’aucun schéma par défaut ne soit appliqué à ce facteur. Cliquez sur Ajouter une stratégie pour ajouter la stratégie et l’action de l’EPA après authentification.

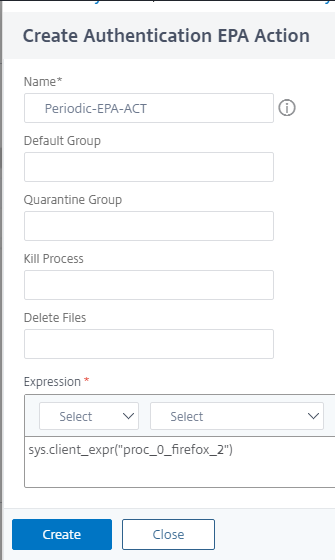

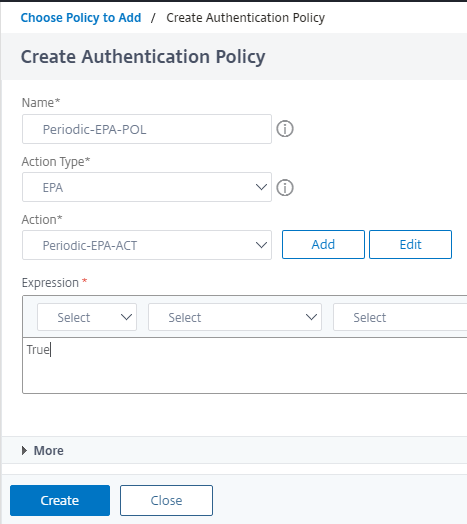

Action de l’EPA :

Stratégie de l’EPA :

Cliquez sur Créer.

-

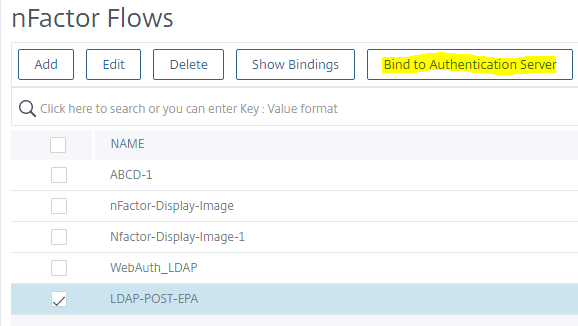

Une fois le flux nFactor terminé, liez ce flux au serveur virtuel d’authentification, d’autorisation et d’audit.

Remarque : Si l’EPA périodique est configuré en plusieurs facteurs, le dernier facteur avec une configuration EPA périodique est pris en compte.

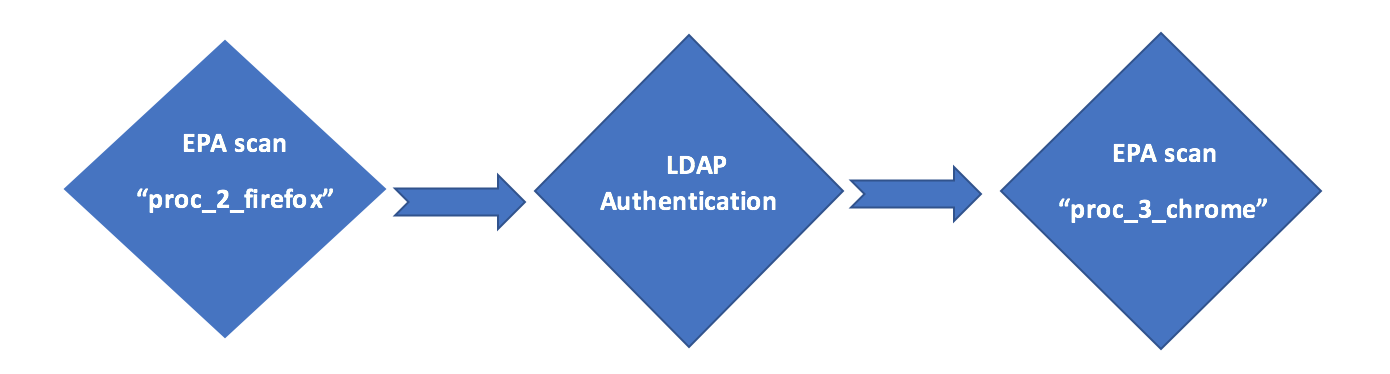

Exemple :

Dans cet exemple, l’EPA est le premier facteur sur lequel l’analyse recherche le processus « Firefox ». Si l’analyse EPA aboutit, elle entraîne une authentification LDAP, suivie de l’analyse EPA suivante, qui recherche le processus « Chrome ». Lorsqu’il existe plusieurs analyses périodiques configurées en fonction de facteurs différents, la dernière analyse est prioritaire. Dans ce cas, le plug-in EPA recherche le processus « Chrome » toutes les 3 minutes après la connexion réussie.