-

Fonctionnement de l'authentification, de l'autorisation et de l'audit

-

Composants de base de la configuration de l'authentification, de l'autorisation et de l'audit

-

-

Authentification SAML

-

Autorisation de l'accès des utilisateurs aux ressources de l'application

-

NetScaler ADC en tant que proxy Active Directory Federation Service

-

NetScaler Gateway sur site en tant que fournisseur d'identité vers Citrix Cloud

-

Prise en charge de la configuration de l'attribut de cookie SameSite

-

Authentification, autorisation et audit avec les protocoles couramment utilisés

-

Résoudre les problèmes liés à l'authentification et à l'autorisation

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Authentification SAML

SAML (Security Assertion Markup Language) est un mécanisme d’authentification XML qui fournit une fonctionnalité d’authentification unique et est défini par le comité technique des services de sécurité OASIS.

Remarque

À partir de NetScaler 12.0 Build 51.x, l’appliance Citrix ADC utilisée comme fournisseur de services SAML avec authentification Multi-Factor (nFactor) préremplit désormais le champ nom d’utilisateur sur la page de connexion. L’appliance envoie un attribut NameID dans le cadre d’une demande d’autorisation SAML, extrait la valeur de l’attribut NameID du fournisseur d’identité Citrix ADC SAML (IdP) et préremplit le champ nom d’utilisateur.

Pourquoi utiliser l’authentification SAML

Considérez un scénario dans lequel un fournisseur de services (LargeProvider) héberge un certain nombre d’applications pour un client (BigCompany). BigCompany a des utilisateurs qui doivent accéder de façon transparente à ces applications. Dans une configuration traditionnelle, LargeProvider devrait gérer une base de données des utilisateurs de BigCompany. Cela soulève certaines préoccupations pour chacun des intervenants suivants :

- LargeProvider doit assurer la sécurité des données utilisateur.

- BigCompany doit valider les utilisateurs et tenir les données utilisateur à jour, non seulement dans sa propre base de données, mais aussi dans la base de données utilisateur gérée par LargeProvider. Par exemple, un utilisateur supprimé de la base de données BigCompany doit également être supprimé de la base de données LargeProvider.

- Un utilisateur doit se connecter individuellement à chacune des applications hébergées.

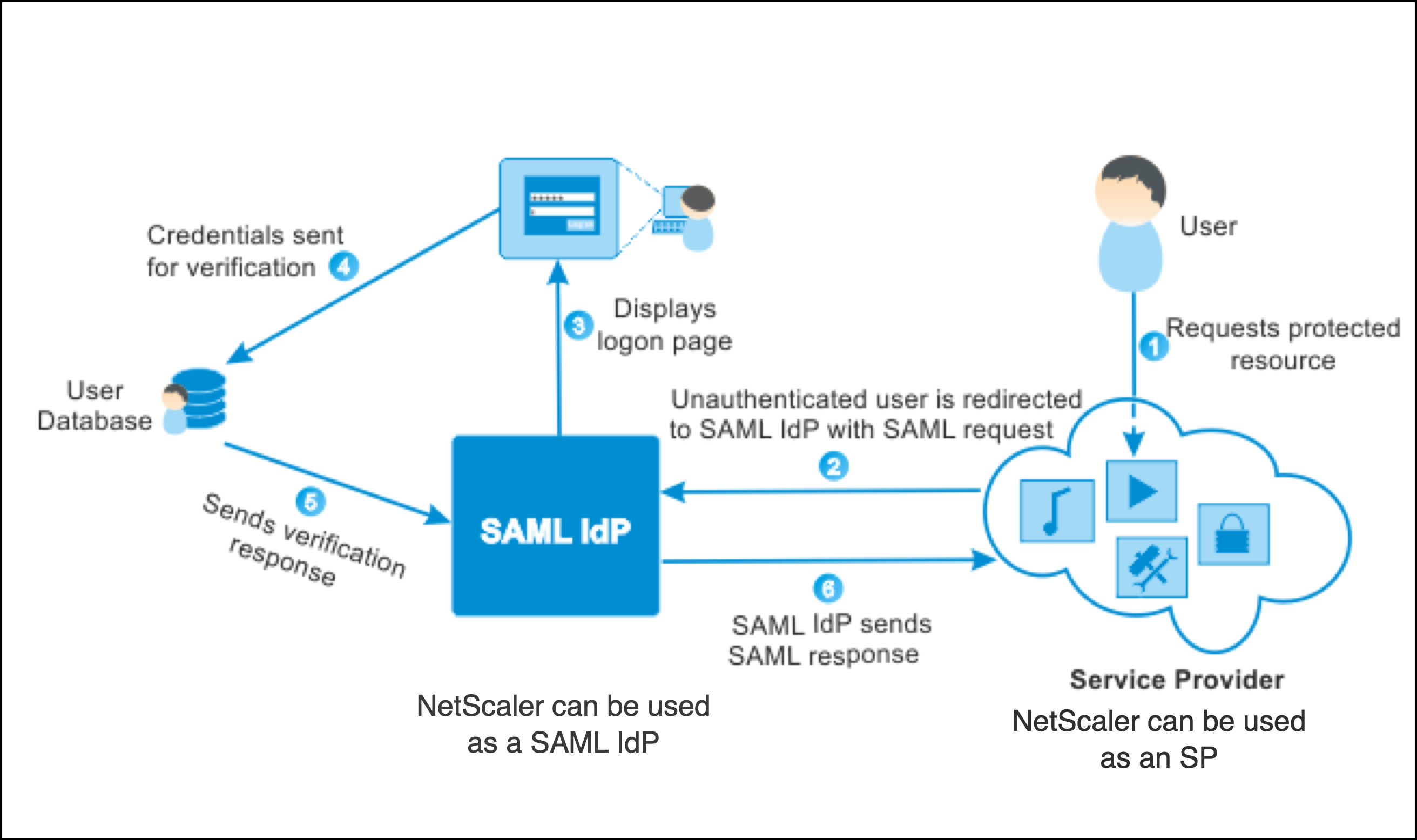

Le mécanisme d’authentification SAML offre une approche alternative. Le diagramme de déploiement suivant illustre le fonctionnement de SAML (flux initié par le SP).

Les préoccupations soulevées par les mécanismes traditionnels d’authentification sont résolues comme suit :

- LargeProvider n’a pas besoin de gérer une base de données pour les utilisateurs de BigCompany. Libéré de la gestion des identités, LargeProvider peut se concentrer sur la fourniture de meilleurs services.

- BigCompany ne supporte pas le fardeau de s’assurer que la base de données utilisateur LargeProvider est synchronisée avec sa propre base de données utilisateur.

- Un utilisateur peut ouvrir une session une fois sur une application hébergée sur LargeProvider et être automatiquement connecté aux autres applications qui y sont hébergées.

L’appliance Citrix ADC peut être déployée en tant que fournisseur de services SAML (SP) et fournisseur d’identité SAML (IdP). Lisez les rubriques pertinentes pour comprendre les configurations qui doivent être effectuées sur le dispositif Citrix ADC.

Une appliance Citrix ADC configurée en tant que fournisseur de services SAML peut désormais appliquer une vérification des restrictions d’audience. La condition de restriction d’audience est évaluée à « Valide » uniquement si la partie de réponse SAML est membre d’au moins une des audiences spécifiées.

Vous pouvez configurer une appliance Citrix ADC pour analyser les attributs dans les assertions SAML en tant qu’attributs de groupe. Leur analyse en tant qu’attributs de groupe permet à l’appliance de lier des stratégies aux groupes.

Partager

Partager

Dans cet article

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.