Détection de bot

Le système de gestion des bots Citrix utilise différentes techniques pour détecter le trafic de robots entrant. Les techniques sont utilisées comme règles de détection pour détecter le type de bot. Les techniques sont les suivantes :

Remarque :

La gestion des bots prend en charge un maximum de 32 entités de configuration pour les techniques de liste de blocage, de liste d’autorisation et de limitation de débit.

Liste derobots autorisés : liste personnalisée d’adresses IP (IPv4 et IPv6), de sous-réseaux (IPv4 et IPv6) et d’expressions de stratégie qui peuvent être ignorées en tant que liste autorisée.

Liste de robots bloqués : liste personnalisée d’adresses IP (IPv4 et IPv6), de sous-réseaux (IPv4 et IPv6) et d’expressions de stratégie dont l’accès à vos applications Web doit être bloqué.

Réputation IP : cette règle détecte si le trafic entrant du bot provient d’une adresse IP malveillante.

Empreinte de l’appareil : cette règle détecte si le trafic bot entrant contient l’identifiant de l’empreinte digitale de l’appareil dans l’en-tête de la demande entrante et les attributs de navigateur d’un trafic bot client entrant.

Limitation :

- JavaScript doit être activé dans le navigateur client.

- Ne fonctionne pas pour les réponses XML.

Expression du journal des robots : la technique de détection vous permet de capturer des informations supplémentaires sous forme de messages de journal. Les données peuvent être le nom de l’utilisateur qui a demandé l’URL, l’adresse IP source et le port source à partir duquel l’utilisateur a envoyé la demande ou les données générées à partir d’une expression.

Limite de débit : cette règle limite le nombre de demandes provenant d’entités définies par l’utilisateur, notamment les serveurs virtuels, les URL, les domaines et les combinaisons d’URL et de domaines.

Trap de robots : détecte et bloque les robots automatisés en publiant une URL de piège dans la réponse du client. L’URL apparaît invisible et n’est pas accessible si le client est un utilisateur humain. La technique de détection est efficace pour bloquer les attaques de robots automatisés.

TPS - Détecte le trafic entrant sous forme de robots si le nombre maximum de demandes et le pourcentage d’augmentation des demandes dépassent l’intervalle de temps configuré.

CAPTCHA - Cette règle utilise un CAPTCHA pour atténuer les attaques de robots. Un CAPTCHA est une validation de question-réponse pour déterminer si le trafic entrant provient d’un utilisateur humain ou d’un robot automatisé. La validation permet de bloquer les bots automatisés qui causent des violations de sécurité aux applications Web. Vous pouvez configurer CAPTCHA en tant qu’action de bot dans les techniques de réputation IP et de détection des empreintes digitales de l’appareil.

Voyons maintenant comment configurer chaque technique pour détecter et gérer le trafic de votre bot.

Comment mettre à niveau votre appliance vers une configuration de gestion des bots basée sur Citrix CLI

Si vous mettez à niveau votre appliance à partir d’une ancienne version (Citrix version 13.0 build 58.32 ou antérieure), vous devez d’abord convertir manuellement la configuration de gestion des bots existante en une configuration de gestion des bots basée sur l’interface de ligne de commande Citrix une seule fois. Suivez les étapes suivantes pour convertir manuellement votre configuration de gestion des bots.

-

Après la mise à niveau vers la dernière version, connectez-vous à l’outil de mise à niveau à

upgrade_bot_config.pyl’aide de la commande suivanteÀ l’invite de commandes, tapez :

shell "/var/python/bin/python /Citrix/upgrade_bot_config.py > /var/bot_upgrade_commands.txt" -

Exécutez la configuration à l’aide de la commande suivante.

À l’invite de commandes, tapez :

batch -f /var/bot_upgrade_commands.txt -

Enregistrez la configuration mise à niveau.

save ns config

Configuration de la gestion des bots basée sur Citrix CLI

La configuration de la gestion des bots vous permet de lier une ou plusieurs techniques de détection de bots à un profil de bot spécifique. Vous devez suivre les étapes suivantes pour configurer la gestion des bots basée sur Citrix :

- Enable bot management

- Import bot signature

- Add bot profile

- Bind bot profile

- Add bot policy

- Bind bot policy

- Configure bot settings

Remarque :

Si vous mettez à niveau votre appliance à partir d’une version antérieure, vous devez d’abord convertir manuellement la configuration existante de gestion des robots. Pour plus d’informations, consultez la section Comment passer à la section Configuration de la gestion des bots basée sur Citrix CLI.

Enable bot management

Avant de commencer, assurez-vous que la fonctionnalité de gestion des bots est activée sur l’appliance. Si vous possédez un nouveau Citrix ou VPX, vous devez activer la fonctionnalité avant de la configurer. Si vous mettez à niveau une appliance Citrix d’une version antérieure vers la version actuelle, vous devez activer la fonctionnalité avant de la configurer. À l’invite de commandes, tapez :

enable ns feature Bot

Import bot signature

Vous pouvez importer le fichier bot de signature par défaut et le lier au profil de robot. À l’invite de commandes, tapez :

import bot signature [<src>] <name> [-comment <string>] [-overwrite]

Où :

src - Nom du chemin local ou URL (protocole, hôte, chemin et nom de fichier). Longueur maximale : 2047.

> Remarque :

>

> L’importation échoue si l’objet à importer se trouve sur un serveur HTTPS qui nécessite l’authentification par certificat client pour y accéder.

name - Nom de l’objet du fichier de signature du bot. Il s’agit d’un argument obligatoire. Longueur maximale : 31.

comment - Description de l’objet du fichier de signature. Longueur maximale : 255.

overwrite - Action qui remplace le fichier existant.

> Remarque :

>

> Utilisez l’option overwrite pour mettre à jour le contenu du fichier de signature. Vous pouvez également utiliser la commande update bot signature <name> pour mettre à jour le fichier de signature sur l’appliance Citrix.

Exemple

import bot signature http://www.example.com/signature.json signaturefile -comment commentsforbot –overwrite

Add bot profile

Un profil de bot est un ensemble de paramètres de profil permettant de configurer la gestion des bots sur l’appliance. Vous pouvez configurer les paramètres pour effectuer la détection des bots.

À l’invite de commandes, tapez :

add bot profile <name> [-signature <string>] [-errorURL <string>] [-trapURL <string>] [-whiteList ( ON | OFF )] [-blackList ( ON | OFF )] [-rateLimit ( ON | OFF )] [-deviceFingerprint ( ON | OFF )] [-deviceFingerprintAction ( none | log | drop | redirect | reset | mitigation )] [-ipReputation ( ON | OFF )] [-trap ( ON | OFF )]

Exemple :

add bot profile profile1 -signature signature -errorURL http://www.example.com/error.html -trapURL /trap.html -whitelist ON -blacklist ON -ratelimit ON -deviceFingerprint ON -deviceFingerprintAction drop -ipReputation ON -trap ON

Bind bot profile

Après avoir créé un profil de bot, vous devez lier le mécanisme de détection des bots au profil.

À l’invite de commandes, tapez :

bind bot profile <name> | (-ipReputation [-category <ipReputationCategory>] [-enabled ( ON | OFF )] [-action ( none | log | drop | redirect | reset | mitigation )] [-logMessage <string>]

Exemple :

L’exemple suivant concerne la liaison de la technique de détection de réputation IP à un profil de bot spécifique.

bind bot profile profile5 -ipReputation -category BOTNET -enabled ON -action drop -logMessage message

Add bot policy

Vous devez ajouter la stratégie de bot pour évaluer le trafic des robots.

À l’invite de commandes, tapez :

add bot policy <name> -rule <expression> -profileName <string> [-undefAction <string>] [-comment <string>] [-logAction <string>]

Où,

Name - Nom de la stratégie relative aux robots. Doit commencer par une lettre, un chiffre ou le caractère de soulignement (_) et ne doit contenir que des lettres, des chiffres et le trait d’union (-), le point (.), la livre (#), l’espace (), à (@), égal à (=), deux-points (:) et les caractères de soulignement. Peut être modifié après l’ajout de la stratégie de bot.

Rule - Expression utilisée par la stratégie pour déterminer s’il convient d’appliquer le profil du bot à la demande spécifiée. Il s’agit d’un argument obligatoire. Longueur maximale : 1499

profileName - Nom du profil de bot à appliquer si la demande correspond à cette stratégie de bot. Il s’agit d’un argument obligatoire. Longueur maximale : 127

undefAction - Action à effectuer si le résultat de l’évaluation des stratégies n’est pas défini (UNDEF). Un événement UNDEF indique une condition d’erreur interne. Longueur maximale : 127

Comment - Description de cette stratégie relative aux bots. Longueur maximale : 255

logAction - Nom de l’action de journalisation à utiliser pour les demandes qui correspondent à cette stratégie. Longueur maximale : 127

Exemple :

add bot policy pol1 –rule "HTTP.REQ.HEADER(\"header\").CONTAINS(\"custom\")" - profileName profile1 -undefAction drop –comment commentforbotpolicy –logAction log1

Bind bot policy global

À l’invite de commandes, tapez :

bind bot global -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-type ( REQ_OVERRIDE | REQ_DEFAULT )] [-invoke (-labelType ( vserver | policylabel ) -labelName <string>) ]

Exemple :

bind bot global –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Bind bot policy to a virtual server

À l’invite de commandes, tapez :

bind lb vserver <name>@ ((<serviceName>@ [-weight <positive_integer>] ) | <serviceGroupName>@ | (-policyName <string>@ [-priority <positive_integer>] [-gotoPriorityExpression <expression>]

Exemple :

bind lb vserver lb-server1 –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Configure bot settings

Vous pouvez personnaliser les paramètres par défaut si nécessaire. À l’invite de commandes, tapez :

set bot settings [-defaultProfile <string>] [-javaScriptName <string>] [-sessionTimeout <positive_integer>] [-sessionCookieName <string>] [-dfpRequestLimit <positive_integer>] [-signatureAutoUpdate ( ON | OFF )] [-signatureUrl <URL>] [-proxyServer <ip_addr|ipv6_addr|*>] [-proxyPort <port|*>]

<!--NeedCopy-->

Où,

defaultProfile - Profil à utiliser lorsqu’une connexion ne correspond à aucune stratégie. Le paramètre par défaut est « », qui renvoie les connexions sans correspondance au Citrix sans essayer de les filtrer davantage. Longueur maximale : 31

javaScriptName - Nom du code JavaScript que la fonctionnalité BotNet utilise en réponse. Doit commencer par une lettre ou un chiffre et peut être composé de 1 à 31 lettres, chiffres et symboles de trait d’union (-) et de trait de soulignement (_). L’exigence suivante s’applique uniquement à la Citrix CLI : si le nom comprend un ou plusieurs espaces, placez-le entre guillemets doubles ou simples (par exemple, « nom de mon cookie » ou « nom de mon cookie »). Longueur maximale : 31

sessionTimeout - Expiration de la session, en secondes, après quoi la session utilisateur est interrompue.

Minimum value - 1, valeur maximale : 65535

sessionCookieName - Nom du SessionCookie que la fonctionnalité BotNet utilise pour le suivi. Doit commencer par une lettre ou un chiffre et peut être composé de 1 à 31 lettres, chiffres et symboles de trait d’union (-) et de trait de soulignement (_). L’exigence suivante s’applique uniquement à la Citrix CLI : si le nom comprend un ou plusieurs espaces, placez-le entre guillemets doubles ou simples (par exemple, « nom de mon cookie » ou « nom de mon cookie »). Longueur maximale : 31

dfpRequestLimit - Nombre de demandes à autoriser sans cookie de session de bot si l’empreinte digitale de l’appareil est activée. Valeur minimale : 1, Valeur maximale : 4294967295

signatureAutoUpdate - Indicateur utilisé pour activer/désactiver les signatures de mise à jour automatique des robots. Valeurs possibles : ON, OFF.

Valeur par défaut : OFF

signatureUrl - URL pour télécharger le fichier de mappage des signatures du bot depuis le serveur. Valeur par défaut : https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json. Longueur maximale : 2047

proxyServer - IP du serveur proxy pour obtenir des signatures mises à jour depuis AWS.

proxyPort - Port du serveur proxy pour obtenir des signatures mises à jour depuis AWS. Valeur par défaut : 8080

proxyUsername - Nom d’utilisateur permettant de s’authentifier auprès du serveur proxy pour télécharger les mises à jour des signatures.

proxyPassword — Mot de passe pour s’authentifier auprès du serveur proxy afin de télécharger les mises à jour des signatures.

Exemple :

set bot settings –defaultProfile profile1 –javaScriptName json.js –sessionTimeout 1000 –sessionCookieName session -proxyServer 10.102.30.112 -proxyPort 3128 -proxyUsername defaultuser -proxyPassword defaultPassword

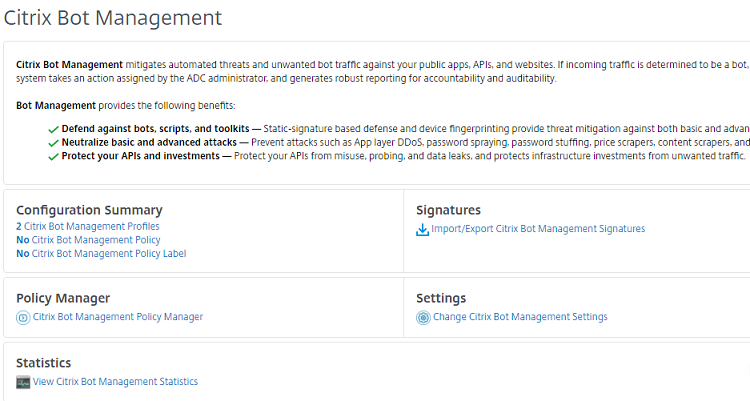

Configuration de la gestion des bots à l’aide de l’interface graphique Citrix

Vous pouvez configurer la gestion des robots Citrix en activant d’abord la fonctionnalité sur l’appliance. Une fois que vous l’avez activée, vous pouvez créer une stratégie de bot pour évaluer le trafic entrant en tant que bot et envoyer le trafic vers le profil de bot. Ensuite, vous créez un profil de bot, puis vous liez le profil à une signature de bot. Vous pouvez également cloner le fichier de signature du bot par défaut et utiliser le fichier de signature pour configurer les techniques de détection. Après avoir créé le fichier de signature, vous pouvez l’importer dans le profil du bot.

- Activer la fonctionnalité de gestion des robots

- Configuration des paramètres de gestion des bots

- Signature par défaut du robot Cloner Citrix

- Importer la signature du bot Citrix

- Configuration des paramètres de signature du bot

- Créer un profil de bot

- Créer une stratégie de bot

Activer la fonctionnalité de gestion des robots

Pour activer la gestion des bots, procédez comme suit :

- Dans le volet de navigation, développez Système, puis cliquez sur Paramètres > Configurer les fonctionnalités avancées.

- Sur la page Configurer les fonctionnalités avancées, cochez la case NetScaler Bot Management.

- Cliquez sur OK.

Configuration des paramètres de gestion des bots

Pour configurer la technique d’empreinte digitale de l’appareil, procédez comme suit :

- Accédez à Security > Citrix bot Management.

- Dans le volet d’informations, sous Paramètres, cliquez sur Modifier les paramètres de gestion des robots Citrix.

-

Dans les paramètres de configuration de Citrix bot Management, définissez les paramètres suivants.

- Profil par défaut : sélectionnez un profil de robot.

- Nom JavaScript : nom du fichier JavaScript que la gestion des robots utilise dans sa réponse au client.

- Délai d’expiration de session : délai d’expiration en secondes, après lequel la session utilisateur est terminée.

- Cookie de session : nom du cookie de session utilisé par le système de gestion des bots pour le suivi.

- Limite de demande d’empreinte digitale du périphérique Nombre de demandes à autoriser sans cookie de session du bot, si l’empreinte digitale de l’appareil est activée.

- Serveur proxy : adresse IP du serveur proxy à partir duquel les dernières signatures seront téléchargées.

- Port proxy : numéro de port de la machine à partir de laquelle les dernières signatures seront téléchargées.

- Nom d’utilisateur du proxy : nom d’utilisateur pour l’authentification du serveur proxy

- Mot de passe proxy : mot de passe pour l’authentification du serveur proxy.

Remarque :

Les champs Nom d’utilisateur du proxy et Mot de passe du proxy sont activés si les champs Serveur proxy et Port proxy sont configurés.

- Cliquez sur OK.

Fichier de signature de robot clone

Pour cloner le fichier de signature du bot, procédez comme suit :

- Accédez à Sécurité > Citrix Bot Management and Signatures.

- Dans la page Signatures de Citrix Bot Management, sélectionnez l’enregistrement de signatures de bot par défaut et cliquez sur Cloner.

- Dans la page Signature du robot clone, saisissez un nom et modifiez les données de signature.

- Cliquez sur Créer.

Importer le fichier de signature de bot

Si vous possédez votre propre fichier de signature, vous pouvez l’importer sous forme de fichier, de texte ou d’URL. Effectuez les étapes suivantes pour importer le fichier de signature du bot :

- Accédez à Sécurité > Citrix Bot Management and Signatures.

- Sur la page Citrix Bot Management Signatures, sélectionnez l’enregistrement de signatures de bot par défaut et cliquez sur Importer.

- Sur la page Importer la signature de Citrix Bot Management, définissez les paramètres suivants.

- Sélectionnez le type de fichier d’importation

- Selon le type d’importation sélectionné, entrez les détails.

- Cliquez sur Continuer.

- Sur la page Importer la signature de Citrix Bot Management, définissez les paramètres suivants.

- Nom : nom du fichier de signature du bot.

- Commentaire : brève description du fichier importé.

- Remplacer : autorise le remplacement des données lors de la mise à jour du fichier.

- Données de signature - Modifier les paramètres de signature

- Cliquez sur Terminé.

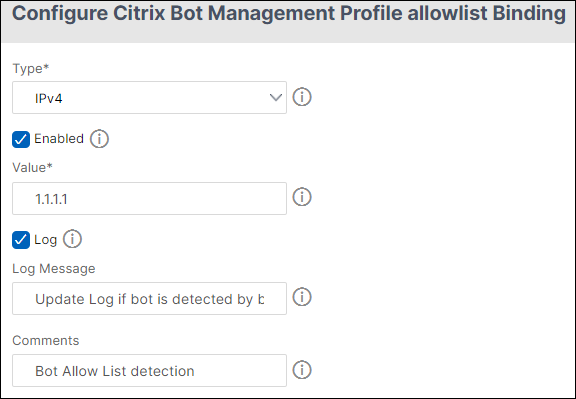

Configurer la liste des robots autorisés à l’aide de l’interface graphique Citrix

Cette technique de détection vous permet de contourner les URL que vous configurez une URL répertoriée autorisée. Pour configurer une URL de liste d’autorisation, procédez comme suit :

- Accédez à Sécurité > Citrix Bot Management and Profiles.

- Sur la page Profils de gestion des bots Citrix, sélectionnez un fichier et cliquez sur Modifier.

- Sur la page Citrix Bot Management Profile, accédez à la section Paramètres du profil et cliquez sur Autoriser la liste.

- Dans la section Liste des autorisations, définissez les paramètres suivants :

- Activé : sélectionnez cette option pour valider les URL de la liste d’autorisation dans le cadre du processus de détection.

- Configurer les types : configurez l’URL d’une liste d’autorisations. L’URL est ignorée lors de la détection du bot. Cliquez sur Ajouter pour ajouter une URL à la liste des robots autorisés.

- Sur la page Configurer la liaison à la liste d’autorisations du profil Citrix Bot Management, définissez les paramètres suivants :

- Type : sélectionnez les types d’URL.

- Activé : sélectionnez cette option pour valider l’URL.

- Valeur : entrez l’URL.

- Journal : sélectionnez cette option pour stocker les entrées du journal.

- Message du journal : brève description du journal.

- Commentaires : brève description de l’URL de la liste d’autorisations.

- Cliquez sur OK.

- Cliquez sur Update.

- Cliquez sur Terminé.

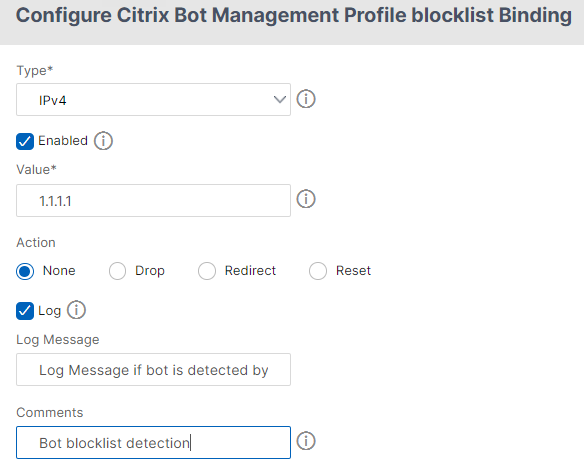

Configurer la liste de robots bloqués à l’aide de l’interface graphique Citrix

Cette technique de détection vous permet de supprimer les URL que vous configurez comme URL répertoriées dans la liste des blocs. Pour configurer une URL de liste de blocage, procédez comme suit.

- Accédez à Sécurité > Citrix Bot Management and Profiles.

- Sur la page Profils de gestion des bots Citrix, sélectionnez un fichier et cliquez sur Modifier.

- Sur la page Citrix Bot Management Profile, accédez à la section Paramètres du profil et cliquez sur Liste de blocage.

-

Dans la section Liste de blocage, définissez les paramètres suivants :

- Activé : sélectionnez cette option pour valider les URL de la liste de blocage dans le cadre du processus de détection.

- Configurer les types - Configurer une URL pour participer au processus de détection de la liste de blocage des robots - Ces URL sont supprimées lors de la détection des robots. Cliquez sur Ajouter pour ajouter une URL à la liste des robots bloqués

-

Sur la page Configurer la liaison à la liste bloquée du profil Citrix Bot Management, définissez les paramètres suivants.

- Type : sélectionnez les types d’URL.

- Activé : sélectionnez cette option pour valider l’URL.

- Valeur : entrez l’adresse URL.

- Journal : sélectionnez cette option pour stocker les entrées du journal.

- Message du journal : brève description des détails du journal.

- Commentaires : brève description de l’URL de la liste de blocage.

- Cliquez sur OK.

- Cliquez sur Update.

- Cliquez sur Terminé.

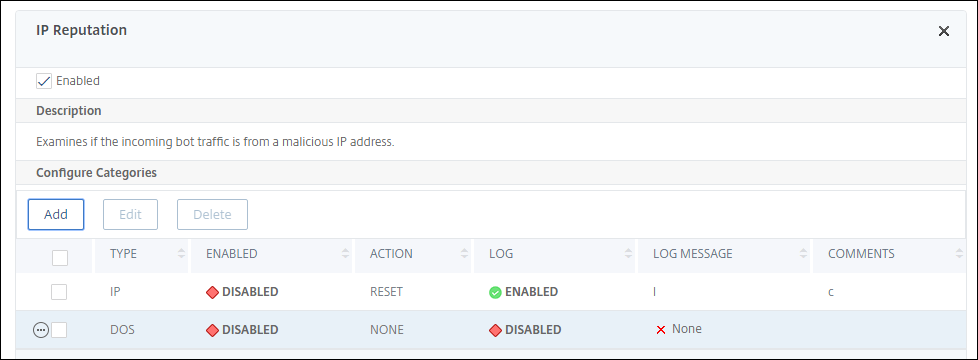

Configurer la réputation IP à l’aide de l’interface graphique Citrix

La technique du bot de réputation IP utilise la base de données de réputation IP et la base de données des fournisseurs de services cloud de Webroot pour vérifier si une demande client est une adresse IP malveillante ou une adresse IP de cloud public. Dans le cadre des catégories de robots est configurée, puis une action de bot y est associée. Suivez les étapes ci-dessous pour configurer la réputation IP Webroot et les catégories de bases de données des fournisseurs de services cloud.

- Accédez à Sécurité > Citrix bot Management and Profiles.

- Sur la page Profils de gestion des robots Citrix, sélectionnez un profil et cliquez sur Modifier.

- Sur la page Citrix bot Management Profile, accédez à la section Paramètres du profil et cliquez sur Réputation IP.

- Dans la section Réputation IP, définissez les paramètres suivants :

- Activé : sélectionnez cette option pour valider le trafic de bot entrant dans le cadre du processus de détection.

- Configurer les catégories. Vous pouvez utiliser la technique de réputation IP pour le trafic entrant des robots dans différentes catégories. En fonction de la catégorie configurée, vous pouvez supprimer ou rediriger le trafic du bot. Cliquez sur Ajouter pour configurer une catégorie de robots malveillants.

-

Sur la page Configurer la liaison de réputation IP du profil de gestion des robots Citrix, définissez les paramètres suivants :

-

Catégorie : sélectionnez une catégorie de bot de réputation IP Webroot pour valider la demande d’un client en tant qu’adresse IP malveillante.

- IP_BASED - Cette catégorie vérifie si l’adresse IP du client (IPv4 et IPv6) est malveillante ou non.

- BOTNET - Cette catégorie comprend les canaux C&C de botnet et les machines zombies infectées contrôlées par Bot Master.

- SPAM_SOURCES - Cette catégorie comprend le tunneling des messages de spam via un proxy, les activités SMTP anormales et les activités de spam sur les forums.

- SCANNERS - Cette catégorie comprend toutes les reconnaissances telles que les sondes, l’analyse de l’hôte, l’analyse de domaine et l’attaque par force brute par mot de passe

- DOS - Cette catégorie comprend DOS, DDOS, inondation de synchronisation anormale et détection de trafic anormal.

- RÉPUTATION - Cette catégorie interdit l’accès à partir d’adresses IP (IPv4 et IPv6) actuellement connues pour être infectées par des logiciels malveillants. Cette catégorie comprend également les adresses IP dont le score d’indice de réputation Webroot est faible en moyenne. L’activation de cette catégorie empêche l’accès des sources identifiées pour contacter les points de distribution de logiciels malveillants.

- HAMEÇONNAGE - Cette catégorie comprend les adresses IP (IPv4 et IPv6) hébergeant des sites d’hameçonnage et d’autres types d’activités frauduleuses telles que la fraude au clic publicitaire ou la fraude au jeu.

- PROXY - Cette catégorie comprend les adresses IP (IPv4 et IPv6) fournissant des services proxy.

- RÉSEAU - IP fournissant des services de proxy et d’anonymisation, y compris The Onion Router aka TOR ou dark net.

- MOBILE_THREATS - Cette catégorie vérifie l’adresse IP du client (IPv4 et IPv6) avec la liste des adresses dangereuses pour les appareils mobiles.

-

Catégorie. Sélectionnez une catégorie de fournisseur de services de cloud public Webroot pour valider qu’une demande client est une adresse IP de cloud public.

- AWS - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses de cloud public d’AWS.

- GCP - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses cloud publiques de Google Cloud Platform.

- AZURE - Cette catégorie vérifie l’adresse du client avec la liste des adresses de cloud public d’Azure.

- ORACLE - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses de cloud public d’Oracle

- IBM - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses de cloud public d’IBM.

- SALESFORCE - Cette catégorie vérifie l’adresse IP du client avec la liste des adresses de cloud public de Salesforce.

Valeurs possibles pour la catégorie de robots Webroot IP Reputation : IP, BOTNETS, SPAM_SOURCES, SCANNERS, DOS, REPUTATION, PHISHING, PROXY, NETWORK, MOBILE_THREATS.

Valeurs possibles pour la catégorie de fournisseur de services de cloud public Webroot : AWS, GCP, AZURE, ORACLE, IBM, SALESFORCE.

- Activé : sélectionnez cette option pour valider la détection des signatures de réputation IP.

- Action du bot : en fonction de la catégorie configurée, vous ne pouvez attribuer aucune action, supprimer, rediriger ou atténuer les effets.

- Journal : sélectionnez cette option pour stocker les entrées du journal.

- Message du journal : brève description du journal.

- Commentaires - Brève description de la catégorie de robots.

-

- Cliquez sur OK.

- Cliquez sur Update.

-

Cliquez sur Terminé.

Remarque

Si vous désactivez la réputation IP, veillez à arrêter ses téléchargements. Procédez comme suit pour arrêter les téléchargements liés à la réputation IP :

- Accédez à Sécurité > Citrix bot Management > Modifier les paramètres de gestion des robots Citrix

- Modifiez le profil non intrusif par défaut en BOT_BYPASS.

Configurer la technique de limite de débit des robots

La technique de limite de débit des bots vous permet de limiter le trafic des bots dans un certain laps de temps en fonction de la géolocalisation de l’utilisateur, de l’adresse IP du client, de la session, du cookie ou de la ressource configurée (URL). En configurant la technique de limite de débit du bot, vous pouvez garantir les points suivants :

- Bloquez les activités des bots malveillants.

- Réduisez la charge de trafic vers les serveurs Web.

Configurer la limite de débit des bots à l’aide de la Citrix CLI

À l’invite de commandes, tapez :

bind bot profile <name>... -ratelimit -type <type> Geolocation -countryCode <countryName> -rate <positive_integer> -timeSlice <positive_integer> [-action <action> ...] [-limitType ( BURSTY | SMOOTH )] [-condition <expression>] [-enabled ( ON | OFF )]

<!--NeedCopy-->

Où,

*SOURCE_IP - Limitation de débit en fonction de l’adresse IP du client.

*SESSION - Limitation du débit en fonction du nom du cookie configuré.

*URL - Limitation de débit en fonction de l’URL configurée.

*GEOLOCATION - Limitation du débit en fonction du nom de pays configuré.

Possible values - SESSION, SOURCE_IP, URL, GÉOLOCALISATION

Exemple :

bind bot profile geo_prof -ratelimit -type Geolocation -countryCode IN -rate 100 -timeSlice 1000 -limitType BURSTY -condition HTTP.REQ.HEADER("User-Agent").contains("anroid") -action log,drop -enabled on

<!--NeedCopy-->

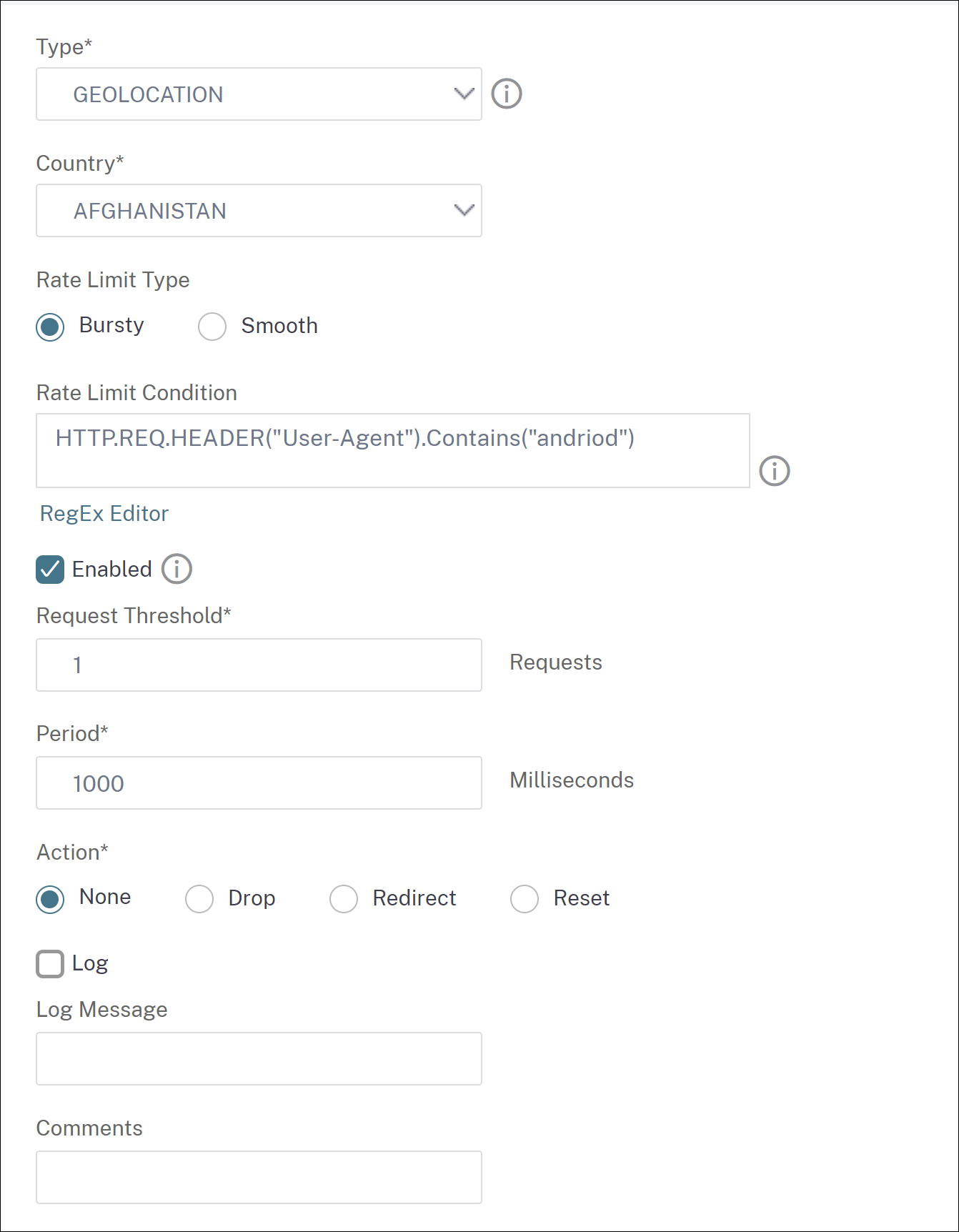

Configurer la limite de débit des bots à l’aide de l’interface graphique Citrix

Procédez comme suit pour configurer la technique de détection de la limite de débit des robots :

- Accédez à Sécurité > Citrix Bot Management and Profiles.

- Dans la page Profils de gestion des bots Citrix, sélectionnez un profil et cliquez sur Modifier.

- Sur la page Citrix Bot Management Profile, accédez à la section Paramètres du profil et cliquez sur Limite de débit.

-

Dans la section Limite de débit, définissez les paramètres suivants :

- Activé : sélectionnez cette option pour valider le trafic de bot entrant dans le cadre du processus de détection. b. Cliquez sur Ajouter pour configurer les liaisons de limite de débit.

-

Sur la page Configurer la limite de débit de gestion des robots Citrix, définissez les paramètres suivants.

-

Type : limite de débit le trafic des robots en fonction des paramètres suivants :

- Géolocalisation - Limite de débit basée sur la situation géographique de l’utilisateur.

- Source_IP - Limite le débit du trafic en fonction de l’adresse IP du client.

- Session : limite le débit du trafic des robots en fonction de la session ou du nom du cookie.

- URL : limite le débit du trafic des robots en fonction de l’URL configurée.

- Pays - Sélectionnez une géolocalisation en tant que pays ou région.

- Type de limite de débit : limite le type de trafic en fonction des types suivants.

- Bursty — Transfère toutes les demandes qui ne dépassent pas le seuil défini et la période spécifiée.

- Fluide : transférez les demandes de manière uniforme sur la période spécifiée.

- Connexion à limite de débit : vous permet de créer plusieurs règles pour une condition.

- Activé : sélectionnez cette option pour valider le trafic entrant du bot.

- Seuil de demande : nombre maximum de demandes autorisées dans un certain délai.

- Période : durée en millisecondes.

- Action : choisissez une action de robot pour la catégorie sélectionnée.

- Journal : cochez la case pour enregistrer les entrées du journal.

- Message du journal : brève description du journal.

- Commentaires - Brève description de la catégorie de robots.

-

- Cliquez sur OK.

- Cliquez sur Update.

- Cliquez sur Terminé.

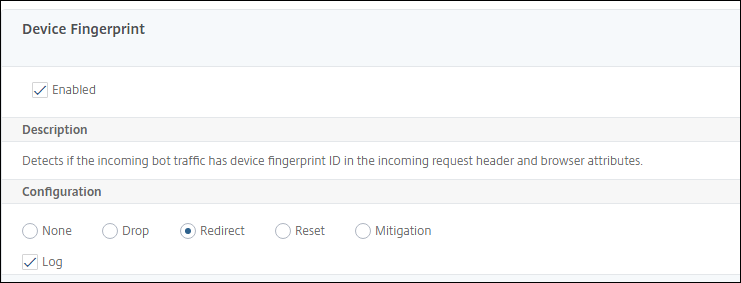

Configurer la technique d’empreinte digitale de l’appareil à l’aide de l’interface graphique Citrix

Cette technique de détection envoie un défi de script Java au client et extrait les informations du périphérique. En fonction des informations de l’appareil, la technique supprime ou contourne le trafic du bot. Suivez les étapes pour configurer la technique de détection.

- Accédez à Sécurité > Citrix Bot Management and Profiles.

- Sur la page Profils de gestion des bots Citrix, sélectionnez un fichier de signature et cliquez sur Modifier.

- Sur la page Profil de gestion des robots Citrix, accédez à la section Paramètres de signature et cliquez sur Empreinte digitale de l’appareil.

-

Dans la section Empreinte digitale de l’appareil, définissez les paramètres suivants :

- Activé : sélectionnez cette option pour activer la règle.

- Configuration : sélectionnez l’une des options suivantes :

- Aucun - Autorise le trafic.

- Drop - Diminue le trafic.

- Redirection : redirige le trafic vers l’URL d’erreur.

- Atténuation, ou CAPTCHA : valide et autorise le trafic.

Remarque :

Lors d’attaques par rediffusion de session utilisant les cookies d’empreinte digitale de l’appareil, les demandes sont abandonnées même si la configuration de l’empreinte digitale de l’appareil est définie sur Atténuation.

- Journal : sélectionnez cette option pour enregistrer les entrées du journal.

- Cliquez sur Update.

- Cliquez sur Terminé.

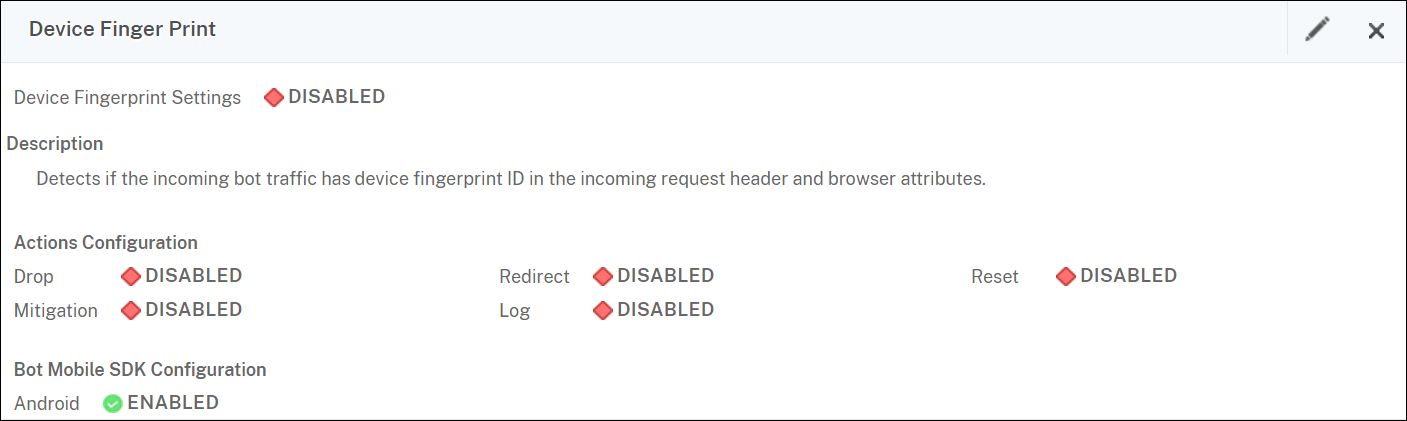

Configuration de la technique d’empreinte digitale de l’appareil pour les applications mobiles (Android)

La technique d’empreinte digitale du périphérique détecte un trafic entrant en tant que bot en insérant un script JavaScript dans la réponse HTML au client. Le script JavaScript, lorsqu’il est appelé par le navigateur, collecte les attributs du navigateur et du client et envoie une demande à l’appliance. Les attributs sont examinés pour déterminer si le trafic est un bot ou un humain.

La technique de détection est encore étendue pour détecter les bots sur une plateforme mobile (Android). Contrairement aux applications Web, dans le trafic mobile (Android), la détection des bots basée sur un script JavaScript ne s’applique pas. Pour détecter les bots dans un réseau mobile, la technique utilise un SDK mobile de bot intégré aux applications mobiles côté client. Le SDK intercepte le trafic mobile, collecte les détails de l’appareil et envoie les données à l’appliance. Du côté de l’appliance, la technique de détection examine les données et détermine si la connexion provient d’un bot ou d’un humain.

Comment fonctionne la technique d’empreinte digitale de l’appareil pour l’application mobile

Les étapes suivantes expliquent le flux de travail de détection des bots permettant de détecter si une demande émanant d’un appareil mobile provient d’un humain ou d’un robot.

- Lorsqu’un utilisateur interagit avec une application mobile, le comportement de l’appareil est enregistré par le SDK mobile de robot.

- Le client envoie une demande à l’appliance Citrix.

- Lors de l’envoi de la réponse, l’appliance insère un cookie de session de bot avec les détails de la session et les paramètres pour collecter les paramètres du client.

- Lorsque l’application mobile reçoit la réponse, le kit SDK de robot Citrix qui est intégré à l’application mobile valide la réponse, récupère les paramètres d’empreinte digitale de l’appareil enregistrés et l’envoie à l’appliance.

- La technique de détection des empreintes digitales de l’appareil côté appliance valide les détails de l’appareil et met à jour le cookie de session de bot s’il s’agit d’un robot suspecté ou non.

- Lorsque le cookie a expiré ou que la protection par empreinte digitale de l’appareil préfère valider et collecter périodiquement les paramètres de l’appareil, toute la procédure ou le défi est répété.

Prérequis

Pour commencer à utiliser la technique de détection d’empreintes digitales des appareils Citrix pour les applications mobiles, vous devez télécharger et installer le SDK mobile bot dans votre application mobile.

Configuration de la technique de détection des empreintes digitales pour les applications mobiles (Android) à l’aide de la CLI

À l’invite de commandes, tapez :

set bot profile <profile name> -deviceFingerprintMobile ( NONE | Android )

Exemple :

set bot profile profile 1 –deviceFingerprintMobile Android

Configurer la technique de détection des empreintes digitales de l’appareil pour les applications mobiles (Android) à l’aide de l’interface graphique

- Accédez à Sécurité > Citrix Bot Management and Profiles.

- Sur la page Profils de gestion des bots Citrix, sélectionnez un fichier et cliquez sur Modifier.

- Sur la page Citrix Bot Management Profile, cliquez sur Device Fingerprint sous Paramètres du profil.

- Dans la section Configure Bot Mobile SDK, sélectionnez le type de client mobile.

- Cliquez sur Mettre à jour et terminé.

Configurer l’expression du journal des robots

Si le client est identifié comme un robot, la gestion des robots Citrix vous permet de capturer des informations supplémentaires sous forme de messages de journal. Les données peuvent être le nom de l’utilisateur qui a demandé l’URL, l’adresse IP source et le port source à partir duquel l’utilisateur a envoyé la demande ou les données générées à partir d’une expression. Pour effectuer une journalisation personnalisée, vous devez configurer une expression de journal dans le profil de gestion des robots.

Liez l’expression de journal dans le profil de robot à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

bind bot profile <name> (-logExpression -name <string> -expression <expression> [-enabled ( ON | OFF )]) -comment <string>

<!--NeedCopy-->

Exemple :

bind bot profile profile1 –logExpression exp1 –expression HTTP.REQ.URL –enabled ON -comment "testing log expression"

Lier l’expression de journal au profil de bot à l’aide de l’interface graphique

- Accédez à Sécurité > Citrix Bot Management > Profils.

- Sur la page Profils de gestion des bots Citrix, sélectionnez Expressions du journal des robotsdans la section Paramètres du profil.

- Dans la section Paramètres d’expression du journal de bots*, cliquez sur **Ajouter.

- Dans la page Configure Citrix Bot Management Profile Bot Log Expression Binding, définissez les paramètres suivants.

- Nom de l’expression journal : nom de l’expression journal.

- Expression : entrez l’expression du journal.

- Activé : active ou désactive la liaison d’expressions de journal.

- Commentaires - Brève description de la liaison des expressions du journal du bot.

- Cliquez surOK et sur Terminé.

Configurer la technique de piège bot

La technique d’interruption de bot Citrix insère de manière aléatoire ou périodique une URL d’interruption dans la réponse du serveur. Vous pouvez également créer une liste d’URL de déroutement et ajouter des URL pour cela. L’URL apparaît invisible et inaccessible si le client est un utilisateur humain. Toutefois, si le client est un robot automatisé, l’URL est accessible et lorsqu’on y accède, l’attaquant est classé comme robot et toute demande ultérieure du bot est bloquée. La technique du piège est efficace pour bloquer les attaques des robots.

L’URL de déroutement est une URL alphanumérique de longueur configurable et elle est générée automatiquement à un intervalle configurable. La technique vous permet également de configurer une URL d’insertion d’interruption pour les sites Web les plus visités ou les sites Web fréquemment visités. Ce faisant, vous pouvez définir le but de l’insertion de l’URL d’interruption du bot pour les demandes correspondant à l’URL d’insertion d’interruption.

Remarque :

Bien que l’URL du bot trap soit générée automatiquement, la gestion des bots Citrix vous permet toujours de configurer une URL d’interruption personnalisée dans le profil du bot. Ceci est fait pour renforcer la technique de détection des bots et rendre plus difficile l’accès des attaquants à l’URL de trap.

Pour terminer la configuration du bot trap, vous devez suivre les étapes suivantes.

- Activer l’URL de bot-trap

- Configurer l’URL d’interruption de bot dans le profil de bot

- Lier l’URL d’insertion d’un piège à robots au profil

- Configurer la longueur et l’intervalle de l’URL d’interruption de bots dans les paramètres

Activer la protection des URL de bot-trap

Avant de commencer, vous devez vous assurer que la protection de l’URL de déroutement de bots est activée sur l’appliance. À l’invite de commandes, tapez :

enable ns feature Bot

Configurer l’URL d’interruption de bot dans le profil de bot

Vous pouvez configurer l’URL de l’interruption de bot et spécifier une action d’interruption dans le profil du bot.

À l’invite de commandes, tapez :

add bot profile <name> -trapURL <string> -trap ( ON | OFF ) -trapAction <trapAction>

Où,

-

trapURL- URL que Bot Protection utilise comme URL du piège. Longueur maximale : 127 -

trap- Pour activer la détection des pièges à robots. Valeurs possibles : ON, OFF. Valeur par défaut : OFF -

trapAction- Une action à entreprendre en fonction de la détection des bots. Valeurs possibles : NONE, LOG, DROP, REDIRECT, RESET, MITIGATION. Valeur par défaut : AUCUN

Exemple :

add bot profile profile1 -trapURL www.bottrap1.com trap ON -trapAction RESET

Lier l’URL d’insertion d’un piège à robots au profil

Vous pouvez configurer l’URL d’insertion de l’interruption de bot et la lier au profil du bot. À l’invite de commandes, tapez :

bind bot profile <profile_name> trapInsertionURL –url <url> -enabled ON|OFF -comment <comment>

Où,

URL - Le modèle regex de l’URL de demande pour lequel l’URL du bot trap est insérée. Longueur maximale : 127

Exemple :

bind bot profile profile1 trapInsertionURL –url www.example.com –enabled ON –comment insert a trap URL randomly

Configurer la longueur et l’intervalle de l’URL d’interruption de bots dans les paramètres

Vous pouvez configurer la longueur de l’URL de l’interruption de bot et également définir l’intervalle de génération automatique de l’URL d’interruption de bot. À l’invite de commandes, tapez :

set bot settings -trapURLAutoGenerate ( ON | OFF ) –trapURLInterval <positive_integer> -trapURLLength <positive_integer>

Où,

trapURLInterval - Le temps, en secondes, après lequel l’URL du bot trap est mise à jour. Valeur par défaut : 3600, Valeur minimale : 300, Valeur maximale : 86400

trapURLLength - Longueur de l’URL du bot trap générée automatiquement. Valeur par défaut : 32, Valeur minimale : 10, Valeur maximale : 255

Exemple :

set bot settings -trapURLAutoGenerate ON –trapURLInterval 300 -trapURLLength 60

Configurer l’URL de bot-trap à l’aide de l’interface graphique

- Accédez à Sécurité > Citrix Bot Management > Profils.

- Dans la page Profils de gestion des bots Citrix, cliquez sur Modifier pour configurer la technique d’URL de déroutement de robot.

- Sur la page Create Citrix Bot Management Profile, modifiez les paramètres de base pour saisir l’URL du piège, puis cliquez sur OK.

- Sur la page Citrix Bot Management Profile, cliquez sur Bot Trapdans les paramètres du profil.

-

Dans la section Bot Trap, définissez les paramètres suivants.

- Activé. Cochez la case pour activer la détection des pièges à robots

- Description. Brève description de l’URL.

-

Dans la section Configurer l’action, définissez les paramètres suivants.

- Action. Action à entreprendre pour le bot détecté par l’accès au bot-trap.

- Journal. Activez ou désactivez la journalisation pour la liaison de bots trap.

-

Dans la section Configurer les URL d’insertion de déroutement, cliquez sur Ajouter.

-

Dans la page Configurer la liaison d’interruption de bot Trap de profil Citrix Bot Management, définissez les paramètres suivants.

- URL de déroutement. Tapez l’URL que vous souhaitez confirmer comme URL d’insertion d’interruption de bot.

- Activé. Activez ou désactivez l’URL d’insertion d’interruption de bot.

- Commentaire. Brève description de l’URL d’insertion d’interruption.

- Cliquez sur Mettre à jour et terminé.

Configurer les paramètres de l’URL de l’interruption

Effectuez les étapes suivantes pour configurer les paramètres de l’URL d’interruption de bot :

- Accédez à Sécurité > Citrix Bot Management.

- Dans le volet d’informations, sous Paramètres, cliquez sur Modifier les paramètres de gestion des robots Citrix.

-

Dans la section Configurer les paramètres de gestion des bots Citrix, définissez les paramètres suivants.

- Intervalle d’URL d’interruption. Durée en secondes après laquelle l’URL de l’interruption de bot est mise à jour.

- Longueur de l’URL de déroutement. Longueur de l’URL d’interruption de bots générée automatiquement.

- Cliquez sur OK et Terminé.

Expression de stratégie IP client pour la détection de robots

La gestion des robots Citrix vous permet désormais de configurer une expression de stratégie avancée pour extraire l’adresse IP du client à partir d’un en-tête de requête HTTP, d’un corps de requête HTTP, d’une URL de requête HTTP ou d’une expression de stratégie avancée. La valeur extraite peut être utilisée par un mécanisme de détection de bot (tel que TPS, piège de bot ou limite de débit) pour détecter si la demande entrante est un bot.

Remarque :

Si vous n’avez pas configuré d’expression IP client, l’adresse IP du client source par défaut ou existante est utilisée pour la détection des robots. Si une expression est configurée, le résultat de l’évaluation fournit l’adresse IP du client pouvant être utilisée pour la détection des robots.

Vous pouvez configurer et utiliser l’expression IP du client pour extraire l’adresse IP du client réelle si la demande entrante passe par un serveur proxy et si l’adresse IP du client est présente dans l’en-tête. En ajoutant cette configuration, l’appliance peut utiliser le mécanisme de détection des robots pour assurer une sécurité accrue aux clients et serveurs logiciels.

Configurer l’expression de stratégie IP du client dans le profil de robot à l’aide de l’interface de ligne

À l’invite de commandes, tapez :

add bot profile <name> [-clientIPExpression <expression>]

<!--NeedCopy-->

Exemple :

add bot profile profile1 –clientIPExpression 'HTTP.REQ.HEADER("X-Forwarded-For") ALT CLIENT.IP.SRC.TYPECAST_TEXT_T'

add bot profile profile1 –clientIPExpression 'HTTP.REQ.HEADER("X-Forwarded-For") ALT CLIENT.IPv6.SRC.TYPECAST_TEXT_T'

Configurer l’expression de stratégie IP du client dans le profil de robot à l’aide de l’interface graphique

- Accédez à Sécurité > Citrix Bot Management > Profils.

- Dans le volet d’informations, cliquez sur Ajouter.

- Dans la page Créer un profil de gestion Citrix Bot, définissez l’expression IP du client.

- Cliquez sur Créer et Fermer.

Configurer CAPTCHA pour la réputation IP et la détection des empreintes digitales des périphériques

CAPTCHA est un acronyme qui signifie « Completely Automated Public Turing test to tell Computers and Humans Apart ». CAPTCHA est conçu pour tester si un trafic entrant provient d’un utilisateur humain ou d’un robot automatisé. CAPTCHA permet de bloquer les bots automatisés qui causent des violations de sécurité aux applications Web. Dans Citrix, CAPTCHA utilise le module challenge-response pour identifier si le trafic entrant provient d’un utilisateur humain et non d’un robot automatisé.

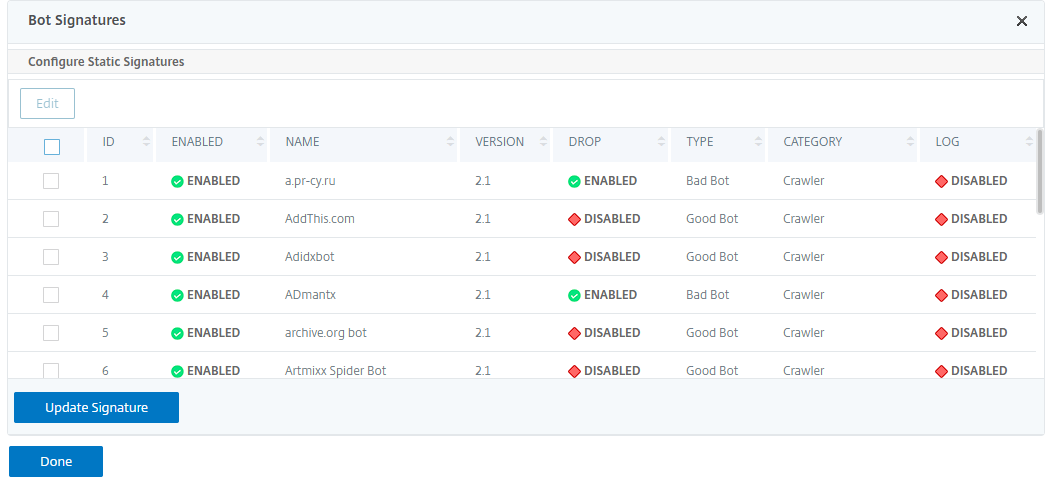

Configurer les signatures statiques des robots

Cette technique de détection vous permet d’identifier les informations de l’agent utilisateur à partir des détails du navigateur. Sur la base des informations de l’agent utilisateur, le bot est identifié comme un bot mauvais ou bon, puis vous lui attribuez une action de bot. Suivez les étapes ci-dessous pour configurer la technique de signature statique :

- Dans le volet de navigation, développez Sécurité > Citrix Bot Management > Signatures.

- Dans la page Citrix Bot Management Signatures, sélectionnez un fichier de signatures et cliquez sur Edit.

- Sur la page Signature de Citrix Bot Management, accédez à la section Signature Settings (Paramètres de signature), puis cliquez sur Bot Signatures.

- Dans la section Bot Signatures, définissez les paramètres suivants :

- Configurez les signatures statiques. Cette section contient une liste d’enregistrements de signatures statiques de robots. Vous pouvez sélectionner un enregistrement et cliquer sur Modifier pour lui attribuer une action de robot.

- Cliquez sur OK.

- Cliquez sur Mettre à jour la signature.

- Cliquez sur Terminé.

Délimitation des signatures statiques

Citrix Bot Management protège votre application Web contre les robots. Les signatures statiques des bots aident à identifier les robots bons et défectueux en fonction de paramètres de requête tels que l’agent utilisateur dans la demande entrante.

La liste des signatures dans le fichier est énorme et de nouvelles règles sont ajoutées et les règles périmées sont supprimées périodiquement. En tant qu’administrateur, il se peut que vous souhaitiez rechercher une signature spécifique ou une liste de signatures sous une catégorie. Pour filtrer facilement les signatures, la page Bot Signature fournit une fonctionnalité de recherche améliorée. La fonction de recherche vous permet de trouver des règles de signature et de configurer sa propriété en fonction d’un ou de plusieurs paramètres de signature tels que l’action, l’ID de signature, le développeur et le nom de la signature.

Action : sélectionnez une action de robot que vous préférez configurer pour une catégorie spécifique de règles de signature. Les types d’action disponibles sont les suivants :

- Activer la sélection : active toutes les règles de signature sélectionnées.

- Désactiver la sélection : désactive toutes les règles de signatures sélectionnées.

- Supprimer la sélection : sélectionnez l’action « Supprimer » dans toutes les règles de signature sélectionnées.

- Redirection sélectionnée : appliquez l’action « Rediriger » à toutes les règles de signature sélectionnées.

- Réinitialiser la sélection - Appliquez l’action « Réinitialiser » à toutes les règles de signature sélectionnées.

- Journal sélectionné : appliquez l’action « Enregistrer » à toutes les règles de signature sélectionnées.

- Supprimer la suppression sélectionnée : désactivez l’action de dépôt sur toutes les règles de signature sélectionnées.

- Supprimer la redirection sélectionnée : désactivez l’action de redirection vers toutes les règles de signature sélectionnées.

- Supprimer la réinitialisation sélectionnée : désactivez l’action de réinitialisation de toutes les règles de signature sélectionnées.

- Supprimer le journal sélectionné : désactivez l’action de journalisation sur toutes les règles de signature sélectionnées.

Catégorie : sélectionnez une catégorie pour filtrer les règles de signature en conséquence. Vous trouverez ci-dessous la liste des catégories disponibles pour le tri des règles de signature.

- Action : triez en fonction de l’action du robot.

- Catégorie : triez en fonction de la catégorie du robot.

- Développeur : triez en fonction de l’éditeur de la société hôte.

- Activé : triez en fonction des règles de signature activées.

- Id : permet de trier en fonction de l’ID de la règle de signature.

- Journal : triez en fonction des règles de signature pour lesquelles la journalisation est activée.

- Nom : permet de trier en fonction du nom de la règle de signature.

- Type : permet de trier en fonction du type de signature.

- Version : triez en fonction de la version de la règle de signature.

Recherchez les règles de signature statique des robots en fonction des types d’actions et de catégories à l’aide de l’interface graphique Citrix

- Accédez à Sécurité > Citrix Bot Management > Signature.

- Dans la page de détails, cliquez sur Ajouter.

- Dans la page Signatures Citrix Bot Management, cliquez sur Modifier dans la section Signature statique.

- Dans la section Configurer la signature statique, sélectionnez une action de signature dans la liste déroulante.

- Utilisez la fonction de recherche pour sélectionner une catégorie et filtrer les règles en conséquence.

- Cliquez sur Update.

Modifiez la propriété de la règle de signature statique du bot à l’aide de l’interface graphique Citrix

- Accédez à Sécurité > Citrix Bot Management > Signature.

- Dans la page de détails, cliquez sur Ajouter.

- Dans la page Signatures Citrix Bot Management, cliquez sur Modifier dans la section Signature statique.

- Dans la section Configurer la signature statique, sélectionnez une action dans la liste déroulante.

- Utilisez la fonction de recherche pour sélectionner une catégorie et filtrer les règles en conséquence.

- Dans la liste de signatures statiques, sélectionnez une signature pour modifier sa propriété.

- Cliquez sur OK pour confirmer.

Comment fonctionne CAPTCHA dans Citrix Bot Management

Dans Citrix Bot Management, la validation CAPTCHA est configurée comme une action de stratégie à exécuter après l’évaluation de la stratégie de bot. L’action CAPTCHA n’est disponible que pour les techniques de réputation IP et de détection des empreintes digitales de l’appareil. Voici les étapes à suivre pour comprendre le fonctionnement du CAPTCHA :

- Si une violation de sécurité est observée pendant la détection de la réputation IP ou de l’empreinte digitale de l’appareil, l’appliance ADC envoie un défi CAPTCHA.

- Le client envoie la réponse CAPTCHA.

- L’appliance valide la réponse CAPTCHA et, si le CAPTCHA est valide, la demande est autorisée et transmise au serveur principal.

- Si la réponse CATCHA n’est pas valide, l’appliance envoie un nouveau défi CAPTCHA jusqu’à ce que le nombre maximal de tentatives soit atteint.

- Si la réponse CAPTCHA n’est pas valide, même après le nombre maximal de tentatives, l’appliance abandonne ou redirige la demande vers l’URL d’erreur configurée.

- Si vous avez configuré l’action de journalisation, l’appliance stocke les détails de la demande dans le fichier ns.log.

Configurer les paramètres CAPTCHA à l’aide de l’interface graphique Citrix

L’action CAPTCHA de gestion des bots n’est prise en charge que pour les techniques de réputation IP et de détection des empreintes digitales de l’appareil. Suivez les étapes suivantes pour configurer les paramètres CAPTCHA.

- Accédez à Sécurité > Citrix Bot Management and Profiles.

- Sur la page Profils de gestion des bots Citrix, sélectionnez un profil et cliquez sur Modifier.

- Sur la page Citrix Bot Management Profile, accédez à la section Signature Settings (Paramètres de signature ) et cliquez sur CAPTCHA.

- Dans la section Paramètres CAPTCHA, cliquez sur Ajouter pour configurer les paramètres CAPTCHA sur le profil :

- Dans la page Configurer le CAPTCHA de Citrix Bot Management, définissez les paramètres suivants.

-

URL. URL de bot pour laquelle l’action CAPTCHA est appliquée pendant les techniques de réputation IP et de détection des empreintes digitales de l’appareil.

- Activé. Définissez cette option pour activer la prise en charge du CAPTCHA.

- L’heure de la grâce. Durée jusqu’à ce qu’aucun nouveau défi CAPTCHA n’est envoyé après la réception de la réponse CAPTCHA valide actuelle.

- Le temps d’attente. Durée d’attente de l’appliance ADC jusqu’à ce que le client envoie la réponse CAPTCHA.

- Période de mise en sourdine. Durée pendant laquelle le client qui a envoyé une réponse CAPTCHA incorrecte doit attendre jusqu’à ce qu’il soit autorisé à essayer ensuite. Pendant cette période de mise en sourdine, l’appliance ADC n’autorise aucune demande. Portée : 60 à 900 secondes, Recommandé : 300 secondes

- Limite de durée de la demande. Longueur de la demande pour laquelle le challenge CAPTCHA est envoyé au client. Si la longueur est supérieure à la valeur de seuil, la demande est abandonnée. La valeur par défaut est de 10 à 3 000 octets.

- Tentatives de nouvelle tentative. Nombre de tentatives que le client est autorisé à réessayer de résoudre le défi CAPTCHA. Plage : 1-10, Recommandé : 5.

- Aucune action d’action/supérieur/redirection à effectuer si le client échoue à la validation CAPTCHA.

- Journal. Définissez cette option pour stocker les informations de demande du client en cas d’échec du CAPTCHA de réponse. Les données sont stockées dans un fichier

ns.log. - Commentaire. Une brève description de la configuration CAPTCHA.

-

- Cliquez sur OK et Terminé.

- Accédez à Sécurité > Citrix Bot Management > Signatures.

- Dans la page Citrix Bot Management Signatures, sélectionnez un fichier de signatures et cliquez sur Edit.

- Sur la page Signature de Citrix Bot Management, accédez à la section Signature Settings (Paramètres de signature), puis cliquez sur Bot Signatures.

-

Dans la section Bot Signatures, définissez les paramètres suivants :

- Configurez les signatures statiques. Sélectionnez un enregistrement de signature statique de robot et cliquez sur Modifier pour lui attribuer une action de robot.

- Cliquez sur OK.

- Cliquez sur Mettre à jour la signature.

- Cliquez sur Terminé.

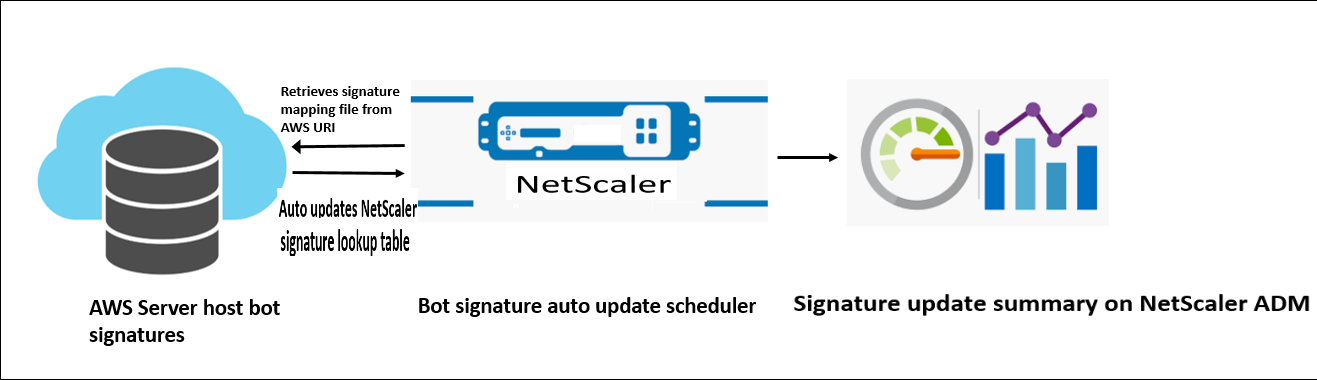

Mise à jour automatique des signatures de bots

La technique de signature statique des bots utilise une table de recherche de signature avec une liste de bons bots et de mauvais robots. Les robots sont classés en fonction de la chaîne de l’agent utilisateur et des noms de domaine. Si la chaîne de l’agent utilisateur et le nom de domaine dans le trafic de bot entrant correspondent à une valeur de la table de recherche, une action de bot configurée est appliquée. Les mises à jour des signatures de bots sont hébergées sur le cloud AWS et la table de recherche de signature communique avec la base de données AWS pour les mises à jour des signatures. Le planificateur de mise à jour automatique des signatures s’exécute toutes les heures pour vérifier la base de données AWS et mettre à jour la table des signatures dans l’appliance Citrix.

L’URL de mise à jour automatique de signature à configurer est la suivante : https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json

Remarque :

Vous pouvez également configurer un serveur proxy et mettre à jour périodiquement les signatures depuis le cloud AWS vers l’appliance via le proxy. Pour la configuration du proxy, vous devez définir l’adresse IP et l’adresse du port du proxy dans les paramètres du bot.

Fonctionnement de la mise à jour automatique de signature

Le schéma suivant montre comment les signatures des robots sont extraites du cloud AWS, mises à jour sur Citrix et affichées sur Citrix ADM pour le résumé des mises à jour des signatures.

Le planificateur de mise à jour automatique des signatures de bot effectue les opérations suivantes :

- Récupère le fichier de mappage à partir de l’URI AWS.

- Vérifie les dernières signatures du fichier de mappage avec les signatures existantes dans l’appliance ADC.

- Télécharge les nouvelles signatures depuis AWS et vérifie l’intégrité de la signature.

- Met à jour les signatures de bots existantes avec les nouvelles signatures dans le fichier de signature du bot.

- Génère une alerte SNMP et envoie le résumé de la mise à jour des signatures à Citrix ADM.

Configurer la mise à jour automatique de

Pour configurer la mise à jour automatique de la signature du bot, procédez comme suit :

Activer la mise à jour automatique de signature

Vous devez activer l’option de mise à jour automatique dans les paramètres du bot sur l’appliance ADC. À l’invite de commandes, tapez :

set bot settings –signatureAutoUpdate ON

Configurer les paramètres du serveur proxy (facultatif)

Si vous accédez à la base de données de signatures AWS via un serveur proxy, vous devez configurer le serveur proxy et le port.

set bot settings –proxyserver –proxyport

Exemple :

set bot settings –proxy server 1.1.1.1 –proxyport 1356

Configurer la mise à jour automatique de la signature du bot à l’aide de l’interface graphique Citrix

Suivez les étapes suivantes pour configurer la mise à jour automatique de la signature du bot :

- Accédez à Sécurité > Citrix Bot Management.

- Dans le volet d’informations, sous Paramètres, cliquez sur Modifier les paramètres de gestion des robots Citrix.

- Dans les paramètres Configurer Citrix Bot Management, cochez la case Signature de mise à jour automatique.

- Cliquez sur OK et Fermer.

Créer un profil de gestion des bots

Un profil de bot est un ensemble de paramètres de gestion des bots utilisés pour détecter le type de bot. Dans un profil, vous déterminez comment le Web App Firewall applique chacun de ses filtres (ou vérifications) au trafic des robots vers vos sites Web, ainsi que les réponses de ceux-ci.

Pour configurer le profil de bot, procédez comme suit :

- Accédez à Sécurité > Citrix Bot Management > Profils.

- Dans le volet d’informations, cliquez sur Ajouter.

-

Dans la page Créer un profil de gestion des bots Citrix, définissez les paramètres suivants.

- Nom. Nom du profil du bot.

- Signature. Nom du fichier de signature du bot.

- URL d’erreur. URL pour les redirections.

- Commentaire. Brève description du profil.

- Cliquez sur Créer et Fermer.

Créer une stratégie de bot

La stratégie de bot contrôle le trafic acheminé vers le système de gestion des bots et contrôle également les journaux de bots envoyés au serveur de journaux d’audit. Suivez la procédure pour configurer la stratégie de bot.

- Accédez à Sécurité > Citrix Bot Management > Stratégies de bot.

- Dans le volet d’informations, cliquez sur Ajouter.

- Dans la page Créer une stratégie de gestion des bots Citrix, définissez les paramètres suivants.

- Nom. Nom de la stratégie Bot.

- Expression. Tapez l’expression ou la règle de stratégie directement dans la zone de texte.

- Profil de bot. Profil de bot pour appliquer la stratégie de bot.

- Action non définie. Sélectionnez une action que vous préférez attribuer.

- Commentaire. Brève description de la stratégie.

- Action de journalisation. Action de message du journal d’audit pour la journalisation du trafic des robots. Pour plus d’informations sur l’action du journal d’audit, consultez la rubrique Journalisation d’audit.

- Cliquez sur Créer et Fermer.

Transactions de bots par seconde (TPS)

La technique de robot Transactions Per Second (TPS) détecte le trafic entrant en tant que bot si le nombre de requêtes par seconde (RPS) et le pourcentage d’augmentation du RPS dépassent la valeur de seuil configurée. La technique de détection protège vos applications Web contre les bots automatisés qui peuvent provoquer des activités de grattage Web, une connexion par forçage brute et d’autres attaques malveillantes.

Remarque :

La technique de bot détecte un trafic entrant en tant que bot uniquement si les deux paramètres sont configurés et si les deux valeurs dépassent la limite de seuil. Imaginons un scénario dans lequel l’appliance reçoit de nombreuses requêtes provenant d’une URL spécifique et où vous souhaitez que la gestion des robots Citrix détecte toute attaque de bot. La technique de détection TPS examine le nombre de demandes (valeur configurée) provenant de l’URL en moins d’une seconde et l’augmentation en pourcentage (valeur configurée) du nombre de demandes reçues en 30 minutes. Si les valeurs dépassent la limite de seuil, le trafic est considéré comme un robot et l’appliance exécute l’action configurée.

Configurer la technique des transactions de bot par seconde (TPS)

Pour configurer TPS, vous devez effectuer les étapes suivantes :

- Activer le bot TPS

- Liaison des paramètres TPS au profil de gestion des bots

Liaison des paramètres TPS au profil de gestion des bots

Une fois que vous avez activé la fonctionnalité TPS de robot, vous devez lier les paramètres TPS au profil de gestion des robots.

À l’invite de commandes, tapez :

bind bot profile <name>… (-tps [-type ( SourceIP | GeoLocation | RequestURL | Host )] [-threshold <positive_integer>] [-percentage <positive_integer>] [-action ( none | log | drop | redirect | reset | mitigation )] [-logMessage <string>])

Exemple :

bind bot profile profile1 -tps -type RequestURL -threshold 1 -percentage 100000 -action drop -logMessage log

Activer la transaction de robot par seconde (TPS)

Avant de commencer, vous devez vous assurer que la fonctionnalité Bot TPS est activée sur l’appliance. À l’invite de commandes, tapez :

set bot profile profile1 –enableTPS ON

Configurer les transactions de bot par seconde (TPS) à l’aide de l’interface graphique Citrix

Suivez les étapes suivantes pour configurer les transactions de bot par seconde :

- Accédez à Sécurité > Citrix Bot Management > Profils.

- Dans la page Profils de gestion des bots Citrix, sélectionnez un profil et cliquez sur Modifier.

- Dans la page Créer un profil de gestion des bots Citrix, cliquez sur TPS sous la section Paramètres de signature.

- Dans la section TPS, activez la fonctionnalité et cliquez sur Ajouter.

-

Dans la page Configurer la liaison TPS du profil de gestion des robots Citrix, définissez les paramètres suivants.

-

Type. Types d’entrée autorisés par la technique de détection. Valeurs possibles : IP SOURCE, GÉOLOCALISATION, HÔTE, URL.

SOURCE_IP — TPS basé sur l’adresse IP du client.

GÉOLOCALISATION — TPS en fonction de l’emplacement géographique du client.

HOST - TPS basé sur les demandes des clients transférées vers une adresse IP de serveur principal spécifique.

URL : TPS basé sur les demandes des clients provenant d’une URL spécifique.

-

Seuil fixe. Nombre maximal de requêtes autorisées à partir d’un type d’entrée TPS dans un intervalle de temps d’une seconde.

-

Seuil de pourcentage. Augmentation maximale en pourcentage des demandes provenant d’un type d’entrée TPS dans un intervalle de 30 minutes.

-

Action. Action à entreprendre pour le bot détecté par la liaison TPS.

-

Journal. Activez ou désactivez la journalisation pour la liaison TPS.

-

Message du journal. Message à consigner pour le bot détecté par la liaison TPS. Longueur maximale : 255.

-

Commentaires. Une brève description de la configuration du TPS. Longueur maximale : 255

-

- Cliquez sur OK, puis sur Fermer.

Détection de robots basée sur la dynamique de la souris et du clavier

Pour détecter les robots et atténuer les anomalies liées au web scraping, la gestion des bots Citrix utilise une technique de détection des robots améliorée basée sur le comportement de la souris et du clavier. Contrairement aux techniques de robots classiques qui nécessitent une interaction humaine directe (par exemple, la validation CAPTCHA), la technique améliorée surveille passivement la dynamique de la souris et du clavier. L’appliance Citrix collecte ensuite les données utilisateur en temps réel et analyse le comportement entre un humain et un bot.

La détection passive des robots utilisant la dynamique de la souris et du clavier présente les avantages suivants par rapport aux mécanismes de détection de robots existants :

- Assure une surveillance continue tout au long de la session utilisateur et élimine un point de contrôle unique.

- Ne nécessite aucune interaction humaine et est transparent pour les utilisateurs.

Fonctionnement de la détection des robots à l’aide de la dynamique de la souris

La technique de détection des robots utilisant la dynamique du clavier et de la souris se compose de deux composants, un enregistreur de pages Web et un détecteur de robots. L’enregistreur de pages Web est un code JavaScript qui enregistre les mouvements du clavier et de la souris lorsqu’un utilisateur effectue une tâche sur la page Web (par exemple, en remplissant un formulaire d’inscription). L’enregistreur envoie ensuite les données par lots à l’appliance Citrix. L’appliance stocke ensuite les données sous forme d’enregistrement KM et les envoie au détecteur de robots sur le serveur Citrix ADM, qui analyse si l’utilisateur est un humain ou un robot.

Les étapes suivantes expliquent comment les composants interagissent entre eux :

- L’administrateur Citrix configure l’expression de stratégie via ADM StyleBook, CLI, NITRO ou toute autre méthode.

- L’URL est définie dans le profil du bot lorsque l’administrateur active la fonctionnalité sur l’appliance.

- Lorsqu’un client envoie une demande, l’appliance Citrix assure le suivi de la session et de toutes les demandes de la session.

- L’appliance insère un code JavaScript (enregistreur de page Web) dans la réponse si la demande correspond à l’expression configurée sur le profil du bot.

- Le JavaScript collecte ensuite toute l’activité du clavier et de la souris et envoie les données KM dans une URL POST (transitoire).

- L’appliance Citrix stocke les données et les envoie au serveur Citrix ADM à la fin de la session. Une fois que l’appliance reçoit les données complètes d’une demande POST, les données sont envoyées au serveur ADM.

- Le service Citrix ADM analyse les données et, sur la base de l’analyse, le résultat est disponible sur l’interface graphique du service Citrix ADM.

L’enregistreur JavaScript enregistre les mouvements suivants de la souris et du clavier :

- Événements clavier — tous les événements

- Événements de souris - déplacement de la souris, souris vers le haut, souris vers le bas

- Événements Presse-papiers - coller

- Événements personnalisés - remplissage automatique, annulation automatique

- horodatage de chaque événement

Configurer la détection de bots à l’aide de la dynamique de

La configuration de gestion des robots Citrix inclut l’activation ou la désactivation de la fonctionnalité de détection basée sur le clavier et la souris, et configure l’URL JavaScript dans le profil du bot. Procédez comme suit pour configurer la détection des robots à l’aide de la dynamique de la souris et du clavier :

- Activer la détection basée sur le clavier et la souris

- Configurer l’expression pour décider quand le JavaScript peut être injecté dans la réponse HTTP

Activer la détection des robots basée sur la souris clavier

Avant de commencer la configuration, assurez-vous d’avoir activé la fonctionnalité de détection de robots basée sur le clavier et la souris sur l’appliance.

À l’invite de commandes, tapez :

add bot profile <name> -KMDetection ( ON | OFF )

<!--NeedCopy-->

Exemple :

add bot profile profile1 –KMDetection ON

Configurer l’expression de bot pour l’insertion JavaScript

Configurez l’expression du bot pour évaluer le trafic et insérer JavaScript. Le JavaScript est inséré uniquement si l’expression est évaluée comme true.

À l’invite de commandes, tapez :

bind bot profile <name> -KMDetectionExpr -name <string> -expression <expression> -enabled ( ON | OFF ) –comment <string>

<!--NeedCopy-->

Exemple :

bind bot profile profile1 -KMDetectionExpr -name test -expression http.req.url.startswith("/testsite") -enabled ON

Configurer le nom de fichier JavaScript inséré dans la réponse HTTP pour la détection de bots basée sur le clavier et la souris

Pour collecter les détails de l’action de l’utilisateur, l’appliance envoie un nom de fichier JavaScript dans la réponse HTTP. Le fichier JavaScript collecte toutes les données d’un enregistrement KM et les envoie à l’appliance.

À l’invite de commandes, tapez :

set bot profile profile1 – KMJavaScriptName <string>

<!--NeedCopy-->

Exemple :

set bot profile profile1 –KMJavaScriptName script1

Configurer la taille de la biométrie comportementale

Vous pouvez configurer la taille maximale des données de comportement de la souris et du clavier qui peuvent être envoyées en tant qu’enregistrement KM à l’appliance et traitées par le serveur ADM.

À l’invite de commandes, tapez :

set bot profile profile1 -KMEventsPostBodyLimit <positive_integer>

<!--NeedCopy-->

Exemple :

set bot profile profile1 – KMEventsPostBodyLimit 25

Une fois que vous avez configuré l’appliance Citrix pour configurer le JavaScript et collecter des données biométriques relatives au comportement du clavier et de la souris, l’appliance envoie les données au serveur Citrix ADM. Pour plus d’informations sur la façon dont le serveur Citrix ADM détecte les bots de la biométrie comportementale, consultez la rubrique Violations de bots.

Configurer les paramètres d’expression des robots clavier et souris à l’aide de l’interface graphique

- Accédez à Sécurité > Citrix Bot Management and Profiles.

- Sur la page Profils de gestion des bots Citrix, sélectionnez un profil et cliquez sur Modifier.

- Dans la section Détection de robots basée sur le clavier et la souris, définissez les paramètres suivants :

- Activez la détection. Activez cette option pour détecter le comportement dynamique du clavier et de la souris basé sur le bot.

- Limite de corps post-événement. Taille des données dynamiques du clavier et de la souris envoyées par le navigateur pour être traitées par l’appliance Citrix.

- Cliquez sur OK.

- Sur la page Citrix bot Management Profile, accédez à la section Paramètres du profil et cliquez sur Paramètres d’ expression du bot basés sur le clavier et la souris.

- Dans la section Paramètres d’expression de bots basés sur le clavier et la souris, cliquez sur Ajouter.

- Sur la page Configurer la liaison des expressions entre le clavier et la souris du robot Citrix bot Management Profile, définissez les paramètres suivants :

- Nom de l’expression. Nom de l’expression de stratégie de robot pour la dynamique de détection du clavier et de la souris.

- Expression. Expression de stratégie de bot.

- Activé. Activez la case à cocher pour activer la liaison de l’expression clavier et du bot et de la souris.

- Commentaires. Une brève description de l’expression de stratégie du bot et de sa liaison au profil du bot.

- Cliquez sur OK et Fermer.

- Dans la section Paramètres d’expression de bots basés sur le clavier et la souris, cliquez sur Mettre à jour.

Journalisation verbale pour le trafic des robots

Lorsqu’une demande entrante est identifiée comme étant un bot, l’appliance Citrix enregistre davantage de détails sur l’en-tête HTTP à des fins de surveillance et de dépannage. La fonctionnalité de journalisation verbeuse des robots est similaire à la journalisation verbeuse du module Web App Firewall.

Considérez un trafic entrant provenant d’un client. Si le client est identifié comme étant un bot, l’appliance Citrix utilise la fonctionnalité de journalisation détaillée pour enregistrer les informations d’en-tête HTTP complètes (telles que l’adresse du domaine, l’URL, l’en-tête de l’agent utilisateur, l’en-tête du cookie). Les détails du journal sont ensuite envoyés au serveur ADM à des fins de surveillance et de dépannage. Le message de consignation verbeux n’est pas stocké dans le fichier “ns.log”.

Configurer la journalisation verbale des robots à l’aide de l’interface de ligne de commande

Pour capturer des informations d’en-tête HTTP détaillées sous forme de journaux, vous pouvez configurer le paramètre de journalisation détaillée dans le profil de bot. À l’invite de commandes, tapez :

set bot profile <name> [-verboseLogLevel ( NONE | HTTP_FULL_HEADER ) ]

<!--NeedCopy-->

Exemple :

set bot profile p1 –verboseLogLevel HTTP_FULL_HEADER

Configurer la journalisation détaillée des robots à l’aide de l’interface graphique Citrix

Suivez la procédure ci-dessous pour configurer le niveau de journalisation détaillé dans le profil de bot.

- Dans le volet de navigation, accédez à Sécurité > Citrix Bot Management.

- Dans la page Profils de gestion des bots Citrix, cliquez sur Ajouter.

- Dans la page Créer un profil de gestion des bots Citrix, sélectionnez le niveau de journalisation verbeux en tant qu’ en-tête complet HTTP.

- Cliquez sur OK et Terminé.

En-têtes de requête supprimés par Citrix bot Management

La plupart des en-têtes de demande liés à la mise en cache sont supprimés pour afficher chaque demande dans le contexte d’une session. De même, si la demande inclut un en-tête de codage permettant au serveur Web d’envoyer des réponses compressées, la gestion du bot supprime cet en-tête afin que le contenu de la réponse du serveur non compressée soit inspecté par la direction du bot pour insérer les JavaScript.

La gestion des robots supprime les en-têtes de demande suivants :

Plage : utilisée pour effectuer une restauration après un transfert de fichier partiel ou ayant échoué.

If-Range - Permet à un client de récupérer un objet partiel lorsqu’il contient déjà une partie de cet objet dans son cache (GET conditionnel).

If-Modified-Since - Si l’objet demandé n’est pas modifié depuis l’heure spécifiée dans ce champ, aucune entité n’est renvoyée par le serveur. Vous obtenez une erreur HTTP 304 non modifiée.

If-None-Match : permet des mises à jour efficaces des informations mises en cache avec un minimum de surcharge.

Accept-Encoding : méthodes de codage autorisées pour un objet particulier, tel que gzip.

Dans cet article

- Comment mettre à niveau votre appliance vers une configuration de gestion des bots basée sur Citrix CLI

- Configuration de la gestion des bots basée sur Citrix CLI

- Configuration de la gestion des bots à l’aide de l’interface graphique Citrix

- Configuration des paramètres de gestion des bots

- Configurer la liste des robots autorisés à l’aide de l’interface graphique Citrix

- Configurer la liste de robots bloqués à l’aide de l’interface graphique Citrix

- Configurer la réputation IP à l’aide de l’interface graphique Citrix

- Configurer la technique de limite de débit des robots

- Configurer la technique d’empreinte digitale de l’appareil à l’aide de l’interface graphique Citrix

- Configuration de la technique d’empreinte digitale de l’appareil pour les applications mobiles (Android)

- Comment fonctionne la technique d’empreinte digitale de l’appareil pour l’application mobile

- Configurer l’expression du journal des robots

- Configurer la technique de piège bot

- Configurer CAPTCHA pour la réputation IP et la détection des empreintes digitales des périphériques

- Configurer les signatures statiques des robots

- Créer un profil de gestion des bots

- Créer une stratégie de bot

- Détection de robots basée sur la dynamique de la souris et du clavier

- Journalisation verbale pour le trafic des robots

- En-têtes de requête supprimés par Citrix bot Management