Gestion des abonnés à des opérateurs de téléphonie

Le nombre d’abonnés dans un réseau de télécommunications augmente à un rythme sans précédent, et leur gestion devient un défi pour les fournisseurs de services. Des appareils plus récents, plus rapides et plus intelligents placent une forte demande sur le réseau et les systèmes de gestion des abonnés. Il n’est plus possible d’offrir à chaque abonné la même norme de service, et il est impératif de traiter le trafic par abonné.

L’appliance Citrix ADC fournit l’intelligence pour profiler les abonnés en fonction de leurs informations stockées dans la fonction Policy and Charging Rules Function (PCRF). Lorsqu’un abonné mobile se connecte à Internet, la Gateway de paquets associe une adresse IP à l’abonné et transfère le paquet de données à l’appliance. L’appliance reçoit les informations de l’abonné dynamiquement ou vous pouvez configurer des abonnés statiques. Ces informations permettent à l’appliance d’appliquer ses fonctionnalités de gestion du trafic, telles que la commutation de contenu, la mise en cache intégrée, la réécriture et le répondeur, sur une base par abonné pour gérer le trafic.

Avant de configurer l’appliance Citrix ADC pour gérer les abonnés, vous devez allouer de la mémoire au module qui stocke les sessions d’abonnés. Pour les abonnés dynamiques, vous devez configurer une interface via laquelle l’appliance reçoit les informations de session. Les abonnés statiques doivent se voir attribuer des ID et vous pouvez les associer à des stratégies.

Vous pouvez également effectuer les opérations suivantes :

- Application et gestion de la politique des abonnés.

- Configurez l’appliance pour identifier de manière unique un abonné en utilisant uniquement le préfixe IPv6 au lieu de l’adresse IPv6 complète.

- Utilisez des stratégies pour optimiser le trafic TCP pour les abonnés dynamiques et statiques. Ces stratégies associent différents profils TCP à différents types d’utilisateurs.

- Gérer les sessions inactives sur une appliance Citrix ADC.

- Activer la journalisation sur un serveur de journaux.

- Supprimer les sessions LSN pour les sessions d’abonné supprimées.

Allocation de mémoire pour le module de stockage de session de l’abonné

Chaque entrée de session d’abonné consomme 1 Ko de mémoire. Le stockage de 500 000 sessions d’abonnés à tout moment nécessite 500 Mo de mémoire. Cette valeur doit être ajoutée à la mémoire minimale requise, qui est affichée dans la sortie de la commande « show extendedmemoryparam ». Dans l’exemple suivant, la sortie est pour une instance Citrix ADC VPX avec 3 moteurs de paquets et 8 Go de mémoire.

Pour stocker 500 000 sessions d’abonnés sur cette appliance, la mémoire configurée doit être de 2058+500 Mo (500 000 x 1 Ko = 500 Mo).

Remarque

La mémoire configurée doit être en multiples de 2 Mo et ne doit pas dépasser la limite maximale d’utilisation de la mémoire. L’appliance doit être redémarrée pour que les modifications prennent effet.

Exemple

show extendedmemoryparam

Extended Memory Global Configuration. This memory is utilized by LSN and Subscriber Session Store Modules:

Active Memory Usage: 0 MBytes

Configured Memory Limit: 0 MBytes

Minimum Memory Required: 2058 MBytes

Maximum Memory Usage Limit: 2606 MBytes

Done

set extendedmemoryparam -memLimit 2558

Done

show extendedmemoryparam

Extended Memory Global Configuration. This memory is utilized by LSN and Subscriber Session Store Modules:

Active Memory Usage: 2558 MBytes

Configured Memory Limit: 2558 MBytes

Minimum Memory Required: 2058 MBytes

Maximum Memory Usage Limit: 2606 MBytes

Done

<!--NeedCopy-->

Configurer une interface pour les abonnés dynamiques

L’appliance Citrix ADC reçoit dynamiquement les informations de l’abonné via l’un des types d’interface suivants :

Remarque

À partir de NetScaler version 12.0 build 57.19, l’interface Gx est prise en charge pour un déploiement de cluster. Pour plus d’informations, voir Interface Gx dans une topologie de cluster.

Dans une configuration HA, les sessions d’abonné sont continuellement synchronisées sur le nœud secondaire. En cas de basculement, les informations de l’abonné sont toujours disponibles sur le nœud secondaire.

Interface Gx

Une interface Gx (comme spécifié dans 3GPP 29.212) est une interface standard basée sur le protocole Diameter qui permet l’échange de règles de contrôle de stratégie et de facturation entre un PCRF et une entité PCEF (Policy and Charging Enforcement Function) dans un réseau de télécommunications.

Lorsqu’une session IP-CAN est établie, la passerelle de paquets transmet l’ID d’abonné, tel que le MSISDN, et les informations d’adresse IP encadrée sur l’abonné au PCRF en tant que message de Diameter. Lorsque le paquet de données arrive à l’appliance à partir de la Gateway de paquets (PGW), l’appliance utilise l’adresse IP de l’abonné pour interroger le PCRF afin d’obtenir les informations de l’abonné. Ceci est également connu sous le nom de fonctionnalité PCEF secondaire.

Les règles PCC (Policy and Charging Control) reçues par l’appliance via l’interface Gx sont stockées sur l’appliance pendant la session de l’abonné, c’est-à-dire jusqu’à ce que le PCRF envoie un message RAR (Re-Auth-Request) avec un AVP de Release-Cause ou que la session de l’abonné soit interrompue à partir de l’interface CLI ou du utilitaire de configuration. S’il existe des mises à jour pour un abonné existant, le PCRF envoie les mises à jour dans un message RAR. Une session d’abonné est lancée lorsqu’un abonné ouvre une session sur le réseau et s’arrête lorsque l’abonné se déconnecte.

Remarque : si le serveur PCRF est en panne, l’appliance Citrix ADC crée des sessions négatives pour les demandes d’abonné Gx en attente ou entrantes. Lorsque le serveur PCRF est à nouveau en cours de sauvegarde, l’appliance Citrix ADC empêche une tempête de requêtes en attendant l’expiration des sessions négatives avant d’exécuter les demandes d’abonné spécifiques.

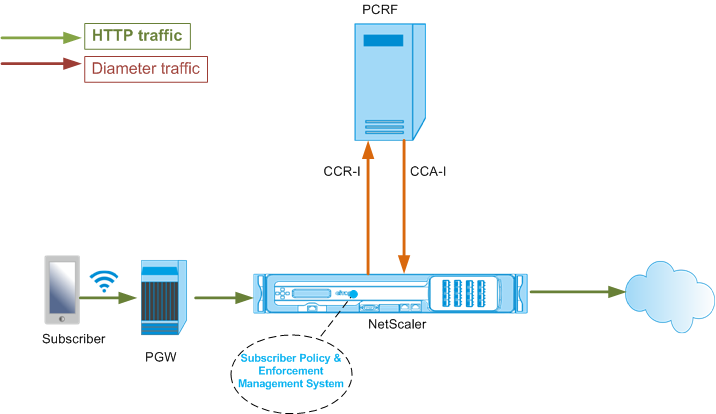

L’illustration suivante montre le flux de trafic de haut niveau. Il suppose que le trafic du plan de données est HTTP. L’appliance envoie une demande de contrôle de crédit (CCR) via une interface Gx au serveur PCRF et, dans la réponse de contrôle de crédit (CCA), reçoit les règles PCC et, éventuellement, d’autres informations, telles que le type de technologie d’accès radio (RAT), qui s’appliquent à l’abonné particulier. Les règles PCC incluent un ou plusieurs noms de stratégie (règle) et d’autres paramètres. L’appliance utilise ces informations pour récupérer les règles prédéfinies stockées sur l’appliance et pour diriger le flux de trafic. Il stocke également ces informations dans le système de gestion de la stratégie de l’abonné et de l’application pendant la session de l’abonné. Une fois la session d’abonné terminée, l’appliance rejette toutes les informations relatives à l’abonné.

L’exemple suivant montre les commandes de configuration d’une interface Gx. Les commandes sont en caractères gras.

Pour configurer une interface Gx, effectuez les tâches suivantes

Ajoutez un service DIAMETER pour chaque interface Gx. Par exemple :

add service pcrf-svc1 203.0.113.1 DIAMETER 3868

add service pcrf-svc2 203.0.113.2 DIAMETER 3868

<!--NeedCopy-->

Ajoutez un serveur virtuel d’équilibrage de charge DIAMETER non adressable et liez les services créés à l’étape 1 à ce serveur virtuel. Pour plusieurs services, spécifiez un PersistEnceType et le PersistAvPNO afin que des sessions spécifiques soient gérées par le même serveur PCRF. Par exemple :

add lb vserver vdiam DIAMETER 0.0.0.0 0 -persistenceType DIAMETER -persistAVPno 263

bind lb vserver vdiam pcrf-svc1

bind lb vserver vdiam pcrf-svc2

<!--NeedCopy-->

Configurez l’identité de Diameter et le domaine de domaine de Citrix ADC. Identité et domaine sont utilisés comme AVP Origin-Host et Origin-Realm dans les messages de Diameter envoyés par le client Gx. Par exemple :

set ns diameter –identity netscaler.com –realm com

<!--NeedCopy-->

Configurez l’interface Gx pour utiliser le serveur virtuel créé à l’étape 2 en tant que serveur virtuel PCRF. Spécifiez le domaine PCRF à utiliser comme AVP Destination-Realm dans les messages de Diameters envoyés par le client Gx. Par exemple :

set subscriber gxInterface -vServer vdiam -pcrfRealm pcrf.com

<!--NeedCopy-->

Définissez le type d’interface de l’abonné sur GXOnly. Par exemple :

set subscriber param -interfaceType GxOnly

<!--NeedCopy-->

Pour afficher la configuration et l’état de l’interface Gx, tapez :

show subscriber gxinterface

<!--NeedCopy-->

Exemple

show subscriber gxinterface

Gx Interface parameters:

PCRF Vserver: vdiam (DOWN)

Gx Client Identity...: netscaler1.com

Gx Client Realm ..........: com

PCRF Realm: epc.mnc030.mcc234.3gppnetwork.org

Hold Packets On Subscriber Absence: YES

CCR Request Timeout: 4 Seconds

CCR Request Retry Attempts: 1

Gx HealthCheck enabled: NO

Gx HealthCheck TTL : 30 Seconds

CER Request Timeout: 10 Seconds

RevalidationTimeout: 30 Seconds

NegativeTTL: 60 Seconds

NegativeTTL Limited Success: NO

Purge SDB on Gx Failure: YES

ServicePath AVP code: 262099 ServicePath AVP VendorID: 3845

PCRF Connection State: PCRF is not ready

Done

<!--NeedCopy-->

ARGUMENTS

vServer

Nom du serveur virtuel d’équilibrage de charge ou de commutation de contenu vers lequel les connexions Gx sont établies. Le type de service du serveur virtuel doit être DIAMETER ou SSL_DIAMETER. Ce paramètre s’exclut mutuellement avec le paramètre de service. Par conséquent, vous ne pouvez pas définir à la fois le service et le serveur virtuel dans l’interface Gx.

Service

Nom du service DIAMETER ou SSL_DIAMETER correspondant au PCRF auquel la connexion Gx est établie. Ce paramètre est mutuellement exclusif avec le paramètre vserver. Par conséquent, vous ne pouvez pas définir à la fois le service et le serveur virtuel dans l’interface Gx.

pcrfRealm

Domaine de PCRF vers lequel le message doit être acheminé. Il s’agit du domaine utilisé dans Destination-Realm AVP par le client Citrix ADC Gx (en tant que nœud de Diameter).

holdOnSubscriberAbsence

Définissez la valeur Oui pour conserver les paquets jusqu’à ce que les informations de session de l’abonné soient récupérées à partir du serveur PCRF. S’il est défini sur Non, le profil d’abonné par défaut est appliqué jusqu’à ce que les informations de session d’abonné soient récupérées à partir du serveur PCRF. Si un profil d’abonné par défaut n’est pas configuré, un UNDEF est déclenché pour les expressions qui utilisent des attributs d’abonné.

requestTimeout

Délai, en secondes, pendant lequel la demande de CCR Gx doit être remplie. Si la demande ne se termine pas dans ce délai, la demande est retransmise pour le nombre de fois spécifié dans le paramètre RequestRetryAttents. Si la demande n’est pas terminée même après la retransmission, le profil d’abonné par défaut est appliqué à cet abonné. Si un profil d’abonné par défaut n’est pas configuré, un UNDEF est déclenché pour les expressions qui utilisent des attributs d’abonné. Zéro désactive le délai d’expiration. Valeur par défaut : 10

requestRetryAttempts

Spécifiez le nombre de fois qu’une demande doit être retransmise si la demande ne se termine pas dans la valeur spécifiée dans le paramètre RequestTimeout. Valeur par défaut : 3.

healthCheck

Définissez la valeur Oui pour activer la vérification de l’état en ligne de l’homologue Gx. Lorsqu’elle est activée, Citrix ADC envoie des paquets DWR au serveur PCRF. Lorsque la session Gx est inactive, le minuteur HealthCheck expire et les paquets DWR sont initiés pour vérifier si le serveur PCRF est actif. Valeur par défaut : Non. Remarque : Ce paramètre est pris en charge dans Citrix ADC 12.1 build 51.xx et versions ultérieures.

healthCheckTTL

Durée en secondes définie pour la surveillance du chien de garde. Après l’expiration du délai de vérification de l’état, DWR est envoyé pour vérifier l’état du serveur PCRF. Tout message CCR, CCA, RAR ou RAA réinitialise la minuterie. Valeur minimale : 6 secondes. Valeur par défaut : 30 secondes. Remarque : Ce paramètre est pris en charge dans Citrix ADC 12.1 build 51.xx et versions ultérieures.

cerRequestTimeout

Durée en secondes définie pour la retransmission de la demande d’échange de capacités. Citrix ADC lance un nouveau message CER s’il ne reçoit pas de CEA du PCRF dans ce délai configuré. Si aucune réponse n’est reçue du serveur PCRF, l’appliance tente d’envoyer le message CER 5 fois. S’il n’y a pas de réponse même après 5 messages CER, l’appliance ferme la connexion TCP et signale un échec. Si la valeur du délai d’expiration est définie sur 0, la fonction de vérification de l’état de l’application est désactivée. Valeur minimale : 0 secondes. Valeur par défaut : 0 secondes. Remarque : Ce paramètre est pris en charge dans Citrix ADC 12.1 build 51.xx et versions ultérieures.

revalidationTimeout

Temps, en secondes, après quoi la demande CCR-U Gx est envoyée après toute activité PCRF sur une session. Tout message RAR ou CCA réinitialise la minuterie. La valeur zéro désactive le délai d’attente d’inactivité.

negativeTTL

Temps, en secondes, après quoi la requête CCR-I Gx est envoyée pour les sessions qui n’ont pas été résolues par PCRF parce que le serveur est en panne ou qu’il n’y a pas de réponse ou qu’une réponse a échoué est reçue. Au lieu d’interroder constamment le serveur PCRF, un Negative-TTL empêche l’appliance de conserver une session non résolue. Pour les sessions négatives, l’appliance hérite des attributs du profil d’abonné par défaut, s’il en est configuré, et du message de comptabilisation RADIUS, s’il en est reçu. La valeur zéro désactive les sessions négatives. L’appliance n’installe pas de sessions négatives même si une session d’abonné n’a pas pu être récupérée. Valeur par défaut : 600

negativeTTLLimitedSuccess

Définissez la valeur Oui pour créer une session négative pour le code de réponse de succès partiel (2002). Si la valeur Non est définie, la session régulière est créée. Valeur par défaut : Non.

Ce paramètre est pris en charge dans Citrix ADC 12.1 build 49.xx et versions ultérieures.

purgeSDBonGxFailure

Définissez sur Oui pour vider la base de données abonné lorsque l’interface Gx échoue. L’échec de l’interface Gx inclut à la fois la surveillance DWR (si activée) et le HealthCheck réseau (si activée). Lorsque la valeur Oui est définie, toutes les sessions d’abonné sont effacées. Valeur par défaut : Non. Remarque : Ce paramètre est pris en charge dans Citrix ADC 12.1 build 51.xx et versions ultérieures.

servicePathAVP

Code AVP dans lequel PCRF envoie le chemin de service applicable à un abonné.

servicePathVendorid

ID fournisseur de l’AVP dans lequel PCRF envoie le chemin de service applicable à un abonné.

Pour configurer l’interface Gx à l’aide de l’interface graphique

- Accédez à Gestion du trafic > Abonné > Paramètres.

- Cliquez sur Configurer les paramètres de l’abonné.

- Dans Type d’interface, sélectionnez GXOnly.

- Spécifiez les valeurs pour tous les paramètres requis.

- Cliquez sur OK.

Détecter les pannes de transport sur les connexions Gx établies

Remarque : Cette fonctionnalité est prise en charge dans Citrix ADC 12.1 build 51.xx et versions ultérieures.

Une appliance Citrix ADC peut être configurée pour détecter les défaillances de transport sur les connexions Gx établies à l’aide des messages DWR (Device Watchdog Request) et DWA (Device Watchdog answer).

Une fois qu’une session Gx est établie, une minuterie prédéfinie est déclenchée pour détecter si une session est inactive. Un message DWR est envoyé après l’expiration du délai d’inactivité. Le minuteur d’inactivité est réinitialisé chaque fois que l’appliance Citrix ADC reçoit un message sur une session Gx établie. La disponibilité du pair est confirmée en fonction du message DWA après l’envoi d’un message DWR.

- Si le DWA est reçu, la disponibilité d’un pair est confirmée et la minuterie de surveillance est réinitialisée.

- Si le DWA n’est pas reçu et que le minuteur de surveillance expire deux fois consécutivement, la session est considérée comme indisponible et indisponible. L’appliance ferme la session et tente d’établir une nouvelle session avec l’homologue Gx.

Lorsque le minuteur de surveillance expire deux fois sans réponse, l’appliance Citrix ADC considère la connexion Gx comme défectueuse et lance une fermeture de connexion. Une fois la connexion fermée, aucune autre demande de chien de garde n’est envoyée à l’homologue Gx. L’appliance Citrix ADC utilise la prochaine session Gx disponible pour toutes les demandes PCRF.

Pour détecter les défaillances de transport sur des connexions Gx établies à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

set subscriber gxInterface [-vServer <string>] [-service <string>] [-healthCheck ( YES | NO )] [-healthCheckTTL<positive_integer>][-cerRequestTimeout <positive_integer>] [-purgeSDBonGxFailure ( YES | NO )]

<!--NeedCopy-->

Exemple :

set subscriber gxInterface set subscriber gxInterface -vServer vdiam -healthCheck YES -healthCheckTTL 31 -cerRequestTimeout 15 purgeSDBonGxFailure YES

<!--NeedCopy-->

Pour détecter les défaillances de transport sur des connexions Gx établies à l’aide de l’interface graphique

- Accédez à Gestion du trafic > Abonné > Paramètres.

- Cliquez sur Configurer les paramètres de l’abonné.

- Dans Type d’interface, sélectionnez GXOnly.

- Spécifiez les valeurs de tous les paramètres requis.

- Sélectionnez Vérification de l’état et spécifiez des valeurs pour TTL de vérification de l’état et Délai d’expiration de la demande CER.

- Cliquez sur OK.

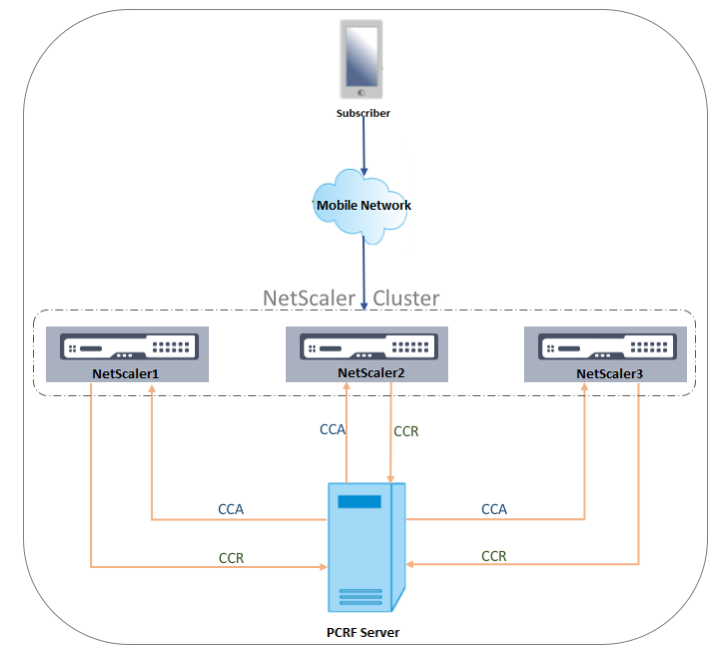

Interface Gx dans une topologie de cluster

L’appliance Citrix ADC prend en charge l’interface Gx dans une topologie de cluster.

Les nœuds Citrix ADC du cluster communiquent avec un serveur PCRF externe via l’interface Gx. Lorsqu’un nœud reçoit du trafic client, l’appliance effectue les opérations suivantes :

- Envoie une requête CCR-I au serveur PCRF pour récupérer les informations de l’abonné.

- Le serveur PCRF répond avec un CCR-A.

- Le nœud Citrix ADC stocke ensuite les informations d’abonné reçues dans son magasin d’abonné et applique les règles au trafic client.

Chaque nœud gère un magasin d’abonnés indépendant et les sessions d’abonnés ne sont pas synchronisées avec d’autres nœuds.

Conformément au protocole de base de diamètre RFC 6733, chaque homologue doit être configuré avec une identité de diamètre unique pour communiquer avec d’autres homologues sur le protocole de diamètre. Par conséquent, dans un déploiement de cluster, la configuration de l’identité de Diameter est spotted. Les paramètres de diamètre (identité, domaine, propagation de fermeture du serveur) pour chaque nœud peuvent être configurés individuellement à l’aide de l’interface graphique ou de l’interface de ligne de commande.

Lorsqu’un nœud est ajouté à un cluster, il suppose les paramètres de Diameter par défaut (identity=netscaler.com, realm=com, serverClosePropogation=NO). Une fois les nœuds ajoutés, les paramètres de Diameter de chaque nœud doivent être configurés.

Pour configurer les paramètres de Diameter à l’aide de l’interface graphique

- Accédez à Système > Paramètres.

- Dans le volet d’informations, cliquez sur Modifier les paramètres de diamètre.

- Dans la page Paramètres de Diameter, sélectionnez le nœud Citrix ADC pour lequel vous souhaitez configurer les paramètres de Diameter, puis cliquez sur Configurer.

- Dans la page Configurer les paramètres de diamètre, configurez l’identité de diamètre, le domaine de diamètre et la propagation de fermeture du serveur pour le nœud sélectionné.

- Cliquez sur OK.

Pour configurer les paramètres de Diameter à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

set ns diameter [-identity <string>] [-ownerNode <positive_integer>]

<!--NeedCopy-->

ARGUMENTS

Identité

L’identité de Diameter est utilisée pour identifier un nœud de Diameter de manière unique. Avant de configurer la configuration du Diameter, l’appliance Citrix ADC (en tant que nœud de Diameter) doit se voir attribuer une identité de Diameter unique.

Par exemple, définissez ns diameter -identity netscaler.com -ownerNode 1. Ainsi, chaque fois que le système Citrix ADC doit utiliser l’identité dans les messages de diamètre, il utilise ‘netscaler.com’ comme AVP Origin-Host tel que défini dans RFC3588.

Longueur maximale : 255

OwnerNode

OwnerNode représente l’ID du nœud de cluster pour lequel l’ID de Diameter est défini. OwnerNode peut être configuré uniquement via CLIP.

Valeur minimale : 0

Valeur maximale : 31

Exemple :

set ns diameter -identity netscaler1.com -ownerNode 1

Remarque :

L’option OwnerNode est également ajoutée à la commande show ns diameter.

Exemple :

show diameter -ownerNode <0-31>

<!--NeedCopy-->

Lorsque la commande show ns diameter est exécutée, elle affiche les paramètres de Diameter d’un nœud donné.

Pour configurer une interface Gx pour le déploiement de cluster

Pour configurer une interface Gx, effectuez les tâches suivantes :

Ajoutez un service DIAMETER pour chaque interface Gx.

Exemple :

add service pcrf-svc1 203.0.113.1 DIAMETER 3868

add service pcrf-svc2 203.0.113.2 DIAMETER 3868

<!--NeedCopy-->

Ajoutez un serveur virtuel d’équilibrage de charge DIAMETER et liez les services créés à l’étape 1 à ce serveur virtuel.

Exemple :

add lb vserver vdiam DIAMETER 0.0.0.0 0 -persistenceType DIAMETER -persistAVPno 263

bind lb vserver vdiam pcrf-svc1

bind lb vserver vdiam pcrf-svc2

<!--NeedCopy-->

Configurez l’identité et le domaine de Diameter d’Citrix ADC sur tous les nœuds de cluster. Identité et domaine sont utilisés comme AVP Origin-Host et Origin-Realm dans les messages de Diameter envoyés par le client Gx.

Exemple :

set ns diameter -identity node0.netscaler.com -realm netscaler.com -ownerNode 0

set ns diameter -identity node1.netscaler.com -realm netscaler.com -ownerNode 1

<!--NeedCopy-->

Configurez l’interface Gx pour utiliser le serveur virtuel créé à l’étape 2 en tant que serveur virtuel PCRF et définissez également le domaine PCRF.

Exemple :

set subscriber gxInterface -vServer vdiam -pcrfRealm pcrf.com

Set the subscriber interface type to GxOnly.

<!--NeedCopy-->

Exemple :

set subscriber param -interfaceType GxOnly

<!--NeedCopy-->

Pour afficher la configuration et l’état de l’interface Gx, tapez :

show subscriber gxinterface

<!--NeedCopy-->

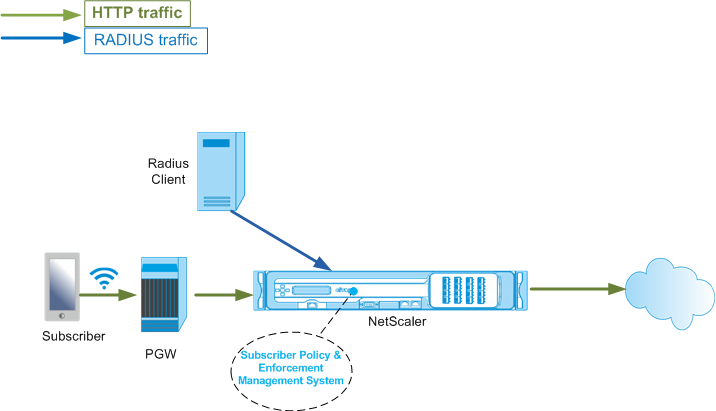

Interface RADIUS

Avec une interface RADIUS, la Gateway de paquets transmet les informations de l’abonné dans un message de démarrage de la comptabilité RADIUS à l’appliance via l’interface RADIUS lorsqu’une session IP-CAN est établie. Un service de type RadiusListener traite les messages de comptabilité RADIUS. Ajoutez un secret partagé pour le client RADIUS. Si un secret partagé n’est pas configuré, le message RADIUS est supprimé en silence. L’exemple suivant montre les commandes de configuration d’une interface RADIUS. Les commandes sont en caractères gras.

Pour configurer une interface RADIUS, effectuez les tâches suivantes :

Créez un service d’écoute RADIUS à l’adresse SNIP où les messages RADIUS sont reçus. Par exemple :

add service srad1 192.0.0.206 RADIUSLISTENER 1813

<!--NeedCopy-->

Configurez l’interface RADIUS de l’abonné pour utiliser ce service. Par exemple :

set subscriber radiusInterface -listeningService srad1

<!--NeedCopy-->

Définissez le type d’interface de l’abonné sur RadiusOnly. Par exemple :

set subscriber param -interfaceType RadiusOnly

<!--NeedCopy-->

Ajoutez un client RADIUS spécifiant un sous-réseau et un secret partagé. Par exemple :

add radius client 192.0.2.0/24 -radkey client123

<!--NeedCopy-->

Un sous-réseau de 0.0.0.0/0 implique qu’il s’agit du secret partagé par défaut pour tous les clients. Pour afficher la configuration et l’état de l’interface RADIUS, tapez :

show subscriber radiusInterface

<!--NeedCopy-->

Paramètres de l’interface RADIUS :

Service d’écoute de rayon : srad1 (UP)

Terminé

Exemple :

add service pcrf-svc1 203.0.113.1 DIAMETER 3868

add service pcrf-svc2 203.0.113.2 DIAMETER 3868

<!--NeedCopy-->

ARGUMENTS

ListeningService

Nom du service d’écoute RADIUS qui traite les demandes de comptabilisation RADIUS.

svrState

État du service d’écoute RADIUS.

L’illustration suivante montre le flux de trafic de haut niveau.

Pour configurer l’interface RadiusOnly à l’aide de l’interface graphique

- Accédez à Gestion du trafic > Abonné > Paramètres.

- Cliquez sur Configurer les paramètres de l’abonné.

- Dans Type d’interface, sélectionnez RadiusOnly.

- Spécifiez les valeurs pour tous les paramètres requis.

- Cliquez sur OK.

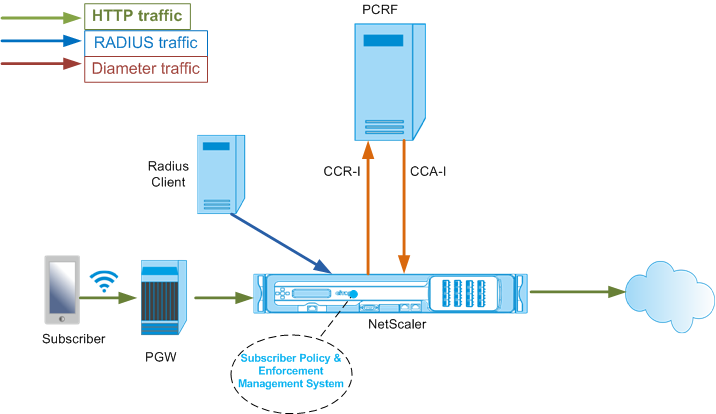

Interface RADIUS et Gx

Avec une interface RADIUS et Gx, lorsqu’une session IP-CAN est établie, la Gateway de paquets transmet l’ID d’abonné, tel que le MSISDN, et les informations d’adresse IP encadrée concernant l’abonné à l’appliance via l’interface RADIUS. L’appliance utilise cet ID d’abonné pour interroger le PCRF sur l’interface Gx afin d’obtenir les informations de l’abonné. C’est ce qu’on appelle la fonctionnalité PCEF principale. L’exemple suivant montre les commandes de configuration d’une interface RADIUS et Gx.

set subscriber param -interfaceType RadiusandGx

add service pcrf-svc 203.0.113.1 DIAMETER 3868

add lb vserver vdiam DIAMETER 0.0.0.0 0 -persistenceType DIAMETER -persistAVPno 263

bind lb vserver vdiam pcrf-svc

set subscriber gxInterface -vServer vdiam -pcrfRealm testrealm1.net -holdOnSubscriberAbsence YES -revalidationTimeout 60 -negativeTTL 120

add service srad1 192.0.0.206 RADIUSLISTENER 1813 set subscriber radiusInterface -listeningService srad1

<!--NeedCopy-->

L’illustration suivante montre le flux de trafic de haut niveau.

Pour configurer l’interface RadiusAndGX à l’aide de l’interface graphique

- Accédez à Gestion du trafic > Abonné > Paramètres.

- Cliquez sur Configurer les paramètres de l’abonné.

- Dans Type d’interface, sélectionnez RadiusAndGX.

- Spécifiez les valeurs pour tous les paramètres requis.

- Cliquez sur OK.

Configurer les abonnés statiques

Vous pouvez configurer manuellement les abonnés sur l’appliance Citrix ADC à l’aide de la ligne de commande ou de l’utilitaire de configuration. Vous créez des abonnés statiques en affectant un ID d’abonné unique et éventuellement en associant une stratégie à chaque abonné. Les exemples suivants montrent les commandes de configuration d’un abonné statique.

Dans les exemples suivants, SubscriptionIdValue spécifie le numéro de téléphone international et SubscriptionIdType (E164 dans cet exemple) spécifie le format général des numéros de téléphone internationaux.

add subscriber profile 203.0.113.6 -subscriberRules policy1 policy2 -subscriptionIdType E164 -subscriptionIdvalue 98767543211

add subscriber profile 2002::a66:e8d3/64 -subscriberRules policy1 policy3 -subscriptionIdtype E164 -subscriptionIdvalue 98767543212

add subscriber profile 203.0.24.2 10 -subscriberRules policy2 policy3 -subscriptionIdtype E164 -subscriptionIdvalue 98767543213

<!--NeedCopy-->

Pour afficher les profils d’abonnés configurés, tapez :

show subscriber profile

> show subscriber profile

1) Subscriber IP: 203.0.24.2 VLAN:10

Profile Attributes:

Active Rules: policy2, policy3

Subscriber Id Type: E164

Subscriber Id Value: 98767543213

2) Subscriber IP: 2002::/64

Profile Attributes:

Active Rules: policy1, policy3

Subscriber Id Type: E164

Subscriber Id Value: 98767543212

3) Subscriber IP: 203.0.113.6

Profile Attributes:

Active Rules: policy1, policy2

Subscriber Id Type: E164

Subscriber Id Value: 98767543211

Done

<!--NeedCopy-->

Profil d’abonné par défaut

Un profil d’abonné par défaut est utilisé si l’adresse IP de l’abonné est introuvable dans le magasin de sessions de l’abonné sur l’appliance. Dans l’exemple suivant, un profil d’abonné par défaut est ajouté avec la stratégie de règle d’abonnement1.

> add subscriber profile * -subscriberRules policy1

<!--NeedCopy-->

Afficher et effacer les sessions d’abonnés

Utilisez la commande suivante pour afficher toutes les sessions d’abonnés statiques et dynamiques.

show subscriber sessions

> show subscriber sessions

1) Subscriber IP: 2002::/64

Session Attributes:

Active Rules: policy1, policy3

Subscriber Id Type: E164

Subscriber Id Value: 98767543212

2) Subscriber IP: *

Session Attributes:

Active Rules: policy1

3) Subscriber IP: 203.0.24.2 VLAN:10

Session Attributes:

Active Rules: policy2, policy3

Subscriber Id Type: E164

Subscriber Id Value: 98767543213

4) Subscriber IP: 203.0.113.6

Session Attributes:

Active Rules: policy1, policy2

Subscriber Id Type: E164

Subscriber Id Value: 98767543211

5) Subscriber IP: 192.168.0.11

Session Attributes:

Idle TTL remaining: 361 Seconds

Active Rules: policy1

Subscriber Id Type: E164

Subscriber Id Value: 1234567811

Service Path: policy1

AVP(44): 34 44 32 42 42 38 41 43 2D 30 30 30 30 30 30 31 31

AVP(257): 00 01 C0 A8 0A 02

PCRF-Host: host.pcrf.com

AVP(280): 74 65 73 74 2E 63 6F 6D

Done

<!--NeedCopy-->

Utilisez la commande suivante pour effacer une seule session ou le magasin de sessions complet. Si vous ne spécifiez pas d’adresse IP, le magasin de sessions complet de l’abonné est effacé.

clear subscriber sessions <ip>

<!--NeedCopy-->

Système de gestion et d’application de la politique d’abonné

L’appliance Citrix ADC utilise l’adresse IP de l’abonné comme clé du système de gestion et d’application de la stratégie de l’abonné.

Vous pouvez ajouter des expressions d’abonné pour lire les informations d’abonné disponibles dans le Système d’application et de gestion des stratégies d’abonné. Ces expressions peuvent être utilisées avec des règles de stratégie et des actions configurées pour les fonctionnalités de Citrix ADC, telles que la mise en cache intégrée, la réécriture, le répondeur et la commutation de contenu.

Les commandes suivantes sont un exemple d’ajout d’une action et d’une stratégie de répondeur basée sur l’abonné. La stratégie est évaluée à true si la valeur de la règle de l’abonné est « pol1 ».

add responder action error_msg respondwith '"HTTP/1.1 403 OKrnrn" + " You are not authorized to access Internet"'

add responder policy no_internet_access "SUBSCRIBER.RULE_ACTIVE("pol1")" error_msg

<!--NeedCopy-->

L’exemple suivant montre les commandes pour ajouter une action de réécriture basée sur l’abonné et une stratégie. L’action insère un en-tête HTTP « X-Nokia-MSISDN » en utilisant la valeur de AVP (45) dans la session d’abonné.

> add rewrite action AddHDR-act insert_http_header X-Nokia-MSISDN "SUBSCRIBER.AVP(45).VALUE"

> add rewrite policy AddHDR-pol "HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).EQUALS_ANY("patset-test")" AddHDR-act

<!--NeedCopy-->

Dans l’exemple suivant, deux stratégies sont configurées sur l’appliance. Lorsque l’appliance vérifie les informations de l’abonné et que la règle d’abonné est cache_enable, elle effectue la mise en cache. Si la règle d’abonné est cache_disable, l’appliance n’effectue pas de mise en cache.

> add cache policy nocachepol -rule "SUBSCRIBER.RULE_ACTIVE("cache_disable")" - action NOCACHE

> add cache policy cachepol -rule "SUBSCRIBER.RULE_ACTIVE("cache_enable")" - action CACHE -storeInGroup cg1

<!--NeedCopy-->

Pour obtenir la liste complète des expressions commençant par “SUBSCRIBER”, consultez le Guide de configuration des stratégies.

Important

Le logiciel Citrix ADC version 12.1 prend en charge la méthode de recherche de clé IPANDVLAN lorsque l’interface de l’abonné est définie sur GxOnly. Pour plus de détails, reportez-vous à la section Méthode de recherche de clé d’adresse IP et d’ID VLAN

Sessions d’abonné basées sur le préfixe IPv6

Un utilisateur de télécommunications est identifié par le préfixe IPv6 plutôt que par l’adresse IPv6 complète. L’appliance Citrix ADC utilise désormais le préfixe au lieu de l’adresse IPv6 complète (/128) pour identifier un abonné dans la base de données (magasin d’abonnés). Pour communiquer avec le serveur PCRF (par exemple, dans un message CCR-I), l’appliance utilise désormais le préfixe AVP encadré IPv6 au lieu de l’adresse IPv6 complète. La longueur du préfixe par défaut est /64, mais vous pouvez configurer l’appliance pour qu’elle utilise une valeur différente.

Pour configurer le préfixe IPv6 à l’aide de la ligne de commande

set subscriber param [-ipv6PrefixLookupList <positive_integer> ...]

Le premier exemple de commande ci-dessous définit un seul préfixe et le second exemple définit plusieurs préfixes.

set subscriber param -ipv6PrefixLookupList 64

set subscriber param -ipv6PrefixLookupList 64 72 96

<!--NeedCopy-->

Pour configurer le préfixe IPv6 à l’aide de l’utilitaire de configuration

- Accédez à Gestion du trafic > Abonné > Paramètres.

- Dans le volet d’informations, sous Paramètres, cliquez sur Configurer les paramètres d’abonnéet dans la liste de recherche de préfixes IPv6, spécifiez un ou plusieurs préfixes.

Adresse IP et méthode de recherche de clé d’ID VLAN

L’appliance Citrix ADC utilise l’adresse IP de l’abonné comme méthode de recherche de clé pour le système d’application et de gestion des stratégies d’abonné. Cette méthode n’est pas efficace si les adresses IP se chevauchent. Dans de tels cas, vous pouvez utiliser l’ID VLAN comme type de recherche d’abonné supplémentaire. La méthode de recherche de clé IPANDVLAN est prise en charge uniquement lorsque l’interface de l’abonné est définie sur GxOnly. Lorsque IPANDVLAN est configuré comme méthode de recherche, l’appliance Citrix ADC effectue les opérations suivantes :

- Inclut l’ID VLAN d’origine dans la requête Gx pour les abonnés IPv4.

- Inclut le VLAN AVP Gx dans toutes les réponses Gx. Toutefois, en cas de non-concordance de l’ID de VLAN, l’appliance ignore les réponses.

Par exemple, si l’appliance envoie un CCR-I avec gxSessionId-a:IPv4-b:vLAN-C et que la réponse contient gxSessionId-a:IPv4-b:vLAN-D, la réponse est supprimée et une entrée d’abonné par défaut est créée.

Remarque

- Les types d’interface RadiusAndGX et RadiusOnly ne peuvent pas être configurés avec le type de clé IPANDVLAN.

- Si le trafic provient d’une adresse IPv6, l’appliance Citrix ADC utilise la méthode de recherche IP.

Pour configurer IP ou IPANDVLAN comme méthode de recherche de clé à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

set subscriber param [-keytype ( IP | IPANDVLAN )] [-interfaceType <interfaceType>]

<!--NeedCopy-->

Exemple :

set subscriber param -keytype IPANDVLAN -interfaceType GxOnly

set subscriber param -keytype IP -interfaceType GxOnly

<!--NeedCopy-->

Remarque

Changer le paramètre keytype d’IP à IPANDVLAN et efface inversement toutes les données de l’abonné.

Paramètre VLAN

Le paramètre VLAN est également ajouté pour les commandes suivantes.

add subscriber profile <ip>@ [-vlan]

set subscriber profile <ip>@ [-vlan] [-subscriptionIdType <subscriptionIdType>]

show subscriber profile [<ip>@] [-vlan]

rm subscriber profile <ip>@ [-vlan <positive_integer>]

<!--NeedCopy-->

Arguments

IP

Représente l’adresse IP de l’abonné. Il s’agit d’un argument obligatoire et ne peut pas être modifié après l’ajout du profil d’abonné.

VLAN

Représente le numéro de VLAN sur lequel se trouve l’abonné. Le numéro de VLAN ne peut pas être modifié après l’ajout du profil d’abonné.

Valeur minimale : 1

Valeur maximale : 4096

add subscriber profile 192.0.2.23 10

set subscriber profile 192.0.2.23 10 -subscriptionIdtype E164

show subscriber profile 192.0.2.23 10

rm subscriber profile 192.0.2.23 10

<!--NeedCopy-->

Pour configurer IP ou IPANDVLAN comme méthode de recherche de clé à l’aide de l’interface graphique

- Accédez à Gestion du trafic > Abonné > Paramètres.

- Cliquez sur Configurer les paramètres de l’abonné.

- Dans Type de clé, sélectionnez IPou IPANDVLANselon vos besoins.

- Terminez la configuration et cliquez sur OK.

Gestion des sessions inactives des sessions d’abonné dans un réseau de télécommunications

Le nettoyage de session d’abonné sur une appliance Citrix ADC est basé sur des événements de plan de contrôle, tels qu’un message d’arrêt de la comptabilité RADIUS, un message de Diameter RAR (version de session) ou une commande « effacer la session d’abonné ». Dans certains déploiements, les messages provenant d’un client RADIUS ou d’un serveur PCRF peuvent ne pas atteindre l’appliance. En outre, en cas de trafic intense, les messages peuvent être perdus. Une session d’abonné qui est inactive pendant une longue période continue de consommer de la mémoire et des ressources IP sur l’appliance Citrix ADC. La fonction de gestion des sessions inactives fournit des temporisateurs configurables pour identifier les sessions inactives et nettoie ces sessions en fonction de l’action spécifiée.

Une session est considérée comme inactive si aucun trafic provenant de cet abonné n’est reçu sur le plan de données ou le plan de contrôle. Vous pouvez spécifier une action de mise à jour, terminer (informer PCRF, puis supprimer la session) ou supprimer (sans informer PCRF). L’action n’est effectuée qu’une fois que la session est inactive pendant la durée spécifiée dans le paramètre de délai d’attente d’inactivité.

Pour configurer le délai d’expiration de la session inactive et l’action associée à l’aide de la ligne de commande

set subscriber param [-idleTTL <positive_integer>] [-idleAction <idleAction>]

<!--NeedCopy-->

Exemples :

set subscriber param -idleTTL 3600 -idleAction ccrTerminate

set subscriber param -idleTTL 3600 -idleAction ccrUpdate

set subscriber param -idleTTL 3600 -idleAction delete

<!--NeedCopy-->

Pour désactiver le délai d’expiration de la session inactive, définissez le délai d’attente d’inactivité sur zéro.

set subscriber param –idleTTL 0

Pour configurer le délai d’expiration de la session inactive et l’action associée à l’aide de l’utilitaire de configuration

- Accédez à Gestion du trafic > Abonné > Paramètres.

- Dans le volet d’informations, sous Paramètres, cliquez sur Configurer les paramètres de l’abonné et spécifiez une action de temps d’inactivité et d’inactivité.

Enregistrement des événements de session d’abonné

Si vous activez la journalisation des abonnés, vous pouvez suivre les messages du plan de contrôle RADIUS et Gx spécifiques à un abonné et utiliser les données historiques pour analyser les activités de l’abonné. Certains des attributs clés sont MSISDN et horodatage. Les attributs suivants sont également enregistrés :

- Événement de session (installation, mise à jour, suppression, erreur)

- Type de message Gx (CCR-I, CCR-U, CCR-T, RAR)

- Type de message de rayon (début, arrêt)

- IP de l’abonné

- Type d’ID d’abonné (MSISDN (E164), IMSI)

- Valeur d’ID d’abonné

En utilisant ces journaux, vous pouvez suivre les utilisateurs par adresse IP et, le cas échéant, MSISDN.

Vous pouvez activer la journalisation de session d’abonné sur un serveur syslog ou nslog local ou distant. L’exemple suivant montre comment activer la journalisation des abonnés sur un serveur syslog distant.

> add syslogAction sysact1 192.0.2.0 -loglevel EMERGENCY ALERT CRITICAL ERROR WARNING NOTICE INFORMATIONAL -subscriberlog enabled

<!--NeedCopy-->

À partir de ces journaux, vous pouvez en savoir plus sur toute activité liée à un utilisateur, comme l’heure à laquelle une session a été mise à jour, supprimée ou créée (installée). En outre, les messages d’erreur sont également enregistrés.

Exemples :

-

Les entrées de journal suivantes sont des exemples de création de session RadiusAndGX, de mise à jour de session et de suppression de session.

09/30/2015:16:29:18 GMT Informational 0-PPE-0 : default SUBSCRIBER SESSION_EVENT 147 0 : Session Install, GX MsgType: CCR-I, RADIUS MsgType: Start, IP: 100.10.1.1, ID: E164 - 30000000001

09/30/2015:16:30:18 GMT Informational 0-PPE-0 : default SUBSCRIBER SESSION_EVENT 148 0 : Session Update, GX MsgType: CCR-U, IP: 100.10.1.1, ID: E164 - 30000000001

09/30/2015:17:27:56 GMT Informational 0-PPE-0 : default SUBSCRIBER SESSION_EVENT 185 0 : Session Delete, GX MsgType: CCR-T, RADIUS MsgType: Stop, IP: 100.10.1.1, ID: E164 - 30000000001

-

Les entrées de journal suivantes sont des exemples de messages d’échec, par exemple lorsqu’un abonné est introuvable sur le serveur PCRF et lorsque l’appliance ne peut pas se connecter au serveur PCRF.

09/30/2015:16:44:15 GMT Error 0-PPE-0 : default SUBSCRIBER SESSION_FAILURE 169 0 : Failure Reason: PCRF failure response, GX MsgType: CCR-I, IP: 100.10.1.1

Sep 30 13:03:01 09/30/2015:16:49:08 GMT 0-PPE-0 : default SUBSCRIBER SESSION_FAILURE 176 0 : Failure Reason: Unable to connect to PCRF, GX MsgType: CCR-I, RADIUS MsgType: Start, IP: 100.10.1.1, ID: E164 - 30000000001#000#000#000#000#000#000#000#000#000#000#000#000#000#000#000#000

Résiliation de session LSN prenant en compte l’abonné

Dans les versions antérieures, si une session d’abonné est supprimée lorsqu’un message RADIUS Accounting STOP ou PCRF-RAR est reçu, ou à la suite de tout autre événement, tel que l’expiration de la TTL ou le vidage, les sessions LSN correspondantes de l’abonné ne sont supprimées qu’après le délai d’expiration du LSN configuré. Les sessions LSN qui sont maintenues ouvertes jusqu’à ce que ce délai expire continuent à consommer des ressources sur l’appliance.

À partir de la version 11.1, un nouveau paramètre (SubscrSessionRemoval) est ajouté. Si ce paramètre est activé et que les informations de l’abonné sont supprimées de la base de données de l’abonné, les sessions LSN correspondant à cet abonné sont également supprimées. Si ce paramètre est désactivé, les sessions d’abonné sont expirées comme spécifié par les paramètres de délai d’expiration du LSN.

Pour configurer la fin de session LSN sensible aux abonnés à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

| set lsn parameter -subscrSessionRemoval ( ENABLED | DISABLED ) |

> set lsn parameter -subscrSessionRemoval ENABLED

Done

> sh lsn parameter

LSN Global Configuration:

Active Memory Usage: 0 MBytes

Configured Memory Limit: 0 MBytes

Maximum Memory Usage Limit: 912 MBytes

Session synchronization: ENABLED

Subscriber aware session removal: ENABLED

<!--NeedCopy-->

Pour configurer la fin de session LSN sensible à l’abonné à l’aide de l’interface graphique

- Accédez à Système > NAT à grande échelle .

- Dans Mise en route, cliquez sur Définir le paramètre LSN.

- Définissez le paramètre Suppression de session prenant en compte l’abonné.

Résolution des problèmes

Si votre déploiement ne fonctionne pas comme prévu, utilisez les commandes suivantes pour résoudre les problèmes :

- show subscriber gxinterface

Cette commande peut inclure les messages d’erreur suivants (présentés ici avec les réponses suggérées) :

- Interface Gx non configurée-Utilisez la commande set subscriber param pour configurer le type d’interface correct.

- PCRF non configurée-Configurez un serveur ou un service Diameter sur GXInterface-Utilisez la commande set subscriber gx interface pour affecter un serveur virtuel Diameter ou un service à cette interface.

- PCRF n’est pas prêt à vérifier vserver/service correspondant pour plus de détails - Utilisez la commande show LB vserver ou show service pour vérifier l’état du service.

- Citrix ADC attend le CEA de la négociation de la capacité PCRF entre le PCRF et Citrix ADC peut échouer. Cela pourrait être un état intermittent. Si elle persiste, vérifiez les paramètres DIAMETER sur votre serveur PCRF.

- La mémoire n’est pas configurée pour stocker les sessions d’abonnés. Utilisez ‘set extendedmemoryparam -memlimit <>’-Utilisez la commande set extendedmemoryparam pour configurer la mémoire étendue.

- show subscriber radiusinterface Si « Non configuré » est la sortie de cette commande, utilisez la commande set subscriber radiusinterface pour spécifier un service RadiusListener.

Si la journalisation des abonnés est activée, vous pouvez obtenir des informations plus détaillées à partir des fichiers journaux.

Dans cet article

- Allocation de mémoire pour le module de stockage de session de l’abonné

- Configurer une interface pour les abonnés dynamiques

- Configurer les abonnés statiques

- Profil d’abonné par défaut

- Afficher et effacer les sessions d’abonnés

- Système de gestion et d’application de la politique d’abonné

- Sessions d’abonné basées sur le préfixe IPv6

- Adresse IP et méthode de recherche de clé d’ID VLAN

- Gestion des sessions inactives des sessions d’abonné dans un réseau de télécommunications

- Enregistrement des événements de session d’abonné

- Résiliation de session LSN prenant en compte l’abonné

- Résolution des problèmes