-

-

Configuration de Citrix ADC pour Citrix Virtual Apps and Desktops

-

Préférence de zone optimisée Global Server Load Balancing (GSLB)

-

Déployez une plateforme publicitaire numérique sur AWS avec Citrix ADC

-

Amélioration de l'analyse du flux de clics dans AWS à l'aide de Citrix ADC

-

Citrix ADC dans un cloud privé géré par Microsoft Windows Azure Pack et Cisco ACI

-

-

Déployer une instance de Citrix ADC VPX sur AWS

-

Optimisation des performances Citrix ADC VPX sur VMware ESX, Linux KVM et Citrix Hypervisors

-

Installer une instance Citrix ADC VPX sur le cloud VMware sur AWS

-

Installer une instance Citrix ADC VPX sur les serveurs Microsoft Hyper-V

-

Installer une instance Citrix ADC VPX sur la plate-forme Linux-KVM

-

Provisionnement de l'appliance virtuelle Citrix ADC à l'aide d'OpenStack

-

Provisionnement de l'appliance virtuelle Citrix ADC à l'aide du gestionnaire de machines virtuelles

-

Configuration des appliances virtuelles Citrix ADC pour utiliser l'interface réseau SR-IOV

-

Configuration des appliances virtuelles Citrix ADC pour utiliser l'interface réseau PCI Passthrough

-

Provisionnement de l'appliance virtuelle Citrix ADC à l'aide du programme virsh

-

Provisionnement de l'appliance virtuelle Citrix ADC avec SR-IOV, sur OpenStack

-

Configuration d'une instance Citrix ADC VPX sur KVM pour utiliser les interfaces hôtes OVS DPDK

-

Deploy a Citrix ADC VPX instance on AWS

-

Serveurs d'équilibrage de charge dans différentes zones de disponibilité

-

Déployer une paire HA VPX dans la même zone de disponibilité AWS

-

Haute disponibilité dans différentes zones de disponibilité AWS

-

Déployez une paire VPX haute disponibilité avec des adresses IP privées dans différentes zones AWS

-

Configurer une instance Citrix ADC VPX pour utiliser l'interface réseau SR-IOV

-

Configurer une instance Citrix ADC VPX pour utiliser la mise en réseau améliorée avec AWS ENA

-

Déployer une instance de Citrix ADC VPX sur Microsoft Azure

-

Architecture réseau pour les instances Citrix ADC VPX sur Microsoft Azure

-

Configurer plusieurs adresses IP pour une instance autonome Citrix ADC VPX

-

Configurer une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau

-

Configurer une instance Citrix ADC VPX pour utiliser la mise en réseau accélérée Azure

-

Configurer les nœuds HA-INC à l'aide du modèle Citrix haute disponibilité avec Azure ILB

-

Installer une instance Citrix ADC VPX sur la solution Azure VMware

-

Ajouter des paramètres de mise à l'échelle automatique Azure

-

Configurer GSLB sur une configuration haute disponibilité active en veille

-

Configurer les pools d'adresses (IIP) pour un dispositif NetScaler Gateway

-

Scripts PowerShell supplémentaires pour le déploiement Azure

-

Déployer une instance Citrix ADC VPX sur Google Cloud Platform

-

Automatiser le déploiement et les configurations de Citrix ADC

-

Solutions pour les fournisseurs de services de télécommunication

-

Trafic du plan de contrôle de l'équilibrage de charge basé sur les protocoles Diameter, SIP et SMPP

-

Utilisation de la bande passante avec la fonctionnalité de redirection du cache

-

-

Authentification, autorisation et audit du trafic des applications

-

Fonctionnement de l'authentification, de l'autorisation et de l'audit

-

Composants de base de la configuration de l'authentification, de l'autorisation et de l'audit

-

-

Autorisation de l'accès des utilisateurs aux ressources de l'application

-

Citrix ADC en tant que proxy Active Directory Federation Service

-

NetScaler Gateway sur site en tant que fournisseur d'identité vers Citrix Cloud

-

Prise en charge de la configuration de l'attribut de cookie SameSite

-

Résoudre les problèmes liés à l'authentification et à l'autorisation

-

-

-

-

Configuration de l'expression de stratégie avancée : mise en route

-

Expressions de stratégie avancées : utilisation des dates, des heures et des nombres

-

Expressions de stratégie avancées : analyse des données HTTP, TCP et UDP

-

Expressions de stratégie avancées : analyse des certificats SSL

-

Expressions de stratégie avancées : adresses IP et MAC, débit, ID VLAN

-

Expressions de stratégie avancées : fonctions d'analyse de flux

-

Référence des expressions - Expressions de stratégie avancées

-

Exemples récapitulatifs d'expressions et de stratégies de syntaxe par défaut

-

Tutoriel sur les exemples de stratégies syntaxiques par défaut pour la réécriture

-

Migration des règles Apache mod_rewrite vers la syntaxe par défaut

-

-

-

-

Vérifications de protection XML

-

Articles sur les alertes de signatures

-

-

Traduire l'adresse IP de destination d'une requête vers l'adresse IP d'origine

-

-

Prise en charge de la configuration Citrix ADC dans un cluster

-

-

-

Groupes de nœuds pour les configurations repérées et partiellement entrelacées

-

Désactivation de la direction sur le fond de panier du cluster

-

Suppression d'un nœud d'un cluster déployé à l'aide de l'agrégation de liens de cluster

-

Surveillance de la configuration du cluster à l'aide de la MIB SNMP avec lien SNMP

-

Surveillance des échecs de propagation des commandes dans un déploiement de cluster

-

Liaison d'interface VRRP dans un cluster actif à nœud unique

-

Scénarios de configuration et d'utilisation du cluster

-

Migration d'une configuration HA vers une configuration de cluster

-

Interfaces communes pour le client et le serveur et interfaces dédiées pour le fond de panier

-

Commutateur commun pour le client, le serveur et le fond de panier

-

Commutateur commun pour client et serveur et commutateur dédié pour fond de panier

-

Services de surveillance dans un cluster à l'aide de la surveillance des chemins

-

Opérations prises en charge sur des nœuds de cluster individuels

-

-

-

Configurer les enregistrements de ressources DNS

-

Créer des enregistrements MX pour un serveur d'échange de messagerie

-

Créer des enregistrements NS pour un serveur faisant autorité

-

Créer des enregistrements NAPTR pour le domaine des télécommunications

-

Créer des enregistrements PTR pour les adresses IPv4 et IPv6

-

Créer des enregistrements SOA pour les informations faisant autorité

-

Créer des enregistrements TXT pour contenir du texte descriptif

-

Configurer Citrix ADC en tant que résolveur de stub non validant sensible à la sécurité

-

Prise en charge des trames Jumbo pour le DNS pour gérer les réponses de grande taille

-

Configurer la mise en cache négative des enregistrements DNS

-

-

Équilibrage de charge de serveur global

-

Configurez les entités GSLB individuellement

-

Synchronisation de la configuration dans une configuration GSLB

-

Cas d'utilisation : déploiement d'un groupe de services Autoscale basé sur l'adresse IP

-

-

Remplacer le comportement de proximité statique en configurant les emplacements préférés

-

Configuration de la sélection des services GSLB à l'aide du changement de contenu

-

Configurer GSLB pour les requêtes DNS avec des enregistrements NAPTR

-

Exemple de configuration parent-enfant complète à l'aide du protocole d'échange de métriques

-

-

Équilibrer la charge du serveur virtuel et des états de service

-

Protection d'une configuration d'équilibrage de charge contre les défaillances

-

-

Configuration des serveurs virtuels d'équilibrage de charge sans session

-

Réécriture des ports et des protocoles pour la redirection HTTP

-

Insérer l'adresse IP et le port d'un serveur virtuel dans l'en-tête de requête

-

Utiliser une adresse IP source spécifiée pour la communication principale

-

Définir une valeur de délai d'expiration pour les connexions client inactives

-

Utiliser un port source d'une plage de ports spécifiée pour les communications en arrière-plan

-

Configurer la persistance de l'adresse IP source pour la communication principale

-

-

Paramètres d'équilibrage de charge avancés

-

Protégez les applications sur les serveurs protégés contre les pics de trafic

-

Activer le nettoyage des connexions de serveur virtuel et de service

-

Activer ou désactiver la session de persistance sur les services TROFS

-

Activer la vérification de l'état TCP externe pour les serveurs virtuels UDP

-

Maintenir la connexion client pour plusieurs demandes client

-

Utiliser l'adresse IP source du client lors de la connexion au serveur

-

Définissez une limite sur le nombre de demandes par connexion au serveur

-

Définir une valeur de seuil pour les moniteurs liés à un service

-

Définir une valeur de délai d'attente pour les connexions client inactives

-

Définir une valeur de délai d'attente pour les connexions de serveur inactives

-

Définir une limite sur l'utilisation de la bande passante par les clients

-

Conserver l'identificateur VLAN pour la transparence du VLAN

-

Configurer les moniteurs dans une configuration d'équilibrage de charge

-

Configurer l'équilibrage de charge pour les protocoles couramment utilisés

-

Cas d'utilisation 3 : configurer l'équilibrage de charge en mode de retour direct du serveur

-

Cas d'utilisation 4 : Configuration des serveurs LINUX en mode DSR

-

Cas d'utilisation 5 : configurer le mode DSR lors de l'utilisation de TOS

-

Cas d'utilisation 7 : Configurer l'équilibrage de charge en mode DSR à l'aide d'IP sur IP

-

Cas d'utilisation 8 : Configurer l'équilibrage de charge en mode à un bras

-

Cas d'utilisation 9 : Configurer l'équilibrage de charge en mode en ligne

-

Cas d'utilisation 10 : Équilibrage de charge des serveurs de systèmes de détection d'intrusion

-

Cas d'utilisation 11 : Isolation du trafic réseau à l'aide de stratégies d'écoute

-

Cas d'utilisation 12 : configurer Citrix Virtual Desktops pour l'équilibrage de charge

-

Cas d'utilisation 13 : Configuration de Citrix Virtual Apps pour l'équilibrage de charge

-

Cas d'utilisation 14 : Assistant ShareFile pour l'équilibrage de charge Citrix ShareFile

-

Cas d'utilisation 15 : configurer l'équilibrage de charge de couche 4 sur l'appliance Citrix ADC

-

-

-

Configuration pour générer le trafic de données Citrix ADC FreeBSD à partir d'une adresse SNIP

-

-

Déchargement et accélération SSL

-

Prise en charge du protocole TLSv1.3 tel que défini dans la RFC 8446

-

Suites de chiffrement disponibles sur les appliances Citrix ADC

-

Matrice de prise en charge des certificats de serveur sur l'appliance ADC

-

Prise en charge du module de sécurité matérielle Thales Luna Network

-

-

-

-

Authentification et autorisation pour les utilisateurs système

-

Configuration des utilisateurs, des groupes d'utilisateurs et des stratégies de commande

-

Réinitialisation du mot de passe administrateur par défaut (nsroot)

-

Configuration de l'authentification des utilisateurs externes

-

Authentification par clé SSH pour les administrateurs Citrix ADC

-

Authentification à deux facteurs pour les utilisateurs système

-

-

-

Points à prendre en compte pour une configuration haute disponibilité

-

Synchronisation des fichiers de configuration dans une configuration haute disponibilité

-

Restriction du trafic de synchronisation haute disponibilité vers un VLAN

-

Configuration de nœuds haute disponibilité dans différents sous-réseaux

-

Limitation des basculements causés par les moniteurs de routage en mode non INC

-

Gestion des messages de pulsation haute disponibilité sur une appliance Citrix ADC

-

Supprimer et remplacer un Citrix ADC dans une configuration haute disponibilité

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Intégration de la couche 3 de Citrix ADC à des dispositifs de sécurité passifs (système de détection des intrusions)

Une appliance Citrix ADC est désormais intégrée à des dispositifs de sécurité passifs tels que le système de détection d’intrusion (IDS). Dans cette configuration, l’appliance envoie une copie du trafic d’origine en toute sécurité aux appareils IDS distants. Ces appareils passifs stockent des journaux et déclenchent des alertes lorsqu’ils détectent un trafic défectueux ou non conforme. Il génère également des rapports à des fins de conformité. Si une appliance Citrix ADC est intégrée à deux appareils IDS ou plus et que le volume de trafic est élevé, l’appliance peut équilibrer la charge des appareils en clonant le trafic au niveau du serveur virtuel.

Pour une protection de sécurité avancée, une appliance Citrix ADC est intégrée aux périphériques de sécurité passifs tels que les IDS déployés en mode de détection uniquement. Ces appareils stockent le journal et déclenchent des alertes lorsqu’ils détectent un trafic mauvais ou non conforme. Il génère également des rapports à des fins de conformité. Voici quelques-uns des avantages de l’intégration de Citrix ADC à un appareil IDS.

- Inspection du trafic chiffré. La plupart des dispositifs de sécurité contournent le trafic chiffré, ce qui rend les serveurs vulnérables aux attaques. Une appliance Citrix ADC peut déchiffrer le trafic et l’envoyer aux appareils IDS afin d’améliorer la sécurité du réseau du client.

- Déchargement des appareils en ligne du traitement TLS/SSL. Le traitement TLS/SSL est coûteux et il entraîne un processeur système élevé dans les dispositifs de détection d’intrusion s’ils décryptent le trafic. Le trafic chiffré augmentant rapidement, ces systèmes ne parviennent pas à déchiffrer et à inspecter le trafic chiffré. Citrix ADC permet de décharger le trafic vers les appareils IDS du traitement TLS/SSL. Cette façon de décharger les données permet à un dispositif IDS de prendre en charge un volume élevé d’inspection du trafic.

- Périphériques IDS d’équilibragede L’appliance Citrix ADC équilibre la charge de plusieurs appareils IDS lorsqu’il y a un volume de trafic élevé en clonant le trafic au niveau du serveur virtuel.

- Réplication du trafic vers des appareils passifs. Le trafic entrant dans l’appliance peut être répliqué vers d’autres appareils passifs pour générer des rapports de conformité. Par exemple, peu d’agences gouvernementales exigent que chaque transaction soit enregistrée sur certains appareils passifs.

- Fanning du trafic vers plusieurs appareils passifs. Certains clients préfèrent répartir ou répliquer le trafic entrant sur plusieurs appareils passifs.

- Sélection intelligente du trafic. Chaque paquet entrant dans l’appliance peut ne pas faire l’objet d’une inspection de contenu, par exemple le téléchargement de fichiers texte. L’utilisateur peut configurer l’appliance Citrix ADC pour sélectionner un trafic spécifique (par exemple des fichiers .exe) à inspecter et envoyer le trafic aux appareils IDS pour le traitement des données.

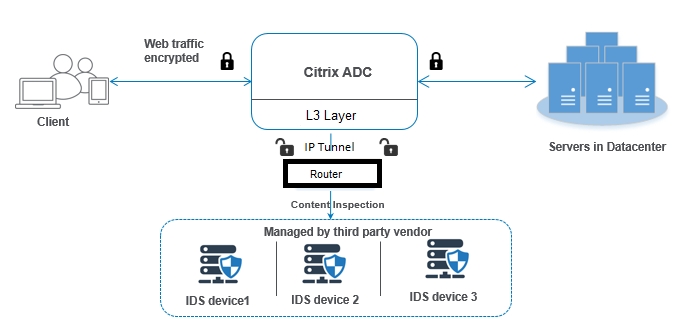

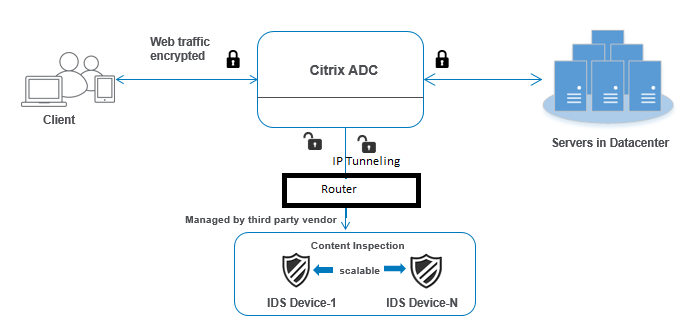

Comment Citrix ADC est intégré à un appareil IDS avec une connectivité L3

Le schéma suivant montre comment l’IDS est intégré à une appliance Citrix ADC.

L’interaction entre les composants est donnée comme suit :

- Un client envoie une demande HTTP/HTTPS à l’appliance Citrix ADC.

- L’appliance intercepte le trafic et envoie les données à des dispositifs IDS distants dans différents centres de données ou même dans un cloud. Cette intégration s’effectue via la couche 3 à tunnel IP. Pour plus d’informations sur le tunneling IP dans une appliance Citrix ADC, consultez la rubrique Tunnels IP.

- Si le trafic est chiffré, l’appliance déchiffre les données et les envoie en texte brut.

- Sur la base de l’évaluation de la stratégie, l’appliance applique une action d’inspection de contenu de type « MIROIR ».

- Un service IDS ou un service d’équilibrage de charge (pour plusieurs intégrations de dispositifs IDS) est configuré dans l’action.

- Le périphérique IDS est configuré en tant que type de service d’inspection de contenu « Tout » sur l’appliance. Le service d’inspection de contenu est ensuite associé au profil d’inspection de contenu de type « MIRROR » et au paramètre de tunnel qui spécifie l’interface de couche 3 à tunnel IP via laquelle les données sont transmises au dispositif IDS.

Remarque :

Vous pouvez également configurer une balise VLAN dans le profil d’inspection du contenu.

- De même, lorsque le serveur principal envoie une réponse à Citrix ADC, l’appliance réplique les données et les transmet au périphérique IDS.

- Si votre appliance est intégrée à un ou plusieurs appareils IDS et si vous préférez équilibrer la charge des appareils, vous pouvez utiliser le serveur virtuel d’équilibrage de charge.

Licences logicielles

Pour déployer l’intégration IDS, votre appliance Citrix ADC doit être dotée de l’une des licences suivantes :

- ADC Premium

- ADC Avancé

Configuration de l’intégration du système de détection

Vous pouvez intégrer un appareil IDS à un Citrix ADC de deux manières différentes.

Scénario 1 : intégration avec un seul appareil IDS

Voici les étapes que vous devez configurer à l’aide de l’interface de ligne de commande.

- Activer l’inspection du contenu

- Ajoutez un profil d’inspection de contenu de type MIRROR pour le service représentant le périphérique IDS

- Ajouter un service IDS de type « ANY »

- Ajouter une action d’inspection de contenu de type « MIRROR »

- Ajout d’une stratégie d’inspection du contenu pour l’inspection IDS

- Lier la stratégie d’inspection de contenu au service virtuel de commutation de contenu ou d’équilibrage de charge de type HTTP/SSL

Activer l’inspection du contenu

Si vous souhaitez que l’appliance Citrix ADC envoie le contenu pour inspection aux appareils IDS, vous devez activer les fonctionnalités d’inspection du contenu et d’équilibrage de charge indépendamment du déchiffrement effectué.

À l’invite de commandes, tapez :

enable ns feature contentInspection LoadBalancing

Ajouter un profil d’inspection du contenu de type « MIRROR »

Le profil d’inspection du contenu de type « MIRROR » explique comment vous pouvez vous connecter au périphérique IDS. À l’invite de commandes, tapez.

Remarque :

Le paramètre de tunnel IP doit être utilisé uniquement pour la topologie IDS de couche 3. Sinon, vous devez utiliser l’interface de sortie avec l’option VLAN de sortie. Les types de tunnels GRE/IPIP sont pris en charge par la topologie IDS de couche 3.

add contentInspection profile <name> -type MIRROR -ipTunnel <iptunnel_name>

Exemple :

add contentInspection profile IDS_profile1 -type MIRROR –ipTunnel ipsect-tunnel1

Ajouter un service IDS

Vous devez configurer un service de type « ANY » pour chaque périphérique IDS intégré à l’appliance. Le service contient les détails de configuration de l’appareil IDS. Le service représente l’appareil IDS.

À l’invite de commandes, tapez :

add service <Service_name> <IP> ANY <Port> - contentinspectionProfileName <Name> -healthMonitor OFF -usip ON –useproxyport OFF

Exemple :

add service IDS_service 1.1.1.1 ANY 8080 -contentInspectionProfileName IDS_profile1 -healthMonitor OFF

Ajout d’une action d’inspection de contenu de type MIRROR pour le service IDS

Après avoir activé la fonctionnalité Inspection du contenu, puis ajouté le profil et le service IDS, vous devez ajouter l’action Inspection du contenu pour traiter la demande. En fonction de l’action d’inspection du contenu, l’appliance peut supprimer, réinitialiser, bloquer ou envoyer des données au périphérique IDS.

À l’invite de commandes, tapez :

add ContentInspection action < action_name > -type MIRROR -serverName Service_name/Vserver_name>

Exemple :

add ContentInspection action IDS_action -type MIRROR –serverName IDS_service

Ajout d’une stratégie d’inspection du contenu pour l’inspection IDS

Après avoir créé une action d’inspection du contenu, vous devez ajouter des stratégies d’inspection du contenu pour évaluer les demandes d’inspection. La stratégie est basée sur une règle qui consiste en une ou plusieurs expressions. La stratégie évalue et sélectionne le trafic à inspecter en fonction de la règle.

À l’invite de commandes, tapez ce qui suit :

add contentInspection policy < policy_name > –rule <Rule> -action <action_name>

Exemple :

add contentInspection policy IDS_pol1 –rule true –action IDS_action

Lier la stratégie d’inspection de contenu au service virtuel de commutation de contenu ou d’équilibrage de charge de type HTTP/SSL

Pour recevoir le trafic Web, vous devez ajouter un serveur virtuel d’équilibrage de charge. À l’invite de commandes, tapez :

add lb vserver <name> <vserver name>

Exemple :

add lb vserver HTTP_vserver HTTP 1.1.1.3 8080

Lier la stratégie d’inspection du contenu au serveur virtuel de commutation de contenu ou au serveur virtuel d’équilibrage de charge de type HTTP/SSL

Vous devez lier le serveur virtuel d’équilibrage de charge ou le serveur virtuel de commutation de contenu de type HTTP/SSL à la stratégie d’inspection du contenu.

À l’invite de commandes, tapez ce qui suit :

bind lb vserver <vserver name> -policyName < policy_name > -priority < priority > -type <REQUEST>

Exemple :

bind lb vserver HTTP_vserver -policyName IDS_pol1 -priority 100 -type REQUEST

Scénario 2 : équilibrage de charge de plusieurs périphériques IDS

Si vous utilisez deux appareils IDS ou plus, vous devez équilibrer la charge des appareils IDS à l’aide de différents services d’inspection du contenu. Dans ce cas, l’appliance Citrix ADC équilibre la charge des appareils en plus d’envoyer un sous-ensemble de trafic à chaque appareil. Pour les étapes de configuration de base, reportez-vous au scénario 1.

Voici les étapes que vous devez configurer à l’aide de l’interface de ligne de commande.

- Ajouter le profil d’inspection de contenu 1 de type MIRROR pour le service IDS 1

- Ajouter le profil d’inspection de contenu 2 de type MIRROR pour le service IDS 2

- Ajouter le service IDS 1 de type ANY pour le périphérique IDS 1

- Ajouter le service IDS 2 de type ANY pour le périphérique IDS 2

- Ajouter un serveur virtuel d’équilibrage de charge de type ANY

- Lier le service IDS 1 au serveur virtuel d’équilibrage de charge

- Lier le service IDS 2 au serveur virtuel d’équilibrage de charge

- Ajoutez une action d’inspection du contenu pour l’équilibrage de charge des périphériques IDS.

- Ajouter une stratégie d’inspection du contenu pour l’inspection

- Ajouter un serveur virtuel de commutation de contenu ou d’équilibrage de charge de type HTTP/SSL

- Lier la stratégie d’inspection du contenu au serveur virtuel d’équilibrage de charge de type HTTP/SSL

Ajouter le profil d’inspection de contenu 1 de type MIRROR pour le service IDS 1

La configuration IDS peut être spécifiée dans une entité appelée profil d’inspection du contenu. Le profil possède un ensemble de paramètres d’appareil. Le profil d’inspection du contenu1 est créé pour le service IDS 1.

Remarque : le paramètre de tunnel IP doit être utilisé uniquement pour la topologie IDS de couche 3. Sinon, vous devez utiliser l’interface de sortie avec l’option VLAN de sortie.

À l’invite de commandes, tapez :

add contentInspection profile <name> -type ANY – ipTunnel <iptunnel_name>

Exemple :

add contentInspection profile IDS_profile1 -type MIRROR - ipTunnel ipsect_tunnel1

Ajouter le profil d’inspection de contenu 2 pour le type MIRROR for IDS service 2

Le profil d’inspection du contenu 2 est ajouté pour le service 2 et le périphérique en ligne communique avec l’appliance via l’interface de sortie 1/1.

À l’invite de commandes, tapez :

add contentInspection profile <name> -type ANY – ipTunnel <iptunnel_name>

Exemple :

add contentInspection profile IDS_profile2 -type ANY – ipTunnel ipsect_tunnel2

Ajouter le service IDS 1 de type ANY pour le périphérique IDS 1

Après avoir activé la fonction d’inspection du contenu et ajouté le profil en ligne, vous devez ajouter un service en ligne 1 pour que le périphérique en ligne 1 fasse partie de la configuration de l’équilibrage de charge. Le service que vous ajoutez fournit tous les détails de configuration en ligne.

À l’invite de commandes, tapez :

add service <Service_name_1> <Pvt_IP1> ANY <Port> -contentInspectionProfileName <IDS_Profile_1> –usip ON –useproxyport OFF

Exemple :

add service IDS_service1 1.1.1.1 ANY 80 -contentInspectionProfileName IDS_profile1 -usip ON -useproxyport OFF

Remarque :

L’adresse IP mentionnée dans l’exemple est fictive.

Ajouter le service IDS 2 de type ANY pour le périphérique IDS 2

Après avoir activé la fonctionnalité d’inspection du contenu et ajouté le profil en ligne, vous devez ajouter un service en ligne 2 pour le périphérique en ligne 2. Le service que vous ajoutez fournit tous les détails de configuration en ligne.

À l’invite de commandes, tapez :

add service <Service_name_1> <Pvt_IP1> ANY -contentInspectionProfileName <Inline_Profile_2> -healthmonitor OFF –usip ON –useproxyport OFF

Exemple :

add service IDS_service 1 1.1.2 ANY 80 -contentInspectionProfileName IDS_profile2

Remarque :

L’adresse IP mentionnée dans l’exemple est fictive.

Ajouter un serveur virtuel d’équilibrage de charge

Après avoir ajouté le profil en ligne et les services, vous devez ajouter un serveur virtuel d’équilibrage de charge pour l’équilibrage de charge des services.

À l’invite de commandes, tapez :

add lb vserver <vserver_name> ANY <Pvt_IP3> <port>

Exemple :

add lb vserver lb-IDS_vserver ANY 1.1.1.2

Lier le service IDS 1 au serveur virtuel d’équilibrage de charge

Après avoir ajouté le serveur virtuel d’équilibrage de charge, liez maintenant le serveur virtuel d’équilibrage de charge au premier service.

À l’invite de commandes, tapez :

bind lb vserver <Vserver_name> <Service_name_1>

Exemple :

bind lb vserver lb-IDS_vserver IDS_service1

Lier le service IDS 2 au serveur virtuel d’équilibrage de charge

Après avoir ajouté le serveur virtuel d’équilibrage de charge, liez maintenant le serveur au deuxième service.

À l’invite de commandes, tapez :

bind lb vserver <Vserver_name> <Service_name_1>

Exemple :

bind lb vserver lb-IDS_vserver IDS_service2

Ajouter une action d’inspection de contenu pour le service IDS

Après avoir activé la fonctionnalité Inspection du contenu, vous devez ajouter l’action Inspection du contenu pour gérer les informations de demande en ligne. En fonction de l’action sélectionnée, l’appliance supprime, réinitialise, bloque ou envoie du trafic vers le périphérique IDS.

À l’invite de commandes, tapez :

add contentInspection action <name> -type <type> (-serverName <string> [-ifserverdown <ifserverdown>]

Exemple :

add ContentInspection action IDS_action -type MIRROR –serverName lb-IDS_vserver

Ajouter une stratégie d’inspection du contenu pour l’inspection

Après avoir créé une action d’inspection du contenu, vous devez ajouter la stratégie d’inspection du contenu pour évaluer les demandes de service.

À l’invite de commandes, tapez ce qui suit :

add contentInspection policy <policy_name> –rule <Rule> -action <action_name>

Exemple :

add contentInspection policy IDS_pol1 –rule true –action IDS_action

Ajouter un serveur virtuel de commutation de contenu ou d’équilibrage de charge de type HTTP/SSL

Ajoutez un serveur virtuel de commutation de contenu ou d’équilibrage de charge pour accepter le trafic Web. Vous devez également activer la connexion layer2 sur le serveur virtuel.

Pour plus d’informations sur l’équilibrage de charge, reportez-vous à la rubrique Fonctionnement de l’équilibrage de charge .

À l’invite de commandes, tapez :

add lb vserver <name> <vserver name>

Exemple :

add lb vserver http_vserver HTTP 1.1.1.1 8080

Lier la stratégie d’inspection du contenu au serveur virtuel d’équilibrage de charge de type HTTP/SSL

Vous devez lier le serveur virtuel de commutation de contenu ou d’équilibrage de charge de type HTTP/SSL à la stratégie d’inspection du contenu.

À l’invite de commandes, tapez ce qui suit :

bind lb vserver <vserver name> -policyName < policy_name > -priority <> -type <REQUEST>

Exemple :

bind lb vserver http_vserver -policyName IDS_pol1 -priority 100 -type REQUEST

Configurer l’intégration des services en ligne à l’aide de l’interface Citrix ADC

- Accédez à Sécurité > Inspection du contenu > ContentInspection Profiles.

- Sur la page ContentInspection Profile, cliquez sur Ajouter.

- Dans la page Create ContentInspectionProfile, définissez les paramètres suivants.

- Nom du profil. Nom du profil d’inspection du contenu pour IDS.

- Tapez. Sélectionnez les types de profil en tant que MIROIR.

- Connectivité. Interface de couche 2 ou de couche 3.

- Tunnel IP. Sélectionnez le canal de communication réseau entre les deux réseaux.

- Cliquez sur Créer.

- Accédez à Gestion du trafic > Équilibrage de charge > Services, puis cliquez sur Ajouter.

- Sur la page Service d’équilibrage de charge, entrez les détails du service d’inspection du contenu.

- Dans la section Paramètres avancés, cliquez sur Profils.

- Accédez à la section Profils et cliquez sur l’icône Crayon pour ajouter le profil d’inspection du contenu.

- Cliquez sur OK.

- Accédez à Équilibrage de charge > Serveurs. Ajoutez un serveur virtuel de type HTTP ou SSL.

- Après avoir saisi les détails du serveur, cliquez sur OK, puis de nouveau sur OK.

- Dans la section Paramètres avancés, cliquez sur Stratégies.

- Accédez à la section Stratégies et cliquez sur l’icône en forme de crayon pour configurer la stratégie d’inspection du contenu.

- Sur la page Choisir une stratégie, sélectionnez Inspection du contenu. Cliquez sur Continuer.

- Dans la section Liaison de stratégie, cliquez sur « + » pour ajouter une stratégie d’inspection du contenu.

- Sur la page Créer une stratégie de CI, entrez un nom pour la stratégie d’inspection du contenu en ligne.

- Dans le champ Action, cliquez sur le signe « + » pour créer une action d’inspection du contenu IDS de type MIRROR.

- Sur la page Créer une action de CI, définissez les paramètres suivants.

- Nom. Nom de la stratégie en ligne d’inspection du contenu.

- Tapez. Sélectionnez le type en tant que MIROIR.

- Nom du serveur. Sélectionnez le nom du serveur/service en tant que périphériques en ligne.

- Si le serveur est en panne. Sélectionnez une opération si le serveur tombe en panne.

- Délai d’expiration de la demande. Sélectionnez une valeur de délai d’expiration. Les valeurs par défaut peuvent être utilisées.

- Action de délai d’expiration de demande. Sélectionnez une action de délai d’expiration. Les valeurs par défaut peuvent être utilisées.

- Cliquez sur Créer.

- Sur la page Créer une stratégie de CI, entrez d’autres détails.

- Cliquez sur OK et Fermer.

Pour plus d’informations sur la configuration de l’interface graphique Citrix ADC pour l’équilibrage de charge et la réplication du trafic sur les appareils IDS, voir Équilibrage de charge.

Pour plus d’informations sur la configuration de l’interface graphique Citrix ADC pour l’équilibrage de charge et le transfert du trafic vers le serveur d’origine principal après la transformation du contenu, reportez-vous à la section Équilibrage de charge.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.