-

-

Configuration de Citrix ADC pour Citrix Virtual Apps and Desktops

-

Préférence de zone optimisée Global Server Load Balancing (GSLB)

-

Déployez une plateforme publicitaire numérique sur AWS avec Citrix ADC

-

Amélioration de l'analyse du flux de clics dans AWS à l'aide de Citrix ADC

-

Citrix ADC dans un cloud privé géré par Microsoft Windows Azure Pack et Cisco ACI

-

-

Déployer une instance de Citrix ADC VPX sur AWS

-

Optimisation des performances Citrix ADC VPX sur VMware ESX, Linux KVM et Citrix Hypervisors

-

Installer une instance Citrix ADC VPX sur le cloud VMware sur AWS

-

Installer une instance Citrix ADC VPX sur les serveurs Microsoft Hyper-V

-

Installer une instance Citrix ADC VPX sur la plate-forme Linux-KVM

-

Provisionnement de l'appliance virtuelle Citrix ADC à l'aide d'OpenStack

-

Provisionnement de l'appliance virtuelle Citrix ADC à l'aide du gestionnaire de machines virtuelles

-

Configuration des appliances virtuelles Citrix ADC pour utiliser l'interface réseau SR-IOV

-

Configuration des appliances virtuelles Citrix ADC pour utiliser l'interface réseau PCI Passthrough

-

Provisionnement de l'appliance virtuelle Citrix ADC à l'aide du programme virsh

-

Provisionnement de l'appliance virtuelle Citrix ADC avec SR-IOV, sur OpenStack

-

Configuration d'une instance Citrix ADC VPX sur KVM pour utiliser les interfaces hôtes OVS DPDK

-

Deploy a Citrix ADC VPX instance on AWS

-

Serveurs d'équilibrage de charge dans différentes zones de disponibilité

-

Déployer une paire HA VPX dans la même zone de disponibilité AWS

-

Haute disponibilité dans différentes zones de disponibilité AWS

-

Déployez une paire VPX haute disponibilité avec des adresses IP privées dans différentes zones AWS

-

Configurer une instance Citrix ADC VPX pour utiliser l'interface réseau SR-IOV

-

Configurer une instance Citrix ADC VPX pour utiliser la mise en réseau améliorée avec AWS ENA

-

Déployer une instance de Citrix ADC VPX sur Microsoft Azure

-

Architecture réseau pour les instances Citrix ADC VPX sur Microsoft Azure

-

Configurer plusieurs adresses IP pour une instance autonome Citrix ADC VPX

-

Configurer une configuration haute disponibilité avec plusieurs adresses IP et cartes réseau

-

Configurer une instance Citrix ADC VPX pour utiliser la mise en réseau accélérée Azure

-

Configurer les nœuds HA-INC à l'aide du modèle Citrix haute disponibilité avec Azure ILB

-

Installer une instance Citrix ADC VPX sur la solution Azure VMware

-

Ajouter des paramètres de mise à l'échelle automatique Azure

-

Configurer GSLB sur une configuration haute disponibilité active en veille

-

Configurer les pools d'adresses (IIP) pour un dispositif NetScaler Gateway

-

Scripts PowerShell supplémentaires pour le déploiement Azure

-

Déployer une instance Citrix ADC VPX sur Google Cloud Platform

-

Automatiser le déploiement et les configurations de Citrix ADC

-

Solutions pour les fournisseurs de services de télécommunication

-

Trafic du plan de contrôle de l'équilibrage de charge basé sur les protocoles Diameter, SIP et SMPP

-

Utilisation de la bande passante avec la fonctionnalité de redirection du cache

-

-

Authentification, autorisation et audit du trafic des applications

-

Fonctionnement de l'authentification, de l'autorisation et de l'audit

-

Composants de base de la configuration de l'authentification, de l'autorisation et de l'audit

-

-

Autorisation de l'accès des utilisateurs aux ressources de l'application

-

Citrix ADC en tant que proxy Active Directory Federation Service

-

NetScaler Gateway sur site en tant que fournisseur d'identité vers Citrix Cloud

-

Prise en charge de la configuration de l'attribut de cookie SameSite

-

Résoudre les problèmes liés à l'authentification et à l'autorisation

-

-

-

-

Configuration de l'expression de stratégie avancée : mise en route

-

Expressions de stratégie avancées : utilisation des dates, des heures et des nombres

-

Expressions de stratégie avancées : analyse des données HTTP, TCP et UDP

-

Expressions de stratégie avancées : analyse des certificats SSL

-

Expressions de stratégie avancées : adresses IP et MAC, débit, ID VLAN

-

Expressions de stratégie avancées : fonctions d'analyse de flux

-

Référence des expressions - Expressions de stratégie avancées

-

Exemples récapitulatifs d'expressions et de stratégies de syntaxe par défaut

-

Tutoriel sur les exemples de stratégies syntaxiques par défaut pour la réécriture

-

Migration des règles Apache mod_rewrite vers la syntaxe par défaut

-

-

-

-

Vérifications de protection XML

-

Articles sur les alertes de signatures

-

-

Traduire l'adresse IP de destination d'une requête vers l'adresse IP d'origine

-

-

Prise en charge de la configuration Citrix ADC dans un cluster

-

-

-

Groupes de nœuds pour les configurations repérées et partiellement entrelacées

-

Désactivation de la direction sur le fond de panier du cluster

-

Suppression d'un nœud d'un cluster déployé à l'aide de l'agrégation de liens de cluster

-

Surveillance de la configuration du cluster à l'aide de la MIB SNMP avec lien SNMP

-

Surveillance des échecs de propagation des commandes dans un déploiement de cluster

-

Liaison d'interface VRRP dans un cluster actif à nœud unique

-

Scénarios de configuration et d'utilisation du cluster

-

Migration d'une configuration HA vers une configuration de cluster

-

Interfaces communes pour le client et le serveur et interfaces dédiées pour le fond de panier

-

Commutateur commun pour le client, le serveur et le fond de panier

-

Commutateur commun pour client et serveur et commutateur dédié pour fond de panier

-

Services de surveillance dans un cluster à l'aide de la surveillance des chemins

-

Opérations prises en charge sur des nœuds de cluster individuels

-

-

-

Configurer les enregistrements de ressources DNS

-

Créer des enregistrements MX pour un serveur d'échange de messagerie

-

Créer des enregistrements NS pour un serveur faisant autorité

-

Créer des enregistrements NAPTR pour le domaine des télécommunications

-

Créer des enregistrements PTR pour les adresses IPv4 et IPv6

-

Créer des enregistrements SOA pour les informations faisant autorité

-

Créer des enregistrements TXT pour contenir du texte descriptif

-

Configurer Citrix ADC en tant que résolveur de stub non validant sensible à la sécurité

-

Prise en charge des trames Jumbo pour le DNS pour gérer les réponses de grande taille

-

Configurer la mise en cache négative des enregistrements DNS

-

-

Équilibrage de charge de serveur global

-

Configurez les entités GSLB individuellement

-

Synchronisation de la configuration dans une configuration GSLB

-

Cas d'utilisation : déploiement d'un groupe de services Autoscale basé sur l'adresse IP

-

-

Remplacer le comportement de proximité statique en configurant les emplacements préférés

-

Configuration de la sélection des services GSLB à l'aide du changement de contenu

-

Configurer GSLB pour les requêtes DNS avec des enregistrements NAPTR

-

Exemple de configuration parent-enfant complète à l'aide du protocole d'échange de métriques

-

-

Équilibrer la charge du serveur virtuel et des états de service

-

Protection d'une configuration d'équilibrage de charge contre les défaillances

-

-

Configuration des serveurs virtuels d'équilibrage de charge sans session

-

Réécriture des ports et des protocoles pour la redirection HTTP

-

Insérer l'adresse IP et le port d'un serveur virtuel dans l'en-tête de requête

-

Utiliser une adresse IP source spécifiée pour la communication principale

-

Définir une valeur de délai d'expiration pour les connexions client inactives

-

Utiliser un port source d'une plage de ports spécifiée pour les communications en arrière-plan

-

Configurer la persistance de l'adresse IP source pour la communication principale

-

-

Paramètres d'équilibrage de charge avancés

-

Protégez les applications sur les serveurs protégés contre les pics de trafic

-

Activer le nettoyage des connexions de serveur virtuel et de service

-

Activer ou désactiver la session de persistance sur les services TROFS

-

Activer la vérification de l'état TCP externe pour les serveurs virtuels UDP

-

Maintenir la connexion client pour plusieurs demandes client

-

Utiliser l'adresse IP source du client lors de la connexion au serveur

-

Définissez une limite sur le nombre de demandes par connexion au serveur

-

Définir une valeur de seuil pour les moniteurs liés à un service

-

Définir une valeur de délai d'attente pour les connexions client inactives

-

Définir une valeur de délai d'attente pour les connexions de serveur inactives

-

Définir une limite sur l'utilisation de la bande passante par les clients

-

Conserver l'identificateur VLAN pour la transparence du VLAN

-

Configurer les moniteurs dans une configuration d'équilibrage de charge

-

Configurer l'équilibrage de charge pour les protocoles couramment utilisés

-

Cas d'utilisation 3 : configurer l'équilibrage de charge en mode de retour direct du serveur

-

Cas d'utilisation 4 : Configuration des serveurs LINUX en mode DSR

-

Cas d'utilisation 5 : configurer le mode DSR lors de l'utilisation de TOS

-

Cas d'utilisation 7 : Configurer l'équilibrage de charge en mode DSR à l'aide d'IP sur IP

-

Cas d'utilisation 8 : Configurer l'équilibrage de charge en mode à un bras

-

Cas d'utilisation 9 : Configurer l'équilibrage de charge en mode en ligne

-

Cas d'utilisation 10 : Équilibrage de charge des serveurs de systèmes de détection d'intrusion

-

Cas d'utilisation 11 : Isolation du trafic réseau à l'aide de stratégies d'écoute

-

Cas d'utilisation 12 : configurer Citrix Virtual Desktops pour l'équilibrage de charge

-

Cas d'utilisation 13 : Configuration de Citrix Virtual Apps pour l'équilibrage de charge

-

Cas d'utilisation 14 : Assistant ShareFile pour l'équilibrage de charge Citrix ShareFile

-

Cas d'utilisation 15 : configurer l'équilibrage de charge de couche 4 sur l'appliance Citrix ADC

-

-

-

Configuration pour générer le trafic de données Citrix ADC FreeBSD à partir d'une adresse SNIP

-

-

Déchargement et accélération SSL

-

Prise en charge du protocole TLSv1.3 tel que défini dans la RFC 8446

-

Suites de chiffrement disponibles sur les appliances Citrix ADC

-

Matrice de prise en charge des certificats de serveur sur l'appliance ADC

-

Prise en charge du module de sécurité matérielle Thales Luna Network

-

-

Interception SSL

-

-

-

Authentification et autorisation pour les utilisateurs système

-

Configuration des utilisateurs, des groupes d'utilisateurs et des stratégies de commande

-

Réinitialisation du mot de passe administrateur par défaut (nsroot)

-

Configuration de l'authentification des utilisateurs externes

-

Authentification par clé SSH pour les administrateurs Citrix ADC

-

Authentification à deux facteurs pour les utilisateurs système

-

-

-

Points à prendre en compte pour une configuration haute disponibilité

-

Synchronisation des fichiers de configuration dans une configuration haute disponibilité

-

Restriction du trafic de synchronisation haute disponibilité vers un VLAN

-

Configuration de nœuds haute disponibilité dans différents sous-réseaux

-

Limitation des basculements causés par les moniteurs de routage en mode non INC

-

Gestion des messages de pulsation haute disponibilité sur une appliance Citrix ADC

-

Supprimer et remplacer un Citrix ADC dans une configuration haute disponibilité

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Interception SSL

Une appliance Citrix ADC configurée pour l’interception SSL agit comme un proxy. Il peut intercepter et déchiffrer le trafic SSL/TLS, inspecter la demande non chiffrée et permettre à un administrateur d’appliquer les règles de conformité et les contrôles de sécurité. L’interception SSL utilise une stratégie qui spécifie le trafic à intercepter, bloquer ou autoriser. Par exemple, le trafic à destination et en provenance de sites financiers, tels que les banques, ne doit pas être intercepté, mais d’autres trafic peuvent être interceptés, et les sites sur la liste noire peuvent être identifiés et bloqués. Citrix vous recommande de configurer une stratégie générique pour intercepter le trafic et des stratégies plus spécifiques pour contourner un certain trafic.

Le client et le proxy établissent une poignée de main HTTP/TLS. Le proxy établit une autre poignée de main HTTP/TLS avec le serveur et reçoit le certificat du serveur. Le proxy vérifie le certificat du serveur pour le compte du client et vérifie également la validité du certificat serveur à l’aide du protocole OCSP (Online Certificate Status Protocol). Il régénère le certificat du serveur, le signe à l’aide de la clé du certificat de l’autorité de certification installée sur l’appliance et le présente au client. Par conséquent, un certificat est utilisé entre le client et le dispositif Citrix ADC, et un autre certificat entre l’appliance et le serveur principal.

Important

Le certificat d’autorité de certification utilisé pour signer le certificat de serveur doit être préinstallé sur tous les périphériques clients, de sorte que le certificat de serveur régénéré soit approuvé par le client.

Pour le trafic HTTPS intercepté, le serveur proxy déchiffre le trafic sortant, accède à la requête HTTP en texte clair et peut utiliser n’importe quelle application de couche 7 pour traiter le trafic, par exemple en recherchant l’URL en texte brut et en autorisant ou en bloquant l’accès en fonction de la stratégie d’entreprise et de la réputation d’URL. Si la stratégie décide d’autoriser l’accès au serveur d’origine, le serveur proxy transmet la demande rechiffrée au service de destination (sur le serveur d’origine). Le proxy déchiffre la réponse à partir du serveur d’origine, accède à la réponse HTTP en texte clair et applique éventuellement toutes les stratégies à la réponse. Le proxy recrypte ensuite la réponse et la transmet au client. Si la décision de stratégie consiste à bloquer la demande au serveur d’origine, le proxy peut envoyer une réponse d’erreur, telle que HTTP 403, au client.

Pour effectuer l’interception SSL, en plus du serveur proxy configuré précédemment, vous devez configurer les éléments suivants sur l’appliance ADC :

- Profil SSL

- Stratégie SSL

- Magasin de certificats CA

- Apprentissage automatique des erreurs SSL et mise en cache

Remarque :

Le trafic HTTP/2 n’est pas intercepté par la fonctionnalité d’interception SSL.

Magasin de certificats d’interception SSL

Un certificat SSL, qui fait partie de toute transaction SSL, est un formulaire de données numérique (X509) qui identifie une société (domaine) ou un individu. Un certificat SSL est délivré par une autorité de certification (CA). Une AC peut être privée ou publique. Les certificats émis par des autorités de certification publiques, telles que Verisign, sont approuvés par les applications qui effectuent des transactions SSL. Ces applications tiennent à jour une liste d’autorités de certification qu’elles ont confiance.

En tant que proxy de transfert, l’appliance ADC effectue le chiffrement et le déchiffrement du trafic entre un client et un serveur. Il agit comme un serveur pour le client (utilisateur) et comme un client pour le serveur. Pour qu’une appliance puisse traiter le trafic HTTPS, elle doit valider l’identité d’un serveur afin d’éviter toute transaction frauduleuse. Par conséquent, en tant que client du serveur d’origine, l’appliance doit vérifier le certificat du serveur d’origine avant de l’accepter. Pour vérifier un certificat de serveur, tous les certificats (par exemple, les certificats racine et intermédiaire) utilisés pour signer et émettre le certificat de serveur doivent être présents sur l’appliance. Un ensemble de certificats d’autorité de certification par défaut est préinstallé sur une appliance. L’appliance peut utiliser ces certificats pour vérifier presque tous les certificats de serveur d’origine courants. Ce jeu par défaut ne peut pas être modifié. Toutefois, si votre déploiement nécessite plus de certificats d’autorité de certification, vous pouvez créer un ensemble de ces certificats et importer le bundle dans l’appliance. Un bundle peut également contenir un seul certificat.

Lorsque vous importez un bundle de certificats sur l’appliance, celle-ci télécharge le bundle à partir de l’emplacement distant et, après avoir vérifié que le bundle contient uniquement des certificats, l’installe sur l’appliance. Vous devez appliquer un ensemble de certificats avant de pouvoir l’utiliser pour valider un certificat de serveur. Vous pouvez également exporter un ensemble de certificats pour modification ou le stocker dans un emplacement hors connexion en tant que sauvegarde.

Importer et appliquer un ensemble de certificats d’autorité de certification sur l’appliance à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

import ssl certBundle <name> <src>

apply ssl certBundle <name>

<!--NeedCopy-->

show ssl certBundle

<!--NeedCopy-->

ARGUMENTS :

Nom :

Nom à affecter à l’ensemble de certificats importé. Doit commencer par un caractère alphanumérique ASCII ou un trait de soulignement (_), et ne doit contenir que des caractères alphanumériques ASCII, un trait de soulignement, un hachage (#), un point (.), deux points ( :), à (@), égal à (=) et un trait d’union (-). L’exigence suivante s’applique uniquement à l’interface de ligne de commande :

Si le nom comprend un ou plusieurs espaces, placez le nom entre guillemets doubles ou simples (par exemple, “mon fichier” ou ‘mon fichier’).

Longueur maximale : 31

src :

URL spécifiant le protocole, l’hôte et le chemin d’accès, y compris le nom du fichier, au bundle de certificats à importer ou à exporter. Par exemple, http://www.example.com/cert_bundle_file.

REMARQUE : L’importation échoue si l’objet à importer se trouve sur un serveur HTTPS qui nécessite l’authentification de certificat client pour l’accès.

Longueur maximale : 2047

Exemple :

import ssl certbundle swg-certbundle http://www.example.com/cert_bundle

apply ssl certBundle swg-certbundle

<!--NeedCopy-->

show ssl certbundle

Name : swg-certbundle(Inuse)

URL : http://www.example.com/cert_bundle

Done

<!--NeedCopy-->

Importer et appliquer un ensemble de certificats d’autorité de certification sur l’appliance à l’aide de l’interface graphique

- Accédez à Sécurité > Proxy transfert SSL > Démarrage > Offres groupées de certificats.

- Procédez comme suit :

- Sélectionnez un ensemble de certificats dans la liste.

- Pour ajouter un lot de certificats, cliquez sur « + » et spécifiez un nom et une URL source. Cliquez sur OK.

- Cliquez sur OK.

Supprimez un ensemble de certificats d’autorité de certification de l’appliance à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

remove certBundle <cert bundle name>

<!--NeedCopy-->

Exemple :

remove certBundle mytest-cacert

<!--NeedCopy-->

Exporter un ensemble de certificats d’autorité de certification à partir de l’appliance à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

export certBundle <cert bundle name> <Path to export>

<!--NeedCopy-->

ARGUMENTS :

Nom :

Nom à affecter à l’ensemble de certificats importé. Doit commencer par un caractère alphanumérique ASCII ou un trait de soulignement (_), et ne doit contenir que des caractères alphanumériques ASCII, un trait de soulignement, un hachage (#), un point (.), deux points ( :), à (@), égal à (=) et un trait d’union (-). L’exigence suivante s’applique uniquement à l’interface de ligne de commande :

Si le nom comprend un ou plusieurs espaces, placez le nom entre guillemets doubles ou simples (par exemple, “mon fichier” ou ‘mon fichier’).

Longueur maximale : 31

src :

URL spécifiant le protocole, l’hôte et le chemin d’accès, y compris le nom du fichier, au bundle de certificats à importer ou à exporter. Par exemple, http://www.example.com/cert_bundle_file.

REMARQUE : L’importation échoue si l’objet à importer se trouve sur un serveur HTTPS qui nécessite l’authentification de certificat client pour l’accès.

Longueur maximale : 2047

Exemple :

export certBundle mytest-cacert http://192.0.2.20/

<!--NeedCopy-->

Importer, appliquer et vérifier un ensemble de certificats de l’autorité de certification à partir du magasin de certificats de l’autorité de certification Mozilla CA

À l’invite de commandes, tapez :

> import certbundle mozilla_public_ca https://curl.haxx.se/ca/cacert.pem

Done

<!--NeedCopy-->

Pour appliquer le bundle, tapez :

> apply certbundle mozilla_public_ca

Done

<!--NeedCopy-->

Pour vérifier l’ensemble de certificats en cours d’utilisation, tapez :

> sh certbundle | grep mozilla

Name : mozilla_public_ca (Inuse)

<!--NeedCopy-->

Limitations

- Les lots de certificats ne sont pas pris en charge dans une configuration de cluster ou sur une appliance partitionnée.

- Le protocole TLSv1.3 n’est pas pris en charge avec SSL Forward Proxy.

Infrastructure de stratégie SSL pour l’interception SSL

Une stratégie agit comme un filtre sur le trafic entrant. Les stratégies de l’appliance ADC permettent de définir comment gérer les connexions et les demandes par proxy. Le traitement est basé sur les actions configurées pour cette stratégie. Autrement dit, les données des demandes de connexion sont comparées à une règle spécifiée dans la stratégie et l’action est appliquée aux connexions qui correspondent à la règle (expression). Après avoir défini une action à affecter à la stratégie et créé la stratégie, vous devez la lier à un serveur proxy, de sorte qu’elle s’applique au trafic passant par ce serveur proxy.

Une stratégie SSL pour l’interception SSL évalue le trafic entrant et applique une action prédéfinie aux requêtes qui correspondent à une règle (expression). La décision d’intercepter, de contourner ou de réinitialiser une connexion est prise en fonction de la stratégie SSL définie. Vous pouvez configurer l’une des trois actions d’une stratégie : Intercept, BYPASS ou RESET. Vous devez spécifier une action lorsque vous créez une stratégie. Pour appliquer une stratégie, vous devez la lier à un serveur proxy de l’appliance. Pour spécifier qu’une stratégie est destinée à l’interception SSL, vous devez spécifier le type (point de liaison) comme INTERCEPT_REQ lorsque vous liez la stratégie à un serveur proxy. Lorsque vous dissociez une stratégie, vous devez spécifier le type INTERCEPT_REQ.

Remarque :

Le serveur proxy ne peut pas prendre la décision d’intercepter sauf si vous spécifiez une stratégie.

L’interception du trafic peut être basée sur n’importe quel attribut de poignée de main SSL. Le plus couramment utilisé est le domaine SSL. Le domaine SSL est généralement indiqué par les attributs de la poignée de main SSL. Il peut s’agir de la valeur de l’indicateur de nom de serveur extraite du message Hello client SSL, le cas échéant, ou de la valeur de nom alternatif de serveur (SAN) extraite du certificat du serveur d’origine. La stratégie d’interception SSL présente un attribut spécial, DETECTED_DOMAIN. Cet attribut permet aux clients de créer plus facilement des stratégies d’interception basées sur le domaine SSL à partir du certificat du serveur d’origine. Le client peut faire correspondre le nom de domaine avec une chaîne, une liste d’URL (jeu d’URL oupatset) ou une catégorie d’URL dérivée du domaine.

Créer une stratégie SSL à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

add ssl policy <name> -rule <expression> -action <string>

<!--NeedCopy-->

Exemples :

Les exemples suivants concernent les stratégies avec des expressions qui utilisent l’detected_domainattribut pour rechercher un nom de domaine.

Ne pas intercepter le trafic vers une institution financière, telle que XYZBANK

add ssl policy pol1 -rule client.ssl.detected_domain.contains("XYZBANK") -action BYPASS

<!--NeedCopy-->

Ne pas autoriser un utilisateur à se connecter à YouTube à partir du réseau d’entreprise

add ssl policy pol2 -rule client.ssl.client.ssl.detected_domain.url_categorize(0,0).category.eq ("YouTube") -action RESET

<!--NeedCopy-->

Intercepter tout le trafic utilisateur

add ssl policy pol3 –rule true –action INTERCEPT

<!--NeedCopy-->

Si le client ne souhaite pas utiliser le domaine detected_domain, il peut utiliser l’un des attributs de handshake SSL pour extraire et déduire le domaine.

Par exemple, un nom de domaine est introuvable dans l’extension SNI du message client Hello. Le nom de domaine doit être extrait du certificat du serveur d’origine. Les exemples suivants concernent les stratégies avec des expressions qui vérifient la présence d’un nom de domaine dans le nom de sujet du certificat du serveur d’origine.

Intercepter tout le trafic utilisateur vers n’importe quel domaine Yahoo

add ssl policy pol4 -rule client.ssl.origin_server_cert.subject.contains("yahoo") –action INTERCEPT

<!--NeedCopy-->

Interceptez tout le trafic utilisateur pour la catégorie « Shopping/Retail »

add ssl policy pol_url_category -rule client.ssl.origin_server_cert.subject.URL_CATEGORIZE(0,0).CATEGORY.eq("Shopping/Retail") -action INTERCEPT

<!--NeedCopy-->

Intercepter tout le trafic utilisateur vers une URL non classée

add ssl policy pol_url_category -rule client.ssl.origin_server_cert.subject.url_categorize(0,0).category.eq("Uncategorized") -action INTERCEPT

<!--NeedCopy-->

Les exemples suivants concernent les stratégies qui correspondent au domaine par rapport à une entrée d’un jeu d’URL.

Interceptez tout le trafic utilisateur si le nom de domaine dans SNI correspond à une entrée de l’ensemble d’URL « top100 »

add ssl policy pol_url_set -rule client.ssl.client_hello.SNI.URLSET_MATCHES_ANY("top100") -action INTERCEPT

<!--NeedCopy-->

Interceptez tout le trafic utilisateur du nom de domaine si le certificat du serveur d’origine correspond à une entrée de l’ensemble d’URL « top100 »

add ssl policy pol_url_set -rule client.ssl.origin_server_cert.subject.URLSET_MATCHES_ANY("top100") -action INTERCEPT

<!--NeedCopy-->

Créer une stratégie SSL sur un serveur proxy à l’aide de l’interface graphique

- Accédez à Gestion du trafic > SSL > Stratégies.

- Sous l’onglet Stratégies SSL, cliquez sur Ajouter et spécifiez les paramètres suivants :

- Nom de la stratégie

- Action de stratégie : sélectionnez l’interception, le contournement ou la réinitialisation.

- Expression.

- Cliquez sur Créer.

Liez une stratégie SSL à un serveur proxy à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

bind ssl vserver <vServerName> -policyName <string> -priority <positive_integer> -type INTERCEPT_REQ

<!--NeedCopy-->

Exemple :

bind ssl vserver <name> -policyName pol1 -priority 10 -type INTERCEPT_REQ

<!--NeedCopy-->

Liez une stratégie SSL à un serveur proxy à l’aide de l’interface graphique

- Accédez à Sécurité > Proxy de transfert SSL > Serveurs virtuels proxy.

- Sélectionnez un serveur virtuel et cliquez sur Modifier.

- Dans Paramètres avancés, cliquez sur Stratégies SSL.

- Cliquez dans la zone Stratégie SSL .

- Dans Sélectionner une stratégie, sélectionnez une stratégie à lier.

- Dans Type, sélectionnez INTERCEPT_REQ.

- Cliquez sur Lier, puis sur OK .

Dissocier une stratégie SSL à un serveur proxy à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

unbind ssl vserver <vServerName> -policyName <string> -type INTERCEPT_REQ

<!--NeedCopy-->

Expressions SSL utilisées dans les stratégies SSL

| Expression. | Description |

|---|---|

CLIENT.SSL.CLIENT_HELLO.SNI.* |

Renvoie l’extension SNI dans un format de chaîne. Évaluez la chaîne pour voir si elle contient le texte spécifié. Exemple : client.ssl.client_hello.sni.contains (“xyz.com”) |

CLIENT.SSL.ORIGIN_SERVER_CERT.* |

Renvoie un certificat, reçu d’un serveur principal, au format chaîne. Évaluez la chaîne pour voir si elle contient le texte spécifié. Exemple : client.ssl.origin_server_cert.subject.contains (“xyz.com”) |

CLIENT.SSL.DETECTED_DOMAIN.* |

Renvoie un domaine, à partir de l’extension SNI ou du certificat du serveur d’origine, au format chaîne. Évaluez la chaîne pour voir si elle contient le texte spécifié. Exemple : client.ssl.detected_domaine.contains (“xyz.com”) |

Apprentissage automatique des erreurs SSL

L’appliance ajoute un domaine à la liste de contournement SSL si le mode d’apprentissage est activé. Le mode d’apprentissage est basé sur le message d’alerte SSL reçu d’un client ou d’un serveur d’origine. Autrement dit, l’apprentissage dépend du client ou du serveur qui envoie un message d’alerte. Il n’y a pas d’apprentissage si un message d’alerte n’est pas envoyé. L’appliance apprend si l’une des conditions suivantes est remplie :

-

Une demande de certificat client est reçue du serveur.

-

L’une des alertes suivantes est reçue dans le cadre de la poignée de main :

- BAD_CERTIFICATE

- UNSUPPORTED_CERTIFICATE

- CERTIFICATE_REVOKED

- CERTIFICATE_EXPIRED

- CERTIFICATE_UNKNOWN

- UNKNOWN_CA (Si un client utilise l’épinglage, il envoie ce message d’alerte s’il reçoit un certificat de serveur.)

- HANDSHAKE_FAILURE

Pour activer l’apprentissage, vous devez activer le cache d’erreurs et spécifier la mémoire réservée à l’apprentissage.

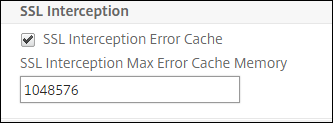

Activer l’apprentissage à l’aide de l’interface graphique

-

Accédez à Gestion du trafic > SSL.

-

Dans Paramètres, cliquez sur Modifier les paramètres SSL avancés.

-

Dans Interception SSL, sélectionnez SSL Interception Error Cache.

-

Dans SSL Interception Max Error Cache Memory, spécifiez la mémoire (en octets) à réserver.

-

Cliquez sur OK.

Activer l’apprentissage à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

set ssl parameter -ssliErrorCache ( ENABLED | DISABLED ) -ssliMaxErrorCacheMem <positive_integer>

<!--NeedCopy-->

Arguments :

SSLierrorCache :

Activez ou désactivez l’apprentissage dynamique et mettez en cache les informations apprises pour prendre les décisions suivantes d’intercepter ou de contourner les demandes. Lorsqu’elle est activée, l’appliance effectue une recherche de cache pour décider s’il faut contourner la demande.

Valeurs possibles : ENABLED, DISABLED

Valeur par défaut : DISABLED

SSLIMaxErrorCacheMem :

Spécifiez la mémoire maximale, en octets, qui peut être utilisée pour mettre en cache les données apprises. Cette mémoire est utilisée comme cache LRU afin que les anciennes entrées soient remplacées par de nouvelles entrées après épuisement de la limite de mémoire définie. La valeur 0 détermine automatiquement la limite.

Valeur par défaut : 0

Valeur minimale : 0

Valeur maximale : 4294967294

Profil SSL

Un profil SSL est un ensemble de paramètres SSL, tels que les chiffrements et les protocoles. Un profil est utile si vous avez des paramètres communs pour différents serveurs. Au lieu de spécifier les mêmes paramètres pour chaque serveur, vous pouvez créer un profil, spécifier les paramètres dans le profil, puis lier le profil à différents serveurs. Si aucun profil SSL frontal personnalisé n’est créé, le profil frontal par défaut est lié aux entités côté client. Ce profil vous permet de configurer les paramètres de gestion des connexions côté client.

Pour l’interception SSL, vous devez créer un profil SSL et activer l’interception SSL dans le profil. Un groupe de chiffrement par défaut est lié à ce profil, mais vous pouvez configurer d’autres chiffrements en fonction de votre déploiement. Liez un certificat d’autorité de certification d’interception SSL à ce profil, puis liez le profil à un serveur proxy. Pour l’interception SSL, les paramètres essentiels d’un profil sont ceux utilisés pour les actions suivantes :

- Vérifiez l’état OCSP du certificat du serveur d’origine.

- Déclenchez la renégociation du client si le serveur d’origine demande une renégociation.

- Vérifiez le certificat du serveur d’origine avant de réutiliser la session SSL frontale.

Utilisez le profil back-end par défaut lors de la communication avec les serveurs d’origine. Définissez tous les paramètres côté serveur, tels que les suites de chiffrement, dans le profil principal par défaut. Un profil principal personnalisé n’est pas pris en charge.

Pour obtenir des exemples des paramètres SSL les plus couramment utilisés, consultez « Exemple de profil » à la fin de cette section.

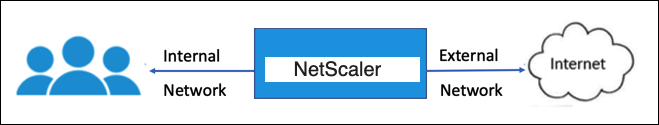

La prise en charge du chiffre/protocole diffère sur le réseau interne et externe. Dans les tableaux suivants, la connexion entre les utilisateurs et une appliance ADC est le réseau interne. Le réseau externe se trouve entre l’appliance et Internet.

Tableau 1 : Matrice de prise en charge du chiffre/protocole pour le réseau interne

Voir Tableau 1-Support sur le serveur virtuel/le service frontal et le service interne dans les chiffrements disponibles sur les appliances Citrix ADC.

Tableau 2 : Matrice de prise en charge du chiffre/protocole pour le réseau externe

Voir Tableau 2-Support sur les services principaux dans les chiffrements disponibles sur les appliances Citrix ADC.

Ajouter un profil SSL et activer l’interception SSL à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

add ssl profile <name> -sslinterception ENABLED -ssliReneg ( ENABLED | DISABLED ) -ssliOCSPCheck ( ENABLED | DISABLED ) -ssliMaxSessPerServer <positive_integer>

Arguments :

sslInterception:

Activer ou désactiver l’interception des sessions SSL.

Valeurs possibles : ENABLED, DISABLED

Valeur par défaut : DISABLED

ssliReneg:

Activez ou désactivez le déclenchement de la renégociation client lorsqu’une demande de renégociation est reçue du serveur d’origine.

Valeurs possibles : ENABLED, DISABLED

Valeur par défaut : ENABLED

ssliOCSPCheck:

Activez ou désactivez la vérification OCSP pour un certificat de serveur d’origine.

Valeurs possibles : ENABLED, DISABLED

Valeur par défaut : ENABLED

ssliMaxSessPerServer:

Nombre maximal de sessions SSL à mettre en cache par serveur d’origine dynamique. Une session SSL unique est créée pour chaque extension SNI reçue du client dans un message de bonjour client. La session correspondante est utilisée pour la réutilisation de session serveur.

Valeur par défaut : 10

Valeur minimale : 1

Valeur maximale : 1000

Exemple :

add ssl profile swg_ssl_profile -sslinterception ENABLED

Done

sh ssl profile swg_ssl_profile

1) Name: swg_ssl_profile (Front-End)

SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED

Client Auth: DISABLED

Use only bound CA certificates: DISABLED

Strict CA checks: NO

Session Reuse: ENABLED Timeout: 120 seconds

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Deny SSL Renegotiation ALL

Non FIPS Ciphers: DISABLED

Cipher Redirect: DISABLED

SSL Redirect: DISABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Push Encryption Trigger: Always

PUSH encryption trigger timeout: 1 ms

SNI: DISABLED

OCSP Stapling: DISABLED

Strict Host Header check for SNI enabled SSL sessions: NO

Push flag: 0x0 (Auto)

SSL quantum size: 8 kB

Encryption trigger timeout 100 mS

Encryption trigger packet count: 45

Subject/Issuer Name Insertion Format: Unicode

SSL Interception: ENABLED

SSL Interception OCSP Check: ENABLED

SSL Interception End to End Renegotiation: ENABLED

SSL Interception Server Cert Verification for Client Reuse: ENABLED

SSL Interception Maximum Reuse Sessions per Server: 10

Session Ticket: DISABLED Session Ticket Lifetime: 300 (secs)

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT Priority :1

Description: Predefined Cipher Alias

Done

<!--NeedCopy-->

Liez un certificat d’autorité de certification d’interception SSL à un profil SSL à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

bind ssl profile <name> -ssliCACertkey <ssli-ca-cert>

Exemple :

bind ssl profile swg_ssl_profile -ssliCACertkey swg_ca_cert

Done

sh ssl profile swg_ssl_profile

1) Name: swg_ssl_profile (Front-End)

SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED

Client Auth: DISABLED

Use only bound CA certificates: DISABLED

Strict CA checks: NO

Session Reuse: ENABLED Timeout: 120 seconds

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Deny SSL Renegotiation ALL

Non FIPS Ciphers: DISABLED

Cipher Redirect: DISABLED

SSL Redirect: DISABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Push Encryption Trigger: Always

PUSH encryption trigger timeout: 1 ms

SNI: DISABLED

OCSP Stapling: DISABLED

Strict Host Header check for SNI enabled SSL sessions: NO

Push flag: 0x0 (Auto)

SSL quantum size: 8 kB

Encryption trigger timeout 100 mS

Encryption trigger packet count: 45

Subject/Issuer Name Insertion Format: Unicode

SSL Interception: ENABLED

SSL Interception OCSP Check: ENABLED

SSL Interception End to End Renegotiation: ENABLED

SSL Interception Server Cert Verification for Client Reuse: ENABLED

SSL Interception Maximum Reuse Sessions per Server: 10

Session Ticket: DISABLED Session Ticket Lifetime: 300 (secs)

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT Priority :1

Description: Predefined Cipher Alias

1) SSL Interception CA CertKey Name: swg_ca_cert

Done

<!--NeedCopy-->

Liez un certificat d’autorité de certification d’interception SSL à un profil SSL à l’aide de l’interface graphique

-

Accédez à Système > Profils > Profil SSL.

-

Cliquez sur Ajouter.

-

Spécifiez un nom pour le profil.

-

Activer l’interception des sessions SSL.

-

Cliquez sur OK.

-

Dans Paramètres avancés, cliquez sur Clé de certificat.

-

Spécifiez une clé de certificat d’autorité de certification d’interception SSL à lier au profil.

-

Cliquez sur Sélectionner, puis sur Lier.

-

Vous pouvez également configurer les chiffrements en fonction de votre déploiement.

- Cliquez sur l’icône Modifier, puis cliquez sur Ajouter.

- Sélectionnez un ou plusieurs groupes de chiffrement, puis cliquez sur la flèche droite.

- Cliquez sur OK.

-

Cliquez sur Terminé.

Liez un profil SSL à un serveur proxy à l’aide de l’interface graphique

- Accédez à Sécurité >Proxy de transfert SSL > Serveurs virtuels proxy, puis ajoutez un serveur ou sélectionnez un serveur à modifier.

- Dans Profile SSL, cliquez sur l’icône Modifier.

- Dans la liste Profil SSL, sélectionnez le profil SSL que vous avez créé précédemment.

- Cliquez sur OK.

- Cliquez sur Terminé.

Exemple de profil :

Name: swg_ssl_profile (Front-End)

SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED

Client Auth: DISABLED

Use only bound CA certificates: DISABLED

Strict CA checks: NO

Session Reuse: ENABLED Timeout: 120 seconds

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0

Deny SSL Renegotiation ALL

Non FIPS Ciphers: DISABLED

Cipher Redirect: DISABLED

SSL Redirect: DISABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Push Encryption Trigger: Always

PUSH encryption trigger timeout: 1 ms

SNI: DISABLED

OCSP Stapling: DISABLED

Strict Host Header check for SNI enabled SSL sessions: NO

Push flag: 0x0 (Auto)

SSL quantum size: 8 kB

Encryption trigger timeout 100 mS

Encryption trigger packet count: 45

Subject/Issuer Name Insertion Format: Unicode

SSL Interception: ENABLED

SSL Interception OCSP Check: ENABLED

SSL Interception End to End Renegotiation: ENABLED

SSL Interception Maximum Reuse Sessions per Server: 10

Session Ticket: DISABLED Session Ticket Lifetime: 300 (secs)

HSTS: DISABLED

HSTS IncludeSubDomains: NO

HSTS Max-Age: 0

ECC Curve: P_256, P_384, P_224, P_521

1) Cipher Name: DEFAULT Priority :1

Description: Predefined Cipher Alias

1) SSL Interception CA CertKey Name: swg_ca_cert

<!--NeedCopy-->

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.