Appareils FIPS MPX 14000

Important :

La plate-forme FIPS MPX 9700/10500/12500/15500 est en fin de vie.

Les étapes de configuration des appliances FIPS NetScaler MPX 14000 et NetScaler MPX 9700/10500/12500/15500 FIPS sont différentes. Les appareils MPX 14000 FIPS n’utilisent pas le firmware v2.2. Une clé FIPS créée sur le module de sécurité matérielle (HSM) de la plate-forme MPX 9700 ne peut pas être transférée vers le HSM de la plate-forme MPX 14000. L’inverse n’est pas non plus pris en charge. Toutefois, si vous avez importé une clé RSA en tant que clé FIPS, vous pouvez copier la clé RSA sur la plate-forme MPX 14000. Importez-le ensuite en tant que clé FIPS. Seules les clés 2048 bits et 3072 bits sont prises en charge.

Les versions de microprogramme répertoriées sous « Citrix ADC Release 12.1-FIPS » et « Citrix ADC Release 12.1-ndCPP » sur la page de téléchargement de Citrix ADC ne sont pas prises en charge sur les plates-formes FIPS MPX 14000 ou SDX 14000 FIPS. Ces plates-formes peuvent utiliser d’autres versions de microprogramme Citrix ADC les plus récentes disponibles sur la page des téléchargements.

Un appareil FIPS est équipé d’un module cryptographique inviolable (inviolable) — un Cavium CNN3560-NFBE-G — conçu pour répondre aux spécifications FIPS 140-2 Niveau 3 (de la version 12.0 build 56.x). Les paramètres de sécurité critiques (CSP), principalement la clé privée du serveur, sont stockés et générés en toute sécurité dans le module cryptographique, également appelé HSM. Les CSP ne sont jamais accessibles à l’extérieur des limites du HSM. Seul le superutilisateur (nsroot) peut effectuer des opérations sur les clés stockées dans le HSM.

Avant de configurer un dispositif FIPS, vous devez vérifier l’état de la carte FIPS, puis initialiser la carte. Créez une clé FIPS et un certificat de serveur, et ajoutez toute configuration SSL supplémentaire.

Pour plus d’informations sur les chiffrements FIPS pris en charge, consultez Algorithmes et chiffrements approuvés FIPS.

Pour plus d’informations sur la configuration des appliances FIPS dans une configuration HA, voir Configurer FIPS sur les appliances dans une configuration HA.

Limitations

- La renégociation SSL à l’aide du protocole SSLv3 n’est pas prise en charge sur le back-end d’une appliance MPX FIPS.

- Les clés 1024 bits et 4096 bits et la valeur de l’exposant 3 ne sont pas prises en charge.

- Le certificat serveur 4096 bits n’est pas pris en charge.

- Le certificat client 4096 bits n’est pas pris en charge (si l’authentification client est activée sur le serveur principal).

Configurer le HSM

Avant de configurer le HSM sur une appliance FIPS MPX 14000, vérifiez l’état de votre carte FIPS pour vérifier que le pilote s’est correctement chargé. Initialisez ensuite la carte.

À l’invite de commandes, tapez :

show fips

FIPS Card is not configured

<!--NeedCopy-->

Le message « ERREUR : opération non autorisée - aucune carte FIPS présente dans le système » s’affiche si le pilote n’est pas correctement chargé.

Initialiser la carte FIPS

L’appliance doit être redémarrée trois fois pour que la carte FIPS soit correctement initialisée.

Important

- Vérifiez que le

/nsconfig/fipsrépertoire a bien été créé sur l’appliance.- N’enregistrez pas la configuration avant de redémarrer l’appliance pour la troisième fois.

Pour initialiser la carte FIPS, effectuez les opérations suivantes :

- Réinitialisez la carte FIPS (

reset fips). - Redémarrez l’appliance (

reboot). -

Définissez le mot de passe du responsable de la sécurité pour les partitions 0 et 1, et le mot de passe utilisateur pour la partition (

set fips -initHSM Level-2 <soPassword> <oldsoPassword> <userPassword> -hsmLabel NSFIPS).)Note: The set or reset command takes more than 60 seconds to run.

- Enregistrez la configuration (

saveconfig). - Vérifiez que la clé chiffrée par mot de passe pour la partition principale (master_pek.key) a été créée dans le répertoire

/nsconfig/fips/. - Redémarrez l’appliance (

reboot). - Vérifiez que la clé chiffrée par mot de passe pour la partition par défaut (default_pek.key) a été créée dans le répertoire

/nsconfig/fips/. - Redémarrez l’appliance (

reboot). - Vérifiez que la carte FIPS est UP (

show fips).

Initialisez la carte FIPS à l’aide de l’interface de ligne de commande

La commande set fips initialise le module de sécurité matérielle (HSM) sur la carte FIPS et définit un nouveau mot de passe du responsable de la sécurité et un nouveau mot de passe utilisateur.

Attention : Cette commande efface toutes les données de la carte FIPS. Vous y êtes invité avant de poursuivre l’exécution de la commande. Un redémarrage est nécessaire avant et après l’exécution de cette commande pour que les modifications s’appliquent. Enregistrez la configuration après avoir exécuté cette commande et avant de redémarrer l’appliance.

À l’invite de commandes, tapez les commandes suivantes :

reset fips

reboot

set fips -initHSM Level-2 so12345 so12345 user123 -hsmLabel NSFIPS

This command will erase all data on the FIPS card. You must save the configuration (saveconfig) after executing this command. Do you want to continue?(Y/N)y

<!--NeedCopy-->

Remarque : Le message suivant s’affiche lorsque vous exécutez la set fips commande :

This command will erase all data on the FIPS card. You must save the configuration (saveconfig) after executing this command. [Note: On MPX/SDX 14xxx FIPS platform, the FIPS security is at Level-3 by default, and the -initHSM Level-2 option is internally converted to Level-3] Do you want to continue?(Y/N)y

saveconfig

reboot

reboot

show fips

FIPS HSM Info:

HSM Label : NetScaler FIPS

Initialization : FIPS-140-2 Level-3

HSM Serial Number : 3.1G1836-ICM000136

HSM State : 2

HSM Model : NITROX-III CNN35XX-NFBE

Hardware Version : 0.0-G

Firmware Version : 1.0

Firmware Build : NFBE-FW-1.0-48

Max FIPS Key Memory : 102235

Free FIPS Key Memory : 102231

Total SRAM Memory : 557396

Free SRAM Memory : 262780

Total Crypto Cores : 63

Enabled Crypto Cores : 63

<!--NeedCopy-->

Créer une clé FIPS

Vous pouvez créer une clé FIPS sur votre appliance FIPS MPX 14000 ou importer une clé FIPS existante dans l’appliance. L’appliance FIPS MPX 14000 ne prend en charge que les clés 2048 bits et 3072 bits et une valeur d’exposant F4 (dont la valeur est 65537). Pour les clés PEM, aucun exposant n’est requis. Vérifiez que la clé FIPS a été créée correctement. Créez une demande de signature de certificat et un certificat de serveur. Enfin, ajoutez la paire de clés de certificat à votre appliance.

Spécifiez le type de clé (RSA ou ECDSA). Pour les clés ECDSA, spécifiez uniquement la courbe. La création de clés ECDSA avec les courbes P_256 et P_384 est prise en charge.

Remarque :

Les clés 1024 bits et 4096 bits et une valeur d’exposant de 3 ne sont pas prises en charge.

Créer une clé FIPS à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

create ssl fipsKey <fipsKeyName> -keytype ( RSA | ECDSA ) [-exponent ( 3 | F4 )] [-modulus <positive_integer>] [-curve ( P_256 | P_384 )]

<!--NeedCopy-->

Example1:

create fipsKey f1 -keytype RSA -modulus 2048 -exponent F4

show ssl fipskey f1

FIPS Key Name: f1 Key Type: RSA Modulus: 2048 Public Exponent: F4 (Hex: 0x10001)

<!--NeedCopy-->

Example2:

> create fipskey f2 -keytype ECDSA -curve P_256

> sh fipskey f2

FIPS Key Name: f2 Key Type: ECDSA Curve: P_256

<!--NeedCopy-->

Créer une clé FIPS à l’aide de l’interface graphique

- Accédez à Gestion du trafic > SSL > FIPS.

- Dans le volet d’informations, sous l’onglet Clés FIPS, cliquez sur Ajouter.

-

Dans la boîte de dialogue Créer une clé FIPS, spécifiez les valeurs des paramètres suivants :

- Nom de clé FIPS* : nom de clé FIPSKey

- Module* : module

- Exposant* : exposant

*Paramètre obligatoire

- Cliquez sur Créer, puis sur Fermer.

- Sous l’onglet Touches FIPS, vérifiez que les paramètres affichés pour la clé FIPS que vous avez créée sont corrects.

Importer une clé FIPS

Pour utiliser une clé FIPS existante avec votre appliance FIPS, vous devez transférer la clé FIPS du disque dur de l’appliance vers son HSM.

Remarque : Pour éviter les erreurs lors de l’importation d’une clé FIPS, assurez-vous que le nom de la clé importée est identique au nom de clé d’origine lors de sa création.

Importer une clé FIPS à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

import ssl fipsKey <fipsKeyName> -key <string> [-inform <inform>] [-wrapKeyName <string>] [-iv<string>] -exponent F4 ]

<!--NeedCopy-->

Exemple :

import fipskey Key-FIPS-2 -key Key-FIPS-2.key -inform SIM -exponent F4

import fipskey Key-FIPS-2 -key Key-FIPS-2.key -inform PEM

<!--NeedCopy-->

Vérifiez que la clé FIPS est créée ou importée correctement en exécutant la commande show fipskey.

show fipskey

1) FIPS Key Name: Key-FIPS-2

<!--NeedCopy-->

Importer une clé FIPS à l’aide de l’interface graphique

-

Accédez à Gestion du trafic > SSL > FIPS.

-

Dans le volet d’informations, sous l’onglet Clés FIPS, cliquez sur Importer.

-

Dans la boîte de dialogue Importer en tant que clé FIPS, sélectionnez le fichier de clé FIPS et définissez les valeurs des paramètres suivants :

- Nom de la clé FIPS*

- Nom du fichier clé* : pour placer le fichier dans un emplacement autre que celui par défaut, spécifiez le chemin complet ou cliquez sur Parcourir et accédez à un emplacement.

- Exposant*

*Paramètre obligatoire

-

Cliquez sur Importer, puis cliquez sur Fermer.

-

Sous l’onglet Touches FIPS, vérifiez que les paramètres affichés pour la clé FIPS que vous avez importée sont corrects.

Exporter une clé FIPS

Citrix vous recommande de créer une sauvegarde de toute clé créée dans le HSM FIPS. Si une clé du HSM est supprimée, vous ne pouvez plus créer la même clé et tous les certificats associés sont rendus inutiles.

Outre l’exportation d’une clé en tant que sauvegarde, vous devrez peut-être exporter une clé pour le transfert vers une autre appliance.

La procédure suivante fournit des instructions sur l’exportation d’une clé FIPS vers le /nsconfig/ssl dossier du CompactFlash de l’appliance et sur la sécurisation de la clé exportée à l’aide d’une méthode de chiffrement à clé asymétrique forte.

Exportation d’une clé FIPS à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

export ssl fipsKey <fipsKeyName> -key <string>

<!--NeedCopy-->

Exemple :

export fipskey Key-FIPS-1 -key Key-FIPS-1.key

<!--NeedCopy-->

Exporter une clé FIPS à l’aide de l’interface graphique

-

Accédez à Gestion du trafic > SSL > FIPS.

-

Dans le volet d’informations, sous l’onglet Clés FIPS, cliquez sur Exporter.

-

Dans la boîte de dialogue Exporter la clé FIPS vers un fichier, spécifiez les valeurs des paramètres suivants :

- Nom de clé FIPS* : nom de clé FIPSKey

- Nom du fichier* : touche (Pour placer le fichier à un emplacement autre que celui par défaut, vous pouvez spécifier le chemin d’accès complet ou cliquer sur le bouton Parcourir et accéder à un emplacement.)

*Paramètre obligatoire

-

Cliquez sur Exporter, puis sur Fermer.

Importer une clé externe

Vous pouvez transférer des clés FIPS créées dans le HSM de l’appliance Citrix ADC. Vous pouvez également transférer des clés privées externes (telles que des clés créées sur un Citrix ADC, Apache ou IIS standard) vers une appliance Citrix ADC FIPS. Les clés externes sont créées en dehors du HSM, à l’aide d’un outil tel qu’OpenSSL. Avant d’importer une clé externe dans le HSM, copiez-la sur le lecteur flash de l’appliance sous /nsconfig/ssl.

Sur les appliances FIPS MPX 14000, le paramètre -exponent de la commande import ssl fipskey n’est pas requis lors de l’importation d’une clé externe. L’exposant public correct est détecté automatiquement lorsque la clé est importée et la valeur du paramètre -exponent est ignorée.

L’appliance Citrix ADC FIPS ne prend pas en charge les clés externes avec un exposant public autre que 3 ou F4.

Vous n’avez pas besoin d’une clé d’enroulement sur les appliances FIPS MPX 14000.

Vous ne pouvez pas importer de clé FIPS externe chiffrée directement sur une appliance FIPS MPX 14000. Pour importer la clé, vous devez d’abord la déchiffrer, puis l’importer. Pour déchiffrer la clé, à l’invite du shell, tapez :

openssl rsa -in <EncryptedKey.key> > <DecryptedKey.out>

<!--NeedCopy-->

Remarque : Si vous importez une clé RSA en tant que clé FIPS, Citrix vous recommande de supprimer la clé RSA de l’appliance à des fins de sécurité.

Importer une clé externe en tant que clé FIPS à l’aide de l’interface de ligne de commande

- Copiez la clé externe sur le lecteur flash de l’appliance.

-

Si la clé est au format .pfx, vous devez d’abord la convertir au format PEM. À l’invite de commandes, tapez :

convert ssl pkcs12 <output file> -import -pkcs12File <input .pfx file name> -password <password> <!--NeedCopy--> -

À l’invite de commandes, tapez les commandes suivantes pour importer la clé externe en tant que clé FIPS et vérifier les paramètres :

import ssl fipsKey <fipsKeyName> -key <string> -informPEM show ssl fipskey<fipsKeyName> <!--NeedCopy-->

Exemple :

convert ssl pkcs12 iis.pem -password 123456 -import -pkcs12File iis.pfx

import fipskey Key-FIPS-2 -key iis.pem -inform PEM

show ssl fipskey key-FIPS-2

FIPS Key Name: Key-FIPS-2 Modulus: 0 Public Exponent: F4 (Hex value 0x10001)

<!--NeedCopy-->

Importer une clé externe en tant que clé FIPS à l’aide de l’interface graphique

-

Si la clé est au format .pfx, vous devez d’abord la convertir au format PEM.

- Accédez à Gestion du trafic > SSL.

- Dans le volet d’informations, sous Outils, cliquez sur Importer PKCS #12.

- Dans la boîte de dialogue Importer un fichier PKCS12, définissez les paramètres suivants :

- Nom du fichier de sortie*

- Nom du fichier PKCS12* : spécifiez le nom du fichier .pfx.

- Mot de passe d’importation*

- Format d’encodage *Un paramètre obligatoire

-

Accédez à Gestion du trafic > SSL > FIPS.

-

Dans le volet d’informations, sous l’onglet Clés FIPS, cliquez sur Importer.

-

Dans la boîte de dialogue Importer en tant que clé FIPS, sélectionnez le fichier PEM et définissez les valeurs des paramètres suivants :

- Nom de la clé FIPS*

- Nom du fichier clé* : pour placer le fichier dans un emplacement autre que celui par défaut, vous pouvez spécifier le chemin d’accès complet ou cliquer sur Parcourir et accéder à un emplacement.

*Paramètre obligatoire

-

Cliquez sur Importer, puis cliquez sur Fermer.

-

Sous l’onglet Touches FIPS, vérifiez que les paramètres affichés pour la clé FIPS que vous avez importée sont corrects.

Configurer FIPS sur des appliances dans une configuration HA

Vous pouvez configurer deux appliances dans une paire HA en tant qu’appliances FIPS.

Conditions préalables

- Le module de sécurité matérielle (HSM) doit être configuré sur les deux appliances. Pour plus d’informations, voir Configurer le HSM.

- Lorsque vous utilisez l’interface graphique, vérifiez que les appliances sont déjà dans une configuration HA. Pour plus d’informations sur la configuration d’une configuration HA, voir Haute disponibilité.

Remarque :

Citrix recommande d’utiliser l’utilitaire de configuration (GUI) pour cette procédure. Si vous utilisez la ligne de commande (CLI), assurez-vous de suivre attentivement les étapes indiquées dans la procédure. La modification de l’ordre des étapes ou la spécification d’un fichier d’entrée incorrect peut entraîner une incohérence nécessitant un redémarrage de l’appliance. En outre, si vous utilisez l’interface de ligne de commande, la commande

create ssl fipskeyn’est pas propagée au nœud secondaire. Lorsque vous exécutez la commande avec les mêmes valeurs d’entrée pour la taille du module et l’exposant sur deux dispositifs FIPS différents, les clés générées ne sont pas les mêmes. Créez la clé FIPS sur l’un des nœuds, puis transférez-la vers l’autre nœud. Toutefois, si vous utilisez l’utilitaire de configuration pour configurer des dispositifs FIPS dans une configuration HA, la clé FIPS que vous créez est automatiquement transférée vers le nœud secondaire. Le processus de gestion et de transfert des clés FIPS est connu sous le nom de gestion sécurisée des informations (SIM).

Important : La configuration de la haute disponibilité doit être terminée dans un délai de six minutes. Si la procédure échoue à une étape quelconque, procédez comme suit :

- Redémarrez l’appliance ou attendez 10 minutes.

- Supprimez tous les fichiers créés par la procédure.

- Répétez la procédure de configuration HA.

Ne réutilisez pas les noms de fichiers existants.

Dans la procédure suivante, l’appliance A est le nœud principal et l’appliance B est le nœud secondaire.

Configurer FIPS sur des appliances dans une configuration HA à l’aide de l’interface de ligne de commande

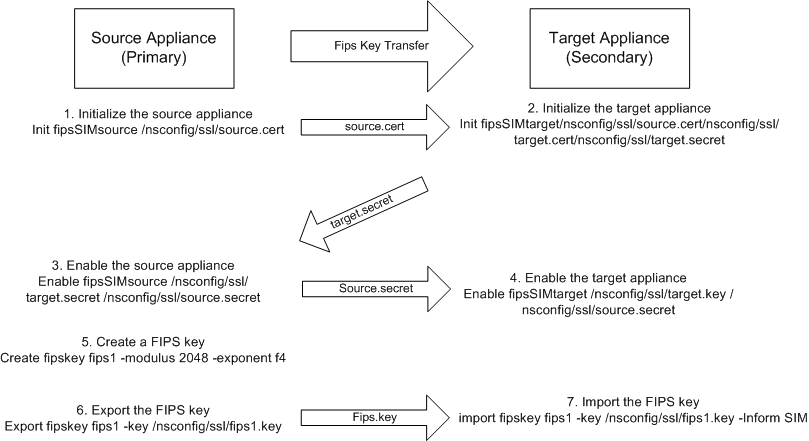

Le diagramme suivant résume le processus de transfert sur l’interface de ligne de commande.

Figure 1. Transférer le récapitulatif des clés FIPS

-

Sur l’appliance A, ouvrez une connexion SSH à l’appliance à l’aide d’un client SSH, tel que PuTTY.

-

Ouvrez une session sur l’appliance à l’aide des informations d’identification de l’administrateur.

-

Initialisez l’appliance A en tant qu’appliance source. À l’invite de commandes, tapez :

init ssl fipsSIMsource <certFile> <!--NeedCopy-->Exemple :

init fipsSIMsource /nsconfig/ssl/nodeA.cert -

Copiez ce fichier

<certFile>sur l’appliance B, dans le dossier /nconfig/ssl.Exemple :

scp /nsconfig/ssl/nodeA.cert nsroot@198.51.100.10:/nsconfig/ssl -

Sur l’appliance B, ouvrez une connexion SSH à l’appliance à l’aide d’un client SSH, tel que PuTTY.

-

Ouvrez une session sur l’appliance à l’aide des informations d’identification de l’administrateur.

-

Initialisez l’appliance B en tant qu’appliance cible. À l’invite de commandes, tapez :

init ssl fipsSIMtarget <certFile> <keyVector> <targetSecret> <!--NeedCopy-->Exemple :

init fipsSIMtarget /nsconfig/ssl/nodeA.cert /nsconfig/ssl/nodeB.key /nsconfig/ssl/nodeB.secret -

Copiez ce fichier

<targetSecret>sur l’appliance A.Exemple :

scp /nsconfig/ssl/fipslbdal0801b.secret nsroot@198.51.100.20:/nsconfig/ssl -

Sur l’appliance A, activez l’appliance A en tant qu’appliance source. À l’invite de commandes, tapez :

enable ssl fipsSIMSource <targetSecret> <sourceSecret> <!--NeedCopy-->Exemple :

enable fipsSIMsource /nsconfig/ssl/nodeB.secret /nsconfig/ssl/nodeA.secret -

Copiez ce fichier

<sourceSecret>sur l’appliance B.Exemple :

scp /nsconfig/ssl/fipslbdal0801b.secret nsroot@198.51.100.10:/nsconfig/ssl -

Sur l’appliance B, activez l’appliance B en tant qu’appliance cible. À l’invite de commandes, tapez :

enable ssl fipsSIMtarget <keyVector> <sourceSecret> <!--NeedCopy-->Exemple :

enable fipsSIMtarget /nsconfig/ssl/nodeB.key /nsconfig/ssl/nodeA.secret -

Sur l’appliance A, créez une clé FIPS, comme décrit dans Créer une clé FIPS.

-

Exportez la clé FIPS vers le disque dur de l’appliance, comme décrit dans Exporter une clé FIPS.

-

Copiez la clé FIPS sur le disque dur de l’appliance secondaire à l’aide d’un utilitaire de transfert de fichiers sécurisé, tel que SCP.

-

Sur l’appliance B, importez la clé FIPS du disque dur dans le HSM de l’appliance, comme décrit dans Importer une clé FIPS.

Configurer FIPS sur des appliances dans une configuration HA à l’aide de l’interface graphique

- Sur l’appliance à configurer en tant qu’appliance source (principale), accédez à Gestion du trafic > SSL > FIPS.

- Dans le volet d’informations, sous l’onglet Informations FIPS, cliquez sur Activer la carte SIM.

- Dans la boîte de dialogue Activer la carte SIM pour la paire HA, dans la zone de texte Nom du fichier de certificat, tapez le nom du fichier. Le nom du fichier doit contenir le chemin d’accès à l’emplacement où le certificat FIPS doit être stocké sur l’appliance source.

- Dans la zone de texte Nom du fichier vectoriel clé, tapez le nom du fichier. Le nom du fichier doit contenir le chemin d’accès à l’emplacement où le vecteur de clé FIPS doit être stocké sur l’appliance source.

- Dans la zone de texte Nom du fichier secret cible, tapez l’emplacement de stockage des données secrètes sur le dispositif cible.

- Dans la zone de texte Nom du fichier secret source, tapez l’emplacement de stockage des données secrètes sur le dispositif source.

- Sous Secondary System Login Credential, entrez les valeurs du nom d’utilisateur et dumot de passe.

- Cliquez sur OK. Les appliances FIPS sont maintenant configurées en mode HA.

Remarque : Après avoir configuré les appliances dans HA, créez une clé FIPS, comme décrit dans Créer une clé FIPS. La clé FIPS est automatiquement transférée de l’appliance principale à l’appliance secondaire.

Créer une demande de signature de certificat à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

create ssl certReq <reqFile> (-keyFile <input_filename> | -fipsKeyName <string>) [-keyform ( DER | PEM ) {-PEMPassPhrase }] -countryName <string> -stateName <string> -organizationName<string> [-organizationUnitName <string>] [-localityName <string>] [-commonName <string>] [-emailAddress <string>] {-challengePassword } [-companyName <string>] [-digestMethod ( SHA1 | SHA256 )]

<!--NeedCopy-->

Exemple :

>create certreq f1.req –fipsKeyName f1 -countryName US -stateName CA -organizationName Citrix -companyName Citrix -commonName ctx -emailAddress test@example.com

<!--NeedCopy-->

Créer un certificat de serveur à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

create ssl cert <certFile> <reqFile> <certType> [-keyFile <input_filename>] [-keyform ( DER | PEM ) {-PEMPassPhrase }] [-days <positive_integer>] [-certForm ( DER | PEM )] [-CAcert <input_filename>] [-CAcertForm ( DER | PEM )] [-CAkey <input_filename>][-CAkeyForm ( DER | PEM )] [-CAserial <output_filename>]

<!--NeedCopy-->

Exemple :

create cert f1.cert f1.req SRVR_CERT -CAcert ns-root.cert -CAkey ns-root.key -CAserial ns-root.srl -days 1000

<!--NeedCopy-->

L’exemple précédent crée un certificat de serveur à l’aide d’une autorité de certification racine locale sur l’appliance.

Ajouter une paire de clés de certificat à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

add ssl certKey <certkeyName> (-cert <string> [-password]) [-key <string> | -fipsKey <string> | -hsmKey <string>] [-inform <inform>][-expiryMonitor ( ENABLED | DISABLED ) [-notificationPeriod <positive_integer>]] [-bundle ( YES | NO )]

<!--NeedCopy-->

Exemple :

add certkey cert1 -cert f1.cert -fipsKey f1

<!--NeedCopy-->

Après avoir créé la clé FIPS et le certificat de serveur, vous pouvez ajouter la configuration SSL générique. Activez les fonctionnalités requises pour votre déploiement. Ajoutez des serveurs, des services et des serveurs virtuels SSL. Liez la paire de clés de certificat et le service au serveur virtuel SSL. Enregistrez la configuration.

enable ns feature SSL LB

add server s1 10.217.2.5

add service sr1 s1 HTTP 80

add lb vserver v1 SSL 10.217.2.172 443

bind ssl vserver v1 –certkeyName cert1

bind lb vserver v1 sr1

saveconfig

<!--NeedCopy-->

La configuration de base de votre appliance MPX 14000 FIPS est maintenant terminée.

Pour plus d’informations sur la configuration de HTTPS sécurisé, cliquez sur Configurer FIPS.

Pour plus d’informations sur la configuration du RPC sécurisé, cliquez sur Configurer FIPS pour la première fois.

Mettre à jour la licence sur un dispositif FIPS MPX 14000

Toute mise à jour de la licence sur cette plate-forme nécessite deux redémarrages.

- Mettez à jour la licence dans le

/nsconfig/licensedossier. - Redémarrez l’appliance.

- Ouvrez une session sur l’appliance.

- Redémarrez l’appliance à nouveau. Remarque : N’ajoutez pas de nouvelles commandes, n’enregistrez pas la configuration et ne vérifiez pas l’état du système avant le deuxième redémarrage.

- Ouvrez une session sur l’appliance et vérifiez que FIPS est initialisé en exécutant la commande

show ssl fips.

Prise en charge du mode FIPS hybride sur les plates-formes FIPS MPX 14000 et SDX 14000 FIPS

Remarque :

Cette fonctionnalité n’est prise en charge que sur la nouvelle plate-forme FIPS MPX/SDX 14000 contenant une carte FIPS principale et une ou plusieurs cartes secondaires. Il n’est pas pris en charge sur une plate-forme VPX ou une plate-forme contenant un seul type de carte matérielle.

Sur une plateforme FIPS, le chiffrement et le déchiffrement asymétriques et symétriques sont effectués sur la carte FIPS pour des raisons de sécurité. Toutefois, vous pouvez effectuer une partie de cette activité (asymétrique) sur une carte FIPS et décharger le chiffrement et le déchiffrement en masse (symétrique) sur une autre carte sans compromettre la sécurité de vos clés.

La nouvelle plateforme FIPS MPX/SDX 14000 contient une carte principale et une ou plusieurs cartes secondaires. Si vous activez le mode FIPS hybride, les commandes de déchiffrement secret pré-maître sont exécutées sur la carte principale car la clé privée est stockée sur cette carte. Toutefois, le chiffrement et le déchiffrement en masse sont déchargés sur la carte secondaire. Ce déchargement augmente considérablement le débit de chiffrement en masse sur une plate-forme FIPS MPX/SDX 14000 par rapport au mode FIPS non hybride et à la plate-forme FIPS MPX 9700/10500/12500/15000 existante. L’activation du mode FIPS hybride améliore également la transaction SSL par seconde sur cette plate-forme.

Remarques :

Le mode FIPS hybride est désactivé par défaut pour répondre aux exigences de certification strictes, où tous les calculs cryptographiques doivent être effectués dans un module certifié FIPS. Activez le mode hybride pour décharger le chiffrement et le déchiffrement en masse sur la carte secondaire.

Sur une plate-forme FIPS SDX 14000, vous devez d’abord attribuer une puce SSL à l’instance VPX avant d’activer le mode hybride.

Activer le mode FIPS hybride à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez :

set SSL parameter -hybridFIPSMode {ENABLED|DISABLED}

Arguments

hybridFIPSMode

When this mode is enabled, system will use additional crypto hardware to accelerate symmetric crypto operations.

Possible values: ENABLED, DISABLED

Default value: DISABLED

<!--NeedCopy-->

Exemple :

set SSL parameter -hybridFIPSMode ENABLED

show SSL parameter

Advanced SSL Parameters

-----------------------

. . . . . . . . . . . .

Hybrid FIPS Mode : ENABLED

. . . . . . . . . . . .

<!--NeedCopy-->

Activer le mode FIPS hybride à l’aide de l’interface graphique

- Accédez à Gestion du trafic > SSL.

- Dans le volet d’informations, sous Paramètres, cliquez sur Modifier les paramètres SSL avancés.

- Dans la boîte de dialogue Modifier les paramètres SSL avancés, sélectionnez Mode FIPS hybride.

Limitations :

-

La renégociation n’est pas prise en charge.

-

La commande

stat ssl parametersur une plate-forme SDX 14000 n’affiche pas le pourcentage d’utilisation de la carte secondaire correct. Il affiche toujours 0,00% d’utilisation.

stat ssl

SSL Summary

# SSL cards present 1

# SSL cards UP 1

# Secondary SSL cards present 4

# Secondary SSL cards UP 4

SSL engine status 1

SSL sessions (Rate) 963

Secondary card utilization (%) 0.00

<!--NeedCopy-->

Dans cet article

- Limitations

- Configurer le HSM

- Créer une clé FIPS

- Importer une clé FIPS

- Exporter une clé FIPS

- Configurer FIPS sur des appliances dans une configuration HA

- Conditions préalables

- Créer une demande de signature de certificat à l’aide de l’interface de ligne de commande

- Créer un certificat de serveur à l’aide de l’interface de ligne de commande

- Ajouter une paire de clés de certificat à l’aide de l’interface de ligne de commande

- Mettre à jour la licence sur un dispositif FIPS MPX 14000

- Prise en charge du mode FIPS hybride sur les plates-formes FIPS MPX 14000 et SDX 14000 FIPS