Configuration de l’authentification NFactor

Vous pouvez configurer plusieurs facteurs d’authentification à l’aide de la configuration nFactor. La configuration nFactor est prise en charge uniquement dans les éditions NetScaler Advanced et Premium.

Méthodes de configuration de NFactor

Vous pouvez configurer l’authentification NFactor en utilisant l’une des méthodes suivantes :

-

nFactor Visualizer : nFactor Visualizer vous permet de lier facilement des facteurs ou des étiquettes de stratégie dans un seul volet et de modifier la liaison des facteurs dans le même volet. Vous pouvez créer un flux nFactor à l’aide du visualiseur et lier ce flux à un serveur virtuel d’authentification, d’autorisation et d’audit. Pour plus de détails sur le visualiseur nFactor et un exemple de configuration nFactor utilisant le visualiseur, voir Visualiseur nFactor pour une configuration simplifiée.

-

Interface graphique NetScaler : pour plus de détails, consultez la section Éléments de configuration impliqués dans la configuration de nFactor.

-

NetScaler CLI : pour un exemple d’extrait de code sur la configuration de nFactor à l’aide de la CLI NetScaler, voir Exemple d’extrait de code sur la configuration de nFactor à l’aide de l’interface de ligne de commande NetScaler.

Important : Cette rubrique contient des détails sur la configuration de nFactor à l’aide de l’interface graphique NetScaler.

Éléments de configuration impliqués dans la configuration NFactor

Les éléments suivants sont impliqués dans la configuration de NFactor. Pour connaître les étapes détaillées, reportez-vous aux sections appropriées de cette rubrique.

| Élément de configuration | Tâches à effectuer |

|---|---|

| Serveur virtuel AAA | Créer un serveur virtuel AAA |

| Schéma de connexion | Configurer un profil de schéma de connexion |

| Stratégies d’authentification avancées | Créer des stratégies d’authentification avancées |

| Étiquette de stratégie d’authentification | Créer une étiquette de stratégie d’authentification |

| nFactor pour NetScaler Gateway | Créez un profil d’authentification pour lier un serveur virtuel NetScaler AAA au serveur virtuel NetScaler Gateway |

Comment fonctionne NFactor

Lorsqu’un utilisateur se connecte au serveur virtuel d’authentification, d’autorisation et d’audit ou à NetScaler Gateway, la séquence des événements est la suivante :

-

Si l’authentification basée sur des formulaires est utilisée, le schéma de connexion lié au serveur virtuel d’authentification, d’autorisation et d’audit s’affiche.

- Les stratégies d’authentification avancées liées au serveur virtuel d’authentification, d’autorisation et d’audit sont évaluées.

- Si la stratégie d’authentification avancée aboutit et si le facteur suivant (étiquette de stratégie d’authentification) est configuré, le facteur suivant est évalué. Si Next Factor n’est pas configuré, l’authentification est terminée et réussie.

- Si la stratégie d’authentification avancée échoue et si l’expression Goto est définie sur Suivant, la stratégie d’authentification avancée liée suivante est évaluée. Si aucune des stratégies d’authentification avancée ne réussit, l’authentification échoue.

- Si l’étiquette de stratégie d’authentification des facteurs suivante est liée à un schéma de connexion, il est affiché pour l’utilisateur.

- Les stratégies d’authentification avancées liées à l’étiquette de stratégie d’authentification du facteur suivant sont évaluées.

- Si la stratégie d’authentification avancée aboutit et si le facteur suivant (étiquette de stratégie d’authentification) est configuré, le facteur suivant est évalué.

- Si Next Factor n’est pas configuré, l’authentification est terminée et réussie.

-

Si la stratégie d’authentification avancée échoue et si Goto Expression est Next (Suivant), la stratégie d’authentification avancée liée suivante est évaluée.

- Si les stratégies aboutissent, l’authentification échoue.

Serveur virtuel d’authentification, d’autorisation et d’audit

Pour utiliser nFactor avec NetScaler Gateway, vous devez d’abord le configurer sur un serveur virtuel d’authentification, d’autorisation et d’audit. Ensuite, vous lierez le serveur virtuel d’authentification, d’autorisation et d’audit au serveur virtuel NetScaler Gateway.

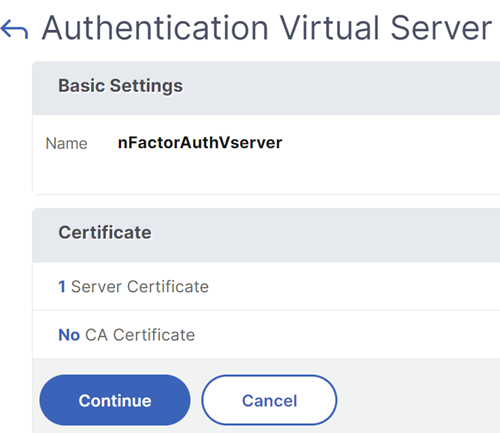

Créer un serveur virtuel d’authentification, d’autorisation et d’audit

-

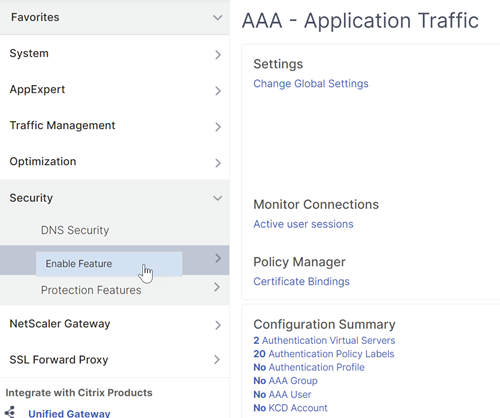

Si la fonctionnalité Authentification, autorisation et audit n’est pas déjà activée, accédez à Sécurité > AAA — Trafic des applications, puis cliquez avec le bouton droit pour activer la fonctionnalité.

-

Accédez à Configuration > Sécurité > AAA - Trafic des applications > Serveurs virtuels.

-

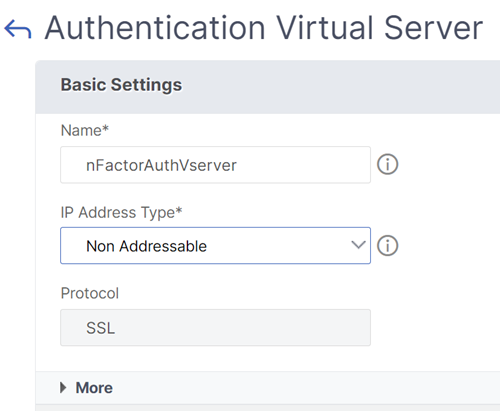

Cliquez sur Ajouter pour créer un serveur virtuel d’authentification.

-

Entrez les informations suivantes et cliquez sur OK.

Nom du paramètre Description des paramètres Nom Nom du serveur virtuel d’authentification, d’autorisation et d’audit. Type d’adresse IP Modifiez le type d’adresse IP sur Non adressable si ce serveur virtuel est utilisé uniquement pour NetScaler Gateway.

-

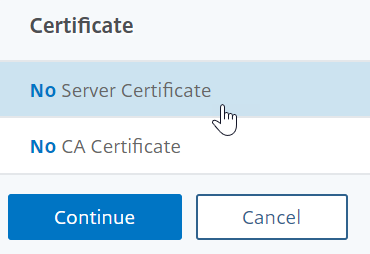

Sous Certificat, sélectionnez Aucun certificat de serveur.

-

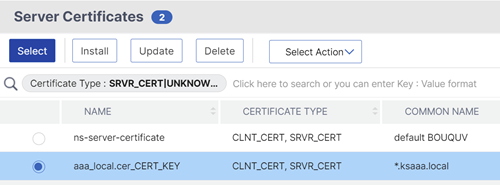

Cliquez sur le texte, cliquez sur pour sélectionner le certificat de serveur.

-

Cliquez sur la case d’option en regard d’un certificat pour le serveur virtuel d’authentification, d’autorisation et d’audit, puis cliquez sur Sélectionner. Le certificat choisi n’a pas d’importance car ce serveur n’est pas directement accessible.

-

Cliquez sur Bind.

-

Cliquez sur Continuer pour fermer la section Certificat .

-

Cliquez sur Continuer.

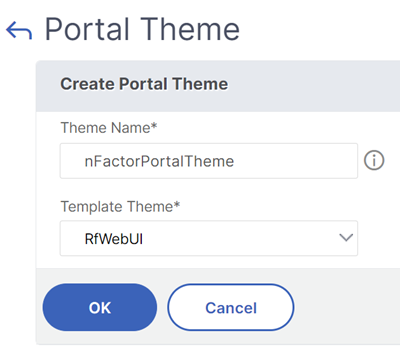

Liez le thème du portail au serveur virtuel d’authentification, d’autorisation et d’audit

-

Accédez à NetScaler Gateway > Thèmes du portail, puis ajoutez un thème. Vous créez le thème sous NetScaler Gateway, puis vous le liez ultérieurement au serveur virtuel d’authentification, d’autorisation et d’audit.

-

Créez un thème basé sur le thème du modèle RFWebUI.

-

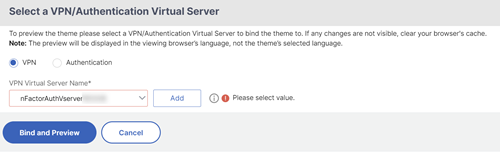

Après avoir ajusté le thème comme vous le souhaitez, en haut de la page d’édition du thème du portail, cliquez sur Cliquez pour lier et afficher le thème configuré.

-

Changez la sélection sur Authentification. Dans le menu déroulant Nom du serveur virtuel d’authentification, sélectionnez le serveur virtuel d’authentification, d’autorisation et d’audit, puis cliquez sur Lier et prévisualiser et fermez la fenêtre d’aperçu.

Activer l’authentification par certificat client

Si l’un de vos facteurs d’authentification est le certificat client, vous devez effectuer une certaine configuration SSL sur le serveur virtuel d’authentification, d’autorisation et d’audit :

-

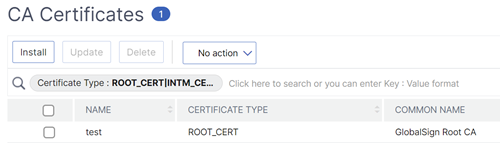

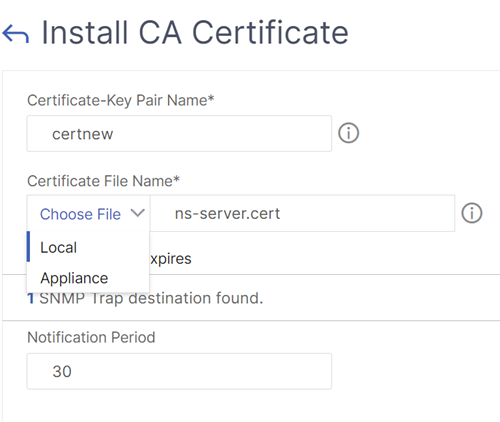

Accédez à Gestion du trafic > SSL > Certificats > Certificats d’autoritéde certification, puis installez le certificat racine de l’émetteur des certificats clients. Les certificats racine n’ont pas de fichier clé.

-

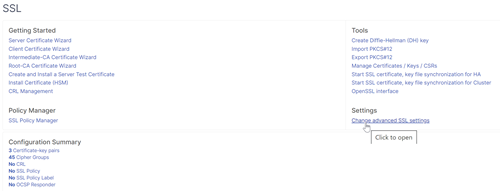

Accédez à Gestion du trafic > SSL > Modifier les paramètres SSL avancés.

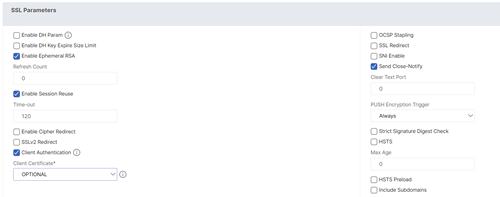

- Faites défiler vers le bas pour vérifier si le profil par défaut est ACTIVÉ. Si oui, vous devez utiliser un profil SSL pour activer l’authentification par certificat client. Sinon, vous pouvez activer l’authentification par certificat client directement sur le serveur virtuel d’authentification, d’autorisation et d’audit dans la section Paramètres SSL.

-

Si les profils SSL par défaut ne sont pas activés :

-

Accédez à Sécurité > AAA - Application > Serveurs virtuels, puis modifiez un serveur virtuel d’authentification, d’autorisation et d’audit existant.

-

Dans la section Paramètres SSL, cliquez sur l’icône en forme de crayon.

-

Activez l’option Authentification du client .

-

Définissez le certificat client sur Facultatif et cliquez sur OK.

-

-

Si les profils SSL par défaut sont activés, créez un profil SSL avec l’authentification client activée :

-

Dans le menu de gauche, développez Système, puis cliquez sur Profils.

-

Dans l’angle supérieur droit, accédez à l’onglet Profil SSL.

-

Cliquez avec le bouton droit de la souris sur le profil ns_default_ssl_profile_frontend, puis cliquez sur Ajouter. Cette option permet de copier les paramètres du profil par défaut.

-

Donnez un nom au profil. Le but de ce profil est d’activer les certificats clients.

-

Faites défiler vers le bas et recherchez la case à cocher Authentification client. Cochez la case.

-

Changez le menu déroulant Certificat client sur FACULTATIF.

-

La copie du profil SSL par défaut ne copie pas les chiffrements SSL. Vous devez les refaire.

-

Cliquez sur Terminé lorsque vous avez terminé de créer le profil SSL.

-

Accédez à Sécurité > AAA — Trafic des applications > Serveurs virtuels, puis modifiez un serveur virtuel d’authentification, d’autorisation et d’audit.

-

Faites défiler l’écran jusqu’à la section Profil SSL et cliquez sur le crayon.

-

Dans le menu déroulant Profil SSL, choisissez le profil pour lequel les certificats clients sont activés. Cliquez sur OK.

-

Faites défiler cet article jusqu’à ce que vous obteniez les instructions pour lier le certificat d’autorité de certification.

-

-

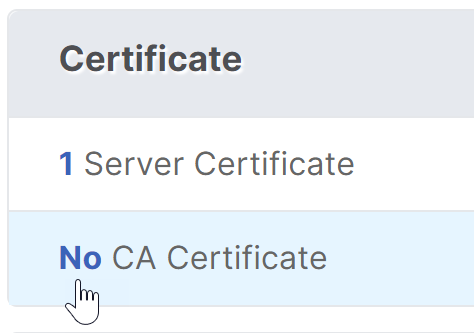

Sur la gauche, dans la section Certificat, cliquez sur Aucun certificat CA.

-

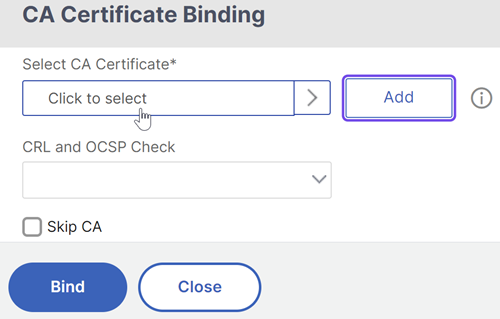

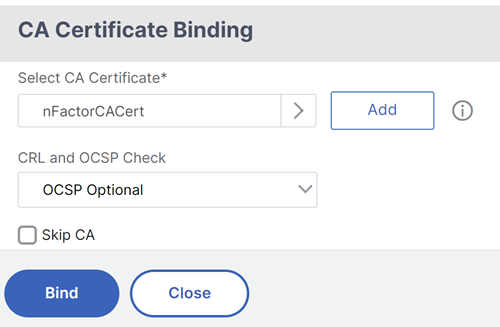

Cliquez sur le texte, cliquez sur pour le sélectionner.

-

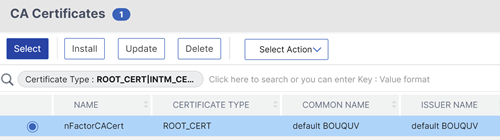

Cliquez sur le bouton radio en regard du certificat racine de l’émetteur des certificats clients, puis cliquez sur Sélectionner.

-

Cliquez sur Bind.

Fichier XML du schéma de connexion

Le schéma de connexion est un fichier XML fournissant la structure des pages d’ouverture de session d’authentification basées sur des formulaires.

nFactor implique plusieurs facteurs d’authentification qui sont enchaînés ensemble. Chaque facteur peut avoir des pages/fichiers de schéma de connexion différents. Dans certains scénarios d’authentification, plusieurs écrans d’ouverture de session peuvent être présentés aux utilisateurs.

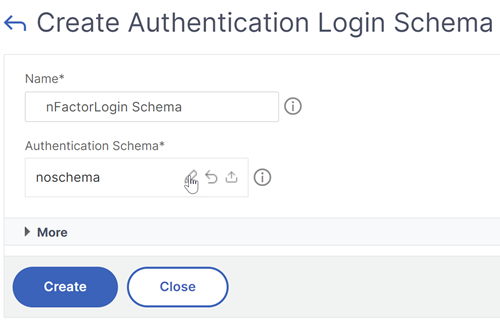

Configurer un profil de schéma de connexion

Pour configurer un profil de schéma de connexion, procédez comme suit :

- Créez ou modifiez un fichier .XML de schéma de connexion basé sur votre conception nFactor.

-

Accédez à Sécurité > AAA - Trafic des applications > Schéma de connexion.

-

Sur la droite, accédez à l’onglet Profils, puis cliquez sur Ajouter.

-

Dans le champ Schéma d’authentification, cliquez sur l’icône en forme de crayon.

-

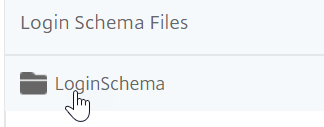

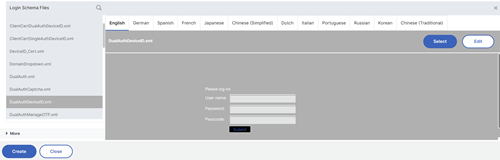

Cliquez sur le dossier LoginSchema pour voir les fichiers qu’il contient.

-

Sélectionnez l’un des fichiers. Vous pouvez voir un aperçu sur la droite. Les étiquettes peuvent être modifiées en cliquant sur le bouton Modifier en haut à droite.

-

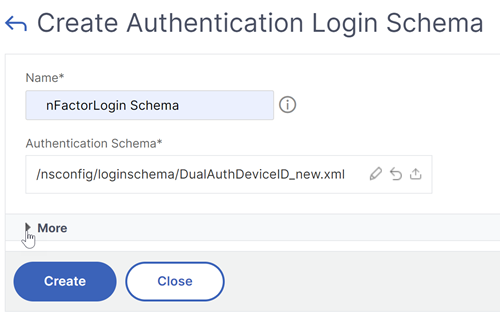

Lorsque vous enregistrez les modifications, un nouveau fichier est créé sous /NSconfig/loginSchema.

-

En haut à droite, cliquez sur Sélectionner.

-

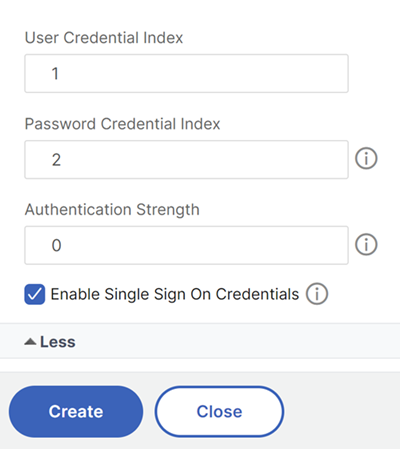

Donnez un nom au schéma de connexion, puis cliquez sur Plus.

-

Utilisez le nom d’utilisateur et le mot de passe saisis dans le schéma de connexion pour l’authentification unique (SSO) à un service principal, par exemple StoreFront.

Vous pouvez utiliser les informations d’identification saisies dans le schéma de connexion comme informations d’identification Single Sign-On en utilisant l’une des méthodes suivantes.

-

Cliquez sur Plus en bas de la page Créer un schéma de connexion d’authentification et sélectionnez Activer les informations d’identification de connexion unique.

-

Cliquez sur Plus en bas de la page Créer un schéma de connexion d’authentification et entrez des valeurs uniques pour l’index des informations d’identification de l’utilisateur et l’index des informations d’identification de mot de passe. Ces valeurs peuvent être comprises entre 1 et 16. Plus tard, vous référencerez ces valeurs d’index dans une stratégie/un profil de trafic en utilisant l’expression AAA.USER.ATTRIBUTE (#).

-

-

Cliquez sur Créer pour créer le profil de schéma de connexion.

Remarque : Si vous modifiez le fichier de schéma de connexion (.xml) ultérieurement, pour que les modifications soient prises en compte, vous devez modifier le profil de schéma de connexion et sélectionner à nouveau le fichier de schéma de connexion (.xml).

Créer et lier une stratégie de schéma de connexion

Pour lier un profil de schéma de connexion à un serveur virtuel d’authentification, d’autorisation et d’audit, vous devez d’abord créer une stratégie de schéma de connexion. Les stratégies de schéma de connexion ne sont pas obligatoires lorsque vous liez le profil de schéma de connexion à une étiquette de stratégie d’authentification, comme indiqué plus loin.

Pour créer et lier une stratégie de schéma de connexion, procédez comme suit :

-

Accédez à Sécurité > AAA - Trafic des applications > Schéma de connexion.

-

Dans l’onglet Policies, cliquez sur Add.

-

Utilisez le menu déroulant Profil pour sélectionner le profil de schéma de connexion que vous avez déjà créé.

-

Entrez une expression de stratégie avancée dans la zone Règle, puis cliquez sur Créer.

-

Accédez à Sécurité > AAA - Trafic des applications > Serveurs virtuels, puis cliquez sur Modifier un serveur virtuel d’authentification, d’autorisation et d’audit existant.

-

Dans la colonne Paramètres avancés, cliquez sur Schémas de connexion.

-

Dans la section Schémas de connexion, cliquez sur Aucun schéma de connexion.

-

Sélectionnez une stratégie d’authentification dans la liste déroulante Sélectionner une stratégie .

-

Sur la page Stratégies d’authentification, cliquez sur le bouton radio situé à côté de la stratégie d’authentification, puis cliquez sur Sélectionner. Seules les stratégies de schéma de connexion apparaissent dans cette liste. Les profils de schéma de connexion (sans stratégie) n’apparaissent pas.

-

Cliquez sur Bind.

Stratégies d’authentification avancées

Les stratégies d’authentification sont une combinaison d’expression de stratégie et d’action de stratégie. Si l’expression est vraie, évaluez l’action d’authentification.

Créer des stratégies d’authentification avancées

Les stratégies d’authentification sont une combinaison d’expression de stratégie et d’action de stratégie. Si l’expression est vraie, évaluez l’action d’authentification.

Vous avez besoin d’actions/serveurs d’authentification (par exemple LDAP, RADIUS, CERT, SAML, etc.) Lors de la création d’une stratégie d’authentification avancée, une icône plus (Ajouter) vous permet de créer des actions/serveurs d’authentification.

Vous pouvez également créer des actions d’authentification (serveurs) avant de créer la stratégie d’authentification avancée. Les serveurs d’authentification se trouvent sous Authentification > Tableau de bord. Sur la droite, cliquez sur Ajouter et sélectionnez un type de serveur. Les instructions relatives à la création de ces serveurs d’authentification ne sont pas détaillées ici. Consultez les procédures Authentification — NetScaler 12/NetScaler 12.1.

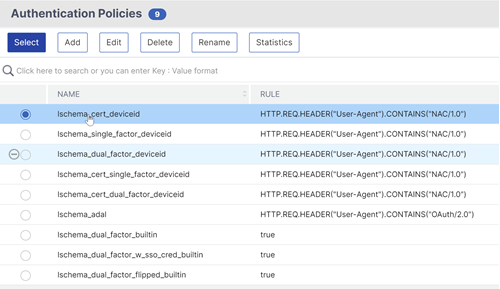

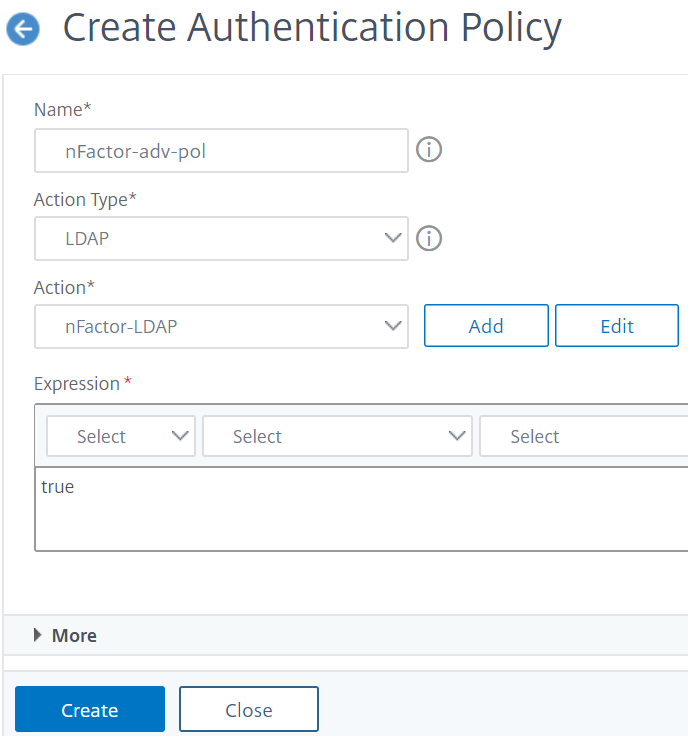

Pour créer une stratégie d’authentification avancée, procédez comme suit :

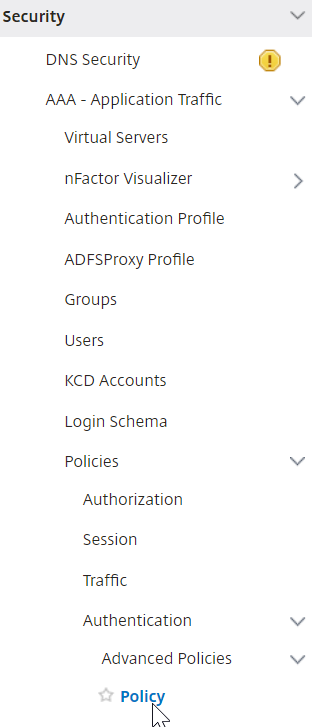

-

Accédez à Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégies avancées > Stratégie

- Dans le volet d’informations, effectuez l’une des opérations suivantes :

- Pour créer une stratégie, cliquez sur Ajouter.

- Pour modifier une stratégie existante, sélectionnez-la, puis cliquez sur Modifier.

-

Dans la boîte de dialogue Créer une stratégied’authentification ou Configurer la stratégie d’authentification, tapez ou sélectionnez des valeurs pour les paramètres.

- Nom : nom de la stratégie. Impossible de modifier une stratégie précédemment configurée.

- Type d’action : type de stratégie : Cert, Negotiate, LDAP, RADIUS, SAML, SAMLIDP, TACACS ou WEBAUTH.

- Action : action d’authentification (profil) à associer à la stratégie. Vous pouvez choisir une action d’authentification existante ou cliquer sur le signe plus et créer une action du type approprié.

- Action de journalisation : action d’audit à associer à la stratégie. Vous pouvez choisir une action d’audit existante ou cliquer sur le signe plus et créer une action. Aucune action n’est configurée, ou pour créer une action, cliquez sur Ajouter et terminez les étapes.

- Expression : règle qui sélectionne les connexions auxquelles vous souhaitez appliquer l’action que vous avez spécifiée. La règle peut être simple (« true » sélectionne tout le trafic) ou complexe. Pour entrer des expressions, commencez par choisir le type d’expression dans la liste déroulante située le plus à gauche sous la fenêtre Expression, puis en tapant votre expression directement dans la zone de texte de l’expression, ou en cliquant sur Ajouter pour ouvrir la boîte de dialogue Ajouter une expression et en utilisant les listes déroulantes qu’elle contient pour créer votre expression.)

- Commentaire : vous pouvez saisir un commentaire décrivant le type de trafic auquel cette stratégie d’authentification s’applique. Facultatif.

- Cliquez sur Create, puis cliquez sur Close. Si vous avez créé une stratégie, cette stratégie apparaît dans la page Stratégies et serveurs d’authentification.

Créez des stratégies d’authentification avancées supplémentaires selon vos besoins en fonction de votre conception nFactor.

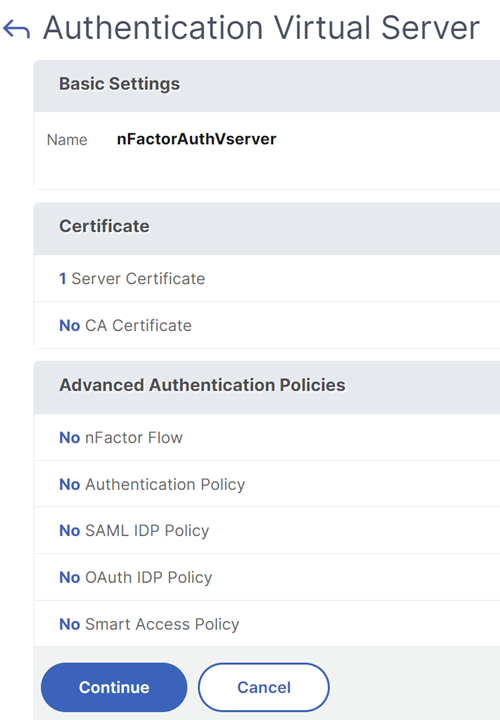

Lier la stratégie d’authentification avancée premier facteur à l’authentification, à l’autorisation et à l’audit

Vous pouvez lier directement des stratégies d’authentification avancées pour le premier Factor le serveur virtuel d’authentification, d’autorisation et d’audit. Pour les facteurs suivants, vous devez lier les stratégies d’authentification avancées aux étiquettes de stratégie d’authentification.

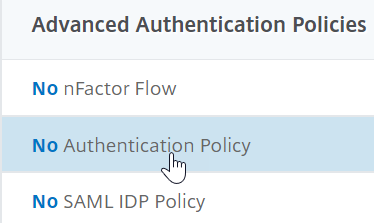

-

Accédez à Sécurité > AAA - Trafic des applications > Serveurs virtuels. Modifiez un serveur virtuel existant.

-

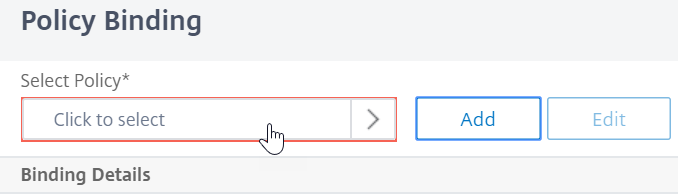

Sur la gauche, dans la section Stratégies d’authentification avancées, cliquez sur Aucune stratégie d’authentification.

-

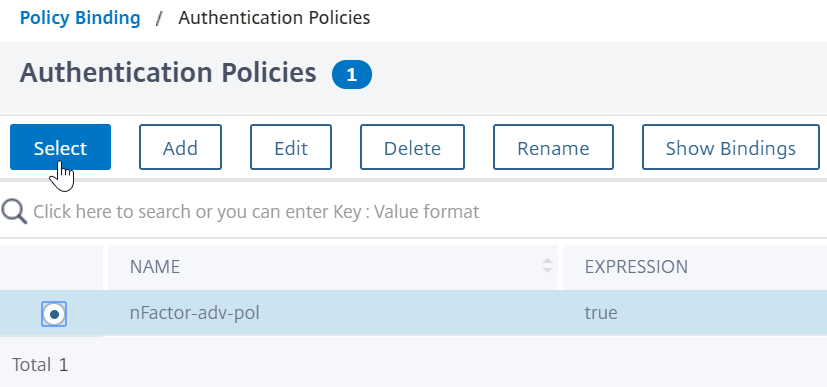

Dans Sélectionner une stratégie, cliquez sur le texte, cliquez sur pour sélectionner.

-

Cliquez sur le bouton radio en regard de la stratégie d’authentification avancée, puis cliquez sur Sélectionner.

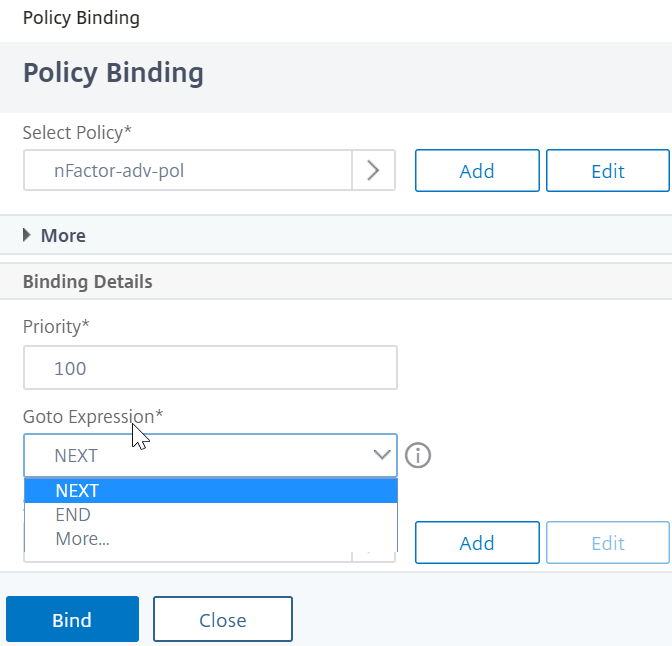

- Dans la section Détails de la liaison, l’ expression Goto détermine ce qui se passe ensuite si cette stratégie d’authentification avancée échoue.

- Si l’expression Goto est définie sur NEXT, la stratégie d’authentification avancée suivante liée à ce serveur virtuel d’authentification, d’autorisation et d’audit est évaluée.

- Si l’expression Goto est définie sur ENDou s’il n’existe plus de stratégie d’authentification avancée liée à ce serveur virtuel d’authentification, d’autorisation et d’audit, l’authentification est terminée et marquée comme ayant échoué.

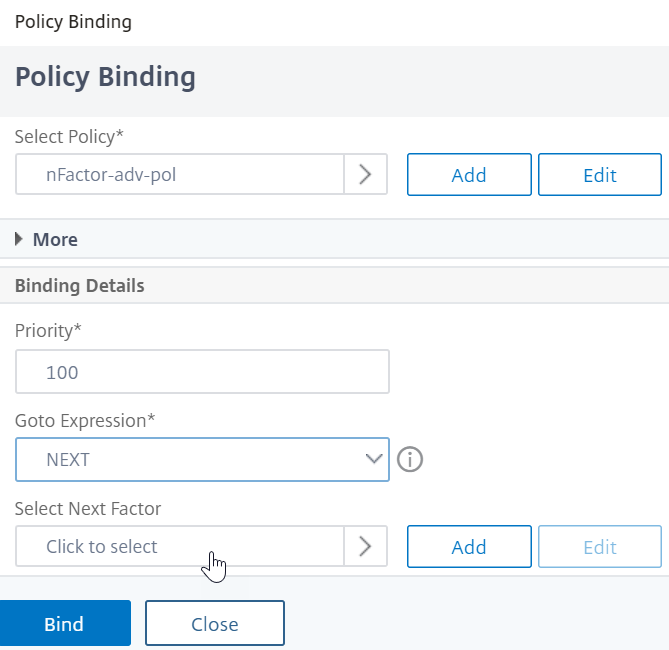

-

Dans Sélectionner le facteur suivant, vous pouvez sélectionner peut pointer vers une étiquette de stratégie d’authentification. Le facteur suivant est évalué uniquement si la stratégie d’authentification avancée réussit. Enfin, cliquez sur Bind.

Utiliser les groupes LDAP extraits pour sélectionner le facteur d’authentification suivant

Vous pouvez utiliser les groupes LDAP extraits pour sélectionner le prochain facteur d’authentification sans authentifier réellement avec LDAP.

- Lorsque vous créez ou modifiez un serveur LDAP ou une action LDAP, désactivez la case à cocher Authentification .

- Dans Autres paramètres, sélectionnez les valeurs appropriées dans Attribut de groupe et Nom de sous-attribut.

Authentification de l’étiquette de stratégie

Lorsque vous liez une stratégie d’authentification avancée au serveur virtuel d’authentification, d’autorisation et d’audit et que vous avez sélectionné un facteur suivant, le facteur suivant est évalué uniquement si la stratégie d’authentification avancée aboutit. Le prochain facteur qui est évalué est une étiquette de stratégie d’authentification.

L’étiquette de stratégie d’authentification spécifie un ensemble de stratégies d’authentification pour un facteur particulier. Chaque étiquette de stratégie correspond à un seul facteur. Il spécifie également le formulaire de connexion qui doit être présenté à l’utilisateur. L’étiquette de stratégie d’authentification doit être liée en tant que facteur suivant d’une stratégie d’authentification ou d’une autre étiquette de stratégie d’authentification.

Remarque : Chaque facteur n’a pas besoin d’un schéma de connexion. Le profil de schéma de connexion n’est requis que si vous liez un schéma de connexion à une étiquette de stratégie d’authentification.

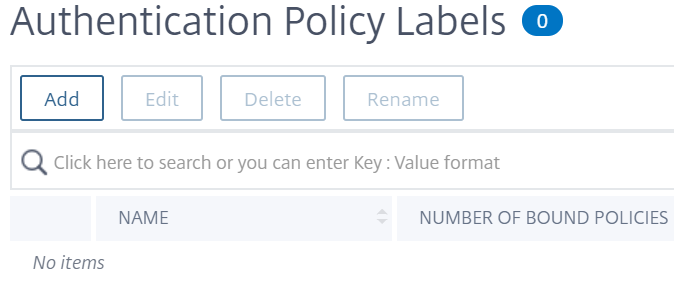

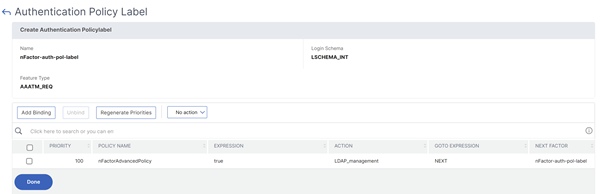

Création d’une étiquette de stratégie d’authentification

Une étiquette de stratégie spécifie les stratégies d’authentification pour un facteur particulier. Chaque étiquette de stratégie correspond à un seul facteur. L’étiquette de stratégie spécifie le formulaire de connexion qui doit être présenté à l’utilisateur. L’étiquette de stratégie doit être liée en tant que facteur suivant d’une stratégie d’authentification ou d’une autre étiquette de stratégie d’authentification. En règle générale, une étiquette de stratégie inclut des stratégies d’authentification pour un mécanisme d’authentification spécifique. Toutefois, vous pouvez également avoir une étiquette de stratégie qui comporte des stratégies d’authentification pour différents mécanismes d’authentification.

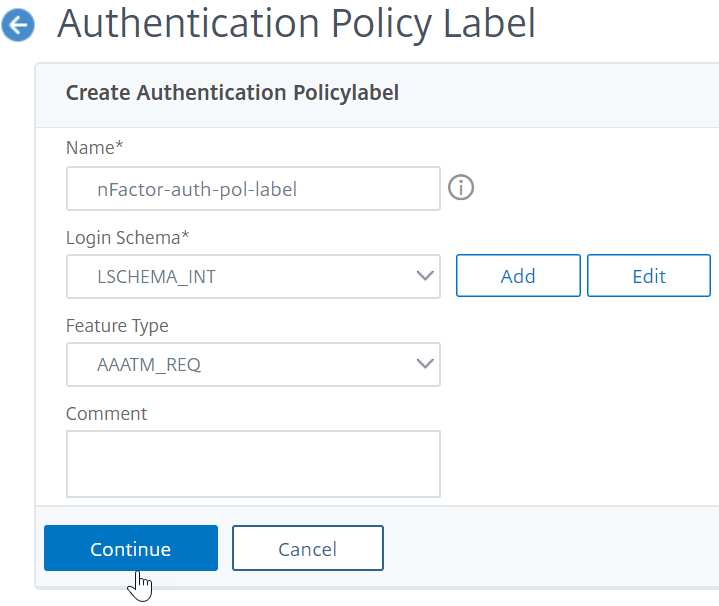

-

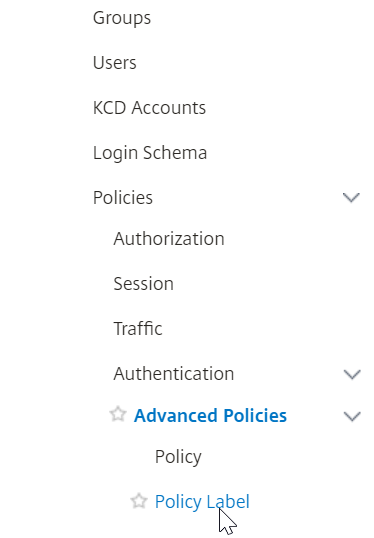

Accédez à Sécurité > AAA — Trafic des applications > Stratégies > Authentification > Stratégies avancées > Libellé de la stratégie.

-

Cliquez sur le bouton Add.

-

Remplissez les champs suivants pour créer une étiquette de stratégie d’authentification :

a) Entrez le nom de la nouvelle étiquette de stratégie d’authentification.

b) Sélectionnez le schéma de connexion associé à l’étiquette de stratégie d’authentification. SI vous ne souhaitez rien afficher pour l’utilisateur, vous pouvez sélectionner un profil de schéma de connexion défini sur aucun schéma (LSCHEMA_INT).

c) Cliquez sur Continuer.

-

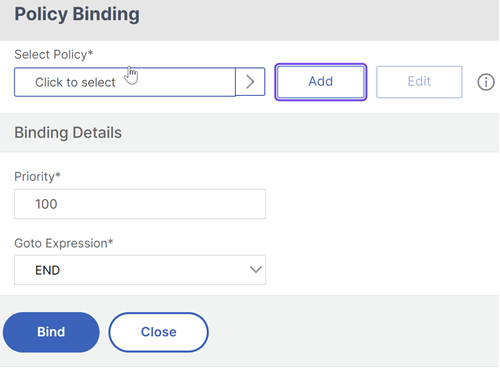

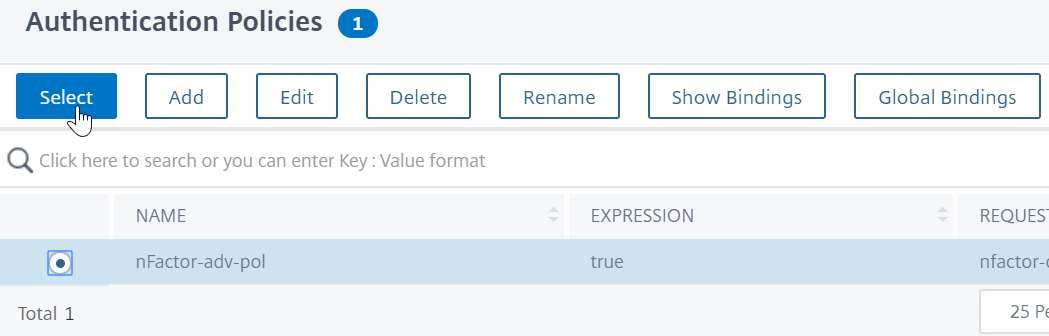

Dans la section Liaison de stratégie, cliquez à l’endroit où il est indiqué Cliquez pour sélectionner.

-

Sélectionnez la stratégie d’authentification qui évalue ce facteur.

-

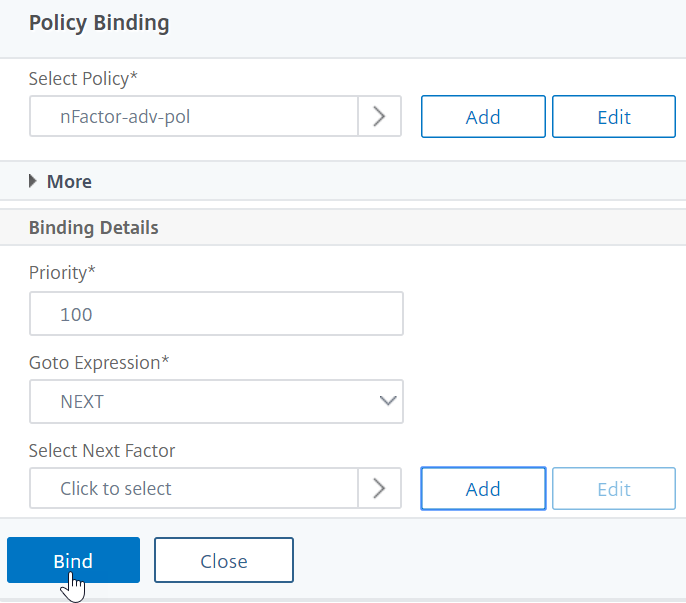

Renseignez les champs suivants :

a) Entrez la priorité de la liaison de stratégie.

b) Dans Goto Expression, sélectionnez SUIVANT si vous souhaitez lier des stratégies d’authentification plus avancées à ce facteur ou sélectionnez FIN.

- Dans Sélectionner le facteur suivant, si vous souhaitez ajouter un autre facteur, cliquez sur pour sélectionner et lier l’étiquette de stratégie d’authentification suivante (facteur suivant). Si vous ne sélectionnez pas le facteur suivant, et si cette stratégie d’authentification avancée réussit, l’authentification est réussie et terminée.

-

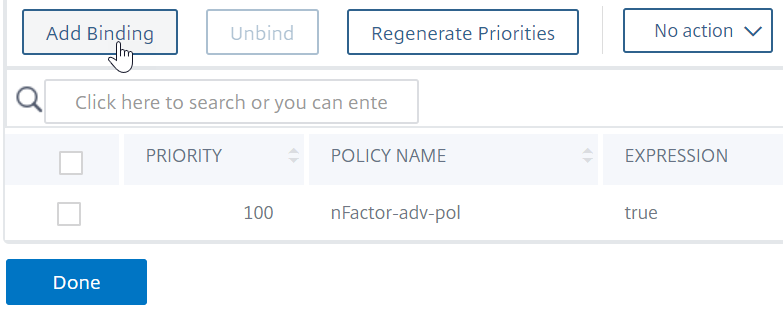

Cliquez sur Bind.

-

Vous pouvez cliquer sur Ajouter une liaison pour ajouter des stratégies d’authentification plus avancées à cette étiquette de stratégie (facteur). Cliquez sur Terminé lorsque vous avez terminé.

Libellé de stratégie d’authentification de liaison

Après avoir créé l’étiquette de stratégie, vous la liez à une stratégie d’authentification avancée existante pour enchaîner les facteurs ensemble.

Vous pouvez sélectionner le facteur suivant lorsque vous modifiez un serveur virtuel d’authentification, d’autorisation et d’audit existant qui possède une stratégie d’authentification avancée liée ou lorsque vous modifiez une étiquette de stratégie différente pour inclure le facteur suivant.

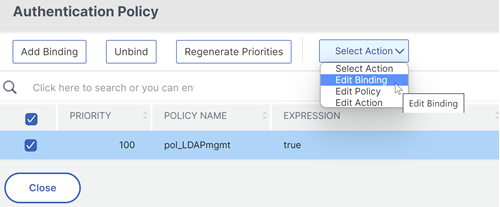

Pour modifier un serveur virtuel d’authentification, d’autorisation et d’audit existant auquel est déjà liée une stratégie d’authentification avancée

-

Accédez à Sécurité > AAA — Trafic des applications > Serveurs virtuels. Sélectionnez le serveur virtuel et cliquez sur Modifier.

-

Sur la gauche, dans la section Stratégies d’authentification avancées, cliquez sur une liaison de stratégie d’authentification existante.

-

Dans Sélectionner une action, cliquez sur Modifier la liaison.

-

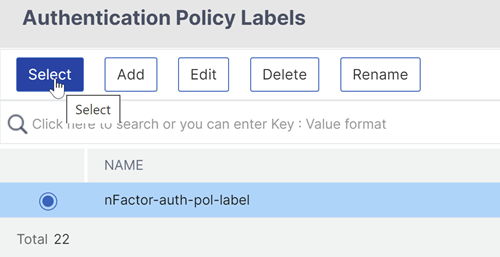

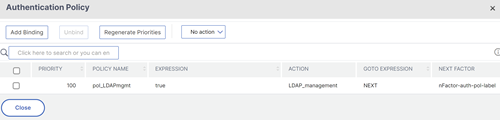

Cliquez sur Sélectionner le facteur suivant et sélectionnez une étiquette de stratégie d’authentification existante (facteur suivant).

-

Cliquez sur Lier sur la page Policy Binding . Vous pouvez voir la colonne NEXT FACTOR avec les détails du facteur suivant à l’extrême droite.

Pour ajouter un facteur suivant d’étiquette de stratégie à un autre libellé de stratégie

-

Accédez à Sécurité > AAA — Trafic des applications > Stratégies > Authentification > Stratégies avancées > Libellé de stratégie.

-

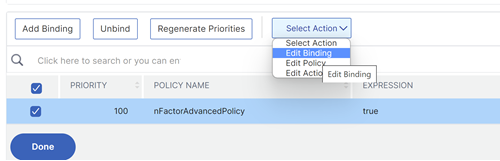

Sur la page Étiquettes de stratégie d’authentification, sélectionnez une étiquette de stratégie d’authentification et cliquez sur Modifier.

-

Sur la page Stratégies d’authentification, sélectionnez un libellé de stratégie d’authentification et, dans Sélectionner une action, cliquez sur Modifier la liaison.

- Dans Détails de la liaison > Sélectionner le facteur suivant, cliquez sur pour sélectionner le facteur suivant.

-

Choisissez le libellé de stratégie pour le facteur suivant, puis cliquez sur le bouton Sélectionner .

-

Cliquez sur Lier sur la page Policy Binding . Sur la page Label de la stratégie d’authentification, vous pouvez voir la colonne NEXT FACTOR avec les détails du facteur suivant à l’extrême droite.

nFactor pour NetScaler Gateway

Pour activer nFactor sur NetScaler Gateway, un profil d’authentification doit être lié à un serveur virtuel d’authentification, d’autorisation et d’audit.

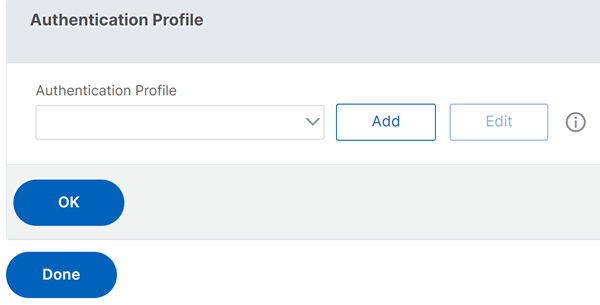

Créez un profil d’authentification pour lier un serveur virtuel d’authentification, d’autorisation et d’audit au serveur virtuel NetScaler Gateway

-

Accédez à NetScaler Gateway > Serveurs virtuels et sélectionnez un serveur virtuel de passerelle existant à modifier.

-

Dans les paramètres avancés, cliquez sur Profil d’authentification.

-

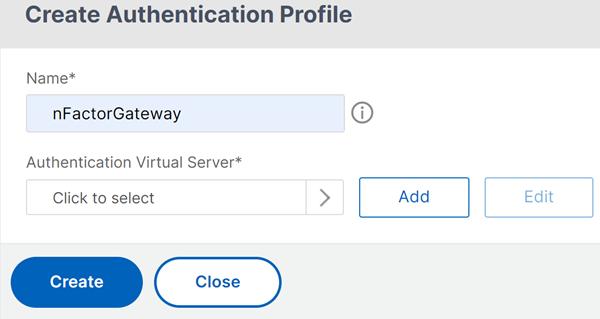

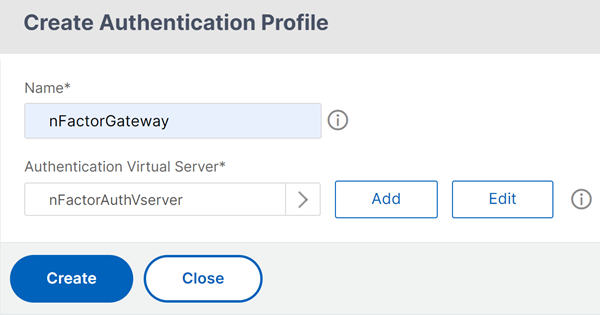

Cliquez sur Ajouter sous Profil d’authentification

-

Entrez le nom du profil d’authentification et cliquez à l’endroit où il est indiqué Cliquez pour sélectionner.

-

Dans Authentication Virtual Server, sélectionnez un serveur existant dont le schéma de connexion, la stratégie d’authentification avancée et les étiquettes de stratégie d’authentification sont configurés. Vous pouvez également créer un serveur virtuel d’authentification. Le serveur virtuel d’authentification, d’autorisation et d’audit n’a pas besoin d’adresse IP. Cliquez sur Sélectionner.

-

Cliquez sur Créer.

-

Cliquez sur OK pour fermer la section Profil d’authentification.

Remarque : Si vous avez configuré l’un des facteurs en tant que certificats clients, vous devez configurer les paramètres SSL et le certificat CA.

Une fois que vous avez lié le profil d’authentification à un serveur virtuel d’authentification, d’autorisation et d’audit, et lorsque vous accédez à votre NetScaler Gateway, vous pouvez afficher les écrans d’authentification nFactor.

Configuration des paramètres SSL et du certificat d’autorité de certification

Si l’un des facteurs d’authentification est un certificat, vous devez effectuer une configuration SSL sur le serveur virtuel NetScaler Gateway.

-

Accédez à Gestion du trafic > SSL > Certificats > Certificats d’autoritéde certification, puis installez le certificat racine de l’émetteur des certificats clients. Les certificats d’autorité de certification n’ont pas besoin de fichiers clés.

Si les profils SSL par défaut sont activés, cela signifie que vous avez déjà créé un profil SSL pour lequel l’authentification client est activée.

-

Accédez à NetScaler Gateway > Serveurs virtuelset modifiez un serveur virtuel NetScaler Gateway existant qui est activé pour nFactor.

- Si les profils SSL par défaut sont activés, cliquez sur l’icône de modification.

-

Dans la liste Profil SSL, sélectionnez le profil SSL pour lequel l’authentification du client est activée et définie sur FACULTATIF.

- Si les profils SSL par défaut ne sont pas activés, cliquez sur l’icône de modification.

- Cochez la case Authentification du client.

- Assurez-vous que le certificat client est défini sur Facultatif

-

Cliquez sur OK.

-

Dans la section Certificats, cliquez sur Aucun certificat d’autorité de certification.

-

Dans Sélectionner un certificat d’autorité de certification, cliquez sur pour sélectionner et sélectionner le certificat racine de l’émetteur des certificats clients.

-

Cliquez sur Bind.

Remarque : Il se peut que vous deviez également lier tous les certificats d’autorité de certification intermédiaires qui ont émis les certificats clients.

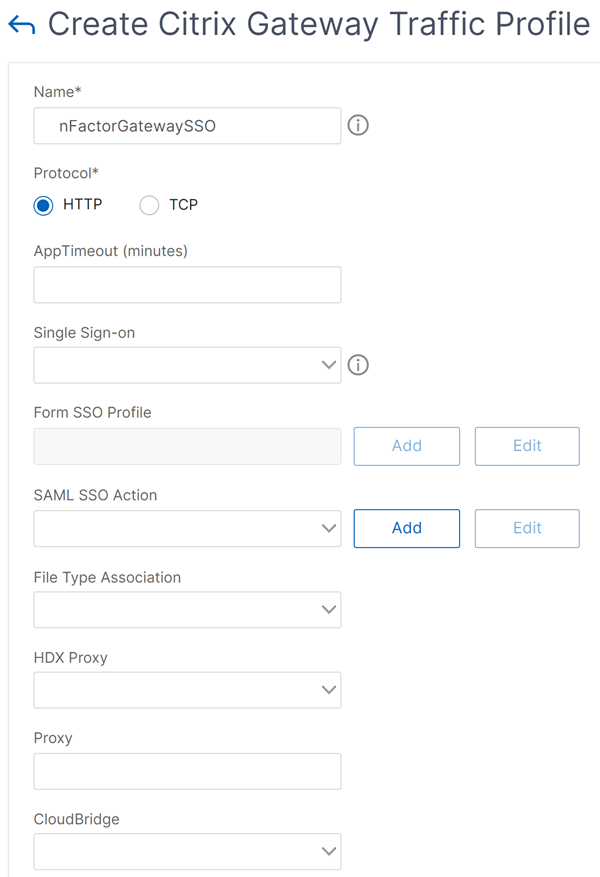

Configurer la stratégie de trafic de NetScaler Gateway pour l’authentification unique de nFactor à StoreFront

Pour l’authentification unique à StoreFront, nFactor utilise par défaut le dernier mot de passe saisi. Si LDAP n’est pas le dernier mot de passe saisi, vous devez créer une stratégie/un profil de trafic pour remplacer le comportement par défaut de NFactor.

-

Accédez à NetScaler Gateway > Stratégies > Trafic.

-

Dans l’onglet Profils de trafic, cliquez sur Ajouter.

-

Entrez le nom du profil de trafic. Sélectionnez le protocole HTTP . Dans Single Sign-on, sélectionnez ON.

-

Dans l’ expression SSO, entrez une expression AAA.USER.ATTRIBUTE (#) qui correspond aux index spécifiés dans le schéma de connexion, puis cliquez sur Créer.

Remarque : L’expression AAA.USER est maintenant implémentée pour remplacer les expressions HTTP.REQ.USER obsolètes.

-

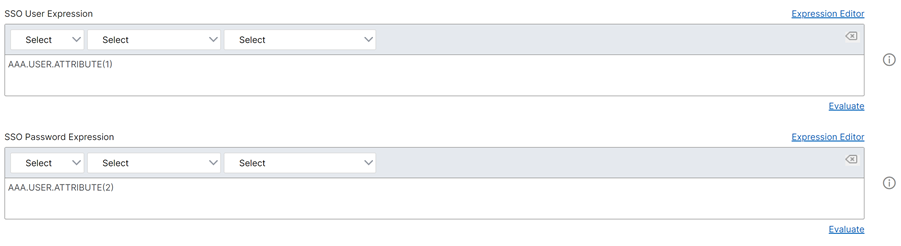

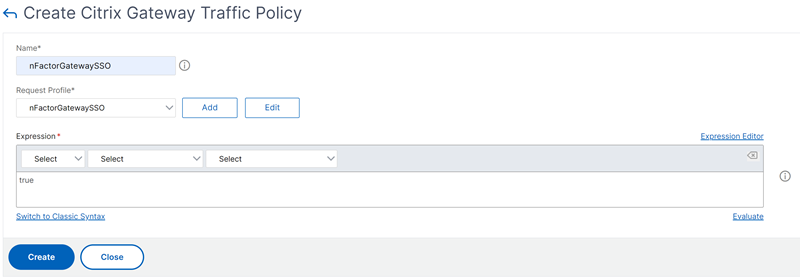

Cliquez sur l’onglet Stratégies de trafic, puis sur Ajouter.

-

Entrez un nom pour la stratégie. Sélectionnez le profil de trafic créé à l’étape précédente. Dans Expression, entrez une expression avancée, puis cliquez sur Créer.

-

Accédez à NetScaler Gateway > Serveur virtuel NetScalerGateway.

- Sélectionnez un serveur virtuel existant et cliquez sur Modifier.

- Dans la section Stratégies, cliquez sur le signe + .

- Dans Choisir une stratégie, sélectionnez Trafic.

- Dans Choisir le type, sélectionnez Demande.

- Sélectionnez la stratégie de trafic que vous avez créée, puis cliquez sur Liaison.

Exemple d’extrait de code sur la configuration de nFactor à l’aide de l’interface de ligne de commande

Pour comprendre les configurations pas à pas de l’authentification nFactor, considérons un déploiement d’authentification à deux facteurs dans lequel le premier facteur est l’authentification LDAP et le second est l’authentification RADIUS.

Cet exemple de déploiement nécessite que l’utilisateur se connecte aux deux facteurs à l’aide d’un seul formulaire de connexion. Par conséquent, nous définissons un formulaire de connexion unique qui accepte deux mots de passe. Le premier mot de passe est utilisé pour l’authentification LDAP et l’autre pour l’authentification RADIUS. Voici les configurations qui sont effectuées :

-

Configurer le serveur virtuel d’équilibrage de charge pour l’authentification

ajouter lb vserver lbvs89 HTTP 1.136.19.55 80 -AuthenticationHost auth56.aaatm.com -Authentication ON

-

Configurez le serveur virtuel d’authentification.

ajouter authentification vserver auth56 SSL 10.106.30.223 443 - AuthenticationDomain aaatm.com

-

Configurez le schéma de connexion pour le formulaire de connexion et liez-le à une stratégie de schéma de connexion.

add authentication loginSchema login1 -authenticationSchema login-2passwd.xml -userCredentialIndex 1 -passwordCredentialIndex 2

Remarque :

Utilisez le nom d’utilisateur et l’un des mots de passe saisis dans le schéma de connexion pour l’authentification unique (SSO) à un service principal, par exemple StoreFront. Vous pouvez référencer ces valeurs d’index dans l’action de trafic en utilisant l’expression AAA.USER.ATTRIBUTE (#). Les valeurs peuvent être comprises entre 1 et 16.

Vous pouvez également utiliser les informations d’identification saisies dans le schéma de connexion comme informations d’identification Single Sign-On à l’aide de la commande suivante.

add authentication loginSchema login1 -authenticationSchema login-2passwd.xml -SSOCredentials YES add authentication loginSchemaPolicy login1 -rule true -action login1 <!--NeedCopy--> -

Configurez un schéma de connexion pour le relais et liez-le à une étiquette de stratégie

add authentication loginSchema login2 -authenticationSchema noschema add authentication policylabel label1 -loginSchema login2 <!--NeedCopy--> -

Configurez les stratégies LDAP et RADIUS.

add authentication ldapAction ldapAct1 -serverIP 10.17.103.28 -ldapBase "dc=aaatm, dc=com" -ldapBindDn administrator@aaatm.com -ldapBindDnPassword 81qw1b99ui971mn1289op1abc12542389b1f6c111n0d98e1d78ae90c8545901 -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName CN add authentication Policy ldap -rule true -action ldapAct1 add authentication radiusAction radius -serverIP 10.101.14.3 -radKey n231d9a8cao8671or4a9ace940d8623babca0f092gfv4n5598ngc40b18876hj32 -encrypted -encryptmethod ENCMTHD_3 -radNASip ENABLED -radNASid NS28.50 -radAttributeType 11 -ipAttributeType 8 add authentication Policy radius -rule true -action radius <!--NeedCopy--> -

Liez la stratégie de schéma de connexion au serveur virtuel d’authentification

bind authentication vserver auth56 -policy login1 -priority 1 -gotoPriorityExpression END <!--NeedCopy--> -

Liez la stratégie LDAP (premier facteur) au serveur virtuel d’authentification.

bind authentication vserver auth56 -policy ldap -priority 1 -nextFactor label1 -gotoPriorityExpression next <!--NeedCopy--> -

Liez la stratégie RADIUS (deuxième facteur) à l’étiquette de stratégie d’authentification.

bind authentication policylabel label1 -policyName radius -priority 2 -gotoPriorityExpression end <!--NeedCopy-->

Dans cet article

- Méthodes de configuration de NFactor

- Éléments de configuration impliqués dans la configuration NFactor

- Comment fonctionne NFactor

- Serveur virtuel d’authentification, d’autorisation et d’audit

- Fichier XML du schéma de connexion

- Stratégies d’authentification avancées

- Authentification de l’étiquette de stratégie

- nFactor pour NetScaler Gateway

- Exemple d’extrait de code sur la configuration de nFactor à l’aide de l’interface de ligne de commande