Mise à jour automatique de signature

La fonctionnalité Signature Auto Update du pare-feu d’application Web permet à l’utilisateur d’obtenir les dernières signatures pour protéger l’application Web contre les nouvelles vulnérabilités. La fonction de mise à jour automatique offre une meilleure protection sans intervention manuelle continue pour obtenir les dernières mises à jour.

Les signatures sont mises à jour automatiquement toutes les heures et ne nécessitent pas de vérification régulière de la disponibilité de la dernière mise à jour. Une fois que vous avez activé la mise à jour automatique des signatures, l’appliance NetScaler se connecte au serveur hébergeant les signatures pour vérifier si une version plus récente est disponible.

Emplacement personnalisable

Les dernières signatures d’Application Firewall sont hébergées sur Amazon, qui est configurée comme URL de signature par défaut pour vérifier la dernière mise à jour.

Toutefois, l’utilisateur a la possibilité de télécharger ces fichiers de mappage de signatures sur son serveur interne. L’utilisateur peut ensuite configurer un chemin d’URL de signature différent pour télécharger les fichiers de mappage de signatures à partir d’un serveur local. Pour que la fonctionnalité de mise à jour automatique fonctionne, vous devrez peut-être configurer le serveur DNS pour accéder au site externe.

Signatures de

Tous les objets de signature définis par l’utilisateur qui sont créés à l’aide de l’objet signature par défaut appfw ont une version supérieure à zéro. Si vous activez la mise à jour automatique des signatures, toutes les signatures sont automatiquement mises à jour.

Si l’utilisateur a importé des signatures au format externe tel que Cenzic ou Qualys, les signatures sont importées avec la version zéro. De même, si l’utilisateur a créé un objet signature à l’aide du modèle vide, il est créé en tant que signature de version zéro. Ces signatures ne sont pas automatiquement mises à jour, car l’utilisateur peut ne pas être intéressé par la surcharge de gestion des signatures par défaut qui ne sont pas utilisées.

Toutefois, le pare-feu d’application Web permet également à l’utilisateur de sélectionner manuellement ces signatures et de les mettre à jour pour ajouter les règles de signature par défaut aux règles existantes. Une fois les signatures mises à jour manuellement, la version change, puis les signatures seront automatiquement mises à jour avec les autres signatures.

Configurer la mise à jour automatique des signatures

Pour configurer la fonctionnalité de mise à jour automatique des signatures à l’aide de l’interface de ligne de commande

À l’invite de commande, tapez :

set appfw settings SignatureAutoUpdate on

set appfw settings SignatureUrl https://s3.amazonaws.com/NSAppFwSignatures/SignaturesMapping.xml

<!--NeedCopy-->

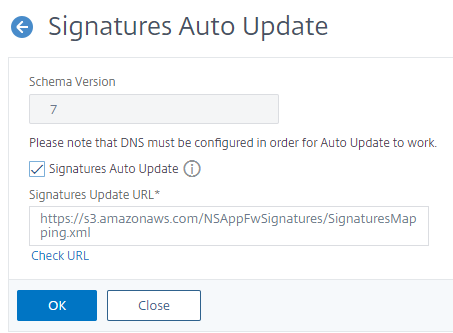

Pour configurer la mise à jour automatique des signatures à l’aide de l’interface graphique :

- Accédez à Sécurité > NetScaler Web App Firewall > Signatures.

- Sélectionnez Paramètres de mise à jour automatique dans Action.

- Activez l’option Mise à jour automatique des signatures .

- Vous pouvez spécifier un chemin personnalisé pour l’URL de mise à jour de la signature, si nécessaire. Cliquez sur Réinitialiser pour réinitialiser la valeur par défaut

s3.amazonaws.com server. - Cliquez sur OK.

Mettre à jour manuellement les signatures

Pour mettre à jour manuellement une signature de version zéro ou toute autre signature définie par l’utilisateur, vous devez d’abord obtenir la dernière mise à jour des signatures par défaut, puis l’utiliser pour mettre à jour la signature définie par l’utilisateur cible.

Exécutez les commandes suivantes à partir de l’interface de ligne de commande pour mettre à jour un fichier de signatures :

update appfw signatures "*Default Signatures"

update appfw signatures cenzic –mergedefault

<!--NeedCopy-->

Remarque :

Default SignaturesIl est sensible à la casse. Cenzic dans la commande précédente est le nom du fichier de signatures mis à jour.

Importer des signatures par défaut sans accès Internet

Il est recommandé de configurer un serveur proxy pour qu’il pointe vers le serveur Amazon (AWS) pour obtenir la dernière mise à jour. Toutefois, si l’appliance NetScaler n’a pas de connexion Internet vers les sites externes, l’utilisateur peut stocker les fichiers de signatures mis à jour sur un serveur local. L’appliance peut ensuite télécharger les signatures à partir du serveur local. Dans ce scénario, l’utilisateur doit constamment vérifier le site Amazon pour obtenir les dernières mises à jour. Vous pouvez télécharger et vérifier le fichier de signature par rapport au fichier sha1 correspondant créé à l’aide de la clé publique Citrix pour vous protéger contre la falsification.

Pour copier les fichiers Signatures sur un serveur local, procédez comme suit :

- Créez un répertoire local tel que

<MySignatures>sur un serveur local. - Ouvrez le site AWS.

- Copiez le fichier

SignaturesMapping.xmldans le dossier<MySignatures>.

Si vous ouvrez le SignaturesMapping.xml fichier, vous pouvez voir tous les fichiers XML pour les signatures et leurs fichiers sha1 correspondants pour les différentes versions prises en charge. Une de ces paires est mise en surbrillance dans la capture d’écran suivante :

- Créez un sous-répertoire

<sigs>dans le<MySignatures>dossier. - Copiez toutes les paires de

*.xml files listed in the <file>balises et les*.xml.sha1fichiers répertoriés dans les<sha1>balises correspondantes duSignaturesMapping.xmlfichier dans le<sigs>dossier. Voici quelques exemples de fichiers copiés<sigs>dans le dossier :

https://s3.amazonaws.com/NSAppFwSignatures/sigs/sig-r10.1b86v3s3.xml

https://s3.amazonaws.com/NSAppFwSignatures/sigs/sig-r10.1b86v3s3.xml.sha1

https://s3.amazonaws.com/NSAppFwSignatures/sigs/sig-r10.1b0v3s2.xml

https://s3.amazonaws.com/NSAppFwSignatures/sigs/sig-r10.1b0v3s2.xml.sha1

Remarque :

Vous pouvez donner n’importe quel nom au

<MySignatures>dossier et il peut se trouver à n’importe quel emplacement, mais le sous-répertoire<sigs>doit être un sous-répertoire du<MySignatures>dossier dans lequel le fichier de mappage est copié. En outre, assurez-vous que, comme indiqué dans le fichier SignaturesMapping.xml, le nom du sous-répertoire<sigs>doit porter le nom exact et est sensible à la casse. Tous les fichiers Signature et leurs fichiers sha1 correspondants doivent être copiés<sigs>dans ce répertoire.

Après avoir mis en miroir le contenu du serveur Web Amazon hébergé vers le serveur local, modifiez le chemin d’accès au nouveau serveur Web local pour le définir comme URL de signature pour la mise à jour automatique. Par exemple, exécutez la commande suivante à partir de l’interface de ligne de commande de l’appliance :

set appfw settings SignatureUrl https://myserver.example.net/MySignatures/SignaturesMapping.xml

<!--NeedCopy-->

L’opération de mise à jour peut prendre plusieurs minutes, en fonction du nombre de signatures à mettre à jour. Prévoyez suffisamment de temps pour que l’opération de mise à jour soit terminée.

Si vous rencontrez une erreur « Erreur lors de l’accès à l’URL ! » lors de la configuration, suivez les étapes pour le résoudre.

- Ajoutez l’URL

https://myserver.example.netpour/netscaler/ns_gui/admin_ui/php/application/controllers/common/utils.phpque la sécurité CSP (Content Security Policy) ne bloque pas l’accès à l’URL. Veuillez noter que ces paramètres ne persistent pas lors d’une mise à niveau. L’utilisateur doit l’ajouter à nouveau après la mise à niveau.

$configuration_view_connect_src = "connect-src 'self' https://app.pendo.io https://s3.amazonaws.comhttps://myserver.example.net;";

<!--NeedCopy-->

- L’utilisateur doit configurer le serveur Web de

https://myserver.example.netmanière à ce qu’il réponde aux en-têtes CORS suivants pourhttps://myserver.example.net/MySignatures/SignaturesMapping.xml

Access-Control-Allow-Methods: GET

Access-Control-Allow-Origin: *

Access-Control-Max-Age: 3000

<!--NeedCopy-->

Directives pour mettre à jour les signatures

Les directives suivantes sont utilisées lors de la mise à jour des signatures :

- Les signatures sont mises à jour lorsque l’URL de mise à jour Signature comporte un objet Signature ayant la même version ou une version plus récente.

- Chaque règle de signature est associée à un ID de règle et à un numéro de version. Pa exemple :

<SignatureRule id="803" version="16" …> - La règle de signature du fichier Signatures entrantes portant le même ID et le même numéro de version que le fichier existant est ignorée même si elle comporte des modèles ou une chaîne de journal différents.

-

Une règle de signature avec un nouvel identifiant est ajoutée. Toutes les actions et l’indicateur activé sont utilisés à partir du nouveau fichier.

Remarque :

Vous devez consulter régulièrement les signatures mises à jour pour activer les règles récemment ajoutées et modifier les autres paramètres d’action conformément aux exigences de l’application.

- Les règles portant le même ID mais avec un numéro de version plus récent remplacent celui existant. Toutes les actions et l’indicateur activé de la règle existante sont conservés.

Conseil :

Lorsque vous mettez à jour les signatures de l’interface de ligne de commande, vous devez d’abord mettre à jour les signatures par défaut. Vous devez ensuite ajouter des commandes de mise à jour pour mettre à jour chaque fichier de signatures personnalisé basé sur les signatures par défaut. Si vous ne mettez pas à jour les signatures par défaut en premier, une erreur de non-correspondance de version empêche la mise à jour du fichier de signatures personnalisées.

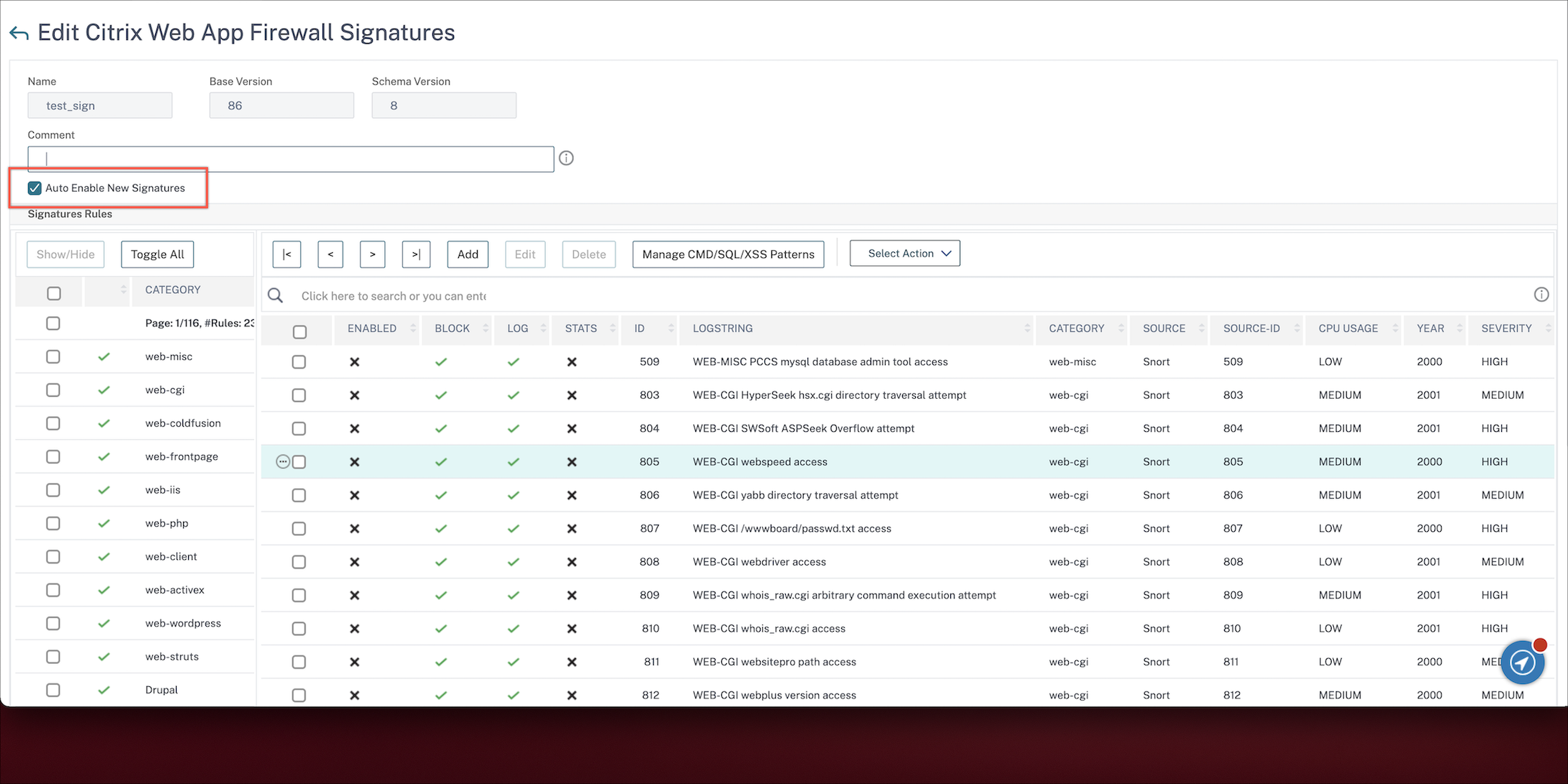

Activation automatique des nouvelles signatures

À partir de la version 13.1 buid 27.x et versions ultérieures, vous pouvez sélectionner Activer automatiquement les nouvelles signatures pour autoriser l’activation automatique des nouvelles règles de signature WAF par défaut après une mise à jour.

Activation automatique des nouvelles signatures via l’interface graphique

- Accédez à Sécurité > NetScaler Web App Firewall > Signatures.

- Sélectionnez une signature et cliquez sur Modifier.

-

Sélectionnez Activer automatiquement les nouvelles signatures.

Activer automatiquement les nouvelles signatures à l’aide de l’interface

À l’invite de commande, tapez :

import appfw signatures <src> <name> [-xslt <string>] [-comment <string>] [-overwrite] [-merge [-preservedefactions]] [-sha1 <string>] [-VendorType Snort] [-autoEnableNewSignatures ( ON | OFF )]

Exemple :

import signatures http://www.example.com/ns/signatures.xml my-signature -autoEnableNewSignatures ON