Domaines de trafic

Avertissement

Citrix vous recommande d’utiliser les partitions d’administration au lieu d’utiliser les domaines de trafic. Pour plus d’informations, consultez la page Partitionnement administrateur .

Les domaines de trafic sont un moyen de segmenter le trafic réseau pour différentes applications. Vous pouvez utiliser des domaines de trafic pour créer plusieurs environnements isolés au sein d’une appliance NetScaler. Une application appartenant à un domaine de trafic spécifique communique avec les entités et traite le trafic au sein de ce domaine. Le trafic appartenant à un domaine de trafic ne peut pas franchir la limite d’un autre domaine de trafic.

Avantages de l’utilisation de Traffic Domains

Les principaux avantages de l’utilisation de domaines de trafic sur une appliance NetScaler sont les suivants :

- Utilisation d’adresses IP dupliquées dans un réseau. Les domaines de trafic vous permettent d’utiliser une adresse IP en double sur le réseau. Vous pouvez attribuer la même adresse IP ou la même adresse réseau à plusieurs appareils d’un réseau, ou à plusieurs entités d’une appliance NetScaler, à condition que chacune des adresses dupliquées appartient à un domaine de trafic différent.

- Utilisation d’entités dupliquées sur l’appliance NetScaler. Les domaines de trafic vous permettent également d’utiliser des entités de fonctionnalités NetScaler dupliquées sur l’appliance. Vous pouvez créer des entités avec les mêmes paramètres tant que chaque entité est affectée à un domaine de trafic distinct. Remarque : les entités dupliquées portant le même nom ne sont pas prises en charge.

- Multilocation. À l’aide des domaines de trafic, vous pouvez fournir des services d’hébergement à plusieurs clients en isolant le type de trafic applicatif de chaque client dans un espace d’adressage défini sur le réseau.

Un domaine de trafic est identifié de manière unique par un identifiant, qui est une valeur entière. Chaque domaine de trafic nécessite un VLAN ou un ensemble de VLAN. La fonctionnalité d’isolation du domaine de trafic dépend des VLAN liés au domaine de trafic. Plusieurs VLAN peuvent être liés à un domaine de trafic, mais le même VLAN ne peut pas faire partie de plusieurs domaines de trafic. Par conséquent, le nombre maximal de domaines de trafic pouvant être créés dépend du nombre de VLAN configurés sur l’appliance.

Domaine de trafic par défaut

Une appliance NetScaler possède un domaine de trafic préconfiguré, appelé domaine de trafic par défaut, dont l’ID est 0. Tous les paramètres et configurations d’usine font partie du domaine de trafic par défaut. Vous pouvez créer d’autres domaines de trafic, puis segmenter le trafic entre le domaine de trafic par défaut et chacun des autres domaines de trafic. Vous ne pouvez pas supprimer le domaine de trafic par défaut de l’appliance NetScaler. Toute entité d’entité que vous créez sans définir l’ID du domaine de trafic est automatiquement associée au domaine de trafic par défaut.

Remarque : Certaines fonctionnalités et configurations sont prises en charge uniquement dans le domaine de trafic par défaut. Ils ne fonctionnent pas dans les domaines de trafic autres que ceux par défaut. Pour obtenir la liste des fonctionnalités prises en charge dans tous les domaines de trafic, consultez la section Fonctionnalités NetScaler prises en charge dans les domaines de trafic.

Fonctionnement des domaines de trafic

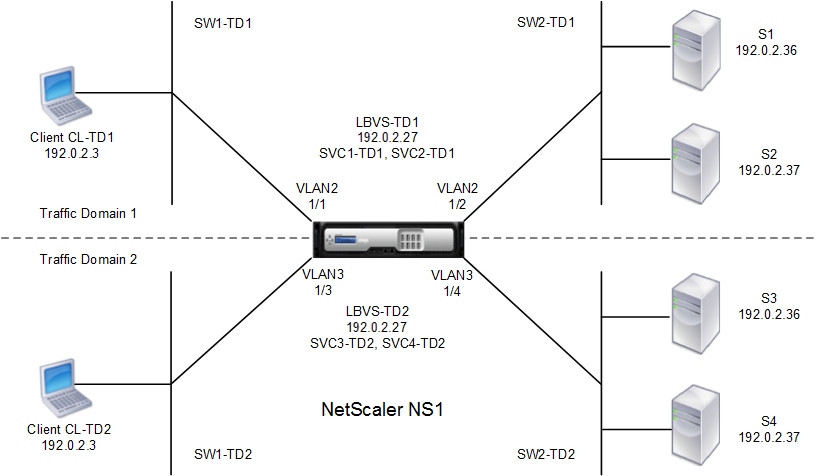

À titre d’illustration des domaines de trafic, prenons un exemple dans lequel deux domaines de trafic, avec les ID 1 et 2, sont configurés sur l’appliance NetScaler NS1.

Dans le domaine de trafic 1, le serveur virtuel d’équilibrage de charge LBVS-TD1 est configuré pour équilibrer la charge du trafic entre les serveurs S1 et S2. Sur l’appliance NetScaler, les serveurs S1 et S2 sont représentés par les services SVC1-TD1 et SVC2-TD1, respectivement. Les serveurs S1 et S2 sont connectés à NS1 via le commutateur L2 SW2-TD1. Le client CL-TD1 se trouve sur un réseau privé connecté à NS1 via le commutateur L2 SW1-TD1. SW1-TD1 et SW2-TD1 sont connectés au VLAN 2 de NS1. Le VLAN 2 est lié au domaine de trafic 1, ce qui signifie que le client CL-TD1 et les serveurs S1 et S2 font partie du domaine de trafic 1.

De même, dans le domaine de trafic 2, le serveur virtuel d’équilibrage de charge LBVS-TD2 est configuré pour équilibrer la charge du trafic entre S3 et S4. Sur l’appliance NetScaler, les serveurs S3 et S4 sont représentés par les services SVC3-TD2 et SVC4-TD2, respectivement. Les serveurs S3 et S4 sont connectés à NS1 via le commutateur L2 SW2-TD2. Le client CL-TD2 se trouve sur un réseau privé connecté à NS1 via le commutateur L2 SW1-TD2. SW1-TD2 et SW2-TD2 sont connectés au VLAN 3 de NS1. Le VLAN 3 est lié au domaine de trafic 2, ce qui signifie que le client CL-TD2 et les serveurs S3 et S4 font partie du domaine de trafic 2.

Sur l’appliance NetScaler, les entités LBVS-TD1 et LBVS-TD2 partagent les mêmes paramètres, y compris l’adresse IP. Il en va de même pour SVC1-TD1 et SVC3-TD2, ainsi que pour SVC2-TD1 et SVC4-TD2. Cela est possible car ces entités se trouvent dans des domaines de trafic différents.

De même, les serveurs S1 et S3, S2 et S4 partagent la même adresse IP, et les clients CL-TD1 et CL-TD2 ont chacun la même adresse IP.

Figure 1. Fonctionnement des domaines de trafic

Le tableau suivant répertorie les paramètres utilisés dans l’exemple.

| Entité | Nom | Détails |

|---|---|---|

| Paramètres du domaine de trafic 1 | ||

| VLAN liés au domaine de trafic 1 | VLAN 2 | ID VLAN : 2 interfaces liées : 1/1, 1/2 |

| Client connecté à TD1 | CL-TD1 (à titre de référence uniquement) | Adresse IP : 192.0.2.3 |

| Serveur virtuel d’équilibrage de charge dans TD1 | LBVS-TD1 | Adresse IP : 192.0.2.27 |

| Service lié au serveur virtuel LBVS-TD1 | SVC1-TD1 | Adresse IP : 192.0.2.36 |

| Service lié au serveur virtuel LBVS-TD1 | SVC2-TD1 | Adresse IP : 192.0.2.37 |

| SNIP | SNIP-TD1 (à des fins de référence uniquement) | Adresse IP : 192.0.2.27 |

| Paramètres du domaine de trafic 2 | ||

| VLAN lié au domaine de trafic 2 | VLAN 3 | ID VLAN : 3 interfaces liées : 1/3, 1/4 |

| Client connecté à TD2 | CL-TD2 (à titre de référence uniquement) | Adresse IP : 192.0.2.3 |

| Serveur virtuel d’équilibrage de charge dans TD2 | LBVS-TD2 | Adresse IP : 192.0.2.27 |

| Service lié au serveur virtuel LBVS-TD2 | SVC3-TD2 | Adresse IP : 192.0.2.36 |

| Service lié au serveur virtuel LBVS-TD2 | SVC4-TD2 | Adresse IP : 192.0.2.37 |

| SNIP dans TD2 | SNIP-TD2 (à des fins de référence uniquement) | Adresse IP : 192.0.2.29 |

Voici le flux de trafic dans le domaine de trafic 1 :

- Le client CL-TD1 diffuse une demande ARP pour l’adresse IP 192.0.2.27 via le commutateur L2 SW1-TD1.

- La demande ARP atteint NS1 sur l’interface 1/1, qui est liée au VLAN 2. Étant donné que le VLAN 2 est lié au domaine de trafic 1, NS1 met à jour la table ARP du domaine de trafic 1 pour l’adresse IP du client CL-TD1.

- Étant donné que la demande ARP est reçue sur le domaine de trafic 1, NS1 recherche une entité configurée sur le domaine de trafic 1 dont l’adresse IP est 192.0.2.27. NS1 détecte qu’un serveur virtuel d’équilibrage de charge LBVS-TD1 est configuré sur le domaine de trafic 1 et possède l’adresse IP 192.0.2.27.

- NS1 envoie une réponse ARP avec l’adresse MAC de l’interface 1/1.

- La réponse ARP atteint CL-TD1. CL-TD1 met à jour sa table ARP pour l’adresse IP de LBVS-TD1 avec l’adresse MAC de l’interface 1/1 de NS1.

- Le client CL-TD1 envoie une demande à 192.0.2.27. La demande est reçue par LBVS-TD1 sur le port 1/1 de NS1.

- L’algorithme d’équilibrage de charge de LBVS-TD1 sélectionne le serveur S2, et NS1 ouvre une connexion entre un SNIP dans le domaine de trafic 1 (192.0.2.27) et S2.

- S2 répond à SNIP 192.0.2.27 sur NS1.

- NS1 envoie la réponse de S2 au client CL-TD1.

Voici le flux de trafic dans le domaine de trafic 2 :

- Le client CL-TD2 diffuse une demande ARP pour l’adresse IP 192.0.2.27 via le commutateur L2 SW1-TD2.

- La demande ARP atteint NS1 sur l’interface 1/3, qui est liée au VLAN 3. Étant donné que le VLAN 3 est lié au domaine de trafic 2, NS1 met à jour l’entrée de la table ARP du domaine de trafic 2 pour l’adresse IP du client CL-TD2, même si une entrée ARP pour la même adresse IP (CL-TD1) est déjà présente dans la table ARP du domaine de trafic 1.

- Étant donné que la demande ARP est reçue dans le domaine de trafic 2, NS1 recherche dans le domaine de trafic 2 une entité dont l’adresse IP est 192.0.2.27. NS1 constate que le serveur virtuel d’équilibrage de charge LBVS-TD2 est configuré dans le domaine de trafic 2 et possède l’adresse IP 192.0.2.27. NS1 ignore LBVS-TD1 dans le domaine de trafic 1, même s’il possède la même adresse IP que LBVS-TD2.

- NS1 envoie une réponse ARP avec l’adresse MAC de l’interface 1/3.

- La réponse ARP atteint CL-TD2. CL-TD2 met à jour son entrée de table ARP pour l’adresse IP de LBVS-TD2 avec l’adresse MAC de l’interface 1/3 de NS1.

- Le client CL-TD2 envoie une demande à 192.0.2.27. La demande est reçue par LBVS-TD2 sur l’interface 1/3 de NS1.

- L’algorithme d’équilibrage de charge de LBVS-TD2 sélectionne le serveur S3, et NS1 ouvre une connexion entre un SNIP dans le domaine de trafic 2 (192.0.2.29) et S3.

- S2 répond à SNIP 192.0.2.29 sur NS1.

- NS1 envoie la réponse de S2 au client CL-TD2.

Fonctionnalités NetScaler prises en charge dans les domaines de trafic

Les fonctionnalités de NetScaler répertoriées dans la liste suivante sont prises en charge dans tous les domaines de trafic.

Important

Toute fonctionnalité NetScaler non répertoriée ci-dessous est prise en charge uniquement dans le domaine de trafic par défaut.

- Table ARP

- Tableau ND6

- Table Bridge

- Tous les types d’adresses IPv4 et IPv6

- Routes IPv4 et IPv6

- ACL et ACL6

- PBR & PBR6

- INAT

- RNAT

- RNAT6

- MSR

- MSR6

- Profils de réseau

- MIB SNMP

- Fragmentation

- Moniteurs (les moniteurs scriptables ne sont pas pris en charge)

- Commutation de contenu

- Redirection de cache

- Persistance (les groupes de persistance ne sont pas pris en charge)

- Service (les services basés sur le domaine ne sont pas pris en charge)

- Groupe de services (les groupes de services basés sur un domaine ne sont pas pris en charge)

- Politiques (*)

- PING

- TRACEROUTE

- PMTU

- Haute disponibilité (la mise en miroir des connexions n’est pas prise en charge)

- Cluster (pris en charge sur les clusters L2. Non pris en charge sur les clusters L3)

- Persistance des cookies

- MSS

- Journalisation (Syslog n’est pas pris en charge)

- Protection contre les surtensions

- Équilibrage de charge (Les types suivants ne sont pas pris en charge :)

- TFTP

- RTSP

- Diameter

- SIP

- SMPP

- NAT46

- NAT64

- DNS64

- Règles de transfert de session

- SNMP

Remarque

* Les stratégies n’ont pas de points de liaison globaux pour les domaines de trafic. Toutefois, les stratégies peuvent être liées à un serveur virtuel d’équilibrage de charge spécifique d’un domaine de trafic.

Les fonctionnalités GSLB (Global Server Loading Balancing) et ADNS de NetScaler ne prennent pas en compte les domaines de trafic. Si la configuration GSLB doit être partagée entre tous les domaines de trafic, les méthodes GSLB Static Proximity et Round Trip Time (RTT) ne fonctionnent pas. Pour contourner ce scénario, vous pouvez utiliser des méthodes GSLB autres que RTT et Static Proximity. Pour plus d’informations, veuillez consulter http://support.citrix.com/article/CTX202277.

Configuration des domaines de trafic

La configuration d’un domaine de trafic sur l’appliance NetScaler comprend les tâches suivantes :

- Ajoutez des VLAN. Créez des VLAN et liez-leur des interfaces spécifiées.

-

Créez une entité de domaine de trafic et liez-y des VLAN. Il s’agit des deux tâches suivantes :

- Créez une entité de domaine de trafic identifiée de manière unique par un ID, qui est une valeur entière.

- Liez les VLAN spécifiés à l’entité du domaine de trafic. Toutes les interfaces liées aux VLAN spécifiés sont associées au domaine de trafic. Plusieurs VLAN peuvent être liés à un domaine de trafic, mais un VLAN ne peut pas faire partie de plusieurs domaines de trafic.

- Créez des entités d’entités sur le domaine de trafic. Créez les entités d’entités requises dans le domaine de trafic. Les commandes CLI et les boîtes de dialogue de configuration de toutes les fonctionnalités prises en charge dans un domaine de trafic autre que celui par défaut incluent un paramètre appelé identificateur de domaine de trafic (td). Lors de la configuration d’une entité d’entités, si vous souhaitez que l’entité soit associée à un domaine de trafic particulier, vous devez spécifier le td. Toute entité d’entité que vous créez sans définir le td est automatiquement associée au domaine de trafic par défaut.

Pour vous donner une idée de la façon dont les entités d’entités sont associées à un domaine de trafic, cette rubrique couvre les procédures de configuration de toutes les entités mentionnées dans la figure intitulée How Traffic Domains Work.

L’interface de ligne de commande comporte deux commandes pour ces deux tâches, mais l’interface graphique les combine dans une seule boîte de dialogue.

Procédures CLI

Pour créer un VLAN et y lier des interfaces à l’aide de l’interface de ligne de commande :

À l’invite de commande, tapez :

- add vlan <id>

- bind vlan <id> -ifnum <slot/port>

- show vlan <id>

Pour créer une entité de domaine de trafic et y lier des VLAN à l’aide de l’interface de ligne de commande :

À l’invite de commande, tapez :

- add ns trafficdomain <td>

- bind ns trafficdomain <td> -vlan <id>

- show ns trafficdomain <td>

Pour créer un service à l’aide de l’interface de ligne de commande :

À l’invite de commande, tapez :

- add service <name> <IP> <serviceType> <port> -td <id>

- show service <name>

Pour créer un serveur virtuel d’équilibrage de charge et y associer des services à l’aide de l’interface de ligne de commande :

À l’invite de commande, tapez :

- add lb vserver <name> <serviceType> <IPAddress> <port> -td <id>

- bind lb vserver <name> <serviceName>

- show lb vserver <name>

Procédures GUI

Pour créer un VLAN à l’aide de l’interface graphique :

Accédez à Système > Réseau > VLAN, cliquez sur Ajouteret définissez les paramètres.

Pour créer une entité de domaine de trafic à l’aide de l’interface graphique :

Accédez à Système > Réseau > Domaines de trafic, cliquez sur Ajouter, puis dans la boîte de dialogue Créer un domaine de trafic, définissez les paramètres.

Pour créer un service à l’aide de l’interface graphique :

Accédez à Gestion du trafic > Équilibrage de charge > Services, cliquez sur Ajouteret définissez les paramètres.

Pour créer un serveur virtuel d’équilibrage de charge à l’aide de l’interface graphique :

Accédez à Gestion du trafic > Équilibrage de charge > Serveurs virtuels, cliquez sur Ajouteret définissez les paramètres.