VXLAN

Les appliances NetScaler prennent en charge les réseaux locaux virtuels extensibles (VXLAN). Un VXLAN superpose des réseaux de couche 2 à une infrastructure de couche 3 en encapsulant des trames de couche 2 dans des paquets UDP. Chaque réseau superposé est connu sous le nom de segment VXLAN et est identifié par un identifiant 24 bits unique appelé identifiant de réseau VXLAN (VNI). Seuls les périphériques réseau au sein du même VXLAN peuvent communiquer entre eux.

Les VXLAN fournissent les mêmes services réseau Ethernet de couche 2 que les VLAN, mais avec une extensibilité et une flexibilité accrues. Les deux principaux avantages de l’utilisation de VXLAN sont les suivants :

- Évolutivité accrue. La virtualisation des serveurs et les architectures de cloud computing ont considérablement augmenté la demande de réseaux de couche 2 isolés dans un centre de données. La spécification VLAN utilise un ID VLAN 12 bits pour identifier un réseau de couche 2. Vous ne pouvez donc pas aller au-delà de 4 094 VLAN. Ce nombre peut s’avérer insuffisant lorsque l’on a besoin de milliers de réseaux de couche 2 isolés. Le VNI 24 bits prend en charge jusqu’à 16 millions de segments VXLAN dans le même domaine administratif.

- Flexibilité accrue. Étant donné que le VXLAN transporte des trames de données de couche 2 sur des paquets de couche 3, les VXLAN étendent les réseaux L2 à différentes parties d’un centre de données et à des centres de données géographiquement séparés. Les applications qui sont hébergées dans différentes parties d’un centre de données et dans différents centres de données mais qui font partie du même VXLAN apparaissent comme un seul réseau contigu.

Comment fonctionnent les VXLAN

Les segments VXLAN sont créés entre les points de terminaison du tunnel VXLAN (VTEP). Les VTEP prennent en charge le protocole VXLAN et effectuent l’encapsulation et la désencapsulation du VXLAN. Vous pouvez considérer un segment VXLAN comme un tunnel entre deux VTEP, dans lequel un VTEP encapsule une trame de couche 2 avec un en-tête UDP et un en-tête IP et l’envoie via le tunnel. L’autre VTEP reçoit et désencapsule le paquet pour obtenir la trame de couche 2. Un NetScaler est un exemple de VTEP. D’autres exemples sont les hyperviseurs tiers, les machines virtuelles compatibles VXLAN et les commutateurs compatibles VXLAN.

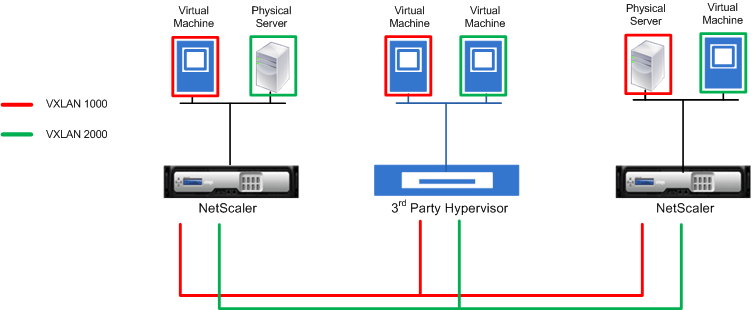

L’illustration suivante montre des machines virtuelles et des serveurs physiques connectés via des tunnels VXLAN.

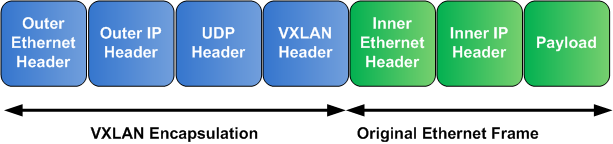

L’illustration suivante montre le format d’un paquet VXLAN.

Les VXLAN d’un NetScaler utilisent un mécanisme de couche 2 pour envoyer des trames de diffusion, de multidiffusion et de monodiffusion inconnues. Un VXLAN prend en charge les modes suivants pour envoyer ces trames L2.

- ModeUnicast : dans ce mode, vous spécifiez les adresses IP des VTEP lors de la configuration d’un VXLAN sur un NetScaler. Le NetScaler envoie des trames de diffusion, de multidiffusion et de monodiffusion inconnues via la couche 3 à tous les VTEP de ce VXLAN.

- Modemultidiffusion : Dans ce mode, vous spécifiez l’adresse IP d’un groupe de multidiffusion lors de la configuration d’un VXLAN sur un NetScaler. NetScalers ne prend pas en charge le protocole IGMP (Internet Group Management Protocol). Les NetScalers s’appuient sur le routeur en amont pour rejoindre un groupe de multidiffusion, qui partage une adresse IP de groupe de multidiffusion commune. Le NetScaler envoie des trames de diffusion, de multidiffusion et de diffusion unique inconnues via la couche 3 à l’adresse IP du groupe de multidiffusion de ce VXLAN.

À l’instar d’une table de pont de couche 2, NetScalers gère les tables de mappage VXLAN en fonction de l’en-tête interne et externe des paquets VXLAN reçus. Ce tableau met en correspondance les adresses MAC des hôtes distants et les adresses IP VTEP pour un VXLAN particulier. NetScaler utilise la table de mappage VXLAN pour rechercher l’adresse MAC de destination d’une trame de couche 2. Si une entrée pour cette adresse MAC est présente dans la table VXLAN, NetScaler envoie la trame de couche 2 sur la couche 3, à l’aide du protocole VXLAN, à l’adresse IP VTEP mappée spécifiée dans l’entrée de mappage pour un VXLAN.

Étant donné que les VXLAN fonctionnent de la même manière que les VLAN, la plupart des fonctionnalités NetScaler qui prennent en charge le VLAN en tant que paramètre de classification prennent en charge le VXLAN. Ces fonctionnalités incluent un paramètre VXLAN facultatif, qui spécifie le VNI VXLAN.

Dans une configuration haute disponibilité (HA), la configuration VXLAN est propagée ou synchronisée avec le nœud secondaire.

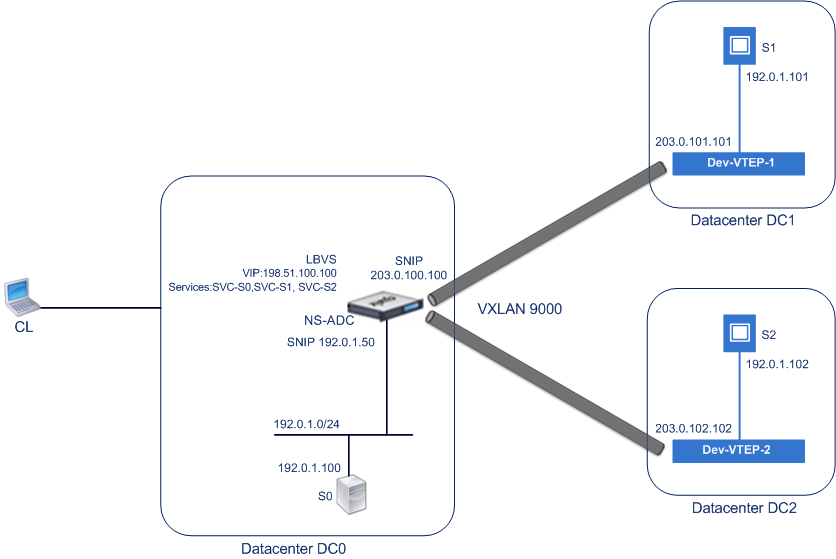

Cas d’utilisation du VXLAN : équilibrage de charge entre les centres de données

Pour comprendre les fonctionnalités VXLAN d’un NetScaler, prenons un exemple dans lequel Example Corp héberge un site à l’adresse www.example.com. Pour garantir la disponibilité des applications, le site est hébergé sur trois serveurs, S0, S1 et S2. Un serveur virtuel d’équilibrage de charge, LBVS, sur NetScaler NS-ADC est utilisé pour équilibrer la charge de ces serveurs. S0, S1 et S2 résident dans les centres de données DC0, DC1 et DC2, respectivement. Dans DC0, le serveur S0 est connecté à NS-ADC.

S0 est un serveur physique, tandis que S1 et S2 sont des machines virtuelles (VM). S1 s’exécute sur le périphérique hôte de virtualisation Dev-VTEP-1 dans le centre de données DC1 et S2 s’exécute sur le périphérique hôte Dev-VTEP-2 dans DC2. NS-ADC, Dev-VTEP-1 et Dev-VTEP-2 prennent en charge le protocole VXLAN.

S0, S1 et S2 font partie du même sous-réseau privé, 192.0.1.0/24. Si S0, S1 et S2 font partie d’un domaine de diffusion commun, le VXLAN 9000 est configuré sur NS-ADC, Dev-VTEP-1 et Dev-VTEP-2. Les serveurs S1 et S2 font partie du VXLAN9000 sur Dev-VTEP-1 et Dev-VTEP-2, respectivement.

Le tableau suivant répertorie les paramètres utilisés dans cet exemple : paramètres VXLAN.

Les services SVC-S0, SVC-S1 et SVC-S2 sur NS-ADC représentent S0, S1 et S2. Dès que ces services sont configurés, NS-ADC diffuse des requêtes ARP pour S0, S1 et S2 afin de résoudre le mappage IP-Mac. Ces requêtes ARP sont également envoyées via VXLAN 9000 à Dev-VTEP-1 et Dev-VTEP-2.

Le flux de trafic permettant de résoudre la demande ARP pour S2 est le suivant :

- Le NS-ADC diffuse une requête ARP pour S2 afin de résoudre le mappage IP-Mac. Ce paquet contient :

- Adresse IP source = Adresse IP du sous-réseau SNIP-for-Servers (192.0.1.50)

- Adresse MAC source = adresse MAC de l’interface du NS-ADC à partir de laquelle le paquet est envoyé = NS-MAC-1

- NS-ADC prépare le paquet ARP à envoyer via le VXLAN 9000 en encapsulant le paquet avec les en-têtes suivants :

- En-tête VXLAN avec un ID (VNI) de 9000

- En-tête UDP standard, somme de contrôle UDP définie sur 0 × 0000 et port de destination défini sur 4789.

- NS-ADC envoie le paquet encapsulé résultant à Dev-VTEP-1 et Dev-VTEP-2 sur VXLAN-9000. Le paquet encapsulé contient :

- Adresse IP source = SNIP-VTEP-0 (203.0.100.100).

- Dev-VTEP-2 reçoit le paquet UDP et décapsule l’en-tête UDP, à partir duquel Dev-VTEP-2 apprend que le paquet est un paquet lié au VXLAN. Dev-VTEP-2 décapsule ensuite l’en-tête VXLAN et apprend l’ID VXLAN du paquet. Le paquet résultant est le paquet de requête ARP pour S2, identique à celui de l’étape 1.

- À partir de l’en-tête interne et externe du paquet VXLAN, Dev-VTEP-2 crée une entrée dans sa table de mappage VXLAN qui montre le mappage de l’adresse MAC (NS-MAC-1) et du SNIP-VTEP-0 (203.0.100.100) pour VXLAN9000.

- Dev-VTEP-2 envoie le paquet ARP à S2. Le paquet de réponse de S2 atteint Dev-VTEP-2. Dev-VTEP-2 effectue une recherche dans sa table de mappage VXLAN et obtient une correspondance pour l’adresse MAC de destination NS-MAC-1. Le Dev-VTEP-2 sait désormais que le NS-MAC-1 est accessible via SNIP-VTEP-0 (203.0.100.100) via VXLAN 9000.

- S2 répond avec son adresse MAC (MAC-S2). Le paquet de réponse ARP contient :

- Adresse IP de destination = Adresse IP du sous-réseau SNIP-for-Servers (192.0.1.50)

- Adresse MAC de destination = NS-MAC-1

- Le paquet de réponse de S2 atteint Dev-VTEP-2. Dev-VTEP-2 effectue une recherche dans sa table de mappage VXLAN et obtient une correspondance pour l’adresse MAC de destination NS-MAC-1. Le Dev-VTEP-2 sait désormais que le NS-MAC-1 est accessible via SNIP-VTEP-0 (203.0.100.100) via VXLAN 9000. Dev-VTEP-2 encapsule la réponse ARP avec des en-têtes VXLAN et UDP, et envoie le paquet résultant à SNIP-VTEP-0 (203.0.100.100) de NS-ADC.

- À la réception du paquet, NS-ADC désencapsule le paquet en supprimant les en-têtes VXLAN et UDP. Le paquet résultant est la réponse ARP de S2. NS-ADC met à jour sa table de mappage VXLAN pour l’adresse MAC de S2 (MAC-S2) avec l’adresse IP de Dev-VTEP-2 (203.0.102.102) pour VXLAN 9000. NS-ADC met également à jour sa table ARP pour l’adresse IP de S2 (192.0.1.102) avec l’adresse MAC de S2 (MAC-S2).

Voici le flux de trafic pour le serveur virtuel d’équilibrage de charge LBVS dans cet exemple :

- Le client CL envoie un paquet de demande au LBVS de NS-ADC. Le paquet de requête a :

- Adresse IP source = adresse IP du client CL (198.51.100.90)

- Adresse IP de destination = adresse IP (VIP) de LBVS = 198.51.110.100

- Le LBVS de NS-ADC reçoit le paquet de requête et son algorithme d’équilibrage de charge sélectionne le serveur S2 du centre de données DC2.

- NS-ADC traite le paquet de requête en remplaçant son adresse IP de destination par l’adresse IP de S2 et son adresse IP source par l’une des adresses IP de sous-réseau (SNIP) configurées sur NS-ADC. Le paquet de requête a :

- Adresse IP source = Adresse IP du sous-réseau sur NS-ADC = SNIP-for-Servers (192.0.1.50)

- Adresse IP de destination = adresse IP de S2 (192.0.1.102)

- Le NS-ADC trouve une entrée de mappage VXLAN pour S2 dans sa table de pont. Cette entrée indique que S2 est accessible via Dev-VTEP-2 via VXLAN 9000.

- NS-ADC prépare le paquet à envoyer via le VXLAN 9000 en encapsulant le paquet avec les en-têtes suivants :

- En-tête VXLAN avec un ID (VNI) de 9000

- En-tête UDP standard, somme de contrôle UDP définie sur 0 × 0000 et port de destination défini sur 4789.

- NS-ADC envoie le paquet encapsulé obtenu à Dev-VTEP-2. Le paquet de requête a :

- Adresse IP source = adresse SNIP = SNIP-VTEP-0 (203.0.100.100)

- Adresse IP de destination = adresse IP de Dev-VTEP-2 (203.0.102.102)

- Dev-VTEP-2 reçoit le paquet UDP et décapsule l’en-tête UDP, à partir duquel Dev-VTEP-2 apprend que le paquet est un paquet lié au VXLAN. Dev-VTEP-2 décapsule ensuite l’en-tête VXLAN et apprend l’ID VXLAN du paquet. Le paquet résultant est le même que celui de l’étape 3.

- Dev-VTEP-2 transmet ensuite le paquet à S2.

- S2 traite le paquet de demande et envoie la réponse à l’adresse SNIP de NS-ADC. Le paquet de réponse contient :

- Adresse IP source = adresse IP de S2 (192.0.1.102)

- Adresse IP de destination = Adresse IP du sous-réseau sur NS-ADC = SNIP-for-Servers (192.0.1.50)

- Dev-VTEP-2 encapsule le paquet de réponse de la même manière que NS-ADC a encapsulé le paquet de demande aux étapes 4 et 5. Dev-VTEP-2 envoie ensuite le paquet UDP encapsulé à l’adresse SNIP SNIP-for-Servers (192.0.1.50) de NS-ADC.

- Lors de la réception du paquet UDP encapsulé, NS-ADC désencapsule le paquet en supprimant les en-têtes UDP et VXLAN de la même manière que Dev-VTEP-2 a désencapsulé le paquet à l’étape 7. Le paquet résultant est le même paquet de réponse qu’à l’étape 9.

- NS-ADC utilise ensuite la table de session pour équilibrer la charge du serveur virtuel LBVS et transmet le paquet de réponse au client CL. Le paquet de réponse contient :

- Adresse IP source = adresse IP du client CL (198.51.100.90)

- Adresse IP de destination = adresse IP (VIP) de LBVS (198.51.110.100)

Points à prendre en compte lors de la configuration de VXLAN

Tenez compte des points suivants avant de configurer des VXLAN sur un NetScaler :

-

Un maximum de 2048 VXLAN peuvent être configurés sur un NetScaler.

-

Les VXLAN ne sont pas pris en charge dans un cluster.

-

Les adresses IPv6 locales liées au lien ne peuvent pas être configurées pour chaque VXLAN.

-

NetScalers ne prend pas en charge le protocole IGMP (Internet Group Management Protocol) pour former un groupe de multidiffusion. NetScalers s’appuie sur le protocole IGMP de son routeur en amont pour rejoindre un groupe de multidiffusion, qui partage une adresse IP de groupe de multidiffusion commune. Vous pouvez spécifier l’adresse IP d’un groupe de multidiffusion lors de la création d’entrées de table de pont VXLAN, mais le groupe de multidiffusion doit être configuré sur le routeur en amont. Le NetScaler envoie des trames de diffusion, de multidiffusion et de diffusion unique inconnues via la couche 3 à l’adresse IP du groupe de multidiffusion de ce VXLAN. Le routeur en amont transmet ensuite le paquet à tous les VTEP qui font partie du groupe de multidiffusion.

-

L’encapsulation VXLAN ajoute une surcharge de 50 octets à chaque paquet :

En-tête Ethernet externe (14) + en-tête UDP (8) + en-tête IP (20) + en-tête VXLAN (8) = 50 octets

Pour éviter la fragmentation et la dégradation des performances, vous devez ajuster les paramètres MTU de tous les périphériques réseau d’un chemin VXLAN, y compris les périphériques VXLAN VTEP, afin de gérer les 50 octets de surcharge contenus dans les paquets VXLAN.

Important : les trames Jumbo ne sont pas prises en charge sur les appliances virtuelles NetScaler VPX, les appliances NetScaler SDX et les appliances NetScaler MPX 15000/17000. Ces appliances prennent en charge une taille MTU de seulement 1 500 octets et ne peuvent pas être ajustées pour gérer la surcharge de 50 octets des paquets VXLAN. Le trafic VXLAN peut être fragmenté ou subir une dégradation des performances si l’un de ces dispositifs se trouve sur le chemin VXLAN ou agit comme un périphérique VTEP VXLAN.

-

Sur les appliances NetScaler SDX, le filtrage VLAN ne fonctionne pas pour les paquets VXLAN.

-

Vous ne pouvez pas définir de valeur MTU sur un VXLAN.

-

Vous ne pouvez pas lier des interfaces à un VXLAN.

Étapes de configuration

La configuration d’un VXLAN sur une appliance NetScaler comprend les tâches suivantes.

- Ajoutez une entité VXLAN. Créez une entité VXLAN identifiée de manière unique par un entier positif, également appelé identifiant réseau VXLAN (VNI). Au cours de cette étape, vous pouvez également spécifier le port UDP de destination du VTEP distant sur lequel le protocole VXLAN s’exécute. Par défaut, le paramètre du port UDP de destination est défini sur 4789 pour l’entité VXLAN. Ce paramètre de port UDP doit correspondre aux paramètres de tous les VTEP distants pour ce VXLAN. Vous pouvez également lier des VLAN à ce VXLAN. Le trafic (qui inclut les diffusions, les multidiffusions, les monodiffusions inconnues) de tous les VLAN liés est autorisé sur ce VXLAN. Si aucun VLAN n’est lié au VXLAN, NetScaler autorise le trafic de tous les VLAN, sur ce VXLAN, qui ne font partie d’aucun autre VXLAN.

- Liez l’adresse IP VTEP locale à l’entité VXLAN. Liez l’une des adresses SNIP configurées au VXLAN pour générer les paquets VXLAN sortants.

- Ajoutez une entrée bridgetable. Ajoutez une entrée bridgetable spécifiant l’ID VXLAN et l’adresse IP VTEP distante pour le VXLAN à créer.

- (Facultatif) Liez différentes entités de fonctionnalités au VXLAN configuré. Les VXLAN fonctionnent de la même manière que les VLAN. La plupart des fonctionnalités de NetScaler qui prennent en charge le VLAN en tant que paramètre de classification prennent également en charge le VXLAN. Ces fonctionnalités incluent un paramètre VXLAN facultatif, qui spécifie le VNI VXLAN.

- (Facultatif) Affichez la table de mappage VXLAN. Affichez le tableau de mappage VXLAN, qui inclut les entrées de mappage entre l’adresse MAC de l’hôte distant et l’adresse IP VTEP d’un VXLAN particulier. En d’autres termes, un mappage VXLAN indique qu’un hôte est accessible via le VTEP sur un VXLAN particulier. NetScaler apprend les mappages VXLAN et met à jour sa table de mappage à partir des paquets VXLAN qu’il reçoit. NetScaler utilise la table de mappage VXLAN pour rechercher l’adresse MAC de destination d’une trame de couche 2. Si une entrée pour cette adresse MAC est présente dans la table VXLAN, NetScaler envoie la trame de couche 2 sur la couche 3, à l’aide du protocole VXLAN, à l’adresse IP VTEP mappée spécifiée dans l’entrée de mappage pour un VXLAN.

Procédures CLI

Pour ajouter une entité VXLAN à l’aide de l’interface de ligne de commande :

À l’invite de commandes, tapez

- ajouter un vxlan <id>

- afficher vxlan<id>

Pour lier l’adresse IP VTEP locale au VXLAN à l’aide de l’interface de ligne de commande :

À l’invite de commandes, tapez

- lier vxlan <id- SRCip <IPaddress>

- afficher vxlan<id>

Pour ajouter un bridgetable à l’aide de l’interface de ligne de commande :

À l’invite de commandes, tapez

- ajouter bridgetable <ID-mac - vxlan-vtep** <macaddress><IPaddress>

- afficher Bridgetable

Pour afficher la table de transfert VXLAN à l’aide de la ligne de commande :

À l’invite de commande, tapez :

- afficher Bridgetable

Procédures GUI

Pour ajouter une entité VXLAN et lier une adresse IP VTEP locale à l’aide de l’interface graphique :

Accédez à Système > Réseau > VXLAN, puisajoutez une nouvelle entité VXLAN ou modifiez une entité VXLAN existante.

Pour ajouter un bridgetable à l’aide de l’interface graphique :

Accédez à Système > Réseau > Table de pont, définissez les paramètres suivants lors de l’ajout ou de la modification d’une entrée de table de pont VXLAN :

- MAC

- VTEP

- IDENTIFIANT VXLAN

Pour afficher la table de transfert VXLAN à l’aide de l’interface graphique :

Accédez à Système > Réseau > Table de pont.

Example

> add vxlan 9000

Done

> bind vxlan 9000 -srcIP 203.0.100.100

Done

> add bridgetable -mac 00:00:00:00:00:00 -vxlan 9000 -vtep 203.0.101.101

Done

> add bridgetable -mac 00:00:00:00:00:00 -vxlan 9000 -vtep 203.0.102.102

Done

Prise en charge des protocoles de routage dynamique IPv6 sur les VXLAN

L’appliance NetScaler prend en charge les protocoles de routage dynamique IPv6 pour les VXLAN. Vous pouvez configurer différents protocoles de routage dynamique IPv6 (par exemple, OSPFv3, RIPng, BGP) sur des réseaux VXLAN à partir de la ligne de commande VTYSH. Une option IPv6 Dynamic Routing Protocol a été ajoutée au jeu de commandes VXLAN pour activer ou désactiver les protocoles de routage dynamique IPv6 sur un VXLAN. Après avoir activé les protocoles de routage dynamique IPv6 sur un VXLAN, les processus liés aux protocoles de routage dynamique IPv6 doivent être démarrés sur le VXLAN à l’aide de la ligne de commande VTYSH.

Pour activer les protocoles de routage dynamique IPv6 sur un VXLAN à l’aide de l’interface de ligne de commande :

- ajouter vxlan <ID>[- Routage**dynamique IPv6 (ACTIVÉ | DÉSACTIVÉ)** ] ****

- show vxlan

In the following sample configuration, VXLAN-9000 is created and has IPv6 dynamic routing protocols enabled on it. Then, using the VTYSH command line, process for the IPv6 OSPF protocol is started on the VXLAN.

> add vxlan 9000 -ipv6DynamicRouting ENABLED

Done

> bind vxlan 9000 -srcIP 203.0.100.100

Done

> add bridgetable -mac 00:00:00:00:00:00 -vxlan 9000 -vtep 203.0.101.101

Done

> VTYSH

NS# configure terminal

NS(config)# ns IPv6-routing

NS(config)# interface VXLAN-9000

NS(config-if)# ipv6 router OSPF area 3

Extension de VLAN de plusieurs entreprises vers un cloud à l’aide de cartes VXLAN-VLAN

Les tunnels CloudBridge Connector sont utilisés pour étendre le VLAN d’une entreprise vers un cloud. Les VLAN étendus par plusieurs entreprises peuvent avoir des identifiants de VLAN qui se chevauchent. Vous pouvez isoler les VLAN de chaque entreprise en les mappant à un VXLAN unique dans le cloud. Sur une appliance NetScaler, qui est le point de terminaison du connecteur CloudBridge dans le cloud, vous pouvez configurer une carte VXLAN-VLAN qui relie les VLAN d’une entreprise à un VXLAN unique dans le cloud. Les VXLAN prennent en charge le balisage VLAN pour étendre plusieurs VLAN d’une entreprise depuis CloudBridge Connector vers le même VXLAN.

Effectuez les tâches suivantes pour étendre les VLAN de plusieurs entreprises vers un cloud :

- Créez une carte VXLAN-VLAN.

- Liez la carte VXLAN-VLAN à une configuration de tunnel CloudBridge Connector basée sur un pont réseau ou sur PBR sur l’appliance NetScaler sur le cloud.

- (Facultatif) Activez le balisage VLAN dans une configuration VXLAN.

Procédures CLI

Pour ajouter une carte VXLAN-VLAN à l’aide de l’interface de ligne de commande :

- add vxlanVlanMap <name>

- show vxlanVlanMap <name>

Pour lier un VXLAN et un VLAN à une carte VXLAN-VLAN à l’aide de l’interface de ligne de commande :

- bind vxlanVlanMap <name> [-vxlan <positive_integer> -vlan <int[-int]> …]

- show vxlanVlanMap <name>

Pour lier une carte VXLAN-VLAN à un tunnel CloudBridge Connector basé sur un pont réseau à l’aide de l’interface de ligne de commande :

À l’invite de commandes, tapez l’un des ensembles de commandes suivants.

si vous ajoutez un nouveau pont réseau :

- add netbridge <name> [-vxlanVlanMap <string>]

- show netbridge <name>

en cas de reconfiguration d’un pont réseau existant :

- set netbridge <name> [-vxlanVlanMap <string>]

- show netbridge <name>

Pour lier une carte VXLAN-VLAN à un tunnel CloudBridge Connector basé sur PBR à l’aide de l’interface de ligne de commande :

À l’invite de commandes, tapez l’un des ensembles de commandes suivants.

si vous ajoutez un nouveau PBR :

- add pbr <name> ALLOW (-ipTunnel <ipTunnelName> [-vxlanVlanMap <name>])

- show pbr <name>

si vous reconfigurez un PBR existant :

- set pbr <name> ALLOW (-ipTunnel <ipTunnelName> [-vxlanVlanMap <name>])

- show pbr <name>

Pour inclure des balises VLAN dans des paquets liés à un VXLAN à l’aide de l’interface de ligne de commande :

À l’invite de commandes, tapez l’un des ensembles de commandes suivants.

si vous ajoutez un nouveau VXLAN :

- **add vxlan** <vnid> -**vlanTag** (**ENABLED** | **DISABLED**)

- show vxlan <vnid>

si vous reconfigurez un VXLAN existant :

- **set vxlan** <vnid> -**vlanTag** (**ENABLED** | **DISABLED**)

- show vxlan <vnid>

Procédures GUI

Pour ajouter une carte VXLAN-VLAN à l’aide de l’interface graphique :

Accédez à Système > Réseau > Carte VLAN VXLAN, ajoutez une carte VLANVXLAN.

Pour lier une carte VXLAN-VLAN à un tunnel CloudBridge Connector basé sur Netbridge à l’aide de l’interface graphique :

Accédez à Système > CloudBridge Connector > Pont réseau, sélectionnez une carte VXLAN-VLAN dans la liste déroulante des VLANVXLANtout en ajoutant un nouveau pont réseau ou en reconfigurant un pont réseau existant.

Pour lier une carte VXLAN-VLAN à un tunnel CloudBridge Connector basé sur PBR à l’aide de l’interface graphique :

Accédez à Système > Réseau >PBR**. Dans l’onglet Routage basé sur des politiques (PBR), sélectionnez une carte **VXLAN-VLAN dans la liste déroulante des VLAN VXLAN tout en ajoutant un nouveau PBR ou en reconfigurant un PBR existant.

Pour inclure des balises VLAN dans des paquets liés à un VXLAN à l’aide de l’interface graphique :

Accédez à Système > Réseau > VXLAN, activez le balisage VLAN interne tout en ajoutant un nouveau VXLAN ou en reconfigurant un VXLAN existant.

> add vxlanVlanMap VXLANVLAN-DC1

Done

> bind vxlanvlanmap VXLANVLAN-DC1 -vxlan 3000 -vlan 3

Done

> bind vxlanvlanmap VXLANVLAN-DC1 -vxlan 3500 -vlan 4

Done

>add vxlanVlanMap VXLANVLAN-DC2

Done

> bind vxlanvlanmap VXLANVLAN-DC1 -vxlan 8000 -vlan 3 4

Done

> set pbr PBR-CBC-DC-1-CLOUD ALLOW -ipTunnel CBC-DC-1-CLOUD -vxlanVlanMap VXLANVLAN-DC1

Done

> set pbr PBR-CBC-DC-2-CLOUD ALLOW -ipTunnel CBC-DC-2-CLOUD -vxlanVlanMap VXLANVLAN-DC2

Done

Dans cet article

- Comment fonctionnent les VXLAN

- Cas d’utilisation du VXLAN : équilibrage de charge entre les centres de données

- Points à prendre en compte lors de la configuration de VXLAN

- Étapes de configuration

- Prise en charge des protocoles de routage dynamique IPv6 sur les VXLAN

- Extension de VLAN de plusieurs entreprises vers un cloud à l’aide de cartes VXLAN-VLAN