Guide de configuration de l’authentification unique Citrix Content Collaboration pour Citrix Gateway

Vous pouvez configurer Citrix Gateway ADC à l’aide de la fonctionnalité Citrix ADC AAA pour qu’il fonctionne en tant que fournisseur d’identité SAML.

Dans cette configuration, un utilisateur qui se connecte à Citrix Content Collaboration à l’aide d’un navigateur Web ou d’autres clients Citrix Files est redirigé vers un serveur virtuel sur Citrix Gateway avec une stratégie IP SAML activée pour l’authentification utilisateur. Après une authentification réussie à l’aide de Citrix Gateway, l’utilisateur reçoit un jeton SAML valide pour se connecter à son compte Citrix Content Collaboration.

La configuration est requise pour que le certificat SP soit créé afin qu’il puisse être importé sur Citrix Gateway et le lier à votre serveur virtuel Citrix ADC AAA. Aux fins de ce document, il est supposé que vous avez déjà créé les entrées DNS externes et internes appropriées pour acheminer les demandes d’authentification écoutées par Citrix Gateway, et qu’un certificat SSL a déjà été créé et installé sur Citrix Gateway pour la communication SSL/HTTPS.

Configurer Citrix Content Collaboration

- Connectez-vous à votre compte sur

https://subdomain.sharefile.comà l’aide d’un compte utilisateur disposant de droits d’administrateur. - Sélectionnez Paramètres > Paramètres d’administration.

- Sélectionnez Sécurité > Politique de connexion et de sécurité, faites défiler la page vers le bas et sélectionnez l’option Configuration de l’authentification unique .

- Sous Paramètres de base, cochez la case Activer SAML.

- Dans le champ ShareFile Issuer/Entity ID, entrez :

https://subdomain.sharefile.com/saml/acs - Dans le champ URL de connexion, entrez l’URL vers laquelle les utilisateurs sont redirigés lorsqu’ils utilisent SAML. Exemple :

https://aaavip.mycompany.com/saml/login - Dans le champ URL de déconnexion, entrez l’URL de déconnexion qui fait expirer la session des utilisateurs lors de la sélection de l’option de déconnexion dans l’interface utilisateur Web. Exemple :

https://aaavip.mycompany.com/cgi/tmlogout - Pour le certificat X.509, vous devez exporter le certificat SSL depuis votre appliance Citrix Gateway qui va répondre à votre trafic Citrix ADC AAA. Dans l’exemple ci-dessus, il est référencé comme étant attribué au FQDN suivant :

aaavip.mycompany.com.

Suivez les étapes ci-dessous pour exporter ce certificat.

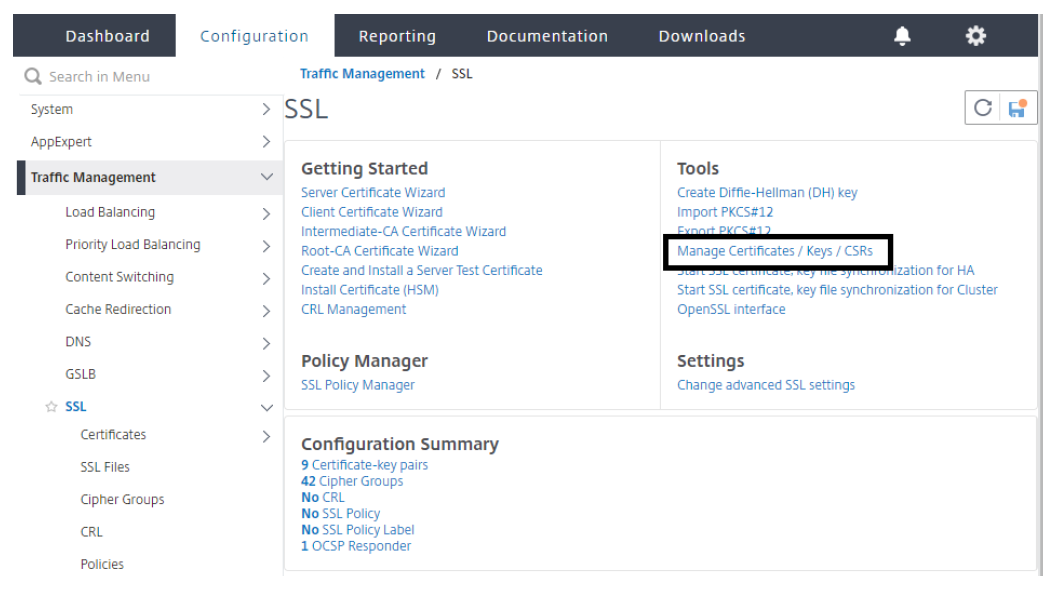

- Connectez-vous à votre appliance Citrix Gateway à l’aide de l’utilitaire de configuration.

- Sélectionnez Gestion du trafic > SSL.

-

Sur la droite, sous Outils, sélectionnez Gérer les certificats/clés/CSR.

- Dans la fenêtre Gérer les certificats, accédez au certificat que vous utilisez pour votre serveur virtuel Citrix ADC AAA. Sélectionnez le certificat et cliquez sur le bouton Télécharger . Enregistrez le certificat à l’emplacement de votre choix.

- À partir de l’emplacement téléchargé, cliquez avec le bouton droit de la souris sur le certificat et ouvrez-le avec un éditeur de texte tel que Notepad.

- Copiez l’intégralité du contenu du certificat dans votre presse-papiers.

- Revenez à votre compte Citrix Content Collaboration à l’aide du navigateur Web.

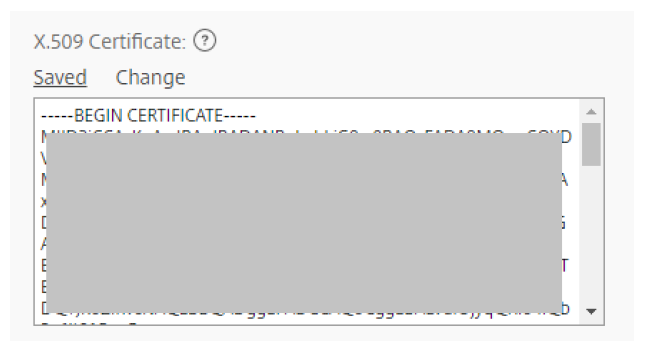

-

Pour le certificat X.509, sélectionnez Modifier. Collez le contenu du certificat que vous avez copié dans votre presse-papiers dans la fenêtre.

-

Sélectionnez Enregistrer.

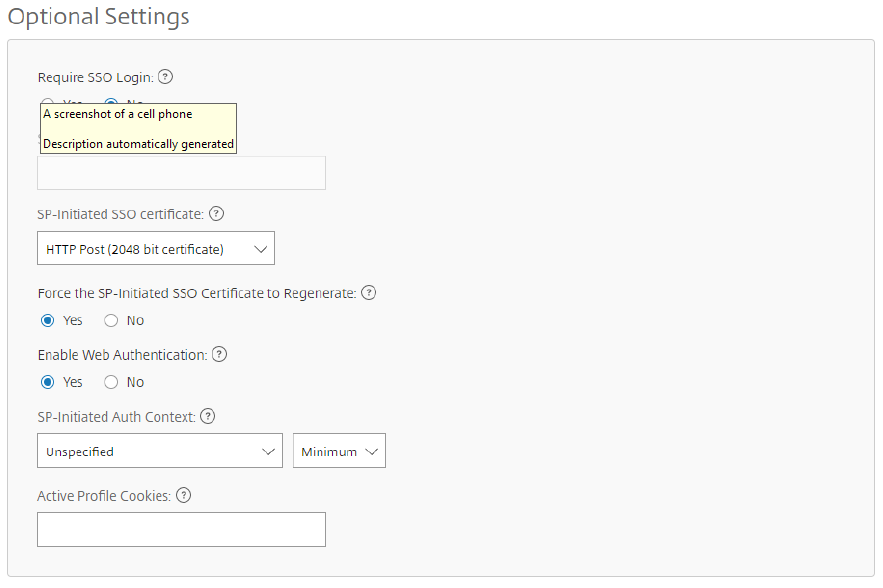

- Sous Paramètres facultatifs, sélectionnez Exiger une connexion SSO sur Oui si vous souhaitez que tous les utilisateurs employés soient tenus d’utiliser leurs informations d’identification AD pour se connecter.

- Sélectionnez la liste à côté de Certificat SSO initié par le SP. Dans la liste, sélectionnez HTTP Post (certificat 2048 bits).

- Cochez Oui pour forcer la régénération du certificat SSO initié par le SP.

- Cochez Oui pour activer l’authentification Web.

-

SousContexte d’authentification initié par le SP, choisissez Non spécifié.

- Sélectionnez le bouton Enregistrer en bas de l’écran.

Configurer NetScaler Gateway

La configuration suivante est requise pour la prise en charge en tant que fournisseur d’identité SAML :

- Politique d’authentification LDAP et serveur pour l’authentification de domaine

- Certificat SSL avec DNS externe/interne configuré en fonction du FQDN présenté par le certificat (les certificats Wildcard sont pris en charge)

- Certificat ShareFile SP

- Politique et profil SAML IdP

- Serveur virtuel Citrix ADC AAA

Dans le cadre de ce document, nous abordons la configuration LDAP, l’importation du certificat ShareFile SP sur Citrix Gateway, les paramètres SAML IDP et la configuration du serveur virtuel Citrix ADC AAA. Le certificat SSL et les configurations DNS doivent être en place avant la configuration.

Pour configurer l’authentification de domaine

Pour que les utilisateurs du domaine puissent se connecter à l’aide de leur adresse e-mail professionnelle, vous devez configurer un serveur et une politique d’authentification LDAP sur Citrix Gateway et les lier à votre Citrix ADC AAA VIP. L’utilisation d’une configuration LDAP existante est également prise en charge.

- Dans l’utilitaire de configuration, sélectionnez Sécurité > AAA — Trafic des applications > Politiques > Authentification > Politiques de base > Stratégie > LDAP dans le volet de navigation de gauche.

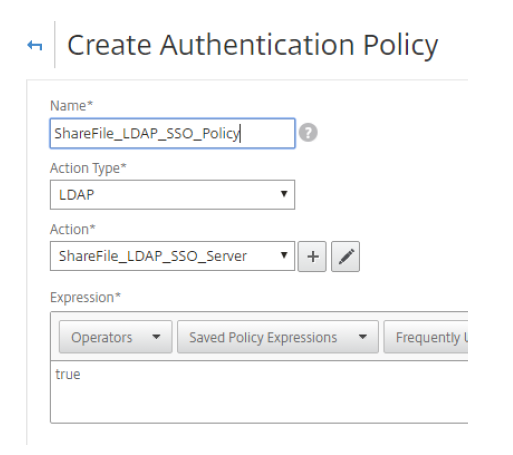

- Pour créer une stratégie LDAP, dans l’onglet Stratégies, cliquez sur Ajouter… puis entrez ShareFile_LDAP_SSO_Policy comme nom. Dans le type d’action, sélectionnez LDAP.

- Dans le champ Action, cliquez sur + pour ajouter un serveur. La fenêtre Créer un serveur LDAP d’authentification s’affiche.

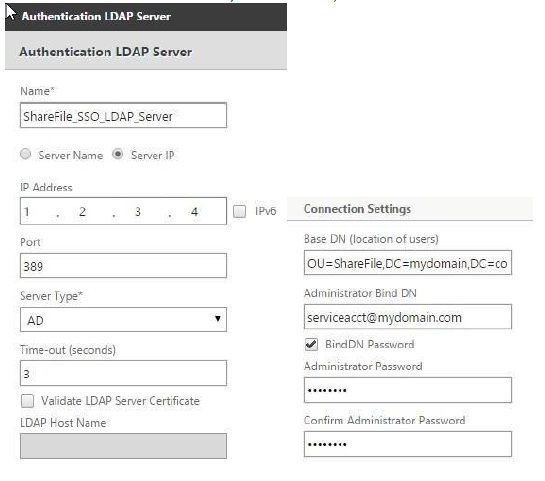

- Dans le champ Nom, entrez ShareFile_LDAP_SSO_Server.

- Sélectionnez la puce correspondant à l’ adresse IP du serveur. Entrez l’adresse IP de l’un de vos contrôleurs de domaine AD. Vous pouvez également pointer vers l’adresse IP d’un serveur virtuel à des fins de redondance si vous équilibrez la charge.

- Spécifiez le port que le NSIP utilise pour communiquer avec le contrôleur de domaine. Utilisez 389 pour LDAP ou 636 pour Secure LDAP.

- Sous Paramètres de connexion, entrez le nom de domaine de base dans lequel se trouvent les comptes utilisateur dans AD que vous souhaitez autoriser pour l’authentification. Par exemple. OU=ShareFile, DC=Domain, DC=com.

- Dans le champ Administrator Bind DN, ajoutez un compte de domaine (à l’aide d’une adresse e-mail pour faciliter la configuration) autorisé à parcourir l’arborescence AD. Un compte de service est conseillé afin d’éviter tout problème de connexion si le compte configuré a expiré par un mot de passe.

- Cochez la case Bind DN Password et entrez le mot de passe deux fois.

- Sous Autres paramètres, entrez SAMAccountName comme attribut de nom de connexion au serveur.

- Dans le champ Attribut de groupe, entrez memberof.

- Dans le champ Sous-attribut, entrez CN.

- Cliquez sur Plus.

- Faites défiler la page vers le bas et, dans les champs d’attributs, Attribut 1, saisissez e-mail.

- Cliquez sur le bouton Créer pour terminer les paramètres du serveur LDAP.

- Pour laconfiguration de la politique LDAP, sélectionnez le serveur LDAP nouvellement créé dans le menu du serveur et, dans le champExpression, tapez true.

Cliquez sur Créer pour terminer la politique LDAP et la configuration du serveur.

Pour importer le certificat SP dans Citrix Gateway

- Connectez-vous à votre compte sur

https://subdomain.sharefile.comà l’aide d’un compte utilisateur disposant de droits d’administrateur. - Sélectionnez le lien Paramètres > Paramètres d’administration situé à gauche/au centre de la page. Sélectionnez Sécurité > Connexion et politique de sécurité, puis faites défiler la page vers le bas jusqu’à Configuration de l’ authentification unique.

- SousParamètres facultatifs, à côté de CertificatSSO initié par le SP, HTTP Post (certificat**2048 bits) cliquez sur Afficher.**

- Copiez le hachage complet du certificat dans votre presse-papiers et collez-le dans un lecteur de texte tel que Notepad.

- Respectez le formatage et supprimez les espaces ou les retours de chariot supplémentaires à la fin du fichier, puis enregistrez le fichier texte sous le nom ShareFile_SAML.cer.

- Accédez à l’utilitaire de configuration Citrix Gateway.

- Sélectionnez Gestion du trafic > SSL > Certificats > Certificats CA.

- Cliquez sur Installer.

- Dans la fenêtre Installer le certificat, entrez un nom de paire de clés de certificat.

- Dans la section Nom du fichier de certificat, sélectionnez le menu à côté de Parcourir et sélectionnez Local. Accédez à l’emplacement où vous avez enregistré le fichier ShareFile_SAML.cer .

- Une fois le fichier sélectionné, sélectionnez Installer.

Pour configurer la politique et le profil d’IdP SAML

Pour que vos utilisateurs reçoivent le jeton SAML leur permettant de se connecter à Citrix Content Collaboration, vous devez configurer une stratégie et un profil d’IdP SAML, qui sont liés au serveur virtuel Citrix ADC AAA auquel les utilisateurs fournissent leurs informations d’identification.

Les étapes suivantes décrivent ce processus :

- Ouvrez l’utilitaire de configuration Citrix Gateway et accédez à Sécurité > AAA — Trafic des applications > Politiques > Authentification > Stratégies avancées > SAML IDP.

- Sous l’onglet Politiques, sélectionnez le bouton Ajouter .

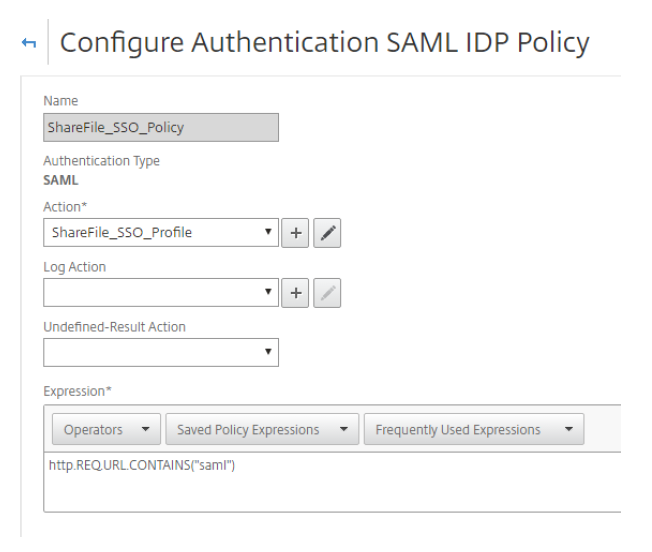

- Dans la fenêtre Créer une stratégie IDP SAML d’authentification, attribuez un nom à votre stratégie, tel que ShareFile_SSO_Policy.

- À droite du champ Action, sélectionnez le signe + pour ajouter une nouvelle action/un nouveau profil.

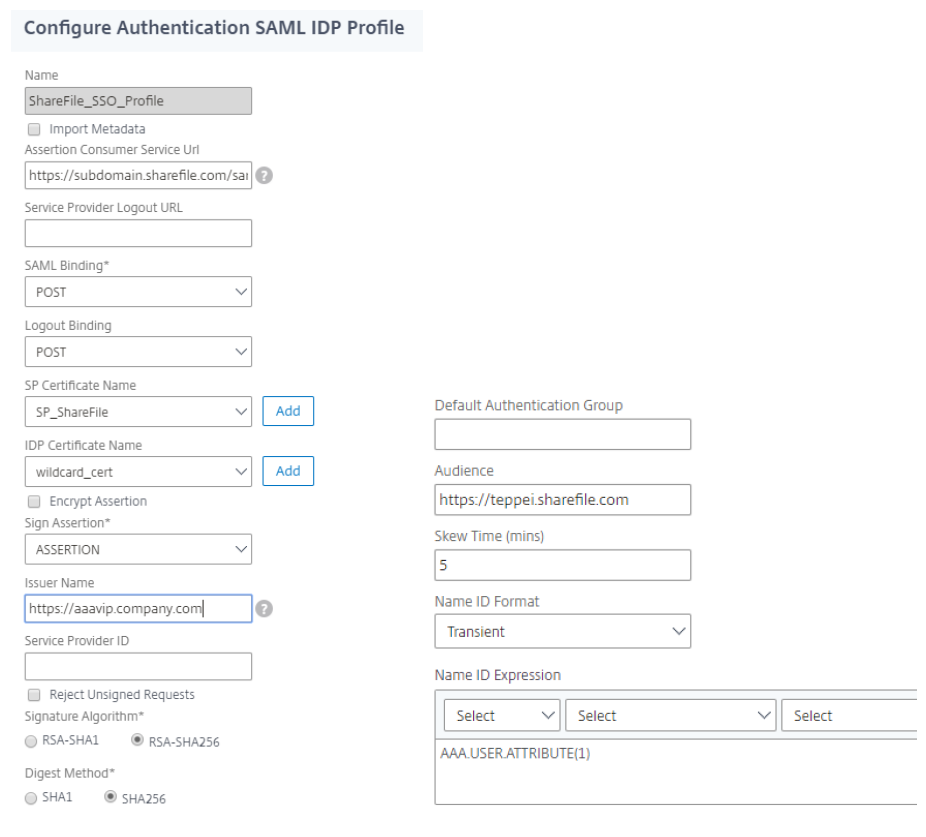

- Entrez un nom tel queShareFile_SSO_Profileet désactivez la case à cocher pour Importer les métadonnées. Si vous utilisez une ancienne version de NetScaler, cette case à cocher n’existe peut-être pas.

- Dans le champ URL d’Assertion Consumer Service, entrez l’URL de votre compte Citrix Content Collaboration, suivie de /saml/acs :

Ex. https://subdomain.sharefile.com/saml/acs - Dans le champ Nom du certificat IDP, accédez au certificat installé sur Citrix Gateway qui est utilisé pour sécuriser votre serveur virtuel d’authentification Citrix ADC AAA.

- Dans le champ Nom du certificat SP, sélectionnez le menu et accédez au certificat SP que vous avez importé précédemment et ajouté en tant que certificat CA.

- Pour Sign Assertion, laissez ASSERTION.

- Effacez Envoyer le mot de passe.

- Dans le champ Nom de l’émetteur, entrez l’URL de votre trafic Citrix ADC AAA. Exemple —

https://aaavip.mycompany.com. - Laissez le champ ID du fournisseur de services vide.

- Décochez Refuser les demandes non signées.

- Algorithme de signature, RSA-SHA256

- Méthode de digestion, SHA256.

- Pour la liaison SAML, sélectionnez POST.

- Cliquez sur Plus.

- Dans le champ Audience, indiquez l’URL de votre compte Citrix Content Collaboration.

- Pour Skew Time, entrez 5. Cela permet un décalage horaire de 5 minutes entre le client, Citrix Gateway et Citrix Content Collaboration.

- Pour Name ID Format, sélectionnez Transient.

-

Dans le champ Name ID Expression, tapez ce qui suit :

aaa.user.attribute(1). Si vous utilisez NetScaler 11.x, tapez.http.req.user.attribute(1)

- Cliquez sur Créer pour terminer la configuration du profil d’IdP SAML et revenir à la fenêtre de création de la politique d’IdP SAML.

- Dans le champ Expression, ajoutez l’expression suivante :

HTTP.REQ.URL.CONTAINS(“saml”) -

Cliquez sur Créer pour terminer la configuration de l’IdP SAML.

Pour configurer votre serveur virtuel Citrix ADC AAA

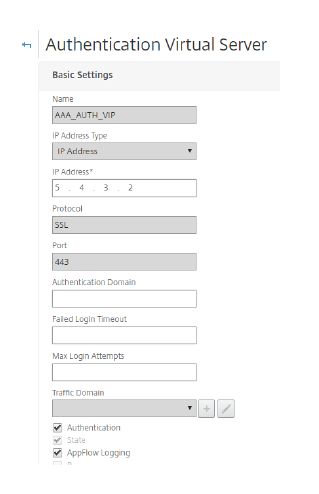

Lorsqu’un employé tente de se connecter, pour qu’il puisse utiliser ses informations d’identification professionnelles, il est redirigé vers un serveur virtuel Citrix Gateway Citrix ADC AAA. Ce serveur virtuel écoute sur le port 443, qui nécessite un certificat SSL, en plus de la résolution DNS externe et interne de l’adresse IP hébergée sur Citrix Gateway. Les étapes suivantes nécessitent leur préexistence, supposons que la résolution des noms DNS est déjà en place et que le certificat SSL est déjà installé sur votre appliance Citrix Gateway.

- Dans l’utilitaire de configuration, accédez à Sécurité > AAA — Trafic des applications > Serveurs virtuels et sélectionnez le bouton Ajouter .

- Dans la fenêtre Authentication Virtual Server, entrez un nom et une adresse IP.

-

Faites défiler la page vers le bas et assurez-vous que les cases Authentification et État sont cochées

- Cliquez sur Continuer.

- Dans la section Certificats, cliquez sur Aucun certificat de serveur.

- Dans la fenêtre Server Cert Key, cliquez sur Lier.

- SousCertificats SSL, choisissez votre certificat SSL Citrix ADC AAA et sélectionnez Insérer. Remarque : il ne s’agit PAS du certificat ShareFile SP

- Cliquez sur Lier, puis sur Continuer.

- Dans l’option Stratégies d’authentification avancées, cliquez sur Aucune stratégie d’authentification.

- Sur la page Policy Binding, sélectionnez Policy, puis sélectionnez ShareFile_LDAP_SSO_Policy créé précédemment.

- Cliquez sur Sélectionner, puis sur Lier (en conservant les valeurs par défaut) pour revenir à l’écran du serveur virtuel d’authentification.

- Sous Stratégies d’authentification avancées, cliquez sur Aucune stratégie IDP SAML.

- Sous Politiques, sélectionnez votre SHAREFILE_SSO_POLICY. Cliquez sur Sélectionner.

- Sur la page Policy Binding (conservez les paramètres par défaut), cliquez sur Lier, puis sur Fermer.

- Cliquez sur Continuer et Terminé .

Valider la configuration

- Accédez à

https://subdomain.sharefile.com/saml/login. Vous êtes maintenant redirigé vers le formulaire de connexion Citrix Gateway. - Connectez-vous à l’aide de vos informations d’identification utilisateur valides pour l’environnement que vous avez configuré. Vos dossiers apparaissent à

subdomain.sharefile.comprésent.