Certificats pour l’équilibrage de la charge de travail

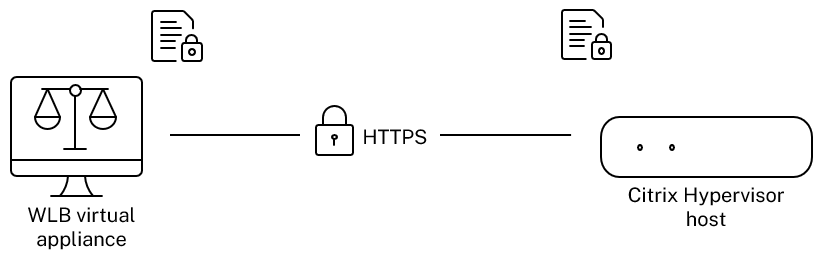

Citrix Hypervisor et l’équilibrage de la charge de travail communiquent via HTTPS. Lors de la configuration de l’équilibrage de charge de travail, l’assistant crée automatiquement un certificat de test auto-signé. Ce certificat de test auto-signé permet à l’équilibrage de la charge de travail d’établir une connexion TLS avec Citrix Hypervisor. Par défaut, l’équilibrage de charge de travail crée automatiquement cette connexion TLS avec Citrix Hypervisor. Vous n’avez pas besoin d’effectuer de configuration de certificat pendant ou après la configuration pour l’équilibrage de charge de travail pour créer cette connexion TLS.

Remarque :

Le certificat auto-signé est un espace réservé destiné à faciliter la communication HTTPS et ne provient pas d’une autorité de certification de confiance. Pour plus de sécurité, nous vous recommandons d’utiliser un certificat signé par une autorité de certification approuvée.

Pour utiliser un certificat d’une autre autorité de certification, tel qu’un certificat signé par une autorité commerciale, vous devez configurer l’équilibrage de la charge de travail et Citrix Hypervisor pour l’utiliser.

Par défaut, Citrix Hypervisor ne valide pas l’identité du certificat avant d’établir la connexion à l’équilibrage de la charge de travail. Pour configurer Citrix Hypervisor afin de rechercher un certificat spécifique, exportez le certificat racine qui a été utilisé pour signer le certificat. Copiez le certificat sur Citrix Hypervisor et configurez Citrix Hypervisor pour le vérifier lorsqu’une connexion à l’équilibrage de la charge de travail est établie. Citrix Hypervisor agit en tant que client dans ce scénario et l’équilibrage de la charge de travail agit en tant que serveur.

En fonction de vos objectifs de sécurité, vous pouvez :

-

Configurez Citrix Hypervisor pour vérifier le certificat auto-signé.

-

Configurez Citrix Hypervisor pour vérifier un certificat d’autoritéde certification.

Remarque :

La vérification des certificats est une mesure de sécurité conçue pour empêcher les connexions indésirables. Les certificats d’équilibrage de charge de travail doivent répondre à des exigences strictes, sinon la vérification du certificat échoue. Lorsque la vérification du certificat échoue, Citrix Hypervisor n’autorise pas la connexion.

Pour que la vérification des certificats réussisse, vous devez stocker les certificats aux emplacements spécifiques où Citrix Hypervisor s’attend à trouver les certificats.

Configurer Citrix Hypervisor pour vérifier le certificat auto-signé

Vous pouvez configurer Citrix Hypervisor pour vérifier que le certificat auto-signé Citrix Workload Balancing est authentique avant que Citrix Hypervisor autorise l’équilibrage de charge de travail à se connecter.

Important :

Pour vérifier le certificat auto-signé Citrix Workload Balancing, vous devez vous connecter à l’équilibrage de charge de travail en utilisant son nom d’hôte. Pour trouver le nom d’hôte d’équilibrage de charge de travail, exécutez la commande

hostnamesur le dispositif virtuel.

Pour configurer Citrix Hypervisor afin de vérifier le certificat auto-signé, procédez comme suit :

-

Copiez le certificat auto-signé de l’appliance virtuelle d’équilibrage de la charge de travail vers le maître de pool. Le certificat auto-signé Citrix Workload Balancing est stocké sur

/etc/ssl/certs/server.pem. Exécutez la commande suivante sur le maître de pool :scp root@<wlb-ip>:/etc/ssl/certs/server.pem . <!--NeedCopy--> -

Si vous recevez un message indiquant que l’authenticité de

wlb-ipne peut pas être établie, tapezyespour continuer. -

Entrez le mot de passe racine du dispositif virtuel d’équilibrage de charge de travail lorsque Le certificat est copié dans le répertoire en cours.

-

Installez le certificat. Exécutez la commande suivante dans le répertoire où vous avez copié le certificat :

xe pool-certificate-install filename=server.pem <!--NeedCopy--> -

Vérifiez que le certificat a été correctement installé en exécutant la commande suivante sur le maître de pool :

xe pool-certificate-list <!--NeedCopy-->Si vous avez correctement installé le certificat, la sortie de cette commande inclut le certificat racine exporté. L’exécution de cette commande répertorie tous les certificats TLS installés, y compris le certificat que vous avez installé.

-

Pour synchroniser le certificat du maître vers tous les serveurs du pool, exécutez la commande suivante sur le maître du pool :

xe pool-certificate-sync <!--NeedCopy-->L’exécution de la commande

pool-certificate-syncsur le maître synchronise les listes de révocation de certificats et de certificats sur tous les serveurs de pool avec le maître. Cette action garantit que tous les serveurs du pool utilisent les mêmes certificats.Il n’y a pas de sortie de cette commande. Cependant, l’étape suivante ne fonctionne pas si celle-ci n’a pas fonctionné correctement.

-

Demandez à Citrix Hypervisor de vérifier le certificat avant de vous connecter au dispositif virtuel d’équilibrage de charge de travail. Exécutez la commande suivante sur le maître de pool :

xe pool-param-set wlb-verify-cert=true uuid=uuid_of_pool <!--NeedCopy-->Conseil :

Appuyez sur la touche Tab pour renseigner automatiquement l’UUID du pool.

-

(Facultatif) Pour vérifier que cette procédure a bien fonctionné, effectuez les opérations suivantes :

-

Pour tester si le certificat est synchronisé avec les autres serveurs du pool, exécutez la commande

pool-certificate-listsur ces serveurs. -

Pour tester si Citrix Hypervisor a été défini pour vérifier le certificat, exécutez la commande

pool-param-getavec le paramètreparam-name=wlb-verify-cert parameter. Par exemple :xe pool-param-get param-name=wlb-verify-cert uuid=uuid_of_pool <!--NeedCopy-->

-

Configurez Citrix Hypervisor pour vérifier un certificat d’autorité de certification

Vous pouvez configurer Citrix Hypervisor pour vérifier un certificat signé par une autorité de certification approuvée.

Pour les certificats d’autorité de confiance, Citrix Hypervisor nécessite un certificat ou une chaîne de certificats exportés (les certificats intermédiaire et racine) au .pem format contenant la clé publique.

Si vous souhaitez que l’équilibrage de la charge de travail utilise un certificat d’autorité de confiance, effectuez les tâches suivantes :

Avant de commencer ces tâches, assurez-vous :

-

Vous connaissez l’adresse IP du maître de pool Citrix Hypervisor.

-

Citrix Hypervisor peut résoudre le nom d’hôte d’équilibrage de la charge de travail. (Par exemple, vous pouvez essayer d’envoyer une commande ping au nom de domaine complet d’équilibrage de charge de travail à partir de la console Citrix Hypervisor pour le maître de pool.)

Obtenir un certificat signé auprès de l’autorité de certification

Pour obtenir un certificat auprès d’une autorité de certification, vous devez générer une demande de signature de certificat (CSR). Sur l’appliance virtuelle d’équilibrage de charge de travail, créez une clé privée et utilisez cette clé privée pour générer le CSR.

Directives pour spécifier le nom commun

Le nom commun (CN) que vous spécifiez lors de la création d’un CSR doit correspondre exactement au nom de domaine complet de votre dispositif virtuel d’équilibrage de charge de travail. Il doit également correspondre au nom de domaine complet ou à l’adresse IP que vous avez spécifié dans la zone Adresse de la boîte de dialogue Connexion au serveur WLB .

Pour vous assurer que le nom correspond, spécifiez le nom commun à l’aide de l’une des instructions suivantes :

-

Spécifiez les mêmes informations pour le nom commun du certificat que celles que vous avez spécifiées dans la boîte de dialogue Connexion au serveur WLB .

Par exemple, si votre dispositif virtuel d’équilibrage de charge de travail est nommé

wlb-vpx.yourdomain, spécifiezwlb-vpx.yourdomaindans la boîte de dialogue Connexion au serveur WLB et indiquezwlb-vpx.yourdomaincomme nom commun lors de la création de la demande de signature de certificat. -

Si vous avez connecté votre pool à l’équilibrage de charge de travail par adresse IP, utilisez le nom de domaine complet comme nom commun et l’adresse IP comme autre nom de l’objet (SAN). Cependant, cette approche peut ne pas fonctionner dans toutes les situations.

Création d’un fichier de clé privée

Sur le dispositif virtuel d’équilibrage de charge de travail, procédez comme suit :

-

Créer un fichier de clé privée :

openssl genrsa -des3 -out privatekey.pem 2048 <!--NeedCopy--> -

Supprimer le mot de passe :

openssl rsa -in privatekey.pem -out privatekey.nop.pem <!--NeedCopy-->

Remarque :

Si vous saisissez le mot de passe de manière incorrecte ou incohérente, vous pouvez recevoir des messages indiquant qu’il y a une erreur d’interface utilisateur. Vous pouvez ignorer le message et réexécuter la commande pour créer le fichier de clé privée.

Générer la demande de signature de certificat

Sur le dispositif virtuel d’équilibrage de charge de travail, procédez comme suit :

-

Créez la demande de signature de certificat (CSR) à l’aide de la clé privée :

openssl req -new -key privatekey.nop.pem -out csr <!--NeedCopy--> -

Suivez les instructions pour fournir les informations nécessaires à la génération de la CSR :

Nom du pays. Entrez les codes pays du certificat TLS de votre pays. Par exemple, CA pour le Canada ou JM pour la Jamaïque. Vous pouvez trouver une liste des codes pays du certificat TLS sur le Web.

Nom del’État ou de la province (nom complet). Entrez l’État ou la province où se trouve le pool. Par exemple, le Massachusetts ou l’Alberta.

Nom de la localité. Le nom de la ville où se trouve le pool.

Nom de l’organisation. Le nom de votre entreprise ou organisation.

Nom de l’unité organisationnelle. Saisissez le nom du département. Ce champ est facultatif.

Nom commun. Entrez le nom de domaine complet de votre serveur d’équilibrage de charge de travail. Cette valeur doit correspondre au nom que le pool utilise pour se connecter à l’équilibrage de la charge de travail. Pour plus d’informations, consultez la section Instructions relatives à la spécification du nom commun.

Adresse e-mail. Cette adresse e-mail est incluse dans le certificat lorsque vous le générez.

-

Fournissez des attributs facultatifs ou cliquez sur Entrée pour ne pas fournir ces informations.

La demande CSR est enregistrée dans le répertoire actuel et est nommée

csr. -

Affichez le CSR dans la fenêtre de la console en exécutant les commandes suivantes dans la console du dispositif d’équilibrage de la charge de travail :

cat csr <!--NeedCopy--> -

Copiez l’intégralité du CSR et utilisez-le pour demander le certificat à l’autorité de certification.

Spécifiez et appliquez le nouveau certificat

Utilisez cette procédure pour spécifier l’équilibrage de la charge de travail utiliser un certificat provenant d’une autorité de certification. Cette procédure installe les certificats racine et (si disponible) intermédiaires.

Pour spécifier un nouveau certificat, procédez comme suit :

-

Téléchargez le certificat signé, le certificat racine et, si l’autorité de certification en possède un, le certificat intermédiaire de l’autorité de certification.

-

Si vous n’avez pas téléchargé les certificats directement sur le dispositif virtuel d’équilibrage de charge de travail, copiez-les en utilisant l’une des méthodes suivantes :

-

À partir d’un ordinateur Windows, utilisez WinSCP ou un autre utilitaire de copie.

Pour le nom d’hôte, vous pouvez entrer l’adresse IP et laisser le port à la valeur par défaut. Le nom d’utilisateur et le mot de passe sont généralement root et quel que soit le mot de passe que vous avez défini lors de la configuration.

-

À partir d’un ordinateur Linux vers l’appliance d’équilibrage de charge de travail, utilisez SCP ou un autre utilitaire de copie. Par exemple :

scp root_ca.pem root@wlb-ip:/path_on_your_WLB <!--NeedCopy-->

-

-

Sur le dispositif virtuel d’équilibrage de charge de travail, fusionnez le contenu de tous les certificats (certificat racine, certificat intermédiaire, s’il existe, et certificat signé) dans un seul fichier. Vous pouvez utiliser la commande suivante :

cat signed_cert.pem intermediate_ca.pem root_ca.pem > server.pem <!--NeedCopy--> -

Renommez le certificat et la clé existants à l’aide de la commande de déplacement :

mv /etc/ssl/certs/server.pem /etc/ssl/certs/server.pem_orig mv /etc/ssl/certs/server.key /etc/ssl/certs/server.key_orig <!--NeedCopy--> -

Copier le certificat fusionné :

mv server.pem /etc/ssl/certs/server.pem <!--NeedCopy--> -

Copiez la clé privée créée précédemment :

mv privatekey.nop.pem /etc/ssl/certs/server.key <!--NeedCopy--> -

Rendre la clé privée lisible uniquement par root. Utilisez la commande

chmodpour corriger les autorisations.chmod 600 /etc/ssl/certs/server.key <!--NeedCopy--> -

Redémarrer

stunnel:killall stunnel stunnel <!--NeedCopy-->

Importez la chaîne de certificats dans le pool

Après avoir obtenu les certificats, importez-les sur le maître de pool Citrix Hypervisor. Synchronisez les serveurs du pool pour utiliser ces certificats. Vous pouvez ensuite configurer Citrix Hypervisor pour vérifier l’identité et la validité du certificat chaque fois que l’équilibrage de la charge de travail se connecte à un serveur.

-

Copiez le certificat signé, le certificat racine et, si l’autorité de certification en dispose, le certificat intermédiaire de l’autorité de certification sur le maître de pool Citrix Hypervisor.

-

Installez le certificat racine sur le maître de pool :

xe pool-certificate-install filename=root_ca.pem <!--NeedCopy--> -

Le cas échéant, installez le certificat intermédiaire sur le maître de pool :

xe pool-certificate-install filename=intermediate_ca.pem <!--NeedCopy--> -

Vérifiez que les deux certificats sont correctement installés en exécutant cette commande sur le maître du pool :

xe pool-certificate-list <!--NeedCopy-->L’exécution de cette commande répertorie tous les certificats TLS installés. Si les certificats ont été installés avec succès, ils apparaissent dans cette liste.

-

Synchronisez le certificat sur le maître de pool avec tous les serveurs du pool :

xe pool-certificate-sync <!--NeedCopy-->L’exécution de la commande

pool-certificate-syncsur le maître synchronise les listes de certificats et de révocation de certificats sur tous les serveurs de pool avec le maître de pool. Cette action garantit que tous les serveurs du pool utilisent les mêmes certificats. -

Demandez à Citrix Hypervisor de vérifier un certificat avant de vous connecter au dispositif virtuel d’équilibrage de charge de travail. Exécutez la commande suivante sur le maître de pool :

xe pool-param-set wlb-verify-cert=true uuid=uuid_of_pool <!--NeedCopy-->Conseil :

Appuyez sur la touche Tab pour renseigner automatiquement l’UUID du pool.

-

Si vous avez spécifié une adresse IP dans la boîte de dialogue Connexion à WLB avant d’activer la vérification du certificat, vous serez peut-être invité à reconnecter le pool à l’équilibrage de la charge de travail.

Spécifiez le nom de domaine complet du dispositif d’équilibrage de charge de travail dans Adresse dans la boîte de dialogue Connexion à WLB exactement tel qu’il apparaît dans le nom commun du certificat. Entrez le nom de domaine complet pour vous assurer que le nom commun correspond au nom que Citrix Hypervisor utilise pour se connecter.

Résolution des problèmes

-

Si le pool ne peut pas se connecter à l’équilibrage de la charge de travail après avoir configuré la vérification du certificat, vérifiez si le pool peut se connecter si vous désactivez la vérification des certificats. Vous pouvez utiliser la commande

xe pool-param-set wlb-verify-cert=false uuid=uuid_of_poolpour désactiver la vérification des certificats. S’il peut se connecter avec vérification désactivée, le problème est dans la configuration de votre certificat. S’il ne peut pas se connecter, le problème provient de vos informations d’identification d’équilibrage de la charge de travail de travail ou de votre connexion réseau. -

Certaines autorités de certification commerciales fournissent des outils permettant de vérifier que le certificat est correctement installé. Envisagez d’exécuter ces outils si ces procédures ne permettent pas d’isoler le problème. Si ces outils nécessitent de spécifier un port TLS, spécifiez le port 8012 ou le port que vous avez défini lors de la configuration de l’équilibrage de la charge de travail.

-

Si l’onglet WLB affiche une erreur de connexion, il peut y avoir un conflit entre le nom commun du certificat et le nom du dispositif virtuel d’équilibrage de charge de travail. Le nom du dispositif virtuel d’équilibrage de charge de travail et le nom commun du certificat doivent correspondre exactement.

Pour plus d’informations, consultez Dépannage.