Gérer et surveiller les navigateurs isolés distants

Vous pouvez désormais gérer, surveiller et vérifier l’utilisation des navigateurs publiés dans Remote Browser Isolation.

Gérer

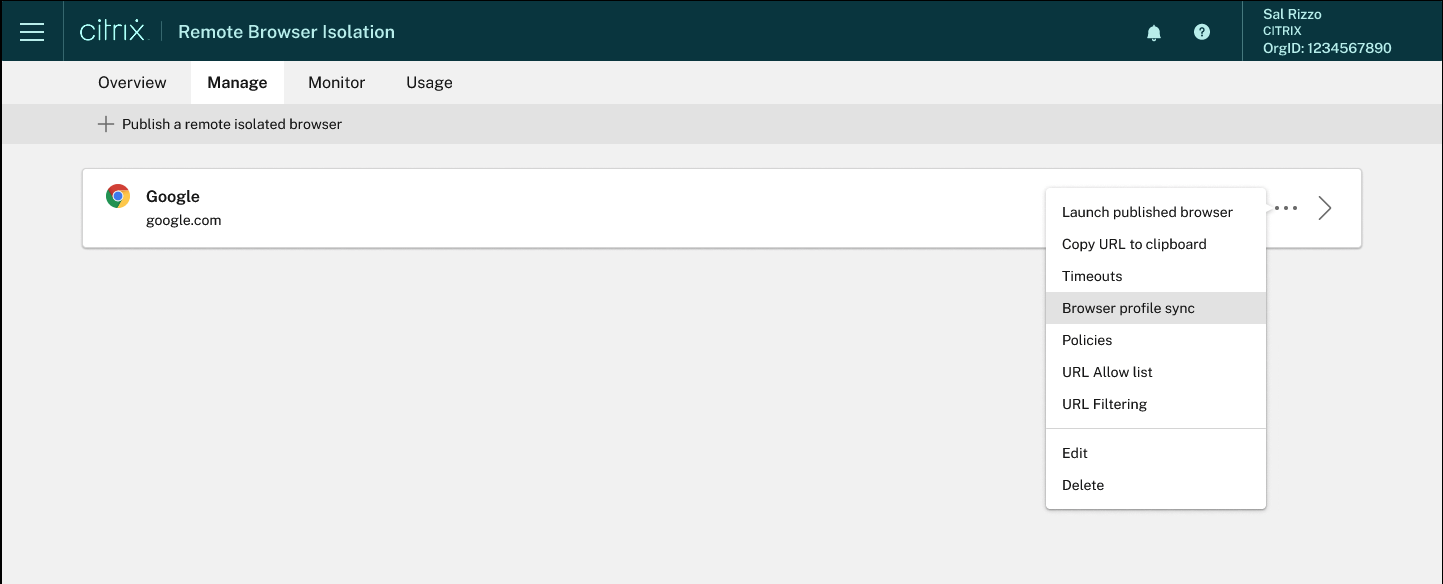

L’onglet Gérer répertorie les navigateurs publiés. Pour accéder aux tâches de gestion, cliquez sur les points de suspension situés à droite du navigateur publié, puis sélectionnez la tâche requise.

Si vous sélectionnez une entrée de menu, puis décidez de ne rien changer, annulez la sélection en cliquant sur le bouton X en dehors de la boîte de dialogue.

Vous pouvez gérer le navigateur isolé publié à l’aide des tâches suivantes :

-

Lancer navigateur publié : ouvre la session de navigateur publié. Après avoir publié le navigateur, vous pouvez sélectionner cette tâche pour vérifier le lancement de la session de navigateur publié.

-

Copier URL dans le Presse-papiers : copie l’URL du navigateur publié. Vous pouvez partager cette URL avec les utilisateurs finaux pour accéder aux navigateurs publiés.

-

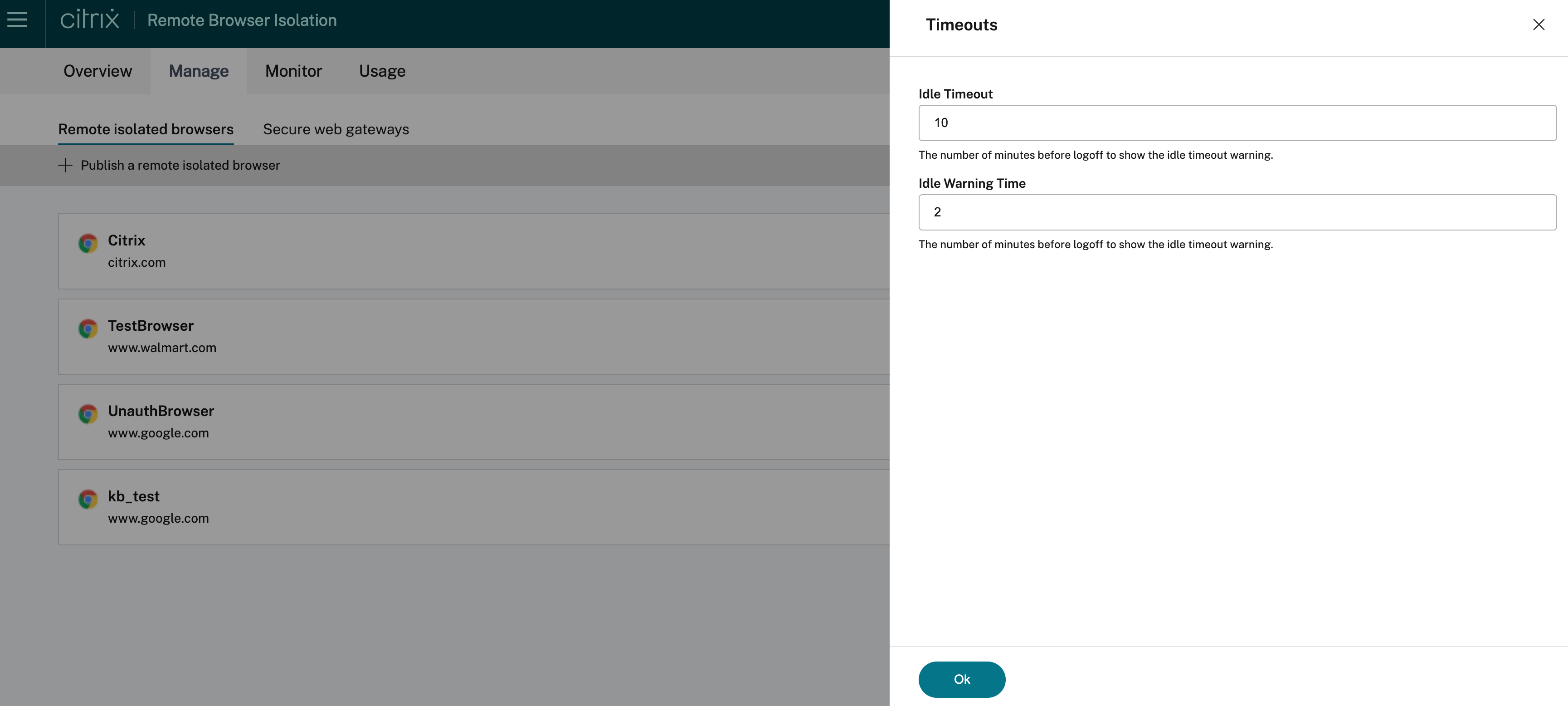

Délais d’expiration : vous pouvez définir le Délai d’inactivité et le Délai d’avertissement d’inactivité en sélectionnant la tâche Délais d’expiration.

- Délai d’inactivité : nombre de minutes pendant lesquelles une session peut rester inactive avant d’être fermée pour cause d’inactivité.

- Délai d’avertissement d’inactivité : nombre de minutes après lesquelles un message d’avertissement est envoyé à l’utilisateur avant la fermeture de la session.

Par exemple, si vous définissez le délai d’inactivité sur 20 et le délai d’avertissement d’inactivité sur 5, le système affichera un message d’avertissement si aucune activité n’est détectée dans la session pendant 15 minutes. Si l’utilisateur ne répond pas, la session se termine cinq minutes plus tard.

Pour définir le Délai d’inactivité et le Délai d’avertissement d’inactivité du navigateur isolé publié, sélectionnez la tâche Délais d’expiration, puis définissez la valeur du Délai d’inactivité et du Délai d’avertissement d’inactivité dans la boîte de dialogue Délais d’expiration. Cliquez ensuite sur OK pour enregistrer les modifications.

-

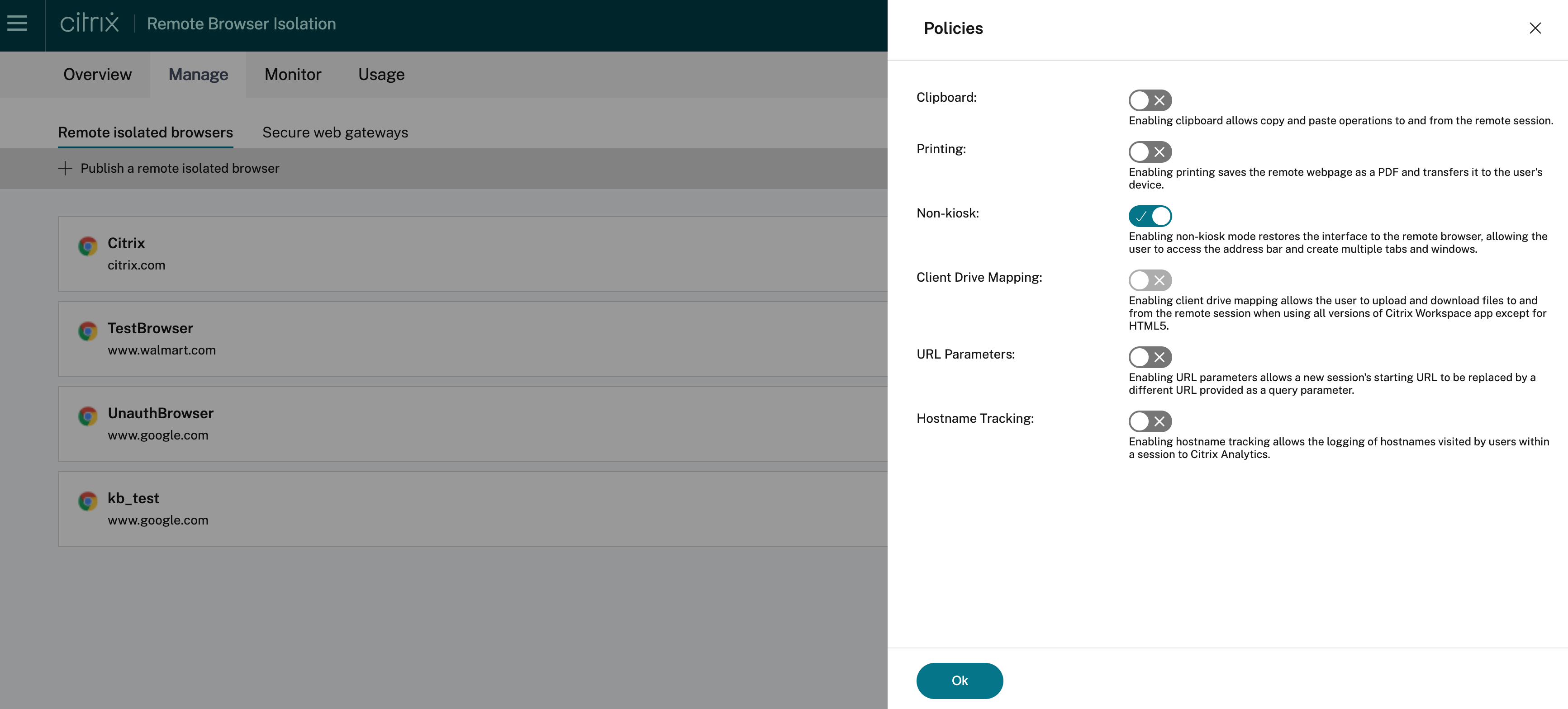

Stratégies : vous pouvez définir des stratégies pour les navigateurs publiés.

Les paramètres de la page des stratégies contrôlent ce qui suit :

- Presse-papiers : lorsque la stratégie Presse-papiers est activée, les opérations de copier-coller vers et depuis la session distante sont autorisées. (La désactivation de la stratégie du presse-papiers supprime le bouton Presse-papiers de la barre d’outils de l’application Citrix Workspace.) Par défaut, ce paramètre est désactivé.

- Impression : lorsque vous activez l’impression, la page Web distante peut être enregistrée au format PDF et transférée sur l’appareil de l’utilisateur. L’utilisateur peut ensuite appuyer sur Ctrl-P et sélectionner l’imprimante Citrix PDF. Par défaut, ce paramètre est désactivé.

- Kiosque : l’activation du mode non-kiosque restaure l’interface sur le navigateur distant. L’utilisateur peut alors accéder à la barre d’adresses et créer plusieurs onglets et fenêtres. (La désactivation du mode non-kiosque supprime les contrôles de navigation et la barre d’adresses du navigateur distant.) Par défaut, ce paramètre est activé (le mode non-kiosque est activé).

- Basculement de région : la stratégie de basculement de région permet de transférer automatiquement votre navigateur publié vers une autre région si votre région actuelle signale un problème. Si vous ne souhaitez pas utiliser cette fonctionnalité, désactivez la stratégie de basculement de région. Si vous avez publié le navigateur à l’aide de la sélection de région Auto, votre navigateur isolé reste inscrit à la stratégie. Ce paramètre est activé par défaut.

-

Mappage des lecteurs clients : l’activation de la stratégie de mappage des lecteurs clients permet à l’utilisateur de charger et télécharger des fichiers vers et depuis la session distante. Cette fonctionnalité est disponible uniquement pour les sessions lancées avec l’application Citrix Workspace. Par défaut, ce paramètre est désactivé.

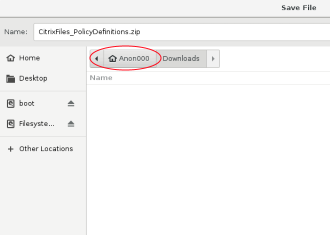

- Les utilisateurs doivent enregistrer les fichiers téléchargés uniquement sur le disque

ctxmntdans le répertoireAnonxxx. Pour ce faire, les utilisateurs doivent naviguer jusqu’à l’emplacement souhaité pour stocker le fichier. Par exemple, Anonxxx > ctxmnt > C > Utilisateurs > Nom d’utilisateur > Documents.

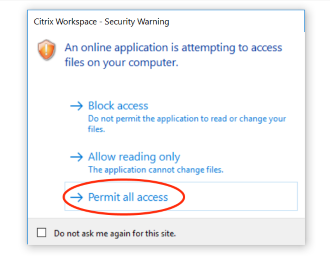

- La boîte de dialogue peut inviter l’utilisateur à accepter les autorisations Autoriser accès total ou Lecture et écriture pour accéder au dossier

ctxmnt.

- Les utilisateurs doivent enregistrer les fichiers téléchargés uniquement sur le disque

- Paramètres d’URL : l’activation des paramètres d’URL vous permet de modifier l’URL de démarrage d’une nouvelle session lorsque les utilisateurs lancent une application. Pour que cette stratégie prenne effet, configurez un serveur proxy local pour identifier les sites Web suspects et les rediriger vers Remote Browser Isolation. Par défaut, ce paramètre est désactivé. Pour plus d’informations, consultez le Guide de preuve de concept : Redirection d’URL vers Remote Browser Isolation avec Citrix ADC dans Azure.

- Suivi des noms d’hôte : utilisez le suivi des noms d’hôte pour permettre à Remote Browser Isolation de consigner les noms d’hôte pendant la session d’un utilisateur. La stratégie est désactivée par défaut. Ces informations sont partagées avec Citrix Analytics. Pour plus d’informations, consultez Citrix Analytics.

Lorsque vous avez terminé, cliquez sur OK.

-

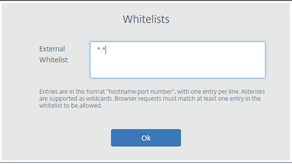

Liste d’URL autorisées : utilisez la tâche Listes blanches pour limiter l’accès des utilisateurs uniquement aux URL autorisées dans leur session Remote Browser Isolation publiée. Cette fonctionnalité est disponible pour les applications Web authentifiées externes.

Saisissez les entrées de la liste verte sous la forme

hostname:port number. Spécifiez chaque entrée sur une nouvelle ligne. Les astérisques sont pris en charge en tant que caractères génériques. Les demandes de navigateur doivent correspondre à au moins une entrée dans la liste d’autorisation.Par exemple, pour définir

https://example.comcomme URL autorisée :-

example.com:*permet la connexion à cette URL depuis n’importe quel port. -

example.com:80autorise la connexion à cette URL uniquement à partir du port 80. -

*:*permet d’accéder à cette URL depuis n’importe quel port et depuis n’importe quel lien vers d’autres URL et ports. Le format*.*permet d’accéder à toutes les applications Web externes à partir de l’application publiée. Ce format est le paramètre par défaut pour le champ Liste blanche externe des applications Web.

Lorsque vous avez terminé, cliquez sur OK.

Des fonctionnalités avancées de filtrage Web sont disponibles via l’intégration au service Contrôle d’accès. En savoir plus sur Use case: Selective access to apps.

-

-

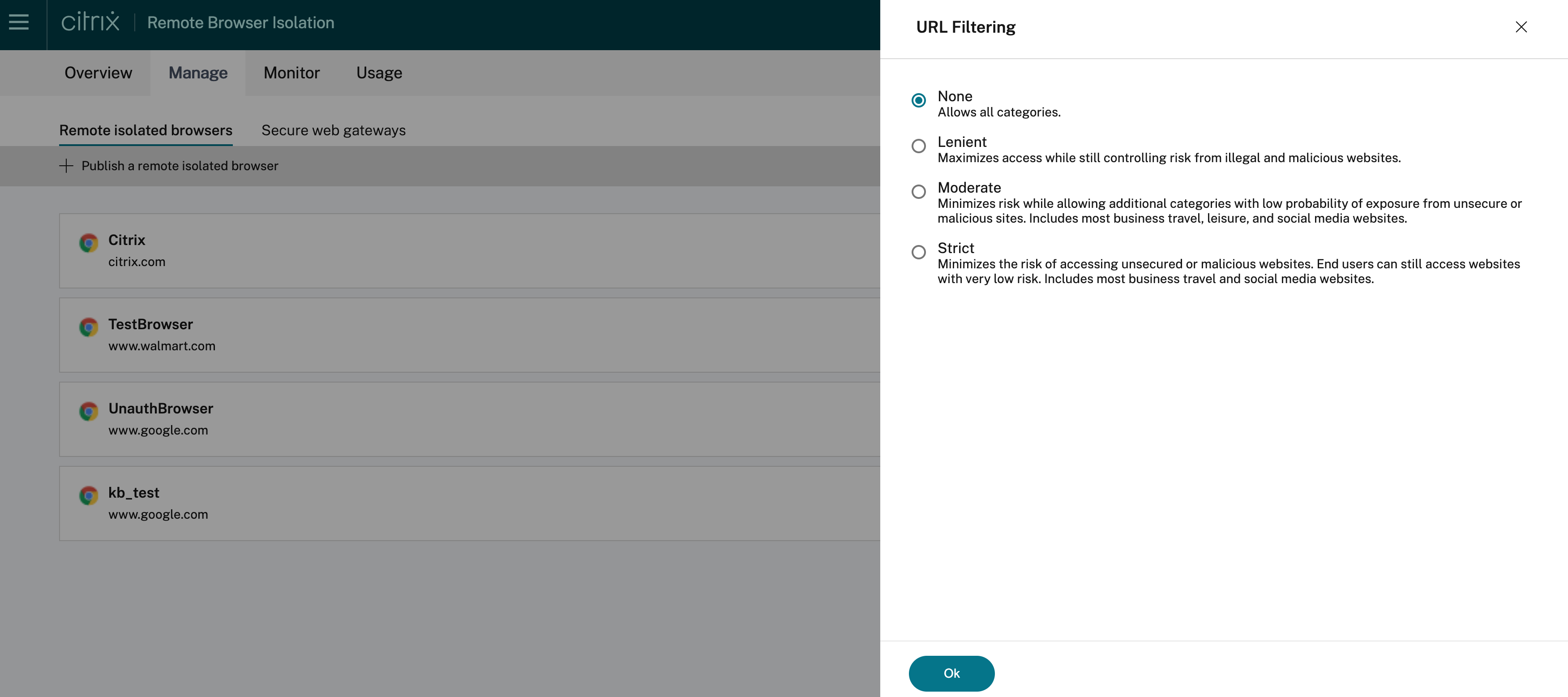

Filtrage d’URL : vous pouvez configurer le filtrage d’URL pour contrôler les méthodes d’accès basées sur des catégories prédéfinies associées aux modèles de risque. Les options de filtrage d’URL incluent :

-

Aucun : autorise toutes les catégories.

-

Minimal : maximise l’accès tout en contrôlant les risques liés aux sites Web illégaux et malveillants. Comprend les catégories suivantes :

- Adulte : contenu grotesque, éducation sexuelle, pornographie, nudité, services sexuels, recherche et liens pour adultes, maillots de bain et lingerie, magazines et actualités pour adultes, expression sexuelle (texte), fétiche et rencontres.

- Informatique et Internet : proxys distants, adresses IP privées, partage de fichiers d’égal à égal et torrents.

- Jeux d’argent : concours, prix, loteries et jeux d’argent en général.

- Contenu illégal et nuisible : terrorisme, extrémisme, haine, diffamation, armes, violence, suicide, drogues illicites, médicaments, activités illégales, marijuana et défense d’intérêts en général.

- Malware et spam : piratage, malware, spam, spyware, botnets, sites infectés, sites de phishing, keyloggers (enregistreurs de frappe), logiciels malware sur mobiles, robots téléphoniques, sites Web malveillants et dangereux.

-

Modéré : minimise les risques tout en autorisant des catégories supplémentaires affichant une faible probabilité d’exposition à des sites non sécurisés ou malveillants. Comprend les catégories suivantes :

- Adulte : contenu grotesque, éducation sexuelle, pornographie, nudité, services sexuels, recherche et liens pour adultes, maillots de bain et lingerie, magazines et actualités pour adultes, expression sexuelle (texte), fétiche et rencontres.

- Commerce et industrie : enchères.

- Informatique et Internet : publicités, bannières, proxys distants, adresses IP privées, partage de fichiers d’égal à égal et torrents.

- Téléchargements : App Stores pour mobiles, services de stockage, téléchargements et téléchargements de programmes.

- E-mail : messagerie Internet et abonnements par e-mail.

- Finance : crypto-monnaie.

- Jeux d’argent : concours, prix, loteries et jeux d’argent en général.

- Malware et spam : piratage, malware, spam, spyware, botnets, sites infectés, sites de phishing, keyloggers (enregistreurs de frappe), logiciels malware sur mobiles, robots téléphoniques, sites Web malveillants et dangereux.

- Messagerie, chat et téléphonie : messages instantanés et chat sur le Web.

- Actualités, divertissement et société : Wordpress (publication et chargements), URL non prises en charge, occulte, aucun contenu, divers, horoscope, astrologie, divination, alcool, religions, pages Web personnelles, blogs et jeux en ligne.

- Réseaux sociaux : sites de recherche et de partage de photos, bulletins informatiques et bulletins électroniques.

-

Strict : minimise le risque d’accéder à des sites Web non sécurisés ou malveillants. Les utilisateurs peuvent toujours accéder aux sites Web qui présentent de faibles risques. Comprend les catégories suivantes :

- Adulte : contenu grotesque, éducation sexuelle, pornographie, nudité, services sexuels, recherche et liens pour adultes, maillots de bain et lingerie, magazines et actualités pour adultes, expression sexuelle (texte), fétiche et rencontres.

- Commerce et industrie : enchères.

- Informatique et Internet : publicités, bannières, DNS dynamique, applications mobiles, éditeurs, domaines parqués, proxys distants, adresses IP privées, partage de fichiers d’égal à égal et torrents.

- Téléchargements : App Stores pour mobiles, services de stockage, téléchargements et téléchargements de programmes.

- E-mail : messagerie Internet et abonnements par e-mail.

- Finance : crypto-monnaie et produits financiers.

- Jeux d’argent : concours, prix, loteries et jeux d’argent en général.

- Contenu illégal et nuisible : terrorisme, extrémisme, haine, diffamation, armes, violence, suicide, drogues illicites, médicaments, activités illégales, marijuana et défense d’intérêts en général.

- Emplois et CV : emploi, avancement professionnel et LinkedIn (mises à jour, messages, connexions et emplois).

- Malware et spam : piratage, malware, spam, spyware, botnets, sites infectés, sites de phishing, keyloggers (enregistreurs de frappe), logiciels malware sur mobiles, robots téléphoniques, sites Web malveillants et dangereux.

- Messagerie, chat et téléphonie : messages instantanés et chat sur le Web.

- Actualités, divertissement et société : Wordpress (publication et chargements), hébergement, voyage et tourisme, URL non prises en charge, politique, mode et beauté, événements artistiques et culturels, référence, loisirs et hobbies, communautés locales, divers, boissons, sujets populaires, événements spéciaux, actualités, société et culture, magazines en ligne, jeux en ligne, événements de la vie, occulte, aucun contenu, horoscope, astrologie, divination, célébrités, streaming de multimédia, divertissement, lieux, activités, pages Web personnelles et blogs, et religions.

- Réseaux sociaux : réseaux sociaux en général, YikYak (publication), Twitter (publication, messages et suivre), Vine (charger, commenter et messages), Google+ (charger des photos et des vidéos, messages, chat vidéo et commenter), Instagram (charger et commenter), YouTube (partages et commenter), Facebook (groupes, jeux, questions, charger des vidéos, charger des photos, événements, chat, applications, publication, commenter et amis), Tumblr (publication, commenter, charger des photos et des vidéos), Pinterest (épingles et commenter), bulletins informatiques et bulletins électroniques.

Lorsque vous avez terminé, cliquez sur OK.

-

-

Modifier : utilisez la tâche Modifier pour modifier le nom, l’URL de démarrage, la région d’un navigateur publié ou le code secret. Une fois terminé, cliquez sur Publier.

-

Supprimer : utilisez la tâche Supprimer pour supprimer un navigateur isolé publié. Lorsque vous sélectionnez cette tâche, vous êtes invité à confirmer la suppression.

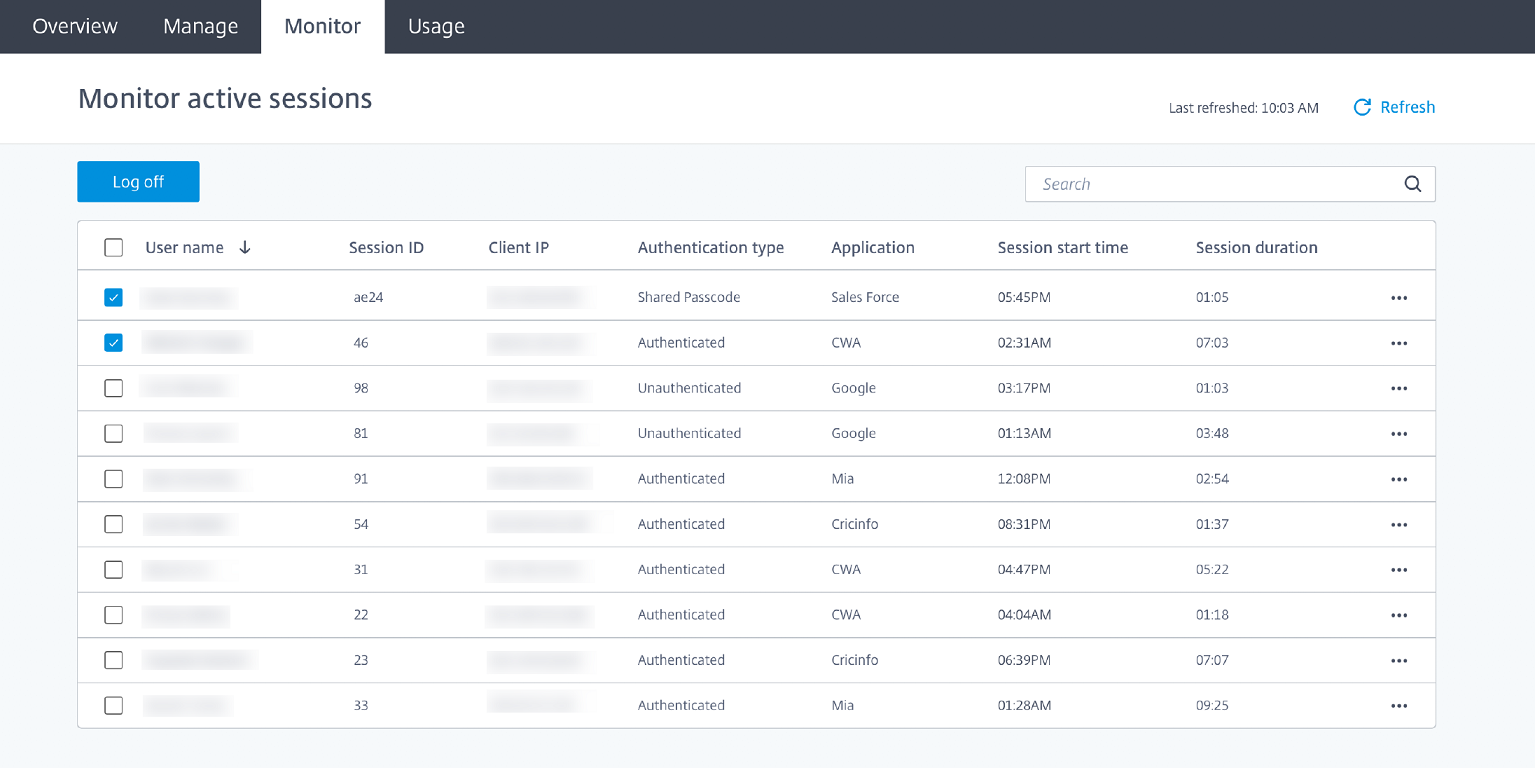

Surveiller

L’onglet Surveiller fournit des informations sur les sessions des utilisateurs en temps réel. Vous pouvez surveiller et déconnecter une ou plusieurs sessions actives.

Pour déconnecter une session unique, sélectionnez-la et cliquez sur le menu des points de suspension à la fin de la ligne d’une entrée. Cliquez sur Fermer session et confirmez vos modifications.

Pour déconnecter plusieurs sessions, sélectionnez les sessions actives dans la liste et cliquez sur le bouton Fermer session en haut de la page. Une fois vos modifications confirmées, Remote Browser Isolation déconnecte immédiatement toutes les sessions sélectionnées.

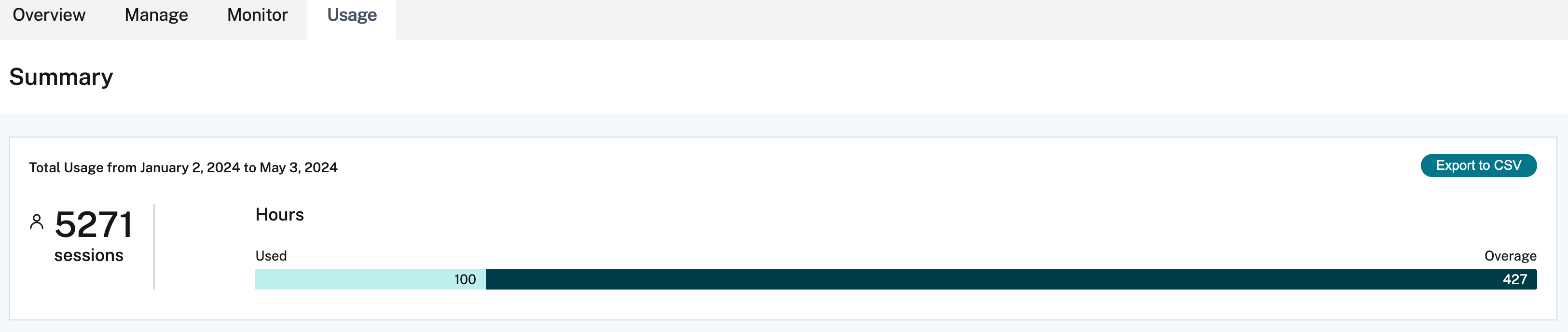

Utilisation

L’onglet Utilisation indique le nombre de sessions démarrées et le nombre d’heures utilisées.

Pour créer une feuille de calcul contenant des détails d’utilisation, cliquez sur Exporter au format CSV et sélectionnez une période.