Sécurité Edge

Les fonctionnalités de sécurité Citrix SD-WAN Edge permettent une sécurité avancée sur les appliances de succursale Citrix SD-WAN. Il simplifie la gestion de la sécurité des informations pour protéger le réseau des succursales contre les menaces Internet en fournissant un volet de gestion et de reporting unique pour diverses fonctionnalités de sécurité ainsi que le SD-WAN. Il élimine le besoin de plusieurs solutions de succursale en consolidant les capacités de routage, de SD-WAN et de sécurité sur une seule appliance et réduit la complexité et les coûts du réseau.

La pile de sécurité Edge inclut les fonctionnalités de sécurité suivantes :

- Filtrage Web

- Anti-Malware

- Prévention des intrusions

- Inspection SSL

La fonctionnalité de sécurité Edge est disponible sur les appliances Citrix SD-WAN Advanced Edition. Pour plus d’informations sur les éditions, consultez le support logiciel [Citrix SD-WAN Platform Editions](/fr-fr/citrix-sd-wan/11-2.html#citrix-sd-wan-platform-editions) et Citrix SD-WAN Platform. Pour plus d’informations sur les appliances prises en charge, consultez la fiche technique Citrix SD-WAN.

Remarque

Les appliances Citrix SD-WAN 1100 SE, SD-WAN 210 SE, 210 SE LTE et 410 SE prennent désormais en charge les fonctionnalités Advanced Edge Security avec des licences complémentaires Advanced Security. La licence complémentaire de sécurité avancée est prise en charge sur 210 plateformes à partir de la version 11.3.1.1000 de Citrix SD-WAN. Le débit de sécurité avancée dépend de votre licence complémentaire de sécurité avancée. La demande de débit de sécurité avancée dépassant le débit pris en charge par votre licence complémentaire de sécurité est supprimée.

Les fonctionnalités Advanced Edge Security ne sont pas prises en charge en mode de déploiement Fail-to-Wire. Il est recommandé d’utiliser les modes de déploiement Gateway ou Fail-to-Block.

Étant donné que la fonctionnalité de sécurité Edge est sensible au calcul, Citrix vous conseille d’utiliser l’appliance Advanced Edition uniquement sur les sites de succursales qui n’ont pas encore de solution de pare-feu de nouvelle génération.

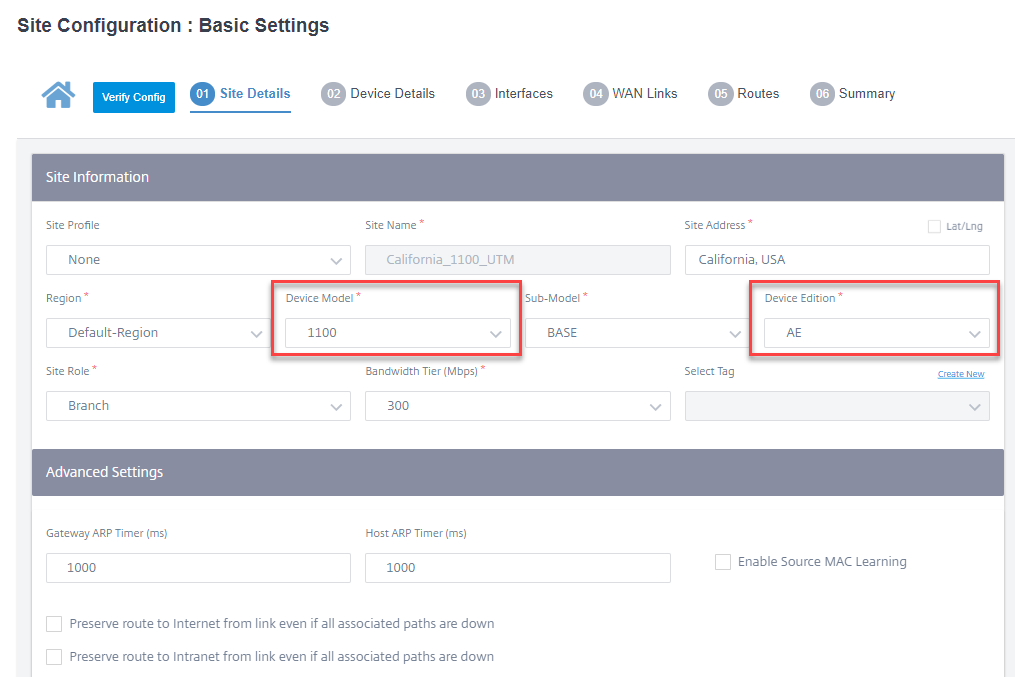

Lors de la configuration d’un site de succursale doté de fonctionnalités Edge Security, assurez-vous qu’un modèle d’appareil prenant en charge l’édition avancée est sélectionné et que l’ édition de l’appareil est AE. Pour plus de détails sur l’ajout et la configuration d’un site, voir Configuration du site.

Le service Citrix SD-WAN Orchestrator vous permet de définir des profils de sécurité pour les fonctionnalités de sécurité Edge et d’associer ces profils de sécurité à des politiques de pare-feu. Les stratégies de pare-feu sont améliorées pour accepter les paramètres des profils de sécurité qui spécifient les fonctionnalités de sécurité avancées.

Remarque

Vous pouvez créer des profils de sécurité et configurer les fonctionnalités de sécurité Edge via le service Citrix SD-WAN Orchestrator uniquement.

Profils de sécurité

Un profil de sécurité est un ensemble d’options de sécurité de périphérie spécifiques qui est appliqué à un segment spécifique de trafic défini par une stratégie de pare-feu. L’intention est de protéger le trafic contre les menaces à la sécurité. Par exemple, vous pouvez définir des profils de sécurité avec différents niveaux de sécurité et droits d’accès pour différents segments de votre réseau. Vous pouvez activer et configurer les paramètres de filtrage Web, de lutte contre les programmes malveillants et de prévention des intrusions pour chaque profil de sécurité.

Les profils de sécurité sont ensuite associés aux stratégies de pare-feu pour définir les critères du trafic à inspecter. Par exemple, dans une organisation, vous pouvez créer différents profils de sécurité pour les sous-réseaux d’employés et les zones de pare-feu invité. Vous pouvez ensuite affecter le profil de sécurité à une stratégie de pare-feu appropriée qui correspond respectivement au trafic des employés et des invités.

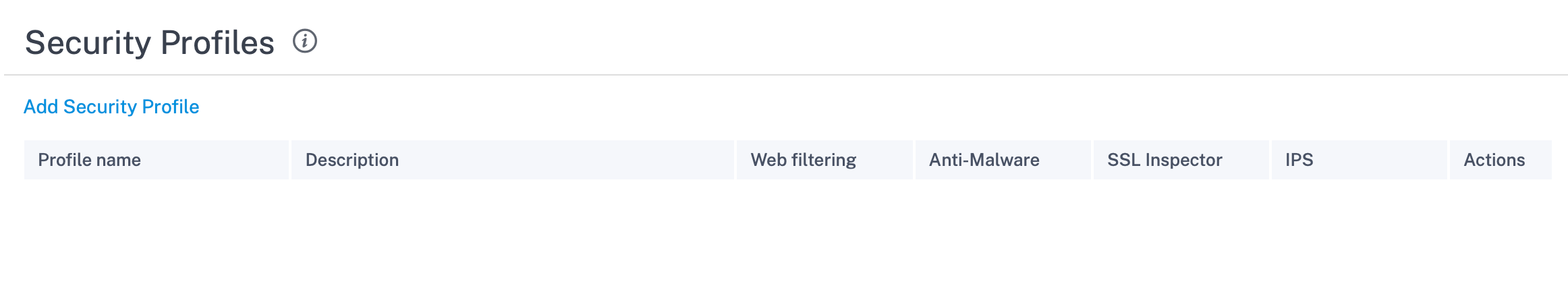

Pour créer un profil de sécurité, au niveau du réseau, accédez à Configuration > Sécurité > Profil de sécurité et cliquez sur Ajouter un profil de sécurité.

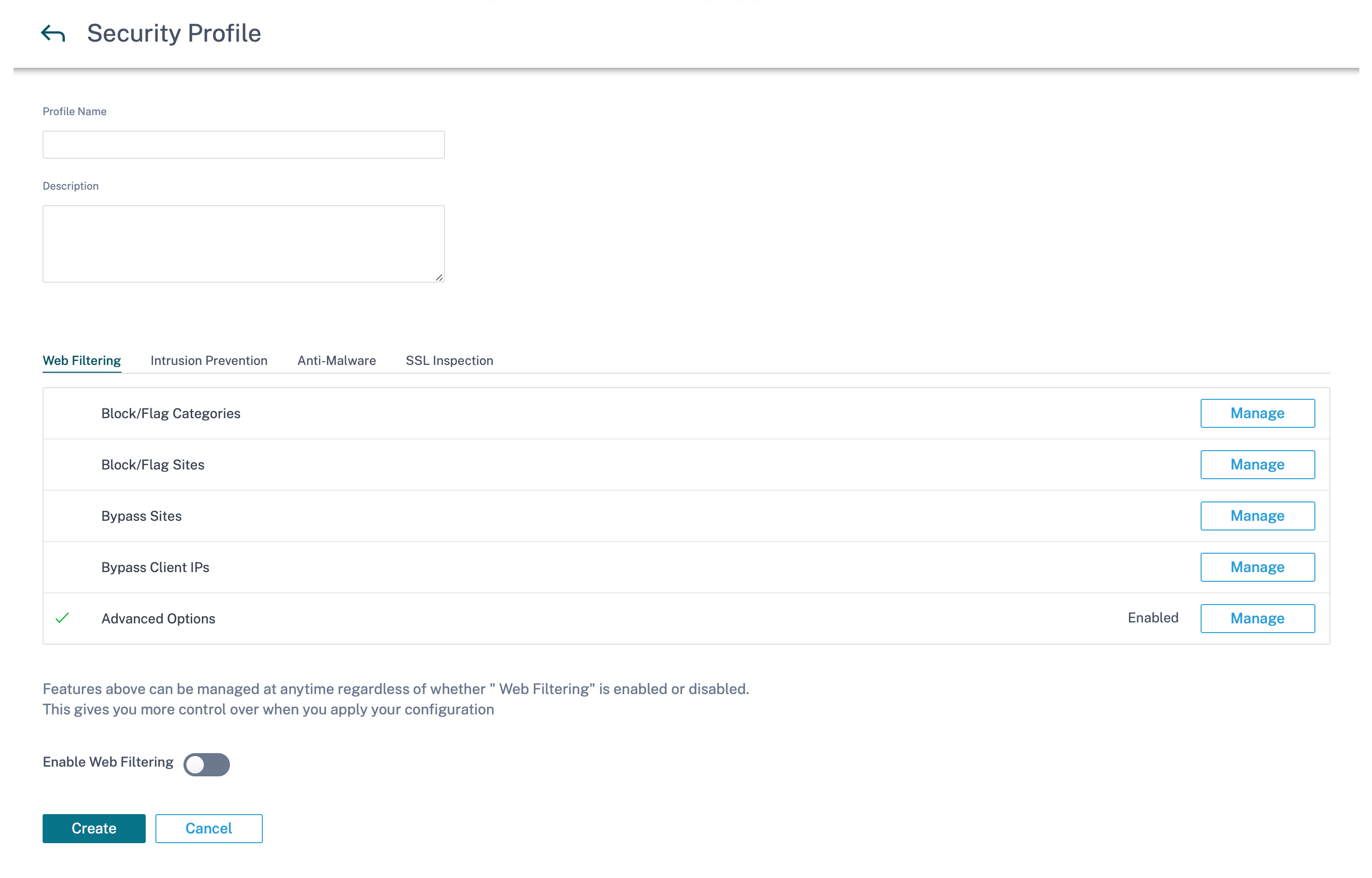

Fournissez un nom et une description pour le profil de sécurité. Activez et configurez les paramètres de filtrage Web, de lutte contre les programmes malveillants et de prévention des intrusions selon les besoins.

Filtrage Web

Le filtrage Web vous permet de filtrer les sites Web auxquels vos utilisateurs du réseau accèdent via une base de données de catégorisation qui comprend environ 32 milliards d’URL et 750 millions de domaines. Il peut empêcher l’exposition à des sites inappropriés, aux logiciels espions, au phishing, au pharming, à la redirection de sites Web et à d’autres menaces Internet. Il peut également appliquer des politiques Internet, empêchant l’accès aux médias sociaux, la communication entre pairs, les jeux de hasard et d’autres sites fréquemment interdits par les politiques de l’entreprise. Web Filter surveille le trafic Internet sur votre réseau et le filtre en enregistrant les activités Web et en signalant ou bloquant également le contenu inapproprié.

Lorsque vous visitez un site Web et que le filtrage Web est activé, l’URL est envoyée à une base de données cloud pour la catégorisation.

Remarque

Configurez un serveur DNS valide et activez l’accès Internet HTTPS via l’interface de gestion SD-WAN. Cela rend la base de données cloud accessible pour que le filtrage Web puisse fonctionner.

Le résultat de catégorisation est ensuite mis en cache sur l’appliance SD-WAN afin d’augmenter la vitesse de traitement des demandes futures. Le résultat est ensuite utilisé pour marquer, bloquer ou autoriser les sites Web sans augmenter le temps de chargement. Vous pouvez ajouter des règles pour bloquer ou contourner les sites non catégorisés ou mal classés, ou pour configurer des exceptions. Vous pouvez également contourner le filtrage Web pour des adresses IP ou des sous-réseaux utilisateur spécifiques.

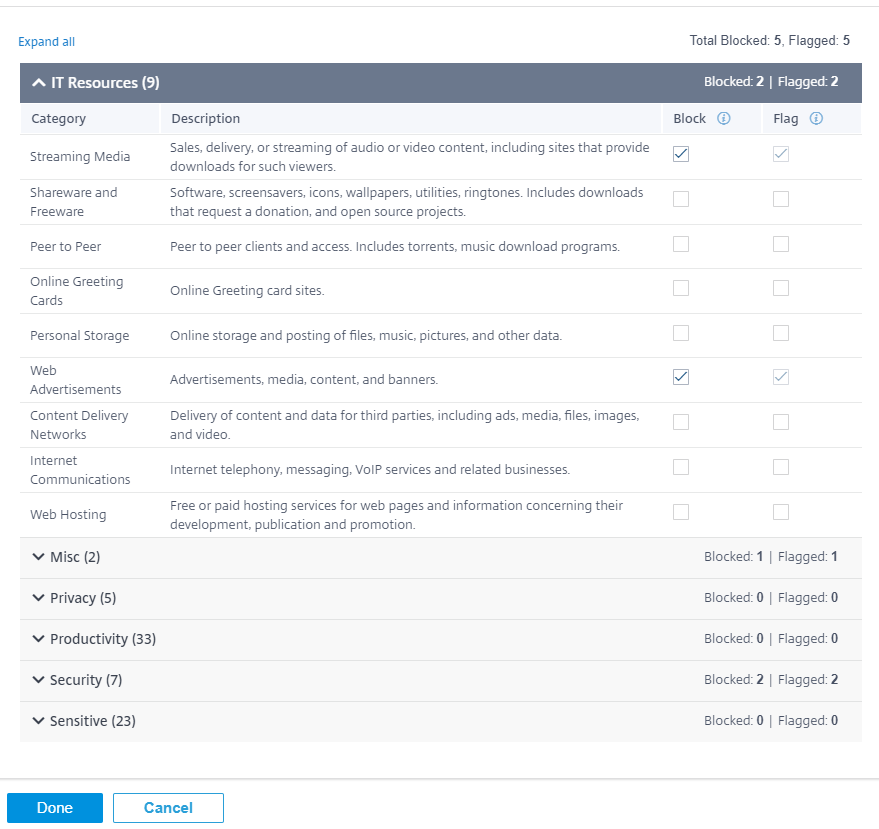

Catégorie de bloc/drapeau

Vous pouvez marquer ou bloquer différentes catégories de sites Web. Le filtrage Web classe les URL en six catégories : ressources informatiques, ressources informatiques, articles divers, confidentialité, productivité, sécurité et informations sensibles. Chacun de ces groupes a des catégories d’URL différentes. Lorsque vous choisissez l’option de bloc, il signale implicitement le site Web aussi. Lorsque vous essayez d’accéder à un site Web d’une catégorie bloquée, il est marqué comme une violation et le site Web est bloqué. Les catégories marquées vous permettent d’accéder aux sites Web, mais l’événement est marqué comme une violation. Vous pouvez consulter les détails dans les journaux ou les [rapports](/fr-fr/citrix-sd-wan-orchestrator/reporting/customer-network-reports.html#web-filtering) de sécurité.

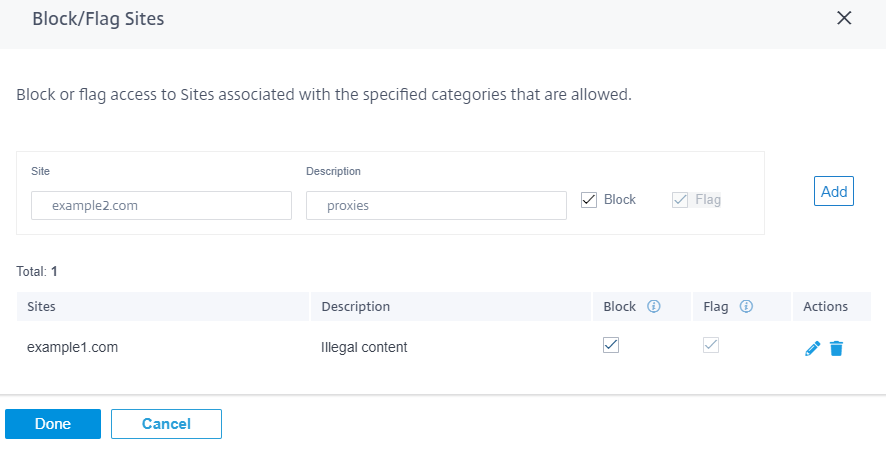

Bloc/Signaler les sites

Vous pouvez ajouter des règles pour bloquer ou marquer des sites spécifiques autorisés par les paramètres de la section Catégories. Vous pouvez également bloquer ou marquer les sites non catégorisés ou non catégorisés. Entrez le nom de domaine, fournissez une description et sélectionnez Bloquer ou Signaler. Les décisions relatives aux URL figurant dans la liste Bloquer/Signaler des sites ont priorité sur les décisions basées sur la catégorie de sites.

Remarque

- Vous ne pouvez ajouter que des noms de domaine complets (FQDN), par exemple : somedomain.com. Vous ne pouvez pas ajouter de chemins d’URL, par exemple : somedomain.com/path/to/file.

- Tout domaine ajouté aux sites de blocage/d’indicateur inclut également ses sous-domaines. Par exemple, l’ajout de domaine.com bloquera ou signalera sous-domain1.domain.com, sous-domain2.domain.comet sous-domainlevel2.subdomainlevel1.domain.com.

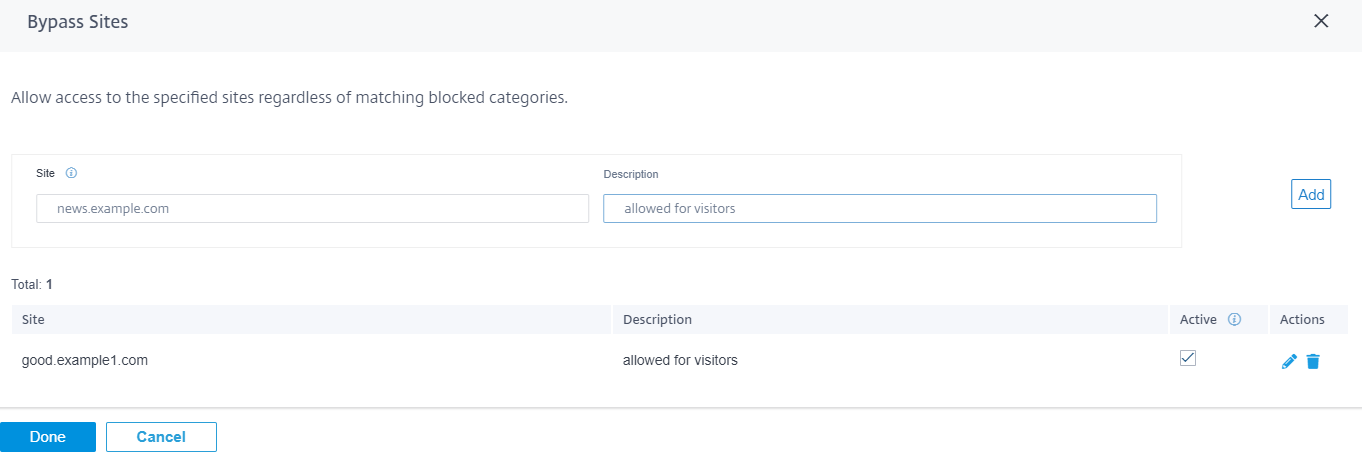

Sites de contournement

Vous pouvez ajouter des règles pour autoriser des sites spécifiques dans des catégories bloquées. Tout domaine ajouté à la liste des sites de contournement est autorisé, même s’il est bloqué par catégorie ou par URL individuelle. Entrez le nom de domaine et fournissez une description. Sélectionnez Actif pour autoriser l’URL.

Remarque

- Vous ne pouvez ajouter que des noms de domaine complets (FQDN), par exemple : somedomain.com. Vous ne pouvez pas ajouter de chemins d’URL, par exemple : somedomain.com/path/to/file.

- Tout domaine ajouté aux sites de contournement inclut également ses sous-domaines. Par exemple, l’ajout de domaine.com contourne subdomain1.domain.com, subdomain2.domain.comet subdomainlevel2.subdomainlevel1.domain.com.

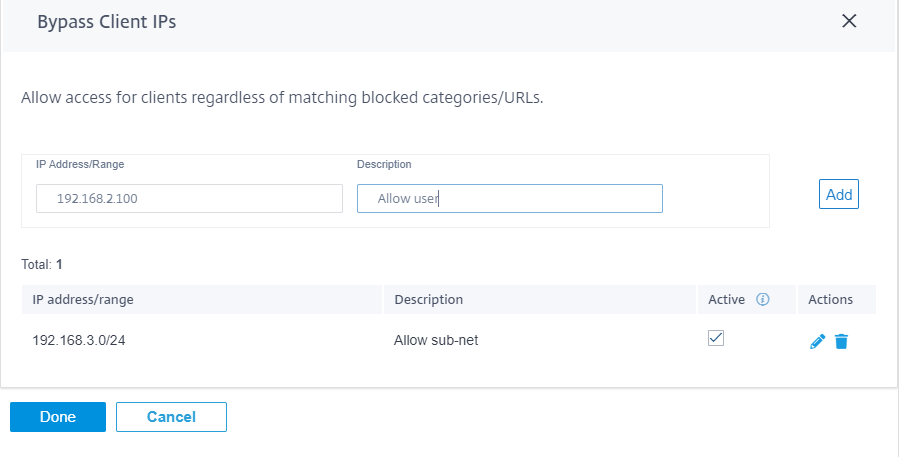

Contourner les adresses IP du client

Vous pouvez ajouter des règles pour contourner le filtrage Web pour des adresses IP ou des sous-réseaux spécifiques. Vous pouvez fournir une adresse IP ou une notation CIDR de sous-réseau et une description significative. Le filtre Web ne bloque aucun trafic, quels que soient les catégories ou les sites bloqués. Sélectionnez Actif pour autoriser le trafic en provenance de ces adresses IP.

Remarque

Étant donné que les adresses IP DHCP peuvent changer, utilisez cette fonctionnalité uniquement pour les clients disposant d’adresses IP statiques ou de sous-réseaux.

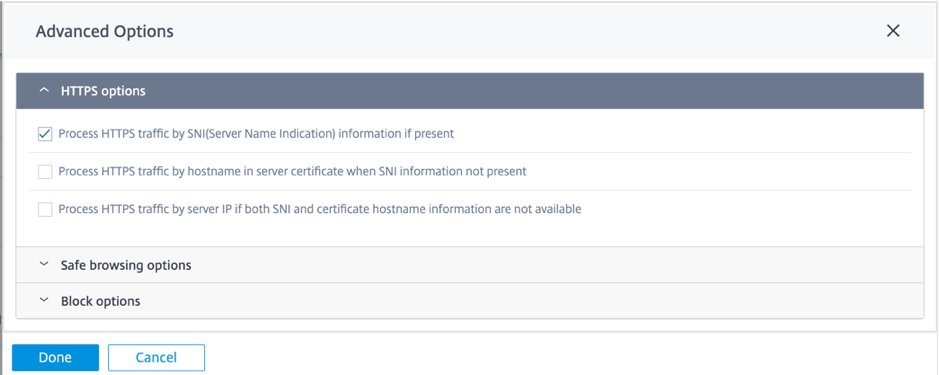

Options avancées

Options HTTPS

Les options HTTPS sont prises en compte pour le filtrage Web si l’inspection SSL n’est pas configurée ou si le trafic correspond à une règle d’inspection Ignorer SSL. Dans ces cas, alors que l’URL complète n’est pas visible, le filtrage Web peut tout de même être effectué en fonction de l’indication du nom du serveur (SNI), du certificat du serveur ou de l’adresse IP :

-

Traitez le trafic HTTPS à l’aide des informations d’indication du nom du serveur (SNI), le cas échéant : SNI est une extension du protocole TLS (Transport Layer Security) par laquelle un client indique le nom du site Web auquel l’utilisateur essaie de se connecter au début du processus d’établissement de connexion sécurisée.

Cela permet non seulement au serveur de fournir le bon certificat, mais également à l’appliance SD-WAN d’identifier le site Web cible et de déterminer sa catégorie d’URL, même si la communication de bout en bout est chiffrée. Si cette option est activée, le trafic HTTPS est catégorisé à l’aide du SNI dans le flux de données HTTPS, le cas échéant.

Remarque

L’option Traiter le trafic HTTPS par SNI est activée par défaut.

-

Traiter le trafic HTTPS par nom d’hôte dans le certificat du serveur lorsque les informations SNI ne sont pas présentes : si cette option est activée et que les informations SNI ne sont présentes, le certificat est extrait du serveur HTTPS et le nom du serveur sur le certificat est utilisé à des fins de catégorisation et de filtrage.

-

Traitez le trafic HTTPS par adresse IP du serveur si les informations relatives au SNI et au nom d’hôte du certificat ne sont pas disponibles : si cette option est activée et qu’aucune des options précédentes ne fonctionne, le trafic HTTPS est classé en fonction de l’adresse IP.

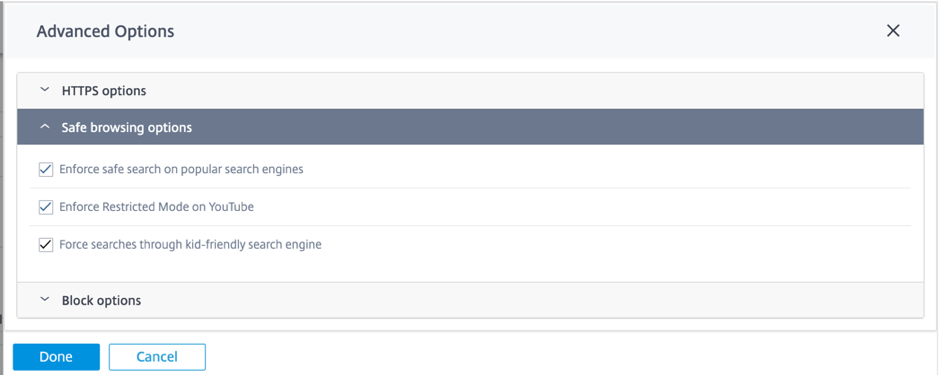

Options de navigation sécurisées

Sous Options avancées, les options de navigation sécurisée suivantes sont ajoutées, que vous pouvez sélectionner/désélectionner selon vos besoins :

-

Appliquez une recherche sécurisée sur les moteurs de recherche populaires : la recherche sécurisée est appliquée à toutes les recherches effectuées à l’aide de moteurs de recherche compatibles. Par exemple, Google, Yahoo ! , Bing, Ask, etc.

-

Appliquer le mode restreint sur YouTube : le mode restreint est appliqué à tous les contenus YouTube. Le mode restreint est une option qui permet de limiter intentionnellement votre expérience YouTube.

-

Forcer les recherches via un moteur de recherche adapté aux enfants : Toutes les recherches dans les moteurs de recherche populaires sont redirigées via kidzsearch.com. KidzSearch.com est un portail Web alimenté par Google Custom Search avec saisie semi-automatique académique qui met l’accent sur la sécurité des enfants.

Remarque :

La navigation sécurisée ne prend effet que si le trafic associé est soumis à l’ inspection SSL. À cette fin, assurez-vous que l’ inspection SSL est activée pour le profil de sécurité correspondant et que les règles d’ inspection pour les moteurs de recherche et YouTube ne sont pas désactivées.

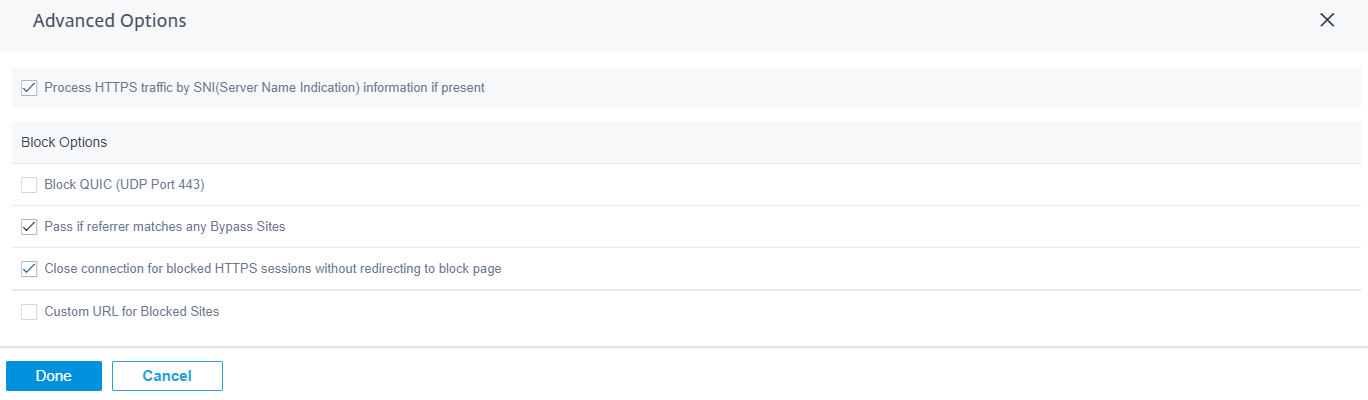

Options de blocage

-

Bloquer QUIC (port UDP 443) : le pare-feu bloque toute communication sortante sur le port UDP 443, généralement utilisé pour le protocole QUIC, qui ne peut pas être traitée par le module de filtrage Web. Le blocage de QUIC entraîne le retour du navigateur à la communication HTTP (S) basée sur TCP.

-

Bloquer les pages provenant uniquement d’hôtes IP : les utilisateurs qui saisissent une adresse IP plutôt qu’un nom de domaine sont bloqués.

-

Autoriser si le référent correspond à un site de contournement : si une page contenant du contenu externe est autorisée via une URL de contournement, le contenu externe est transmis indépendamment des autres politiques de blocage.

Remarque

Bien que cette option vous permet d’accéder aux sites Web externes, elle expose un risque de sécurité. L’option de référence dans l’en-tête HTTP peut être remplacée par des modules complémentaires et des plug-ins de navigateur. Citrix vous conseille d’utiliser cette option judicieusement.

-

Fermer la connexion pour les sessions HTTPS bloquées sans rediriger vers la page de blocage : L’appliance SD-WAN émet une redirection HTTP vers une page de blocage personnalisée au cas où l’URL serait bloquée. Toutefois, cette redirection n’est pas possible pour les sessions HTTPS sans entraîner une fin de session Mi-in-the-Middle (MiTM), affichant une page d’avertissement du navigateur de certificats non valide. Cette option entraîne la fin de la session HTTPS à la place, afin d’éviter un faux avertissement concernant une attaque potentielle sur le site Web cible.

Remarque

Cette option est activée par défaut. Lorsque cette option est activée, tout le trafic HTTPS ne reçoit pas le traitement d’inspection SSL.

-

URL personnalisée pour le blocage : définissez un emplacement de serveur externe pour rediriger les utilisateurs lorsque l’accès à un site Web leur est refusé par un filtre Web. Si une URL personnalisée est configurée, les variables de chaîne de requête suivantes sont transmises afin que le système de réception puisse personnaliser son contenu.

-

raison : raisonpour laquelle l’accès a été refusé à l’utilisateur. Il s’agit du nom de la catégorie WebBase+e-mailet d’une description plus longue de la catégorie. Par exemple, Sites+offre+Web+Basé+Email+et+Email+Clients (les espaces sont remplacés par « + ») au cas où le site serait bloqué en raison de sa catégorie. Sinon, si bloqué en raison de « blocs URL », il est vide.

-

appname : application responsable du refus (filtrage Web).

-

appid : identifiant de l’application, identifiant interne pour le filtrage Web (qui peut être ignoré).

-

host : le nom de domaine de l’URL à laquelle l’utilisateur final s’est vu refuser l’accès.

-

ClientAddress : adresse IP de l’utilisateur final à qui l’accès a été refusé.

-

url : URLdemandée à laquelle l’accès a été refusé.

-

Remarque

Si vous n’utilisez pas votre propre page Web pour traiter le déni, le déni intégré émet une redirection vers une adresse IP non routable.

Vous pouvez consulter des rapports de filtrage Web détaillés sur le service Citrix SD-WAN Orchestrator. Pour plus de détails, voir Rapports — Filtrage Web

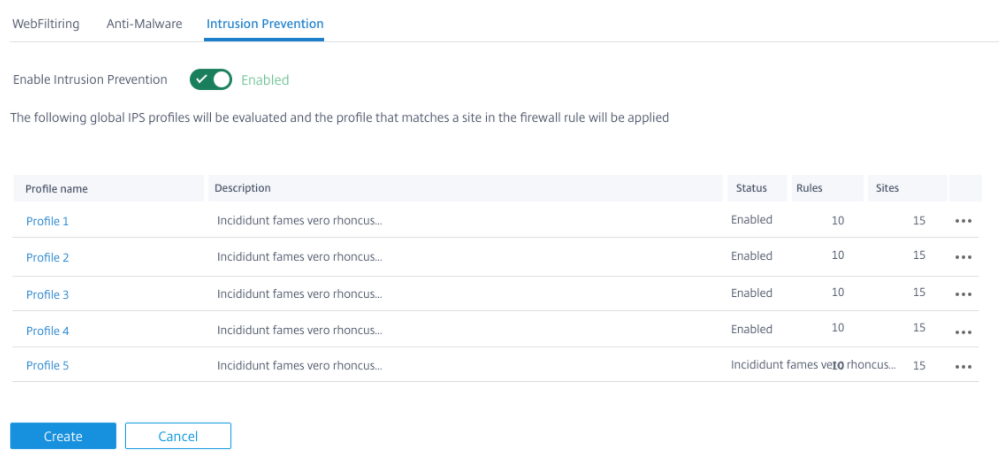

Prévention des intrusions

La prévention des intrusions détecte et empêche les activités malveillantes sur votre réseau. Il comprend une base de données de plus de 34 000 détections de signatures et signatures heuristiques pour les analyses de ports, ce qui vous permet de surveiller et de bloquer efficacement la plupart des demandes suspectes. Vous pouvez choisir d’activer ou de désactiver l’ IPS lors de la définition d’un profil de sécurité. Lorsque vous activez l’IPS, il inspecte le trafic réseau par rapport aux signatures qui dépendent du site et sont déterminées par le mappage du site du profil IPS. Pour plus d’informations sur la création, la gestion et l’association de profils IPS aux sites, consultez la section Prévention des intrusions.

Remarque

La prévention des intrusions détecte uniquement le trafic malveillant sur le trafic capturé par les stratégies de pare-feu respectives.

Vous pouvez consulter des rapports détaillés de prévention des intrusions sur le service Citrix SD-WAN Orchestrator. Pour plus de détails, voir Rapports — Prévention des intrusions.

Anti-Malware

Edge Security Anti-Malware analyse et élimine les virus, chevaux de Troie et autres logiciels malveillants. Anti-Malware peut analyser le trafic HTTP, FTP et SMTP sur votre réseau et l’examiner par rapport à une base de données de signatures et de modèles de fichiers connus pour détecter l’infection. Si aucune infection n’est détectée, le trafic est envoyé au destinataire. Si une infection est détectée, Anti-Malware supprime ou met en quarantaine le fichier infecté et en informe l’utilisateur.

Anti-Malware utilise le moteur de Bitdefender pour analyser les fichiers téléchargés à l’aide d’une combinaison de base de données de signatures, d’heuristiques pour les modèles suspects et d’analyse dynamique d’émulateurs. Les fichiers de téléchargement sont bloqués si l’un de ces tests échoue.

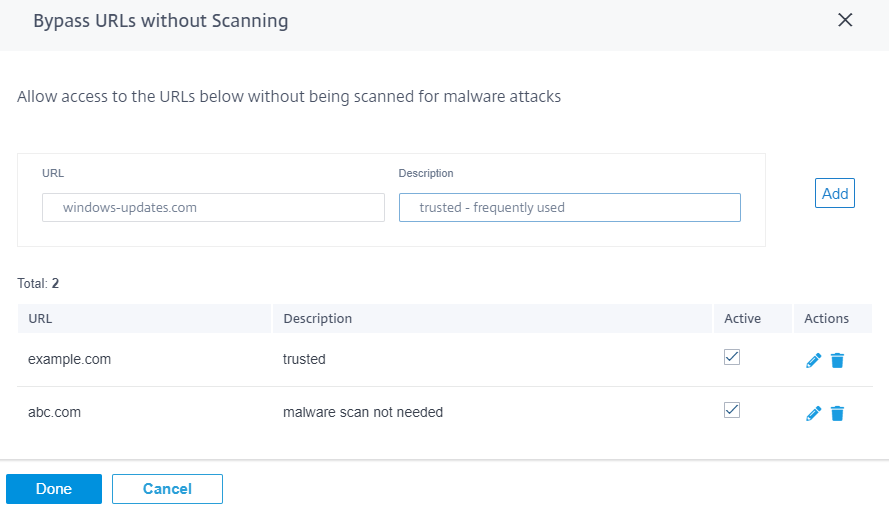

Contourner les URL sans numérisation

Vous pouvez contourner l’analyse Anti-Malware pour les sites internes de confiance ou les sites externes qui sont utilisés pour des mises à jour régulières, génèrent plus de trafic et sont considérés comme sûrs. En autorisant les sites de confiance à passer sans analyse, vous pouvez réduire les ressources consacrées à l’analyse de ces sites.

Entrez l’ URL, fournissez une brève description et ajoutez l’URL à la liste des URL de contournement.

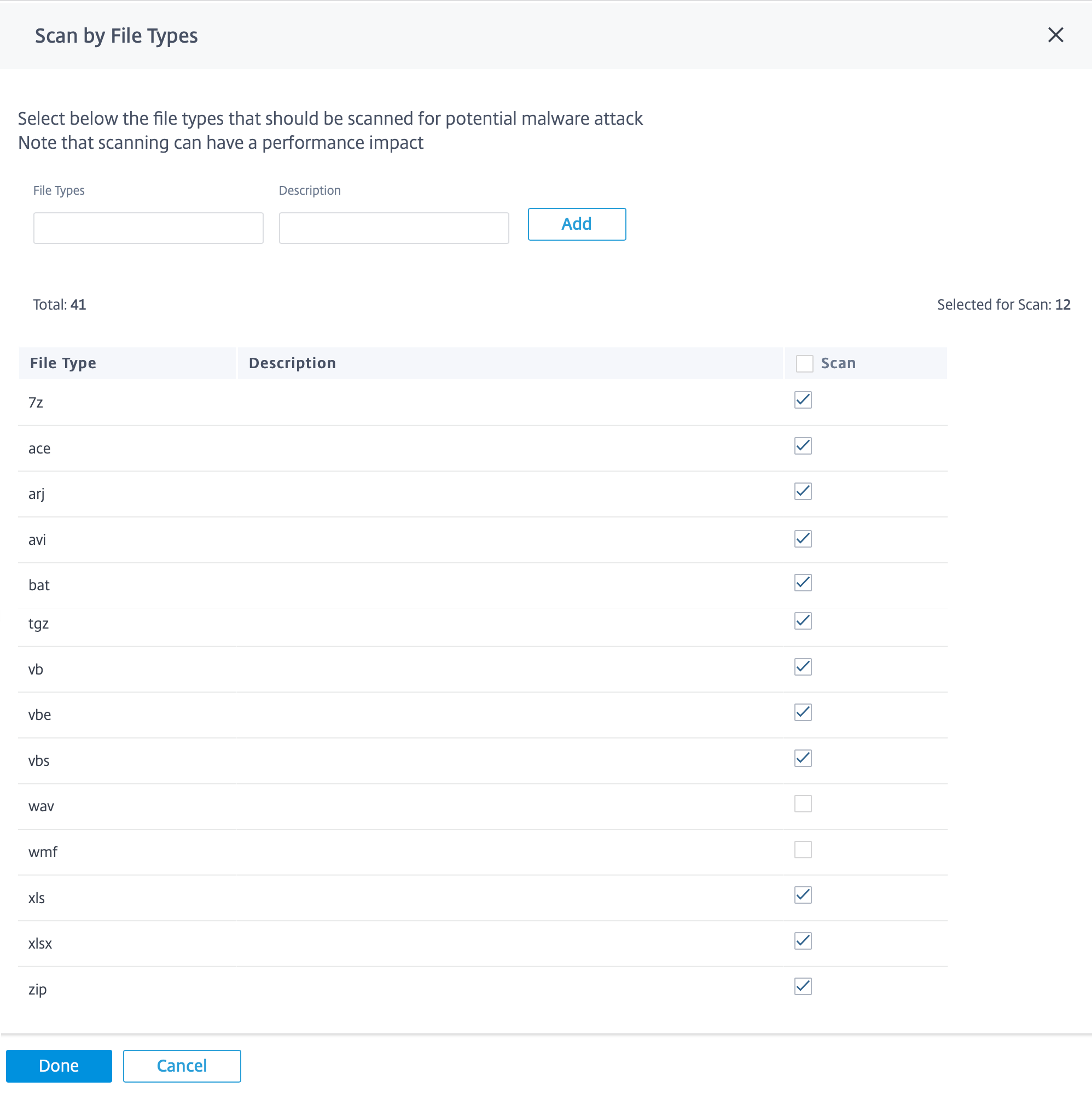

Analyse par type de fichier

Anti-Malware prend en charge par défaut l’analyse de 41 extensions de type fichier dans le trafic HTTP. L’analyse anti-programme malveillant implique une analyse approfondie à l’aide de signatures, d’heuristiques et d’émulations, ce qui en fait un processus sensible au calcul.

Vous pouvez également ajouter un nouveau type de fichier. Pour ajouter un nouveau type de fichier, cliquez sur Gérer > Fournir des types de fichiers et une description > cliquez sur Ajouter. Cochez la case Analyser pour inclure le type de fichier pour l’analyse anti-malware. Décochez la case Numériser pour les types de fichiers qui ne doivent pas être numérisés. Vous pouvez également modifier ou supprimer les types de fichiers si nécessaire.

Remarque

Les types de fichiers sélectionnés par défaut établisse un équilibre entre l’efficacité de la lutte contre les programmes malveillants et les performances du système. Activer davantage de types de fichiers, augmenter la charge de traitement de la sécurité Edge et compromettre la capacité globale du système.

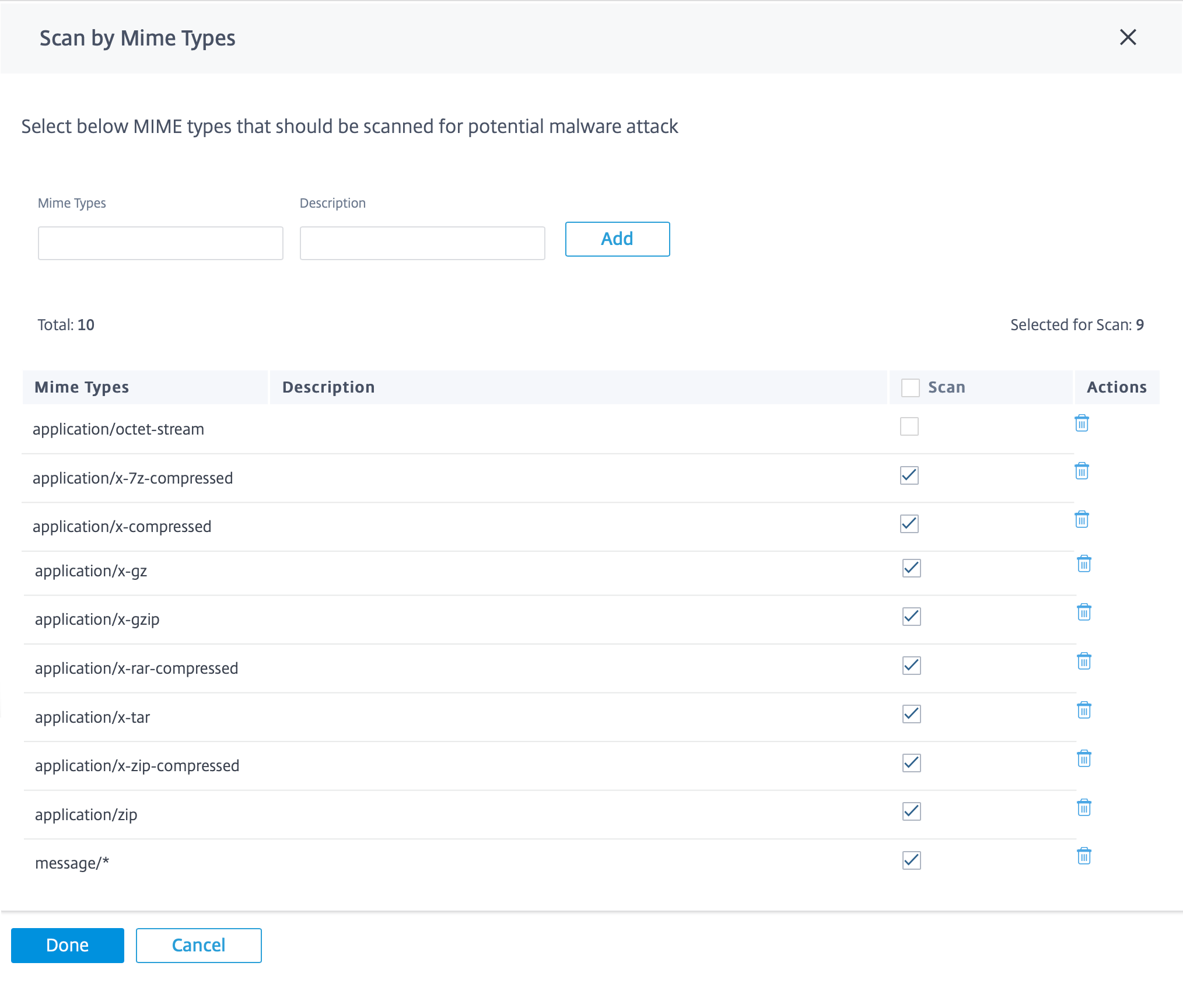

Analyse par types MIME

Un type MIME (Multipurpose Internet Mail Extension) est une norme Internet qui décrit le contenu d’un fichier Internet en fonction de la nature et du format. Comme pour les types de fichiers, vous pouvez également ajouter et choisir d’exclure certains types MIME de l’analyse anti-malware.

Pour ajouter des types MIME, cliquez sur Gérer > ajouter un type MIME dans le champ Types MIME et fournissez une description, puis cliquez sur Ajouter. Cochez la case Analyser pour inclure le type MIME pour l’analyse anti-malware. Décochez la case Numériser pour le type MIME qui n’a pas besoin d’être scanné. Vous pouvez également modifier ou supprimer les types MIME si nécessaire.

Remarque

Les types MIME sélectionnés par défaut sont choisis pour assurer un équilibre entre l’efficacité de la protection contre les programmes malveillants et la capacité du système. L’activation d’un plus grand nombre de types de fichiers augmente la charge de traitement de la sécurité Edge et compromet la capacité globale du système.

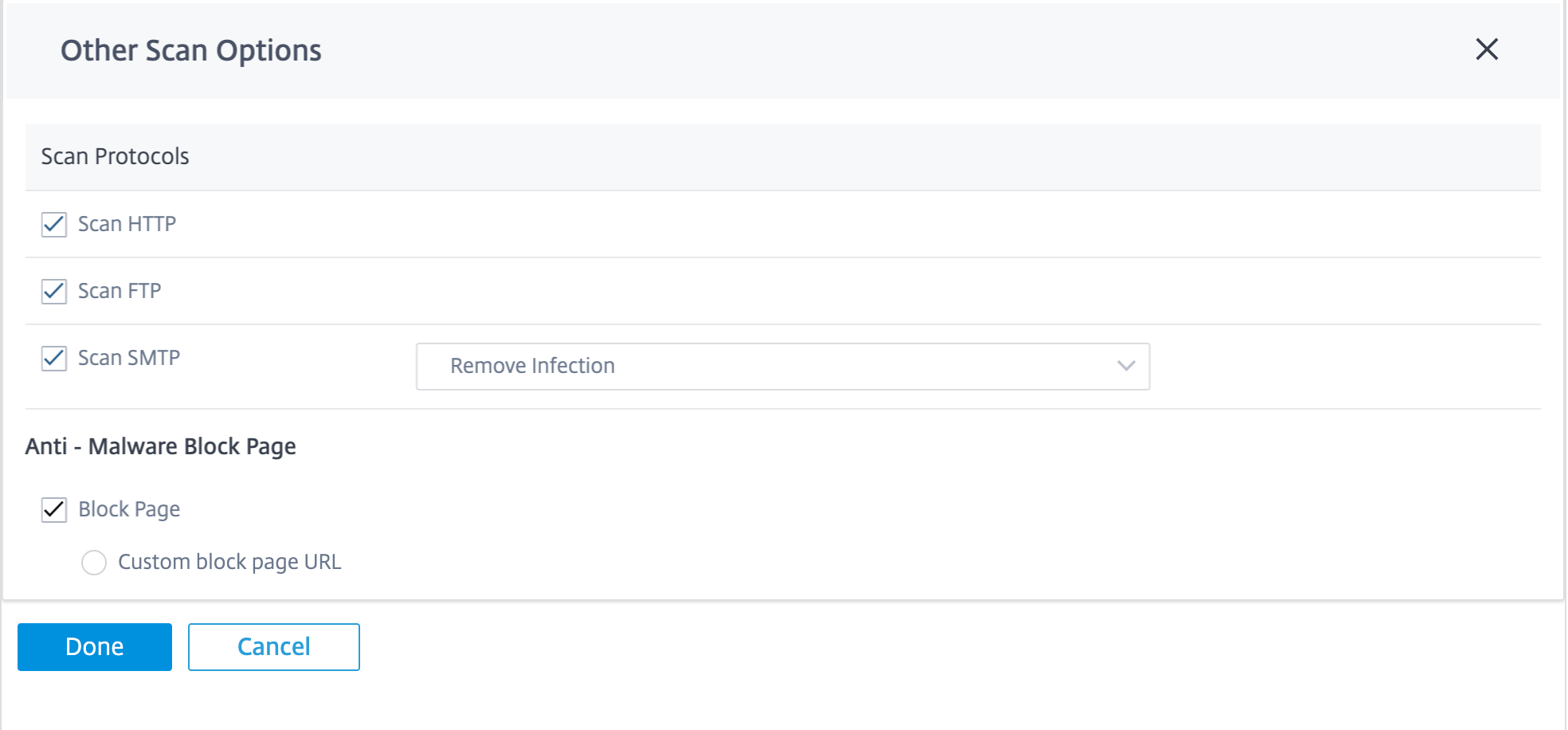

Autres options d’analyse

Vous pouvez choisir d’activer ou de désactiver les analyses anti-programme malveillant sur les protocoles Internet suivants :

-

Scan HTTP : Activez l’analyse anti-malware sur le trafic HTTP.

-

Scan FTP : activez l’analyse anti-malware sur les téléchargements FTP.

-

Scan SMTP : Activez le scan anti-malware sur les pièces jointes des messages SMTP et choisissez l’action à effectuer.

-

Supprimer l’infection : La pièce jointe infectée est supprimée et l’e-mail est remis au destinataire.

-

Messagede transfert : L’e-mail est remis au destinataire avec la pièce jointe intacte.

Remarque

Pour les actions Supprimer l’infection et Transmettre le message, la ligne d’objet de l’e-mail est précédée de « [VIRUS] ».

-

Bloquer le message : L’e-mail est bloqué et n’est pas remis au destinataire.

-

Vous pouvez définir un emplacement de serveur externe pour rediriger les utilisateurs lorsqu’Anti-Malware leur refuse l’accès à un site Web. Cochez la case Bloquer la page .

-

URL de page de blocage personnalisée : crée une page de redirection personnalisée. Si une URL personnalisée est configurée, les variables de chaîne de requête suivantes sont transmises afin que le système de réception puisse personnaliser son contenu.

- Hôte : nom de domaine de l’URL à laquelle l’utilisateur final s’est vu refuser l’accès.

- URL : URLdemandée à laquelle l’accès a été refusé.

REMARQUE

Si vous n’utilisez pas votre propre page Web pour traiter le refus, le refus intégré émet une redirection vers une adresse IP non routable.

Vous pouvez consulter des rapports d’analyse anti-malware détaillés sur le service Citrix SD-WAN Orchestrator. Pour plus de détails, voir Rapports — Anti-Malware.

Inspection SSL

L’inspection SSL (Secure Sockets Layer) est un processus d’interception, de déchiffrement et d’analyse du trafic HTTPS et SMTP sécurisé pour détecter tout contenu malveillant. Il peut effectuer les opérations suivantes :

- Rechercher les logiciels malveillants

- Effectuez un filtrage d’URL sur le chemin complet de l’URL plutôt que uniquement sur le domaine de premier niveau

- Rediriger les utilisateurs vers une page de blocage personnalisée pour le trafic HTTPS similaire à celle du trafic HTTP

REMARQUE :

L’inspection SSL est prise en charge à partir de la version 11.3.0 de Citrix SD-WAN.

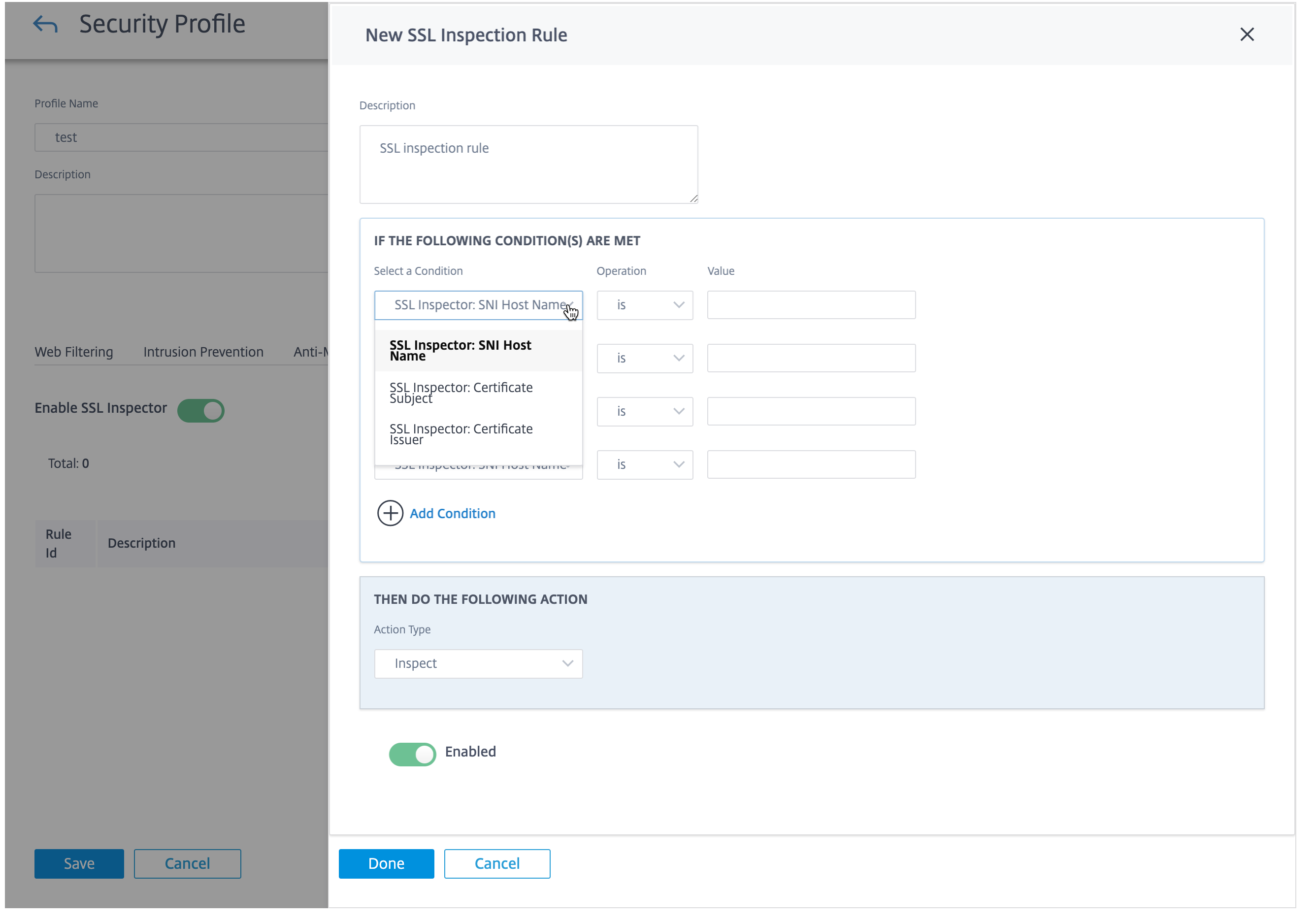

Vous pouvez activer l’inspection SSL et créer des règles SSL dans le cadre des profils de sécurité. Les règles SSL permettent de définir les conditions de gestion du trafic HTTPS et de sécuriser le trafic SMTP. Avant de configurer les règles SSL, assurez-vous d’avoir configuré l’autorité de certification racine de votre organisation et de l’avoir déployée sur les appareils clients. Pour plus d’informations sur la configuration de l’autorité de certification racine, voir Sécurité

Dans l’onglet Inspection SSL, sélectionnez Activer l’inspecteur SSL pour activer l’inspection SSL. Cliquez sur Nouvelle règle et fournissez une description. Sélectionnez l’une des conditions suivantes :

- Inspecteur SSL : Nom d’hôte SNI : définit la règle SSL en fonction du nom d’hôte SNI (Server Name Indicator).

- Inspecteur SSL : Objet du certificat : définit la règle SSL en fonction du certificat SSL.

- Inspecteur SSL : émetteur du certificat : définit la règle SSL en fonction de l’identité de l’émetteur du certificat.

Sélectionnez l’ opération et fournissez une valeur correspondant à la condition. Sélectionnez l’une des actionssuivantes :

- Inspecter : le trafic qui répond aux conditions de règles sélectionnées est soumis à une inspection SSL.

- Ignorer : Le trafic qui répond aux conditions de règles sélectionnées n’est pas inspecté par le protocole SSL et est autorisé à circuler librement. Le filtrage Web de base basé sur le SNI peut toujours être effectué.

Activez la règle et cliquez sur OK.

Avant de terminer la configuration de l’inspection SSL, prenez en compte les points suivants :

- L’inspection SSL est une opération sensible au calcul qui peut réduire le débit de Edge Security jusqu’à 70 %. Il est recommandé d’inspecter de manière sélective plutôt que d’ignorer de manière sélective. La configuration par défaut reflète l’inspection sélective en activant Ignorer tout le trafic comme règle de secours.

- Les options de navigation sécurisée du filtrage Web nécessitent une inspection SSL du trafic des moteurs de recherche et de YouTube. Vous ne devez ni désactiver ni supprimer les règles par défaut respectives si vous prévoyez d’utiliser les options de navigation sécurisée.

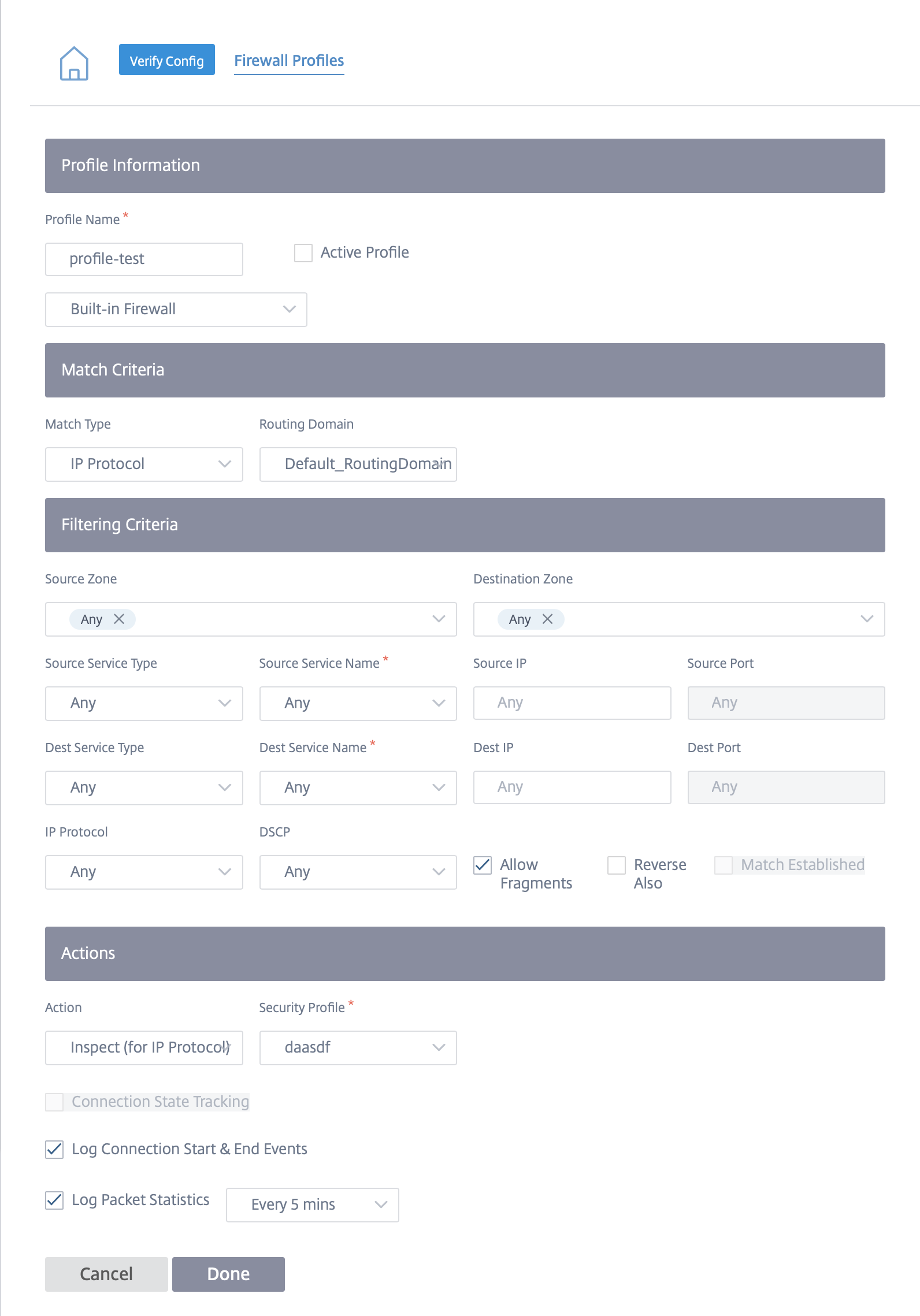

Stratégie de pare-feu de sécurité Edge

Les fonctionnalités de sécurité Edge sont déclenchées à l’aide de stratégies de pare-feu. Vous pouvez définir une politique de pare-feu pour le protocole IP de type correspondant et la mapper à un profil de sécurité. Si le trafic entrant correspond aux critères de filtrage, une action d’inspection est déclenchée et les capacités de sécurité, configurées selon le profil de sécurité sélectionné, sont appliquées.

Citrix SD-WAN évalue les stratégies de pare-feu d’une manière « première correspondance », où la première stratégie correspondante détermine l’action. Les stratégies de pare-feu doivent être configurées dans l’ordre suivant :

- Protocole IP, Office 365 et stratégies de pare-feu d’application DNS avec action non inspectée

- Stratégies de pare-feu de sécurité Edge (stratégies de pare-feu de protocole IP avec action d’inspection)

- Stratégies de pare-feu application

Pour configurer une politique de pare-feu et activer la sécurité périphérique, accédez à Configuration > Sécurité > Profils de pare-feu et ajoutez un profil en fonction de vos préférences. Cliquez sur Créer une nouvelle règle. Sélectionnez le type de correspondance en tant que protocole IP et configurez les critères de filtrage. Pour plus d’informations, consultez la section Profils de pare-feu. Sélectionnez l’action Inspecter (pour le protocole IP) et sélectionnez un profil de sécurité.

Remarque

Bien qu’il n’y ait aucune limite au nombre de profils de sécurité que vous pouvez créer, vous ne pouvez attribuer que 32 politiques de pare-feu Inspect à un site.

Limitations

- Le téléchargement du logiciel de l’appliance prend plus de temps pour les appliances Citrix SD-WAN Standard Edition (SE) mises à niveau vers Advanced Edition (AE). Le sous-système Edge Security des appliances AE est fourni séparément afin d’éviter tout impact sur la taille du téléchargement pour les appliances SE.

- Le filtrage Web Citrix SD-WAN Edge Security ne peut vérifier que l’indication de nom de serveur (SNI) pour les sites HTTPS afin de décider s’il faut bloquer, marquer ou autoriser le trafic.

- La prise en charge du serveur Syslog externe n’est pas disponible via le service Citrix SD-WAN Orchestrator pour Citrix SD-WAN Edge Security.