Installation de l’AMI SD-WAN VPX Standard Edition sur AWS

Les appliances Citrix SD-WAN SE lient plusieurs chemins réseau dans le chemin virtuel unique. Les chemins virtuels sont surveillés de manière à ce que les chemins d’application critiques soient toujours routés via des chemins optimaux. Cette solution permet aux clients de déployer des applications dans le cloud et d’utiliser plusieurs réseaux de fournisseurs de services pour une livraison transparente des applications aux utilisateurs finaux.

Pour créer un SD-WAN SE-VPX sur Amazon Web Services (AWS), vous passez par le même processus qu’avec la création d’une autre instance, en définissant quelques paramètres d’instance sur des paramètres autres que par défaut.

Instanciation d’une appliance virtuelle (AMI) SD-WAN sur AWS :

Pour installer une appliance virtuelle SD-WAN dans un VPC AWS, vous avez besoin d’un compte AWS. Vous pouvez créer un compte AWS à l’adresse http://aws.amazon.com/. Le SD-WAN est disponible sous la forme d’une Amazon Machine Image (AMI) dans AWS Marketplace.

Remarque : Amazon apporte des modifications fréquentes à ses pages AWS, de sorte que les instructions suivantes peuvent ne pas être mises à jour.

Pour instancier une appliance virtuelle (AMI) SD-WAN sur AWS :

- Dans un navigateur Web, tapez http://aws.amazon.com/.

- Cliquez sur Mon compte/Console, puis sur My Account pour ouvrir la page Connexion à Amazon Web Services .

- Utilisez les informations d’identification de votre compte AWS pour vous connecter. Cela vous amène à la page Amazon Web Services.

Les appliances Citrix SD-WAN SE offrent les instances de service AWS suivantes :

- VPC Dashboard - partie isolée du cloud AWS peuplée par des objets AWS, tels que les instances EC2

- Activé par la création d’un VPC dans AWS. Reportez-vous aux étapes de configuration suivantes.

- EC2 Dashboard - cloud de calcul élastique, services virtuels/instances redimensionnables

- Activé par la création d’une AMI SD-WAN NetScaler. Voir ci-dessous pour les étapes de configuration.

- CIDR — Bloc de routage interdomaine sans classe, composé d’une plage d’adresses IP continue, utilisé pour spécifier votre VPC (ne peut pas dépasser 16 régions).

Interface Web SD-WAN

- Configurer l’AMI SD-WAN Citrix (anciennement NetScaler SD-WAN)

Voici la configuration requise et les limites du déploiement de l’AMI SE-VPX SD-WAN dans AWS :

Exigences minimales

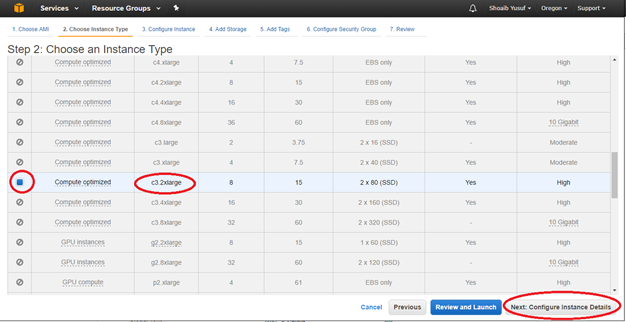

- Type d’instance AWS EC2 : c4.2xlarge, c4.4xlarge, c5.xlarge, c5.2xlarge, c5.4xlarge, m4.4xlarge, m4.4xlarge, M5.2xlarge, m5.4xlarge

- Processeur virtuel : 8

- RAM : 15 Go

- Stockage : 160 Go

- Interfaces réseau : minimum de 2 (une gestion, une pour LAN/WAN)

- BYOL — Apportez votre propre licence et abonnement

À partir de la version 11.3, Citrix SD-WAN a introduit la prise en charge des instances M5 et C5. Les nouvelles régions AWS, telles que Hong Kong et Paris, ne prennent en charge que les instances M5 et C5.

Les instances M5 et C5 ont des performances matérielles améliorées et sont conçues pour les charges de travail plus exigeantes. Les instances M5 et C5 offrent un meilleur rapport prix/performances que les instances M4 sur une base par cœur.

REMARQUE

Les instances M5 et C5 sont prises en charge à partir d’une nouvelle disposition de version 11.3 et supérieure uniquement. Pour continuer à utiliser les instances M5 et C5, vous ne pouvez pas rétrograder à partir de la version 11.3 car les instances M5 et C5 ne sont pas prises en charge sur aucune version de microprogramme antérieure à la version 11.3.

Limitations

-

AWS n’autorise pas le pontage de l’interface, de sorte que Fail-to-Wire n’est pas une option pour configurer les groupes d’interface.

-

Instances provisionnées avec les versions 10.2.4/11.2.1, les AMI ne peuvent pas modifier leur type d’instance en M5/C5.

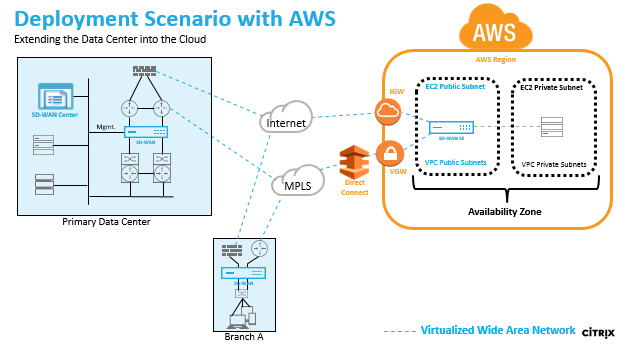

SD-WAN Citrix (anciennement NetScaler SD-WAN) avec AWS

Déploiement d’une région AWS avec une zone de disponibilité spécifiée. Dans cette infrastructure Virtual Private Cloud (VPC), l’AMI SD-WAN Standard Edition (Amazon Machine Image) est déployée en tant que passerelle VPC.

- Le VPC privé a des routes vers la passerelle VPC.

- L’instance SD-WAN a une route vers AWS VGW (VPN Gateway) pour la connexion directe et une autre route vers IGW (Internet Gateway) pour la connectivité Internet.

- Connectivité entre le centre de données, la succursale et le cloud en appliquant différents modes de transport utilisant simultanément plusieurs chemins WAN.

- Apprentissage automatique des itinéraires avec OSPF et BGP.

- Tunnel IPsec unique sur plusieurs chemins où la renégociation de la sécurité n’est pas requise lors d’une défaillance de liaison.

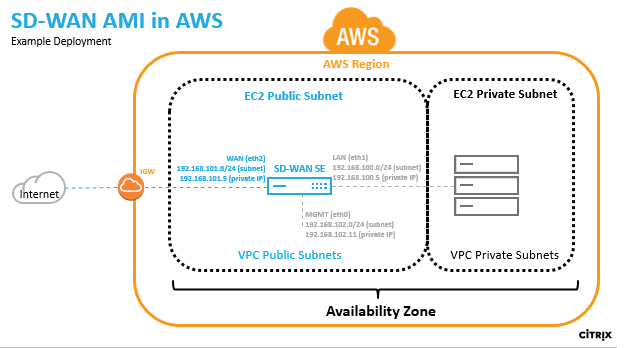

Dans AWS, un sous-réseau et une adresse IP doivent être définis pour chaque interface AMI SD-WAN. Le nombre d’interfaces utilisées dépend du cas d’utilisation du déploiement. Si l’objectif est d’accéder de manière fiable aux ressources applicatives situées sur le côté LAN du VPX (à l’intérieur de la même région), le VPX peut être configuré avec trois interfaces Ethernet : une pour la gestion sur eth0, une pour le LAN sur eth1 et une pour WAN sur eth2.

Alternativement, si l’objectif est de trafic en épingle à cheveux via le VPX vers une autre région ou vers l’Internet public, le VPX peut être configuré avec deux interfaces Ethernet : une pour la gestion sur eth0 et une seconde pour LAN/WAN sur eth1.

Présentation de l’AMI SE SD-WAN dans AWS

- Créer un VPC dans AWS à l’aide du tableau de bord VPC

Pour commencer à utiliser le cloud privé virtuel Amazon, vous devez créer un VPC, qui est un réseau virtuel dédié à votre compte AWS.

- Définissez les blocs/sous-réseaux CIDR et affectez à VPC - pour identifier le périphérique dans le réseau. Par exemple. 192.168.100.0/22 est sélectionné pour le VPC dans l’exemple de diagramme de réseau englobant les sous-réseaux WAN, LAN et Gestion (192.168.100.0 — 192.168.103.255) - 192.168.100.0/22

- Définir une passerelle Internet pour le VPC — pour communiquer avec l’environnement en dehors du cloud

- Définir le routage pour chaque sous-réseau défini - pour la communication entre les sous-réseaux et Internet

- Définir les listes de contrôle d’accès réseau (Access Control List) - pour contrôler l’entrée et la sortie du trafic depuis/vers le sous-réseau à des fins de sécurité

- Définir un groupe de sécurité - pour contrôler l’entrée/sortie du trafic de/vers chaque instance du périphérique réseau

Créez une AMI Citrix SD-WAN :

-

Pour plus d’informations, reportez-vous Meilleures pratiques EBS aux Meilleures pratiques incontournables pour le chiffrement Amazon EBS

-

Pour définir des groupes de sécurité, la stratégie doit ressembler à la suivante :

- Sortant : Autoriser tout le trafic

- Entrant :

- SSH à partir de toutes les adresses IP ou sous-réseaux à partir desquels l’adresse IP de gestion sera accessible.

- Tout le trafic provenant de vos VPC AWS (IP privées)

- Tout le trafic provenant des IP publiques côté WAN des appliances homologues Citrix SD-WAN hébergées sur site ou dans le cloud.

- Définir les interfaces réseau pour l’instance EC2

- Créer des adresses IP élastiques pour l’instance EC2

- Définir la sécurité pour l’instance EC2 et les interfaces réseau

Connectez-vous à l’interface Web SD-WAN :

- Licence

- Installation d’identification à l’aide de la gestion des modifications

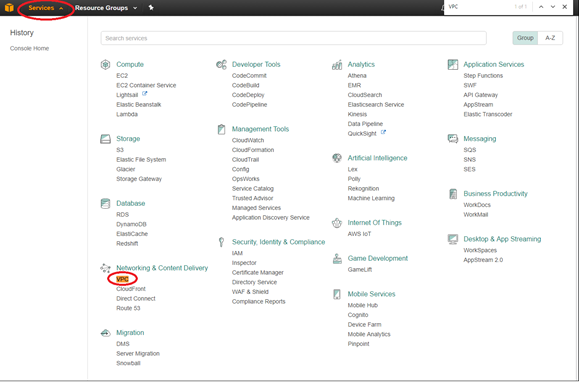

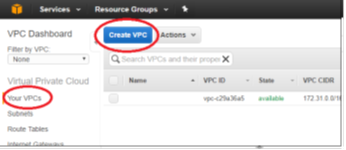

Créer un VPC dans AWS - Virtual Private Cloud (VPC)

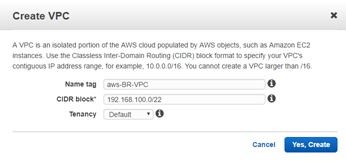

Pour créer un VPC :

-

Dans la barre d’outils AWS Management Console, sélectionnez Services > VPC (Networking & Content Delivery).

-

Sélectionnez vos VPC, puis cliquez sur le bouton Créer un VPC .

-

Ajoutez la balise Nom, le bloc CIDR en fonction de votre diagramme de réseau et Tenancy = par défaut, puis cliquez sur Oui, Créer.

Définir une passerelle Internet pour le VPC

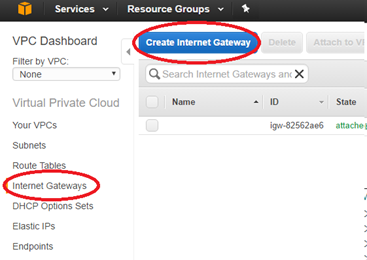

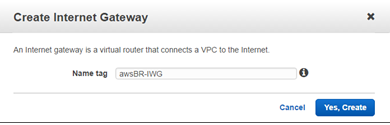

Pour définir la passerelle Internet pour le VPC :

-

Dans la console de gestion AWS, sélectionnez Gateways Internet > Créer une passerelle Internet. Le trafic de passerelle Internet correspondant à la route 0.0.0.0/0 peut être configuré dans la table de routage. Il est également nécessaire pour l’accès externe à l’interface Web AMI SD-WAN pour une configuration ultérieure.

-

Donnez à l’IGW une balise Name, puis cliquez sur Oui, Créer.

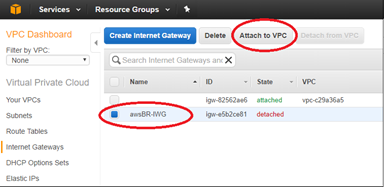

-

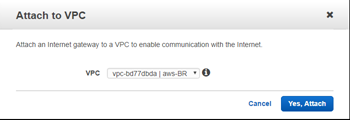

Sélectionnez l’IGW nouvellement créé et cliquez sur Attacher au VPC.

-

Sélectionnez le VPC précédemment créé et cliquez sur Oui, Attacher.

Définir des sous-réseaux pour le VPC afin de différencier la gestion, le réseau local et le WAN

Pour définir des sous-réseaux pour VPC :

-

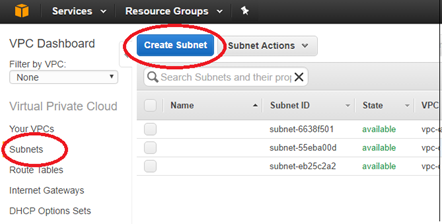

Dans la console de gestion AWS, sélectionnez Sous-réseaux > Créer des sous-réseaux pour créer des sous-réseaux Mgmt, LAN et WAN. Utilisez les sous-réseaux définis pour distinguer les sous-réseaux LAN, WAN et Mgmt définis dans la configuration SD-WAN.

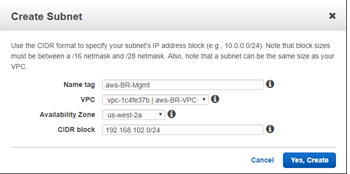

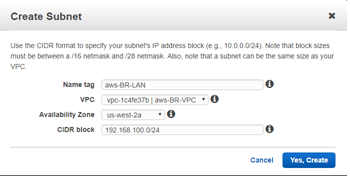

- Entrez les détails spécifiques au sous-réseau de gestion du VPX, puis créez-le à l’aide du bouton Oui, Créer.

- Name tag : nom permettant d’identifier différents sous-réseaux (gestion, réseau local ou réseau étendu)

- VPC :

- Zone de disponibilité :<à votre="" discrétion="">à>

- Bloc CIDR : sous-réseau spécifique au nom défini (Mgmt, LAN ou WAN) qui est un sous-ensemble plus petit du CIDR précédemment défini

-

Répétez le processus jusqu’à ce que vous ayez créé un sous-réseau pour les réseaux Mgmt, LAN et WAN.

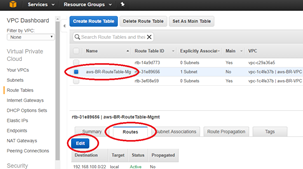

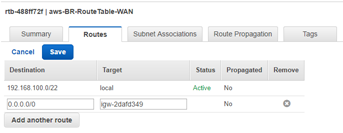

Définir des tables de routage pour le sous-réseau de gestion

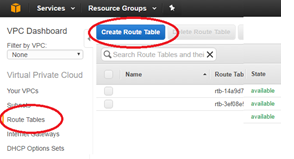

Pour définir des tables de routage :

-

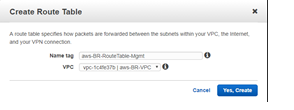

Dans AWS Management Console, sélectionnez Tables de routage > Créer une table de routage pour créer des tables de routage pour les sous-réseaux Ggmt, LAN et WAN.

- Saisissez le détail du sous-réseau Mgmt

- Name tag : nom permettant d’identifier différents sous-réseaux (gestion, réseau local ou réseau étendu)

- VPC : Le VPC créé précédemment

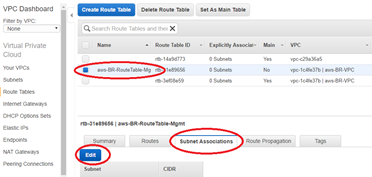

-

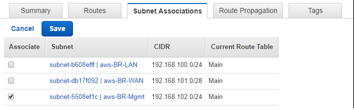

La table de routage nouvellement créée étant toujours en surbrillance, sélectionnez Association de sous-réseau > Modifier.

-

Faites l’association avec le sous-réseau souhaité, puis cliquez sur Enregistrer.

-

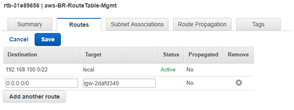

Avec la table de routage nouvellement créée toujours en surbrillance, sélectionnez Itinéraires > Modifier.

-

Cliquez sur le bouton Ajouter un autre itinéraire (uniquement requis pour les sous-réseaux de gestion et WAN), puis sur Enregistrer.

- Destination : 0.0.0.0/0

- Cible : La passerelle Internet (igw-xxxxxxx précédemment définie)

Remarque

AWS fournit une table de routage globale dans l’instance EC2, mais l’AMI NetScaler SD-WAN utilise des tables de routage locales afin que l’utilisateur puisse contrôler le transfert du trafic vers le chemin virtuel.

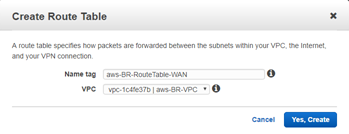

Définir des tables de routage pour le sous-réseau WAN

Pour définir des tables de routage :

-

Dans AWS Management Console, sélectionnez Tables de routage > Créer une table de routage pour créer des tables de routage pour les sous-réseaux Ggmt, LAN et WAN.

-

Entrez les détails du sous-réseau WAN :

- Name tag : nom permettant d’identifier différents sous-réseaux (gestion, réseau local ou réseau étendu)

- VPC : Le VPC créé précédemment

-

La table de routage nouvellement créée étant toujours en surbrillance, sélectionnez Association de sous-réseau > Modifier.

- Faites l’association avec le sous-réseau souhaité, puis cliquez sur Enregistrer.

- Avec la table de routage nouvellement créée toujours en surbrillance, sélectionnez Itinéraires > Modifier.

-

Cliquez sur le bouton Ajouter un autre itinéraire (uniquement requis pour les sous-réseaux de gestion et WAN), puis sur Enregistrer.

- Destination : 0.0.0.0/0

- Cible : <The Internet Gateway> (igw-xxxxxxx défini précédemment)

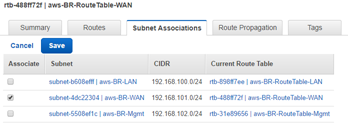

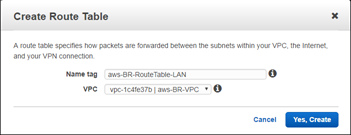

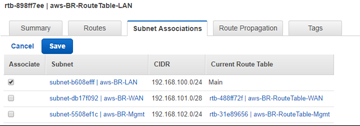

Définir des tables de routage pour le sous-réseau LAN

Pour définir des tables de routage pour le sous-réseau LAN :

-

Dans AWS Management Console, sélectionnez Tables de routage > Créer une table de routage pour créer des tables de routage pour les sous-réseaux Ggmt, LAN et WAN.

-

Entrez les détails du sous-réseau LAN :

- Name tag : nom permettant d’identifier différents sous-réseaux (gestion, réseau local ou réseau étendu)

- VPC : Le VPC créé précédemment

- La table de routage nouvellement créée étant toujours en surbrillance, sélectionnez Association de sous-réseau > Modifier.

-

Faites l’association avec le sous-réseau souhaité, puis cliquez sur Enregistrer.

Remarque

Pour acheminer le trafic côté LAN via SD-WAN, associez la destination cible en tant qu’ID d’interface LAN SD-WAN dans la table de routage du réseau local SD-WAN. La cible de n’importe quelle destination ne peut être définie sur id d’interface qu’après avoir créé l’instance et attaché des interfaces réseau à cette instance.

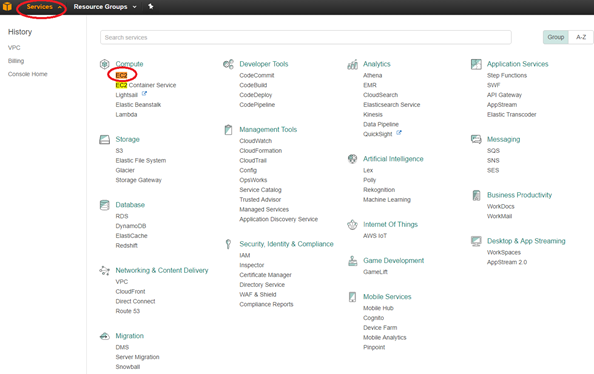

Créer une AMI SE SD-WAN

Pour créer l’instance EC2 :

-

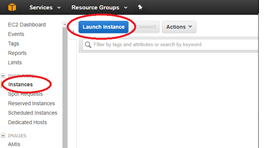

Dans la barre d’outils AWS Management Console, sélectionnez Services > EC2 (Calcul).

-

Sélectionnez la barre d’outils du tableau de bord EC2, sélectionnez Instances > Lancer l’instance.

-

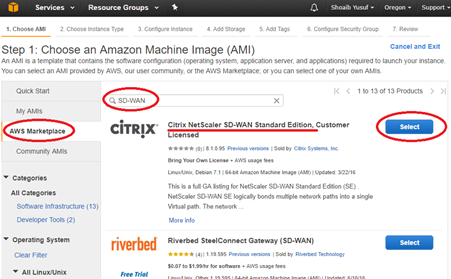

Utilisez l’onglet AWS Marketplace pour rechercher l’Amazon Machine Image SD-WAN (AMI) ou utilisez l’onglet Mes AMI pour localiser une AMI SD-WAN détenue ou partagée, recherchez Citrix NetScaler SD-WAN Standard Edition, puis cliquez sur Sélectionner.

- Confirmez la sélection avec Continuer.

-

Dans l’écran Choisir un type d’instance, sélectionnez le type d’instance EC2 identifié lors de la préparation, puis sélectionnez Suivant : Configurer les détails de l’instance.

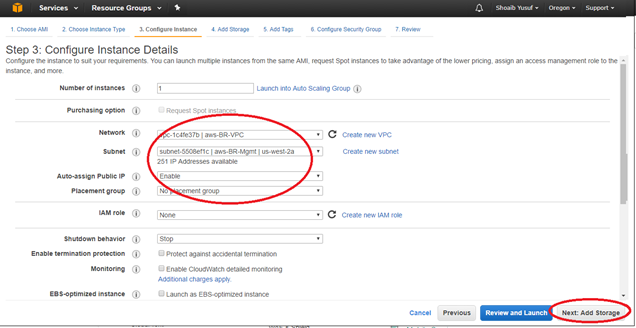

- Entrez les détails de l’instance (tout ce qui n’est pas spécifié doit être laissé désactivé/par défaut) :

- Nombre d’instances : 1

- Réseau : sélectionnez VPC précédemment créée>

- Sous-réseau : sélectionnez Sous-réseau de gestion précédemment défini

- Affectation automatique de l’adresse IP publique : activée

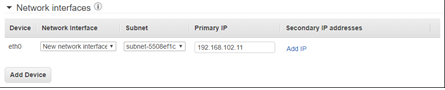

- Interfaces réseau > IP principale : saisissez l’adresse IP de gestion prédéfinie

-

Cliquez sur Suivant : Ajouter du stockage

Remarque

Associez l’instance EC2 au sous-réseau Mgmt pour associer la première interface EC2 (eth0) à l’interface de gestion SD-WAN. Si eth0 n’est pas associé à l’interface SD-WAN Mgmt, la connectivité est perdue suite à un reboot.1.

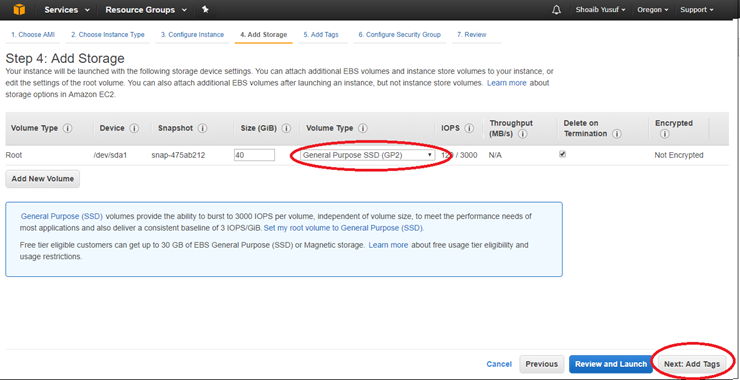

- Entrez les informations suivantes pour le stockage racine :

- Type de volume : Usage général (SSD) GP2

-

Sélectionnez ensuite Suivant : Tag Instance

-

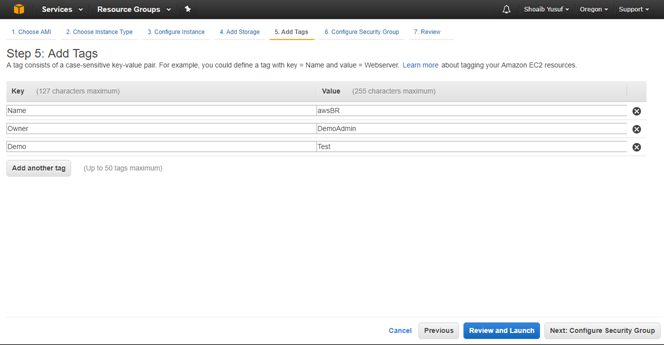

Donnez un nom à l’instance EC2 en spécifiant une valeur pour la balise de nom par défaut. Vous pouvez également créer d’autres balises souhaitées.

- Sélectionnez ensuite Suivant : Configurer le groupe de sécurité.

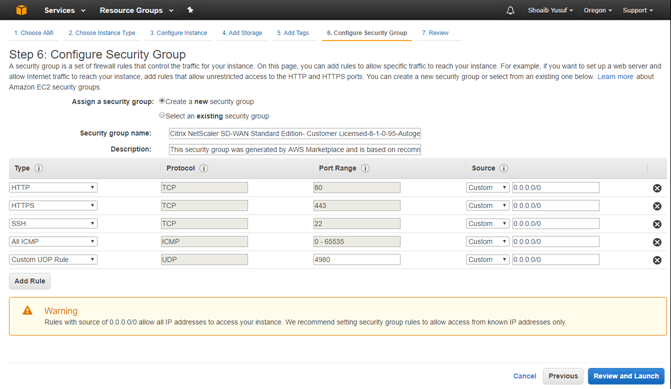

- Sélectionnez un groupe de sécurité existant ou créez un groupe de sécurité :

- Le groupe de sécurité par défaut généré inclut HTTP, HTTPS, SSH et Cliquez sur le bouton Ajouter une règle pour en ajouter deux autres :

- Tous les ICMP avec source : Personnalisé 0.0.0.0/0

- Règle UDP personnalisée avec plage de ports : 4980 et Source : personnalisée <adresses IP connues du partenaire SD-WAN>

-

Sélectionnez Réviser et lancer.

- Après avoir terminé la révision, sélectionnez Lancer.

-

Dans la fenêtre contextuelle Paire de clés, sélectionnez une paire de clés existante ou créez une nouvelle paire de clés, puis sélectionnez Lancer l’instance.

Important

Si une nouvelle paire de clés est créée, assurez-vous de la télécharger et de la stocker dans un emplacement sûr.

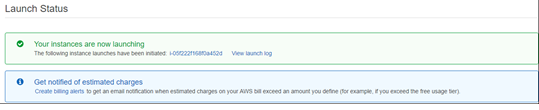

-

Citrix SD-WAN SE AMI doit maintenant être lancée avec succès.

Remarque

Un groupe de sécurité est un ensemble de règles de pare-feu qui contrôle le trafic d’une instance EC2. Les règles entrantes et sortantes peuvent être modifiées pendant et après le lancement d’EC2. Un groupe de sécurité doit être affecté à chaque instance EC2. En outre, un groupe de sécurité doit être affecté à chaque interface réseau. Plusieurs groupes de sécurité peuvent être utilisés pour appliquer des ensembles distincts de règles à des interfaces individuelles. Le groupe de sécurité par défaut ajouté par AWS autorise uniquement le trafic au sein d’un VPC.

Le groupe de sécurité affecté à l’AMI NetScaler SD-WAN et à ses interfaces doit accepter SSH, ICMP, HTTP et HTTPS. Le groupe de sécurité affecté à l’interface WAN doit également accepter UDP sur le port 4980 (pour la prise en charge du chemin virtuel). Reportez-vous à l’aide d’AWS pour plus de détails sur les informations de configuration du groupe de sécurité. Important

Attendez deux heures si provisionné à partir d’un nouveau compte, puis réessayez

-

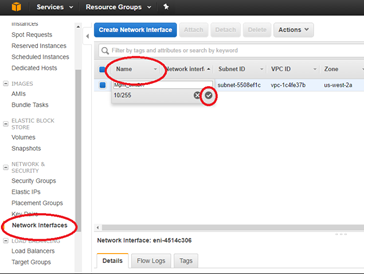

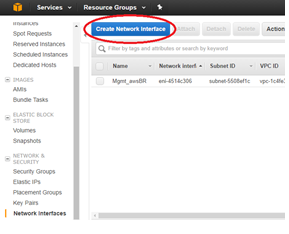

Revenez à votre console AWS : EC2 Dashboard.

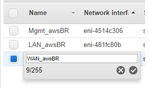

- Dans la barre d’outils, sous Réseau et sécurité, sélectionnez Interfaces réseau, mettez en surbrillance l’interface de gestion et Modifier la balise Nom pour donner un nom utile à l’interface.

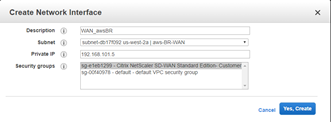

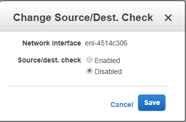

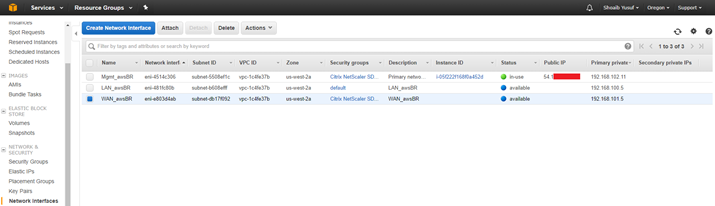

- Cliquez ensuite sur Créer une interface réseau pour créer les interfaces LAN :

- Description :<a user-defined description for the interface>

- Sous-réseau :<sous-réseau précédemment défini pour l’interface>

- IP privée : <IP privée de l’interface précédemment définie durant la préparation>

- Groupe de sécurité : <groupe de sécurité approprié pour l’interface>

-

Répétez et cliquez sur Créer une interface réseau pour créer l’interface WAN.

-

Modifiez la balise Name pour chaque nouvelle interface et donnez un nom utile.

-

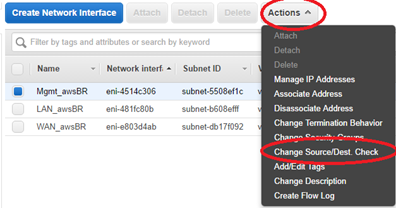

Mettez en surbrillance l’interfacede gestion et sélectionnez Actions > Modifier la source/Dest. Cochez cette case pour désactiver Source/Dest. Cochez, puis sélectionnez Enregistrer.

-

Répétez l’opération pour les interfaces LAN et WAN.

-

À ce stade, toutes les interfaces réseau : Mgmt., LANet WAN sont configurées avec un nom, une adresse IP privée principaleet désactivées pour Source/Dest. Attribut de vérification. Seulement le Mgmt. L’interface réseau a une adresse IP publique qui lui est associée.

Important

Désactivation de la source/Dest. L’attribut Check permet à l’interface de gérer le trafic réseau qui n’est pas destiné à l’instance EC2. Comme l’AMI SD-WAN NetScaler agit comme un intermédiaire pour le trafic réseau, la Source/Dest. L’attribut Check doit être désactivé pour un bon fonctionnement.

En fin de compte, les adresses IP privées définies pour ces interfaces réseau doivent correspondre aux adresses IP de votre configuration SD-WAN. Il peut être nécessaire de définir plusieurs adresses IP privées pour l’interface réseau WAN si cette interface est associée à plusieurs IP de liaison WAN dans la configuration SD-WAN pour ce nœud de site. Pour ce faire, il est possible de définir des adresses IP privées secondaires pour l’interface WAN si nécessaire.

-

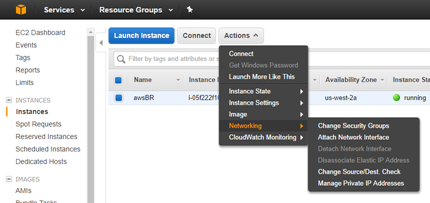

Dans la barre d’outils Tableau de bord EC2, sélectionnez Instances.

-

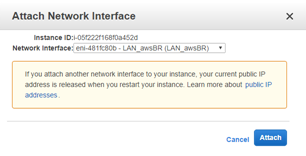

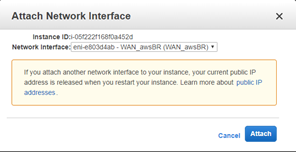

Mettez en surbrillance l’instance nouvellement créée, puis sélectionnez Actions > Mise en réseau > Joindre l’interface réseau.

-

Connectez d’abord l’interface réseau LAN, puis l’interface réseau WAN à l’AMI SE SD-WAN.

Remarque

L’attachement de la gestion, du réseau local et du réseau étendu dans cet ordre est relié à eth0, eth1, eth2 dans l’AMI SD-WAN. Cela s’harmonise avec le mappage de l’AMI provisionnée et garantit que les interfaces ne sont pas réaffectées de manière incorrecte en cas de redémarrage de l’AMI.

-

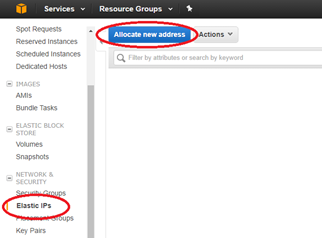

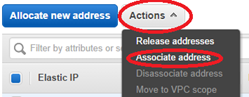

Dans la barre d’outils Tableau de bord EC2, sélectionnez IPs élastiques (EIP), puis cliquez sur Allouer une nouvelle adresse.

- Cliquez sur Allouer pour allouer une nouvelle adresse IP, puis Fermer une fois que la demande de nouvelle adresse a réussi.

- Mettez en surbrillance le nouveau EIP et sélectionnez Action > Associer une adresse pour associer l’EIP à la gestion. Interface, puis cliquez sur Associer.

- Type de ressource : <network interface>

- Interface réseau :

- IP privée : <previously defined private IP for Mgmt>

-

Répétez le processus pour associer un autre nouveau EIP à l’interface WAN.

Configuration de l’AMI SE SD-WAN - Interface de gestion Web SD-WAN

Pour configurer l’AMI SE SD-WAN :

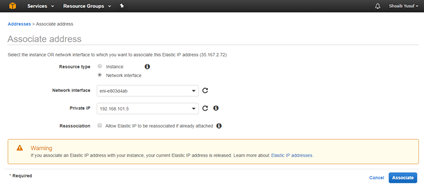

- À ce stade, vous devez pouvoir vous connecter à l’interface de gestion de l’AMI SE SD-WAN à l’aide d’un navigateur Web.

- Entrez l’IP Elastic (EIP) associée à la gestion. Interface. Vous pouvez créer une exception de sécurité si le certificat de sécurité n’est pas reconnu.

-

Connectez-vous à l’AMI SE SD-WAN à l’aide des informations d’identification suivantes :

- Nom d’utilisateur : admin

- Mot de passe : <aws-instance-id> (exemple ; i-00ab111abc2222abcd)

Remarque

Si le Mgmt. L’interface ne peut pas être atteinte, vérifiez ce qui suit :

- Assurez-vous que l'EIP est correctement associé à l'interface Mgmt.- Assurez-vous que l’EIP répond au ping

- S’assure que la table de routage de l’interface Mgmt. inclut une route de passerelle Internet (0.0.0.0/0)

- Assurez-vous que le groupe de sécurité de l’interface Mgmt. est configuré pour autoriser HTTP/HTTP/ICMP/SSH

À partir de la version 9.1 de l’AMI SD-WAN, les utilisateurs peuvent également se connecter à la console AMI SD-WAN à l’aide de ssh admin@<mgmt. EIP, en supposant que la paire de clés pour l’instance EC2 a été ajoutée à la chaîne de clés SSH de l’utilisateur.

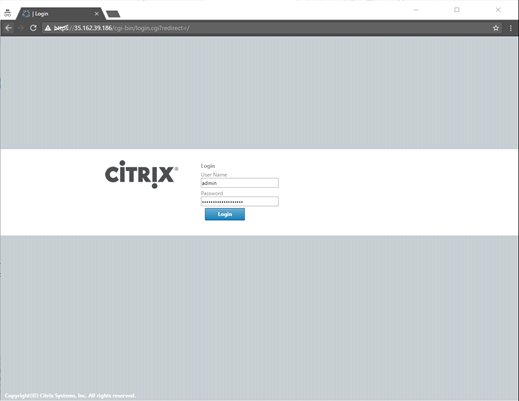

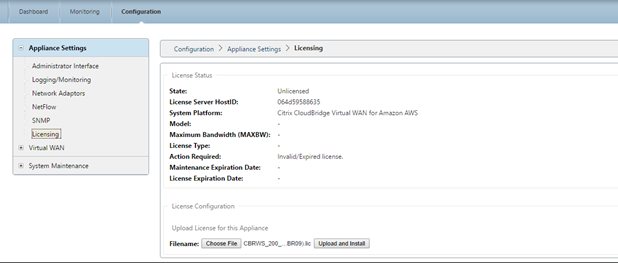

- Pour l’AMI SD-WAN SE bring-your-own-license (BYOL), une licence logicielle doit être installée :

- Sur l’interface Web SD-WAN, accédez à Configuration > Paramètres de l’appliance > Licences

- Dans Configuration de licence : Charger la licence pour cette appliance, sélectionnez Choisir un fichier, parcourez et ouvrez la licence SD-WAN SE AWS, puis cliquez sur Télécharger et installer

- Après le téléchargement réussi, l’état de la licence indiquera l’état : License

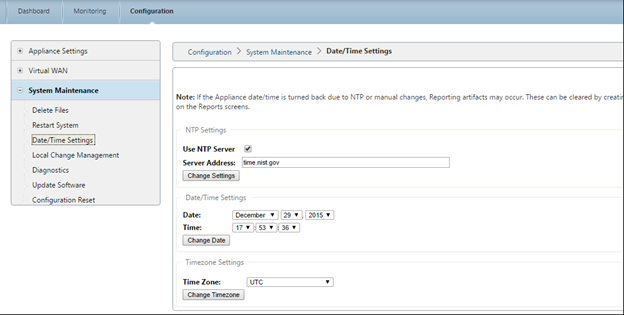

- Définissez les données/heure appropriées pour la nouvelle AMI :

- Sur l’interface Web SD-WAN, accédez à Configuration > Maintenance du système > Paramètres de date/heure

- Définissez la date et l’heure correctes à l’aide de NTP, Date/Heure Settingou Fuseau horaire

Remarque

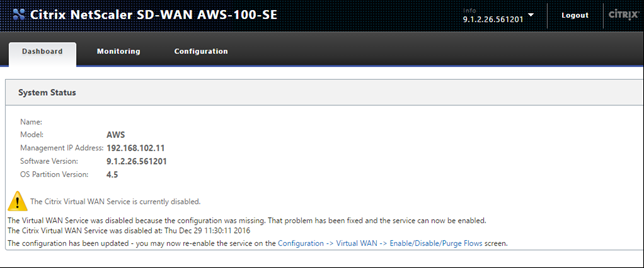

Le service Virtual WAN WAN AMI SE SD-WAN reste désactivé jusqu’à ce qu’un package d’appliance (Software + Configuration) soit installé sur l’AMI.

Ajouter une AMI SE SD-WAN à votre environnement SD-WAN

Pour ajouter une AMI SD-WAN à votre environnement SD-WAN :

- Accédez à votre centre SD-WAN ou à votre nœud de contrôle maître pour votre environnement SD-WAN.

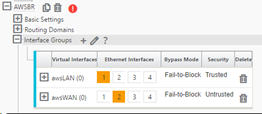

- Ajoutez un nouveau nœud de site à l’aide de l’éditeur de configuration :

- Ajouter un site : modèle VPX, Mode : client

- Groupes d’interface : AWSLan = eth1, AWSwan = eth2 (non approuvé)

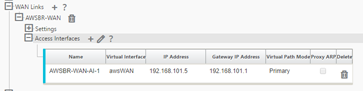

- Adresse IP virtuelle : 192.168.100.5 = AWSLAN, 192.168.101.5 = AWSwan avec une adresse IP virtuelle AWSLAN en cours de configuration, le SD-WAN annonce le sous-réseau LAN de 192.168.100.5/24 en tant que route locale vers l’environnement SD-WAN (voir Connexions > < AWSNode > Routes). Liens WAN :

- AWSBR-WAN avec type d’accès Internet public, détection automatique de l’IP publique si nœud client ou configuration de l’EIC pour la liaison WAN si nœud MCN, Interfaces d’accès : AWSWan 192.168.101.5 avec Gateway 192.168.101.1 (#.#.1 est généralement la Gateway réservée AWS).

-

Dans l’Éditeur de configuration, validez l’association de chemin sous Connexions > DC > Chemins virtuels > DC-AWS > Chemins.

Remarque

Le chemin virtuel est utilisé sur l’interface WAN AMI pour envoyer les mises à jour logicielles et de configuration vers l’AMI SD-WAN plutôt que via une connexion directe à l’interface de gestion.

Les adresses IP privées doivent être définies sur l’interface réseau WAN EC2 pour chaque adresse IP de liaison WAN dans l’éditeur de configuration. Pour ce faire, il est possible de définir une ou plusieurs adresses IP privées secondaires pour l’interface réseau si nécessaire.

Important

Rappelez le mappage attribué dans le tableau de bord AWS EC2 assignant Mgmt à eth0, LAN à eth1 et WAN en tant qu’eth2

Amazon réserve les quatre premières adresses IP et la dernière adresse IP dans chaque bloc CIDR de sous-réseau et ne peut pas être attribué à une instance. Par exemple, dans un sous-réseau avec le bloc CIDR 192.168.100.0/24, les cinq adresses IP suivantes sont réservées :

- 192.168.100.0 : Adresse réseau- 192.168.100.1 : Réservé par AWS pour le routeur VPC

- 192.168.100.2 : Réservé par AWS pour le serveur DNS

- 192.168.100.3 : Réservé par AWS pour une utilisation future

- 192.168.100.255 : Adresse de diffusion réseau, qui n’est pas prise en charge dans un VPC

-

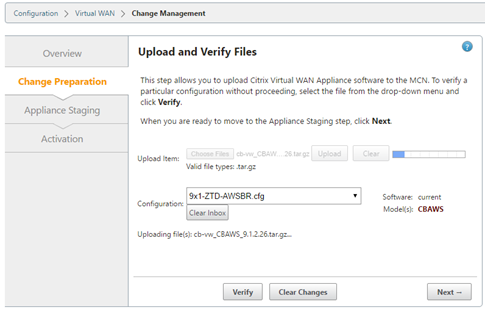

Enregistrez et exportez la configuration SD-WAN nouvellement créée et exportez-les vers la boîte de réception de gestion des modifications.

- Accédez à MCN Change Management et exécutez le processus de gestion des modifications pour transférer la dernière configuration vers l’environnement SD-WAN en informant tous les nœuds SD-WAN existants du nœud AWS nouvellement ajouté et des sous-réseaux (interfaces virtuelles) qui lui sont associés. Assurez-vous de télécharger le package logiciel spécifique à VPX dans l’étape de préparation des modifications qui correspond au logiciel actuel utilisé par l’environnement SD-WAN existant.

- Depuis la page Gestion des modifications, téléchargez le package généré spécifiquement pour le nouveau nœud AWS à l’aide du lien actif.

- Revenez à l’interface de gestion de l’AMI SE SD-WAN à l’aide de l’EIP assigné à l’interface de gestion.

- Accédez à Configuration > Maintenance du système > Gestion des modifications locales.

- Cliquez sur Choisir un fichier pour parcourir et télécharger le progiciel/configuration AWS actif récemment téléchargé.

-

Une fois la gestion des modifications localesréussie, l’interface Web doit s’actualiser automatiquement avec le dernier logiciel installé, le service WAN virtuel étant toujours désactivé.

- Dans la section SD-WAN SE AMI, accédez à Configuration > Virtual WAN Enable/Disable/Purge Flows et activez le service à l’aide du bouton Activer.

-

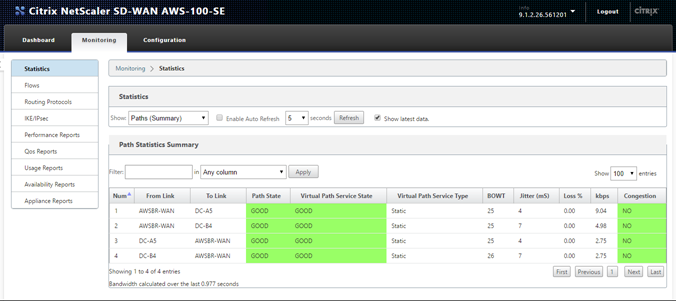

Une fois la connectivité réussie sur l’interface WAN, le SD-WAN signale l’état de bon chemin sur la page Surveillance > Statistiques > Chemins.

Résolution des problèmes

L’adresse IP privée de passerelle Web privée (IWG) doit être utilisée dans la configuration de l’interface d’accès SD-WAN

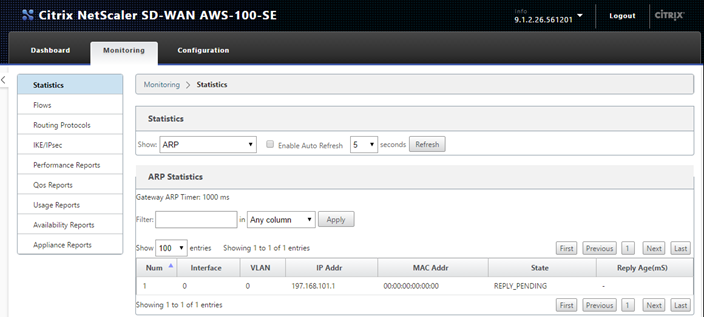

- Si un IWG incorrect est utilisé dans l’éditeur de configuration pour définir le lien WAN pour le site AWS (adresse IP virtuelle et passerelle correcte), le chemin virtuel ne parvient pas à établir.

- Un moyen rapide de vérifier si l’IWG est mal configuré est de vérifier la table ARP SD-WAN.

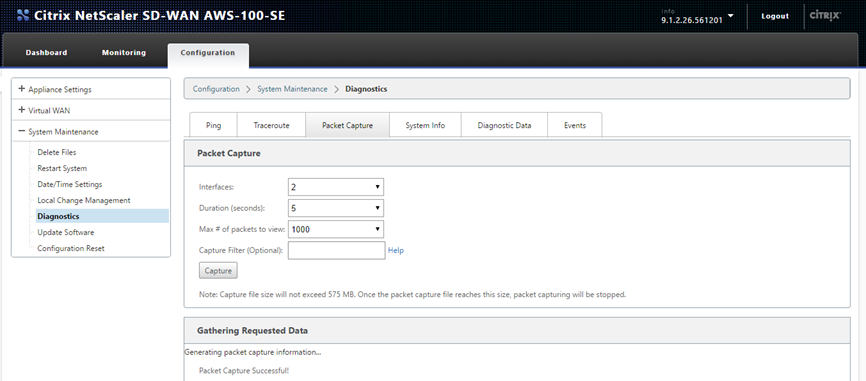

L’outil de capture de paquets intégré SD-WAN peut aider à confirmer le bon flux de paquets

- Accédez à la page Configuration > Maintenance du système > Diagnostic de l’AMI SD-WMA.

- Sélectionnez l’onglet Capture de paquets, définissez les paramètres suivants, puis cliquez sur Capturer :

- Interfaces : Pour capturer sur eth2 qui était associé à l’interface WAN.

- La sortie de capture sur la page Web doit afficher les paquets de sonde UDP quittant l’AMI SE SD-WAN avec le WAN VIP /Private IP comme source, avec une destination des IP publiques statiques utilisées pour le MCN, également le paquet UDP renvoyant avec la source de l’IP publique statique MCN et la destination du VIP/ local VIP/ IP privée (qui était NAT par l’IWG).

Remarque

Cela peut généralement se produire lorsqu’une adresse IP est créée en dehors du bloc CIDR attribué au VPC.

REMARQUE

À partir des versions 10.2.6 et 11.0.3, il est obligatoire de modifier le mot de passe du compte d’utilisateur administrateur par défaut lors du provisionnement d’une appliance SD-WAN ou du déploiement d’un nouveau SD-WAN SE VPX. Cette modification est appliquée en utilisant l’interface de ligne de commande et l’interface utilisateur.

Un compte de maintenance du système - CBVWSSH, existe pour le développement et le débogage et n’a pas d’autorisations de connexion externes. Le compte est uniquement accessible via la session CLI d’un utilisateur administratif régulier.

Dans cet article

- Interface Web SD-WAN

- Exigences minimales

- Limitations

- SD-WAN Citrix (anciennement NetScaler SD-WAN) avec AWS

- Présentation de l’AMI SE SD-WAN dans AWS

- Créer un VPC dans AWS - Virtual Private Cloud (VPC)

- Définir une passerelle Internet pour le VPC

- Définir des sous-réseaux pour le VPC afin de différencier la gestion, le réseau local et le WAN

- Définir des tables de routage pour le sous-réseau de gestion

- Définir des tables de routage pour le sous-réseau WAN

- Définir des tables de routage pour le sous-réseau LAN

- Créer une AMI SE SD-WAN

- Configuration de l’AMI SE SD-WAN - Interface de gestion Web SD-WAN

- Ajouter une AMI SE SD-WAN à votre environnement SD-WAN

- Résolution des problèmes