Intégration de Palo Alto à l’aide de tunnels IPsec

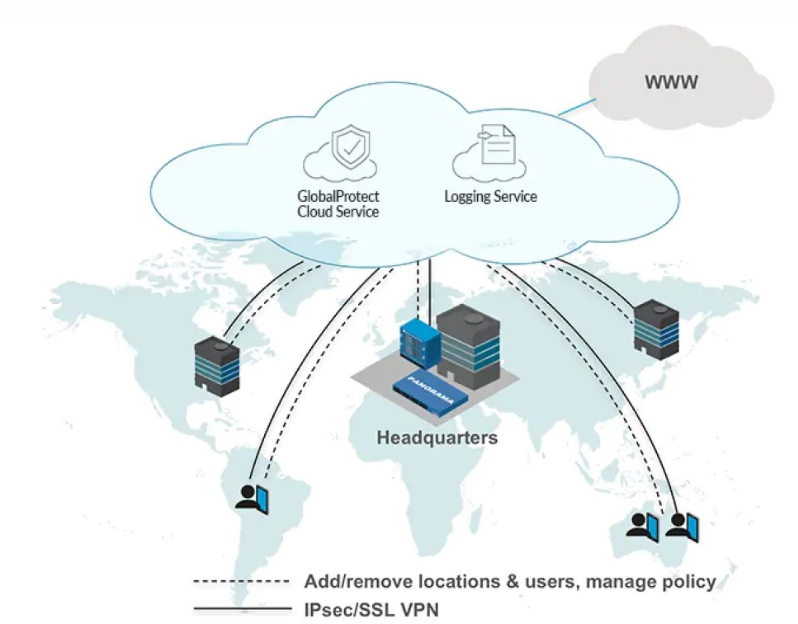

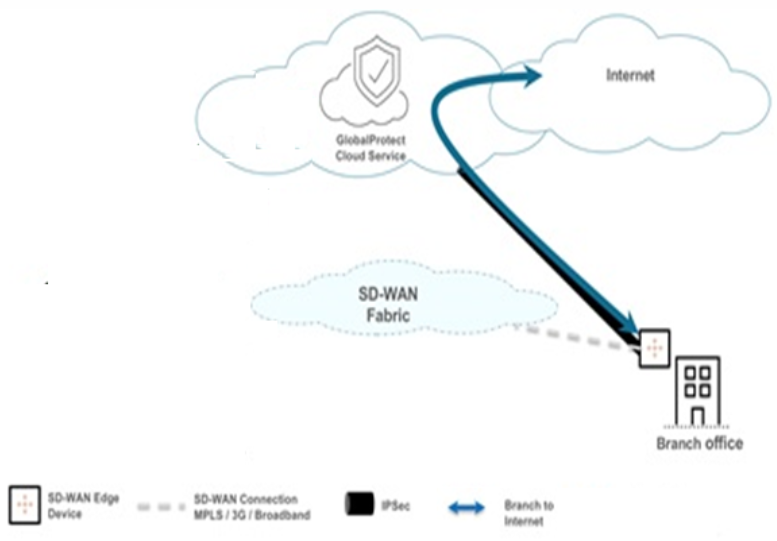

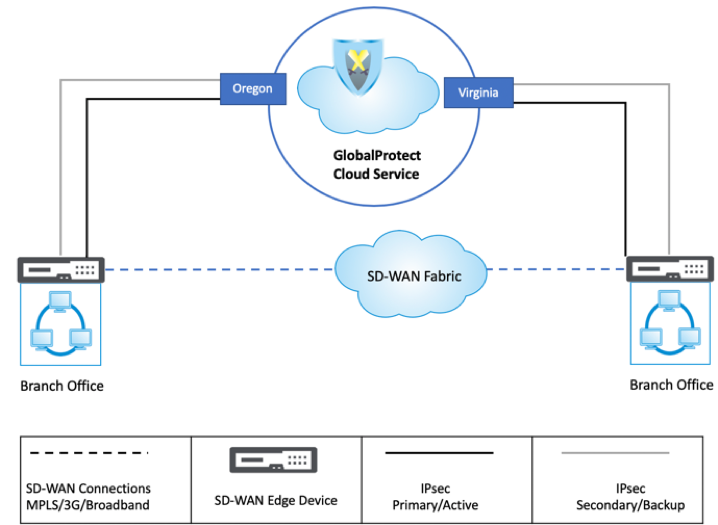

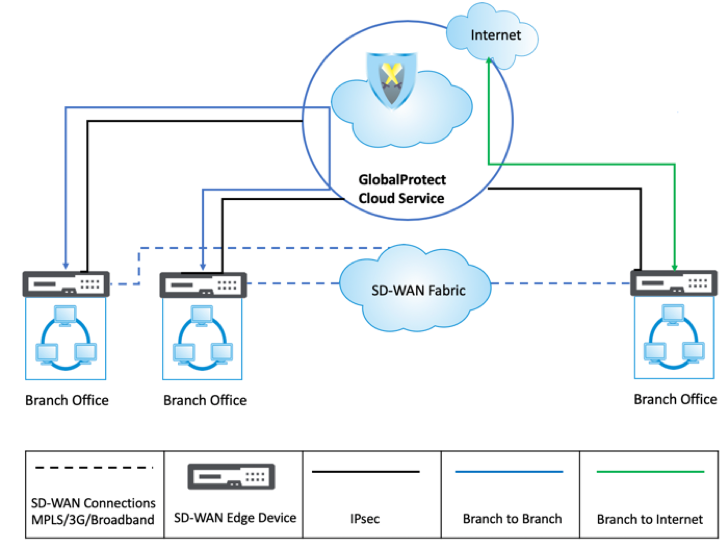

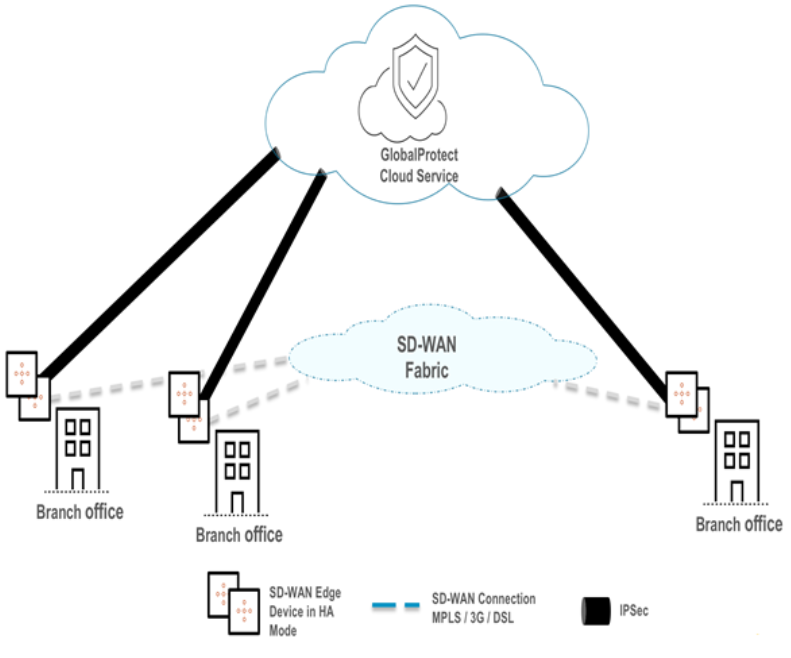

Les réseaux Palo Alto fournissent une infrastructure de sécurité basée sur le cloud pour la protection des réseaux distants. Il assure la sécurité en permettant aux organisations de configurer des pare-feu régionaux basés sur le cloud qui protègent la structure SD-WAN.

La solution Citrix SD-WAN offrait déjà la possibilité de sortir le trafic Internet de la succursale. Ceci est essentiel pour offrir une expérience utilisateur plus fiable et à faible latence, tout en évitant l’introduction d’une pile de sécurité coûteuse à chaque succursale. Citrix SD-WAN et Palo Alto Networks offrent désormais aux entreprises distribuées un moyen plus fiable et sécurisé de connecter les utilisateurs des succursales aux applications du cloud.

Les appliances Citrix SD-WAN peuvent se connecter au réseau du service cloud Palo Alto (GlobalProtect Cloud Service) via des tunnels IPSec sur le site du client.

Les principaux avantages sont les suivants :

-

Sécurité de nouvelle génération livrée dans le monde entier.

-

Ajouter et gérer des emplacements - utilisateurs et déploiement de stratégies de manière centralisée.

-

Transférer le trafic de tunnel IPSec au réseau Palo Alto.

-

Disposition de l’appliance SD-WAN configurée en mode haute disponibilité : si une appliance tombe en panne, le tunnel IPSec est établi via une autre appliance.

-

Déploiements de routage et de transfert virtuels.

-

Une liaison WAN dans le cadre des services Internet.

Configurez les éléments suivants dans l’interface graphique Citrix SD-WAN :

- Configurez le tunnel IPSec.

- Configurez le réseau protégé IPsec avec les réseaux LAN locaux en tant que sous-réseau Source et sous-réseau Destination en tant que 0.0.0.0/0 (pour envoyer tout le trafic Internet via le tunnel).

Configurez les éléments suivants dans Palo Alto :

- Configurez tous les détails nécessaires du tunnel IP.

- Configurer l’homologue IPsec avec SD-WAN Tunnel IPsec Adresse IP de source publique.

Vérifiez la connexion de bout en bout du trafic :

- À partir du sous-réseau LAN de la branche, accédez aux ressources Internet.

- Vérifiez que le trafic passe par le tunnel IPSec Citrix SD-WAN vers le service cloud global de protection de Palo Alto.

- Vérifiez que la stratégie de sécurité Palo Alto est appliquée sur le trafic.

- Vérifiez que la réponse d’Internet à l’hôte d’une succursale arrive.

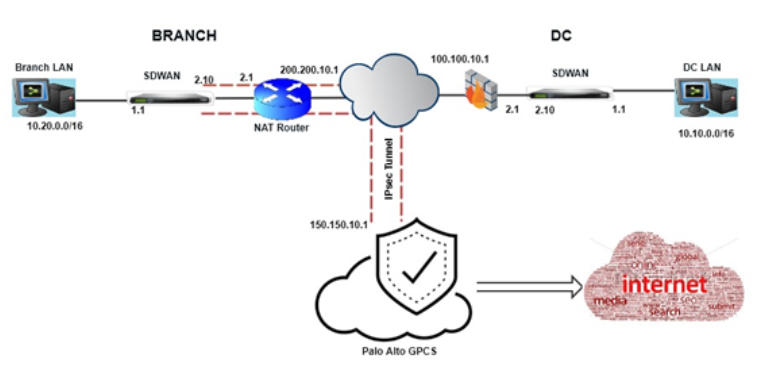

Cas d’utilisation 1 : Branch-to-Internet

-

Établir un tunnel IPsec à partir de chaque branche vers le service GPCS Palo Alto GlobalProtect Cloud Service.

-

Pour la communication de branche à Internet, configurez des réseaux protégés avec des réseaux appartenant aux deux branches.

-

Pour la diffusion directe d’Internet via le GPCS, configurez les réseaux protégés IPsec sur SD-WAN avec le sous-réseau de destination sous la forme 0.0.0.0/0.

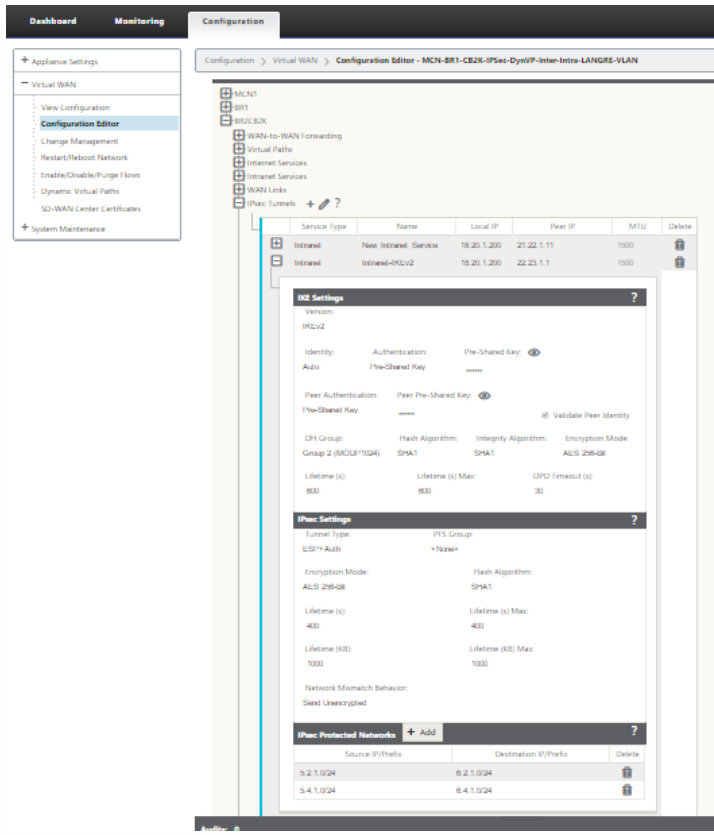

Cas d’utilisation 2 : Tunnels actifs de veille depuis SDWAN vers Internet via Palo Alto

Pour actif/veille, deux tunnels IPsec sont établis avec les mêmes paramètres et les mêmes réseaux protégés au GPCS et un seul tunnel sera actif tout le temps et un autre sera en mode veille. Cela agira comme une seule unité conversée. Pour tous les réseaux protégés que vous voulez fournir la protection IPSec, doit être configuré sur le tunnel actif et de secours. Donc, si un tunnel descend un autre tunnel vient avec tous les réseaux actifs. Cela permet aux tunnels d’être disponibles tout le temps pour rediriger le trafic Internet en configurant des réseaux protégés par IPsec.

- Possibilité d’avoir plusieurs tunnels IPSec créés avec Palo Alto à partir de SD-WAN

- Actif

- Veille

- Le SD-WAN est créé avec plusieurs tunnels IPsec à l’aide de services Intranet et de paramètres IKE/IPsec correspondants (un pour Active et un pour veille).

- Ajoutez tous les réseaux protégés de manière redondante pour toutes les configurations de tunnel IPSec.

- Palo Alto héberge le tunnel actif et en attente.

- Le SD-WAN formera d’abord des tunnels avec les deux et traitera le trafic pour les réseaux protégés via le tunnel IPsec actif (si le tunnel principal est éligible)

-

Si le tunnel principal descend soit à l’extrémité SD-WAN, soit à l’extrémité Palo Alto, le trafic passe par le tunnel secondaire (le même cas pour l’ancien et le nouveau trafic).

Les associations de sécurité IPsec (SA) sont constituées dans le cadre de la formation de tunnel primaire et secondaire. Par conséquent, la transition du trafic prend un certain temps (3 à 5 secondes) pour détecter un nouveau secondaire et traiter tout le trafic via le tunnel IPSec nouvellement actif. La détection primaire du tunnel pour traiter le trafic dépend de l’éligibilité de l’itinéraire et est tournée sur NON si le tunnel descend et est fait OUI s’il est monté.

-

Si le tunnel principal revient, le trafic est de nouveau envoyé via le tunnel principal.

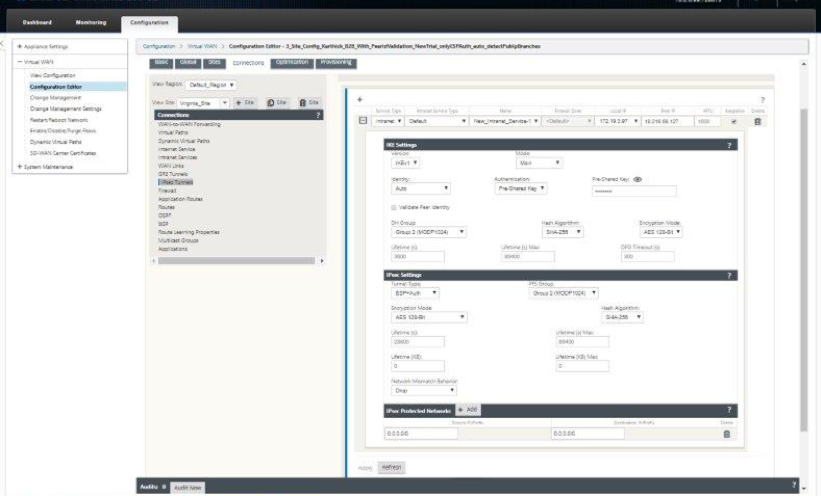

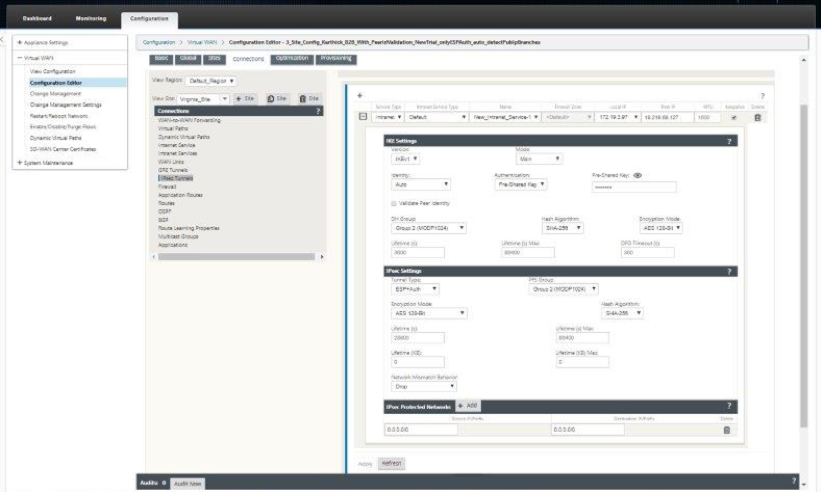

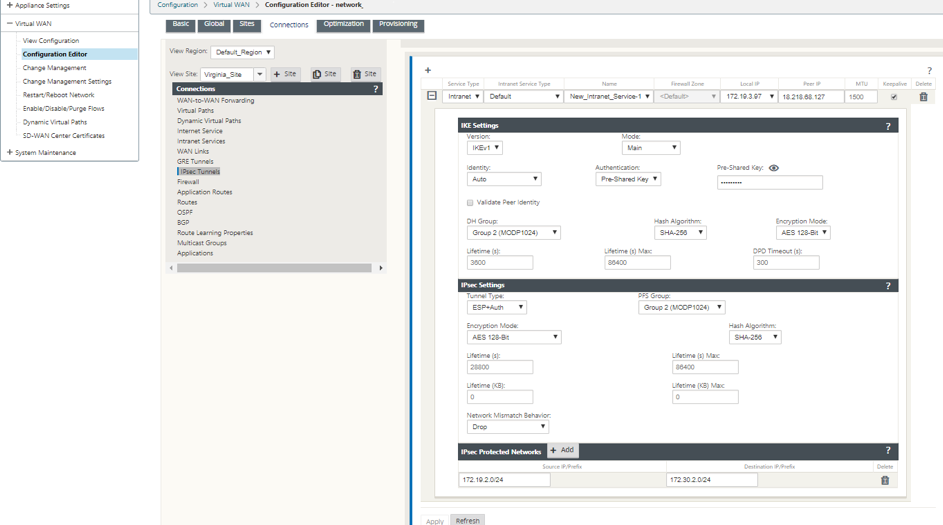

Pour configurer IKE et IPSec Tunnel avec Palo Alto SWG sur SD-WAN :

-

Accédez à Connexion > Site > Tunnels IPsec.

-

Configurez les paramètres IKE et IPSec.

Pour plus d’informations sur la configuration des tunnels IPsec, reportez-vous à la section configurer les tunnels IPSec entre SD-WAN et les services/périphériques cloud tiers.

Vous pouvez spécifier le trafic à protéger par IPsec à l’aide des réseaux protégés.

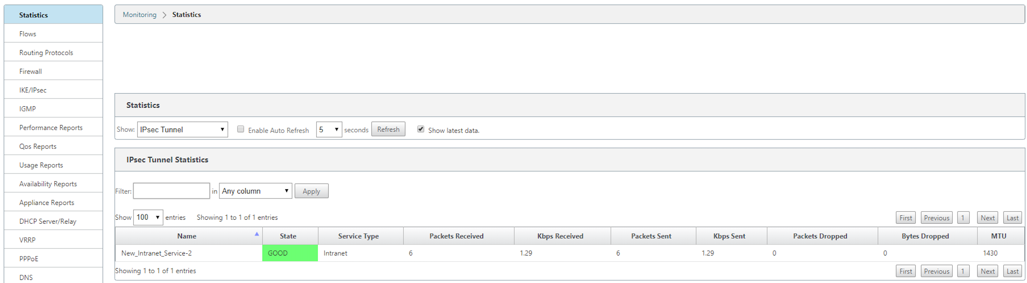

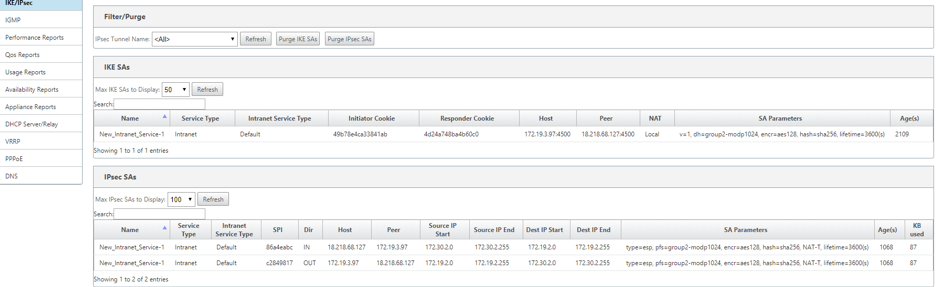

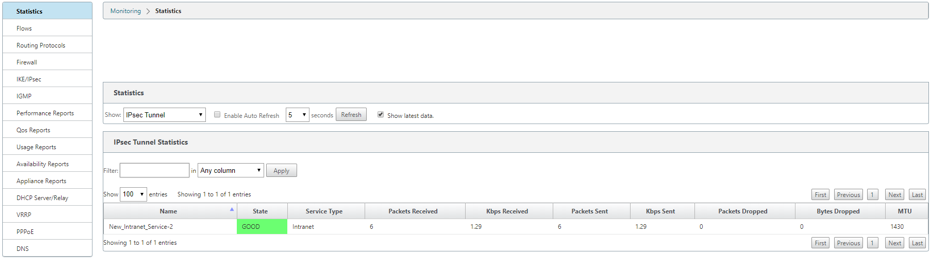

Surveillance du tunnel IPsec vers Palo Alto SWG sur SD-WAN :

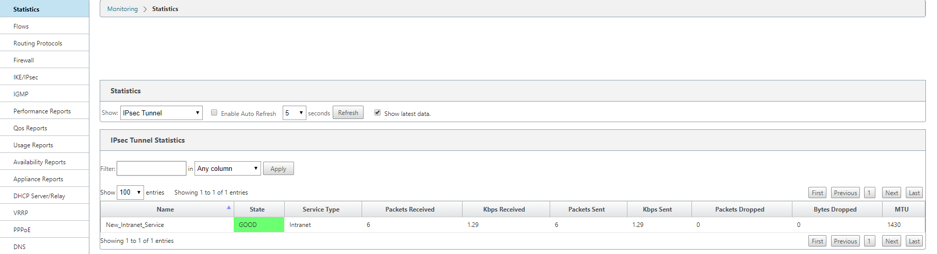

Dans l’interface graphique de l’appliance Citrix SD-WAN, accédez à Surveillance > Statistiques. Sélectionnez Tunnel IPsec dans la liste déroulante pour vérifier les statistiques par rapport au tunnel traitant le trafic. Le trafic envoyé par tunnel peut être surveillé dans les colonnes envoyées et reçues.

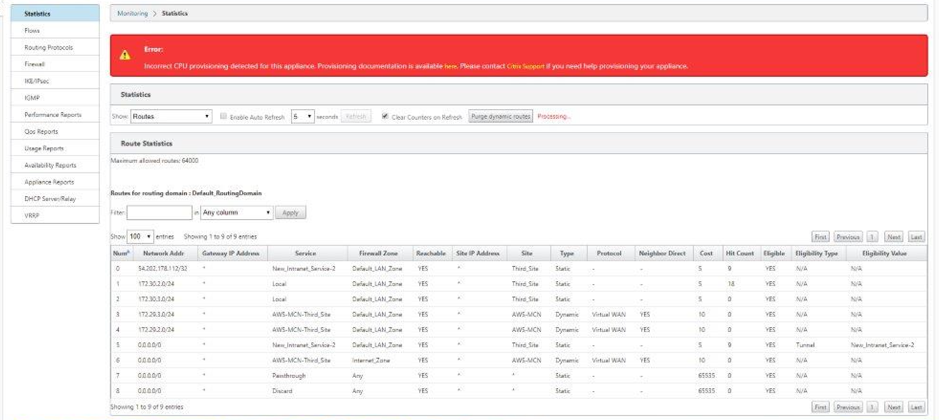

Surveillance des accès de route pour le trafic vers le tunnel IPsec Palo Alto (vers le service Intranet car le tunnel IPSec est lié au service Intranet) :

Les itinéraires indiquent le trafic qui frappe le service Intranet qui traite actuellement le trafic. Pour afficher les statistiques d’itinéraire, accédez à Surveillance > Statistiques > Itinéraires et vérifiez les statistiques par rapport à l’itinéraire traitant le trafic.

Cas d’utilisation 3 : trafic de branche à branche via Palo Alto SWG

Permet de communiquer entre les branches et d’appliquer des stratégies de sécurité sur un SWG pour la connexion de branche à branche sans passer par le nœud intermédiaire SD-WAN.

Pour les communications de branche à branche, spécifiez les stratégies IPsec passent par le Palo Alto GlobalProtect Cloud Service (GPCS) d’abord par un tunnel IPsec. GPCS détermine s’il reçoit du trafic de la branche 1, puis l’envoie à la branche 2 via un tunnel IPsec en créant des stratégies.

- Créez des points de terminaison de tunnel distincts à Palo Alto un pour chaque branche.

- Chaque branche crée de manière unique un tunnel IPSec avec Palo Alto à l’aide des services Intranet et des paramètres IKE/IPsec correspondants.

- Configuration des réseaux protégés dans la branche 1 au tunnel Palo Alto 1 :

- Source en tant que sous-réseau de branche 1 vers destination en tant que sous-réseau de branche 2

- Reproduire le réseau protégé du côté ID proxy du tunnel Palo Alto

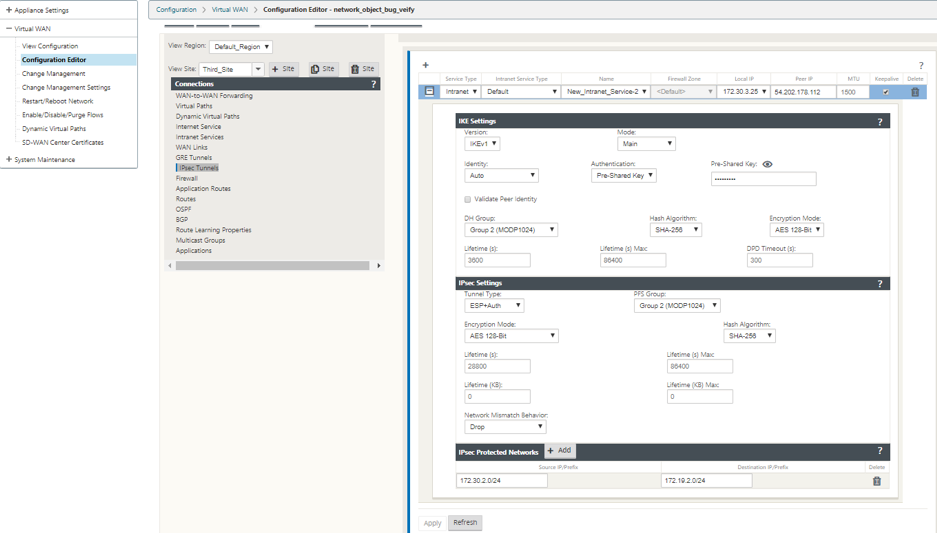

Suivez le réseau protégé similaire en utilisant la Branche 2 à Palo Alto tunnel 2

-

Le trafic de la branche 1 à la branche 2 est effectué en utilisant la branche 1 à Palo Alto Tunnel 1 tunnel IPsec, puis transmis par Palo Alto dans le nouveau tunnel entre le tunnel Palo Alto 2 et le tunnel IPsec de la branche 2. Il en va de même pour le trafic de retour.

REMARQUE :

Ce trafic est unique de telle sorte que le MCN n’a pas besoin d’être activé le transfert WAN vers WAN.

- Si les branches sont NAT des IP, elles doivent être activées avec l’adresse NAT de liaison WAN (si statique) sur les paramètres de liaison WAN où le service intranet serait activé pour utiliser pour le tunnel IPSec. Si l’IP est dynamique, les branches doivent être activées avec le bouton Auto Detect Public IP.

-

S’il existe un port NATting exclusif, le MCN doit être activé avec le poinçonnage UDP.

Configuration de la branche 1 SD-WAN vers le tunnel IPsec Palo Alto 1 :

Configuration de la branche 2 SD-WAN vers le tunnel IPsec Palo Alto 2 :

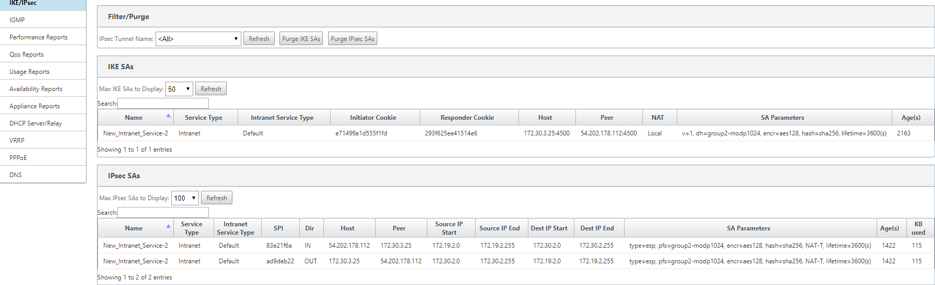

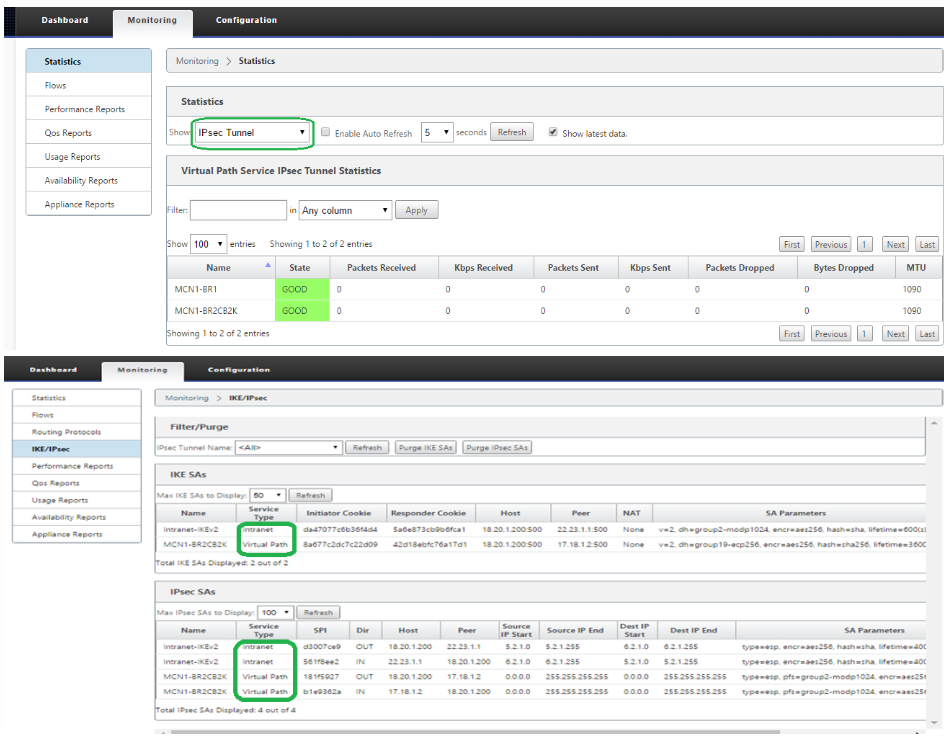

Surveillance des SA IKE/IPsec pour le tunnel 1 entre la branche 1 et Palo Alto :

Surveillance des SA IKE/IPsec pour le tunnel 2 entre la branche 1 et Palo Alto :

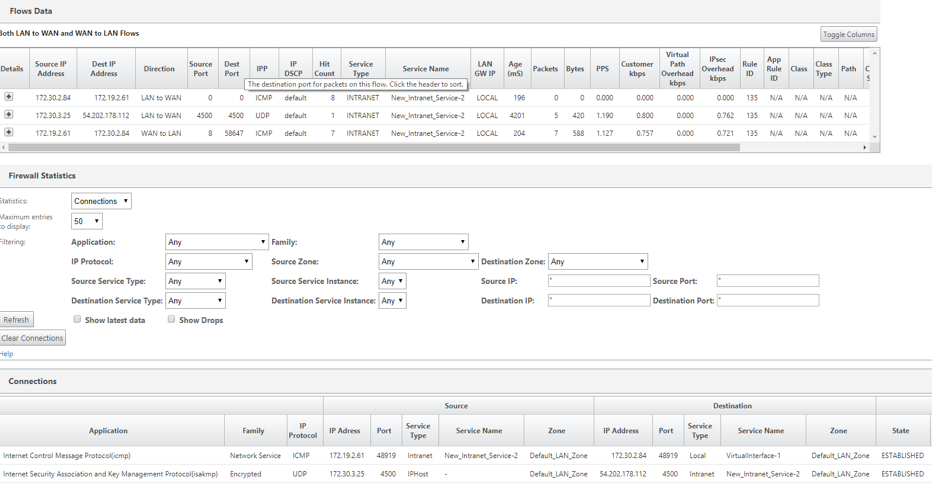

Surveillance des flux et pare-feu pour la branche 1 jusqu’au tunnel Palo Alto 1) :

La capture d’écran suivante fournit les informations de surveillance combinées sur les données de flux et les statistiques de pare-feu pour Branch1 vers Palo Alto tunnel 1.

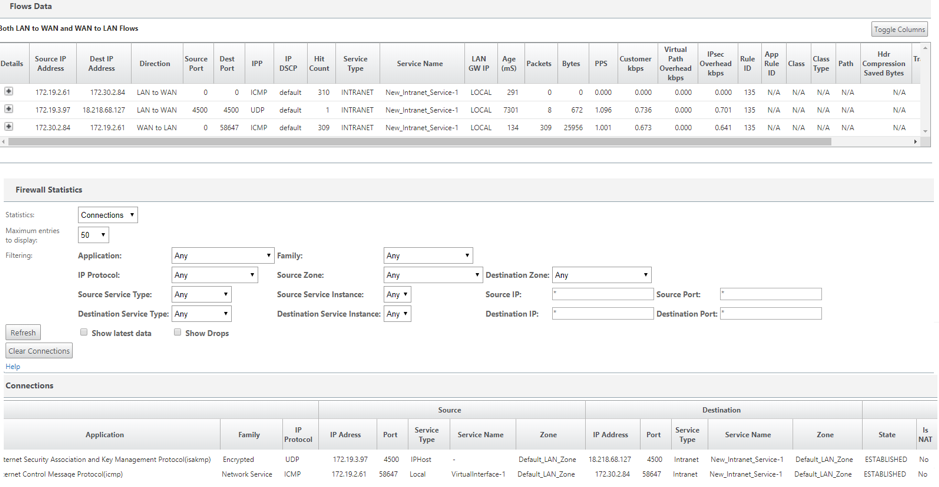

Surveillance des flux et pare-feu pour la branche 2 au tunnel Palo Alto 2 :

La capture d’écran suivante fournit les informations de surveillance combinées sur les données de flux et les statistiques de pare-feu pour la branche 2 vers le tunnel Palo Alto 2.

Surveillance des statistiques de tunnel IPsec pour la branche 1 vers le tunnel Palo Alto 1 :

Surveillance des statistiques du tunnel IPsec pour la branche 2 vers le tunnel Palo Alto 2 :

Cas d’utilisation 4 : périphérique périphérique périphérique SD-WAN en mode haute disponibilité

-

Configurez l’appliance SD-WAN en mode haute disponibilité.

-

Établir un tunnel IPSec de chaque branche vers GPCS.

-

La redirection du trafic du SD-WAN vers GPCS se produit toujours via l’appliance active.

-

Lors d’un événement de haute disponibilité, l’appliance SD-WAN secondaire prend le relais et commence à envoyer du trafic vers GPCS.

Pour configurer le tunnel IPSec :

- Accédez à Connexion > Site > Tunnels IPsec.

-

Configurez les paramètres IKE et IPSec.

Pour plus d’informations sur la configuration des tunnels IPsec, reportez-vous à la section configurer les tunnels IPSec entre SD-WAN et les services/périphériques cloud tiers.

Vous pouvez spécifier le trafic à protéger par IPSec à l’aide des réseaux protégés. Vous pouvez configurer un maximum de huit réseaux protégés par tunnel.

Surveiller les tunnels IPSec :

Dans l’interface graphique de l’appliance Citrix SD-WAN, accédez à Surveillance > Statistiques. Sélectionnez Tunnel IPsec dans la liste déroulante Afficher. Le trafic envoyé par tunnel peut être surveillé dans les colonnes envoyées et reçues.

- Surveillance > IKE/IPSec - Vous pouvez surveiller tous les SA IKE et IPSec correspondantes.

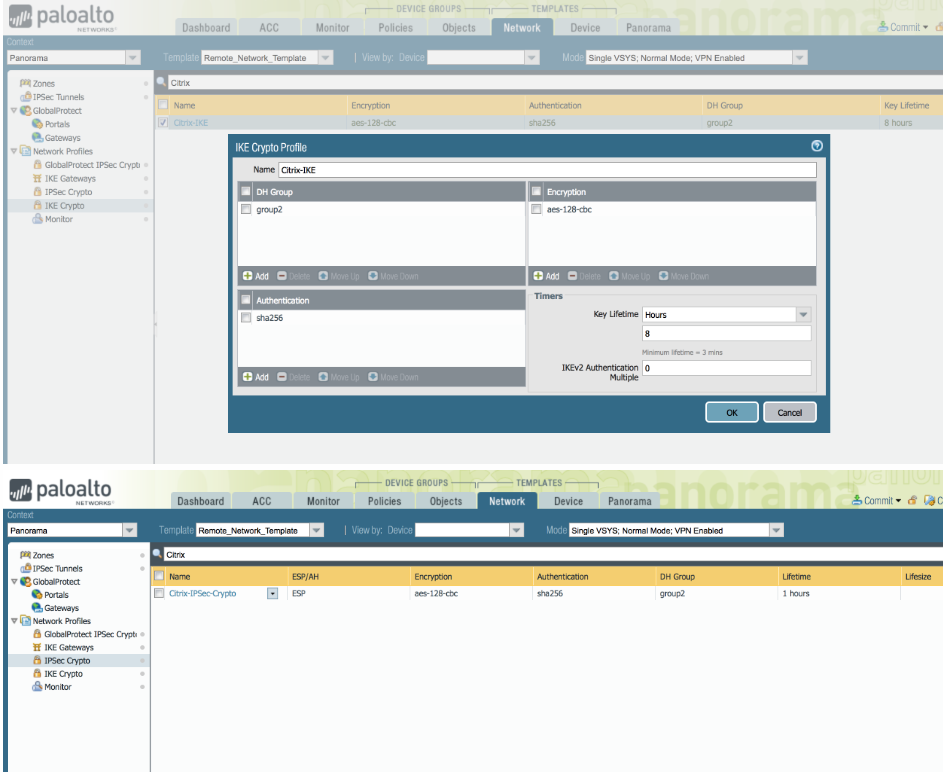

Configurez IPSec dans Palo Alto Global Protect Cloud Service (GPCS) :

- Connectez-vous à Palo Alto Panorama.

- Accédez à Profil réseau -> IKE Crypto et configurez la suite de crypto IKE.

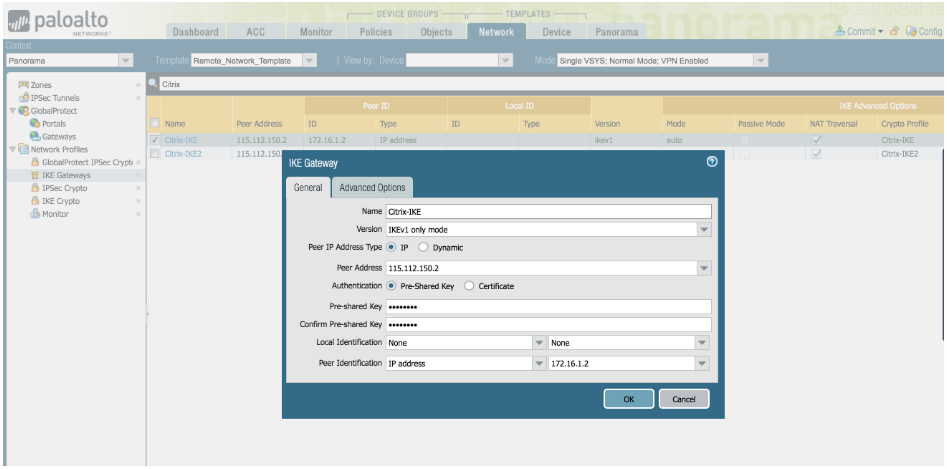

Configurer la Gateway IKE :

- Ajouter la passerelle IKE.

- Configurer la version IKE.

- Choisissez le Type d’adresse IP homologue comme IP.

- Entrez l’ adresse IP IKE Peer. Il s’agit de l’adresse IP publique Citrix SD-WAN.

- Configurer le type d’authentification, la clé pré-partagée, le certificat.

-

Configurez la clé pré-partagée que vous allez utiliser.

-

Cliquez sur Activer la traversée NAT dans la page de l’onglet Options avancées.

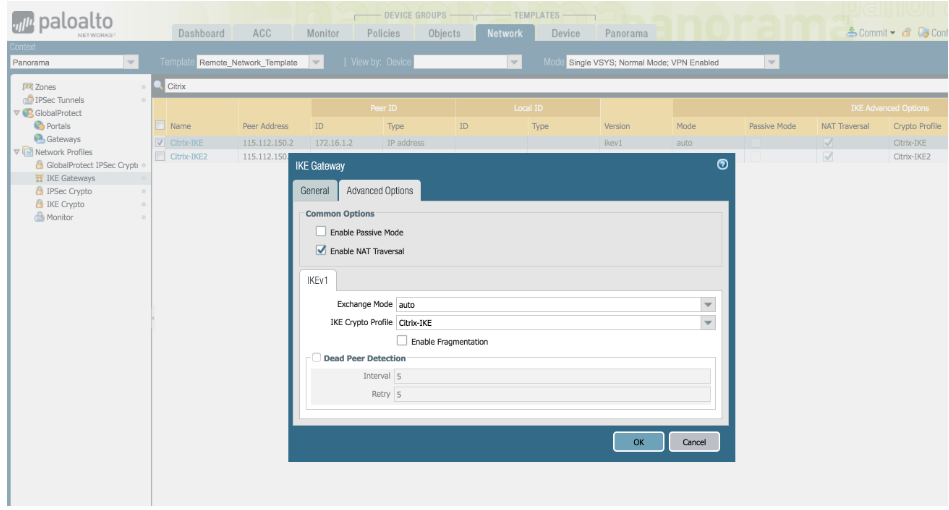

Créer un tunnel IPSec :

Ajoutez un tunnel IPSec avec la passerelle IKE et le profil Crypto IPSec déjà créés. Fournir le réseau protégé pour permettre le trafic depuis le SD-WAN à travers le tunnel.

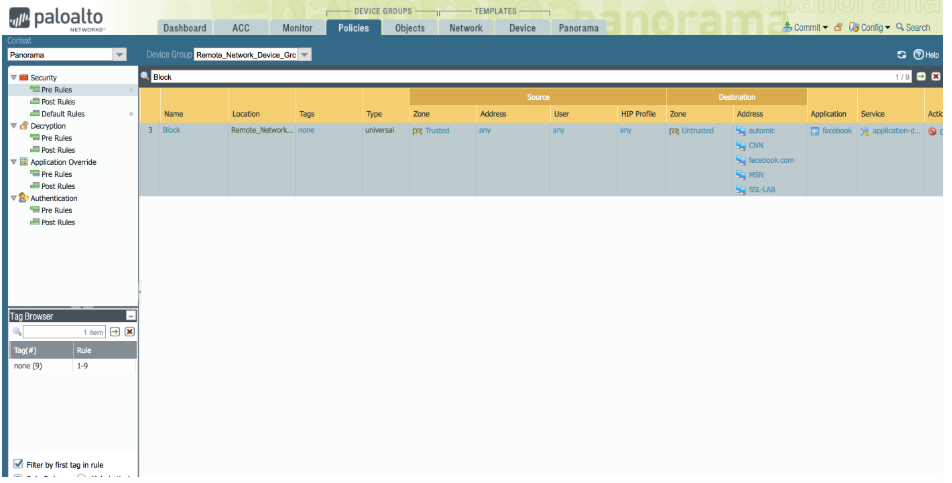

Applications en bloc :

Vous pouvez bloquer certaines applications en configurant la règle de pare-feu comme suit. Cette règle est liée au tunnel créé.

Vérifier le trafic de bout en bout :

Depuis l’hôte de la branche, accédez à Internet et vérifiez que le trafic Internet apparaît sous les statistiques du tunnel IPSec dans la page de surveillance de l’interface graphique SD-WAN. Vérifiez les sites bloqués dans Palo Alto GPCS et assurez-vous que les sites bloqués sont inaccessibles depuis le réseau de succursales.