-

Installation et mise à niveau du logiciel

-

Mise à niveau du logiciel Virtual WAN vers la version 9.3.5 avec déploiement Virtual WAN

-

Mise à niveau vers la version 11.0 avec une configuration WAN virtuelle fonctionnelle

-

Mise à niveau vers la version 11.0 sans configuration WAN virtuelle

-

Mise à niveau partielle du logiciel via la gestion des modifications locales

-

-

-

-

Comment configurer les tunnels IPSec pour les chemins virtuels et dynamiques

-

Comment configurer le tunnel IPSec entre SD-WAN et des périphériques tiers

-

-

-

-

Activation de l'optimisation et configuration des paramètres de fonctionnalité par défaut

-

Configuration des paramètres de réglage par défaut de l'optimisation

-

Configuration des classificateurs d'applications par défaut de l'optimisation

-

Configuration des classes de service par défaut de l'optimisation

-

-

Plug-in client d'optimisation de Citrix WAN

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Comment configurer le tunnel IPSec entre SD-WAN et des périphériques tiers

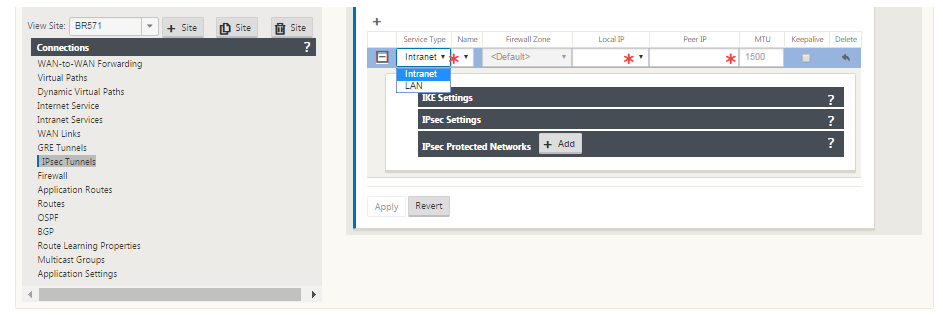

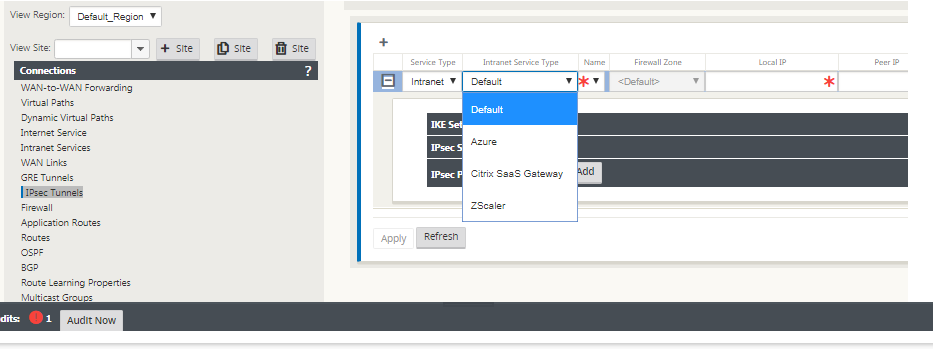

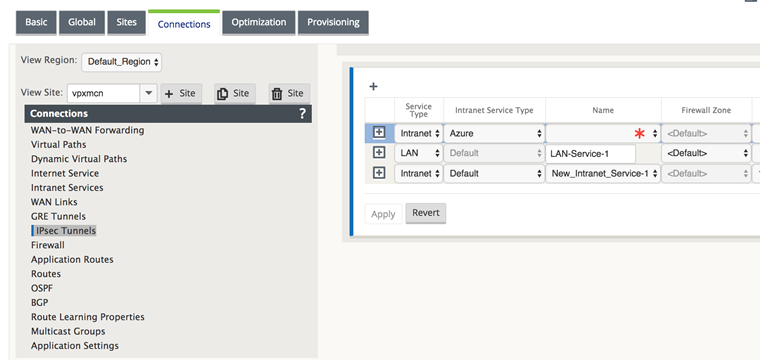

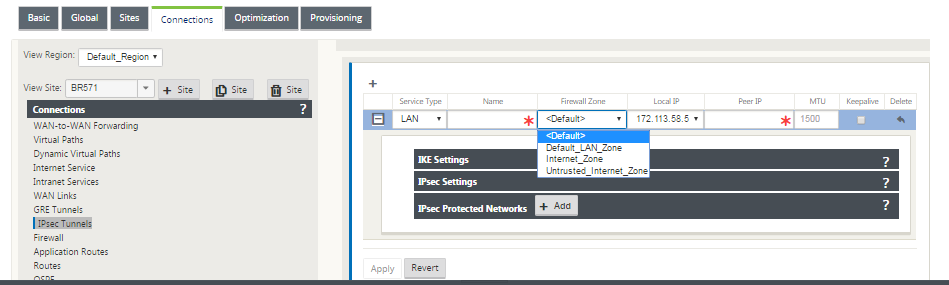

Pour configurer le tunnel IPSec pour un service intranet ou LAN :

-

Dans l’Éditeur de configuration, accédez à Connexions> Afficher le site> [Nom du site]> Tunnels IPSec. Choisissez un type de service (LAN ou Intranet).

-

Entrez un nom pour le type de service. Pour le type de service Intranet, le serveur Intranet configuré détermine les adresses IP locales disponibles.

-

Sélectionnez l’adresse IP locale disponible et entrez l’adresse IP homologue pour le chemin virtuel d’homologue avec.

Remarque

Si le type de service est Intranet, l’adresse IP est prédéterminée par le service intranet choisi.

-

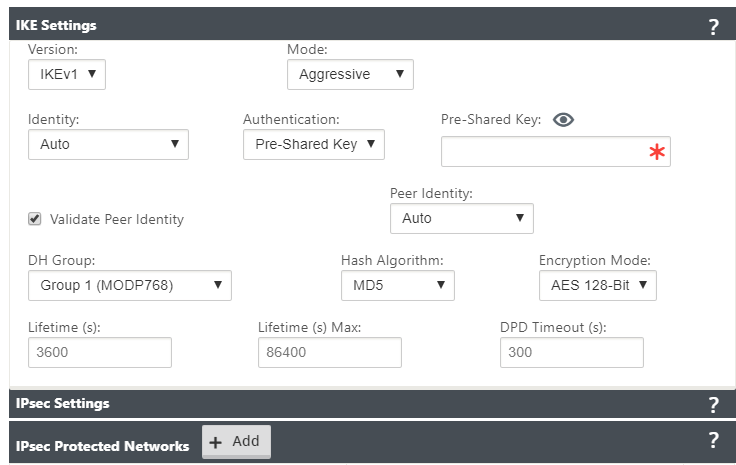

Configurez les paramètres IPSec en appliquant les critères décrits dans les tableaux suivants. Lorsque vous avez terminé, cliquez sur Appliquer pour enregistrer vos paramètres.

| Champ | Description | Valeur |

|---|---|---|

| Type de service | Choisissez un type de service dans le menu déroulant | Intranet, LAN |

| Nom | Si le type de service est Intranet, choisissez dans la liste des services Intranet configurés dans le menu déroulant. Si le type de service est LAN, entrez un nom unique | Chaîne de texte |

| IP locale | Choisissez l’adresse IP locale du tunnel IPSec dans le menu déroulant des adresses IP virtuelles disponibles configurées sur ce site | Adresse IP |

| IP homologue | Entrez l’adresse IP homologue du tunnel IPSec | Adresse IP |

| MTU | Entrez le MTU pour fragmenter les fragments IKE et IPSec | Valeur par défaut : 1500 |

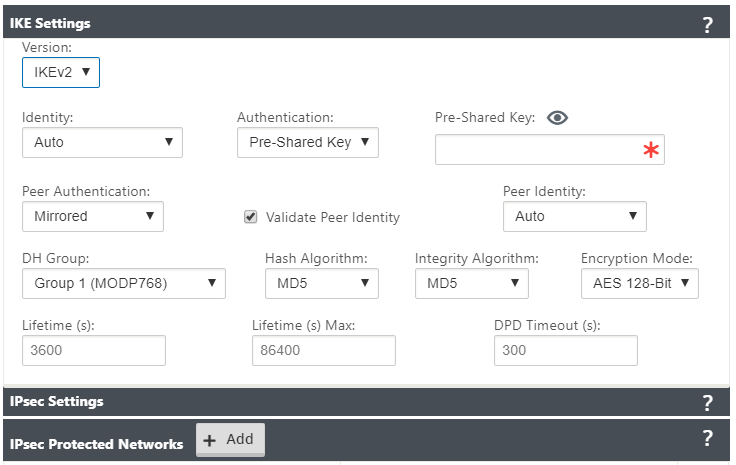

| Paramètres IKE | Version : Choisissez une version IKE dans le menu déroulant | IKEv1 IKEv2 |

| Mode | Choisissez un mode dans le menu déroulant | Conforme FIPS : Principal, Non conforme FIPS : Agressif |

| Identité | Choisir une identité dans le menu déroulant | Adresse IP automatique Adresse IP Manuel Nom de domaine complet de l’utilisateur |

| Authentification | Choisissez le type d’authentification dans le menu déroulant | Clé pré-partagée : si vous utilisez une clé pré-partagée, copiez-la dans ce champ. Cliquez sur l’icône Eyeball () pour afficher la clé pré-partagée. Certificat : Si vous utilisez un certificat d’identité, sélectionnez-le dans le menu déroulant. |

| Valider l’identité homologue | Activez cette case à cocher pour valider l’homologue IKE. Si le type d’ID de l’homologue n’est pas pris en charge, n’activez pas cette fonctionnalité | Aucune |

| Groupe DH | Choisissez le groupe Diffie-Hellman à utiliser pour la génération de clés IKE dans le menu déroulant | Non-conforme aux normes FIPS : Groupe 1, conforme aux normes FIPS : Groupe 2 Groupe 5 Groupe 14 Groupe 15 Groupe 16 Groupe 19 Groupe 20 Groupe 21 |

| Algorithme de hachage | Choisissez un algorithme dans le menu déroulant pour authentifier les messages IKE | Non conforme FIPS : conforme MD5 FIPS : SHA1 SHA-256 |

| Mode de chiffrement | Choisissez le mode de chiffrement des messages IKE dans le menu déroulant. | AES 128 bits AES 192 bits AES 256 bits |

| Durée de vie (s) | Entrez la durée préférée, en secondes, pour qu’une association de sécurité IKE existe | 3600 secondes (par défaut) |

| Durée de vie (s) max. | Entrez la durée maximale préférée, en secondes, pour autoriser l’existence d’une association de sécurité IKE | 86400 secondes (par défaut) |

| Délai (s) DDP (s) | Entrez le délai d’ expiration de détection des pairs morts, en secondes, pour les connexions VPN | 300 secondes (par défaut) |

| IKEv2 | Authentification homologue : choisissez Authentification homologue dans le menu déroulant | Certificat de clé pré-partagée en miroir |

| IKE2 - Clé pré-partagée | Clé pré-partagée homologue : collez la clé pré-partagée IKEv2 Peer dans ce champ pour l’authentification. Cliquez sur l’icône du globe oculaire () pour afficher la clé pré-partagée | Chaîne de texte |

| Algorithme d’intégrité | Choisissez un algorithme comme algorithme de hachage à utiliser pour la vérification HMAC dans le menu déroulant | Non conforme FIPS : conforme MD5 FIPS : SHA1 SHA-256 |

Remarque :

Si le routeur IPSec terminant inclut le code HMAC (Message Authentication Code) basé sur le hachage dans la configuration, changez le mode IPsec en Exp+Auth avec un algorithme de hachage SHA1.

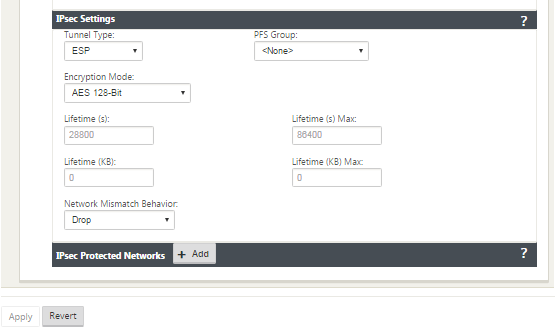

Paramètres réseau protégés IPsec et IPsec :

| Champ | Description | Valeur (s) |

|---|---|---|

| Type de tunnel | Choisissez le type de tunnel dans le menu déroulant | ESP ESP+Auth ESP+NULL AH |

| Groupe PFS | Choisissez le groupe Diffie-Hellman à utiliser pour une génération parfaite de clés de secret dans le menu déroulant | Aucun Groupe 1 Groupe 2 Groupe 5 Groupe 14 Groupe 15 Groupe 16 Groupe 19 Groupe 20 Groupe 21 |

| Mode de chiffrement | Choisissez le mode de chiffrement pour les messages IPsec dans le menu déroulant | Si vous avez choisi ESP ou ESP+ Auth, sélectionnez l’une des options suivantes : AES 128 bits, AES 192 bits, AES 256 bits, AES 128 bits GCM 64 bits, AES 192 bits GCM 64 bits, AES 256 bits GCM 64 bits, AES 256 bits GCM 64 bits, AES 128 bits GCM 96 bits, AES 256 bits GCM 96 bits, AES 256 bits GCM 96 bits, AES 128 bits GCM 128 bits, 128 bits, AES 192 bits GCM 128 bits, AES 256 bits GCM 128 bits. Les AES 128/192/256 bits sont pris en charge par CBC. |

| Durée de vie (s) | Entrez la durée, en secondes, pour autoriser l’existence d’une association de sécurité IPSec | 28800 secondes (par défaut) |

| Durée de vie Max (s) | Entrez la durée maximale, en secondes, pour autoriser l’existence d’une association de sécurité IPsec | 86400 secondes (par défaut) |

| Durée de vie (Ko) | Entrez la quantité de données, en kilo-octets, pour qu’une association de sécurité IPsec existe | Kilo-octets |

| Durée de vie (Ko) Max | Entrez la quantité maximale de données, en kilo-octets, pour autoriser une association de sécurité IPSec à exister | Kilo-octets |

| Comportement d’incompatibilité réseau | Choisissez l’action à effectuer si un paquet ne correspond pas aux réseaux protégés du tunnel IPSec dans le menu déroulant | Déposer, envoyer non chiffré, utiliser un itinéraire non IPsec |

| Réseaux protégés IPsec | Source IP/préfixe : Après avoir cliqué sur le bouton Ajouter (+ Ajouter), entrez l’ adresse IP source et le préfixe du trafic réseau que le tunnel IPsec protégera | Adresse IP |

| Réseaux protégés IPsec | IP/préfixe de destination : Entrez l’ adresse IP de destination et le préfixe du trafic réseau que le tunnel IPsec protégera | Adresse IP |

Surveiller les tunnels IPSec

Accédez à Monitoring >IKE/IPSec dans l’interface graphique de l’appliance SD-WAN pour afficher et surveiller la configuration du tunnel IPSec.

Partager

Partager

Dans cet article

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.